Technologie sieciowe

Ćwiczenia I

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

1

Ćwiczenia I

23.02.2013

Plan semestru

Sobota sala 135

zjazd A 8 x 3.75= 30 godz.

23.02

09.03, 23.03,

13.04, 27.04,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

2

11.05, 25.05,

08.06

Zakres ćwiczeń

• Wprowadzenie. Podstawowe pojęcia związane z topologią

sieci komputerowych, osprzęt sieciowy, pojęcie adresu IP i

maski.

• Arytmetyka adresów. Operacje arytmetyczne na adresach IP,

przeliczanie adresów IP na postać binarną.

• Sieci i podsieci. Pojęcia podstawowe, obliczanie adresów

podsieci na podstawie masek.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

3

podsieci na podstawie masek.

• Sieci i podsieci (c.d.). Podział sieci na podsieci, obliczanie

adresów podsieci i adresów rozgłoszeniowych, określanie

bramek domyślnych.

• Projektowanie struktury sieci: rozwiązywanie zadań

związanych z podziałem sieci na podsieci.

• Narzędzia diagnostyczne do testowania połączeń i usuwania

problemów związanych z protokołem TCP/IP w systemach

Microsoft Windows.

Zakres ćwiczeń

• Badanie pakietów warstwy fizycznej i sieciowej.

• Oprogramowanie do monitorowania ruchu w sieci Ethereal:

zasady działania programu. Nasłuch pakietów warstwy

fizycznej, stosowanie filtrów wyświetlania.

• Nasłuch pakietów warstwy sieciowej ARP, IP, ICMP, omówienie

budowy pakietów protokołów sieciowych.

• Badanie pakietów warstwy transportowej i użytkownika.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

4

• Badanie pakietów warstwy transportowej i użytkownika.

• Oprogramowanie Ethereal: nasłuch pakietów warstwy

transportowej TCP oraz UDP, badanie budowy pakietów,

filtrowanie połączenia TCP.

• Nasłuch pakietów protokołów HTTP oraz FTP, badanie budowy

i zawartości pakietów.

Zakres ćwiczeń

• Protokół DNS. Narzędzie nslookup: praca interakcyjna i

nieinterakcyjna, sprawdzanie odwzorowań adresów, badanie

działania systemu DNS i budowy pakietów za pomocą nasłuchu

pakietów programem Ethereal

• Podstawowe zagadnienia bezpieczeństwa sieciowego,

szyfrowanie i podpis cyfrowy. Porównanie działania

protokołów ftp oraz winScp (poprzez przeprowadzenie nasłuchu

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

5

protokołów ftp oraz winScp (poprzez przeprowadzenie nasłuchu

strumieni danych programem Ethereal ). Zapoznanie się z

możliwościami narzędzia GnuPG w zakresie szyfrowania danych

i tworzenia podpisu cyfrowego.

• Zaliczenie przedmiotu.

Literatura

1. Mucha M., Sieci komputerowe. Budowa i działanie, Helion,

2003.

2. Buchanan W., Użytkowanie komputerów, WKŁ 2004

3. Mueller S., Rozbudowa i naprawa sieci, wydanie II, Helion,

2004.

4. Comer D.U.: Sieci komputerowe TCP/IP, WNT, Warszawa 1997

5. Roger Abell, Andrew Daniels, Jeffrey Graham, Herman Knief

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

6

5. Roger Abell, Andrew Daniels, Jeffrey Graham, Herman Knief

Windows 2000 DNS, Helion 2001

6. E. Cole, R. L. Krutz, J. Conley Bezpieczeństwo sieci. Biblia,

Helion 2005

7. Podstawy działania sieci, CCNA Semestr 1 W.Odom, T.Knott,

PWN 2007

Literatura dodatkowa

1. Sieci komputerowe, Księga eksperta, Helion 1999

2. Sieci komputerowe dla każdego, Frank J.Derfler, 2001

3. Gajewski

P.,

Wszelak

S.,

Technologie

bezprzewodowe

sieci

teleinformatycznych, WKŁ 2008

4. Kabaciński W., śal M., Sieci telekomunikacyjne, WKŁ 2008

5. Morris M., Teleinformatyka, WKŁ 2002

6. Miller M., ABC komputera i Internetu, Helion, 2002.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

7

6. Miller M., ABC komputera i Internetu, Helion, 2002.

7. Dokumentacja oprogramowania Ethereal

8. Dokumentacja narzędzia nslookup

9. Dokumentacja systemu operacyjnego Windows XP

10.Dokumentacja narzędzia winScp

11.Dokumentacja pakietu PGP

12.Bezpieczeństwo informacji i usług w nowoczesnej firmie, A.Białas WNT

2006

13.Tworzenie bezpiecznych sieci, M.Kaeo, Cisco Press 2000

Zasady zaliczenia przedmiotu

Kolokwia

waga 70%

Praca w domu

waga 15%

Aktywność

waga 15%

Zajęcia z wykorzystaniem platformy e-learningowej.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

8

Zakres Ćwiczeń I

• Wprowadzenie. Podstawowe pojęcia związane z topologią

sieci komputerowych, osprzęt sieciowy, pojęcie adresu IP i

maski.

• Arytmetyka adresów. Operacje arytmetyczne na adresach

IP, przeliczanie adresów IP na postać binarną.

• Sieci i podsieci. Pojęcia podstawowe, obliczanie adresów

podsieci na podstawie masek.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

9

podsieci na podstawie masek.

Spis treści

1. Rodzaje sieci komputerowych

2. Sieci LAN: peer to peer, klient – serwer

3. Topologie sieci komputerowych

4. Ethernet

5. Fast Ethernet

6. Token Ring

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

10

7. FDDI

8. ATM

9. Intranet

10.Extranet

11.Osprzęt sieciowy

12.Okablowanie strukturalne

Spis treści

14.Podstawowe założenia przy konstruowaniu sieci

15.Klasy aplikacji, klasyfikacja okablowania

16.Parametry okablowania, pomiary

17.Obliczenie tłumienności toru sygnału

18. Nośniki warstwy fizycznej

19. Sieci wykorzystujące skrętkę

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

11

20. Kabel koncentryczny

21. Światłowód

22. Urządzenia LAN: karty sieciowe, wzmacniaki, koncentratory,

mosty, przełączniki, routery

23. Protokół IP4

24. Protokół TCP

25. Klasy adresów IP

Spis treści

26. Maska sieci, adres sieciowy

27. Rodzaje transmisji w sieci

28. Adres IPv6

29. Status wdrożenia IPv6

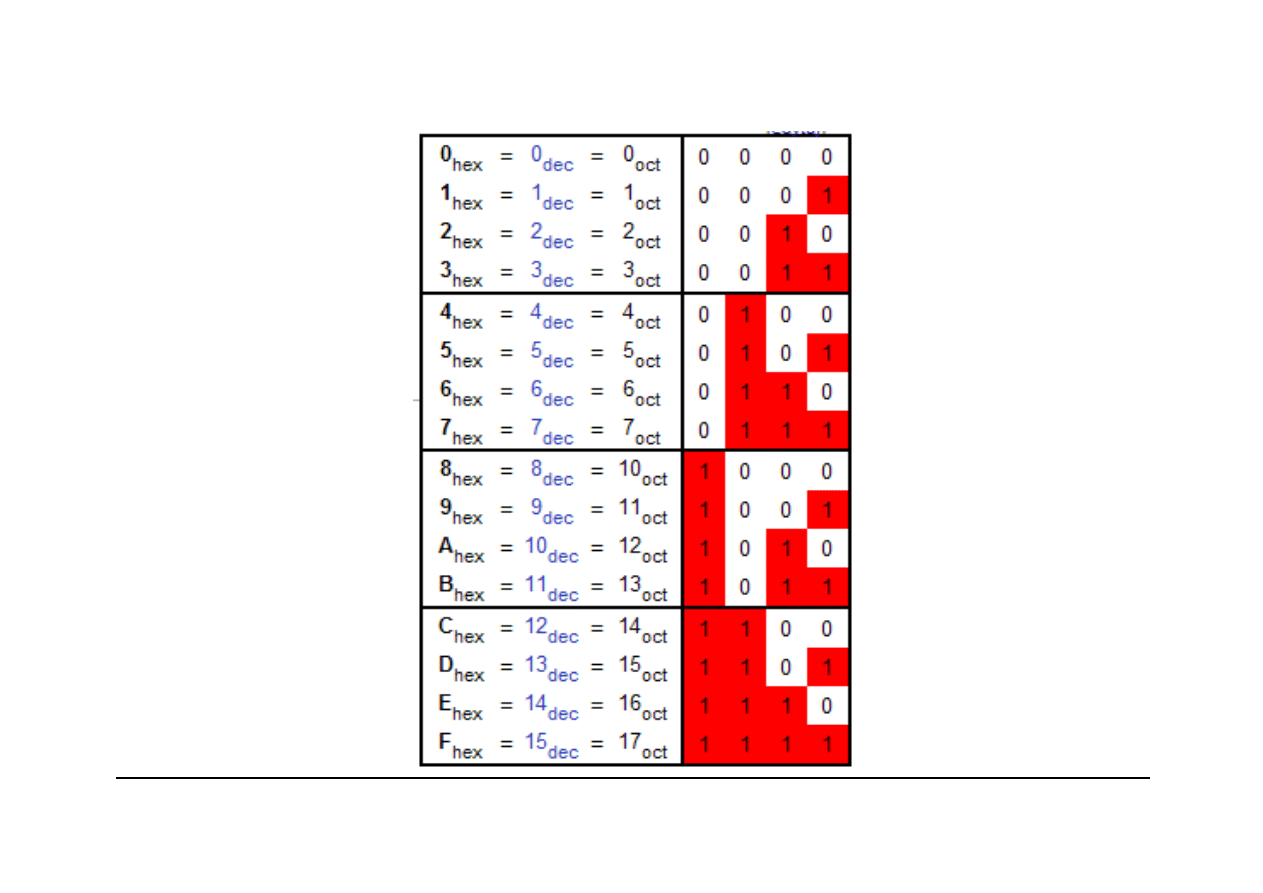

Dodatek 1 Zapis szesnastkowy

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

12

Co to jest sieć komputerowa?

1.Rodzaje sieci komputerowych

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

13

1.Rodzaje sieci komputerowych

Definicja sieci

Sieć to zestaw sprzętu, oprogramowania, okablowania pozwalający na wzajemne

komunikowanie się komputerów i innych urządzeń.

Istnieje szereg klasyfikacji sieci ze względu na różne parametry.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

14

1. Rodzaje sieci komputerowych

W zależności od zasięgu sieci dzielimy na :

LAN,

WAN,

MAN.

W zależności od sposobu udostępniania zasobów sieci, możemy je podzielić na

sieci:

Peer-to-peer (każdy – z- każdym),

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

15

Peer-to-peer (każdy – z- każdym),

Klient –serwer,

Mieszane.

W zależności od sposobu połączenia urządzeń (topologie) sieci dzielimy na:

Magistralowe,

Pierścieniowe,

Gwiaździste,

Hierarchiczne,

Złożone-mieszane.

1.Rodzaje sieci komputerowych

Standardy stosowane w sieciach:

Ethernet, (aktualny standard Ethernet II)

Fast Ethernet,

Token Ring,

FDDI,

ATM.

Sposób udostępnienia sieci dla użytkowników:

Internet,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

16

Internet,

Intranet,

Extranet.

Sposób udostępnienia sieci dla użytkowników:

Otwarte, publiczne,

Zamknięte, prywatne.

Inne

SAN, CANbus

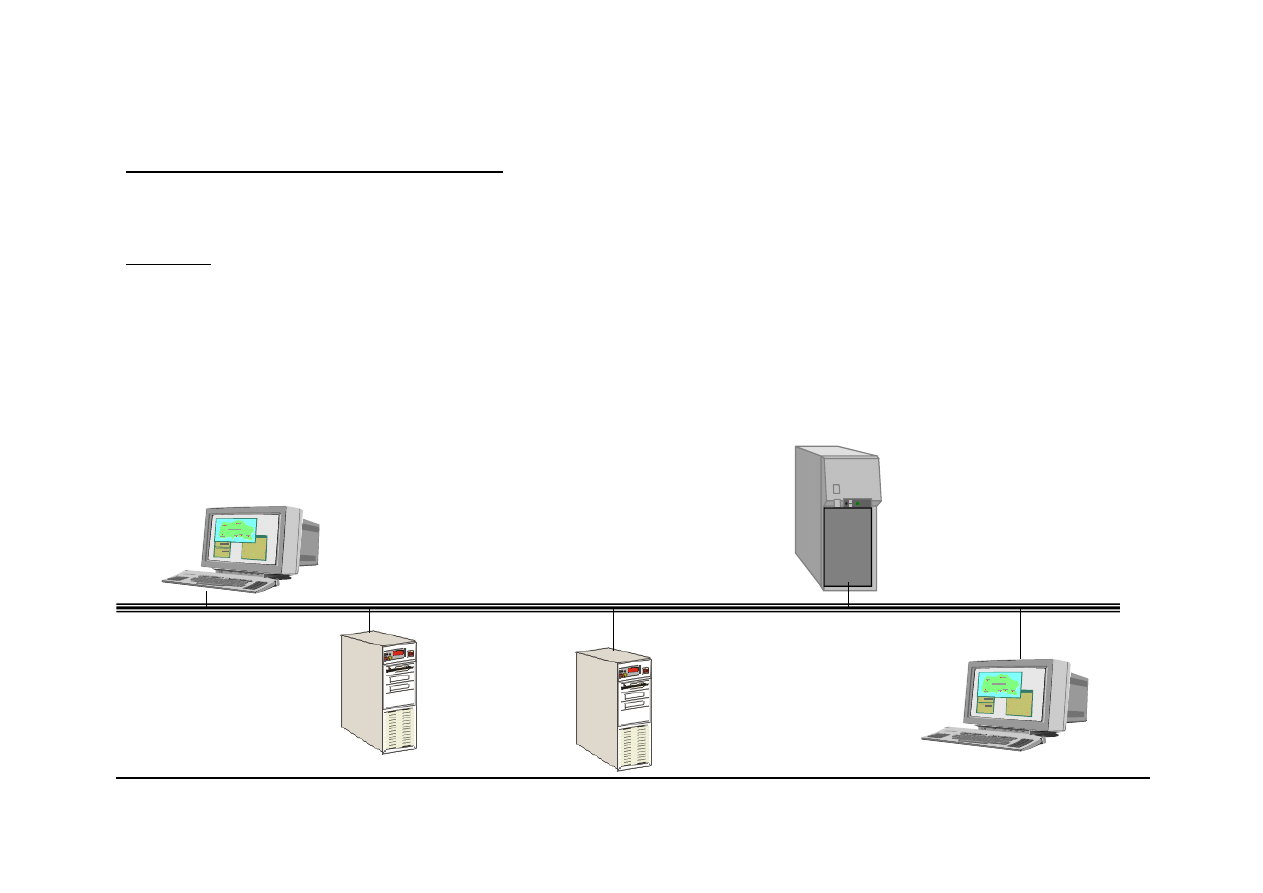

1.Rodzaje sieci komputerowych

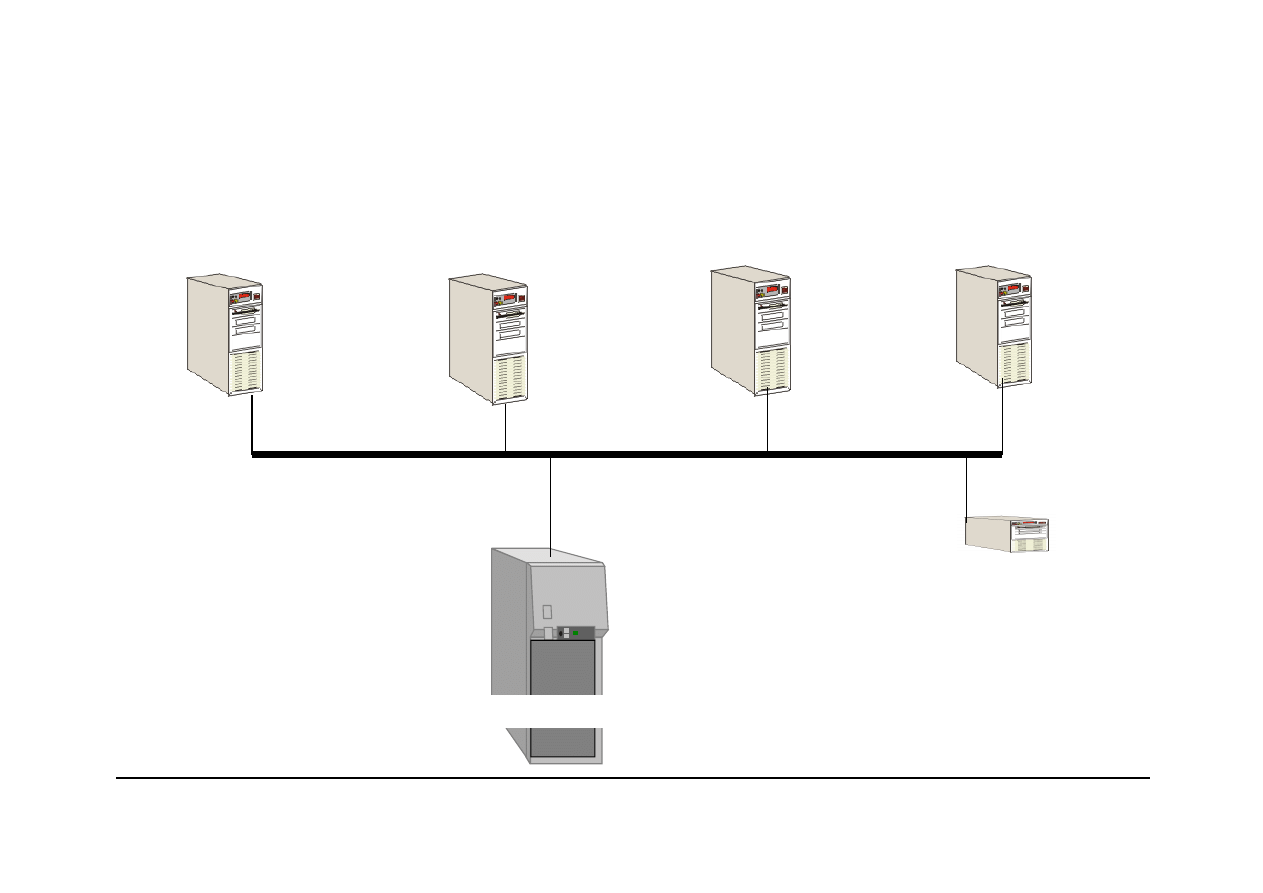

Sieci LAN oparte o magistralę (bus LAN)

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

17

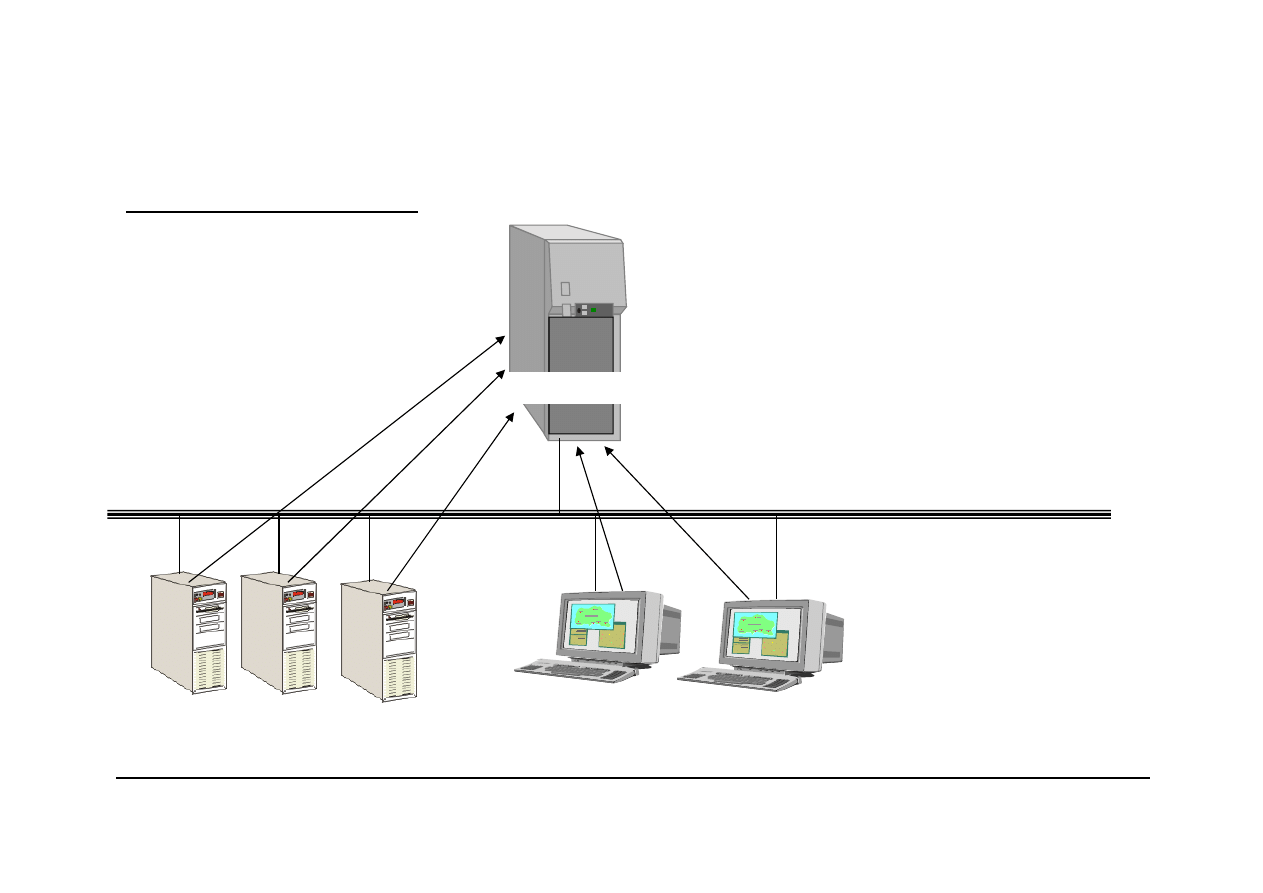

SERWER

Urządzenie peryferyjne

Magistrala

1.Rodzaje sieci komputerowych

Sieci LAN oparte o magistralę (bus LAN)

Najprostsza sieć to dwa komputery połączone bezpośrednio kablem, wyposażone w

karty sieciowe. Odległość jest ograniczona chyba że zastosujemy pośrednie

elementy aktywne (wzmacniacze-wzmacniaki).

Sieć magistralowa opiera się o magistralę – medium transmisyjne. Dołączenie do

magistrali następuje poprzez karty sieciowe w które wyposażone jest każde z

urządzeń. Oprogramowanie urządzeń musi zapewniać dostępność niezbędnych

protokołów zgodnie z modelem OSI, a

aplikacje użytkownika muszą

umożliwiać udostępnianie zasobów.

Topologie magistrali wyróżnia to, że wszystkie węzły sieci połączone są ze

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

18

Topologie magistrali wyróżnia to, że wszystkie węzły sieci połączone są ze

sobą

za

pomocą

pojedynczego,

otwartego

(umożliwiającego

przyłączenie kolejnych urządzeń) kabla. Kabel ten obsługuje tylko

jeden kanał i nosi on nazwę magistrali.

Niektóre technologie oparte na magistrali korzystają z więcej niż jednego kabla,

dzięki czemu obsługiwać mogą więcej niż jeden kanał, mimo że każdy z kabli

obsługuje niezmiennie tylko jeden kanał transmisyjny.

1.Rodzaje sieci komputerowych

Oba końce magistrali muszą być zakończone opornikami ograniczającymi,

zwanymi również często terminatorami.

Oporniki te chronią przed odbiciem sygnału. Zawsze gdy komputer wysyła sygnał,

rozchodzi się on w przewodzie automatycznie w obu kierunkach. Jeśli sygnał

napotka na swojej drodze terminatora, to dochodzi do końca magistrali, gdzie

zmienia kierunek biegu. W takiej sytuacji pojedyncza transmisja może

całkowicie zapełnić wszystkie dostępne szerokości pasma i uniemożliwić

wysyłanie sygnałów wszystkim pozostałym komputerom przyłączonym do sieci.

Typowa magistrala składa się z pojedynczego kabla łączącego wszystkie węzły

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

19

Typowa magistrala składa się z pojedynczego kabla łączącego wszystkie węzły

w sposób charakterystyczny dla sieci równorzędnej.

Wszystkie przyłączone do sieci urządzenia słuchają transmisji przesyłanych

magistralą i odbierają pakiety do nich zaadresowane. Brak jakichkolwiek

urządzeń zewnętrznych, w tym wzmacniaków, sprawia, że magistrale sieci

lokalnych są proste i niedrogie.

W praktyce obecnie tego typu sieci stosuje się jedynie w warunkach domowych.

R

R

3. Topologie sieci komputerowych

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

20

SERWER

WYDRUKU

SERWER

PLIKÓW

DRUKARKA

SIECIOWA

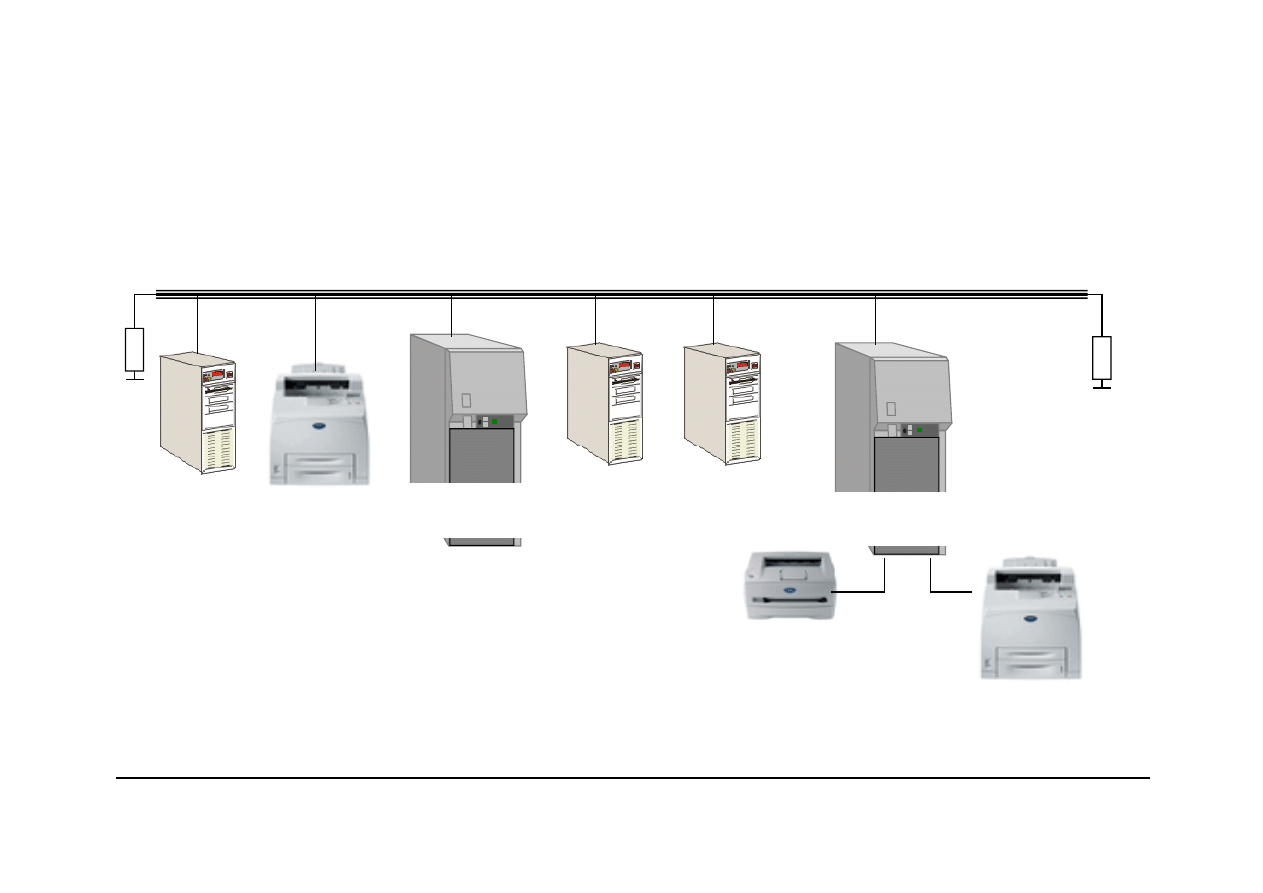

3. Topologie sieci komputerowych

Impedancja

Charakterystyczna

(falowa)

[ohm,

Ω]

wartość oparta na

konduktancji

właściwej,

rezystancji,

reaktancji

pojemnościowej

oraz

indukcyjności przewodu, która przedstawia impedancję nieskończenie długiego

przewodu.

Kiedy przewód zostanie ucięty na dowolną długość (określony impedancją

charakterystyczną)

i

zakończony

terminatorem,

to

jego

pomiary

będą

identyczne z teoretycznymi obliczeniami nieskończenie długiego przewodu.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

21

identyczne z teoretycznymi obliczeniami nieskończenie długiego przewodu.

Trzeba jednak dodać, że zakończenie przewodu terminatorem z tą impedancją,

nadaje mu właściwości przewodu nieskończenie długiego, co powoduje brak

odbić przesłanego sygnału.

Jeśli terminator jest niezbędny w układzie, to powinien mieć tak dobraną wartość

impedancji, aby pasowała do wartości impedancji charakterystycznej kabla.

3. Topologie sieci komputerowych

Kabel koncentryczny (coaxial cable) – przewód miedziany otoczony izolacją,

wspólnym ekranem oraz zewnętrzną koszulką ochronną, wykorzystywany np.

jako medium transmisyjne w sieciach Ethernet z szybkością do 10 Mb/s, w

instalacjach antenowych doodbioru radia i telewizji, jak również w aparaturze

pomiarowej. Typowy kabel koncentryczny ma impedancje falową 50 Ω, choć w

instalacjach antenowych powszechna jest wartość 75Ω. Kabel koncentryczny

jest najczęściej określany przez numer specyfikacyjny rozpoczynający się od

liter RG: np. RG-58A/U, RG-62/U, itd. Kable o różnych numerach RG mają

różne charakterystyki fizyczne i elektryczne.

Do łączenia kabli koncentrycznych stosuje się złącza typu BNC, TNC, N, F, SMA,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

22

Do łączenia kabli koncentrycznych stosuje się złącza typu BNC, TNC, N, F, SMA,

RP_SMA oraz inne. Złącza BNC niezbyt dobrze nadają się do wyższych

częstotliwości.

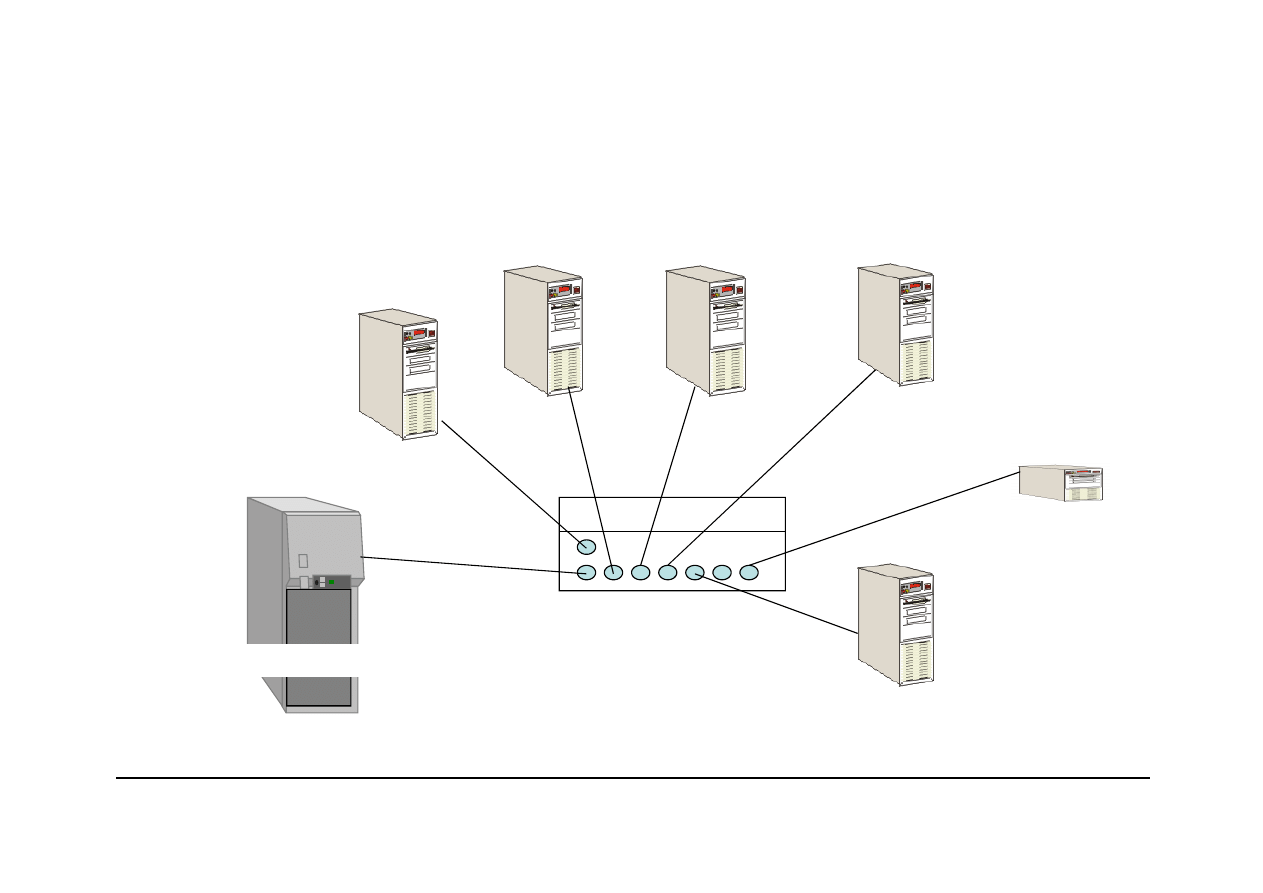

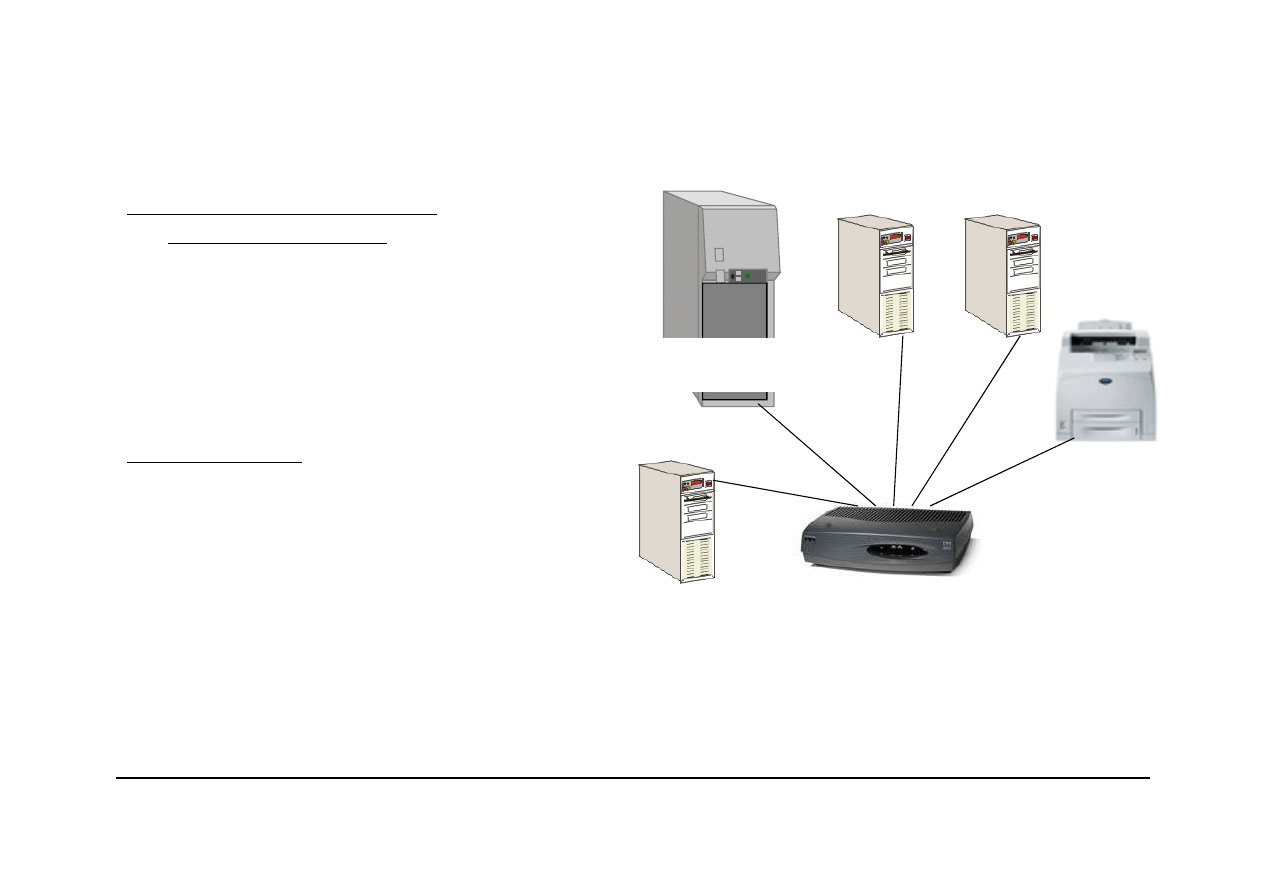

1.Rodzaje sieci komputerowych

Sieci LAN oparte o koncentrator

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

23

SERWER

DRUKARKA

KONCENTRATOR

1.Rodzaje sieci komputerowych

Sieci LAN oparte o koncentrator

Sieci oparte o koncentrator pozwalają na zwiększenie zasięgu sieci (koncentratory

wzmacniają

sygnały).

Dodatkowo

zastosowanie

kaskady

koncentratorów

pozwala na połączenie większej liczby urządzeń.

Sieci z koncentratorami nazywane są również sieciami gwiaździstymi.

Połączenie sieci LAN o topologii gwiazdy z przyłączonymi do niej urządzeniami

rozchodzą się z jednego, wspólnego punktu, którym jest koncentrator. Każde

urządzenie

przyłączone

do

sieci

w

topologii

gwiazdy

może

uzyskiwać

bezpośredni i niezależny od innych urządzeń dostęp do nośnika. W tym celu

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

24

bezpośredni i niezależny od innych urządzeń dostęp do nośnika. W tym celu

urządzenia te muszą współdzielić dostępne szerokości pasma koncentratora.

Topologie gwiazdy stały się dominującym we współczesnych sieciach LAN rodzajem

topologii. Są one elastyczne, skalowalne i stosunkowo tanie w porównaniu z

bardziej skomplikowanymi sieciami LAN o ściśle regulowanych metodach

dostępu.

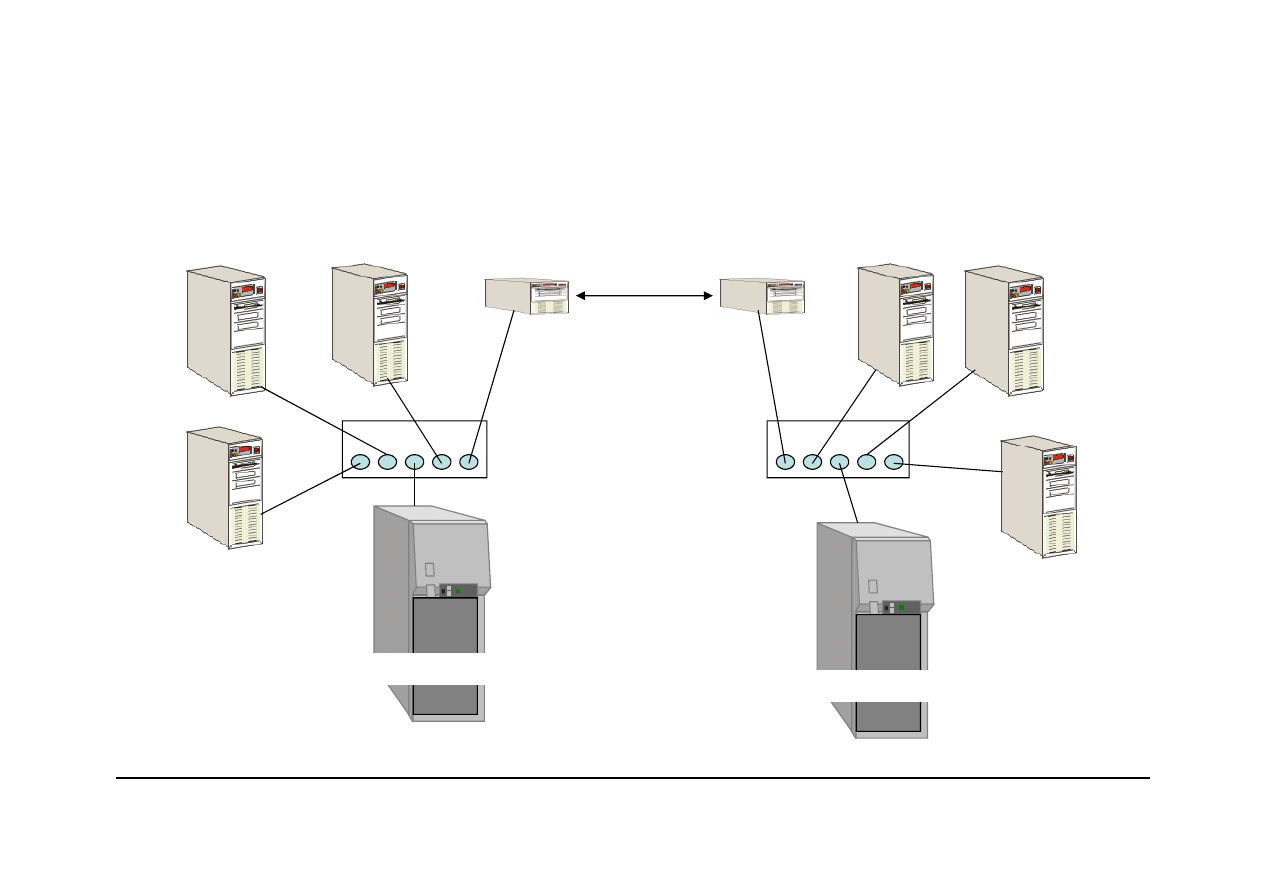

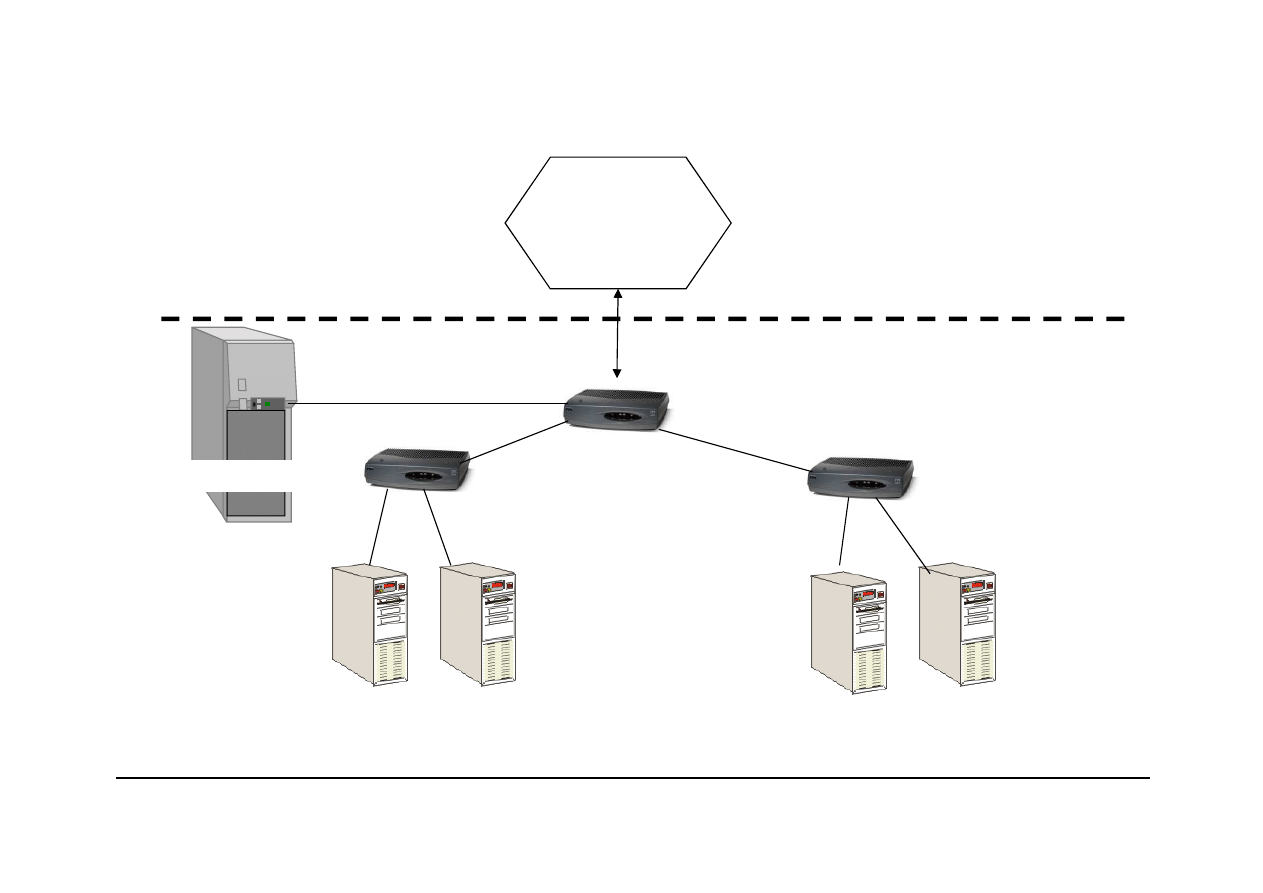

1.Rodzaje sieci komputerowych

Sieć WAN

Router

Router

KONCENTRATOR

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

25

SERWER

SERWER

KONCENTRATOR

1.Rodzaje sieci komputerowych

Sieci WAN pozwalają na połączenie za pomocą routerów wielu sieci lokalnych

LAN.

Sieci rozległe mają najszersze zastosowanie w e-biznesie. Zapewniają korzystne

warunki współpracy firmom, które prowadzą wspólne interesy. Umożliwiają im

błyskawiczną wymianę danych i dostęp do potrzebnego oprogramowania.

Mogą łączyć

wiele lokalizacji za pośrednictwem różnych technologii, np. X.25,

ISDN, Frame Relay czy satelitarnych.

Mogą przenosić informacje między licznymi użytkownikami nie tylko w obrębie

kraju, ale też za granicę.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

26

kraju, ale też za granicę.

Działają

z

wykorzystaniem

protokołów

TCP/IP

(Transmission

Control

Protocol/Internet Protocol), IPX/SPX (Internetwork Packet Exchange/Sequenced

Packet Exchange) i SNA (Systems Net-work Architecture).

Są wyposażone w systemy zabezpieczeń przed dostępem z zewnątrz.

1.Rodzaje sieci komputerowych

•

Najstarszym typem sieci rozległej jest struktura wykorzystująca protokół X.25.

Charakterystyczną cechą tej sieci jest to, że jest podobna do linii telefonicznej.

Można ją utworzyć budując podstawową strukturę transmisji danych - węzły

sieci (centrale) i połączenia między nimi. Do każdego węzła dołączane jest

urządzenie końcowe transmisji danych - komputer, terminal (DTA - Data

Terminal Equipment) lub koncentrator terminali. Urządzenia końcowe opatrzone

są adresami powiązanymi z numerem węzła. Centrale służą do zestawiania

połączenia z wybranym adresem. Zatem sieć X.25 łączy komputery (terminale),

które są źródłami lub odbiorcami przesyłanych informacji. Właściwości tego

rozwiązania to m.in.: możliwość podłączenia urządzeń różnych typów i

producentów, transmisja wielu rodzajów danych, odporność na zakłócenia, ale

też ograniczona przepustowość, czyli mała prędkość przesyłu informacji.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

27

też ograniczona przepustowość, czyli mała prędkość przesyłu informacji.

•

Większe możliwości daje DECnet - typ sieci rozległej wprowadzony przez firmę

DEC. Struktura tej sieci integruje w sobie wszystkie klasy komputerów - od

mainframe aż po zwykłe pecety. Można w niej łączyć zarówno pojedyncze

komputery, jak i całe sieci lokalne.

•

Aktualnie podstawowe technologie to: ATM, Frame Relay, sieci optyczne WDM

1.Rodzaje sieci komputerowych

Sieć miejska, MAN to zazwyczaj duża sieć komputerowa , której zasięg obejmuje

aglomerację lub miasto. Tego typu sieci używają najczęściej połączeń

światłowodowych do komunikacji pomiędzy wchodzącymi w jej skład sieciami

lokalnymi.

•

Sieci miejskie są budowane przede wszystkim przez duże organizacje rządowe,

edukacyjne lub prywatne, które potrzebują szybkiej i pewnej wymiany danych

pomiędzy punktami w ramach miejscowości bez udziału stron trzecich.

•

Przykładem sieci miejskich są sieci budowane przez ośrodki akademickie, które

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

28

•

Przykładem sieci miejskich są sieci budowane przez ośrodki akademickie, które

oprócz łączenia budynków uniwersyteckich w ramach akademika lub kampusu

muszą także połączyć ośrodki poza głównymi zabudowaniami. Takie sieci mają

też połączenia WAN do innych uniwersytetów oraz często do Internetu.

2. Sieci LAN: peer to peer, klient - serwer

W sieciach każdy z każdym nie występuje hierarchia, a każdy użytkownik

(komputer) ma równe prawa. O tym jakie zasoby są udostępniane decyduje

użytkownik danej stacji roboczej.

Zalety:

Sieci

tego

typu

są

proste

w

budowie

wymagają

jedynie

okablowania,

koncentratorów

i

stacji

roboczych

wyposażonych

w

karty

sieciowe

i

oprogramowanie pozwalające na udostępnianie zasobów w sieci,

Niskie koszty utrzymania – brak administratora,

Wykorzystanie standardowych systemów operacyjnych,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

29

Magistrala

2. Sieci LAN: peer to peer, klient - serwer

Konfiguracje

Magistrala

Gwiaździsta- podstawowa, hub, przełącznik, koncentrator

Wady

W przypadku ograniczenia dostępu za pomocą haseł, konieczne jest zapamiętanie

hasła do każdego urządzenia.

Brak nadzoru nad składowaniem i archiwizacją plików.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

30

Zastosowania

Małe firmy, wydzielone grupy robocze, sieci domowe

2. Sieci LAN: peer to peer, klient - serwer

W sieciach klient-serwer wprowadzono zasadę hierarchii.

SERWER

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

31

2. Sieci LAN: peer to peer, klient - serwer

Serwery nie musza mieć użytkowników bezpośrednich, a jedynie przechowują

aplikacje, pliki i umożliwiają na wykorzystanie tych zasobów przez wszystkich

użytkowników.

Zalety

Zarządzanie centralne- wzrost bezpieczeństwa,

Większa wydajność- lepsze parametry serwera,

Lepsza kontrola i nadzór nad zasobami (składowanie plików).

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

32

Lepsza kontrola i nadzór nad zasobami (składowanie plików).

Wady

Wyższe koszty inwestycyjne (CAPEX) – sprzęt + oprogramowanie,

Wyższe koszty utrzymania (OPEX),

Krytyczne awarie związane z uszkodzenie serwera.

CAPEX

capital expenditures

OPEX

operating expenditures

2. Sieci LAN: peer to peer, klient - serwer

Zastosowanie

Duże firmy, organizacje etc. Przy rozbudowanej infrastrukturze należy liczyć się z

wysokimi kosztami.

Sieci mieszane

W praktyce mamy do czynienia z sieciami o charakterze mieszanym.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

33

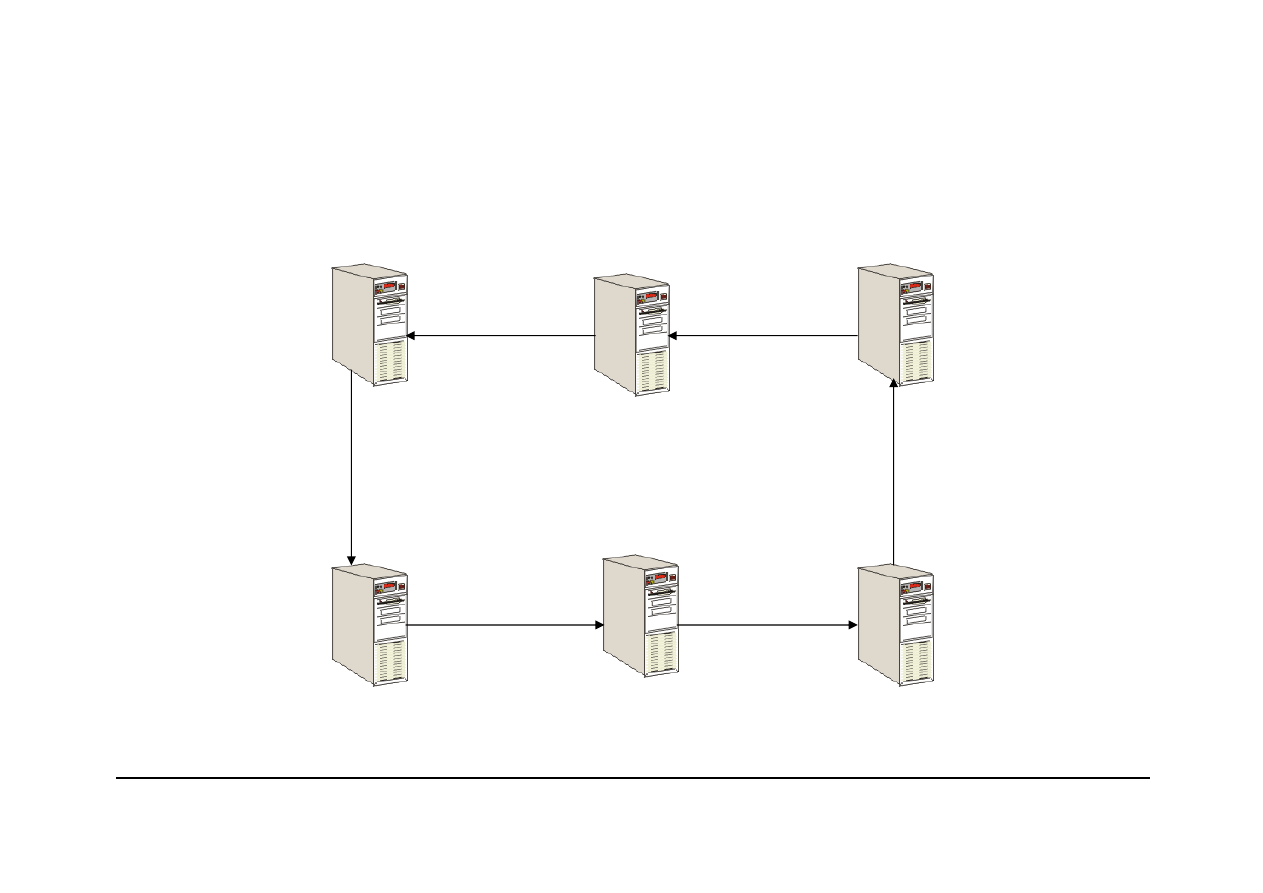

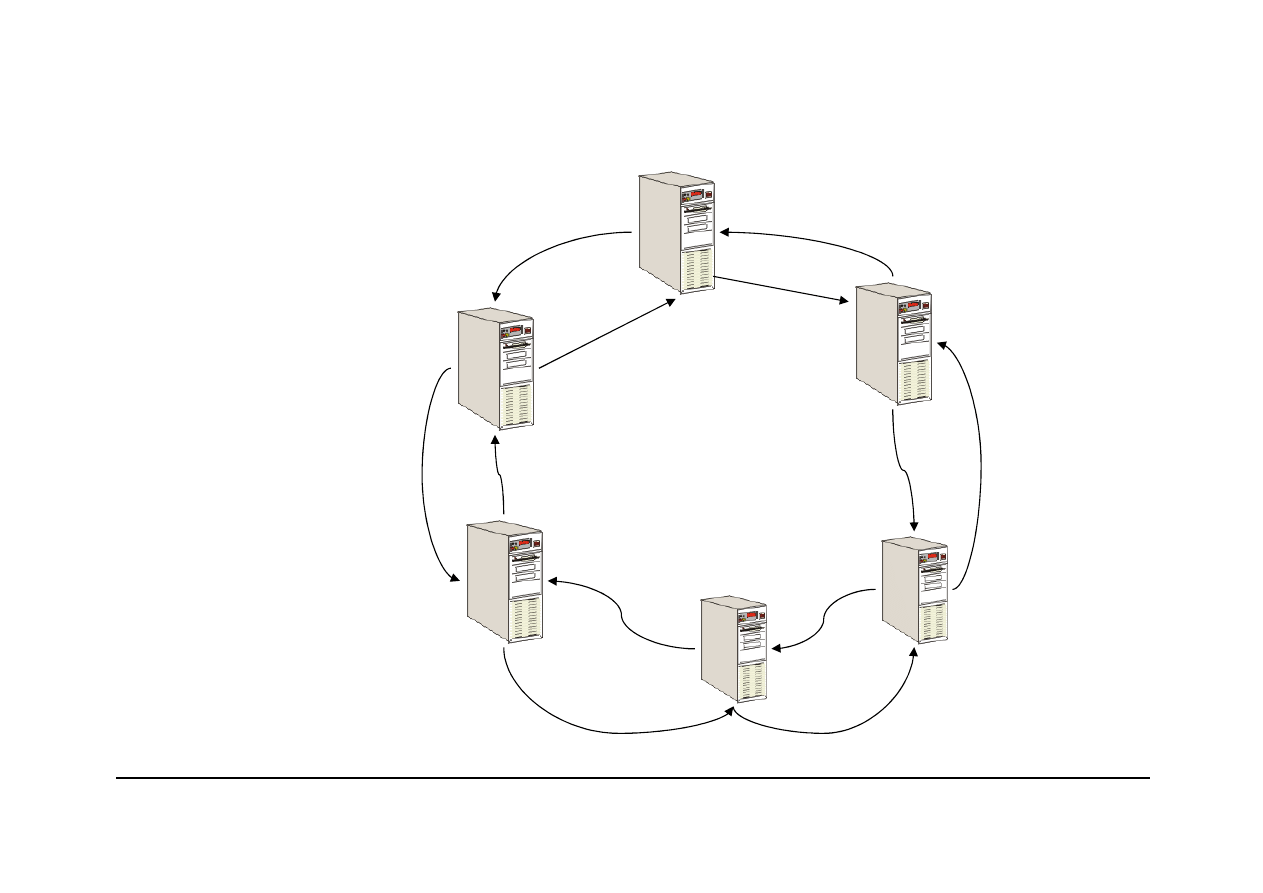

3. Topologie sieci komputerowych

Pierścień- cechy charakterystyczne

Przesyłanie danych odbywa się w jednym kierunku,

Obwód jest zamknięty,

Każda ze stacji pełni rolę urządzenia wzmacniającego,

Każda stacja ma dwa połączenia z sąsiednimi komputerami,

Uszkodzenie jednej stacji powoduje awarię systemu,

Wszystkie stacje musza pracować aby system działał,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

34

Wszystkie stacje musza pracować aby system działał,

Informacja jest przekazywana poprzez kolejne stacje, przy dużej ilości stacji rośnie

czas przesłania.

Zastosowanie – na wczesnym etapie rozwoju sieci, mało praktyczne.

3. Topologie sieci komputerowych

Pierścień

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

35

3. Topologie sieci komputerowych

Topologia gwiazdy- cechy

charakterystyczne

Każde

z

urządzeń

może

uzyskać

bezpośredni

dostęp

do

innego

użytkownika,

Zastosowanie przełączników,

koncentratorów, switchów,

routerów,

Zastosowanie:

SERWER

PLIKÓW

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

36

Zastosowanie:

Dominujący rodzaj topologii.

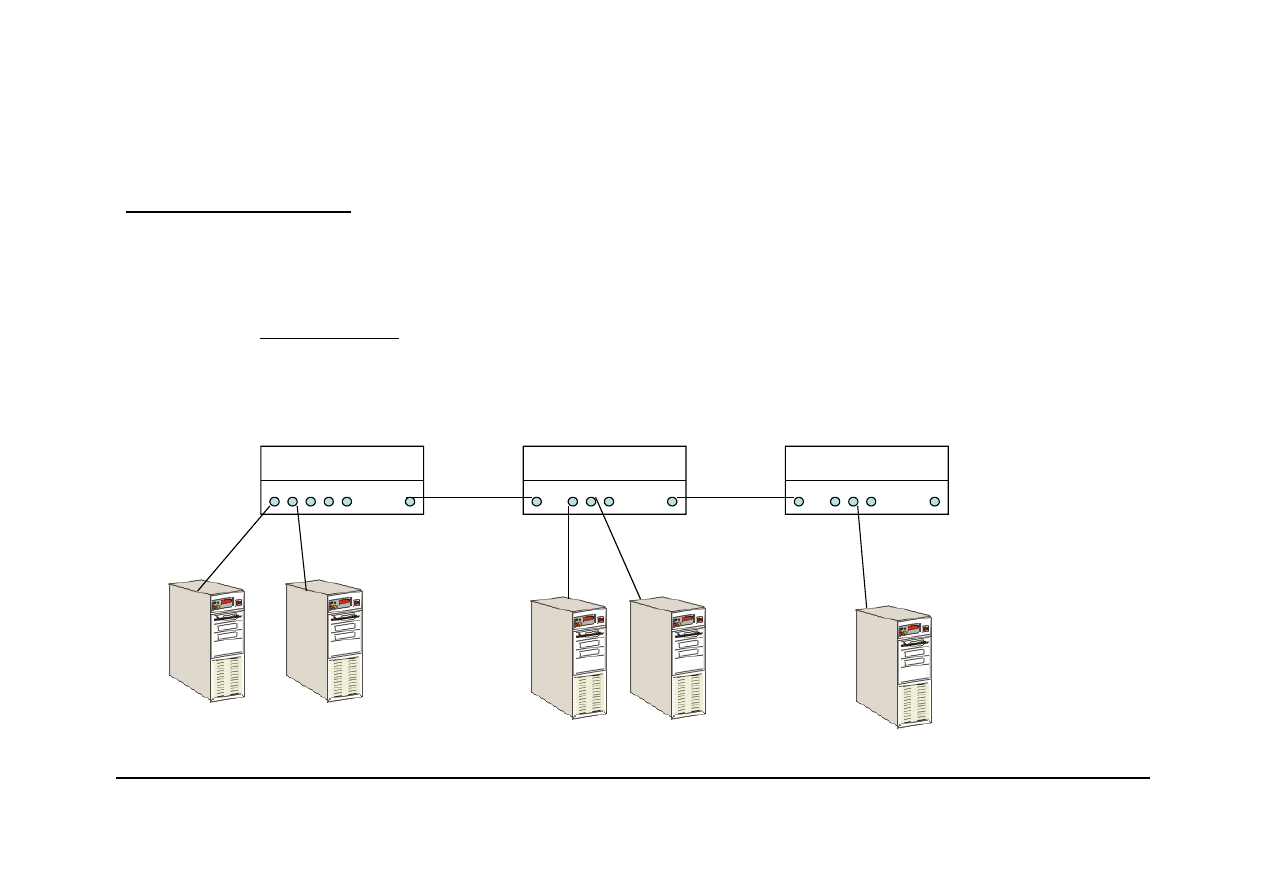

3. Topologie sieci komputerowych

Topologie złożone:

Połączenia łańcuchowe,

Połączenia hierarchiczne.

Połączenie łańcuchowe to połączenie szeregowe koncentratorów.

Ograniczenia: rozmiar , pojemność, odległości.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

37

Koncentrator

Koncentrator

Koncentrator

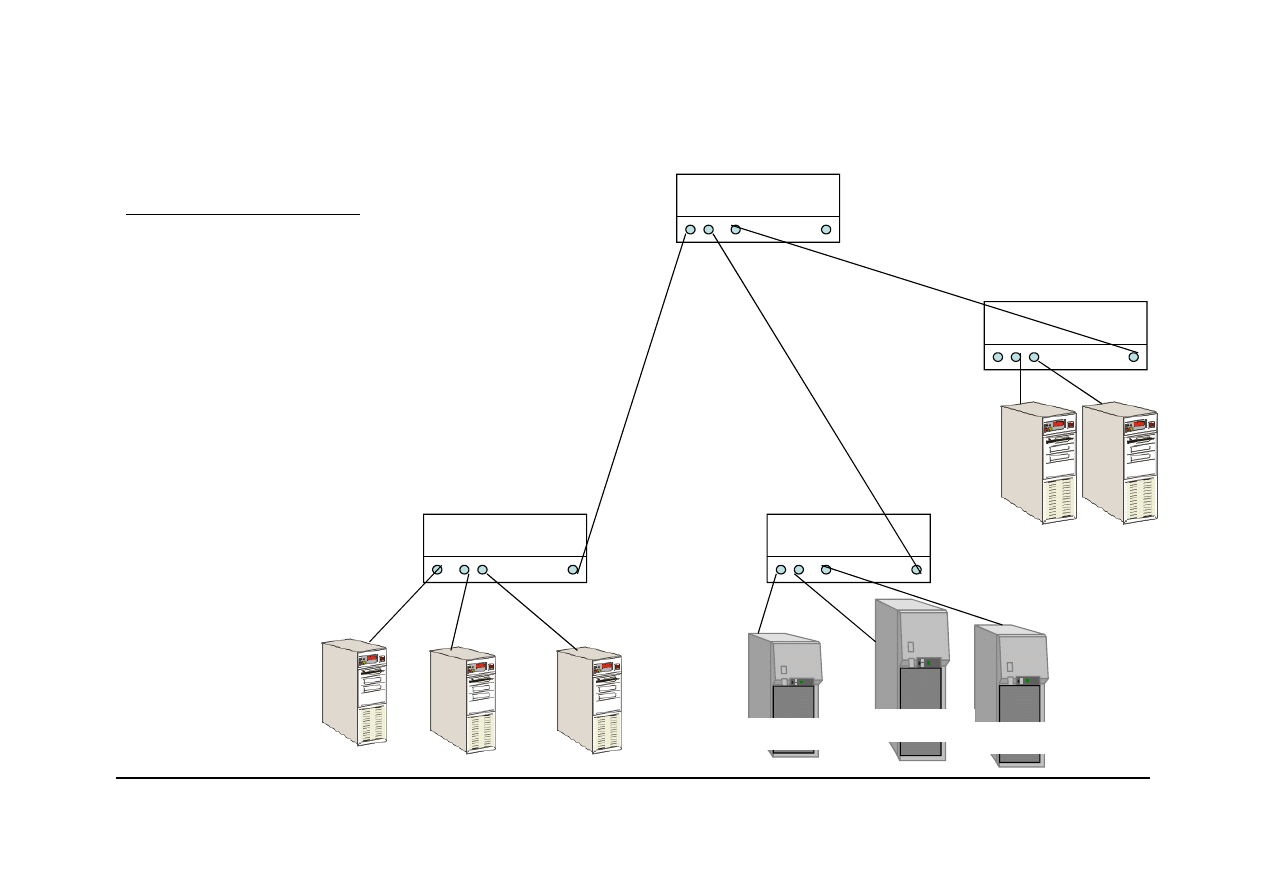

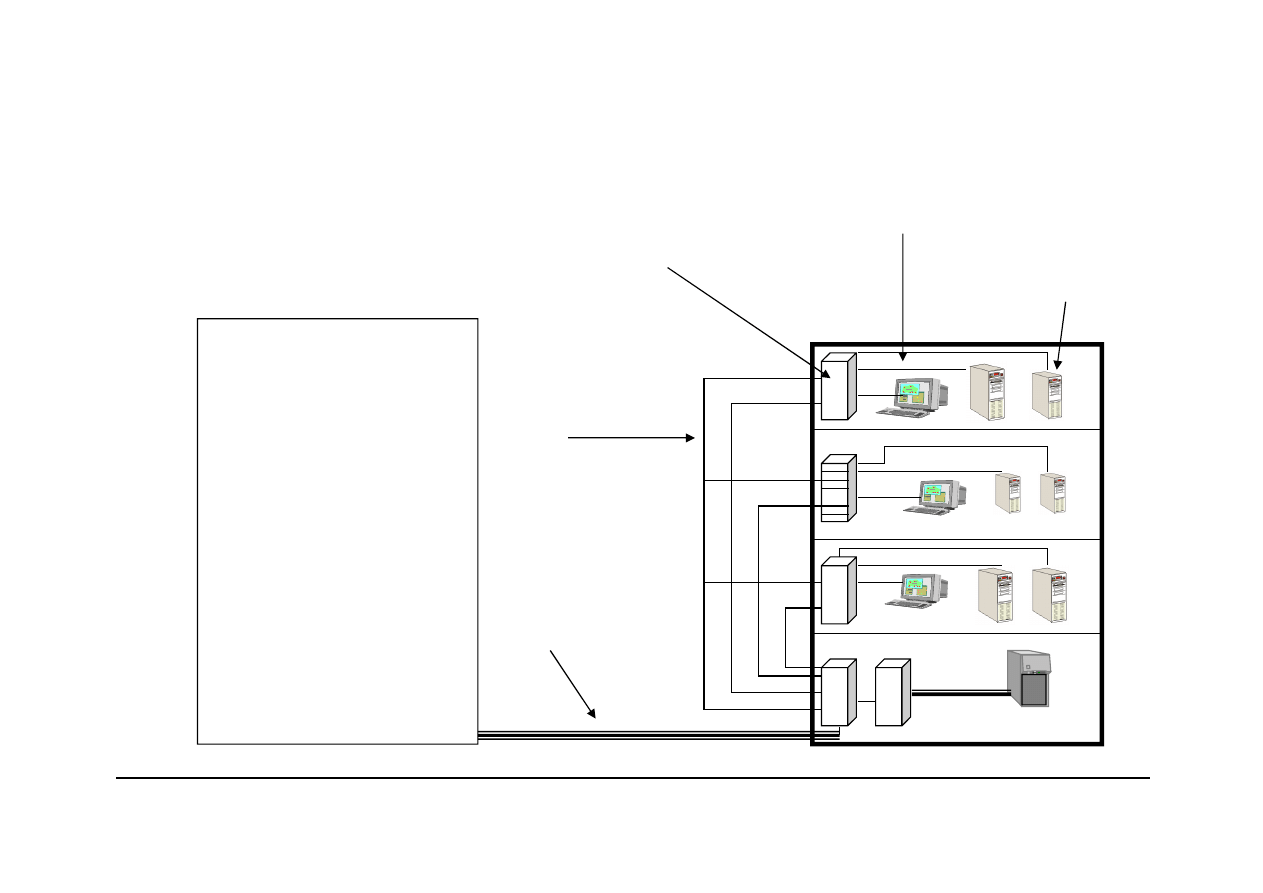

3. Topologie sieci komputerowych

Sieci hierarchiczne:

Sieci hierarchiczne składają się z

szeregu warstw koncentratorów.

Struktury hierarchiczne mogą być

realizowane przy wykorzystaniu:

hubów, ruterów i mostków.

W ramach sieci mogą znajdować się

segmenty wykonane w różnej

technologii i o różnym

Koncentrator

Koncentrator

FDDI

ETHERNET

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

38

technologii i o różnym

przeznaczeniu.

SERWER

SERWER

SERWER

Koncentrator

Koncentrator

TOKEN RING

FDDI

4. Ethernet

Ethernet 10 M o dostępie CSMA/CD

CSMA/CD –wielodostęp do łącza sieci z badaniem stanu kanału i wykrywaniem

kolizji (Carrier Sense, Multiple Access with Collision Detection).

Standard 802.3 - standard dla sieci stacjonarnych

Nośniki: kabel koncentryczny, skrętka, światłowód

Szybkość: 10M,

Liczba urządzeń w segmencie :1024 (ograniczenie standardu 802.3)

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

39

Liczba urządzeń w segmencie :1024 (ograniczenie standardu 802.3)

Rodzaj transmisji: pół duplex, duplex

Szereg modyfikacji standardu w czasie.

Urządzenia obsługiwane w standardzie: karty sieciowe, repetery, koncentratory,

mosty, routery

Specyfikacje:

10Base2

10 M,

zasięg 200m,

64 urządzenia,

kabel koncentryczny.

4. Ethernet

10Base5

10M,

500m,

kabel koncentryczny

10BaseT

100m

twisted pair (skrętka)

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

40

5. Fast Ethernet

Specyfikacje:

100BaseTX- skrętka dwużyłowa ekranowana STP- kategorii 1, skrętka dwużyłowa

nieekranowana UTO kategoria 5, 100M

100BaseFX- światłowód, 100M, 400m, dwie żyły światłowodowe

100BaseT4- kable UTP kategorii 3,4,5 100M, do 100m,

100Base4T+, 100BaseX- systemy sygnalizacyjne,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

41

Gigabit Ethernet – standard 802.3z

Nośniki:

kabel

koncentryczny,

kabel

światłowodowy,

jednomodowy

kabel

światłowodowy, nieekranowana skrętka dwużyłowa (UTP) kategoria 5,

Specyfikacje:

1000BaseSX-wykorzystanie

laserów

optycznych

krótkofalowych,

kable

światłowodowe do 500m,

1000BaseLX- lasery optyczne długofalowe, do 3 km

1000BaseCX- skrętka dwużyłowa lub kabel koncentryczny do 25m.

6. Token Ring

Szybkość , pasmo: 4M, 16M, 100M, 1G; Standard 802.5

Cechy charakterystyczne:

Brak kolizji, dostęp szeregowy (pojedynczy) poprzez przekazywanie tokenu,

Ramka krąży po obwodzie pierścienia odbierana i wysyłana przez kolejne

urządzenia (modyfikacja ramki),

Kierunek przepływu informacji

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

42

Koncentrator

Koncentrator

1

2

3

4

5

7. FDDI

FDDI fiber distributed data interface

Nośnik podstawowy : światłowód,

Zastosowanie: fragmenty sieci szkieletowej, łączenie sieci LAN (koncentratorów),

łączenie obszarów sieci o dużych wymaganiach dotyczących przepustowości.

Szybkość:100M

Sposób działania: dwa przeciwbieżne pierścienie, podwójny pierścień z drzewami,

pojedyncze drzewo, podwójne kierowanie docelowe, cykliczne zawijanie,

CDDI copper distributed data interface tańsza wersja FDDI wykorzystująca

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

43

CDDI copper distributed data interface tańsza wersja FDDI wykorzystująca

ekranowaną skrętkę dwużyłową UTP kategorii 5,

7. FDDI

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

44

8.ATM

ATM asynchronous transfer mode, opracowany jako mechanizm transmisji

asynchronicznej w sieciach telefonicznych (telekomunikacyjnych),

Cechy charakterystyczne:

Sieć połączeniowa, może łączyć dwóch użytkowników lub jednego z wieloma,

Może obsługiwać komunikacje bezpołączeniową np. TCP/IP,

Szybkość :od 51,84M do 2,488G, dla nośników optycznych, 25,6 lub 25,9 M dla

skrętki,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

45

skrętki,

Zasięg : 100m – 2 km,

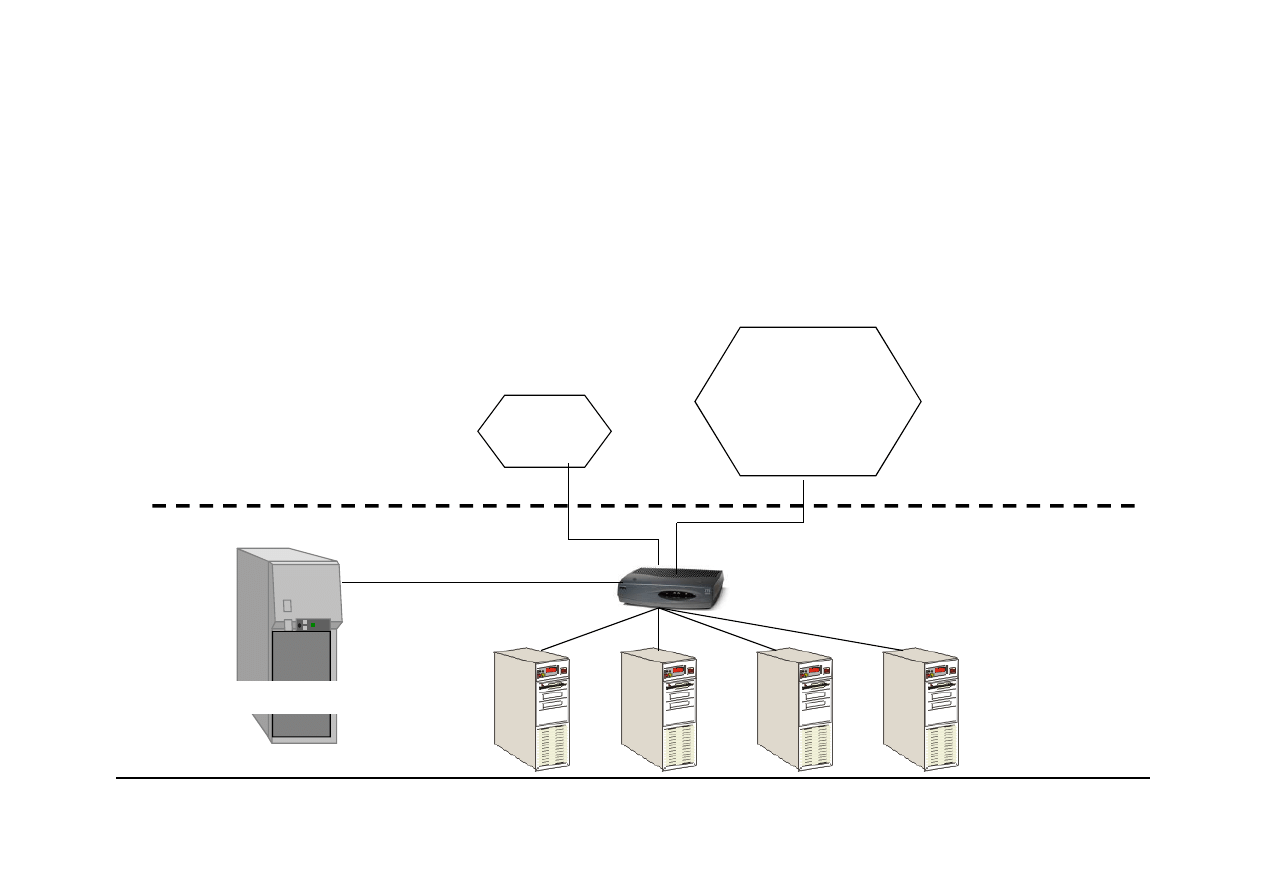

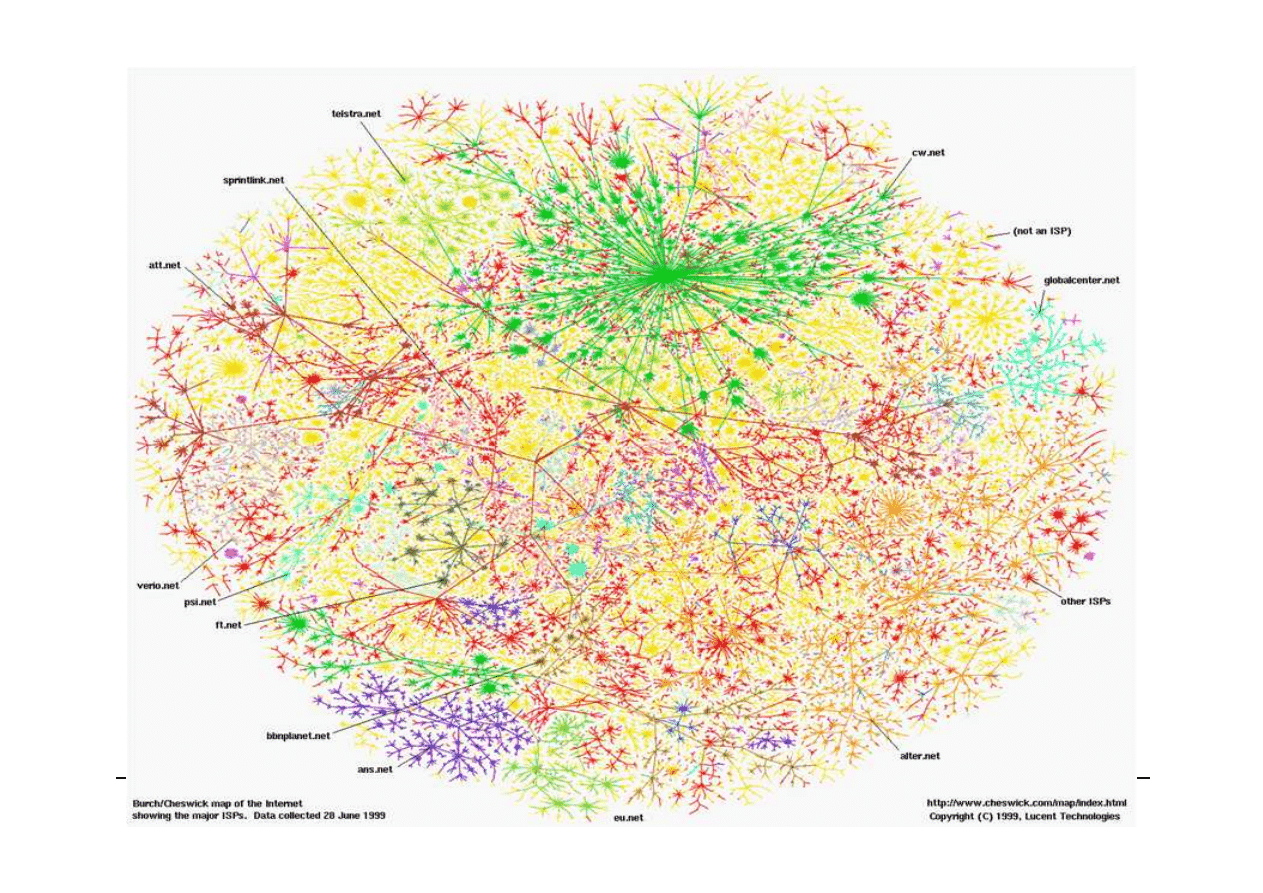

Co to jest Intranet?

9. Intranet

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

46

9. Intranet

Zasoby własne przedsiębiorstwa, organizacji połączone z siecią globalną Internet.

Dostęp do sieci Intranet ograniczony poprzez administrowanie prawami dostępu.

Zabezpieczenia sprzętowe.

Możliwe

wydzielenie

stref

dostępu

dla

różnych

kategorii

użytkowników

wewnętrznych.

Zastosowanie: współdzielenie zasobów, komunikacja, szkolenia, helpdesk, sprawy

pracownicze,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

47

Zasada działania: przeglądarki internetowe.

9. Intranet

INTERNET

INTRANET

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

48

FIREWALL

Co jest EXTRANET?

10. Extranet

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

49

10. Extranet

Ekstranet pozwala na udostępnienie części zasobów Intranetu dla użytkowników

zewnętrznych lub do połączenia dwóch i więcej sieci Intranetowych.

Zastosowanie: współpraca z handlowcami, firmami zewnętrznymi, agentami ,etc.

EKSTRANET

INTERNET

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

50

FIREWALL

INTRANET

11.Osprzęt sieciowy

1. Urządzenia, kable, zakończenia wykorzystywane do budowy

okablowania

(okablowanie

strukturalne);

rozwiązania

bezprzewodowe.

2.Urządzenia LAN:

• karty sieciowe,

• wzmacniaki,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

51

• wzmacniaki,

• koncentratory (huby),

• mosty,

• przełączniki,

• routery.

3. Urządzenia końcowe występujące w sieci

12.Okablowanie strukturalne- obowiązujące normy

W związku z rozwojem zapotrzebowania na rozwiązania sieciowe , pojawiła się

duża ilość producentów osprzętu i elementów aktywnych. Ze względu na dużą

ilość

możliwych

rozwiązań

technicznych

stworzono

szereg

oficjalnych

dokumentów

normalizacyjnych

opisujących

i

precyzujących

standardy

związane z okablowaniem. Zapewniło to współpracę producentów kabli,

osprzętu i urządzeń aktywnych dzięki czemu możemy łączyć produkty różnych

producentów mając pewność iż będą ze sobą współpracować.

Prace standaryzacyjne nad okablowaniem strukturalnym zapoczątkowane zostały

w

USA.

W

związku

z

czym

pierwszą

normą

dotyczącą

okablowania

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

52

w

USA.

W

związku

z

czym

pierwszą

normą

dotyczącą

okablowania

strukturalnego była norma amerykańska EIA/TIA 568A. Na niej wzorowane

są normy międzynarodowa ISO i europejska EN. Pomimo wspólnego rodowodu

normy

te

różnią

się

między

sobą

niektórymi

szczegółami.

Prace

standaryzacyjne prowadzone są pod kierunkiem ISO (International Standard

Organization) i IEC (International Electrotechnical Commision). Standardy

definiują kable, złącza, metody instalacyjne, metodykę pomiarów oraz

klasyfikację instalacji.

12.Okablowanie strukturalne- obowiązujące normy

•

EIA/TIA 569 Commercial Builiding Telecommunications for Pathways and

Spaces (Kanały telekomunikacyjne w biurowcach),

•

EIA/TIA 606 The Administration Standard for the Bonding Requirements for

Telecommunications Infrastructure of Commercial Building (Administracja

infrastruktury telekomunikacyjnej w biurowcach),

•

EIA/TIA 607 Commercial Building Grounding and Bonding Requirements for

Telecommunications (Uziemienia w budynkach biurowych),

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

53

Telecommunications (Uziemienia w budynkach biurowych),

•

TSB 67 Transmission Performance Specification for Field Testing of Unshlelded

Twisted-Pair Cabling Systems (Pomiary systemów okablowania strukturalnego),

•

TSB

72

Centralized

Optical

Fiber

Cabling

Guidelines

(Scentralizowane

okablowanie światłowodowe),

12.Okablowanie strukturalne- obowiązujące normy

•

TSB 75 Nowe rozwiązania okablowania poziomego dla biur o zmiennej aranżacji

wnętrz,

•

TSB 95 Additional Transmision Pereformance Guidelines for 4-path 100 W

Category 5 Cabling,

•

ISO/IEC 11801 Information technology – Generic cabling for customer

premises,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

54

•

EN 50173 Information technology – Generic cabling systems ,

•

EN 50167 Okablowanie poziome,

•

EN 50168 Okablowanie pionowe,

•

EN 50169 Okablowanie krosowe i stacyjne .

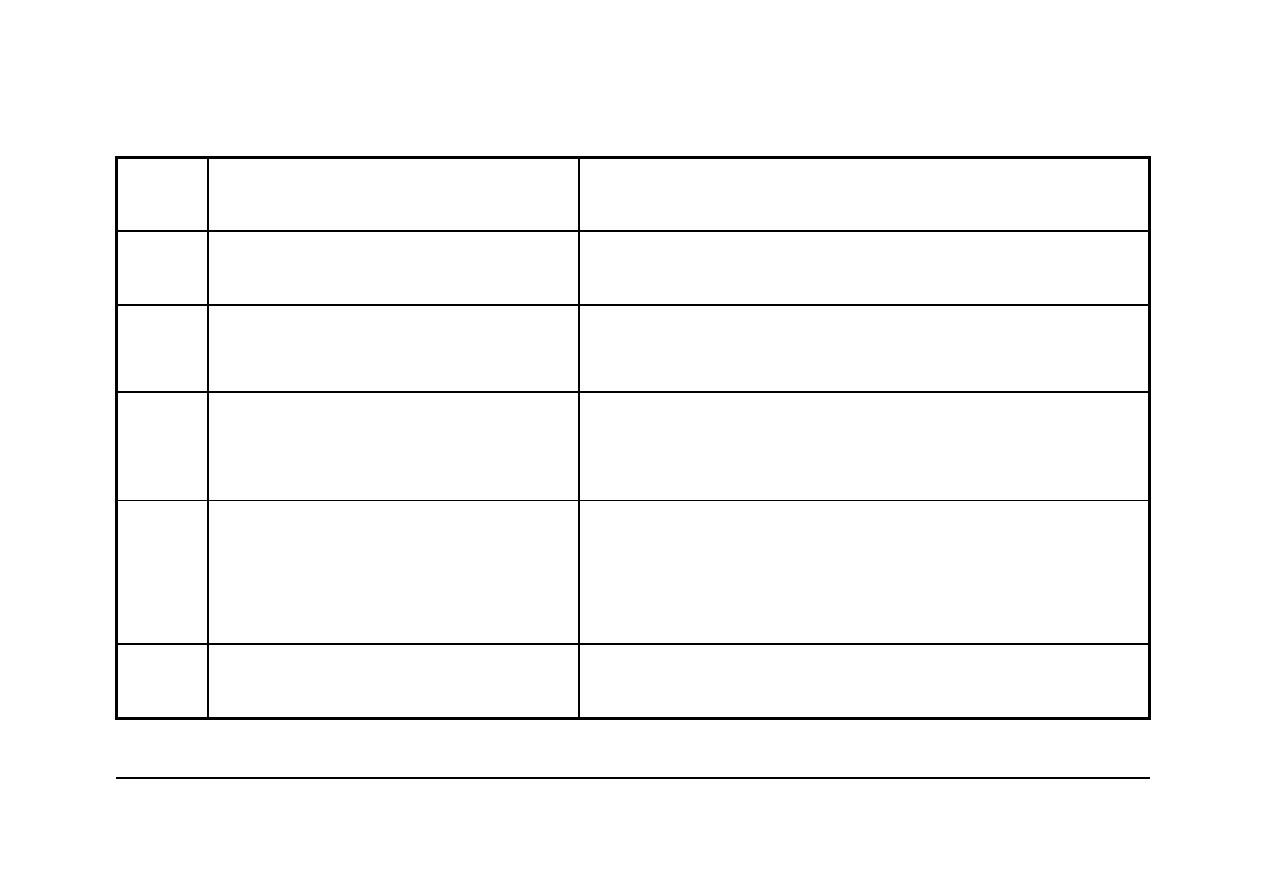

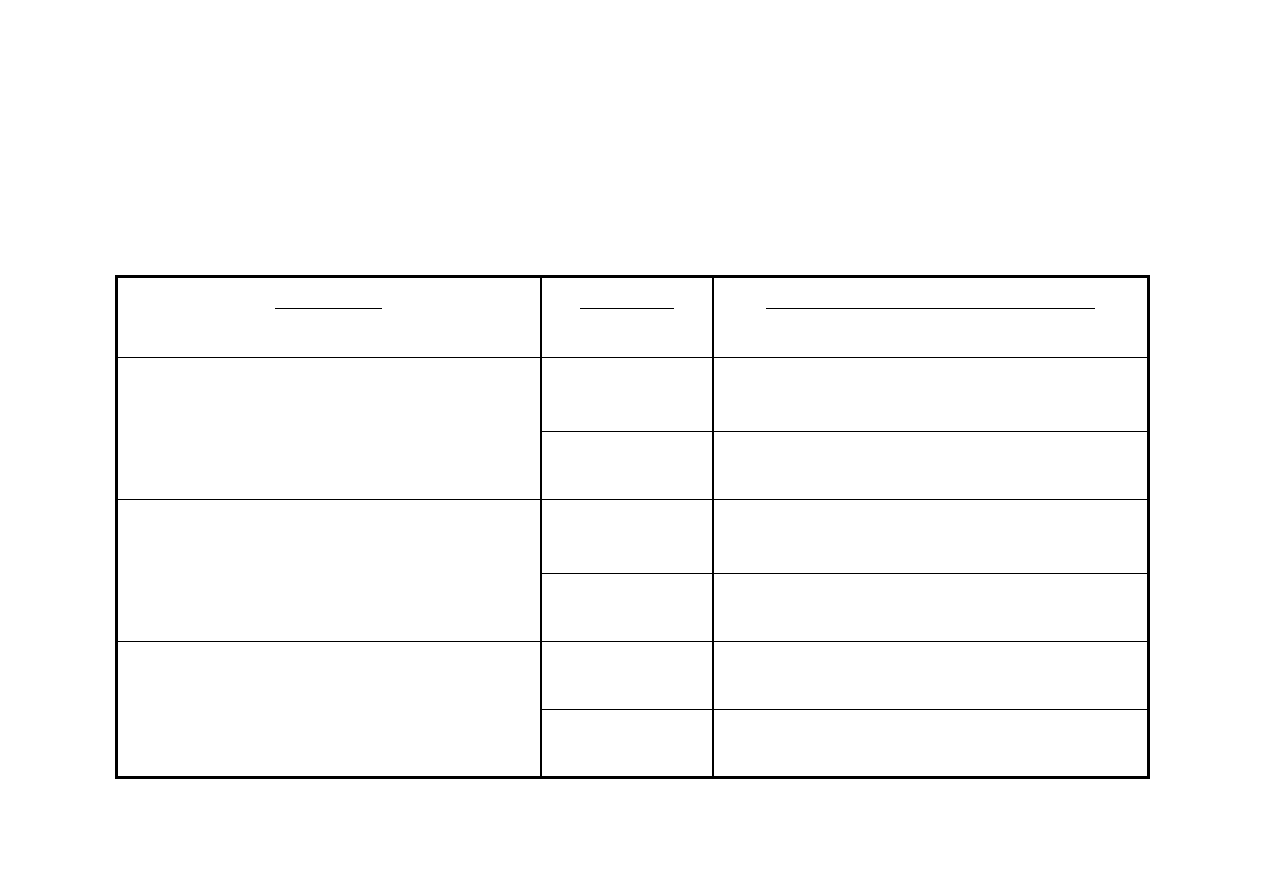

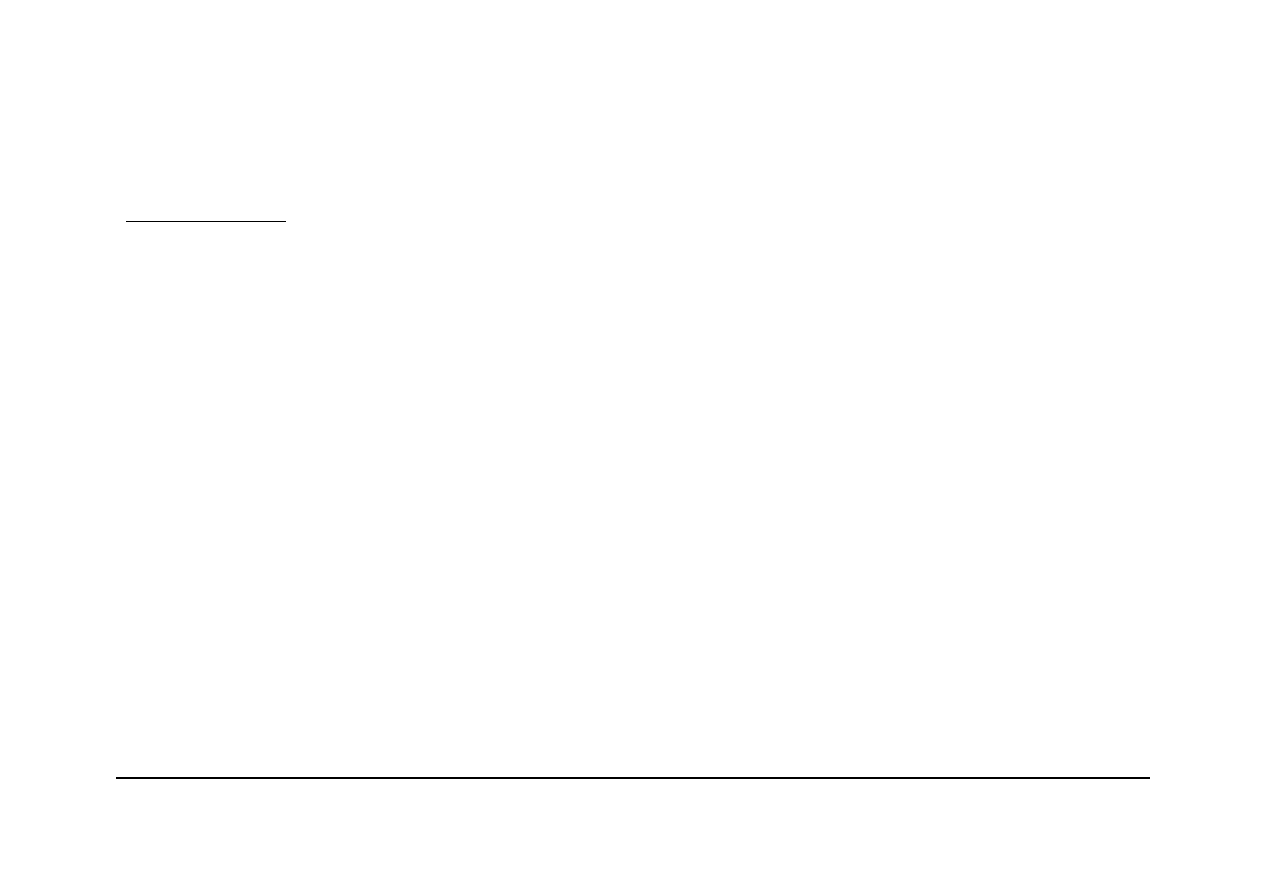

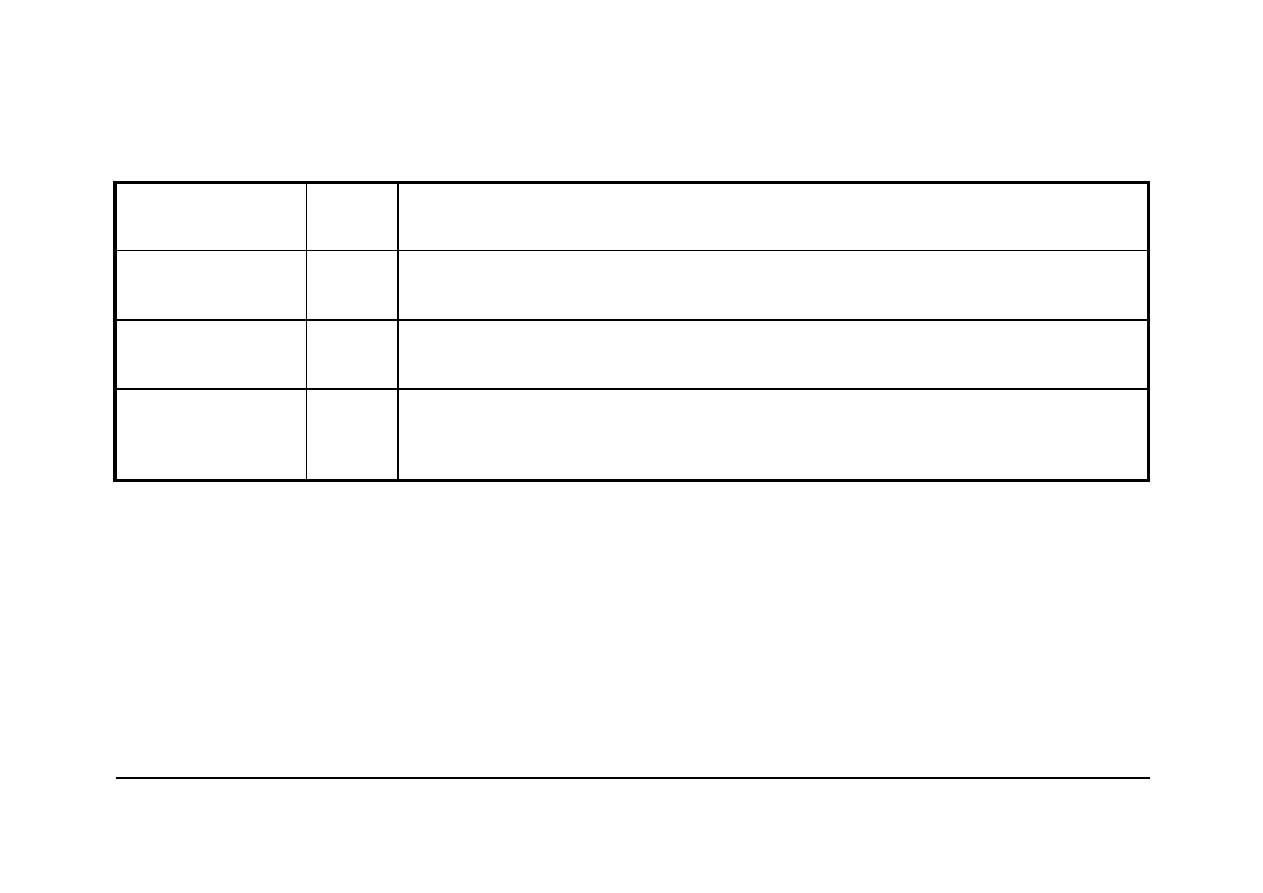

12.Okablowanie strukturalne- obowiązujące normy

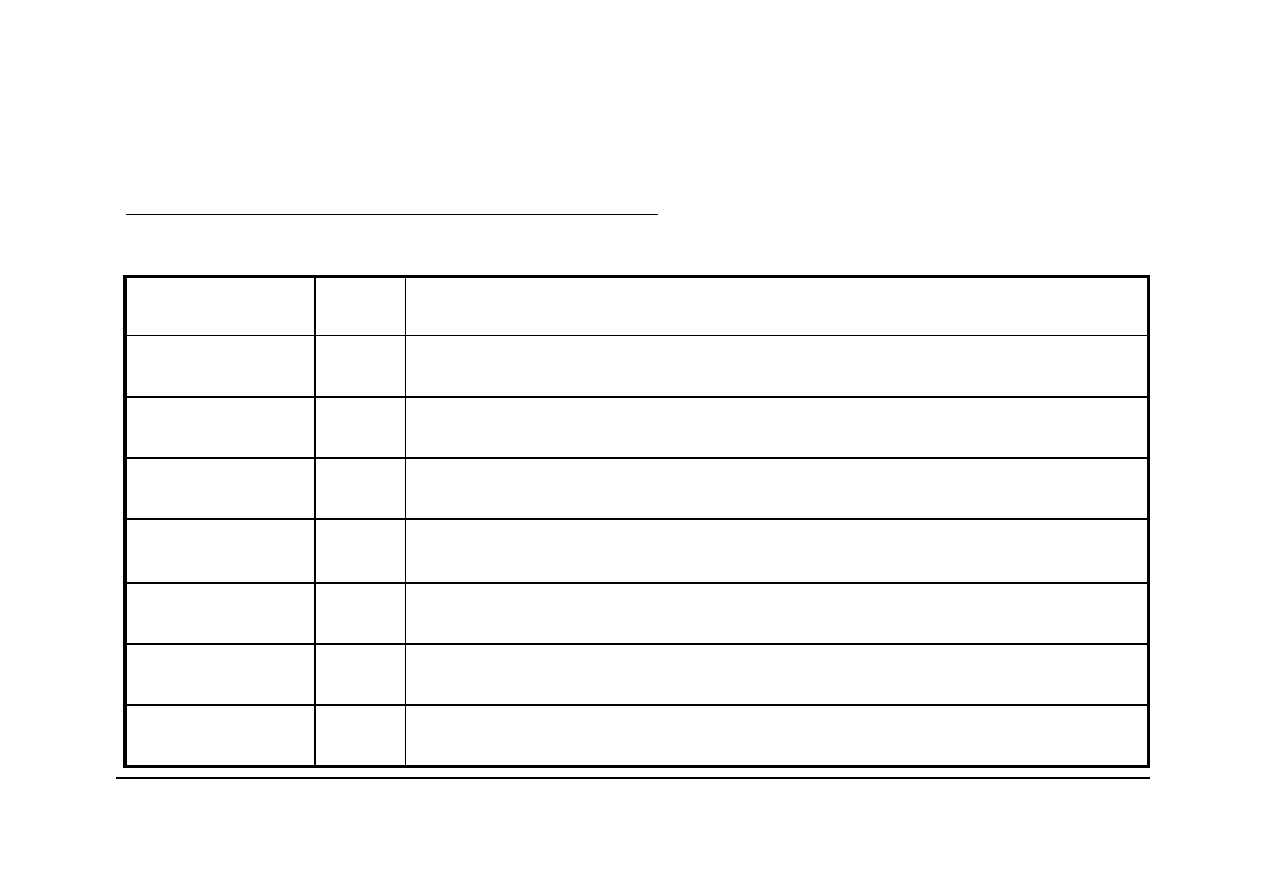

Lp.

Etap budowy sieci

Rodzaj normy

1

Projektowanie budynku

PN-EN 50310:2002

2

Wybór okablowania

PN-EN 50173-1:2004 i/lub

ISO/IEC 11801:2002

3

Planowanie instalacji

PN-EN 50174-1:2002,

PN-EN 50174-2:2002,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

55

PN-EN 50174-2:2002,

PN-EN 50310:2002

4

Instalacja okablowania

PN-EN 50174-1:2002,

PN-EN 50174-2:2002,

PN-EN 50310:2002,

PN-EN 50346:2002

5

Eksploatacja

PN-EN 50174-1:2002

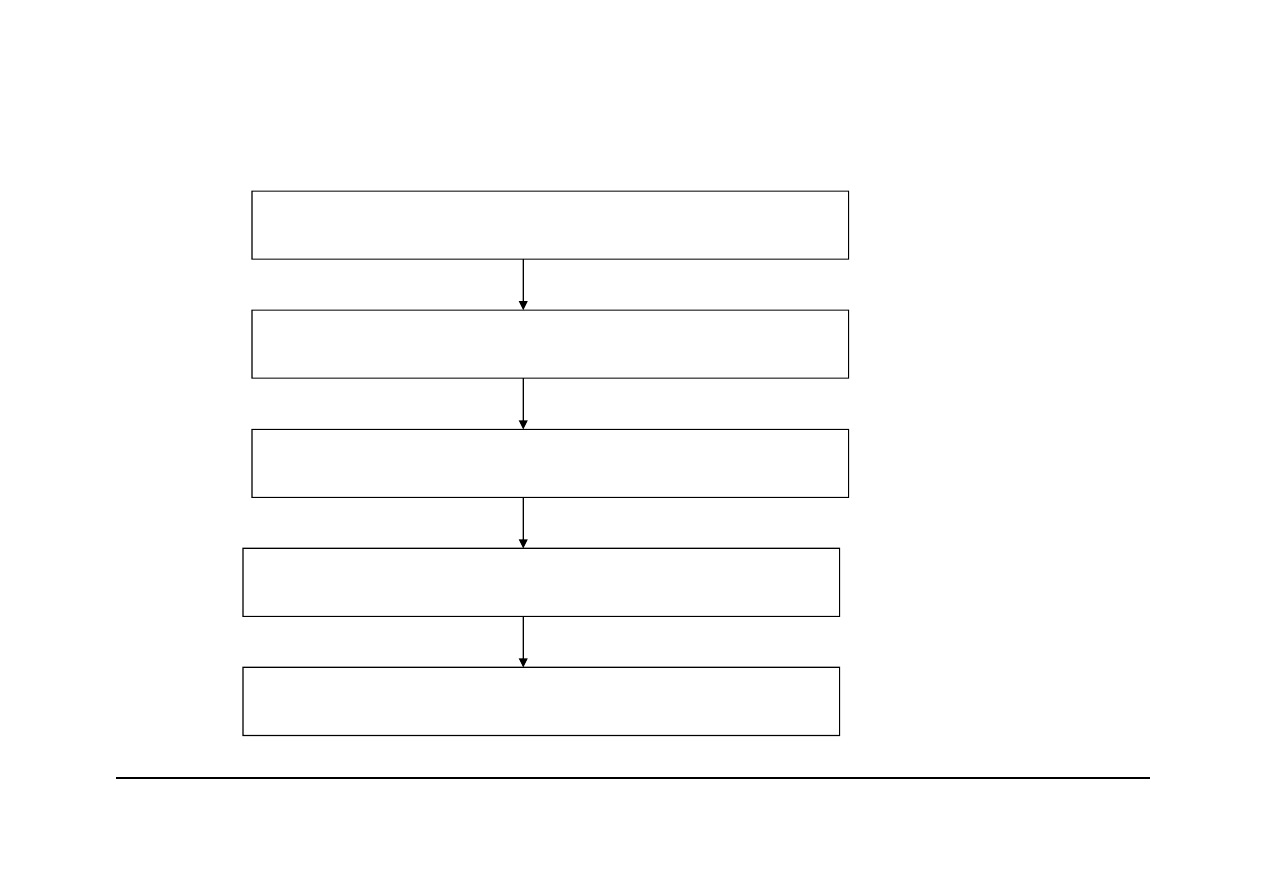

13.Podstawowe założenia przy konstruowaniu sieci

Elementy struktury sieci

•

Okablowanie pionowe (wewnątrz budynku),

•

Punkty rozdzielcze,

•

Okablowanie poziome,

•

Gniazda abonenckie,

•

Połączenia systemowe oraz terminalowe,

•

Połączenia telekomunikacyjne budynków.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

56

Typy punktów rozdzielczych

•

Międzybudynkowy punkt rozdzielczy (Campus Distributor CD),

•

Budynkowy punkt rozdzielczy (Building Distributor BD),

•

Piętrowy punkt rozdzielczy (Floor Distributor FD).

13.Podstawowe założenia przy konstruowaniu sieci

Okablowanie

pionowe

Okablowanie

poziome

Punkty

rozdzielcze

Punkty

aboneckie

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

57

Połączenia

międzybudynkowe

13.Podstawowe założenia przy konstruowaniu sieci

Zalecane media w poszczególnych segmentach sieci

Segment

Medium

Przewidywane użytkowania

Okablowanie poziome

Skrętka

Głos i dane

Światłowód

Dane

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

58

Światłowód

Dane

Okablowanie pionowe budynku

Skrętka

Głos i wolne aplikacje danych

Światłowód

Szybkie aplikacje danych

Okablowanie pionowe

Skrętka

W wyjątkowych wypadkach

międzybudynkowe

Światłowód

Zalecane

14.Klasy aplikacji, klasyfikacja okablowania

Kategorie kabli miedzianych zostały ujęte w specyfikacji EIA/TIA w kilka grup, w

których przydatność do transmisji określa się w MHz:

kategoria 1 – tradycyjna nieekranowana skrętka telefoniczna przeznaczona do

przesyłania głosu, nie przystosowana do transmisji danych,

kategoria 2 – nieekranowana skrętka, szybkość transmisji do 4 MHz. Kabel ma 2

pary skręconych przewodów ,

kategoria 3 – skrętka o szybkości transmisji do 10 MHz, stosowana w sieciach

Token Ring (4 Mb/s) oraz Ethernet 10Base-T (10 Mb/s). Kabel zawiera 4 pary

skręconych przewodów ,

kategoria 4 – skrętka działająca z szybkością do 16 MHz. Kabel zbudowany jest z

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

59

kategoria 4 – skrętka działająca z szybkością do 16 MHz. Kabel zbudowany jest z

czterech par przewodów ,

kategoria 5 – skrętka z dopasowaniem rezystancyjnym pozwalająca na transmisję

danych z szybkością 100 MHz pod warunkiem poprawnej instalacji kabla

(zgodnie z wymaganiami okablowania strukturalnego) na odległość do 100 m,

kategoria 5e – (enchanced) – ulepszona wersja kabla kategorii 5. Jest zalecana do

stosowana w przypadku nowych instalacji ,

14.Klasy aplikacji, klasyfikacja okablowania

kategoria 6 – skrętka umożliwiająca transmisję z częstotliwością do 200 MHz.

Prace nad standaryzacją tej kategorii są kontynuowane,

kategoria 7 – kabel o przepływności do 600 MHz. Będzie wymagać już stosowania

nowego typu złączy w miejsce RJ-45 oraz kabli każdą parą ekranowaną

oddzielnie. Prace nad tym standardem trwają.

Aktualnie dostępne są dwa dokumenty dotyczące kategorii 6 :

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

60

TIA/EIA-568-B.2-1 (Addendum No. 1 to ANSI/TIA/EIA-568-B.2) „Commercial

Building Telecommunications Cabling Standard, Part 2: Balanced Twisted-

Pair

Cabling

Components,

Addendum

1:

Transmission

Performance

Specifications for 4-Pair 100Ω Category 6 Cabling”.

FCD ISO/IEC 11801 2nd edition: IT – „Cabling for customer

premises”

15.Parametry okablowania, pomiary

S-FTP 4x2xAWG

Impedancja falowa

100 om ± 15 om przy 1 do 100 MHz

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

61

Impedancja falowa

100 om ± 15 om przy 1 do 100 MHz

Częstotliwość [MHz]

10

16

62,5

100

Tłumienie [dB]

1,3

1,6

3,2

4,0

Next [dB]

59

53

44

40

15.Parametry okablowania, pomiary

kabel koncentryczny RG-58 C/U 50 Ohm

średnica w mm:

zewnętrzna=4,95mm, dielektryka=2,9mm,

przewodnika=19x0,18mm

tłumienność w dB/100m:

50MHz=9,7 100MHz=13,9 400MHz=30,0 1GHz=51,8

RG59 fi 6,28mm 75 Ohm

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

62

RG59 fi 6,28mm 75 Ohm

Budowa żyły: 1 x 0,58mm,

Napięcie: 2000 V, Pojemność: 67 pF/m,

Średnica zewnętrzna: 6,2 mm

Rezystancja żyły: 75 Ohm

Tłumienie (50 MHz): 7,4 dB/100 m

Tłumienie (100 MHz): 10,8 dB/100 m

Tłumienie (200 MHz): 15,6 dB/100 m

Tłumienie (400 MHz): 22,5 dB/100 m

Tłumienie (860 MHz): 34 dB/100 m

15.Parametry okablowania, pomiary

PODSTAWOWE POMIARY

•

Przesłuchy,

•

Odbicia,

•

Tłumienność,

•

Długość linii,

•

Opóźnienie,

•

ACR,

•

Impedancja,

•

Rezystancja,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

63

•

Rezystancja,

•

Identyfikacja uszkodzeń: zwarcie, przerwa,

PRZYRZĄDY POMIAROWE

•

Mierniki mocy,

•

Źródła promieniowania,

•

Tłumiki optyczne,

•

Reflektometry,

•

Wizualne wykrywacze uszkodzeń.

16.Obliczenie tłumienności toru sygnału

Podstawowe wzory

U

I

P

⋅

=

R

I

U

⋅

=

R

U

R

I

P

2

2

=

⋅

=

Gdzie:

P moc w [W]

U napięcie w [V]

I prąd w [A]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

64

I prąd w [A]

R rezystancja w [Ω]

16.Obliczenie tłumienności toru sygnału

Poziom sygnału określamy w:

jednostkach mocy

W, mW,

dBm

moc odniesiona do 1mW

jednostkach napięcia

V, mV przy określonej rezystancji

obciążenia

P[dbm]= 10 log [P/1mW]

y=log

10

x ⇒x=10

y

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

65

Po co stosujemy skalę dB, dBm?

16.Obliczenie tłumienności toru sygnału

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

66

16.Obliczenie tłumienności toru sygnału

Zadanie 1

Zamień poziom sygnału podany w mW na poziom sygnału w dBm

i mV przy rezystancji obciążenia 50 Ω.

a/

P= 50 mW

b/

P= 100 mW

c/

P= 1 W

c/

P= 1 W

dBm?

V?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

67

16.Obliczenie tłumienności toru sygnału

Rozwiązanie a/

P=Ud/R

U=√(PxR)= √(50mWx50 Ω)= √(2500/1000) [V]= √2,5 [V]=

=1,58 [V]

P=10 log 50mW/1mW= 16,9897 [dBm]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

68

Rozwiązanie b/

P=Ud/R

U=√(PxR)= √(100mWx50 Ω)= √(5000/1000) [V]= √5[V]=2,24

[V]

16.Obliczenie tłumienności toru sygnału

P=10 log 100mW/1mW= 20,0 [dBm]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

69

Rozwiązanie c/

P=Ud/R

U=√(PxR)= √(1000mWx50 Ω)= √(50000/1000) [V]=

√50[V]=7,1[V]

16.Obliczenie tłumienności toru sygnału

P=10 log 1000mW/1mW= 30,0 [dBm]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

70

16.Obliczenie tłumienności toru sygnału

Zadanie 2

Zamień poziom sygnału podany w dBm na poziom sygnału w mW

i mV przy rezystancji obciążenia 50 Ω.

a/

P= 10 dBm

b/

P= 12 dBm

c/

P= -5 dBm

c/

P= -5 dBm

mW?

V?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

71

16.Obliczenie tłumienności toru sygnału

Rozwiązanie a/

P=Ud/R

P(dBm)=10 log P(mW)/1 (mW)

P(mW)=10

P(dBm)/10

=10 [mW]

U= √PxR= √(10x50)/1000 [V]= √0,5 [V ]=0,707 [V]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

72

Rozwiązanie b/

P=Ud/R

P(dBm)=10 log P(mW)/1 (mW)

16.Obliczenie tłumienności toru sygnału

P(mW)=10

P(dBm)/10

=10

1,2

=15,85 [mW]

U= √PxR= √(15,85x50)/1000=

√

0,7925 [V]=0,89 [V]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

73

Rozwiązanie c/

P=Ud/R

P(dBm)=10 log P(mW)/1 (mW)

16.Obliczenie tłumienności toru sygnału

P(mW)=10

P(dBm)/10

=10

-5/10

=0,316 [mW]

U= √PxR= √(0,316x50)/1000= √ 0,0158 [V]=0,126 [V]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

74

16.Obliczenie tłumienności toru sygnału

Zadanie 3

Zamień poziom sygnału podany w mV na poziom sygnału w mW i

dBm przy rezystancji obciążenia 50 Ω.

U= 1 V

mW?

dBm?

dBm?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

75

16.Obliczenie tłumienności toru sygnału

Rozwiązanie

P=Ud/R

P (mW)=1d/50=0,02 [W]= 20 [mW]

P(dBm)= 10 log 20/1= 13 dBm

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

76

16.Obliczenie tłumienności toru sygnału

Wzmocnienie i tłumienie określamy w dB.

G(dB)= 10log(P

wy

/P

we

)

G-wzmocnienie

L(dB)= 10log(P

we

/P

wy

)

L-tłumienie

Tłumienie obniża wartość sygnału.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

77

Tłumienie obniża wartość sygnału.

Wzmocnienie podnosi wartość sygnału.

16.Obliczenie tłumienności toru sygnału

Zadanie 4

Dane: P

we

=0.1[mW], P

wy

=0.05[mW], Obliczyć L [dB]?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

78

16.Obliczenie tłumienności toru sygnału

Rozwiązanie:

L(dB)=10log(0.1[mW]/0.05[mW])=3[dB]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

79

16.Obliczenie tłumienności toru sygnału

Zadanie 5

Dane: P

we

=0.1[mW], P

wy

=0.05[mW]. Obliczyć L[dB] jako różnicę

P

we

(dBm) i P

wy

(dBm)?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

80

16.Obliczenie tłumienności toru sygnału

Rozwiazanie:

P

we

(dBm)=10log(0.1[mW]/1[mW])=-10[dBm]

P

wy

(dBm)=10log(0.05[mW]/1[mW])=-13[dBm]

Wynik:

L(dB)=P

we

(dBm)-P

wy

(dBm)=3[dB]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

81

16.Obliczenie tłumienności toru sygnału

• 3dB

50% straty

mocy

• 10dB

90% straty

mocy

• dBm +/- dB ⇒

dBm

• dBm – dBm ⇒

dB

• dB +/- dB

⇒

dB

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

82

Tłumienie łącza (dB) jest równe sumie

tłumienia odcinków

.

]

[

.......

]

[

]

[

]

[

2

1

dB

L

dB

L

dB

L

dB

L

n

łącza

+

+

+

=

Ważne!

W celu obliczenia sygnału na końcu odcinka toru, od wartości

początkowej sygnału odejmujemy wartość tłumienia.

16.Obliczenie tłumienności toru sygnału

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

83

16.Obliczenie tłumienności toru sygnału

Zadanie 6

Łącze o długości 1 [km] ma straty 3.6[dB]. Straty na połączeniach

w patchpanelu wynoszą po 0.7[dB] z każdej strony łącza. Jeżeli

do jednego końca kabla dołączymy źródło sygnału o mocy

-

10[dBm], to jaki poziom sygnału uzyskamy na drugim końcu

łącza?

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

84

łącza?

Wynik należy podać w mW.

16.Obliczenie tłumienności toru sygnału

Rozwiązanie

L(dB)=3.6[dB]+0.7[dB]+0.7[dB]=5[dB]

P

wy

(dBm)=P

we

(dBm)-L(dB)=-10[dBm]-5[dB]= -15[dBm]

P

wy

(dBm)= 10log(P

wy

(mW)/1mW)

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

85

y=log

10

x ⇒x=10

y

P

wy

(mW)=1 mW x 10

-1.5

= 0.0316[mW]

Wynik:

P

wy

(mW)=0.0316[mW]

16.Obliczenie tłumienności toru sygnału

Zadanie 7

Kabel o długości 5[km] ma tłumienność 3.2[dB] na 1 [km].

Patchcordy łączące źródło sygnału i miernik mocy wnoszą

tłumienie po 0.5[dB] każdy. Kabel jest uszkodzony w odległości

2 [km] od źródła. Uszkodzenie powoduje stratę 50% mocy

sygnału w miejscu uszkodzenia. Sygnał o jakiej mocy należy

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

86

sygnału w miejscu uszkodzenia. Sygnał o jakiej mocy należy

dostarczyć ze źródła, aby na końcu kabla otrzymać sygnał o

mocy 0.1[mW]?

Wynik podać w dBm.

16.Obliczenie tłumienności toru sygnału

Rozwiązanie

L

t

(dB)=5x3.2[dB]+2x0.5[dB]=17[dB]

L

usz

(db)=3[dB]

L

wyp

=L

t

+ L

usz

=20[dB]

P

wy

=0.1[mW] P

wy

=-10[dBm]

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

87

L

wyp

=P

we

-P

wy

P

we

=L

wyp

+P

wy

=20[dB]-10[dBm]=10[dBm]

Wynik:

P

we

=10[dBm]

Zadanie 8

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

88

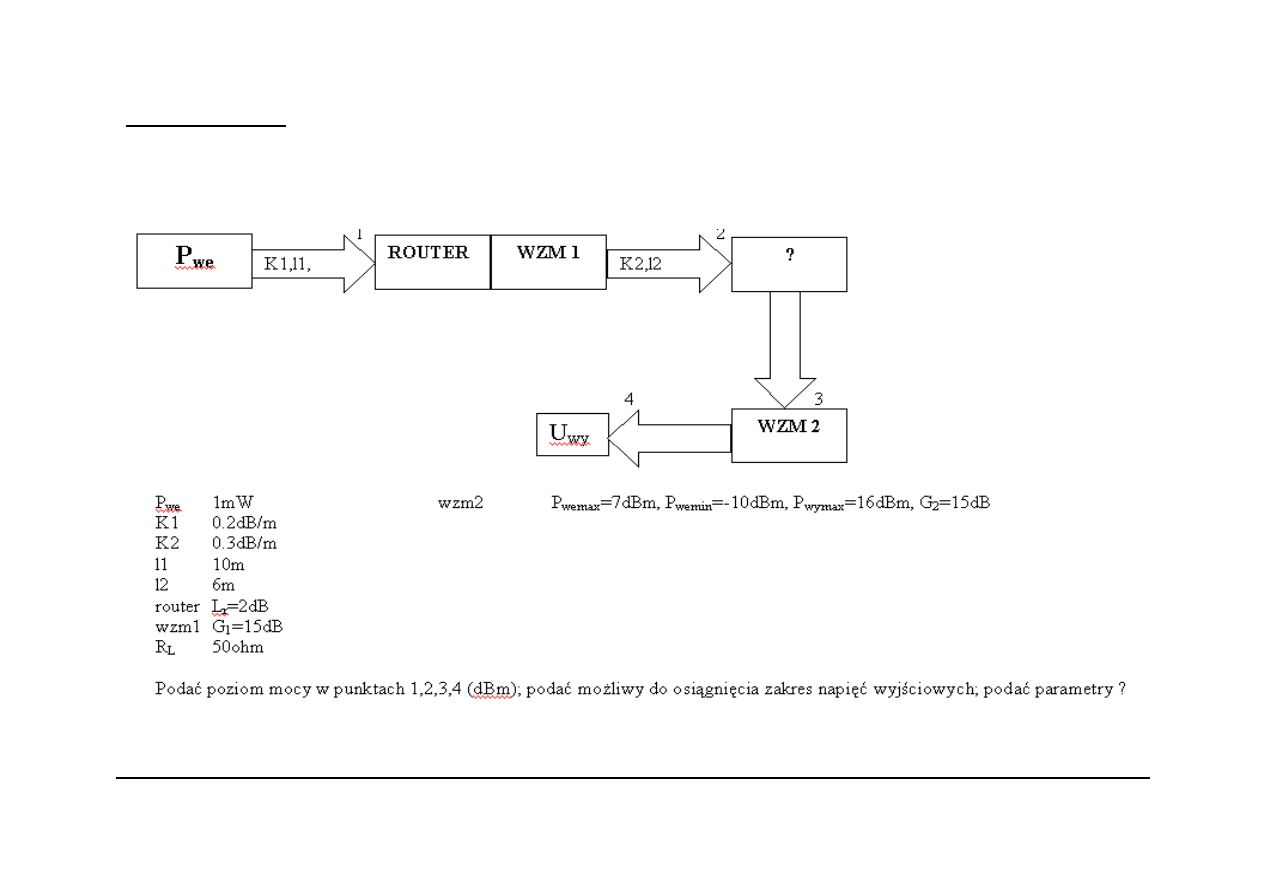

16.Obliczenie tłumienności toru sygnału

Dane:

P

we

=1[mW],

K1=0,2[dB/m],

K2=0,3[dB/m],

L1=10[m],

L2=6[m],

Router L=2[dB],

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

89

Router L=2[dB],

Wzm 1, G1=15[dB],

Rl=50 [Ohm],

Wzm 2, P

wemax

=7[dBm], P

wemin

=-10[dBm], P

wymax

=16[dBm],

G2=15[dBm]

Podać poziom mocy w punktach 1,2,3,4?

Podać możliwy do osiągnięcia zakres napięć wyjściowych?

Podać parametry

?

16.Obliczenie tłumienności toru sygnału

Rozwiązanie

P

1

=-2[dBm]

P

2

=-4[dBm]

P

3

=+9.2[dBm]

? Tłumik

2.2dB

÷

19.2dB

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

90

P

4

=5

÷

16[dBm]

Wynik:

U

wy

=397

÷

1410[mV]

16.Obliczenie tłumienności toru sygnału

Zadanie 9

Kabel zasilany jest ze źródła o poziomie mocy P

we

=0d[Bm].

Tłumienność kabla wynosi 3.2[dB/km].

Zaprojektować linię o długości 15[km] przy założeniu że P

wy

może

być niższe co najwyżej o 3[dB] w stosunku do P

we

.

Ile

wzmacniaczy

i

tłumików

należy

zastosować?

Wybierz

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

91

Ile

wzmacniaczy

i

tłumików

należy

zastosować?

Wybierz

minimalną konfigurację.

Parametry wzmacniacza:

G=15dB, P

wemin

=-10[dBm], P

wemax

=2[dBm], P

wymax

=7[dBm]

Tłumik:

co 1[dB]

16.Obliczenie tłumienności toru sygnału

Obliczenie tłumienności toru sygnału- zadania na kolokwium!!!

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

92

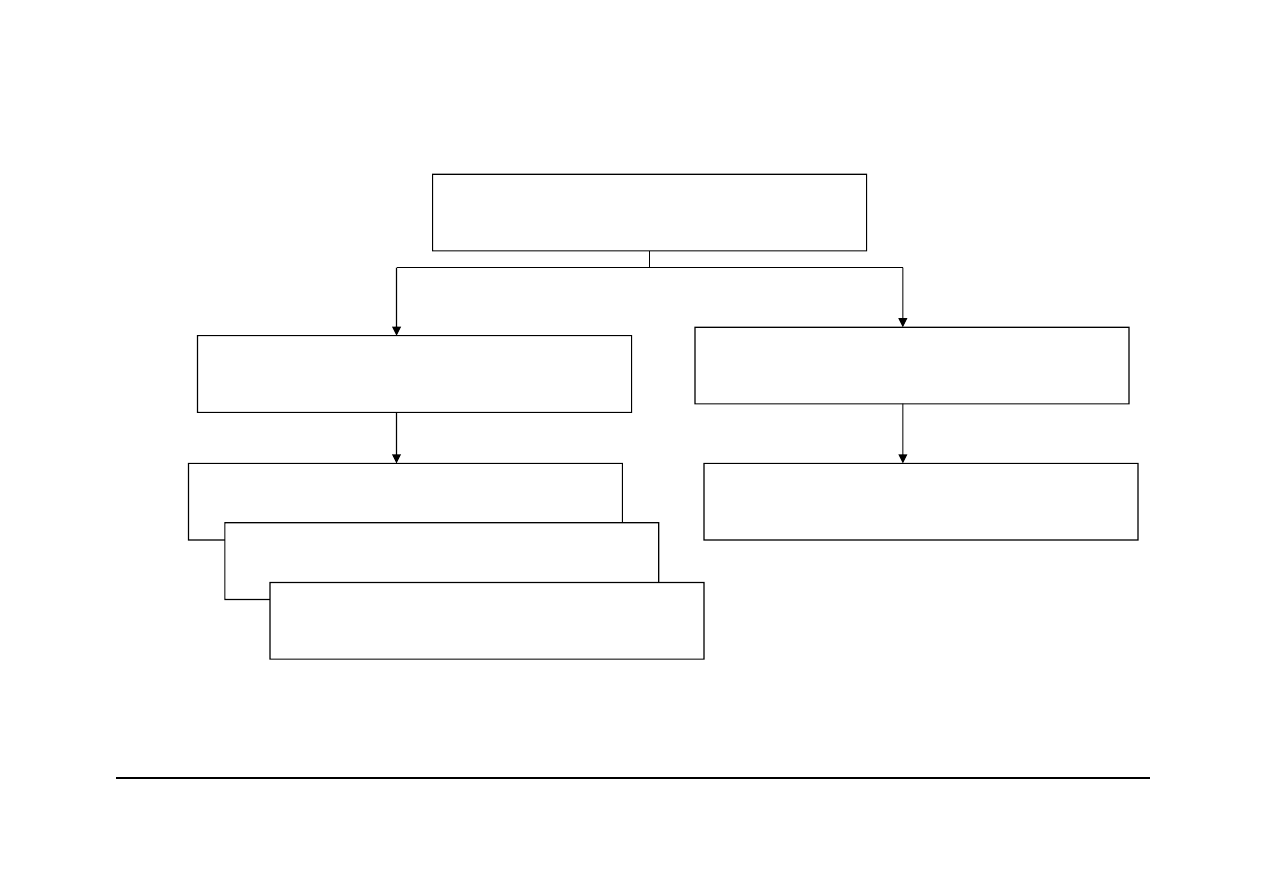

17. Nośniki warstwy fizycznej

Nośniki warstwy fizycznej

Przewodowe

Bezprzewodowe

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

93

Fale radiowe

Skrętka

Kabel koncentryczny

Światłowód

17. Nośniki warstwy fizycznej

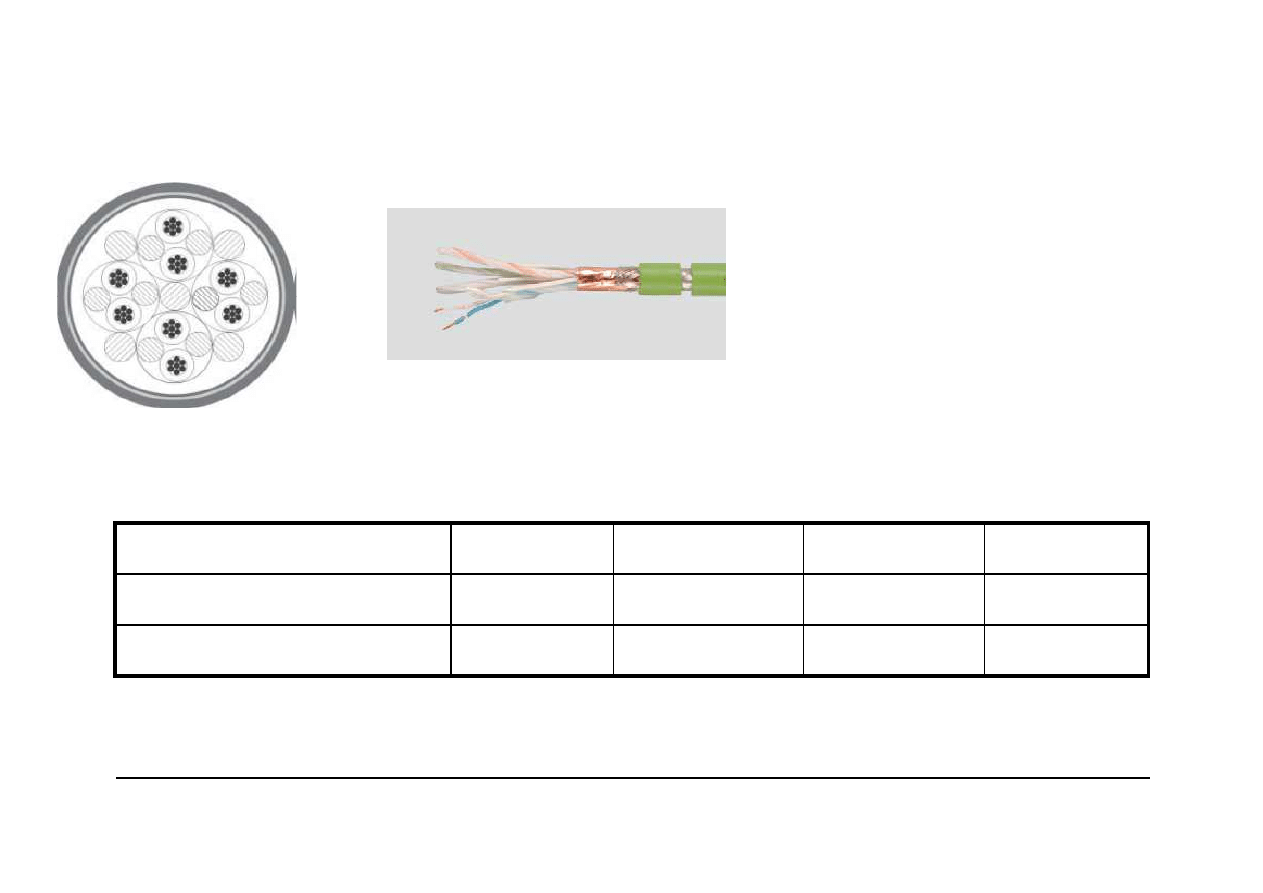

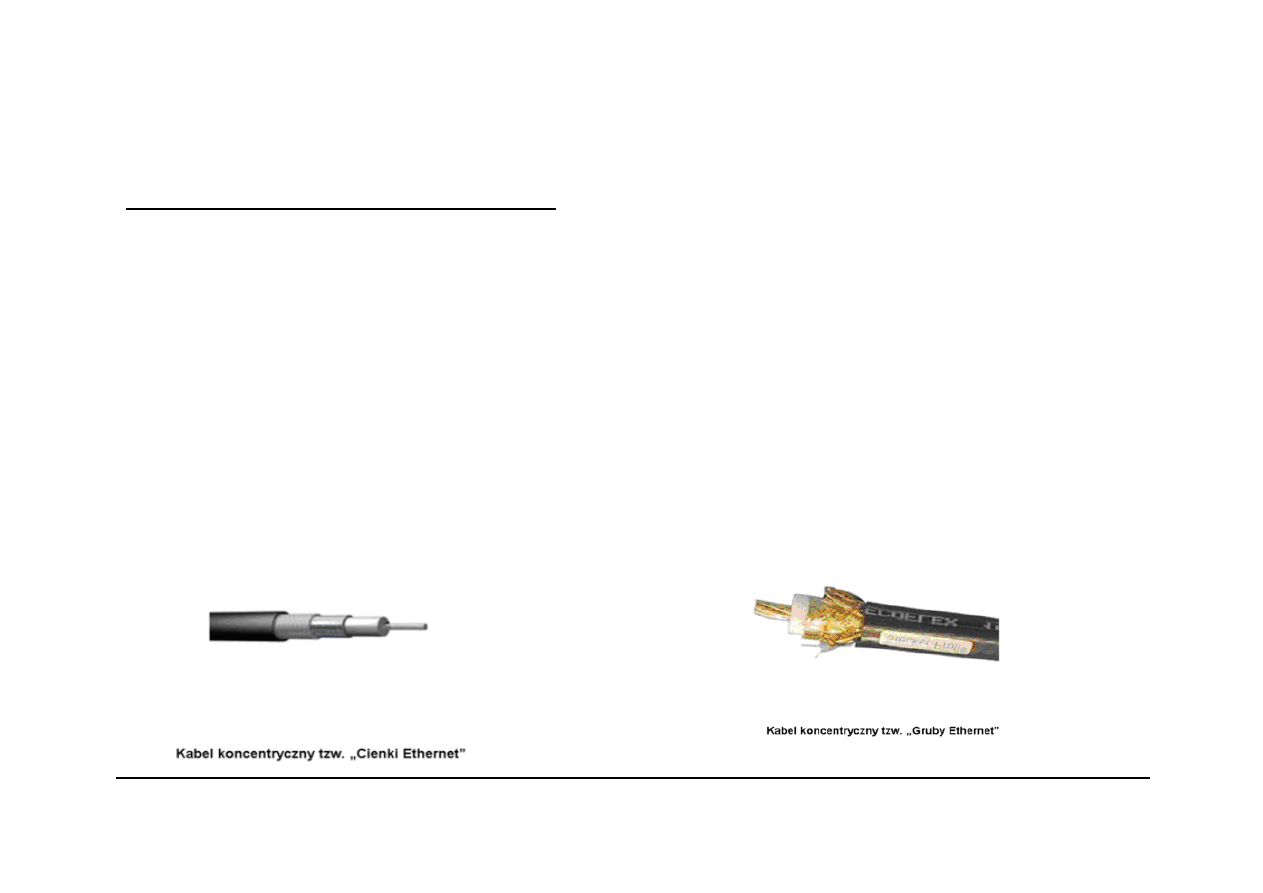

Skrętka

nieekranowana

UTP-Unshielded

Twisted

Pair

jest

zbudowana

ze

skręconych ze sobą par przewodów i tworzy linie symetryczną. Skręcenie

przewodów ze splotem 1 zwój na 6-10 cm ogranicza interferencje pochodzące z

otoczenia. Typowo stosuje się skrętki kategorii 5 o przepustowości 100 Mbit/s.

Skrętka foliowana FTP Foiled Twisted Pair jest ekranowana za pomocą folii z

przewodem uziemiającym.

Skrętka ekranowana STP Shielded Twisted Pair posiada ekran wykonany w postaci

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

94

Skrętka ekranowana STP Shielded Twisted Pair posiada ekran wykonany w postaci

oplotu i zewnętrznej koszulki ochronnej.

FFTP – każda para przewodów otoczona jest osobnym ekranem z folii, cały kabel

jest również pokryty folią.

SFTP – każda para przewodów otoczona jest osobnym ekranem z folii, cały kabel

pokryty jest oplotem.

17. Nośniki warstwy fizycznej

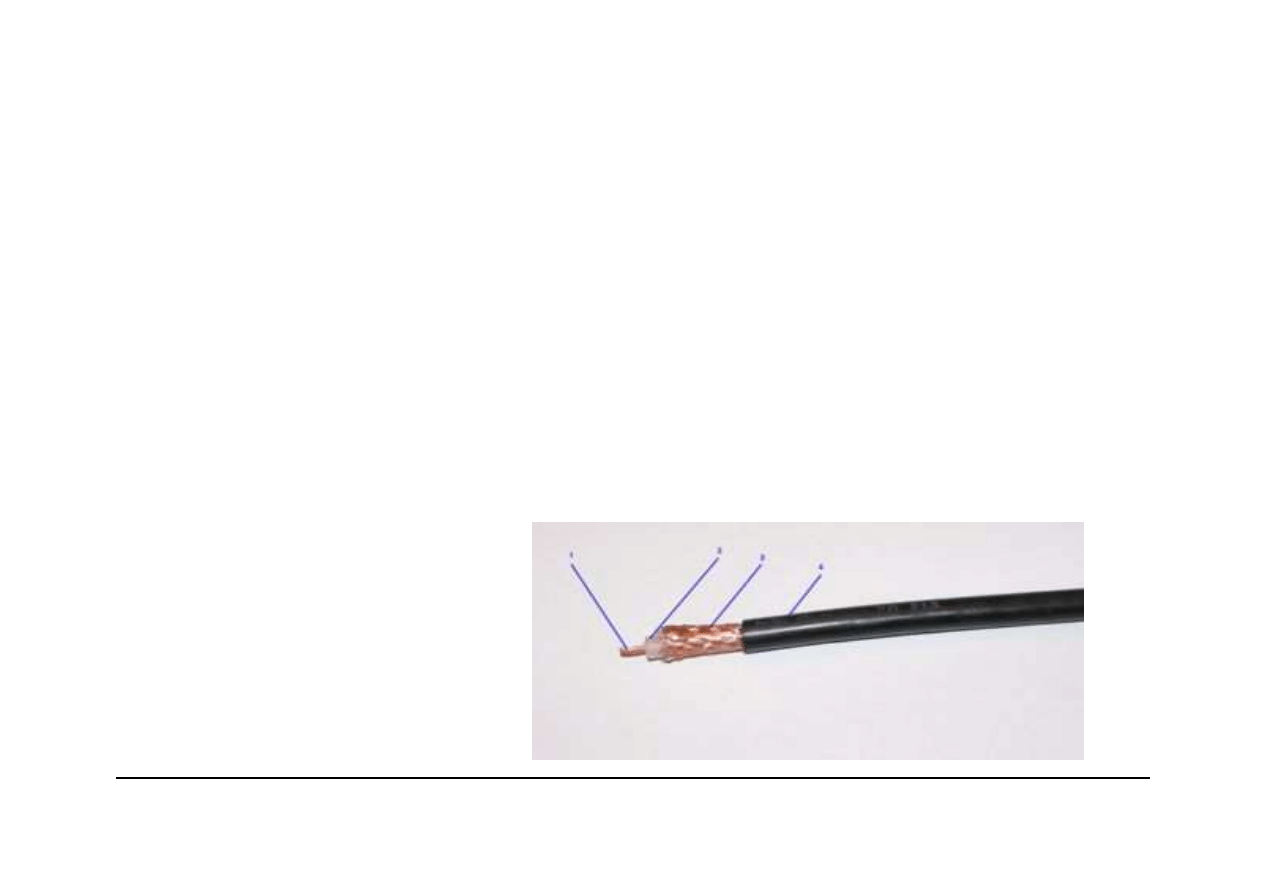

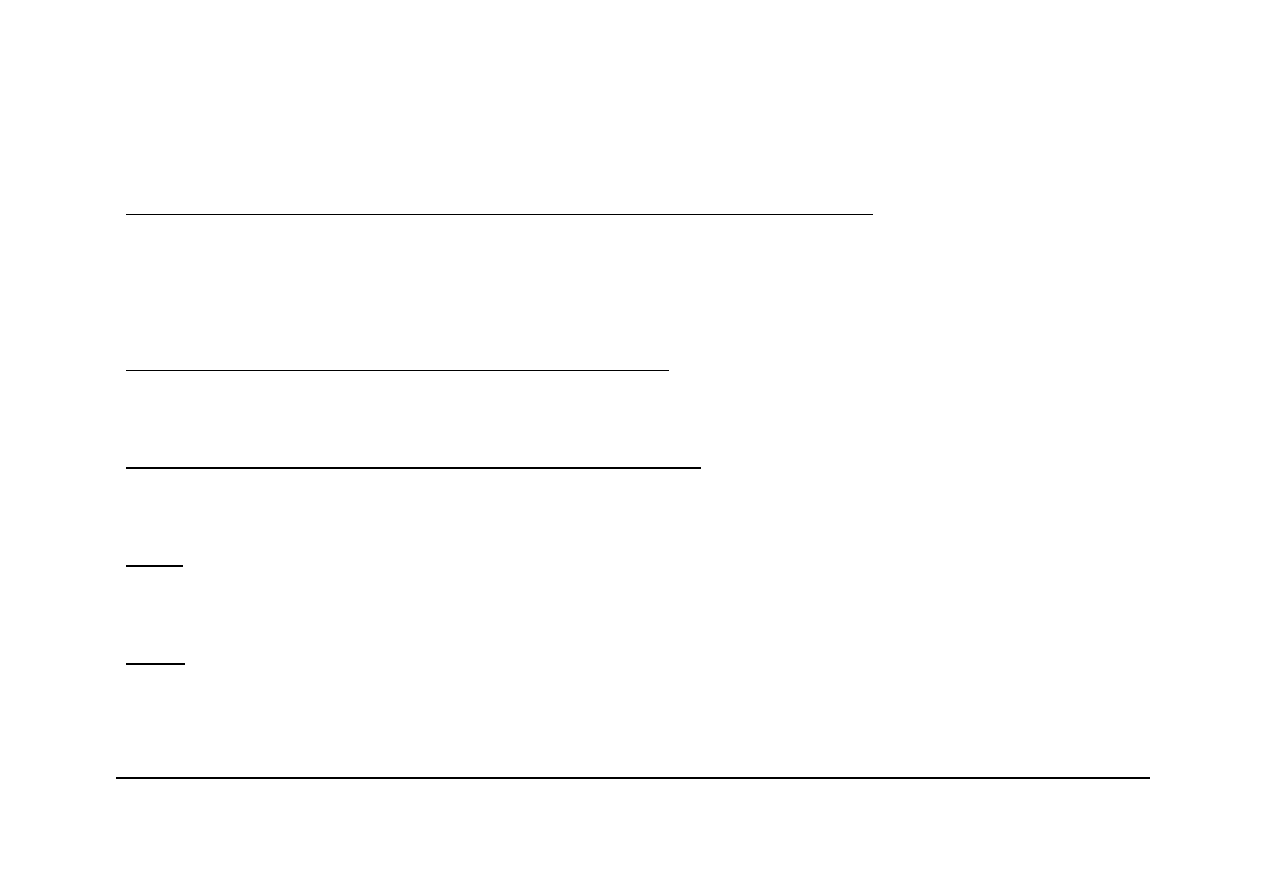

Kabel współosiowy (koncentryczny)

Składa się z dwóch przewodów koncentrycznie umieszczonych jeden wewnątrz

drugiego, co zapewnia większą odporność na zakłócenia a tym samym wyższą

jakość transmisji. Jeden z nich wykonany jest w postaci drutu lub linki

miedzianej i umieszczony w osi kabla (czasami zwany jest przewodem

gorącym), zaś drugi (ekran) stanowi oplot.

Powszechnie stosuje się

dwa rodzaje kabli koncentrycznych – o impedancji falowej 50 i 75 Ohm, przy czym

te pierwsze stosuje się w sieciach komputerowych.

Podstawowe dwa rodzaje kabli koncentrycznych:

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

95

Podstawowe dwa rodzaje kabli koncentrycznych:

Cienki Ethernet (Thin Ethernet) – (sieć typu 10Base-2) – kabel RG-58 o średnicy 1”

i dopuszczalnej długości segmentu sieci wynoszącej 185 m. -

Gruby Ethernet (Thick Ethernet) – (sieć typu 10Base-5) – kable RG-8 i RG-11 o

średnicy 1” i dopuszczalnej długości segmentu wynoszącej 500 m.

17. Nośniki warstwy fizycznej

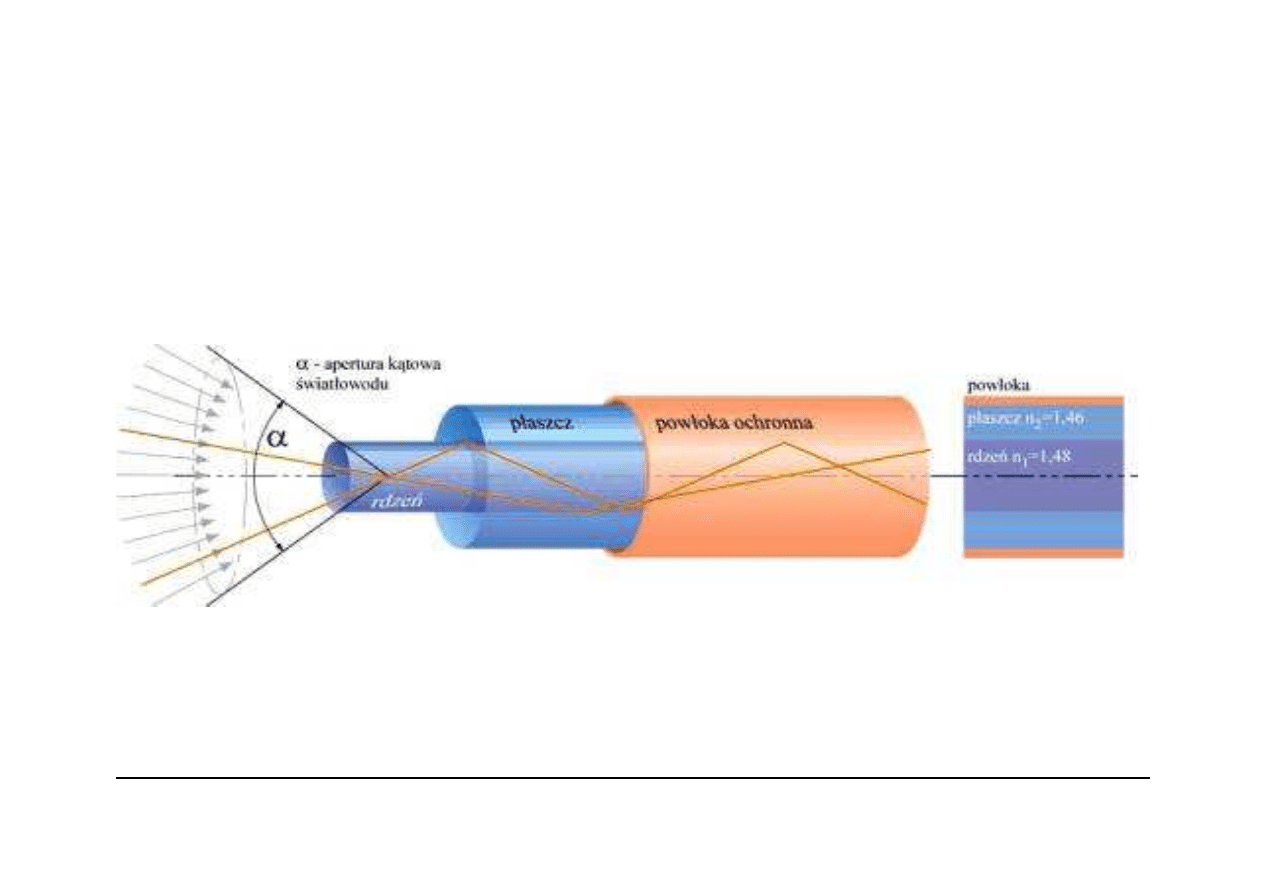

Kabel światłowodowy

Transmisja światłowodowa polega na prowadzeniu przez włókno szklane promieni

optycznych generowanych przez laserowe źródło światła. Ze względu na

znikome

zjawisko

tłumienia,

a

także

odporność

na

zewnętrzne

pola

elektromagnetyczne, przy braku emisji energii poza tor światłowodowy,

światłowód

stanowi

obecnie

najlepsze

medium

transmisyjne.

Kabel

światłowodowy

składa

się

z

jednego

do

kilkudziesięciu

włókien

światłowodowych.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

96

światłowodowych.

Medium transmisyjne światłowodu stanowi szklane włókno wykonane najczęściej z

domieszkowanego

dwutlenku

krzemu

(o

przekroju

kołowym)

otoczone

płaszczem wykonanym z czystego szkła (SiO2), który pokryty jest osłoną

(buforem). Dla promieni świetlnych o częstotliwości w zakresie bliskim

podczerwieni współczynnik załamania światła płaszczu jest mniejszy niż w

rdzeniu, co powoduje całkowite wewnętrzne odbicie promienia i prowadzenie go

wzdłuż osi włókna. Zewnętrzną warstwę światłowodu stanowi tzw. bufor

wykonany zazwyczaj z akrylonu poprawiający elastyczność światłowodu i

zabezpieczający go przed uszkodzeniami

17. Nośniki warstwy fizycznej

Wyróżnia się światłowody jedno oraz wielomodowe. Światłowody jednomodowe

oferują większe pasmo przenoszenia oraz transmisję na większe odległości niż

światłowody wielomodowe. Niestety koszt światłowodu jednomodowego jest

wyższy.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

97

17. Nośniki warstwy fizycznej

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

98

STP (ang. Shielded Twisted Pair) – skrętka ekranowana – klasyczne miedziane

medium transportowe sieci komputerowej, wykonane z dwóch skręconych

przewodów wraz z ekranem w postaci oplotu. Para ekranowana jest bardziej

odporna na zakłócenia impulsowe oraz szkodliwe przesłuchy niż skrętka UTP.

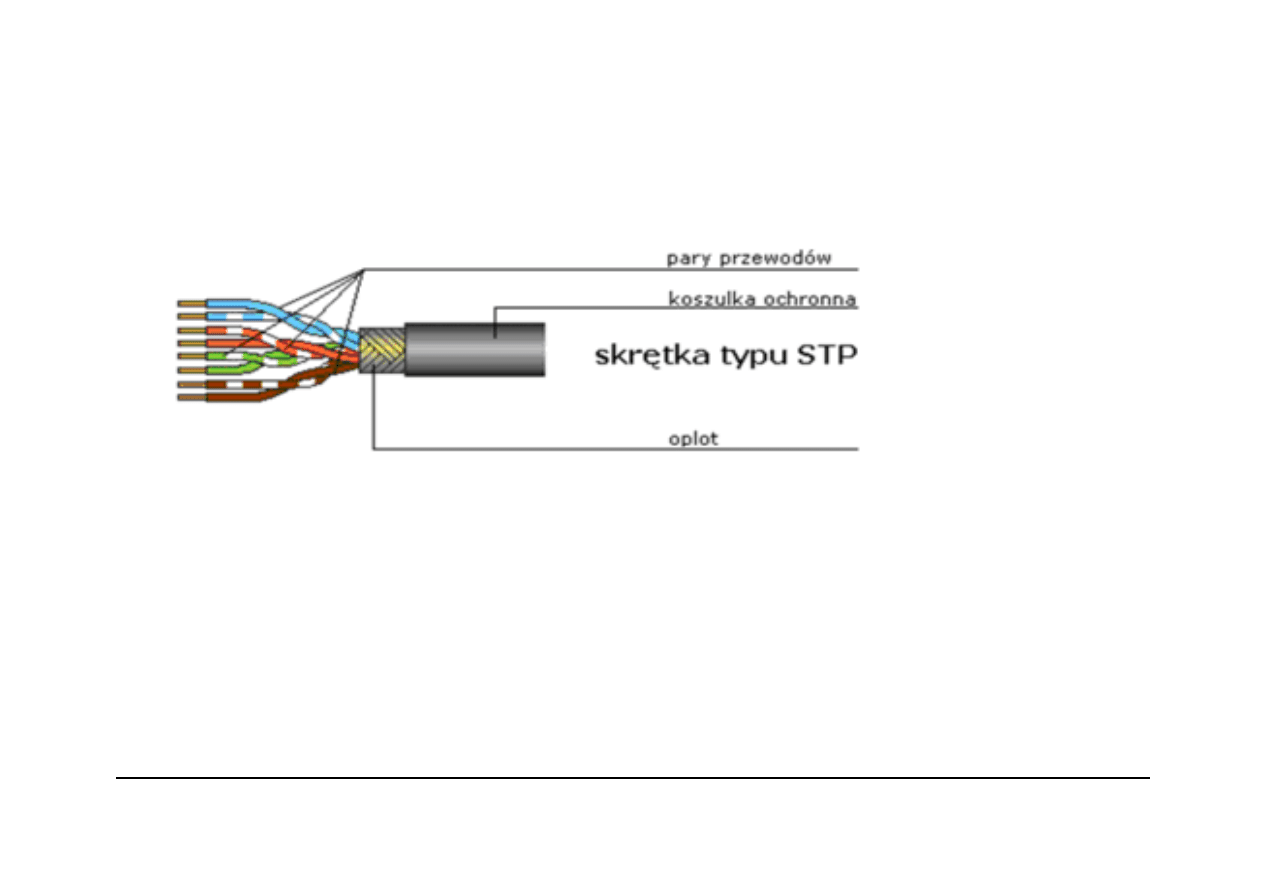

18. Sieci wykorzystujące skrętkę

100Base-TX

szybsza

wersja

wyżej

wymienionego

standardu.

Maksymalna

przepustowość sieci, w tym przypadku jest to 100Mb/s. Aby sieć mogła

pracować z taką szybkością należy zastosować lepsze kable kategorii 5. Bardzo

podobnym standardem jest 100Base-T4 rożni się on tym, że używamy 4 a nie 2

par wewnętrznych przewodów skręcanych oraz w konsekwencji samym

ułożeniem przewodów we wtyczce.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

99

Wtyk modularny 8p8c RJ-45

19. Kabel koncentryczny

wtyk BNC zaciskany na kabel typu RG58;

wtyk BNC nakręcany na kabel RG59;

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

100

19. Kabel koncentryczny

wtyk typu SMA meski na przewód H155;

wersja gold zaciskana

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

101

wtyk typu SMA-revers pin męski na przewód H155;

wersja gold zaciskana;

19. Kabel koncentryczny

wtyk typu N na kabel H155 zaciskany;

impedancja 50 Ohm;

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

102

wtyk typu N na kabel H155

wersja skręcana

20. Światłowód

Światłowód telekomunikacyjny to włókno szklane o ustalonej lub zmiennej

charakterystyce współczynnika załamania światła , z centralnie umieszczonym

rdzeniem przewodzącym światło, otoczony płaszczem odbijającym światło i

zewnętrznymi płaszczami zapewniającymi właściwe parametry mechaniczne

światłowodu. Rdzeń jest wykonany ze szkła kwarcowego z domieszka germanu

– zwiększenie współczynnika załamania.

Rodzaje włókien światłowodowych

Włókno wielomodowe

MM (lub OM)

Włókno jednomodowe

SM (lub OS)

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

103

Włókno jednomodowe

SM (lub OS)

Wymiary światłowodu

Światłowód opisuje się poprzez podanie w mikronach średnic rdzenia i powłoki

zewnętrznej.

Np. MM 62,5/125

światłowód wielomodowy o średnicy rdzenia 62,5

mikrona i średnicy płaszcza 125 mikronów.

20. Światłowód

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

104

20. Światłowód

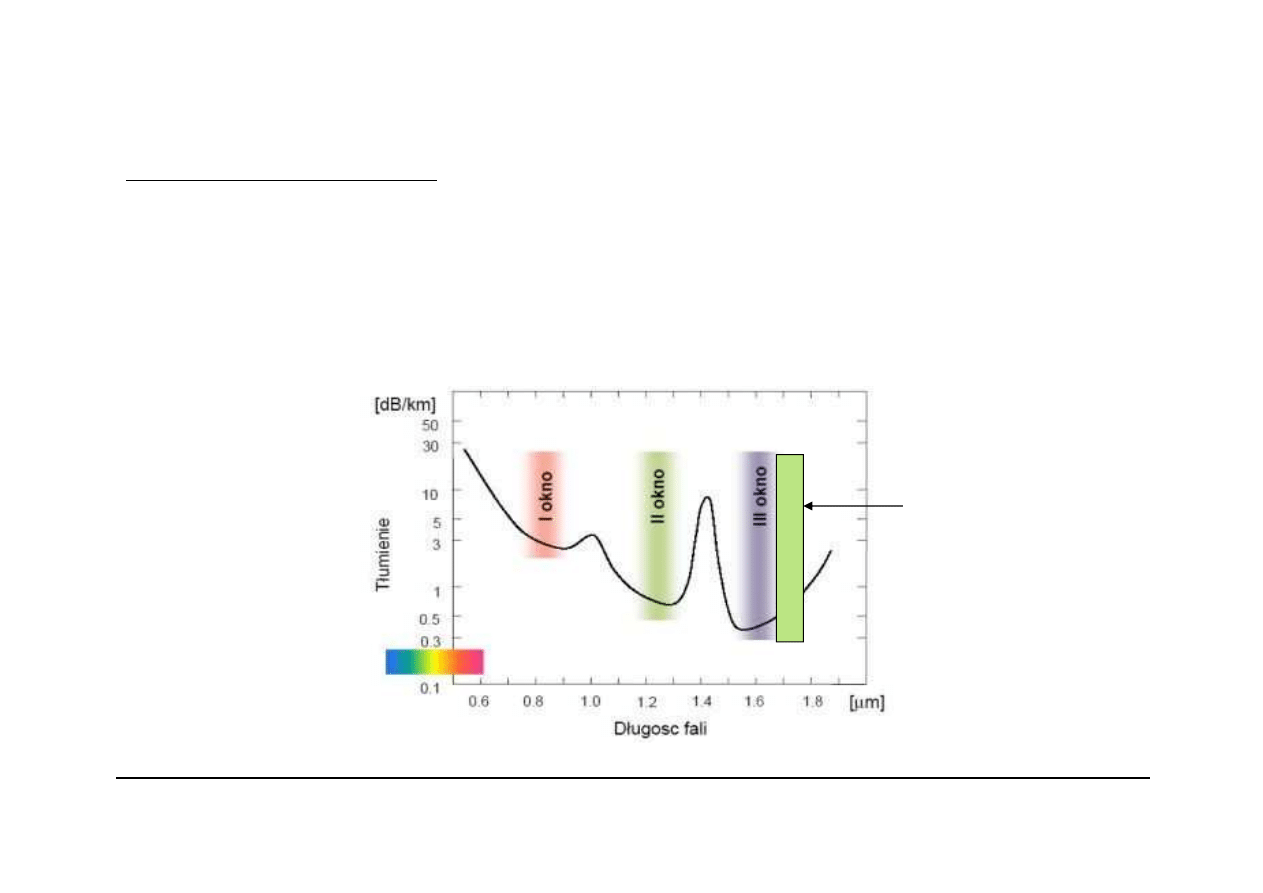

Tłumienność jednostkowa

Tłumienność jednostkowa wyrażana w dB/km określa wielkość strat sygnału w

związku z zanieczyszczeniami występującymi w materiale rdzenia.

Charakterystyka częstotliwościowa światłowodu ma cztery zakresy tzw. Okna

optyczne wykorzystywane do transmisji.

Okna te występują dla długości fal:

850 nm, 1310 nm, 1550 nm i 1625 nm.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

105

IV okno

20. Światłowód

Wzmacniacze EDFA

Olbrzymie szerokości pasma transmisyjnego dostępne w drugim (szerokość 12

THz) oraz trzecim oknie (15 THz) spowodowały rozwój szerokopasmowych

wzmacniaczy

optycznych,

a

wśród

nich

światłowodowych

wzmacniaczy

domieszkowanych prazeodymem PDFA (Praseodymium-Doped Fibre Amplifier)

dla fali l=1300 nm lub erbem EDFA (Erbium-Doped Fibre Amplifier) dla fali

l=1550 nm, rekompensujących straty mocy optycznej do 30 dB. Dla

wzmacniaczy

EDFA

maksimum

wzmocnienia

występuje

dla

najbardziej

korzystnego pasma transmisji optotelekomunikacyjnej – pasma 1530 nm, przy

bardzo wysokiej sprawności pompowania sięgającej 90%.

Nowością dla tego sposobu wzmocnienia jest nietypowa konstrukcja wzmacniacza,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

106

Nowością dla tego sposobu wzmocnienia jest nietypowa konstrukcja wzmacniacza,

realizowanego

w

postaci

fragmentu

światłowodu

o

symetrii

kołowej,

wtrącanego między standardowe odcinki światłowodów telekomunikacyjnych.

Szerokie pasmo przenoszenia wzmacniaczy EDFA (od 30 do 50 nm), co

odpowiada zakresom częstotliwości od 4 THz do 6,7 THz, umożliwia

równoczesną transmisję na kilkudziesięciu różnych długościach fali świetlnej ze

zwielokrotnieniem

WDM

(Wavelength

Division

Multiplexing),

nazywaną

potocznie transmisją kolorową.

20. Światłowód

ŹRÓDŁA ŚWIATŁA W TRANSMISJI ŚWIATŁOWODOWEJ

Do

realizacji

transmisji

wielomodowej

używa

się

najczęściej

diod

elektroluminescencyjnych LED.

Do transmisji jednomodowej, w szczególności długodystansowej, wykorzystuje się

lasery, w tym lasery półprzewodnikowe.

Dioda LED posiada następujące cechy:

1) długość generowanej fali w zakresie pierwszego lub drugiego okna,

2) wysoka żywotność (do 100 lat),

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

107

2) wysoka żywotność (do 100 lat),

3) niska wrażliwość na zmianę parametrów temperaturowych,

4)stosunkowo szeroki zakres długości generowanej fali (możliwość pojawienia się

dyspersji chromatycznej),

5)dioda elektroluminescencyjna nie gwarantuje generacji fali spójnej,

6)powierzchnia świecenia jest duża.

Dioda

elektroluminescencyjna

wykorzystywana

jest

do

realizacji

transmisji

krótkodystansowej.

20.Światłowód

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

108

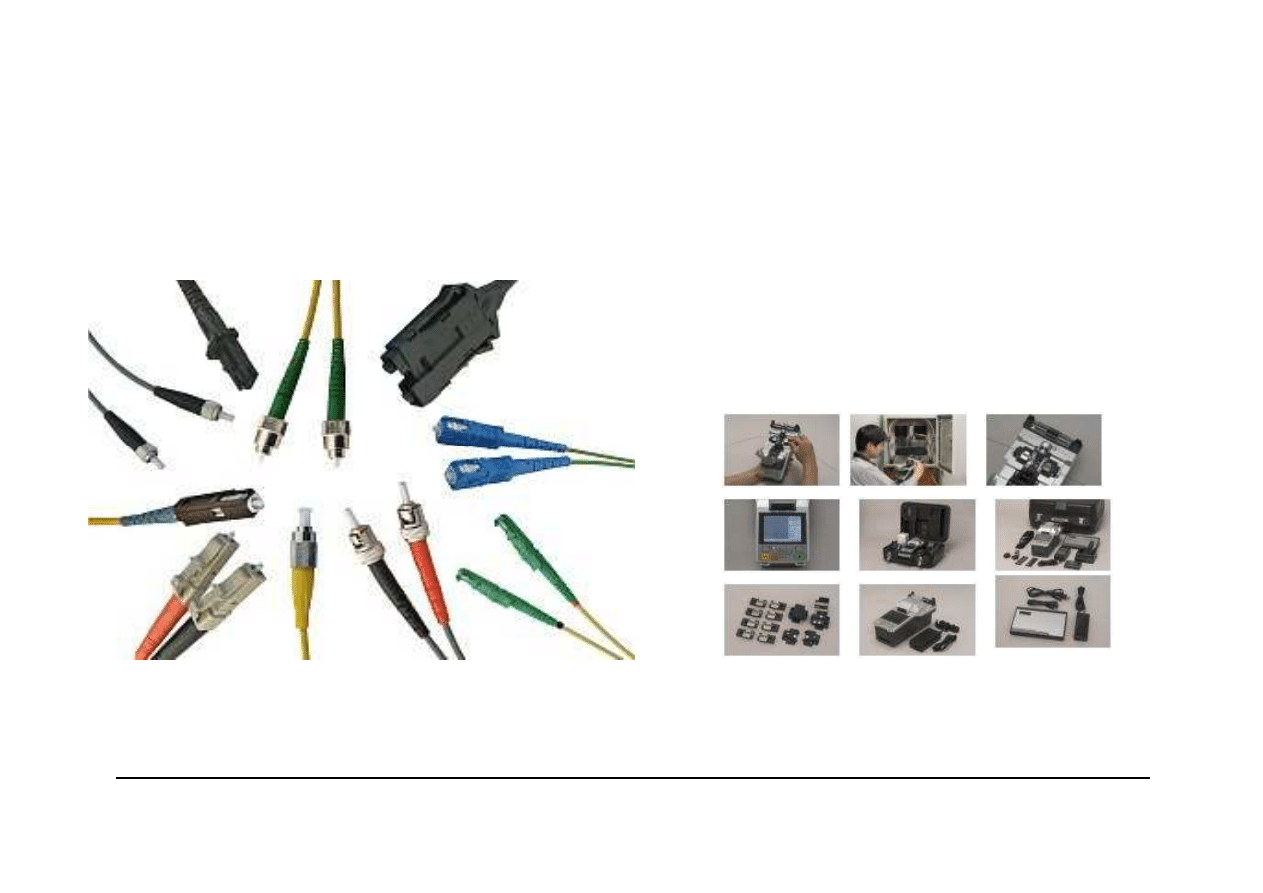

21. Urządzenia LAN: karty sieciowe, wzmacniaki, koncentratory,

mosty, przełączniki, routery

Karty sieciowe – NIC Network Interface Card

Karta sieciowa umożliwia dołączenie komputera do sieci lokalnej (LAN). Zazwyczaj

obsługuje wybrany protokół sieciowy obowiązujący w danej sieci LAN. Aktualnie

najczęściej wykorzystywany jest Ethernet.

Karta jest dostosowana do wybranego nośnika: skrętka RJ45, kabel koncentryczny

BNC, światłowód, fala elektromagnetyczna (WLAN) i posiada określony rodzaj

złącza (PCI, ISA).

Identyfikacja karty za pomocą adresu MAC (Media Access Control).

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

109

Identyfikacja karty za pomocą adresu MAC (Media Access Control).

Wzmacniaki- (repeater) pozwalają na zwiększenie zasięgu sieci ograniczonego ze

względu na tłumienność okablowania. Wzmacniak posiada zazwyczaj port

wejściowy i port wyjściowy. Port wejściowy identyfikuje zera i jedynki (stany

niskie i wysokie) i generuje w porcie wyjściowym sygnały o maksymalnym

poziomie i ostro narastających zboczach. Wzmacniaki działają poziomie

warstwy 1 modelu OSI.

21. Urządzenia LAN: karty sieciowe, wzmacniaki, koncentratory,

mosty, przełączniki, routery

Koncentratory- wykorzystywane są do tworzenia topologii gwiazdy w sieciach

Ethernet np. 10BaseT. Pozwalają na dołączenie urządzeń wyposażonych w

karty sieciowe. Koncentrator powtarza na wszystkich pozostałych portach

sygnał który dotarł do jednego z jego portów.

Koncentratory działają w 1 warstwie modelu OSI.

Mosty- pozwalają

na dokonanie wyborów logicznych w sieci. Most sprawdza

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

110

Mosty- pozwalają

na dokonanie wyborów logicznych w sieci. Most sprawdza

przychodzący sygnał i odszukuje adres MAC (Media Access Control) i decyduje

o wyborze dalszej procedury: przekazywanie lub filtrowanie.

Przełączniki LAN- łączą funkcje koncentratorów i mostów.

Routery- realizują proces przekazywania pakietów do adresu docelowego.

22.Typowe urządzenia sieciowe

Drukarki

Możliwość wykorzystania przez wielu użytkowników drukarki sieciowej jest jednym

z istotnych zastosowań sieci.

Rozwiązanie takie umożliwia:

zakup drukarki o zdecydowanie lepszych parametrach (szybkość, jakość wydruku,

wielkość bufora, opcje- drukowanie dwustronne, segregowanie etc.),

wprowadzenie efektywniejszej kontroli wykorzystania drukarki (kolor, mono,

dostęp na kartę, pełna identyfikacja użytkowników).

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

111

Każdy z użytkowników musi posiadać prawa dostępu do drukarki sieciowej.

Drukarka może być udostępniana poprzez stacje roboczą ale jest to rozwiązanie

niewygodne (wymaga uruchomienia stacji w celu udostępnienia drukarki), jako

drukarka sieciowa wyposażona w kartę sieciową (typowo oznaczana przez

producentów dodatkową literą N) oprogramowanie (typu serwer wydruku) lub

poprzez urządzenie (komputer pośredniczący) będące serwerem wydruku.

22.Typowe urządzenia sieciowe

magicolor

4650DN

jest

sieciową

drukarką

kolorową

przeznaczoną

dla

jednoosobowych firm, małych grup roboczych lub niewielkich wydziałów.

Drukuje z prędkością 24 str./min. w kolorze i w trybie monochromatycznym

Kontroler EmperonTM

Podobnie jak większe, wielofunkcyjne urządzenia z serii bizhub, magicolor

4650DN wyposażony jest w kontroler Emperon , który pozwala na drukowanie

praktycznie w każdym środowisku sieciowym. Języki opisu strony jakie są

emulowane to: PCL 6 oraz PostScript 3.

Dzięki aplikacjom Page Scope istnieje możliwość monitorowania i zarządzania

urządzeniem poprzez sieć.

Jakość wydruków

Jakość to podstawowa cecha urządzeń Konica Minolta. Drukarka magicolor

4650DN nie odbiega od tej właściwości. Poziom szczegółowości wydruków i

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

112

4650DN nie odbiega od tej właściwości. Poziom szczegółowości wydruków i

przejścia tonalne wyróżniają to urządzenie na tle biurowego standardu.

Pomocna tu jest technologia contone 600 x 600 x 4-bit oraz tonery Simitri HD.

Zapewniają one trwałe wydruki najlepszej jakości.

Parametry

•

do 24 str./min. w kolorze , do 24 str./min. w czerni

•

600 x 600 x 4-bit contone

•

USB 2.0 , IEEE 1284

•

Ethernet 10/100/1000 BaseT (standard)

•

256 MB RAM (standard)

MINOLTA

22.Typowe urządzenia sieciowe

XEROX Workcenter

Autoryzacja sieciowa ogranicza dostęp do skanowania, usług email i funkcji

faksu sieciowego, poprzez potwierdzanie nazw użytkownika i haseł przed

użyciem. Z funkcjami dziennika inspekcji wiesz dokładnie, kto wysłał dany

dokument i kiedy.

Zabezpieczenia drukowania, zapobiegają niechcianemu dostępowi poprzez

przechowywanie dokumentów w kolejce i drukowanie ich dopiero po wpisaniu

kodu PIN. Zabezpieczenia drukowania wykorzystują protokół IPsec.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

113

kodu PIN. Zabezpieczenia drukowania wykorzystują protokół IPsec.

Funkcja Image Overwrite usuwa dane, nadpisując powierzchnię dysku wzorami

danych.

Ochrona dostępu do urządzenia hasłem nie pozwala na dostęp do ekranu

ustawień administracyjnych i ustawień sieciowych bez autoryzacji.

Ograniczenia adresów IP (Filtrowanie IP) kontrolują połączenia z określonymi

klientami sieciowymi. Działanie w środowiskach IPv4 i IPv6.

22.Typowe urządzenia sieciowe

XEROX Workcenter

Bezpieczne skanowanie pozwala na transmisję plików poprzez protokół HTTPS

(SSL).

Funkcja Secure Device Administration z protokołem HTTPS jest włączona przez

CentreWare.

Funkcja

802.1x

Port

Based

Network

Access

Control

gwarantuje, że

urządzenia połączone z siecią posiadają prawidłowe uprawnienia.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

114

Funkcja Secure Access Unified ID System umożliwia użytkownikom logowanie

się na urządzeniu z użyciem identyfikacyjnych kart magnetycznych lub

zbliżeniowych, zabezpieczając dostęp do funkcji, które muszą być kontrolowane

ze względu na rozliczenia i nadzór.

22.Typowe urządzenia sieciowe

Serwery-Typy serwerów

Serwery plików,

Serwery faxów,

Serwery wydruków,

Serwery aplikacji.

Serwer to typowo urządzenie (+oprogramowanie), które może być współdzielone

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

115

Serwer to typowo urządzenie (+oprogramowanie), które może być współdzielone

przez wielu użytkowników. Serwery to urządzenia o wyższych parametrach niż

typowe stacje robocze i dodatkowym wyposażeniu (możliwościach).

Serwer plików to komputer który przechowuje (składuje) pliki.

Zastosowanie serwera plików pozwala na:

centralizację miejsca składowania plików, a co za tym idzie uproszczenie dostępu

(wyszukiwanie i logowanie,

Wprowadzenie dodatkowych zabezpieczeń w racjonalnej cenie (UPS, taśmy do

wykonywania kopii bezpieczeństwa etc.),

22.Typowe urządzenia sieciowe

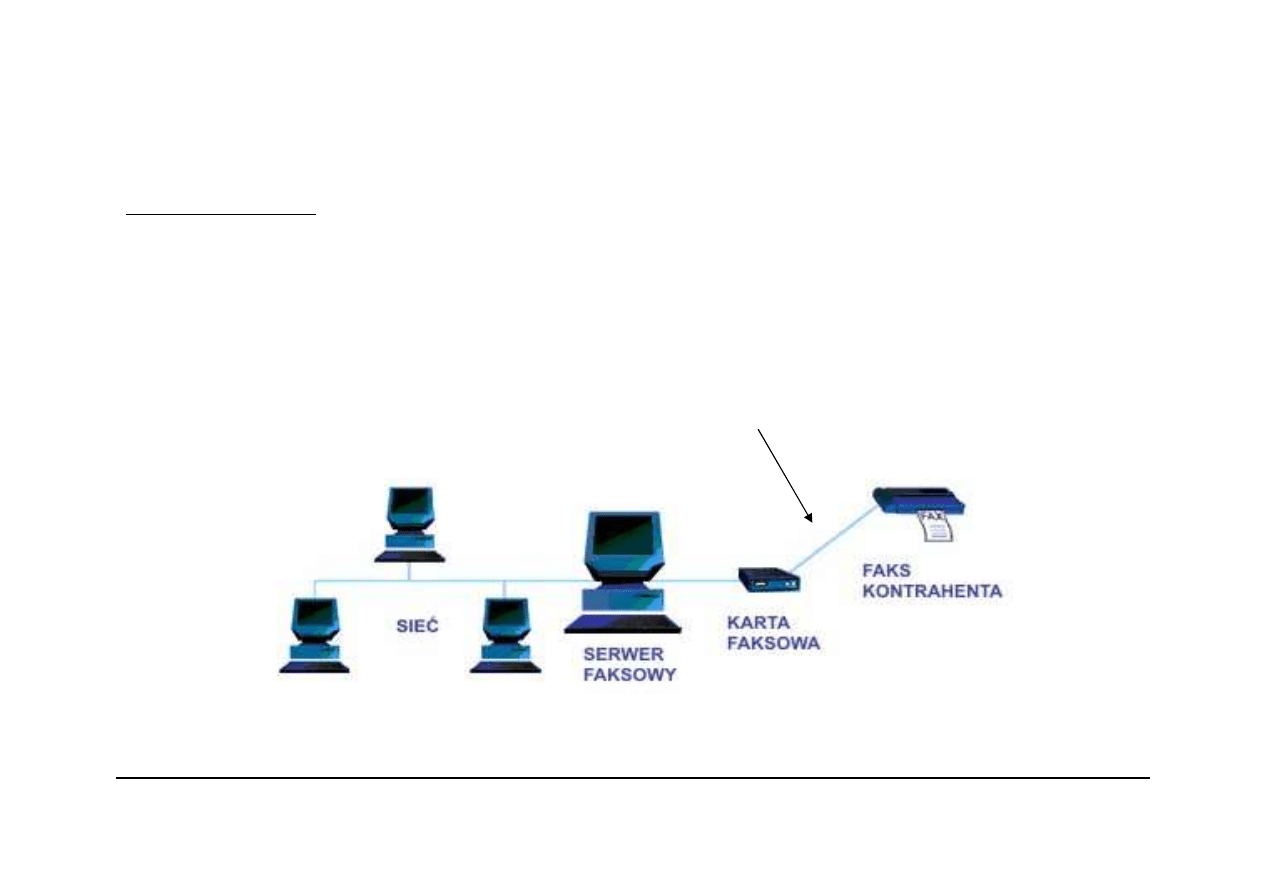

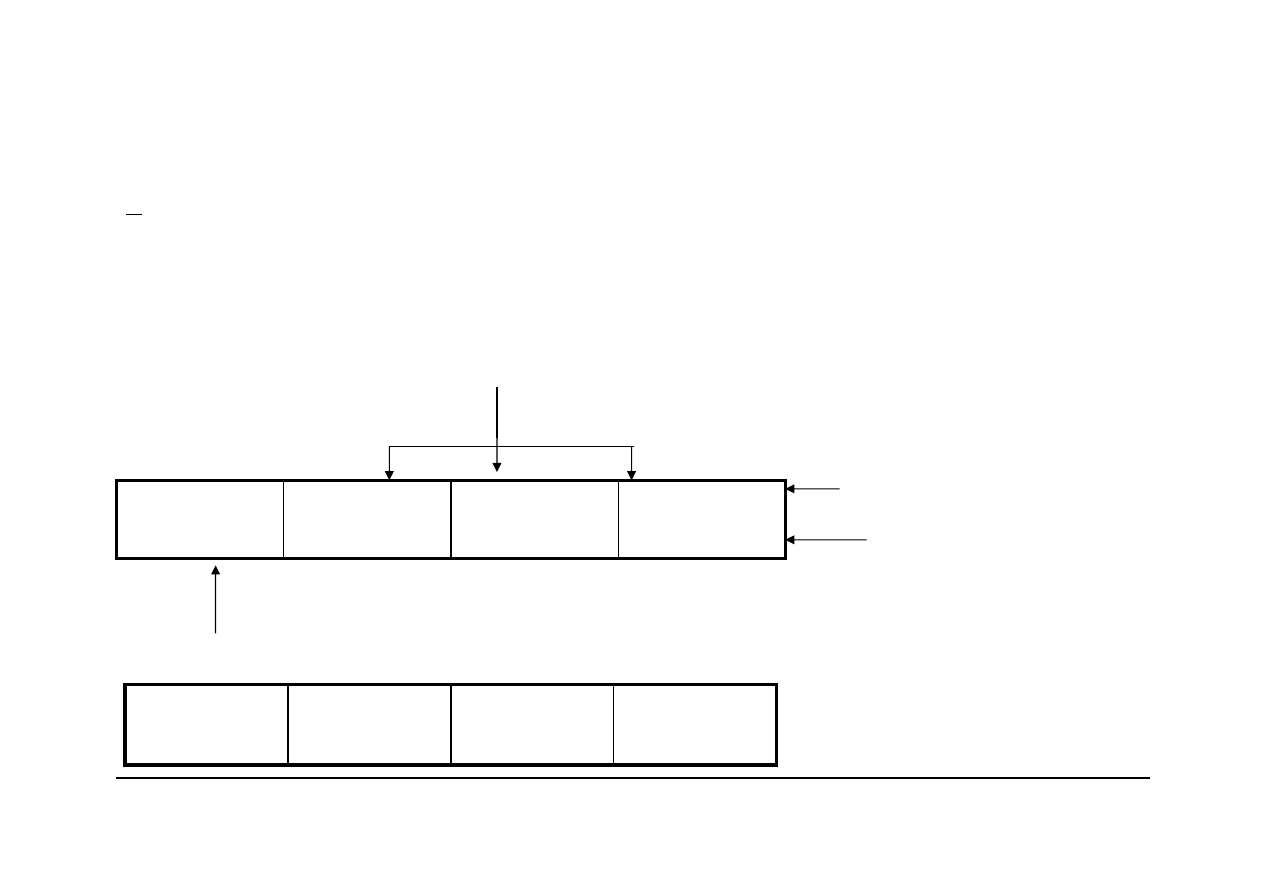

Serwery faxów:

Umożliwiają

użytkownikom sieci wysyłanie i odbieranie faksów i PDFów z ich

komputerów poprzez jeden centralny serwer. Faksy są wysyłane i odbierane

przy użyciu faks-modemów lub kart faksowych podłączonych do serwera

faksowego, przez linie analogowe lub ISDN.

Linia telekomunikacyjna

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

116

LAN

22.Typowe urządzenia sieciowe

W zależności od używanego oprogramowania serwer faksów umożliwia osiągnięcie

następujących korzyści:

Wysyłanie faksu:

•

Bez papieru, bez potrzeby opuszczania stanowiska pracy,

•

Interfejs sieciowy lub integracja z istniejącymi programami pocztowymi,

•

Książki adresowe – minimalizacja błędów wybierania numerów,

•

Raporty o dostarczeniu faksu lub powiadomienia w przypadku wystąpienia

błędów,

•

Automatycznie tworzone strony tytułowe; biblioteki stron tytułowych,

•

Możliwość rozsyłki – wielu odbiorców jednego faksu,

Otrzymywanie faksu:

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

117

Otrzymywanie faksu:

•

Automatyczna dystrybucja lub przekierowywanie do wybranych osób,

•

Automatyczny druk poprzez drukarkę sieciową lub system bez użycia papieru

(poczta elektroniczna),

Ogólne zalety administracyjne:

•

Wiele linii dostępnych dla wszystkich użytkowników, kontrolowane przez jeden

interfejs ,

•

Śledzenie użycia urządzenia, adresatów i użytkowników,

•

Weryfikacja przyczyn błędów i ich korekta,

•

Elektroniczna archiwizacja korespondencji wychodzącej i przychodzącej,

•

Kontrola dostępu użytkowników sieci do korespondencji,

22.Typowe urządzenia sieciowe

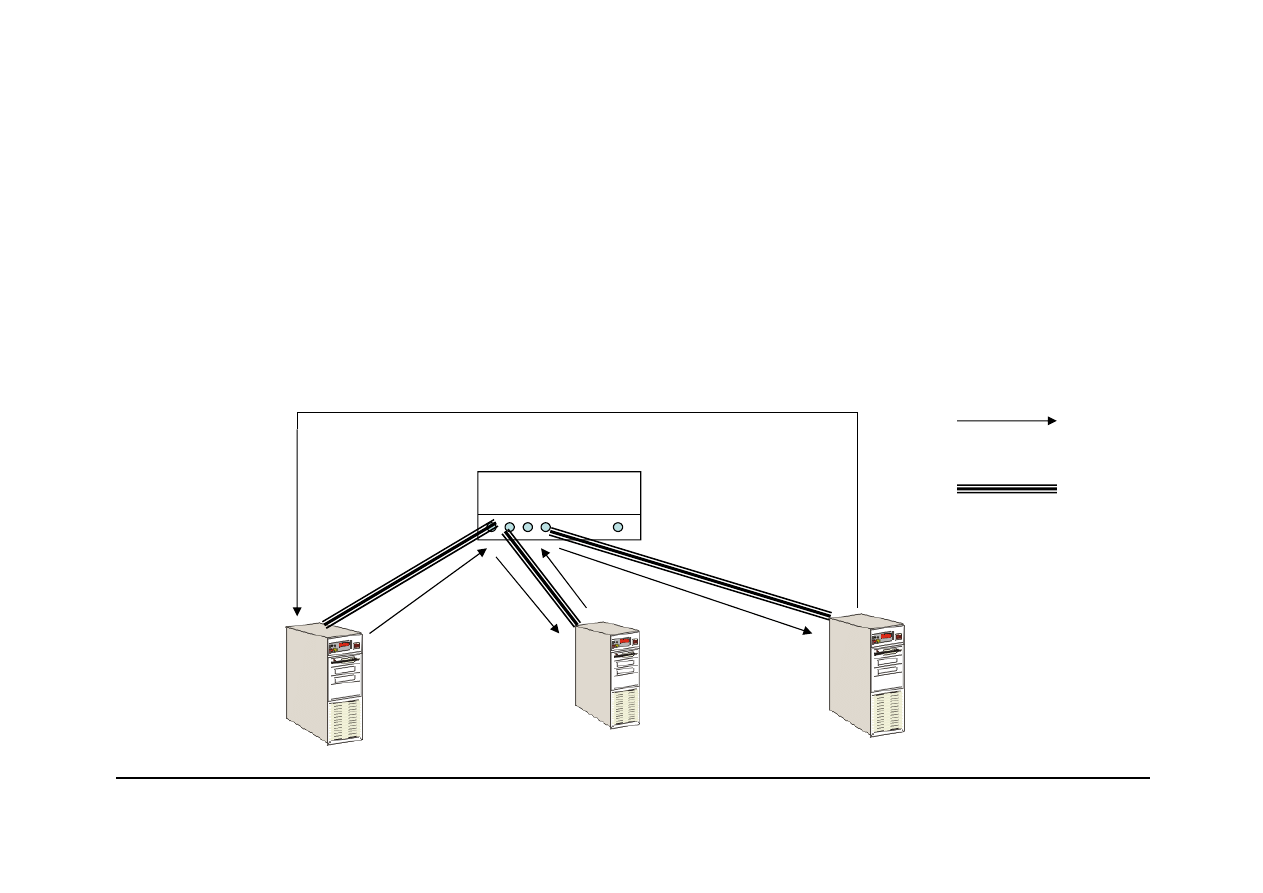

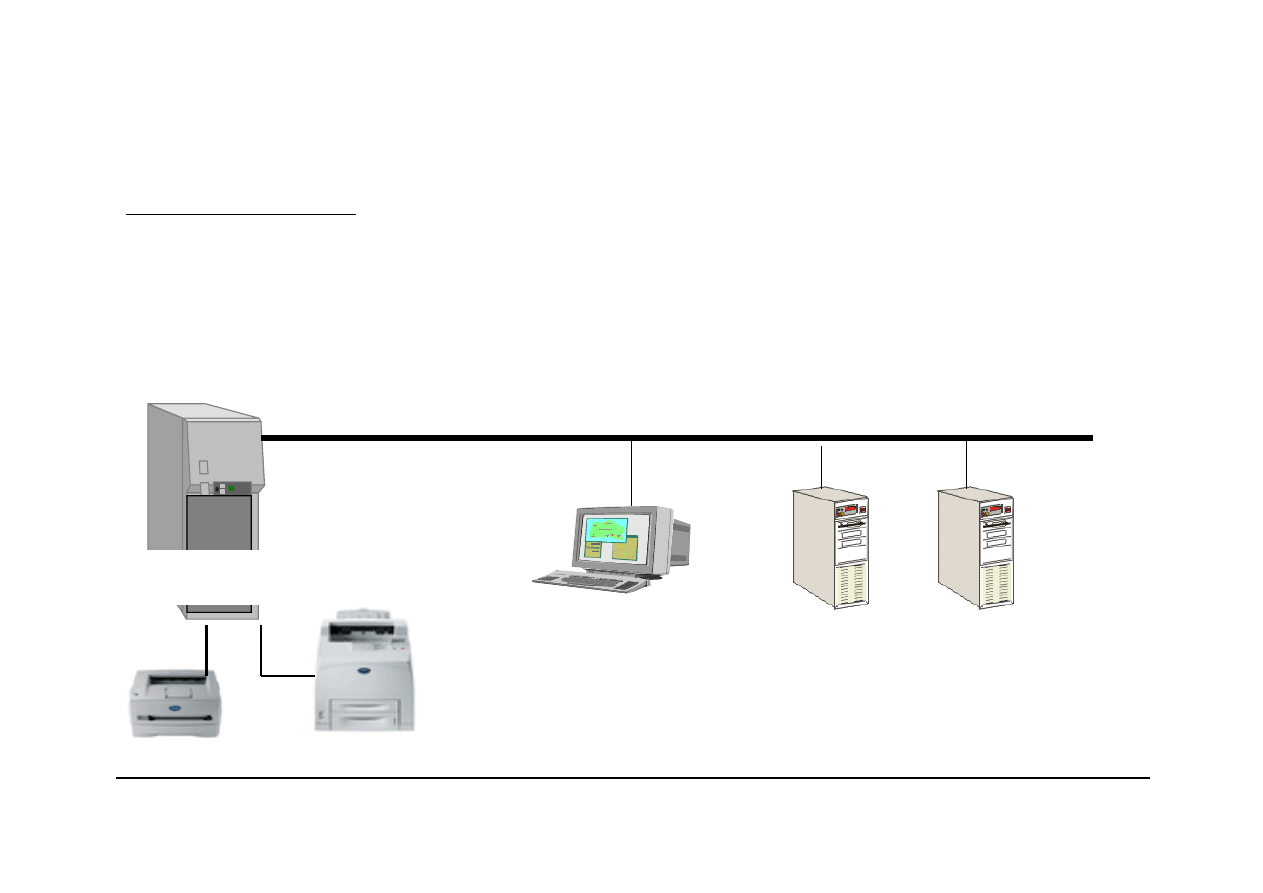

Serwery wydruków

Serwer wydruku może być komputerem zarządzającym kilkoma drukarkami. W

tym przypadku do jego obowiązków należy kolejkowanie dokumentów dla

jednej lub więcej drukarek i wysyłanie w celu wydrukowania. W innych

rozwiązaniach serwer wydruku to drukarka wyposażona w kartę sieciową i

odpowiednie oprogramowanie.

Magistrala

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

118

SERWER

WYDRUKU

Drukarka 1

Drukarka 2

Klient

Klient

Klient

22.Typowe urządzenia sieciowe

Serwery aplikacji

Serwer aplikacji- przechowuje programy użytkowe , które mogą być wykonywane

bezpośrednio na serwerze.

Zestaw oprogramowania- (platforma) wspierająca programistę/developera przy

tworzeniu

aplikacji.

Umożliwia

oddzielenie

logiki

biznesowej

od

usług

dostarczanych

przez

producenta

platformy

(bezpieczeństwo,

zarządzanie

transakcjami, skalowalność, czy też dostęp do baz danych). Do serwerów

aplikacji należą m.in.: JBoss, BEA WebLogic, IBM WebSphere oraz platforma

.NET Microsoftu.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

119

.NET Microsoftu.

23. Protokół IP4

IPv4– czwarta wersja protokołu komunikacyjnego przeznaczonego dla Internetu.

Identyfikacja komputerów/użytkowników

w IPv4 opiera się na adresach IP.

Dane przesyłane są w postaci standardowych datagramów. Wykorzystanie IPv4

jest możliwe niezależnie od technologii łączącej urządzenia sieciowe – sieć

telefoniczna, komputerowa, przewodowa, bezprzewodowa.

Dokładny opis czwartej wersji protokołu IP znajduje się w RFC 791*.

*RFC (Request for Comments - dosłownie: prośba o komentarze) - zbiór

technicznych

oraz

organizacyjnych

dokumentów

mających

formę

memorandum związanych z Internetem oraz sieciami komputerowymi. Każdy

z nich ma przypisany unikalny numer identyfikacyjny, zwykle używany przy

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

120

z nich ma przypisany unikalny numer identyfikacyjny, zwykle używany przy

wszelkich odniesieniach. Publikacją RFC zajmuje się Internet Engineering Task

Force. (IAB Komisja Architektury Internetu. )

Dokumenty nie mają mocy oficjalnej, jednak niektóre z nich zostały później

przekształcone

w

oficjalne

standardy

sieciowe,

np.

opis

większości

popularnych protokołów sieciowych został pierwotnie zawarty właśnie w RFC.

23. Protokół IP4

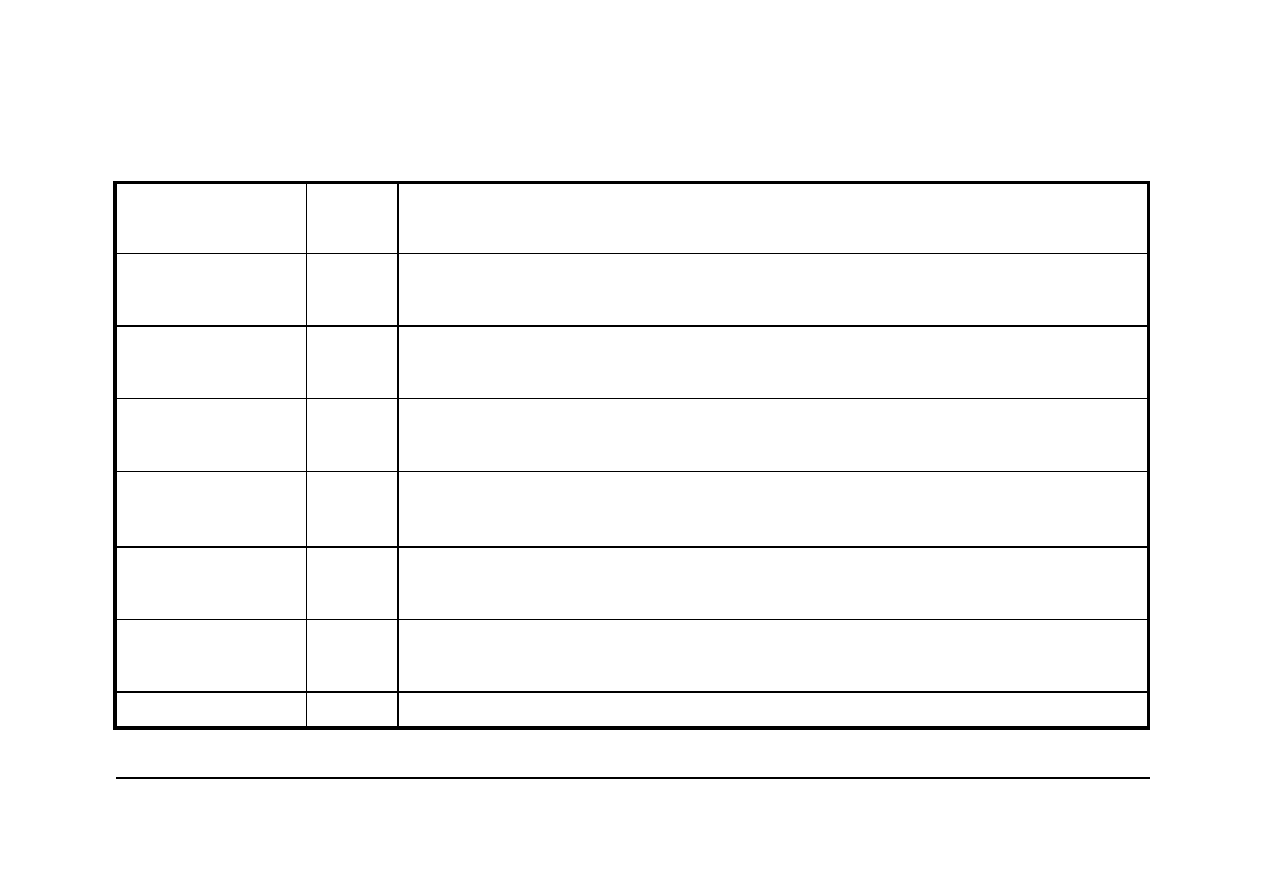

Dane umieszczone w nagłówku protokołu IP

Element

Bity

Opis

Wersja

4

Identyfikacja wersji operacyjnej protokołu,

Długość

nagłówka

4

Długość wyrażona w wielokrotnościach liczby 32,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

121

nagłówka

Rodzaj usługi

8

8 flag do oznaczania priorytetu, opóźnienia, przepustowości,

niezawodności,

Długość

całkowita

16

Długość datagramu IP w oktetach, 576-65536 oktetów,

Identyfikator

16

Unikatowy identyfikator pakietu,

Flagi

3

Trzy flagi, zezwolenie na segmentacje pakietów, stosowanie

fragmentacji pakietów

Przesunięcie

fragmentu

8

Pomiar przesunięcia części poddanej fragmentacji względem

początku datagramu,

23. Protokół IP4

Element

Bity

Opis

Czas życia

8

TTL time to live, maksymalna ilość skoków (routerów), po

osiągnięciu tej liczby pakiet jest usuwany,

Protokół

8

Identyfikacja protokołu następującego po nagłówku IP, TCP, UDP,

Suma kontrolna

16

Kontrola błędów, kompletność danych, ilość danych,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

122

Adres źródłowy

IP

32

Adres IP komputera źródłowego,

Adres docelowy

IP

32

Adres IP komputera docelowego,

Wypełnienie

Dodawanie 0000 w celu osiągnięcia długości nagłówka będącej

wielokrotnością 32 bitów

23. Protokół IP4

Protokół IPv4 warstwy Internetu jest protokołem bezpołączeniowym.

Routery samodzielnie wybierają ścieżkę przejścia przez sieć dla każdego, pakietu.

Protokół IPv4 nie zapewnia kontroli integralności i poprawności danych.

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

123

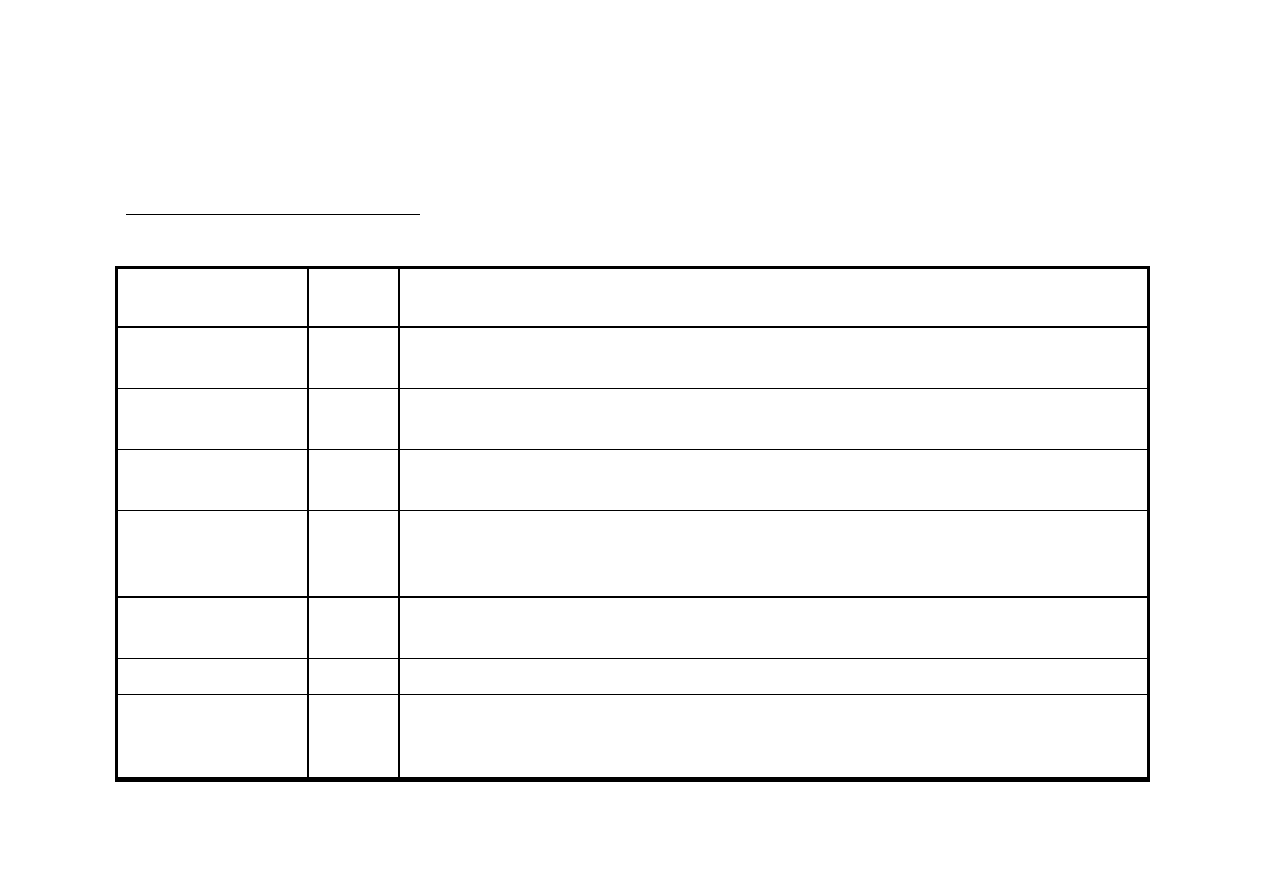

24.Protokół TCP

Nagłówek protokołu TCP

Element

Bity

Opis

Port źródłowy

TCP

16

Numer portu który inicjuje sesje, adres zwrotny pakietu,

Port docelowy

TCP

16

Adres portu odbiorcy pakietów,

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

124

Numer

sekwencji TCP

32

Pozwala na odtworzenie kolejności pakietów,

Numer

potwierdzenia

TCP

32

Pozwala na kontrolę ilości danych

Wyrównanie

danych

4

Rozmiar nagłówka TCP

Rezerwowe

6

Aktualnie niewykorzystane

Flagi

6

Funkcje sterowania: pilność, pole znaczące, pchanie, zerowanie

połączenia, synchronizacja numerów sekwencyjnych, znacznik

końca transmisji danych

24.Protokół TCP

Element

Bity

Opis

Rozmiar okna

16

Komputer odbiorcy informuje o maksymalny rozmiarze segmentu

TCP

Suma kontrolna

16

Potwierdzenie prawidłowości przesłanych danych

Wypełnienie

Dodawanie 0000 w celu osiągnięcia długości nagłówka będącej

wielokrotnością 32 bitów

lato 2013r.

Prowadz

ą

cy: dr in

ż

. Antoni Masiukiewicz

125

Protokół TCP jest protokołem połączeniowym.

Zapewnia transmisje danych pomiędzy hostami - wiele komputerów.

Steruje wieloma strumieniami danych.

Kontrola błędów.

Porządkowanie pakietów.

25. Klasy adresów IP