Technologie sieciowe

16.10.2011

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

1

16.10.2011

Zakres Ćwiczeń

•

Sieci i podsieci (c.d.). Podział sieci na podsieci, obliczanie adresów

podsieci i adresów rozgłoszeniowych, określanie bramek domyślnych.

•

Projektowanie

struktury

sieci:

rozwiązywanie

zadań

związanych

z podziałem sieci na podsieci.

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

2

Spis treści

1. Systemy liczbowe

2. Bity i bajty

3. Algebra Boole’a

4. Ethereal

5. Packet Tracer 3.2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

3

1.Systemy liczbowe

Dziesiętny system liczbowy- podstawa 10

W dziesiętnym systemie liczbowym używamy cyfr od 0 do 9.

Liczba w systemie dziesiętnym

n

CyfraN

Cyfra

Cyfra

Cyfra

L

10

.....

10

3

10

2

10

1

2

1

0

×

+

+

×

+

×

+

×

=

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

4

Gdzie: Cyfra 1-N – cyfry z przedziału 0-9

np.

n

CyfraN

Cyfra

Cyfra

Cyfra

L

10

.....

10

3

10

2

10

1

2

1

0

×

+

+

×

+

×

+

×

=

0

1

2

3

10

6

10

4

10

3

10

5

5346

×

+

×

+

×

+

×

=

1.Systemy liczbowe

Dwójkowy system liczbowy- podstawa 2

W systemie dwójkowym używa się cyfr 0 i 1.

n

CyfraN

Cyfra

Cyfra

Cyfra

L

2

.....

2

3

2

2

2

1

2

1

0

×

+

+

×

+

×

+

×

=

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

5

Gdzie: Cyfra 1-N – cyfry z przedziału 0-1

Np.

1

2

4

8

16

32

64

128

2

1

2

1

2

1

2

1

2

1

2

1

2

1

2

1

255

0

1

2

3

4

5

6

7

+

+

+

+

+

+

+

=

=

×

+

×

+

×

+

×

+

×

+

×

+

×

+

×

=

1.Systemy liczbowe

Liczby dwójkowe które zawierają co najwyżej 7 potęgę liczby 2 (maksymalnie 8

składników) nazywamy liczbami 8 bitowymi.

Przekształcanie liczby dwójkowej na dziesiętną:

10111001

Potęga liczby 2

7

6

5

4

3

2

1

0

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

6

Wartość potęgi w zapisie 10

128

64

32

16

8

4

2

1

Liczba w zapisie 2

1

0

1

1

1

0

0

1

Wartość składników

128

0

32

16

8

0

0

1

Liczba w zapisie 10

185

1.Systemy liczbowe

Przekształcanie liczb dziesiętnych na liczby dwójkowe (liczby 8 bitowe)

241

241 <256

0

potęga 8

241>128

241 – 128= 113

1

potęga 7

113 >64

113 – 64 = 49

1

potęga 6

49 >32

49 – 32 = 17

1

potęga 5

17 >16

17 - 16 = 1

1

potęga 4

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

7

1 <8

0

potęga 3

1 <4

0

potęga 2

1 <2

0

potęga 1

1 =1

1

potęga 0

Sprawdzenie

1x128+1x64+1x32+1x16+1=241

1.Systemy liczbowe

Przykład 1

Zamień 235 na liczbę dwójkową

Przykład 2

Zamień 111001000101 na liczbę dziesiętną

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

8

Przykład 3

Zamień adres IP w zapisie dziesiętnym na zapis dwójkowy

172.16.1.18

Przykład 4

Zamień adres IP w zapisie dwójkowym na zapis dziesiętny

10010010101000100101000110101010

1.Systemy liczbowe

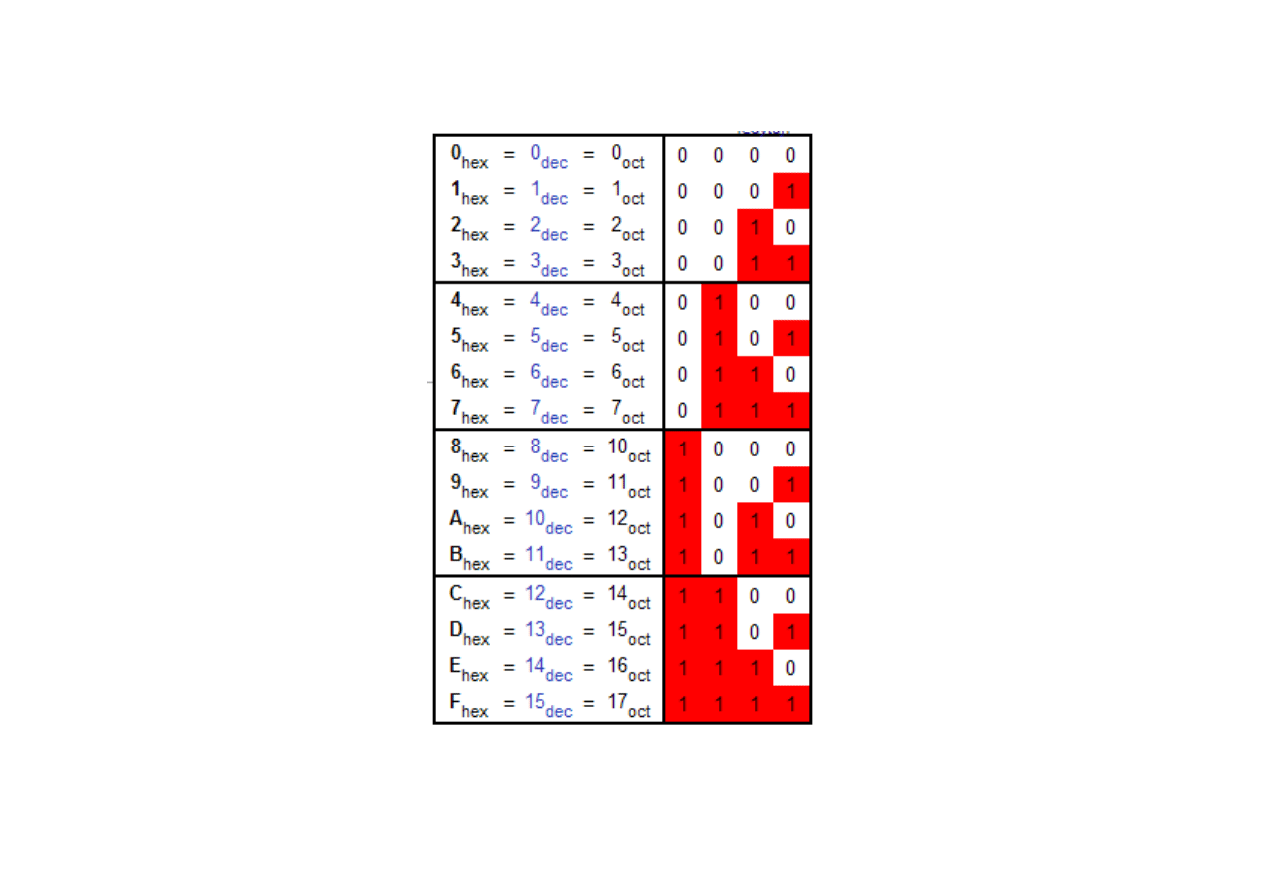

Szesnastkowy system liczbowy- podstawa 16

n

symbolN

symbol

symbol

symbol

L

16

.....

16

3

16

2

16

1

2

1

0

×

+

+

×

+

×

+

×

=

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

9

Gdzie: Symbole 1-N – znaki ze zbioru{0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F}

Gdzie : A=10, B=11, C=12, D=13, E=14, F=15 (wartości w zapisie

dziesiętnym)

1.Systemy liczbowe

Zamiana liczby dziesiętnej na szesnastkową

Potęga

liczby 16

0

1

2

3

4

Wartość

1

16

256

4096

65536

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

10

2527{256÷4096}2527:256=9

reszta 223

223 {16-256}

223:16=13(D)

reszta 15

15

{0-16}

15:16=0

reszta 15(F)

2

16

9

×

1

16

13

×

0

16

15

×

1.Systemy liczbowe

Zapis szesnastkowy

Sprawdzenie

DF

F

D

9

16

16

16

9

2527

0

1

2

=

×

+

×

+

×

=

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

11

Sprawdzenie

9x256+13x16+15= 2527

1.Systemy liczbowe

Zamiana liczby dwójkowej na szesnastkową

Liczba dwójkowa: 100100111100

Krok 1 dzielimy liczbę dwójkową na tetrady (grupy czterobitowe)

1001

0011

1100

Krok 2 każdą tetradę zapisujemy w postaci liczby szesnastkowej

9

3

C

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

12

Liczba szesnastkowa: 93C

1.Systemy liczbowe

Przykład 1

Zamień liczbę 415 na liczbę szesnastkową

Przykład 2

Zamień liczbę 571 na liczbę szesnastkową

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

13

Zamień liczbę 571 na liczbę szesnastkową

Przykład 3

Zamień liczbę 312 na liczbę szesnastkową

1.Systemy liczbowe

Przykład 4

Zamień liczbę 4CB8 na liczbę dwójkową

Przykład 5

Zamień liczbę A9F8 na liczbę dwójkową

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

14

Przykład 6

Zamień liczbę ACF na liczbę dwójkową

1.Systemy liczbowe

Przykład 7

Zamień liczbę 11010001010100011 na liczbę szesnastkową

Przykład 8

Zamień liczbę 11 na liczbę szesnastkową

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

15

Zamień liczbę 11 na liczbę szesnastkową

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

16

2.Bity i bajty

Bit stan fizyczny na wyjściu układu cyfrowego. Typowo 0 i 1 , stan wysoki i niski, poziom

napięcia związany z zastosowana technologią (CMOS, TTL), stan namagnesowania

pamięci-dysku twardego.

Bajt, kilka bitów zgrupowanych w słowo- typowo 8 bitów, 16 bitów etc.

Ilość

Bity

Bajty

Kilobit

1000

125

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

17

Kilobit

1000

125

Kilobajt

8000

1000

Megabit

1000000

125000

Megabajt

8000000

1000000

Gigabit

1 mld

125000000

Gigabajt

8 mld

1 mld

Terabit

1 bln

125 mld

Terabajt

8 bln

1 bln

3.Algebra Boole’a

Operacje wykorzystywane w technologii sieciowej:

AND- koniunkcja

OR- alternatywa

Bit 1

Bit 2

AND

OR

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

18

Bit 1

Bit 2

AND

OR

0

0

0

0

0

1

0

1

1

0

0

1

1

1

1

1

3.Algebra Boole’a

Wykonaj operacje AND (mnożenie)

Przykład 1

1110111101011010

0110101110000010

Przykład 2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

19

Przykład 2

255.163.79.15

172.63.45.17

Przykład 3

255.255.77.19

187.16.15.13

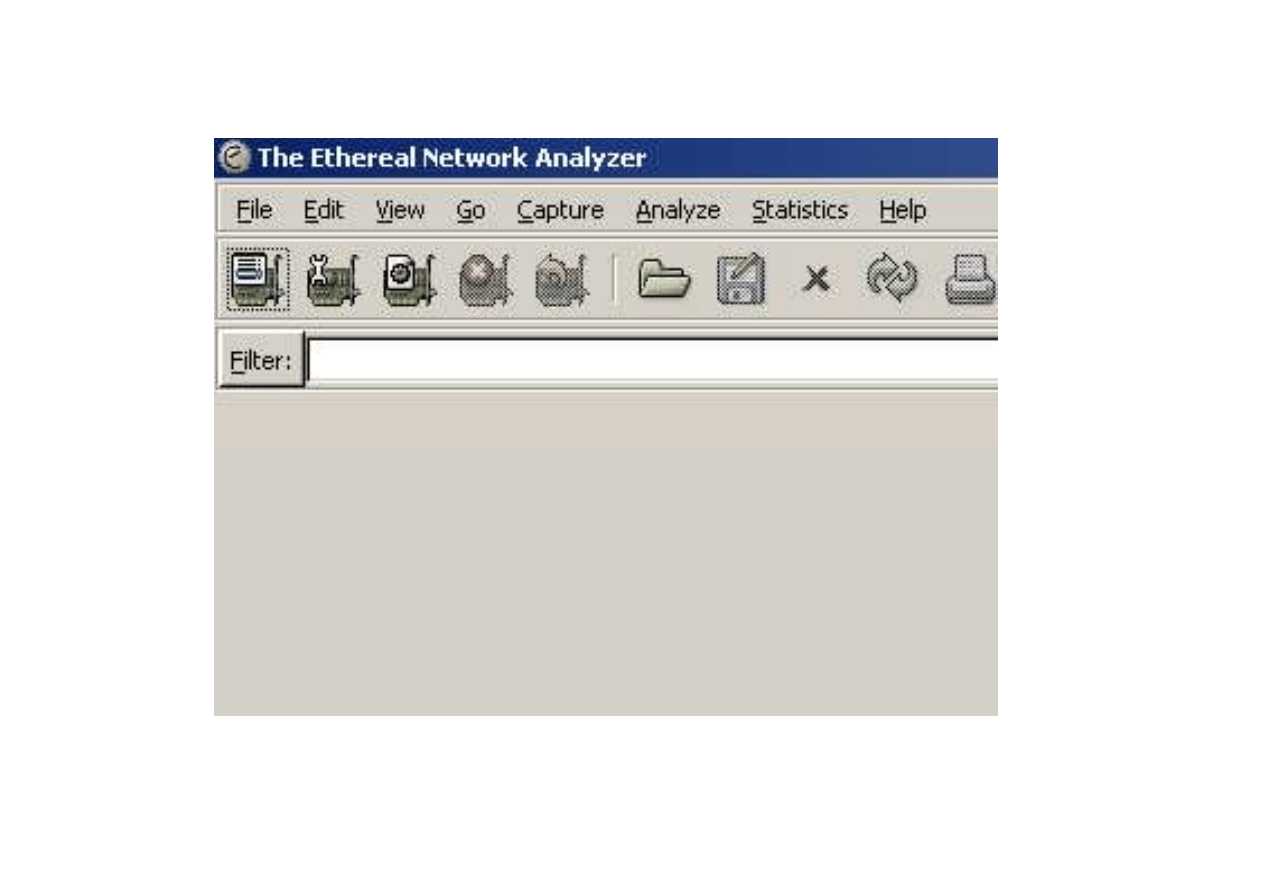

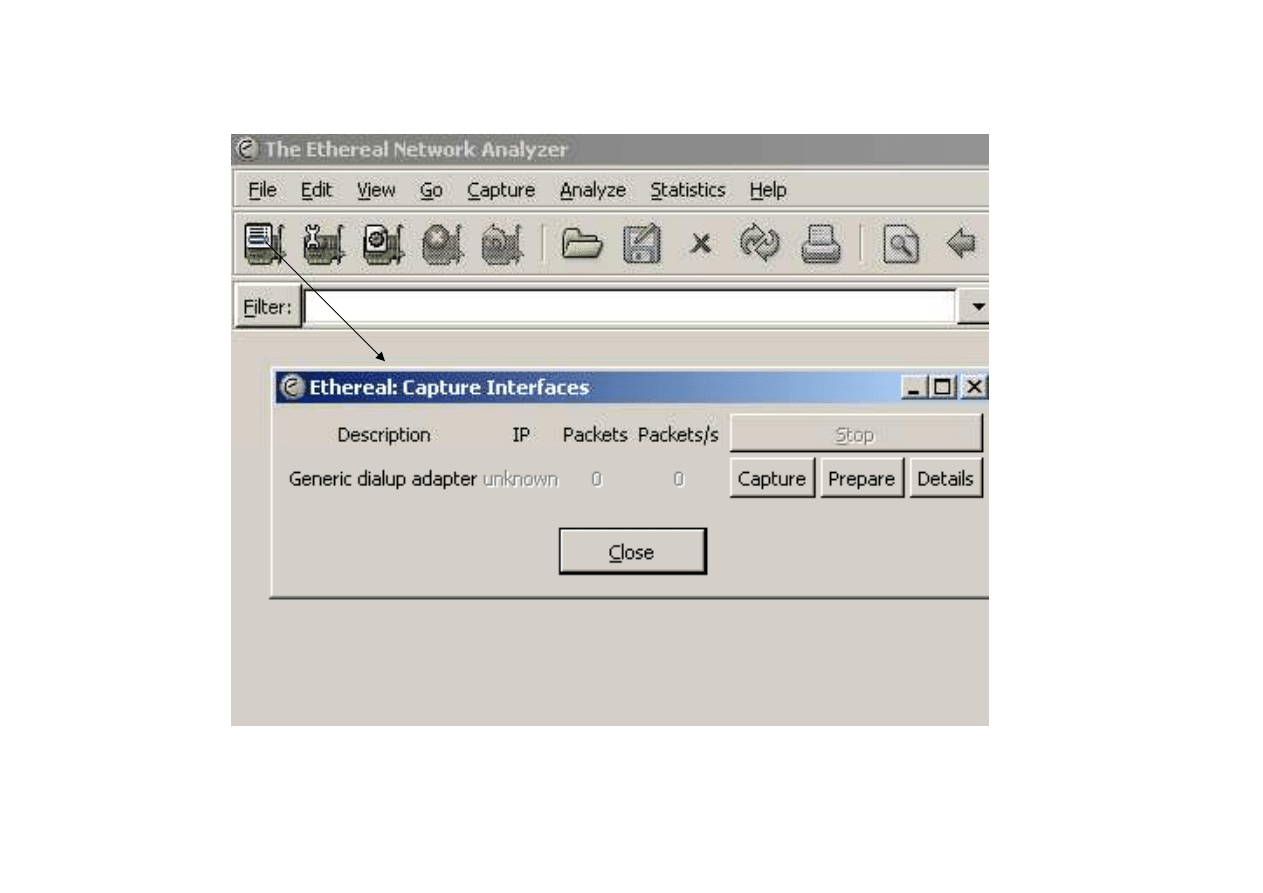

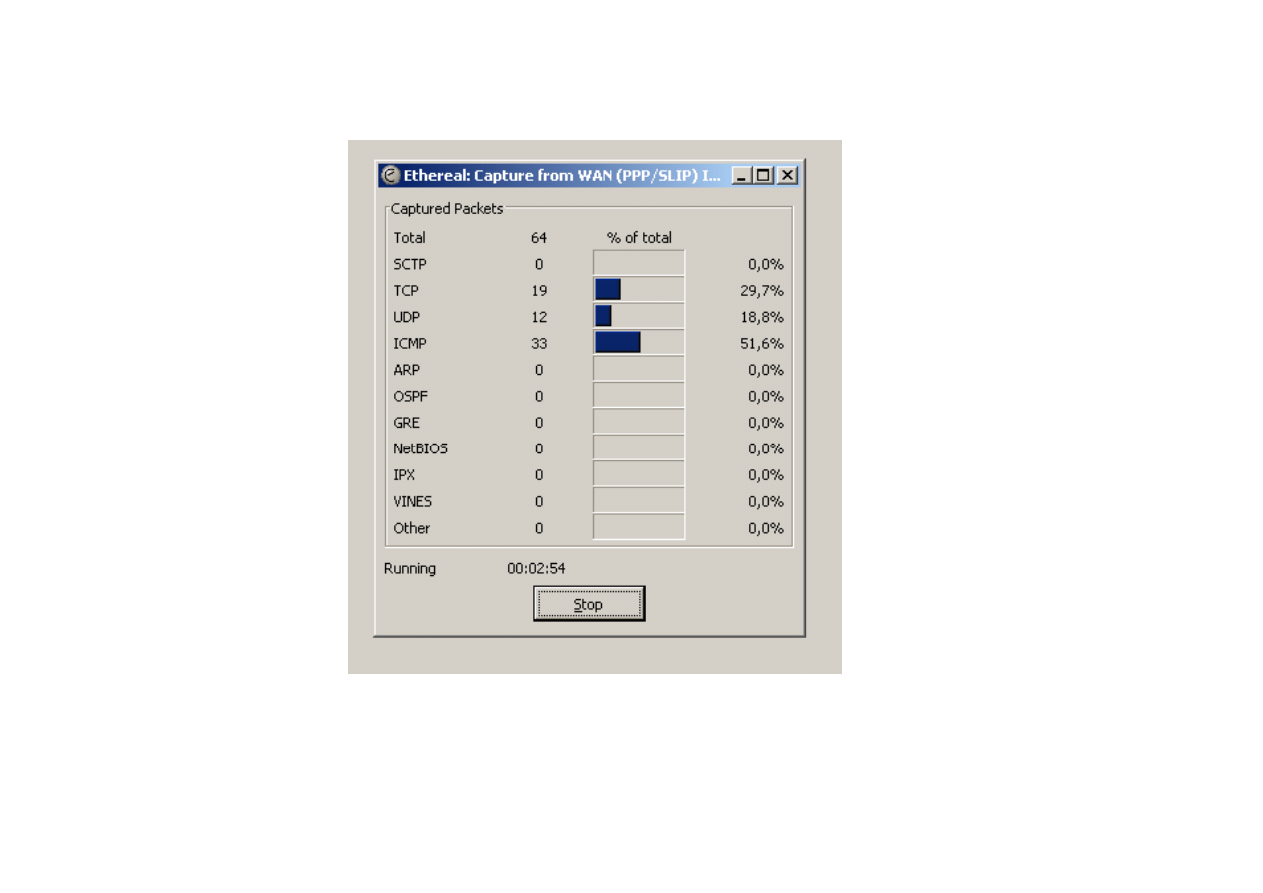

4. Ethereal

Ethereal 0.xx.yy

•

Wykrywa i analizuje ruch w sieci.

System :Windows 95/98/Me, NT 4, 2000, XP , Linux oraz m.in.:

Solaris

,

FreeBSD

,

NetBSD

,

OpenBSD

,

Mac OS X

Język angielski

Cena bezpłatny (freeware)

Adres www.ethereal.com

Obserwacja ruchu w sieci - za pomocą programu Ethereal można odczytać

niekodowane hasła, np. przesyłane do serwerów POP3. Ethereal jest

programem

analizującym

do

większości

popularnych

protokołów

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

20

programem

analizującym

do

większości

popularnych

protokołów

sieciowych. Obok TCP/IP obsługuje też między innymi IPX/SPX, SMB i

Netbios.

Pracując

w

środowisku

Windows,

potrzebuje

bezpłatnego

programu

przechwytującego

Winpcap,

który

należy

zainstalować

w

pierwszej kolejności (konieczne dla starszych wersji Ethereal). Wersja do

Linuksa to kod źródłowy, który trzeba samodzielnie skompilować. W pliku

readme pakietu instalacyjnego zamieszczono angielskojęzyczną instrukcję

kompilacji.

Obsługa programu jest stosunkowo prosta. Za pomocą polecenia Capture |

Start można zdefiniować kartę sieciową i reguły filtrowania. Po kliknięciu

przycisku OK program rejestruje ruch w sieci aż do momentu kliknięcia

przycisku Stop. Informacje są wyświetlane w trzyczęściowym oknie.

4. Ethereal

Analizatory sieciowe umożliwiają dokładną analizę przesyłanych danych w

podsieci, do której jest podłączony komputer z odpowiednim programem.

Można dzięki temu uzyskać informacje o rodzaju usług i protokołach

wykorzystywanych w sieci, adresach komputerów z którymi się łączą

użytkownicy danej podsieci, treści przesyłanych danych, itd. Umożliwia to

lepsze zrozumienie działania sieci, ułatwia ewentualną lokalizację błędów

lub intruzów, daje informacje służące do poprawy działania sieci lub jej

modernizacji.

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

21

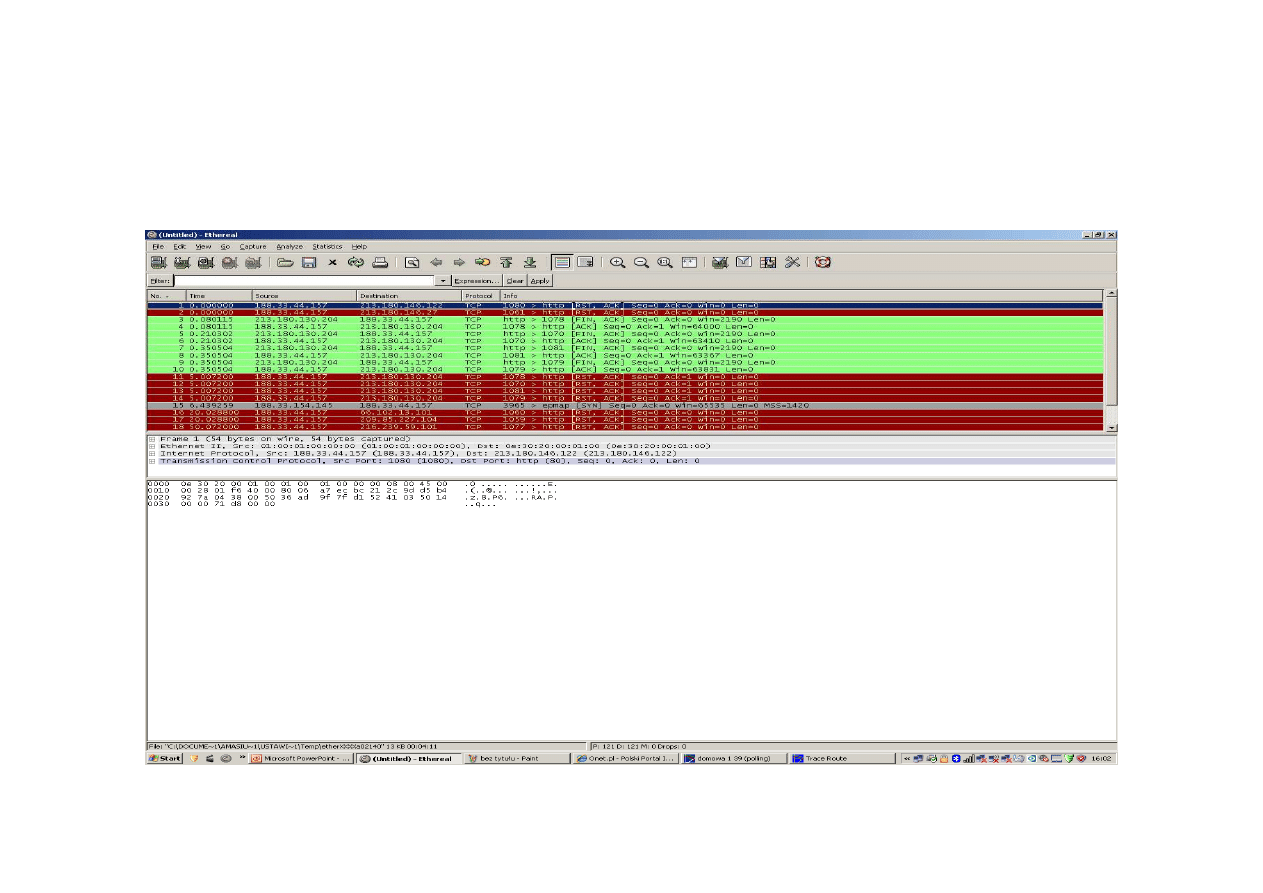

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

22

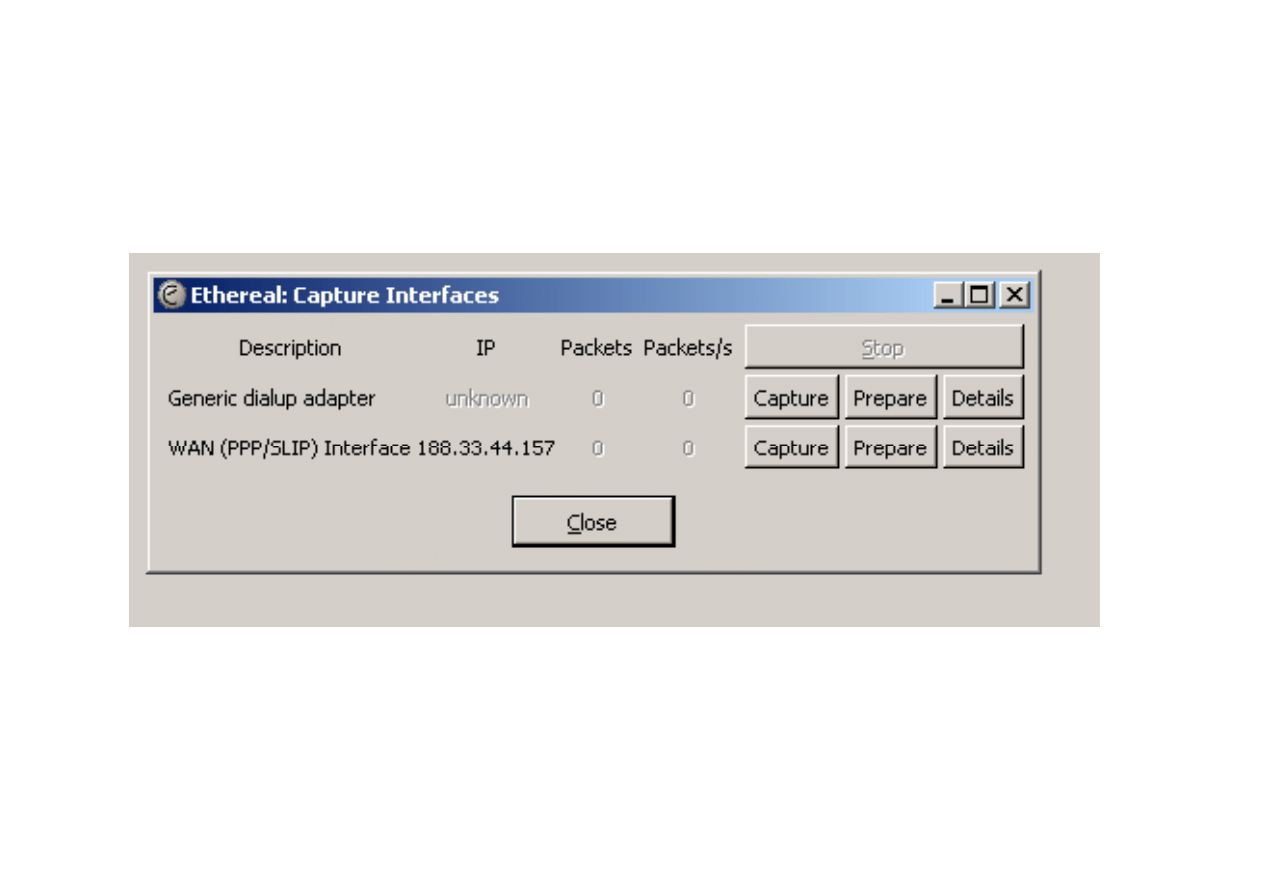

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

23

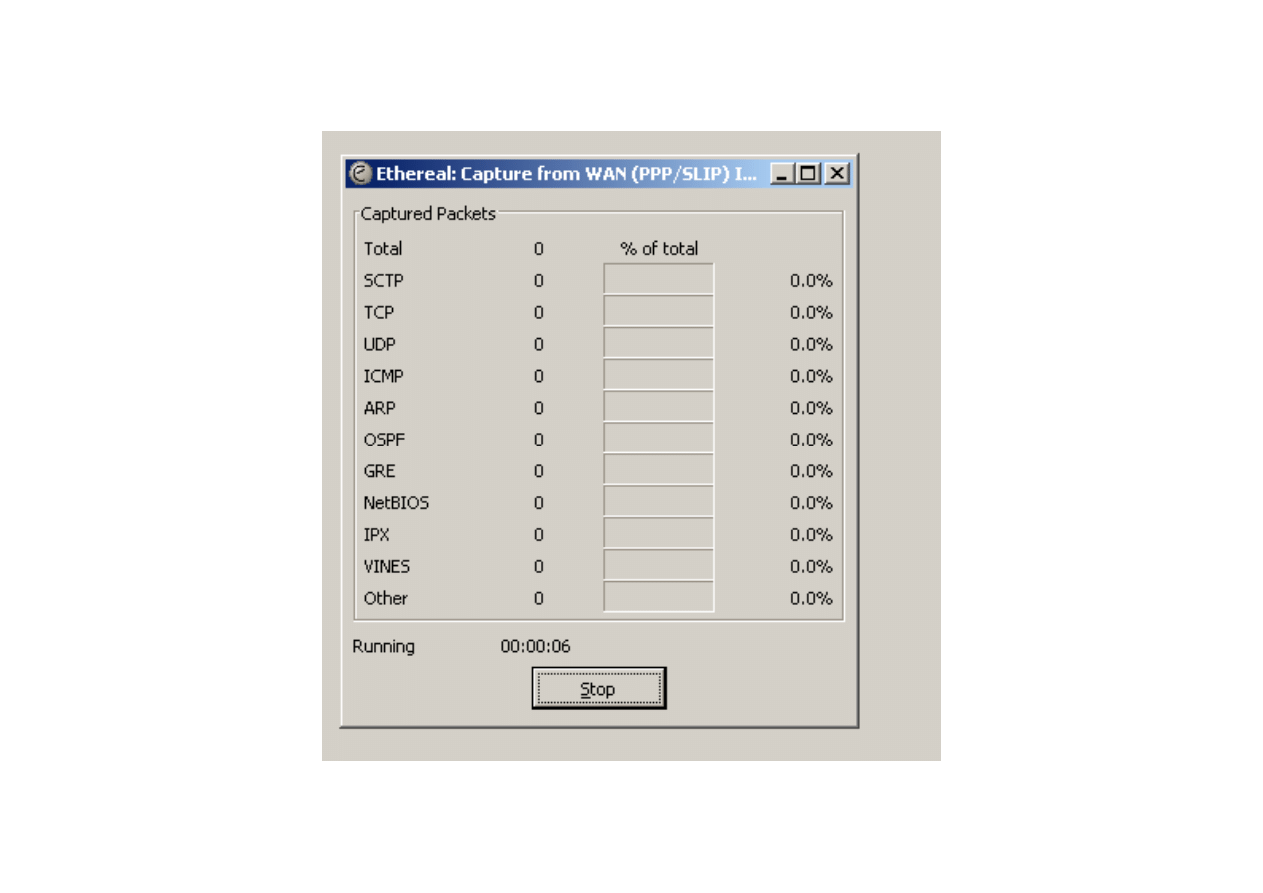

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

24

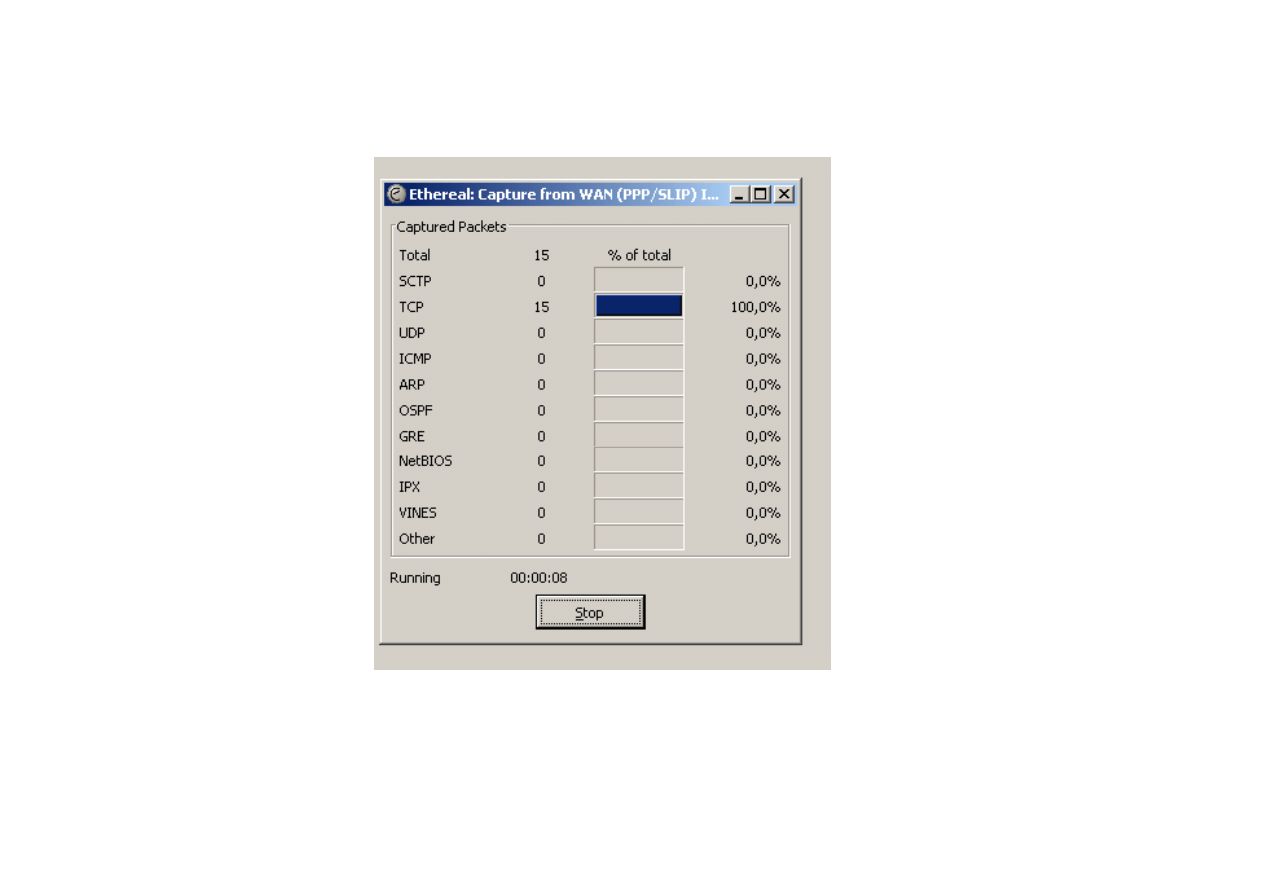

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

25

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

26

Uruchomiona przegl

ą

darka Internet Explorer

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

27

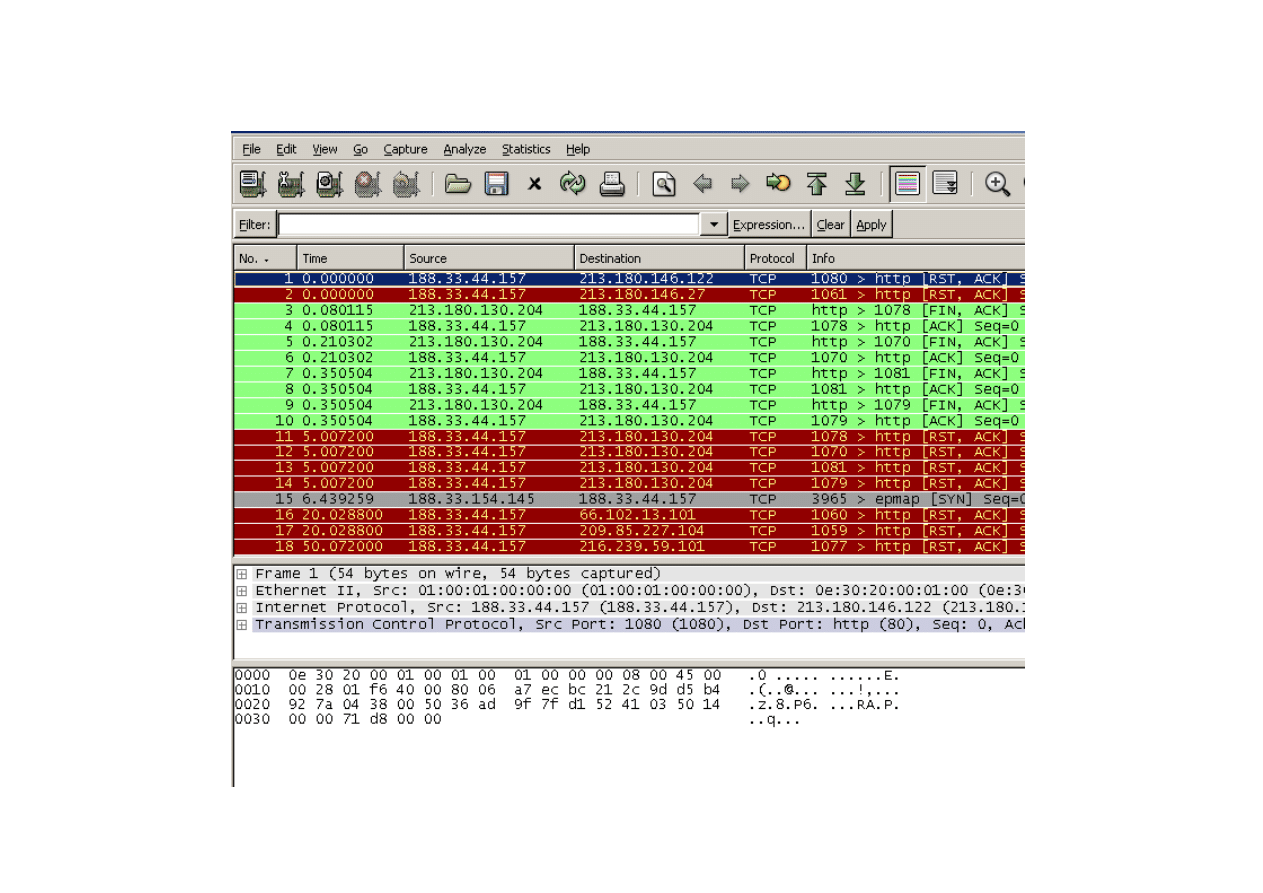

Uruchomiona przegl

ą

darka Internet Explorer + Traceroute (WhatsUp)

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

28

4. Ethereal

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

29

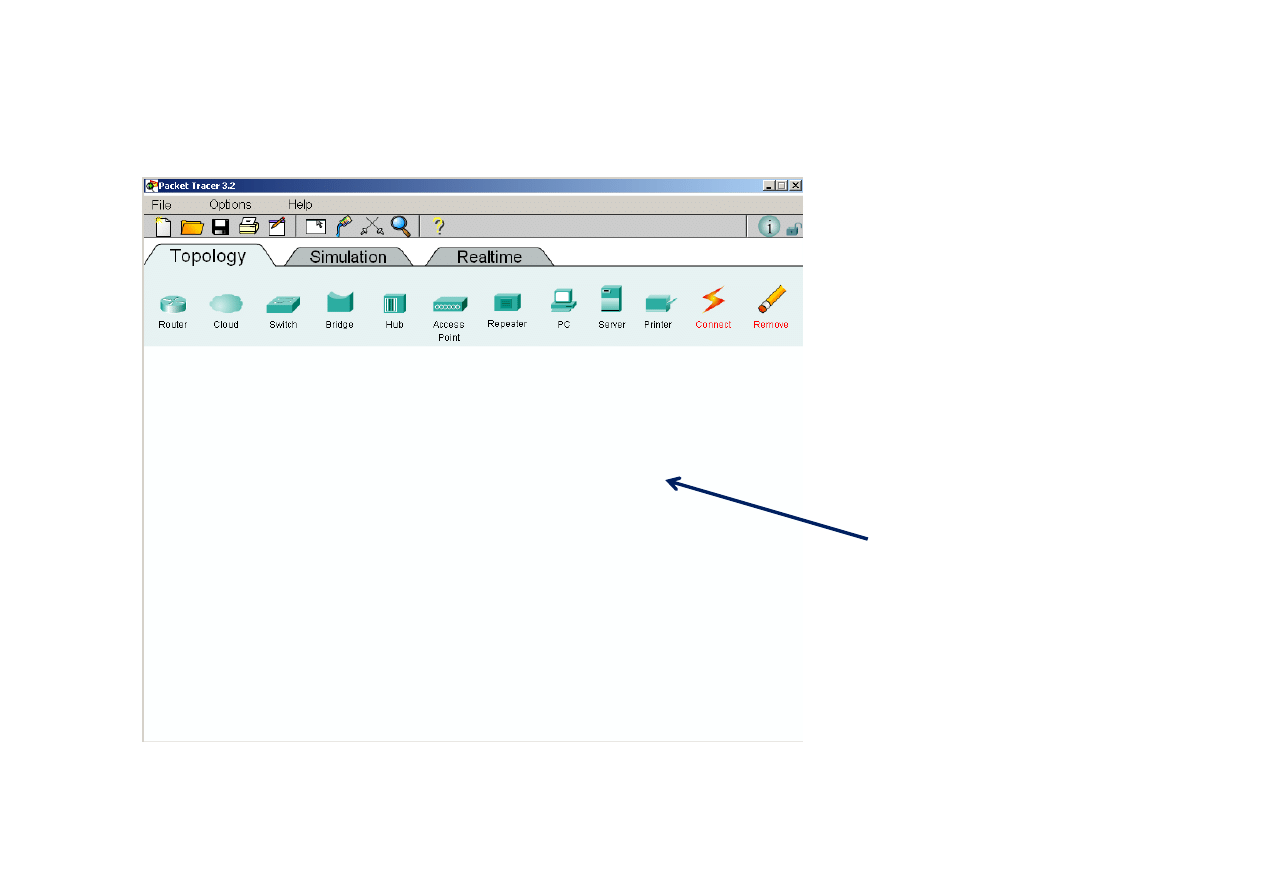

5. Packet Tracer 3.2

Packet Tracer-program słu

żą

cy do symulowania działania sieci. Pozwala zaprojektowa

ć

odpowiedni

ą

sie

ć

, a nast

ę

pnie przeprowadzi

ć

w tej sieci symulacje.

Aplikacja Packet Tacer pozwala na wykonanie projektu danej sieci, a nast

ę

pnie

przeprowadzenie symulacji jej działania. Główne okno aplikacji jest podzielone na trzy

zakładki:

zakładki:

•

Zakładka Topology, która pozwala na zaprojektowanie sieci i skonfigurowanie

poszczególnych urz

ą

dze

ń

w sieci

•

Zakładka Simulation, która pozwala na uruchomienie symulacji na zdefiniowanych

przez u

ż

ytkownika pakietach i obserwowanie zachowania zaprojektowanej sieci w

ka

ż

dym kroku

•

Zakładka

Realtime,

która

umo

ż

liwia

przeprowadzenie

symulacji

w

czasie

rzeczywistym

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

30

5. Packet Tracer 3.2

Akademia sieci Cisco. CCNA semestr 1.

Podstawy działania sieci

Wendell Odom

,

Tom Knott

Seria: Cisco

Seria: Cisco

Wydawnictwo Naukowe PWN

2008 (copyright 2007) r.

ISBN: 978-83-01-15114-0

Płyta CD-ROM doł

ą

czona do ksi

ąż

ki zawiera dodatkowe tematy zwi

ą

zane z kursem,

wizualn

ą

wersj

ę

ć

wicze

ń

z ksi

ąż

ki oraz pełn

ą

wersj

ę

programu Packet Tracer v3.2.

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

31

5. Packet Tracer 3.2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

32

Główne okno

PT 3.2

5. Packet Tracer 3.2

Aby otworzy

ć

plik symulacji/ zało

ż

y

ć

nowy nale

ż

y wybra

ć

polecenie File/Open/New. Po

wybraniu pliku zostan

ą

wczytane ustawienia topologii sieci. Klikni

ę

cie na dowolnym

w

ęź

le powoduje wy

ś

wietlenie jego konfiguracji.

Aby wykona

ć

symulacj

ę

nale

ż

y przej

ść

do zakładki Simulation. Nast

ę

pnie nale

ż

y wybra

ć

scenariusz symulacji lub zdefiniowa

ć

własny (przycisk New). Po jego wyborze nale

ż

y

zdefiniowa

ć

pakiety, które b

ę

d

ą

poruszały si

ę

poprzez nasz

ą

sie

ć

. Słu

ż

y do tego

zdefiniowa

ć

pakiety, które b

ę

d

ą

poruszały si

ę

poprzez nasz

ą

sie

ć

. Słu

ż

y do tego

przycisk Add packet na pasku narz

ę

dziowym ("plus z kopert

ą

"). W gotowym

scenariuszu mog

ą

by

ć

ju

ż

dodane odpowiednie pakiety, wówczas mo

ż

na od razu

przej

ść

do symulacji działania sieci

.

Do kontroli scenariusza słu

ż

y tzw. timeline znajduj

ą

cy si

ę

na

ś

rodku paska

narz

ę

dziowego oraz przyciski nawigacyjne umieszczone po prawej strony (od lewej:

przej

ś

cie na pocz

ą

tek, poprzedni krok, odtwarzanie ci

ą

gle, nast

ę

pny krok, przej

ś

cie

na koniec). Nad przyciskami umieszczone jest pole Time wy

ś

wietlaj

ą

ce numer

bie

żą

cej ramki symulacji, natomiast suwak na dole pozwala na ustalenie szybko

ś

ci

symulacji.

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

33

5. Packet Tracer 3.2

Packet Tracer 3.2

Ć

wiczenie nr 1

1. Zapoznanie si

ę

z programem Packet Tracer 3.2

Uruchomienie programu

Tryby pracy programu

Dodawanie, ł

ą

czenie, usuwanie elementów sieci

Dodawanie, ł

ą

czenie, usuwanie elementów sieci

Edycja wybranych elementów

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

34

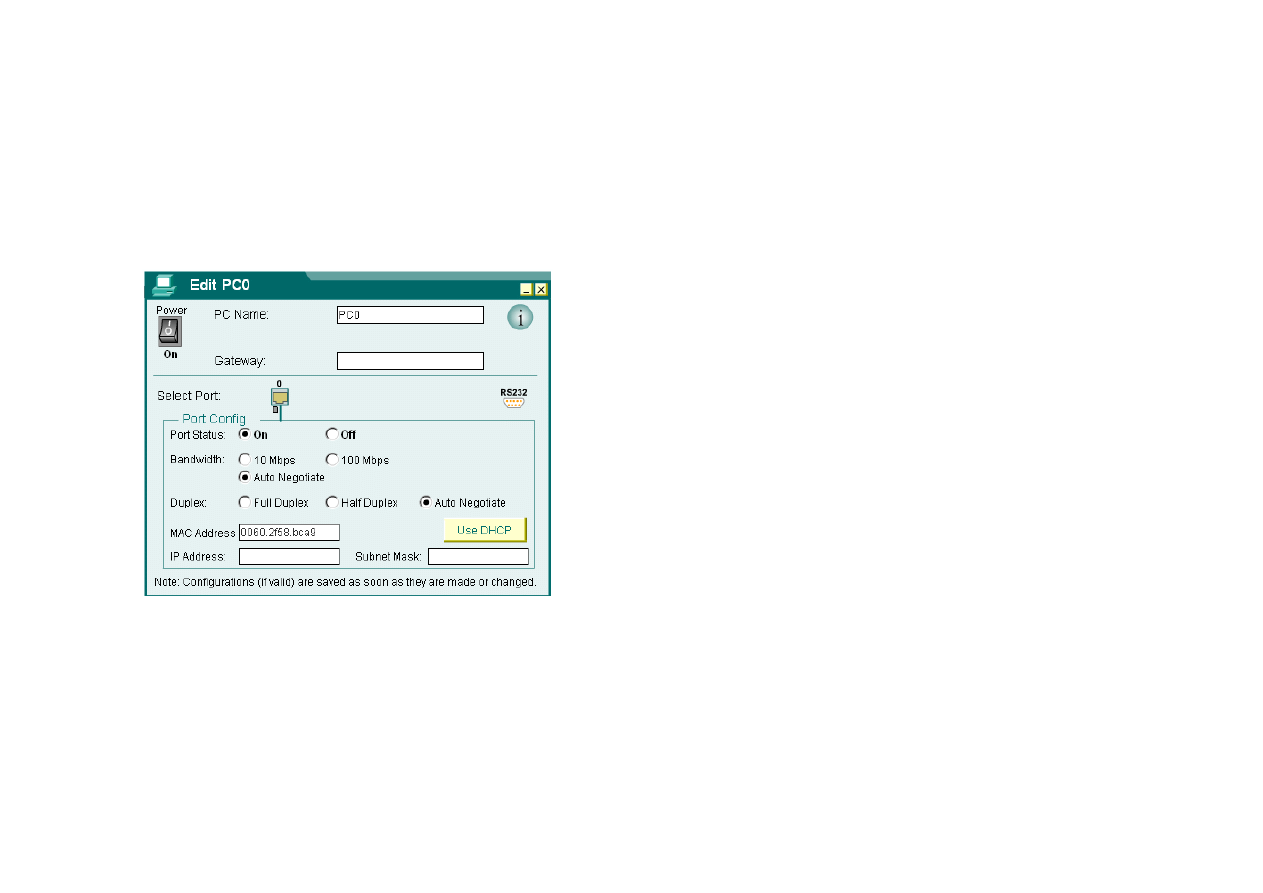

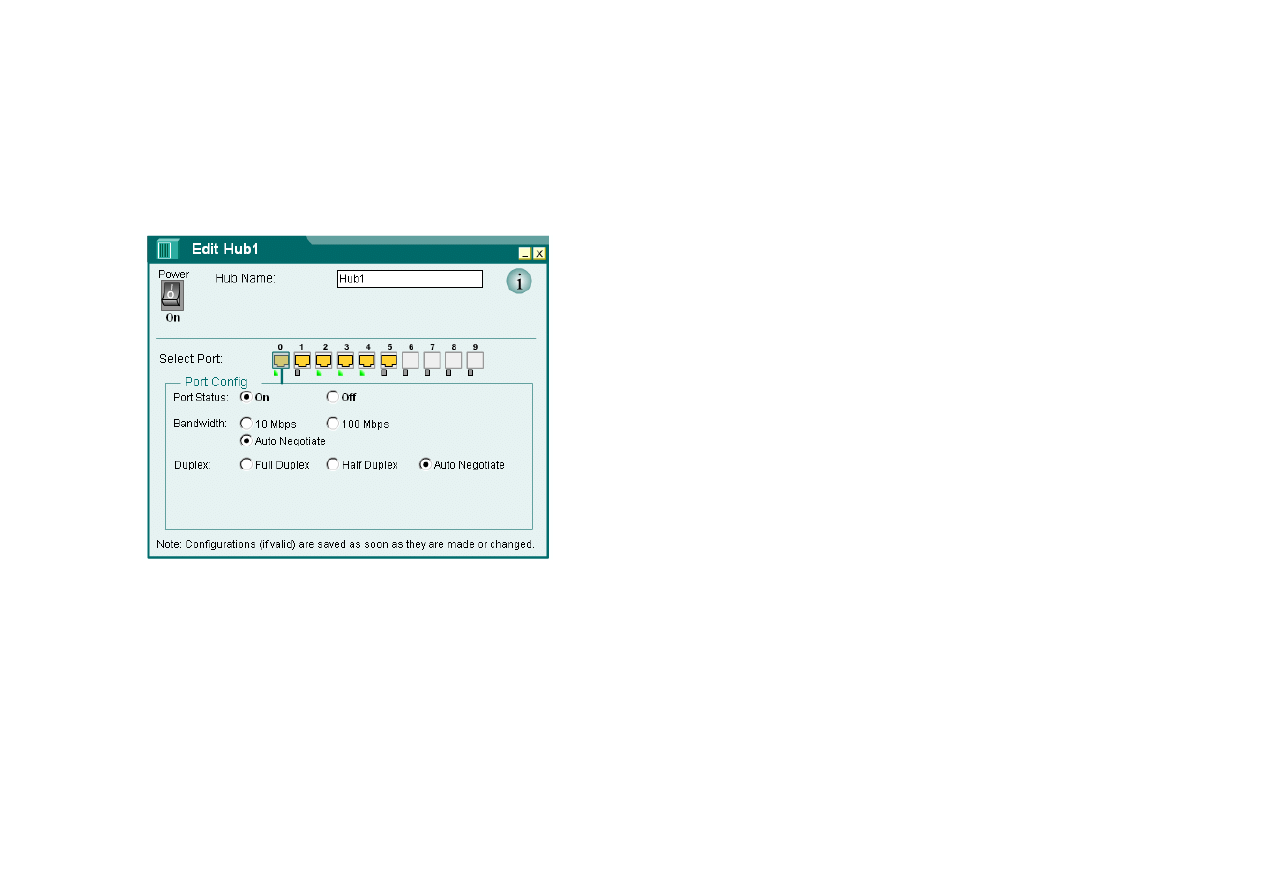

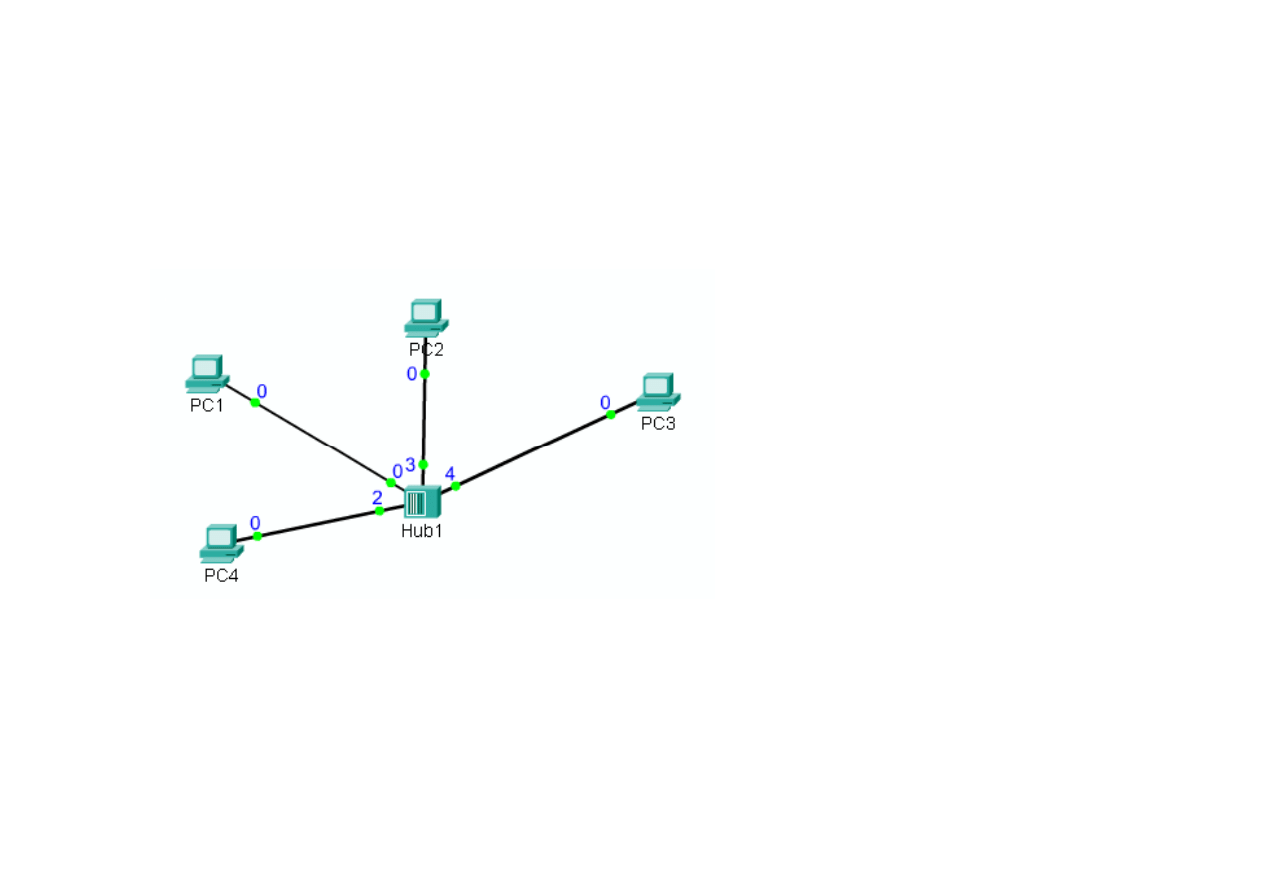

5. Packet Tracer 3.2

2. Budowa mini sieci lokalnej zło

ż

onej z czterech hostów i huba

– tryb TOPOLOGY

Nazwy hostów:

PC1,PC2,PC3, PC4

Adresy MAC (Media Access Control):

0200.1111.1234

0200.1111.1233

0200.1111.1232

0200.1111.1232

0200.1111.1321

Adresy IP:

192.168.000.001

192.168.000.002

192.168.000.003

192.168.000.004

Subnet Mask:

255.255.255.000

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

35

5. Packet Tracer 3.2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

36

5. Packet Tracer 3.2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

37

5. Packet Tracer 3.2

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

38

5. Packet Tracer 3.2

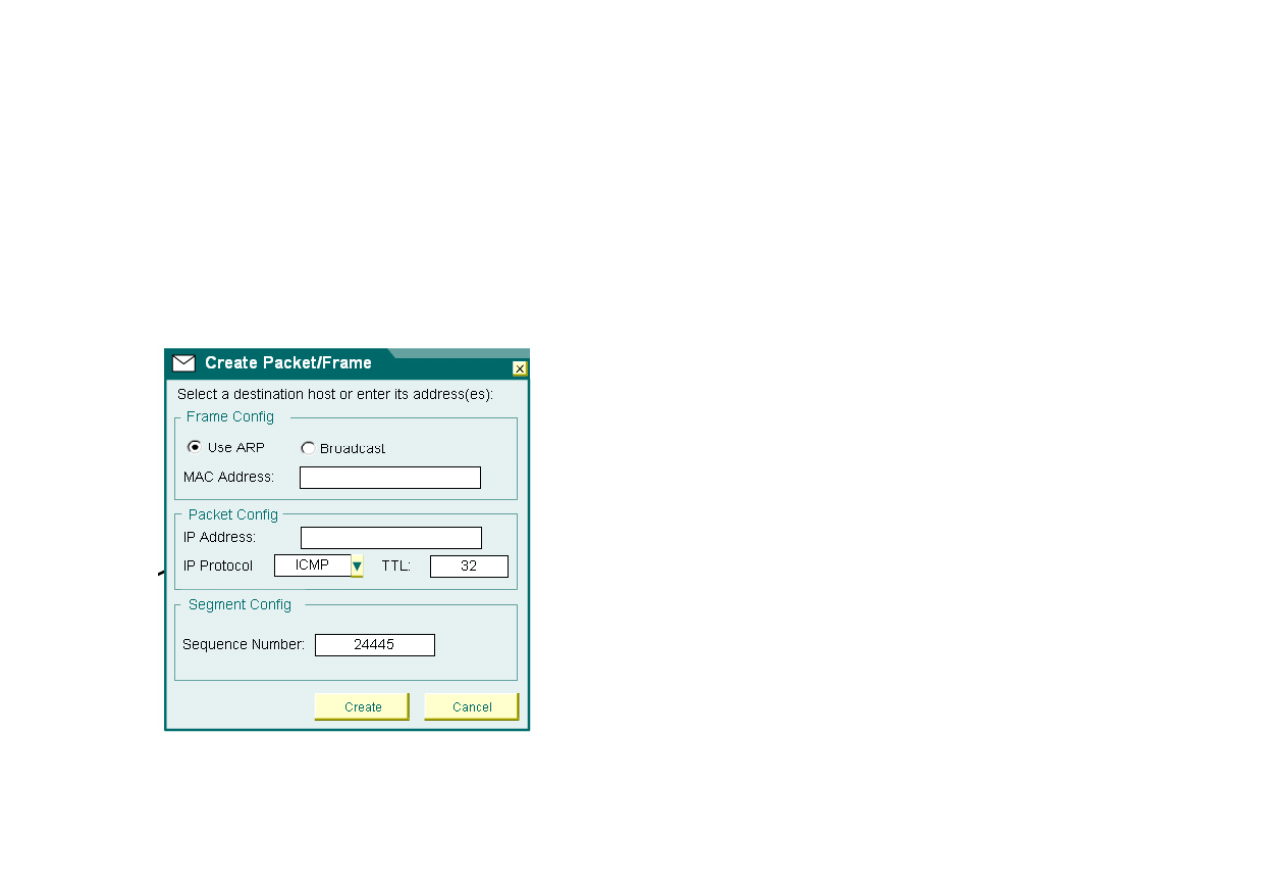

3. Konfiguracja pakietu i komunikacja w sieci- tryb SIMULATION

3.1 Przej

ś

cie do trybu SIMULATION

3.2 Konfiguracja pakietu- komputer nadawczy PC1

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

39

5. Packet Tracer 3.2

Komputer docelowy PC4 : adres MAC i IP komputera

3.3 Wysłanie pakietu

3.4 Konfiguracja i wysłanie pakietów do innych hostów.

3.5 Transmisja typu Broadcast

3.6 Sprawdzi

ć

efekty : wył

ą

czenia zasilania, bł

ę

dnego adresu, braku poł

ą

czenia.

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

40

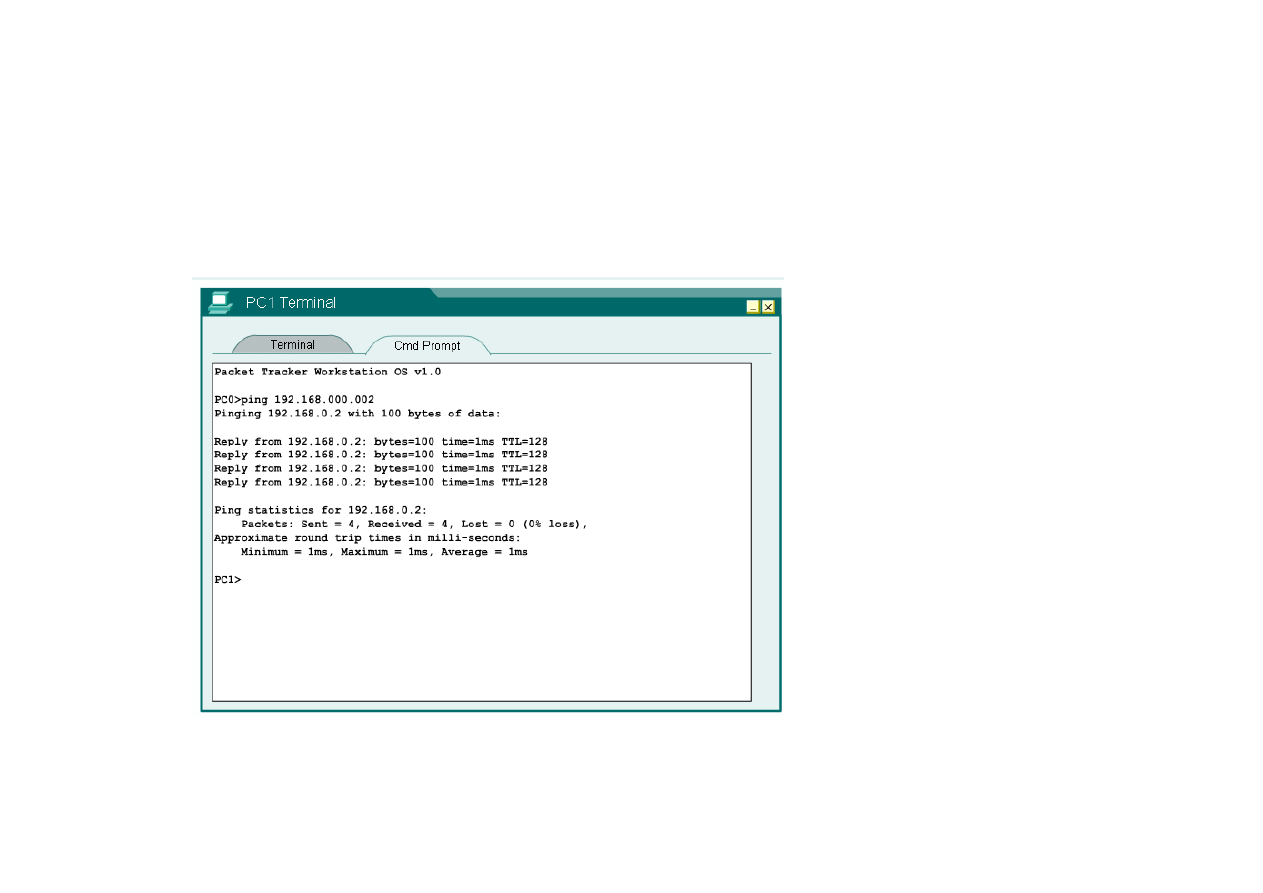

5. Packet Tracer 3.2

4. U

ż

ycie instrukcji PING – tryb REALTIME

lato 2013r.

Technologie sieciowe

dr in

ż

. Antoni Masiukiewicz

41

Wyszukiwarka

Podobne podstrony:

3 Sieci komputerowe 23 03 2013 [tryb zgodności]

3 Sieci komputerowe 23 03 2013 [tryb zgodności]

dp 651 wykl miazdzyca-bez rycin wl 2013 [tryb zgodnosci](czyli 2014.03.04)

Kolokwium 1 Sieci komputerowe 14 04 2013

Dzia alno kredytowa 2013 [tryb zgodno ci]

ZPiU prezentacja I 2013 [tryb zgodności]

FINANSE PUBLICZNE I RYNKI FINANSOWE 09.03.2013, III rok, Wykłady, Finanse publiczne i rynki finansow

WYKŁAD MONOGRAFICZNY II 09.03.2013, III rok, Wykłady, Wykład monograficzny II

czas pracy grudzień 2013 [tryb zgodności]

RYNEK PRACY I POLITYKA ZATRUDNIENIA 09.03.2013, III rok, Wykłady, Rynek pracy i polityka zatrudnieni

1 Sieci komputerowe 23 02 2013 Nieznany

Introduction to Literature 1 2013 tryb zgodnosci

elementy reologii 2013 tryb zgodnosci

więcej podobnych podstron