23.02.2012

kukus

BSI

Lab 1

Prowadzący:

- Tomasz Saśnicki

Adresy mail:

Kolokwium:

- okolice 14.06.2012

- będzie to 10 pytań, aby zaliczyć trzeba odpowiedzieć na 6

Na laboratorium:

- można mieć maksymalnie jedną nieusprawiedliwioną nieobecność

- niema zmiany stanowiska

Logowanie do pracowni

- moje stanowisko: 10, koło Piotrka

- nazwa systemu: BSK

- hasło: bskbsk

Sprzęt

W laboratorium mamy duże i małe sprzęty (XTM22)

Numer seryjny

Należy zapamiętać numer seryjny urządzenia, na którym się pracuje, na laboratorium będziemy tylko

na nim pracować.

Z całego numeru interesują nas 4 ostatnie znaki – u mnie: 30FD

Główny „podręcznik”

- „WSM USER GUIDE”, z niego mamy się przygotowywać na kolejne laboratoria

Podłączanie maszyn

Wszystkie maszyny mają kabelki – zielone mają małe, a czerwone duże.

Kabel szary (z „internetem”) odłączamy z komputera (jest on podpięty do karty sieciowej) i

podłączamy do portu numer 0 (port switch’a). Zielony kabel będzie łączyć port 1 firewall’a oraz kartę

sieciową komputera.

Komendy konsoli:

ipconfig /release

- zwolnienie adresu ip

ipconfig /renew

- ponowne popr. o adres ip

ipconfig /all

getmac

route print

Pytania prowadzącego i odpowiedzi

1. Co to jest routing?

„Routing ( ang.- trasowanie) jest to algorytm dzięki któremu możliwa jest wymiana pakietów

pomiędzy dwiema sieciami. Jest to o tyle istotne, ponieważ gdyby nie urządzenia routujące to

niemożliwe byłoby tworzenie dużych sieci. Chyba najbardziej powszechnym przykładem takiej

sieci (opartej na wysokowydajnych magistralach światłowodowych i liniach telefonicznych)

jest Internet. Właśnie dlatego możliwe jest przeglądanie stron internetowych, których

lokalizacja geograficzna jest np. w Szwecji”

„

Mianem routingu określa się wyznaczanie trasy dla pakietu danych, w taki sposób aby

pakiet ten w możliwie optymalny sposób dotarł do celu. Odpowiedzialne są za to

odpowiednie protokoły routowane, używane przez routery w tym celu. Pakiety są przede

wszystkim identyfikowane poprzez adres odbiorcy i adres nadawcy. To w jaki sposób te

adresy są zdefiniowane określa odpowiedni protokół routowany.

”

2. Co to jest podsieć chroniona?

- podsieć chroniona to taka podsieć, która jest za firewall’em

3. Jakie znamy protokoły pocztowe do wysyłania poczty?

- imap (np. w gmail’u)

- POP3

4. Co to jest DHCP?

- przydzielanie adresów ip na podstawie adresów MAC sprzętu.

„DHCP - umożliwia dynamiczne przydzielanie adresów (Dynamic Host Configuration Protocol)

oraz innych elementów konfiguracji (bramka, maska). Serwer DHCP dysponuje pewną pulą

adresów, które przydziela zgłaszającym się do niego komputerom. Technologia ta stosowana

jest w przypadku gdy mamy wiele komputerów pracujących niejednocześnie Częściej jednak

dynamiczne przydzielanie adresów wykorzystywane jest razem z translacją adresów co

pozwala na dostęp do Internetu całym podsieciom, dzielącym jeden numer IP. Jeśli nasz

komputer pobiera adres z serwera DHCP to ma dostęp do Internetu ale nie może być

serwerem sieciowym, bo jego adres nie jest stabilny.”

5. Tryby firewall’a:

- router

- przezroczysty (bez adresu ip)

6. Tablica routingu?

„

Routing IP oparty jest na protokole routowanym IP i działa na zasadzie porównywania

docelowego adresu IP z listą wszystkich możliwych adresów docelowych, nazywaną

tablicą routingu.

”

7. Brama domyślna?

Bramy domyślne odgrywają ważną rolę w sieciach TCP/IP. Zapewniają one hostom TCP/IP

domyślne trasy do komunikacji z innymi hostami w sieciach zdalnych.

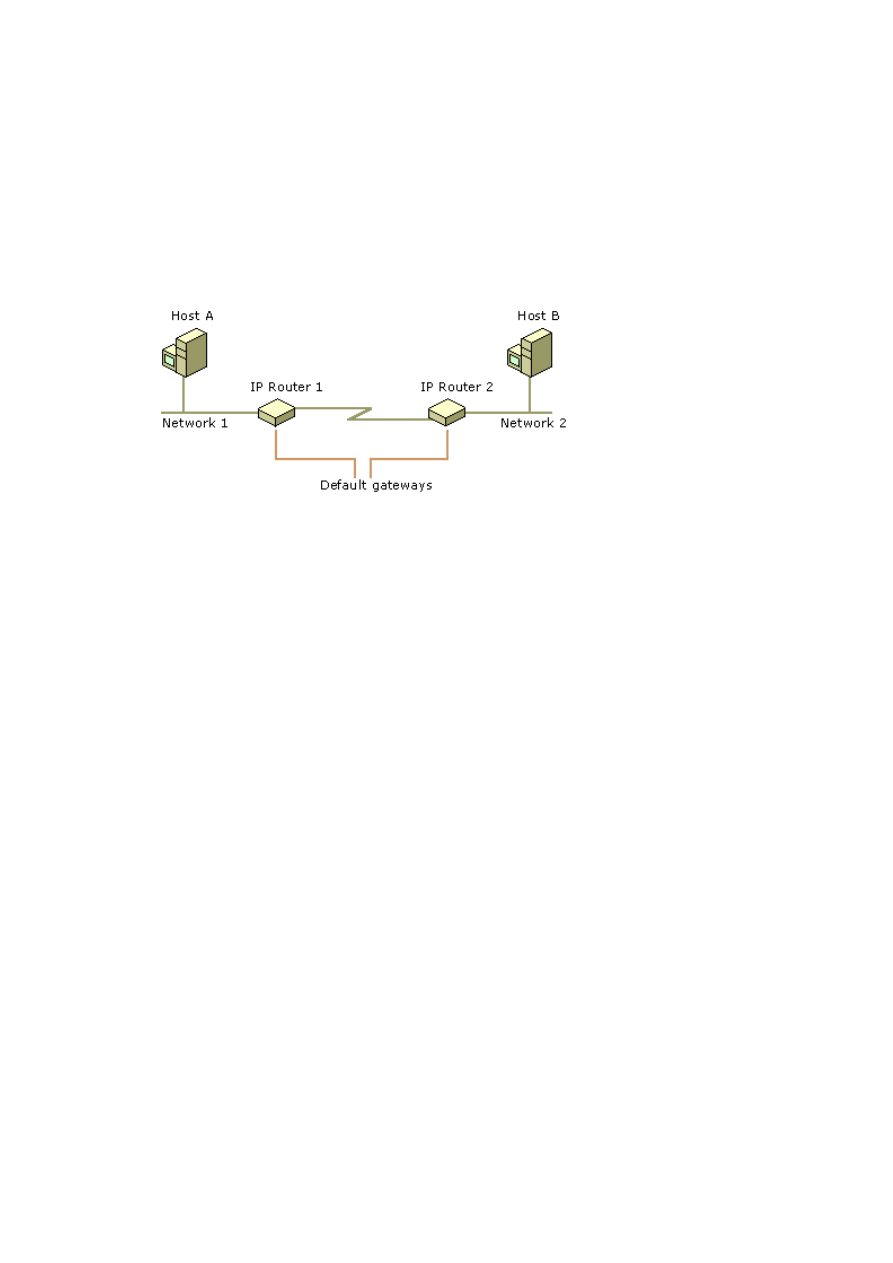

Na poniższym rysunku przedstawiono rolę, jaką pełnią dwie bramy domyślne (routery IP) dla

dwóch sieci: sieci 1 i sieci 2.

Aby host A w sieci 1 mógł komunikować się z hostem B w sieci 2, host A musi najpierw

sprawdzić w tabeli routingu, czy istnieje określona trasa do hosta B. Jeśli taka trasa nie

istnieje, host A przesyła ruch TCP/IP, który jest kierowany do hosta B, do własnej bramy

domyślnej, czyli routera IP 1.

Ta sama zasada ma zastosowanie w przypadku, gdy host B wysyła dane do hosta A. Jeśli nie

istnieje określona trasa do hosta A, host B przesyła cały ruch TCP/IP, który jest kierowany do

hosta A, do własnej bramy domyślnej, czyli routera IP 2.

Oraz:

„Bramy domyślne są ważne dla zapewnienia wydajnego działania routingu IP. W większości

przypadków router (router dedykowany lub komputer łączący kilka segmentów sieci) pełni

rolę bramy domyślnej dla hostów TCP/IP i przechowuje informacje o innych sieciach będących

częściami większej sieci oraz o sposobach łączenia się z tymi sieciami.

Bramy domyślne obsługują większość czynności związanych z komunikowaniem się hostów

TCP/IP z hostami segmentów sieci zdalnych. Dzięki temu poszczególne hosty nie muszą

obsługiwać dużych ilości ciągle aktualizowanych informacji o różnych zdalnych segmentach

sieci IP. Ten rodzaj informacji o routingu, niezbędny w komunikowaniu się z innymi

segmentami sieci zdalnych w większej sieci złożonej, jest obsługiwany tylko przez router

będący bramą domyślną.

Jeśli brama domyślna ulegnie uszkodzeniu, komunikacja wychodząca poza sieć lokalną może

zostać zakłócona. Aby temu zapobiec, dla każdego połączenia można określić wiele bram

domyślnych, używając okna dialogowego ”

8. Jak działają firewall’e?

„Firewall to urządzenie, które jest używane przez ludzi i instytucje do ochrony swoich sieci

przed hakerami, nieautoryzowanym dostępem poprzez filtrowanie ruchu za pomocą zbioru

zasad.”

9. Jak działa mostkowanie?

„mostkowanie jest to łączenie 2 sieciówek w jedną inna forma udostępniania interneta na

drugim komputerze”

„Bridge (mostek) łączy dwa różne fizycznie (np. korzystające z różnego medium

transmisyjnego) segmenty tej samej sieci logicznej (czyli o adresach IP z tego samego

zakresu). (…)Nie zmienia to jednak faktu, ze za pomoca mostka mozna tez polaczyc dwie sieci

o adresach IP z innych zakresow.”

10. Co to jest VPN?

„

Skrót VPN (z ang. Virtual Private Network) oznacza Wirtualną Sieć Prywatną, zwaną potocznie

„sieci_VPN”. Sieci VPN pozwalają w sposób bezpieczny łączyć ze sobą sieci i komputery z wykorzystaniem

niezaufanego i niebezpiecznego medium, jakim jest np. Internet, linie dzierżawione czy łącza radiowe.

Transmisja pomiędzy poszczególnymi sieciami i komputerami odbywa się poprzez szyfrowane i

zabezpieczone wieloma mechanizmami wirtualne „tunele”

”

Co trzeba przygotować na najbliższe zajęcia?

- rozdział 4,5,22 z manuala

Wyszukiwarka

Podobne podstrony:

BSK Lab 3

BSK Lab 5

BSK Lab 6

BSK Lab 2

BSK Lab 4

BSK Lab 3

plan lab bsk, WSIZ Copernicus - materiały

spis lab I sem 2010

III WWL DIAGN LAB CHORÓB NEREK i DRÓG MOCZ

Diagnostyka lab wod elektrolit

ZW LAB USTAWY, OCHRONA

LAB PROCEDURY I FUNKCJE

więcej podobnych podstron