M

J

UMP

S

TART

:

W

INDOWS

S

ERVER

®

2008

I

NFRASTRUKTURA ZDALNA

Spis treści

Ćwiczenie 1: Zarządzanie serwerami oddziałów firmy ........................... 5

Ćwiczenie 2: Wdrażanie kontrolera RODC w oddziałach firmy .......... 9

Ćwiczenie 3: Wdrażanie protokołu SSL połączenia VPN (SSTP) ....... 15

M

Informacje zawarte w niniejszym dokumencie, łącznie z adresami URL i innymi odniesieniami internetowymi, mogą się

zmienić bez ostrzeżenia. Jeśli nie zaznaczono inaczej, opisane tu przykładowe firmy, organizacje, produkty, nazwy

domen, adresy poczty elektronicznej, znaki graficzne, osoby, miejsca lub zdarzenia mają charakter fikcyjny. Jakakolwiek

zbieżność z rzeczywistymi firmami, organizacjami, produktami, nazwami domen, adresami poczty elektronicznej,

znakami graficznymi, osobami, miejscami i zdarzeniami jest niezamierzona. Przestrzeganie wszystkich stosownych praw

autorskich leży w gestii użytkownika. Bez ograniczania praw autorskich, żadnej części niniejszego dokumentu nie

można kopiować, przechowywać w systemach przetwarzania danych ani przekazywać w żadnej formie za pomocą

jakichkolwiek nośników (elektronicznych, mechanicznych, w postaci fotokopii, nagrań lub w inny sposób) w

jakimkolwiek celu bez pisemnej zgody firmy Microsoft.

Zawarte w dokumencie nazwy producentów, produktów i adresy URL służą jedynie celom informacyjnym i firma

Microsoft nie udziela żadnych gwarancji, jawnych ani domniemanych, dotyczących tych producentów ani użycia ich

produktów wspólnie z jakimikolwiek technologiami firmy Microsoft. Zawarcie nazwy producenta lub produktu w

dokumencie nie oznacza wsparcia firmy Microsoft dla tego producenta ani produktu. Łącza w tym dokumencie

prowadzą do witryn, które nie są kontrolowane przez firmę Microsoft i firma Microsoft nie odpowiada za zawartość

witryn, do których one prowadzą, ani za łącza zawarte w tych witrynach i za zmiany lub aktualizacje tych witryn. Firma

Microsoft nie odpowiada za webcasting ani za żadną inną formę transmisji z witryn, do których prowadzą te łącza.

Firma Microsoft przedstawia te łącza tylko jako przykłady dla użytkownika, a przedstawienie danego łącza w

materiałach firmy nie oznacza poparcia dla danej witryny ani jej zawartości ze strony firmy Microsoft.

Firma Microsoft może posiadać patenty lub mieć rozpoczęte postępowania patentowe, posiadać prawa autorskie, znaki

towarowe oraz inne prawa własności intelektualnej, obejmujące zagadnienia poruszane w tym dokumencie. Z

wyjątkiem przypadków jawnie objętych pisemnymi umowami licencyjnymi, uzyskanymi z firmy Microsoft, otrzymanie

tego dokumentu nie oznacza udzielenia licencji na te patenty, znaki towarowe, prawa autorskie lub inne prawa

własności intelektualnej.

© 2007 Microsoft Corporation. Wszelkie prawa zastrzeżone.

Microsoft, jest zarejestrowanym znakiem towarowym lub znakiem towarowym Microsoft Corporation na terenie Stanów

Zjednoczonych oraz innych krajów.

Nazwy wymienionych w dokumencie firm i produktów mogą być znakami towarowymi swoich odpowiednich

właścicieli.

Wersja 1.0

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 1

Wprowadzenie

Szacowany czas potrzebny na wykonanie zadań w tym laboratorium:

90 minut

Cele

Po wykonaniu zadań w tym laboratorium użytkownik będzie w stanie

:

•

. Wdrażać kontroler RODC.

•

. Zarządzać kontrolerem RODC.

•

. Łączyć się z siecią wewnętrzną przy użyciu protokołu SSL połączenia VPN.

Warunki wstępne

Przed rozpoczęciem zadań w tym laboratorium użytkownik musi:

•

. Dysponować wiedzą na temat usługi Active Directory

•

. Dysponować wiedzą na temat technologii VPN

Omówienie laboratorium

Niniejsze laboratorium prezentuje proces wdrażania technologii, które umożliwiają systemowi

Windows Server 2008 obsługę infrastruktury zdalnej. Rozpoczniemy od pracy w jednym typie

infrastruktury zdalnej, a mianowicie w oddziale firmy. Wdrożymy kontroler domeny tylko do

odczytu (RODC) w oddziale firmy, wdrażając separację ról administratorskich oraz zarządzając

usługą Active Directory w trybie offline, gdy kontroler RODC będzie uruchomiony. Następnie

skonfigurujemy replikację hasła i sprawdzimy, czy w przypadku awarii sieci będziemy w stanie

umożliwić zalogowanie użytkownika. Po skonfigurowaniu oddziału firmy przejdziemy do

wdrażania połączenia VPN opartego na protokole SSL, używając protokołu SSTP dla użytkowników

zdalnych.

Scenariusz

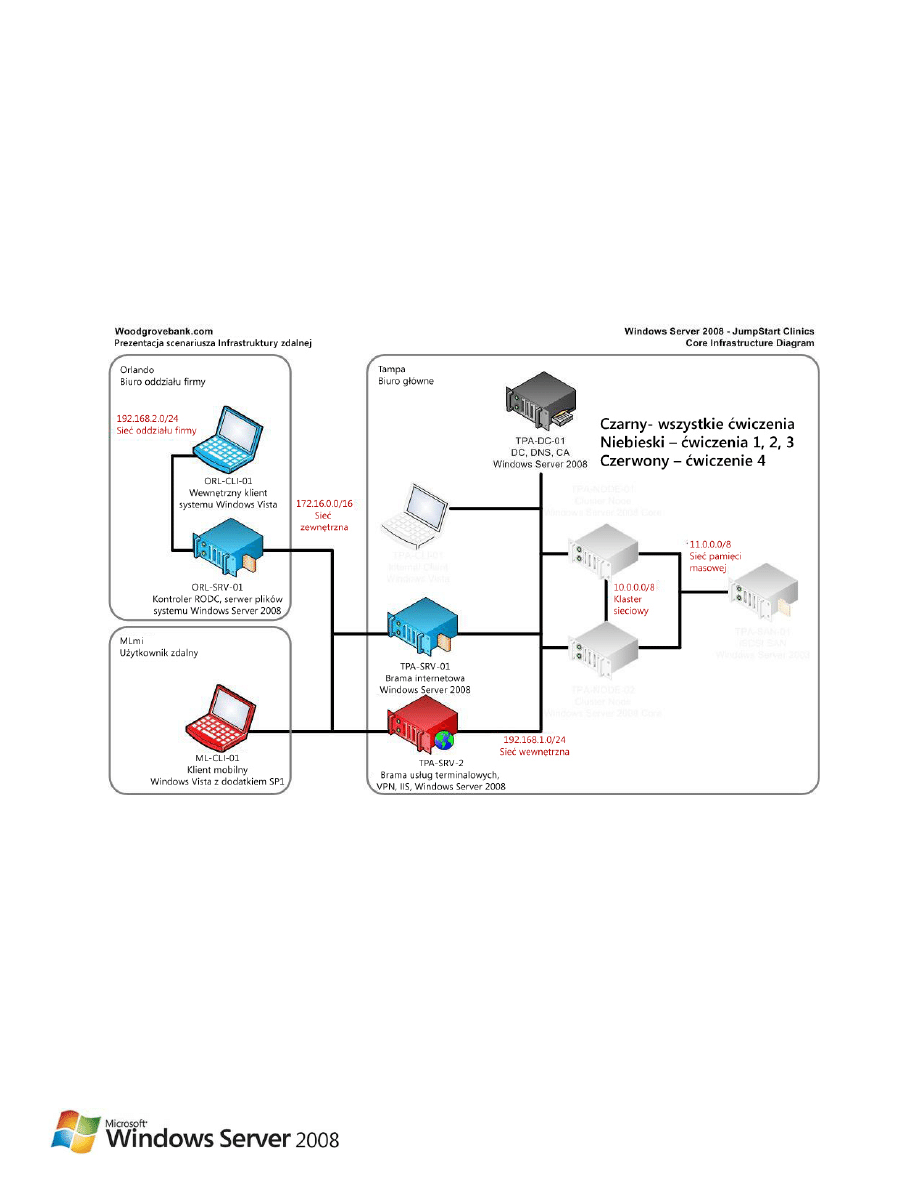

W niniejszym laboratorium używana jest przykładowa infrastruktura firmy Woodgrove Bank. Jest

to lokalny bank inwestycyjny posiadający dwa biura. Biuro główne znajduje się w mieście Tampa

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 2

na Florydzie. Oddział firmy znajduje się w Orlando na Florydzie. Kilku zdalnych użytkowników

pracuje w biurach domowych w Miami. Woodgrove Bank standardowo wprowadził system

Windows Server 2008 oraz Windows Vista. Wprowadzono tam również takie technologie, jak

brama usług terminalowych, klastry pracy awaryjnej, kontrolery domeny tylko do odczytu oraz

ochrona dostępu do sieci. Poszczególne elementy sieci pokazane zostały poniżej. Komputery

wykorzystane w ćwiczeniach w niniejszym laboratorium zostały zaznaczone na ciemnoszaro.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 3

Woodgrove Bank dokonał przeglądu sieci i zdecydował się na wdrożenie technologii,

umożliwiających wdrożenie scenariusza infrastruktury zdalnej. Szczególnym wymogiem firmy jest

aby użytkownicy pracujący w oddziale firmy w Orlando mogli uwierzytelnić się i wykonywać pracę

nawet jeśli połączenie sieciowe z siedzibą główną zostanie przerwane. Ponadto firma waha się co

do umieszczenia kontrolera domeny w tej lokalizacji ze względu na ograniczone zabezpieczenia

fizyczne. Aby rozwiązać ten problem, bank zdecydował się na wdrożenie kontrolera RODC z

buforowaniem poświadczeń. I wreszcie, aby umożliwić użytkownikom łączenie się z siecią

wewnętrzną bez wykorzystania połączeń VPN opartych na protokołach PPTP lub L2TP, Woodgrove

Bank zdecydował się na wdrożenie protokołu SSL VPN przy użyciu SSTP, dostępnego w systemach

Windows Server 2008 oraz Windows Vista SP1.

Technologia maszyn wirtualnych

Niniejsze laboratorium wykorzystuje Microsoft Virtual Server 2005 lub Microsoft Virtual PC, czyli

aplikacje pozwalające na uruchomienie wielu komputerów wirtualnych na jednym urządzeniu

fizycznym. W trakcie niniejszego ćwiczenia będziemy przełączać się między różnymi oknami, z

których każde zawierać będzie oddzielną maszynę wirtualną. Przed rozpoczęciem należy zapoznać

się z następującymi podstawowymi informacjami o maszynach wirtualnych:

•

Aby przełączyć fokus myszy i klawiatury na maszynę wirtualną, kliknij wewnątrz okna

maszyny wirtualnej.

•

Aby przenieść fokus poza maszynę wirtualną, przenieś wskaźnik myszy poza okno maszyny

wirtualnej.

•

W celu imitacji działania kombinacji klawiszy CTRL+ALT+DELETE

wewnątrz maszyny wirtualnej użyj klawiszy <PRAWY>ALT+DEL.

Klawisz <PRAWY>ALT to tzw. klawisz hosta. Aby powiększyć okno

maszyny wirtualnej, przeciągnij prawy dolny róg okna, tak jak

pokazano na zdjęciu ekranu. Funkcja ta działa jedynie w aplikacji

Virtual PC.

• Aby przełączyć się do trybu pełnego ekranu i z powrotem, użyj kombinacji klawiszy

• <PRAWY>ALT+ENTER

.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 4

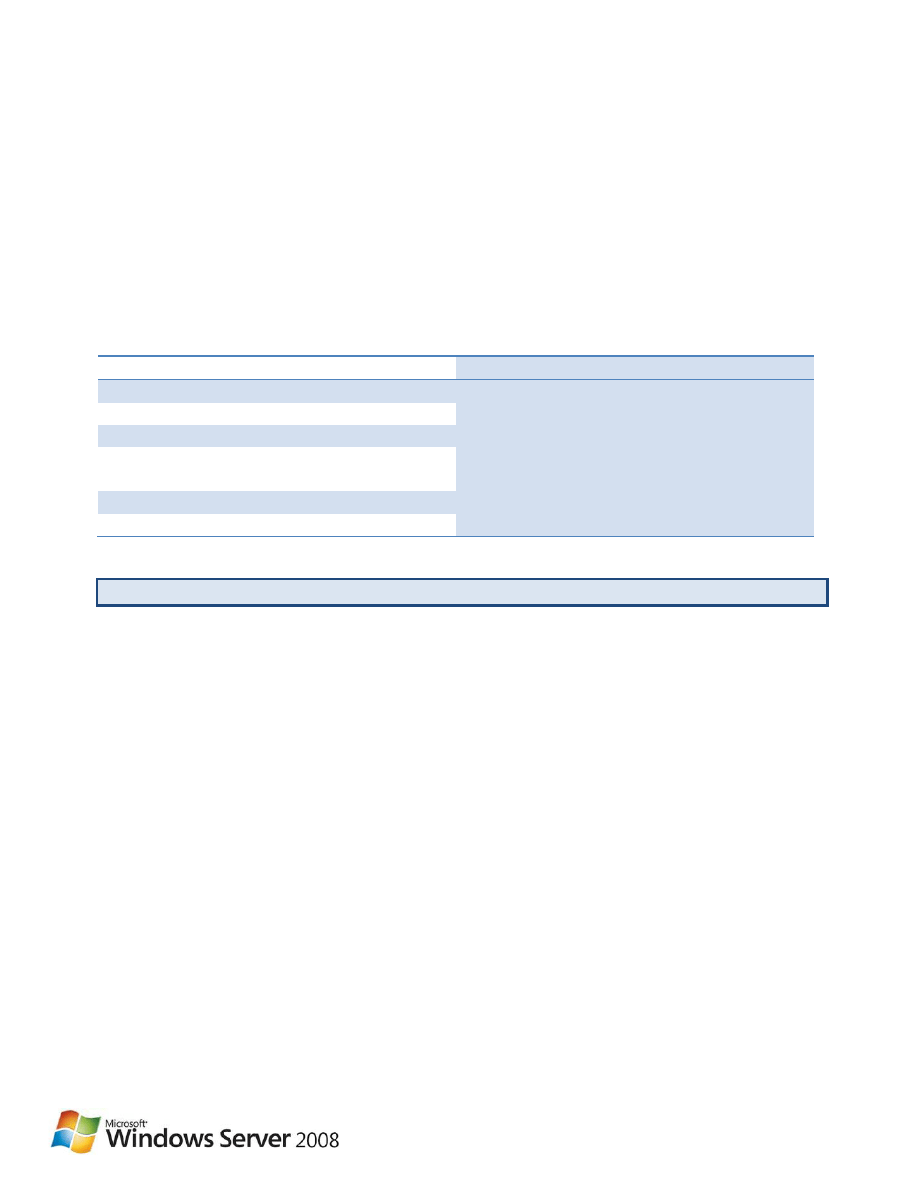

Komputery w tym laboratorium

W niniejszym laboratorium wykorzystano komputery opisane w tabeli. Przed rozpoczęciem

wykonywania ćwiczenia, należy uruchomić maszyny wirtualne, a następnie zalogować się do

komputerów. Przed uruchomieniem innych maszyn wirtualnych, należy upewnić się, że maszyna

wirtualna TPA-DC-01 jest w pełni uruchomiona. Przed uruchomieniem maszyny wirtualnej ORL-

SRV-01, należy upewnić się, że maszyna wirtualnaTPA-SRV-01 jest w pełni uruchomiona. Maszyny

TPA-SRV-02, ani MBL-CLI-01 uruchom dopiero w ćwiczeniu 4.

Maszyna wirtualna

Rola

TPA-DC-01

DC, CA, DNS

TPA-SRV-02

VPN Server

TPA-SRV-01

Router

ORL-SRV-01

Kontroler domen tylko do odczytu/Serwer DFS

w oddziale firmy

ORL-CLI-01

Klient oddziału firmy

MBL-CLI-01

Zdalny klient VPN

Wszystkie konta użytkowników w niniejszym ćwiczeniu korzystają z hasła Passw0rd!

Uwaga dotycząca oprogramowania przedpremierowego

W niektórych etapach niniejszego ćwiczenia wykorzystane zostanie oprogramowanie, które nie

zostało jeszcze wydane i jako takie może zawierać aktywne błędy. Dołożono wszelkich starań, aby

niniejsze ćwiczenie przebiegało tak, jak zostało to opisane, jednak mogą pojawić się nieznane lub

nieprzewidziane problemy w wyniku korzystania z oprogramowania w wersji przedprodukcyjnej.

Uwaga dotycząca kontroli kont użytkownika

Wykonanie niektórych etapów niniejszego laboratorium może wymagać kontroli kont

użytkowników. Jest to technologia, która zapewnia komputerom dodatkowe zabezpieczenie,

polegające na konieczności potwierdzenia przez użytkowników działań wymagających posiadania

uprawnień administratorskich. Zadania generujące monit o potwierdzenie przez użytkownika są

oznaczone ikoną tarczy. W przypadku pojawienia się ikony tarczy należy potwierdzić akcję,

wybierając odpowiedni przycisk w wyświetlonym oknie dialogowym.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 5

Ćwiczenie 1: Zarządzanie serwerami oddziałów firmy

Woodgrove Bank skonfigurował komputer ORL-SRV-01 jako kontroler RODC dla użytkowników z

oddziału firmy w Orlando. Firma martwi się o bezpieczeństwo zasobów i chce ograniczyć do

minimum liczbę użytkowników z prawami administracyjnymi do usługi Active Directory. Dzięki

wdrożeniu kontrolera RODC w systemie Windows Server 2008, Woodgrove Bank może osiągnąć

cel, jakim jest posiadanie bezpiecznego kontrolera domeny w oddziale firmy oraz ograniczenie

liczby administratorów domeny do minimum. Ponadto, firma chciałaby zminimalizować czas

przestojów spowodowanych przez konserwację usługi Active Directory na komputerze z

kontrolerem RODC, jako że zapewnia on dodatkowe role i usługi oprócz Active Directory.

W niniejszym ćwiczeniu rozwiążemy problemy Woodgrove Bank, wdrażając nowe funkcje systemu

Windows Server 2008. Wdrożymy również separację ról administratorskich, a co za tym, idzie

zezwolimy użytkownikom nie będącym administratorami domeny na zarządzanie kontrolerem

RODC. Następnie sprawdzimy, czy prowadzenie konserwacji możliwe jest na kontrolerze RODC bez

przechodzenia serwera w stan offline podczas korzystania z usługi systemowej Active Directory.

Wdrażanie separacji ról administratorskich dla administracji oddziału firmy

Separacja ról administratorskich jest funkcją kontrolera RODC, która pozwala przypisać konta

domeny rolom na kontrolerze RODC. Role te podobne są do grup lokalnych i dają uprawnienia

członkowskie tylko na jednym komputerze z kontrolerem RODC. W niniejszym zadaniu dodamy

użytkownika Dona Halla do roli administratorskiej i upewnimy się, czy może on przeprowadzać

zadania wymagające posiadania praw administratorskich, takich jak zarządzanie ustawieniami

pulpitu zdalnego.

1. Zaloguj się do ORL-SRV-01 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

2. W menu Start kliknij Command Prompt.

3. W wierszu Command Prompt wpisz: następujące polecenia i wciśnij ENTER po każdym z

nich.

NTDSUTIL

Local Roles

Dodaj Woodgrovebank\DonHall Administrators

Show Role Administrators

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 6

Quit

Quit

4. Wyloguj się z ORL-SRV-01.

5. Zaloguj się do ORL-SRV-01 jako Woodgrovebank\DonHall przy użyciu hasła Passw0rd!.

Pomyślne zalogowanie się wskazuje, że Don Hall jest obecnie członkiem roli lokalnego administratora.

Prowadzenie działań administracyjnych na maszynie ORL-SRV-01

W tym zadaniu przeprowadzimy na komputerze lokalnym działanie wymagające praw

administratorskich, używając do tego konta nieposiadającego uprawnień administratorskich w

usłudze Active Directory. We wcześniejszych wersjach systemu Windows jedynie administratorzy

domeny posiadali uprawnienia administratorskie w kontrolerach domeny. Często było to

przyczyną istnienia nadmiernej liczny administratorów domeny oraz skomplikowanych konfiguracji

bezpieczeństwa. Dzięki separacji ról administratorskich, użytkownicy, których zadaniem jest

konserwacja systemu operacyjnego i sprzętu w kontrolerze domeny, mogą posiadać wspomniane

prawa bez potrzeby posiadania uprawnień administratorskich w usłudze Active Directory.

1. Zaloguj się do ORL-SRV-01 jako Woodgrovebank\DonHall przy użyciu hasła Passw0rd! i

otwórz narzędzie Server Manager.

2. W narzędziu Server Manager, w sekcji Server Summary kliknij polecenie

1. Change System Properties.

2. W oknie dialogowym System Properties w karcie Remote kliknij Allow connections only

from computers running Remote Desktop with Network Level Authentication (more

secure).

3. W oknie dialogowym Remote Desktop kliknij przycisk OK.

4. W oknie dialogowym System Properties kliknij przycisk OK.

5. W menu Start, w polu Start Search, wpisz: c:\windows\ntds i naciśnij klawisz ENTER.

6. W oknie dialogowym NTDS kliknij przycisk Continue.

7. W oknie dialogowym User Account Control kliknij przycisk OK.

8. W folderze NTDS kliknij NTDS.DIT, a następnie w menu File kliknij polecenie Properties.

9. W oknie dialogowym NTDS.dit Properties, w karcie Security kliknij przycisk Edit.

10. W oknie dialogowym User Account Control kliknij przycisk OK.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 7

11. Sprawdź, czy Don Hall posiada uprawnienia jedynie do odczytu i uruchomienia danego

pliku.

Użytkownik, któremu przypisano rolę lokalnego administratora nie jest uprawniony do pracy z

jakimkolwiek plikiem związanym z usługą Active Directory. Plik Ntds.dit jest plikiem bazy

danych usługi Active Directory.

12. Wyloguj się z ORL-SRV-01.

Konserwacja offline usługi Active Directory

Niniejsze zadanie polega na przeprowadzeniu defragmentacji offline bazy danych usługi Active

Directory. W starszych wersjach systemu Windows, aby wykonać to zadanie, należało ponownie

uruchomić serwer w trybie przywracania usług katalogowych, przez co wszystkie inne usługi, takie

jak pliki i drukowanie, były niedostępne. System Windows Server 2008 pozwala zatrzymać usługę

katalogową usługi Active Directory i wykonać zadania, które wymagają, aby usługa Active

Directory była offline.

1. Zaloguj się do ORL-SRV-01 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

2. W menu Start przejdź do All Programs/Administrative Tools, a następnie kliknij Usługi.

3. W oknie Services kliknij polecenie Active Directory Domain Services, a następnie w menu

Action kliknij Stop.

4. W oknie dialogowym Stop Other Services kliknij przycisk Yes.

Serwer jest obecnie serwerem członkowskim. Nie może on uruchamiać usług uwierzytelniania, a

wszystkie pozostałe usługi, takie jak plik czy drukowanie, są usługami dodatkowymi.

5. W menu Start kliknij polecenie Command Prompt.

6. Wpisz: następujące polecenia i wciśnij ENTER po każdym z nich. Niniejszy zbiór poleceń jest

standardową procedurą kompaktowania bazy danych offline usługi Active Directory.

Jeśli nie chcesz przeprowadzać niniejszej procedury, możesz przejść do kolejnego kroku.

MD C:\compact

ntdsutil

Activate Instance NTDS

Files

Compact to C:\compact

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 8

quit

quit

Del C:\Windows\NTDS\*.log

Copy /y C:\compact\ntds.dit C:\Windows\NTDS\ntds.dit

ntdsutil

Activate Instance ntds

files

integrity

quit

semantic database analysis

go fixup

quit

quit

exit

We wcześniejszych wersjach systemu Windows Server, aby przeprowadzić powyższą procedurę,

należało ponownie uruchomić kontrolera domeny w trybie przywracania usług katalogowych.

7. Przełącz się do okna Services.

8. Kliknij polecenie Active Directory Domain Services, a następnie w menu Action kliknij Start.

Należy pamiętać, że wszystkie podległe usługi również ustawione są na automatyczne

uruchomienie sesji.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 9

Ćwiczenie 2: Wdrażanie kontrolera RODC w oddziałach firmy

Aby sprostać problemom związanym z bezpieczeństwem zasobów w oddziale firmy w Orlando,

Woodgrove Bank zamienił kontrolera domeny w tej lokalizacji na kontrolera RODC. Korzystając z

kontrolera RODC we wspomnianej lokalizacji, firma redukuje ryzyko umieszczenia zasobów w sieci,

jeśli zasoby w oddziale zostaną naruszone. Wprowadzenie kontrolera RODC jest jednak przyczyną

dodatkowego problemu. Woodgrove Bank zatrudniła ostatnio grupę audytorów, aby

przeanalizowali wewnętrzne transakcje. Są to wysoko opłacani konsultanci, którzy powinni mieć

zapewnioną możliwość logowania się do komputerów domeny w oddziale firmy, nawet jeśli

spowoduje to przestoje na łączu między oddziałem firmy a siedzibą główną.

Aby rozwiązać ten problem, firma zdecydowała się dać audytorom możliwość logowania się do

komputerów domeny, bez względu ma stan połączenia z siedzibą główną firmy. Podczas

niniejszego ćwiczenia skonfigurujemy zasady replikacji i sprawdzimy, czy audytor o nazwisku Ben

Smith może się zalogować, nawet jeśli połączenia z siedzibą główną jest niedostępne.

Przeglądanie zasad replikacji hasła dla oddziału firmy

Niniejsze zadanie polega na przejrzeniu istniejących zasad replikacji hasła dla kontrolera RODC

maszyny ORL-SRV-01. Zapoznanie się z tymi zasadami pozwala lepiej zrozumieć domyślne

zachowanie kontrolera RODC oraz utworzyć podstawy do porównania zmian, jakie wprowadzone

zostaną w kolejnych ćwiczeniach.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

2. W menu Start przejdź do Administrative Tools i kliknij polecenie Active Directory Users and

Computers.

3. W oknie Active Directory Users and Computers, w sekcji Woodgrovebank.com kliknij

Domain Controllers.

4. W okienku zawartości kliknij ORL-SRV-01, a następnie w menu Action kliknij Properties.

5. Na stronie ORL-SRV-01 Properties w karcie Password Replication Policy kliknij przycisk

Advanced.

Lista zawiera konta, których hasła zostały zbuforowane w kontrolerze RODC. Domyślnie żadne

konta nienależące do kontrolera RODC nie są buforowane.

6. W karcie Policy Usage przejrzyj zawartość listy użytkowników i komputerów.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 10

7. W oknie Display users and computers that meet the following criteria wybierz polecenie

Accounts that have been authenticated to this Read-only Domain Controller.

Wyświetlona lista zawiera konta, które zostały uwierzytelnione przy użyciu kontrolera RODC.

Hasła tych kont nie zostały zbuforowane i są narażone na błąd logowania, jeśli połączenie

między kontrolerem RODC oraz zapisywalnym kontrolerem domeny ulegnie awarii.

8. Zamknij okno dialogowe Advanced Password Replication Policy for ORL-SRV-01.

9. Zamknij okno dialogowe ORL-SRV-01 Properties.

Konfigurowanie zasad replikacji hasła dla audytorów

Po zainstalowaniu kontrolera RODC, tworzy on dwie domyślne grupy. Jedna grupa zostaje

automatycznie dodana do listy użytkowników, którzy mają prawo replikować hasła w kontrolerze

RODC. Druga natomiast dodawana jest do listy użytkowników bez takiego prawa. Niniejsze

zadanie polega na dodaniu konta komputera oraz konto użytkownika posiadającego prawo do

replikacji hasła w kontrolerze RODC. Aby kontroler RODC poprawnie zezwalał na logowanie się w

przypadku awarii sieci WAN, zarówno konto komputera, jak i konto użytkownika musi zostać

zbuforowane.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła Passw0rd!

i otwórz okno Active Directory Users and Computers.

2. W oknie Active Directory Users and Computers, w sekcji Woodgrovebank.com kliknij

polecenie Managed Objects.

3. W okienku zawartości kliknij polecenie Auditors, a następnie w menu Actions kliknij

polecenie Add to group.

4. W oknie dialogowym Select Groups wpisz: Allowed RODC Password Replication Group, a

następnie kliknij przycisk OK.

W tym oknie dialogowym można wpisać Allow i kliknąć kliknąć OK. Wystarczy to, aby określić

prawidłową grupę.

5. W oknie dialogowym Active Directory Domain Services kliknij przycisk OK.

6. W oknie Active Directory Users and Computers w sekcji Woodgrovebank.com kliknij

polecenie Computers..

7. W okienku zawartości kliknij ORL-CLI-01, a następnie w menu Actions kliknij polecenie Add

to Group.

8. W oknie dialogowym Select Groups wpisz: Allowed RODC Password Replication Group, a

następnie kliknij przycisk OK.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 11

W tym oknie dialogowym można wpisać Allow i kliknąć kliknąć OK. Wystarczy to, aby określić

prawidłową grupę.

9. W oknie dialogowym Active Directory Domain Services kliknij przycisk OK.

Wstępne ładowanie hasła ORL-CLI-01do kontrolera RODC

Niniejsze zadanie polega na wstępnym załadowaniu hasła komputera stacjonarnego w oddziale

firmy w Orlando. Czynność ta nie jest wymagana w przypadku kont komputera, ale zostanie

przeprowadzona w niniejszym laboratorium, aby zademonstrować tę procedurę oraz, aby upewnić

się, że komputer ORL-CLI-01 nie wymaga ponownego uruchamiania, by kolejne ćwiczenia można

było wykonać poprawnie.

Konta komputera przeprowadzają operacje logowania podczas uruchamiania komputera, więc

komputer zwykle musi przejść przez przynajmniej jeden cykl uruchamiania po dodaniu go do

zasad replikacji kontrolera RODC, aby faktycznie replikował swoje hasło.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła Passw0rd!

i otwórz okno Active Directory Users and Computers.

W oknie Active Directory Users and Computers, w sekcji Woodgrovebank.com kliknij polecenie

Domain Controllers.

2. W okienku zawartości kliknij ORL-SRV-01, a następnie w menu Action kliknij przycisk

Properties.

3. Na stronie ORL-SRV-01 Properties, w karcie Password Replication Policy kliknij przycisk

Advanced.

4. W oknie dialogowym Advanced Password Replication Policy for ORL-SRV-01 kliknij

polecenie Prepopulate Passwords.

5. W oknie dialogowym Select Users or Computers wpisz: ORL-CLI-01, a następnie kliknij

przycisk OK.

6. W oknie dialogowym Prepopulate Passwords przeczytaj ostrzeżenie i kliknij Yes.

7. 8.W oknie dialogowym Advanced Password Replication Policy for ORL-SRV-01 kliknij

przycisk OK.

Maszyna ORL-CLI-01 została zreplikowana do kontrolera RODC.

8. Zamknij okno dialogowe Advanced Password Replication Policy for ORL-SRV-01.

9. Zamknij okno dialogowe ORL-SRV-01 Properties.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 12

Sprawdzanie, czy kontroler RODC buforuje hasła

Podczas niniejszego zadania zalogujemy się do komputera ORL-CLI-01 jako Ben Smith.

Sprawdzimy, czy możliwe jest zalogowanie się, gdy połączenie z siedzibą główną firmy działa, oraz

gdy jest w stanie offline. Aby to ustalić, sprawdzimy wartość zmiennej logonserver środowiska.

1. Zaloguj się do ORL-CLI-01 jako BenSmith@woodgrovebank.com przy użyciu hasła

Passw0rd!.

Może pojawić się okno dialogowe nakazujące wybór lokalizacji sieci. Zamknij je.

2. W menu Start, w polu Start Search, wpisz: CMD, a następnie wciśnij ENTER

3. W wierszu polecenia wpisz: SET | Find “LOGONSERVER” a następnie wciśnij ENTER. Wartość

LOGONSERVER uwzględnia wielkość liter.

Zmienna LOGONSERVER środowiska wyświetla nazwę serwera, który uwierzytelniał próby

logowania. Ponieważ połączenie z zapisywalnym kontrolerem domeny jest dostępne,

użytkownik został uwierzytelniony przy jego użyciu. Hasło dla użytkownika zostało

zbuforowane w kontrolerze RODC.

4. Przełącz się do TPA-DC-01.

5. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła Passw0rd!

i otwórz okno Active Directory Users and Computers.

6. W oknie Active Directory Users and Computers w sekcji Woodgrovebank.com kliknij

polecenie Domain Controllers.

7. W okienku zawartości kliknij ORL-SRV-01, a następnie w menu Action kliknij przycisk

Properties.

8. Na stronie ORL-SRV-01 Properties w karcie Password Replication Policy kliknij przycisk

Advanced.

Niniejsza lista zawiera konta, których hasła zostały zbuforowane na kontrolerze RODC. Ben

Smith został dodany do listy haseł zbuforowanych.

9. Zamknij okno dialogowe Advanced Password Replication Policy for ORL-SRV-01.

10. Zamknij okno dialogowe ORL-SRV-01 Properties.

11. Przełącz się do ORL-CLI-01

12. Wyloguj się z ORL-CLI-01

13. Zaloguj się do ORL-SRV-01 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

14. W menu Start kliknij polecenie Command Prompt.

15. W wierszu polecenia wpisz: netsh int set int internet dis, a następnie wciśnij ENTER

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 13

Netsh int set int internet dis to skrót od Netsh Interface Set Interface Internet Disabled.

16. Przełącz się do ORL-CLI-01.

17. Zaloguj się do ORL-CLI-01 jako BenSmith@woodgrovebank.com przy użyciu hasła

Passw0rd!.

Może pojawić się okno dialogowe nakazujące wybór lokalizacji sieci. Zamknij je.

18. W menu Start, w polu Start Search, wpisz: CMD, a następnie wciśnij ENTER

19. W wierszu polecenia wpisz: SET | Find “LOGONSERVER”, a następnie wciśnij ENTER. Wartość

LOGONSERVER uwzględnia wielkość liter.

Zmienna LOGONSERVER środowiska wyświetla nazwę serwera, który uwierzytelniał próby

logowania. Ponieważ połączenie z zapisywalnym kontrolerem domeny nie powiodło się,

użytkownik został zalogowany przy użyciu zbuforowanych uwierzytelnień w kontrolerze RODC.

20. Wyloguj się z ORL-CLI-01.

Ochrona kont zbuforowanych na skradzionym kontrolerze RODC

Niniejsze zadanie polega na przeprowadzeniu procedury, która zostanie przeprowadzona, jeśli

komputer ORL-SRV-01 został naruszony lub skradziony. Procedura ta polega na usunięciu konta

komputera z kontrolera RODC. Po usunięciu konta, wykonywanych jest kilka czynności

oczyszczających usługę Active Directory i chroniących konta, które zostały zbuforowane na

kontrolerze RODC. Jest to procedura bardzo niszcząca. Należy więc przeprowadzać ją tylko jeśli

mamy pewność, że kontroler RODC został naruszony, lub jeśli nigdy więcej nie będzie w trybie

online.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła Passw0rd!

i otwórz okno Active Directory Users and Computers.

2. W oknie Active Directory Users and Computers w sekcji Woodgrovebank.com kliknij

Domain Controllers.

3. W okienku zawartości kliknij ORL-SRV-01, a następnie w menu Action kliknij przycisk

Delete.

4. W oknie dialogowym Active Directory Domain Services kliknij Yes.

5. W oknie dialogowym Deleting Domain Controller zaznacz wszystkie trzy pola wyboru, w

polu Location wpisz: Accounts, a następnie kliknij przycisk Delete.

6. W oknie dialogowym Delete Domain Controller kliknij przycisk OK.

7. W oknie dialogowym Delete Domain Controller kliknij Yes.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 14

W zależności od rozmiaru oddziału firmy wielu użytkowników może nie mieć już możliwości

logowania się, a wiele komputerów musi zostać ponownie przyłączonych do domeny.

8. W menu Start, w polu Start Search, wpisz: Accounts, a następnie w sekcji Files kliknij

Accounts.

9. W oknie dialogowym Open With kliknij Notepad, a następnie kliknij przycisk OK.

Niniejszy dokument zawiera listę haseł, które zostały ponownie ustawione po usunięciu obiektu

kontrolera RODC.

10. Zamknij Notatnik

Sprawdzanie, czy zbuforowane konta użytkowników są chronione

Niniejsze zadanie polega na sprawdzeniu, czy hasła dla użytkowników przechowywane w

kontrolerze RODC zostały zresetowane do wartości losowych.

1. Przełącz się do TPA-SRV-01.

2. Zaloguj się do TPA-SRV-01 jako Woodgrovebank\BenSmith przy użyciu hasła Passw0rd!.

Próba zalogowania nie powiodła się, ponieważ została zresetowana do wartości losowej, gdy

obiekt kontrolera RODC został usunięty.

3. W TPA-SRV-01 kliknij przycisk OK.

Przygotowanie do kolejnego ćwiczenia

W pozostałej części niniejszego laboratorium nie będziemy korzystać z komputerów znajdujących

się w oddziale firmy w Orlando. Aby zachować zasoby systemowe, można już zamknąć te

komputery. Po zamknięciu ich, uruchom komputer MBL-CLI-01.

1. Zamknij komputer ORL-CLI-01.

2. Zamknij komputer ORL-SRV-01.

3. Uruchom komputer MBL-CLI-01.

4. Uruchom komputer TPA-SRV-01.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 15

Ćwiczenie 3: Wdrażanie protokołu SSL połączenia VPN (SSTP)

Konfigurowanie publikowania listy CRL

Jednym z wymogów protokołu SSTP jest, aby certyfikat używany przez serwer SSTP nie został

unieważniony. W tym celu lista CRL opublikowana przez Certification Authority, które certyfikat

ten wydało, musi być dostępna podczas ustanawiania połączenia VPN. Aby upewnić się, że jest to

możliwe, należy opublikować listę CRL W polu Location dostępnej dla zewnętrznych urządzeń

klienckich oraz zawrzeć zewnętrzną ścieżkę w polu punktu dystrybucji listy CRL w certyfikacie.

Niniejsze zadanie polega na skonfigurowaniu obu ustawień i opublikowaniu listy CRL.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

5. W menu Start przejdź do Administrative Tools, a następnie kliknij Certification Authority.

6. W konsoli zarządzania Certification Authority kliknij Woodgrovebank-TPA-DC-01-CA, a

następnie w menu Action kliknij przycisk Properties.

7. W oknie dialogowym Woodgrovebank-TPA-DC-01-CA Properties w karcie Extensions

kliknij przycisk Delete, a następnie Yes cztery razy, aby usunąć wszystkie wymienione

punkty dystrybucji listy CRL.

Zwykle nie usuwa się wszystkich punktów CDP z głównego Certification Authority. Robimy to,

aby laboratorium funkcjonowało poprawnie przy użyciu ograniczonej liczby komputerów. W

środowisku produkcyjnym do tej roli należy dedykować podrzędne Certification Authority i tam

skonfigurować punkt CDP.

8. W oknie dialogowym Woodgrovebank-TPA-DC-01-CA kliknij przycisk Add.

9. W polu Location wpisz: \\tpa-srv-02\download\<CaName>.crl, a następnie kliknij przycisk

OK.

10. W oknie dialogowym Woodgrovebank-TPA-DC-01-CA zaznacz Publikuj listy CRL w tej

lokalizacji, a następnie kliknij przycisk Add.

Dzięki temu ustawieniu, lista CRL jest publikowana do wskazanej lokalizacji, ale lokalizacja nie

zostaje włączona do wydanych certyfikatów.

11. W polu Location wpisz: http://vpn.woodgrovebank.com/download/<CaName>.crl,a

następnie kliknij przycisk OK.

Ścieżka ta jest poprawna dla zewnętrznych urządzeń klienckich.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 16

12. W oknie dialogowym Woodgrovebank-TPA-DC-01-CA zaznacz pole wyboru CRLs to this

location, a następnie kliknij przycisk OK.

Ustawienie daje pewność, że niniejsza lokalizacja została zawarta w wydanych certyfikatach,

jako lokalizacja, z której można pobrać listę CRL.

13. W oknie dialogowym Certification Authority kliknij Tak.

14. W konsoli zarządzania Certification Authority kliknij polecenie Revoked Certificates.

15. W menu Actions przejdź do All Tasks, a następnie kliknij przycisk Publish.

16. W oknie dialogowym Publish CRL kliknij przycisk OK.

Tworzenie szablonu certyfikatu SSL

Certyfikaty wykorzystywane przez serwery SSTP muszą posiadać nazwę, która jest zgodna z nazwą,

jaką urządzenie klienckie podaje w przypadku żądania połączenia. Jest to zwykle nazwa

zewnętrzna, a nie faktyczna nazwa maszyny komputera. Niniejsze zadanie polega na utworzeniu

szablonu certyfikatu, który zawierać będzie zasady uwierzytelniania aplikacji serwera i pozwoli na

podanie danej nazwy podczas żądania.

1. Zaloguj się do TPA-DC-01 jako Woodgrovebank\Administrator przy użyciu hasła Passw0rd!

i otwórz konsolę zarządzania Certification Authority.

2. W konsoli zarządzania Certification Authority kliknij polecenie Certificate Templates.

3. W menu Actions kliknij polecenie Manage.

4. W konsoli szablonów certyfikatów w okienku zawartości kliknij Web Server, a następnie w

menu Action kliknij polecenie Duplicate Template.

Szablon serwera sieci Web zawiera wszystkie ustawienia wymagane przez powłokę SSL.

5. W oknie dialogowym Duplicate Template kliknij przycisk OK.

6. W oknie dialogowym Properties of New Template w wyświetlanej nazwie szablonu wpisz:

SSL Certificate.

7. W karcie Security kliknij przycisk Add.

8. W oknie dialogowym Select Users, Computers, or Groups kliknij polecenie Object Types,

zaznacz pole Computers, a następnie kliknij przycisk OK.

9. W polu Enter the object names to select wpisz: TPA-SRV-02, a następnie kliknij przycisk OK.

10. W oknie Permissions for TPA-SRV-02 zaznacz polecenie Allow:Enroll, a następnie kliknij

przycisk OK.

11. Zamknij konsolę Certificate Templates Console.

12. W konsoli zarządzania certyfikatami kliknij polecenie Certificate Templates, a następnie w

menu Actions wskaż New i kliknij polecenie Certificate Template to Issue.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 17

13. W oknie dialogowym Enable Certificate Templates kliknij SSL Certificate, a następnie kliknij

przycisk OK.

Dodawanie certyfikatu SSL do serwera SSTP VPN

Niniejsze zadanie polega na rejestracji certyfikatu SSL na serwerze SSTP i podaniu zewnętrznej

nazwy serwera w żądaniu certyfikatu.

1. Zaloguj się do TPA-SRV-02 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

1. W menu Start, w polu Start Search, wpisz: MMC, a następnie wciśnij ENTER.

2. W oknie Console1,, w menu File, kliknij polecenie Add/Remove Snap-in.

3. W oknie dialogowym Add or Remove Snap-ins kliknij Certificates, a następnie kliknij

przycisk Add.

4. W oknie dialogowym Certificates snap-in kliknij konto Computer, kliknij przycisk Next, a

następnie kliknij przycisk Finish.

5. Kliknij przycisk OK, aby zamknąć okno dialogowe Add or Remove Snap-ins.

6. W oknie Console1 przejdź do: Certificates (Local Computer)\Personal\Certificates.

7. W okienku zawartości kliknij certyfikat TPA-SRV-02.woodgrovebank.com, a następnie w

menu Action kliknij przycisk Delete.

8. Kliknij Yes w oknie dialogowym Certificates, aby potwierdzić usunięcie certyfikatu.

Opcja Routing and Remote Access, podczas tworzenia powiązań SSL dla serwera SSTP, obecnie

korzysta jedynie z pierwszego na liście certyfikatu. Aby SSTP działało w niniejszym

laboratorium, usuniemy istniejący certyfikat przed dodaniem nowego certyfikatu SSL.

9. W menu Actions przejdź do All Tasks, a następnie kliknij Request New Certificate.

10. W kreatorze Certificate Enrollment kliknij przycisk Next.

11. Na stronie Request Certificates zaznacz Certyfikat SSL, a następnie kliknij More information

is required.

12. W oknie dialogowym Certificate Properties, w karcie Subject, wybierz polecenie Common

Name, w polu Value wpisz: VPN.woodgrovebank.com, kliknij przycisk Add, a następnie

kliknij przycisk OK.

13. Na stronie Certificate Enrollment kliknij Enroll, a następnie kliknij przycisk Finish.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 18

Dodawanie usługi roli routingu i dostępu zdalnego

Niniejsze zadanie polega na dodaniu usługi roli routingu i dostępu zdalnego do serwera SSTP.

Routing i dostęp zdalny zawiera zbiór funkcji serwera VPN.

1. Zaloguj się do TPA-SRV-02 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd!.

2. W menu Start przejdź do Administrative Tools, a następnie kliknij polecenie Server

Manager.

3. W narzędziu Server Manager rozwiń pozycję Roles, a następnie kliknij polecenie Network

Policy and Access Services.

4. W menu Actions kliknij przycisk Add Role Services.

5. W kreatorze Add Role Services w usługach ról zaznacz polecenie Remote Access Service,

kliknij przycisk Next, a następnie kliknij przycisk Install.

Proces dodawania usługi roli routingu i dostępu zdalnego powinien trwać mniej nić minutę.

6. Na stronie Installation Results kliknij przycisk Close.

Konfigurowanie Routingu i dostępu zdalnego, jako serwera SSTP VPN

Niniejsze zadanie polega na skonfigurowaniu i aktywacji Routingu i dostępu zdalnego.

Skonfigurujemy tę funkcję, tylko jako serwer VPN. Należy pamiętać, aby nie włączać

bezpieczeństwa w interfejsie VPN podczas kreowania instalacji. Bezpieczeństwo w takiej

konfiguracji zapewnione jest przez zaporę WFAS.

1. Zaloguj się do TPA-SRV-02 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd! i otwórz narzędzie Server Manager.

2. W narzędziu Server Manager rozwiń pozycję Routing and Remote Access (w sekcji Network

Policy and Access), a następnie w menu Action kliknij polecenie Configure and Enable

Routing and Remote Access.

3. Wykonaj polecenia kreatora Routing and Remote Access Server Setup Wizard, używając

wartości znajdujących się w tabeli poniżej. Po ukończeniu zadań w kreatorze kliknij przycisk

Finish.

Ustawienie

Wartość

Konfiguracja

Remote access (dial-up or VPN)

Dostęp zdalny

VPN only

Połaczenie VPN

Internet, wyłącz zaznaczenie pola Enable

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 19

security on the selected interface…

Przypisanie adresu IP

From a specified range of addresses

Przypisanie przedziału adresów

192.168.3.1 – 192.168.3.10

Zarządzanie wieloma serwerami dostępu

zdalnego

No

4. W oknie dialogowym Routing and Remote Access kliknij przycisk OK.

5. W oknie dialogowym Routing and Remote Access kliknij przycisk OK.

Konfigurowanie zasad sieciowych, w celu zezwolenia użytkownikom na łączenie się przy

użyciu sieci VPN

Niniejsze zadanie polega na zmodyfikowaniu zasad sieciowych, w celu zezwolenia użytkownikom

na połączenie z serwerem VPN. Aby wykonać to zadanie należy skonfigurować zasady usługi RRAS

w celu nadania praw dostępu oraz dodać grupę z uprawnieniem do nawiązania połączenia.

1. Zaloguj się do TPA-SRV-02 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd! i otwórz narzędzie Server Manager.

1. W narzędziu Server Manager przejdź do: Server Manager/Roles/Network Policy and Access

Services/NPS(Local)/Polices, a następnie kliknij polecenie Network Policies.

2. W okienku Contents kliknij polecenie Connections to Microsoft Routing and Remote Acesss

server, a następnie w menu Action kliknij przycisk Properties.

3. W oknie dialogowym Connections to Microsoft Routing and Remote Acesss server, w sekcji

Access Permission kliknij polecenie Grant Access.

4. W karcie Conditions kliknij przycisk Add.

5. W oknie dialogowym Select condition kliknij polecenie User Groups, a następnie kliknij

przycisk Add.

6. W oknie dialogowym User Groups kliknij przycisk Add Groups.

7. W oknie dialogowym Select Group wpisz: Authorized Remote Users, a następnie kliknij

przycisk OK

Bez dodania tego warunku do połączenia przez VPN upoważniony będzie każdy poprawny

użytkownik.

8. Kliknij przycisk OK, aby zamknąć okno dialogowe User Groups.

9. Kliknij przycisk OK, aby zamknąć okno dialogowe Connections to Microsoft Routing and

Remote Acesss Server Properties.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 20

Testowanie połączenia SSTP

Niniejsze zadanie polega na utworzeniu nowego połączenia w systemie Windows Vista SP1, które

ustanawia połączenie przy użyciu protokołu SSTP. Obsługa protokołu SSTP zawarta jest w

systemach Windows Server 2008 oraz Windows Vista z dodatkiem SP1.

1. Zaloguj się do MBL-CLI-01 jako Administrator przy użyciu hasła Passw0rd!.

2. W menu Start kliknij polecenie Connect To.

3. W oknie dialogowym Connect to a network kliknij polecenie Set up a connection or

network.

4. Na stronie Choose a connection option kliknij polecenie Connect to a workplace, a

następnie kliknij przycisk Next.

5. Na stronie How do you want to connect kliknij polecenie Use my Internet connection

(VPN), a następnie kliknij polecenie I’ll set up an Internet connection later.

6. Na stronie Type the Internet address to connect w sekcji Internet address wpisz:

vpn.woodgrovebank.com, a następnie kliknij przycisk Next.

7. Na stronie Type your user name and password w polu User name wpisz: DonHall, w polu

Password wpisz: Passw0rd!, zaznacz pole Remember this password, w polu Domain wpisz:

Woodgrovebank, a następnie kliknij przycisk Create.

8. Kliknij przycisk Close, aby zamknąć kreatora Connect to a workplace.

9. W menu Start kliknij polecenie Connect To.

10. W oknie Connect to a network prawym przyciskiem myszy kliknij pozycję VPN Connection,

a następnie kliknij przycisk Properties.

11. W oknie dialogowym VPN Connection Properties w karcie Networking, w polu Type of

VPN wybierz polecenie Secure Socket Tunneling Protocol (SSTP), a następnie kliknij

przycisk OK.

12. Kliknij przycisk Connect, aby połączyć się z siecią VPN.

13. W oknie dialogowym Connect VPN Connection, w polu User name wpisz: DonHall, w polu

Password wpisz: Passw0rd!, w polu Domain wpisz: Woodgrovebank, a następnie kliknij

przycisk Connect.

. Sprawdzanie, czy nastąpiło połączenie przy użyciu protokołu SSTP

Niniejsze zadanie polega na przejrzeniu statusu połączonych portów na serwerze RRAS i

sprawdzeniu, czy jedynym aktywnym portem jest port protokołu SSTP.

1. Zaloguj się do TPA-SRV-02 jako Woodgrovebank\Administrator przy użyciu hasła

Passw0rd! i otwórz narzędzie Server Manager.

1. W narzędziu Server Manager przejdź do: Server Manager/Roles/Network Policy and Access

Services/Routing and Remote Access/Ports.

2. W okienku zawartości kliknij kolumnę Status, aby uporządkować według statusu.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 21

3. Sprawdź, czy połączenie korzysta z miniportu SSTP WAN.

Koniec laboratorium.

JumpStart: Windows Server® 2008 – Infrastruktura zdalna 22

Załącznik

Niniejszy załącznik zawiera dodatkowe informacje związane z treścią niniejszego laboratorium.

Łącza do materiałów dodatkowych

Łącza znajdujące się poniżej zawierają dodatkowe informacje i zasoby związane z niniejszym

laboratorium.

1. Jak pracuje protokół SSTP:

http://blogs.technet.com/rrasblog/archive/2007/01/10/how-

sstp-based-vpn-connection-works.aspx

2. TechNet: Kontrolery RODC:

1. TechNet: Co nowego w usłudze Active Directory:

Document Outline

- Wprowadzenie

- Ćwiczenie 1: Zarządzanie serwerami oddziałów firmy

- Ćwiczenie 2: Wdrażanie kontrolera RODC w oddziałach firmy

- Przeglądanie zasad replikacji hasła dla oddziału firmy

- Konfigurowanie zasad replikacji hasła dla audytorów

- Wstępne ładowanie hasła ORL-CLI-01do kontrolera RODC

- Sprawdzanie, czy kontroler RODC buforuje hasła

- Ochrona kont zbuforowanych na skradzionym kontrolerze RODC

- Sprawdzanie, czy zbuforowane konta użytkowników są chronione

- Przygotowanie do kolejnego ćwiczenia

- Ćwiczenie 3: Wdrażanie protokołu SSL połączenia VPN (SSTP)

- Konfigurowanie publikowania listy CRL

- Tworzenie szablonu certyfikatu SSL

- Dodawanie certyfikatu SSL do serwera SSTP VPN

- Dodawanie usługi roli routingu i dostępu zdalnego

- Konfigurowanie Routingu i dostępu zdalnego, jako serwera SSTP VPN

- Konfigurowanie zasad sieciowych, w celu zezwolenia użytkownikom na łączenie się przy użyciu sieci VPN

- Testowanie połączenia SSTP

- . Sprawdzanie, czy nastąpiło połączenie przy użyciu protokołu SSTP

- Załącznik

Wyszukiwarka

Podobne podstrony:

Cwiczenie z Windows Server 2008 wysoka dostepnosc

Cwiczenie z Windows Server 2008 egzekwowanie zasad bezp

Cwiczenia z Windows Server 2008 wirtualizacja warstwy prezentacji

Cwiczenie z Windows Server 2008 Nieznany

Cwiczenie z Windows Server 2008 wysoka dostepnosc

Cwiczenia Zarzadzanie w systemie Windows Server 2008

Installing Windows 7 or Windows Server 2008 R2 from USB Stick Jaxidian Update

1 Windows Server 2008 serwer plików

windows server 2008 bible

informatyka windows server 2008 pl przewodnik encyklopedyczny jonathan hassell ebook

więcej podobnych podstron