J

UMP

S

TART

:

W

INDOWS

S

ERVER

®

2008

E

GZEKWOWANIE ZASAD BEZPIECZEŃSTWA

Informacje zawarte w niniejszym dokumencie, łącznie z adresami URL i innymi odniesieniami internetowymi, mogą

się zmienić bez ostrzeżenia. Jeśli nie zaznaczono inaczej, opisane tu przykładowe firmy, organizacje, produkty,

nazwy domen, adresy poczty elektronicznej, znaki graficzne, osoby, miejsca lub zdarzenia mają charakter fikcyjny.

Jakakolwiek zbieżność z rzeczywistymi firmami, organizacjami, produktami, nazwami domen, adresami poczty

elektronicznej, znakami graficznymi, osobami, miejscami i zdarzeniami jest niezamierzona. Przestrzeganie

wszystkich stosownych praw autorskich leży w gestii użytkownika. Bez ograniczania praw autorskich, żadnej części

niniejszego dokumentu nie można kopiować, przechowywać w systemach przetwarzania danych ani przekazywać

w żadnej formie za pomocą jakichkolwiek nośników (elektronicznych, mechanicznych, w postaci fotokopii, nagrań

lub w inny sposób) w jakimkolwiek celu bez pisemnej zgody firmy Microsoft.

Zawarte w dokumencie nazwy producentów, produktów i adresy URL służą jedynie celom informacyjnym i firma

Microsoft nie udziela żadnych gwarancji, jawnych ani domniemanych, dotyczących tych producentów ani użycia

ich produktów wspólnie z jakimikolwiek technologiami firmy Microsoft. Zawarcie nazwy producenta lub produktu

w dokumencie nie oznacza wsparcia firmy Microsoft dla tego producenta ani produktu. Łącza w tym dokumencie

prowadzą do witryn, które nie są kontrolowane przez firmę Microsoft i firma Microsoft nie odpowiada za

zawartość witryn, do których one prowadzą, ani za łącza zawarte w tych witrynach i za zmiany lub aktualizacje tych

witryn. Firma Microsoft nie odpowiada za webcasting ani za żadną inną formę transmisji z witryn, do których

prowadzą te łącza. Firma Microsoft przedstawia te łącza tylko jako przykłady dla użytkownika, a przedstawienie

danego łącza w materiałach firmy nie oznacza poparcia dla danej witryny ani jej zawartości ze strony firmy

Microsoft.

Firma Microsoft może posiadać patenty lub mieć rozpoczęte postępowania patentowe, posiadać prawa autorskie,

znaki towarowe oraz inne prawa własności intelektualnej, obejmujące zagadnienia poruszane w tym dokumencie.

Z wyjątkiem przypadków jawnie objętych pisemnymi umowami licencyjnymi, uzyskanymi z firmy Microsoft,

otrzymanie tego dokumentu nie oznacza udzielenia licencji na te patenty, znaki towarowe, prawa autorskie lub

inne prawa własności intelektualnej.

© 2007 Microsoft Corporation. Wszelkie prawa zastrzeżone.

Microsoft, jest zarejestrowanym znakiem towarowym lub znakiem towarowym Microsoft Corporation na terenie

Stanów Zjednoczonych oraz innych krajów.

Nazwy wymienionych w dokumencie firm i produktów mogą być znakami towarowymi swoich odpowiednich

właścicieli.

Wersja 1.0

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

2

Wstęp

Szacowany czas potrzebny na wykonanie zadań w tym laboratorium: 90 minut

Cele

Po wykonaniu zadań w tym laboratorium użytkownik będzie w stanie:

Skonfigurować serwer zasad sieci tak, by wymusić działanie platformy Network Access

Protection przy użyciu protokołu IPSec

Zaimplementować zasadę ograniczania dostępu do urządzeń

Kontrolować ruch sieciowy generowany przez złośliwe aplikacje za pomocą zapory

WFAS.

Wymagania

Przed rozpoczęciem zadań w tym laboratorium użytkownik musi:

Rozumieć zasadę działania platformy Network Access Protection

Rozumieć zasadę działania protokołu IPSec

Rozumieć zasadę działania Zapory WFAS

Posiadać umiejętność ustalania zasad typu Group Policy

Rozumieć zasadę działania identyfikatorów USB Device ID

Omówienie laboratorium

Niniejsze laboratorium przeznaczone jest dla użytkowników chcących wprowadzić techniki

wchodzące w skład scenariusza Windows Server 2005: Egzekwowanie zasad bezpieczeństwa.

Najpierw przeprowadzana jest kompletna implementacja rozwiązania Network Access

Protection na bazie protokołu IPSec. Następnie zawężeniu ulegają zasady wykorzystywania

przenośnych urządzeń, takich, jak przenośne urządzenia magazynujące USB. Kolejnym

krokiem jest kontrola ruchu sieciowego przy użyciu usługi QoS opartej na zasadach. Ostatnim

krokiem jest implementacja inspekcji zmian usług katalogowych.

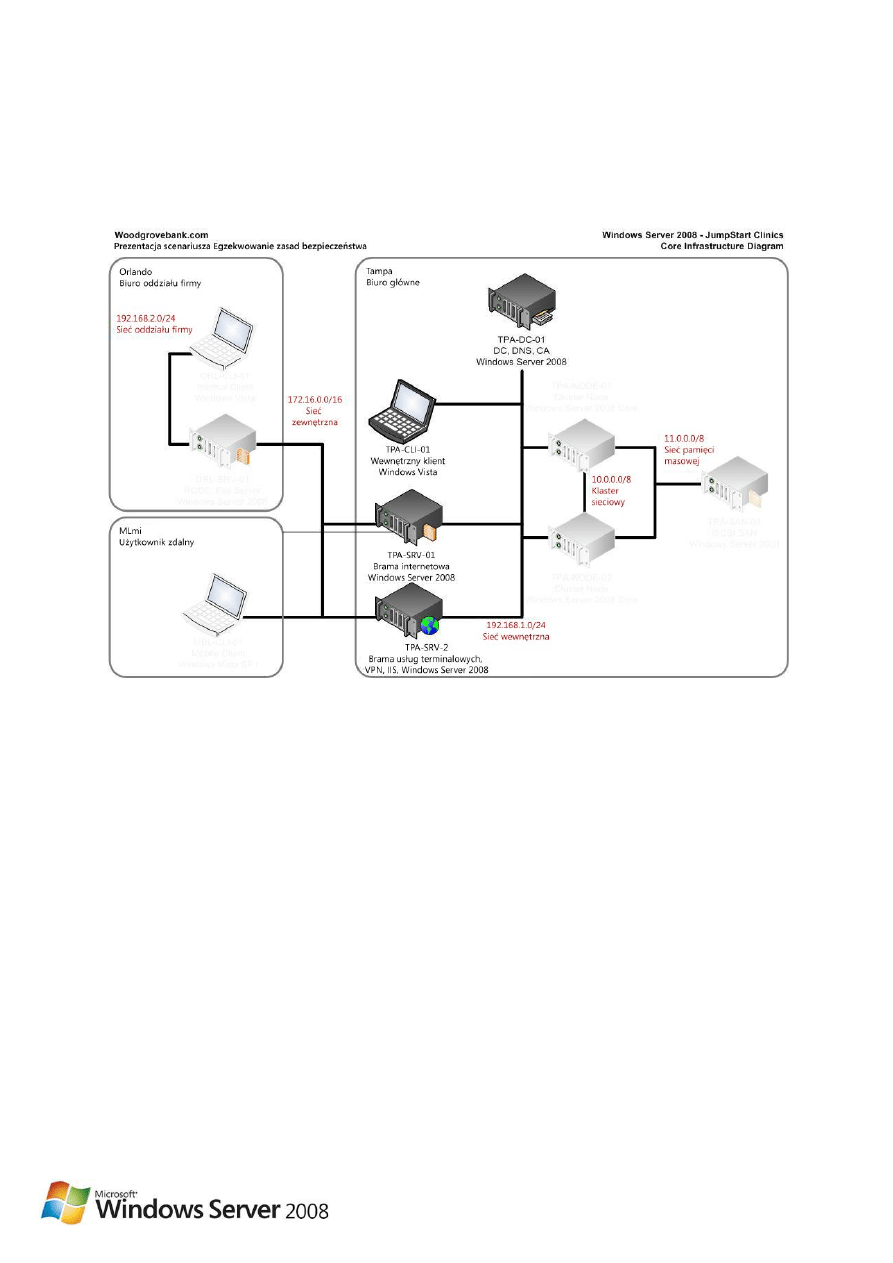

Scenariusz działań

W niniejszym laboratorium używana jest przykładowa infrastruktura firmy Woodgrove Bank. Jest to

lokalny bank inwestycyjny posiadający dwa biura. Biuro główne znajduje się w mieście Tampa na

Florydzie. Oddział firmy znajduje się w Orlando na Florydzie. Kilku zdalnych użytkowników pracuje w

biurach domowych w Miami. Woodgrove Bank standardowo wprowadził system Windows Server

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

3

2008 oraz Windows Vista. Wprowadzono tam również takie technologie, jak brama usług

terminalowych, klastry pracy awaryjnej, kontrolery domeny tylko do odczytu oraz ochrona dostępu

do sieci. Poszczególne elementy sieci pokazane zostały poniżej. Komputery wykorzystane w

dwiczeniach w niniejszym laboratorium zostały zaznaczone na ciemnoszaro.

Po przejrzeniu wyników ostatnio przeprowadzonej kontroli bezpieczeństwa, Woodgrove Bank

zidentyfikował kilka kluczowych punktów, w których możliwa jest poprawa bezpieczeństwa

informacji. Po przejrzeniu sposobów, na jakie system operacyjny Windows Server 2008

pozwala na egzekwowanie bezpieczeństwa i zasad, bank zdecydował o wprowadzeniu

czterech technologii. Pierwszą z nich jest NAP, ograniczająca ryzyko przedostawania się

oprogramowania typu spyware i malware do kilku kluczowych serwerów. Drugą z nich jest

ograniczenie korzystania z przenośnych urządzeń magazynujących USB do grupy

użytkowników korzystających z kont administratora, zapewniając, że przenośne urządzenia

magazynujące USB nie zostaną wykorzystane do przenoszenia ważnych dokumentów, jak też,

że nie staną się źródłem złośliwego oprogramowania. Kolejna decyzja dotyczyła

wprowadzenia zasady kontroli jakości usługi (QoS) opartej na zasadach, zawężającej

przepustowość połączenia sieciowego każdego komputera do wartości 100 MBPS, w ten

sposób zapewniając, że żaden z komputerów sieciowych nie zdestabilizuje wydajności całej

sieci. Ostatnią technologią jest wprowadzenie inspekcji zmian usługi Active Directory, by

możliwe było śledzenie zmian w członkostwie grup mających możliwość zmian wyżej

wspomnianych zasad.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

4

Technologia maszyn wirtualnych

Niniejsze laboratorium wykorzystuje Microsoft Virtual Server 2005 lub Microsoft Virtual PC,

czyli aplikacje pozwalające na uruchomienie wielu komputerów wirtualnych na jednym

urządzeniu fizycznym. W trakcie niniejszego ćwiczenia będziemy przełączać się między

różnymi oknami, z których każde zawierać będzie oddzielną maszynę wirtualną. Przed

rozpoczęciem należy zapoznać się z następującymi podstawowymi informacjami o maszynach

wirtualnych:

Aby przełączyć fokus myszy i klawiatury na maszynę wirtualną,

kliknij wewnątrz okna maszyny wirtualnej.

Aby przenieść fokus poza maszynę wirtualną, przenieś wskaźnik

myszy poza okno maszyny wirtualnej.

W celu imitacji działania kombinacji klawiszy CTRL+ALT+DELETE wewnątrz maszyny

wirtualnej użyj klawiszy <PRAWY>ALT+DEL. Klawisz <PRAWY>ALT to tzw. klawisz

hosta. Aby powiększyć okno maszyny wirtualnej, przeciągnij prawy dolny róg okna, tak

jak pokazano na zdjęciu ekranu. Funkcja ta działa jedynie w aplikacji Virtual PC.

Aby przełączyd się do trybu pełnego ekranu i z powrotem, użyj kombinacji klawiszy

<PRAWY>ALT+ENTER.

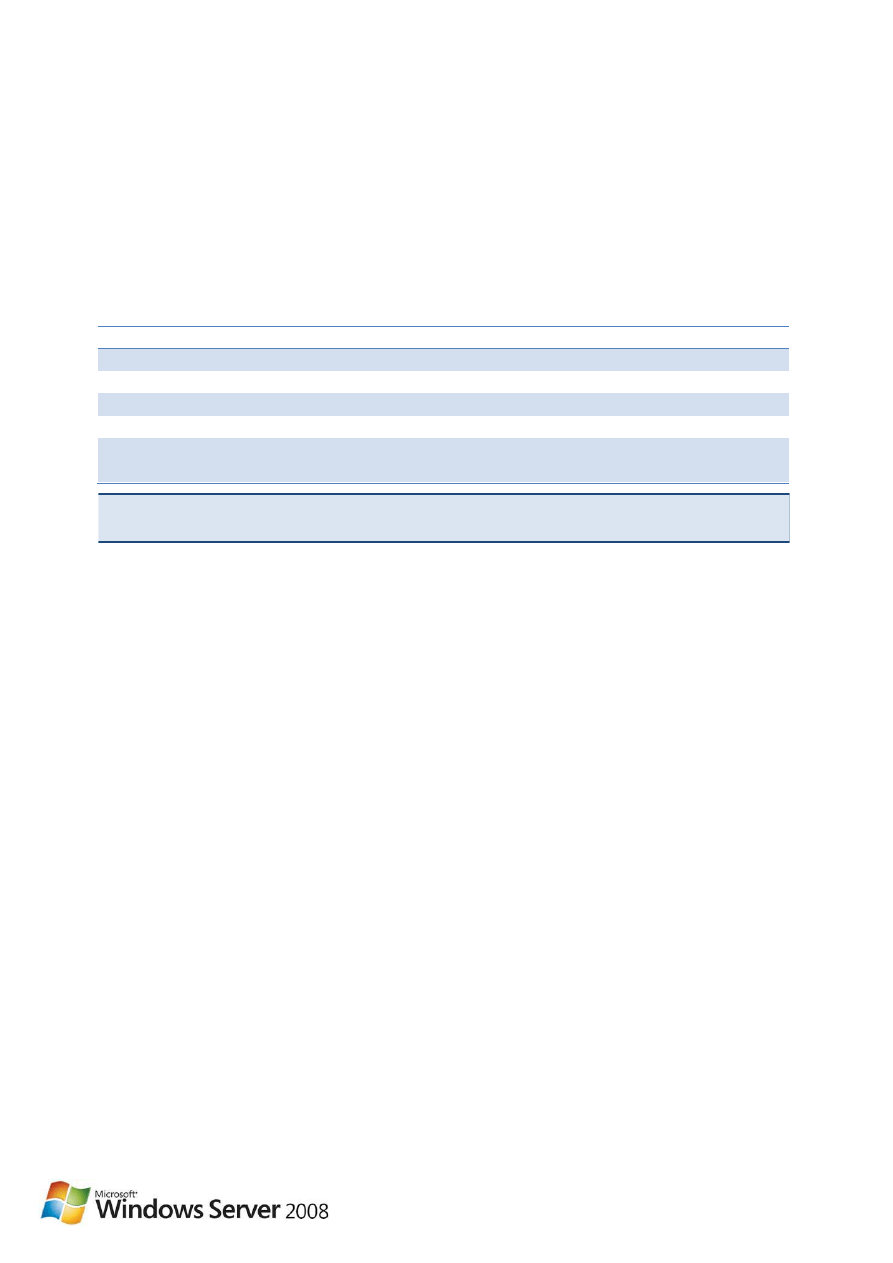

Komputery w tym laboratorium

Zadania w tym laboratorium wykonywane są na opisanych poniżej komputerach. Przed

rozpoczęciem pracy należy uruchomić maszyny wirtualne, po czym zalogować się do

uruchomionych komputerów. Komputer TPA-DC-01 musi być uruchomiony przed włączeniem

pozostałych komputerów wirtualnych.

Maszyna wirtualna

Rola

TPA-DC-01

Kontroler domeny, HRA, NPS

TPA-SRV-01

Pomocnicze urzędy certyfikacji do

wystawiania certyfikatów kondycji

TPA-SRV-02

Bezpieczne zasoby

TPA-CLI-01

Komputer przenośny

Wszystkie konta użytkownika w tym laboratorium zabezpieczone są hasłem Passw0rd!

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

5

Uwaga dotycząca oprogramowania przedpremierowego

W niektórych etapach niniejszego ćwiczenia wykorzystane zostanie oprogramowanie, które

nie zostało jeszcze wydane i jako takie może zawierać aktywne błędy. Dołożono wszelkich

starań, aby niniejsze ćwiczenie przebiegało tak, jak zostało to opisane, jednak mogą pojawić

się nieznane lub nieprzewidziane problemy w wyniku korzystania z oprogramowania w wersji

przedprodukcyjnej.

Uwaga dotycząca kontroli kont użytkownika

Wykonanie niektórych etapów niniejszego laboratorium może wymagać kontroli kont

użytkowników. Jest to technologia, która zapewnia komputerom dodatkowe zabezpieczenie,

polegające na konieczności potwierdzenia przez użytkowników działań wymagających

posiadania uprawnień administratorskich. Zadania generujące monit o potwierdzenie przez

użytkownika są oznaczone ikoną tarczy. W przypadku pojawienia się ikony tarczy należy

potwierdzić akcję, wybierając odpowiedni przycisk w wyświetlonym oknie dialogowym.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

6

Ćwiczenie 1 (opcjonalne): Ustalenie wymagań platformy NAP

W tym nieobowiązkowym ćwiczeniu użytkownik pozna stworzone środowisko pracy, by lepiej

zrozumieć zasadę działania rozwiązania NAP wprowadzonego w Ćwiczeniu 2. W niniejszym

ćwiczeniu ustawienia konfiguracyjne nie będą zmieniane; użytkownik dokona przeglądu

wstępnie skonfigurowanych ustawień. Ćwiczenie rozpoczyna się od przeglądu ustawień kont

kilkunastu grup globalnych usługi Active Directory. Następnym krokiem jest przejrzenie

konfiguracji głównego urzędu certyfikacji Woodgrove Bank oraz dodatkowego urzędu

certyfikacji wykorzystywanego do wystawiania certyfikatów kondycji. Ostatnim krokiem jest

przejrzenie niektórych z istniejących obiektów zasad grupowych.

To ćwiczenie można wykonać w dowolnym momencie. Jeśli chcesz rozpocząć pracę nad

implementacją platformy NAP, przejdź do ćwiczenia 2.

Przejrzenie kont i grup usługi Active Directory

By ułatwić implementację platformy NAP przy użyciu protokołu IPSec, wykorzystywane są trzy

grupy. Pierwsza z nich zawiera komputery, które nie działają pod kontrolą platformy NAP, na

przykład serwery korygujące, lub główne serwery infrastruktury. Członkowie tej grupy mają

uprawnienia do otrzymywania certyfikatów walidacji kondycji systemu bez konieczności

wystawiania raportu o kondycji. Drugą grupę stanowią komputery chronione platformą NAP.

Członkowie tej grupy mają przypisaną zasadę, wymagającą ustanowienia skojarzenia

zabezpieczenia typu IPSec z certyfikatem kondycji w roli poświadczenia. Ostania grupa

komputerów to maszyny uczestniczące w pracy platformy NAP i wymagające certyfikatów

praportu o kondycji. Członkowie tej grupy mają przypisaną zasadę, która dokonuje

konfiguracji klienta NAP oraz protokołu IPSec, żądając bezpiecznego połączenia z

wykorzystaniem certyfikatu praportu o kondycji. W niniejszym zadaniu obserwacji poddane są

członkostwa w tych grupach.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator, posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia Administrative Tools, po czym kliknij Active

Directory Users and Computers.

3. W oknie Active Directory Users and Computers przejdź do Woodgrovebank.com,

po czym kliknij polecenie Managed Objects.

4. W okienku zawartości kliknij pozycję NAP Exempt Computers, po czym w menu

Actions kliknij polecenie Properties.

5. W oknie dialogowym NAP Exempt Computers Properties kliknij kartę Members.

6. Przejrzyj listę członków grupy.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

7

7. Powtórz kroki 4-6 dla komputerów grup NAP IPSec Protected Computers i NAP

Participating Client Computers.

Przejrzenie konfiguracji infrastruktury klucza publicznego (PKI)

W tym zadaniu użytkownik dokonuje przeglądu implementacji infrastruktury PKI, która

zainstalowana została jako wsparcie dla wprowadzonej przez Woodgrove Bank platformy

NAP. Jako pierwszy, przeglądowi podlega główny urząd certyfikacji. Platforma NAP wymaga,

by komputery o ustalonym zdrowiu deklarowały je przedstawiając certyfikat zawierający

zasadę aplikacji System Health Authentication. Uprzednio stworzono już i przypisano do tej

zasady szablon certyfikatu o nazwie System Health Validation. Dodatkowo ustalono

skojarzone z certyfikatem pozwolenia. Użytkownik dokonuje następnie przeglądu

dodatkowego urzędu certyfikacji, którego zadaniem jest wystawianie certyfikatów kondycji.

Urząd certyfikacji zmodyfikowano tak, by wystawiane przez niego certyfikaty ważne były co

najwyżej cztery godziny. Modyfikacja polegała również na udzieleniu komputerowi TPA-DC-

01 zezwolenia na zarządzanie urzędem certyfikacji. Zezwolenie to pozwala komponentowi

Health Registration Authority komputera TPA-DC-01 na kontrolę tego, którym komputerom

klienckim można wystawić certyfikaty System Health Validation. Ostatnim punktem jest

sprawdzenie lokalnego magazynu certyfikatów konta komputera, który jest członkiem grupy

NPA Exempt Computers i upewnienie się, że komputer jest już wyposażony w certyfikat

System Health Validation.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia Administrative Tools i kliknij polecenie

Certification Authority.

3. Na liscie certsrv rozwiń drzewo Woodgrovebank-TPA-DC-01-CA i kliknij polecenie

Certificate Templates.

4. W menu Action kliknij polecenie Manage.

5. W okienku zawartości konsoli Certificate Templates Console kliknij polecenie

System Health Validation, a po jego otwarciu w menu Action kliknij polecenie

Properties.

6. W oknie dialogowym System Health Validation Properties na karcie Security

przejrzyj uprawnienia grup NAP Exempt Computers i NAP IPSec Protected

Computers.

Po ograniczeniu uprawnień w szablonie certyfikatu, jedynym sposobem by komputer uzyskał

certyfikat System Health Validation jest przedstawienie komputerowi HRA prawidłowego raportu

o kondycji, lub sprawienie, że komputer traktowany jest jako wykluczony z zasady (przydzielony

do grupy NAP Exempt Computers.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

8

1. W oknie dialogowym System Health Validation Properties na karcie Extensions

przejrzyj opis Description of Application Policies.

2. Kliknij przycisk Cancel, by zamknąć okno dialogowe System Health Validation

Properties.

3. Zamknij konsolę Certificate Templates Console

4. W konsoli zarządzania Certificate Services przejrzyj listę wystawianych przez urząd

certyfikacji szablonów.

5. Upewnij sie, że jesteś zalogowany na komputerze TPA-SRV-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

6. W menu Start przejdź do polecenia Administrative Tools i kliknij polecenie Certification

Authority.

7. W konsoli zarządzania Certificate Services kliknij pozycję Woodgrovebank-TPA-SRV-

01-CA, po czym w menu Action kliknij polecenie Properties.

8. W oknie dialogowym Woodgrovebank-TPA-SRV-01-CA Properties na karcie Policy

Module kliknij polecenie Properties.

Domyślne zachowanie autonomicznego urzędu certyfikacji nakazuje mu czekać na akceptację

wystawienia certyfikatu przez administratora. Po zmianie tego ustawienia, jeśli HRA wyśle żądanie

certyfikatu System Health Validation w imieniu komputera klienckiego o dobrej kondycji,

certyfikat zostanie wystawiony automatycznie.

1. Przejrzyj ustawienia wymienione w oknie dialogowym Properties, po czym kliknij

przycisk OK.

2. Na karcie Security przejrzyj uprawnienia nadane komputerowi TPA-DC-01$, po czym

kliknij przycisk Cancel.

Ten wpis zapewnia HRAS możliwość wydawania i odwoływania certyfikatów.

3. W menu Start przejdź do polecenia Start Search, po czym wpisz polecenie regedit i

wciśnij klawisz ENTER.

Edytor Rejestru powinien otworzyć się na kluczu

HKLM:\System\CurrentControlSet\Services\CertSvc\Configuration\Woodgrovebank-

TPA-SRV-01-CA. Jeśli nie, przejdź do wspomnianego klucza samodzielnie.

4. W Edytorze rejestru, w okienku zawartości, sprawdź wartości kluczy ValidityPeriod i

ValidityPeriodUnits.

W konfiguracji domyślnej, interfejs użytkownika usług certyfikujących nie pozwala na

mierzenie okresu ważności certyfikatów w godzinach. Krótki okres ważności zapewnia

ewaluację zdrowych klientów i ciągłe upewnianie się o ich stanie kondycji.

5. Zamknij okno Registry Editor.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

9

6. W menu Start przejdź do polecenia Start Search, wpisz polecenie MMC i wciśnij klawisz

ENTER.

7. W konsoli Console1 w poleceniu File kliknij polecenie Add/Remote Snap-in.

8. W oknie dialogowym Add or Remove Snap-ins kliknij pozycję Certificates, po czym

kliknij polecenie Add.

9. W oknie dialogowym Certificates kliknij pozycję Computer account, po czym przycisk

Next, przycisk Finish, a na końcu przycisk OK, zamykając okno dialogowe Add or

Remove Snap-ins.

10. W konsoli Console1 przejdź do pozycji Certificates/Personal/Certificates.

11. Przejrzyj listę certyfikatów w okienku zawartości.

Wyświetlony zostanie jeden certyfikat kondycji systemu. Został on wystawiony automatycznie

dzięki temu, że komputer jest członkiem grupy NAP Exempt Computers, która ma możliwość

samodzielnego rejestrowania się w celu uzyskania certyfikatów System Health Validation.

Przejrzenie konfiguracji zasad grupowych

W tym zadaniu użytkownik dokonuje przeglądu trzech obiektów typu Group Policy

wykorzystywanych do implementacji szeregu ustawień związanych z NAP. Pierwszy obiekt

GPO zawiera w sobie wszystkie ustawienia związane z NAP i będzie zastosowany wyłącznie dla

komputerów, które podlegają ewaluacji NAP. Drugi obiekt wykorzystuje się do dostarczania

ustawień pozwalających na samodzielne rejestrowanie się komputerów wyłączonych z NAP.

Trzeci obiekt GPO wykorzystuje się do dostarczania zasad protokołu IPSec, które wymagają

bezpiecznych połączeń miedzy komputerami chronionymi przez platformę NAP.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia Administrative Tools/Group Policy

Management.

3. W oknie Group Policy Management przejdź do pozycji

Forest:Woodgrovebank.com/Domains/Woodgrovebank.com i rozwiń listę Group

Policy Objects.

4. Pod Group Policy Objects kliknij pozycję NAP Client Configuration.

5. Przejrzyj zawartosć okna Security Filtering.

6. Powtórz kroki 4 i 5 dla obiektów GPO NAP Protected IPSec Policy i NAP Request

Security Policy.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

10

Ćwiczenie 2: Implementacja platformy NAP przy pomocy protokołu

IPSec

Wiele komputerów Woodgrove Bank to maszyny przenośne. W wielu przypadkach, by

wspomóc działanie starszych aplikacji, użytkownikom tych komputerów przyznaje się

uprawnienia administratora. Woodgrove Bank wprowadził narzędzia takie, jak Zasady grupy i

usługi Windows Server Update Services, zapewniając zgodność komputerów z zasadami

bezpieczeństwa firmy i zasadami konfiguracyjnymi. Jednak nadal istnieją sytuacje, gdy

użytkownicy podłączają do sieci komputery przenośne o zmienionej konfiguracji, sprawiającej,

że maszyna nie jest zgodna z zasadami firmy. Wrażliwą kwestią są komputery nie wyposażone

w najnowsze uaktualnienia oprogramowania wykrywającego oprogramowanie typu malware.

Woodgrove Bank stwierdził, że komputery takie stanowią czynnik wysokiego ryzyka i zamierza

przeciwdziałać nawiązywaniu połączenia z serwerami firmowymi zawierającymi osobiste dane

klientów firmy przez komputery z tej kategorii.

W tym ćwiczeniu użytkownik korzysta z już zainstalowanych komponentów w celu

zakończenia instalacji platformy Network Access Protection. Konfiguruje platformę NAP tak,

by wymagała ona w momencie podłączenia do serwera wewnętrznego zawierającego osobiste

dane klientów firmy aktywności programu Windows Defender. Rolę serwera wewnętrznego

spełnia komputer TPA-SRV-02.

Konfiguracja zasad sieciowych i dostępu

W tym zadaniu użytkownik konfiguruje główne komponenty platformy NAP. Jako pierwsza

konfigurowana jest usługa HRA, wymagająca raportu o kondycji od klientów wchodzących w

skład platformy NAP, wystawiając certyfikaty zdrowym klientom. HRA musi być prawidłowo

skonfigurowana do współpracy z urzędem certyfikacji skonfigurowanym do wystawiania

certyfikatów kondycji. Następnie konfigurowany jest serwer Network Policy Server (NPS).

Serwer NPS dokonuje ewaluacji kondycji komputerów klienckich i zwraca wartość mówiącą,

czy komputer jest zgodny, czy niezgodny z zasadami, w zależności od jego konfiguracji.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start wskaż opcję Administrative Tools i kliknij polecenie Server Manager.

3. W oknie menedżera Server Manager przejdź do pozycji Roles/Network Policy and

Access Services/Health Registration Authority(TPA-DC-01), po czym kliknij

pozycję Certification Authority.

4. W okienku Actions kliknij polecenie Add certification authority.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

11

5. W oknie dialogowym Add Certification Authority kliknij przycisk Browse, kliknij

polecenie Woodgrovebank-TPA-SRV-01-CA, po czym zatwierdź wybór klikając

przycisk OK.

6. Kliknij przycisk OK zamykając okno dialogowe Add Certification Authority.

7. W oknie Server Manager przejdź do pozycji Roles/Network Policy and Access

Services/NPS (Local).

8. W oknie zawartości kliknij polecenie Configure NAP.

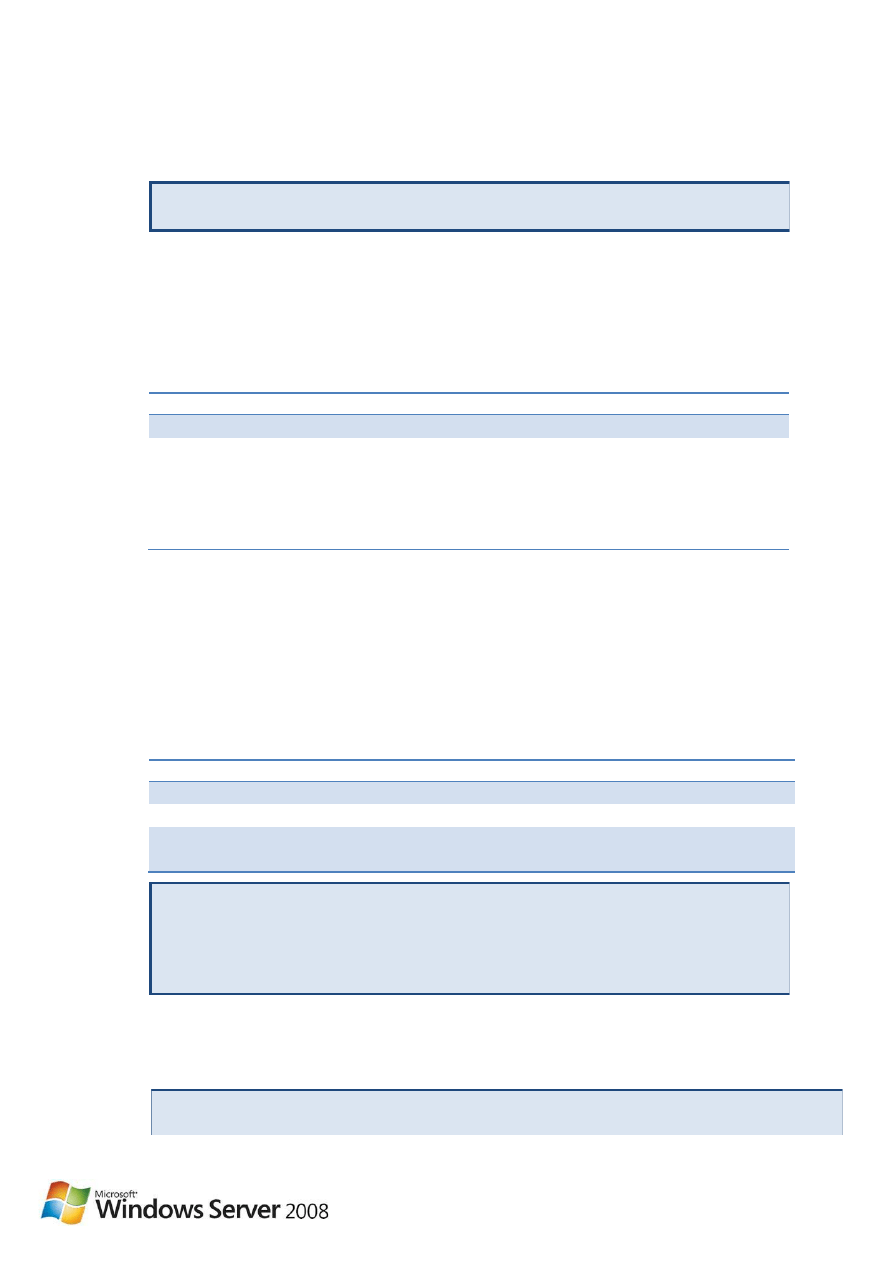

9. Korzystając z następujących wartości zakończ działanie kreatora Configure NAP.

Ustawienie

Wartosć

Network Connection Method

IPsec with HRA

Policy Name

Default

RADIUS Clients

Default

Machine Groups

Default

Define NAP Health Policy

Default; wyłączone zaznaczenie Auto-

remediation

W tym laboratorium opcja Auto-Remediation jest wyłączana, by możliwe było śledzenie efektów

niezgodności komputerów z zasadami firmy.

Konfiguracja wymogów zasad NAP Health Policy

Serwer NPS zawiera technologię System Health Validation (SHV). Jest to fragment

oprogramowania definiujący zasady, ustalające fakt zgodności lub niezgodności komputera

klienckiego z zasadami firmowymi. Technologia SHV może być rozwijana przez firmy

zewnętrzne, które mogą dzięki niej sprawdzać różne elementy konfiguracji komputera

klienckiego, takie, jak stan aplikacji antywirusowych, lub inne ustawienia. System operacyjny

Windows Server 2008 wyposażony jest w mechanizm Windows System Health Validator, który

sprawdza konfigurację systemu podczas raportowania przez centrum zabezpieczeń Windows

Secirity Center. W tym zadaniu użytkownik konfiguruje ustawienia, które będą potem

sprawdzane przez Windows SHV.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W oknie Server Manager przejdź do pozycji Roles/Network Policy and Access

Services/NPS (Local)/Network Access Protection, po czym kliknij pozycję System

Health Validators.

3. W okienku zawartości kliknij Windows Security Health Validator, zaś w menu Action

kliknij polecenie Properties.

4. W oknie dialogowym Windows Security Health Validator Properties kliknij

polecenie Configure.

5. W oknie dialogowym Windows Security Health Validator usuń zaznaczenia z

wszystkich pól wyboru oprócz pola An antispyware application is on.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

12

Usuwanie zaznaczeń ma na celu upewnienie się, że aplikacja powstrzymująca działanie

programów szpiegowskich jest aktualna. Środowisko tego laboratorium nie jest

podłączone do sieci Internet, więc nie jest też w stanie uaktualniać definicji programów

szpiegujących. W tym laboratorium, rolę aplikacji typu anti-spyware pełni program

Windows Defender, lecz możliwe jest korzystanie z dowolnej aplikacji prawidłowo

raportującej swoje działania w centrum zabezpieczeń systemu Windows.

6. Kliknij przycisk OK, by zamknąć okno dialogowe Windows Security Health Validator.

7. Kliknij przycisk OK, by zamknąć okno dialogowe Windows Security Health Validator

Properties.

Konfiguracja obiektu NAP Client Configuration GPO

W tym zadaniu użytkownik konfiguruje obiekt typu Group Policy wykorzystany później do

konfiguracji komponentów klienckich platformy NAP na komputerze TPA-CLI-01. W

konfiguracji standardowej, uruchamianie usług NAP ustawione jest w trybie ręcznym. Usługa

ta musi być uruchomiona, by pozwolić komputerom klienckim na wystąpienie o certyfikat

kondycji. Pierwszym krokiem jest upewnienie się, ze usługa startuje w trybie automatycznym.

Następna czynność to konfiguracja klienta platformy NAP przez uaktywnienie mechanizmu

IPSec Relying Party, konfiguracja powiadomień w interfejsie użytkownika i dostarczenie ścieżki

dostępu do komponentów serwera HRA.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd! oraz że

uruchomiony jest program Group Policy Management.

2. W oknie Group Policy Management przejdź do pozycji

Forest:Woodgrovebank.com/Domains/Woodgrovebank.com, po czym rozwiń listę

Group Policy Objects.

3. Pod pozycją Group Policy Objects kliknij polecenie NAP Client Configuration.

4. W menu Action kliknij polecenie Edit.

5. W edytorze Group Policy Management Editor przejdź do pozycji Computer

Configuration/Windows Settings/Security Settings/System Services.

6. W okienku zawartości kliknij pozycję Network Access Protection Agent, po czym w

menu Action kliknij polecenie Properties.

7. W oknie dialogowym Network Access Protection Agent Properties kliknij przycisk

Define this policy setting, wybierz opcję Automatic i kliknij przycisk OK.

1. W oknie Group Policy Management Editor przejdź do polecenia Computer

Configuration\Windows Settings\Security Settings\Network Access Protection/NAP

Client Configuration/Enforcement Clients.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

13

2. W okienku zawartości kliknij pozycję IPSec Relying Party, po czym w menu Action

kliknij polecenie Enable.

Opcja IPSec Relying Party zapewnia wykorzystanie przez klienta NAP protokołu IPSec

podczas wymuszania obsługi NAP.

3. Pod pozycją NAP Client Configuration kliknij polecenie User Interface Settings, w

oknie zawartości kliknij User Interface Settings, zaś w menu Action kliknij polecenie

Properties.

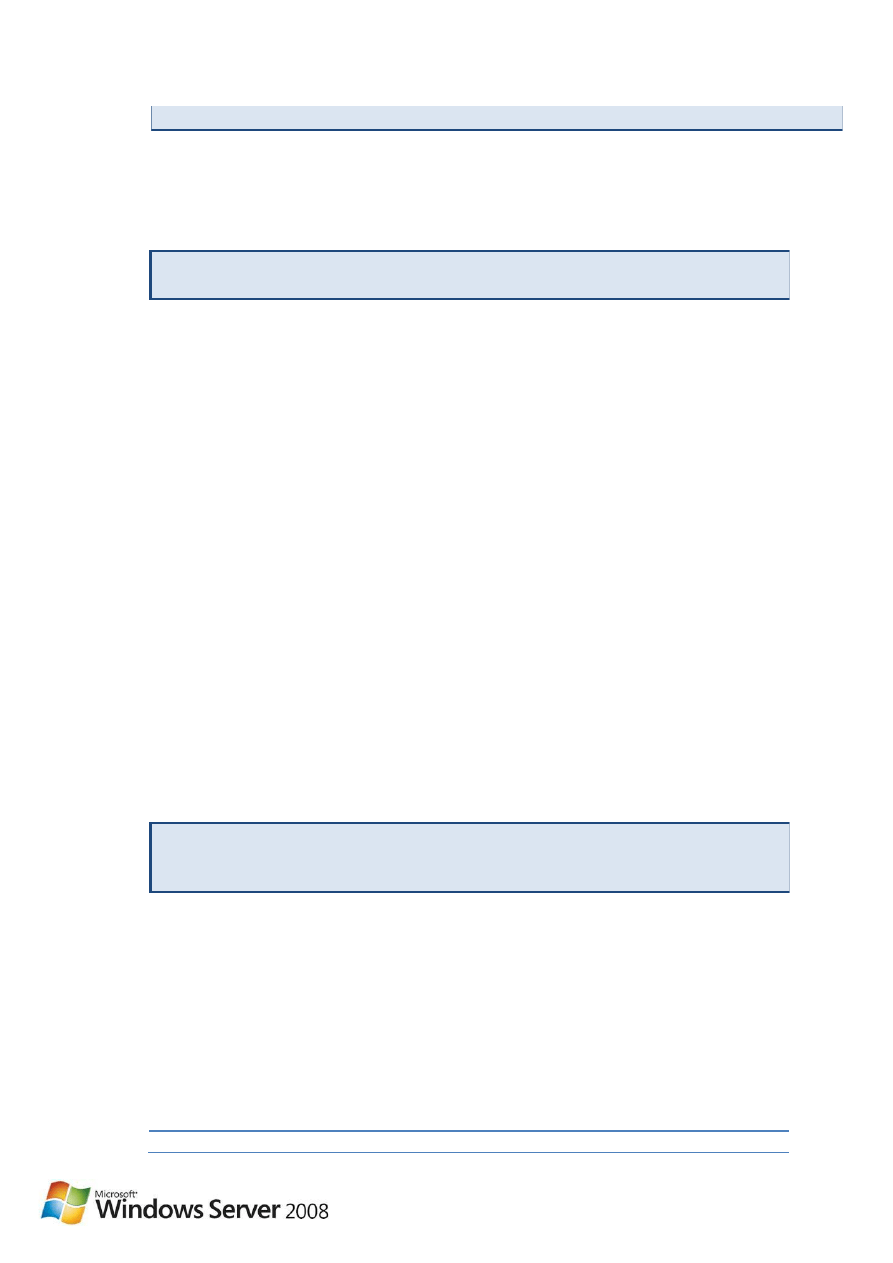

4. Skonfiguruj element okna dialogowego User interface Settings Properties jak

pokazano w tabeli poniżej. Po zakończeniu konfiguracji kliknij przycisk OK.

Ustawienie

Wartosć

Title

Woodgrove Bank Network Access Protection

Description

Podjęto próbę połączenia się z chronionymi

zasobami, lecz Twój komputer nie spełnia

warunków zasad bezpieczeństwa. W celu

uzyskania dalszych informacji odwiedź

witrynę http://security.woodgrovebank.com.

5. Pod elementem NAP Client Configuration rozwiń zawartość Health Registration

Settings, po czym kliknij pozycję Trusted Server Groups.

6. W menu Action kliknij polecenie New.

7. Korzystając z następujących wartości zakończ działanie kreatora New Trusted Server

Group. Jeśli dana wartość nie jest wymieniona w tabeli, pozostaw jej ustawienie

domyślne.

Ustawienie

Wartosć

Group Name

Trusted HRA Servers

Require HTTPS

Odznaczone

Trusted Servers

http://tpa-dc-

01.woodgrovebank.com/domainhra/hcsrvext.dll

Upewnij się, ze prawidłowo wpisano nazwę zaufanego serwera. Nieprawidłowo wpisana

nazwa jest częstą przyczyną niepowodzenia konfiguracji. Test podanego adresu URL

można przeprowadzić wpisując go do przeglądarki Internet Explorer. Jeśli nazwa serwera

została wpisana prawidłowo, użytkownik zostanie poproszony o nazwę użytkownika i

hasło.

8. Zamknij edytor Group Policy Management, po czym kliknij Yes w oknie dialogowym

NAP Client Configuration.

W tym wydaniu przedpremierowym systemu operacyjnego Windows Server 2008 okno dialogowe

NAP Client Configuration może pojawić się w tle, za innym otwartym oknem. Jeśli nie widać okna

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

14

dialogowego, należy zminimalizować pozostałe okna na ekranie.

9. W oknie Group Policy Management pod pozycją Woodgrovebank.com kliknij NAP

Client Configuration.

10. W menu Action kliknij pozycję Link Enabled.

To łącze jest nieaktywne do czasu zakończenia konfiguracji, by zapewnić, że konfiguracja

dostarczona do komputera klienckiego jest kompletna.

Konfiguracja obiektu NAP Request Security Policy GPO

Jeśli klient NAP wykorzystywany jest razem z rozwiązaniem IPSec Relying Party, wymusza

nawiązywanie bezpiecznych połączeń między klientami zgodnymi z zasadami bezpieczeństwa

a chronionymi zasobami dzięki zaporze Windows Firewall with Advanced Security. Chcąc

zapewnić, że komputery klienckie mogą komunikować się z zabezpieczonymi, jak i

niezabezpieczonymi zasobami, oraz że niezgodne z zasadami bezpieczeństwa komputery

mogą komunikować się z niezabezpieczonymi zasobami, należy ustanowić regułę

bezpieczeństwa połączenia. W tym zadaniu użytkownik tworzy nową regułę bezpieczeństwa,

żądającą w każdym wypadku bezpieczeństwa połączenia. Reguła wykorzystuje jako

mechanizm uwierzytelniania wyłącznie certyfikaty kondycji wystawione przez urząd certyfikacji

Woodgrove Bank.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. Pod pozycją Group Policy Objects kliknij NAP Request Security Policy, zaś w menu

Action wybierz polecenie Edit.

Przejrzyj listę grup, które mogą ubiegać się o zasadę NAP Request Security Policy. Zauważ,

ze zasada odnosi się do wszystkich komputerów grup NAP Exempt Computers i NAP

Participating Client Computers.

3. W edytorze Group Policy Management Editor przejdź do obiektu Computer

Configuration\Windows Settings\Security Settings\Windows Firewall with Advanced

Security\Windows Firewall with Advanced Security - LDAP://<GUID>/Connection

Security Rules.

4. W menu Action kliknij polecenie New Rule.

5. Korzystając z następujących wartości zakończ działanie kreatora New Connection

Security Rule Wizard. Jeśli dana wartość nie jest wymieniona w tabeli, pozostaw jej

ustawienie domyślne.

Ustawienie

Wartość

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

15

Rule Type

Isolation

Requirements

Request authentication inbound and

outbound

Authentication Method

Computer Certificate from Woodgrovebank-

TPA-DC-01-CA. Zaznaczyć opcję „only

accept health

Certificates”

Profile

All

Name

Request Health Certificate Authentication

Zasada żądania uwierzytelnienia wymagana jest dla wszystkich komputerów chcących

nawiązać komunikację z komputerem, który skonfigurowany jest przy użyciu zasady

żądania uwierzytelnienia.

6. Zamknij edytor Group Policy Management.

7. W oknie Group Policy Management pod pozycją Woodgrovebank.com kliknij

polecenie NAP Request Security Policy.

8. W menu Action wybierz pozycję Link Enabled.

Konfiguracja zasady NAP Protected IPSec Policy GPO

Podobnie, jak w poprzednim zadaniu, należy skonfigurować zasadę bezpiecznego połączenia

dla komputerów chronionych platformą NAP. Takie komputery wymagają, by wszystkie

połączenia nawiązywane były z wykorzystaniem ważnego certyfikatu kondycji. Komputer,

który nie odpowiada takim wymaganiom i nie ma ważnego certyfikatu kondycji, nie będzie w

stanie nawiązać połączenia z komputerami sieci. Dodatkowo komputery dysponujące ważnymi

certyfikatami kondycji, lecz nie wyposażone w minimalną zasadę bezpieczeństwa połączenia

nie będą w stanie nawiązać komunikacji z komputerami platformy NAP.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd! oraz że

uruchomiony jest program Group Policy Management.

2. W oknie Group Policy Management przejdź do obiektu

Forest:Woodgrovebank.com/Domains/Woodgrovebank.com, po czym rozwiń

zawartość Group Policy Objects.

3. Pod wpisem Group Policy Objects kliknij polecenie NAP Protected IPSec Policy.

4. W menu Action kliknij polecenie Edit.

5. W edytorze Group Policy Management Editor przejdź do obiektu Computer

Configuration\Windows Settings\Security Settings\Windows Firewall with

Advanced Security\Windows Firewall with Advanced Security -

LDAP://<GUID>/Connection Security Rules.

6. W menu Action kliknij polecenie New Rule.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

16

7. Korzystając z następujących wartości zakończ działanie kreatora New Connection

Security Rule Wizard. Jeśli dana wartość nie jest wymieniona w tabeli, pozostaw jej

ustawienie domyślne.

Ustawienie

Wartosć

Rule Type

Isolation

Requirements

Require authentication inbound, request

authentication outbound

Authentication Method

Computer Certificate from Woodgrovebank-

TPA-DC-01-CA. Zaznaczyć opcję „only

accept health

Certificates”

Profile

All

Name

Require Health Certificate Authentication

Inbound

Zasada bezpieczeństwa połączenia jest uaktywniona tak, by wymagać uwierzytelnienia

przy połączeniach przychodzących, zaś przy połączeniach wychodzących żądać

uwierzytelnienia. By dodatkowo wzmocnić bezpieczeństwo, można zmodyfikować tę

zasadę tak, by uwierzytelnienie było wymagane przy połączeniach zarówno

przychodzących, jak i wychodzących. Taką modyfikację należy odpowiednio zaplanować i

przetestować, gdyż może ona skutkować uniemożliwieniem komunikacji bezpiecznego

serwera z pozostałymi komputerami sieci. Ogólną zasadą jest zapewnienie bezpieczeństwa

połączenia podczas żądania uwierzytelnienia przed uaktualnieniem zasady do wymagania

uwierzytelnienia.

8. Zamknij edytor Group Policy Management Editor.

9. W oknie Group Policy Management pod wpisem Woodgrovebank.com kliknij pozycję

NAP Protected IPSec Policy.

10. W menu Action kliknij polecenie Link Enabled.

Wymuszenie odświeżania zasad grupy dla wszystkich komputerów

W tym zadaniu użytkownik przeprowadza odświeżenie zasad grupy dla wszystkich

pracujących w niej komputerów. W środowisku produkcyjnym osiągane jest to za pomocą

skonfigurowanych cykli odświeżania.

1. Upewnij sie, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia Start Search, wpisz polecenie GPUpdate /force i

wciśnij klawisz ENTER.

3. Upewnij się, że jesteś zalogowany na komputerze TPA-SRV-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

17

4. W menu Start przejdź do polecenia Start Search, wpisz polecenie GPUpdate /force i

wciśniej klawisz ENTER.

5. Upewnij się, że jesteś zalogowany na komputerze TPA-SRV-02 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

6. W menu Start przejdź do polecenia Start Search, wpisz polecenie GPUpdate /force i

wciśnij klawisz ENTER.

7. Upewnij się, że jesteś zalogowany na komputerze TPA-CLI-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

8. W menu Start przejdź do polecenia Start Search, wpisz polecenie GPUpdate /force i

wciśnij klawisz ENTER.

Przed podjęciem dalszych kroków należy upewnić się, że przetwarzanie zasad na komputerze

TPA-CLI-01 dobiegło końca.

Weryfikacja poprawności działania platformy NAP

W tym zadaniu użytkownik sprawdza poprawność działania platformy NAP, która ma chronić

komputer TPA-SRV-02 przed nawiązywaniem połączeń z komputerami nie wyposażonymi w

aktualne oprogramowanie chroniące przed złośliwym oprogramowaniem.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-CLI-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia Start Search, wpisz polecenie \\TPA-SRV-02 i

wciśnij klawisz ENTER.

Tego typu połączenie powinno zadziałać. Po implementacji obiektu GPO uruchomiony

został program Windows Defender.

3. Zamknij okno eksploratora \\TPA-SRV-02.

4. W menu Start przejdź do polecenia Start Search, wpisz polecenie CMD i wciśnij

klawisz ENTER.

5. W oknie Command Prompt wpisz Net Stop "Windows Defender", po czym wciśnij

klawisz ENTER.

Patrz na dymek z wiadomością.

6. Kliknij w dymku z powiadomieniem opcję This computer does not meet the

requirements of the Network.

7. Przejrzyj zawartość okna dialogowego Network Access Protection.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

18

Zapisz wiadomość tytułową, która została właśnie skonfigurowana

8. W menu Start przejdź do polecenia Start Search, wpisz polecenie \\TPA-SRV-02 i

wciśnij klawisz ENTER.

9. W oknie dialogowym Network Error kliknij przycisk Cancel.

Okno dialogowe Network Error może pojawić się ukryte pod innymi oknami.

10. W oknie wiersza poleceń wpisz polecenie Net Start "Windows Defender", po czym

wciśnij klawisz ENTER.

11. Przejrzyj zawartość okna dialogowego Network Access Protection.

Alternatywnie możesz spróbować obejrzeć zawartość okna \\TPA-SRV-02, sprawdzając,

czy możliwe jest nawiązanie połączenia.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

19

Ćwiczenie 3: Ograniczenie korzystania z urządzeń przenośnych

Częścią wysiłków Woodgrove Bank w dziedzinie bezpieczeństwa poufnych danych jest

zdefiniowanie zasad zarządzających obiegiem dokumentów w firmie i poza nią. Częścią tej

implementacji jest ograniczenie stosowania przenośnych urządzeń magazynujących w

komputerach firmy. Aktualnie zezwala się pracownikom na stosowanie osobistych

przenośnych urządzeń magazynujących, takich jak urządzenia USB, w komputerach

wewnętrznej infrastruktury firmy. Woodgrove Bank uznał jednak taką praktykę za zagrożenie

dla bezpieczeństwa danych i stworzył zasadę ograniczającą korzystanie z urządzeń USB do

grupy administratorów komputerów.

W tym zadaniu użytkownik wprowadza wymuszenie ograniczenia stosowania urządzeń

magazynujących USB, ustalając zasadę typu Group Policy.

Ustalenie identyfikatorów urządzeń podlegających ograniczeniom

Wszystkie urządzenia w systemach Windows kategoryzowane są za pomocą identyfikatorów.

Większość urządzeń skojarzonych jest z wieloma identyfikatorami. Część identyfikatorów jest

bardzo konkretna, odnosząc się tylko do jednego typu urządzenia, modelu i producenta, inne

mogą być ogólniejsze, opisując na przykład wszystkie napędy dyskowe. Informacje na temat

identyfikatorów można odnaleźć w sieci Internet, lub patrząc na właściwości poszczególnych

urządzeń. W tym zadaniu użytkownik sprawdza kod identyfikacyjny dysku twardego.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do okna Administrative Tools, po czym kliknij pozycję

Computer Management.

3. W oknie Computer Management kliknij polecenie Device Manager.

4. W oknie Device Manager rozwiń listę Disk Drives, po czym kliknij pozycję Virtual

HD ATA Device.

5. W menu Action kliknij polecenie Properties.

6. W oknie Virtual HD ATA Device Properties na karcie Details w sekcji Property,

kliknij polecenie Hardware Ids.

Zauważ, że istnieje wiele zdefiniowanych identyfikatorów urządzeń. Chcąc zezwolić lub zabronić

korzystania z danego urządzenia, należy korzystać z górnej wartości. Chcąc zezwolić lub zabronić

korzystania z danej klasy urządzeń, należy korzystać z wartości znajdujących się niżej na liście. Z

wartościami z dołu listy należy postępować ostrożnie, gdyż możliwe jest zabronienie korzystania z

przydatnych urządzeń. Pobrać identyfikatory urządzeń można też za pomocą narzędzia DEVCON,

działającego z wiersza poleceń. Informacje na temat narzędzia DEVCON znaleźć można w

dodatku.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

20

7. Kliknij przycisk Cancel, by zamknąć okno dialogowe Virtual HD ATA Device

Properties.

Konfiguracja ograniczeń instalowania urządzeń

W tym zadaniu użytkownik konfiguruje zasady grupy, ograniczając wykorzystywanie w

komputerze urządzeń magazynujących USB.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do pozycji All Programs, po czym kliknij polecenie Group

Policy Management.

3. W oknie Group Policy Management przejdź do pozycji

Forest:Woodgrovebank.com/Domains/Woodgrovebank.com, po czym rozwiń listę

Group Policy Objects.

4. Pod pozycją Group Policy Objects kliknij polecenie Default Domain Policy, a

następnie w menu Action kliknij polecenie Edit.

5. W edytorze Group Policy Management Editor przejdź do pozycji Computer

Configuration\Administrative Templates\System\Device Installation\Device

Installation Restrictions.

6. W okienku zawartości skonfiguruj ustawienia Group Policy jak pokazano w tabeli

poniżej.

Ustawienie

Wartość

Allow administrators to override

Włączone

Display a custom message -

balloon text

Włączone

Tekst szczegółowy: Przejrzyj firmowe zasady

bezpieczeństwa.

Display a custom message -

balloon title

Włączone

Tekst główny: Uwaga, urządzenie

zastrzeżone

Prevent installation of devices

that match any of these device IDs

Identyfikatory urządzeń: USBSTOR\GenDisk

Uwaga: Wartość USBSTOR\GenDisk

uwzględnia wielkość liter

7. Zamknij edytor Group Policy Management Editor.

Komputery w tym laboratorium działają jako maszyny wirtualne, więc niemożliwe jest

sprawdzenie, czy wprowadzona zasada działa. Jeśli chcesz potwierdzić jej działanie, powtórz kroki

5 i 6 stosując lokalne zasady na własnym komputerze. Do lokalnych zasad można dostać się za

pomocą polecenia GPEdit. Chcąc przetestować wprowadzoną zasadę, należy posłużyć się

urządzeniem magazynującym USB.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

21

Ćwiczenie 4: Kontrola ruchu sieciowego przy wykorzystaniu jakości

usług bazującej na zasadach

Częścią planu wprowadzenia zasad i mechanizmów bezpieczeństwa w Woodgrove Bank jest

wymóg, by połączenia sieciowe nieprzerwanie pracowały z odpowiednią wydajnością.

Pracownicy banku często pracują z dużymi ilościami skanowanych dokumentów. Pliki

pojedynczego klienta banku często mają rozmiar kilku gigabajtów. Woodgrove Bank

zaobserwował, że podczas godzin szczytowych wydajność połączeń sieciowych jest bardzo

niejednorodna, mimo, ze każdy komputer wyposażony jest w łącze o przepustowości 1 GBPS.

Bank ustalił, że przyczyną problemu jest nierównomierna dystrybucja ruchu sieciowego

poprzez zainstalowane w systemie sieciowym przełączniki. Dodatkowo, bank chce ustalić

rozsądne oczekiwania użytkowników komputerów w dziedzinie czasu otwarcia plików

klientów. Podjęto zatem decyzję o ograniczeniu przepustowości połączeń nawiązywanych

przez wszystkie komputery klienckie do wartości 100 MBPS.

W tym ćwiczeniu użytkownik wprowadza opisaną wyżej regułę, tworząc nową zasadę typu

Policy-Based QoS, odnoszącą się do komputerów klienckich. Zasada ogranicza prędkość

przesyłanych w sieci danych do 100 MBPS na komputer kliencki.

Konfiguracja zasady QoS

W tym zadaniu użytkownik konfiguruje zasadę Policy-Based QoS. W systemach operacyjnych

Windows Server 2008 i Windows Vista zasada ta korzysta z dwóch form zarządzania ruchem

sieciowym. Pierwsza, o nazwie DSCP działa w połączeniu z kompatybilnymi z nią

przełącznikami sieciowymi, nadając przesyłanym danym priorytety; dane o wyższym

priorytecie przesyłane są szybciej. Mechanizm ograniczania przepustowości działa na

poziomie systemu operacyjnego, ograniczając ilość transmitowanych przezeń danych.

Możliwe jest wprowadzenie wielu zasad, z których każda odnosi się do odmiennego zestawu

aplikacji, protokołów i portów.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do pozycji All Programs, po czym kliknij polecenie Group

Policy Management.

3. W oknie Group Policy Management przejdź do pozycji

Forest:Woodgrovebank.com/Domains/Woodgrovebank.com, po czym rozwiń listę

Group Policy Objects.

4. Pod pozycją Group Policy Objects kliknij polecenie Client Computer QoS Policy, po

czym w menu Action kliknij polecenie Edit.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

22

5. W edytorze Group Policy Management Editor przejdź do pozycji Computer

Configuration\Windows Settings\Policy-based QoS.

6. W menu Action kliknij polecenie Create new policy.

7. Korzystając z następujących wartości, zakończ działanie kreatora Policy-Based QoS.

Jeśli dana wartość nie jest wymieniona w tabeli, pozostaw jej ustawienie domyślne.

Ustawienie

Wartosć

Nazwa zasady

Restrict to 100 MBps

Specify DSCP Value

Odznaczona

Specify Throttle Rate

Zaznaczona, 100 MBps

Applies to applications

All applications

Applies to IP

Any source

Any destination

Applies to port

Any source

Any destination

8. Zamknij edytor Group Policy Management Editor.

Niemożliwe jest sprawdzenie, czy wprowadzona zasada działa. Jeśli rozwiązanie zostanie

wprowadzone w środowisku produkcyjnym, natychmiast da się zauważyć zmniejszenie

przepustowości połączenia sieciowego w odniesieniu do każdego komputera klienckiego.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

23

Ćwiczenie 5: Implementacja inspekcji zmian w usłudze Active

Directory

Woodgrove Bank zakończył implementację platformy NAP zarządzanej protokołem IPSec.

Wszystkie serwery wymagające ochrony za pomocą platformy NAP zostały umieszczone w

chronionej grupie. Do zarządzania grupą w miarę zmian wymogów członkostwa w grupach

zostało wyznaczonych kilku administratorów. Bank ufa, że administratorzy skutecznie

zarządzać będą grupą, lecz chciałby wprowadzić dziennik inspekcji, by mieć dostęp do stanu

grupy w dowolnym momencie, lub by móc zidentyfikować osobę wprowadzającą

poszczególne zmiany.

W tym ćwiczeniu użytkownik spełnia te wymagania, implementując inspekcję zmian usług

katalogowych. Mechanizm ten zapisuje zmiany poziomów atrybutów obserwowanych przezeń

obiektów, zachowując rezultaty obserwacji w dzienniku. Inspekcja zmian usług katalogowych

jest najpierw uaktywniona za pomocą polecenia AUDITPOL, po czym efekty zmian można

oglądać za pomocą powłok Event Viewer i PowerShell.

Uaktywnienie inspekcji zmian usług katalogowych

Inspekcja zmian usług katalogowych nie jest włączana w ustawieniu domyślnym. Konfiguracja

domyślna zapisuje tylko fakt wprowadzenia zmiany, bez odnotowania wartości wyjściowej i

docelowej. Uaktywnienie inspekcji zmian katalogowych osiągalne jest za pomocą

obsługiwanego w wierszu poleceń narzędzia AUDITPOL.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start kliknij polecenie Command Prompt.

3. W oknie Command Prompt wpisz polecenie AuditPol /Set

/Subcategory:"Directory Service Changes" /Success:Enable i wciśnij klawisz ENTER.

Konfiguracja zasady inspekcji dla komputerów grupy NAP Exempt Computers

W tym zadaniu użytkownik tworzy standardową zasadę inspekcji usługi Active Directory,

której zadaniem jest śledzenie zmian zawartości jednostki organizacyjnej.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

24

2. W menu Start przejdź do okna Administrative Tools, po czym kliknij pozycję Active

Directory Users and Computers.

3. W oknie Active Directory Users and Computers w menu View kliknij polecenie

Advanced Features.

4. W oknie Active Directory Users and Computers pod pozycją Woodgrovebank.com

kliknij polecenie Managed Objects, po czym w menu Action kliknij polecenie

Properties.

5. W oknie Managed Objects Properties na karcie Security kliknij polecenie Advanced.

6. W oknie Advanced Security Settings for Managed Objects na karcie Auditing

kliknij polecenie Add.

7. W oknie dialogowym Select User, Computer, or Group wpisz Everyone, po czym

kliknij przycisk OK.

8. W oknie dialogowym Auditing Entry for Managed Objects zaznacz opcję

Successful: Write All Properties, po czym kliknij przycisk OK.

9. Kliknij przycisk OK by zamknąć okno dialogowe Advanced Security Settings for

Managed Objects.

10. Kliknij przycisk OK by zamknąć okno dialogowe Managed Objects Properties.

Wprowadzanie zmian w członkostwie grupy NAP Exempt Computers

W tym zadaniu użytkownik dodaje i usuwa członka grupy NAP Exempt Computers.

Spowoduje to powstanie wpisów w dzienniku inspekcji, które można będzie obejrzeć w

dalszym zadaniu.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W oknie Active Directory Users and Computers kliknij pozycję Managed Objects,

po czym kliknij NAP Exempt Computers.

3. W menu Action kliknij polecenie Properties.

4. W oknie dialogowym NAP Exempt Computers Properties na karcie Members kliknij

polecenie Add.

5. W oknie dialogowym Select Users, Contacts, Computers, or Groups kliknij pozycję

Object Types, zaznacz Computers, po czym kliknij przycisk OK.

6. W oknie Enter the object names to select, wpisz TPA-NODE-01, po czym kiknij

przycisk OK.

7. W oknie dialogowym NAP Exempt Computers Properties kliknij przycisk Apply.

8. W oknie dialogowym NAP Exempt Computers Properties w sekcji Members kliknij

pozycję TPA-NODE-01, po czym kliknij polecenie Remove.

9. W oknie dialogowym Active Directory Domain Services wybierz opcję Yes.

10. Kliknij przycisk OK by zamknąć okno dialogowe NAP Exempt Computers Properties.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

25

Przejrzenie wpisów dziennika zdarzeń dla usługi Directory Service Changes

Jedną z nowych cech narzędzia Event Viewer jest możliwość tworzenia widoków użytkownika,

które są zapisanymi filtrami widoku. W tym zadaniu użytkownik tworzy własny widok filtrujący

zdarzenia o kodach od 5136 do 5139. Zdarzenia te odpowiadają zmianom w usługach

katalogowych.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

2. W menu Start przejdź do polecenia All Programs, Administrative Tools, a nastepnie

kliknij pozycję Event Viewer.

3. W oknie programu Event Viewer kliknij pozycję Custom Views, zaś w menu Action

kliknij polecenie Create Custom View.

4. Stwórz widok użytkownika korzystając z wartości podanych przez następującą tabelę.

Po zakończeniu kliknij przycisk OK by zamknąć okno dialogowe Create Custom View.

Ustawienie

Wartosć

By log

Security

Event ID's

5136-5139

5. W oknie Save Filter to Custom View w sekcji Name wpisz Directory Service Changes,

po czym kliknij przycisk OK.

6. W oknie Event Viewer kliknij pozycję Directory Service Changes.

7. Przejrzyj szczegóły każdego zdarzenia zawarte na karcie ogólnej.

W szczegółach dotyczących zdarzenia znaleźć można informacje na temat charakteru zmian

wprowadzonych w usłudze Active Directory. Zaksięgowaniu zostało poddane zarówno działanie

(dodanie lub usunięcie), jak też dodana lub usunięta wartość. W przypadku zmian wartości w

dzienniku znajdą się dwa działania – dodanie i usunięcie.

Przejrzenie dzienników zdarzeń zmian usług katalogowych przy pomocy narzędzia

Windows PowerShell.

W tym zadaniu użytkownik uruchamia program Windows PowerShell, za pomocą którego do

dziennika zabezpieczeń wysyłane są kwerendy dotyczące zdarzenia o identyfikatorze 5136. Te

zdarzenia można potem wyświetlić, by możliwe było przeczytanie ich opisów.

1. Upewnij się, że jesteś zalogowany na komputerze TPA-DC-01 jako użytkownik

Woodgrovebank\Administrator posługujący się hasłem Passw0rd!.

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

26

2. W menu Start przejdź do pozycji All Programs/Windows PowerShell 1.0, po czym

kliknij Windows PowerShell.

3. W programie Windows PowerShell wpisz polecenie Get-Eventlog -logname

Security | Where {$_.EventID -eq 5136| | format-list, po czym wciśnij klawisz ENTER.

To koniec zadań w tym laboratorium

JumpStart: Windows Server® 2008 – Egzekwowanie zasad bezpieczeństwa

27

Dodatek

Ten dodatek zawiera informacje rozszerzające dotyczące zawartości niniejszego laboratorium.

Łącza do materiałów referencyjnych

Poniższe łącza przedstawiają dodatkowe informacje i zasoby dotyczące niniejszego

laboratorium.

1. Centrum NAP TechCenter w witrynie TechNet -

http://technet.microsoft.com/en-

2. Controlling device usage step by step guide -

http://www.microsoft.com/technet/windowsvista/library/9fe5bf05-a4a9-44e2-a0c3-

b4b4eaaa37f3.mspx

3. Policy-based QoS Architecture -

http://www.microsoft.com/technet/community/columns/cableguy/cg0306.mspx

4. Narzędzie DevCon Command Line Tool -

http://support.microsoft.com/kb/311272

Document Outline

- Wstęp

- Ćwiczenie 1 (opcjonalne): Ustalenie wymagań platformy NAP

- Ćwiczenie 2: Implementacja platformy NAP przy pomocy protokołu IPSec

- Konfiguracja zasad sieciowych i dostępu

- Konfiguracja wymogów zasad NAP Health Policy

- Konfiguracja obiektu NAP Client Configuration GPO

- Konfiguracja obiektu NAP Request Security Policy GPO

- Konfiguracja zasady NAP Protected IPSec Policy GPO

- Wymuszenie odświeżania zasad grupy dla wszystkich komputerów

- Weryfikacja poprawności działania platformy NAP

- Ćwiczenie 3: Ograniczenie korzystania z urządzeń przenośnych

- Ćwiczenie 4: Kontrola ruchu sieciowego przy wykorzystaniu jakości usług bazującej na zasadach

- Ćwiczenie 5: Implementacja inspekcji zmian w usłudze Active Directory

- Uaktywnienie inspekcji zmian usług katalogowych

- Konfiguracja zasady inspekcji dla komputerów grupy NAP Exempt Computers

- Wprowadzanie zmian w członkostwie grupy NAP Exempt Computers

- Przejrzenie wpisów dziennika zdarzeń dla usługi Directory Service Changes

- Przejrzenie dzienników zdarzeń zmian usług katalogowych przy pomocy narzędzia Windows PowerShell.

- Dodatek

Wyszukiwarka

Podobne podstrony:

Cwiczenie z Windows Server 2008 wysoka dostepnosc

Cwiczenie z Windows Server 2008 infrastruktura zdalna

Cwiczenia z Windows Server 2008 wirtualizacja warstwy prezentacji

Cwiczenie z Windows Server 2008 Nieznany

Cwiczenie z Windows Server 2008 wysoka dostepnosc

Cwiczenia Zarzadzanie w systemie Windows Server 2008

Installing Windows 7 or Windows Server 2008 R2 from USB Stick Jaxidian Update

1 Windows Server 2008 serwer plików

windows server 2008 bible

informatyka windows server 2008 pl przewodnik encyklopedyczny jonathan hassell ebook

więcej podobnych podstron