IPSec

ds

BSK 2013

KZI, D. Strz

ę

ciwilk

IPsec

Jednym z najlepiej zaprojektowanych protokółów w

informatyce jest

protokół IP

U

ż

ywany nieprzerwanie od ponad 20 lat w

ś

rodowisku

komputerowym, które niesłychanie

szybko si

ę

zmienia

SGGW

IP został zaprojektowany w celu

przetrwania ataku

nuklearnego

, ale nie zapewnia podstawowych

wymaga

ń

jak

bezpiecze

ń

stwo i poufno

ść

przesyłanych

danych

IPsec

Prace nad

IPsec

rozpocz

ę

ła IETF w 1992 roku

IPSec jest zbiorem technologii, protokołów i algorytmów

kryptograficznych zapewniaj

ą

cych

poufno

ść

transmitowanych danych,

uwierzytelnienie

pochodzenia danych oraz zabezpieczaj

ą

cych przed

SGGW

pochodzenia danych oraz zabezpieczaj

ą

cych przed

atakami typu

reply-attack

Konfiguracja IPSec

IPSec

- Standard IPSec został opracowany z my

ś

l

ą

o

potrzebie zapewnienia

bezpiecze

ń

stwa transmisji

danych przez sieci publiczne (

Internet

) z zachowaniem

wszystkich tych kryteriów

poufno

ś

ci i

nienaruszalno

ś

ci

jakie charakteryzuj

ą

przesyłanie

SGGW

nienaruszalno

ś

ci

jakie charakteryzuj

ą

przesyłanie

danych przez sieci prywatne

IPSec dostarcza mechanizmów

szyfrowania,

uwierzytelniania

i

kontroli integralno

ś

ci

danych

Warunki

Komunikuj

ą

ce si

ę

z sob

ą

hosty, routery, firewalle

musz

ą

zosta

ć

poprawnie

uwierzytelnione

w oparciu o

silne mechanizmy uwierzytelniaj

ą

ce (

autentykuj

ą

ce

)

Dane transmitowane

pomi

ę

dzy urz

ą

dzeniami powinny

by

ć

zabezpieczone w celu zapewnienia

ich pełnej

SGGW

by

ć

zabezpieczone w celu zapewnienia

ich pełnej

poufno

ś

ci

, dla udaremnienia ich nieuprawnionego

wykorzystania po ich przechwyceniu i zarejestrowaniu

przez niepowołane osoby czy organizacje

Warunki

Nale

ż

y zabezpieczy

ć

integralno

ść

danych przez

zastosowanie

ś

rodków zapobiegaj

ą

cych

przekłamaniu

danych

na trasie ich przesyłania

Nale

ż

y uniemo

ż

liwi

ć

ataki typu reply attack

, w których

atakuj

ą

cy rejestruje na przykład transakcje pobrania z

SGGW

atakuj

ą

cy rejestruje na przykład transakcje pobrania z

konta bankowego kwoty 1 miliona $ a nast

ę

pnie

powtarza t

ę

sam

ą

transakcj

ę

, dokonuj

ą

c zubo

ż

enia

konta zaatakowanego o kolejny milion $.

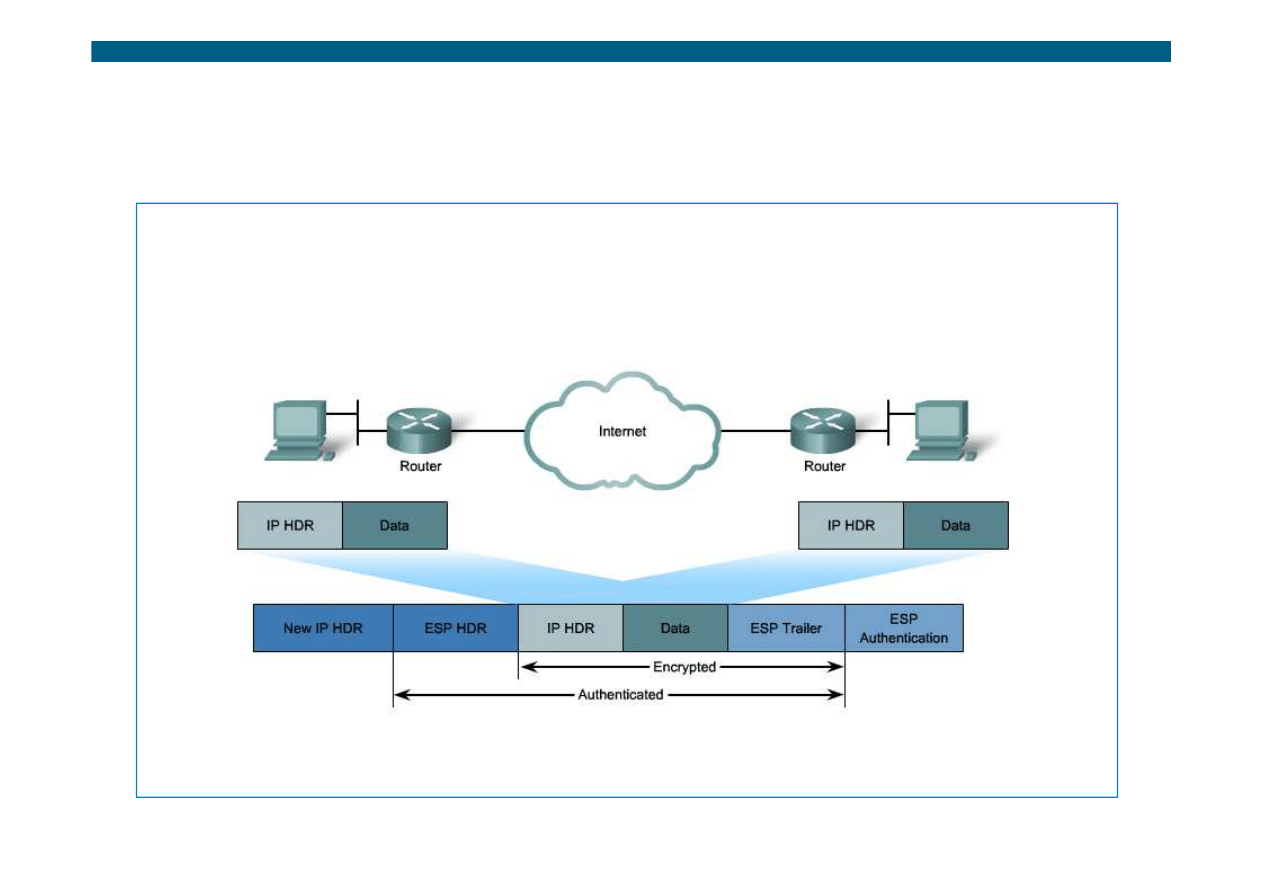

IPSec

IPSec funkcjonuje w warstwie

trzeciej stosu

protokołów TCP/IP

W celu utworzenia

poł

ą

czenia VPN

pomi

ę

dzy zdalnymi

lokalizacjami nale

ż

y na routerach czy serwerach

dost

ę

powych tych lokalizacji uruchomi

ć

mechanizmy

SGGW

dost

ę

powych tych lokalizacji uruchomi

ć

mechanizmy

IPSec

Pozostałe routery na trasie przesyłania pakietów

nie

uczestnicz

ą

w tych mechanizmach

VPN

Wirtualne sieci prywatne

– Poł

ą

czenia zabezpieczone

mechanizmami IPSec-a maj

ą

charakter wirtualnych

sieci prywatnych

VPN

– (Virtual Private Network) rozumiane jako usługa

bezpiecznej transmisji danych przez infrastruktur

ę

sieci

SGGW

bezpiecznej transmisji danych przez infrastruktur

ę

sieci

publicznej

Terminologia IPSec

RFC 2401

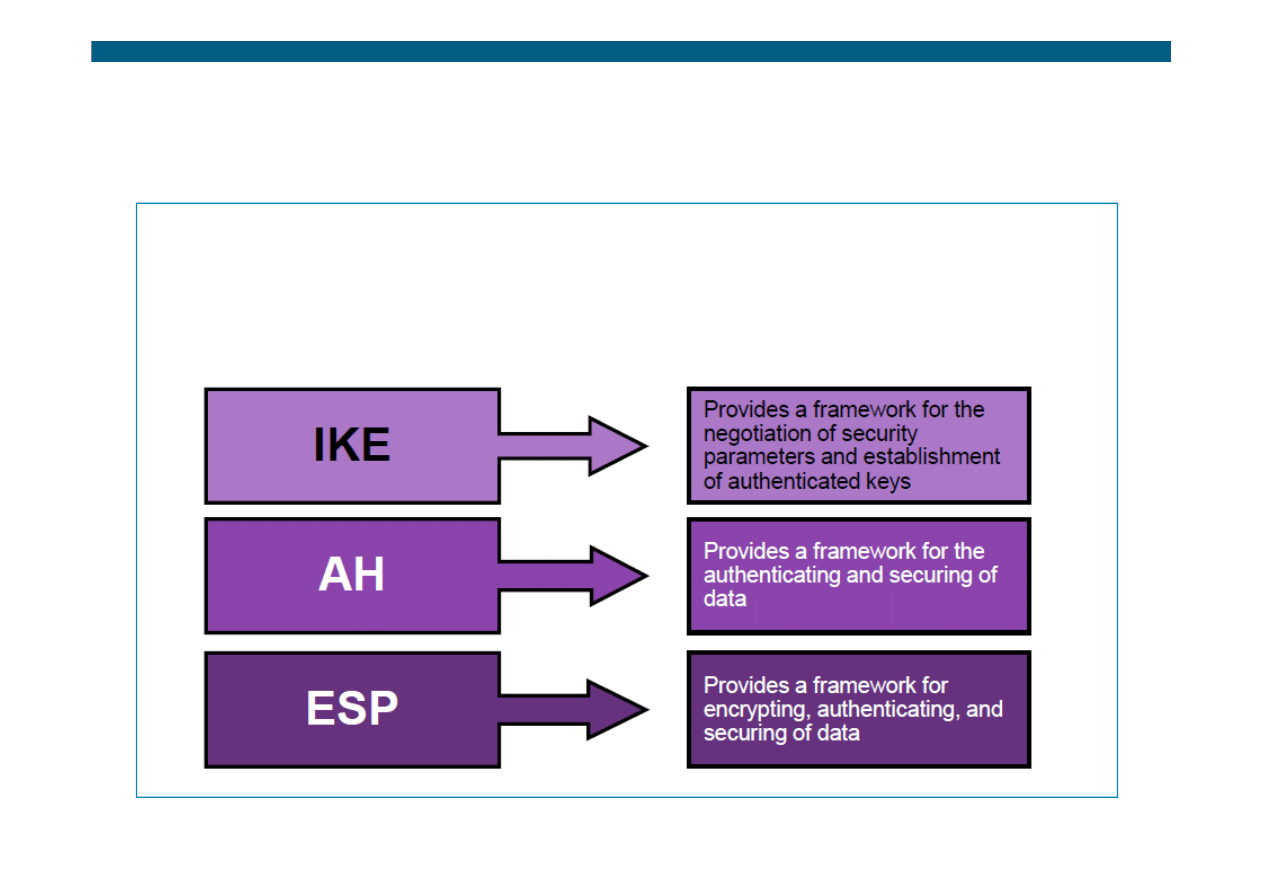

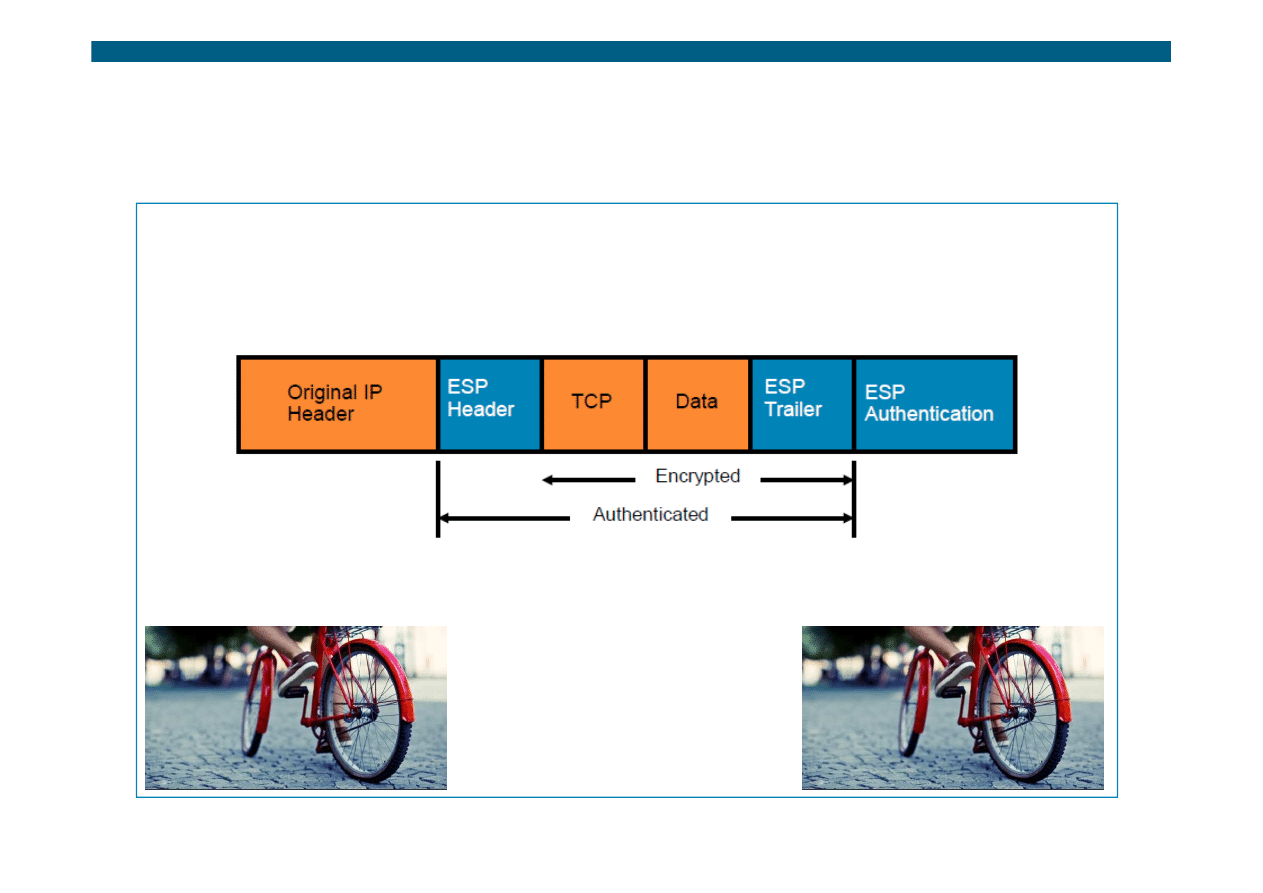

Standard IPSec opisuje dwa typy protokołów

bezpiecze

ń

stwa:

Authentication Header (AH)

SGGW

Authentication Header (AH)

Encapsulation Security Payload (ESP)

IPSec

Ipsec - zestaw protokołów opracowany przez IETF

SGGW

Terminologia IPSec

Authentication Header (AH)

Encapsulation Security Payload (ESP)

SGGW

Terminologia IPSec

Problem dystrybucji kluczy prywatnych

–

Poufno

ść

danych szyfrowanych algorytmami klucza

prywatnego zale

ż

y w decyduj

ą

cym stopniu od

bezpiecze

ń

stwa samego klucza enkrypcji

SGGW

Terminologia IPSec

Integralno

ść

danych

- Integralno

ść

danych

transmitowanych elektronicznie oznacza gwarancj

ę

ich

nienaruszalno

ś

ci.

SGGW

Terminologia IPSec

Ochrona anti-reply

Ataki typu reply-attack polegaj

ą

na zarejestrowaniu

wykowywanej przez hackera transakcji

przeprowadzonej przez autoryzowanego u

ż

ytkownika,

a nast

ę

pnie jej odtworzenie

SGGW

a nast

ę

pnie jej odtworzenie

Zabezpieczenie -

numeracja sekwencji danych w

strumieniu transmitowanym przez SA

Definicje

Encryption

– zapewnia poufno

ść

danych

Authentication

– zapewnia integralno

ść

danych

Internet Security Association and Key Management

Protocol (ISAKMP)

– Framework który definiuje

SGGW

Protocol (ISAKMP)

– Framework który definiuje

mechanizmy implementacji protokołu

wymiany

kluczy oraz negocjacji skojarzenia

IPSec

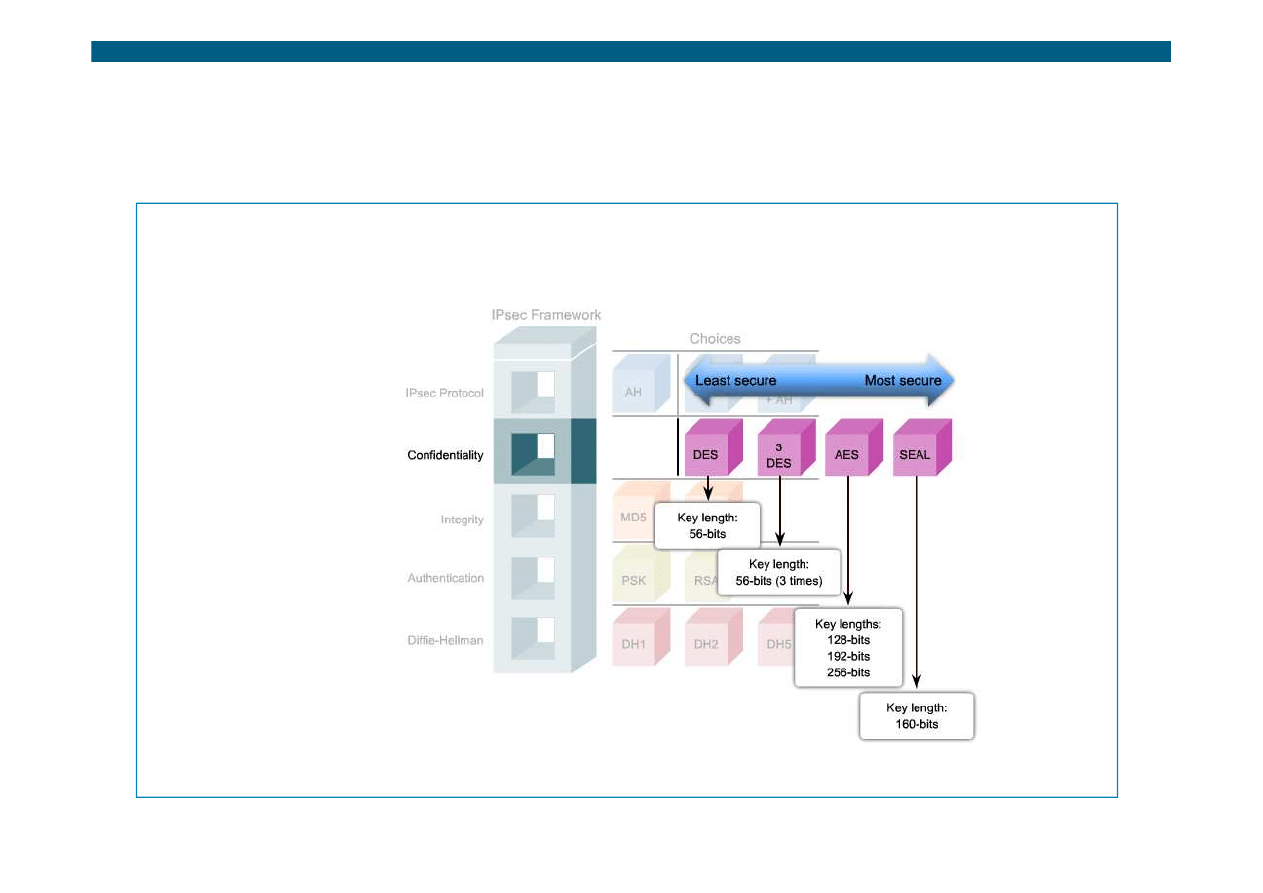

Poufno

ść

SGGW

IPSec

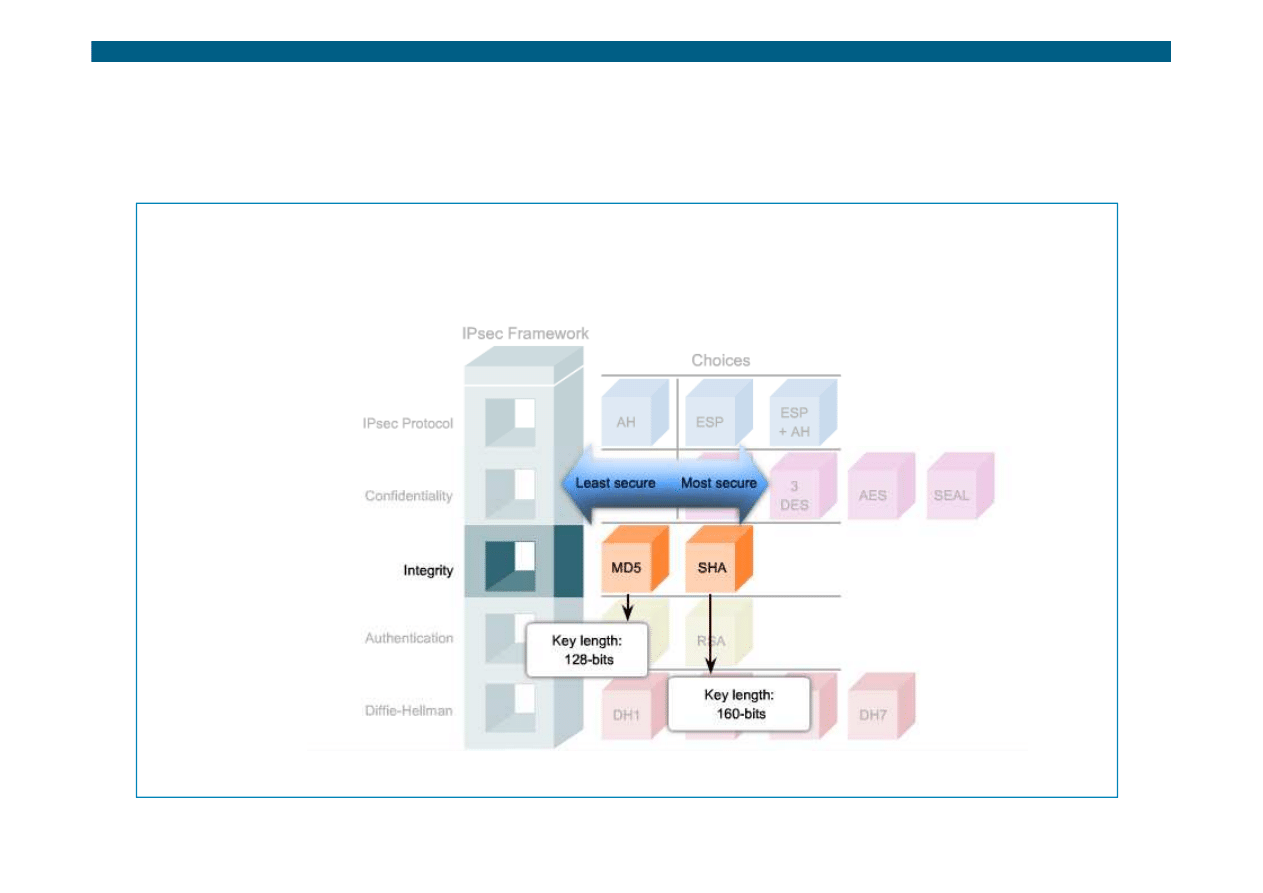

Integralno

ść

SGGW

IPSec

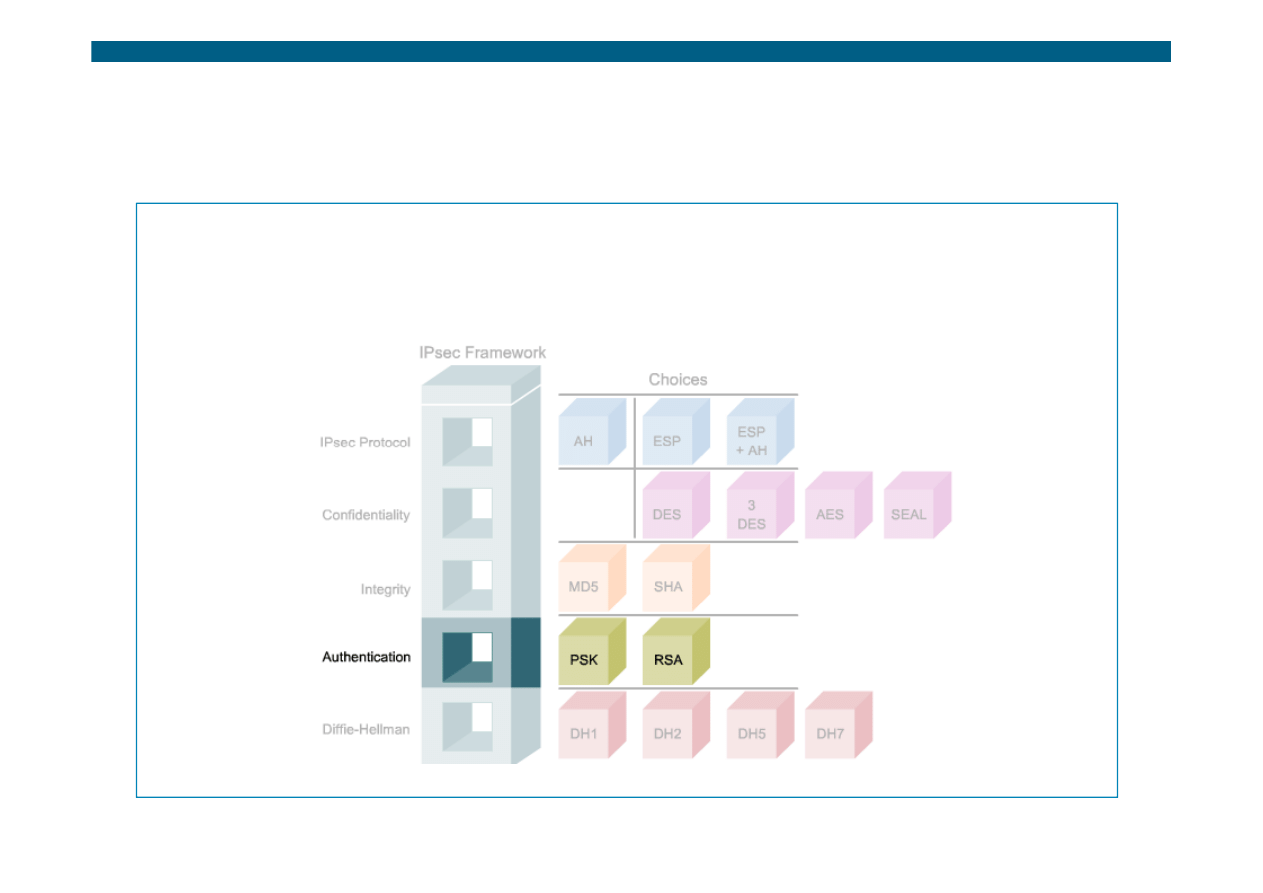

Authentication

SGGW

Wymiana kluczy

Bezpieczna wymiana kluczy

SGGW

IPSec

Authentication Header

SGGW

Terminologia IPSec

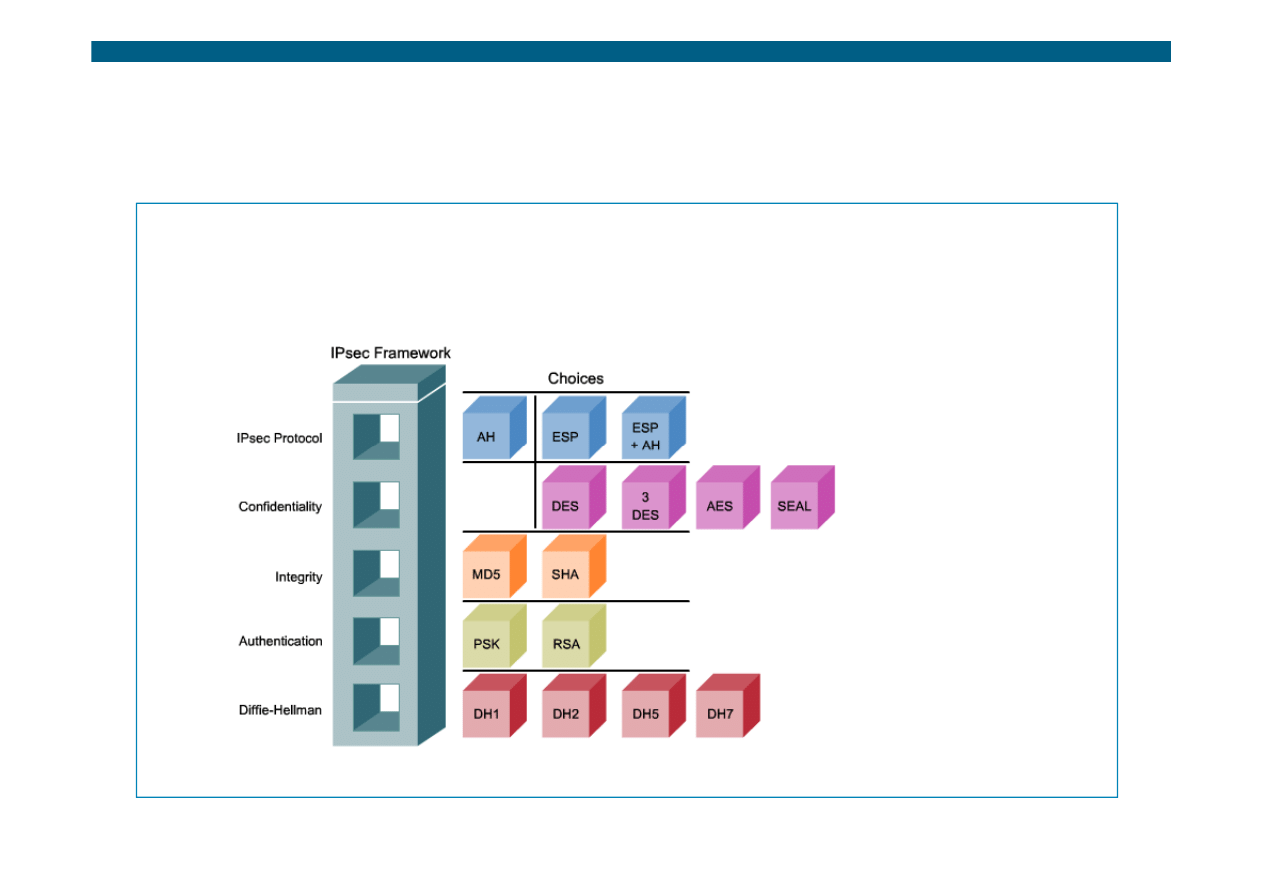

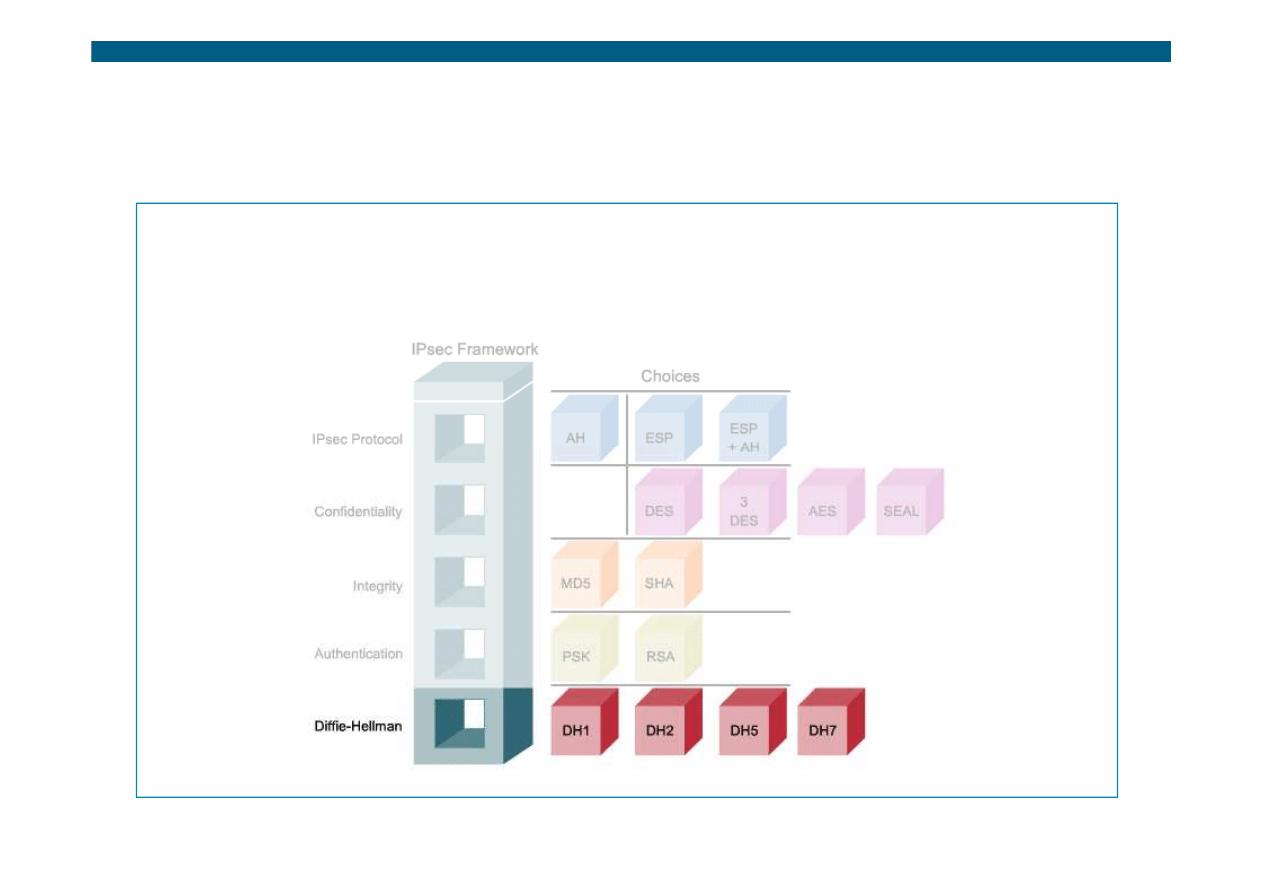

Transform set

zawiera nast

ę

puj

ą

ce informacje

Typ protokołu bezpiecze

ń

stwa IPSec:

AH

(Authentication Header),

ESP

(Encapsulation

Security Payload) lub

oba jednocze

ś

nie

SGGW

Security Payload) lub

oba jednocze

ś

nie

Algorytm kontroli integralno

ś

ci i uwierzytelnienia

danych:

MD5

(Message Digest 5) lub

SHA-1

(Security

Hashing Algorithm),

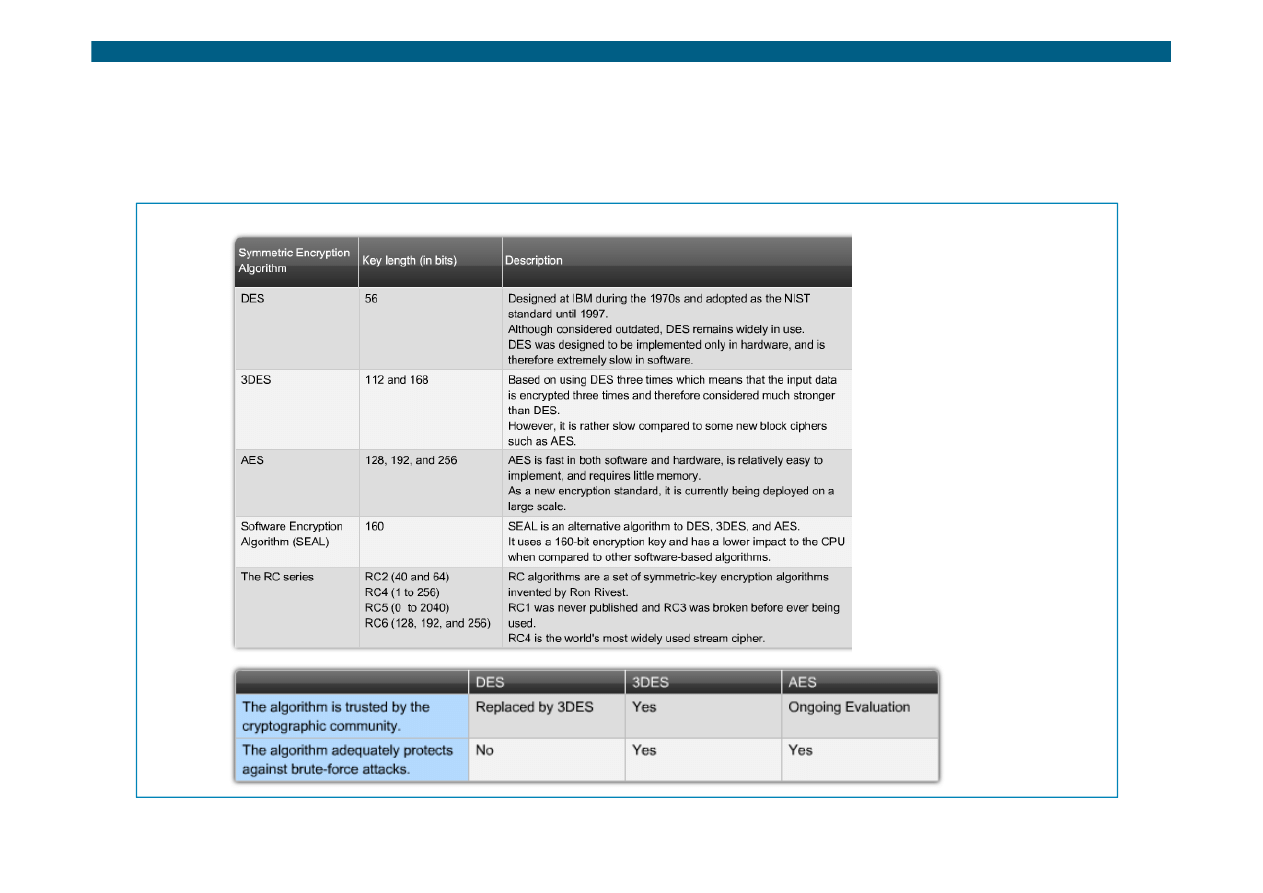

Algorytm enkrypcji:

DES, 3DES, AES, IDEA, Blowfish

lub null (brak enkrypcji).

Terminologia IPSec

Logiczne poł

ą

czenie

pomi

ę

dzy dwoma

równorz

ę

dnymi urz

ą

dzeniami IPSec nazywane jest

Security Association (SA)

SA identyfikowane jest przez IPSec

parametrami

SGGW

Identyfikator

urz

ą

dzenia równorz

ę

dnego (nazwa hosta

lub adres IP)

wykorzystywany

Transform set,

czas wa

ż

no

ś

ci

wykorzystywanego przez funkcje

haszuj

ą

ce i algorytmy symetrycznej enkrypcji klucza

prywatnego,

Terminologia IPSec

Opis ruchu podlegaj

ą

cego enkrypcji, maj

ą

cy posta

ć

tzw.

crypto ACL

(list dost

ę

pu - filtrów dla enkrypcji),

identyfikator S.A.

- tzw. SPI (Security Parameter

Index),

SGGW

liczniki i progowe warto

ś

ci czasu dla pomiaru czasu

wa

ż

no

ś

ci SA zestawionych dynamicznie w oparciu o

mechanizmy IKE

(Internet Key Exchange),

Numer sekwencji

danych w zabezpieczonym

strumieniu, dla zapobiegania atakom typu

reply-attack

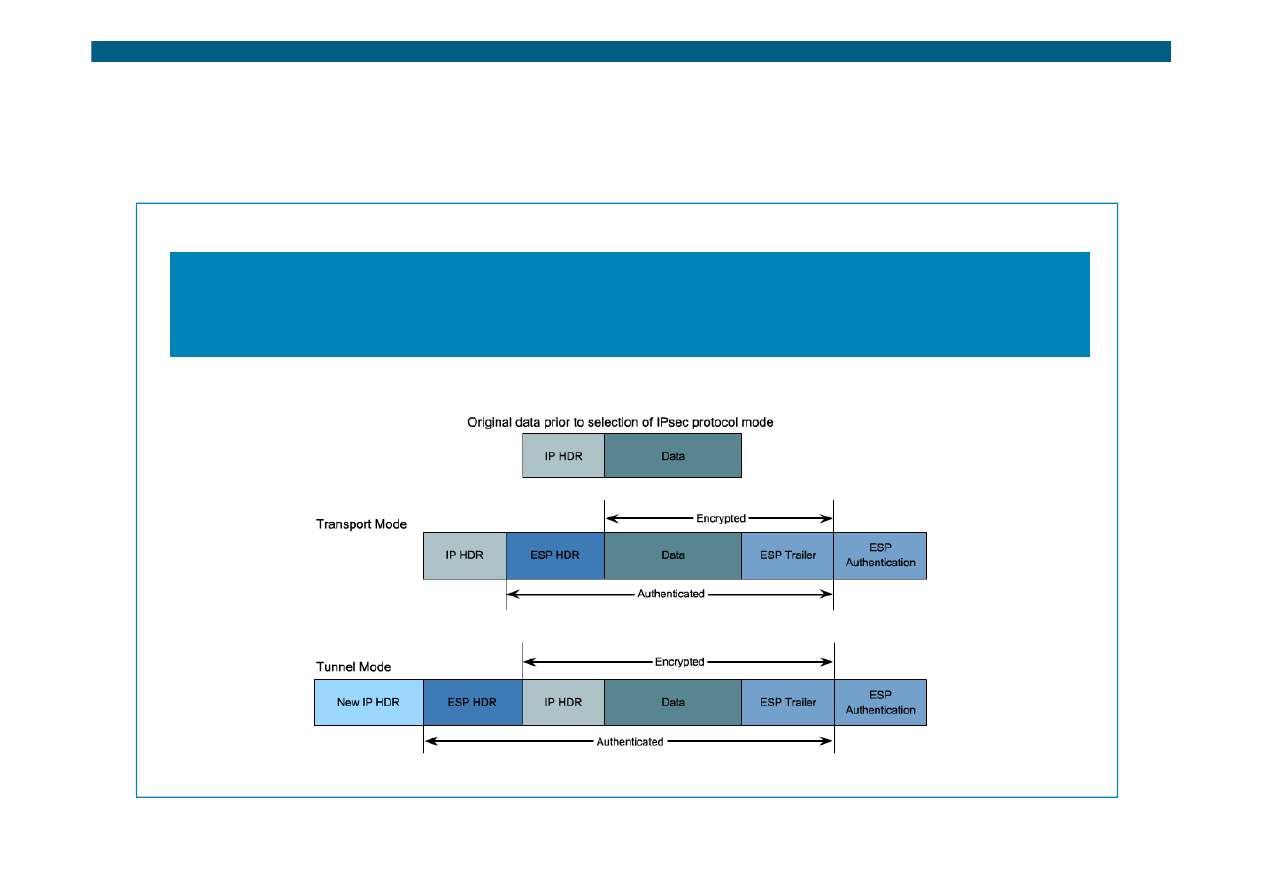

Terminologia IPSec

IPSec okre

ś

la dwa typy SA:

SA dla trybu

transportowego

SA dla trybu

tunelowego

SGGW

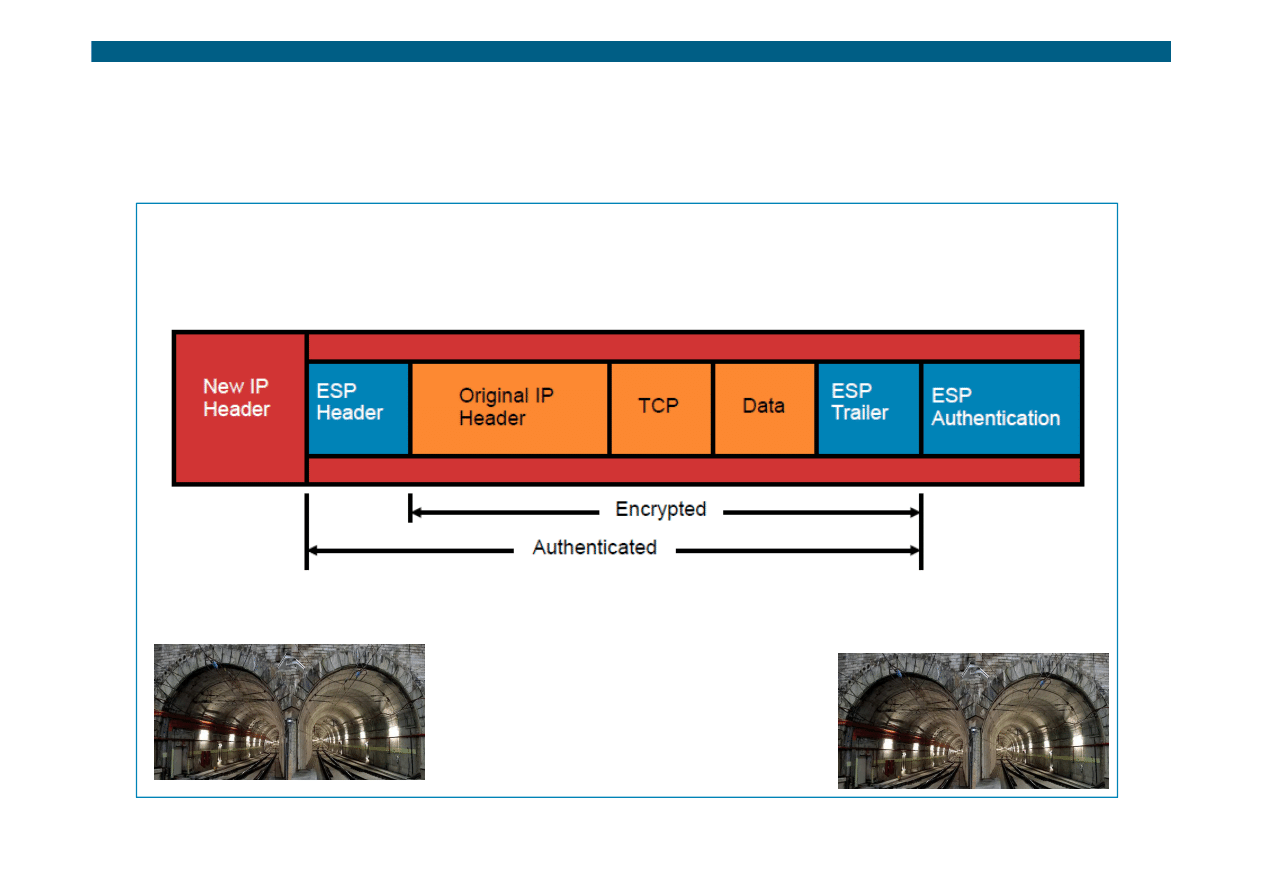

Terminologia IPSec

SA dla trybu

tunelowego

SGGW

ESP

IPSec

SGGW

Terminologia IPSec

SA dla trybu

transportowego

SGGW

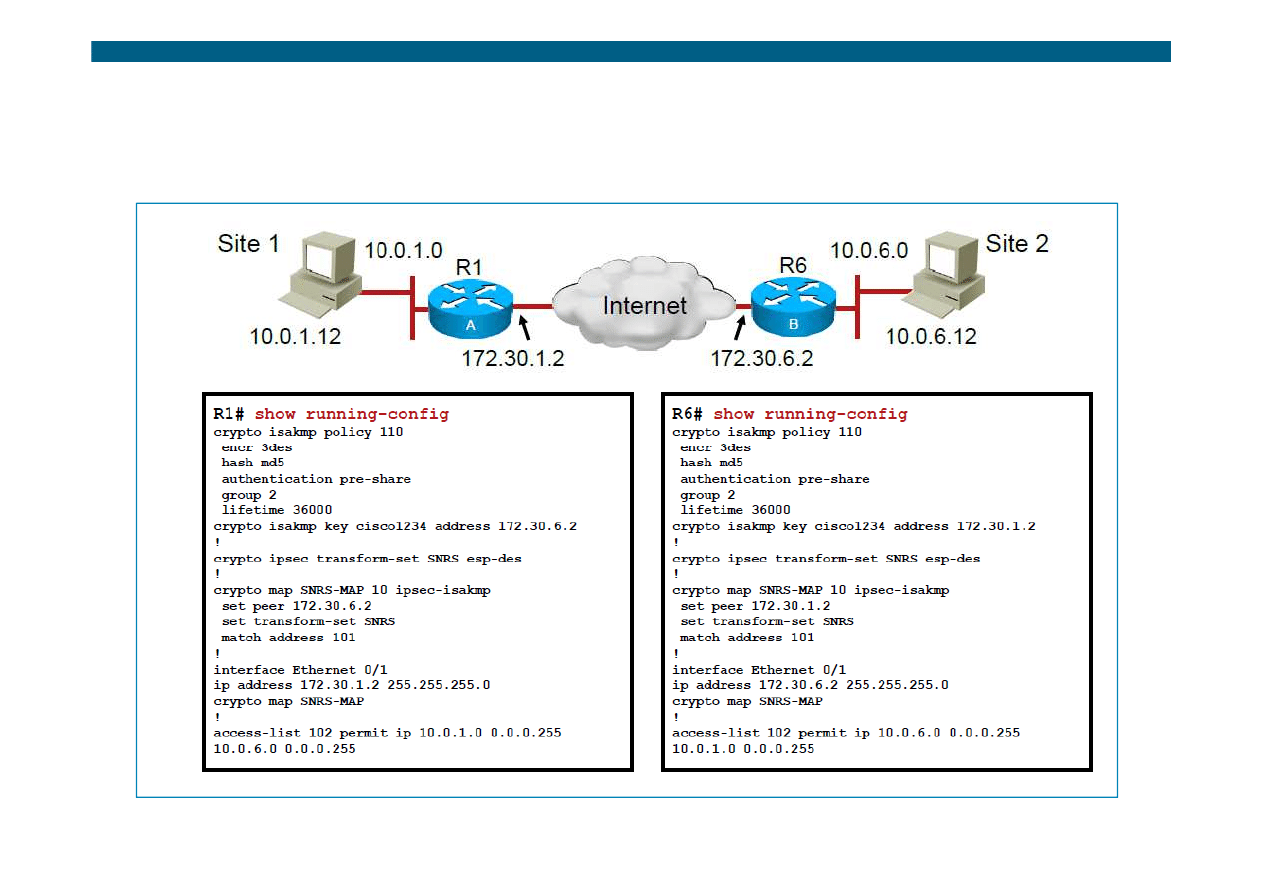

Site-to-Site VPN Tunel

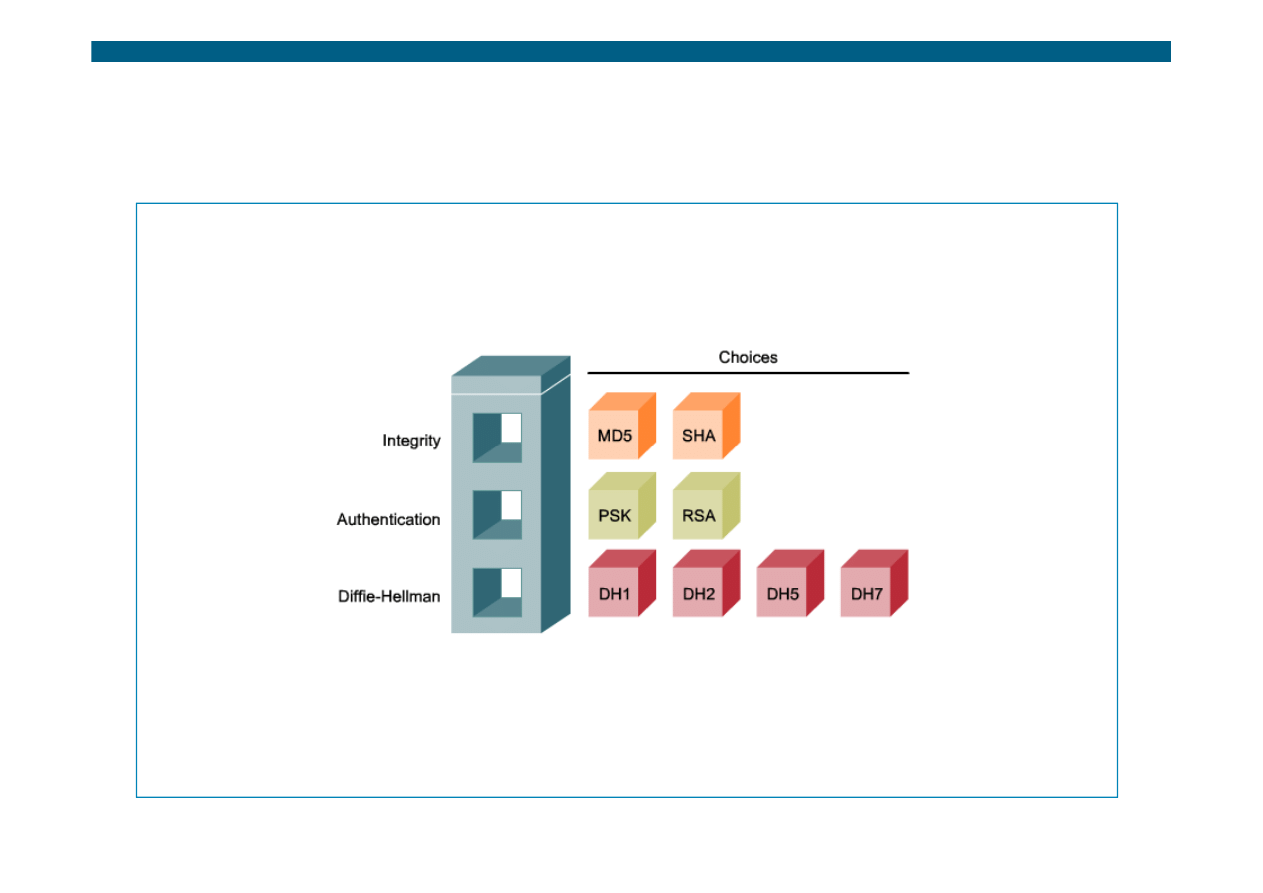

Konfiguracja

Stworzenie

reguł dla protokołu IKE

Ustawiamy parametry

1. Sposób uwierzytelniania (

PSK, RSA, X.509

)

SGGW

1. Sposób uwierzytelniania (

PSK, RSA, X.509

)

2. Wybór algorytmu szyfrowania (

DES, 3DES, AES

)

3. Wybór u

ż

ywanych funkcji skrótu (

MD5, SHA

)

4. Grupa

DH

(wielko

ść

liczb u

ż

ywanych podczas

oblicze

ń

)

5. Czas trwania

skojarzenia SA

Reguły IKE

!

crypto isakmp policy 1

encr aes 256

authentication pre-share

group 2

lifetime 3600

SGGW

lifetime 3600

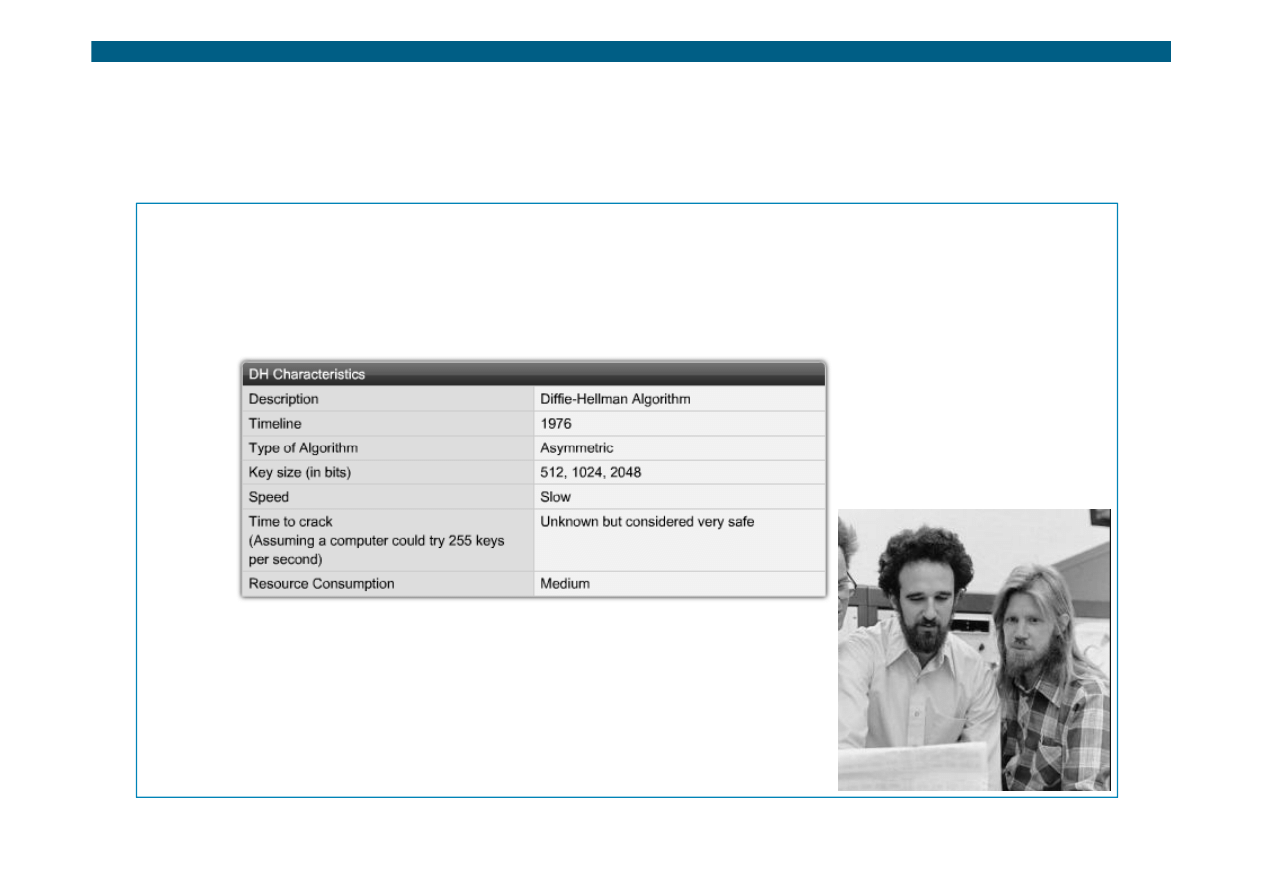

Algorytmy

SGGW

Algorytmy

Whitfield Diffie, Martin Hellman - 1976

SGGW

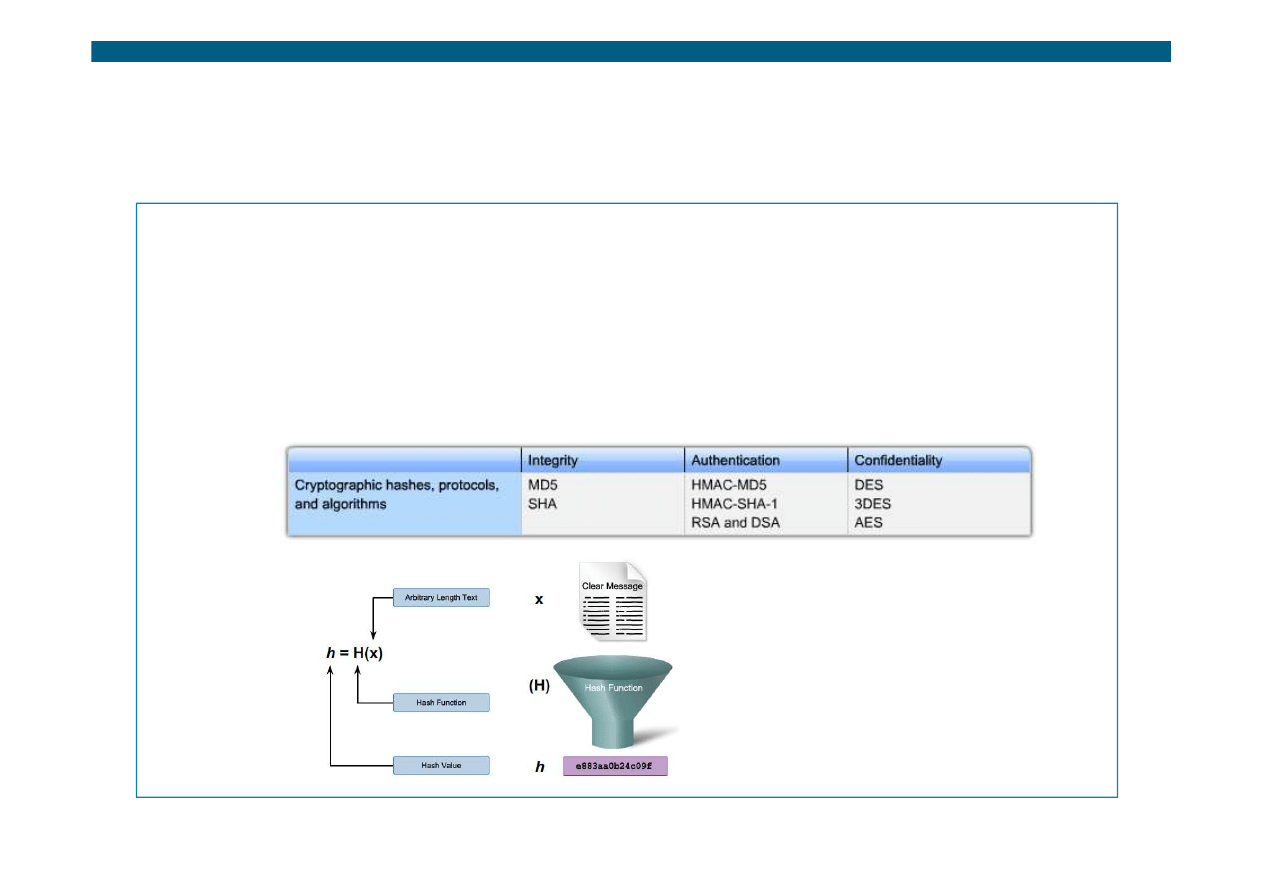

Integrity

Integralno

ść

,

Autentyczno

ść

(uwierzytelnienie),

Poufno

ść

SGGW

SHA-2

SHA-224

(224 bit)

SHA-256

(256 bit)

SHA-384

(384 bit)

SHA-512

(512 bit)

SGGW

SHA-512

(512 bit)

Cisco u

ż

ywa HMAC

MD5 (HMAC-MD5)

SHA-1 (HMAC-SHA-1)

Transform-Set

Konfiguracja parametrów zwi

ą

zanych z poł

ą

czeniem

IPSec

Ustawiamy parametry dla

Crypto ipsec transfom-set

SGGW

Crypto ipsec transfom-set

1. Rodzaj protokołu

IPSec

(

ESP

,

AH

,

oba

jednocze

ś

nie)

2. Protokół szyfrowania (dla

ESP

) np.

AES

,

3DES

3. Funkcja skrótu (intergralno

ść

)

SHA

,

MD5

Reguły IKE

!

crypto ipsec transform-set VPN_TRANS esp-aes 256 esp-sha-hmac

SGGW

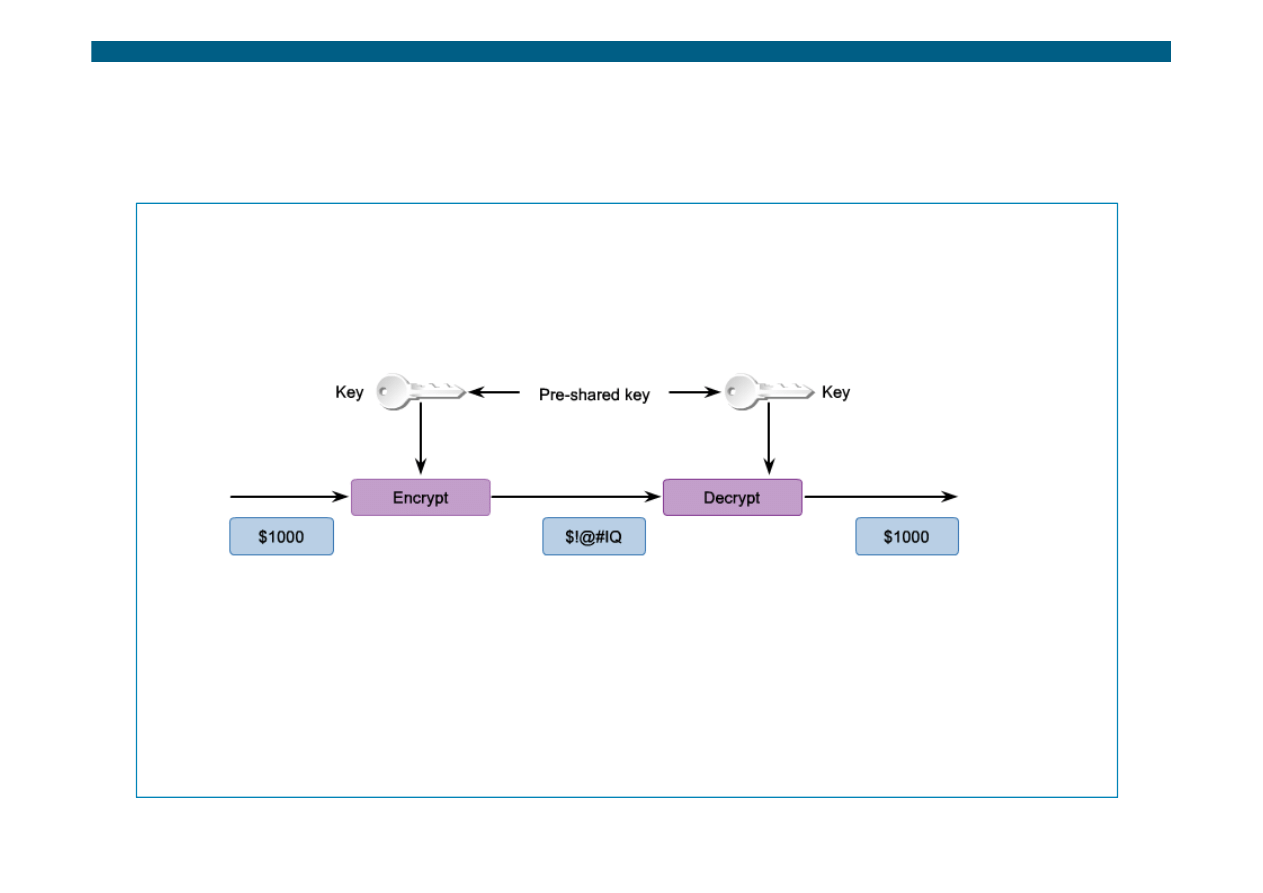

Klucz uwierzytelniaj

ą

cy

Uwierzytelnianie współdzielonym kluczem (

pre-shared-

key

)

Ustawiamy parametry

1.

Ustalony

klucz

SGGW

1.

Ustalony

klucz

2.

Adres

IP peera

Klucz

!

crypto isakmp key secretkey#1$2%3 address 10.10.10.2

SGGW

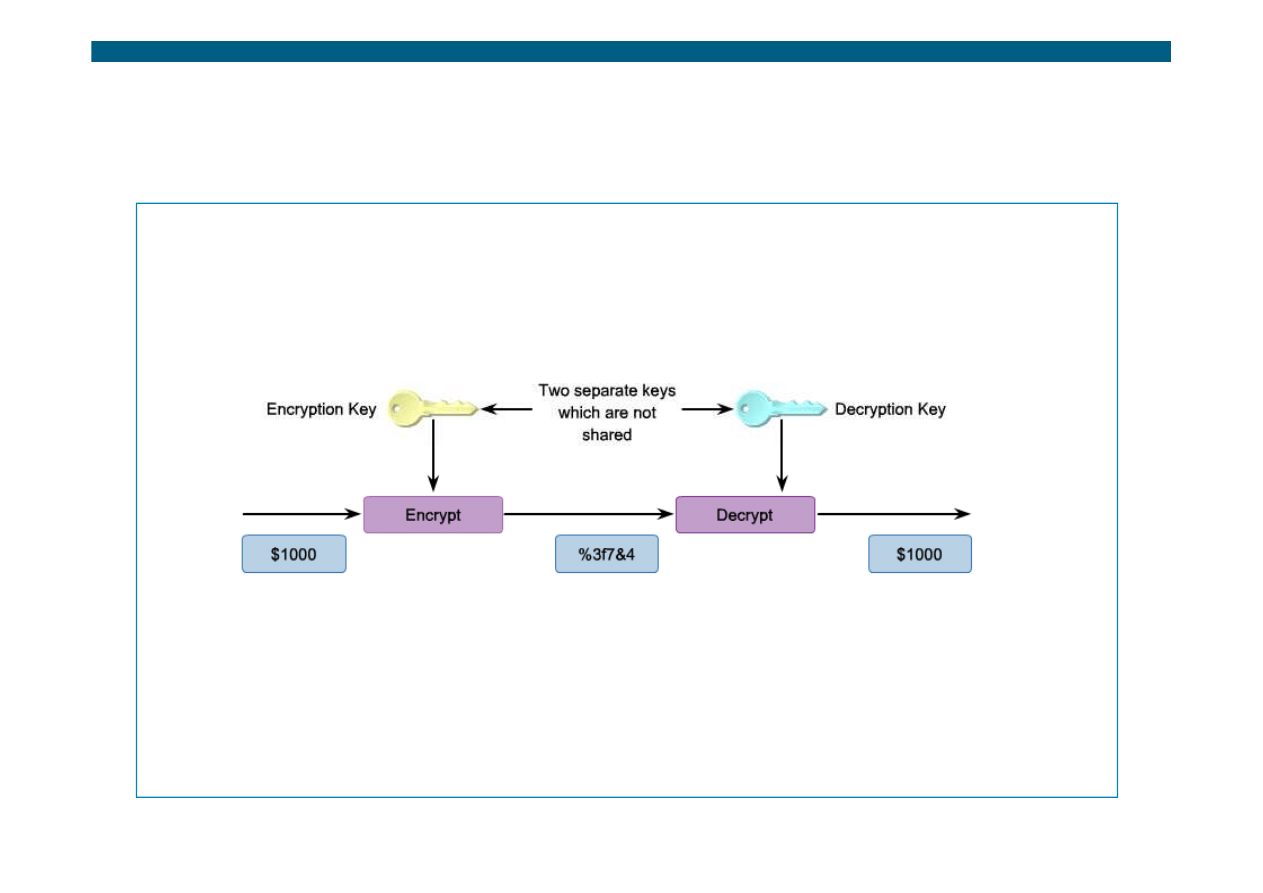

Klucze symetryczne

Klucze symetryczne

SGGW

Klucze asymetryczne

Klucze asymetryczne

SGGW

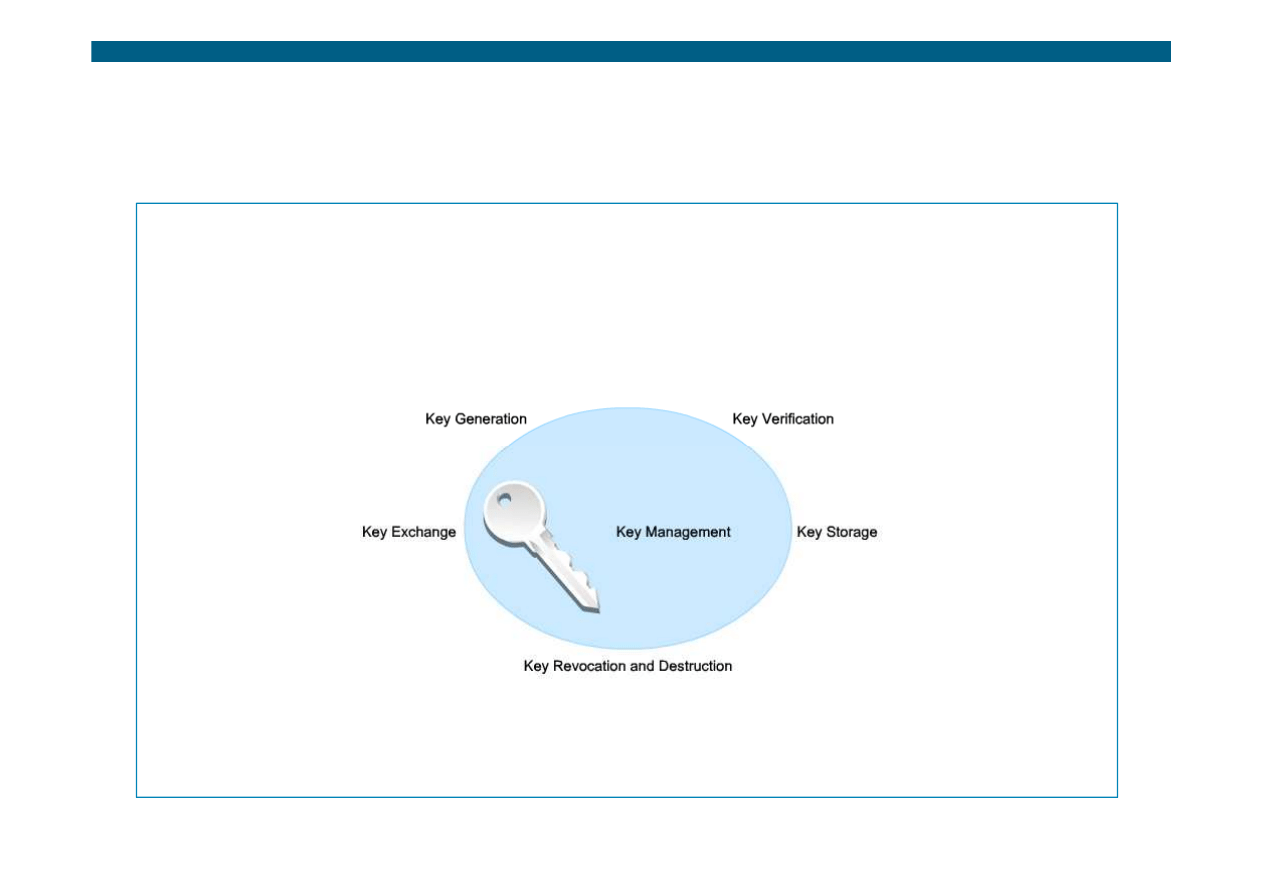

Klucz

Key management

– jeden z najbardziej trudnych

kroków systemu

SGGW

Klucz

Key management

– jeden z najbardziej trudnych

kroków systemu

SGGW

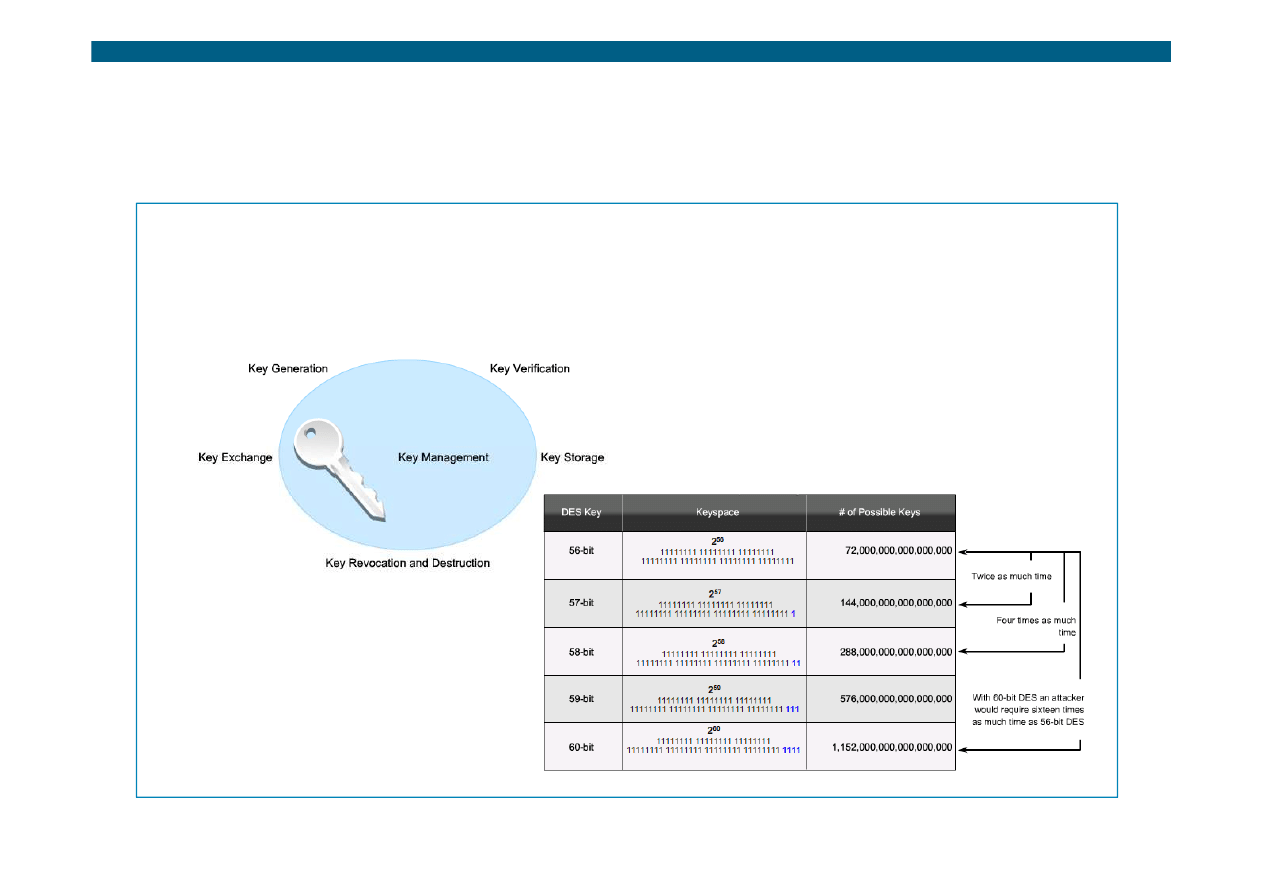

Klucz

Typy kluczy

Symmetric keys

, - stosowane do wymiany pomi

ę

dzy

routerami z sieciami VPN

Asymmetric keys -

stosowane w aplikacjach secure

SGGW

Asymmetric keys -

stosowane w aplikacjach secure

HTTPS

Digital signatures -

stosowane w aplikacjach

webowych

Hash keys -

stosowane w symetrycznych i

asymetrycznych poł

ą

czeniach, podpisy cyfrowe

Utworzenie crypto-mapy

Crypto-map

Wi

ąż

e wszystkie parametry tunelu w cało

ść

(

transform-set, parametry IPSec, ACL

)

Dodajemy

ACL

z informacj

ą

, która okre

ś

li jaki ruch

SGGW

Dodajemy

ACL

z informacj

ą

, która okre

ś

li jaki ruch

zostanie przesłany

tunelem VPN

Mo

ż

e zawiera

ć

kilka tuneli poniewa

ż

do interfejsu

mo

ż

na doda

ć

tylko

jedn

ą

crypto-map

ę

Crypto-map

Ustawienie parametrów

Crypto-map

1.

Adres

IP peera

2.

Dodajemy

Transform-Set

3.

Dodajemy

PFS

SGGW

3.

Dodajemy

PFS

4.

Dodajemy

nr ACL

5.

Dodajemy

crypto-mape

do interfejscu!

Crypto-map

!

!crypto map VPN_MAPA 10 ipsec-isakmp

set peer 10.10.10.2

set transform-set VPN_TRANS

set pfs group2

match address 100

SGGW

match address 100

!

access-list 100 permit ip 192.198.1.0 0.0.0.255 192.168.2.0 0.0.0.255

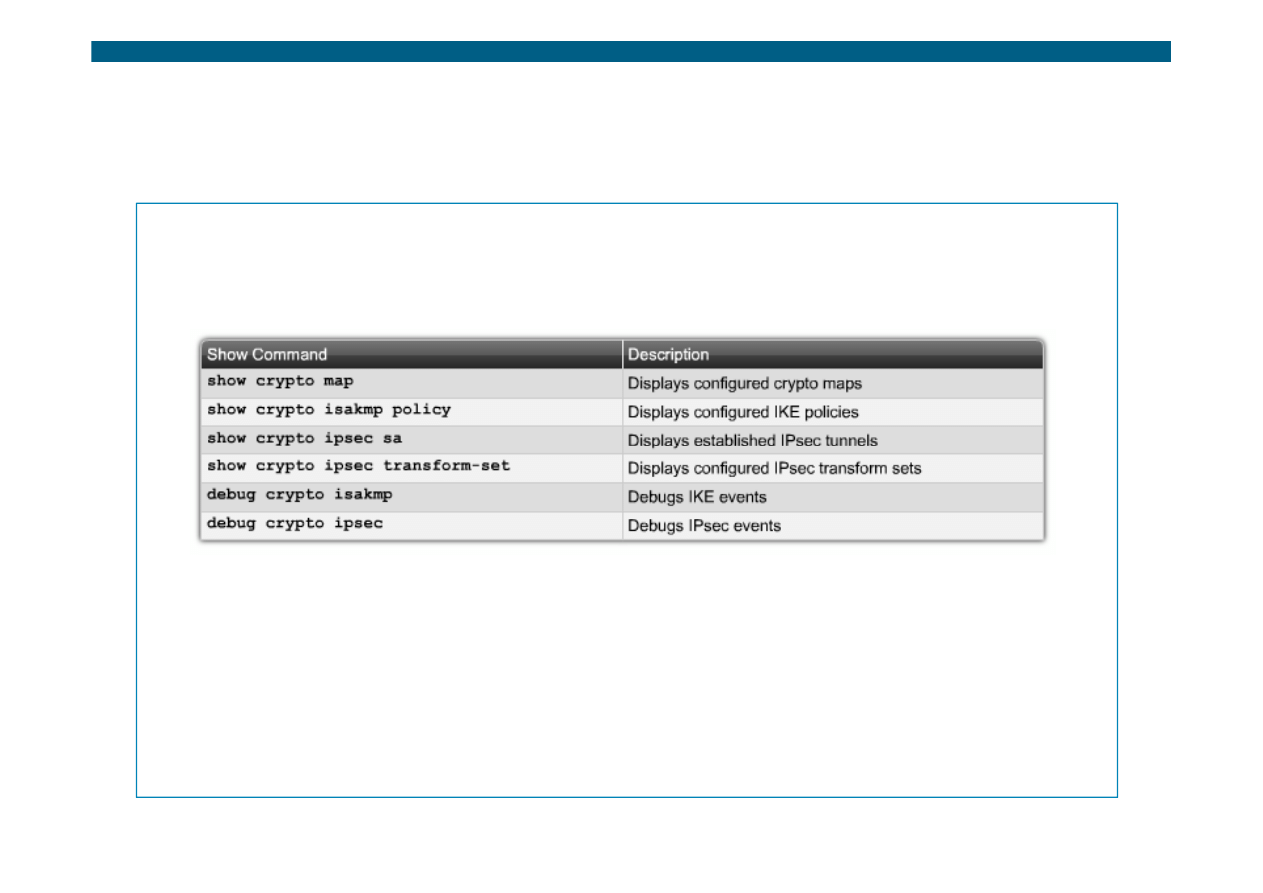

Show

Show crypto isakmp sa

QM_IDLE

– oznacza, ze mo

ż

na przej

ść

do fazy 2

Show crypto ipsec sa

Czy nawi

ą

zano zwi

ą

zki IPSec SA

SGGW

Show crypto isakmp key

Sprawdza klucz

Show crypto ipsec transform-set

Do porównania routerów

Show crypto map

Clear crypto sa peer|map|spi

Show

Show crypto

SGGW

Zastosowania

Przykład

SGGW

QA

ds

BSK 2013

KZI, Dariusz Strz

ę

ciwilk

Wyszukiwarka

Podobne podstrony:

NS2 lab 4 4 7 en Configure Cisco IOS IPSec using Pre Shared Keys

05 IPSec

IPsec

Bezpieczeństwo protokołów TCP IP oraz IPSec

04 maska BSS-MO-4u, Zajęcia WSOWL, OPBMR

Cwiczenie 11 Konfigurowanie i testowanie kanalow IPSec

BSS Szyfr

Bezpieczeństwo protokołów TCP IP oraz IPSec (2)

Cisco Press Configuring the PIX Firewall and VPN Clients Using PPTP, MPPE and IPSec

bss-Z 22 3, SGGW, Niezbędnik Huberta, Leśnictwo, Semestr 1, Technologia Informacyjna

BSS w1A

BSS w1B

Lab4 JSEC IPSec VPN

bss SCIAGA FULL, III rok, Badania silników

FreeSWAN ipsec

Kompresja IPSec ba

GRE over IPSec

więcej podobnych podstron