Bezpiecze

ń

stwo

systemów i sieci

ds

systemów i sieci

BSS _W3 2013

Dariusz Strz

ę

ciwilk

"Cyberprzestrze

ń

jest ju

ż

teraz postrzegana jako

pi

ą

te – oprócz ziemi,

powietrza, wody i

przestrzeni kosmicznej –

ds

przestrzeni kosmicznej –

pole bitwy"

W3

KZI, Dariusz Strz

ę

ciwilk

Szyfrowanie informacji

Szyfrowanie informacji

Kryptografia

Kryptografia z j

ę

zyka greckiego

Krypto –

ukryty, tajny

Graph –

pismo, słowo

Kryptografia zajmuje si

ę

szyfrowaniem

informacji

(kodowaniem

kodowaniem), czyli przekształcaniem tekstu z postaci

SGGW

Kryptografia zajmuje si

ę

informacji

(kodowaniem

kodowaniem), czyli przekształcaniem tekstu z postaci

ogólnie zrozumiałej na posta

ć

niezrozumiał

ą

(tekst

zaszyfrowany, tajny).

Szyfrowanie

Szyfrowanie to

utajnienie

tre

ś

ci przesyłanych

informacji

Szyfrowanie informacji

Szyfrowanie informacji

Przekształcenie musi by

ć

dokonywane w taki sposób,

ż

eby uprawniony odbiorca mógł

jednoznacznie

odwróci

ć

zastosowan

ą

transformat

ę

w procesie

odszyfrowania (dekodowania

dekodowania)

Celem działania nie jest tu ukrycie samego istnienia

informacji, a jedynie jej

tre

ś

ci

SGGW

Celem działania nie jest tu ukrycie samego istnienia

informacji, a jedynie jej

tre

ś

ci

Taki aspekt poufno

ś

ci okre

ś

la si

ę

jako

szyfrowanie

Kryptografia

Kryptografia obejmuje równie

ż

kontrol

ę

kontrol

ę

integralno

ś

ci

integralno

ś

ci

i

i

uwierzytelnianie

uwierzytelnianie

Integralno

ść

danych - spójno

ść

(data integrity) –

funkcja bezpiecze

ń

stwa polegaj

ą

ca na tym,

ż

e dane nie

zostały zmienione, dodane lub usuni

ę

te w

SGGW

zostały zmienione, dodane lub usuni

ę

te w

nieautoryzowany sposób

Uwierzytelnianie (autentyfikacja

) - rozumiemy

identyfikacj

ę

oraz sprawdzenie to

ż

samo

ś

ci u

ż

ytkownika

Kryptografia

Kryptografia

Wiadomo

ść

, która ma zosta

ć

utajniona to

tekst jawny

Wiadomo

ść

po zaszyfrowani to

kryptogram

Odczytywaniem wiadomo

ś

ci bez znajomo

ś

ci

wszystkich elementów sposobu szyfrowania zajmuje

SGGW

wszystkich elementów sposobu szyfrowania zajmuje

si

ę

kryptoanaliza

Kryptoanaliza oraz kryptografia stanowi

ą

dwa główne

działy nauki o utajnianej komunikacji

kryptologii

Kryptografia

Podstawowe techniki szyfrowania

Transpozycja

Transpozycja

(przesuni

ę

cie

przesuni

ę

cie) – zamienia nie same

znaki lecz ich kolejno

ść

wyst

ę

powania

Kryptografia

rkpyotrgfaai

SGGW

Substytucja

Substytucja

(podstawienie

podstawienie) – polega na zamianie

znaków jawnych innymi znakami

tekstu tajnego.

Prostym przykładem jest technika stosowana przez

Juliusza Cezara

Kryptografia

nubtxsjudild

Kryptografia

Podstawowe techniki szyfrowania

Kryptografia

nubtxsjudild

SGGW

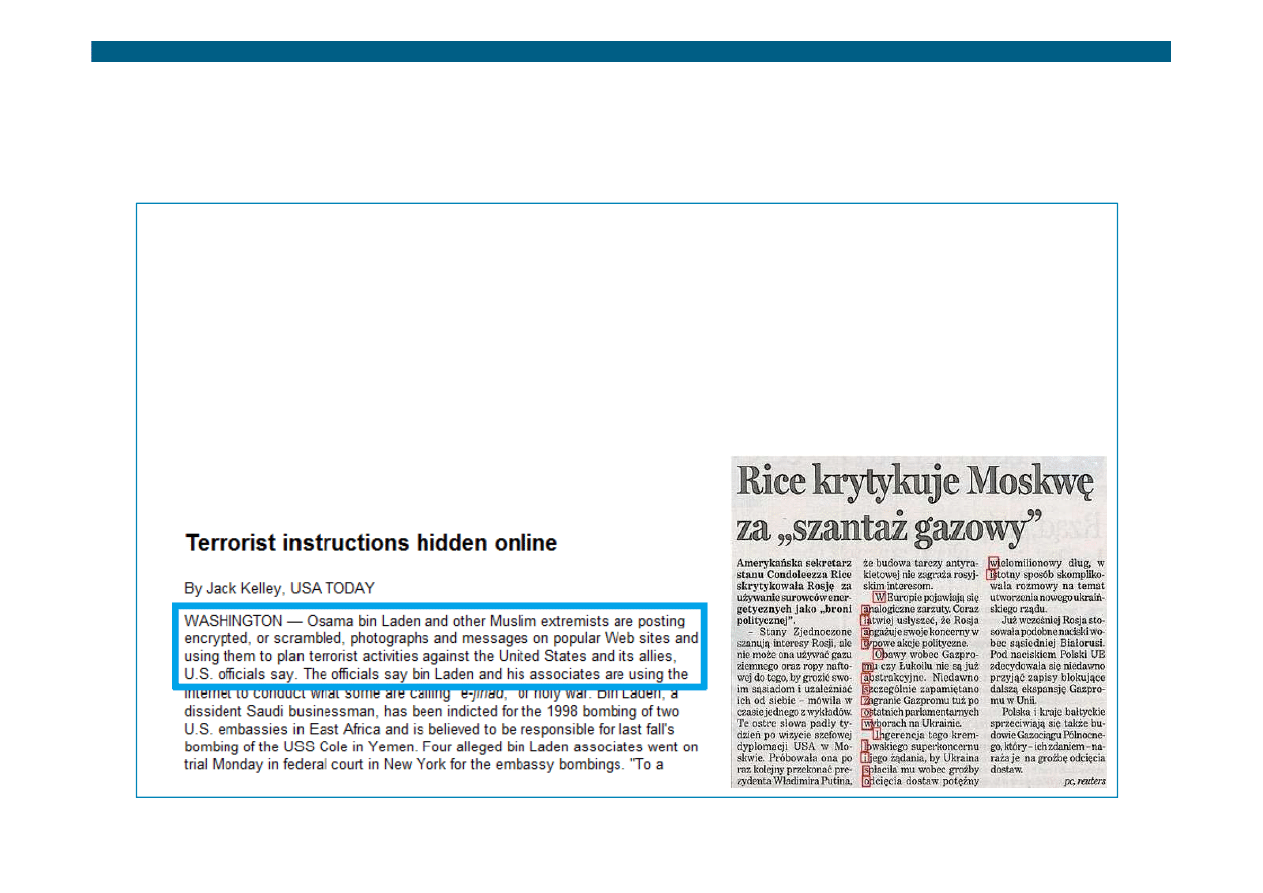

Steganografia

Steganografia

Στεγανογραφία

– dosłownie (osłoni

ę

te, zakryte

pisanie)

Ukrywaniem informacji zajmuje si

ę

specjalny wariant

kryptografii tzw.

Steganografia

Pierwsze wzmianki V w. p.n.e. opisane przez Herodota

SGGW

Pierwsze wzmianki V w. p.n.e. opisane przez Herodota

w historii zmaga

ń

pomi

ę

dzy

Grecja a Persj

ą

Metody

Metody –

–

Atrament sympatyczny

, który odczytywano po

podgrzaniu papieru

Cienki jedwab

oblewany woskiem i połykany przez

go

ń

ca

Steganografia

Steganografia

Istot

ą

steganografii jest przekazywanie tajnych

informacji w taki sposób, by

nie ujawnia

ć

ich istnienia

ani samego faktu ukrytej komunikacji

W historii no

ś

nikami informacji były

SGGW

skóra głowy,

tabliczki woskowe

zapisane kartki papieru

Steganografia

Steganografia

Wada

Wada

–

–

Przechwycenie wiadomo

ś

ci oznaczało jej

ujawnienie

Dla zwi

ę

kszenia bezpiecze

ń

stwa stosuje si

ę

steganografi

ę

steganografi

ę

i

i

kryptografi

ę

kryptografi

ę

jednocze

ś

nie, czyli

ukrywanie i przesyłanie utajnionych wiadomo

ś

ci

SGGW

ukrywanie i przesyłanie utajnionych wiadomo

ś

ci

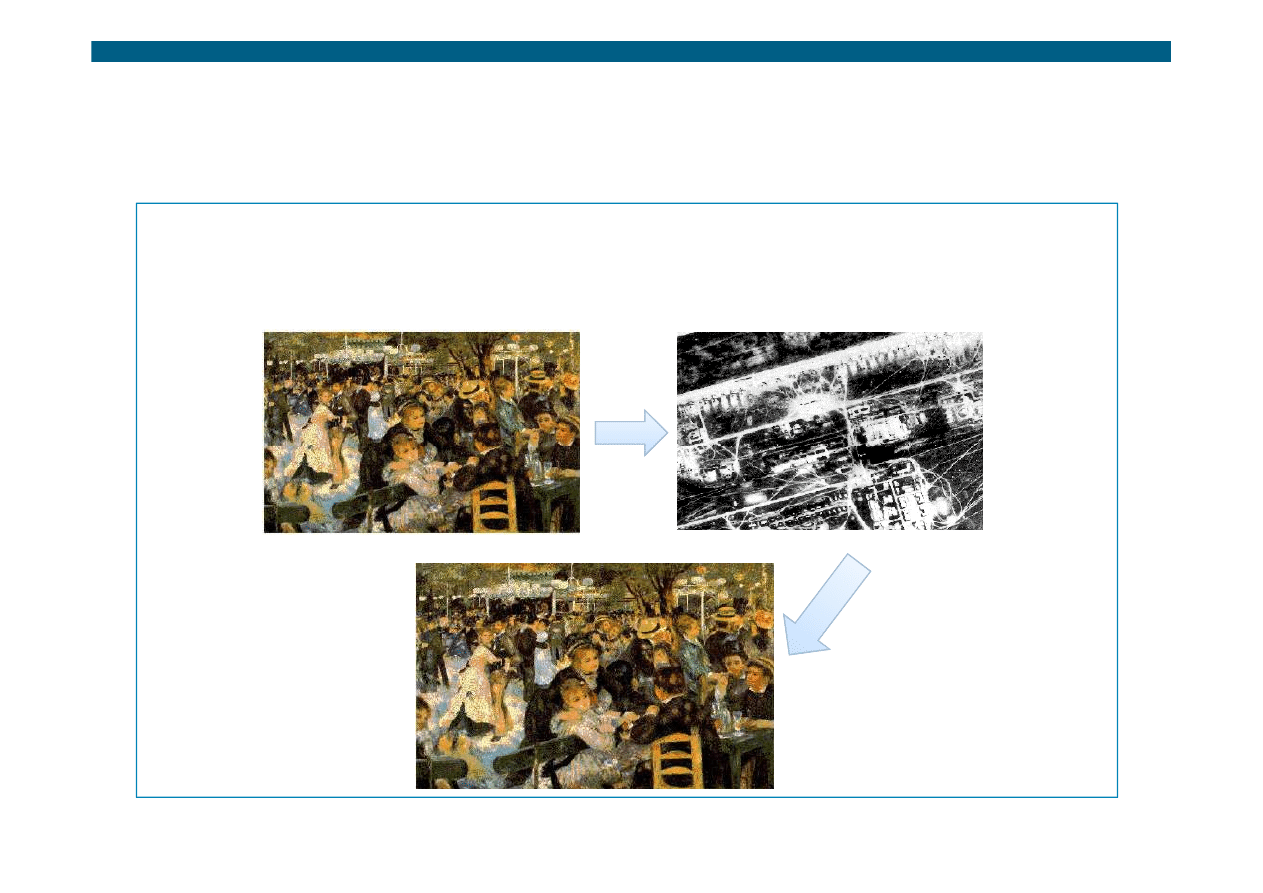

Steganografia

Steganografia

Współczesne rozwi

ą

zania w dziedzinie steganografii

Ukrywanie informacji w tre

ś

ciach multimedialnych

cyfrowych obrazach

plikach d

ź

wi

ę

kowych

SGGW

plikach d

ź

wi

ę

kowych

filmach wideo

przesyłanym tek

ś

cie

w protokołach komunikacyjnych

Steganografia

Steganografia

Neil F. Johnson, Sushil Jajodia: Exploring Steganography: Seeing

the Unseen -http://www.jjtc.com/pub/r2026.pdf

SGGW

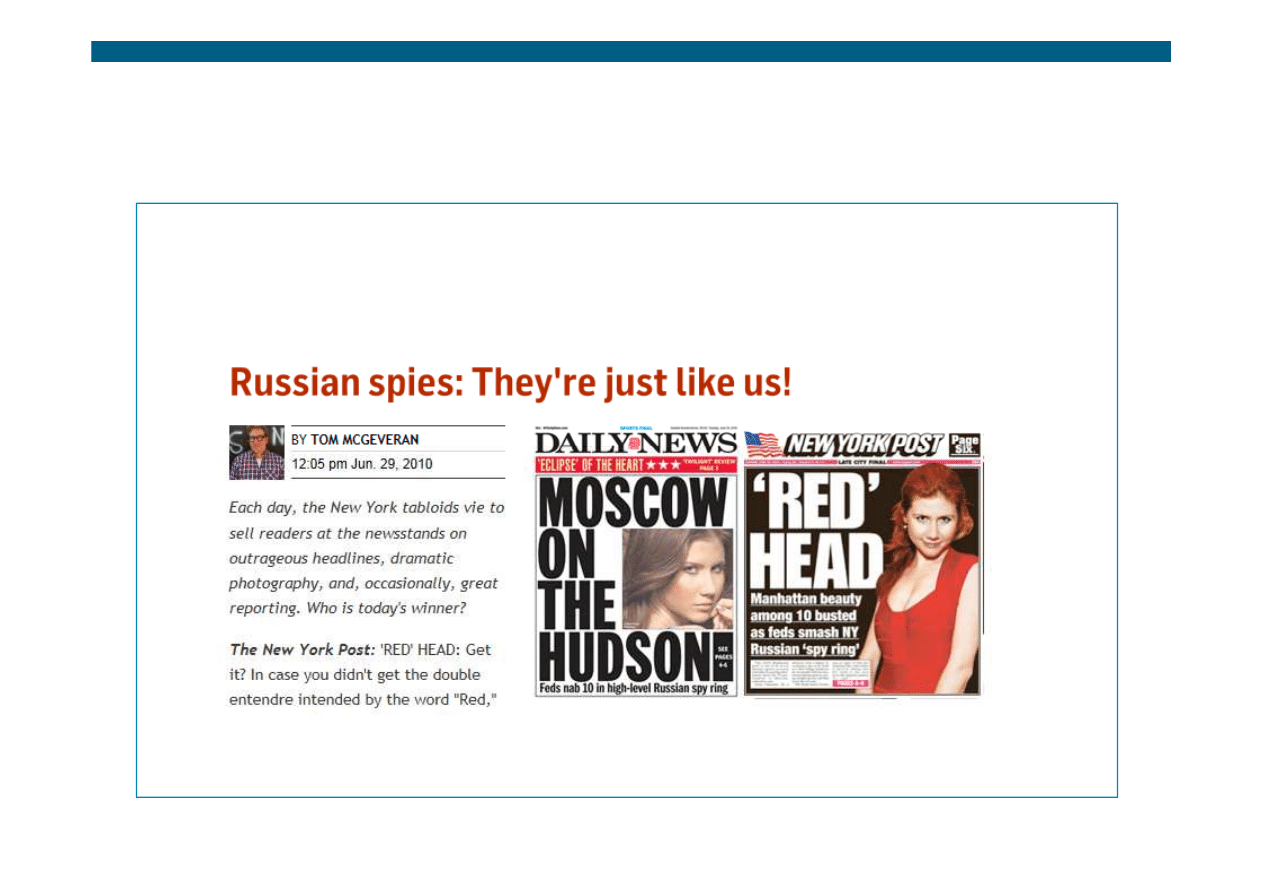

Steganografia

Steganografia

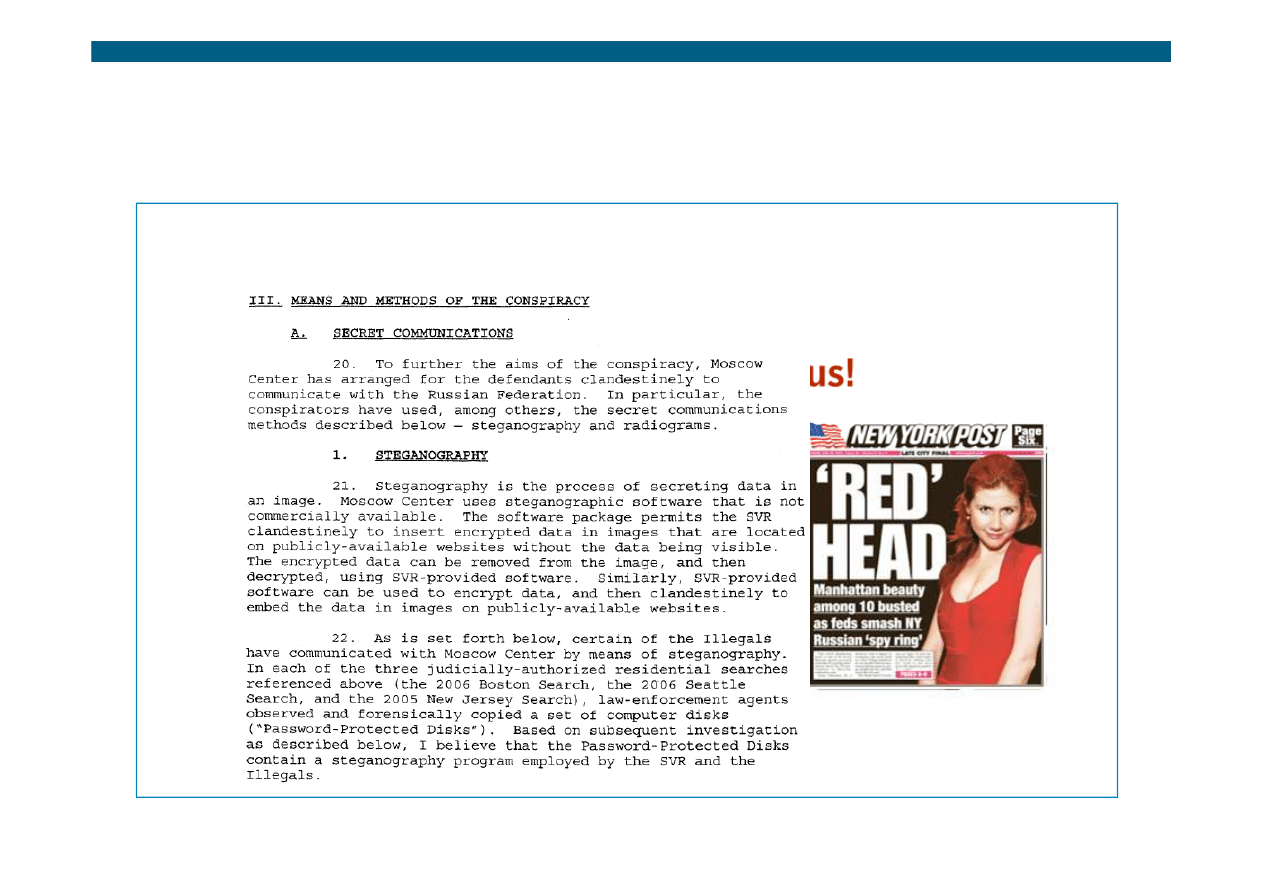

Russian spies

SGGW

Steganografia

Steganografia

http://www.justice.gov/opa/documents/062810complaint2.pdf

SGGW

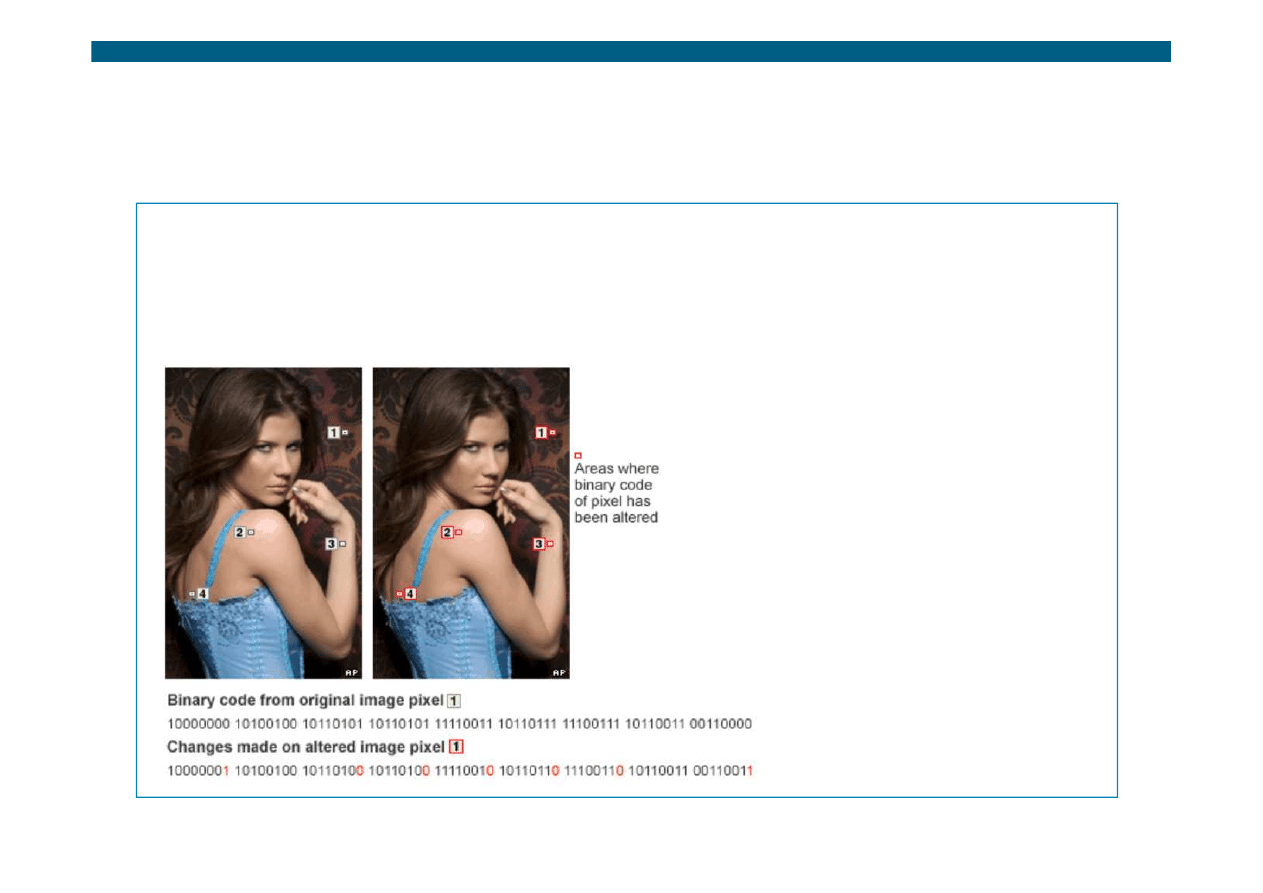

Steganografia

Steganografia

Obrazy

LSB

–

L

east

S

ignificant

B

its

Dodanie ostatniego bitu tworzy nowy kod ASCI

SGGW

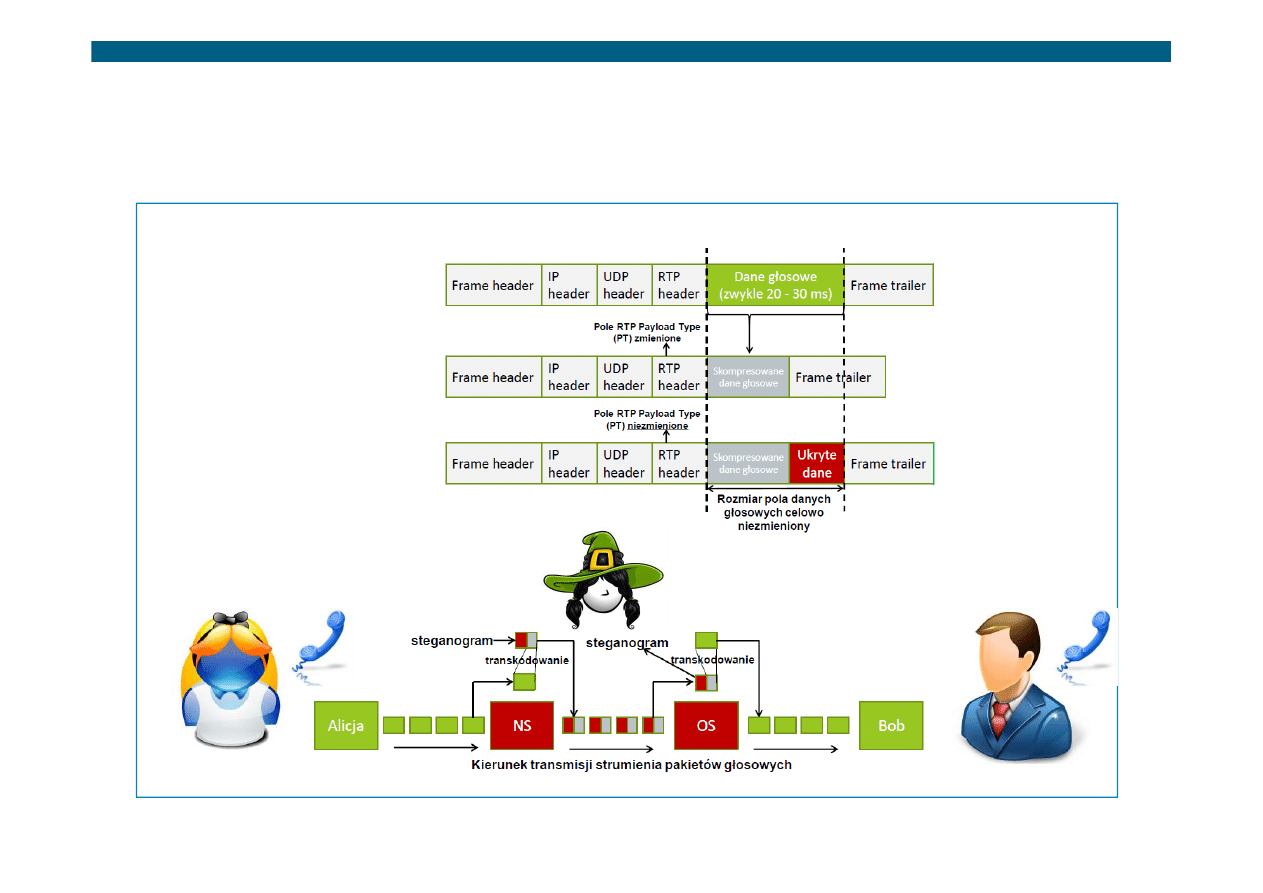

Steganografia

Steganografia

Głos

VoIP

SGGW

Szyfrowanie

ds

Metody szyfrowania

Szyfrowanie przez podstawienie

Szyfrowanie przez podstawienie

Szyfr przestawieniowy

– jest jednym z najprostszych

sposobów zmiany znaczenia wiadomo

ś

ci. W wyniku

przestawienia liter w słowie otrzymujemy inne słowo –

anagram

Dla słowa

szyfrowanie

mamy litery ze zbioru

SGGW

Dla słowa

szyfrowanie

mamy litery ze zbioru

{

a, e, f, i, n, o, r, s, w, y, z

}

Anagram

- ze zbioru tych liter wybieramy

pierwsz

ą

liter

ę

(spo

ś

ród 11), nast

ę

pnie

drug

ą

(spo

ś

ród 10),

itd.…

Szyfrowanie przez podstawienie

Szyfrowanie przez podstawienie

Mo

ż

liwo

ś

ci zbudowania anagramu

11*10 *9 * … *2 *1 = 39 916 800

Ogólnie jest to

1 * 2 * 3 * … * (n - 1) * n = n!

Dla

27 liter

alfabetu + znak przestankowy mamy

SGGW

27! = 1,09 *10

28

ró

ż

nych podstawie

ń

Pentium 4 3,5 GHz (wykonuje 4 polecenia w jednym

takcie) wypróbowanie wszystkich mo

ż

liwo

ś

ci trwałoby

34,5 biliona lat

Wszech

ś

wiat liczy

13-14 miliardów

, a ziemia

4,5

miliarda lat

Szyfrowanie przez podstawienie

Szyfrowanie przez podstawienie

W celu odczytania kryptogramu b

ę

d

ą

cego anagramem

tekstu jawnego nale

ż

y

rozwa

ż

y

ć

wszystkie

mo

ż

liwe

przestawienia liter

Trudne zadanie bez znajomo

ś

ci

reguł przestawienia

liter

SGGW

liter

Przykład przestawienia

ka

ż

dych dwóch kolejnych

liter

WAHITILEKODNIBGSEITNSTOIHGN

WAHITILEKODNIBGSEITNSTOIHGN

???

???

Szyfrowanie przez podstawienie

Szyfrowanie przez podstawienie

Trudne zadanie bez znajomo

ś

ci

reguł przestawienia

liter

Ilo

ść

liter

Wszystkie mo

ż

liwo

ś

ci

ustawie

ń

liter

SGGW

5

120

15

1,3 * 10

12

35

1,3 * 10

40

50

3,0 * 10

64

Szyfrowanie

Szyfrowanie -- metoda płotu

metoda płotu

W metodzie tej, najpierw kolejne litery tekstu jawnego

s

ą

zapisywane na zmian

ę

w

dwóch kolejnych

rz

ę

dach

, a nast

ę

pnie ci

ą

gi ł

ą

czone s

ą

wg kolejno

ś

ci

Pierwszy rz

ą

d

, po który nast

ę

puje ci

ą

g liter

z rz

ę

du

drugiego

SGGW

drugiego

k y t g a i

r

p o r

f a

Szyfrowanie

Szyfrowanie -- metoda płotu

metoda płotu

Otrzymujemy w wyniku kryptogram

Kytgairporfa

Płot w przykładzie ma dwa rz

ę

dy, ale mog

ą

istnie

ć

wi

ę

ksze rz

ę

dy płotów

SGGW

wi

ę

ksze rz

ę

dy płotów

SFWIZRAEYON (?)

Szyfrowanie

Szyfrowanie

W metodzie szyfrowania wyst

ę

puj

ą

dwa elementy

Ogólny algorytm szyfrowania

– sposób ustawienia

kolejnych liter tekstu jawnego o okre

ś

lonej liczbie

rz

ę

dów

Klucz

– liczba rz

ę

dów w płocie

SGGW

Klucz

– liczba rz

ę

dów w płocie

Szyfrowanie

Szyfrowanie

Podstawowe zało

ż

enie kryptografii mówi,

ż

e

bezpiecze

ń

stwo systemu szyfrowania jest

oparte na

kluczach

a nie na sposobie działania

Sposoby szyfrowania s

ą

powszechnie znane,

tajny

jest klucz,

który jest

newralgicznym

elementem

SGGW

jest klucz,

który jest

newralgicznym

elementem

algorytmu szyfruj

ą

cego

Szyfrowanie

Szyfrowanie

Najpowszechniejsza technika stosowana w kryptografii

polega na zamianie liter innymi literami -

metody

podstawieniowe

podstawieniowe

Kolejne litery nie zmieniaj

ą

miejsca tylko znaczenie

Szyfr Cezara

Cezara

jeden z najstarszych szyfrów

SGGW

Szyfr Cezara

Cezara

jeden z najstarszych szyfrów

podstawieniowych – I w. p.n.e.

Polega na zast

ą

pieniu ka

ż

dej

litery alfabetu jawnego

liter

ą

poło

ż

on

ą

o

3 miejsca

dalej

W przypadku alfabetu polskiego mamy:

Alfabet

Alfabet

jawny

jawny

::

a

ą

b c

ć

d e

ę

f g h i j … x y z

ż

ź

Alfabet

Alfabet

szyfrowy

szyfrowy

::

C

Ć

D E

Ę

F G H I J K L Ł …

Ż

Ź

A

Ą

B

Szyfrowanie

Szyfrowanie

Deszyfracja

wykonywana po zaszyfrowaniu tekstu

cz

ęś

ci jest operacj

ą

odwrotn

ą

do szyfrowania

Szyfrowanie o takiej własno

ś

ci jest nazywana

szyfrowaniem z

kluczem symetrycznym

, znajomo

ść

klucza nadawcy wystarcza do odczytania wiadomo

ś

ci

SGGW

klucza nadawcy wystarcza do odczytania wiadomo

ś

ci

Klasyczny szyfr Cezara

mo

ż

na uogólni

ć

,

dopuszczaj

ą

c przesuni

ę

cie alfabetu o dowoln

ą

ilo

ść

znaków –

34 mo

ż

liwe alfabety

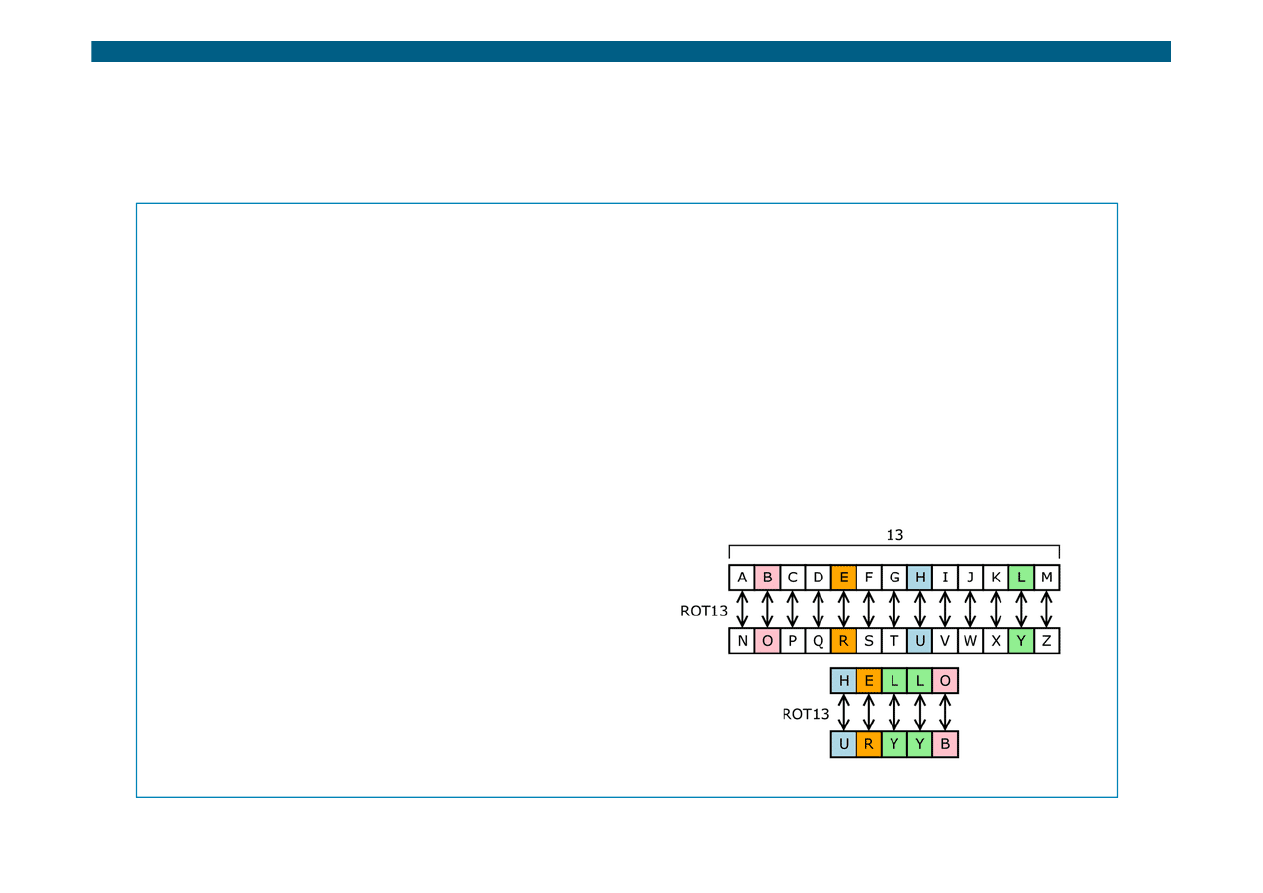

Szyfrowanie

Szyfrowanie

Szyfrowanie strumieniowe

szyfruje ci

ą

gi bitowe za

pomoc

ą

operacji XOR

W Internecie stosowany jest szyfr oznaczony jako

ROT13

, który polega na zast

ą

pieniu ka

ż

dej litery tekstu

liter

ą

, która znajduje si

ę

o

13 pozycji

dalej

SGGW

liter

ą

, która znajduje si

ę

o

13 pozycji

dalej

Netscape

Netscape Messenger

Messenger dekoduje wiadomo

ś

ci

zaszyfrowane

metod

ą

ROT13

Szyfrowanie

Szyfrowanie

Wybór losowego uporz

ą

dkowania liter alfabetu

szyfrowego nale

ż

y przekaza

ć

osobie, która ma

odczyta

ć

kryptogram

Zamiast

losowego wyboru

alfabetu stosuje si

ę

klucze

,

które precyzyjnie okre

ś

laj

ą

alfabet szyfrowy

SGGW

które precyzyjnie okre

ś

laj

ą

alfabet szyfrowy

Podstawowym sposobem dla okre

ś

lenia alfabetu

szyfrowego mo

ż

e by

ć

podanie

słowa kluczowego

(lub

powiedzenia

)

Na pocz

ą

tku alfabetu szyfrowego umieszczamy

słowo

kluczowe

i

usuwanym

powtarzaj

ą

ce si

ę

litery, a potem

dopisujemy pozostałe

litery alfabetu w porz

ą

dku

alfabetycznym

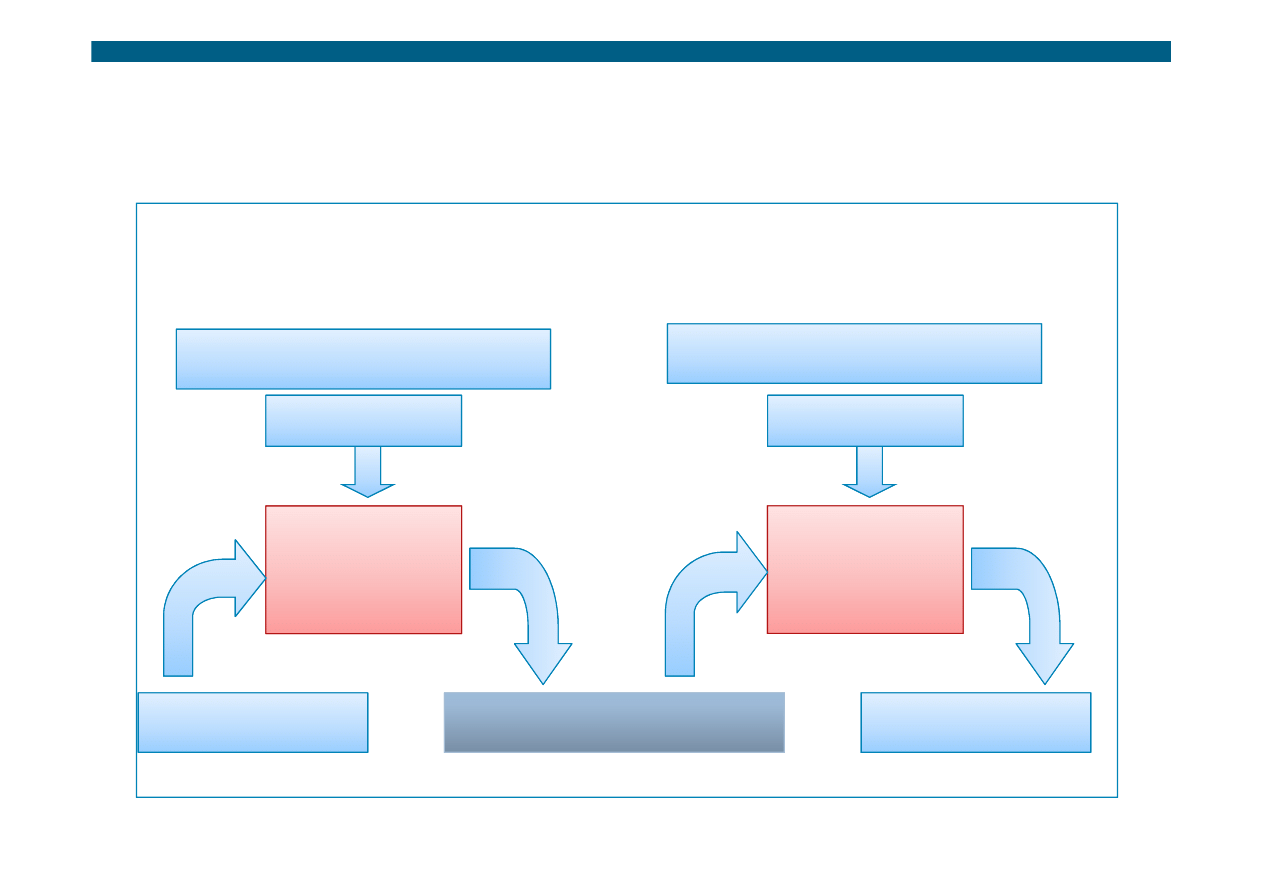

Schemat szyfrowania

Schemat szyfrowania

Schemat przekazywania wiadomo

ś

ci

Schemat przekazywania wiadomo

ś

ci

Nadawca

Nadawca

Odbiorca

Odbiorca

Klucz

Klucz

SGGW

Tekst jawny

Tekst jawny

Algorytm

szyfrujący

Algorytm

deszyfrujący

Tekst zaszyfrowany

Szyfrowanie przez podstawianie

Szyfrowanie przez podstawianie

Klucz (słowo kluczowe)

Klucz (słowo kluczowe)

CAPPADOCIA

Alfabet jawny

Alfabet jawny

a

ą

b c

ć

d e

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

C A P D O I

J K L Ł M N

Ń

Ó Q R S

Ś

T U V W X Y

SGGW

C A P D O I

J K L Ł M N

Ń

Ó Q R S

Ś

T U V W X Y

Z

Ż

Ź

Ą

B

Ć

E

Ę

F G H

Alfabet szyfrowy

Alfabet szyfrowy

Kryptogram dla klucza

Kryptogram dla klucza

CAPPADOCIA

Ócwciud

ń

c

ź

u wyfjwnkó

ś

c óycn

ś

c

ś

c

ćę

g

ęś

nj c

ś

c

ź

uqn

ń

zónj

ń

Kryptografia i

Kryptografia i kryptoanaliza

kryptoanaliza

Kryptografia

tworzy metody opracowywania szyfrów, a

kryptoanaliza

zajmuje si

ę

metodami łamania szyfrów

Złamanie szyfru

Cezara

ogranicza si

ę

do okre

ś

lenia

ilo

ś

ci pozycji

przesuni

ę

tych liczb

Złamanie

szyfru płotowego

wymaga okre

ś

lenia o ile

SGGW

Złamanie

szyfru płotowego

wymaga okre

ś

lenia o ile

pozycji przesuwaj

ą

si

ę

litery (ile rz

ę

dów ma płot)

Szyfry podstawieniowe

z dowolnym alfabetem

szyfrowym generowanym z kluczem s

ą

trudniejsze do

złamania

Kryptografia i

Kryptografia i kryptoanaliza

kryptoanaliza

Pierwsze zapiski o łamaniu takich szyfrów pochodz

ą

z

IX w. Al – Kindi wykorzystuj

ą

c

ró

ż

nice w cz

ę

sto

ś

ci

wyst

ę

powania liter

opisał metod

ę

łamania szyfru w

tek

ś

cie

– analiza cz

ę

sto

ś

ci

W j

ę

zyku angielskim najcz

ęś

ciej wyst

ę

puje litera

e, a

nast

ę

pnie litery

t, a, o, i

SGGW

W j

ę

zyku angielskim najcz

ęś

ciej wyst

ę

puje litera

e, a

nast

ę

pnie litery

t, a, o, i

Szukaj

ą

c par odpowiadaj

ą

cych sobie liter uwzgl

ę

dnia

si

ę

charakterystyczne dla danego j

ę

zyka poł

ą

czenia

dwóch lub wi

ę

cej liter np.:

qu, th

(w j. angielskim)

rz, sz cz,

ść

(w j. polskim)

Szyfrowanie

Szyfrowanie polialfabetyczne

polialfabetyczne

Szyfry z wieloma alfabetami szyfrowymi -

szyfry

szyfry

polialfabetyczne

polialfabetyczne

Uniemo

ż

liwiaj

ą

zastosowanie

analizy cz

ę

sto

ś

ci

do

złamania szyfru. W tworzonych kryptogramach za dan

ą

liter

ę

odpowiada

wiele ró

ż

nych liter

SGGW

liter

ę

odpowiada

wiele ró

ż

nych liter

Słowo kluczowe (wybierane

zazwyczaj w innym

j

ę

zyku

) słu

ż

y do wyznaczenia alfabetów

Szyfr zaproponowany przez dyplomat

ę

francuskiego

Blasie de Viener’a

w XVI w. uchodził za nie do

złamania. W drugiej połowie XIX w. został załamany

min. przez

Charlesa Babbage

Szyfr

Szyfr Vigen

Vigenè

ère’a

re’a

Klucz (słowo kluczowe)

Klucz (słowo kluczowe)

BRIDE

Alfabet jawny:

Alfabet jawny:

a

ą

b c

ć

d e

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

B

c

ć

d e

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

a

ą

SGGW

B

c

ć

d e

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

a

ą

R

s

ś

t u v w x y z

ż

ź

a

ą

b c

ć

d e

ę

f g h i j k l ł m n

ń

o ó p q

I

j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

a

ą

b c

ć

d e

ę

f g h

D

e

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

a

ą

b c

ć

E

ę

f g h i j k l ł m n

ń

o ó p q r s

ś

t u v w x y z

ż

ź

a

ą

b c

ć

d

Otrzymane alfabety szyfrowe

Otrzymane alfabety szyfrowe

Szyfr

Szyfr Vigen

Vigenè

ère’a

re’a

Alfabet

a

a

ą

ą

b

b c

c

ć

ć

d

d e

e

ę

ę

ff g

g h

h ii

jj k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p q

q rr s

s

ś

ś

tt u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

B

B

c

c

ć

ć

d

d e

e

ę

ę

ff

g

g h

h ii

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p q

q rr s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

R

R

s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

b

b c

c

ć

ć

d

d e

e

ę

ę

ff

g

g h

h ii

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p q

q

II

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p q

q rr s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

b

b c

c

ć

ć

d

d e

e

ę

ę

ff

g

g h

h

SGGW

II

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p q

q rr s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

b

b c

c

ć

ć

d

d e

e

ę

ę

ff

g

g h

h

D

D

e

e

ę

ę

ff

g

g h

h ii

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó

p

p q

q rr

s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

b

b c

c

ć

ć

E

E

ę

ę

ff

g

g h

h ii

jj

k

k ll

łł

m

m n

n

ń

ń

o

o ó

ó p

p

q

q rr s

s

ś

ś

tt

u

u v

v w

w x

x y

y z

z

ż

ż ź

ź

a

a

ą

ą

b

b c

c

ć

ć

d

d

Alfabety szyfrowe

Alfabety szyfrowe

Dla tekstu

Dla tekstu

P a n n a w o p a ł a c h

Otrzymamy

Otrzymamy

R R V Q E Y

Ę

Z D P B T P

Szyfr

Szyfr Playfair

Playfair

Po złamaniu szyfru Vigenère’a kryptolodzy

zaproponowali wprowadzenie

jednoczesnego

szyfrowania par liter

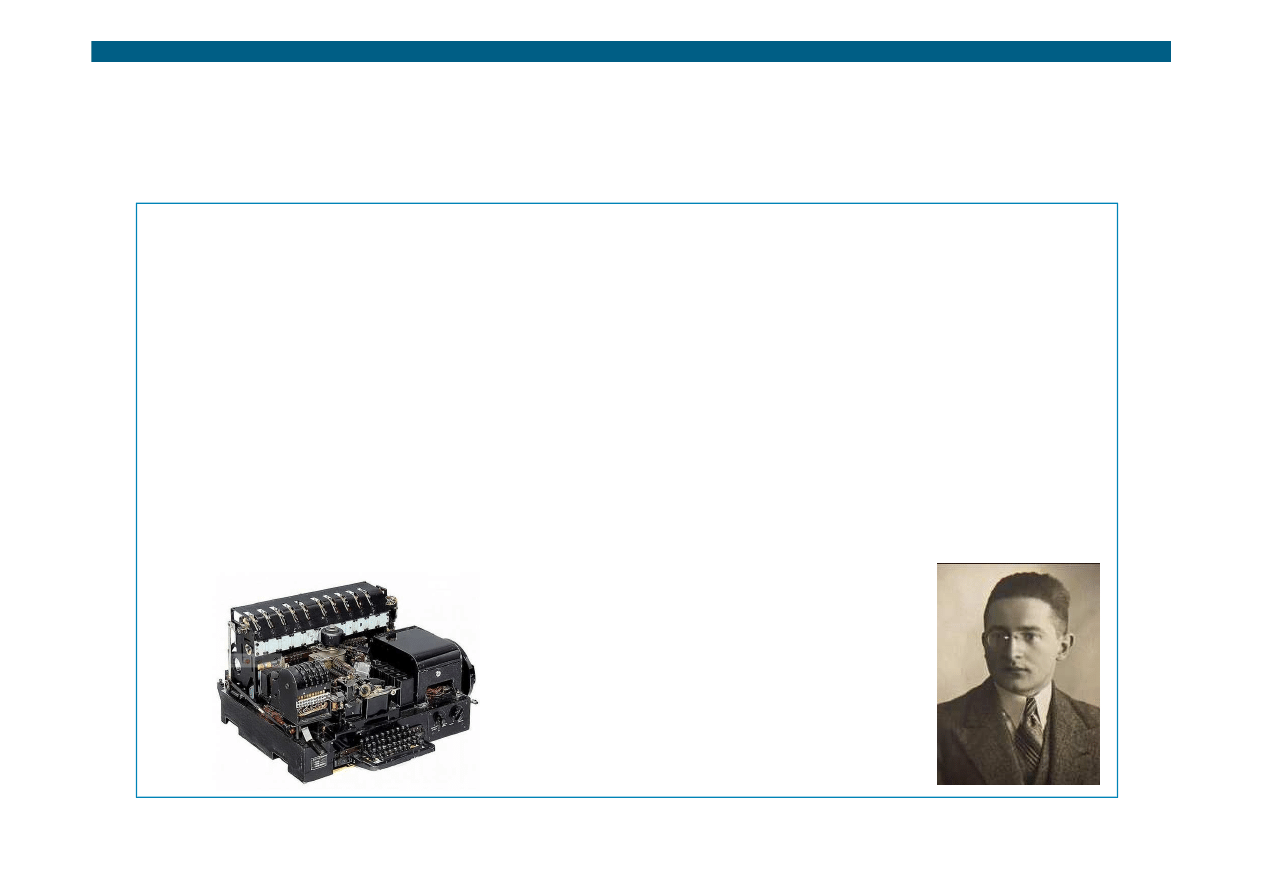

W latach 20-ch XX w. pojawiła si

ę

pierwsza maszyna

szyfruj

ą

ca Enigma, która zast

ą

piła

algorytm

SGGW

szyfruj

ą

ca Enigma, która zast

ą

piła

algorytm

szyfruj

ą

cy i deszyfruj

ą

cy.

Kluczem w tej maszynie

były pocz

ą

tkowe ustawienia jej

elementów

mechanicznych

Szyfr

Szyfr Playfair

Playfair

Niemcy cz

ę

sto wysyłali meldunki szablonowe

zaczynaj

ą

ce si

ę

tekstem

ANX

ANX

ii ko

ń

cz

ą

ce si

ę

grupa

HEILHITLER

HEILHITLER

Złamanie szyfru tej maszyny zawdzi

ę

czamy zespołowi

Mariana Rejkowskiego

SGGW

Mariana Rejkowskiego

Zbudowali oni maszyn

ę

deszyfruj

ą

c

ą

zwan

ą

bomb

ą

Szyfr

Szyfr Playfair

Playfair

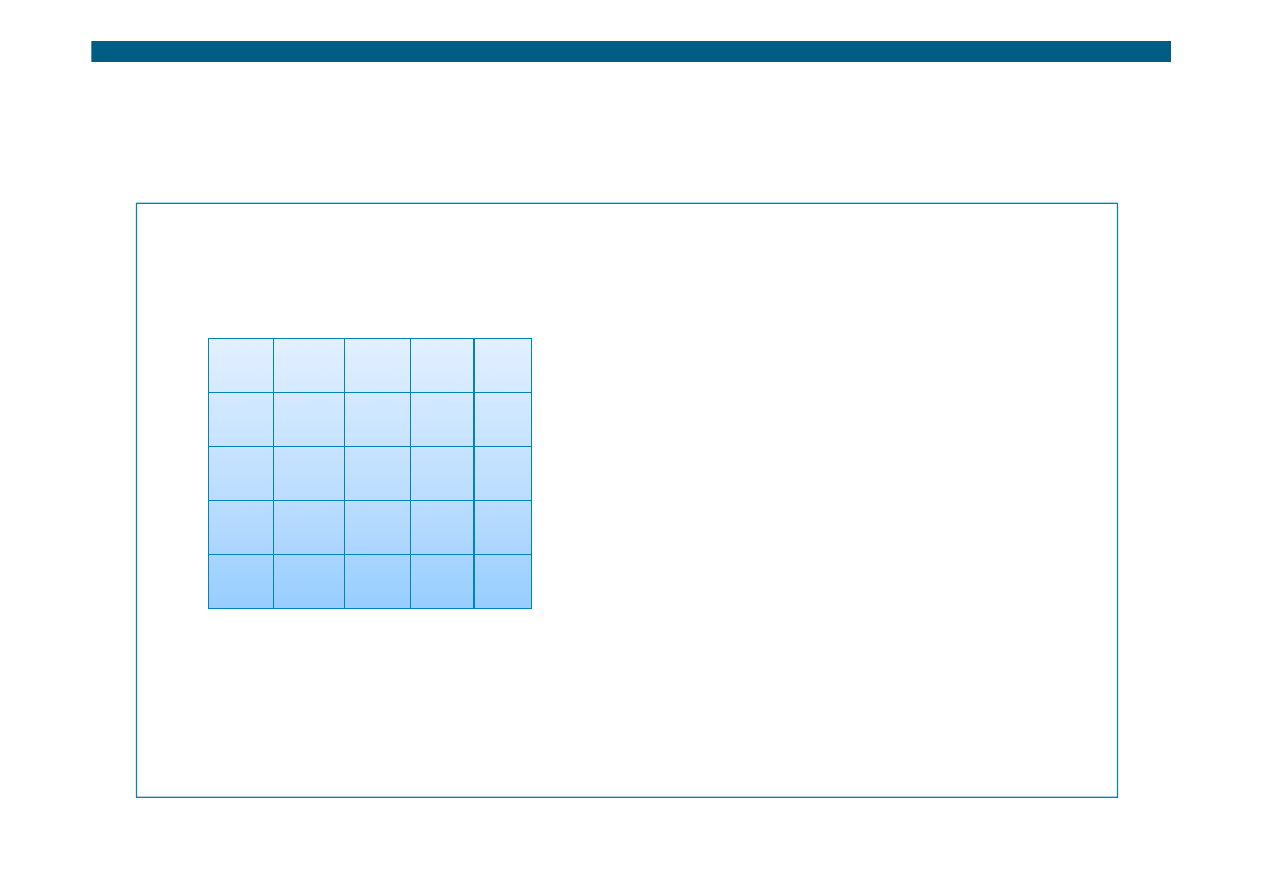

Szyfr w którym

pary ró

ż

nych

liter tekstu jawnego s

ą

zast

ę

powane

inn

ą

par

ą

liter

Do szyfrowania i odszyfrowania potrzebne jest

słowo

kluczowe

Słowo kluczowe

WYPAD

SGGW

Słowo kluczowe

WYPAD

Na podstawie słowa kluczowego tworzona jest

tablica

5x5 pól

, w której umieszczamy słowo kluczowe,

nast

ę

pnie

pozostałe litery alfabetu

łaci

ń

skiego

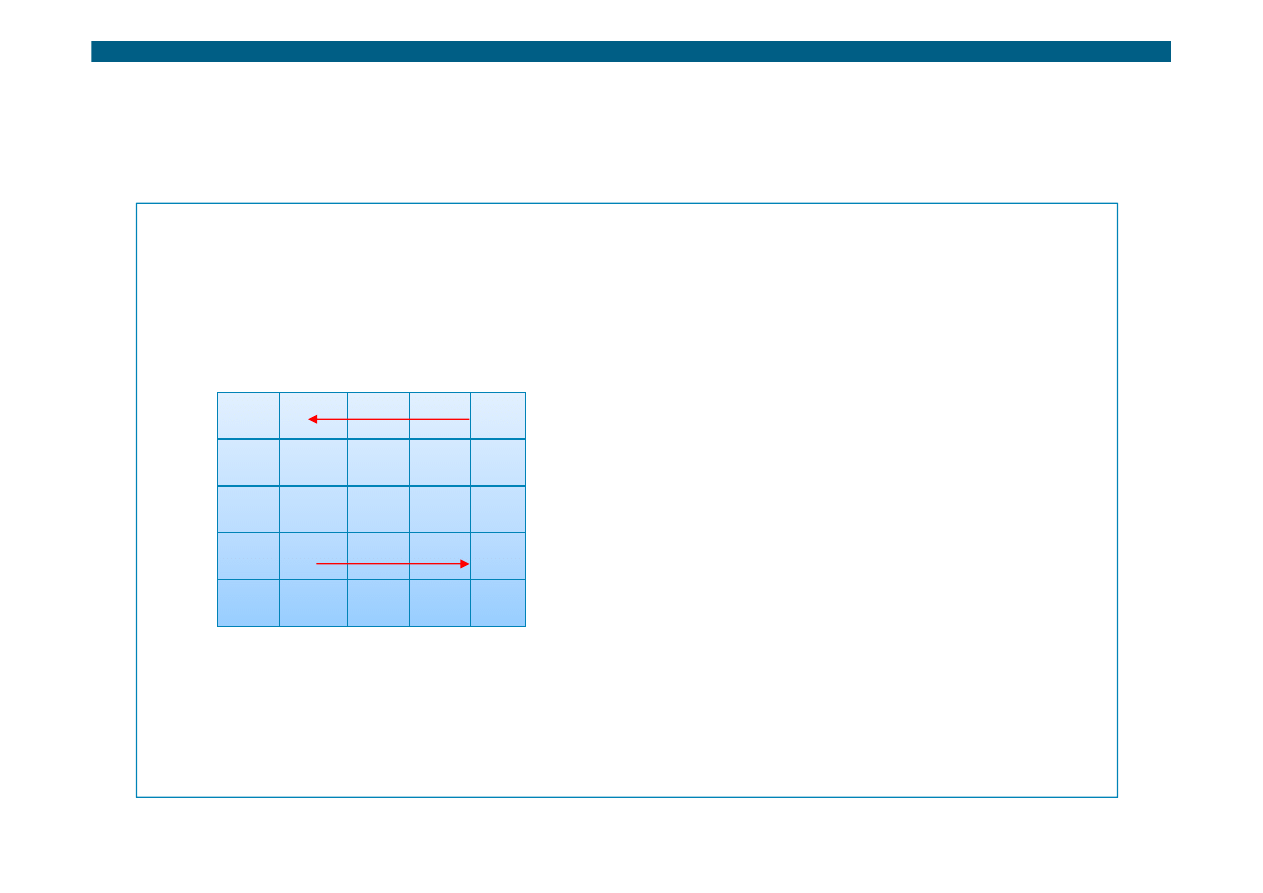

Szyfr

Szyfr Playfair

Playfair

Tablica szyfrowa

w

w

y

y

p

p

a

a

d

d

b

b

c

c

e

e

ff

g

g

SGGW

h

h

i/j

i/j

k

k

ll

m

m

n

n

o

o

q

q

rr

s

s

tt

u

u

v

v

x

x

z

z

Szyfr

Szyfr Playfair

Playfair

Tekst jawny dzielny jest na

pary ró

ż

nych liter

, takie

same litery

rozdzielamy litera

np. x tak samo jak

ostatni

ą

pojedyncz

ą

liter

ę

Tekst jawny:

SGGW

do zobaczenia o szóstej

do-zo-ba-cz-en-ia-os-zó-st-ej

Szyfr

Szyfr Playfair

Playfair

Je

ś

li obie litery znajduj

ą

si

ę

w

tym samym wierszu

, to

zast

ę

pujemy je s

ą

siednimi

z prawej strony

OS

QN

Je

ś

li obie litery znajduj

ą

si

ę

w tej

samej kolumnie

, to

SGGW

Je

ś

li obie litery znajduj

ą

si

ę

w tej

samej kolumnie

, to

zast

ę

pujemy je s

ą

siednimi poni

ż

ej

AR

FX

Je

ś

li litery znajduj

ą

si

ę

w

ró

ż

nych wierszach

i

kolumnach, to zast

ę

pujemy je liter

ą

w tym samym

wierszu i kolumnie co druga litera

DO

YS

Szyfr

Szyfr Playfair

Playfair

Je

ś

li obie litery znajduj

ą

si

ę

w

tym samym wierszu

, to

zast

ę

pujemy je s

ą

siednimi

z prawej strony

w

w

y

y

p

p

a

a

d

d

SGGW

b

b

c

c

e

e

ff

g

g

h

h

i/j

i/j

k

k

ll

m

m

n

n

o

o

q

q

rr

s

s

tt

u

u

v

v

x

x

z

z

Kryptografia z kluczem jawnym

Problem dystrybucji klucza

– dotyczył wi

ę

kszo

ś

ci

szyfrów w historii kryptografii

Pojawił si

ę

pomysł,

ż

e wymiana kluczy pomi

ę

dzy

stronami

nie jest konieczna

SGGW

Bezpiecze

ń

stwo szyfrowania z kluczem publicznym

wynika z niedoskonało

ś

ci komputerów. Nie s

ą

w stanie

znale

źć

rozwi

ą

zanie prostego problemu, ale na bardzo

du

ż

ych liczbach

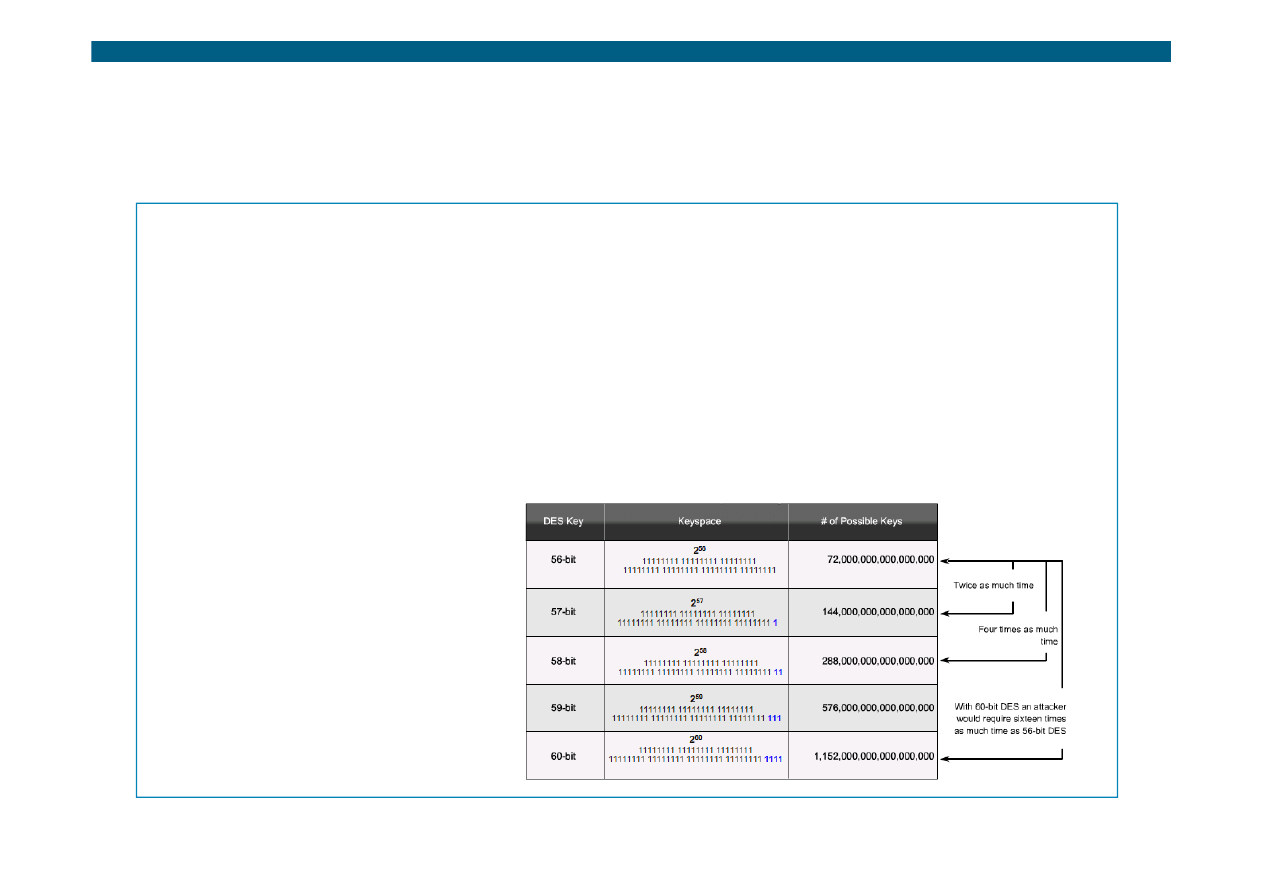

Standard DES

(Data Encryption Standard). Liczba

mo

ż

liwych kluczy gwarantowała,

ż

e DES jest

bezpiecznym szyfrem.

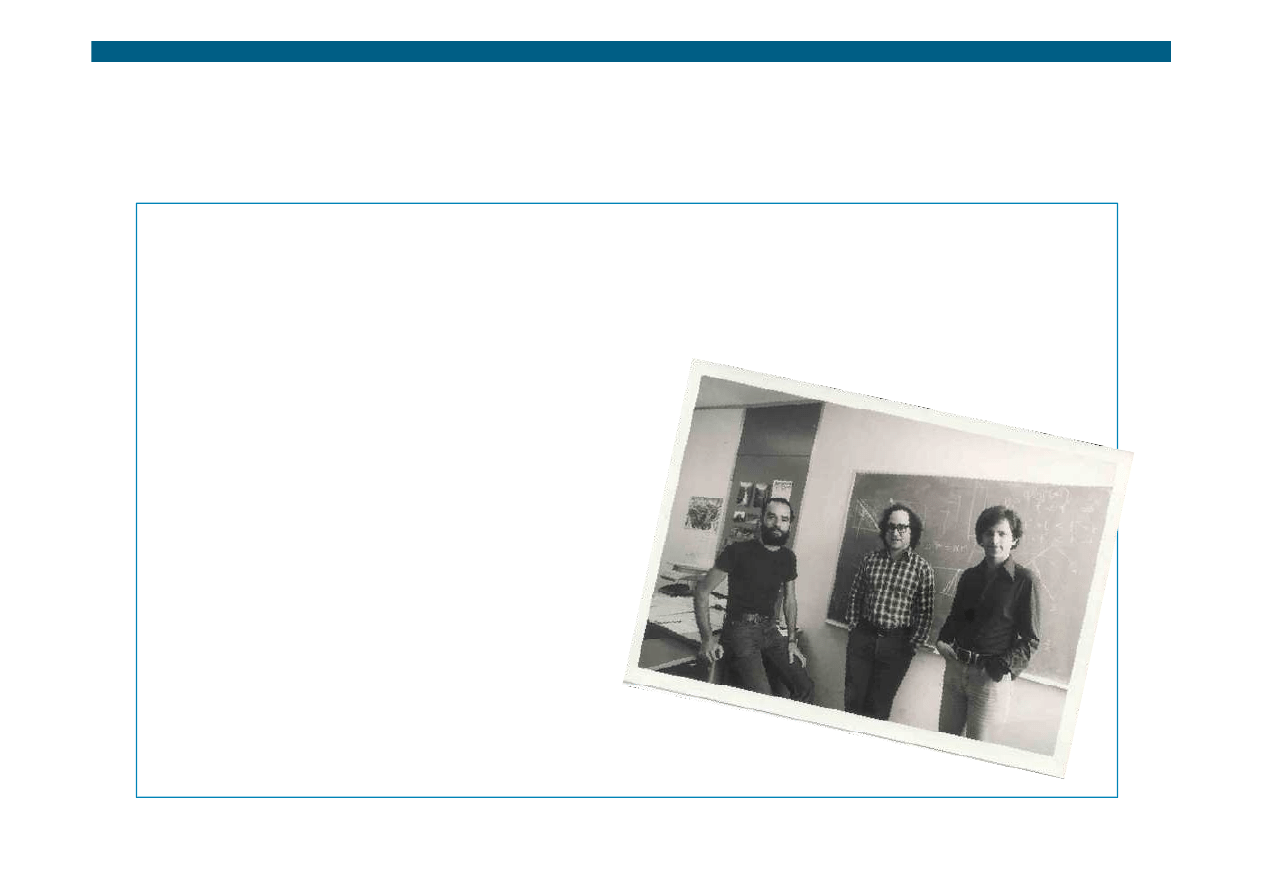

Kryptografia z kluczem jawnym

Pierwsze klucze jawne opracowali w MIT

R

ivest,

S

hamir,

A

delman (

RSA

)

Adi Shamir,

Ron Rivest

SGGW

Ron Rivest

Len Adleman

Kryptografia z kluczem jawnym

Generowanie klucza

Alicja wybiera dwie du

ż

e liczby, mo

ż

liwie bliskie siebie

liczby pierwsze p i q

(przynajmniej po

200 cyfr

)

P=11 i q= 13

SGGW

Alicja oblicza

n= p*q

i

wybiera dowoln

ą

liczb

ę

naturaln

ą

e

, która jest wzgl

ę

dnie pierwsza z liczb

(p-1)*(q-1)

Kryptografia z kluczem jawnym

Generowanie klucza

Te dwie liczby nie maja wspólnych dzielników poza

liczb

ą

1

p=11 q=13

SGGW

n=11*13 =143,

Poniewa

ż

(11-1)(13-1)=10*12=120

= 2

3

*3*5,

wi

ę

c mo

ż

na przyj

ąć

e=7

RSA

W szyfrach z kluczem

nadawca musi przekaza

ć

klucz

odbiorcy

Wada

– proces komunikacji

bardziej zawodny

i nie

zapewnia bezpiecze

ń

stwa

Wady tej pozbawione s

ą

algorytmy z kluczem jawnym

SGGW

Wady tej pozbawione s

ą

algorytmy z kluczem jawnym

Klucz szyfruj

ą

cy (

klucz publiczny

) jest

inny

ni

ż

deszyfruj

ą

cy

Klucz deszfrujacy (

klucz prywatny

) jest w dyspozycji

tylko odbiorcy

wiadomo

ś

ci

RSA

Najbardziej rozpowszechnionym algorytmem z

kluczem jawnym

jest

RSA (Rivest-Shamir-Adelman

)

Jest on powszechnie stosowany w wielu programach

PGP (Pretty Good Privacy

) Całkiem Niezła

Prywatno

ść

, metoda kodowania/rozkodowania, która

SGGW

Prywatno

ść

, metoda kodowania/rozkodowania, która

jak do tej pory nie została złamana- program bezpłatny

Philip Zimmerman - 1991

SSL

protokół bezpiecznych poł

ą

cze

ń

wykorzystywany

w przegl

ą

darkach internetowych

Szyfr z kluczem jawnym

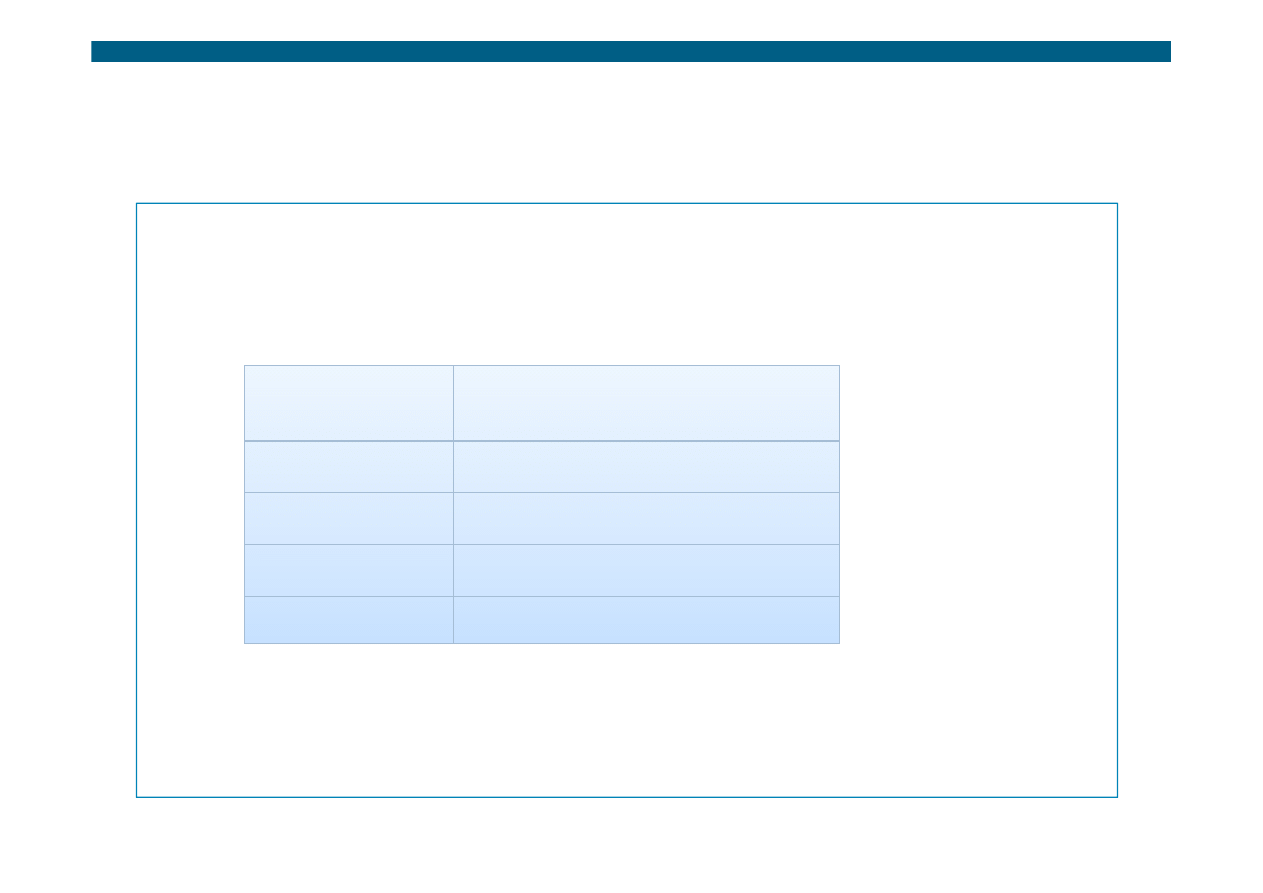

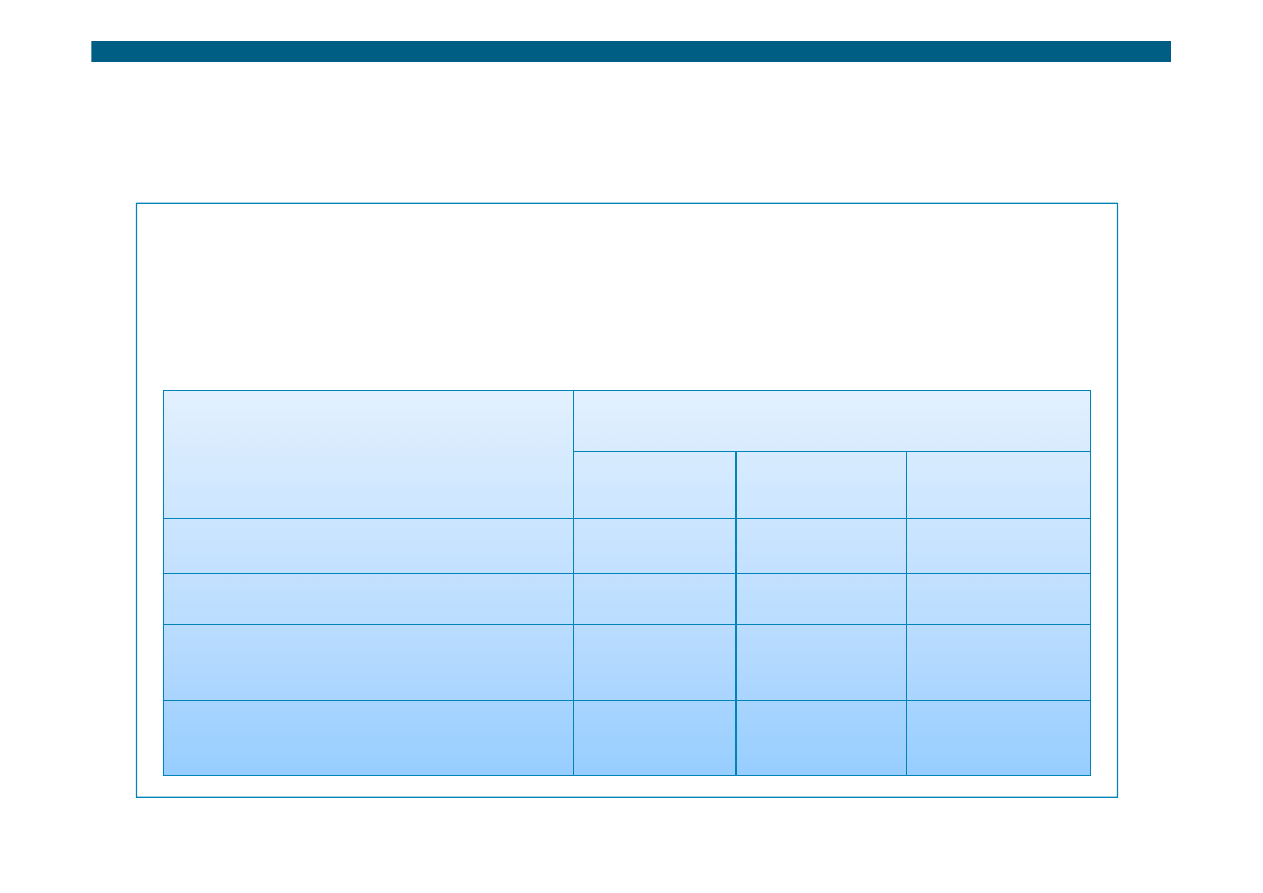

Szyfr z kluczem jawnym

PGP w wersji międzynarodowej umożliwia zrobienie

kluczy o długości od

768 do 4096

bitów

rodzaj

rodzaj ii koszt

koszt komputera

komputera zastosowanego

zastosowanego do

do

czas potrzebny do rozszyfrowania klucza o długo

ś

ci:

SGGW

rodzaj

rodzaj ii koszt

koszt komputera

komputera zastosowanego

zastosowanego do

do

"

"złamania

złamania"

" klucza

klucza

100 bitów

500 bitów

1 000 bitów

Pentium 16MB

Pentium 16MB pami

ę

ci

pami

ę

ci operacyjnej

operacyjnej

60 dni

105 lat

???

komputer

komputer wieloprocesorowy

wieloprocesorowy dost

ę

pny

dost

ę

pny w

w handlu

handlu

3 dni

6.000 lat

1011 lat

superkomputer

superkomputer wykonywany

wykonywany na

na indywidualne

indywidualne

zamówienie

zamówienie,

, np

np.

. agencji

agencji;

; warto

ść

warto

ść

około

około

5mln.$

5mln.$

10 godzin

500 lat

108 lat

superkomputer z rozbudowanym systemem

superkomputer z rozbudowanym systemem

procesorowym (np BigBlue)

procesorowym (np BigBlue)

60 min.

6 lat

6.000.000

lat

Bezpiecze

ń

stwo

danych

ds

danych

Szyfrowanie symetryczne

DES (Data Encryption Standard) – najwa

ż

niejszy

przedstawiciel

Bezpiecze

ń

stwo transmisji

NIST

(National Institute of Standards and Technology)

3DES (Triple DES)

AES

(

Rijndael

) standard federalny USA

AES

pierwszy powszechnie dost

ę

pny algorytm szyfruj

ą

cy

zaaprobowanym przez NSA (National Security Agency) do

SGGW

zaaprobowanym przez NSA (National Security Agency) do

ochrony

danych

ś

ci

ś

le tajnych

Szyfr symetryczny

, blokowy o blokach długo

ś

ci

128

bitów,

korzysta z

128, 192 i 256

bitowych kluczy

AES

Aktualny stan wiedzy z zakresu kryptoanalizy

nie

pozwala na skuteczny atak

na wiadomo

ś

ci

szyfrowane tym algorytmem

Atak brutalny

, czyli sprawdzenie wszystkich

mo

ż

liwych kluczy szyfruj

ą

cych jest

praktycznie

SGGW

mo

ż

liwych kluczy szyfruj

ą

cych jest

praktycznie

niewykonalny

ze wzgl

ę

du na długo

ść

klucza

Jest

łatwy do implementacji sprz

ę

towej

(wi

ę

kszo

ść

rodzajów procesorów, smartcard) i

programowej

AES

AES -

obecnie jeden z najwa

ż

niejszych szyfrów

u

ż

ywanym zarówno w

wojsku

, w

ś

wiecie

biznesu

, jak i

w

ż

yciu

codziennym

Ochrania transakcje internetowych

Transmisje bezprzewodowych

SGGW

Transmisje bezprzewodowych

Dane

…

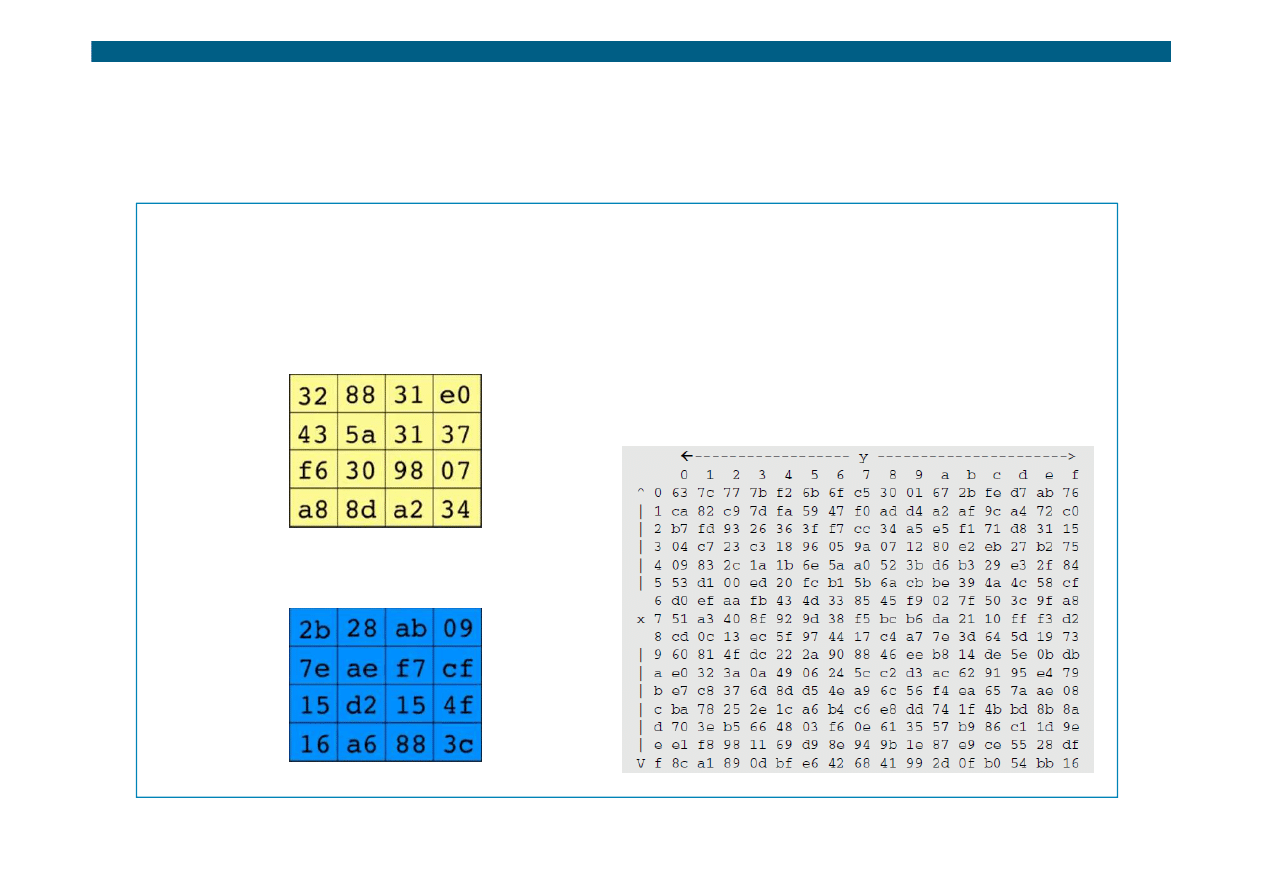

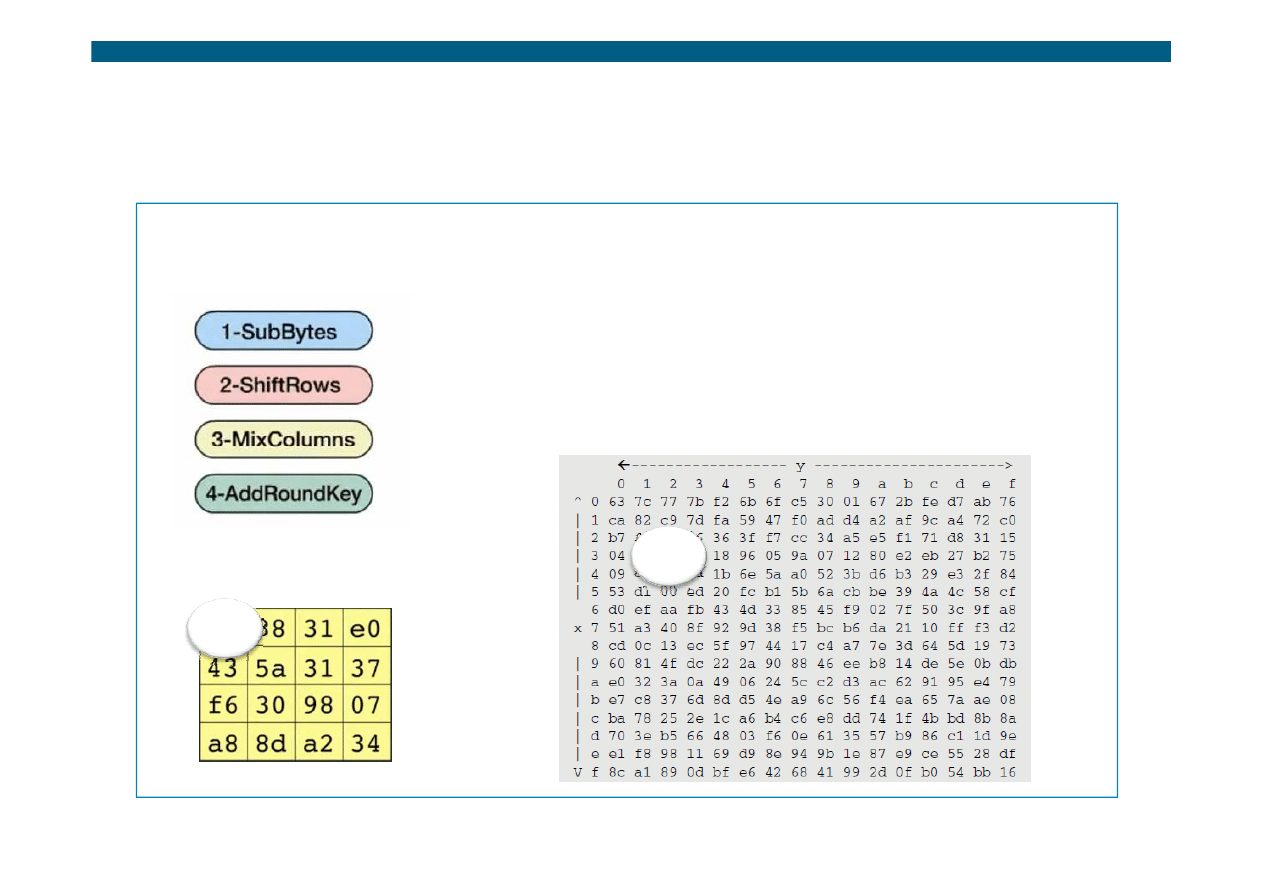

AES

AES –

operuje na

128 bitowych

blokach danych (hex)

S-Box (skrzynka szyfracyjna)

State

SGGW

Key

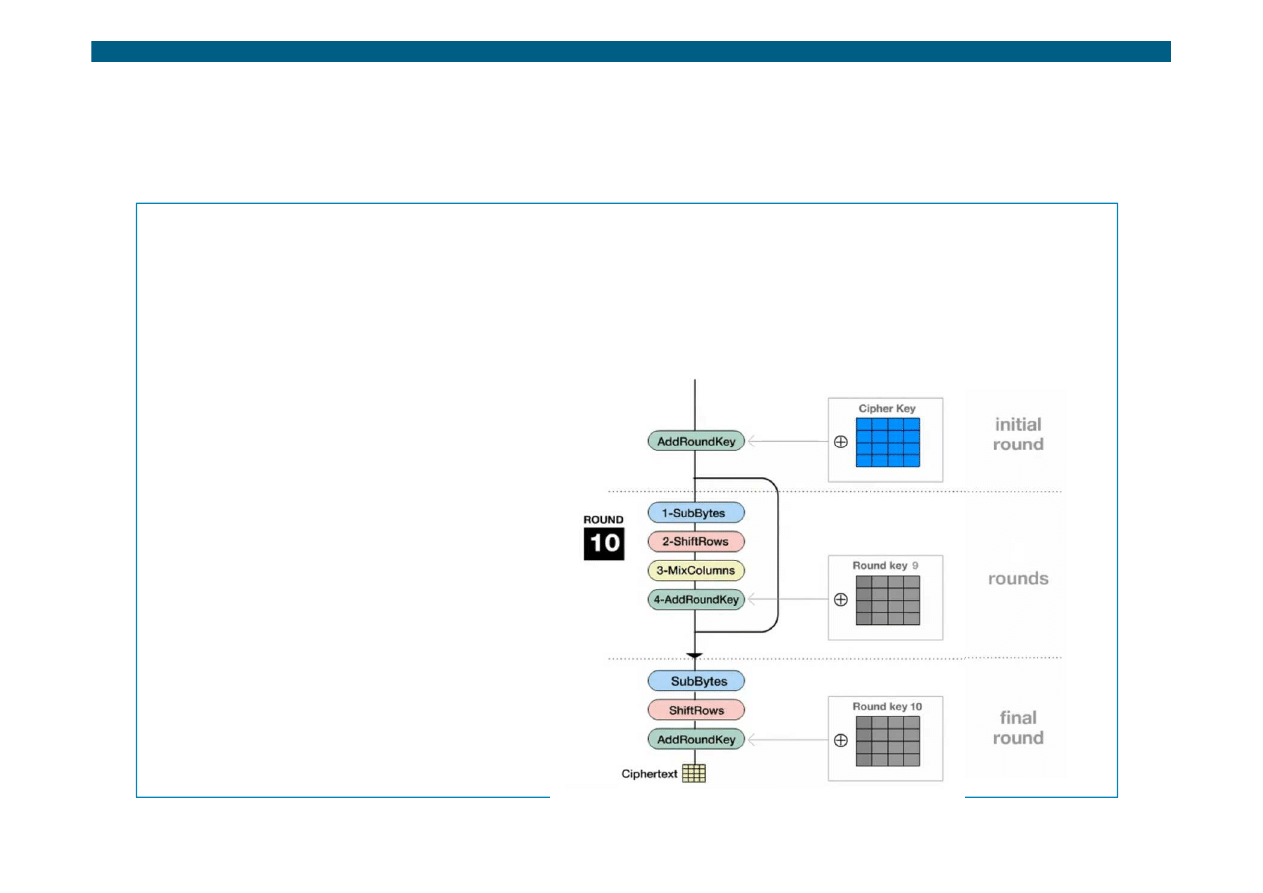

AES

AES-128

encryption/decryption consists of 40 steps

AES-

192

encryption/decryption consists of 48 steps

AES-

256

encryption/decryption consists of 56 steps

10,

12

, or

14

round keys*

SGGW

*Intel White Paper AES

Funkcje transformacyjne AES

4 transformations

Transformacja prosta

SGGW

SubBytes

23

23

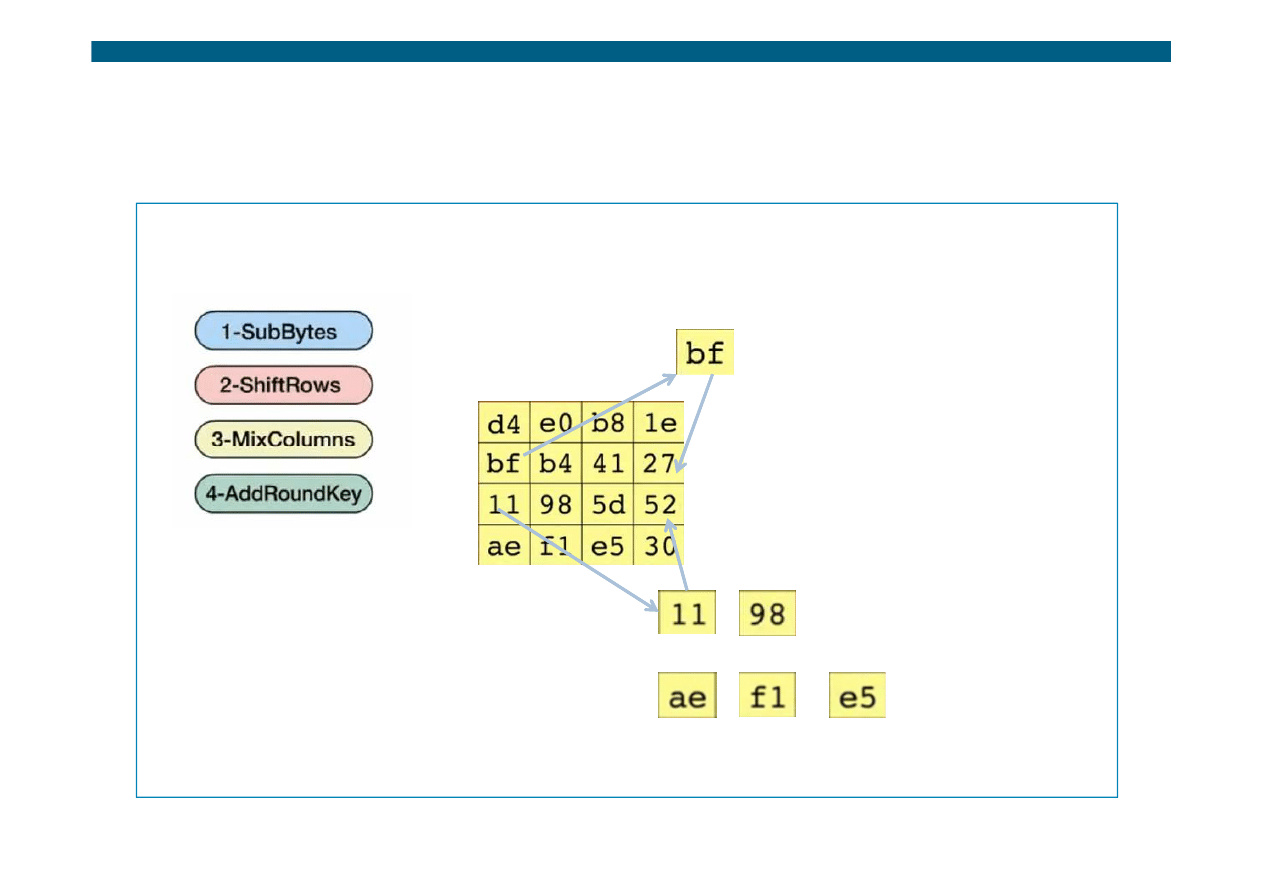

Funkcje transformacyjne AES

4 transformations

Rotate over 1 byte

SGGW

ShiftRows

Rotate over 1 byte

Rotate over 2 byte

Rotate over 3 byte

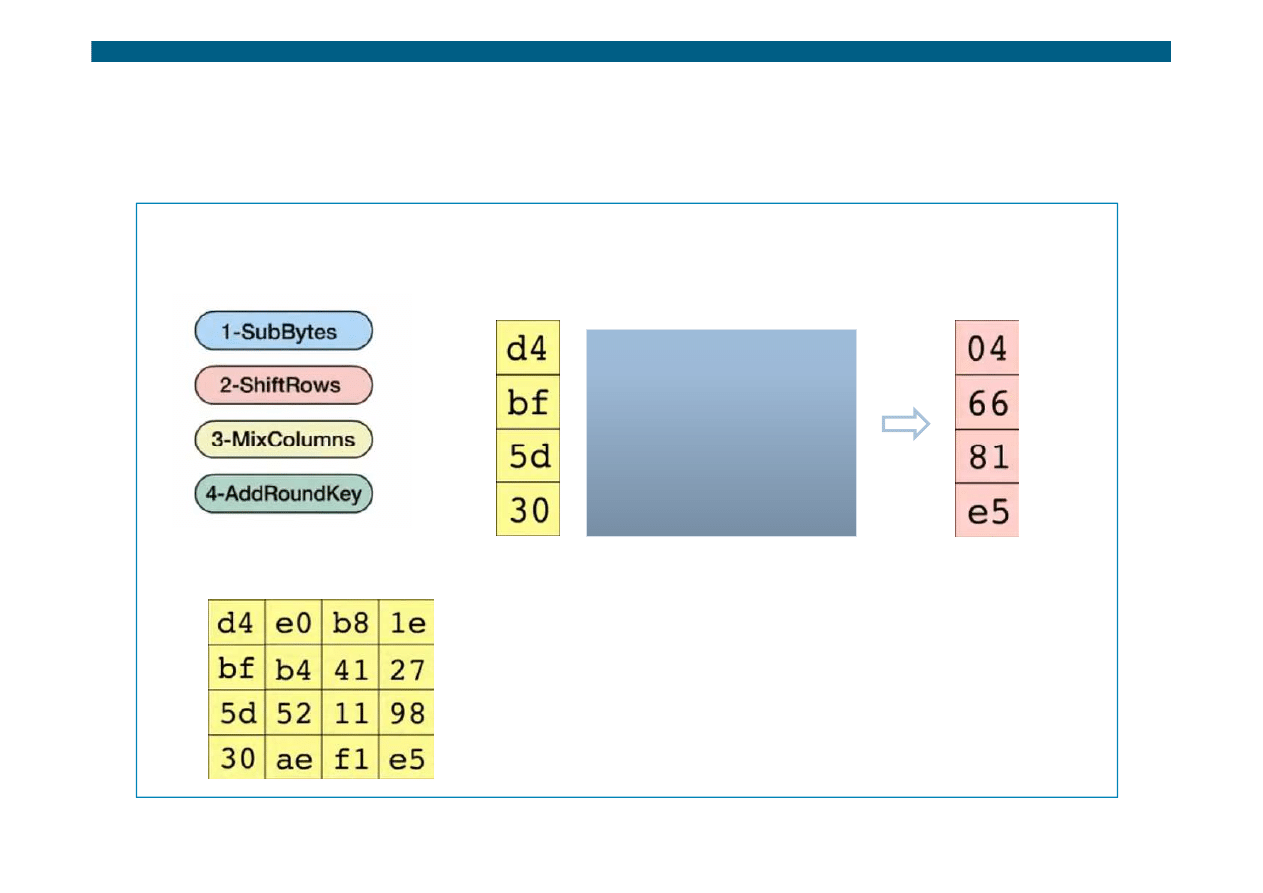

Funkcje transformacyjne AES

4 transformations

transformation

02

03

01

01

01

02

03

01

01

01

02

03

Macierz transformacji

MixColumns

SGGW

MixColumns

01

01

02

03

03

01

01

02

S00’={02}S00+{03}S10+S20+S30

S10’=S00+{02)S10+{03}S20+S30

S20’=S00+S10+{02}S20+{03}S30

S30’={03}S00+S10+S20+{02}S30

Funkcje transformacyjne AES

4 transformations

SGGW

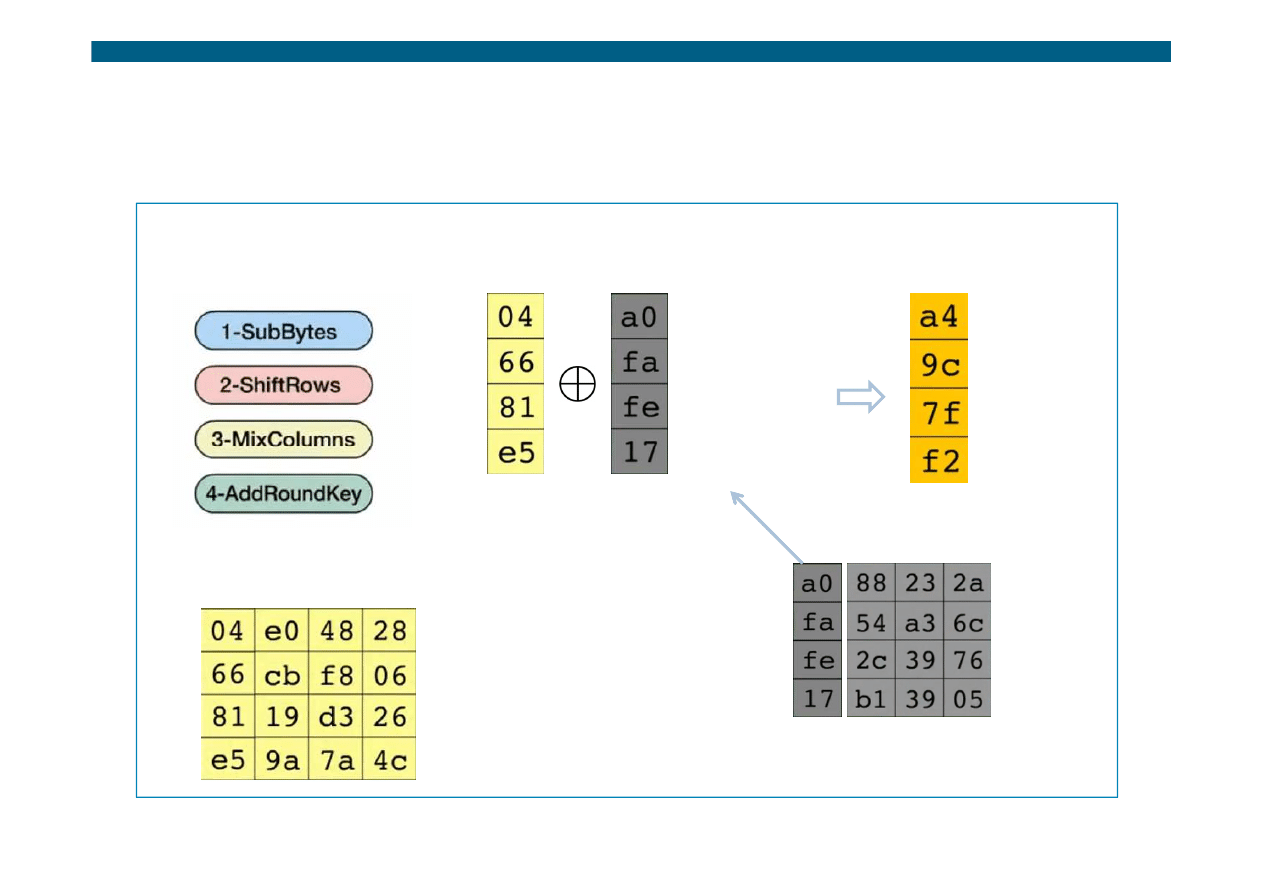

AddRoundKey

Macierz stanu sumowana jest symetrycznie z kluczem

128 bitowym (XOR)

Podklucz rundy

Funkcje transformacyjne AES

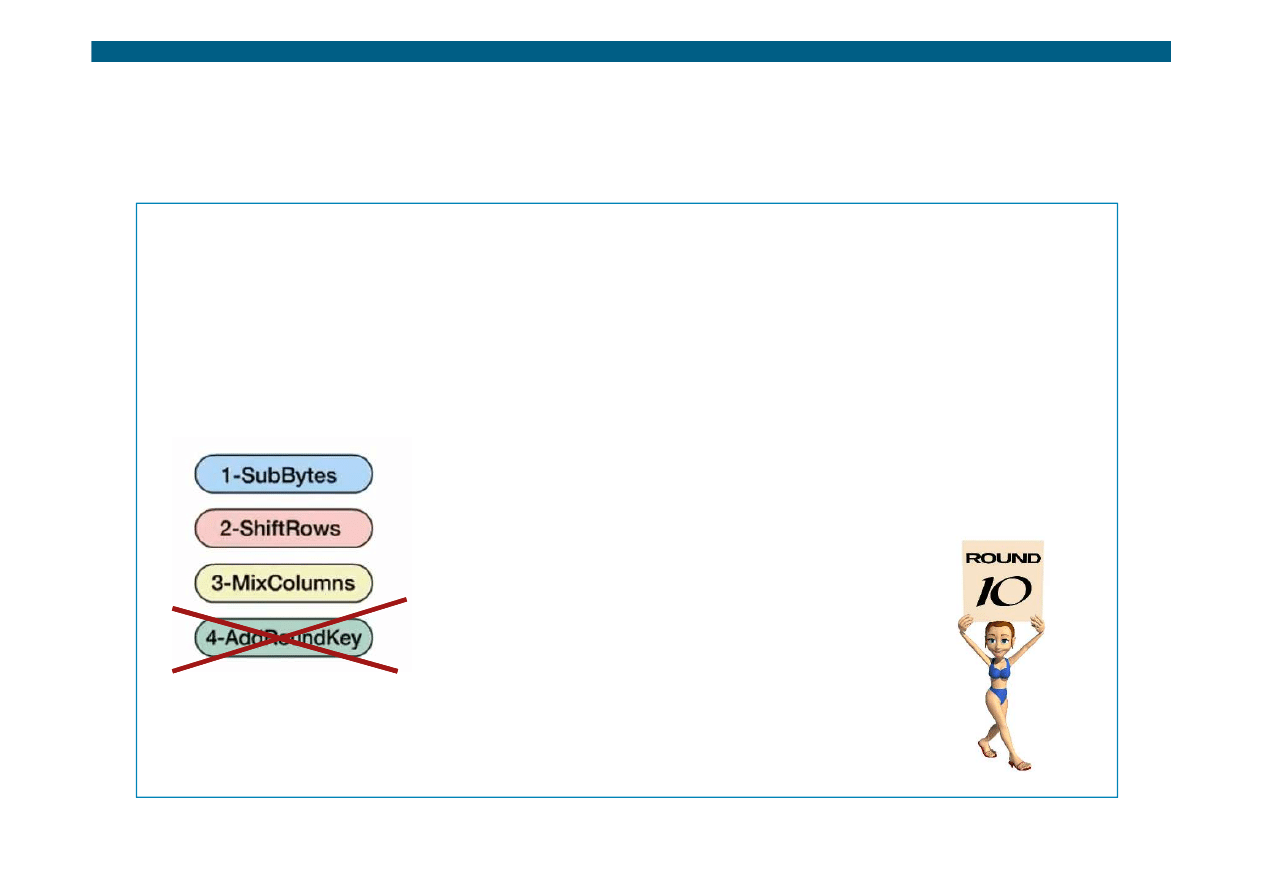

Funkcje transformacyjne AES stosowane s

ą

do

macierzy stanu w

9-ciu

rundach

Runda 10

nie zawiera

AddRoundKey

SGGW

QA

ds

?

Wyszukiwarka

Podobne podstrony:

SZYFR?ZARA

Informatyka, szyfr

Szyfr dla dzieci

szyfr

04 maska BSS-MO-4u, Zajęcia WSOWL, OPBMR

szyfr-xxv-owe

szyfr literowo cyfrowy

bss-Z 22 3, SGGW, Niezbędnik Huberta, Leśnictwo, Semestr 1, Technologia Informacyjna

BSS w1A

BSS w1B

79 Pan Samochodzik i Szyfr Profesora Kraka

szyfr, praca z dziećmi - pomoce

bss SCIAGA FULL, III rok, Badania silników

BSS IPSec

3 kod rs jako szyfr blokowy 2RA4ED52A7D3OT2SRZ4F7NKBLQ5ME5VUF46WJXQ

szyfr

szyfr do zajęć matematycznych, Matematyka 1-3

więcej podobnych podstron