Sieciowe Systemy

Sieciowe Systemy

Operacyjne

Operacyjne

Sieciowe systemy

Sieciowe systemy

operacyjne

operacyjne

Klient-Serwer

Klient-Serwer

.

.

System z wydzielonym

System z wydzielonym

serwerem

serwerem

, który spełnia różne funkcje i

, który spełnia różne funkcje i

udostępnia różne

udostępnia różne

usługi

usługi

dla użytkowników.

dla użytkowników.

Ta architektura zapewni dużą skalowalność

Ta architektura zapewni dużą skalowalność

(Novell NetWare, Windows NT, UNIX).

(Novell NetWare, Windows NT, UNIX).

Peer-to-Peer

Peer-to-Peer

.

.

Wszystkie komputery

Wszystkie komputery

pracujące w sieci są

pracujące w sieci są

równorzędne

równorzędne

, funkcje

, funkcje

serwerów i stacji roboczych nie są sztywno

serwerów i stacji roboczych nie są sztywno

rozdzielone. Architektura dla niedużych

rozdzielone. Architektura dla niedużych

grup roboczych (Lantastic).

grup roboczych (Lantastic).

Funkcje serwerów

Funkcje serwerów

sieciowych

sieciowych

Serwer plików

Serwer plików

Serwer drukowania

Serwer drukowania

Serwer komunikacyjny

Serwer komunikacyjny

Serwer baz danych

Serwer baz danych

Serwer pocztowy

Serwer pocztowy

Serwer aplikacji

Serwer aplikacji

Serwer WWW

Serwer WWW

Sieciowe systemy

Sieciowe systemy

operacyjne w sieciach

operacyjne w sieciach

korporacyjnych

korporacyjnych

Dostarczanie użytkownikom

Dostarczanie użytkownikom

wszechstronnych

wszechstronnych

usług sieciowych w miejsce tradycyjnych

usług sieciowych w miejsce tradycyjnych

funkcji obsługi plików i drukowania

funkcji obsługi plików i drukowania

Zasoby sieciowe muszą być zorganizowane w

Zasoby sieciowe muszą być zorganizowane w

taki sposób, aby

taki sposób, aby

uprawniony

uprawniony

użytkownik miał

użytkownik miał

do nich łatwy dostęp

do nich łatwy dostęp

niezależnie

niezależnie

od ich

od ich

fizycznej lokalizacji

fizycznej lokalizacji

Aktualizowana

Aktualizowana

baza informacyjna o zasobach

baza informacyjna o zasobach

sieciowych powinna być dostępna w dowolnym

sieciowych powinna być dostępna w dowolnym

czasie i miejscu, jedynie względy

czasie i miejscu, jedynie względy

bezpieczeństwa

bezpieczeństwa

wpływają na ograniczenia w

wpływają na ograniczenia w

dostępie

dostępie

Sieciowe systemy

Sieciowe systemy

operacyjne w sieciach

operacyjne w sieciach

korporacyjnych cd.

korporacyjnych cd.

System zabezpieczeń powinien działać

System zabezpieczeń powinien działać

niezależnie od

niezależnie od

rozproszenia

rozproszenia

chronionych

chronionych

zasobów i zapewniać wysoką niezawodność

zasobów i zapewniać wysoką niezawodność

Usługi komunikacyjne muszą umożliwiać

Usługi komunikacyjne muszą umożliwiać

współpracę

współpracę

z systemami o innej architekturze

z systemami o innej architekturze

Funkcje komunikacyjne powinny być

Funkcje komunikacyjne powinny być

zoptymalizowane pod kątem ich przydatności w

zoptymalizowane pod kątem ich przydatności w

Internecie

Internecie

Dostępność narzędzi do

Dostępność narzędzi do

administracji i

administracji i

zarządzania

zarządzania

sieciami umożliwiające analizę i

sieciami umożliwiające analizę i

diagnostykę sieci

diagnostykę sieci

Umożliwienie dokonywanie zmian i

Umożliwienie dokonywanie zmian i

upgradów

upgradów

Sterowanie dostępem

Sterowanie dostępem

Mechanizmy sterowania dostępem zapewniają,

Mechanizmy sterowania dostępem zapewniają,

że

że

wszystkie

wszystkie

bezpośrednie dostępy do

bezpośrednie dostępy do

różnych obiektów są uznawane za

różnych obiektów są uznawane za

legalne

legalne

Skuteczność sterowania dostępem opiera się na:

Skuteczność sterowania dostępem opiera się na:

Poprawnej

Poprawnej

identyfikacji

identyfikacji

użytkowników lub

użytkowników lub

obiektów zabiegających o dostęp do zasobów

obiektów zabiegających o dostęp do zasobów

poprzez procedury

poprzez procedury

sprawdzania i

sprawdzania i

weryfikacji

weryfikacji

tożsamości

tożsamości

Kontrolowaniu

Kontrolowaniu

dostępu do zasobów za

dostępu do zasobów za

pomocą

pomocą

praw dostępu

praw dostępu

, które są chronione

, które są chronione

przed nieuprawnioną modyfikacją.

przed nieuprawnioną modyfikacją.

Zagrożenia niedozwolonego

Zagrożenia niedozwolonego

dostępu

dostępu

Intruzi

Intruzi

- nieupoważniona osoba próbuje

- nieupoważniona osoba próbuje

włamać się do systemu informatycznego

włamać się do systemu informatycznego

Wirusy

Wirusy

- złośliwe programy komputerowe

- złośliwe programy komputerowe

zagrażające systemom komputerowym,

zagrażające systemom komputerowym,

wykorzystujące ich słabe punkty

wykorzystujące ich słabe punkty

Szpiegostwo

Szpiegostwo

- celowe pozyskiwanie tajnych

- celowe pozyskiwanie tajnych

informacji chronionych przed niepowołanym

informacji chronionych przed niepowołanym

dostępem

dostępem

Sabotaż

Sabotaż

- celowe niszczenie tajnych informacji

- celowe niszczenie tajnych informacji

chronionych przed niepowołanym dostępem

chronionych przed niepowołanym dostępem

Metody weryfikowania

Metody weryfikowania

tożsamości użytkowników

tożsamości użytkowników

Coś, co znasz

Coś, co znasz

(something you know)

(something you know)

-

-

do tej

do tej

kategorii można zaliczyć

kategorii można zaliczyć

hasła

hasła

, identyfikatory,

, identyfikatory,

numery PIN, itd

numery PIN, itd

Coś, co posiadasz

Coś, co posiadasz

(something you own), np.

(something you own), np.

karta magnetyczna, karta chipowa, klucz do

karta magnetyczna, karta chipowa, klucz do

drzwi, itd.

drzwi, itd.

Coś, czym się charakteryzujesz

Coś, czym się charakteryzujesz

(something

(something

you are) – metody

you are) – metody

biometryczne

biometryczne

, np. linie

, np. linie

papilarne, geometria twarzy, tęczówka oka,

papilarne, geometria twarzy, tęczówka oka,

charakterystyka głosu, ręczny podpis, kod

charakterystyka głosu, ręczny podpis, kod

DNA, zapach, cechy behawioralne

DNA, zapach, cechy behawioralne

Ochrona haseł

Ochrona haseł

Większość systemów wymaga podczas

Większość systemów wymaga podczas

identyfikacji podania

identyfikacji podania

identyfikatora

identyfikatora

użytkownika oraz

użytkownika oraz

hasła

hasła

Hasła są

Hasła są

kodowane

kodowane

algorytmami szyfrującymi

algorytmami szyfrującymi

umożliwiającymi łatwe zakodowanie i

umożliwiającymi łatwe zakodowanie i

jednocześnie będące bardzo trudne do

jednocześnie będące bardzo trudne do

deszyfracji (np. algorytmy haszujące)

deszyfracji (np. algorytmy haszujące)

Hasła są

Hasła są

przechowywane

przechowywane

w systemie oraz

w systemie oraz

przesyłane

przesyłane

w sieci komputerowej w formie

w sieci komputerowej w formie

zakodowanej

zakodowanej

Łamanie haseł

Łamanie haseł

Metody

Metody

brutalnej siły

brutalnej siły

(brute force) –

(brute force) –

sprawdzane są

sprawdzane są

wszystkie

wszystkie

możliwe kombinacje,

możliwe kombinacje,

złożoność ataku zależy od długości hasła

złożoność ataku zależy od długości hasła

Atak słownikowy

Atak słownikowy

– szyfrowane są kolejne

– szyfrowane są kolejne

wyrazy ze

wyrazy ze

słownika

słownika

oraz różnych kombinacji

oraz różnych kombinacji

tych wyrazów z dołączonymi cyframi, znakami

tych wyrazów z dołączonymi cyframi, znakami

graficznymi itd.

graficznymi itd.

Tęczowe tablice

Tęczowe tablice

(rainbow table) –

(rainbow table) –

wykorzystywana jest

wykorzystywana jest

gotowa

gotowa

tablica skrótów,

tablica skrótów,

do których próbuje się dopasować

do których próbuje się dopasować

przechwycone zaszyfrowane hasło

przechwycone zaszyfrowane hasło

Wirusy, konie trojańskie, key logger

Wirusy, konie trojańskie, key logger

Inżynieria społeczna

Inżynieria społeczna

– intruz próbuje

– intruz próbuje

wyłudzić hasło od użytkownika, np.

wyłudzić hasło od użytkownika, np.

phishing

phishing

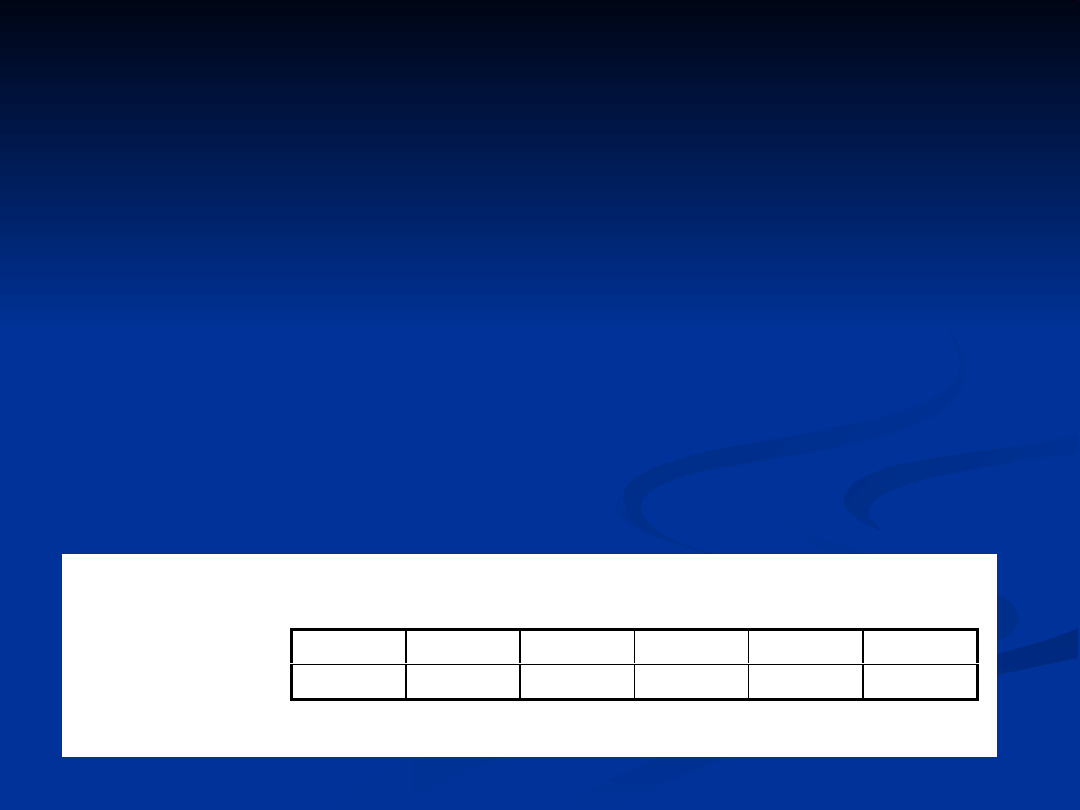

Liczba różnych haseł

Liczba różnych haseł

Długość

hasła

Tylko litery

(26

znaków)

Litery i

cyfry (36

znaków)

Duże i

małe litery,

cyfry (62

znaki)

Wszystkie

wyświetlan

e znaki

(96)

3

17 576

46 656

238 328

884 736

4

456 976

1 679 616

15 x 10

6

85 x 10

6

5

12 x 10

6

60 x 10

6

916 x 10

6

8 x 10

9

6

309 x 10

6

2 x 10

9

57 x 10

9

783 x 10

9

7

8 x 10

9

78 x 10

9

4 x 10

12

75 x 10

12

8

209 x 10

9

3 x 10

12

218 x 10

12

7 x 10

15

9

5 x 10

12

102 x 10

12

14 x 10

15

693 x 10

15

10

141 x 10

12

4 x 10

15

839 x 10

15

67 x 10

18

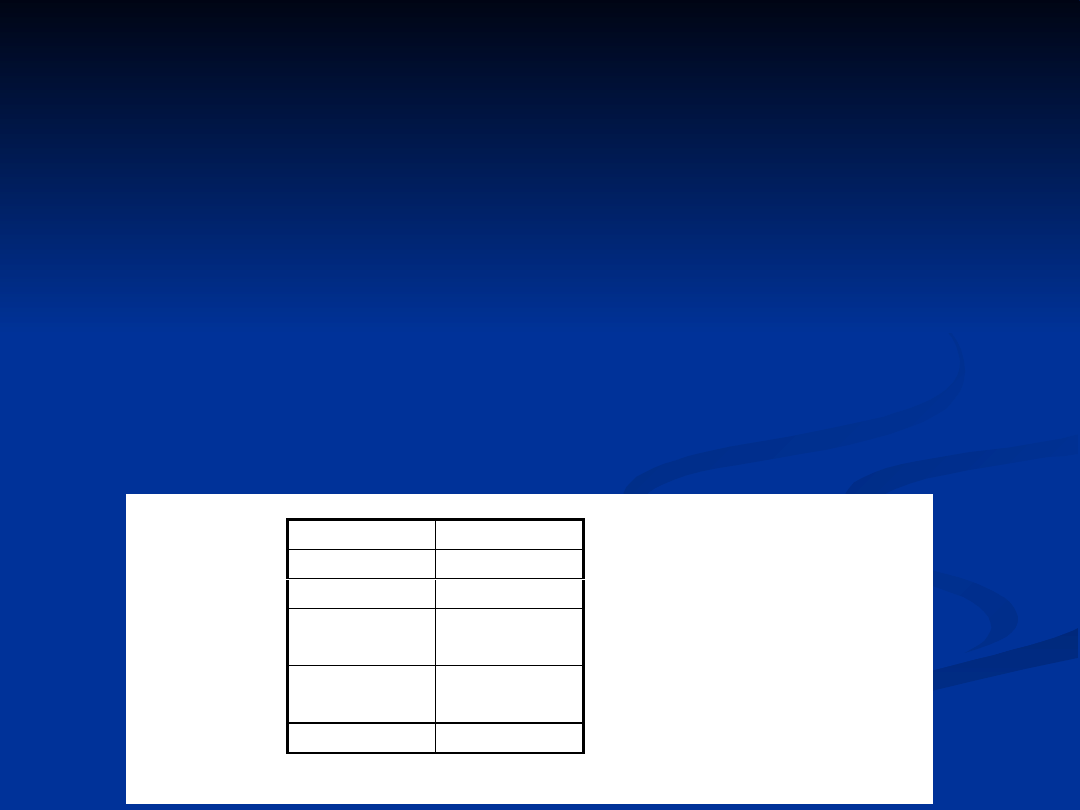

Czas potrzebny na pełen

Czas potrzebny na pełen

przegląd haseł przy

przegląd haseł przy

założeniu weryfikacji

założeniu weryfikacji

100 000 haseł na sekundę

100 000 haseł na sekundę

Długość

hasła

Tylko litery

(26

znaków)

Litery i

cyfry (36

znaków)

Duże i

małe litery,

cyfry (62

znaki)

Wszystkie

wyświetlan

e znaki

(96)

3

0,2 s

0,5 s

2,4 s

8,8 s

4

2,6 s

17 s

2,5 min

14,1 min

5

2 min

10 min

2,5 godz.

22 godz

6

51 min

6 godz

6,6 dni

90 dni

7

22 godz.

9 dni

407 dni

23 lata

8

24 dni

326 dni

69 lat

2287 lat

9

628 dni

32 lata

4270 lat

219 451 lat

10

44 lata

1159 lat

265 958 lat

21 mln lat

Metody utrudniania

Metody utrudniania

haseł

haseł

Dołączanie do hasła tzw.

Dołączanie do hasła tzw.

domieszek

domieszek

Wymuszanie na użytkownikach

Wymuszanie na użytkownikach

odpowiednio

odpowiednio

długich

długich

haseł

haseł

Wymuszanie na użytkownikach

Wymuszanie na użytkownikach

czasowej

czasowej

zmiany haseł

zmiany haseł

Hasła generowane

Hasła generowane

komputerowo

komputerowo

Aktywne

Aktywne

sprawdzanie haseł

sprawdzanie haseł

Pasywne

Pasywne

sprawdzanie haseł

sprawdzanie haseł

Hasła

Hasła

jednorazowe

jednorazowe

Koncepcje mechanizmów

Koncepcje mechanizmów

sterowania dostępem

sterowania dostępem

Macierz dostępu

Macierz dostępu

Lista kontroli dostępu ACL (Access

Lista kontroli dostępu ACL (Access

Control List)

Control List)

Lista możliwości (capability)

Lista możliwości (capability)

Zaufane systemy

Zaufane systemy

Hierarchia dostępu

Hierarchia dostępu

Model macierzy dostępu

Model macierzy dostępu

Macierz dostępu stanowi podstawowy

Macierz dostępu stanowi podstawowy

sposób opisu systemów ochrony. W tym

sposób opisu systemów ochrony. W tym

modelu stan systemu ochrony

modelu stan systemu ochrony

reprezentuje macierz, a przejścia stanów

reprezentuje macierz, a przejścia stanów

są opisywane poleceniami. Stan systemu

są opisywane poleceniami. Stan systemu

jest określany przez zbiór podmiotów S,

jest określany przez zbiór podmiotów S,

zbiór obiektów

zbiór obiektów

O

O

oraz macierz dostępu A.

oraz macierz dostępu A.

Elementy macierzy zawierają rodzaje

Elementy macierzy zawierają rodzaje

dozwolonych praw dostępu R

dozwolonych praw dostępu R

Obiekty

O1

O2

F1

F2

D1

D2

Podmioty

U1

RWE

Own,R

R

R

U2

RW

RWE

RW

R

Lista sterowania

Lista sterowania

dostępem

dostępem

Lista sterowania dostępem ACL (Access

Lista sterowania dostępem ACL (Access

Control List) jest listą podmiotów s

Control List) jest listą podmiotów s

upoważnionych do dostępu do pewnego

upoważnionych do dostępu do pewnego

obiektu x. Lista ta zawiera niepuste

obiektu x. Lista ta zawiera niepuste

elementy kolumny x macierzy dostępu A,

elementy kolumny x macierzy dostępu A,

i-ta pozycja listy określa nazwę podmiotu

i-ta pozycja listy określa nazwę podmiotu

s

s

i

i

oraz prawa r

oraz prawa r

i

i

w elemencie A[s

w elemencie A[s

i

i

,x]

,x]

macierzy dostępu

macierzy dostępu

Podmioty Prawa

ACL(O1)

U1 [RWE]

ACL(O2)

U2 [RW]

ACL(F1)

U1 [Own,R]

ACL(F2)

U1

U2

[R]

[RWE]

ACL(D1)

U1

U2

[R]

[RW]

ACL(D2)

U2 [R]

Lista możliwości

Lista możliwości

Możliwość (capability) jest parą (x,r)

Możliwość (capability) jest parą (x,r)

określającą unikalną nazwę (adres

określającą unikalną nazwę (adres

logiczny) obiektu x i zbiór praw dostępu r

logiczny) obiektu x i zbiór praw dostępu r

do x. Możliwość jest rodzajem biletu,

do x. Możliwość jest rodzajem biletu,

którego posiadanie bezwarunkowo

którego posiadanie bezwarunkowo

upoważnia do dostępu r do obiektu x

upoważnia do dostępu r do obiektu x

Obiekt Prawa

C(U1)

O1

F1

F2

D1

[RWE]

[Own,R]

[R]

[R]

C(U2)

O2

F2

D1

D2

[RW]

[RWE]

[RW]

[R]

Zasady projektowania

Zasady projektowania

mechanizmów ochrony

mechanizmów ochrony

Najmniejsze uprzywilejowanie

Najmniejsze uprzywilejowanie

- każdy

- każdy

użytkownik i proces powinny dysponować

użytkownik i proces powinny dysponować

najmniejszym zbiorem niezbędnych praw

najmniejszym zbiorem niezbędnych praw

Ekonomiczność mechanizmu

Ekonomiczność mechanizmu

- projekt

- projekt

powinien być dostatecznie mały i prosty, by

powinien być dostatecznie mały i prosty, by

mógł być zweryfikowany i

mógł być zweryfikowany i

zaimplementowany

zaimplementowany

Całkowite pośrednictwo

Całkowite pośrednictwo

- każdy dostęp

- każdy dostęp

powinien podlegać upoważnieniu i kontroli

powinien podlegać upoważnieniu i kontroli

Jawność projektu

Jawność projektu

- ochrona systemu nie

- ochrona systemu nie

powinna zależeć od utrzymywania w

powinna zależeć od utrzymywania w

tajemnicy projektu lub ignorancji intruzów

tajemnicy projektu lub ignorancji intruzów

Zasady projektowania

Zasady projektowania

mechanizmów ochrony cd.

mechanizmów ochrony cd.

Oddzielenie przywilejów

Oddzielenie przywilejów

- gdzie to

- gdzie to

możliwe, dostęp do obiektu powinien zależeć

możliwe, dostęp do obiektu powinien zależeć

od spełnienia więcej niż jednego warunku

od spełnienia więcej niż jednego warunku

Najmniejszy wspólny mechanizm

Najmniejszy wspólny mechanizm

- liczba

- liczba

wspólnych mechanizmów powinna być jak

wspólnych mechanizmów powinna być jak

najmniejsza

najmniejsza

Psychiczna akceptowalność

Psychiczna akceptowalność

- mechanizmy

- mechanizmy

muszą być łatwe w użyciu, aby były

muszą być łatwe w użyciu, aby były

stosowane poprawnie i nie były omijane

stosowane poprawnie i nie były omijane

przez użytkowników

przez użytkowników

Sieciowe systemy

Sieciowe systemy

operacyjne

operacyjne

Novell NetWare

Novell NetWare

Windows

Windows

Unix

Unix

Linux

Linux

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

Wyszukiwarka

Podobne podstrony:

Sieciowe Systemy Operacyjne

Sieci radiowe typu Wireless LAN, Szkoła, Systemy Operacyjnie i sieci komputerowe, sieci

Instalacja i konfiguracja thunderbirda, Prace domowe i zadania, Pracownia sieciowych systemów operac

Zabezpieczenia sieciowe, Systemy Operacyjne i Sieci Komputerowe

Sieciowe Systemy Operacyjne(1)

12 - Sieciowe Systemy Operacyjne II, ARS

sieciowe systemy operacyjne sieci lokalnych i rozległych, Pomoce naukowe, studia, informatyka

Usługi oferowane przez sieciowe systemy operacyjne

PROTOKOŁY SIECIOWE, SYSTEMY OPERACYJNE

Sieciowe Systemy Operacyjne ćwiczenia

Karta sieciowa, szkola, systemy operacyjne, klasa 4

Okablowanie sieciowe, szkola, systemy operacyjne, klasa 4

Systemy operacyjne

5 Systemy Operacyjne 23 11 2010 Zarządzanie procesami

więcej podobnych podstron