Telnet i SSH

Sieci komputerowe

Marek Pudełko

2

Telnet

• Telnet to protokół komunikacyjny

używany w sieciach komputerowych do

obsługi odległego terminala w

architekturze klient-serwer.

• Telnet jest usługą pozwalającą na zdalne

połączenie się komputera (terminala) z

oddalonym od niego serwerem.

– Używa do tego sieci, wykorzystując protokół

TCP-IP oraz standardowo przypisany port 23.

– Umożliwia ustanowienie użytkownikowi

zdalnej sesji na serwerze tak jakby siedział

tuż przed nim (logowanie zdalne).

3

Właściwości Telnetu

•

Telnet jest najstarszą i najbardziej elementarną

usługą internetową.

•

Protokół obsługuje tylko terminale

alfanumeryczne

– Nie obsługuje myszy ani innych urządzeń wskazujących.

– Nie obsługuje graficznych interfejsów użytkownika.

– Wszystkie polecenia muszą być wprowadzane w trybie

znakowym w wierszu poleceń.

•

Bardzo często wykorzystywany do konfiguracji

urządzeń aktywnych sieci (switche, routery).

•

Połączenie tego typu nie jest szyfrowane, a więc

możliwe do podsłuchu.

– Z tego powodu częściej stosuje się jego następcę czyli

SSH.

4

Uruchomienie

• Uruchamiamy to polecenie za pomocą

komendy:

Telnet adres

• Adres może być zarówno w postaci IP

jak i URL.

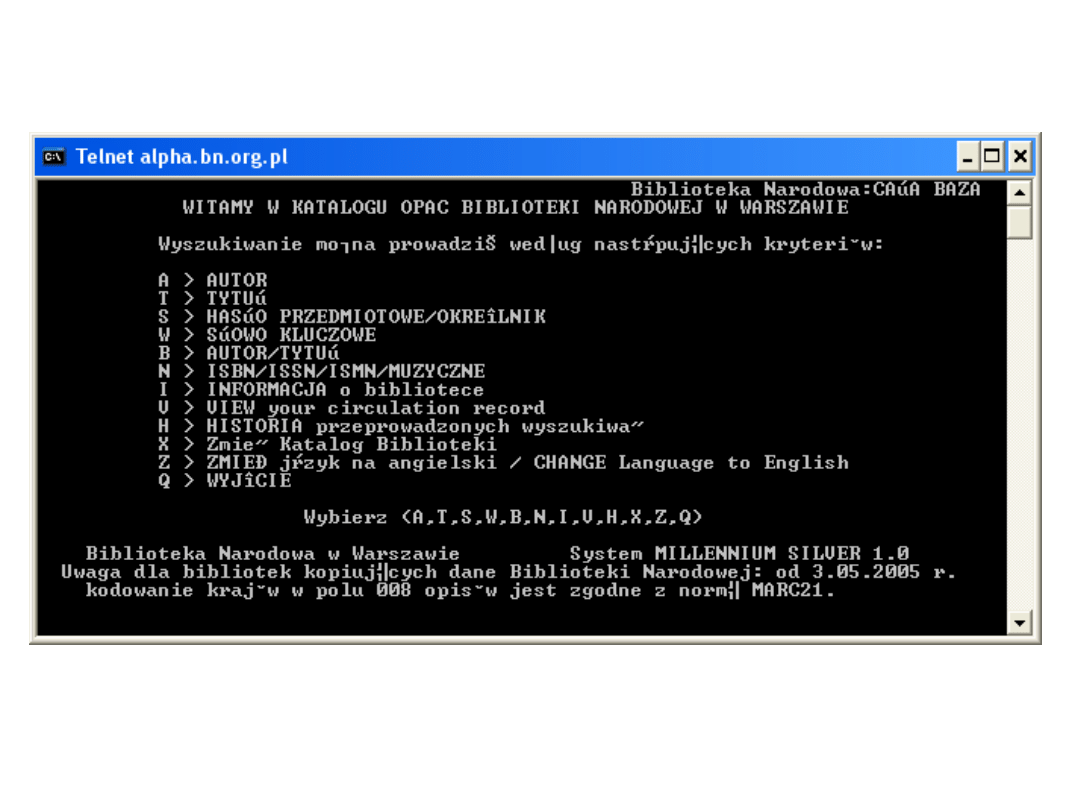

• Przykłady

telnet alpha.bn.org.pl

telnet 193.59.172.100

5

Przykład terminalu

zdalnego

6

SSH

7

SSH

• SSH (ang. secure shell) to protokół komunikacyjny

używany w sieciach komputerowych TCP-IP, w

architekturze klient-serwer.

– SSH to następca protokołu Telnet.

• SSH różni się od Telnetu tym, że transfer wszelkich

danych jest zaszyfrowany oraz możliwe jest

rozpoznawanie użytkownika na wiele różnych sposobów.

– SSH to wspólna nazwa dla całej rodziny protokołów:

terminalowych, służących do przesyłania plików (SCP, SFTP),

zdalnej kontroli zasobów, tunelowania i wielu innych

zastosowań.

– Wspólną cechą wszystkich tych protokołów jest identyczna z

SSH technika szyfrowania danych i rozpoznawania

użytkownika.

• Protokoły z rodziny SSH korzystają zwykle z portu 22

protokołu TCP, choć często stosuje się porty o innych

numerach w celu zwiększenia bezpieczeństwa serwera.

8

Ogólne cechy SSH

• Protokół SSH działa w warstwie sesji

modelu ISO/OSI - w warstwie aplikacji

modelu TCP/IP.

• Opiera się na protokole transportu

strumieniowego (TCP).

• Dodatkowo zapewnia kompresję.

• Zapewnia tunelowanie sesji terminala.

• Zapewnia tunelowanie protokołu X11.

• Zapewnia tunelowanie innych protokołów.

• Zapewnia negocjację algorytmów

kryptograficznych.

9

Składniki SSH

• Protokół składa się z trzech

zasadniczych komponentów:

– Protokołu transportowego

• Zapewnia uwierzytelnienie serwera, poufność

danych i ich integralność, opcjonalnie

obsługuje kompresję.

– Protokołu uwierzytelnienia użytkownika

• Zapewnia uwierzytelnienie klienta.

– Protokołu połączenia

• Multipleksuje różne połączenia.

10

Putty

11

Putty

• PuTTY to bezpłatny program będący

implementacją klienta usług TELNET, SSH i rlogin

• Działa pod systemami operacyjnymi Microsoft

Windows oraz Unix/Linux, przeniesiony także

m.in. na Windows CE.

• PuTTY emuluje terminal tekstowy łączący się z

serwerem za pomocą jednego z protokołów

TELNET, rlogin, SSH-1 lub SSH-2. Implementuje

on szyfrowanie AES, 3DES, Blowfish oraz DES.

• Program jest dostępny na stronie

12

Tunelowanie

13

Tunelowanie

• Tunel to zestawienie połączenia między dwoma odległymi

hostami tak, by stworzyć wrażenie, że są połączone

bezpośrednio.

• Tunelowanie umożliwia przesyłanie pewnych usług

sieciowych za pośrednictwem innych, często odmiennych

usług sieci, pracujących w różnych standardach.

• Zwykle jeden protokół służy do ustanowienia połączenia z

miejscem zdalnym a drugi do opakowywania danych i

instrukcji w celu przesyłania ich przez tunel.

• Zastosowania

– Łączenie różnych sieci lokalnych za pośrednictwem publicznych sieci

rozległych tak, by sprawiały wrażenie pracy w tej samej sieci

– Zwiększenie bezpieczeństwa sieci, przy użyciu połączeń szyfrowanych

• SSH oprócz bezpiecznej pracy zdalnej, umożliwia tworzenie dodatkowego

kanału szyfrowanego, przez który można "tunelować" dowolną inną usługę.

– Zabezpieczenie danych przez utworzenie wokół nich osłony podczas

przesyłania ich przez domeny bez mechanizmów bezpieczeństwa.

14

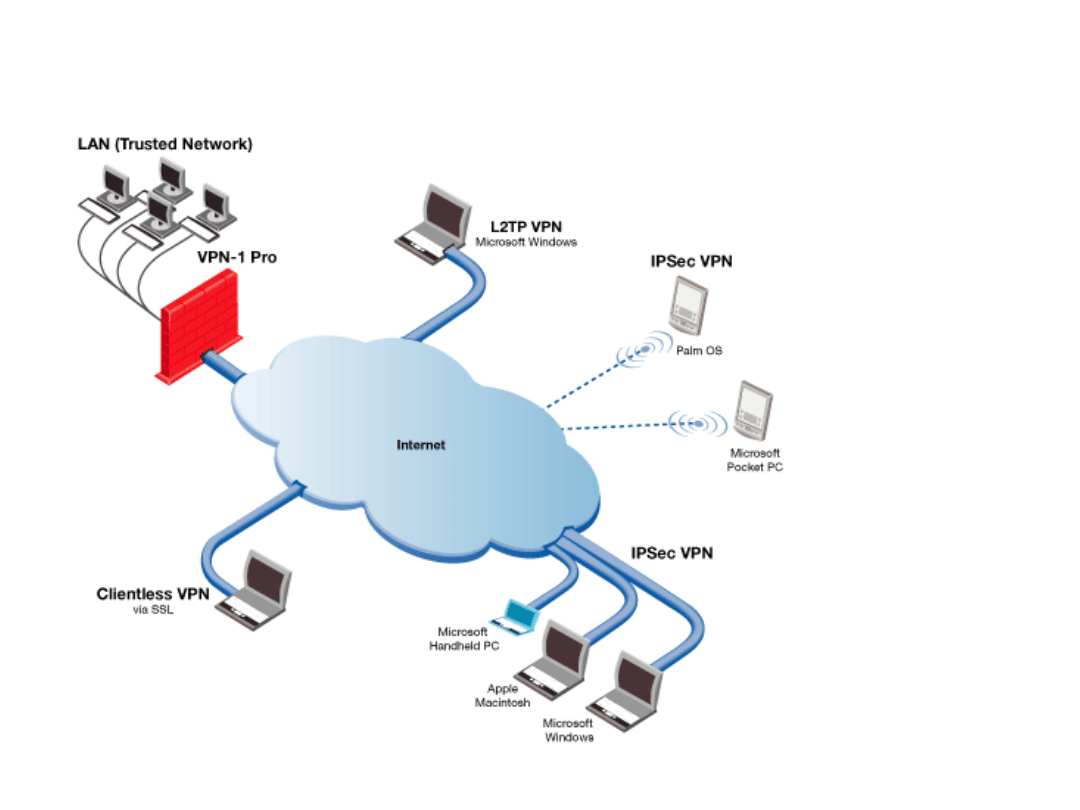

VPN

• VPN (ang. Virtual Private Network, Wirtualna Sieć

Prywatna), to tunel, przez który płynie ruch w ramach

sieci prywatnej pomiędzy klientami końcowymi za

pośrednictwem publicznej sieci.

– Ruch płynie w taki sposób, że węzły tej sieci są przezroczyste dla

przesyłanych w ten sposób pakietów.

– Taki kanał może kompresować lub szyfrować w celu zapewnienia

większego poziomu jakości lub bezpieczeństwa danych.

• Określenie "Wirtualna" oznacza, że sieć ta istnieje jedynie

jako struktura logiczna działająca w rzeczywistości w

ramach sieci publicznej. Odróżnia ją to od sieci prywatnej,

która powstaje na bazie specjalnie dzierżawionych łącz.

– Pomimo takiego mechanizmu działania stacje końcowe mogą

korzystać z VPN dokładnie tak jak gdyby istniało pomiędzy nimi

fizyczne łącze prywatne.

– Rozwiązania oparte na VPN jest korzystne w firmach, w których

często pracuje się zdalnie ze swoich domów na

niezabezpieczonych łączach.

– Wirtualne Sieci Prywatne charakteryzują się dużą efektywnością,

nawet na słabych łączach (dzięki kompresji danych) oraz wysokim

poziomem bezpieczeństwa (ze względu na szyfrowanie).

15

VPN

16

Powtórzenie

1. Co to jest Telnet?

2. Do czego służy Telnet?

3. Co to jest SSH?

4. Czym się różni SSH od Telnetu?

5. Co to jest tunelowanie?

6. Co to jest VPN?

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

Wyszukiwarka

Podobne podstrony:

sieci ftp telnet

Telnet

Rozdział 15. FTP oraz Telnet, Kurs Linuxa, Linux

Telnet i SSH (reszta u Patrycji)

Telnet Przeglad klientow telnetu 2

Telnet, Przeglad klientow telnetu 1, Dobry telnet połową sukcesu...

ftp, telnet, smtp CS5HT57LBU4WR5TIWRXMCY3OYZI2KQFVO6QOMVY

telnet

hacking on Telnet explained

Rozdzial 11 Telnet

Telnet

hacking in telnet ftp

AirLive 11GAP Telnet Command

telnet trick port 25

więcej podobnych podstron