Bezpieczeńst

Bezpieczeńst

wo danych

wo danych

Wirusy

Wirusy

Wirus komputerowy

Wirus komputerowy

to najczęściej

to najczęściej

prosty program komputerowy, który w

prosty program komputerowy, który w

sposób celowy powiela się bez zgody

sposób celowy powiela się bez zgody

użytkownika. Wirus komputerowy w

użytkownika. Wirus komputerowy w

przeciwieństwie do robaka

przeciwieństwie do robaka

komputerowego do swojej działalności

komputerowego do swojej działalności

wymaga

wymaga

nosiciela

nosiciela

w postaci programu

w postaci programu

komputerowego, poczty elektronicznej itp.

komputerowego, poczty elektronicznej itp.

Wirusy wykorzystują słabość zabezpieczeń

Wirusy wykorzystują słabość zabezpieczeń

system komputerowych lub właściwości

system komputerowych lub właściwości

systemów oraz niedoświadczenie i

systemów oraz niedoświadczenie i

beztroskę użytkowników.

beztroskę użytkowników.

Rodzaje wirusów

Rodzaje wirusów

komputerowych:

komputerowych:

Wirusy pasożytnicze

Wirusy pasożytnicze

Wirusy towarzyszące

Wirusy towarzyszące

Wirusy plików wsadowych

Wirusy plików wsadowych

Makrowirusy

Makrowirusy

(np.SFC, CokeBoy)

(np.SFC, CokeBoy)

Generatory wirusów

Generatory wirusów

Robaki

Robaki

(np.

(np.

W32/Wallon.A.worm)

W32/Wallon.A.worm)

Konie trojańskie

Konie trojańskie

(np.

(np.

Briz.I)

Briz.I)

Bomby logiczne

Bomby logiczne

Wirusy skryptowe

Wirusy skryptowe

(np.

(np.

I

I

love you)

love you)

Wirusy komórkowe

Wirusy komórkowe

(np. Lasco .A, Cabir.J)

(np. Lasco .A, Cabir.J)

W funkcjonowaniu wirusów można

W funkcjonowaniu wirusów można

wyodrębnić dwie fazy:

wyodrębnić dwie fazy:

1. faza rozmnażania się wirusa,

1. faza rozmnażania się wirusa,

2. faza destrukcji.

2. faza destrukcji.

Faza rozmnażania się wirusa (

Faza rozmnażania się wirusa (

I faza - tajna

I faza - tajna

)

)

polega na umieszczeniu jego zaszyfrowanego

polega na umieszczeniu jego zaszyfrowanego

kodu w kolejnych miejscach systemu

kodu w kolejnych miejscach systemu

komputerowego.

komputerowego.

Faza destrukcji polega na ujawnieniu się

Faza destrukcji polega na ujawnieniu się

wirusa. To co wirus w ramach destrukcji (

wirusa. To co wirus w ramach destrukcji (

II

II

faza - jawna

faza - jawna

) dokonuje, jest zależne od

) dokonuje, jest zależne od

umiejętności, wiedzy, fantazji i złośliwości

umiejętności, wiedzy, fantazji i złośliwości

twórcy wirusa.

twórcy wirusa.

Charakteryzują się one tym, że

Charakteryzują się one tym, że

wykorzystują swoje ofiary do

wykorzystują swoje ofiary do

transportu. Modyfikują ich strukturę

transportu. Modyfikują ich strukturę

wewnętrzną i oczywiście nie

wewnętrzną i oczywiście nie

naprawiają jej. Plik użyty do

naprawiają jej. Plik użyty do

transportu jest uszkodzony. Jedynym

transportu jest uszkodzony. Jedynym

dla niego ratunkiem może być użycie

dla niego ratunkiem może być użycie

szczepionki lub kopii zapasowych dla

szczepionki lub kopii zapasowych dla

zainfekowanych plików.

zainfekowanych plików.

Wirusy Pasożytnicze

Wirusy Pasożytnicze

Ze względu na miejsce zajmowane w

Ze względu na miejsce zajmowane w

zainfekowanych plikach wirusy pasożytnicze

zainfekowanych plikach wirusy pasożytnicze

dzielimy na:

dzielimy na:

Wirusy lokujące się na końcu pliku. Dopisują kod

Wirusy lokujące się na końcu pliku. Dopisują kod

wirusa na koniec pliku, a następnie modyfikują

wirusa na koniec pliku, a następnie modyfikują

początek pliku tak, aby wskazywał na wirusa

początek pliku tak, aby wskazywał na wirusa

Wirusy nadpisujące. Lokują się na początku pliku,

Wirusy nadpisujące. Lokują się na początku pliku,

zwykle nie zapamiętują poprzednich danych w

zwykle nie zapamiętują poprzednich danych w

pliku i nieodwracalnie go niszczą

pliku i nieodwracalnie go niszczą

Wirusy nagłówkowe. Lokują się w nagłówkach

Wirusy nagłówkowe. Lokują się w nagłówkach

plików EXE przeznaczonych dla systemu DOS. Ich

plików EXE przeznaczonych dla systemu DOS. Ich

nagłówek jest zawsze standardowo ustawiany

nagłówek jest zawsze standardowo ustawiany

przez programy linkujące na wielokrotność

przez programy linkujące na wielokrotność

jednego sektora (512 bajtów). Wirusy te nie

jednego sektora (512 bajtów). Wirusy te nie

przekraczają rozmiaru jednego sektora

przekraczają rozmiaru jednego sektora

Wirusy lokujące się w pliku w miejscach gdzie jest

Wirusy lokujące się w pliku w miejscach gdzie jest

jakiś pusty obszar. Obszar ten wypełniony jest

jakiś pusty obszar. Obszar ten wypełniony jest

ciągiem zer i można go nadpisać nie niszcząc

ciągiem zer i można go nadpisać nie niszcząc

pliku.

pliku.

Wirusy towarzyszące

Wirusy towarzyszące

Wirusy tego typu są najczęściej pisane w

Wirusy tego typu są najczęściej pisane w

językach wysokiego poziomu. Atakują one pliki, a

językach wysokiego poziomu. Atakują one pliki, a

ich działanie opiera się na hierarchii stosowanej w

ich działanie opiera się na hierarchii stosowanej w

DOS podczas uruchamiania programów. W

DOS podczas uruchamiania programów. W

momencie uruchamiania programu, w przypadku

momencie uruchamiania programu, w przypadku

nie podania rozszerzenia uruchamianego pliku,

nie podania rozszerzenia uruchamianego pliku,

najpierw poszukiwany jest plik o rozszerzeniu

najpierw poszukiwany jest plik o rozszerzeniu

COM, potem EXE, a na końcu BAT. W przypadku

COM, potem EXE, a na końcu BAT. W przypadku

wykorzystywania interpretatora poleceń 4DOS

wykorzystywania interpretatora poleceń 4DOS

dochodzą jeszcze pliki BTM, poszukiwane podczas

dochodzą jeszcze pliki BTM, poszukiwane podczas

uruchamiania programu przed plikami BAT.

uruchamiania programu przed plikami BAT.

Wirusy plików

Wirusy plików

wsadowych

wsadowych

Są to tzw. batchviruses, gdyż pliki

Są to tzw. batchviruses, gdyż pliki

wsadowe to pliki o rozszerzeniu BAT.

wsadowe to pliki o rozszerzeniu BAT.

Wirusy te wykorzystują do transportu

Wirusy te wykorzystują do transportu

właśnie pliki BAT. Potrafią wbrew

właśnie pliki BAT. Potrafią wbrew

pozorom być bardzo niebezpieczne i

pozorom być bardzo niebezpieczne i

infekować również pliki COM oraz EXE, a

infekować również pliki COM oraz EXE, a

nawet tablice partycji dysku. Po

nawet tablice partycji dysku. Po

uruchomieniu zainfekowanego pliku

uruchomieniu zainfekowanego pliku

wsadowego tworzony jest plik

wsadowego tworzony jest plik

uruchamialny COM lub EXE, który

uruchamialny COM lub EXE, który

zawiera właściwy kod infekujący pliki

zawiera właściwy kod infekujący pliki

BAT. Plik BAT jest następnie kasowany, a

BAT. Plik BAT jest następnie kasowany, a

plik wykonywalny jest uruchamiany.

plik wykonywalny jest uruchamiany.

Makrowirusy

Makrowirusy

Makrowirusy nie zarażają programów

Makrowirusy nie zarażają programów

uruchamialnych lecz dokonują destrukcji

uruchamialnych lecz dokonują destrukcji

dzięki wykonywaniu swojego kodu zapisanego

dzięki wykonywaniu swojego kodu zapisanego

w plikach dokumentów Microsoft Office (doc,

w plikach dokumentów Microsoft Office (doc,

xls).

xls).

W

W

programie

programie

Microsoft Word jest to

Microsoft Word jest to

język

język

WordBasic, a w

WordBasic, a w

programie Microsoft Excel jest

programie Microsoft Excel jest

to Visual Basic for Applications.

to Visual Basic for Applications.

Są to wirusy

Są to wirusy

bardzo łatwo wykrywalne, a ponadto ich

bardzo łatwo wykrywalne, a ponadto ich

działanie może zostać zablokowane przez

działanie może zostać zablokowane przez

macierzyste aplikacje. Od chwili, gdy aplikacje

macierzyste aplikacje. Od chwili, gdy aplikacje

Microsoft Office ostrzegają o istnieniu makr,

Microsoft Office ostrzegają o istnieniu makr,

wirusy tego typu nie są bardzo groźne, nie

wirusy tego typu nie są bardzo groźne, nie

powstają także nowe.

powstają także nowe.

Konie trojańskie

Konie trojańskie

Koń trojański

Koń trojański

to określenie oprogramowania, które

to określenie oprogramowania, które

podszywając się pod przydatne lub ciekawe dla

podszywając się pod przydatne lub ciekawe dla

użytkownika aplikacje dodatkowo implementują

użytkownika aplikacje dodatkowo implementują

niepożądaną, ukrytą przed użytkownikiem

niepożądaną, ukrytą przed użytkownikiem

funkcjonalność (spyware, bomby logiczne, itp).

funkcjonalność (spyware, bomby logiczne, itp).

Najpopularniejszymi szkodliwymi działaniami są:

Najpopularniejszymi szkodliwymi działaniami są:

Instalowanie w systemie backdoora i udostępnianie

Instalowanie w systemie backdoora i udostępnianie

kontroli nad systemem osobom trzecim w celu

kontroli nad systemem osobom trzecim w celu

rozsyłania spamu, dokonywania ataków DDoS, itp

rozsyłania spamu, dokonywania ataków DDoS, itp

(patrz: komputer-zombie),

(patrz: komputer-zombie),

Szpiegowanie i wykradanie poufnych danych

Szpiegowanie i wykradanie poufnych danych

użytkownika (spyware),

użytkownika (spyware),

Utrudnianie pracy programom antywirusowym,

Utrudnianie pracy programom antywirusowym,

Zmienianie strony startowej przeglądarki WWW i

Zmienianie strony startowej przeglądarki WWW i

prezentowanie reklam,

prezentowanie reklam,

Działania destruktywne (kasowanie plików,

Działania destruktywne (kasowanie plików,

uniemożliwianie korzystania z komputera).

uniemożliwianie korzystania z komputera).

Robaki

Robaki

Robak to program, którego działanie

Robak to program, którego działanie

sprowadza się do tworzenia własnych

sprowadza się do tworzenia własnych

duplikatów, tak, że nie atakuje on żadnych

duplikatów, tak, że nie atakuje on żadnych

obiektów, jak to czynią wirusy. Oprócz

obiektów, jak to czynią wirusy. Oprócz

zajmowania miejsca na dysku program ten

zajmowania miejsca na dysku program ten

rzadko wywołuje skutki uboczne. Podobnie

rzadko wywołuje skutki uboczne. Podobnie

jak wirusy towarzyszące, robaki są

jak wirusy towarzyszące, robaki są

najczęściej pisane w językach wysokiego

najczęściej pisane w językach wysokiego

poziomu. Robaki są najbardziej popularne w

poziomu. Robaki są najbardziej popularne w

sieciach, gdzie mają do dyspozycji

sieciach, gdzie mają do dyspozycji

protokoły transmisji sieciowej, dzięki którym

protokoły transmisji sieciowej, dzięki którym

mogą przemieszczać się po całej sieci.

mogą przemieszczać się po całej sieci.

Bomby logiczne

Bomby logiczne

O ile koń trojański wykonuje brudną robotę od razu

O ile koń trojański wykonuje brudną robotę od razu

po uruchomieniu, o tyle bomba swe destrukcyjne

po uruchomieniu, o tyle bomba swe destrukcyjne

oblicze ukazuje tylko w określonym odpowiednimi

oblicze ukazuje tylko w określonym odpowiednimi

warunkami czasie (najczęściej zależnie od

warunkami czasie (najczęściej zależnie od

aktualnej daty lub liczby poprzednich wywołań

aktualnej daty lub liczby poprzednich wywołań

programu). Ze względu na to, iż właściwy ,

programu). Ze względu na to, iż właściwy ,

destrukcyjny kod może być ukryty w dowolnym

destrukcyjny kod może być ukryty w dowolnym

miejscu programu zawierającego bombę, należy

miejscu programu zawierającego bombę, należy

ostrożnie obchodzić się z aplikacjami, których

ostrożnie obchodzić się z aplikacjami, których

pochodzenie jest nieznane. Mianem bomby określa

pochodzenie jest nieznane. Mianem bomby określa

się często także destrukcyjny, uruchamiany tylko

się często także destrukcyjny, uruchamiany tylko

po spełnieniu jakiegoś warunku, kod zawarty w

po spełnieniu jakiegoś warunku, kod zawarty w

wirusach.

wirusach.

Wirusy skryptowe

Wirusy skryptowe

Wirusy skryptowe to

samoreplikujące się skrypty

powłoki. Zwykle infekują one inne

skrypty. W DOS-ie występują jako

pliki .bat, pod Linuksem jako

skrypty bashowe, pod systemem

Windows jako np. Visual Basic

script (.vbs). Przykładowe wirusy:

Bat.Rous, VBS.LoveLetter, SH.Sizer.

Walentynki, dzień wszystkich zakochanych. Każdy z

nas wyczulony jest na różnego rodzaju wiadomość.

Dzwonek telefonu komórkowego podobnie jak każda

wiadomość w elektronicznej skrzynce przyciągają

dzisiaj bardziej naszą uwagę.

14 Luty jest doskonałym dniem do rozprzestrzeniania

się wirusów. Wielu ludzi zaciekawi na pewno

wiadomość typu "I love you".

Pierwsza fala epidemii miłości powstała 4 maja 2000

roku, kiedy filipiński student wysłał swojego

najnowszego robaka na listy dyskusyjne. Od tej

chwili wirus zaczął rozprzestrzeniać się w

niesamowitym tempie. Powodem tak szybkiej infekcji

wielu komputerów było wykorzystanie nowej na

tamtej czasy metody. Robak zaraz po zainfekowaniu

jednego komputera, wyszukiwał zgromadzone na nim

adresy e-mail i natychmiast rozsyłał do nich swoją

kopię w wiadomości zatytułowanej "I Love You" .

Metoda wyszukiwania adresatów jak na rok 2000

była bardzo innowacyjna. W tamtych czasach wirusy

zazwyczaj doczepiały się do wiadomości wysyłanych

przez użytkownika bądź miały ustalone z góry

domeny, pod które mogły się rozsyłać.

Wirusy komórkowe

Wirusy komórkowe

Na razie rzadkie ale być może w

przyszłości mogą stanowić istotne

zagrożenie w związku z rozwojem

oprogramowania dla telefonów

komórkowych i dostępnych usług.

Przykładem może być wirus Cabir

Przykładem może być wirus Cabir

napisany w 2004 roku.

napisany w 2004 roku.

Skutki działania wirusa

Skutki działania wirusa

Kasowanie i niszczenie danych,

Kasowanie i niszczenie danych,

Rozsyłanie spamu,

Rozsyłanie spamu,

Dokonywanie ataków na serwery

Dokonywanie ataków na serwery

internetowe,

internetowe,

Kradzież danych( hasła, numery kart

Kradzież danych( hasła, numery kart

płatniczych, dane osobowe),

płatniczych, dane osobowe),

Wyłączanie komputera,

Wyłączanie komputera,

Wyświetlanie grafiki lub odgrywanie

Wyświetlanie grafiki lub odgrywanie

dzwięków,

dzwięków,

Uniemożliwienie pracy na komputerze.

Uniemożliwienie pracy na komputerze.

Generatory wirusów

Generatory wirusów

Istnieje wiele programów umożliwiających stworzenie

Istnieje wiele programów umożliwiających stworzenie

własnego wirusa, nawet bez znajomości systemu czy

własnego wirusa, nawet bez znajomości systemu czy

mechanizmów wykorzystywanych przez wirusy. Można

mechanizmów wykorzystywanych przez wirusy. Można

je bez problemu znaleźć w Internecie. Korzystają one z

je bez problemu znaleźć w Internecie. Korzystają one z

gotowych modułów w asemblerze i umożliwiają

gotowych modułów w asemblerze i umożliwiają

stworzenie wirusa o zadanych parametrach wybieranych

stworzenie wirusa o zadanych parametrach wybieranych

zwykle przy pomocy przyjaznego użytkownikowi menu.

zwykle przy pomocy przyjaznego użytkownikowi menu.

Można w nim określić zakres infekowanych obiektów

Można w nim określić zakres infekowanych obiektów

oraz rodzaj efektów które ma on wywoływać. Oprócz

oraz rodzaj efektów które ma on wywoływać. Oprócz

kodu wynikowego wirusa, generatory tworzą także

kodu wynikowego wirusa, generatory tworzą także

źródła w

, co umożliwia zainteresowanemu

, co umożliwia zainteresowanemu

pisaniem wirusów użytkownikowi dokształcenie się w tej

pisaniem wirusów użytkownikowi dokształcenie się w tej

dziedzinie. Najbardziej znane generatory wirusów to:

dziedzinie. Najbardziej znane generatory wirusów to:

IVP – Instant Virus Production Kit

IVP – Instant Virus Production Kit

VCL – Virus Construction Laboratory

VCL – Virus Construction Laboratory

PS-MPC – Phalcon-Skism Mass Produced Code Generator

PS-MPC – Phalcon-Skism Mass Produced Code Generator

G2 – G Squared

G2 – G Squared

NRLG – Nuke Randomic Life Generator

NRLG – Nuke Randomic Life Generator

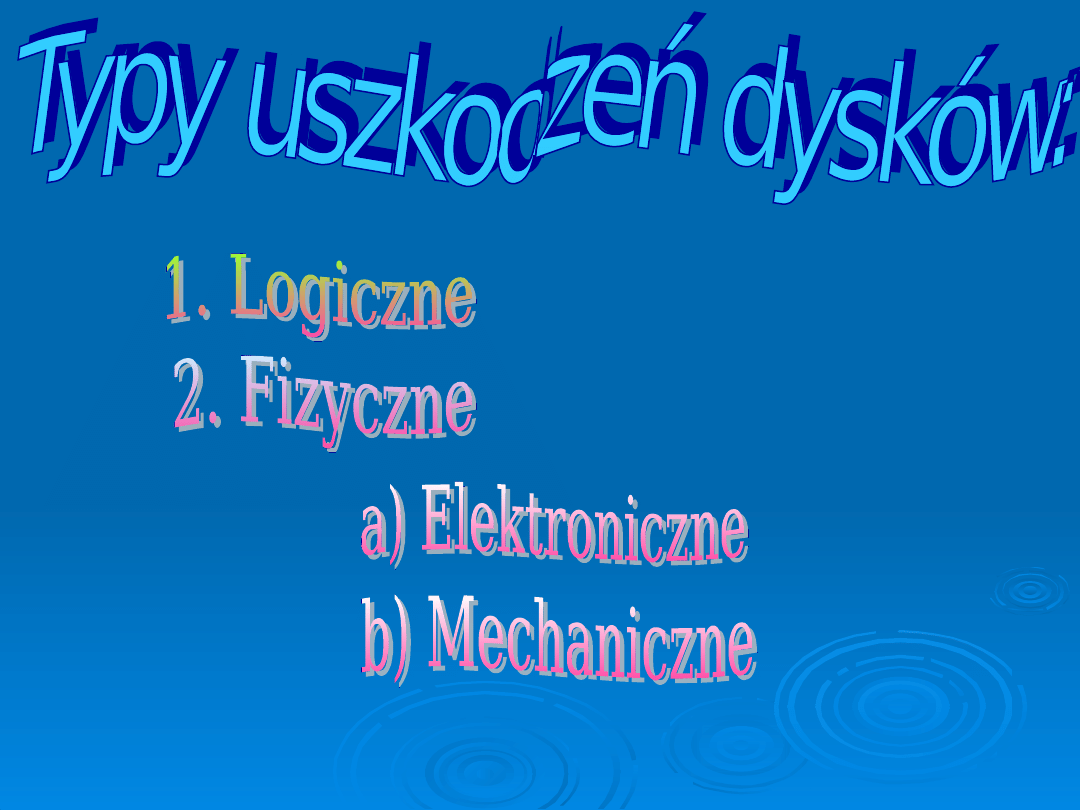

Logiczne uszkodzenia

Logiczne uszkodzenia

dysku

dysku

Polegają na zaburzeniu spójności danych

Polegają na zaburzeniu spójności danych

zawartych na nośniku. Ich najczęstszą

zawartych na nośniku. Ich najczęstszą

przyczyną są ataki wirusów komputerowych,

przyczyną są ataki wirusów komputerowych,

nagłe wyłączenie komputera spowodowane

nagłe wyłączenie komputera spowodowane

skokami napięcia w sieci energetycznej, błędy

skokami napięcia w sieci energetycznej, błędy

oprogramowania czy, w zdecydowanej

oprogramowania czy, w zdecydowanej

większości przypadków, błąd użytkownika

większości przypadków, błąd użytkownika

komputera i usunięcie danych przy użyciu

komputera i usunięcie danych przy użyciu

standardowych, stosowanych powszechnie

standardowych, stosowanych powszechnie

komend. Przywrócenie poprawności zapisu i

komend. Przywrócenie poprawności zapisu i

spójności danych wymaga użycia

spójności danych wymaga użycia

specjalistycznego oprogramowania.

specjalistycznego oprogramowania.

Fizyczne uszkodzenia

Fizyczne uszkodzenia

dysku

dysku

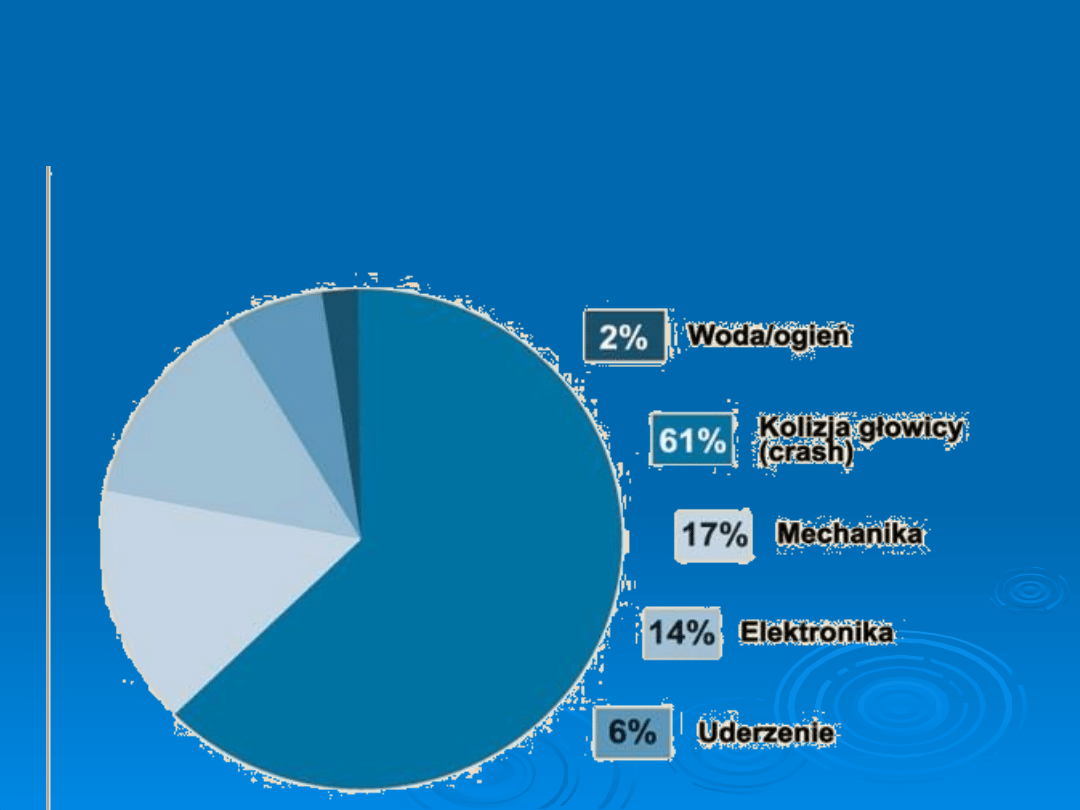

Polegają na fizycznym uszkodzeniu

Polegają na fizycznym uszkodzeniu

poszczególnych elementów nośników.

poszczególnych elementów nośników.

Odzyskanie danych z tak uszkodzonych

Odzyskanie danych z tak uszkodzonych

nośników możliwe jest przy użyciu

nośników możliwe jest przy użyciu

wyspecjalizowanego sprzętu w

wyspecjalizowanego sprzętu w

warunkach laboratoryjnych.

warunkach laboratoryjnych.

Często uszkodzenie dysku jest

Często uszkodzenie dysku jest

wynikiem upadku na stół lub na

wynikiem upadku na stół lub na

podłogę. 73% przypadków odzyskania

podłogę. 73% przypadków odzyskania

danych jakimi zajmuje się Ibas mają

danych jakimi zajmuje się Ibas mają

podłoże sprzętowe. Uszkodzenie

podłoże sprzętowe. Uszkodzenie

fizyczne dysku twardego jest

fizyczne dysku twardego jest

najczęściej spotykaną przyczyną utraty

najczęściej spotykaną przyczyną utraty

danych. 36% zleceń w zeszłym roku

danych. 36% zleceń w zeszłym roku

zdiagnozowane było jako uszkodzenie

zdiagnozowane było jako uszkodzenie

fizyczne powierzchni talerzy dysku.

fizyczne powierzchni talerzy dysku.

Uszkodzenia fizyczne

Uszkodzenia fizyczne

nośników

nośników

Objawy zbliżającej się awarii

Objawy zbliżającej się awarii

dysku twardego

dysku twardego

W przypadku wystąpienia przynajmniej jednego z

objawów uszkodzenia należy utworzyć kopię

zapasową danych zapisanych na dysku.

Dysk zaczyna pracować coraz wolniej, co objawia

się tym, że operacje wykorzystujące dysk w swojej

pracy (np. zapis pliku lub jego odczyt) zajmują

coraz więcej czasu.

Z dysku twardego dochodzą nietypowe hałasy, jak

na przykład przenikliwe świstanie lub dźwięki

przypominające mielenie, skrzypienie lub stukanie.

Zaczynają pojawiać się problemy z dostępem do

danych na dysku. Scandisk uruchamia się przed

uruchomieniem Windows w trybie skanowania

powierzchni dysku.

Phishing - to podmienianie stron WWW instytucji,

Phishing - to podmienianie stron WWW instytucji,

głównie finansowych. Phisherzy używają

głównie finansowych. Phisherzy używają

kombinacji metod inżynierii społecznej,

kombinacji metod inżynierii społecznej,

zaawansowanych technik programowania stron

zaawansowanych technik programowania stron

WWW i programów z gatunku spyware czy

WWW i programów z gatunku spyware czy

crimeware. Celem takich ataków jest kradzież

crimeware. Celem takich ataków jest kradzież

danych osobowych, identyfikatorów bankowych

danych osobowych, identyfikatorów bankowych

oraz haseł umożliwiających wykonywanie

oraz haseł umożliwiających wykonywanie

operacji na koncie ofiary. Oprócz instytucji

operacji na koncie ofiary. Oprócz instytucji

finansowych atakowane są w ten sposób również

finansowych atakowane są w ten sposób również

konta, np. w serwisach aukcyjnych.

konta, np. w serwisach aukcyjnych.

Phishing

Phishing

Pharming

Pharming

Pharming oznacza wykorzystywanie

Pharming oznacza wykorzystywanie

oprogramowania wymuszającego na

oprogramowania wymuszającego na

przeglądarce internetowej

przeglądarce internetowej

przekierowywanie wysyłanych

przekierowywanie wysyłanych

danych do serwera atakującego,

danych do serwera atakującego,

zamiast do serwera banku.

zamiast do serwera banku.

Adware

Adware

Adware jest oprogramowaniem

Adware jest oprogramowaniem

rozpowszechnianym za darmo, ale

rozpowszechnianym za darmo, ale

zawiera funkcję wyświetlającą

zawiera funkcję wyświetlającą

reklamy, zwykle w postaci banerów

reklamy, zwykle w postaci banerów

reklamowych. Wydawca

reklamowych. Wydawca

oprogramowania zarabia właśnie na

oprogramowania zarabia właśnie na

tych reklamach. Zwykle jest też

tych reklamach. Zwykle jest też

możliwość nabycia wersji programu

możliwość nabycia wersji programu

bez reklam za opłatą.

bez reklam za opłatą.

Spyware

Spyware

Spyware to programy komputerowe, których celem

jest szpiegowanie działań użytkownika.Programy te

gromadzą informacje o użytkowniku i wysyłają je

często bez jego wiedzy i zgody autorowi programu.

Do takich informacji należeć mogą:

adresy www stron internetowych odwiedzanych przez

użytkownika

dane osobowe

numery kart płatniczych

hasła

dane o komputerze (system operacyjny, przeglądarka

internetowa)

zainteresowania użytkownika (np. na podstawie

wpisywanych słów w oknie wyszukiwarki)

adresy email

Spam

Spam

Spam to elektroniczne wiadomości rozsyłane do osób,

Spam to elektroniczne wiadomości rozsyłane do osób,

które ich nie oczekują. Najbardziej rozpowszechniony

które ich nie oczekują. Najbardziej rozpowszechniony

jest spam za pośrednictwem poczty elektronicznej oraz w

jest spam za pośrednictwem poczty elektronicznej oraz w

Usenecie. Zwykle (choć nie zawsze) jest wysyłany

Usenecie. Zwykle (choć nie zawsze) jest wysyłany

masowo.

masowo.

Istotą spamu jest rozsyłanie dużej liczby informacji

Istotą spamu jest rozsyłanie dużej liczby informacji

komercyjnych o jednakowej treści do nieznanych sobie

komercyjnych o jednakowej treści do nieznanych sobie

osób. Nie ma znaczenia, jaka jest treść tych wiadomości.

osób. Nie ma znaczenia, jaka jest treść tych wiadomości.

Aby określić wiadomość mianem spamu, musi ona

Aby określić wiadomość mianem spamu, musi ona

spełnić trzy następujące warunki jednocześnie:

spełnić trzy następujące warunki jednocześnie:

1.

1.

treść wiadomości jest niezależna od tożsamości odbiorcy,

treść wiadomości jest niezależna od tożsamości odbiorcy,

2.

2.

odbiorca nie wyraził uprzedniej, zamierzonej zgody na

odbiorca nie wyraził uprzedniej, zamierzonej zgody na

otrzymanie tej wiadomości,

otrzymanie tej wiadomości,

3.

3.

treść wiadomości daje podstawę do przypuszczeń, iż

treść wiadomości daje podstawę do przypuszczeń, iż

nadawca wskutek jej wysłania może odnieść zyski

nadawca wskutek jej wysłania może odnieść zyski

nieproporcjonalne w stosunku do korzyści odbiorcy.

nieproporcjonalne w stosunku do korzyści odbiorcy.

Błędy oprogramowania

Błędy oprogramowania

Błąd oprogramowania lub w żargonie informatycznym bug - wyrażenie

Błąd oprogramowania lub w żargonie informatycznym bug - wyrażenie

oznaczające pewien błąd, usterkę, niepożądane, powtarzające się przy

oznaczające pewien błąd, usterkę, niepożądane, powtarzające się przy

zajściu określonych czynników działanie programu, wynikające z błędu

zajściu określonych czynników działanie programu, wynikające z błędu

człowieka na jednym z etapów tworzenia oprogramowania, zwykle na

człowieka na jednym z etapów tworzenia oprogramowania, zwykle na

etapie projektowania lub tworzenia kodu źródłowego.

etapie projektowania lub tworzenia kodu źródłowego.

Bug jako nazwa błędu programistycznego występuje w nazwach

Bug jako nazwa błędu programistycznego występuje w nazwach

programów pomagających usuwać błedy, tzw. debugerów, czy też

programów pomagających usuwać błedy, tzw. debugerów, czy też

"odpluskwiaczy". Programy te pozwalają śledzić wartości określonych

"odpluskwiaczy". Programy te pozwalają śledzić wartości określonych

zmiennych i rejestrów wykorzystywanych w programie do momentu

zmiennych i rejestrów wykorzystywanych w programie do momentu

wystąpienia błędu celem znalezienia dokładnego miejsca w kodzie

wystąpienia błędu celem znalezienia dokładnego miejsca w kodzie

źródłowym, które należy zmienić, by błąd się nie pojawiał.

źródłowym, które należy zmienić, by błąd się nie pojawiał.

Środowisko otwartego oprogramowania wykształciło złożone systemy

Środowisko otwartego oprogramowania wykształciło złożone systemy

zbierania informacji o istniejących usterkach i niedogodnościach w

zbierania informacji o istniejących usterkach i niedogodnościach w

programach. Do najpopularniejszych należy Bugzilla (podobieństwo do

programach. Do najpopularniejszych należy Bugzilla (podobieństwo do

nazwy Mozilla nieprzypadkowe), stosowany również przez fundację

nazwy Mozilla nieprzypadkowe), stosowany również przez fundację

MediaWiki do zbierania informacji o błędach w oprogramowaniu

MediaWiki do zbierania informacji o błędach w oprogramowaniu

Wikipedii i pokrewnych Wiki (patrz: tu). W systemie Bugzilla błąd może

Wikipedii i pokrewnych Wiki (patrz: tu). W systemie Bugzilla błąd może

zgłosić każdy, przez określenie warunków, w jakich się pojawia.

zgłosić każdy, przez określenie warunków, w jakich się pojawia.

Zgłoszenie jest następnie przydzielane określonemu programiście, a

Zgłoszenie jest następnie przydzielane określonemu programiście, a

system zawiera aktualne informacje o postępach w naprawianiu usterki.

system zawiera aktualne informacje o postępach w naprawianiu usterki.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

Wyszukiwarka

Podobne podstrony:

bezpieczenstwo komputerowe wyklad

Bezpieczny Komputer

Dzien Bezpiecznego Komputera, 12 października

bezpieczenstwo komputerowe VGXCYIBAOEV5G3VD5DELWTB24KCT3DPCIQHQQIY

Bezpieczny komputer NP

Bezpieczny komputer w domu

Bezpieczeństwo systemów komputerowych

Bezpieczeństwo systemów komputerowych

polityka bezpieczeństwa w sieciach komputerowych, Pomoce naukowe, studia, informatyka

więcej podobnych podstron