Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Definicja oraz podstawy

bezpieczeństwa

teleinformatycznego

-bezpieczeństwo teleinformatyczne-

-bezpieczeństwo teleinformatyczne-

”Bezpieczeństwo informacyjne”

Grzegorz Iłowski

2

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Zagadnienia

• Definicja bezpieczeństwa teleinformatycznego

• Bezpieczeństwo teleinformatyczne w świetle uregulowań

prawnych, norm, standardów i zaleceń

• System bezpieczeństwa teleinformatycznego – podstawy

jego zapewnienia

• Podsumowanie

3

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Definicja

bezpieczeństwa

teleinformatycznego

4

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Definicja bezpieczeństwa

teleinformatycznego

Ogólna definicja pojęcia bezpieczeństwa jako stanu

niezagrożenia, spokoju, harmonii, niezakłóconego

funkcjonowania, odnosi się zawsze do pewnego obiektu i do

różnych przejawów działalności człowieka. W rozważanym

tu wypadku jest nim całość systemów teleinformatycznych

instytucji, wraz z zawartą w nich informacją,

wykorzystywanych do realizacji jej zadań statutowych.

Zatem bezpieczeństwo teleinformatyczne rozpatrywane jest

na gruncie instytucji, gdyż to one dążąc do wyznaczonych

celów, realizując zadania, misję, muszą powierzyć swoje

cenne informacje systemom teleinformatycznym, przez co

stają się silnie od tych systemów uzależnione.

5

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Definicja bezpieczeństwa

teleinformatycznego

– cd.

Bezpieczeństwo teleinformatyczne jest rozumiane jako

zespół procesów zmierzających do zdefiniowania,

osiągnięcia i utrzymania założonego poziomu poufności,

integralności, dostępności, rozliczalności, autentyczności i

niezawodności, czyli atrybutów bezpieczeństwa w

systemach teleinformatycznych.

Inaczej mówiąc jest to stan, w którym na każdym etapie

przetwarzania danych (np. zbieranie, przechowywanie,

modyfikacja, udostępnianie, przesyłanie, usuwanie)

zapewnione są równocześnie poufność, integralność,

dostępność, rozliczalność, autentyczność informacji i

systemów, w których są przetwarzane.

6

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Definicja bezpieczeństwa

teleinformatycznego

- atrybuty bezpieczeństwa

• Poufność (confidentiality) – właściwość zapewniająca, że informacja nie jest

udostępniana lub ujawniana nieautoryzowanym osobom, podmiotom lub procesom.

• Autentyczność (authenticity) – właściwość zapewniająca, że tożsamość podmiotu

lub zasobu jest taka jak deklarowana (dotyczy użytkowników, procesów, systemów

lub nawet instytucji oraz jest związana z badaniem, czy ktoś lub coś jest tym lub

czym za kogo lub za co się podaje).

• Dostępność (availability) – właściwość bycia dostępnym i możliwym do

wykorzystania na żądanie w założonym czasie przez kogoś lub coś, kto lub co ma do

tego prawo.

• Integralnośc (integrity) – (odnosi się zarówno do systemu jak i danych).

Integralność danych – właściwość zapewniająca, że dane nie zostały zmienione lub

zniszczone w sposób nieautoryzowany, natomiast integralność systemu –

właściwość polegająca na tym, że system realizuje swoją zamierzoną funkcję w

nienaruszony sposób, wolny od nieautoryzowanej manipulacji, celowej lub

przypadkowej.

• Rozliczalność (acoountability) – właściwość zapewniająca, że działania podmiotu

(np. użytkownika) mogą być jednoznacznie przypisane tylko temu podmiotowi.

• Niezawodność (reliability) – właściwość oznaczająca spójne, zamierzone

zachowanie i skutki.

7

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Bezpieczeństwo

teleinformatyczne

w świetle uregulowań

prawnych,

norm, standardów i zaleceń

8

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Bezpieczeństwo teleinformatyczne

w świetle uregulowań prawnych, norm,

standardów i zaleceń

•

Uregulowania prawne:

(

na gruncie instytucji dotyczą przede wszystkim

):

–

sposobu funkcjonowania w zgodzie z prawem,

–

konieczności ochrony z mocy prawa informacji wrażliwych.

Przykłady:

Ustawa o ochronie informacji niejawnych zabrania ich przetwarzania bez stosownej

zgody krajowych władz bezpieczeństwa, bez odpowiednich zabezpieczeń

kryptograficznych, bez zabezpieczeń przed ulotem itd.

Ustawa o ochronie danych osobowych wymaga, aby informować o prawach osób,

których dane dotyczą.

Ustawa o rachunkowości wprowadza wiele zasad postępowania dotyczących

księgowości prowadzonej w sposób elektroniczny, w tym przechowywania danych.

Rozporządzenia: np. „Rozporządzenie Prezesa Rady Ministrów z dnia 25 sierpnia

2005 r. w sprawie podstawowych wymagań bezpieczeństwa teleinformatycznego”

do ustawy z dn. 22 stycznia 1999 r. o ochronie informacji niejawnych.

Inne dokumenty, które regulują zagadnienia związane z bezpieczeństwem

teleinformatycznym to zarządzenia wewnętrzne w instytucji, w tym wskazujące na

konieczność ochrony tajemnicy przedsiębiorstwa bądź prowadzenia działań zgodnie

z prawem, umowy wzajemne z partnerami, zleceniodawcami, zleceniobiorcami oraz

inne uregulowania statutowe, branżowe i wewnętrzne.

9

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Bezpieczeństwo teleinformatyczne

w świetle uregulowań prawnych, norm,

standardów i zaleceń

– cd.

• Najbardziej znane i znaczące standardy to m. in.:

– Raport Techniczny -

ISO/IEC TR 13335

składający się z pięciu części:

• ISO/IEC TR 13335-1: Wytyczne do zarządzania bezpieczeństwem systemów

informatycznych (

PN-I-13335-1: Wytyczne do zarządzania bezpieczeństwem

systemów informatycznych

),

• ISO/IEC TR 13335-2: Technika informatyczna – Planowanie i zarządzanie

bezpieczeństwem systemów informatycznych (

PN-I-13335-2: Technika informatyczna –

Planowanie i zarządzanie bezpieczeństwem systemów informatycznych)

• ISO/IEC TR 13335-3: Techniki zarządzania bezpieczeństwem systemów

informatycznych

• ISO/IEC TR 13335-4: Wybór zabezpieczeń

• ISO/IEC TR 13335-5: Zabezpieczenie dla połączeń z sieciami zewnętrznymi

– BS 7799 (

ISO/IEC 17799

) jest normą brytyjską i składa się z dwóch części:

• BS 7799-1:1999 – Code of practice for Information Security Management – Kodeks

postępowania do zarządzania bezpieczeństwem informacji. Jej wersja z roku 2000

(przeredagowana i uzupełniona) została przyjęta przez ISO/IEC i wydana jako ISO/IEC

17799:2000. W Polsce obowiązuje jako norma Polska

PN-ISO/IEC 177999

:

Technika

informatyczna – Praktyczne zasady zarządzania bezpieczeństwem informacji

.

• BS 7799-2:1999 Specification for information security management systems (ISMS) –

specyfikacja systemów zarządzania bezpieczeństwem informacji. W 2002 roku

pojawiło się najnowsze wydanie tej normy jako: BS 7799-2:2002. Funkcjonuje ona

wraz z ISO/IEC 17799-1:2000 i jest wdrażana w Polsce jako

PN-I-07799-2:2005

Systemy zarządzania bezpieczeństwem informacji – Specyfikacja i wytyczne do

stosowania

.

10

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

System

bezpieczeństwa

teleinformatycznego

– podstawy jego zapewnienia

11

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

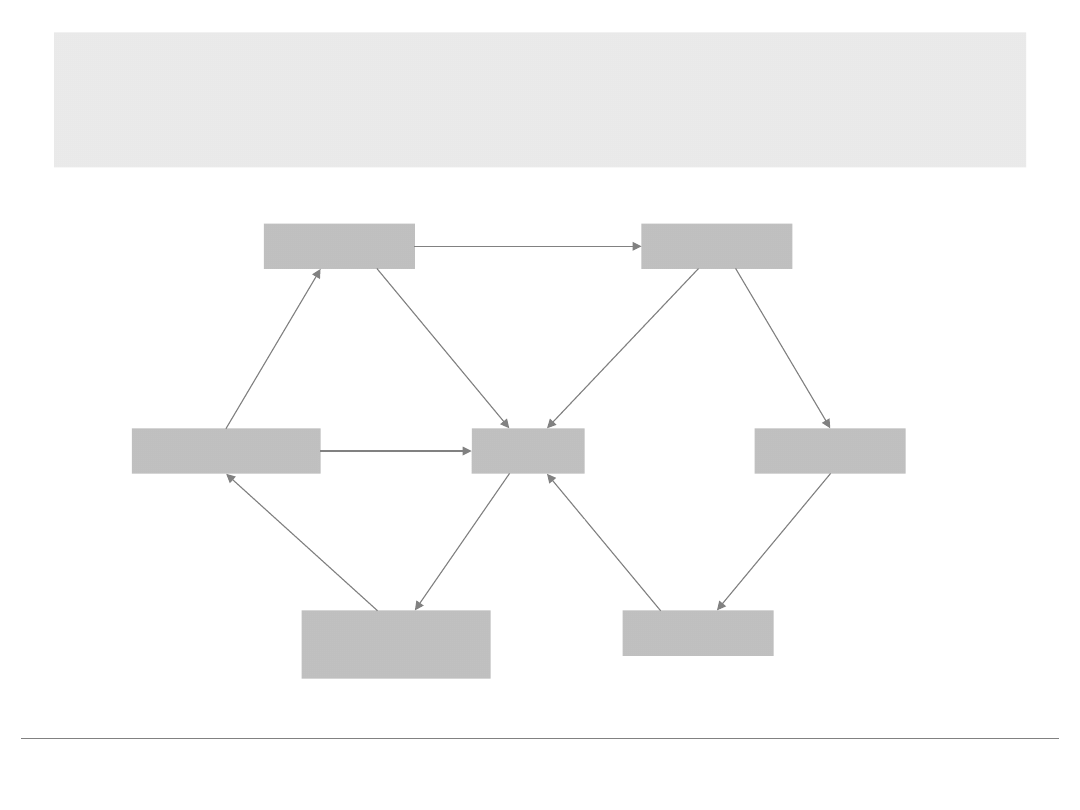

Podstawowe elementy bezpieczeństwa

i relacje zachodzące między tymi

elementami

ZAGROŻENI

A

wykorzystują

PODATNOŚC

I

RYZYKO

ZASOBY

WARTOŚCI

ZABEZPIECZENI

A

WYMAGANIA

(dotyczące

ochrony)

narażają

posiadają

zwiększają

chronią

przed

realizowane

przez

analiza

wykazuje

zwiększają

zwiększają

zmniejszają

12

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Co powinniśmy chronić?

Celem wszelkich działań w zakresie bezpieczeństwa

teleinformatycznego jest ochrona informacji (jako zasobu

strategicznego) – wytwarzanych, przetwarzanych,

przechowywanych lub przesyłanych w systemie lub sieci

teleinformatycznej.

Nie są chronione wszystkie informacje w instytucji, a tylko

wrażliwe (np. informacje niejawne, dane osobowe), czyli

takie, które mają znaczenie dla realizacji zadań stawianych

przed instytucją. Zatem bezpieczeństwo

teleinformatyczne związane jest w szczególności z

ochroną informacji, jako zasobu strategicznego,

który należy chronić.

13

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Przed czym musimy chronić?

- zagrożenia dla zasobów

• zagrożenia dla zasobów (informacji, systemów):

– zależne od człowieka (ludzkie)

• rozmyślne: podsłuch, kradzież, złośliwy kod, włamania,

modyfikacja informacji

• przypadkowe: pomyłki i pominięcia, wypadki fizyczne

– niezależne od człowieka (środowiskowe) takie jak: trzęsienie

ziemi, pożar, powódź, piorun

• informacje chronimy przed:

– nieuprawnionym dostępem

– ujawnieniem

– zniszczeniem lub modyfikacją

– opóźnieniem lub nieuzasadnioną odmową ich dostarczenia

przez system lub sieć teleinformatyczną

14

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Środki ochrony zasobów

(zabezpieczenia)

- metody/rodzaje

• o charakterze

technicznym

(środki

teleinformatyczne: programowo-sprzętowe, np.:

– system zapór

– rozwiązania kryptograficzne

• o charakterze

fizycznym

, np.:

– strażnicy

– przepustki

• o charakterze

administracyjnym

(środki

organizacyjno-proceduralne, w tym odnoszące się do

personelu, np.:

– procedury postępowania

– szkolenia

15

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Środki ochrony zasobów

(zabezpieczenia)

- obszary chronione

(cd.)

• Ochrona poszczególnych zasobów związanych z

systemami teleinformatycznymi i informacją w nich

przetwarzaną:

– dane, niezależnie od medium, na którym się znajdują (bazy danych, pliki

na dysku)

– oprogramowanie i wartości intelektualne

– infrastruktura teleinformatyczna (np. komputery/serwery, nośniki, łącza)

– infrastruktura fizyczna (np. budynki, pomieszczenia)

– zasoby ludzkie (np. użytkownicy, administratorzy), ich wiedza, lojalność i

umiejętności

– dobra niematerialne (np. reputacja, wizerunek, technologie)

• Inny podział związany z ochroną zasobów:

– ochrona fizyczna

– ochrona elektromagnetyczna

– ochrona kryptograficzna

– ochrona w zakresie transmisji

– ochrona w zakresie kontroli dostępu

16

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Środki ochrony zasobów

(zabezpieczenia)

- ich funkcje

(cd.)

• Środki zabezpieczające powinny realizować co

najmniej jedną z następujących funkcji:

– ochronę przed zagrożeniami,

– odstraszanie intruzów,

– ograniczanie wpływu podatności,

– ograniczanie następstw,

– wykrywanie niepożądanych incydentów lub zapobieganie im,

– ułatwianie odtwarzania naruszonych zasobów

– oraz inne funkcje pomocnicze (np. uświadamianie, szkolenie,

monitorowanie, działania korygujące).

17

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Co nam grozi gdy zrobimy zbyt

mało?

- utrata wartości zasobów

Przykłady:

• odpowiedzialność karna lub cywilna

• naruszenie/utrata danych

• utrata reputacji/dobrej marki/konkurencyjności, zaufania klientów,

dochodów

• zniszczenie sprzętu lub oprogramowania

• przestój produkcji

• obniżenie dyscypliny pracy i wydajności

• dodatkowe koszty działalności

18

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Proces zapewnienia bezpieczeństwa

teleinformatycznego

Zapewnienie

bezpieczeństwa

teleinformatycznego to

ciągły proces, a nie

ostateczny cel. Proces ten

można podzielić na kilka

faz:

– zarządzanie (ocena i

polityka),

– ochrona zasobów

(zabezpieczanie),

– monitorowanie i

wykrywanie zagrożeń

– oraz reakcja na incydent

„koło bezpieczeństwa”

19

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Zarządzanie (ocena i polityka)

Zarządzanie (ocena i polityka) to przede wszystkim:

– organizowanie bezpieczeństwa (określanie wymagań dotyczących

bezpieczeństwa, zakresu odpowiedzialności, przydzielanie funkcji

organizacyjnych)

– ocena i analiza ryzyka występowania zagrożeń (identyfikacja zagrożeń,

analiza podatności)

– opracowanie i wdrożenie kompleksowego planu zapewnienia

bezpieczeństwa (polityki bezpieczeństwa).

Na proces zarządzania bezpieczeństwem teleinformatycznym składa

się zespół środków organizacyjnych, technicznych i prawnych przy

równoczesnym zapewnieniu opłacalności ekonomicznej itp. (tzw.

właściwa ochrona). A więc, aby zapewnić bezpieczeństwo informacji i

systemów teleinformatycznych, w których te informacje są

przetwarzane, ze względu na złożoność tych systemów i zachodzących

procesów, ich współzależność i zmienność w czasie, wymaga się

prowadzenia świadomych i skoordynowanych działań na podstawie

wytyczonych celów, czyli prowadzenia pewnej polityki, zwanej tu

polityką bezpieczeństwa.

20

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Ochrona zasobów (zabezpieczanie)

Ochrona zasobów (zabezpieczanie) to ograniczanie

podatności systemu i ich ochrona przed zagrożeniami poprzez

stosowanie środków zabezpieczających (zabezpieczeń).

Zabezpieczenia powinny być:

– wdrażane całościowo jako jeden współpracujący system, a nie po

kawałku, fragmentarycznie, gdyż nawet pojedyncza podatność,

która umożliwia nieuprawnione wejście do systemu może

umożliwić naruszenie bezpieczeństwa w sposób znaczący

– wdrażane w sposób jednolity i ciągły – być spójna i efektywna

pod względem kosztów

– wdrażane w sposób wielowarstwowy oraz zróżnicowany pod

względem typu (np. pochodzić od różnych dostawców).

21

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Monitorowanie i wykrywanie zagrożeń

Monitorowanie i wykrywanie zagrożeń to wszelkie

działania (np. przegląd, monitoring, powiadamianie)

związane z zapewnieniem prawidłowego działania (w tym

zabezpieczeń).

Po wprowadzeniu wszelkich zabezpieczeń w fazie tej

metody monitorowania i wykrywania mają zapewnić

prawidłowe funkcjonowanie. Ciągłe monitorowanie (nadzór)

należy również przeprowadzać dlatego, że nawet najlepiej

zabezpieczony system teleinformatyczny można sforsować,

złamać. Z tego powodu monitorowanie pozwala szybko

wykryć działania nieuprawnione, które naruszają

bezpieczeństwo i właściwie zareagować.

22

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Reakcja na incydent

- odpowiedź na naruszenie bezpieczeństwa

Reakcja na incydent to wszelkie działania (np. stwierdzenie,

ograniczenie, odtwarzanie, dokumentacja, ocena incydentu)

związane z odpowiedzią na pojawienie się incydentu

(naruszenia bezpieczeństwa).

Metody reagowania są równie istotne jak metody

zapobiegania, gdyż żadne środki i metody ochrony

(zabezpieczenia) nie zapewnią 100% bezpieczeństwa. Z tego

powodu należy być przygotowanym na najgorsze (na

pojawienie się incydentu), czyli mieć przygotowane

odpowiednie procedury reagowania na incydenty, a nie w

trakcie incydentu je tworzyć albo po fakcie. Zastosowanie

odpowiednich metod i środków reakcji może szybko i sprawnie

rozwiązać incydent (odpowiedzieć na incydent). Jest to istotne

gdyż każdy incydent jest inny i wymaga zastosowania

odpowiednich metod reakcji. Należy również pamiętać, że

szybka i skuteczna reakcja zapobiega powtórnym incydentom

oraz ich skutkom.

23

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Podsumowanie

24

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Podsumowanie

Termin „bezpieczeństwo” jest trudny do zdefiniowania.

Potocznie oznacza nie podleganie obawie, spokój oraz

pewność, że nic złego się nie stanie. Bardziej precyzyjnie

poziom racjonalnie uzasadnionego zaufania, że potencjalne

straty nie zostaną poniesione. Podobnie jest z definicją

bezpieczeństwa teleinformatycznego, które dotyczy

ochrony informacji (jako zasobu strategicznego)

przesyłanych, przechowywanych i przetwarzanych w

sieciach i systemach teleinformatycznych.

Termin bezpieczeństwo teleinformatyczne oznacza

poziom uzasadnionego zaufania, że potencjalne

straty wynikające z niepożądanego (przypadkowego

lub świadomego) ujawnienia, modyfikacji,

zniszczenia lub uniemożliwienia przetwarzania

informacji przechowywanej i przesyłanej za pomocą

systemów teleinformatycznych nie zostaną

poniesione.

25

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Podsumowanie

(cd.)

Bezpieczeństwo teleinformatyczne musi być rozpatrywane w aspekcie

organizacyjnym, technicznym oraz prawnym - jest zawsze dziełem

interdyscyplinarnego zespołu specjalistów. Bezpieczeństwo nie jest

więc aktem jednorazowym, polegającym na wdrożeniu zabezpieczeń,

lecz ciągłym, dynamicznym, a przy tym bardzo złożonym procesem,

wymagającym stałego nadzoru i przystosowywania się do zmiennych

warunków otoczenia. Zarządzanie bezpieczeństwem

teleinformatycznym ma na celu zapewnienie bezpieczeństwa

systemów i znajdujących się w nich informacji w sytuacji

występowania wielu trudności i przeciwieństw. Największe z nich to:

– systemy teleinformatyczne są trudne do zarządzania, gdyż są bardzo

złożone, rozproszone, szybkie i niezwykle zróżnicowane pod względem

technologicznym;

– systemy teleinformatyczne i ich otoczenia ulegają permanentnym

zmianom;

– środowisko zagrożeń jest zmienne i trudne do pełnej identyfikacji;

– procesy zarządzania są bardzo różnorodne, interdyscyplinarne i złożone –

występują w nich sprzężenia zwrotne, zależności wzajemne często nie do

końca poznane;

– wiele zagadnień jest trudnych do identyfikacji, a przez czynnik ludzki tu

występujący, także nieprzewidywalnych.

Należy stale pamiętać, że uzyskanie absolutnego bezpieczeństwa systemu lub sieci teleinformatycznej nie jest możliwe,

a najsłabszym ogniwem tego systemu jest zawsze człowiek.

26

Definicja oraz podstawy bezpieczeństwa teleinformatycznego

Dziękuję za uwagę

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

Wyszukiwarka

Podobne podstrony:

Monitoring stanu zagrożeń dla bezpieczeństwa teleinformatycznego Polski

BEZPIECZENSTWO TELEINFORMATYCZNE

HackerWannabe 1 FAQ, BEZPIECZEŃSTWO, Bezpieczeństwo.Teleinformatyczne, ! Zabezpieczenia i linux

2008 01 Bezpieczeństwo teleinformatyczne informacji niejawnych

Dokumentowanie systemu bezpieczenstwa teleinformatycznego polityka bezpieczenstwa

bezpieczeństwo teleinformatyczne1

2008 03 Bezpieczeństwo teleinformatyczne danych osobowych

Normy i standardy z zakresu bezpieczenstwa informacyjnego i teleinformatycznego

Bezpieczeństwo test poprawiony, TIN mgr, Semestr 1, Bezpieczeństwo sieci teleinformatycznych, Wykład

Normy i standardy z zakresu bezpieczenstwa informacyjnego i teleinformatycznego

Bezpieczeństwo Systemów i sieci teleinforamtycznych

Bezpieczenstwo na lekcji wf

bezpieczeństwo1

Systemy bezpieczeństwa narodowego 2

Bezpieczenstwo w sieci SD

więcej podobnych podstron