Zadanie 1

Zadanie 1

Usługa oparta na protokole TCP/IP oferująca dynamiczną dzierżawioną

Usługa oparta na protokole TCP/IP oferująca dynamiczną dzierżawioną

konfigurację adresów IP hostów i rozsyłająca inne parametry konfiguracji

konfigurację adresów IP hostów i rozsyłająca inne parametry konfiguracji

do odpowiednich klientów sieciowych, to:

do odpowiednich klientów sieciowych, to:

A.

A.

DHCP.

DHCP.

B. HDCL.

B. HDCL.

C. HMAC.

C. HMAC.

D. SMTP.

D. SMTP.

Prawidłowa odpowiedź to :

„A”

Zadanie 2

Zadanie 2

Cecha systemu operacyjnego, pozwalająca uruchomić równocześnie

Cecha systemu operacyjnego, pozwalająca uruchomić równocześnie

kilka aplikacji w ramach podziału czasu, przy czym podział czasu

kilka aplikacji w ramach podziału czasu, przy czym podział czasu

realizowany jest przez same aplikacje nosi nazwę:

realizowany jest przez same aplikacje nosi nazwę:

A. wielodostępowości.

A. wielodostępowości.

B. wielozadaniowości kooperatywnej.

B. wielozadaniowości kooperatywnej.

C. wielozadaniowości z wywłaszczeniem.

C. wielozadaniowości z wywłaszczeniem.

D. wieloprogramowości.

D. wieloprogramowości.

Prawidłowa odpowiedź to :

„B”

Zadanie 3

Zadanie 3

Program Virtual PC, który można pobrać z witryny firmy Microsoft

Program Virtual PC, który można pobrać z witryny firmy Microsoft

(http://www.microsoft.com/downloads) służy do korzystania:

(http://www.microsoft.com/downloads) służy do korzystania:

A. z wirtualnych systemów operacyjnych na dysku lokalnym.

A. z wirtualnych systemów operacyjnych na dysku lokalnym.

B. z bezpłatnej pomocy technicznej TechNet.Soft firmy Virtual Soft.

B. z bezpłatnej pomocy technicznej TechNet.Soft firmy Virtual Soft.

C. z bezpłatnego konta o pojemności 100 MB w ramach hostingu

C. z bezpłatnego konta o pojemności 100 MB w ramach hostingu

firmy Microsoft.

firmy Microsoft.

D. z konta osobistego o pojemności 1 GB W Serwerze wirtualnym

D. z konta osobistego o pojemności 1 GB W Serwerze wirtualnym

firmy Microsoft.

firmy Microsoft.

Prawidłowa odpowiedź to :

„A”

Zadanie 4

Zadanie 4

Do bezpośredniego połączenia ze sobą dwóch komputerów w

Do bezpośredniego połączenia ze sobą dwóch komputerów w

przewodowej sieci LAN

przewodowej sieci LAN

należy użyć:

należy użyć:

A. kabla USB i po jednej karcie sieciowej w każdym komputerze.

A. kabla USB i po jednej karcie sieciowej w każdym komputerze.

B. kabla sieciowego patch-cord bez krosowania i kabla centronics.

B. kabla sieciowego patch-cord bez krosowania i kabla centronics.

C. kabla światłowodowego i jedną kartę sieciową jednym komputerze.

C. kabla światłowodowego i jedną kartę sieciową jednym komputerze.

D. kabla sieciowego cross-over i po jednej karcie sieciowej w każdym

D. kabla sieciowego cross-over i po jednej karcie sieciowej w każdym

komputerze

komputerze

Prawidłowa odpowiedź to :

„D”

Zadanie 5

Zadanie 5

Zapisywanie kluczy rejestru do pliku nazywamy:

Zapisywanie kluczy rejestru do pliku nazywamy:

A. eksponowaniem rejestru.

A. eksponowaniem rejestru.

B. kopiowaniem rejestru.

B. kopiowaniem rejestru.

C. modyfikacją rejestru.

C. modyfikacją rejestru.

D. edycją rejestru.

D. edycją rejestru.

Prawidłowa odpowiedź to :

„A”

Zadanie 6

Zadanie 6

Buforowanie danych, to technologia polegająca na zastosowaniu:

Buforowanie danych, to technologia polegająca na zastosowaniu:

A. szyfrowania pików multimedialnych podczas ich wysyłania do sieci

A. szyfrowania pików multimedialnych podczas ich wysyłania do sieci

Internet.

Internet.

B. cyfrowej syntezy ścieżki obrazowej i ścieżki dźwiękowej plików

B. cyfrowej syntezy ścieżki obrazowej i ścieżki dźwiękowej plików

multimedialnych.

multimedialnych.

C. kompresji stratnej przy odtwarzaniu dźwięku i obrazu przez

C. kompresji stratnej przy odtwarzaniu dźwięku i obrazu przez

przeglądarki internetowe.

przeglądarki internetowe.

D. programów lub sprzętu, aby zapewnić ciągłość odbioru przy

D. programów lub sprzętu, aby zapewnić ciągłość odbioru przy

nierównomiernym

nierównomiernym

nadawaniu.

nadawaniu.

Prawidłowa odpowiedź to :

„D”

Zadanie 7

Zadanie 7

Polecenie mmc systemu Windows 2OOO/Windows XP uruchamia

Polecenie mmc systemu Windows 2OOO/Windows XP uruchamia

narzędzie do

narzędzie do

tworzenia, zapisywania oraz otwierania:

tworzenia, zapisywania oraz otwierania:

A. plików multimedialnych, przechowujących filmy.

A. plików multimedialnych, przechowujących filmy.

B. pliku dziennika operacji dyskowych w systemie plików NTFS.

B. pliku dziennika operacji dyskowych w systemie plików NTFS.

C. katalogu wraz z jego podkatalogami na partycji sformatowanej w

C. katalogu wraz z jego podkatalogami na partycji sformatowanej w

systemie plików NTFS.

systemie plików NTFS.

D. zestawu narzędzi administracyjnych zwanych konsolami, służących

D. zestawu narzędzi administracyjnych zwanych konsolami, służących

do zarządzania sprzętem i oprogramowaniem.

do zarządzania sprzętem i oprogramowaniem.

Prawidłowa odpowiedź to :

„D”

Zadanie 8

Zadanie 8

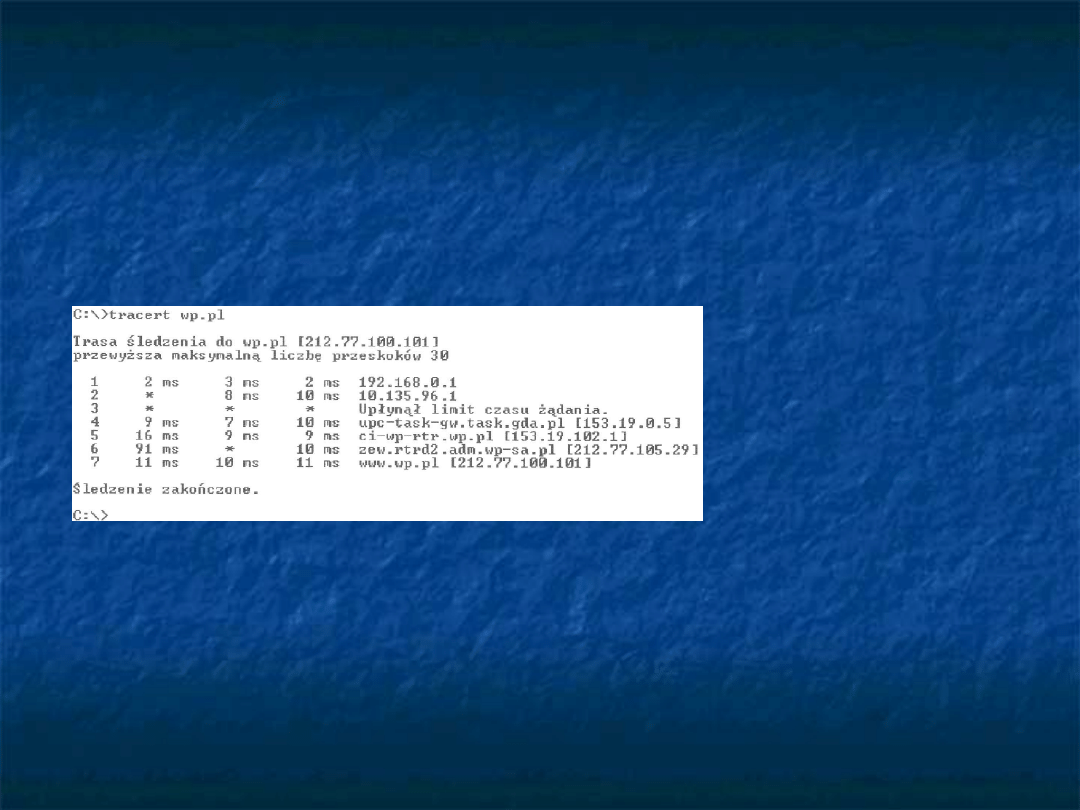

Przedstawiony stan ekranu terminala uzyskano w wyniku testu przeprowadzonego

Przedstawiony stan ekranu terminala uzyskano w wyniku testu przeprowadzonego

w systemie Windows.

w systemie Windows.

Pracownik Serwisu uzyskał w ten sposób informację o:

Pracownik Serwisu uzyskał w ten sposób informację o:

A. ścieżce do lokalizacji docelowej.

A. ścieżce do lokalizacji docelowej.

B. sprawności połączenia przy użyciu protokołu IPX/SPX.

B. sprawności połączenia przy użyciu protokołu IPX/SPX.

C. poprawności konfiguracji protokołu TCP/IP.

C. poprawności konfiguracji protokołu TCP/IP.

D. możliwości diagnozowania infrastruktury systemu DNS

D. możliwości diagnozowania infrastruktury systemu DNS

Prawidłowa odpowiedź to : „A”

Zadanie 9

Zadanie 9

Do zbudowania programowej macierzy dyskowej RAID 1 należy użyć

Do zbudowania programowej macierzy dyskowej RAID 1 należy użyć

minimum:

minimum:

A. 1 dysku podzielonego na dwie partycje.

A. 1 dysku podzielonego na dwie partycje.

B. 2 dysków.

B. 2 dysków.

C. 3 dysków.

C. 3 dysków.

D. 4 dysków.

D. 4 dysków.

Prawidłowa odpowiedź to :

„B”

Zadanie 10

Zadanie 10

Instalując system operacyjny Linux należy skorzystać z systemu

Instalując system operacyjny Linux należy skorzystać z systemu

plików:

plików:

A. FAT32.

A. FAT32.

B. NTFS 4.

B. NTFS 4.

C. NTFS 5.

C. NTFS 5.

D. RaiserFS.

D. RaiserFS.

Prawidłowa odpowiedź to :

„D”

Zadanie 11

Zadanie 11

Bezprzewodowy dostęp komputera do sieci Internet poprzez tzw.

Bezprzewodowy dostęp komputera do sieci Internet poprzez tzw.

hotspot będzie możliwy

hotspot będzie możliwy

po zainstalowaniu w nim karty sieciowej wyposażonej w:

po zainstalowaniu w nim karty sieciowej wyposażonej w:

A. moduł WiFi.

A. moduł WiFi.

B. złącze USB.

B. złącze USB.

C. gniazdo RJ-45.

C. gniazdo RJ-45.

D. interfejs RS-232C.

D. interfejs RS-232C.

Prawidłowa odpowiedź to :

„A”

Zadanie 12

Zadanie 12

Adres IP 158.75.60.16 należy do adresów:

Adres IP 158.75.60.16 należy do adresów:

A. klasy D.

A. klasy D.

B. klasy C.

B. klasy C.

C. klasy B.

C. klasy B.

D. klasy A.

D. klasy A.

Prawidłowa odpowiedź to :

„C”

Zadanie 13

Zadanie 13

Adresy IPv6 są liczbami:

Adresy IPv6 są liczbami:

A. 32 bitowymi wyrażanymi w postaci napisów binarnych.

A. 32 bitowymi wyrażanymi w postaci napisów binarnych.

B. 64 bitowymi wyrażanymi w postaci napisów binarnych.

B. 64 bitowymi wyrażanymi w postaci napisów binarnych.

C. 256 bitowymi wyrażanymi w postaci napisów szesnastkowych.

C. 256 bitowymi wyrażanymi w postaci napisów szesnastkowych.

D. 128 bitowymi wyrażanymi w postaci napisów szesnastkowych.

D. 128 bitowymi wyrażanymi w postaci napisów szesnastkowych.

Prawidłowa odpowiedź to :

„D”

Zadanie 14

Zadanie 14

Numer (adres) IP zapisuje się w postaci czterech oddzielonych od

Numer (adres) IP zapisuje się w postaci czterech oddzielonych od

siebie kropkami:

siebie kropkami:

A. bitów.

A. bitów.

B. helów.

B. helów.

C. dekad.

C. dekad.

D. oktetów.

D. oktetów.

Prawidłowa odpowiedź to :

„D”

Zadanie 15

Zadanie 15

Odwrotnością bezstratnej kompresji danych jest:

Odwrotnością bezstratnej kompresji danych jest:

A. archiwizacja.

A. archiwizacja.

B. dekompresja.

B. dekompresja.

C. prekompresja.

C. prekompresja.

D. pakowanie danych.

D. pakowanie danych.

Prawidłowa odpowiedź to :

„B”

Zadanie 16

Zadanie 16

Jaki pierwszy znak w nazwie pliku w systemie Windows oznacza plik

Jaki pierwszy znak w nazwie pliku w systemie Windows oznacza plik

tymczasowy?

tymczasowy?

A. #

A. #

B. *

B. *

C. ~

C. ~

D. &

D. &

Prawidłowa odpowiedź to :

„C”

Zadanie 17

Zadanie 17

Skrót MAN oznacza sieć:

Skrót MAN oznacza sieć:

A. miejską.

A. miejską.

B. lokalną.

B. lokalną.

C. rozległą.

C. rozległą.

D. bezprzewodową.

D. bezprzewodową.

Prawidłowa odpowiedź to :

„A”

Zadanie 18

Zadanie 18

Który z podanych adresów e-mail nie jest poprawny?

Który z podanych adresów e-mail nie jest poprawny?

A. wk@onet.pl

A. wk@onet.pl

B. kasia@gmail.com

B. kasia@gmail.com

C. Michał@firma@edu.pl

C. Michał@firma@edu.pl

D. grazyna_osiak@poczta.fm

D. grazyna_osiak@poczta.fm

Prawidłowa odpowiedź to :

„C”

Zadanie 19

Zadanie 19

Architektura fizyczna sieci, zwana inaczej topologią fizyczną sieci

Architektura fizyczna sieci, zwana inaczej topologią fizyczną sieci

komputerowych określa:

komputerowych określa:

A. sposób połączenia ze sobą komputerów.

A. sposób połączenia ze sobą komputerów.

B. standardy komunikacyjne sieci komputerowych.

B. standardy komunikacyjne sieci komputerowych.

C. wzajemną komunikację komputerów pomiędzy sobą.

C. wzajemną komunikację komputerów pomiędzy sobą.

D. przekaz informacji pomiędzy protokołami sieciowymi modelu OSI.

D. przekaz informacji pomiędzy protokołami sieciowymi modelu OSI.

Prawidłowa odpowiedź to :

„A”

Zadanie 20

Zadanie 20

Robak komputerowy to program, który:

Robak komputerowy to program, który:

A. ma zdolność samo replikacji.

A. ma zdolność samo replikacji.

B. potrzebuje programu nosiciela.

B. potrzebuje programu nosiciela.

C. uaktywnia się, gdy nadejdzie odpowiednia data.

C. uaktywnia się, gdy nadejdzie odpowiednia data.

D. uruchamia się, gdy użytkownik zainfekowanego komputera

D. uruchamia się, gdy użytkownik zainfekowanego komputera

uruchomi jakiś program.

uruchomi jakiś program.

Prawidłowa odpowiedź to :

„A”

Zadanie 21

Zadanie 21

System umożliwiający przetłumaczenie nazwy komputera na adres IP

System umożliwiający przetłumaczenie nazwy komputera na adres IP

w sieci to:

w sieci to:

A. ARP

A. ARP

B. DNS

B. DNS

C. ICMP

C. ICMP

D. NetBEUI

D. NetBEUI

Prawidłowa odpowiedź to :

„B”

Zadanie 22

Zadanie 22

W systemie operacyjnym Linux archiwizację danych wykonuje się

W systemie operacyjnym Linux archiwizację danych wykonuje się

poleceniem:

poleceniem:

A. tar

A. tar

B. rpm

B. rpm

C. cmd

C. cmd

D. chmod

D. chmod

Prawidłowa odpowiedź to :

„A”

Zadanie 23

Zadanie 23

Drugi monitor CRT podłączony do zestawu komputerowego służy do:

Drugi monitor CRT podłączony do zestawu komputerowego służy do:

A. kalibracji danych.

A. kalibracji danych.

B. przetwarzania danych.

B. przetwarzania danych.

C. wyprowadzania informacji.

C. wyprowadzania informacji.

D. przechowywania informacji.

D. przechowywania informacji.

Prawidłowa odpowiedź to :

„C”

Zadanie 24

Zadanie 24

Jakie mogą być typy partycji dyskowych w systemie operacyjnym

Jakie mogą być typy partycji dyskowych w systemie operacyjnym

Windows?

Windows?

A. Podstawowa, rozszerzona oraz dysk logiczny.

A. Podstawowa, rozszerzona oraz dysk logiczny.

B. Dodatkowa, rozszerzona, wymiany oraz dysk logiczny.

B. Dodatkowa, rozszerzona, wymiany oraz dysk logiczny.

C. Podstawowa, rozszerzona, wymiany, dodatkowa.

C. Podstawowa, rozszerzona, wymiany, dodatkowa.

D. Dodatkowa, podstawowa, rozszerzona, wymiany oraz dysk

D. Dodatkowa, podstawowa, rozszerzona, wymiany oraz dysk

logiczny.

logiczny.

Prawidłowa odpowiedź to :

„A”

Zadanie 25

Zadanie 25

Rysunek przedstawia topologię:

Rysunek przedstawia topologię:

A. siatki.

A. siatki.

B. gwiazdy.

B. gwiazdy.

C. magistrali.

C. magistrali.

D. pierścienia.

D. pierścienia.

Prawidłowa odpowiedź to :

„B”

Zadanie 26

Zadanie 26

Które zadanie spełnia system informatyczny?

Które zadanie spełnia system informatyczny?

A. Przetwarzanie danych.

A. Przetwarzanie danych.

B. Sterowanie monitorem CRT.

B. Sterowanie monitorem CRT.

C. Zabezpieczanie przed wirusami.

C. Zabezpieczanie przed wirusami.

D. Kontrola pracy oprogramowania diagnostycznego

D. Kontrola pracy oprogramowania diagnostycznego

Prawidłowa odpowiedź to :

„A”

Zadanie 27

Zadanie 27

Cookie nazywa się plik:

Cookie nazywa się plik:

A. graficzny przechowujący obraz witryny sieci Web.

A. graficzny przechowujący obraz witryny sieci Web.

B. tekstowy, z którego korzystają wszystkie witryny sieci.

B. tekstowy, z którego korzystają wszystkie witryny sieci.

C. graficzny, z którego korzystają wszystkie witryny sieci.

C. graficzny, z którego korzystają wszystkie witryny sieci.

D. tekstowy, przechowujący informacje dla danej witryny sieci Web.

D. tekstowy, przechowujący informacje dla danej witryny sieci Web.

Prawidłowa odpowiedź to :

„D”

Zadanie 28

Zadanie 28

Co oznacza skrót MBR, dotyczący urządzeń techniki komputerowej?

Co oznacza skrót MBR, dotyczący urządzeń techniki komputerowej?

A. Główny rekord rozruchowy SO.

A. Główny rekord rozruchowy SO.

B. Fizyczny adres karty sieciowej.

B. Fizyczny adres karty sieciowej.

C. Bloki pamięci górnej komputera IBM/PC.

C. Bloki pamięci górnej komputera IBM/PC.

D. Usługę związaną z tłumaczeniem nazw domeny.

D. Usługę związaną z tłumaczeniem nazw domeny.

Prawidłowa odpowiedź to :

„A”

Zadanie 29

Zadanie 29

Który z rodzajów macierzy RAID oferuje tzw. mirroring dysków?

Który z rodzajów macierzy RAID oferuje tzw. mirroring dysków?

A.

A.

RAID-0

RAID-0

B. RAID-1

B. RAID-1

C. RAID-2

C. RAID-2

D. RAID-5

D. RAID-5

Prawidłowa odpowiedź to :

„B”

Zadanie 30

Zadanie 30

Urządzenie ADSL służy do uzyskania połączenia:

Urządzenie ADSL służy do uzyskania połączenia:

A. radiowego.

A. radiowego.

B. satelitarnego.

B. satelitarnego.

C. cyfrowego symetrycznego.

C. cyfrowego symetrycznego.

D. cyfrowego asymetrycznego.

D. cyfrowego asymetrycznego.

Prawidłowa odpowiedź to :

„D”

Zadanie 31

Zadanie 31

Komputer ma dostęp do Internetu poprzez sieć lokalną. Wpisując w

Komputer ma dostęp do Internetu poprzez sieć lokalną. Wpisując w

przeglądarce internetowej adres www.wp.pl użytkownik nie ma

przeglądarce internetowej adres www.wp.pl użytkownik nie ma

dostępu do strony WWW, natomiast wpisanie adresu IP np

dostępu do strony WWW, natomiast wpisanie adresu IP np

212.77.100.101 pozwala otworzyć tę stronę.

212.77.100.101 pozwala otworzyć tę stronę.

Co może być tego przyczyną?

Co może być tego przyczyną?

A. Brak serwera DNS.

A. Brak serwera DNS.

B. Brak adresu bramy.

B. Brak adresu bramy.

C. Brak serwera WINS.

C. Brak serwera WINS.

D. Brak serwera PROXY

D. Brak serwera PROXY

Prawidłowa odpowiedź to :

„A”

Zadanie 32

Zadanie 32

Wybierz medium, które w sieciach komputerowych zapewnia

Wybierz medium, które w sieciach komputerowych zapewnia

najszybszą transmisję danych.

najszybszą transmisję danych.

A. Mikrofale.

A. Mikrofale.

B. Fale radiowe.

B. Fale radiowe.

C. Kabel światłowodowy.

C. Kabel światłowodowy.

D. Czteroparowy kabel kat. 5

D. Czteroparowy kabel kat. 5

Prawidłowa odpowiedź to :

„C”

Zadanie 33

Zadanie 33

Systemy operacyjne z rodziny Linux rozprowadzane są na podstawie

Systemy operacyjne z rodziny Linux rozprowadzane są na podstawie

licencji:

licencji:

A. GNU

A. GNU

B. MOLP

B. MOLP

C. shareware.

C. shareware.

D. komercyjnej

D. komercyjnej

Prawidłowa odpowiedź to :

„A”

Zadanie 34

Zadanie 34

Manager bootowania, który pozwala na wybór systemu operacyjnego

Manager bootowania, który pozwala na wybór systemu operacyjnego

Linux do

Linux do

uruchomienia to:

uruchomienia to:

A. Ranish Partition Manager

A. Ranish Partition Manager

B. Smart Boot Manager

B. Smart Boot Manager

C. Boot Magic

C. Boot Magic

D. Grub

D. Grub

Prawidłowa odpowiedź to :

„D”

Zadanie 35

Zadanie 35

Do bezpiecznego i zdalnego administrowania serwerem z systemem

Do bezpiecznego i zdalnego administrowania serwerem z systemem

Linux, poprzez zwykłe połączenie z siecią Internet, należy używać

Linux, poprzez zwykłe połączenie z siecią Internet, należy używać

protokołu:

protokołu:

A. WWW

A. WWW

B. Telnet

B. Telnet

C. SSH

C. SSH

D. FTP

D. FTP

Prawidłowa odpowiedź to :

„C”

Zadanie 36

Zadanie 36

Jaką liczbę adresów urządzeń sieciowych zapewnia do dyspozycji

Jaką liczbę adresów urządzeń sieciowych zapewnia do dyspozycji

stosowanie klasy adresowej C w sieciach opartych na rodzinie

stosowanie klasy adresowej C w sieciach opartych na rodzinie

protokołów TCP/IP?

protokołów TCP/IP?

A. 100

A. 100

B. 200

B. 200

C. 254

C. 254

D. 256

D. 256

Prawidłowa odpowiedź to :

„C”

Zadanie 37

Zadanie 37

Który adres protokołu IP w wersji 4 ma prawidłową strukturę?

Który adres protokołu IP w wersji 4 ma prawidłową strukturę?

A. 192. 21.140.16

A. 192. 21.140.16

B. 192.10.255.3A

B. 192.10.255.3A

C. 192.309.1.255

C. 192.309.1.255

D. 192.0.FF.FF

D. 192.0.FF.FF

Prawidłowa odpowiedź to :

„A”

Zadanie 38

Zadanie 38

Adres IP urządzenia umożliwiającego innym komputerom w sieci

Adres IP urządzenia umożliwiającego innym komputerom w sieci

lokalnej dostęp do Internetu, to adres:

lokalnej dostęp do Internetu, to adres:

A. DNS

A. DNS

B. WINS

B. WINS

C. proxy

C. proxy

D. bramy (routera)

D. bramy (routera)

Prawidłowa odpowiedź to :

„D”

Zadanie 39

Zadanie 39

Komputer z bezpośrednim dostępem do Internetu, wykorzystywany w

Komputer z bezpośrednim dostępem do Internetu, wykorzystywany w

codziennej pracy sekretariatu, powinien mieć zainstalowany program:

codziennej pracy sekretariatu, powinien mieć zainstalowany program:

A. antywirusowy.

A. antywirusowy.

B. antyadwerowy.

B. antyadwerowy.

C. antywirusowy i firewall.

C. antywirusowy i firewall.

D. antyadwerowy lub firewall.

D. antyadwerowy lub firewall.

Prawidłowa odpowiedź to :

„C”

Zadanie 40

Zadanie 40

Jeżeli w systemie operacyjnym komputera zainstaluje się program

Jeżeli w systemie operacyjnym komputera zainstaluje się program

nazywany

nazywany

Trojanem, to spowoduje on:

Trojanem, to spowoduje on:

A. wykonywanie niepożądanych działań poza kontrolą użytkownika.

A. wykonywanie niepożądanych działań poza kontrolą użytkownika.

B. ochronę systemu operacyjnego przed działaniem wirusów.

B. ochronę systemu operacyjnego przed działaniem wirusów.

C. optymalizację działania systemu operacyjnego.

C. optymalizację działania systemu operacyjnego.

D. wspomaganie działania użytkownika.

D. wspomaganie działania użytkownika.

Prawidłowa odpowiedź to :

„A”

Zadanie 41

Zadanie 41

Active directory w systemach MS Windows Serwer 200 i MS Windows

Active directory w systemach MS Windows Serwer 200 i MS Windows

Serwer 2003 to:

Serwer 2003 to:

A. Usługa katalogowa, która przechowuje informacje dotyczące

A. Usługa katalogowa, która przechowuje informacje dotyczące

obiektów w sieci I udostępnia je użytkownikom oraz administratorom

obiektów w sieci I udostępnia je użytkownikom oraz administratorom

sieci.

sieci.

B. Grupa komputerów połączonych w sieci składająca się z serwera

B. Grupa komputerów połączonych w sieci składająca się z serwera

pełniącego rolę kontrolera oraz stacji roboczych – klientów.

pełniącego rolę kontrolera oraz stacji roboczych – klientów.

C. Logiczna grupa komputerów, które mają możliwość komunikowania

C. Logiczna grupa komputerów, które mają możliwość komunikowania

się w sieci i wzajemnego udostępniania zasobów.

się w sieci i wzajemnego udostępniania zasobów.

D. Baza danych zawierająca informacje o użytkownikach sieci, ich

D. Baza danych zawierająca informacje o użytkownikach sieci, ich

hasłach dostępu i uprawnieniach.

hasłach dostępu i uprawnieniach.

Prawidłowa odpowiedź to :

„A”

Zadanie 42

Zadanie 42

POP3 jest:

POP3 jest:

A. Serwerem pocztowym.

A. Serwerem pocztowym.

B. Programem pocztowym.

B. Programem pocztowym.

C. Protokołem wysyłania e-mail.

C. Protokołem wysyłania e-mail.

D. Protokołem odbierana e-mail

D. Protokołem odbierana e-mail

Prawidłowa odpowiedź to :

„D”

Zadanie 43

Zadanie 43

Procesor RISC to procesor:

Procesor RISC to procesor:

A. Z pełną listą rozkazów

A. Z pełną listą rozkazów

B. Z główną listą rozkazów

B. Z główną listą rozkazów

C. Z kompleksową listą rozkazów

C. Z kompleksową listą rozkazów

D. Ze zredukowaną listą rozkazów

D. Ze zredukowaną listą rozkazów

Prawidłowa odpowiedź to :

„D”

Zadanie 44

Zadanie 44

W dokumentacji systemu operacyjnego Windows XP opisane są pliki z

W dokumentacji systemu operacyjnego Windows XP opisane są pliki z

rozszerzeniem .dll. Rozszerzenie to dotyczy pliku:

rozszerzeniem .dll. Rozszerzenie to dotyczy pliku:

A. Biblioteki

A. Biblioteki

B. Uruchamialnego

B. Uruchamialnego

C. Inicjalizacyjnego

C. Inicjalizacyjnego

D. Dziennika zdarzeń

D. Dziennika zdarzeń

Prawidłowa odpowiedź to :

„A”

Zadanie 45

Zadanie 45

Licencja OEM to:

Licencja OEM to:

A. Licencja uprawniająca użytkownika do zainstalowania nabytego

A. Licencja uprawniająca użytkownika do zainstalowania nabytego

oprogramowania tylko w jednym komputerze, obejmująca zakaz

oprogramowania tylko w jednym komputerze, obejmująca zakaz

udostępniania takiego oprogramowania w sieci oraz na innych

udostępniania takiego oprogramowania w sieci oraz na innych

wolnostojących komputerach.

wolnostojących komputerach.

B. Licencja oprogramowania tylko na system komputerowy, na którym

B. Licencja oprogramowania tylko na system komputerowy, na którym

zostało oryginalnie zainstalowane, dotyczy oprogramowania

zostało oryginalnie zainstalowane, dotyczy oprogramowania

sprzedawanego z nowymi komputerami lub z odpowiednimi

sprzedawanego z nowymi komputerami lub z odpowiednimi

częściami.

częściami.

C. Licencja czyniąca z oprogramowania własność ogółu w myśl, której

C. Licencja czyniąca z oprogramowania własność ogółu w myśl, której

autor autorzy oprogramowania zrzekają się praw do

autor autorzy oprogramowania zrzekają się praw do

upowszechniania oprogramowania na rzecz ogółu użytkowników.

upowszechniania oprogramowania na rzecz ogółu użytkowników.

D. Dokument, który zezwala na używanie oprogramowania na

D. Dokument, który zezwala na używanie oprogramowania na

dowolnym sprzęcie komputerowym w określonej w niej ilości

dowolnym sprzęcie komputerowym w określonej w niej ilości

stanowisk, bez instalacyjnych dyskietek, czy krążków CD.

stanowisk, bez instalacyjnych dyskietek, czy krążków CD.

Prawidłowa odpowiedź to :

„C”

Zadanie 46

Zadanie 46

Przełącznik sieciowy standardu Fast Ethernet umożliwia transmisję

Przełącznik sieciowy standardu Fast Ethernet umożliwia transmisję

danych z

danych z

maksymalną prędkością:

maksymalną prędkością:

A. 10MB/s

A. 10MB/s

B. 10 Mbps

B. 10 Mbps

C. 100 MB/s

C. 100 MB/s

D. 100 Mbps

D. 100 Mbps

Prawidłowa odpowiedź to :

„D”

Zadanie 47

Zadanie 47

Podczas testowania nowego programu okazało się, że nie działa on

Podczas testowania nowego programu okazało się, że nie działa on

prawidłowo. Jakiego narzędzia trzeba użyć do wykrywania błędów

prawidłowo. Jakiego narzędzia trzeba użyć do wykrywania błędów

wykonania?

wykonania?

A. Linkera

A. Linkera

B. Konwertera

B. Konwertera

C. Debuggera

C. Debuggera

D. Kompilatora

D. Kompilatora

Prawidłowa odpowiedź to :

„C”

Zadanie 48

Zadanie 48

Po włączeniu komputera procedura POST pokazuje 512 MB RAM. Na

Po włączeniu komputera procedura POST pokazuje 512 MB RAM. Na

karcie właściwości ogólnych systemu operacyjnego Windows widnieje

karcie właściwości ogólnych systemu operacyjnego Windows widnieje

wartość 480 MB RAM. Co jest przyczyną różnicy?

wartość 480 MB RAM. Co jest przyczyną różnicy?

A. W komputerze znajduje się karta graficzna zintegrowana z płytą

A. W komputerze znajduje się karta graficzna zintegrowana z płytą

główną wykorzystująca część pamięci RAM.

główną wykorzystująca część pamięci RAM.

B. Jedna z kości pamięci jest uszkodzona lub jest uszkodzone jedno z

B. Jedna z kości pamięci jest uszkodzona lub jest uszkodzone jedno z

gniazd pamięci RAM na płycie głównej.

gniazd pamięci RAM na płycie głównej.

C. Jest źle przydzielony rozmiar pliku stronicowania w ustawieniach

C. Jest źle przydzielony rozmiar pliku stronicowania w ustawieniach

pamięci wirtualnej.

pamięci wirtualnej.

D. System operacyjny jest źle zainstalowany i nie obsługuje całego

D. System operacyjny jest źle zainstalowany i nie obsługuje całego

obszaru pamięci

obszaru pamięci

Prawidłowa odpowiedź to :

„A”

Zadanie 49

Zadanie 49

W przedsiębiorstwie należy cyklicznie tworzyć kopię bezpieczeństwa

W przedsiębiorstwie należy cyklicznie tworzyć kopię bezpieczeństwa

dużej ilości danych, znajdujących się na serwerze. Rzędy kilkuset GB.

dużej ilości danych, znajdujących się na serwerze. Rzędy kilkuset GB.

Jakie urządzenie najlepiej wykorzystać do tego celu?

Jakie urządzenie najlepiej wykorzystać do tego celu?

A. Streamer

A. Streamer

B. Macierz RAID1

B. Macierz RAID1

C. Nagrywarkę CD

C. Nagrywarkę CD

D. Nagrywarkę DVD

D. Nagrywarkę DVD

Prawidłowa odpowiedź to :

„A”

Zadanie 50

Zadanie 50

Zamontowany w komputerze dysk ma zostać podzielony na partycje.

Zamontowany w komputerze dysk ma zostać podzielony na partycje.

Podaj maksymalną liczbę partycji rozszerzonych, możliwych do

Podaj maksymalną liczbę partycji rozszerzonych, możliwych do

utworzenia na jednym dysku.

utworzenia na jednym dysku.

A. 4

A. 4

B. 3

B. 3

C. 2

C. 2

D. 1

D. 1

Prawidłowa odpowiedź to :

„D”

Zadanie 51

Zadanie 51

W jakim systemie operacyjnym przy instalacji sterowników do

W jakim systemie operacyjnym przy instalacji sterowników do

nowego urządzenia może pojawić się komunikat:

nowego urządzenia może pojawić się komunikat:

A. Unix

A. Unix

B. Linux

B. Linux

C. Windows 98

C. Windows 98

D. Windows XP

D. Windows XP

Prawidłowa odpowiedź to :

„D”

Zadanie 52

Zadanie 52

System operacyjny działający w trybie tekstowym z możliwością

System operacyjny działający w trybie tekstowym z możliwością

uruchomienia

uruchomienia

środowiska graficznego KDE, to:

środowiska graficznego KDE, to:

A. Windows XP

A. Windows XP

B. Windows 95

B. Windows 95

C. Linux

C. Linux

D. DOS

D. DOS

Prawidłowa odpowiedź to :

„C”

Zadanie 53

Zadanie 53

W sieci lokalnej zainstalowano serwer, który ma za zadanie

W sieci lokalnej zainstalowano serwer, który ma za zadanie

przydzielenie dynamicznego adresu IP. Jaka usługa musi być

przydzielenie dynamicznego adresu IP. Jaka usługa musi być

uruchomiona na tym serwerze?

uruchomiona na tym serwerze?

A. ISA

A. ISA

B. DNS

B. DNS

C. DCHP

C. DCHP

D. DHCP

D. DHCP

Prawidłowa odpowiedź to :

„D”

Zadanie 54

Zadanie 54

Użytkownik sieci lokalnej musi mieć możliwość korzystania z plików

Użytkownik sieci lokalnej musi mieć możliwość korzystania z plików

znajdujących się na serwerze sieciowym. W tym celu powinien:

znajdujących się na serwerze sieciowym. W tym celu powinien:

A. Być członkiem grupy administratorzy na tym serwerze.

A. Być członkiem grupy administratorzy na tym serwerze.

B. Podłączyć komputer do tego samego przełącznika, do którego

B. Podłączyć komputer do tego samego przełącznika, do którego

podłączony jest serwer.

podłączony jest serwer.

C. Mieć założone konto użytkownika bez praw administracyjnych na

C. Mieć założone konto użytkownika bez praw administracyjnych na

tym serwerze.

tym serwerze.

D. Zalogować się do domeny serwera i posiadać odpowiednie

D. Zalogować się do domeny serwera i posiadać odpowiednie

uprawnienia do plików znajdujących się na serwerze.

uprawnienia do plików znajdujących się na serwerze.

Prawidłowa odpowiedź to :

„D”

Zadanie 55

Zadanie 55

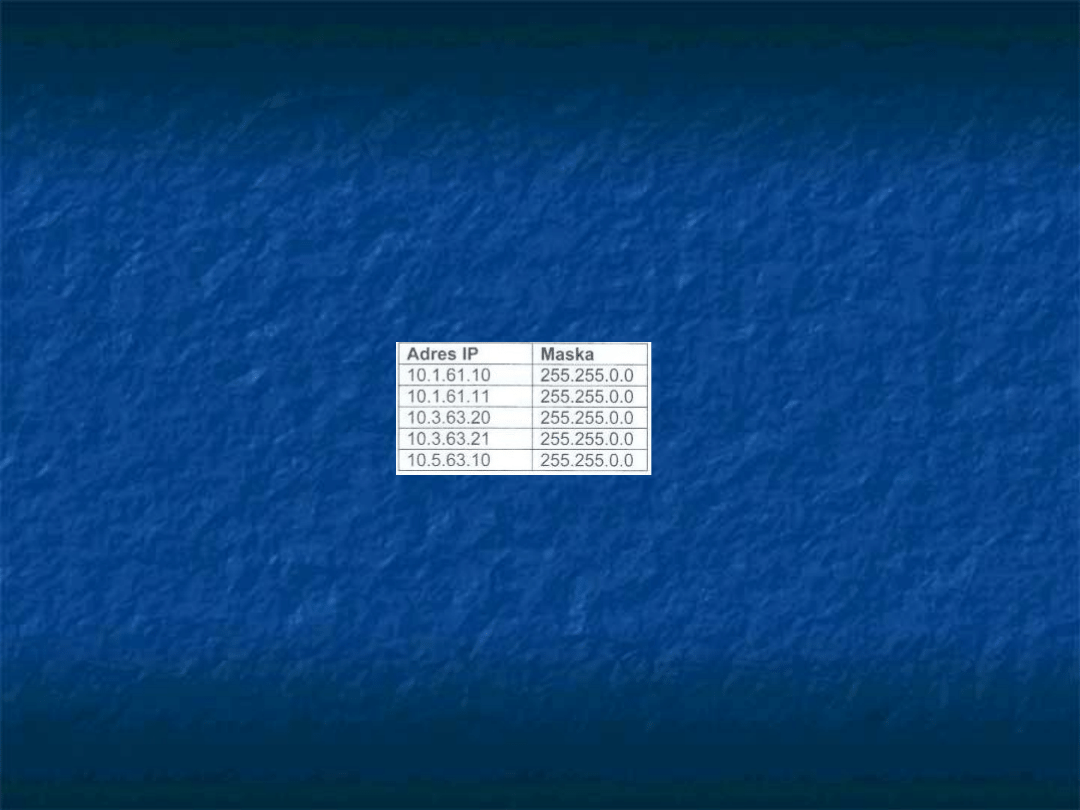

W firmie zainstalowano pięć komputerów o adresach kart sieciowych

W firmie zainstalowano pięć komputerów o adresach kart sieciowych

podanych w tabeli.

podanych w tabeli.

W związku z tym można wyróżnić:

W związku z tym można wyróżnić:

A. 1 sieć

A. 1 sieć

B. 2 podsieci

B. 2 podsieci

C. 3 podsieci

C. 3 podsieci

D. 5 podsieci

D. 5 podsieci

Prawidłowa odpowiedź to :

„C”

Zadanie 56

Zadanie 56

Informacje przesyłane w sieci Internet przez użytkownika A do

Informacje przesyłane w sieci Internet przez użytkownika A do

użytkownika B nie docierają. Użytkownik A musi prześledzić trasę

użytkownika B nie docierają. Użytkownik A musi prześledzić trasę

połączenia z adresem IP

połączenia z adresem IP

użytkownika B. Jakiego polecenia musi użyć. Jeżeli korzysta z

użytkownika B. Jakiego polecenia musi użyć. Jeżeli korzysta z

komputera w

komputera w

systemie Windows XP?

systemie Windows XP?

A. Ipconfig

A. Ipconfig

B. Winipcfg

B. Winipcfg

C. Tracer

C. Tracer

D. ping

D. ping

Prawidłowa odpowiedź to :

„C”

Zadanie 57

Zadanie 57

W budynku biurowym należy podłączyć komputer do routera ADSL

W budynku biurowym należy podłączyć komputer do routera ADSL

przy użyciu przewodu UTP Cat 5e Maksymalna odległość pomiędzy

przy użyciu przewodu UTP Cat 5e Maksymalna odległość pomiędzy

komputerem a routerem powinna wynosić:

komputerem a routerem powinna wynosić:

A. 50 m

A. 50 m

B. 100 m

B. 100 m

C. 185 m

C. 185 m

D. 500 m

D. 500 m

Prawidłowa odpowiedź to :

„B”

Zadanie 58

Zadanie 58

Skaner antywirusowy wykrył niepożądane oprogramowanie. Z opisu

Skaner antywirusowy wykrył niepożądane oprogramowanie. Z opisu

wynika, że jest to dialer, który pozostawiony w systemie:

wynika, że jest to dialer, który pozostawiony w systemie:

A. Zaatakuje rekord startowy dysku.

A. Zaatakuje rekord startowy dysku.

B. Zainfekuje załączniki poczty internetowej

B. Zainfekuje załączniki poczty internetowej

C. Przejmie pełną kontrolę nad komputerem

C. Przejmie pełną kontrolę nad komputerem

D. Połączy się z płatnymi numerami telefonicznymi przy użyciu

D. Połączy się z płatnymi numerami telefonicznymi przy użyciu

modemu.

modemu.

Prawidłowa odpowiedź to :

„D”

Zadanie 59

Zadanie 59

Co należy zrobić z wiadomością pocztową od nieznanej osoby,

Co należy zrobić z wiadomością pocztową od nieznanej osoby,

zawierającą niepewny załącznik?

zawierającą niepewny załącznik?

A. Otworzyć załącznik i zapisać go na dysku twardym, a następnie

A. Otworzyć załącznik i zapisać go na dysku twardym, a następnie

sprawdzić plik programem antywirusowym.

sprawdzić plik programem antywirusowym.

B. Otworzyć wiadomość i odpowiedzieć na nią pytając, co zawiera

B. Otworzyć wiadomość i odpowiedzieć na nią pytając, co zawiera

załącznik.

załącznik.

C. Otworzyć załącznik, jeśli jest w nim wirus, natychmiast go

C. Otworzyć załącznik, jeśli jest w nim wirus, natychmiast go

zamknąć.

zamknąć.

D. Nie otwierać wiadomości. Natychmiast ją usunąć.

D. Nie otwierać wiadomości. Natychmiast ją usunąć.

Prawidłowa odpowiedź to :

„D”

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

- Slide 59

Wyszukiwarka

Podobne podstrony:

Fizjo pytania test

pytania - test zaliczeniowy u Kubickiej-Musiał, Stomatologia UMED, Periodontologia, egzaminy, testy

pytania test, WSPIA 3 ROK, KARDIOLOGIA

Pytaniaegz test

pem2 pytania test przyklady

przykladowe pytania test, spss cwiczenia

PYTANIA-ODP!!!!!!!!, studia, 3 rok, Mikrobiologia, pytania, test 1, Nowy folder

Olimpiada Biologiczna, olimpiada biologiczna, Tutaj prezentuję pytania z zakresu całej biologii w fo

Pytania, test 2009

PRAWO ADMINISTRACYJNE PYTANIA i Test

Pytania - test - filozofia od Anity, WSPOL, I rok semestr II, Podstawy filozofii, Testy filozofia, f

pem2 pytania test przyklady

Pytania test 2007, Działy, Medycyna rodzinna, egzam

PPM pytania test 13 UMK prawo sj

MOJE pytania 4 strepto staphylo (2), studia, 3 rok, Mikrobiologia, pytania, test 1, Nowy folder

pytania z klinik, studia, 3 rok, Mikrobiologia, pytania, test 1, Nowy folder

więcej podobnych podstron