ZAJĘCIA 1

ZAJĘCIA 1

PODSTAWY OBSŁUGI SYSTEMU

PODSTAWY OBSŁUGI SYSTEMU

UNIX

UNIX

autor: mgr Łukasz Żołędziewski

autor: mgr Łukasz Żołędziewski

W moim przekonaniu dzieła sztuki są jedynymi obiektami

w materialnym wszechświecie, które mają wewnętrzny

porządek. Dlatego też, chociaż nie uważam, że liczy się

tylko sztuka - wierzę w sztukę dla sztuki.

E.M. Forster, Sztuka dla

sztuki

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

UNIX

UNIX

jest systemem wielodost

jest systemem wielodost

ę

ę

p

p

ow

ow

ym i

ym i

wielozadaniowym. Oznacza to, że może z niego

wielozadaniowym. Oznacza to, że może z niego

korzystać jednocześnie wielu użytkowników, a każdy z

korzystać jednocześnie wielu użytkowników, a każdy z

nich może uruchamiać wiele własnych programów.

nich może uruchamiać wiele własnych programów.

System identyfikuje użytkownika na podstawie

System identyfikuje użytkownika na podstawie

niepowtarzalnego numeru

niepowtarzalnego numeru

UID

UID

(user identifier).

(user identifier).

Użytkownik nie musi znać swojego UID, ani nawet

Użytkownik nie musi znać swojego UID, ani nawet

wiedzieć o istnieniu takiego mechanizmu identyfikacji.

wiedzieć o istnieniu takiego mechanizmu identyfikacji.

Aby korzystać z UNIX-a musi znać swoją nazwę (inaczej

Aby korzystać z UNIX-a musi znać swoją nazwę (inaczej

nazwę konta użytkownika) oraz skojarzone z nią hasło

nazwę konta użytkownika) oraz skojarzone z nią hasło

umożliwiające załogowanie się do systemu. Każdy z

umożliwiające załogowanie się do systemu. Każdy z

użytkowników będzie dysponował na dysku (w systemie

użytkowników będzie dysponował na dysku (w systemie

plików) „prywatnym" katalogiem zwanym katalogiem

plików) „prywatnym" katalogiem zwanym katalogiem

domowym użytkownika. Katalogi domowe są zwyczajowo

domowym użytkownika. Katalogi domowe są zwyczajowo

umieszczone jako podkatalogi katalogu

umieszczone jako podkatalogi katalogu

Ihome

Ihome

,

,

a ich

a ich

nazwy odpowiadają nazwom (kont) użytkowników

nazwy odpowiadają nazwom (kont) użytkowników

.

.

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

W

W

przypadku pojedynczego komputera

przypadku pojedynczego komputera

mamy do dyspozycji sze

mamy do dyspozycji sze

ść

ść

konsoli znakowych

konsoli znakowych

(wirtualnych terminali), mi

(wirtualnych terminali), mi

ę

ę

dzy którymi

dzy którymi

możemy przeł

możemy przeł

ą

ą

cza

cza

ć

ć

si

si

ę

ę

za pomoc

za pomoc

ą

ą

kombinacji

kombinacji

klawiszy [lewy Alt]+[Fl] do [lewy Alt]+[F6

klawiszy [lewy Alt]+[Fl] do [lewy Alt]+[F6

]

]

.

.

Gdy w systemie uruchomiona jest sesja X-

Gdy w systemie uruchomiona jest sesja X-

Windows („siódma konsola" - graficzna),

Windows („siódma konsola" - graficzna),

b

b

ę

ę

dziemy musieli skorzysta

dziemy musieli skorzysta

ć

ć

z dłu

z dłu

ż

ż

szych

szych

kombinacji klawiszowych do przeł

kombinacji klawiszowych do przeł

ą

ą

czania się z

czania się z

konsoli graficznej do wybranej konsoli

konsoli graficznej do wybranej konsoli

znakowej: [lewy Ctrl]+[lewy Alt]+[Fl] do [lewy

znakowej: [lewy Ctrl]+[lewy Alt]+[Fl] do [lewy

Ctrlj+[lewy Alt]+[F6]. Powracamy na konsolę

Ctrlj+[lewy Alt]+[F6]. Powracamy na konsolę

graficzną przez [lewy Ctrl]+[lewy Alt]+[F7].

graficzną przez [lewy Ctrl]+[lewy Alt]+[F7].

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

Aby rozpocząć pracę, użytkownik musi

Aby rozpocząć pracę, użytkownik musi

się załogować do systemu podając swoją

się załogować do systemu podając swoją

nazwę, a następnie przyporządkowane jej

nazwę, a następnie przyporządkowane jej

hasło (czasami nie jest ono wymagane)

hasło (czasami nie jest ono wymagane)

.

.

Na każdej z konsoli znakowych możemy

Na każdej z konsoli znakowych możemy

zalogować się do systemu jako ten sam

zalogować się do systemu jako ten sam

lub inny użytkownik otwierając w ten

lub inny użytkownik otwierając w ten

sposób sesję użytkownik

sposób sesję użytkownik

a

a

Podczas

Podczas

każdej z sesji możemy uruchamiać wiele

każdej z sesji możemy uruchamiać wiele

zadań jednocześnie (część z nich w tle)

zadań jednocześnie (część z nich w tle)

Prawidłowe zakończenie sesji zwykłego

Prawidłowe zakończenie sesji zwykłego

użytkownika polega na wy

użytkownika polega na wy

lo

lo

gowaniu się z

gowaniu się z

systemu

systemu

poleceniem

poleceniem

logout

logout

.

.

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

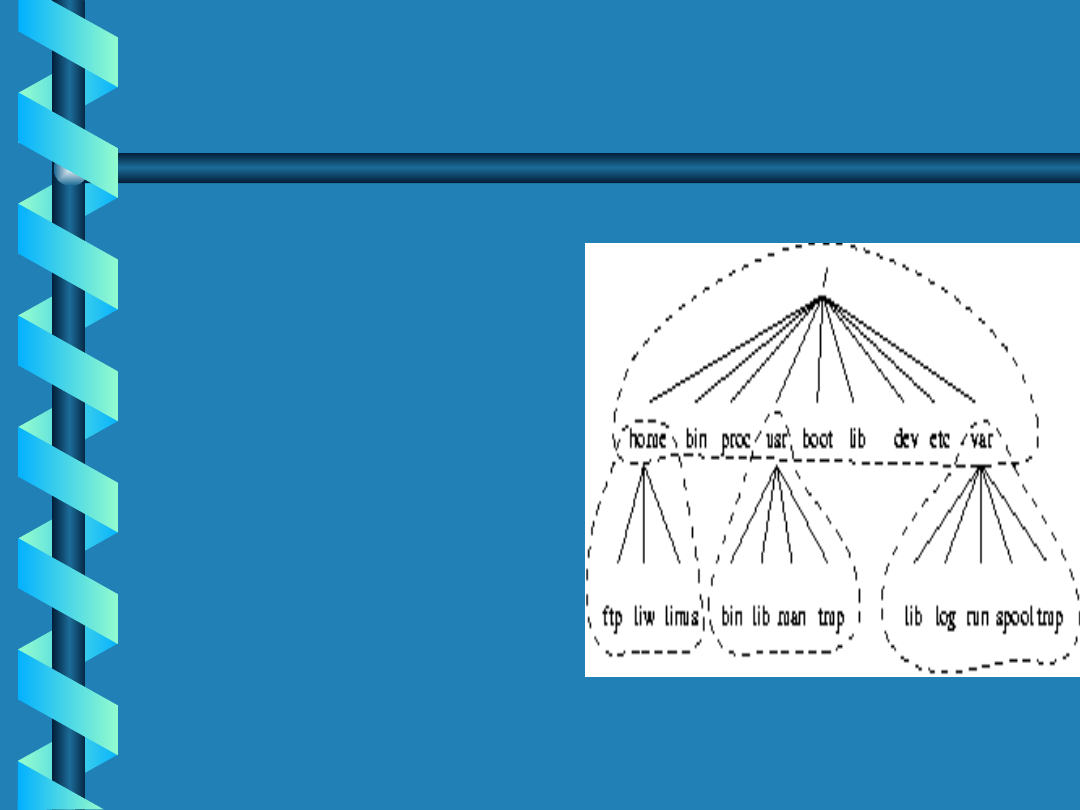

Struktura systemu plików (UNIX-

Struktura systemu plików (UNIX-

a) ma charakter drzewa katalogów,

a) ma charakter drzewa katalogów,

tak jak w DOS-ie. Oczywiście, to

tak jak w DOS-ie. Oczywiście, to

DOS jest wzorowany na UNIX-ie, a

DOS jest wzorowany na UNIX-ie, a

nie na odwrót. Katalogiem głównym

nie na odwrót. Katalogiem głównym

jest

root

(zbieżność

nazwy

z

jest

root

(zbieżność

nazwy

z

superużytkownikiem)

oznaczany

superużytkownikiem)

oznaczany

ukośnikiem (ang.

ukośnikiem (ang.

slash)

slash)

„/". Pełna,

„/". Pełna,

bezwzględna, ścieżka dostępu do

bezwzględna, ścieżka dostępu do

pliku będzie zaczynała się od

pliku będzie zaczynała się od

ukośnika,

na

przykład

ukośnika,

na

przykład

/

/

home

home

/

/

leszek

leszek

/

/

dane

dane

.

.

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

System plików

System plików

Uniksa

Uniksa

tworzy jedno spójne, nierozdzielne drzewo.

tworzy jedno spójne, nierozdzielne drzewo.

Nie znajdziemy tu fizycznych urządzeń znanych z DOS-a, takich jak

Nie znajdziemy tu fizycznych urządzeń znanych z DOS-a, takich jak

dysk twardy, a ściślej jedna z jego partycji (C:\), napęd dyskietek

dysk twardy, a ściślej jedna z jego partycji (C:\), napęd dyskietek

(A:\), czytnik CD-ROM (D:\) itd. Aby skorzystać z czytnika czy stacji

(A:\), czytnik CD-ROM (D:\) itd. Aby skorzystać z czytnika czy stacji

dyskietek, musimy je

dyskietek, musimy je

zamontować

zamontować

do drzewa systemu plików,

do drzewa systemu plików,

przypisując je do już istniejącego, wybranego przez nas katalogu

przypisując je do już istniejącego, wybranego przez nas katalogu

(jest to tzw. punkt montowania). Ściślej rzecz ujmując, montujemy

(jest to tzw. punkt montowania). Ściślej rzecz ujmując, montujemy

nie puste urządzenie, ale konkretny, fizyczny nośnik (CD-ROM,

nie puste urządzenie, ale konkretny, fizyczny nośnik (CD-ROM,

dyskietkę). Polecenie zamontowania pustego napędu system

dyskietkę). Polecenie zamontowania pustego napędu system

potraktuje jako błąd i nie zrealizuje go. Przed wyjęciem CD-ROM-u

potraktuje jako błąd i nie zrealizuje go. Przed wyjęciem CD-ROM-u

czy dyskietki musimy je zdemontować. W przypadku czytnika CD-

czy dyskietki musimy je zdemontować. W przypadku czytnika CD-

ROM nie jest wręcz możliwe wyjęcie płytki bez jej zdemontowania,

ROM nie jest wręcz możliwe wyjęcie płytki bez jej zdemontowania,

gdyż po zrealizowaniu polecenia

gdyż po zrealizowaniu polecenia

mount

mount

czytnik zostaje zablokowany i

czytnik zostaje zablokowany i

nie będzie reagował na naciskanie przycisku wysuwu tacki.

nie będzie reagował na naciskanie przycisku wysuwu tacki.

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

Istotną różnicą między DOS-em i Uniksem jest

fakt, że w przeciwieństwie do DOS-a, Unix

rozróżnia małe i duże litery. Tak więc w pliki:

Moje_Dane i moje_dane są dwoma różnymi

plikami.

Przedstawione niżej katalogi znajdujące się w

katalogu głównym ( / ) odpowiadają dystrybucji

Red Hat Jednakże z uwagi na daleko posuniętą

standaryzacje; będą występować w każdym

innym systemie Linuksowym i pełnić te same

funkcje.

Podstawowe informacje o

Podstawowe informacje o

systemie

systemie

Głównymi częściami

Głównymi częściami

są: katalog

są: katalog

główny,

główny,

/usr,

/usr,

/var, /home

/var, /home

Każda z

Każda z

części ma inne

części ma inne

przeznaczenie.

przeznaczenie.

Niektóre z części

Niektóre z części

mogą znajdować się

mogą znajdować się

w sieci, na

w sieci, na

urządzeniach

urządzeniach

wyłącznie

wyłącznie

odczytywalnych.

odczytywalnych.

Główny system plików

Główny system plików

Generalnie

główny

system

plików

Generalnie

główny

system

plików

powinien być mały - zawiera krytyczne

powinien być mały - zawiera krytyczne

dane, a mały, rzadko zmieniany system

dane, a mały, rzadko zmieniany system

ma

większe

szanse

przetrwania.

ma

większe

szanse

przetrwania.

Zniszczenie

tego

systemu

plików

Zniszczenie

tego

systemu

plików

najczęściej oznacza, że systemu nie

najczęściej oznacza, że systemu nie

można uruchomić - trzeba posłużyć się

można uruchomić - trzeba posłużyć się

dyskietką

lub

innym

dodatkowym

dyskietką

lub

innym

dodatkowym

medium.

medium.

Główny katalog nie powinien zawierać

Główny katalog nie powinien zawierać

żadnych plików, oprócz jądra (chociaż

żadnych plików, oprócz jądra (chociaż

powinno się je umieszczać w /boot).

powinno się je umieszczać w /boot).

Wszelkie inne pliki powinny znajdować się

Wszelkie inne pliki powinny znajdować się

w odpowiednich katalogach:

w odpowiednich katalogach:

Główny system plików

Główny system plików

/bin

/bin

Polecenia potrzebne do uruchomienia systemu,

Polecenia potrzebne do uruchomienia systemu,

pracy w trybie jednego użytkownika.

pracy w trybie jednego użytkownika.

/sbin

/sbin

Podobnie jak /bin, przy czym polecenia te nie

Podobnie jak /bin, przy czym polecenia te nie

są przeznaczone dla zwykłych użytkowników.

są przeznaczone dla zwykłych użytkowników.

/etc

/etc

Pliki konfiguracyjne specyficzne dla danego

Pliki konfiguracyjne specyficzne dla danego

komputera.

komputera.

/root

/root

Katalog domowy użytkownika root.

Katalog domowy użytkownika root.

/lib

/lib

Biblioteki dzielone wymagane przez programy

Biblioteki dzielone wymagane przez programy

znajdujące się na głównym systemie plików.

znajdujące się na głównym systemie plików.

Główny system plików

Główny system plików

/lib/modules

/lib/modules

Ładowalne modułu jądra, te wymagane do

Ładowalne modułu jądra, te wymagane do

startu systemu i pracy po padzie systemu

startu systemu i pracy po padzie systemu

(sterowniki sieciowe, itd. ) .

(sterowniki sieciowe, itd. ) .

dev

dev

Pliki urządzeń.

Pliki urządzeń.

tmp

tmp

Pliki tymczasowe. Programy działające po

Pliki tymczasowe. Programy działające po

starcie systemu powinny używać katalog

starcie systemu powinny używać katalog

/var/tmp, nie /tmp, ponieważ zapewne jest na nim

/var/tmp, nie /tmp, ponieważ zapewne jest na nim

więcej miejsca.

więcej miejsca.

/boot

/boot

Pliki używane przez program bootujący (np.

Pliki używane przez program bootujący (np.

LILO) Często zawiera obraz jądra. Powinien

LILO) Często zawiera obraz jądra. Powinien

znajdować się poniżej 1024 cylindra dysku IDE.

znajdować się poniżej 1024 cylindra dysku IDE.

Typologia systemów

Typologia systemów

plików

plików

Mówi się, że (UNIX) operuje wyłącznie na plikach, czyli

Mówi się, że (UNIX) operuje wyłącznie na plikach, czyli

traktuje wszyst

traktuje wszyst

ko

ko

jak plik. Wszystkie pliki w

jak plik. Wszystkie pliki w

systemie

systemie

mają ten sam format fizyczny - ciąg bajtów

mają ten sam format fizyczny - ciąg bajtów

Kata

Kata

log jest plikiem.

log jest plikiem.

Urządzenie (ang.

Urządzenie (ang.

device)

device)

jest

jest

również traktowane jako plik. Za

również traktowane jako plik. Za

pis

pis

do urządzenia

do urządzenia

peryferyjnego jest pisaniem do pliku specjalnego

peryferyjnego jest pisaniem do pliku specjalnego

Reprezentującego

Reprezentującego

to

to

urządzenie. Mówienie o typach

urządzenie. Mówienie o typach

plików w

plików w

UNIX-ie jest klasyfikowaniem

UNIX-ie jest klasyfikowaniem

ich

ich

według

według

funkcji i przeznaczenia, ponieważ format fizyczny (ciąg

funkcji i przeznaczenia, ponieważ format fizyczny (ciąg

bajtów) mają ten

bajtów) mają ten

sam

sam

. Powszechnie

. Powszechnie

rozróżnia

rozróżnia

się co

się co

najmniej cztery typy plików:

najmniej cztery typy plików:

Typologia systemów

Typologia systemów

plików

plików

Pliki zwykłe

Pliki zwykłe

Katalogi

Katalogi

Pliki specjalne (reprezentujące

Pliki specjalne (reprezentujące

urządzenia) znakowe

urządzenia) znakowe

Pliki specjalne (reprezentujące

Pliki specjalne (reprezentujące

urządzenia] blokowe

urządzenia] blokowe

Dowiązania sztywne i symboliczne

Dowiązania sztywne i symboliczne

Podstawowe polecenia

Podstawowe polecenia

Polecenie składa się z nazwy (

Polecenie składa się z nazwy (

l

l

s), opcji (-

s), opcji (-

aF) i argumentów (/root). Nazwa, opcje

aF) i argumentów (/root). Nazwa, opcje

(ang.

(ang.

options

options

flags)

flags)

i argumenty oddzielone

i argumenty oddzielone

są od siebie spacją. Opcje (tutaj

są od siebie spacją. Opcje (tutaj

dwie: -a

dwie: -a

i

i

–F

–F

)

)

poprzedzone są (prawie) zawsze

poprzedzone są (prawie) zawsze

znakiem minus (jeśli jest więcej opcji, to

znakiem minus (jeśli jest więcej opcji, to

może

może

my

my

zapisać je razem stosując tylko

zapisać je razem stosując tylko

jeden wspólny minus dla

jeden wspólny minus dla

w

w

szystkich).

szystkich).

Jeżeli

Jeżeli

argumentów

argumentów

będzie kilka (nie w

będzie kilka (nie w

każdym poleceniu jest to sensowne),

każdym poleceniu jest to sensowne),

wówczas od

wówczas od

dzielone b

dzielone b

ędą od siebie spacją.

ędą od siebie spacją.

Podstawowe polecenia

Podstawowe polecenia

Ls

– listuje zawartość wskazanego

katalogu

-a umożliwia pokazanie katalogów i

plików ukrytych

-F umożliwia wyświetlenie pełnej listy

danego katalogu

-R wyświetla katalogi rekurencyjne

Pwd

Pwd

– informuje w jakim miejscu

– informuje w jakim miejscu

drzewa katalogowego się znajdujemy

drzewa katalogowego się znajdujemy

Podstawowe polecenia

Podstawowe polecenia

Mkdir

Mkdir

(make directory) poleceni

(make directory) poleceni

tworzące nowe katalogi np.

tworzące nowe katalogi np.

mkdir Kat1

mkdir Kat1

Rmdir

Rmdir

(remove directory) usuwa

(remove directory) usuwa

katalogi

katalogi

-r opcja umożliwia kasowanie katalogu

-r opcja umożliwia kasowanie katalogu

wraz z podkatalogami i plikami.

wraz z podkatalogami i plikami.

- i opcja powoduje wystosowanie

- i opcja powoduje wystosowanie

komunikatu ostrzegającego .

komunikatu ostrzegającego .

Clear

Clear

polecenie czyszczące zawartości

polecenie czyszczące zawartości

ekranu Ćwiczenie

ekranu Ćwiczenie

System pomocy

System pomocy

Linux ma bardzo rozbudowany system

Linux ma bardzo rozbudowany system

pomocy. Podstawowym narz

pomocy. Podstawowym narz

ę

ę

dziem jest tu

dziem jest tu

Man

Man

( ang. Manual) , wyst

( ang. Manual) , wyst

ę

ę

puj

puj

ą

ą

cy równie

cy równie

ż

ż

standardowo w innych systemach

standardowo w innych systemach

uni

uni

ks

ks

owych. Aby skorzystać z tego

owych. Aby skorzystać z tego

dobrodziejstwa, potrzebna jest znajomo

dobrodziejstwa, potrzebna jest znajomo

ść

ść

angielskiego.

angielskiego.

Podstawową pomoc oferuje sama pow

Podstawową pomoc oferuje sama pow

ł

ł

oka ,

oka ,

ale dotyczy ona tylko pole

ale dotyczy ona tylko pole

ceń

ceń

wewn

wewn

ę

ę

trznych.

trznych.

Pozosta

Pozosta

ł

ł

e polecenia (zewn

e polecenia (zewn

ę

ę

trzne ) s

trzne ) s

ą

ą

niezale

niezale

ż

ż

nymi programami , które nie s

nymi programami , które nie s

ą

ą

obj

obj

ę

ę

te mechanizmem pomocy powłoki.

te mechanizmem pomocy powłoki.

System pomocy

System pomocy

Spróbujmy uzyska

Spróbujmy uzyska

ć

ć

informacje na temat polecenia

informacje na temat polecenia

pwd

pwd

h

h

elp pwd

elp pwd

Je

Je

ż

ż

eli chcemy co

eli chcemy co

ć

ć

bardziej zaawansowanego

bardziej zaawansowanego

h

h

elp kill

elp kill

Spróbujmy uzyska

Spróbujmy uzyska

ć

ć

pomoc dla polecenia

pomoc dla polecenia

c

c

at

at

Niestety polecenie

Niestety polecenie

cat

cat

nie jest poleceniem

nie jest poleceniem

wewn

wewn

ę

ę

trznym, aby uzyska

trznym, aby uzyska

ć

ć

pomoc nale

pomoc nale

ż

ż

y wywo

y wywo

ł

ł

a

a

ć

ć

polecenie z opcj

polecenie z opcj

ą

ą

help poprzedzon

help poprzedzon

ą

ą

dwoma

dwoma

znakami minus

znakami minus

Cat

Cat

- -h

- -h

elp

elp

System pomocy

System pomocy

Je

Je

ż

ż

eli chcemy ustali

eli chcemy ustali

ć

ć

, z jakim typem polecenia mamy

, z jakim typem polecenia mamy

do

do

czynienia lub czy okre

czynienia lub czy okre

ś

ś

lone polecenie w ogóle jest

lone polecenie w ogóle jest

dost

dost

ę

ę

pne u

pne u

ż

ż

yjmy polecenia

yjmy polecenia

type

type

Np. type cat

Np. type cat

Np. type zrobcos

Np. type zrobcos

Np. type type

Np. type type

Gdy nie pami

Gdy nie pami

ę

ę

tamy dok

tamy dok

ł

ł

adn

adn

i

i

e polecenia

e polecenia

wewn

wewn

ę

ę

t

t

r

r

znego wystarczy wpisa

znego wystarczy wpisa

ć

ć

pierwsz

pierwsz

ą

ą

liter

liter

ę

ę

nazwy

nazwy

albo wzorzec wykonany z udzia

albo wzorzec wykonany z udzia

ł

ł

em znaków grupowych

em znaków grupowych

stosowanych przez pow

stosowanych przez pow

ł

ł

ok

ok

ę

ę

do rozwijania nazw plików

do rozwijania nazw plików

Np. help c

Np. help c

-

-

polecenie

polecenie

Np. help „c*d”

Np. help „c*d”

-

-

wzorzec

wzorzec

Korzystamy z podr

Korzystamy z podr

ę

ę

cznika

cznika

(

(

man)

man)

Elektroniczny podr

Elektroniczny podr

ę

ę

cznik systemowy

cznik systemowy

uruchamiamy poleceniem

uruchamiamy poleceniem

man

man

, jest

, jest

u

u

ż

ż

ytecznym systemem pomocy

ytecznym systemem pomocy

zarówno pod wzgl

zarówno pod wzgl

ę

ę

dem zasobów jak i

dem zasobów jak i

sposobem wykorzystania.

sposobem wykorzystania.

Podr

Podr

ę

ę

cznik podzi

cznik podzi

e

e

lony jest na

lony jest na

rozdzi

rozdzi

ały

ały

, które sk

, które sk

ł

ł

adaj

adaj

ą

ą

si

si

ę

ę

ze stron

ze stron

.

.

Ka

Ka

ż

ż

da strona jest plikiem

da strona jest plikiem

zawi

zawi

e

e

raj

raj

ą

ą

cym opis jednego

cym opis jednego

konkretnego zagadnienia

konkretnego zagadnienia

.

.

Np.

Np.

man ls

man ls

Korzystamy z podr

Korzystamy z podr

ę

ę

cznika

cznika

(

(

man)

man)

Wybrane polecenia klawiszowe

Wybrane polecenia klawiszowe

[

[

Spacja

Spacja

]

]

-

-

przewini

przewini

ę

ę

cie tekstu jeden

cie tekstu jeden

ekran do przodu

ekran do przodu

[

[

Enter

Enter

]

]

-

-

przewini

przewini

ę

ę

cie tekstu jedn

cie tekstu jedn

ą

ą

lini

lini

ę

ę

do przodu

do przodu

Y

Y

-

-

przewini

przewini

ę

ę

cie tekstu jedn

cie tekstu jedn

ą

ą

lini

lini

ę

ę

do

do

ty

ty

ł

ł

u

u

B

B

-

-

przewini

przewini

ę

ę

cie tekstu jeden ekran

cie tekstu jeden ekran

wstecz

wstecz

Q

Q

–

–

zako

zako

ń

ń

czenie pracy

czenie pracy

Inne źródła pomocy (

info

)

–

W katalogu

W katalogu

/usr/info

/usr/info

znaleźć możemy

znaleźć możemy

skompresowane pliki dokumentacji

skompresowane pliki dokumentacji

dotyczące narzędzi programistycznych

dotyczące narzędzi programistycznych

GNU w szczególności

GNU w szczególności

kompilatora

kompilatora

gcc , biblitek make czy debugera dbg

gcc , biblitek make czy debugera dbg

–

Info jest hipertekstowym systemem

Info jest hipertekstowym systemem

pomocy stworzonym w ramach

pomocy stworzonym w ramach

jednego z projektów GNU.

jednego z projektów GNU.

Przeglądania dokumentacji

Przeglądania dokumentacji

dokonujemy w trybie pełnoekranowym

dokonujemy w trybie pełnoekranowym

za pomocą polecenia

za pomocą polecenia

Info

Info

Inne źródła pomocy (

info

)

–

Info

Info

posługuje się pojęciem węzłów

posługuje się pojęciem węzłów

(ang.node). Węzeł rozumiany jest jako

(ang.node). Węzeł rozumiany jest jako

fragment tekstu mający unikatową w

fragment tekstu mający unikatową w

ramach danego pliku nazwę . Węzeł nie

ramach danego pliku nazwę . Węzeł nie

jest tożsamy z plikiem. Jeden plik może

jest tożsamy z plikiem. Jeden plik może

zawierać wiele węzłów. Węzeł może

zawierać wiele węzłów. Węzeł może

posiadać specjalną strukturę zwaną

posiadać specjalną strukturę zwaną

menu

menu

–

Poszczególne pozycje menu zaczynają się

Poszczególne pozycje menu zaczynają się

się gwiazdką , po której następuje nazwa

się gwiazdką , po której następuje nazwa

zakończona dwukropkiem. Pozycję menu

zakończona dwukropkiem. Pozycję menu

wybieramy przez najechanie nią kursorem

wybieramy przez najechanie nią kursorem

i naciśnięcie Enter

i naciśnięcie Enter

Inne źródła pomocy (

info

)

Wybrane polecenia klawiszowe

Wybrane polecenia klawiszowe

–

N

N

– przejście do następnego węzła

– przejście do następnego węzła

–

P

P

– przejście do poprzedniego węzła

– przejście do poprzedniego węzła

–

U

U

– przejście do węzła nadrzędnego

– przejście do węzła nadrzędnego

–

D

D

– przejście do głównego menu

– przejście do głównego menu

–

Q

Q

– koniec pracy z info

– koniec pracy z info

–

?

?

– skrócony opis pomocy

– skrócony opis pomocy

Nasze prawa

Nasze prawa

W systemie wielodost

W systemie wielodost

ę

ę

powym

powym

potrzebne jest narz

potrzebne jest narz

ę

ę

dzie , które

dzie , które

zapewni

zapewni

ć

ć

powinno

powinno

ł

ł

ad i porz

ad i porz

ą

ą

dek.

dek.

Rzeczywisto

Rzeczywisto

ść

ść

wielou

wielou

ż

ż

ytkownikowa

ytkownikowa

jest probleme

jest probleme

m

m

do

do

ść

ść

z

z

ł

ł

o

o

ż

ż

onym ,

onym ,

zatem i mechanizm praw dost

zatem i mechanizm praw dost

ę

ę

pu

pu

powinien by

powinien by

ć

ć

na tyle rozbudowany ,

na tyle rozbudowany ,

aby mo

aby mo

ż

ż

na było sprosta

na było sprosta

ć

ć

wszystkim

wszystkim

ż

ż

yczeniom i potrzebom

yczeniom i potrzebom

.

.

Nasze prawa

Nasze prawa

W unix-ie wyróżniamy trzy rodzaje praw dostępu

do pliku:

Prawo czytania (r-read)

Prawo pisania (w – write)

Prawo wykonania(x-execute)

Powyższe prawa w stosunku każdego pliku

(katalogu) są niezależnie nadawane w trzech

kategoriach:

Prawa właściciela pliku

Prawa użytkowników należących do określonej

grupy

Prawa pozostałych użytkowników

Nasze prawa

Nasze prawa

Prawa dost

Prawa dost

ę

ę

pu powi

pu powi

ą

ą

zane z prawami

zane z prawami

własno

własno

ś

ś

ci

ci

są

są

w Unix-ie podstawowym

w Unix-ie podstawowym

mechanizmem sprawowania kontroli nad

mechanizmem sprawowania kontroli nad

dost

dost

ę

ę

pem poszczególnych u

pem poszczególnych u

ż

ż

ytkowników do

ytkowników do

okre

okre

ś

ś

lonych zasobów systemu. Ka

lonych zasobów systemu. Ka

ż

ż

dy plik

dy plik

(katalog) ma swojego wła

(katalog) ma swojego wła

ś

ś

ciciela

ciciela

indywidualnego oraz wła

indywidualnego oraz wła

ś

ś

ciciela

ciciela

zbiorowego. Pozosta

zbiorowego. Pozosta

ł

ł

ym u

ym u

ż

ż

ytkownikom

ytkownikom

równie

równie

ż

ż

mog

mog

ą

ą

by

by

ć

ć

przypisane okre

przypisane okre

ś

ś

lone

lone

prawa do danego pliku

prawa do danego pliku

Wyjątkowym u

Wyjątkowym u

ż

ż

ytkownikiem jest root który

ytkownikiem jest root który

posiada wszystkie prawa dost

posiada wszystkie prawa dost

ę

ę

p

p

do ka

do ka

ż

ż

dego

dego

pliku

pliku

Nasze prawa

Nasze prawa

W odniesieniu do konkretnego pliku

W odniesieniu do konkretnego pliku

okre

okre

ś

ś

lony u

lony u

ż

ż

ytkownik mo

ytkownik mo

ż

ż

e posiada

e posiada

ć

ć

dane prawo

dane prawo

dost

dost

ę

ę

pu lub te

pu lub te

ż

ż

nie. Posiadanie prawa:

nie. Posiadanie prawa:

Czytania – umożliwia otwieranie pliku i

Czytania – umożliwia otwieranie pliku i

przegl

przegl

ą

ą

danie jego zawarto

danie jego zawarto

ś

ś

ci

ci

Pisania – umo

Pisania – umo

ż

ż

liwia otwieranie pliku i

liwia otwieranie pliku i

modyfikowanie jego zawarto

modyfikowanie jego zawarto

ś

ś

ci

ci

Wykonywania – umo

Wykonywania – umo

ż

ż

liwia wykonywanie

liwia wykonywanie

programu

programu

Nasze prawa

Nasze prawa

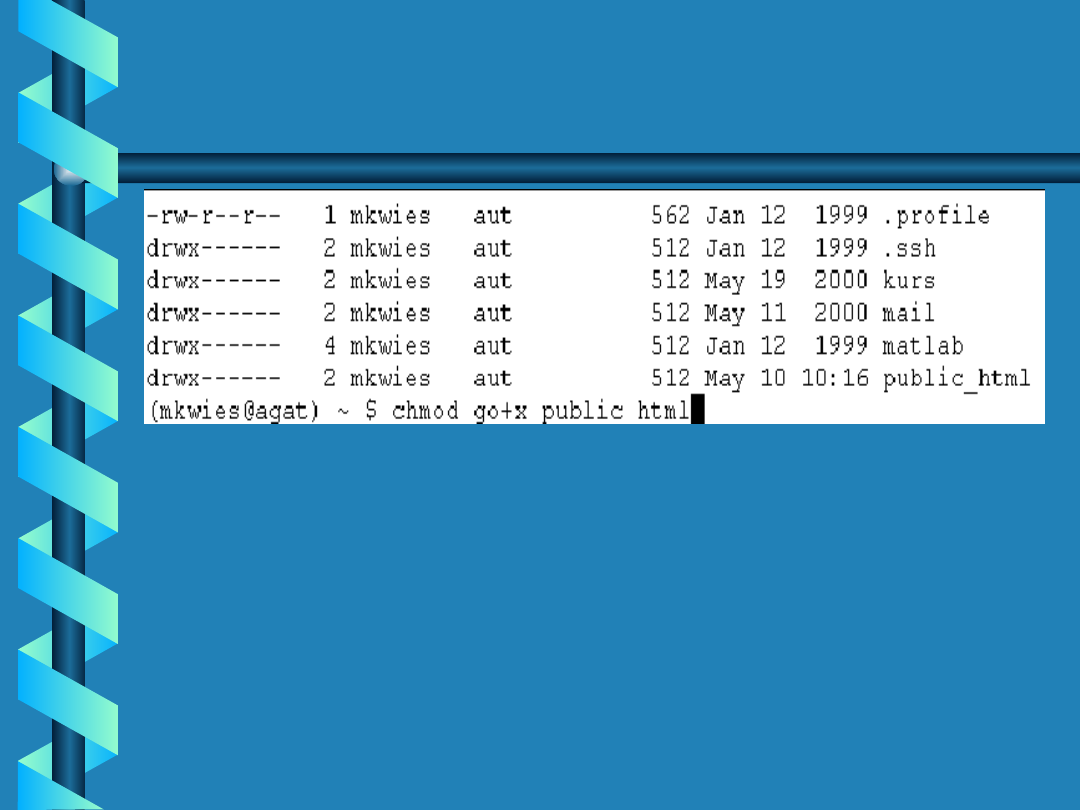

Pierwsza kolumna określa prawa dostępu

Pierwsza kolumna określa prawa dostępu

Druga kolumna liczbę sztywnych dowiązań do pliku

Druga kolumna liczbę sztywnych dowiązań do pliku

Trzecia określa nazwę właściciela pliku

Trzecia określa nazwę właściciela pliku

W następnej nazwa grupy

W następnej nazwa grupy

Kolejno rozmiar pliku w bajtach datę i czas

Kolejno rozmiar pliku w bajtach datę i czas

modyfikacji oraz nazwę pliku (katalogu)

modyfikacji oraz nazwę pliku (katalogu)

Nasze prawa

Nasze prawa

Aby zmienić prawa dostępu użyjemy polecenia chmod.

Aby zmienić prawa dostępu użyjemy polecenia chmod.

Można to zrobić na trzy sposoby:

Można to zrobić na trzy sposoby:

Sposób symboliczny chmod o+rw mojplik

Sposób symboliczny chmod o+rw mojplik

Sposób binarny chmod 110110000 mojplik

Sposób binarny chmod 110110000 mojplik

Sposób oktalny chmod 664 mojplik

Sposób oktalny chmod 664 mojplik

Legenda

Legenda

000=0 (żadnych praw ---) 001=1 (tylko wykonanie

000=0 (żadnych praw ---) 001=1 (tylko wykonanie

--x)

--x)

010=2 (tylko pisanie –w-) 011=3 (pisanie i wykonanie

010=2 (tylko pisanie –w-) 011=3 (pisanie i wykonanie

--wx)

--wx)

100=4 (tylko czytanie r--) 101=5 (czytanie i wykonanie r-

100=4 (tylko czytanie r--) 101=5 (czytanie i wykonanie r-

x)

x)

110=6 (czytanie i pisanie rw-) 111=7 (wszystkie prawa

110=6 (czytanie i pisanie rw-) 111=7 (wszystkie prawa

rwx)

rwx)

Nazewnictwo w systemie Unix

System rozpoznaje duże i małe litery.

System rozpoznaje duże i małe litery.

W nazwie może występować kropka.

W nazwie może występować kropka.

Nazwa może mieć max 255 znaków

Nazwa może mieć max 255 znaków

Nazwa nie powinna zaczynać się od

Nazwa nie powinna zaczynać się od

kropki i od znaku minus.

kropki i od znaku minus.

Nie powinno w nazwie stosować

Nie powinno w nazwie stosować

znaków

znaków

$ ! % @ / | * ? [ ] < > & ;

$ ! % @ / | * ? [ ] < > & ;

’ ” \ { }

’ ” \ { }

Nie należy stosować nazwy

Nie należy stosować nazwy

test

test

EDYCJA POLECEŃ

EDYCJA POLECEŃ

Ctrl+e – skok na koniec wiersza

Ctrl+e – skok na koniec wiersza

Ctrl+a – skok na początek wiersza

Ctrl+a – skok na początek wiersza

Ctrl+k - usunięcie tekstu do

Ctrl+k - usunięcie tekstu do

położenia kursora do końca wiersza

położenia kursora do końca wiersza

Ctrl+y

–

dołączenie

uprzednio

Ctrl+y

–

dołączenie

uprzednio

usuniętego

tekstu

do

miejsca

usuniętego

tekstu

do

miejsca

położenia kursora

położenia kursora

Ctrl+u usunięcie całego wiersza

Ctrl+u usunięcie całego wiersza

Tab uzupełnia nazwę do podanego

Tab uzupełnia nazwę do podanego

fragmentu.

fragmentu.

Trenujemy edycje poleceń

Trenujemy edycje poleceń

Przejdźmy do katalogu /etc

Przejdźmy do katalogu /etc

Wykonajmy sekwencję ls,spacja,c,{Tab}

Wykonajmy sekwencję ls,spacja,c,{Tab}

Usłyszymy sygnał i naciśnijmy {Tab}

Usłyszymy sygnał i naciśnijmy {Tab}

Wprowadźmy sekwencje r,{Tab}

Wprowadźmy sekwencje r,{Tab}

Naciśnijmy 2x {Tab}

Naciśnijmy 2x {Tab}

Wprowadźmy sekwencję tab, {Enter}

Wprowadźmy sekwencję tab, {Enter}

Wprowadźmy przykładowy ciąg znaków :

Wprowadźmy przykładowy ciąg znaków :

„

„

W gruncie rzeczy jesteś fajny”

W gruncie rzeczy jesteś fajny”

Ustawmy kursor za wyrazem „rzeczy” i

Ustawmy kursor za wyrazem „rzeczy” i

naciśnijmy Ctrl+k a następnie 10x

naciśnijmy Ctrl+k a następnie 10x

Ctrl+y

Ctrl+y

Kopiowanie , przesuwanie i

Kopiowanie , przesuwanie i

kasowanie

kasowanie

cp

cp

– polecenie kopiujące pliki i foldery

– polecenie kopiujące pliki i foldery

mv

mv

- polecenie przenoszące pliki i foldery

- polecenie przenoszące pliki i foldery

-i

opcja

wystosowująca

komunikat

-i

opcja

wystosowująca

komunikat

ostrzegawczy

ostrzegawczy

Przykład

Przykład

cp /etc/passwd kat1

cp /etc/passwd kat1

mv kat/passwd kat1/naszplik

mv kat/passwd kat1/naszplik

Jako pierwszy argument określa „co”, a

Jako pierwszy argument określa „co”, a

drugi „dokąd”. Jeżeli ścieżki dostępu pliku

drugi „dokąd”. Jeżeli ścieżki dostępu pliku

źródłowego i przeznaczenia są identyczne

źródłowego i przeznaczenia są identyczne

polecenia powodują zmianę nazwy pliku

polecenia powodują zmianę nazwy pliku

Kopiowanie , przesuwanie i

Kopiowanie , przesuwanie i

kasowanie

kasowanie

Utwórzmy katalog kat1 kat2

Skopiujmy plik passwd z katalogu /etc do

katalogu kat1

Zmieńmy nazwę skopiowanego pliku i

nazwijmy go „naszplik”

Przenieśmy ten plik do katalogu kat2

Posługując się pleceniem cat wyswietlmy

zawartość pliku „naszplik”

Jeszcze raz skopiujmy plik passwd teraz z

opcja –i do katalogu kat2 i nadajmy mu

nazwę „naszplik”

Wyświetlmy zawartość pliku z opcją more

Skasujmy katalog kat2 i kat1

Znaki uogólniające

Znaki uogólniające

Z s

Z s

ystemu MS-DOS znamy zapewne tzw.

ystemu MS-DOS znamy zapewne tzw.

znaki uogólniaj

znaki uogólniaj

ą

ą

ce

ce

(ang.

(ang.

wild

wild

cards]

cards]

Z

Z

ich pomoc

ich pomoc

ą

ą

tworzy

tworzy

ł

ł

o si

o si

ę

ę

wzorzec

wzorzec

pasu

pasu

ją

ją

cy do grupy (większej liczby)

cy do grupy (większej liczby)

plików,

plików,

p

p

rzykład *.bat,

rzykład *.bat,

dane??98

dane??98

.

.

dbf

dbf

itd. W

itd. W

Uniksie

Uniksie

te znaki grupowe tak

te znaki grupowe tak

ż

ż

e

e

wyst

wyst

ę

ę

puj

puj

ą

ą

,

,

d

d

odatkowo u

odatkowo u

ż

ż

ywamy jeszcze

ywamy jeszcze

nawiasów kwadratowych i klamrowych,

nawiasów kwadratowych i klamrowych,

co rozszerza mo

co rozszerza mo

ż

ż

liwo

liwo

ś

ś

ci tworzenia

ci tworzenia

wzorca.

wzorca.

Znaki uogólniające

Znaki uogólniające

Przykład

Przykład

* - dowolny łańcuch znaków

* - dowolny łańcuch znaków

? – dowolny pojedynczy znak

? – dowolny pojedynczy znak

[12] – łańcuch znaków zawierający

[12] – łańcuch znaków zawierający

cyfrę 1 lub 2 na początku lub na końcu

cyfrę 1 lub 2 na początku lub na końcu

łańcucha

łańcucha

[1-2] - łańcuch znaków zawierający

[1-2] - łańcuch znaków zawierający

dowolną cyfrę z zakresu od 1 do 2

dowolną cyfrę z zakresu od 1 do 2

włącznie na początku lub na końcu

włącznie na początku lub na końcu

łańcucha

łańcucha

Znaki uogólniające

Znaki uogólniające

[bcn] - łańcuch znaków zawierający literę

[bcn] - łańcuch znaków zawierający literę

b , c, lub d na początku lub na końcu

b , c, lub d na początku lub na końcu

łańcucha

łańcucha

{sz,n} - łańcuch znaków zawierający literę

{sz,n} - łańcuch znaków zawierający literę

sz , lub n w dowolnym miejscu łańcucha

sz , lub n w dowolnym miejscu łańcucha

{1,2} - łańcuch znaków zawierający cyfrę

{1,2} - łańcuch znaków zawierający cyfrę

1 , lub 2 w dowolnym miejscu łańcucha

1 , lub 2 w dowolnym miejscu łańcucha

[!?] – użycie wykrzyknika neguje dowolny

[!?] – użycie wykrzyknika neguje dowolny

znak znajdujący się w łańcuchu.

znak znajdujący się w łańcuchu.

Trenujemy znaki uogólniające

Trenujemy znaki uogólniające

Tworzymy katalogi

Tworzymy katalogi

kat1 i kat2

kat1 i kat2

Kopiujemy do katalogu kat2 dowolny

Kopiujemy do katalogu kat2 dowolny

plik i nadajemy mu nazwę

plik i nadajemy mu nazwę

naszplik

naszplik

Tworzymy następujące pliki i

Tworzymy następujące pliki i

nazywamy je

nazywamy je

itennasz, naszplik1,

itennasz, naszplik1,

naszplik2

naszplik2

Skopiujmy różnymi sposobami pliki o

Skopiujmy różnymi sposobami pliki o

nazwie

nazwie

naszplik1 i naszplik2

naszplik1 i naszplik2

do

do

katalogu

katalogu

kat1

kat1

Podpowiedź na 5

Podpowiedź na 5

sposobów

sposobów

Żołędziewski Łukasz:

Kopiujemy , listujemy, kasujemy

,listujemy

Żołędziewski Łukasz:

Kopiujemy , listujemy, kasujemy

,listujemy

Trenujemy znaki uogólniające

Trenujemy znaki uogólniające

W

W

kat2

kat2

tworzymy pliki o nazwie

tworzymy pliki o nazwie

plik

plik

i

i

costutaj

costutaj

Skopiujmy wszystkie pliki zaczynające się na

Skopiujmy wszystkie pliki zaczynające się na

literę „i” „c” lub „n” do

literę „i” „c” lub „n” do

kat1

kat1

Usuńmy całą zawartość

Usuńmy całą zawartość

kat 1

kat 1

Z

Z

kat 2

kat 2

skopiujmy wszystkie pliki mające w

skopiujmy wszystkie pliki mające w

nazwie „sz” lub „coś” do

nazwie „sz” lub „coś” do

kat1

kat1

Z

Z

kat 2

kat 2

skopiujmy wszystkie pliki mające w

skopiujmy wszystkie pliki mające w

nazwie „1” lub „2” do

nazwie „1” lub „2” do

kat1

kat1

Kasujemy zawartość

Kasujemy zawartość

kat1

kat1

i kopiujemy

i kopiujemy

wszystkie pliki z

wszystkie pliki z

kat2

kat2

które w nazwie nie

które w nazwie nie

mają 1 na końcu

mają 1 na końcu

Jak działa system ?

Jak działa system ?

Ładowanie sytemu Unix przebiega w kilku

Ładowanie sytemu Unix przebiega w kilku

etapach i jest analogiczne we wszystkich

etapach i jest analogiczne we wszystkich

jego dystrybucjach

jego dystrybucjach

:

:

Wczytanie do pamięci krótkiego programu

Wczytanie do pamięci krótkiego programu

ładującego jądro

ładującego jądro

Program

Program

(/etc/lilo.conf

(/etc/lilo.conf

) szuka na dysku obrazu

) szuka na dysku obrazu

jądra i uruchamia

jądra i uruchamia

Jądro przegląda swoje środowisko sprzętowe

Jądro przegląda swoje środowisko sprzętowe

instalując obsługę poszczególnych urządzeń

instalując obsługę poszczególnych urządzeń

Jądro montuje wstępnie główny system plików

Jądro montuje wstępnie główny system plików

oraz uruchamia demony oraz inne pliki

oraz uruchamia demony oraz inne pliki

odpowiedzialne np. Za obsługę sieci czy dźwięku.

odpowiedzialne np. Za obsługę sieci czy dźwięku.

Jak działa system ?

Jak działa system ?

Po zakończeniu procedury ładowania system zgłosi

się na konsoli komunikat o zalogowanie się.

System weryfikuje wprowadzone dane z

informacjami znajdującymi się w pliku

/etc/passwd

Leszek1:JENHIAhMugkMU:500:500::/home/leszek1:

/bin/bash

W procedurze logowania po przeprowadzeniu

identyfikacji użytkownika następuje uruchomienie

powłoki wskazanej w ostatnim polu wiersza

(/

bin/bash

) z jednoczesnym , przejściem do

katalogu domowego użytkownika . Uruchomienie

basha kończy procedurę logowania i rozpoczyna

tzw. sesję basha

Jak działa system ?

Jak działa system ?

Powłoka udostępnia użytkownikowi

Powłoka udostępnia użytkownikowi

tzw. systemowe środowisko pracy

tzw. systemowe środowisko pracy

określone przede wszystkim

określone przede wszystkim

odpowiednimi wartościami

odpowiednimi wartościami

zmiennych , ale także

zmiennych , ale także

predefiniowanymi aliasami. Powłoka

predefiniowanymi aliasami. Powłoka

określa środowisko poprzez własne

określa środowisko poprzez własne

pliki startowe, które możemy

pliki startowe, które możemy

podzielić na dwie grupy:

podzielić na dwie grupy:

globalne

globalne

lokalne

lokalne

Jak działa system ?

Jak działa system ?

Pliki globalne definiują cechy wspólne

Pliki globalne definiują cechy wspólne

wszystkim środowiskom użytkowników w

wszystkim środowiskom użytkowników w

systemie Są to dwa pliki

systemie Są to dwa pliki

/etc/profile i

/etc/profile i

/etc/bashrc

/etc/bashrc

pliki lokalne umieszczone są katalogach

pliki lokalne umieszczone są katalogach

domowych użytkowników . Lokalne pliki

domowych użytkowników . Lokalne pliki

startowe to pliki ukryte:

startowe to pliki ukryte:

.bash_profile

.bash_profile

.bash_login

.bash_login

.profile

.profile

.bash_logout

.bash_logout

Jak działa system ?

Jak działa system ?

Bash startując poszukuje najpierw

Bash startując poszukuje najpierw

pliku

pliku

/etc/profile

/etc/profile

i gdy go znajdzie

i gdy go znajdzie

wykonuje zawarte w nim polecenia.

wykonuje zawarte w nim polecenia.

Następnie już w katalogu

Następnie już w katalogu

domowym poszukuje pliku

domowym poszukuje pliku

.bash_profile

.bash_profile

, wykonuje go i

, wykonuje go i

otwiera sesję użytkownika

otwiera sesję użytkownika

Jeżeli pliku nie znajdzie system

Jeżeli pliku nie znajdzie system

zacznie szukać pliku

zacznie szukać pliku

.bash_login

.bash_login

Jak działa system ?

Jak działa system ?

-

Jak wspomnieliśmy pliki startowe

Jak wspomnieliśmy pliki startowe

powłoki

definiują

środowisko

powłoki

definiują

środowisko

systemowe pracy poprzez zastosowanie

systemowe pracy poprzez zastosowanie

odpowiednich zmiennych oraz aliasów

odpowiednich zmiennych oraz aliasów

zarówno tych systemowych jak i

zarówno tych systemowych jak i

zdefiniowanych

przez

użytkownika.

zdefiniowanych

przez

użytkownika.

Zmienne udostępnione przez powłokę

Zmienne udostępnione przez powłokę

możemy podzielić na trzy rodzaje:

możemy podzielić na trzy rodzaje:

-

Zmienne specjalne

Zmienne specjalne

-

Zmienne środowiskowe

Zmienne środowiskowe

-

Zmienne programowe

Zmienne programowe

Jak działa system ?

Jak działa system ?

Zmienne specjalne są najbardziej

prywatnymi zmiennymi powłoki i

udostępnione są użytkownikowi tylko do

odczytu.

Zmienne środowiskowe definiują

środowisko użytkownika. W przypadku

basha możemy podzielić je na dwie grupy:

1.

Zmienne ustawiane (ang. Set)

2.

Zmienne używane (ang. Used)

W drugiej grupie użytkownik ma swobodę

manewru w zakresie modyfikacji . Grupę

pierwszą należy traktować raczej jako tylko

do odczytu

Jak działa system ?

Jak działa system ?

Zmienne programowe są zmiennymi

Zmienne programowe są zmiennymi

definiowanymi samodzielnie przez

definiowanymi samodzielnie przez

użytkownika do wykorzystania na

użytkownika do wykorzystania na

przykład w skryptach. Taką zmienną

przykład w skryptach. Taką zmienną

będzie przykładowo

będzie przykładowo

TERM

TERM

, określa typ

, określa typ

terminala.

terminala.

Do zmiennych odwołujemy się poprzez jej

Do zmiennych odwołujemy się poprzez jej

nazwę poprzedzoną znakiem dolara „

nazwę poprzedzoną znakiem dolara „

$

$

”,

”,

np.

np.

$UID

$UID

Aby powłoka nie potraktowała zmiennej

Aby powłoka nie potraktowała zmiennej

jako polecenia musimy poprzedzić ją

jako polecenia musimy poprzedzić ją

poleceniem

poleceniem

echo

echo

np.

np.

echo $PWD $HOME

echo $PWD $HOME

Jak działa system ?

Jak działa system ?

Wybrane Zmienne specjalne

Wybrane Zmienne specjalne

$0

$0

– nazwa bieżącego skryptu lub powłoki

– nazwa bieżącego skryptu lub powłoki

$$

$$

- PID procesu bieżącej powłoki

- PID procesu bieżącej powłoki

Wybrane zmienne środowiskowe – set

Wybrane zmienne środowiskowe – set

PPID

PPID

– parent PID (identyfikator procesu

– parent PID (identyfikator procesu

rodzicielskiego)

rodzicielskiego)

PWD

PWD

– pełna ścieżka dostępu do bieżącego katalogu

– pełna ścieżka dostępu do bieżącego katalogu

UID

UID

– identyfikator aktualnego użytkownika

– identyfikator aktualnego użytkownika

SHLVL

SHLVL

– licznik uruchomionych w sesji powłok

– licznik uruchomionych w sesji powłok

LINENO

LINENO

- numer linii aktualnie przetwarzanego

- numer linii aktualnie przetwarzanego

skryptu

skryptu

HISTCMD

HISTCMD

– numer bieżącego polecenia w pliku

– numer bieżącego polecenia w pliku

historii

historii

OSETYPE

OSETYPE

– rodzaj systemu operacyjnego

– rodzaj systemu operacyjnego

Jak działa system ?

Jak działa system ?

Wybrane zmienne środowiskowe używane przez

Wybrane zmienne środowiskowe używane przez

bash:

bash:

PATH –

PATH –

ścieżki dostępu do katalogów z poleceniami

ścieżki dostępu do katalogów z poleceniami

HOME

HOME

– ścieżka dostępu do katalogu domowego

– ścieżka dostępu do katalogu domowego

CDPATH

CDPATH

– ścieżki poszukiwań dla polecenia CD

– ścieżki poszukiwań dla polecenia CD

PS1

PS1

– definicja formatu zgłoszenia systemowego

– definicja formatu zgłoszenia systemowego

PS2

PS2

– pomocniczy znak gotowości

– pomocniczy znak gotowości

HISTSIZE

HISTSIZE

– maksymalna liczba pamiętanych poleceń

– maksymalna liczba pamiętanych poleceń

HISTFILE

HISTFILE

– ścieżka dostępu do pliku z historią

– ścieżka dostępu do pliku z historią

poleceń

poleceń

HISTFILESIZE

HISTFILESIZE

– maksymalna liczba wierszy pliku

– maksymalna liczba wierszy pliku

historii poleceń

historii poleceń

Jak działa system ?

Jak działa system ?

Chcąc wyświetlić aktualne wartości wszystkich zmiennych

Chcąc wyświetlić aktualne wartości wszystkich zmiennych

środowiskowych należy wydać polecenie set

środowiskowych należy wydać polecenie set

Istnieje możliwość ustawienia zmiennych tak aby działały

Istnieje możliwość ustawienia zmiennych tak aby działały

poza obrębem jednej powłoki w naszym wypadku

poza obrębem jednej powłoki w naszym wypadku

basha. Należy wyeksportować zmienną na z powłoki

basha. Należy wyeksportować zmienną na z powłoki

Przykład

Przykład

Kod=$HOME/projekty/moje/tajne

Kod=$HOME/projekty/moje/tajne

Export kod=$HOME/projekty/projekty/tajne

Export kod=$HOME/projekty/projekty/tajne

Cd $kod

Cd $kod

Unset kod – usuwa zmienna

Unset kod – usuwa zmienna

Export –n usuniecie atrybutu

Export –n usuniecie atrybutu

Export -p listowanie atrybutów

Export -p listowanie atrybutów

Declare=export ale tylko w bashu

Declare=export ale tylko w bashu

Aliasy

Aliasy

Najprostszą

automatyzację

rutynowych

Najprostszą

automatyzację

rutynowych

czynności , wykonywanych w systemie

czynności , wykonywanych w systemie

możemy utworzyć korzystając z polecenia

możemy utworzyć korzystając z polecenia

alias. Alias używany jest tylko przez tego

alias. Alias używany jest tylko przez tego

kto go zdefiniował i jest ważny tylko do

kto go zdefiniował i jest ważny tylko do

zakończenia danej sesji użytkownika.

zakończenia danej sesji użytkownika.

Przykład

Przykład

Alias - wyświetla zdefiniowane aliasy

Alias - wyświetla zdefiniowane aliasy

Alias mud=‘telnet cygnus.mud.pl:4444’

Alias mud=‘telnet cygnus.mud.pl:4444’

Alias kopia=‘mformat –t 80 –h 2 –s 18

Alias kopia=‘mformat –t 80 –h 2 –s 18

a:\enter

a:\enter

;mbadblocks a:;mcopy /etc/passwd a:;mdir

;mbadblocks a:;mcopy /etc/passwd a:;mdir

a:’

a:’

Skrypty

Skrypty

Skrypty powłokowe są podobne są do

Skrypty powłokowe są podobne są do

Dosowych plików wsadowych. Są programami

Dosowych plików wsadowych. Są programami

interpretowanymi. Do tworzenia skryptu

interpretowanymi. Do tworzenia skryptu

potrzebny jest tylko edytor tekstu.

potrzebny jest tylko edytor tekstu.

Przykład:

Przykład:

echo „Jestem wesoły Romek”

echo „Jestem wesoły Romek”

Inny przykład:

Inny przykład:

echo –e „oto \t Zawartość \t

echo –e „oto \t Zawartość \t

Bieżącego \t Katalogu:\v”

Bieżącego \t Katalogu:\v”

ls –l

ls –l

Aby uruchomić skrypt należy go zapisać pod

Aby uruchomić skrypt należy go zapisać pod

dowolną nazwą np.

dowolną nazwą np.

skrypt1.sh

skrypt1.sh

i nadać mu

i nadać mu

prawo do wykonywania

prawo do wykonywania

Istnieje możliwość uruchomienia skryptu

Istnieje możliwość uruchomienia skryptu

podczas logowania poprzez wpisanie go do

podczas logowania poprzez wpisanie go do

pliku

pliku

.bashrc

.bashrc

Skrypty

Skrypty

Proszę wykonać skrypt który:

Proszę wykonać skrypt który:

Tworzy w katalogu użytkownika katalog TMP,

Tworzy w katalogu użytkownika katalog TMP,

kopiuje plik .bashrc do utworzonego katalogu

kopiuje plik .bashrc do utworzonego katalogu

i zmienia nazwę na smiec1 ,smiec2 ,smiec3

i zmienia nazwę na smiec1 ,smiec2 ,smiec3

oraz listuje zawartość TMP

oraz listuje zawartość TMP

Kasuje zawartość katalogu TMP przed

Kasuje zawartość katalogu TMP przed

kasowaniem wyświetla komunikat o utracie

kasowaniem wyświetla komunikat o utracie

danych oraz na koniec pokazuje zawartość

danych oraz na koniec pokazuje zawartość

katalogu TMP

katalogu TMP

Porada dnia

Porada dnia

Można wszystkie skrypty umieszczać w jednym

Można wszystkie skrypty umieszczać w jednym

katalogu , który to można dodać do zmiennej

katalogu , który to można dodać do zmiennej

PATH

PATH

Skrypty

Skrypty

W skład skryptów mogą wchodzić pętle

W skład skryptów mogą wchodzić pętle

iteracyjne , tzn. pewien blok poleceń

iteracyjne , tzn. pewien blok poleceń

jest powtarzany , aż do spełnienia

jest powtarzany , aż do spełnienia

warunku wyjścia z pętli po czym

warunku wyjścia z pętli po czym

wykonywane są dalsze instrukcje

wykonywane są dalsze instrukcje

skryptu.

skryptu.

Przykład :

Przykład :

while [true]

while [true]

do

do

echo „Dopiero się uczę”

echo „Dopiero się uczę”

sleep 3

sleep 3

done;

done;

Skrypty

Skrypty

Aby zakończyć uruchomiony skrypt

Aby zakończyć uruchomiony skrypt

Ctrl+c

Ctrl+c

Aby zatrzymać uruchomiony skrypt

Aby zatrzymać uruchomiony skrypt

Ctrl

Ctrl

+z

+z

Aby wyświetlić informacje o działających

Aby wyświetlić informacje o działających

zadaniach musimy użyć polecenia

zadaniach musimy użyć polecenia

jobs -l

jobs -l

Zatrzymane zadanie możemy ponownie

Zatrzymane zadanie możemy ponownie

uruchomić na pierwszym planie poprzez

uruchomić na pierwszym planie poprzez

fg

fg

albo uruchomić w tle używając

albo uruchomić w tle używając

polecenia

polecenia

bg

bg

Przykład

Przykład

fg -x 411

fg -x 411

Aby uruchomić zadanie w tle używamy

Aby uruchomić zadanie w tle używamy

&

&

Przykład

Przykład

ls -R / &

ls -R / &

Skrypty

Skrypty

Argumenty i zmienne

Argumenty i zmienne

specjalne

specjalne

Teraz kilka przykładów skryptów:

Teraz kilka przykładów skryptów:

while [ „$*” != „” ]

while [ „$*” != „” ]

do

do

echo „Wartość argumentu: $1”

echo „Wartość argumentu: $1”

shift

shift

done

done

I jeszcze jeden:

I jeszcze jeden:

licznik=1

licznik=1

until [ „$*” = „” ]

until [ „$*” = „” ]

do

do

echo „Argument numer $licznika : $1”

echo „Argument numer $licznika : $1”

shift

shift

licznik=`expr $licznik + 1`

licznik=`expr $licznik + 1`

done

done

Skrypty

Skrypty

Argumenty i zmienne

Argumenty i zmienne

specjalne

specjalne

Do tej pory pisane skrypty były

Do tej pory pisane skrypty były

ciągami poleceń do wykonania jedno

ciągami poleceń do wykonania jedno

po drugim. Przyjrzyjmy się składni

po drugim. Przyjrzyjmy się składni

konstrukcji skryptów warunkowych.

konstrukcji skryptów warunkowych.

if

if

[ warunek , który ma być

[ warunek , który ma być

spełniony]

spełniony]

then

then

Wykonuje polecenia

Wykonuje polecenia

else

else

Wykonuje polecenia

Wykonuje polecenia

fi

fi

Skrypty

Skrypty

Argumenty i zmienne

Argumenty i zmienne

specjalne

specjalne

Kilka przykładów zadań warunkowych:

Kilka przykładów zadań warunkowych:

if [ $HISTSIZE –gt 500 ]

if [ $HISTSIZE –gt 500 ]

if [ $LOGNAME = ‘ root ‘

if [ $LOGNAME = ‘ root ‘

]

]

then

then

then

then

echo

echo

‘ To mi wystarczy ‘

‘ To mi wystarczy ‘

echo

echo

‘ Jestem adminem ‘

‘ Jestem adminem ‘

else

else

else

else

echo

echo

‘ to za malo ‘

‘ to za malo ‘

echo

echo

‘ to nie ja ‘

‘ to nie ja ‘

fi

fi

fi

fi

if [ -r $1 -a -s $2 ]

if [ -r $1 -a -s $2 ]

then

then

echo

echo

„Plik $1 jest odczytywalny i zawiera dane.”

„Plik $1 jest odczytywalny i zawiera dane.”

else

else

echo

echo

‘cos tu jest nie tak’

‘cos tu jest nie tak’

fi

fi

Predykaty

Predykaty

Predykaty dostępne przy wyrażeniach

Predykaty dostępne przy wyrażeniach

liczbowych

liczbowych

:

:

num1 –eq num2

num1 –eq num2

Prawda jeżeli num1 = num2

Prawda jeżeli num1 = num2

num1 –ne num2

num1 –ne num2

Prawda jeżeli num1

Prawda jeżeli num1

num2

num2

num1 – lt num2

num1 – lt num2

Prawda jeżeli num1 < num2

Prawda jeżeli num1 < num2

num1 –gt num2

num1 –gt num2

Prawda jeżeli num1 > num2

Prawda jeżeli num1 > num2

num1 –le num2

num1 –le num2

Prawda jeżeli num1

Prawda jeżeli num1

num2

num2

num1 – ge num2

num1 – ge num2

Prawda jeżeli num1

Prawda jeżeli num1

num2

num2

Predykaty dostępne przy wyrażeniach tekstowych

Predykaty dostępne przy wyrażeniach tekstowych

str1 = str2

str1 = str2

Prawda jeżeli str1 i str2 są identyczne

Prawda jeżeli str1 i str2 są identyczne

str1 != str2

str1 != str2

Prawda jeżeli str1 i str2 nie są

Prawda jeżeli str1 i str2 nie są

identyczne

identyczne

-n str1

-n str1

Prawda jeżeli str1 nie jest pusty

Prawda jeżeli str1 nie jest pusty

-z str1

-z str1

Prawda jeże;i str1 jest pusty

Prawda jeże;i str1 jest pusty

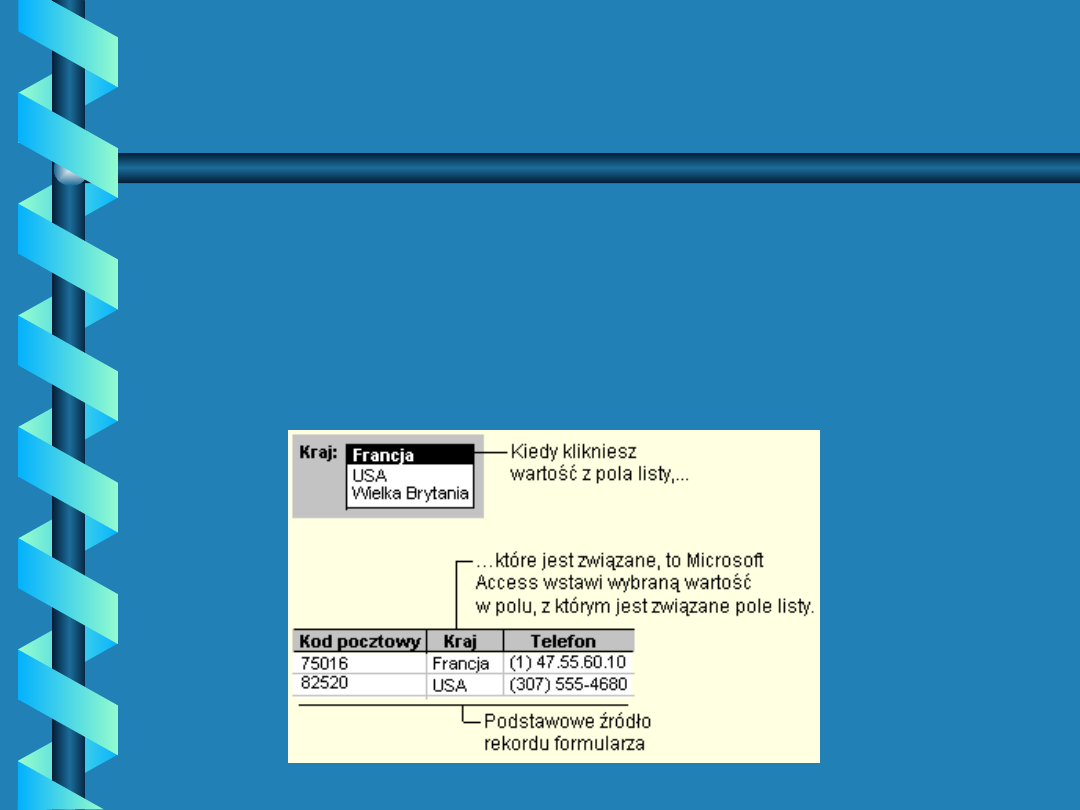

Niestandardowe formaty

Niestandardowe formaty

liczbowe

liczbowe

Niestandardowy format liczbowy może

Niestandardowy format liczbowy może

składać się z czterech części

składać się z czterech części

oddzielonych od siebie średnikami. W

oddzielonych od siebie średnikami. W

każdej sekcji znajduje się specyfikacja

każdej sekcji znajduje się specyfikacja

formatu dla innego typu liczby.

formatu dla innego typu liczby.

Sekcja

Opis

Pierwsza

Druga

Trzecia

czwarta

Format liczb dodatnich.

Format liczb ujemnych.

Format dla wartości Null.

Format dla zera.

# ##0,00 zł[Zielony];(# ##0,00 zł)

# ##0,00 zł[Zielony];(# ##0,00 zł)

[Czerwony];"Zero";”Brak”

[Czerwony];"Zero";”Brak”

Symbole stosowane do formatów

Symbole stosowane do formatów

liczbowych

liczbowych

, (przecinek lub

spacja )

0

#

$

%

E– lub e–

E+ lub e+

Notacja wykładnicza ze znakiem minus (-) przed ujemnym

wykładnikiem i spacją przed dodatnim wykładnikiem. Musi ona

być używana z innymi symbolami, na przykład 0.00E–00 lub

0.00E00.

Notacja wykładnicza ze znakiem minus (-) przed ujemnym

wykładnikiem i znakiem plus (+) przed dodatnim wykładnikiem.

Musi ona być używana z innymi symbolami, na przykład

0.00E–00 lub 0.00E+00.

Wyświetlanie znaku literałowego "$".

Procent. Wartość jest mnożona przez 100 i dołączany jest znak

procentu.

Separator tysięcy.

Symbol zastępczy dla cyfry. Wyświetlanie cyfry lub zera.

Symbol zastępczy dla cyfry. Wyświetlanie cyfry lub brak znaku.

Formaty dla tekstu i memo

Formaty dla tekstu i memo

Symbol

@

&

<

>

Wszystkie znaki są pisane wielkimi literami.

Opis

Wymagany jest znak tekstowy (albo spacja).

Znak tekstowy nie jest wymagany.

Wszystkie znaki są pisane małymi literami.

Niestandardowe formaty pól

Niestandardowe formaty pól

tekstowych

tekstowych

Sekcja

Pierwsza

Druga

Opis

Format dla pól zawierających tekst.

Format dla pól zawierających ciągi znaków

zerowej długości i wartości Null.

Niestandardowe formaty dla pól

Niestandardowe formaty dla pól

tekstowych i pól typu Memo mogą

tekstowych i pól typu Memo mogą

składać się z dwóch sekcji. Każda sekcja

składać się z dwóch sekcji. Każda sekcja

zawiera specyfikację formatu dla innych

zawiera specyfikację formatu dla innych

danych znajdujących się w polu.

danych znajdujących się w polu.

: @;"Brak uwag"

: @;"Brak uwag"

Formaty niestandardowe dla typu

Formaty niestandardowe dla typu

logicznego

logicznego

Sekcja

Pierwsza

Druga

Trzecia

Opis

Ta sekcja nie ma wpływu na format danych

typu Tak/Nie. J ednak średnik (;) jest

wymagany jako symbol zastępczy.

Tekst, który będzie wyświetlany zamiast

wartości "Tak", Prawda lub "Wł".

Tekst, który będzie wyświetlany zamiast

wartości "Nie", Fałsz lub "Wył".

;”Zaliczony"[Niebieski];”Skreślony"[Cze

;”Zaliczony"[Niebieski];”Skreślony"[Cze

rwony]

rwony]

służy tylko do ustawiania formatu na

służy tylko do ustawiania formatu na

formularzach !

formularzach !

Maski wprowadzania danych

Maski wprowadzania danych

Sekcja

Pierwsza

Druga

Trzecia

Opis

Służy do określenia maski wprowadzania, na

przykład !(999) 999-9999. Lista znaków, które

mogą być użyte w masce wprowadzania

przedstawiona została w tabeli poniżej.

Określa, czy po wprowadzeniu danych Access

przechowuje w tabeli znaki literałowe. J eśli w tej sekcji

zostanie użyta wartość 0, to wszystkie znaki literałowe (na

przykład nawiasy użyte w masce wprowadzania przy

wpisywaniu numeru telefonu) będą przechowywa

Określa znak, jaki będzie wyświetlany przez Access w

miejscu, w którym w masce wprowadzania zamiast znaku,

który powinien zostać wpisany zostanie wpisana spacja. W

tej sekcji może pojawić się dowolny znak. Aby wyświetlić

pusty ciąg znaków należy wpisać zn

Znaki stosowane do

Znaki stosowane do

opracowania maski

opracowania maski

Znak

0

9

#

L

?

A

a

&

C

. , : ; - /

<

>

!

\

Opis

Cyfra (Od 0 do 9, pozycja wymagana, znaki plus [+] i minus [–] nie

są dozwolone).

Cyfra lub spacja (pozycja nie jest wymagana, znaki plus i minus nie

są dozwolone).

Cyfra lub spacja (pozycja nie jest wymagana, w trybie edycji spacje

wyświetlane są jako puste miejsca, lecz podczas zapisywania

danych spacje są usuwane; znaki plus i minus są dozwolone).

Litera (od A do Z, pozycja wymagana).

Litera (od A do Z, pozycja wymagana).

Litera lub cyfra (pozycja wymagana).

Litera lub cyfra (pozycja wymagana).

Dowolny znak lub spacja (pozycja wymagana).

Dowolny znak lub spacja (pozycja wymagana).

Dziesiętny symbol zastępczy oraz separator tysięcy, dat i godzin.

(Znak, który zostanie użyty w charakterze separatora zależy od

ustawień w oknie dialogowym Właściwości: Ustawienia regionalne

w Panelu sterowania systemu Windows).

Powoduje, że wszystkie litery zostaną zmienione na małe.

Powoduje, że wszystkie litery zostaną zmienione na wielkie.

Powoduje, że wszystkie dane są wyświetlane od strony prawej do

lewej zamiast od lewej do prawej. Znaki wpisane do maski

wprowadzania zawsze będą ją wypełniać od strony lewej do strony

prawej. Wykrzyknik może pojawić się w dowolnym miejscu maski

wprowadzan

Powoduje, że znak, który po nim występuje, zostanie wyświetlony

jako znak literałowy (na przykład, \A będzie wyświetlone po prostu

jako A).

Przykłady masek wprowadzania

Przykłady masek wprowadzania

Maska wprowadzania

(000) 000-0000

(999) 999-9999

(000) AAA-AAAA

#999

>L????L?000L0

>L0L 0L0

00000-9999

>L<??????????????

SSN 000-00-0000

>LL\ 0000000

Przykłady wartości

–20

GREENGR339M3

MAY R 452B7

(206) 555-0248

(206) 555-0248

( ) 555-0248

(206) 555-TELE

Brendan

SSN 555-55-5555

DB 5249138

T2F 8M4

98115-

98115-3007

Maria

Tytuł pola

Tytuł pola

Może być użyteczny w sytuacji, gdy

Może być użyteczny w sytuacji, gdy

nagłówek kolumny powinien być dłuższy,

nagłówek kolumny powinien być dłuższy,

lub zawierać więcej informacji, niż aktualna

lub zawierać więcej informacji, niż aktualna

nazwa kolumny. Np., nazwą pola używaną w

nazwa kolumny. Np., nazwą pola używaną w

wyrażeniach może być ”data_ur", podczas

wyrażeniach może być ”data_ur", podczas

gdy wyświetlanym nagłówkiem kolumny

gdy wyświetlanym nagłówkiem kolumny

danego pola będzie ”data urodzenia".

danego pola będzie ”data urodzenia".

...

...

Właściwość pola Tytuł definiuje także

Właściwość pola Tytuł definiuje także

domyślny tekst dla etykiet dołączonych do

domyślny tekst dla etykiet dołączonych do

formantów w formularzach i raportach

formantów w formularzach i raportach

utworzonych za pomocą "Kreatora" lub

utworzonych za pomocą "Kreatora" lub

przez przeciągnięcie pola z listy pól.

przez przeciągnięcie pola z listy pól.

Wartość domyślna

Wartość domyślna

Za pomocą właściwości

Za pomocą właściwości

Wartość Domyślna

Wartość Domyślna

można określić wartość, która będzie

można określić wartość, która będzie

wprowadzana automatycznie przy dodawaniu

wprowadzana automatycznie przy dodawaniu

nowego rekordu

nowego rekordu

. Na przykład, jeśli większość

. Na przykład, jeśli większość

studentów jest z Elbląga, można ustalić domyślną

studentów jest z Elbląga, można ustalić domyślną

wartość pola

wartość pola

Miasto

Miasto

jako ”Elbląg". Wartość

jako ”Elbląg". Wartość

domyślna może być zaakceptowana lub

domyślna może być zaakceptowana lub

nadpisana.

nadpisana.

•

dla pól tekstowych wartość domyślna ujęta jest

dla pól tekstowych wartość domyślna ujęta jest

w cudzysłowy (np.

w cudzysłowy (np.

”Elbląg”

”Elbląg”

),

),

•

wartością domyślną może być wyrażenie,

wartością domyślną może być wyrażenie,

•

wartość domyślna nie działa podczas

wartość domyślna nie działa podczas

aktualizacji rekordu

aktualizacji rekordu

Reguła poprawności

Reguła poprawności

Program Microsoft Access dostarcza wielu sposobów sterowania

Program Microsoft Access dostarcza wielu sposobów sterowania

wprowadzaniem danych do pól w tabelach.

wprowadzaniem danych do pól w tabelach.

Przede wszystkim należy rozważyć, czy pole ma zdefiniowany

Przede wszystkim należy rozważyć, czy pole ma zdefiniowany

właściwy typ danych. Na przykład, w pole typu

właściwy typ danych. Na przykład, w pole typu

"Data/Godzina"

"Data/Godzina"

można wpisać tylko dane w poprawnym formacie daty i godziny.

można wpisać tylko dane w poprawnym formacie daty i godziny.

Jeśli dane dotyczące daty lub godziny są przechowywane w polu

Jeśli dane dotyczące daty lub godziny są przechowywane w polu

tekstowym, to lepiej jest zamienić je na pole typu

tekstowym, to lepiej jest zamienić je na pole typu

"Data/Godzina".

"Data/Godzina".

Istnieją także inne właściwości pola, które można ustawić tak, aby

Istnieją także inne właściwości pola, które można ustawić tak, aby

uzyskać dodatkową kontrolę wartości wprowadzanych do pola:

uzyskać dodatkową kontrolę wartości wprowadzanych do pola:

•

Dla pól typu

Dla pól typu

"Liczba"

"Liczba"

można wybrać jeden z wielu rozmiarów

można wybrać jeden z wielu rozmiarów

pola, aby kontrolować rodzaj i zakres wprowadzanych wartości.

pola, aby kontrolować rodzaj i zakres wprowadzanych wartości.

•

Dla pól typu "Tekst" można określić maksymalną dopuszczalną

Dla pól typu "Tekst" można określić maksymalną dopuszczalną

liczbę wprowadzanych znaków.

liczbę wprowadzanych znaków.

•

Dla wszystkich pól, z wyjątkiem pól typu "Autonumer" (które

Dla wszystkich pól, z wyjątkiem pól typu "Autonumer" (które

generują własne dane) można zdefiniować wymóg wpisywania

generują własne dane) można zdefiniować wymóg wpisywania

danych w pole.

danych w pole.

C.d. Reguł poprawności

C.d. Reguł poprawności

•

Dla pól typu

Dla pól typu

"Tekst", "Data/Godzina" i "Liczba"

"Tekst", "Data/Godzina" i "Liczba"

można zdefiniować

można zdefiniować

maskę wprowadzania, dzięki której będą wyświetlone miejsca, w

maskę wprowadzania, dzięki której będą wyświetlone miejsca, w

które można wpisywać wartości oraz można kontrolować rodzaj

które można wpisywać wartości oraz można kontrolować rodzaj

wpisywanych w te miejsca wartości.

wpisywanych w te miejsca wartości.

•

Dla wszystkich pól, z wyjątkiem pól typu

Dla wszystkich pól, z wyjątkiem pól typu

"Memo", "Hiperłącze"

"Memo", "Hiperłącze"

i

i

pól typu

pól typu

"Obiekt OLE",

"Obiekt OLE",

można uniemożliwić powielanie wartości

można uniemożliwić powielanie wartości

w polu lub w kombinacji pól.

w polu lub w kombinacji pól.

Można także zdefiniować dwa rodzaje reguł poprawności:

Można także zdefiniować dwa rodzaje reguł poprawności:

regułę

regułę

poprawności dla

poprawności dla

pola

pola

i regułę poprawności dla

i regułę poprawności dla

rekordu

rekordu

. Dzięki

. Dzięki

regułom poprawności można zdefiniować regułę ograniczającą

regułom poprawności można zdefiniować regułę ograniczającą

zakres akceptowanych danych.

zakres akceptowanych danych.

Reguła poprawności dla pola jest używana do sprawdzania wartości

Reguła poprawności dla pola jest używana do sprawdzania wartości

wpisywanej w pole. Sprawdzanie odbywa się po opuszczeniu pola.

wpisywanej w pole. Sprawdzanie odbywa się po opuszczeniu pola.

Na przykład, można zdefiniować wyrażenie ">=2 And <=5" jako

Na przykład, można zdefiniować wyrażenie ">=2 And <=5" jako

regułę zgodności dla pola typu ”Liczba", aby sprawić, że

regułę zgodności dla pola typu ”Liczba", aby sprawić, że

akceptowane będą tylko wartości z zakresu od 2 do 5.

akceptowane będą tylko wartości z zakresu od 2 do 5.

Reguła poprawności dla rekordu pozwala zdefiniować warunki,

Reguła poprawności dla rekordu pozwala zdefiniować warunki,

których spełnienie umożliwi zapamiętanie całego rekordu.

których spełnienie umożliwi zapamiętanie całego rekordu.

........

........

Komunikat o błędzie

Komunikat o błędzie

Jeśli dane wprowadzane do pola są

Jeśli dane wprowadzane do pola są

sprzeczne z regułą poprawności,

sprzeczne z regułą poprawności,

program Microsoft Access wyświetli

program Microsoft Access wyświetli

komunikat określający, jakie dane

komunikat określający, jakie dane

można wprowadzać lub treść

można wprowadzać lub treść

komunikatu podaną przez

komunikatu podaną przez

projektanta bazy

projektanta bazy

wymagane - czy pole musi być

wymagane - czy pole musi być

wypełnione

wypełnione

Właściwości

Właściwości

Wymagane

Wymagane

można użyć do

można użyć do

określenia, czy w polu będzie

określenia, czy w polu będzie

wymagane umieszczenie wartości. Jeśli

wymagane umieszczenie wartości. Jeśli

wartością tej właściwości jest

wartością tej właściwości jest

"Tak",

"Tak",

to

to

podczas wprowadzania danych do

podczas wprowadzania danych do

rekordu trzeba wprowadzić wartość do

rekordu trzeba wprowadzić wartość do

pola lub do dowolnego formantu

pola lub do dowolnego formantu

związanego z polem i wartość ta nie

związanego z polem i wartość ta nie

może być równa

może być równa

Null

Null

. Użytkownik może

. Użytkownik może

na przykład wymagać, aby pole

na przykład wymagać, aby pole

"Nazwisko" miało wartość w każdym

"Nazwisko" miało wartość w każdym

rekordzie.

rekordzie.

Zerowa długość dozwolona

Zerowa długość dozwolona

Można sterować sposobem traktowania pól pustych

Można sterować sposobem traktowania pól pustych

ustawiając różne kombinacje wartości właściwości pola

ustawiając różne kombinacje wartości właściwości pola

Wymagane

Wymagane

i

i

ZerowaDługośćDozwolona

ZerowaDługośćDozwolona

. Właściwość

. Właściwość

ZerowaDługośćDozwolona jest dostępna tylko dla pól

ZerowaDługośćDozwolona jest dostępna tylko dla pól

typu

typu

"Tekst", "Memo" lub "Hiperłącze

"Tekst", "Memo" lub "Hiperłącze

". Właściwość

". Właściwość

Wymagane

Wymagane

definiuje wymóg wpisywania danych. Jeśli

definiuje wymóg wpisywania danych. Jeśli

właściwość ZerowaDługośćDozwolona ma wartość

właściwość ZerowaDługośćDozwolona ma wartość

Tak

Tak

, to

, to

w programie Access będą rozróżniane dwa rodzaje pól

w programie Access będą rozróżniane dwa rodzaje pól

pustych:

pustych:

•

pole z wartością Null,

pole z wartością Null,

•

pole z ciągiem znakowym o zerowej długości.

pole z ciągiem znakowym o zerowej długości.

W przypadku pozostawienia pustego pola wprowadza

W przypadku pozostawienia pustego pola wprowadza

wartość

wartość

Null

Null

, co znaczy "

, co znaczy "

Nie wiem

Nie wiem

". Wprowadzenie ciągu

". Wprowadzenie ciągu

znakowego o zerowej długości przez wpisanie znaku

znakowego o zerowej długości przez wpisanie znaku

cudzysłowu

cudzysłowu

("")

("")

znaczy "

znaczy "

Wiem, że nie ma wartości

Wiem, że nie ma wartości

".

".

Tworzenie indeksów

Tworzenie indeksów

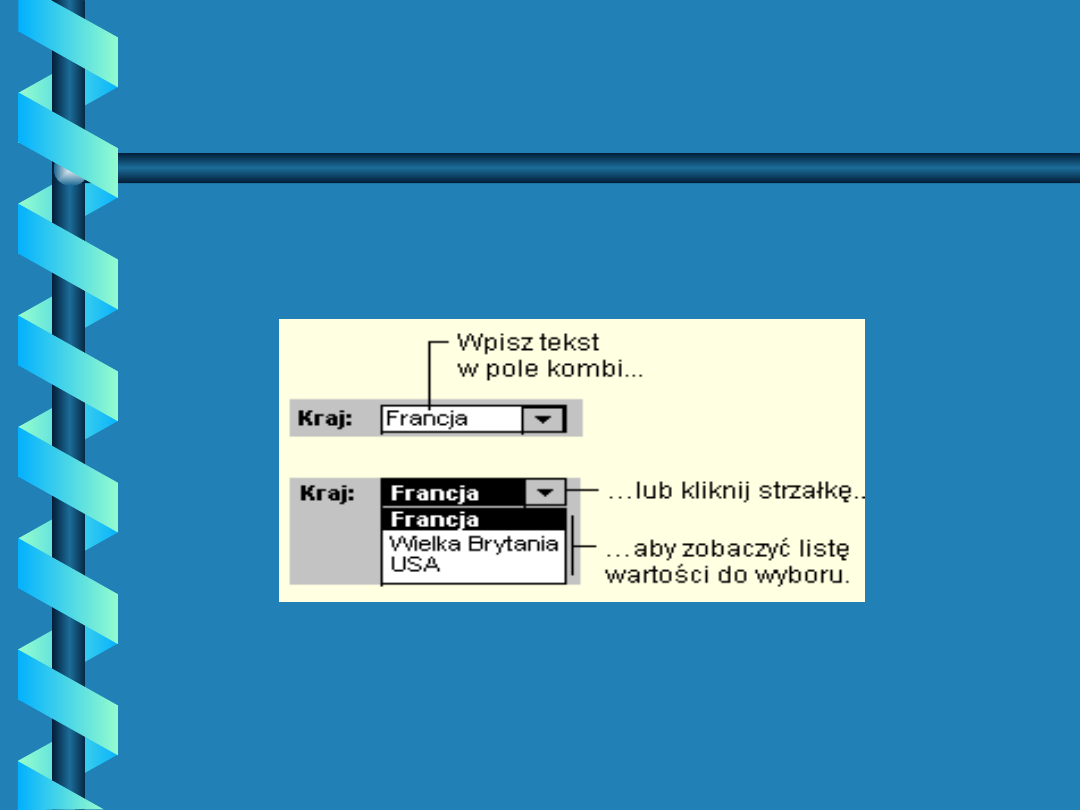

Indeks tworzymy poprzez ustawienie