Ochrona Danych

Ochrona Danych

dr hab. inż. Bolesław

Szafrański

prof. nadzw. Wojskowej

Akademii Technicznej

Wojskowa Akademia Techniczna – 1971r., mgr inż..

Doktorat – 1979r.

Temat: „Zagadnienia programowej ochrony danych w bazie danych”

Habilitacja – 1987r.

Temat: „Modelowanie procesów ochrony danych ze szczególnym

uwzględnieniem ich integracji”

Zatrudnienie

Instytut Automatyzacji Systemów Zarządzania WAT,

Wojskowy Instytut Informatyki, Bonair S.A.,Milstar sp. z o.o.,

Wojskowa Akademia Techniczna

Aktualnie:

Prof. nadzw. WAT

Prezes zarządu Milstar sp. z o.o.

Kontakty:

[e-mail: boleslaw.szafranski@milstar.pl]

[Tel.: 0-602 23 29 03]

Motto:

„Oto nasza epoka, dumna z maszyn

które myślą, podejrzliwa wobec ludzi,

którzy próbują zrobić to samo”

H. Mumford

Jones

Wykład nr 1 – 2 godziny

Wstęp do problematyki

bezpieczeństwa i ochrony

danych:

omówienie programu

przedmiotu,

społeczeństwo informacyjne,

pojęcia podstawowe

związane z

bezpieczeństwem

informacji,

kultura i atrybuty

bezpieczeństwa.

Wykład nr 2 – 2 godziny

Cywilizacyjne, techniczne,

gospodarcze i

polityczne przyczyny

zagrożeń dla

bezpieczeństwa danych

Wykład nr 3 – 2 godziny

Miejsce, rola i

odpowiedzialność

pracowników działów

informatyki

w procesach

ochrony danych

Wykład nr 4 – 2 godziny

Aspekty prawne i normatywne

bezpieczeństwa i ochrony

danych

Wykład nr 5 – 4 godziny

Klasyfikacja i podstawowe

modele mechanizmów

ochrony danych, zasady

ochrony danych

Wykład nr 6 – 2 godziny

Rola, znaczenie, zawartość

oraz zasady tworzenia

polityki bezpieczeństwa i

ochrony danych

Wykład nr 7 – 2 godziny

Analiza ryzyka i audyt

bezpieczeństwa danych

Wykład nr 8 – 4 godziny

Wielopoziomowy model

ochrony danych, warstwy

systemu bezpieczeństwa i

ochrony danych

Materiały pomocnicze do

wykładu z przedmiotu:

Ochrona danych

Literatura obowiązkowa:

Donald L. Pipkin: „Bezpieczeństwo informacji”,

Janusz Stokłosa i inni: „Bezpieczeństwo danych w

systemach informatycznych,

Krzysztof Liderman: „Bezpieczeństwo

teleinformatyczne”,

Sejm RP: „Ustawy o ochronie danych osobowych

i ochronie informacji niejawnych” + akty

wykonawcze

Literatura uzupełniająca:

Sejm RP: „Ustawa o dostępie do

informacji publicznych”,

PKN: PN-ISO/IEC 17799 –

„Praktyczne aspekty zarządzania

bezpieczeństwem informacji”,

PKN: PN-I-13335 – „Wytyczne do

zarządzania bezpieczeństwem

systemów informatycznych”,

Mariusz Stawowski: „Badanie

zabezpieczeń sieci

Komputerowych”,

Dorothy Denning: „Kryptografia i

ochrona danych”,

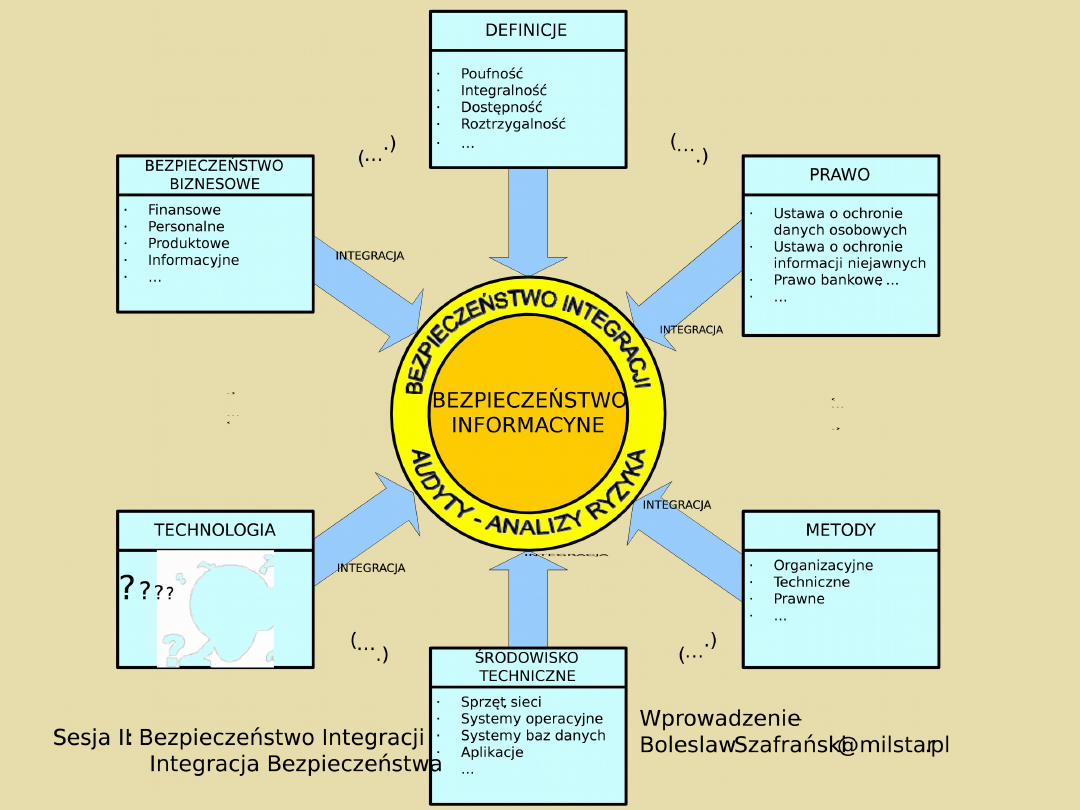

Bezpieczeństwo informacji oznacza zachowanie poufności,

integralności i dostępności informacji, gdzie:

- poufność jest zdefiniowana jako zapewnienie, że informacja jest

dostępna tylko osobom upoważnionym,

- integralność jest zdefiniowana jako zapewnienie dokładności i

kompletności informacji oraz metod jej przetwarzania,

- dostępność jest zdefiniowana jako zapewnienie, że osoby

upoważnione mają dostęp do informacji i związanych z nią

aktywów wtedy, gdy jest to potrzebne.

[Źródło - norma PN-ISO/IEC 17799].

Pojęcie bezpieczeństwa a definicje ustawowe

bezpieczeństwo informacji (informacyjnego, systemów

informatycznych, teleinformatycznego) - definicji nie ma wprost w

aktach ustawowych najwyższej rangi; nie ma też jednoznacznego

odwołania do innego zewnętrznego źródła takiej definicji;

definicje poufności i integralności występują tylko w niektórych

rozporządzeniach ministra spraw wewnętrznych i administracji,

natomiast definicji dostępności nie ma w żadnym z dokumentów;

oznacza to, że definicja zalecana przez podstawową normę

PN-ISO/IEC 17799 nie jest wprost używana w żadnym z

dokumentów prawnych rangi ustawowej;

Uwagi nt. ustaw

•ustawy o ochronie danych osobowych oraz o ochronie informacji

niejawnych powstały odrębnie, w różnym czasie;

• odmiennie, niespójne z sobą struktury organizacyjne odpowiedzialne za

jakość wykonania regulacji ustawowych;

• nie ma zdefiniowano wzajemnych relacji osób i komórek funkcyjnych

przewidzianych w obu ustawach, zwłaszcza gdy konieczne jest

jednoczesne stosowanie regulacji z obu ustaw;

Wnioski

• istnieje pilna potrzeba ustanowienia wspólnej, ponadsektorowej polityki

nadawania klauzul tajności danym (informacjom) przetwarzanych przez

systemy informatyczne wspierające realizację zadań publicznych,

• brak takiej polityki prowadził w wielu przypadkach do nieuzasadnionego

zawyżenia klauzul tajności, w tym najważniejszych danych rejestrowych,

• weryfikacja stosowanych mechanizmów pod kątem przetwarzania

informacji niejawnych,

• zbadanie skutków kosztowych zawyżonych klauzul,

• zbadanie zależności interoperacyjność – polityka nadawania klauzul

tajności,

• spójność aktów prawnych, w tym definicja bezpieczeństwa,

• relacje między ustawowe,

Nowe przyczyny

Nowe przyczyny

zagrożeń

zagrożeń

Rynkowe

Rynkowe

walka konkurencyjna

walka konkurencyjna

zewnętrzne , krajowe i

zewnętrzne , krajowe i

zagraniczne zespoły

zagraniczne zespoły

konsultacyjne

konsultacyjne

prywatyzacja , sprzedaż firm -

prywatyzacja , sprzedaż firm -

zwiększona rola danych

zwiększona rola danych

finansowych

finansowych

polityka

polityka

Prawno -

Prawno -

organizacyjne

organizacyjne

brak rozwiązań

brak rozwiązań

prawnych

prawnych

otwartość

otwartość

bezradność

bezradność

Przykład:

Nieuzasadnione podwyższanie klauzul tajności powoduje:

• utrudnienia w przetwarzaniu danych,

• zwiększone koszty budowy systemu bezpieczeństwa

informacyjnego, znacznie zwiększone koszty eksploatacyjne, szkoleniowe, itd.,

• ograniczone możliwości współdziałania z innymi systemami informatycznymi,

• niemożliwość wykonania wielu uzasadnionych zadań

przetwarzania bez naruszenia ustawy,

• narażenie pracowników na świadome lub nieświadome (przy

braku odpowiednich mechanizmów) naruszenie ustawy,

Techniczne

Techniczne

oderwanie danych od

oderwanie danych od

wytwórcy

wytwórcy

rozproszone powstawanie ,

rozproszone powstawanie ,

gromadzenie i

gromadzenie i

udostępnianie

udostępnianie

korzystanie ze sprzętu

korzystanie ze sprzętu

powszechnie używanego

powszechnie używanego

trudny nadzór nad

trudny nadzór nad

informatykami

informatykami

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Przegląd technik

wywołujących zagrożenia dla

bezpieczeństwa

teleinformatycznego oraz

różnych doniesień z tej

dziedziny

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Bezpieczeństwo informacji

Bezpieczeństwo systemów

informacyjnych jest mitem.

Anonimowy haker

Inspekcja

Jeśli systemy byłyby budowane z zachowaniem

ostrożności i dobrej praktyki

w dziedzinie inżynierii oprogramowania, to

mielibyśmy o wiele mniej

problemów z bezpieczeństwem informacji.

Eugene H. Spafford

Szacowanie zagrożeń

W 1998 roku 65% respondentów informowało o

naruszeniach bezpieczeństwa

komputerowego – dramatyczny wzrost o 16% w

porównaniu z rokiem 1997 i

o 22% w porównaniu z rokiem 1995.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Złośliwe oprogramowanie

Złośliwe oprogramowanie to program, który tworzy lub

wykorzystuje miejsca podatne na uszkodzenie. Algorytmy

programowe nie są ze swojej natury dobre albo złe: są one

tylko narzędziami, które mogą być użyte albo do budowania,

albo do niszczenia. Jednakże, są pewne rodzaje programów,

które są często używane w złych celach.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Przepełnienie bufora

Przepełnienie bufora zdarza się, gdy program próbuje zapisać

w pamięci więcej danych niż można tam zmieścić – nadmiar

danych przepełnia bufor. Problem polega na tym, gdzie

podziewają się dane, które mieszczą się w buforze. Niektóre

systemy odnotowują takie zdarzenie jako błąd i przerywają

działanie programu, w innych przypadkach następuje

zapisanie kasujące poprzednio przechowywane dane lub co

gorsza, fragmenty kodu wykonawczego.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Bomba logiczna

Bomba logiczna jest programem, który pozostaje uśpiony, aż

do momentu uaktywnienia. Może zostać uaktywniony przez

dowolną zmienną, którą system komputerowy może wykryć.

Często uaktywnienie polega na zajściu pewnego zdarzenia

(bomba czasowa) albo na braku obecności lub obecności

określonych danych, takich jak fakt, że nazwisko programisty

nie znajduje się na liście płac. Zdarzeniem zwalniającym spust

może być prawie wszystko. Po uaktywnieniu bomba logiczna

dostarczy „swój ładunek”. Takim ładunkiem jest dowolne

oprogramowanie destrukcyjne, zwykłe kasowanie plików.

Niszczenie może być rozległe lub dotyczyć określonych osób.

Jeśli wziąć pod uwagę, że obecne komputery kontrolują wiele

systemów fizycznych, taki atak może w efekcie mieć

charakter ataku fizycznego.

Bomby logiczne są często wykorzystywane wraz z wirusami.

Wirus jest używany do rozpowszechnienia bomby logicznej,

która czeka w systemie docelowym, aż nadejdzie

zaprogramowany wcześniej moment uwolnienia jej

zawartości. Takie wirusy są często nazywane datą, po której

zaprogramowano uwolnienie ładunku (np. Columbus Day-

Dzień Kolumba, April’s Fool Day – Prima Aprilis

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Program węszący

Program węszący (ang. sniffer) jest programem, który

obserwuje dane przesyłane w systemie, szukając określonego

rodzaju informacji. Może być on dołączony do interfejsu

sieciowego w celu obserwowania całego ruchu sieciowego lub

do interfejsu dyskowego w celu obserwowania wszystkich

danych przesyłanych na lub z dysku. Programy węszące mogą

być także pasożytami wprowadzanymi do systemu, np. do

kolejki drukowania lub systemu logowania, które w sposób

ukryty zbiera informacje.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Pasożyt

Pasożytem jest fragment kodu, który jest dodawany do

istniejącego programu, aby wydobyć z niego informacje.

Pasożyt jest wykorzystywany do gromadzenia informacji, do

której haker nie może mieć uprawnień. Zgodnie z definicją,

jest to ukryty, niszczący program. Może używać wirusa do

rozprzestrzeniania się w systemie.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Oszust

Oszust (podszywający się: ang. spoof ) jest osobą lub

programem, który używa tożsamości innego użytkownika lub

programu. Ta fałszywa tożsamość jest wykorzystywana albo do

przekonania ofiary, aby udostępniła usługi lub udzieliła

pozwoleń, której żądający w istocie nie powinien otrzymać,

albo do przedstawienia się jako ktoś inny niż atakujący.

Działania oszustów nie ograniczają się tylko do systemów

komputerowych. Każdy system lub proces, który nie

weryfikuje tożsamości, może stać się ofiarą oszusta.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Koń trojański

Koń trojański jest użytecznym, lub wyglądającym na

użyteczny, programem zawierającym ukryty kod, który w

momencie wywoływania wykonuje pewne niepożądane

funkcje. Konie trojańskie mogą być zastosowane do

pośredniego zrealizowania funkcji, których nieuprawniony

użytkownik nie mógłby wykonać bezpośrednio.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Wirus

Wirus jest programem, który zaraża inny program przez

powielenie własnego kodu w programie – nosicielu. Jeśli

przyjrzeć mu się dokładnie, ma on trzy fazy: fazę zarażania, w

której nosiciel jest infekowany przez poprzednią formę

wirusa; fazę aktywacji, kiedy nowa kopia jest uruchomiana w

celu znalezienia następnego nosiciela; fazę powielania, w

której wirus znajduje odpowiedniego nosiciela i kopiuje się do

nowego programu. Większość wirusów ma naturę

destrukcyjną, zawierając w sobie bombę logiczną, która jest

oddzielnie uruchomiana w celu dostarczania swojego ładunku.

Jednakże, niektóre wirusy nie są szkodliwe; powielają się

tylko, zajmując zasoby. Są nazywane bakteriami lub królikami.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Robak

Robak jest programem używanym jako mechanizm transportu

dla innych programów. Wykorzystuje sieć do

rozpowszechniania programów między systemami. Do

przeniesienia się z jednego systemu do drugiego może

wykorzystać wadę w mechanizmie transportu sieci, takim jak

poczta sieciowa lub zdalne wykonanie programu. Robak

wykonuje trzy podstawowe procesy. Po pierwsze, wyszukuje

podatny system. Po drugie, nawiązuje połączenie z tym

systemem. Wreszcie, przekazuje swój program do zdalnego

systemu i wykonuje go. Program ten może sam zawierać

robaka, więc może rozprzestrzenić się dalej; lub może być

innym rodzajem złośliwego kodu.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Szkody uboczne

Szkoda uboczna to taka, która jest spowodowana przez efekt

uboczny towarzyszący danemu incydentowi. Nieraz jest to

określane efektami kaskadowymi; zwykle ujawniają się one w

systemach uzależnionych od systemów, w których wystąpiły

incydenty. Szkoda uboczna jest relatywnie nowym problemem

w dziedzinie bezpieczeństwa informacji

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Problem bliskości

Zarówno w świecie realnym , jak i cyberprzestrzeni występuje

problem bliskości. Jeśli firma ma siedzibę w biurowcu wraz z

innymi instytucjami, dla których ryzyko fizycznego ataku jest

większe, firma ta przyjmuje w pewnej części to ryzyko. Takie

fizyczne ataki mogą przybierać dowolną formę, od groźby

podłożenia bomby do pikietowania, lub może być cokolwiek

innego, co ma wpływ na działanie tego przedsiębiorstwa.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Winny przez skojarzenie

We współczesnym świecie , pełnym spółek i wspólnych

przedsięwzięć, partnerzy mogą wnieść do wspólnoty coś

więcej niż tylko własną wiedzę. Mogą być zaangażowani w

inne przedsięwzięcia lub sprawy z innymi partnerami i przez

nich stać się obiektem ataku. Atakujący odkryli, że mogą

zwiększyć efektywność swego ataku, jeśli wywołają gniew

partnerów firmy będącej docelowym obiektem ich ataku i

wybiorą tych partnerów jako obiekty pośrednie. Atakując

partnerów i upewniając się, że przyczyna ataku jest znana i że

jedynym powodem ataku na partnerów jest ich związek z

firmą będącą głównym celem, atakujący może wzbudzić

niechęć partnerów wobec tej firmy.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Analiza strat

Aż 163 instytucje doniosły o naruszeniach

bezpieczeństwa informacji, które

spowodowały szkody o łącznej wartości 123,7

mln dolarów, co daje około

759 000

dolarów na jedną instytucję.

Identyfikowanie podatności

W 1997 roku CERT/CC otrzymał 326 raportów o

podatności i obsłużył 2134

incydenty związane z bezpieczeństwem

komputerów, dotyczące ponad

146 484 lokalizacji.

Projektowanie zabezpieczeń

Siedemdziesiąt osiem procent instytucji nie

miało pewności, czy ich sieci są

zabezpieczone przed atakiem wewnętrznym,

natomiast 50% nie miało

pewności

co do ataków zewnętrznych.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Ocena aktualnego stanu

Dziewięćdziesiąt procent firm, które mają

połączenie z Internetem ocenia

poziom swego bezpieczeństwa jako

„niedostateczny”, a 43% szacuje

bezpieczeństwo swoich usług opartych na

Internecie nie lepiej niż jako

„ dostateczne”.

Ochrona

Rządowe i komercyjne systemy komputerowe są

tak słabo chronione, że

można je w istocie uważać za bezbronne:

elektroniczny Pearl Harbor

wisi w powietrzu.

Winn Schwartau

Uświadomienie

Ponad 50% firm nie jest zadowolonych ze sposobu,

w jaki zasady, procedury

i standardy bezpieczeństwa informacji są

rozpowszechniane w ich

przedsiębiorstwie

Donald L. Pipkin – „Bezpieczeństwo Informacji”

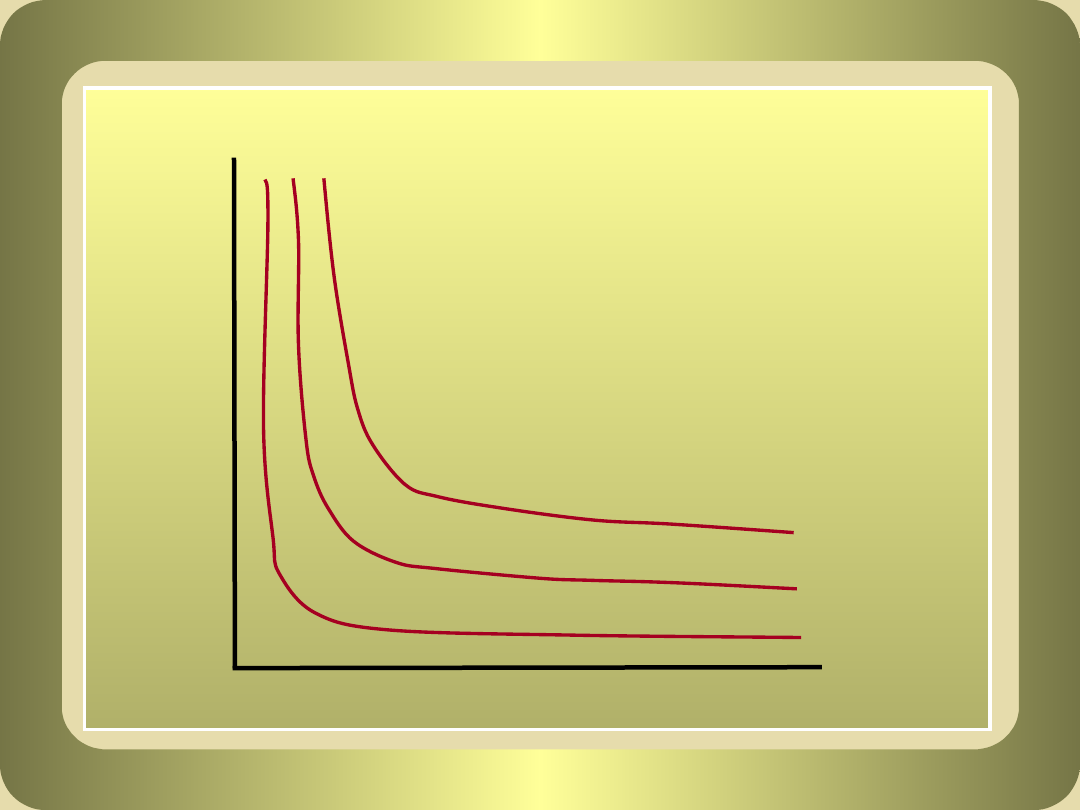

Koszt

Czas

Mały wpływ

Średni wpływ

Znaczny wpływ

Katastrofa

Konsekwencje dla działalności firmy

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Dostęp

Zgodnie z przeprowadzonymi badaniami

dotyczącymi bezpieczeństwa Internetu,

30% incydentów związanych bezpieczeństwem

Internetu zdarza się po

zainstalowaniu zapory ogniowej.

Identyfikacja

Siedemdziesiąt sześć procent badanych instytucji

ma politykę bezpieczeństwa.

Uwierzytelnienie

Ponad 85% badanych firm uznało, że w porównaniu

z rokiem 1997

bezpieczeństwo informacji poprawiło się.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Autoryzacja

Tylko 65% badanych instytucji stwierdziło, że

bezpieczeństwo informacji ma

wysoki priorytet.

Dostępność

Pięćdziesiąt procent firm, które utraciły systemy

informacyjne istotne dla

swojej działalności na 10 i więcej dni, nigdy nie

podniosło się z upadku.

Dziewięćdziesiąt trzy procent firm, które nie miały

planu odtwarzania po

katastrofie, znikło z

rynku w ciągu pięciu lat.

Dokładność

Unia Konsumentów w San Francisco wykryła, że połowa

raportów biur kredytowych,

które przebadano miała błędy, z czego około 20% to były

błędy tak poważne, że

uniemożliwiały osobom fizycznym

kupno domu lub samochodu.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Poufność

Prawie 44% respondentów odpowiedziało, że ich

instytucje nie mają planów

odtwarzania po katastrofie, a cześć planów tych

instytucji, które je mają, nie odnosi

do

krytycznych procesów biznesowych.

Rozliczalność

Pomimo wysokich nakładów na narzędzia i usługi

bezpieczeństwa informacji,

ponoszonych przez zarządzających systemami

informacyjnymi, 20% instytucji

ciągle nie stworzyło zasad bezpieczeństwa, a jest to

podstawowy krok we

wdrożeniu

środków bezpieczeństwa

Administrowanie

Dziewięćdziesiąt trzy procent przedsiębiorstw, które

doświadczyło katastrofy i

nie miały kopii zapasowych swoich

danych wypadło z rynku.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Wykrywanie

Nie przejmuję się miejscami podatnymi na

uszkodzenia, o których wiem –

przedsięwziąłem już stosowne kroki mające na celu

ochronę przed nimi-

martwią mnie te,

o których nie wiem nic.

Marcus Ranum

Metody wtargnięć

Przy szacowanych na 24 miliardy dolarów rocznie

stratach z tytułu kradzieży

własności intelektualnej, hakerstwo zajęło drugie

miejsce, po rozmowach

telefonicznych podejmowanych pod jakimś pretekstem

( tzn. inżynierii społecznej)

jako

środek zdobywania informacji

Proces wtargnięcia

Wydział ds. Wojny Informacyjnej w Agencji Ochrony

Informacji odkrył, że jest w

stanie uzyskać dostęp, za pomocą powszechnie

dostępnych technik, do 90% z

15 000 systemów Pentagonu, w których miejsca

podatne na uszkodzenia zostały

uprzednio wskazane zarządzającym tymi systemami

w celu ich usunięcia.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Metody wykrywania

Tylko 41% badanych firm stosowało jakąś metodę

wykrywania wtargnięć.

Plan reakcji

Sześćdziesiąt cztery procent kierowników działów

informatycznych stwierdziło,

że ich instytucje nie mają wdrożonej metodyki

zaplanowanej reakcji na incydenty.

Stwierdzenie incydentu

Sześćdziesiąt cztery procent respondentów

zapytanych, czy w ciągu ostatniego

roku ich systemy były penetrowane za

pośrednictwem Internetu nie potrafiło

udzielić odpowiedzi.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Powiadomienie o incydencie

Podczas testów 8932 komputerów systemu

informacyjnego Departamentu Obrony

do 7860 komputerów zdołano się włamać, w 390

wykryto atak, a tylko w

przypadku 19

z nich powiadomiono o ataku.

Ograniczanie incydentu

Badania przeprowadzone przez FBI wykazały, że 57%

przestępstw komputerowych

łączyło się z kradzieżą komputerów przenośnych,

którymi następnie posługiwano

się przy włamaniach

do serwerów korporacyjnych.

Szacowanie szkód

Wśród zarządzających systemami informacyjnymi w

instytucjach, które poniosły

straty finansowe z powodu incydentów związanych z

bezpieczeństwem

komputerowym, prawie siedmiu na dziesięciu nie

potrafiło oszacować

wielkości szkód.

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Odtwarzanie po incydencie

Siedemdziesiąt jeden procent instytucji nigdy nie

przetestowało w swoich

jednostkach produkcyjnych planów odtwarzania po

katastrofie.

Zautomatyzowana odpowiedź

18-miesięczne studia przeprowadzone przez War Room

Research ujawniły, że 30%

spośród 320 firm z listy Fortune 500 oświadczyło, że

mają zainstalowane

oprogramowanie zdolne do uruchomienia kontrataku w

przypadku włamań

komputerowych.

Dokumentacja incydentu

Siedemdziesiąt procent firm postrzega obecnie

bezpieczeństwo jako

„ krytyczny

element misji firmy”

Donald L. Pipkin – „Bezpieczeństwo Informacji”

Ocena incydentu

Tylko 19% badanych informatyków ma kompletny,

opisowy zbiór zasad

służących kontrolowaniu swoich rozwiązań i

procedur bezpieczeństwa.

Public relations

Osiemdziesiąt trzy procent przedsiębiorstw podaje, że

głównym powodem, dla

którego nie informują o incydentach związanych z

bezpieczeństwem jest obawa

przed złą sławą.

Postępowanie prawne

Pomimo, że 72% firm oświadczyło, że poniosły

finansowe straty na skutek

złamania bezpieczeństwa komputerów, to jedynie

17% zgłosiło sprawy

do organów ścigania

Wybrane problemy

bezpieczeństwa oczami

internautów

• zagubienie internauty ( zwłaszcza nowego,

początkującego),

• odczuwanie faktycznych i urojonych zagrożeń

( analogia do „głuchych’’ lub „skrzeczących”

telefonów),

• gwarancja nie zabezpiecza przed zagrożeniami

( nacisk konsumencki ),

• poszukiwanie ( z uwagi na koszty- samodzielne)

narzędzi wspomagających, zabezpieczających

Wybrane problemy internauty

• sprawy prawne – producent, dostawca, umowy vs

klient internauta, [ czym się różni informatyka od

innych dziedzin, koniec okresu ochronnego dla

informatyki (?), „ w samochodzie są , bo muszą

(prawo) pasy poduszki bezpieczeństwa

• istniejące w internecie darmowe zabezpieczenia

( oprogramowanie antywirusowe, jakieś „firewalle”

vs zaufanie ( taki mechanizm może być

podstawiony ), umiejętności zainstalowania i

konserwacji, umiejętności wyboru,…( syn, syn

sąsiada, kolega z pracy,…)

Prawo, wiedza, zaufanie

• analogia wielodostępność i jednoczesność

przetwarzania a bezpieczeństwo

• obowiązek przenieść na operatora i wybrać takiego,

który nam odpowiada

• kierunek właściwy, możliwy ale za to trzeba płacić,

muszą istnieć podstawy ekonomiczne dla:

- poprawnego inwestowania,

- utrzymywania zespołów i kompetencji

- zdolności i chęci włączenia się internautów

( analogia drogi internet - drogi czynsz niska

skłonność do ponoszenia dodatkowych kosztów )

Operator ?

• włamania.

• wirusy,

• konie trojańskie,

• niepożądane treści,

• „ spamy”,

• punkty penetracji,

• robaki,

• plotki,

• „wildsteiny”,

• blokowanie działań, bomba

(nawałnica) informacyjna, ... !!!

O co chodzi internautowi ?

• podobne do użytkowników

indywidualnych,

• bariery rozwoju biznesowego,

• małe budżety, walka

konkurencyjna,

Problemy SME

• istnienie „błędnego koła” bezpieczeństwa

( producenci, użytkownicy, legislatorzy, operatorzy,

personel techniczny,… - nie rozmawiają z sobą )

podnosi efektywność ekonomiczną wykorzystywania

słabości sieci otwartej, internetu,

• wiedza na temat incydentów,

[„ ofiary” nie wiedzą gdzie

zgłaszać; przyjmują jako „dopust boży”, jeśli wiedzą

to szkoda im czasu lub wiary, że coś z tego wyniknie],

• elementy przeciwdziałania

- kultura bezpieczeństwa

na tle kultury ochrony prywatności, -

eliminacja problemu osamotnienia uczestników gry,

- instytucjonalizacja walki o

bezpieczeństwo ( zasoby, prawo, środki „represji” ,…)

Błędne koło bezpieczeństwa

• Unia Europejska powołała agencję (ENISA- European

Network and Information Security Agency )- centrum

wiedzy i doradztwa o incydentach: - gromadzenie

i analiza, oceny ryzyka,

- doradzanie i współdziałanie z Komisją

Europejską, -

promowanie metod analiz i zarządzanie ryzykiem w

celu poszukiwania technik przeciwdziałania,

-

podnoszenie świadomości, kultury bezpieczeństwa,

- koordynacja działań na rzecz

wszystkich sektorów, -

inicjowanie problemów badawczych

• jawność działań,

• dyrektywy, regulacje, implementacje, monitoring,

( interacja)

Czy warto się bronić wspólnie ?

• rejestrowanie i obsługa zdarzeń naruszających

bezpieczeństwo sieci;

• alarmowanie użytkowników o wystąpieniu bezpośrednich

dla nich zagrożeń;

• współpraca z innymi zespołami IRT (Incidents Response

Team) w ramach specjalnych programów i

instytucji bezpieczeństwa;

•prowadzenie zadań informacyjno – edukacyjnych

zmierzających do wzrostu świadomości na temat

bezpieczeństwa teleinformatycznego ( zamieszczanie

aktualnych informacji na stronie http:/www.cert.pl/. ,

organizacja cyklicznych konferencji,

•prowadzenie badań i przygotowanie raportów dotyczących

bezpieczeństwa polskich zasobów Internetu;

•niezależne testowanie produktów i rozwiązań z dziedziny

bezpieczeństwa teleinformatycznego;

• prace w dziedzinie tworzenia wzorców obsługi i rejestracji

incydentów, a także klasyfikacji i tworzenia statystyk;

• udział w krajowych i międzynarodowych projektach

związanych z tematyką bezpieczeństwa

teleinformatycznego;

Zadania CERT

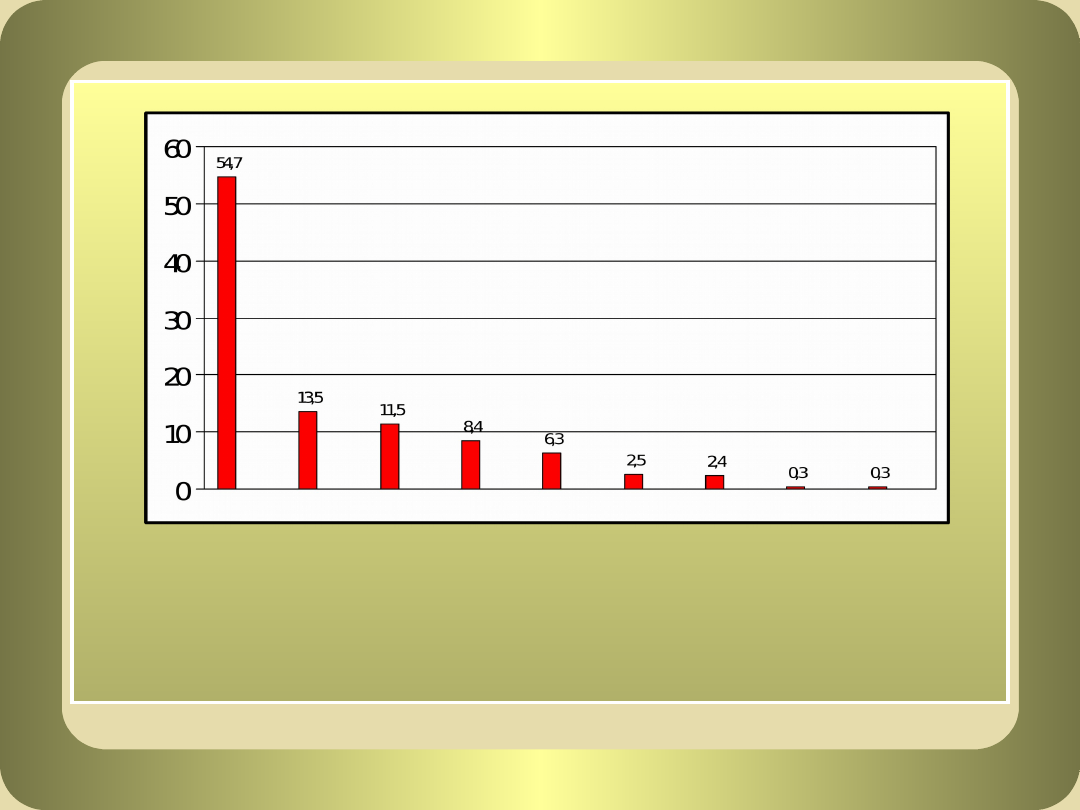

Rozkład procentowy typów incydentów

G

ro

m

ad

ze

ni

e

in

fo

rm

ac

ji

Zł

oś

liw

e

op

ro

gr

am

ow

an

ie

O

br

aź

liw

e

i

ni

el

eg

al

ne

t

re

śc

i

O

sz

us

tw

a

ko

m

p

ut

er

ow

e

D

os

tę

pn

oś

ć

za

so

bó

w

Pr

ób

y

w

ła

m

ań

W

ła

m

an

ia

B

ez

pi

ec

ze

ńs

tw

o

in

fo

rm

ac

ji

in

ne

p

ro

c

e

n

t

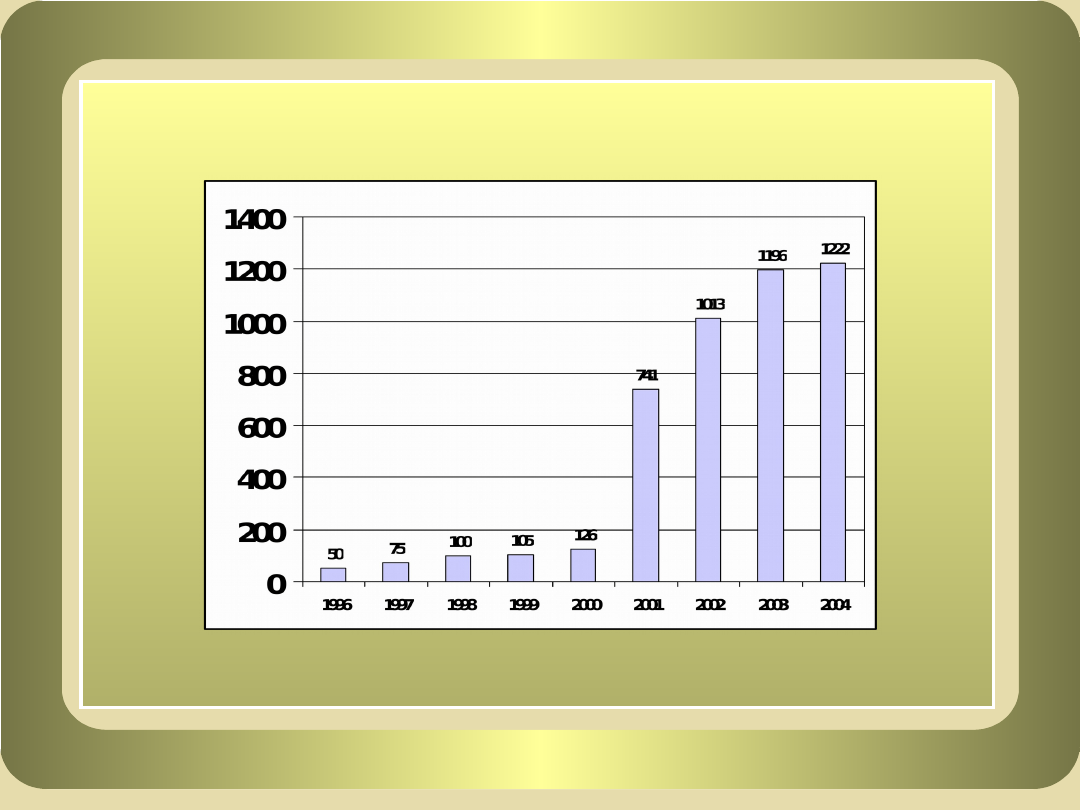

Liczba incydentów w latach

1996 - 2004

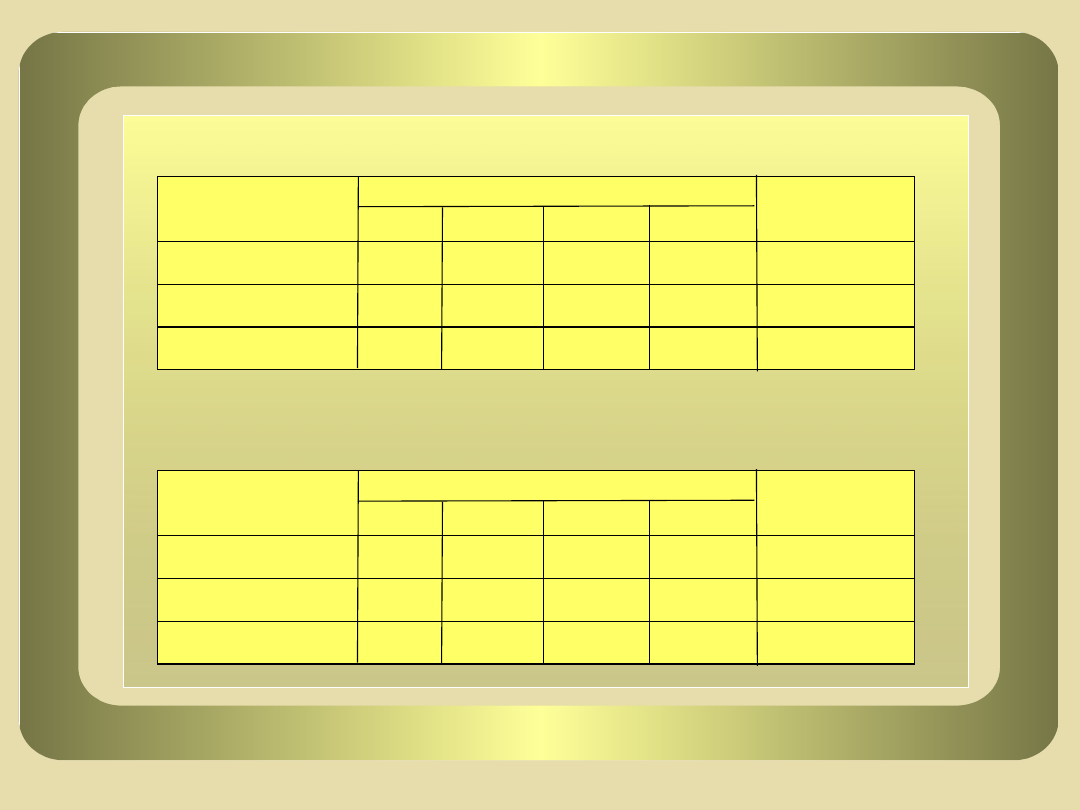

Warunki spójności –

integralność

UNIQUE dla określenia, że kolumna lub

zestaw kolumn ma mieć

jednoznaczną wartość w tabeli

( jest kluczem

alternatywnym ).

PRIMARY KEY specjalny przypadek UNIQUE dla

zdefiniowania klucza

głównego, dodatkowo wymaga

się, aby wszystkie wartości

klucza głównego były różne od

NULL

FOREIGN KEY dla zdefiniowania referencyjnych

warunków spójności

( zależności odniesień ).

CHECK dla określenia, że kolumna lub

zestaw kolumn ( z jednej lub

kilku tabel) mają mieć wartości

spełniające określony

warunek.

Warunki spójności –

(cd)

Transakcja – jednostka operowania na

bazie danych

podlegająca sterowaniu i

kontroli

Tryb sprawdzania warunków spójności

• natychmiastowy – po

operacji SQL

• opóźniony – po transakcji

Bezpieczeństwo baz

danych

• zarządzanie transakcjami

• zarządzanie ciągłością

działania

(odtwarzanie baz danych)

• zarządzanie poufnością

Model Clementsa

Z =

{

z , z ,

… , z

}

Komentarz:

- prawdopodobieństwo wystąpienia

zagrożenia

- na dowolny obiekt może oddziaływać

wiele zagrożeń

- dowolne zagrożenie może oddziaływać

na wiele obiektów

n

1

2

m

1

2

Z – zbiór zagrożeń

O=

{o

, o , … ,

o

}

O– zbiór obiektów

R Z O

R– relacja oddziaływania zagrożeń

na obiekty

System

bezpieczeństwa

S =

{

O, Z, B,

R, P

}

Z – zbiór

zagrożeń

O– zbiór

obiektów

R Z O

B– zbiór środków

bezpieczeństwa

; zbiór ścieżek penetracji

P Z B

O

; zbiór chronionych

ścieżek penetracji

System

bezpieczeństwa ( cd )

z tego, że: dla

każdej pary

System całkowicie

zabezpieczony :

( z , o ) R ( z , b

, o ) P

j

j

k

z

k

źródło: Bezpieczeństwo danych w SI – J.Stokłosa i inni

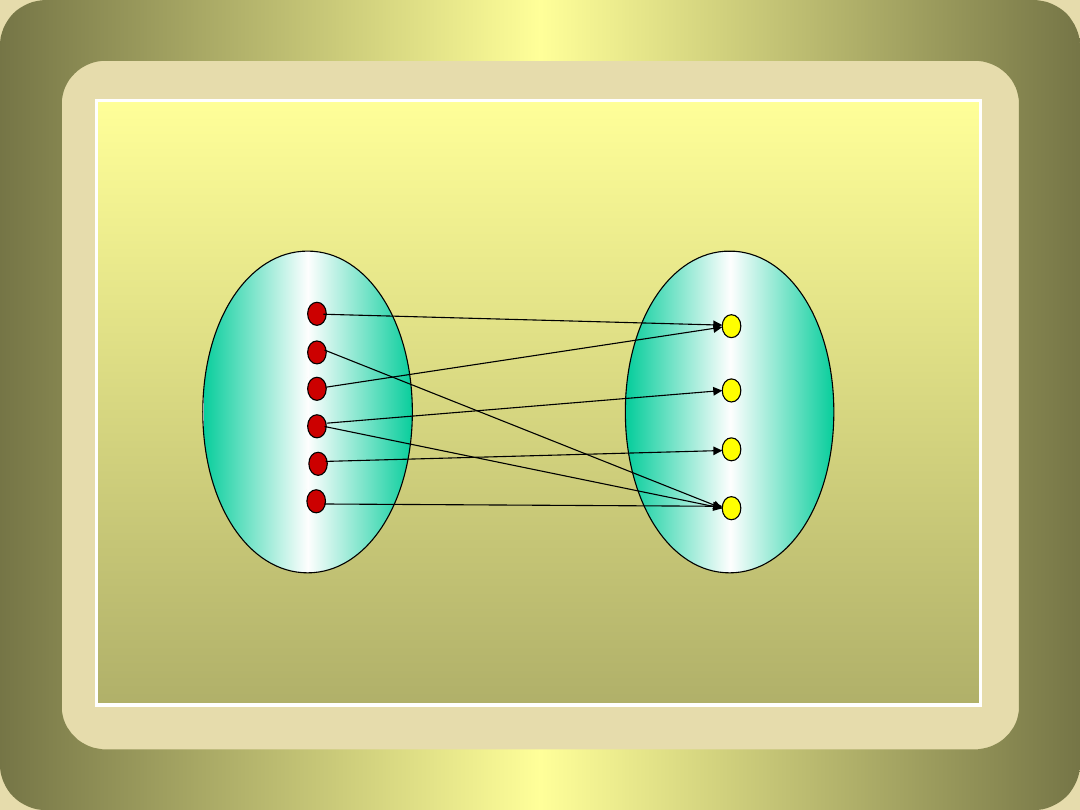

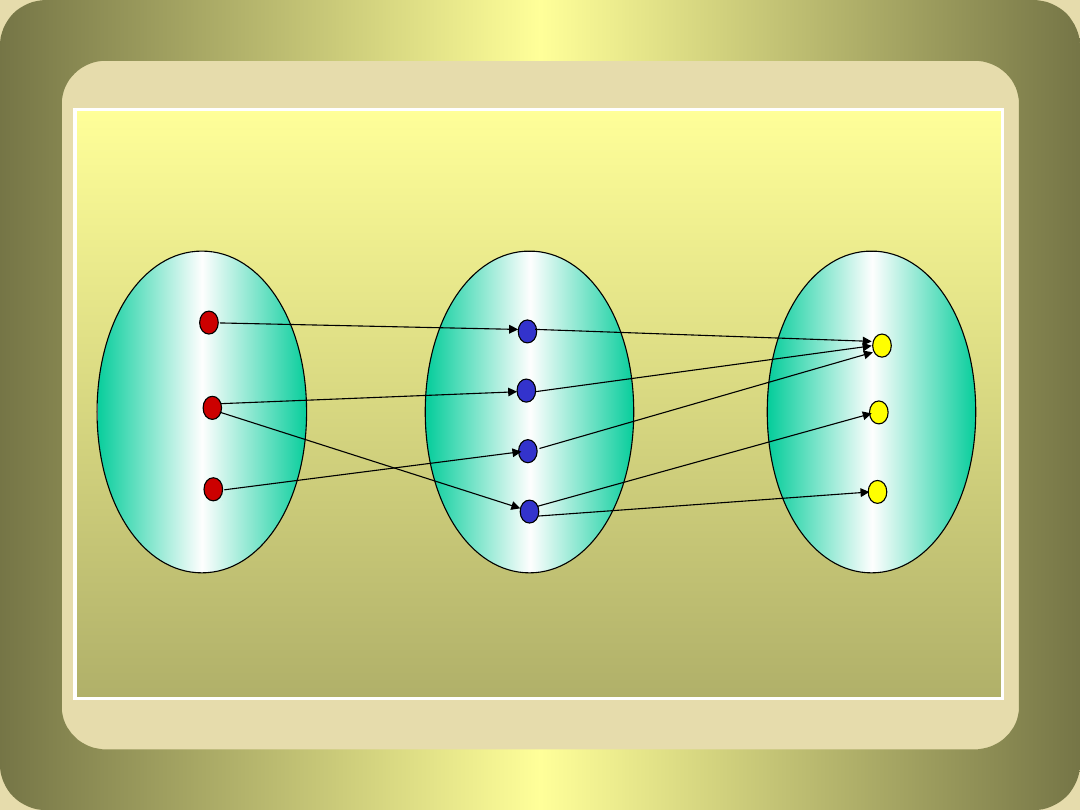

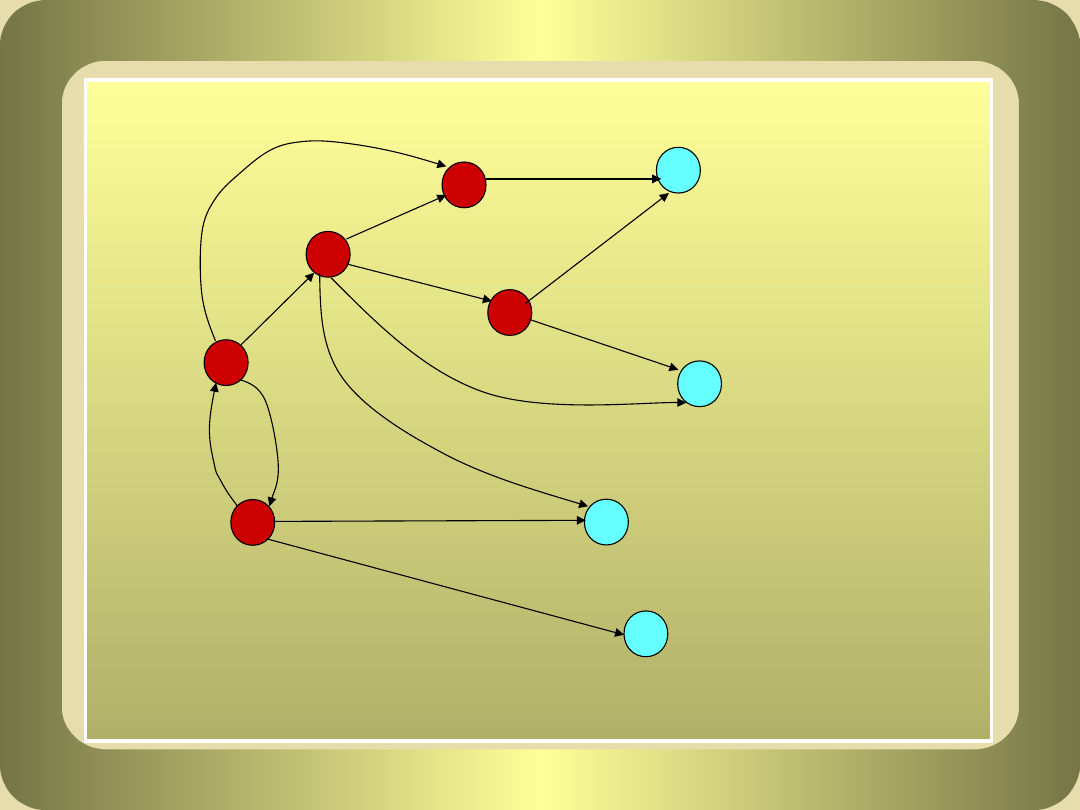

Obiekty narażone na

zagrożenia

O

1

Zbiór

obiekt

ów

Zbiór

zagro

żeń

Z

6

Z

5

Z

3

Z

2

Z

1

Z

4

O

2

O

3

O

4

źródło: Bezpieczeństwo danych w SI – J.Stokłosa i inni

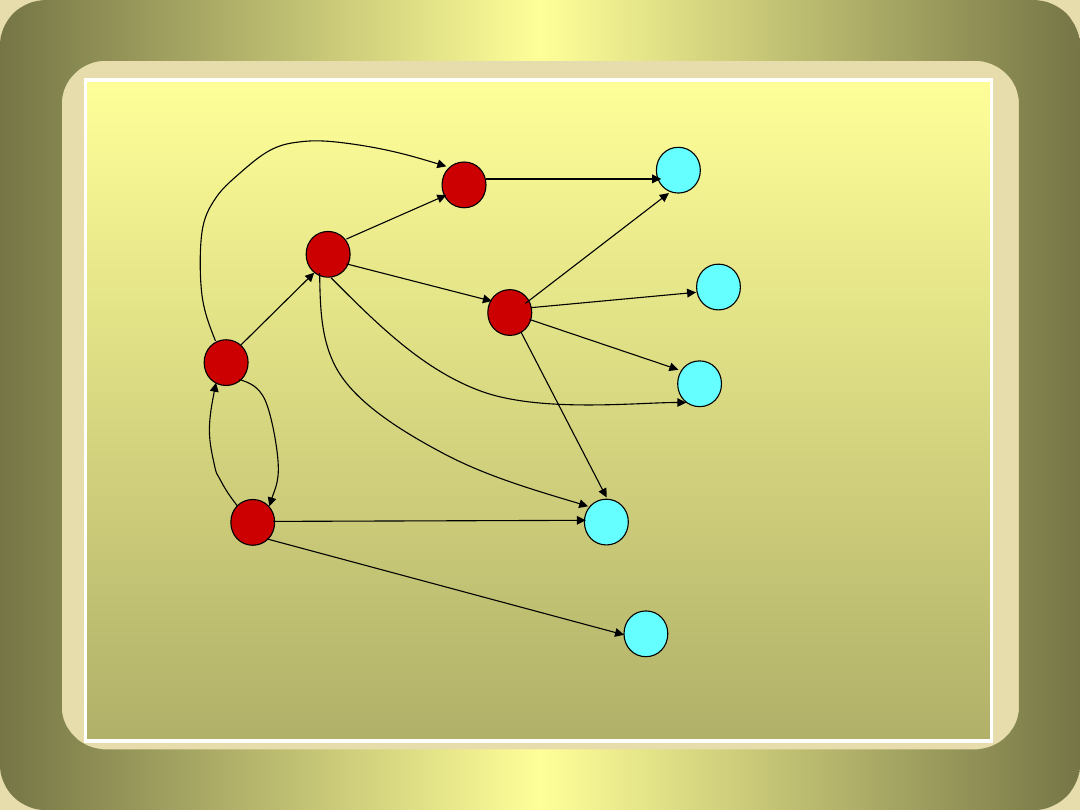

Przykładowy pełny system

ochrony

O

1

Zbiór

środków

bezpieczeńst

wa

Zbiór

zagroż

eń

Z

3

Z

2

Z

1

O

2

O

3

b

4

b

3

b

2

b

1

Zbiór

obiektów

(zabezpieczo

nych)

Modele

bezpieczeństwa

Model

macierzowy :

q - czytanie zawartości

q - zmiana zawartości

q - dopisywanie zawartości

q - wykorzystywanie programu

1

2

P- zbiór

podmiotów

Q =

{

Q , Q

}

O- zbiór obiektów

Uprawnienia :

oraz

opcjonalnie

A – macierz

uprawnień

1

2

Q =

{

q

,

q ,q ,

q , …

}

1

1

1

1

1

3

4

Q =

{

q

,

q ,

…

}

1

1

2

3

4

2

1

2

2

2

2

1

1

1

1

q - zarządzanie uprawnieniami do obiektu

q - zarządzanie uprawnieniami posiadanymi przez

obiekt będący podmiotem

2

2

Modele

bezpieczeństwa ( cd )

Macierz

uprawnień

Podmiot

s

Podmiot

s

Obiekt

o

Podmiot

s

Obiekt

o

Obiekt

o

…

…

1

1

1

2

2

2

n

m

m

m

m

n

n

n

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

A ( s ,

o )

1

1

1

1

1

2

2

2

2

2

Zarządzanie

uprawnieniami

• dodanie uprawnienia

• odebranie

uprawnienia

• utworzenie podmiotu

• usunięcie podmiotu

• utworzenie obiektu

• usunięcie obiektu

Modele

bezpieczeństwa ( cd )

• model „ przejmij -

przekaż ”

• reprezentacja grafowa

• tworzenie i

przekształcanie grafów

• analiza

bezpieczeństwa

źródło: Bezpieczeństwo danych w SI – J.Stokłosa i inni

Przykładowy graf ochrony

pracow

nik

technic

zny

stanowi

sko

badawcz

e

(aplikacj

a)

kierow

nik

dzieka

natu

dzieka

n

profeso

r

magist

rant

lista

studentów

lista

magistrantów

lista płac

( r, a )

( r, w,

a )

( r, w,

a )

( r, w, t,

g )

( r, w, a,

t, g )

( r, w, a,

t, g )

( t, g )

g

g

g

t

t

r

r –

czytaj

w –

zapisz a

– dodaj

e –

wykona

j g –

przekaż

t -

przejmij

źródło: Bezpieczeństwo danych w SI – J.Stokłosa i inni

Graf ochrony po wykonaniu dwóch operacji : przekaż i utwórz

pracow

nik

technic

zny

stanowi

sko

badawcz

e

(aplikacj

a)

kierow

nik

dzieka

natu

dzieka

n

profeso

r

magist

rant

lista

studentów

lista

magistrantów

lista płac

( r, a )

( r, w,

a )

( r, w,

a )

( r, w, t,

g )

( r, w, a,

t, g )

( r, w, a,

t, g )

( t, g )

g

g

g

t

t

r

r –

czytaj

w –

zapisz a

– dodaj

e –

wykona

j g –

przekaż

t -

przejmij

r

( r, w )

zbiór

problemów

dla

magistrantów

Modele

bezpieczeństwa ( cd )

Model

Wooda

s - podmiot żądający dostępu do

bd

o - obiekt bd

t - tryb żądanego dostępu

p - warunek (predykat) ważności

reguły dostępu

Założenie : model sbd wg ANSI / SPARC

( s, o, t, p )

Reguła dostępu :

A - administratorzy

bd

U - użytkownicy

S =

{

A , U

}

O =

{

O , O

}

O - zbiór obiektów poziomu

konceptualnego

O - zbiór obiektów poziomu

zewnętrznego

1

1

2

2

Modele

bezpieczeństwa ( cd )

T

- tryb dostępu na poziomie

konceptualnym

T

- tryb dostępu na poziomie

zewnętrznym

T =

{

T

, T

}

f : T O

{

T

O

}

1

2

1

2

Funkcja

odwzorowująca :

2

2

2

2

1

1

1

1

f : T O /

{

T O

/ }

p`

p

p

Tabela reguł dostępu

-

c - obiekt

konceptualny

t - tryb

dostępu

p -

predyka

t

s -

podmiot

Nowak

Nowak

Nowak

Nowak

Nowak

Lipski

Lipski

PRACOWNIK.

Nazwisko

PRACOWNIK.

Nazwisko

PRACOWNIK.

Id.Prac

PRACOWNIK.

Id.Prac

PRACOWNIK.

Id.Kier

PRACOWNIK.

Płaca

PRACOWNIK.

Płaca

where

PRACOWNIK

IdKier =

Nowak

czytanie

czytanie

czytanie

czytanie

czytanie

czytanie

aktualizo

wanie

-

-

-

-

-

Model kratowy

przepływu danych

- relacja częściowego

porządku

MPD = K , , ,

, O,

- ( O , )

- zbiór obiektów uporządkowanych

ze względu na

relację przepływu

gdzie:

( K , , , )

- krata poziomów

bezpieczeństwa

K

- poziomy

bezpieczeństwa

- operator kresu

górnego

- operator kresu

dolnego

Dla

a, b O , a b ,

że dane z

a

mogą przepływać do

b

Jeśli

a b ,

gdzie

a

i

b

oznaczają poziomy

bezpieczeństwa obiektów

a

i

b

a b a b

własności relacji

zwrotność

a b

przechodniość

a b b c

a c

MA

X

MI

N

G

C

D

A

B

E

F

H

I

Model kratowy przepływu

informacji

Ochrona danych

Ochrona danych

Wszystkie działania mające na celu

Wszystkie działania mające na celu

przeciwdziałanie nielegalnemu ,

przeciwdziałanie nielegalnemu ,

zamierzonemu lub przypadkowemu

zamierzonemu lub przypadkowemu

naruszeniu danych

naruszeniu danych

Poufność

Bezpieczeństw

o

Naruszenie danych

Naruszenie danych

nielegalne

nielegalne

zniszczenie

zniszczenie

zniekształcenie lub

zniekształcenie lub

poznanie danych

poznanie danych

Pojęcie konieczności

Pojęcie konieczności

wspólnej

wspólnej

polityki ochrony

polityki ochrony

danych

danych

Polityka ochrony

Polityka ochrony

P o lity k a O c h ro n y

P o lity k a

N a k a z o w a

P o lity k a

U s z c z e ln ia n ia

Ś ro d k i w e ry fi k a c ji

O d p o w ie d z ia ln o ś c i

P o lity k a O c h ro n y

P o lity k a

N a k a z o w a

P o lity k a

U s z c z e ln ia n ia

Ś ro d k i w e ry fi k a c ji

O d p o w ie d z ia ln o ś c i

Względy organizacyjne

Polityka nakazowa obejmuje zbiór rozwiązań, które wprost wynikają z

nakazów prawnych i które muszą być bezwzględnie stosowane.

Polityka uszczelniająca obejmuje zbiór rozwiązań, które decyzją kierownika

jednostki organizacyjnej stanowią „wzmocnienie” rozwiązań nakazowych.

Odpowiedzialność

Odpowiedzialność

= Zarząd

= Zarząd

Odpowiedzialnoś

ć

Karna

Odpowiedzialnoś

ć

Karna

Odpowiedzialnoś

ć

Służbowa

Odpowiedzialnoś

ć

Służbowa

Ustawa o Zamówieniach Publicznych

Ustawa o Ochronie Danych Osobowych

Ustawa o Prawach Autorskich

Ustawa o Ochronie Danych Niejawnych

Ustawa o dostępie do informacji publicznych

Normy (przykłady):

PN-I-13335 - „Technika

informatyczna - Wytyczne

do

zarządzania

bezpieczeństwem

systemów

informatycznych” ,

PN-ISO/IEC 17799 –

„Technika informatyczna

- „Praktyczne zasady

zarządzania

bezpieczeństwem

informacji”

Ustawa o

Ustawa o

Ochronie Danych

Ochronie Danych

Osobowych

Osobowych

mało znana

mało znana

obowiązuje wszystkich

obowiązuje wszystkich

zakaz gromadzenia

zakaz gromadzenia

danych

danych

„

„

sensytywnych”

sensytywnych”

rola i odpowiedzialność

rola i odpowiedzialność

Szefa Informatyki

Szefa Informatyki

Kogo dotyczy ?

Kogo dotyczy ?

Gdy gromadzi się dane o

Gdy gromadzi się dane o

konkretnych osobach

konkretnych osobach

Gdy robi się to w sposób

Gdy robi się to w sposób

uporządkowany (informatyka)

uporządkowany (informatyka)

Gdy robi się to w celach innych

Gdy robi się to w celach innych

niż osobiste lub domowe

niż osobiste lub domowe

Wybrane zagadnienia z

Wybrane zagadnienia z

ustawy

ustawy

Klasyfikacja danych

Klasyfikacja danych

Generalny Inspektorat Ochrony Danych

Generalny Inspektorat Ochrony Danych

Ustawowe instrumenty ochrony danych

Ustawowe instrumenty ochrony danych

rejestr

rejestr

możliwość kontroli

możliwość kontroli

nakazanie czynności

nakazanie czynności

informowanie osób o ich prawach

informowanie osób o ich prawach

sprzeciw

sprzeciw

przepisy karne

przepisy karne

Ochrona i mechanizmy

ochrony danych

Pojęcie ochrony

Pojęcie ochrony

poufności

poufności

i bezpieczeństwa

i bezpieczeństwa

danych

danych

Mechanizmy ochrony danych

Mechanizmy ochrony danych

S z y fr o w a n ia

S te r o w a n ia

d o s tę p e m

S te r o w a n ia

p r z e p ły w e m

S te r o w a n ia

w n io s k o w a n ie m

M e c h a n iz m y

Sterowanie dostępem

Sterowanie dostępem

model Lampsona (macierzy dostępu) 1969

najczęściej stosowany

zbiór podmiotów, zbiór obiektów, zbiór

reguł dostępu

rozszerzenia

identyfikacja osoby tworzącej regułę

dostępu

wskaźnik prawa przekazania prawa

dostępu

reguły dodatkowych warunków

dostępu

Reguła ochrony

Reguła ochrony

upoważnienie dowolnego

upoważnienie dowolnego

żądania dostępu polega na

żądania dostępu polega na

sprawdzeniu w macierzy

sprawdzeniu w macierzy

dostępu czy istnieje reguła

dostępu czy istnieje reguła

dostępu dopuszczająca jego

dostępu dopuszczająca jego

realizację

realizację

Sterowanie

Sterowanie

przepływem

przepływem

korporacja MITRE ,1973

korporacja MITRE ,1973

zbiór obiektów pamięciowych

zbiór obiektów pamięciowych

zbiór procesów powodujących

zbiór procesów powodujących

przepływ danych

przepływ danych

zbiór klas tajności

zbiór klas tajności

relacja przepływu

relacja przepływu

Reguła ochrony

Reguła ochrony

mechanizm sterowania

mechanizm sterowania

przepływem powinien zabronić

przepływem powinien zabronić

realizacji żądań powodujących

realizacji żądań powodujących

przepływ danych niezgodnych z

przepływ danych niezgodnych z

określoną relacją przepływu

określoną relacją przepływu

Sterowanie

Sterowanie

wnioskowaniem

wnioskowaniem

kontrola wielkości zbioru

kontrola wielkości zbioru

odpowiedzi

odpowiedzi

kontrola stopnia pokrywania się

kontrola stopnia pokrywania się

zbioru odpowiedzi

zbioru odpowiedzi

podzielenie baz danych

podzielenie baz danych

losowanie zbioru odpowiedzi

losowanie zbioru odpowiedzi

UWAGA

UWAGA

UWAGA

UWAGA

Statystyczne Bazy

Statystyczne Bazy

Danych

Danych

- Hurtownie Danych

- Hurtownie Danych

Bezpieczeństwo i ochrona

statystycznych baz danych

SPECYFIKA STATYSTYCZNYCH BAZ

DANYCH

• Konieczność upublicznienia informacji

uzyskiwanych z poufnych (wrażliwych)

danych w celu szerszej dystrybucji.

• Statystyczna baza danych - umożliwienie

dostępu do statystyk o grupach

podmiotów, przy jednoczesnym

ograniczeniu dostępu do informacji o

konkretnym podmiocie.

• Statystyki zawierają ślad informacji

pierwotnej.

MODEL STATYSTYCZNEJ BAZY

DANYCH

• Zbiór N rekordów, z których każdy składa

się z M pól.

• Baza danych zawiera informacje o

atrybutach N osób (organizacji, firm, itp.).

• Istnieje M atrybutów, przy czym każdy

atrybut Aj przyjmuje |Aj| możliwych

wartości.

PODSTAWOWE DEFINICJE

• Stan informacyjny statystycznej

bazy danych składa się z danych

przechowywanych w bazie danych i

wiedzy zewnętrznej.

• Wiedza zewnętrzna dzieli się na

wiedzę roboczą i wiedzę

dodatkową.

PODSTAWOWE DEFINICJE

• Wiedza robocza - wiedza o

atrybutach występujących w bazie

danych i rodzajach dostępnych

statystyk.

• Wiedza dodatkowa - informacje nie

udostępniane przez bazę danych

PRZYKŁAD

Statystyczna baza danych N=6

Nazwisko Płeć Dział Rok Kwota Ocena

Cichy

M

AD

1990 1800 9

Lis

K

KS

1990 2200 9,5

Zimny

M

PR

1995 2500 8

Kowal

M

PR

1996 2100 7

Drąg

M

TE

1993 1800 9

Koza

K

AD

1995 1800 10

PRZYKŁAD

Wartości atrybutów

Atrybut Aj

Wartości

Aj

Płeć

K,M

2

Dział

AD,PR,KS,TE,....

15

Rok

1990,1993,1995,1996 8

Kwota

1800,2100,2200,2500 30

Ocena

7,8,9,95,10

20

O

PODSTAWOWE DEFINICJE

• Formuła charakterystyczna - dowolne

wyrażenie logiczne zbudowane z wartości

atrybutów połączonych operatorami or

(+), and (*), not (~), np.

(Płeć = M)*((Dział=AD)+(Dział=PR))

• Zbiór odpowiedzi - zbiór rekordów, którego

wartości atrybutów spełniają formułę

charakterystyczną, np. dla C=M*PR

zbiorem odpowiedzi jest zbiór (3,4)

składający się z rekordów Zimny i Kowal.

UJAWNIANIE

• Statystyka wrażliwa- jeśli

ujawnia poufne informacje o

pewnych osobach.

Dla zbioru odpowiedzi o

liczności 1 statystyka jest

zawsze wrażliwa

np. suma(AD*K,Kwota)= 1800.

UJAWNIANIE

• Ujawnienie statystyczne wystąpi

gdy użytkownik na podstawie

zbioru dostępnych statystyk i

wiedzy dodatkowej może coś

wydedukować o statystyce

zastrzeżonej.

WYBRANE METODY ATAKU

STATYSTYCZNYCH BAZ DANYCH

• Atak z użyciem małych i dużych

zbiorów odpowiedzi.

• Atak z użyciem szperaczy

(indywidualne, ogólne, podwójne,

łączne).

• Atak medianą.

• Atak za pomocą wstawiania i

usuwania rekordów.

WYBRANE METODY ATAKU

STATYSTYCZNYCH BAZ DANYCH

• Atak z użyciem równań liniowych,

np.:

- pytania specyfikowane przez

klucze,

- sterowanie stopniem pokrywania

się zbiorów odpowiedzi,

- pytania specyfikowane przez

formułę charakterystyczną.

• Sterowanie licznością zbioru

odpowiedzi.

• Sterowanie stopniem pokrywania

się zbiorów odpowiedzi.

• Sterowanie przez ograniczanie

statystyk (np. zabranianie komórek

(przedziałów), pytania

implikowane, podział bazy danych).

WYBRANE MECHANIZMY OCHRONY

STATYSTYCZNYCH BAZ DANYCH

WYBRANE MECHANIZMY OCHRONY

STATYSTYCZNYCH BAZ DANYCH

• Sterowanie dodające szum do

statystyk (np. zniekształcanie

odpowiedzi, zniekształcanie

danych, losowanie zbioru

odpowiedzi, odpowiedzi losowane).

Efektywne, proste w implementacji,

przyłączane do prawie wszystkich

systemów baz danych.

PRAKTYKA

• Usuwanie identyfikatorów.

• Wprowadzanie szumu do danych.

• Zabranianie danych o dużej wrażliwości.

• Usuwanie rekordów z granicznymi

wartościami.

• Dostarczanie jak najmniejszych próbek

rzeczywistych i kompletnych danych.

• Zasada ograniczonego udostępniania

danych.

Abstrakcyjny model statystycznej

bazy danych

Rekord

A … A …

A

N

1

1

1

1

1

j

M

X

…

X

…

X

X

…

X

…

X

X

…

X

…

X

1

M

1j

i 1

i j

i

M

N j

N

M

i

N

Nazwis

ko

Płeć

Wydział

GP

SAT

Rok

Allen

Baker

Cook

Davis

Evans

Frank

Good

Illes

Jones

Kline

Lane

Hall

Moore

Kobieta

Kobieta

Kobieta

Kobieta

Kobieta

Kobieta

Mężczyz

na

Mężczyz

na

Mężczyz

na

Mężczyz

na

Mężczyz

na

Mężczyz

na

Mężczyz

na

CS

CS

CS

CS

CS

EE

EE

EE

EE

Bio

Bio

Psy

Psy

1980

600

1978

3,5

2,2

1981

3,8

3,4

2,8

3,8

2,5

3,0

3,5

1980

1978

1979

1978

1979

1979

1981

1981

1978

1979

520

630

800

500

580

700

580

600

750

500

600

650

2,5

4,0

3,0

3,2

Statystyczna baza danych zawierająca

N= 13

Bezpieczeństwo i dokładność

danych

S

P

D

R

wszystkie

statystyki

statystyki

wrażliwe

statystyki

niewrażliwe

(przy danej

polityce)

statystyki

udostępnione (przy

danym

mechanizmie)

statystyki

ujawnione

Baza danych

bezpieczna: D P

Baza danych

dokładna: D= P

U

I

Wartości atrybutów

Atrybut

A

j

Wartości

(A

j

)

Płeć

Wydział

Rok

SA

T

GP

2

50

4

50

41

Mężczyzna ,Kobieta

Bio, CS, EE, Psy,…

1978, 1979, 1980, 1981

310, 320, 330, …, 790,

800

0,0 0,1 0,2 , …, 3,9 , 4,0

Abstrakcyjny model bazy danych zawierającej rekordy studentów

Student

{ Mężczyzn

a

Kobieta }

1981 }

{ 1978

1979

1980

Mężczyz

na 1978

Mężczyz

na 1979

Mężczyz

na 1980

Mężczyz

na 1981

Kobie

ta

1978

Kobie

ta

1979

Kobie

ta

1980

Kobie

ta

1981

Liczba studentów według Płci i Roku

Liczba punktów SAT według Płci i Roku

Płeć

Rok

Suma

Suma

Kobieta

Mężczyzna

1978

1979

1980

1981

ogółem

Płeć

Rok

Suma

Suma

Kobieta

Mężczyzna

1978

1979

1980

1981

ogółem

1

1

2

2

2

2

2

3

3

0

4

4

6

7

1

3

800

500

0

133

0

112

0

193

0

115

0

118

0

168

0

112

0

248

0

273

0

375

0

426

0

801

0

PODSUMOWANIE

• Dostępne na rynku uniwersalne

systemy zarządzania bazami danych

jawnie nie oferują mechanizmów

wspierających procesy ochrony

statystycznych baz danych.

• Bardzo rzadko mechanizmy ochrony

statystycznych baz danych są

uwzględniane na etapie

projektowania.

PODSUMOWANIE

• Brak jednoznacznie zdefiniowanych

i dostępnych mechanizmów

ochrony statystycznych baz danych

powoduje wdrażanie różnych

rozwiązań zastępczych, które

podrażają koszty eksploatacji, nie

gwarantując wymaganego poziomu

poufności.

PODSUMOWANIE

• Liczba zastosowań bazodanowych,

często o charakterze uniwersalnym,

a więc realizujących zadania

statystyczne i niestatystyczne,

gwałtownie rośnie. Istnieje

potrzeba koegzystencji

mechanizmów ochrony dla obu

kategorii zastosowań.

PODSUMOWANIE

• Ustawa o ochronie danych

osobowych wymusi stosowanie

odpowiednich rozwiązań i

właściwych mechanizmów ochrony

statystycznych baz danych

osobowych.

Dla danych wartości [A

j

] każdego z M atrybutów A

j

( j =1,…M ) istnieje

możliwych różnych rekordów opisanych formułami o

postaci

( A

1

= a

1

) … ( A

M

= a

M

)

przy czym a

j

jest pewną wartością atrybutu A

j

.Zbiór

odpowiedzi dla formuły o takiej postaci nazywamy

zbiorem elementarnym, ponieważ nie można go już dalej

podzielić .

E =I I

j=1

M

[ A

j

]

. .

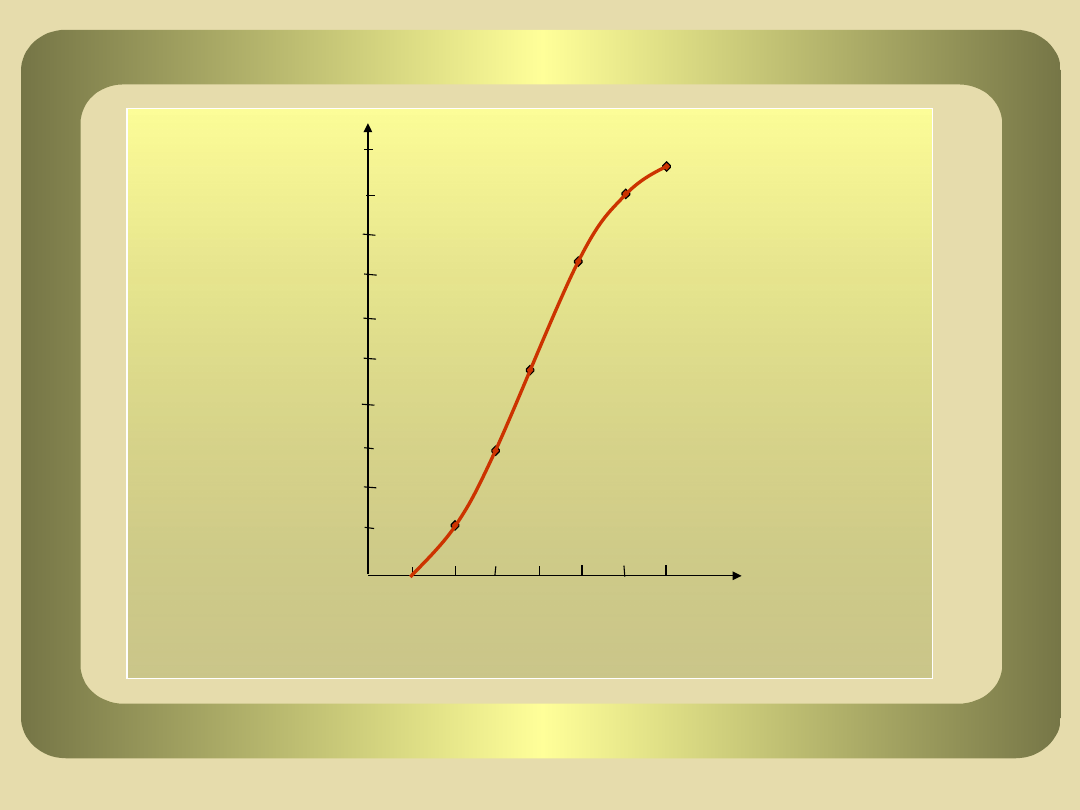

Identyfikacja rekordów w

próbie danych

10

0

9

0

8

0

7

0

6

0

5

0

4

0

3

0

2

0

1

0

0

4

5

6

7

8

9

1

0

Liczba atrybutów potrzebna do

identyfikacji

O

d

se

te

k

z

id

e

n

ty

fi

ko

w

a

n

y

ch

re

ko

rd

ó

w

Polityka bezpieczeństwa

informacyjnego

Definicje polityki bezpieczeństwa w Polsce

Definicje polityki bezpieczeństwa w Polsce

„...zestaw praw, reguł i praktycznych

doświadczeń regulujących

sposób zarządzania, ochrony dystrybucji

informacji wrażliwej

wewnątrz określonego systemu ...”

( PN - I - 2000 )

„...zasady, zarządzenia i praktyki ,które określają, jak zarządzane ,

chronione i dystrybuowane są zasoby w instytucji i jej systemach

informatycznych...”

( PN -I - 13335/1 )

„...zbiór zasad , instrukcji, procedur i wytycznych określających co,

komu i w jaki sposób może być udostępnione oraz w jaki

sposób chronione...”

( wg praktyków )

Polityka bezpieczeństwa fundamentem systemu informatycznego

Polityka bezpieczeństwa fundamentem systemu informatycznego

Wprowadzeni

e

•

Informacja :

- zasób instytucji

- przechowywana i przetwarzana

w różnych miejscach

- posiada swoją wartość

- jest zagrożona – ryzyko utraty

•

informacja musi być chroniona :

- dostępność

- poufność

- integralność

•

zarządzanie bezpieczeństwem

informacji

Brak polityki bezpieczeństwa

Brak polityki bezpieczeństwa

Wartościowe

informacje

Internet

Niebezpieczne

dane

Bezpieczny

styk

Najlepsze

produkty

Zaawansowana

konfiguracja

Specjaliści

Najwyższej klasy

Sieć wewnętrzna

instytucji

Po co te

Utrudnienia ?

Polityka bezpieczeństwa – przykładowe określenia

Polityka bezpieczeństwa – przykładowe określenia

•

„ Plan lub sposób postępowania przyjęty w

celu

zapewniania bezpieczeństwa systemu

informatycznego”

źródło : (PN-ISO/IEC) 2382-

8-2001

•

Dokument biznesowy – zawiera ogólne

stwierdzenia dotyczące :

- wymagań w zakresie ochrony informacji

- delegacji uprawnień oraz zakresu

obowiązków

i odpowiedzialności poszczególnych osób w

instytucji

- delegacji uprawnień oraz zakresu

obowiązków

i odpowiedzialności osób związanych z

zarządzaniem

bezpieczeństwem informacji

- środków kontroli niezbędnych do ochrony

informacji

cdn.

Polityka bezpieczeństwa – przykładowe określenia

Polityka bezpieczeństwa – przykładowe określenia

•

Prezentuje stanowisko kierownictwa co do

oczekiwanych zachowań i rezultatów w

zakresie

bezpieczeństwa informacji

•

Dokumentuje troskę kierownictwa o

bezpieczeństwo

informacji

•

Wspólna decyzja wielu osób – np. :

- kierownictwa instytucji

- przedstawicieli działu IT

- kierownictwa

jednostek organizacyjnych

- przedstawicieli działu personalnego

- prawników

- przedstawicieli audytu wewnętrznego

dotycząca bezpieczeństwa informacji

Polityka bezpieczeństwa – korzyści

Polityka bezpieczeństwa – korzyści

•

Ustalony szkielet systemu zarządzania

bezpieczeństwem informacji

•

Jasno zdefiniowane co jest, a co nie jest

dozwolone

•

Fundament strategii bezpieczeństwa, która

zawiera

wskazówki jakie narzędzia i procedury są

potrzebne instytucji :

- budżet staje się realny – a wręcz możliwy

do określenia

- nie trzeba „wymyślać koła od nowa”

w jednostkach organizacyjnych- np. w

zakresie

środków kontroli bezpieczeństwa

cdn.

Polityka bezpieczeństwa – korzyści

Polityka bezpieczeństwa – korzyści

•

W trakcie tworzenia polityki bezpieczeństwa

następuje naturalna edukacja i zaangażowanie

kierownictwa w temat bezpieczeństwa

•

Demonstruje zgodność i pełne wsparcie

kierownictwa

•

Reprezentuje podjęte decyzje zanim

wprowadzone

zostały środki kontroli

•

Pozwala na edukację pracowników w zakresie

wartości bezpieczeństwa informacji w

instytucji

cdn.

Polityka bezpieczeństwa – korzyści

Polityka bezpieczeństwa – korzyści

•

Promuje zarządzanie bezpieczeństwem

oparte

oparte na odpowiedzialność i rozliczeniu

•

Stanowi podstawę audytu

•

Wypracowana w szerokim gronie

kierownictwa

i zaakceptowana ma szansę realizacji w

całej

organizacji

•

Spójna polityka gwarantuje jednorodne

środki

kontroli bezpieczeństwa w całej

organizacji

•

Fundament który pozwala zarządzać

bezpieczeństwem informacji

Opracowanie polityki bezpieczeństwa (standard między narodowy)

Opracowanie polityki bezpieczeństwa (standard między narodowy)

–

–

przykładowe podejście

przykładowe podejście

Polityka

bezpieczeństwa

Kadra

kierownicza

Jednostki

organizacyjne

Dział personalny

Prawnicy

IT

Audyt

wewnętrzny

Departament

bezpieczeństwa

Marketing

Prawo i

standardy

np. ISO/IEC 17799-2000 ( E

)

Wiedza i

doświadczenie

Wzorce

Analiza ryzyka

+

=

Opracowanie polityki bezpieczeństwa –

Opracowanie polityki bezpieczeństwa –

przykładowy proces

przykładowy proces

Podstawy bezpieczeństwa

Wzorce PB

Szkice polityki bezpieczeństwa

Przegląd i analiza

Polityka bezpieczeństwa

Standardy i zalecenia

Potrzeby

biznesowe

Przegląd

PB

Rozwiązania

alternatywne

Warsztaty

Zarządzanie bezpieczeństwem informacji

Zarządzanie bezpieczeństwem informacji

Polityka

bezpieczeństwa

Strategia

Wdrożenie

środków kontroli

Analiza

ryzyka

Audyt

Analiza i wybór

technologii

Wdrożenie

technologii

Administracja

i

monitorowanie

Usługi - rozwiązania

Usługi - rozwiązania

Security

Empowering

E - Strategies

Obszar architektury

bezpieczeństwa :

• Portal

• Mobile e –Services ( WAP )

• CRM

• PKI

•…

Obszar zarządzania

ryzykiem

• Analiza ryzyka

• Testy penetracyjne

• Intrusion managament

•…

Obszar strategii

bezpieczeństwa :

•Polityka bezpieczeństwa

•Promocja bezpieczeństwa

• E – security readiness

•…

Obszar wdrażania elementów

infrastruktury :

• HP VirtualVault

• Firewall

• IDS

• Zabezpieczenie OS

•…

E-

E

na

bli

ng

S

ec

ur

ity

Se

rv

ice

Ris

k M

an

ag

em

en

t

Se

rvic

es

Se

cu

rit

y

St

ra

te

gy

Se

rv

ic

es

E- S

ecu

rity

Infra

stru

cture

Serv

ices

Polityka bezpieczeństwa – podsumowanie

Polityka bezpieczeństwa – podsumowanie

•

Brak polityki bezpieczeństwa =

brak

bezpieczeństwa

•

Polityka bezpieczeństwa jest potrzebna i musi

być :

- zrozumiała

- rozpowszechniona w instrukcji

- aktualizowana

•

Polityka niezrozumiała =

brak

bezpieczeństwa

•

Polityka nierozpowszechniona

=

brak

bezpieczeństwa

WSTĘPNY AUDYT STANU REALIZACJI

WSTĘPNY AUDYT STANU REALIZACJI

Ustawy o Ochronie Danych

Ustawy o Ochronie Danych

Osobowych

Osobowych

oraz ustaw pokrewnych , w tym o

oraz ustaw pokrewnych , w tym o

Ochronie Danych

Ochronie Danych

Niejawnych

Niejawnych

w Zakładzie

w Zakładzie

WSTĘPNY AUDYT STANU REALIZACJI

Ustawy o Ochronie Danych

Osobowych

oraz ustaw pokrewnych, w tym o

Ochronie Danych

Niejawnych

w Zakładzie

WSTĘPNY AUDYT STANU REALIZACJI

WSTĘPNY AUDYT STANU REALIZACJI

Ustawy o Ochronie Danych

Ustawy o Ochronie Danych

Osobowych

Osobowych

oraz ustaw pokrewnych , w tym

oraz ustaw pokrewnych , w tym

o

o

Ochronie Danych

Ochronie Danych

Niejawnych

Niejawnych

w Zakładzie

w Zakładzie

WSTĘPNY AUDYT STANU REALIZACJI

WSTĘPNY AUDYT STANU REALIZACJI

Ustawy o Ochronie Danych

Ustawy o Ochronie Danych

Osobowych

Osobowych

oraz ustaw pokrewnych , w tym

oraz ustaw pokrewnych , w tym

o

o

Ochronie Danych

Ochronie Danych

Niejawnych

Niejawnych

w Zakładzie

w Zakładzie

Ocena Ogólna

Ocena 1:

Nie wdrożono przedsięwzięć

wynikających

z ustawy o ochronie

danych niejawnych.

uwagi :

- narusza to postanowienia ustawy

- odpowiedzialność: kierownik podmiotu

Ocena 2:

Poziom bezpieczeństwa

danych

osobowych jest

niewystarczający.

uwagi :

- niewłaściwa struktura organizacyjna

- dokumentacja niekompletna .

Ocena Ogólna

( cd )

Ocena Ogólna

( cd )

Ocena 3 :

Nie ma dokumentu nt.

polityki

ochrony danych

osobowych .

uwagi :

- dokument taki powinien być zatwierdzony przez

zarząd ( Prezesa Zarządu)

Ocena 4:

Nie wdrożono programu

szkoleń dla osób

przetwarzających dane

osobowe.

uwagi :

-należy zorganizować i wdrożyć plan szkolenia dla

różnych kategorii osób kierownictwa (w tym zarządu ) ,

innych osób funkcyjnych, przetwarzających dane osobowe

Ocena Ogólna

( cd )

Wniosek 1

Spełnienie wymagań ustaw o ochronie danych niejawnych

i ochronie danych osobowych -

- bezpieczeństwo informacyjne Zakładu

Zadanie..............................

.... pełny audyt

bezpieczeństwa informacyjnego

Stopień pilności....................

bardzo pilne

Rodzaj odpowiedzialności ...

karna i służbowa

Kto odpowiada .....................

kierownik jednostki

organizacyjnej (Zarząd , Prezes )

Szacunkowy koszt .............

( w zależności od zakresu:

diagnoza stanu,

opracowanie planu

,spełnienia wymagań ustawowych,

opracowanie wzoru polityki

bezpieczeństwa )

- 30 000 do - 200 000 zł

• Należy opracować spójną politykę bezpieczeństwa

informacyjnego w ZEWT,

zatwierdzoną przez Zarząd Zakładu zawierającą zasady

bezpieczeństwa

informacyjnego i mającą „ odbicie” w strukturze

organizacyjnej odpowiedzialnej

za jej wdrożenie - poziomy i sposoby weryfikacji

odpowiedzialności w obszarze

bezpieczeństwa Zakładu.

Jej integralnym składnikiem powinny być cele i

polityka ochrony

danych osobowych

Audyt powinien być przeprowadzony z udziałem

wyznaczonego zespołu

specjalistów Zakładu. Na takiej podstawie

możliwe będzie ustalenie

szczegółowego wykazu przedsięwzięć wraz z

harmonogramem i

kosztami. W rezultacie powstałby pełny projekt

bezpieczeństwa

informacyjnego ZEWT .

Komentarz

Komentarz

Komentarz

Komentarz

Wniosek 2 / 1

Spełnienie wymagań ustawy o ochronie

danych osobowych

Stopień pilności .......................................

.- pilne , po

ukończeniu pełnego audytu

- powinna ulec zmianie struktura organizacyjna

stanowisk i komórek

odpowiedzialnych za ochronę danych osobowych.

Należy przyjąć jako

przejściowe obecne rozwiązania, obowiązujące do

czasu spełnienia

ustaleń pełnego audytu bezpieczeństwa

informacyjnego Zakładu.

W myśl ustawy o ochronie danych osobowych -

Administrator Danych jest funkcją

nie tyle techniczną co prawną ( !!! ). Organ ten ma prawo

podejmować czynności

prawne w imieniu Zakładu.

- Zarząd wyznacza Administratora Bezpieczeństwa

Informacji.

W ustawie nie występuje stanowisko Pełnomocnika choć

nie zakazuje się powołania

takiej funkcji. Przy zbiorowym kierownictwie ( Zarząd

Zakładu ) taką rolę winna pełnić

osoba mająca pozycję skutecznego oddziaływania

zarówno na obszary elektro -

- nicznego , jak i tradycyjnego przetwarzania danych. (np.

członek zarządu,

dyrektor generalny...)

Jest błędem skupienie funkcji ochronnych w komórkach

organizacyjnych

informatyki. Ochrona danych osobowych musi w

jednakowym stopniu obejmować

tradycyjne i elektroniczne przetwarzanie danych i mieć

takie same rygory.

Ponadto należy rozdzielić funkcje wykonawcze od

kontrolnych. Dotyczy to szczególnie funkcji Pełnomocnika ,

która winna być umieszczona poza Wydziałem

Informatyki i tak umiejscowiona aby przepływ informacji

był prawidłowy i

umożliwiał prowadzenie właściwych czynności nadzorczo -

kontrolnych

zgodnie z Ustawą.

Komentarz

Komentarz

Wniosek 2 / 2

Należy dokonać przeglądu i weryfikacji całej dokumentacji

dotyczącej ochrony danych osobowych -

- istniejąca dokumentacja jest niewystarczająca.

Stopień pilności ..............................-

pilne

Ttyb ..................................................

- we własnym

zakresie lub z pomocą Audytora

Należy wyłonić dokumenty nakazane bezpośrednio

ustawą. Uzupełnić ich

merytoryczną zawartość w świetle poprawionych

zapisów Ustawy.

Uwzględnić nazewnictwo zalecane przez ustawodawcę

oraz obowiązujące dla

dokumentów normatywnych.

Dokumentacja winna podlegać weryfikacji merytorycznej

i formalnej i na takiej

podstawie powinna być zmodyfikowana lub uzupełniona.

Komentarz

Komentarz

Wniosek 2 / 3

Opracowanie i wdrożenie szczegółowego programu szkolenia

wszystkich osób biorących udział w przetwarzaniu

danych osobowych

Stopień pilności .......................................

.- bardzo

pilne

Szacunkowy koszt ....................................

- 2000 -

3000zł (na terenie zakładu )

Zadanie

: szkolenie dla kadry kierowniczej (Zarząd i

wyznaczone osoby ze ścisłego

kierownictwa( dyrektorzy rejonów, dyrektorzy z

centrali, pełnomocnik ochrony ).

Czas trwania

- ok. 4 godz.

Tematyka

- Ogólna problematyka

ochrony informacji wrażliwych

w firmie , w tym danych osobowych. Zadania i

odpowiedzialność( w tym karna )

kierownictwa wynikająca z Ustawy. Organizacja

ochrony danych osobowych .

Tryb szkolenia

- zewnętrzna firma

Wniosek 2 / 3

Zadanie

:szkolenie średniego personelu kierowniczego

w zakresie ochrony

danych osobowych i ochrony informacji zawierających

tajemnice zawodowe,

obowiązujące w Zakładzie procedury .

Czas trwania

- 6-8 godz .

Tryb szkolenia

- 75% - zewnętrzna firma , 25% -

Pełnomocnik

Stopień pilności

; bardzo pilne

Szacunkowy koszt

: grupa - 2000 zł

Zadanie

: szkolenie osób niefunkcyjnych biorących

udział w przetwarzaniu

danych osobowych ( ok..400 osób )

Stopień pilności

: bardzo pilne

Tryb :

w rejonach po jednej dwie grupy oraz w

centrali dwie grupy

Koszt instruktora Audytora

od 75- 100 zł na osobę

dla grup 20 osobowych

Tematyka

- szczególna odpowiedzialność za przetwarzanie

danych osobowych ,

organizacja ochrony danych osobowych w Zakładzie.

Czas

trwania

- 2 godz.

Tryb szkolenia

- Pełnomocnik , ZABI i RABI + firma

zewnętrzna .

Uwaga

: bezpośrednie zaangażowanie firmy zewnętrznej

nie powinno przekroczyć

50% czasu , ponieważ to szkolenie ma być okazją do

zapoznania się szerokiej

grupy pracowników z osobami odpowiedzialnymi za

ochronę danych osobowych

w Zakładzie. Wszystkie ww. szkolenia powinny odbywać

się wg planu przy-

-gotowanego przez Pełnomocnika i zatwierdzonego przez

Zarząd .

Fakt zarządzenia szkoleń wraz z programem zajęć i

obowiązkową listą uczestników

winien być odnotowany w dokumentacji firmy (zarządzenie

Zarządu). Po zakończeniu

szkolenia należy sporządzić sprawozdanie z potwierdzoną

listą obecności .

Zadanie

: szkolenie pełnomocnik ds. Ochrony danych

osobowych , ZABI , RABI

pełne przeszkolenie z wymagań ustawy oraz procedur

obowiązujących w Zakładzie

Czas trwania

- 3 razy 7 godz.

Tryb szkolenia

: zewnętrzna

firma

Tematyka

Tematyka

Podstawy Prawne

Podstawy Prawne

Wykaz dokumentów i aktów prawnych

1. Ustawa z dnia 16 kwietnia 1993r. O zwalczaniu nieuczciwej konkurencji-

Dz. U. 93.47.221.

2. Ustawa z dnia 22 stycznia 1999r. O ochronie informacji niejawnych -

Dz . U.99. 11. 95.

3. Ustawa z dnia 3 lutego 2001 r. o zmianie ustawy o ochronie informacji

niejawnych- Dz. U. 01. 22. 247.

4. Rozporządzenie Prezesa Rady Ministrów z dnia 25 lutego 1999r. W sprawie

podstawowych wymagań bezpieczeństwa systemów i sieci

teleinformatycznych - Dz. U.99.18. 162.

5. Rozporządzenia Rady Ministrów z dnia 9lutego 1999 r. w sprawie organizacji

kancelarii tajnych Dz. U. 99.18.159.

6. Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych -

Dz. U. 97. 133. 883.- ze zmianami Dz. U. 00. 12. 136; Dz. U. 01 42. 474;

Dz. U 00. 50. 580;Dz. U. 00. 116.1216; Dz. U.01. 49. 509; Dz. U01. 100. 1087;

Podstawy Prawne

Podstawy Prawne

Wykaz dokumentów i aktów prawnych

7. Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia3 czerwca

1998 r. w sprawie określenia podstawowych warunków technicznych i

organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informa-

tyczne służące do przetwarzania danych osobowych - Dz. U. 98.80.521.

8.

Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 18

października 2001 r. zmieniające rozporządzenie w sprawie określenia

podstawowych technicznych i organizacyjnych, jakim powinny odpowiadać

urządzenia i systemy informatyczne służące do przetwarzania danych

osobowych Dz. U. 01.121.1306.

9. Ustawa z dnia 6 września 2001 r. o dostępie do informacji publicznej-

Dz. U. 01.112. 1198.

10.Polska Norma- Technika informatyczna - Wytyczne do zarządzania zabezpiecze-

niami systemów informatycznych - Pojęcia i modele zabezpieczeń -

informatycznych - PN- I 13 335- 1.

11.Polska Norma - Technika informatyczna - Zabezpieczenia w systemach

informatycznych - Terminologia - PN - 1- 2000.

Wykaz

Wykaz

Podstawowej dokumentacji i zadań z zakresu ochrony informacji niejawnych

1. Dokument organizacyjny - Powołanie pełnomocnika ds.ochrony informacji

niejawnych - na warunkach przewidzianych ustawą.

2. Dokument organizacyjny - Zorganizowanie „pionu ochrony” - wydzielonej

komórki organizacyjnej zajmującej się wyłącznie zadaniami ochrony informacji

.

3. Plan ochrony jednostki organizacyjnej .

4. Plan ochrony systemów i sieci teleinformatycznych i telekomunikacyjnych - w

tym plany awaryjne i kryzysowe .

5. Szczegółowe wymagania w zakresie ochrony informacji oznaczonych

klauzulą „zastrzeżone’’ .

6. Plan szkolenia z zakresu ochrony informacji niejawnych .

7. Plan kontroli ewidencji , materiałów i obiegu dokumentów .

8. Ewidencja poświadczeń bezpieczeństwa .

9. Regulamin pracy kancelarii tajnej .

10. Zestaw rejestrów i ewidencji prowadzonych przez kancelarię tajną - wg

oddzielnego wykazu .

Wykaz

Wykaz

Podstawowej dokumentacji i zadań z zakresu ochrony informacji niejawnych (cd.)

11. Szczegółowe obowiązki pracowników „pionu ochrony”

12 . Wykazy stanowisk lub rodzajów prac zleconych, z którymi łączyć się może

dostęp do informacji niejawnych (oddzielnie dla każdej grupy informacji ).

13. Określenie strefy administracyjnej i stref bezpieczeństwa .

14. Plan fizycznej ochrony stref , tym ochrony dostępu , p-poż. , przed skutkami

katastrof żywiołowych, budowlanych , terroryzmu itp..

15. Szczególne wymagania bezpieczeństwa systemów / sieci teleinformatycznych.

16. Rejestr certyfikatów bezpieczeństwa dla urządzeń, systemów lub sieci

teleinformatycznych .

17. Warunki i sposób udzielania upoważnień użytkownikom systemów IT.

18. Warunki sposób przydziału kont i haseł użytkownikom systemów IT.

19. Analiza zagrożeń i analiza ryzyka .

20. Instrukcja (plan) ochrony systemów IT.

Pięć Pytań

Do Kierownictwa Dowolnej Firmy

Pięć Pytań

Do Kierownictwa Dowolnej Firmy

Każdy członek kierownictwa firmy świadomy problemów , jakie wiążą się z bezpieczeństwem

jego systemu informacyjnego, powinien być w stanie udzielić odpowiedzi na pięć pytań :

1

1

Czy opracowali Państwo założenia dotyczące bezpieczeństwa

informatycznego w swojej firmie?

Czy zostały one podane do wiadomości pracowników ?

2

2

Czy powierzyli Państwo osobie bezpośrednio Państwu podległej

funkcję szefa ds. zabezpieczeń systemu informacyjnego

(ścisłego odpowiednika ) firmy ?

3

3

Czy ustalili Państwo obszary szczególnej wrażliwości na ryzyko

informatyczne i oszacowali bezpośrednie oraz pośrednie straty

finansowe, które mogą powstać z tego tytułu ?

4

4

Czy ustalili Państwo swój poziom „maksymalnego dopuszczalnego

ryzyka” wyrażony wielkością funduszy własnych, które

„godzą się Państwo stracić” na skutek negatywnych zdarzeń

rzutujących na system teleinformacyjny firmy ?

5

5

Czy w razie dłuższej przerwy w dostępności do systemu

informatycznego firmy wiedzą Państwo, w jakim terminie

podległe Państwu komórki będą w stanie wznowić

normalną pracę ?

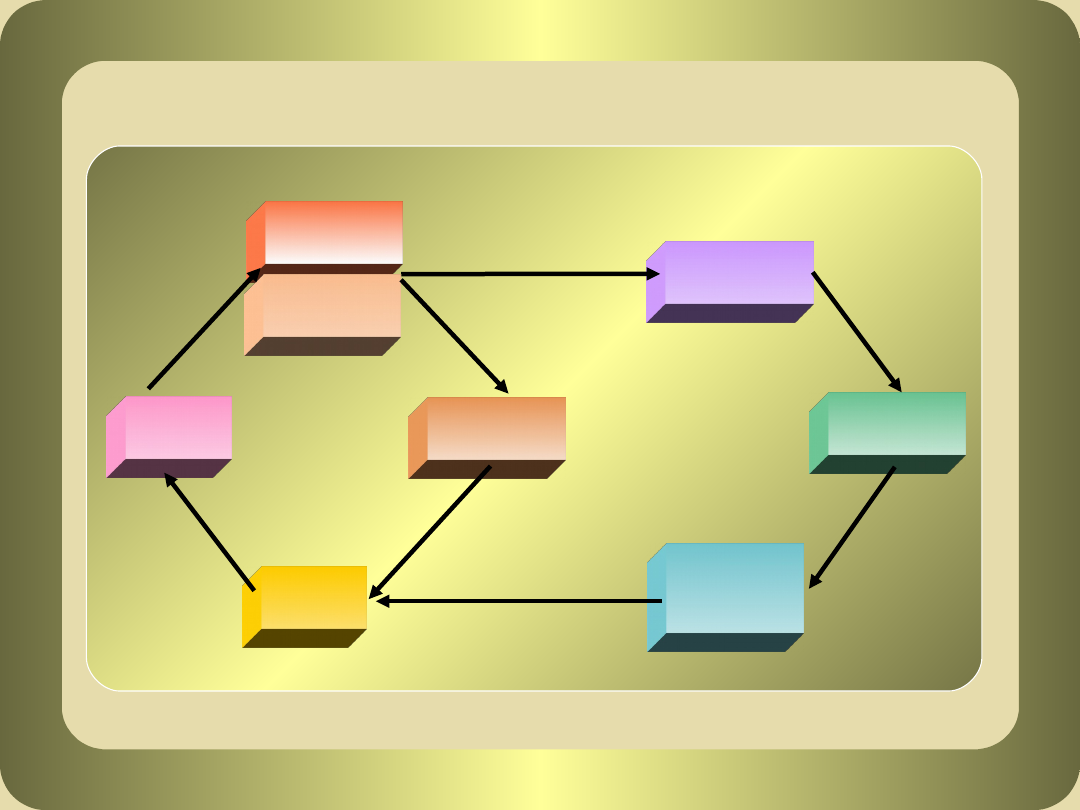

Zależności pomiędzy elementami ITSec

ZASOBY

ZASOBY

RYZYKO

RYZYKO

ZABEZPIECZENIA

ZABEZPIECZENIA

WARTOŚCI

WARTOŚCI

WYMAGANIA

w zakresie

ZABEZPIECZEŃ

wykorzystują

wykorzystują

zwiększa

zwiększa

naraża

naraża

zwiększają

zwiększają

chronią przed

chronią przed

zwiększają

zwiększają

posiadają

posiadają

analiza wskazuje

analiza wskazuje

realizowane przez

realizowane przez

ZAGROŻENIA

ZAGROŻENIA

PODATNOŚĆ

PODATNOŚĆ

Żródło: B. Kusina

Bezpieczeństwo i ochrona

statystycznych baz danych

SPECYFIKA STATYSTYCZNYCH BAZ

DANYCH

• Konieczność upublicznienia informacji

uzyskiwanych z poufnych (wrażliwych)

danych w celu szerszej dystrybucji.

• Statystyczna baza danych - umożliwienie

dostępu do statystyk o grupach

podmiotów, przy jednoczesnym

ograniczeniu dostępu do informacji o

konkretnym podmiocie.

• Statystyki zawierają ślad informacji

pierwotnej.

MODEL STATYSTYCZNEJ BAZY

DANYCH

• Zbiór N rekordów, z których każdy składa

się z M pól.

• Baza danych zawiera informacje o