Zagrożenia i

Metody

zabezpieczeni

a dla

telefonu

komórkowego

Telefon komórkowy to wciąż

łakomy kąsek dla złodzieja, a

utrata telefonu jest dotkliwa

dla każdego z nas.

Telefon komórkowy to wciąż

łakomy kąsek dla złodzieja, a

utrata telefonu jest dotkliwa

dla każdego z nas.

Związane jest to ze stratą nie tylko

sprzętu wartego kilkaset złotych, ale

przede wszystkim zgromadzonych w

pamięci telefonu danych, kontaktów

do starych znajomych, zdjęć i filmów,

ważnych wiadomości tekstowych czy

MMS-ów.

Związane jest to ze stratą nie tylko

sprzętu wartego kilkaset złotych, ale

przede wszystkim zgromadzonych w

pamięci telefonu danych, kontaktów

do starych znajomych, zdjęć i filmów,

ważnych wiadomości tekstowych czy

MMS-ów.

Jednak kradzież lub zgubienie telefonu

wiąże się jeszcze z innym zagrożeniem -

nasze prywatne dane mogą trafić w ręce

niepowołanych osób. Nie tylko kontakty,

SMS-y czy zdjęcia, ale także bardzo

poufne dane, jak numery i ha sła do kont

bankowych, które coraz częściej

przechowujemy w swoim telefonie.

Jednak kradzież lub zgubienie telefonu

wiąże się jeszcze z innym zagrożeniem -

nasze prywatne dane mogą trafić w ręce

niepowołanych osób. Nie tylko kontakty,

SMS-y czy zdjęcia, ale także bardzo

poufne dane, jak numery i ha sła do kont

bankowych, które coraz częściej

przechowujemy w swoim telefonie.

Tworzenie kopii

bezpieczeństwa

Aby bezpowrotnie nie stracić cennych

kontaktów, wiadomości, zdjęć czy też

innych danych zgromadzonych w

pamięci telefonu, powinno się regularnie

wykonywać ich backup.

Aby bezpowrotnie nie stracić cennych

kontaktów, wiadomości, zdjęć czy też

innych danych zgromadzonych w

pamięci telefonu, powinno się regularnie

wykonywać ich backup.

Najprościej do tego celu wykorzystać

oprogramowanie dołączone do

komórki, które synchronizuje dane

telefonu z komputerem tworząc kopię

na komputerze.

Najprościej do tego celu wykorzystać

oprogramowanie dołączone do

komórki, które synchronizuje dane

telefonu z komputerem tworząc kopię

na komputerze.

Dodatkowe

zabezpieczeni

a komórki

Przede wszystkim należy skorzystać ze

wszystkich możliwych zabezpieczeń, które

oferuje nam system komórki. Jednym z

takich rozwiązań jest na przykład

dodatkowy kod blokady.

Co dzięki temu można zyskać?

Przede wszystkim należy skorzystać ze

wszystkich możliwych zabezpieczeń, które

oferuje nam system komórki. Jednym z

takich rozwiązań jest na przykład

dodatkowy kod blokady.

Co dzięki temu można zyskać?

Z komórki, która trafi w ręce

niepowołanej osoby, nie będzie

można skorzystać, nawet jeśli

będzie włączona. Dzięki temu

nie tylko łatwo nie uzyska ona

dostępu do naszych danych,

ale przede wszystkim nie

wykona rozmów na nasz koszt.

Z komórki, która trafi w ręce

niepowołanej osoby, nie będzie

można skorzystać, nawet jeśli

będzie włączona. Dzięki temu

nie tylko łatwo nie uzyska ona

dostępu do naszych danych,

ale przede wszystkim nie

wykona rozmów na nasz koszt.

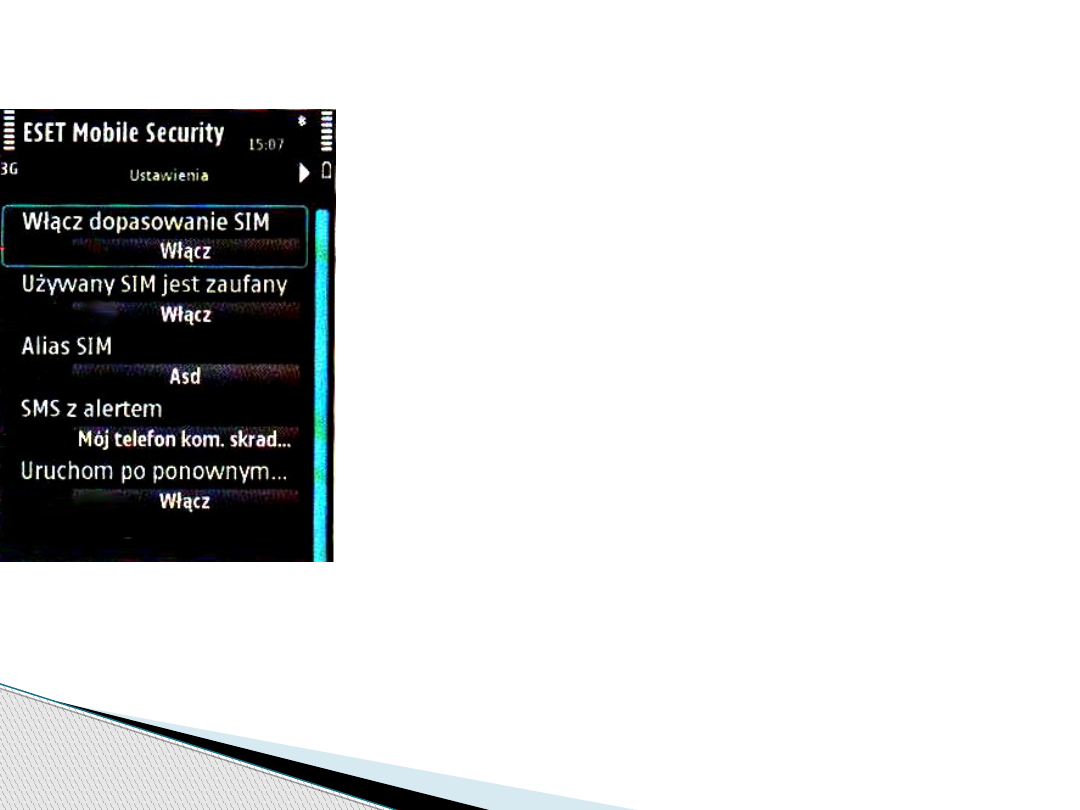

Jednak to nie wystarczy.

Najlepszy poziom

zabezpieczeń można

osiągnąć, instalując w

telefonie specjalną aplikację

ochronną. Jednym z takich

programów jest ESET Mobile

Security dostępny na telefony

z systemem Symbian oraz

Windows Mobile.

Jednak to nie wystarczy.

Najlepszy poziom

zabezpieczeń można

osiągnąć, instalując w

telefonie specjalną aplikację

ochronną. Jednym z takich

programów jest ESET Mobile

Security dostępny na telefony

z systemem Symbian oraz

Windows Mobile.

Aplikacja ESET Mobile Security to

uniwersalny pakiet bezpieczeństwa dla

komórek. W jego skład wchodzi funkcja

Anti-Theft, która zabezpiecza użytkownika

przed skutkami ewentualnej kradzieży

telefonu.

Aplikacja ESET Mobile Security to

uniwersalny pakiet bezpieczeństwa dla

komórek. W jego skład wchodzi funkcja

Anti-Theft, która zabezpiecza użytkownika

przed skutkami ewentualnej kradzieży

telefonu.

W praktyce po zainstalowaniu i odpowiedniej

konfiguracji program wykryje, gdy ktoś

włoży niezaufaną kartę SIM do skradzionej

komórki i powiadomi o tym urzytkownika

skradzionego telefonu, wysyłając dyskretną

wiadomość SMS na wskazane

numery.

W praktyce po zainstalowaniu i odpowiedniej

konfiguracji program wykryje, gdy ktoś

włoży niezaufaną kartę SIM do skradzionej

komórki i powiadomi o tym urzytkownika

skradzionego telefonu, wysyłając dyskretną

wiadomość SMS na wskazane

numery.

Dzięki temu nie tylko uzyskamy numer

telefonu złodzieja, który można zgłosić na

policję, ale przede wszystkim zdalnie

usuniemy wszystkie dane (również z karty

pamięci) znajdujące się w telefonie.

Dzięki temu nie tylko uzyskamy numer

telefonu złodzieja, który można zgłosić na

policję, ale przede wszystkim zdalnie

usuniemy wszystkie dane (również z karty

pamięci) znajdujące się w telefonie.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Tworzenie kopii bezpieczeństwa

- Slide 6

- Slide 7

- Dodatkowe zabezpieczenia komórki

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

Wyszukiwarka

Podobne podstrony:

Kody sieciowe dla telefonów komórkowych, kody do telefonów

Scenariusz zajęć świetlicowych - Telefon komorkowy a dobre wychowanie, Savoir vivre dla dzieci

DLA TYCH, KORZYSTAJĄCYCH Z TELEFONÓW KOMÓRKOWYCH

Nowoczesne metody antykoncepcji dla kobiet i mezczyzn

GSM to system telefonii komórkowej

II rok telefon komórkowy tekst 2 3

Oswojony smog przyjazny telefon komórkowy

ERGONOMIA TELEFONU KOMÓRKOWEGO

Moje usługi dodatkowe DLA TELEFONII ANALOGOWEI OFEROWANE W SYSTEMIE CENTRAL CYFROWYCH (2)

telefonia-komorkowa info

Metody - instrukcja dla badaczy STUDIA ZAOCZ 2011, Praca i czas prywatny

rynek telefonii komórkowej

Busłowska Metody zabezpieczenia

Metody statystyczne dla opornych cz 1

Metody zabezpieczania i oczyszczania powietrza

5 Savoir vivre Telefon komórkowy

więcej podobnych podstron