Zagrożenia w Internecie

i bezpieczeństwo w sieci

ZAGROŻENIA W

INTERNECIE

Dziś komputer i Internet to dla nas codzienność. Ciężko

byłoby

wyobrazić sobie nasze życie w tych czasach bez nich.

Sterują wieloma procesami, które dzieją się wokół nas. My

nimi

sterujemy. Służą do rozrywki, poszukiwania informacji,

utrzymywania

kontaktów ze światem, poznawania nowych ludzi na całym

świecie.

Dzięki nim możemy rozszerzać swoje horyzonty, robić

zakupy i sprzedawać przedmioty czy usługi bez wychodzenia

z domu, oglądać filmy, słuchać muzyki, a także pracować i

zarabiać pieniądze.

Ale wśród tych wszystkich dobrodziejstw czyha na nas

mnóstwo

zagrożeń. Jakie są to zagrożenia oraz jak możemy chronić

przed nimi siebie i swoich najbliższych?

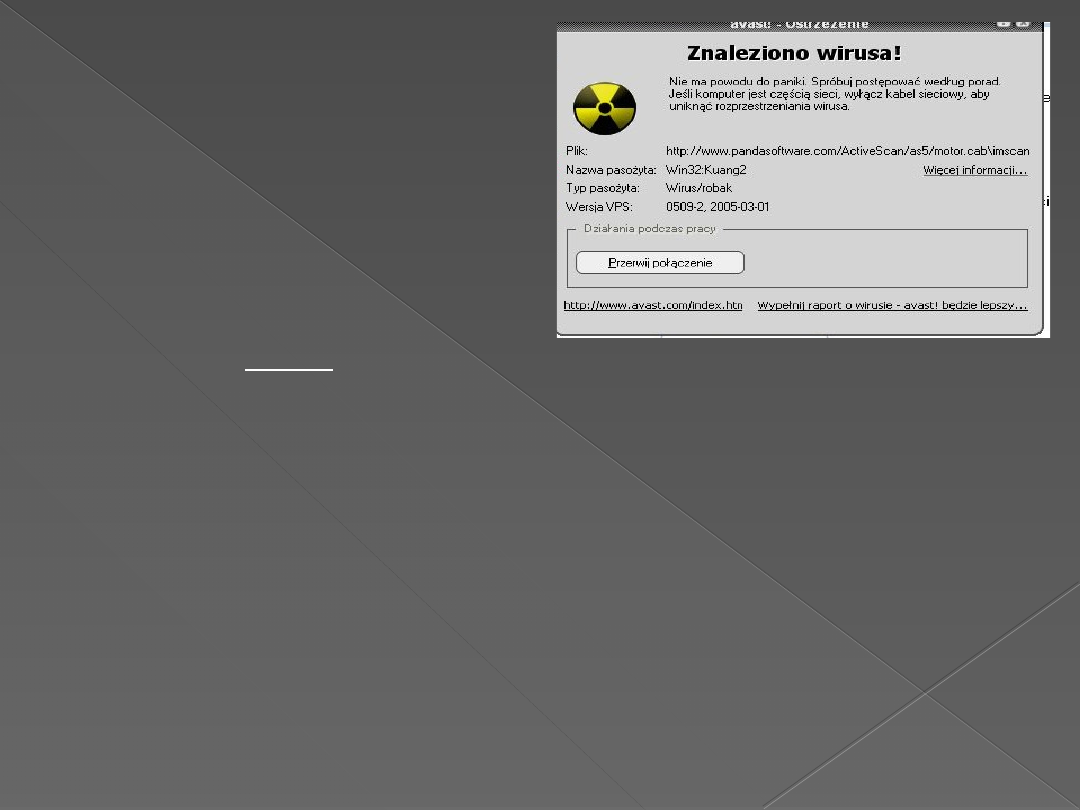

Wirusy…..

Czym jest wirus?

Wirus jest programem komputerowym o niewielkich

rozmiarach, zdolnym do rozmnażania się poprzez

doczepianie swojego kodu do innych plików, posiadający

celowe procedury destrukcyjne, takie jak:

- niszczenie lub zmiana zapisanych na dyskach

informacji

- generowanie dziwnych komunikatów, melodii...

- zakłócanie wyświetlania informacji na ekranie

- próby fizycznego uszkodzenia sprzętu.

Rodzaje wirusów

(1)...

Wirusy plikowe – modyfikują działanie plików

wykonywalnych (com, exe, sys...). Integrują

się z plikiem pozostawiając nienaruszoną większą część

jego kodu, a wykonywanie programu odwraca się w ten

sposób, że kod wirusa wykonywany jest jako pierwszy,

potem dopiero następuje uruchomienie programu, który

najczęściej już nie działa, ze względu na uszkodzenie

aplikacji. Wirusy te są najczęściej spotykane, ponieważ

bardzo szybko się rozprzestrzeniają, oraz ze względu na

łatwość pisania kodu.

Rodzaje wirusów

(2)...

Wirus dyskowy – podmienia zawartość głównego sektora

ładowania, przenosi się przez fizyczną wymianę każdego nośnika

pamięci. Dysk systemowy może zostać tylko wtedy zainfekowany,

gdy użytkownik uruchomi system z zainfekowanego nośnika.

Wirusy towarzyszące – wirusy tego typu wyszukują i zarażają pliki

*.exe, a następnie umieszczają plik o tej samej nazwie z

rozszerzeniem

*.com i umieszczają w nim swój własny kod wykonywalny, przy czym

system operacyjny najpierw wykonuje plik z rozszerzeniem *.com.

Wirus hybrydowy – jest połączeniem różnych rodzajów wirusów,

łączącym w sobie ich metody działania. Wirusy te szybko się

rozprzestrzeniają i nie są najłatwiejsze do wykrycia.

Rodzaje wirusów

(3)...

Wirus rezydentny – wirus ten instaluje się w różnych

miejscach

pamięci komputera. Do infekcji dochodzi w wyniku spełnienia

ściśle określonych warunków, którym może być na przykład

uruchomienie programu.

Wirus nierezydentny – uruchamia się, gdy uruchamiany

jest zarażony program, nie pozostawiając po sobie śladów w

pamięci komputera.

Wirus mieszany – po zainfekowaniu systemu początkowo

działa jak wirus nierezydentny, lecz po uzyskaniu pełnej

kontroli pozostawia w pamięci rezydentny fragment swojego

kodu.

Rodzaje wirusów

(4)...

MakroWirusy – wirusy tego typu nie zarażają

programów

uruchamialnych, lecz pliki zawierające definicje makr.

Do

replikowania się makrowirusy języki makr zawarte w

zarażonym środowisku. Uruchamiają się tak jak zwykłe

makro, a więc w środowisku innego programu.

Wirusy polimorficzne – dosyć trudne do wykrycia ze

względu na zdolność zmiany kodu swojego dekryptora.

Składa się z dwóch części – polimorficznego loadera

(dekryptora) oraz części zaszyfrowanej, stanowiącej

główny kod wirusa (kod przybiera inną formę po każdej

kolejnej infekcji).

Rodzaje wirusów

(5)...

Wirus metamorficzny – Cały kod wirusa jest

modyfikowany, zmienia się rozmieszczenie bloków instrukcji,

różne ciągi instrukcji o tym samym działaniu. Bardzo ciężkie

do wykrycia, aby je wykryć, oprogramowanie antywirusowe

musi tworzyć specjalne emulatory. Każda kolejna kopia

wirusa jest nowym wirusem, który jest w stanie stworzyć

kolejnego nowego wirusa.

Wirus sprzęgający – nie modyfikuje żadnego pliku na

dysku, lecz pomimo to jest bardzo żywotny i bardzo szybko

rozprzestrzenia się. Działa poprzez dołączenie do pierwszego

wskaźnika JAP'a zainfekowanego pliku wykonywanego do

pojedynczego JAP'a zawierającego swój własny kod.

Rodzaje złośliwego

oprogramowania (1)...

Bomba logiczna – złośliwy kod umieszczony w programie,

który

uaktywnia się tylko wtedy, gdy spełnione zostaną ściśle

określone warunki, np. liczba uruchomień danego programu,

określona data, usunięte dane.

Robak – w odróżnieniu od wirusów nie atakuje żadnych

plików, rzadko wywołuje niepożądane skutki uboczne, z

wyjątkiem uszczuplania wolnego miejsca na dysku. Tworzy w

niekontrolowany sposób własne duplikaty w zasobach sieci

komputerowej.

Królik – program, który na skutek błyskawicznego i

niekontrolowanego powielania się, zapełnia system.

Rodzaje złośliwego

oprogramowania (2)...

Koń trojański – może udawać dowolny

program, pożyteczne narzędzie lub

uaktualnienie do niego, który zawiera kod

realizujący inne funkcje niż te, o których

mowa jest w załączonej dokumentacji. Po

kilku godzinach pracy program dokona

spustoszeń na naszym dysku, zawiesi pracę

systemu... Innym rodzajem trojana jest

BACKDOORS, który służy hakerom jako

narzędzie do zdalnej administracji.

Luki i dziury w systemie

operacyjnym……

Exploity -programy wykorzystujące wszelkie luki i błędy w

systemach operacyjnych i oprogramowaniu. Dzielimy je na

pozwalające uzyskać prawa użytkownika i administratora,

umożliwiające atak przez podszywanie się pod adres IP,

powodujące atak na odmowę usługi.

Rootkity – ukrywające niebezpieczne pliki i procesy,

narzędzie

pomocnicze do włamań do systemów informatycznych,

umożliwiające przejęcie kontroli nad systemem. Może dostać

się do komputera np. wraz z aplikacją będącą w

rzeczywistości trojanem oraz ukrywać tego trojana przed

programem antywirusowym bądź użytkownikiem. Rootkity

działają w dwóch trybach – usermode – tryb użytkownika

oraz kernel–mode – tryb systemu operacyjnego. Rootkit

infekuje jądro systemu – przyczepia do niego swój kod. Może

się to odbywać w różny sposób, na przykład poprzez

modyfikację sterownika jakiegoś urządzenia, uruchomienie

dodatkowej usługi w systemie lub zmianę biblioteki DLL.

Co to są programy wywiadowcze?

Jak je rozpoznać?

Programy wywiadowcze (spyware – ang.) - jest to oprogramowanie

wykonujące określone działania, np. wyświetlanie reklam, zbieranie

informacji osobistych, zmiana konfiguracji komputera. Programy takie

mogą zmieniać stronę główną przeglądarki internetowej, lub

dodawać nowe, niechciane przez nas składniki przeglądarki. Często

programy takie instalują się do naszego komputera podczas instalacji

innych programów, np. do udostępniania muzyki czy filmów, a w licencji

jest o tym mała wzmianka. Oznakami „obecności” takiego programu na

naszym komputerze mogą być wyskakujące okienka reklamowe,

pojawiające się nawet wtedy, gdy nie przeglądamy witryn

internetowych, zostały zmienione domyślne ustawienia przeglądarki

internetowej i nie można przywrócić wcześniejszej konfiguracji bądź do

naszej przeglądarki zainstalowały się nie pobierane przez nas

dodatkowe składniki. Komputer może również wolniej działać i częściej

Może dochodzić do błędów i awarii.

Czym są ataki DoS i

DDoS?

Ataki tego typu wykorzystywane są do

blokowania łącza ofiary. Ataki typu DdoS

różnią się od ataków typu DoS tym, że

zamiast jednego komputera wysyłającego

setki zapytań do komputera ofiary, wysyła

je wiele komputerów, nad którymi

napastnik wcześniej przejął kontrolę. Ataki

typu DDoS służą najczęściej do np.

blokowania serwerów stron serwisów

aukcyjnych, firm.

Co to jest Phirsing i

Pharming?

Phirsing jest to podszywanie się pod strony banków lub

innych instytucji. Użytkownik dostaje emailem informację

z prośbą o zalogowanie się na danej stronie i sprawdzenie,

np. stanu konta, przy czym w tymże emailu podany jest

link na stronę spreparowaną. Gdy logujemy się na niej,

oszust otrzymuje nasze hasła i dostaje możliwość dostępu

do naszego prawdziwego konta.

Pharming - jest to metoda pozyskiwania haseł dostępu

do kont internetowych poprzez atak na serwery DNS,

dzięki czemu oszust będzie mógł przekierować internautę

na swoją stronę nawet, jeśli będzie poprawnie wpisany

adres, czy strona zostanie wybrana z zakładek. Należy

zawsze sprawdzać, czy na stronach bankowych, Z których

korzystamy, pojawia się symbol bezpiecznego połączenia

czy też "https://" przed internetowym adresem banku.

Co to są pliki cookie?

Są to pliki z krótkim opisem przesyłane przez serwer Web

i zapisywane przez przeglądarkę na dysku lokalnym naszego

komputera. Mogą zawierać rozmaite rodzaje informacji

o użytkowniku danej strony www i historii jego łączności z

daną

stroną (serwerem). Wykorzystywane są do automatycznego

rozpoznawania danego użytkownika przez serwer, stosowane

są w przypadku liczników, sond, sklepów internetowych

(obsługi „koszyków”), reklam, monitorowania aktywności

i zainteresowań odwiedzających.

Co to jest

cyberterroryzm?

Cyberterroryzm – jest to określenie pewnego rodzaju

przestępstw dokonywanych w wirtualnym świecie,

mających odniesienie w świecie realnym, w życiu

naszym

i innych ludzi. Cyberprzestępstwa mogą polegać na

przykład na wykorzystywaniu sieci internetowej do

kontaktowania się poszczególnych komórek

terrorystycznych w celu zaplanowania ataków. Typowe

cele ataków to, dajmy na to systemy kontroli lotów,

infrastruktura bankowa, elektrownie, czy systemy

dostarczania wody.

Co to jest spam?

Spam jest listem elektronicznym, w

który

są treści z reguły nam niepotrzebne (np.

reklama). Spam sam w sobie nie stanowi

niebezpieczeństwa dla naszych

komputerów, ale zapycha skrzynki

mailowe,

zabiera miejsce i nasz czas, który

poświęcamy na usuwanie go.

Co to są okna Pop-up?

Są to okna wyskakujące po

załadowaniu strony bądź w trakcie jej

otwierania, o treści reklamowej.

Kim jest Haker/Cracker?

Haker – jest to osoba o bardzo dużych umiejętnościach

informatycznych bądź elektronicznych, która identyfikuje się ze

społecznością hakerską. Uważanie kogoś za hakera jest wśród

hakerów i osób identyfikujących się z subkulturą hakerską wyrazem

wielkiego szacunku i jedynie inny haker może nadać to miano osobie

wcześniej za hakera nie uznawanej. Hakerzy odznaczają się bardzo

dobrą orientacją w internecie, znajomością wielu języków

programowania, a także świetną znajomością systemów

operacyjnych.

Media słowo „haker” powszechnie używają wobec osób łamiących

zabezpieczenia systemów komputerowych, co w słownictwie

informatycznym określa się mianem „crackingu”, a osoby łamiące te

zabezpieczenia - „crackerami”. Etykieta hakerska sprzeciwia się

cyberprzestępczości. Łamanie zabezpieczeń wymaga często bardzo

dużych umiejętności technicznych, można więc powiedzieć, że część

crackerów stanowią hakerzy. Słowo „haker” pochodzi z języka

angielskiego („hack” - poprawka, drobna modyfikacja).

Kim jest Haker/Cracker?

Haker/Cracker – jest to osoba, która wykorzystuje luki, słabe

punkty bądź łamie zabezpieczenia oprogramowania,

komputerowego bądź sieci, aby dostać się do zasobów

danego komputera lub przejąć kontrolę nad systemem. Cele

są różne, dla niektórych jest to chęć zysku możliwego do

wykorzystania przy pomocy wykradzionych danych, dla

innych ważne jest uzyskanie rozgłosu i wywołanie

zamieszania. Część hakerów/crackerów twierdzi, że włamując

się, przyczyniają się do zwiększenia dbałości administratorów

o zabezpieczenia, starając się odkryć potencjalne zagrożenia,

zanim zostaną one wykryte przez potencjalnych

włamywaczy, a także przyczyniają się do szybszego

wydawania „łatek” przez producentów oprogramowania.

Etyka….

Hakerów/Crackerów, ze względu na stosowaną etykę, wyróżnia się na:

Black hat – działających na granicy, bądź poza granicami prawa,

Znalezionych błędów/luk w oprogramowaniu nie publikują, bądź

wykorzystują w nielegalny sposób.

White hat – osoby działające legalnie bądź starające się nie wyrządzać

szkód. Wykryte prze siebie błędy/dziury podają w formie łatwej do

załatania dla autorów oprogramowania, lecz trudnej do wykorzystania

w celu zaszkodzenia komuś.

Grey hat – Hakerzy/Crackerzy, którzy przyjmują metody działania obu

wymienionych wyżej grup.

Podstawowe sposoby ochrony

naszego komputera przed infekcją:

- Najlepiej nie otwierać e-maili pochodzących z nieznanych źródeł

niektóre wirusy mogą się uaktywniać w momencie otwarcia wiadomości

oraz nie otwierać załączników do e-maili pochodzących z niepewnych

źródeł

- Nie instalować oprogramowania pochodzącego z niepewnego

źródła oraz takiego, które chce się zainstalować, gdy wejdziemy na

jakąś stronę www.

- Nie wchodzić na podejrzane strony www – niektóre wirusy mogą

wykorzystywać błędy w przeglądarkach i w ten sposób zainfekować

system. Należy też uważać na strony, na których nagle następuje

przekierowanie.

- Warto zainstalować oprogramowanie antywirusowe – nie trzeba

inwestować w to od razu dużej kwoty pieniędzy – można ściągnąć z

internetu legalne wersje z licencją np. na pół roku, ze stron znanych

producentów bądź zakupić gazetę komputerową z takim programem.

Podstawowe sposoby ochrony

naszego komputera przed infekcją:

- Warto co jakiś czas skanować nasz komputer, dyski twarde,

pliki i foldery oprogramowaniem antywirusowym, aby mieć

pewność, że nasz Pecet i zawarte na nim nasze dane i

dokumenty są bezpieczne

- Nie zapomnijmy o regularnym instalowaniu aktualizacji

programów Antywirusowych oraz „łatek” do używanych

przez nas programów.

- Jak podaje PC Format 9/2008 średnio co 4 minuty od

połączenia z Internetem nieaktualizowanego komputera z

WINDOWS, upływa do pierwszej infekcji – Zbadali

inżynierowie z INTRNET STORM CENTRE.

To skutek stosowania przez hakerów zautomatyzowanych

programów, które szukają w sieci niezabezpieczonych

komputerów.

Bezpieczeństwo naszych

danych w sieci

Hasła – jest to najprostsze, podstawowe zabezpieczenie.

Hasło nie powinno być zbyt krótkie i proste – co najmniej

osiem znaków – najlepiej, aby składało się z liter dużych i

małych oraz liczb. Kiedy odchodzimy na jakiś czas od

komputera, który stoi w miejscu dostępnym dla innych

osób, warto pomyśleć o ochronie komputera hasłem po

włączeniu się wygaszacza. Ważne pliki również warto

zabezpieczyć hasłem. Hasła np. do poczty i tego rodzaju

serwisów użytkowych warto co jakiś czas zmieniać.

Serwisy

społecznościowe

Surfując po Internecie, nie jesteśmy anonimowi. Brak dbałości ludzi o

własną prywatność jest niepokojącym zjawiskiem. Pamiętajmy, że

zamieszczając własne zdjęcia w naszym domu, czy przy naszym

samochodzie, tak naprawdę sprzedajemy informacje o naszym stanie

majątkowym. Bogaci ludzie tego nie robią. Dlaczego?

Dla swojego bezpieczeństwa. Trzeba uważać, aby zamieszczane przez

nas zdjęcia czy nagrania z mocniej nakrapianych imprez nie wędrowały

po Internecie, ponieważ może to w przyszłości zaważyć np. na naszej

karierze. Serwisy społecznościowe stanowią ogromne bazy danych, a

przede wszystkim to od nas zależy jakie dane udostępnimy innym (aby

nasz numer gg, numer telefonu czy adres nie dostał się w niepowołane

ręce).

Bezpieczeństwo dziecka w

sieci

Dzieci spędzają przed komputerem mnóstwo czasu, przede wszystkim

korzystając z różnego rodzaju narzędzi służących do komunikacji.

Internet to miejsce, w którym KAŻDYmoże być tym, kim CHCE.

Niejednokrotnie rodzice zamieszczają zdjęcia swoich pociech na

portalach społecznościowych, a które dziecko nie chciałoby nawiązać

znajomości,np. Z Kubusiem Puchatkiem?

Na stronie www.microsoft.com możemy przeczytać, jak działają

internetowi pedofile „Pedofile nawiązują kontakt z dziećmi rozmawiając

z nimi w pokojach rozmów, grupach dyskusyjnych lub za pomocą

wiadomości e-mail i wiadomości błyskawicznych. Na forach

internetowych wielu nastolatków dzieli się swoimi problemami i szuka

wsparcia rówieśników. Pedofile często szukają tam łatwych ofiar.

Bezpieczeństwo dziecka w sieci

Internetowi pedofile oferują swoją uwagę, uczucie i uprzejmość,

próbując stopniowo uwodzić swoje ofiary, często znacznym nakładem

czasu, pieniędzy i wysiłku. Są na bieżąco z muzyką i hobby, którymi

można zainteresować dzieci. Słuchają dzieci i solidaryzują się z ich

problemami. Starając się osłabić zahamowania młodych ludzi,

stopniowo wprowadzają do rozmów treści erotyczne lub pokazują

materiały erotyczne. Pedofile działają szybciej niż inni i błyskawicznie

włączają się w rozmowy o wyraźnie erotycznym charakterze. Takie

bardziej bezpośrednie podejście może oznaczać napastowanie, ale

równie dobrze pedofil może podchodzić swoją ofiarę. Pedofile mogą

również badać skłonność dzieci poznanych w Internecie do spotkań

twarzą w twarz” Ciężko jest uchronić dzieci, szczególnie te

najmniejsze, ale i te starsze – ale przede wszystkim należy uczyć i

tłumaczyć. Obserwować, czy nie dostaje, np. paczek od obcych osób,

doładowań do telefonu pochodzących z nieznanych źródeł. Należy

uczyć dziecko, aby samo potrafiło się ochronić przed

niebezpieczeństwami, ponieważ nie zawsze jest się w stanie ochronić

dzieci przed wszystkimi zagrożeniami.

Bezpieczne zakupy przez

Internet

W Polsce najpopularniejszym sposobem płatności za zakupy w

sklepach internetowych jest nadal płatność gotówką przy odbiorze

paczki u kuriera czy na poczcie, ponieważ ludzie boją się płacić kartą w

sieci. A zakupy w sklepach internetowych są coraz bardziej

popularne i bardzo często o wiele tańsze, ponieważ odchodzą koszty

zatrudniania wielu pracowników i wynajmu odpowiedniego

pomieszczenia.

Konsumenci obawiają się ujawnienia danych swojej karty – lecz, jeśli

Zachowamy ostrożność, taka forma płatności nie musi być czymś

ryzykownym. Sklep, w którym kupujemy, powinien współpracować z

centrum autoryzującym i rozliczającym transakcje kartami (np. eCard,

PolCard). Klient zostaje przekierowany z witryny sklepu na witrynę

centrum autoryzacyjnego i dopiero tam – chroniony szyfrowanym

połączeniem (świadczy o tym ikona kłódki w oknie przeglądarki). Sklep

nie widzi twoich danych, otrzymuje jedynie od centrum autoryzację

transakcji.

Co mogą zrobić wirusy,

trojany, robaki?

„ Efektów działania szkodliwego oprogramowania jest

wiele. Może to być uruchomienie niegroźnego programu

lub utrata wszelkich danych z dysków. Niektóre programy

mogą wykraść ważne, osobiste dane (takie jak numery i

hasła do kont bankowych) i przekazać je niepowołanym

osobom, umożliwić włamanie do komputera i

wykorzystanie go jako tzw. zombie.”

Gry komputerowe źródłem

przemocy i agresji

Komputer u młodzieży rozwija wyobraźnię, spostrzegawczość,

koordynację wzrokowo-ruchową, logiczne myślenie, rozwój

intelektualny. Jednak wielogodzinne spędzanie czasu przed

komputerem na grach zainstalowanych na dysku lub grach sieciowych

negatywnie wpływa na naszą młodzież.

Gry powodują oderwanie się od rzeczywistości, przejście do świata

marzeń, gdzie są proste zasady, reguły.

Gry brutalne, zawierające dużo walki, krwi, przemocy powodują zmiany

w zachowaniach człowieka. Wzmaga to intensywna grafika, efekty

dźwiękowe. Wywołują u młodzieży niepokój, podniecenie, frustrację,

dostrzegają złe strony świata, przybierają imiona i nazwiska fikcyjnych

bohaterów. Zafascynowane grą zapominają nawet o fizjologicznych

potrzebach- nie jedzą, nie piją. Agresywne treści przenoszą do świata

rzeczywistego.

Niekontrolowanie czasu gry

na komputerze powoduje:

Zanik więzi rodzinnych,

Zanik więzi rówieśniczych,

Choroby (bóle kręgosłupa, stawów),

Przemoc fizyczną, słowną,

Rozwój popędów seksualnych,

Zaniedbywanie obowiązków,

Popadanie w uzależnienia (największe zagrożenie),

Efekt Emeryta ,

Tendencja do bycia obsesyjnym,

Zobojętnienie na widok scen przemocy,

Naśladowanie scen przemocy.

Kluby samobójców

W Internecie można znaleźć na forach

lub blogach informacje jak skutecznie i

bezboleśnie popełnić samobójstwo

skupiające ludzi zagubionych w życiu,

dość często szukających jak skutecznie

pozbawić się życia.

W 2007 roku 45 stron namawiających do

samobójstwa.

Zagrożenia psychiczne

Zaburzenia funkcji poznawczych,

Ucieczka w świat wirtualny,

Patologie społeczne – agresja, dostęp do grup

patologicznych,

Syndrom przymusu bycia online – ponad 70

godzin tygodniowo,

Technohipnoza –w czasie bajek, filmów,

ASC – zmienne stany świadomości (jak po

alkoholu),

Uzależnienia od programów stosujących

psychomanipulację,

Padaczka ekranowa

Fazy rozwoju uzależnienia

od Internetu

I. Faza wstępna

przebywanie w sieci sprawia przyjemność,

wzrost ochoty na coraz częstsze przebywanie w sieci,

II. Faza ostrzegawcza

szukanie okazji do jak najczęstszego przebywania w

sieci,

Rozładowanie napięcia poprzez siec,

Próby korzystania z sieci w ukryciu

III. Faza krytyczna

spadek innymi zainteresowaniami nie związanymi z

siecią,

Zaniedbywanie wyglądu zewnętrznego,

IV. Faza chroniczna – jedyny świat to świat wirtualny.

Symptomy uzależnienia

1.

Niepokój, złe samopoczucie,

2.

Nadpobudliwość, rozdrażnienie,

3.

Agresywne zachowanie,

4.

Lęk, depresja po odejściu od komputera,

5.

Myślenie, mówienie i częste wykonywanie

czynności związanych z komputerem,

6.

Zaniedbywanie obowiązków,

7.

Rezygnacja z innych form spędzania czasu,

8.

Unikanie kontaktów z rówieśnikami i rodziną,

9.

Okłamywanie rodziców.

ZALECENIA

Firma Trend Micro opracowała zestaw 20

wskazówek, jak bezpiecznie korzystać

z Internetu i w jaki sposób zachować

bezpieczeństwo w sieci, unikając

pułapek zastawionych przez

cyberprzestępców. Stosowanie się do nich

pozwali ochronić się przed zagrożeniami

internetowymi i coraz częstszym

problemem wycieku danych oraz umożliwi

bezpieczniejsze korzystanie zkomputera.

ZALECENIA OGÓLNE

DOTYCZĄCE BEZPIECZEŃSTWA

Oprogramowanie zabezpieczające powinno być zawsze

uruchomione i aktualne, zwłaszcza gdy używa się laptopa w

niechronionej sieci bezprzewodowej na lotniskach, w kawiarniach

i w innych miejscach publicznych.

Należy zainstalować oprogramowanie, które zapewni ochronę

podczas poruszania się w Internecie lub pobierania plików

bezpośrednio do komputera.

Oprogramowanie zabezpieczające przed zagrożeniami z sieci

powinno zapewniać ochronę poczty elektronicznej, sieci

równorzędnych (P2P) i wszystkich aplikacji dla użytkowników

indywidualnych oraz generować w czasie rzeczywistym

ostrzeżenia dotyczące ruchu przychodzącego i wychodzącego.

Należy stosować najnowsze technologie, takie jak Web

Reputation, które sprawdzają wiarygodność i bezpieczeństwo

serwisów internetowych przed ich otwarciem w przeglądarce.

Należy stosować technologię Web Reputation w połączeniu z

dotychczasowymi technologiami filtrowania adresów URL i

skanowania treści.

ZALECENIA…..

Należy używać najnowszej wersji przeglądarki internetowej

oraz zainstalować wszystkie dostępne poprawki

zabezpieczeń.

Należy używać przeglądarki z wtyczką blokującą skrypty.

Należy sprawdzić, jakie zabezpieczenia są oferowane przez

sieć operatora Internetu.

Jeżeli wykorzystywany jest system operacyjny Microsoft

Windows, należy włączyć funkcję automatycznych

aktualizacji i instalować wszelkie aktualizacje zaraz po ich

udostępnieniu przez firmę Microsoft.

Należy zainstalować zapory i oprogramowanie wykrywające

włamania oraz zabezpieczające przed szkodliwym

oprogramowaniem i programami szpiegującymi. Programy

te powinny być zawsze uruchomione i regularnie

aktualizowane.

Należy upewnić się, że oprogramowanie zabezpieczające

jest aktualne.

ZALECENIA…..

POCZTA ELEKTRONICZNA

Należy używać oprogramowania zabezpieczającego przed

spamem dla każdego posiadanego adresu e-mail.

Należy wystrzegać się nieoczekiwanych lub podejrzanych

wiadomości e-mail, bez względu na to, kto jest nadawcą. W

przypadku takich wiadomości nie należy nigdy otwierać

załączników ani klikać znajdujących się w nich łączy.

Podejrzane wiadomości należy zgłaszać odpowiednim władzom.

Jeżeli ufamy nadawcy, należy przeskanować załączniki

odpowiednim programem przed ich otwarciem. Jeżeli taka

wiadomość zawiera adres URL i jest on niezbyt długi, należy

wpisać go ręcznie w odpowiednie pole przeglądarki.

Należy uważać na wiadomości z prośbą o podanie szczegółów

konta (banki i inne instytucje finansowe bardzo rzadko proszą o

podanie takich szczegółów drogą elektroniczną).

Nie należy przesyłać pocztą elektroniczną informacji dotyczących

danych finansowych.

ZALECENIA…..

PRZEGLĄDANIE STRON INTERNETOWYCH I POBIERANIE

PROGRAMÓW Z INTERNETU

Należy korzystać z usługi Web Reputation, aby mieć

pewność, że odwiedzany serwis internetowy nie stwarza

żadnych zagrożeń.

Należy uważać na strony internetowe, które wymagają

instalacji oprogramowania. Należy skanować wszystkie

programy pobierane z Internetu za pomocą aktualnego

oprogramowania zabezpieczającego.

Należy zawsze czytać umowy licencyjne i przerywać

proces instalacji, jeżeli razem z daną aplikacją mają być

zainstalowane inne „programy”.

Nie należy podawać danych osobowych w przypadku

nieprzewidzianego żądania informacji. Dane osobowe

można podawać tylko w przypadku takich serwisów, w

których u dołu okna wyświetla się ikona kłódki (w

przypadku przeglądarki Internet Explorer)

Praktyczne porady w przypadku

używania systemu Windows

Program antywirusowy np. Avast,

Avira AntVir Personal

Programy antyspyware np. Spyware

Doctor, Spybot Search & Destroy

Stosowanie bezpiecznych

przeglądarek internetowych

Praktyczne porady

Używanie systemu Linux….

Document Outline

- Slide 1

- ZAGROŻENIA W INTERNECIE

- Wirusy…..

- Rodzaje wirusów (1)...

- Rodzaje wirusów (2)...

- Rodzaje wirusów (3)...

- Rodzaje wirusów (4)...

- Rodzaje wirusów (5)...

- Rodzaje złośliwego oprogramowania (1)...

- Rodzaje złośliwego oprogramowania (2)...

- Luki i dziury w systemie operacyjnym……

- Co to są programy wywiadowcze? Jak je rozpoznać?

- Czym są ataki DoS i DDoS?

- Co to jest Phirsing i Pharming?

- Co to są pliki cookie?

- Co to jest cyberterroryzm?

- Co to jest spam?

- Co to są okna Pop-up?

- Kim jest Haker/Cracker?

- Kim jest Haker/Cracker?

- Etyka….

- Podstawowe sposoby ochrony naszego komputera przed infekcją:

- Podstawowe sposoby ochrony naszego komputera przed infekcją:

- Bezpieczeństwo naszych danych w sieci

- Serwisy społecznościowe

- Bezpieczeństwo dziecka w sieci

- Bezpieczeństwo dziecka w sieci

- Bezpieczne zakupy przez Internet

- Co mogą zrobić wirusy, trojany, robaki?

- Gry komputerowe źródłem przemocy i agresji

- Niekontrolowanie czasu gry na komputerze powoduje:

- Kluby samobójców

- Zagrożenia psychiczne

- Fazy rozwoju uzależnienia od Internetu

- Symptomy uzależnienia

- ZALECENIA

- ZALECENIA OGÓLNE DOTYCZĄCE BEZPIECZEŃSTWA

- ZALECENIA…..

- ZALECENIA…..

- ZALECENIA…..

- Praktyczne porady w przypadku używania systemu Windows

- Praktyczne porady

Wyszukiwarka

Podobne podstrony:

Bezpieczeństwo w sieci Internet, Bezpieczeństwo w sieci Internet

Bezpieczeństwo w sieci interne1, edukacja i nauka, Informatyka

Bezpieczeństwo w sieci internet, Informatyka -all, INFORMATYKA-all

Bezpieczeństwo w sieci Internet

Ebook 100 Sposobów Na Bezpieczeństwo Sieci, Network, Lan, Wan, Man, Wifi, Security, Hacking, Intern

Bezpieczeństwo w sieci Internet

Maciej Przechrzta Problem zagrożeń internetowych jako element edukacji dla bezpieczeństwa

Bezpieczenstwo w sieci SD

Bezpieczne sieci bezprzewodowe

zagrożenia w internecie

bezpiecz sieci 13

Bezpieczeństwo w sieci

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

Zagrożenia w internecie - czyli jak rozpoznać wirusa, Studia, Informatyka, Informatyka, Informatyka

Komunikat z badań CEBOS Zagrożenia w Internecie

100 sposobow na bezpieczenstwo Sieci

więcej podobnych podstron