Spis rzeczy

1 Pierwszy rzut oka na kryptogra

,

e

4

1.0.1 Szyfrowanie danych

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

4

1.0.2 Podstawowe zastosowania technik szyfrowania

:

:

:

:

:

:

:

:

:

5

1.0.3 Historia kryptograi

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

8

1.0.4 Kontrowersje zwi

,

azane ze stosowaniem kryptograi

:

:

:

:

:

:

9

1.0.5 Korzystanie z produktow kryptogracznych

:

:

:

:

:

:

:

:

:

:

10

2 Podstawowe techniki szyfrowania

12

2.0.6 Podstawienie

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

12

2.0.7 XOR i one-time pad

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

13

2.0.8 S-boksy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

15

3 Algorytmy symetryczne

18

3.1 DES { Data Encryption Standard

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

18

3.1.1 Szyfrowanie DES-em

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

19

3.1.2 Deszyfrowanie DES-em

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

21

3.2 Trzykrotny DES

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

21

3.3 Szyfrowanie tekstow dowolnej dlugosci

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

21

3.3.1 Elektroniczna ksi

,

a_zka kodowa

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

22

3.3.2 Cipher Block Chaining

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

23

3.3.3 Cypher Feedback

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

23

3.4 IDEA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

24

3.4.1 Szyfrowanie poprzez algorytm IDEA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

25

3.4.2 Generowanie podkluczy dla algorytmu IDEA

:

:

:

:

:

:

:

:

:

25

3.4.3 Deszyfrowanie przez IDEA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

25

4 Algorytmy niesymetryczne

29

4.0.4 Teoria zlo_zonosci obliczeniowej a kryptograa

:

:

:

:

:

:

:

:

:

29

4.0.5 Szyfry plecakowe

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

30

4.1 RSA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

32

4.1.1 Opis algorytmu RSA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

33

4.1.2 Testy pierwszosci

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

35

4.1.3 Aspekty bezpieczenstwa RSA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

37

4.1.4 Trudne bity kryptogramow RSA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

39

4.2 Algorytm ElGamala

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

41

5 Funkcje jednokierunkowe

43

5.0.1 Kandydaci na funkcje jednokierunkowe

:

:

:

:

:

:

:

:

:

:

:

:

:

44

5.0.2 Hard-core bit

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

45

i

SPIS

RZECZY

ii

6 Jednokierunkowe funkcje hashuj

,

ace

46

6.0.3 Wlasnosci i zastosowania funkcji hashuj

,

acych

:

:

:

:

:

:

:

:

:

46

6.0.4 Ataki przeciw funkcjom hashuj

,

acym

:

:

:

:

:

:

:

:

:

:

:

:

:

:

47

6.1 Techniki o dowodliwych wlasnosciach

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

49

6.1.1 Hashowanie przy pomocy dyskretnego logarytmu

:

:

:

:

:

:

:

49

6.1.2 Rozszerzenie na teksty dowolnej dlugosci

:

:

:

:

:

:

:

:

:

:

:

:

50

6.2 Praktyczne algorytmy hashuj

,

ace

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

51

6.2.1 MD5

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

51

6.2.2 Hashowanie dowolnie dlugich tekstow

:

:

:

:

:

:

:

:

:

:

:

:

:

52

7 Ci

,

agi pseudolosowe

55

7.0.3 Wlasnosci ci

,

agow pseudolosowych

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

55

7.0.4 Generatory ci

,

agow pseudolosowych

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

57

7.0.5 Pseudolosowosc generatora BBS

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

59

7.1 Zastosowania ci

,

agow pseudolosowych

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

59

7.1.1 Szyfrowanie strumieniowe

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

59

7.1.2 Szyfrowanie probabilistyczne

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

60

8 Podpisy cyfrowe

61

8.0.3 Podpisy cyfrowe ElGamala

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

62

8.0.4 DSA

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

63

8.0.5 Slepe podpisy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

64

8.0.6 Kanal podprogowy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

65

8.0.7 Podpisy niezaprzeczalne

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

66

9 Uwierzytelnianie

69

9.0.8 Protokol challenge and response

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

69

9.0.9 Dowody interakcyjne

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

70

9.0.10 Dowody z wiedz

,

a zerow

,

a

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

71

9.0.11 Protokol Fiege-Fiata-Shamira

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

73

9.0.12 Protokol Schnorra

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

74

9.0.13 Protokol Guillou-Quisquartera

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

75

9.0.14 Podpisy cyfrowe poprzez uwierzytelnianie

:

:

:

:

:

:

:

:

:

:

:

76

10 Administracja kluczami

77

10.1 Praktyka gospodarki kluczami

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

77

10.1.1 Urz

,

adzenie kryptograczne

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

77

10.1.2 Generowanie kluczy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

78

10.1.3 Hierarchia kluczy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

79

10.1.4 Przechowywanie kluczy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

79

10.2 Protokoly uzgadniania kluczy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

80

10.2.1 Uzgadnianie kluczy poprzez szyfrowanie symetryczne

:

:

:

:

:

81

10.2.2 Uzgadnianie klucza przez szyfrowanie asymetryczne

:

:

:

:

:

82

10.2.3 Protokol Die-Hellmana i jego pochodne

:

:

:

:

:

:

:

:

:

:

:

82

11 Protokoly kryptograczne

85

11.0.4 Atak man in the middle

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

85

11.0.5 Dzielenie tajemnic

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

87

11.0.6 Zobowi

,

azanie bitowe

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

88

11.0.7 Pieni

,

adze cyfrowe

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

90

11.0.8 Elektroniczne wybory

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

93

SPIS

RZECZY

iii

12 Kryptoanaliza

95

12.0.9 Kryptoanaliza ro_znicowa

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

96

12.0.10Kryptoanaliza liniowa

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

99

12.0.11Ro_znicowa kryptoanaliza bl

,

edow

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

100

13 Wybrane implementacje

102

13.0.12Smart cards

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

102

13.0.13Krzywe eliptyczne

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

103

13.0.14Kerberos

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

103

13.0.15Zabezpieczanie komunikacji telefonicznej

:

:

:

:

:

:

:

:

:

:

:

:

106

13.0.16PGP { Pretty Good Privacy

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

107

13.0.17Zabezpieczanie poczty elektronicznej { PEM

:

:

:

:

:

:

:

:

:

108

13.0.18Bezpieczenstwo w WWW

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

109

13.0.19Protokoly obrotu nansowego

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

:

109

A Wybrane aspekty teorii liczb

112

B Teoria algorytmow

116

Przedmowa

Do niedawna kryptograa byla obiektem zainteresowania w wi

,

ekszym stopniu slu_zb

wywiadowczych i wojska ni_z przedmiotow gospodarczych i prywatnych osob. Post

,

ep

w dziedzinie elektroniki a zwlaszcza gwaltowny rozwoj sieci komputerowych sytuacj

,

e

t

,

e zmienily w radykalny sposob.

Dawniej, gdy prywatny u_zytkownik dysponowal jedynie komputerem PC nie

wl

,

aczonym do sieci, ochrona danych byla stosunkowo prosta i zapewniona przez

zyczny dost

,

ep do komputera. Na tej samej zasadzie chronione byly dane przecho-

wywane w postaci elektronicznej przez male rmy, dzialy rm, organizacje politycz-

ne. Nie skomplikowaneprotokoly kryptograczne, ale klucz do pomieszczenia z kom-

puterem, czy koperta, w ktorej przesylana byla dyskietka, stanowily ochron

,

e przed

niepowolanym dost

,

epem. Oczywiscie zdarzaly si

,

e kradzie_ze dyskietek, komputerow,

wlamania do siedzib partii politycznych

:

:

:

. Wi

,

ekszosc u_zytkownikow nie czulo

jednak potrzeby skuteczniejszej ochrony swych danych.

Sytuacja zacz

,

ela si

,

e radykalnie zmieniac z chwil

,

a gwaltownego wzrostu sieci

komputerowych. Dotyczylo to nie tylko sieci obejmuj

,

acych szereg dzialow pojedyn-

czych rm, ale i sieci globalne, takie jak Internet (w tym zwlaszcza World Wide

Web). Zapewnienie bezpieczenstwa w tych sieciach stalo si

,

e jednym z pierwszo-

planowych zadan decyduj

,

acych o ich dalszym rozwoju. Nowe techniki telekomu-

nikacyjne, takie jak telefonia komorkowa, telewizja cyfrowa, telebanking, itp., nie

moglyby znalezc swego miejsca w codziennej praktyce, gdyby nie stosowanie technik

kryptogracznych dla ochrony dost

,

epu.

Najpierw rewolucja obj

,

ela komunikacj

,

e w srodowisku naukowym. Pojawienie

si

,

e poczty elektronicznej umo_zliwilo blyskawiczne kontaktowanie sie naukowcow z

najdalszych krajow. Pozwolilo to na olbrzymi wzrost wydajnosci w wielu dziedzi-

nach badan. Mo_znaby si

,

e spodziewac, _ze konkurencja i ostra walka o przodownictwo

doprowadzi w srodowisku naukowym do wielu nadu_zyc poczty elektronicznej. Tym

bardziej, _ze nie jest trudne na przyklad przeslac list w ten sposob, by nadawca po

naglowku mogl byc przekonany, _ze pochodzi on od innej osoby. Mo_zliwe jest rownie_z

przechwytywanie korespondencji przeznaczonej do innych adresatow. Zjawiska te

jednak stanowily dotychczas w calymsrodowisku naukowymbardzo w

,

aski margines.

Powodem zapewne bylo to, i_z komunikowaly si

,

e osoby, ktore i tak obdarzaly si

,

e

pelnym zaufaniem. Tak wi

,

ec metody, ktore pozwalalyby na zabezpieczenie przed

odczytem, modykacj

,

a czy te_z preparowaniem listow elektronicznych przez osoby

trzecie nie byly stosowane.

Te czasy min

,

ely. Wraz z pojawieniem si

,

e World Wide Web Internet stal si

,

e

atrakcyjny dla "szaregou_zytkownika\. WInternecie pojawilysi

,

e interesuj

,

ace zasoby

informacyjne, dzi

,

eki czemu ilosc u_zytkownikow zacz

,

ela rosn

,

ac gwaltownie. Co

wi

,

ecej, Internet coraz cz

,

esciej jest u_zywany nie jako narz

,

edzie zabawy czy rozwijania

zainteresowan, ale do celow komercyjnych. Ju_z dzis bilety lotnicze kupuj

,

e przez

Internet, literatur

,

e naukow

,

a wybieram przez World Wide Web, a zamiast kupowac

gazet

,

e z lokalnymi ogloszeniami si

,

egam do jej elektronicznego odpowiednika. W

takiej sytuacji b

,

edzie coraz wi

,

ecej osob: hardware tanieje, software staje si

,

e coraz

latwiejszy do obslugi przez laika, w wielu krajach pol

,

aczenia telefoniczne wskutek

1

SPIS

RZECZY

2

konkurencji na rynku telekomunikacyjnym staj

,

a si

,

e tansze i wy_zszej jakosci. Coraz

latwiejsze b

,

edzie zatem stanie si

,

e kolejnym u_zytkownikiem Internetu. Za par

,

e lat

b

,

edziemy miec zapewne do czynienia z sytuacj

,

a, gdy Internet b

,

edzie najwi

,

ekszym

supermarketem, najobszerniejsz

,

a gazet

,

a, najwi

,

ekszym Hyde Parkiem,

:

:

:

{przynaj-

mniej w krajach, gdzie uslugi telekomunikacyjne b

,

ed

,

a wystarczaj

,

aco tanie.

Jak ka_zdy wynalazek, rozwoj globalnych sieci komputerowych przynosi korzysci,

ale i niebezpieczenstwa. Wiele dyskutuje si

,

e na przyklad na temat mo_zliwosci

wykorzystywania Internetu przez organizacje przest

,

epcze. Sytuacja przypomina

nieco spory po wynalezieniu samochodu. Nie sposob cz

,

esciowo nie przyznac racji

przeciwnikom automobili maj

,

ac przed oczyma tragiczne statystki o tysi

,

acach ludzi

zabitych na drogach. Nie cofn

,

elo to jednak motoryzacji, tak jak nie do odwrocenia

jest ju_z rozwoj globalnej sieci komputerowej na swiecie.

Poniewa_z poprzez Internet komunikowac si

,

e b

,

ed

,

a nie dobrzy i ufaj

,

acy sobie

znajomi, lecz cz

,

esto anonimowi czy wrodzy sobie u_zytkownicy, mijaj

,

a czasy, gdy

niezbyt wiele myslano o bezpieczenstwie danych i komunikacji. Z jednej strony

podl

,

aczenie do sieci komputerowych stanowic b

,

edzie warunek wst

,

epny istnienia

rm (tak jak posiadanie telefonu, faxu, czy skrzynki pocztowej), z drugiej strony

podl

,

aczenie to stanowi o mo_zliwosci wlaman, dewastacji danych i innych dzialan o

charakterze przest

,

epczym.

Oczywiscie u_zytkownicy sieci komputerowych b

,

ed

,

a sie bronic przed niepowo-

lanym dost

,

epem do danych czy manipulacjami dokonywanymi na nich. Pierwsz

,

a

lini

,

a obrony b

,

ed

,

a oczywiscie systemy operacyjne zarz

,

adzaj

,

ace prac

,

a komputerow i

wykonywaniem zlecen na rzecz u_zytkownikow. W wielu miejscach ruchu w sieciach

komputerowych (ktore uzyskaly ju_z modn

,

a nazw

,

e

infostr

ad

) "sprawdzane b

,

ed

,

a

bilety\, a "pasa_zerowie na gap

,

e\ b

,

ed

,

a usuwani z ruchu. Rownoczesnie zadaniem

systemu operacyjnego b

,

edzie przestrzeganie, czy u_zytkownicy dokonuj

,

a jedynie do-

zwolonych operacji.

Wskutek zlo_zonosci stawianych zadan systemy operacyjne b

,

ed

,

a stawac si

,

e coraz

bardziej skomplikowane. Tym samymcoraz trudniej b

,

edzie ich tworcom przewidziec

wszystkie mo_zliwosci, tak aby uniemo_zliwicomini

,

ecie zabezpieczen zainstalowanych

poprzez system operacyjny. Dotychczasowe doniesienia z tego pola walki s

,

a raczej

pesymistyczne dla systemow operacyjnych. Stoj

,

a one w obliczu mia_zd_z

,

acej przewagi

wlamywaczy zwanych hackerami. Hackerzy nie s

,

a, jakby si

,

e chcialo wierzyc, jedynie

grup

,

a nastoletnich maniakow komputerowych (czy lagodniej mowi

,

ac, milosnikow

technik komputerowych). Jest to grupa o olbrzymim potencjale intelektualnym,

nierzadko doskonalym zapleczu sprz

,

etowym i nansowym.

Ostatni

,

a szans

,

a na zagwarantowanie bezpieczenstwa danych jest kryptograa.

Nie mo_ze ona usun

,

ac wszelkich niebezpieczenstw (jak na przyklad zniszczenie da-

nych przez wlamywacza komputerowego), ale w wielu sytuacjach skutecznie pomaga

(na przyklad uniemo_zliwia odczyt danych przez niepowolan

,

a osob

,

e). W odro_znieniu

do innych metod kryptograa dostarcza metod wzgl

,

ednie bezpiecznych. Tak bez-

piecznych, _ze liniami telekomunikacyjnymi dokonuje si

,

e co chwila przelewow nie-

wyobra_zalnych dla szarego czlowieka sum. I nikt si

,

e nie martwi, _ze ktos wl

,

aczy si

,

e

na lini

,

e i t

,

a drog

,

a powi

,

ekszy stan swego konta o iles milionow dolarow (z ktorymi

odleci natychmiast na wyspy poludniowego Pacyku do kraju, z ktorym zapomniano

zawrzec umow

,

e o ekstardycji przest

,

epcow).

Miroslaw Kutylowski

Wst

,

ep

Niniejsza ksi

,

a_zka ma za zadanie w bardzo zwi

,

ezly sposob przedstawic podstawowe

metody kryptograczne. Wiele interesuj

,

acych technik kryptogracznych zostalo w

niej pomini

,

etych. Nacisk polo_zony zostal na te aspekty, ktore maj

,

a b

,

adz miec mog

,

a

praktyczne zastosowanie. Wskutek tego wiele teoretycznie ciekawych zagadnien

swiadomie nie poruszamy w tej ksi

,

a_zce. Z drugiej strony, naszym zamyslem bylo, na

tyle na ile to jest mo_zliwe w tak krotkiej pozycji, umo_zliwicczytelnikowi zrozumienie

matematycznych mechanizmow tkwi

,

acych w kryptograi. Tym ksi

,

a_zka ta ro_zni si

,

e

na przyklad od dost

,

epnej na polskim rynku pozycji Bruce'a Schneiera 6], maj

,

acej

bardziej charakter encyklopedii ni_z podr

,

ecznika.

Niniejsza ksi

,

a_zka przeznaczona jest dla studentow informatyki i pokrewnych

dziedzin. Mo_ze byc wykorzystana jako podr

,

ecznik do semestralnego wykladu z kry-

ptograi, jak rownie_z jako material do samodzielnego studiowania. Do zrozumie-

nia niektorych cz

,

esci ksi

,

a_zki niezb

,

edna jest znajomosc pewnych faktow z algebry.

Czytelnik nieobeznany z tymi zagadnieniami mo_ze znalezc brakuj

,

ace informacje w

Dodatku A. Niekiedy konieczna jest znajomosc standardowych faktow z podstaw

informatyki wykladanych na pierwszych latach studiow informatycznych. Cz

,

esc

tych poj

,

ec skrotowo przedstawiamy w Dodatku B.

Niniejsza ksi

,

a_zka oparta jest na cz

,

esci skryptu do wykladu Miroslawa Kutylow-

skiego. Wyklad ten odbyl si

,

e na Wydziale Matematyki i Informatyki Uniwersytetu

Paderborn w semestrze zimowym 1995 roku. Wspomniany skrypt obejmuje procz

kryptograi zagadnienia kodow samokoryguj

,

acych bl

,

edy i kompresji danych. Jest

on dost

,

epny poprzez World Wide Web pod adresem

http://www.uni-paderborn.de/fachbereich/AG/agmadh/WWW/german/LehreKuty/ikk95/skript.ps.gz

Lista zauwa_zonych bl

,

edow, uzupelnienia, itp. znajduj

,

a si

,

e w World Wide Web

pod adresem

http://www.uni-paderborn.de/fachbereich/AG/agmadh/WWW/german/LehreKuty/kryptograa/

Pragniemy podzi

,

ekowac licznym studentom za udzielon

,

a pomoc. W szczegolno-

sci wymienic chcielibysmy Guido Haeselera, ktorego notatki do wykladu w Latex-u

byly podstaw

,

a pierwszej wersji skryptu (i szeregu rysunkow zawartych w ksi

,

a_zce).

Cz

,

esc rysunkow zostala wykonana przez Franka Beste i Ew

,

e Kutylowsk

,

a.

3

Rozdzia

l

1

Pierwszy

rzut

ok

a

na

kryptogra

,

e

1.0.1 Szyfrowanie danych

Najwa_zniejsze pole zainteresowan kryptograi (ale obecnie ju_z nie jedyne) to szyf-

rowanie dokumentow. Z orginalnego dokumentu (mo_ze to byc tekst, zakodowany

cyfrowo obraz, zakodowany cyfrowo dzwi

,

ek,

:

:

:

) zwanego

tekstem jawnym

mo_zna

stworzyc jego zaszyfrowan

,

a wersj

,

e zwan

,

a

kryptogramem

. Do zaszyfrowania i de-

szyfrowania niezb

,

edny jest dodatkowo

klucz

lub klucze. Ze wzgl

,

edu na wlasnosci

kluczy rozro_zniamy nast

,

epuj

,

ace metody szyfrowania:

Algorytmy symetryczne:

klucz do szyfrowania i deszyfrowania s

,

a identyczne

(lub latwo wyprowadzalne jeden z drugiego).

tekst jawny

zaszyfrowany tekst (kryptogram)

6

6

?

?

-

szyfrowanie kluczem

K

deszyfrowanie kluczem

K

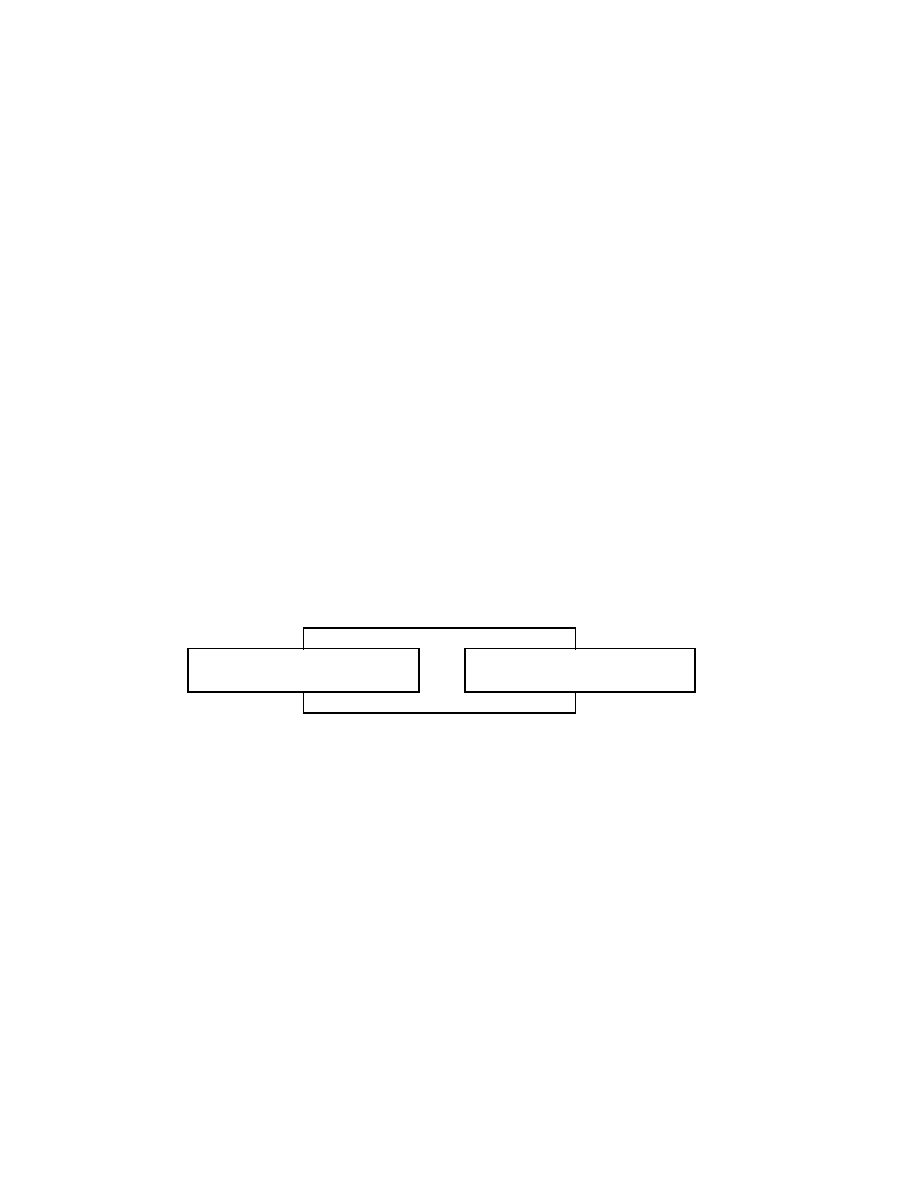

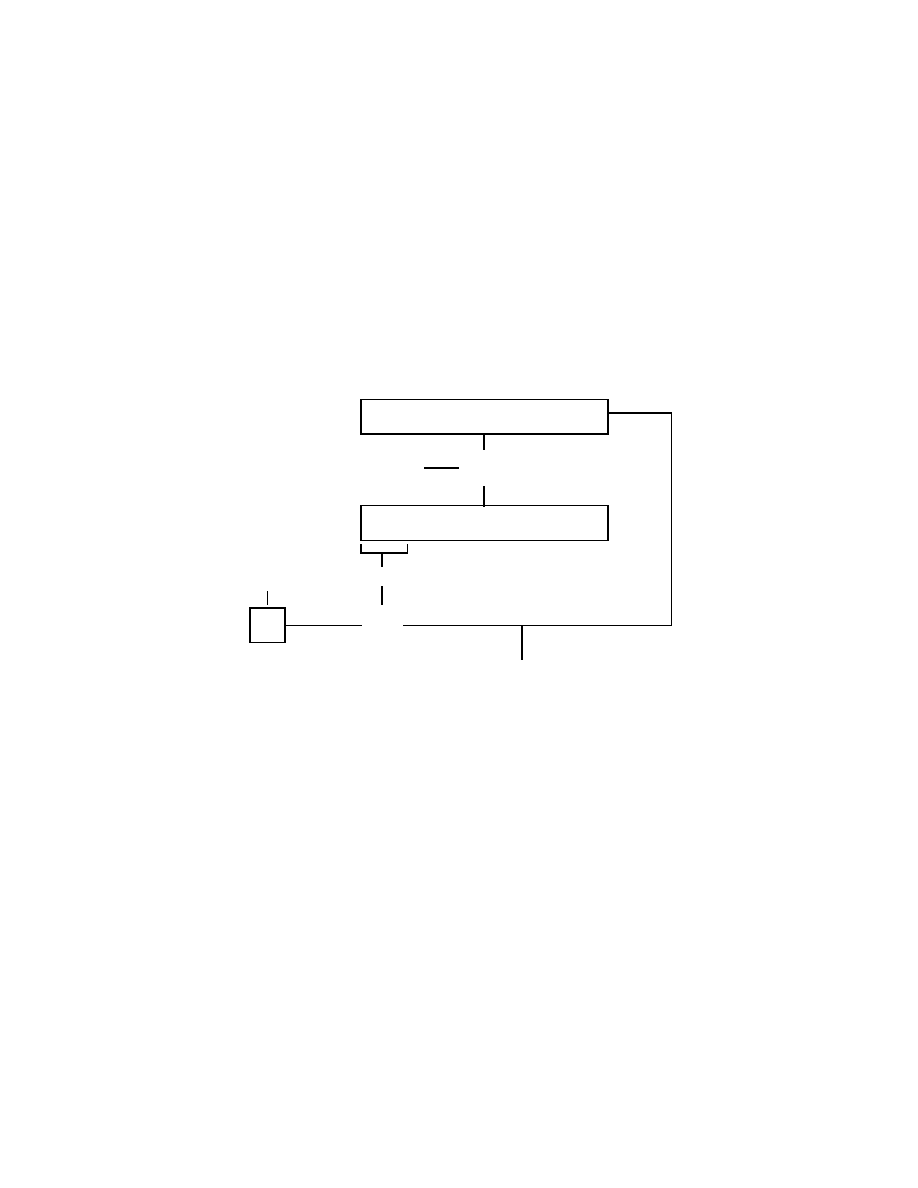

Rysunek 1.1: Symetryczna metoda szyfrowania

Algorytmy asymetryczne:

(zwane tak_ze algorytmami z

kluczem jawnym

lub

kluczem publicznym

) klucze do szyfrowania i deszyfrowania s

,

a ro_zne prak-

tycznie nie powinno byc mo_zliwe wyprowadzenie z jednego z nich pasuj

,

acego

drugiego klucza umo_zliwiaj

,

acego operacj

,

e odwrotn

,

a.

Jako podstawow

,

a zasad

,

e nale_zy przyj

,

ac, _ze deszyfrowanie przy pomocy niewlas-

ciwego klucza nie powinno praktycznie dostarczac

_zadnych

informacji o tekscie

jawnym.

W ramach kryptograi rozwa_zamy rownie_z metody

lamania szyfrow

, lub ina-

czej

kryptoanalizy

. Chodzi o to by, na przyklad, na podstawie kryptogramu

znalezc odpowiadaj

,

acy mu tekst jawny lub zastosowany do szyfrowania klucz.

4

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

5

1.0.2 Podstawowe zastosowania technik szyfrowania

Ochrona danych przed niepowolanym odczytem

Realizacja tego celu nast

,

epuje poprzez szyfrowanie danych przy pomocy algorytmow

symetrycznych.

Pola zastosowan:

Zapis danych na nosnikach (dyski itp.) nie gwarantuj

,

acych ochrony przed odczy-

tem przez niepowolane osoby

: Dane te s

,

a zapisywane jedynie w postaci krypto-

gramu tylko posiadacz odpowiedniego klucza mo_ze z kryptogramu odtworzyc

orginalny tekst.

Zabezpieczenie komunikacji przeprowadzanej liniami nara_zonami na podsluch

: na

przyklad tego rodzaju zabezpieczenie niezb

,

edne jest w przypadku elektro-

nicznego dokonywania operacji gieldowych { podsluch dokonywanych zamo-

wien dostarczalby informacji pozwalaj

,

acy na efektywn

,

a spekulacj

,

e gieldow

,

a.

Jeszcze wi

,

eksze niebezpieczenstwa wi

,

azac si

,

e mog

,

a z mo_zliwosciami zmian w

przesylanych informacjach, na przyklad w wypadku elektronicznego obrotu

pieni

,

edzy pomi

,

edzy bankami. Szyfrowanie nie eliminuje zycznej mo_zliwosci

zaklocenia komunikacji b

,

adz dokonywania w niej zmian. Jednak zmiany do-

konywane bez znajomosci odpowiedniego klucza powoduj

,

a powstawanie chao-

tycznych tekstow po odszyfrowaniu przez prawowitego odbiorc

,

e u_zywaj

,

acego

prawidlowego klucza. W ten sposob proba oszustwa zostaje wykryta.

Uwierzytelnianie dokumentow

Uwierzytelnianie dokumentow mo_ze nast

,

apic przy pomocy algorytmow asymetry-

cznych. Alice publikuje (na przyklad na swej stronie w World Wide Web) jeden z

dwu pasuj

,

acych do siebie kluczy, mianowicie ten slu_z

,

acy do deszyfrowania (dlatego

klucz ten nazywamy

kluczem jawnym

lub

kluczem publicznym

). Drugi z pary

kluczy jest przez Alice pilnie strze_zony i nie jest podawany do niczyjej wiadomosci.

Klucz ten nazywamy

kluczem prywatnym

. Uwierzytelnianie dokumentow przez

Alice odbywa si

,

e poprzez szyfrowanie ich przy pomocy jej prywatnego klucza (patrz

rys. 1.2). Jest to mo_zliwe poniewa_z:

Ka_zdy mo_ze przy pomocy publicznego klucza Alice odzyskac orginalny tekst.

Jesli kryptogram nie byl wygenerowany przy pomocy prywatnego klucza Alice,

to deszyfrowanie przy pomocy klucza Alice daje w wyniku tekst b

,

ed

,

acy chao-

tycznym ci

,

agiem znakow bez _zadnego sladu sensu. Gwarantuje to, _ze jedynie

posiadacz prywatnego klucza Alice mo_ze t

,

a drog

,

a uwierzytelniac dokumenty

w imieniu Alice.

Na tej samej zasadzie pomylenie klucza publicznego w trakcie deszyfrowania

rownie_z daje w wyniku tekst b

,

ed

,

acy chaotycznym ci

,

agiem znakow. Dzi

,

eki

temu nie jest mo_zliwe przypisanie tekstu niewlasciwemu autorowi.

Ochrona prywatnosci elektronicznej korespondencji

Asymetryczne algorytmy szyfrowania mo_zna u_zyc rownie_z dla ochrony elektronicz-

nej korespondencji. Przesylanie korespondencji elektronicznej l

,

aczy si

,

e bowiem z

wieloma niebezpieczenstwami. Ktos maj

,

acy kontrol

,

e nad w

,

ezlem Internetu, przez

ktory przesylany jest list, mo_ze list ten zniszczyc, zmodykowac, albo wreszcie

przekazac go komus innemu. Aby zapobiec przynajmniej dwom ostatnim mo_z-

liwosciom mo_zna u_zyc scenariusza opisanego poni_zej. Przed niszczeniem listow

kryptograa nie jest nas w stanie uchronic.

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

6

'

&

$

%

'

&

$

%

Alice

Bob

tekst orginalny

kryptogram

tekst orginalny

?

deszyfrowanie

kluczem

publicznym

K

0

szyfrowanie

kluczem

prywatnym

K

-

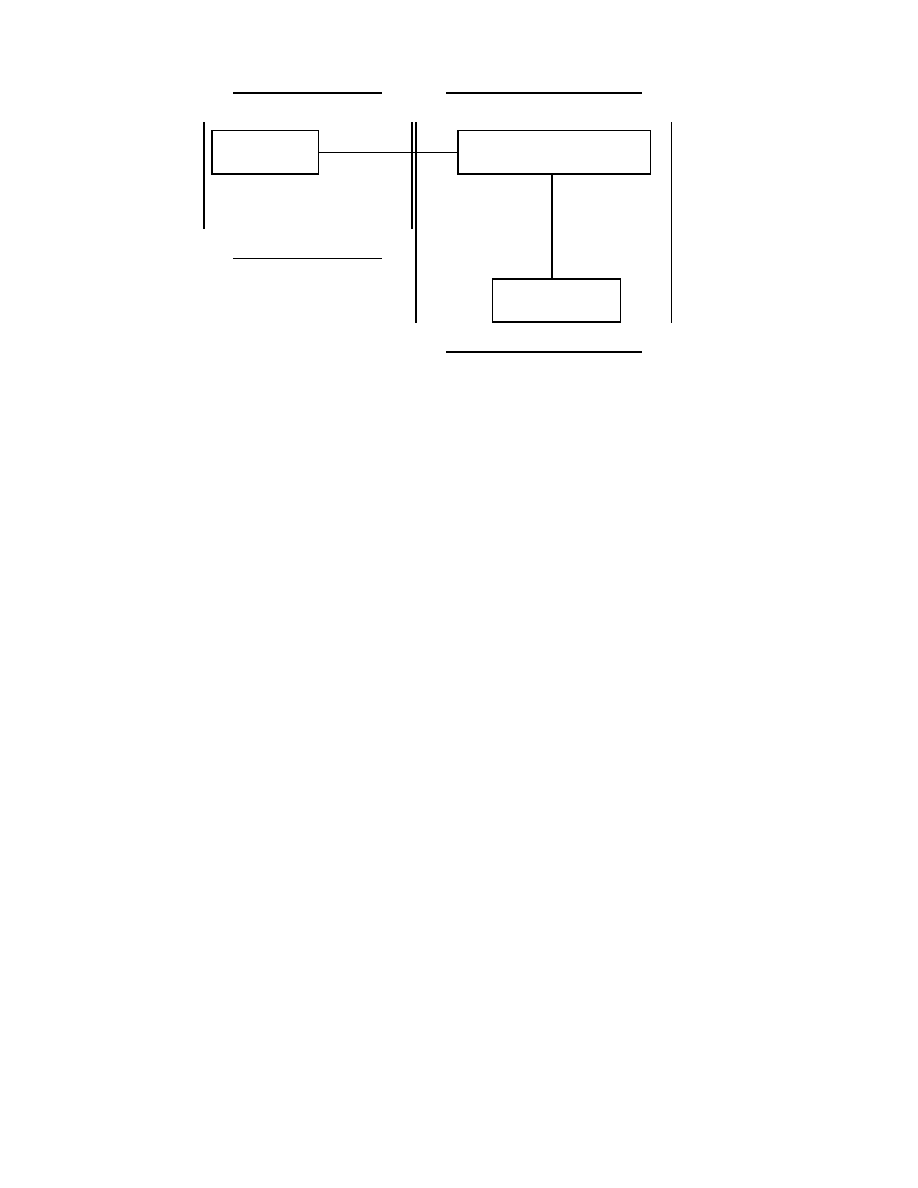

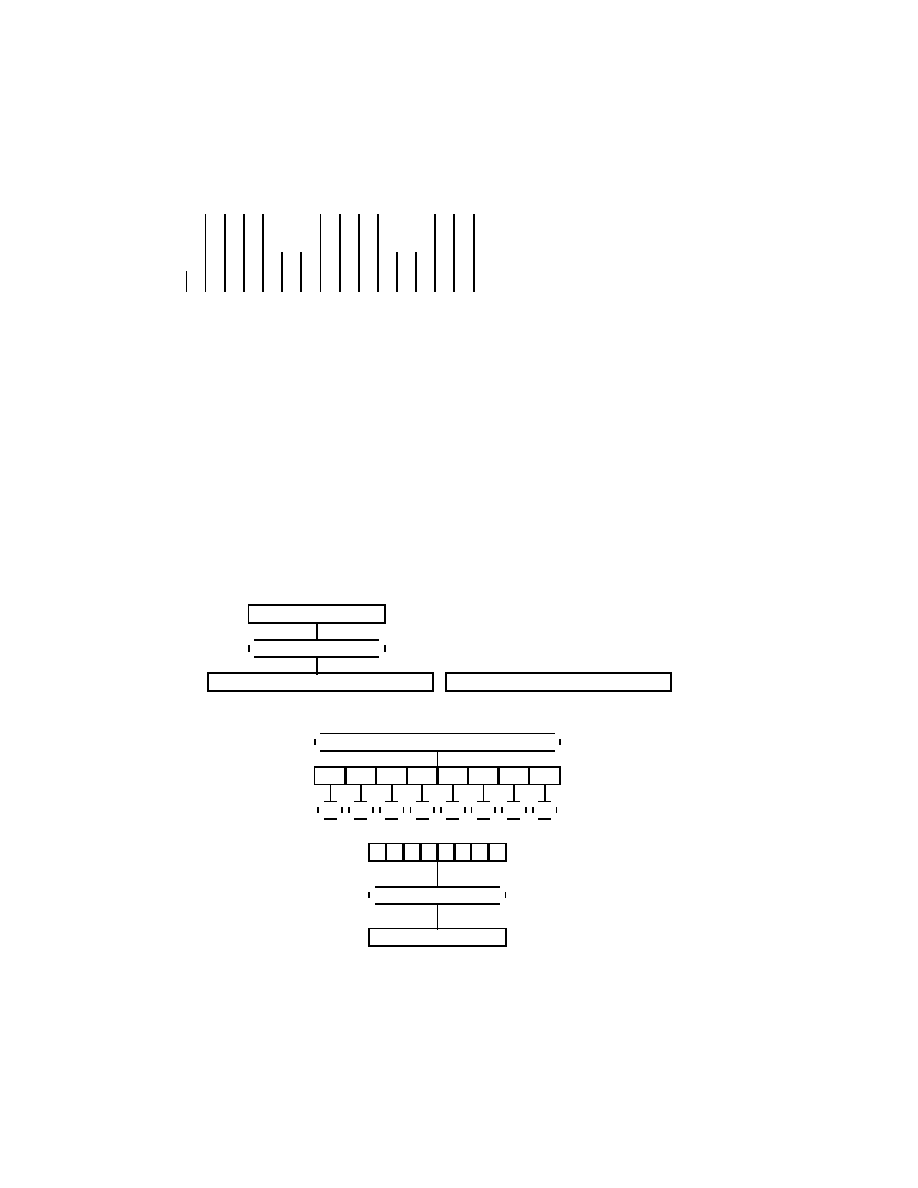

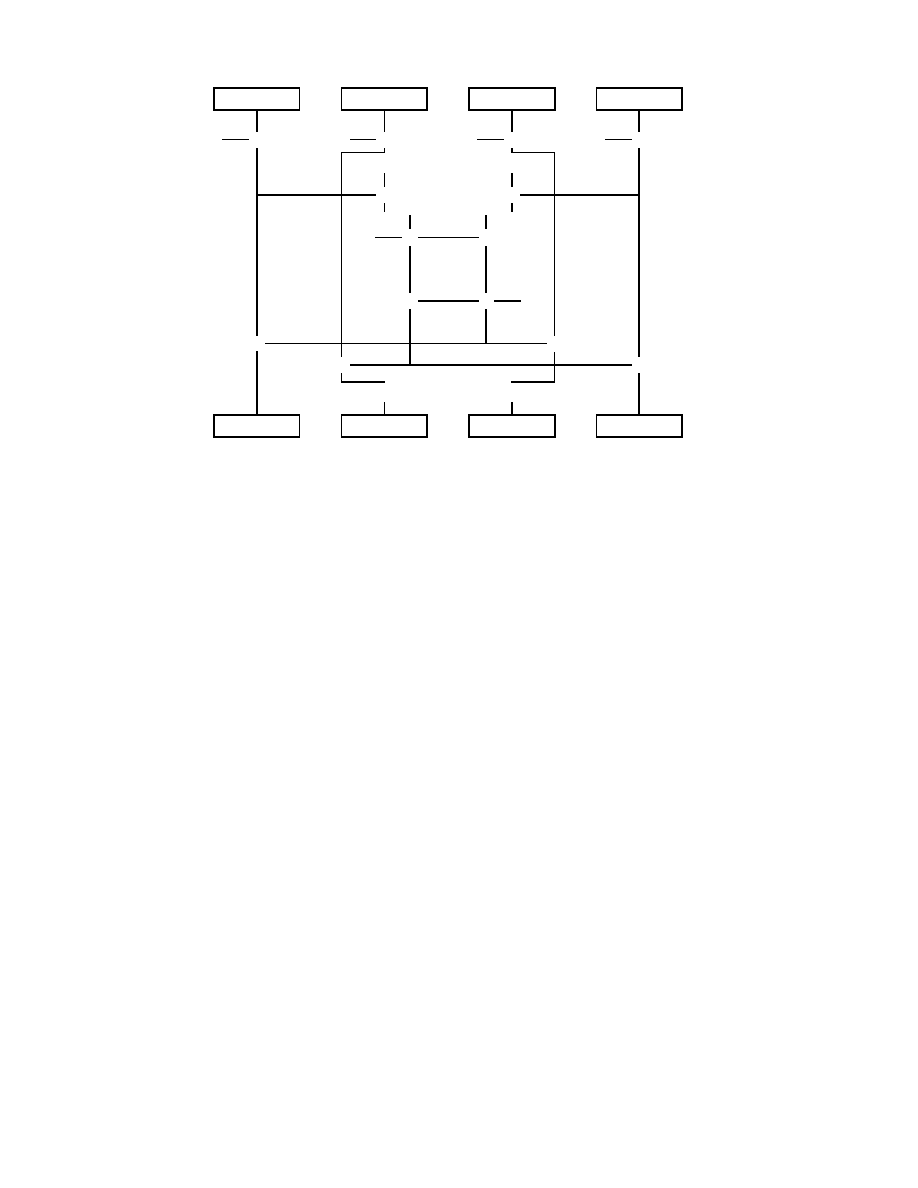

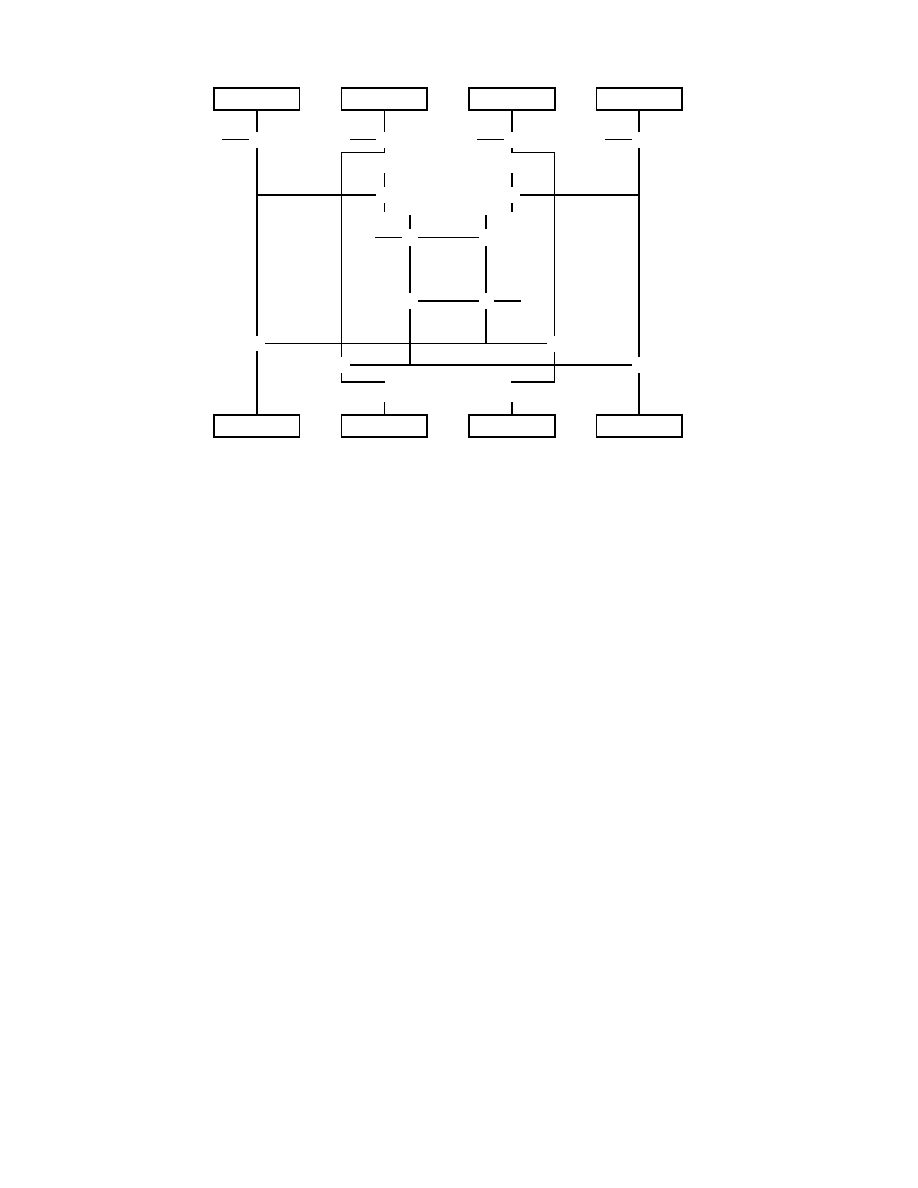

Rysunek 1.2: Uwierzytelnianie przez szyfrowanie

Zalo_zmy, i_z Alice chce bezpiecznie otrzymywac korespondencj

,

e. W tym celu

Alice musi dysponowac par

,

a pasuj

,

acych kluczy dla asymetrycznego algorytmu szy-

fruj

,

acego. Klucz do

szyfr

owania

zostaje przez Alice opublikowany, na przyklad po-

przez World Wide Web. Gdy Bob pragnie wyslac list do Alice, wtedy wykonywane

s

,

a nast

,

epuj

,

ace kroki (patrz rys. 1.3):

Bob zaopatruje si

,

e w klucz

K

, publiczny klucz Alice.

Bob szyfruje tekst swego listu do Alice przy pomocy klucza

K

.

Bob wysyla zaszyfrowany list poczt

,

a elektroniczn

,

a do Alice (w zale_znosci od

stosowanego systemu, konieczna mo_ze byc konwersja z pliku zawieraj

,

acego

kryptogram z postaci binarnej na tekstow

,

a, by unikn

,

ac zmian wprowadzanych

przez program pocztowy).

Alice deszyfruje otrzymany list przy pomocy swego prywatnego klucza i otrzy-

muje w ten sposob orginalny list.

Powy_zszy protokol gwarantuje, _ze tylko Alice jest w stanie odkodowac prze-

znaczone do niej listy. Tak wi

,

ec przechwycenie korespondencji przez osoby trzecie

przestaje byc niebezpieczne. Rownie_z proby wprowadzania zmian w zaszyfrowanym

liscie (nawet na slepo) jest skazana na niepowodzenie { wszystkie rozs

,

adne algo-

rytmy szyfruj

,

ace maj

,

a wlasnosc, _ze zmiana chocby jednego bitu w kryptogramie

powoduje olbrzymie zmiany w tekscie po deszyfrowaniu, wskutek czego tekst ten

ma postac przypadkowego ci

,

agu znakow.

Oczywiscie bezpieczenstwo korespondencji mi

,

edzy Alice i Bobem mo_zna zagwa-

rantowac poprzez stosowanie szyfrowania algorytmem symetrycznym z kluczem

znanym jedynie Alice i Bobowi. Zalet

,

a protokolu z u_zyciem asymetrycznego al-

gorytmu jest to, _ze Alice i Bob nie musz

,

a uzgadniac stosowanych kluczy, oraz

_ze Alice mo_ze ograniczyc si

,

e do posiadania jednej pary kluczy dla korespondencji

prowadzonej z du_z

,

a ilosci

,

a osob. Protokol nadaje si

,

e wi

,

ec dobrze dla korespondencji

pomi

,

edzy osobami sporadycznie kontaktuj

,

acymi si

,

e oraz gdy Alice otrzymuje listy

od du_zej ilosci osob.

Elektroniczny notariusz

Do notariusza zglaszamy si

,

e w dwoch wa_znych sytuacjach:

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

7

'

&

$

%

'

&

$

%

List 1

List 2

-

-

szyfrowanie

szyfrowanie

kluczem

publicznym

K

kluczem

publicznym

K

Bob

Mike

Kryptogram 1

Kryptogram 2

List 1

List 2

'

&

$

%

J

J

J

^

deszyfrowanie

kluczem

K

0

S

S

w

prywatnym

K

0

Alice, posiadaczka

K

0

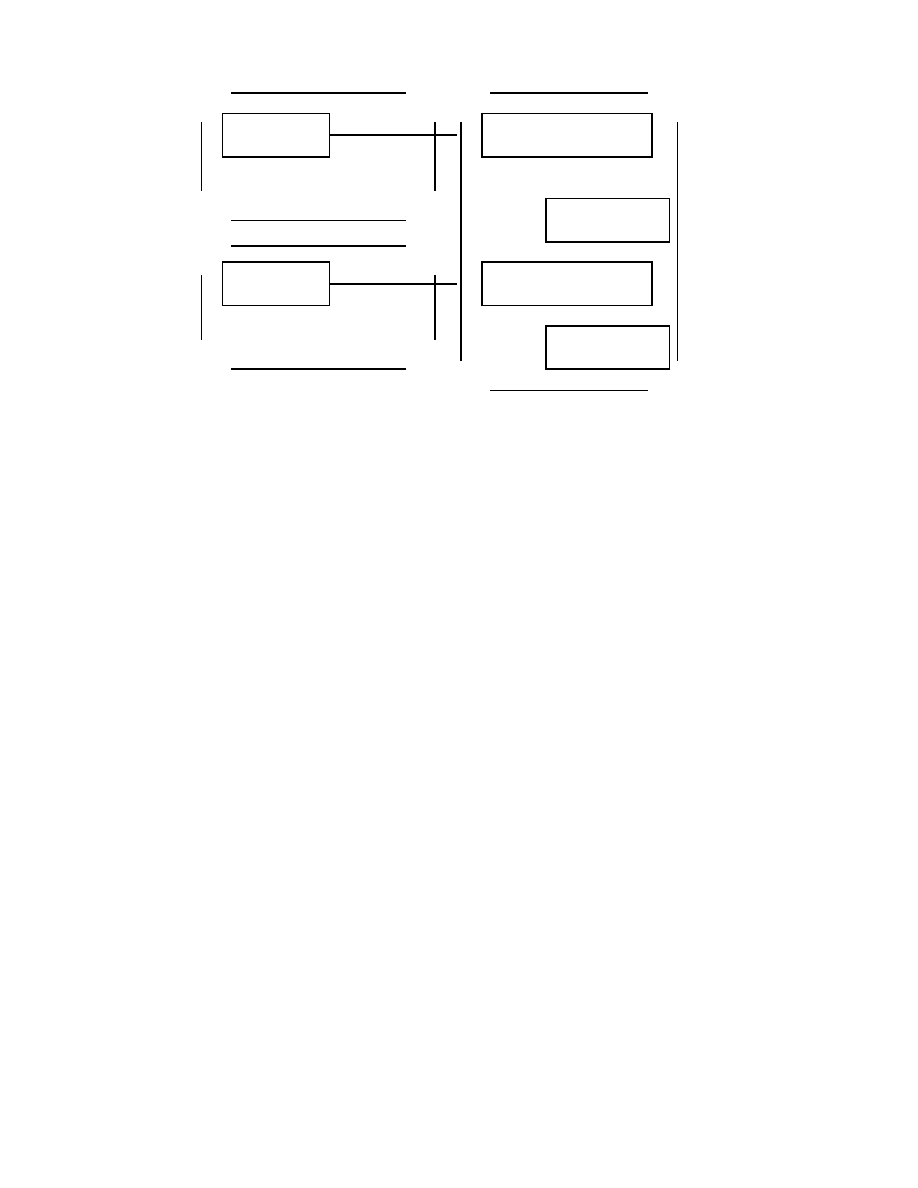

Rysunek 1.3: Ochrona korespondencji przy u_zyciu asymetrycznych algorytmow

szyfruj

,

acych

1. Jesli chcemy urz

,

edowo potwierdzic istnienie jakiegos dokumentu. W tym

wypadku mo_zemy dodatkowo pragn

,

ac by proces potwierdzania nie ujawnial

tresci dokumentu (bo mo_ze byc to na przyklad opis nowej, wartosciowej tech-

nologii).

2. Jesli chcemy zagwarantowac by w dokumencie (na przyklad umowie handlo-

wej) nie byly dokonywane pozniej jakiekolwiek zmiany przez nieuczciwego

partnera.

W obu przypadkach wystarcza sporz

,

adzenie dla wspomnianego dokumentu czegos

w rodzaju odciskow palcow { krotkiego ci

,

agu symboli, ktory

pr

aktycznie

jest dla

ka_zdego tekstu inny. Takie "odciski palcow\ mo_zna na przyklad opublikowac jako

ogloszenie w codziennej prasie. Zdobywamy w ten sposob dowod istnienia doku-

mentu. Aby dowod ten byl niezaprzeczalny musimy zagwarantowac kilka wlasnosci.

Do sporz

,

adzania "odciskow palcow\ u_zywamy tak zwanych

jednokierunkowych

funkcji hashuj

,

acych

. Mowimy, _ze

H

jest jednokierunkow

,

a funkcj

,

a hashuj

,

ac

,

a o

ile spelnione s

,

a nast

,

epuj

,

ace warunki:

Dla ka_zdego

X

latwo jest obliczyc

H

(

X

).

H

(

X

) ma ustalon

,

a dlugosc dla wszystkich tekstow

X

(w ten sposob dlugosc

H

(

X

) nie zdradza _zadnych informacji o tekscie

X

).

Dla zadanego

Y

znalezienie

X

takiego, _ze

H

(

X

) =

Y

, jest praktycznie niemo-

_zliwe. Dotyczy to w szczegolnosci systematycznego przeszukiwania wszystkich

mo_zliwych tekstow. Tak wi

,

ec ci

,

agi

H

(

X

) musz

,

a byc wystarczaj

,

aco dlugie,

by takie systematyczne przeszukiwanie bylo praktycznie beznadziejne. Jesli

wartosci funkcji hashuj

,

acej skladaj

,

a si

,

e z 128 bitow to mamy do dyspozycji

2

128

mo_zliwych wartosci. Jest to praktycznie nieskonczona ilosc (dla porow-

nania calkowity okres od pocz

,

atku do konca Wszechswiata bywa szacowany

wedlug niektorych teorii na 2

61

sekund!).

W rzeczywistosci nakladane s

,

a jeszcze bardziej rygorystyczne warunki na wlasnosci

jednokierunkowych funkcji hashuj

,

acych (patrz Rozdzial 6).

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

8

W celu "notarialnego\ potwierdzenia posiadania dokumentu

X

nale_zy obliczyc

wartosc

H

(

X

) i opublikowac j

,

a lub umiescic u notariusza (rol

,

e notariusza mo_ze

przej

,

ac odpowiedni specjalnie zabezpieczony program sieciowy). Pozniej, gdy pra-

gniemy udowodnic posiadanie dokumentu

X

, przedstawiamy

X

i wskazujemy na

miejsce, gdzie podalismywczesniej wartosc

H

(

X

). Sprawdzenie polega na obliczeniu

wartosci

H

(

X

) dla podanego tekstu

X

i porownaniu jej z wartosci

,

a opublikowan

,

a

wczesniej lub zlo_zon

,

a u notariusza.

W celu zagwarantowania, i_z tekst

X

(na przyklad umowa) nie ulegnie mody-

kacjom, rownie_z obliczamy wartosc

H

(

X

). Wartosc t

,

e mo_zemy nast

,

epnie dol

,

aczyc

do dokumentu (na przyklad dla wykrycia przypadkowych bl

,

edow powstalych w

trakcie transmisji danych) lub opublikowac, czy zlo_zyc u notariusza (dla ochrony

przed post

,

epowaniem nieuczciwego partnera umowy).

Zauwa_zmy, _ze opisana metoda moglaby na przyklad pozwalac na proste spraw-

dzanie autentycznosci programow komputerowych. Jeden z trudniejszych do wy-

krycia atakow na system komputerowy jest wprowadzanie tzw. koni trojanskich {

programow zachowuj

,

acych si

,

e z punktu widzenia u_zytkownika w sposob dokladnie

taki sam jak programy orginalne, jednak wykonuj

,

ace pewne dodatkowe funkcje (na

przyklad samopowielanie w przypadku wirusow, czy przekazywanie informacji na

zewn

,

atrz w wypadku szpiegostwa gospodarczego). O ile jednak producent programu

X

zamiesci wartosc

H

(

X

) na przyklad w World Wide Web, wtedy osoba posiadaj

,

aca

program

X

mo_ze w ka_zdym momencie obliczyc wartosc funkcji

H

dla posiadanego

programu i porownac j

,

a z wartosci

,

a

H

(

X

) dost

,

epn

,

a publicznie. Zauwa_zmy, _ze

metoda ta pozwala na wykrycie zmian dokonywanych w programie przez

jakie-

kolwiek

wirusy, te znane jak i nieznane lub nienapisane jeszcze. Istotn

,

a cech

,

a tej

metody jest to, _ze producent nie musi upubliczniac programu

X

, a mimo wszystko

pelna werykacja orginalnosci jest mo_zliwa. Tym samym producent ma szanse

sprzeda_zy dalszych kopii programu

X

.

O ile wybierzemy funkcj

,

e hashuj

,

ac

,

a generuj

,

ac

,

a krotkie ci

,

agi liter, wtedy telefo-

nicznie mo_zna sprawdzic orginalnoscdokumentow przeslanych elektronicznie (osoby

znaj

,

ace si

,

e po glosie mog

,

a sprawdzic czy wartosci funkcji hashuj

,

acej dla wyslanego

i otrzymanego dokumentu s

,

a takie same). T

,

a drog

,

a mo_zna na przyklad drog

,

a

telefoniczn

,

a sprawdzic orginalnosc kluczy publicznych generowanych przez system

PGP.

|||||||||||||||||||||||||||||||||||

Przyklady, jakie przedstawilismy powy_zej to tylko niektore z dzisiejszych per-

spektyw zastosowania kryptograi. Ju_z po tych przykladach widac jednak, _ze pole

zastosowan kryptograi wykracza daleko poza klasyczne szyfrowanie danych (na

przyklad do celow militarnych). Niektore inne zastosowania b

,

ed

,

a przedstawione w

dalszej cz

,

esci tej ksi

,

a_zki. Poza tym Czytelnik mo_ze odwolac si

,

e do bogatej literatury

fachowej dotycz

,

acej kryptograi.

1.0.3 Historia kryptograi

Ju_z w staro_zytnosci stosowane byly pewne metody szyfrowania wiadomosci o cha-

rakterze strategicznym. Ciekawe jest, _ze stopien wyranowania tych metod byl

znacz

,

aco ni_zszy od stanu wiedzy matematycznej w ka_zdej wlasciwie epoce. Sto-

sowane metody byly dawniej zazwyczaj dosc prymitywne i pozwalaly na zlamanie

szyfrow dostatecznie zdeterminowanemu przeciwnikowi. Sytuacja ulegla zmianie

ju_z w pierwszej polowie dwudziestego wieku. Zbudowano wtedy szereg systemow

szyfrowania przy pomocy urz

,

adzen mechanicznych wykorzystywanych powszechnie

podczas II Wojny Swiatowej. Cz

,

esc z tych systemow zostala skutecznie zlamana

(na przyklad niemiecki system Enigma). Prawdziw

,

a rewolucj

,

e pod wzgl

,

edem pro-

jektowania systemow szyfruj

,

acych przyniosl rozwoj elektroniki daj

,

acy olbrzymie

mo_zliwosci operacji obliczeniowych niskim kosztem.

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

9

Rozwoj kryptograi od swych pocz

,

atkow byl bardzo silnie zwi

,

azany z celami

wojskowymi. W zwi

,

azku z tym wszelkie prace z dziedziny kryptograi mialy cha-

rakter tajny i ich rezultaty nie byly publikowane lub wykorzystywane w sektorze

cywilnym do lat siedemdziesi

,

atych. Naukowcy prowadz

,

acy badania w kryptogra-

i znajdowali si

,

e pod scisl

,

a kontrol

,

a organow bezpieczenstwa. Publikowanie prac

nast

,

epowalo sporadycznie i niekiedy jedynie poprzez niedopatrzenie organow kon-

trolnych.

Prawdziwy przelom pod wzgl

,

edem rozwoju kryptograi nast

,

apil w latach sie-

demdziesi

,

atych wraz z odkryciem asymetrycznych algorytmow szyfruj

,

acych. Ol-

brzymie zainteresowanie w srodowiskach naukowych spowodowalo lawinowy wzrost

ilosci prowadzonych badan, ju_z poza kontrol

,

a aparatow bezpieczenstwa poszcze-

golnych panstw. Wymiana informacji jaka ma miejsce od tego czasu pozwolila na

ogromny rozwoj wiedzy w tej dziedzinie.

W wielu krajach stosowanie metod kryptogracznych jest nadal zabronione lub

ograniczone. W wielu krajach, sk

,

adinn

,

ad demokratycznych, gdzie obywatele ciesz

,

a

si

,

e du_zym zakresem wolnosci, podejmowane s

,

a proby ustanowienia kontroli panstwa

nad stosowaniem metod kryptogracznych. W szczegolnosci dotyczy to przyklad

Wspolnoty Europejskiej i USA (forsowanie u_zywania Clippera, tj. ukladu elektro-

nicznego slu_z

,

acego do szyfrowania, jednak pozwalaj

,

acego na lamanie kryptogramow

przez slu_zby bezpieczenstwa). Doprowadzilo to te_z do tak spektakularnych krokow

jak zakaz u_zywania technik kryptogracznych do celow prywatnych w Rosji.

Ograniczaniu mo_zliwosci stosowania metod kryptogracznych sprzeciwiaj

,

a si

,

e

bardzo gwaltownie srodowiska buzinessu. Wskazuj

,

a na niezb

,

ednosc jej stosowania

w gospodarce w niereglamentowany sposob. W obecnej chwili wydaje si

,

e, _ze jednym

z niezb

,

ednych warunkow rozwoju gospodarczego panstwa jest rozbudowa globalnej

sieci komputerowej pelni

,

acej funkcj

,

e infrastruktury informacyjnej gospodarki. Po-

niewa_z w sieciach tego typu nie da si

,

e raczej zagwarantowac bezpieczenstwa przed

wlamaniamikomputerowymi,dane musz

,

a byc zabezpieczane w inny sposob. Jedyna

droga do realizacji tego celu wiedzie poprzez wykorzystanie technik kryptogra-

cznych. Podnoszone s

,

a argumenty, i_z wprowadzenie ograniczen stosowania kry-

ptograi nieuchronie powoduje spadek atrakcyjnosci danego kraju dla inwestycji

gospodarczych.

1.0.4 Kontrowersje zwi

,

azane ze stosowaniem kryptograi

Kryptograa w obecnym stadium rozwoju potra zagwarantowac ochron

,

e danych

przed dost

,

epem niepowolanych osob. Jest to mo_zliwe nawet wtedy, gdy wlasciciel

danych za takowe uwa_za organy scigania. Dopuszczenie stosowania tych metod

uniemo_zliwiazatem skutecznie dokonywanie "rewizji\ policyjnychwsystemachkom-

puterowych. Umo_zliwia to dokonywanie elektronicznego przetwarzania danych w

ramach dzialalnosci przest

,

epczej bez niebezpieczenstwa dostarczenia organom sci-

gania materialu dowodowego w wypadku ich przechwycenia. Pozwala to rownie_z

na korzystanie z powszechnie dost

,

epnych sieci takich jak Internet do dzialalnosci

przest

,

epczej. Z mo_zliwosci tych korzystaj

,

a zapewne ju_z teraz organizacje dzialaj

,

ace

na kraw

,

edzi prawa, lub te_z wbrew prawu.

W obliczu powy_zszych zagro_zen w wielu panstwach organy bezpieczenstwa (cza-

sami demokratycznie wybrane, czasami b

,

ed

,

ace aparatem politycznej represji) stara-

j

,

a si

,

e zabronic b

,

adz ograniczyc stosowanie metod kryptogracznych. Druga z tych

opcji polega na dopuszczeniu jedynie takich metod, ktore mog

,

a zostac zlamane

przez organy bezpieczenstwa (wskutek slabosci tych metod, koniecznosci przekazy-

wania u_zywanych kluczy organom bezpieczenstwa, b

,

adz dzi

,

eki wbudowanym do

algorytmow "tylnym drzwiom\ pozwalaj

,

acym na deszyfrowanie bez znajomosci

kluczy).

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

10

Przeciwnicy stosowania ograniczen w stosowaniu kryptograi wskazuj

,

a, i_z sro-

dowiska przest

,

epcze bylyby i tak w stanie korzystac z technik kryptogracznych

bez mo_zliwosci udowodnienia im tego poprzez organy scigania. Problem polega

na tym, i_z kryptogramy maj

,

a charakter losowych ci

,

agow znakow i s

,

a od nich

nieodro_znialne. Z drugiej strony losowy charakter maj

,

a szumy zawarte w ka_zdym

kodowanym cyfrowo obrazie czy dzwi

,

eku. Tym samym przest

,

epca dzialaj

,

acy w

ramach zorganizowanych grup mo_ze ukryc przekazywan

,

a wiadomosc na przyklad w

zdj

,

eciu Tatr umieszczonym na swej stronie WWW, czy te_z na dysku CD specjalnie w

tym celu spreparowanym. Co wi

,

ecej, z niektorych form kryptograi nie jestesmy w

stanie ju_z zrezygnowac, chocby w obrocie bankowym. Poniewa_z wiele metod u_zywa

jako niezb

,

ednych parametrow losowych ci

,

agow znakow, przest

,

epca mo_ze zamiast

nich u_zywac kryptogramow z przest

,

epczymi informacjami. Znow, nie wzbudzi to

_zadnych podejrzen, a wiadomosci tak przekazywane b

,

ed

,

a odro_znialne od naprawd

,

e

losowych ci

,

agow jedynie dla posiadaczy tajnego klucza (przyklad takiej sytuacji

opisujemy dokladniej w Rozdziale 8.0.6).

Reasumuj

,

ac, wydaje si

,

e i_z postulowane ograniczenia s

,

a w stanie byc skuteczne

jedynie w odniesieniu do osob czy organizacji nie paraj

,

acych si

,

e dzialalnosci

,

a prze-

st

,

epcz

,

a. Spowodowaloby to zatem skutek odwrotny do zamierzonego { stawialoby

organizacje przest

,

epcze w uprzywilejowanej pozycji wobec reszty spoleczenstwa,

ktora nie bylaby w stanie bronic swych danych wobec dzialan kryminalnych.

1.0.5 Korzystanie z produktow kryptogracznych

Upublicznienie kryptograi pozwala na bardziej wiarygodn

,

a werykacj

,

e oferowa-

nych programow i sprz

,

etu kryptogracznego. Nie mo_zna bowiem w tym wzgl

,

edzie

polegac na reklamie samych rm. Wadliwoscoferowanego produktu nie jest widocz-

na bowiem golym okiem, a cz

,

esto bez nieslychanie kosztownego badania produktu

nie jest si

,

e rownie_z w stanie o tym przekonac.

Sformulowacmo_zna nast

,

epuj

,

ace zasady dotycz

,

ace praktycznego stosowania pro-

duktow kryptogracznych w sytuacjach, gdy rzeczywiscie bezpieczenstwo ma klu-

czowe znaczenie:

Jako wzgl

,

ednie bezpieczne mog

,

a byc uznane jedynie programy czy te_z spe-

cjalny hardware oferowany poprzez znane rmy o niezaprzeczalnej reputacji.

Najlepiej, gdy produkty te posiadaj

,

a certykaty odpowiednich panstwowych

urz

,

edow kontrolnych (jak na przyklad NIST w USA).

Programy i urz

,

adzenia kryptograczne powinny realizowac powszechnie zna-

ne, popularne i przetestowane rozwi

,

azania. Proces testowania powinien miec

nast

,

epuj

,

acy przebieg:

1.

Propozycja metody, wraz z jej szczegolowym opisem musi byc podana do

wiadomosci publicznej.

Bezpieczenstwo metody nie mo_ze opierac si

,

e na

utajnieniu jej sposobu dzialania. Wiadomo, _ze i tak pewna grupa osob

uzyska do takich informacji dost

,

ep (chocby pracownicy rmy oferuj

,

acej

produkt). Grupa ta mo_ze nast

,

epnie wykorzystywac je na szkod

,

e u_zyt-

kownika produktu.

2.

Propozycja musi wzbudzic powszechne zainteresowanie srodowiska nauko-

wego i businessu i musz

,

a byc prowadzone nad ni

,

a intensywne badania.

3.

Jesli po dlu_zszym czasie nie ma znacz

,

acych post

,

epow prowadz

,

acych do

zlamania metody

a teoretyczne badania zdaj

,

a si

,

e potwierdzac jej bez-

pieczenstwo (na przyklad poprzez redukcj

,

e znanych trudnych zagadnien

obliczeniowych do zagadnienia zlamania proponowanego szyfru),

wtedy

metod

,

e t

,

e mo_zna uznac za wzgl

,

ednie bezpieczn

,

a i dopuscic do u_zytku

.

R

OZDZIA

L

1.

PIER

WSZY

RZUT

OKA

NA

KR

YPTOGRAFI

,

E

11

Jesli jakikolwiek z powy_zszych warunkow nie jest spelniony, algorytm nie

mo_zna uznac za bezpieczny.

Niezb

,

edne jest ci

,

agle sledzenie rozwoju stanu wiedzy kryptogracznej. Post

,

e-

py w tej dziedzinie mog

,

a spowodowac mo_zliwosclamania algorytmow dawniej

uznawanych za bezpieczne. (Tego typu sytuacja nast

,

apila na przyklad w

odniesieniu do dlugosci kluczy dla systemu RSA wskutek post

,

epow w zakresie

algorytmow rozkladaj

,

acych liczby na czynniki pierwsze.)

Czasami jakosc oferty software'u i hardware'u kryptogracznego jest powi

,

azana

z czynnikami politycznymi, takimi jak ograniczenia eksportowe. Na przyklad tak

zwane "wersje mi

,

edzynarodowe\ programow rm amerykanskich maj

,

ace dostarczyc

prywatnemu u_zytkownikowi narz

,

edzia kryptograczne gwarantuj

,

a jedynie bardzo

niski poziom bezpieczenstwa. Poziom ten jest tak niski, _ze programy te nie wyma-

gaj

,

a zezwolen eksportowych w bardzo restrykcyjnym ustawodawstwie USA.

Rozdzia

l

2

P

o

dsta

w

o

w

e

tec

hniki

szyfro

w

ania

W niniejszym rozdziale przedstawiamy kilka klasycznych technik szyfrowania. Tech-

niki te bywaj

,

a skladnikami wielu bardziej zaawansowanych algorytmow, dlatego

poswi

,

ecimy im chwil

,

e uwagi.

2.0.6 Podstawienie

Niech :

!

b

,

edzie permutacj

,

a, zas zbiorem u_zywanych liter. Tekst jawny

a

1

a

2

:

:

:

a

n

(gdzie

a

i

2

) jest szyfrowany jako (

a

1

) (

a

2

)

:

:

:

(

a

n

). Kryptogram

b

1

:

:

:

b

n

odszyfrowywany jest jako

;

1

(

b

1

)

:

:

:

;

1

(

b

n

).

Przyklad: szyfry Cesara

Litery alfabetu mo_zna uto_zsamiac z liczbami. W

systemie Cesara u_zywanych jest 26 liter odpowiadaj

,

acych liczbom od 0 do 25.

(

i

) :=

i

+ 3 mod 26 dla

i

2

f

0

:

:

:

25

g

.

Analiza cz

,

estotliwosci

Slabosci

,

a szyfrow opartych na podstawieniach jest to, _ze mog

,

a one byc zlamane

poprzez analiz

,

e cz

,

estotliwosci wyst

,

epowania poszczegolnych liter alfabetu. Litery

alfabetu nie wyst

,

epuj

,

a bowiem z jednakow

,

a cz

,

estotliwosci

,

a { analiza tych cz

,

e-

stotliwosci w zaszyfrowanych tekstach pozwala na zgadni

,

ecie niektorych wartosci

permutacji . Dla przykladu przyjrzyjmy si

,

e przeci

,

etnej cz

,

estotliwosci wyst

,

epo-

wania liter w tekstach w j

,

ezyku angielskim (wedlug 1]):

E - 12.31 % L - 4.03 % B - 1.62 %

T - 9.59 % D - 3.65 % G - 1.61 %

A - 8.05 % C - 3.20 % V - 0.93 %

O - 7.94 % U - 3.10 % K - 0.52 %

N - 7.19 % P - 2.29 % Q - 0.20 %

I - 7.18 % F - 2.28 % X - 0.20 %

S - 6.59 % M - 2.25 % J - 0.10 %

R - 6.03 % W - 2.03 % Z - 0.09 %

H - 5.14 % Y - 1.88 %

Kryptoanaliza polega na sporz

,

adzeniu tabeli cz

,

estotliwosci wyst

,

epowania liter

w zaszyfrowanym tekscie i porownania go z powy_zsz

,

a tabel

,

a. Na tej podstawie

mo_zna na przyklad zlokalizowac prawdopodobne wartosci dla (

E

), (

T

), (

A

). Po

przyj

,

eciu hipotetycznych wartosci dla tych liter szukamy w kryptogramie sekwencji

12

R

OZDZIA

L

2.

PODST

A

W

O

WE

TECHNIKI

SZYFR

O

W

ANIA

13

liter odpowiadaj

,

acych typowym slowom takim jak na przyklad "the\. Pozwala

to na zwerykowanie hipotezy i przyj

,

ecie prawidlowych wartosci dla E, T, A. Po

ustaleniu tych wartosci mo_zemy pokusic si

,

e o odgadni

,

ecie (

H

) - tak by utworzyc

odpowiednio du_zo kryptogramow dla "the\. Post

,

epowanie to kontynuujemy dyspo-

nuj

,

ac coraz to wi

,

ekszymi porcjami tekstu jawnego.

Sposobem na utrudnienie analizy cz

,

estotliwosci jest szyfrowanie poprzez podsta-

wienie nie pojedynczych liter, ale blokow liter okreslonej dlugosci (tj. :

k

!

k

).

Mamy wtedy bowiem do czynienia z mniejszymi dysproporcjami w zakresie sredniej

cz

,

estotliwosci wyst

,

epowania poszczegolnych konguracji liter w bloku w szczegol-

nosci poszczegolne prawdopodobienstwa s

,

a stosunkowo malymi liczbami. Utrudnia

to odgadni

,

ecie wartosci podstawienia . W szczegolnosci kryptoanaliza wymaga

du_zo dlu_zszych kryptogramow, aby moc skorzystac z jakichkolwiek statystycznych

prawidlowosci.

Przykladem systemu, w ktorym koduje si

,

e bloki dlugosci 2 jest system Fairplay'a

przedstawiony na rys. 2.1. Jest to prosty system, w ktorym wszelkie operacje szy-

frowania i deszyfrowania mog

,

a byc z latwosci

,

a dokonane r

,

ecznie. System oczywiscie

gwarantuje tylko bardzo niewielki zakres bezpieczenstwa i mo_ze byc traktowany jako

dygresja w stron

,

e metod historycznych (stosowanych w trakcie I Wojny Swiatowej).

Szyfrowaniu podlegaj

,

a pary liter, przy czym u_zywamy 25 liter (25 du_zych liter

alfabetu angielskiego, jedna z liter, mianowicie J, jest w tekstach zast

,

apiona przez

I). Do szyfrowania i deszyfrowania u_zywamy jest kwadrat 5

5, w ktory wpisujemy

kolejne litery wyst

,

epuj

,

ace w hasle (na rys. 2.1 haslem jest "POSZLA MALPA

DO PIWNICY\), przy czym pomijamy powtarzaj

,

ace si

,

e litery. Gdy po wpisaniu

tych liter zostaly jeszcze wolne miejsca w kwadracie, to umieszczamy tam jeszcze

niewpisane litery w kolejnosci alfabetycznej. W ten sposob wypelniamy kwadrat

25 literami. Szyfrowanie przebiega nast

,

epuj

,

aco. Zalo_zmy dla przykladu, _ze chcemy

zaszyfrowac par

,

e OH wedlug klucza z rys. 2.1. Litery O oraz H wyznaczaj

,

a pro-

stok

,

at

w kwadracie do szyfrowania, w ktorego pozostalych rogach znajduj

,

a si

,

e S

i G. Regula szyfrowania mowi, _ze OH zast

,

epujemy wlasnie tymi literami, tj. SG.

Gdy para liter jak

,

a zamierzamy zaszyfrowac le_zy w jednej kolumnie lub jednym

wierszu (i wobec tego nie deniuje prostok

,

ata), to litery te zast

,

epujemy par

,

a liter

le_z

,

ac

,

a na prawo od nich, na przyklad SY zast

,

epujemy przez ZB, zas WE przez AN

(litery le_z

,

ace w pierwszej kolumnie z prawej strony zast

,

epujemy literami z ostatniej

kolumny).

Ogolnie rzecz bior

,

ac podstawienie nie oparte o dlugie bloki lub o prostych

zasadach generowania permutacji z klucza mo_ze byc podatne na analiz

,

e cz

,

estotliwo-

sci. Z tego wzgl

,

edu podstawienie nale_zy traktowac raczej jako technik

,

e pomocnicz

,

a

do wykorzystania jako element pomocniczy bardziej zlo_zonych metod.

2.0.7 XOR i one-time pad

Operacja

X

OR

(

eXclusive OR

) jest zdeniowana jak nast

,

epuje:

0

X

OR

0 = 1

X

OR

1 = 0

1

X

OR

0 = 0

X

OR

1 = 1.

Szyfrowanie przy pomocy XOR:

zalo_zmy, _ze tekst jawny jest ci

,

agiem bit-

ow

a

1

:

:

:

a

n

, zas klucz ci

,

agiem bitow

k

1

:

:

:

k

n

. Wtedy kryptogramem jest ci

,

ag

c

1

:

:

:

c

n

, gdzie

c

i

:=

a

i

X

OR

k

i

dla

i

= 1

:

:

:

n

. Deszyfrowanie oparte jest na

trzech latwych do sprawdzenia rownosciach:

x

X

OR

x

= 0

x

X

OR

0 =

x

x

X

OR

(

y

X

OR

z

) = (

x

X

OR

y

)

X

OR

z

)

:

St

,

ad

c

i

X

OR

k

i

= (

a

i

X

OR

k

i

)

X

OR

k

i

=

a

i

X

OR

(

k

i

X

OR

k

i

) =

a

i

X

OR

0 =

a

i

:

R

OZDZIA

L

2.

PODST

A

W

O

WE

TECHNIKI

SZYFR

O

W

ANIA

14

R T U V X

F G H K Q

N C Y B E

A M D I W

P O S Z L

(KR) = FV, (OW) = LM,

(AI) = MW, (WE) = AN

(SZ) = ZL

OH - rogi prostok

,

ata

OH

zast

,

epowany jest poprzez litery

znajduj

,

ace si

,

e w pozostalych rogach

prostok

,

ata

tj. przez SG

szyfrowanie:

szyfrowanie tekstu jawnego KR

j

OW

j

A I

j

WE

j

SZ

R T U V X

F G H K Q

N C Y B E

A M D I W

P O S Z L

pozostale litery

w kolejnosci alfabetycznej

haslo:

"POSZLA MALPA DO PIWNICY\

klucz: kwadrat 5

5 zawiera wszystkie litery z waj

,

atkiem J,

ktore w tekscie jawnym zast

,

epujemy poprzez I

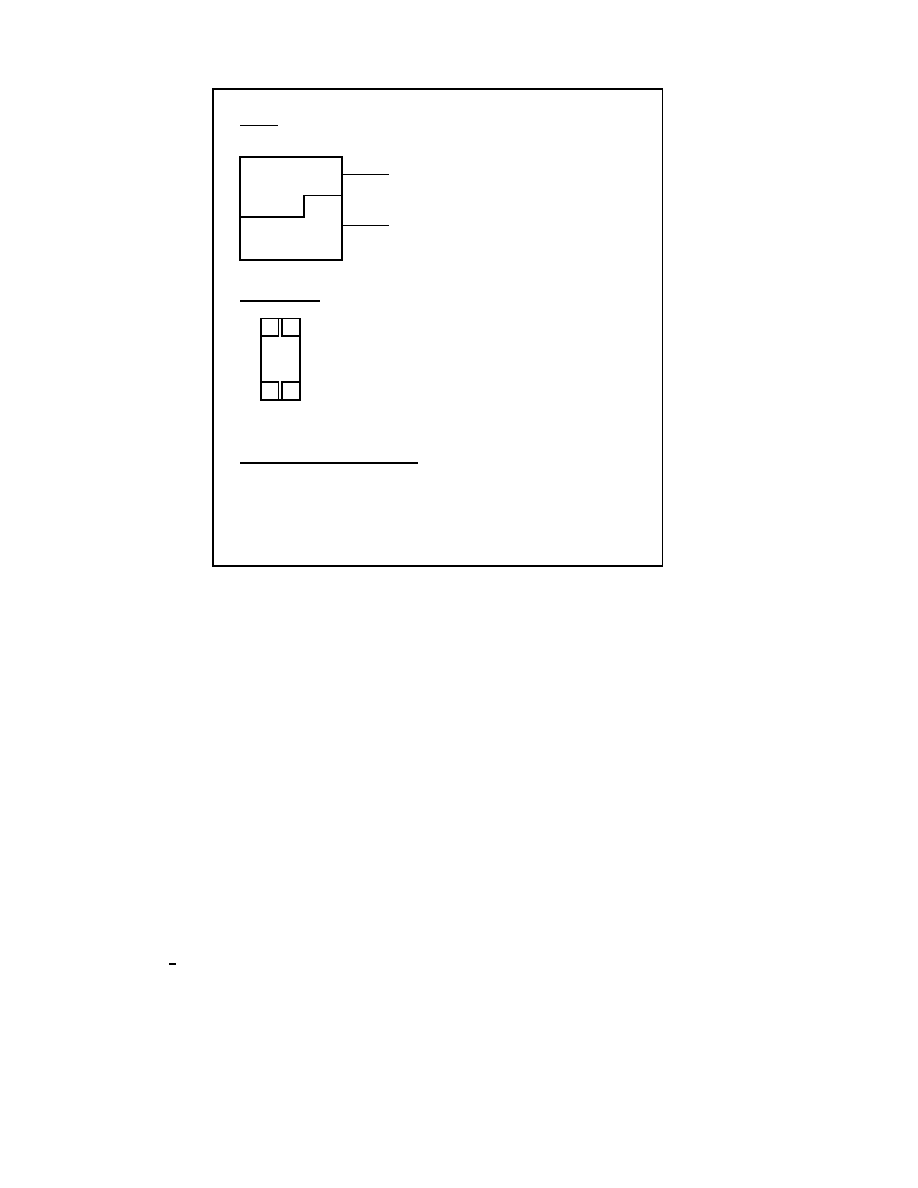

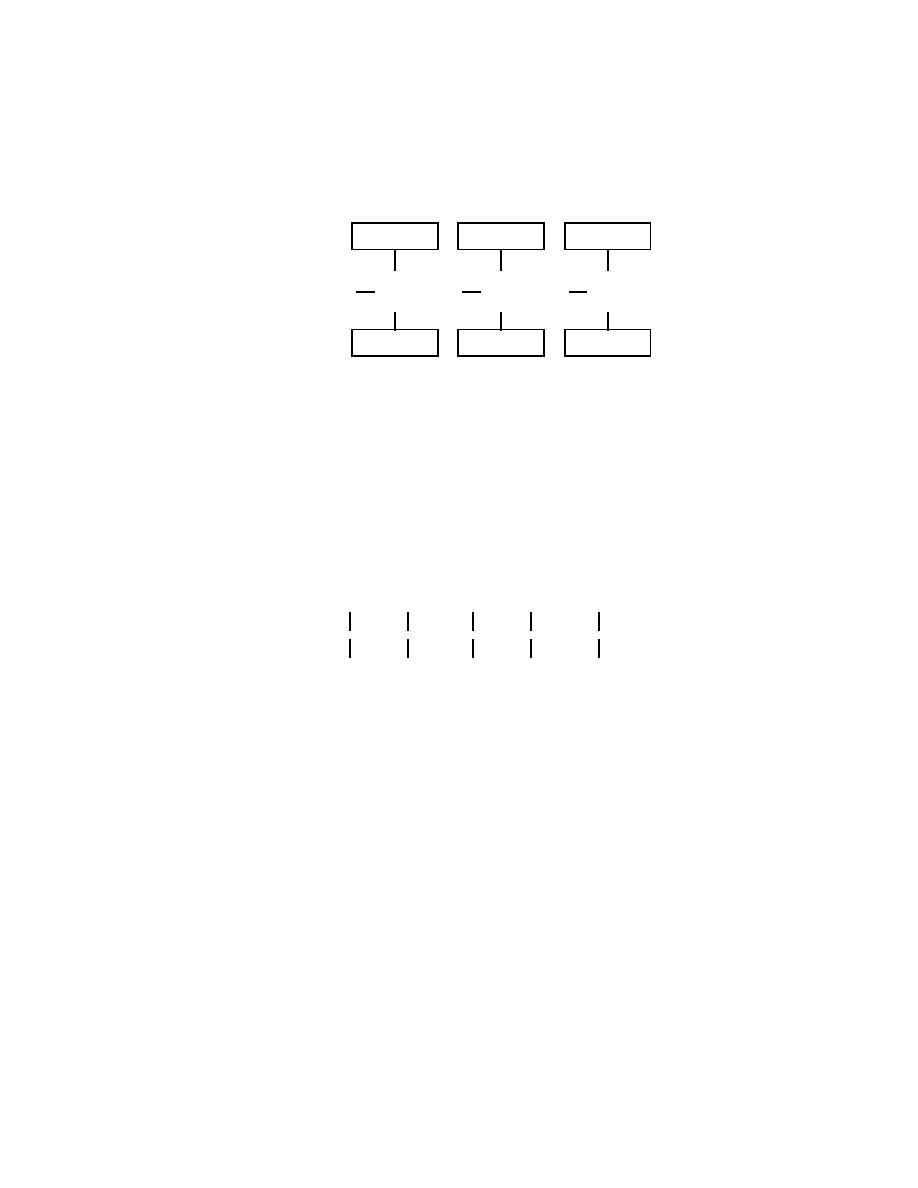

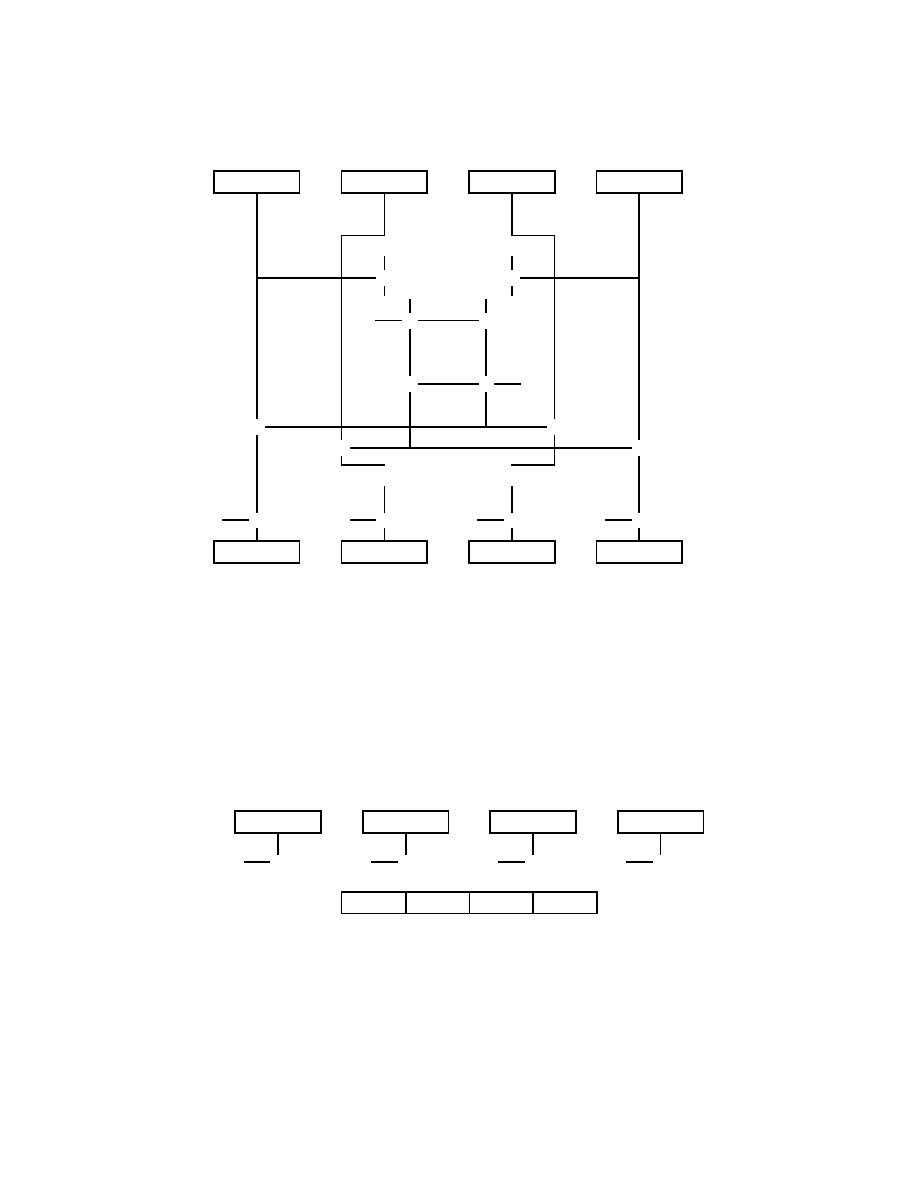

Rysunek 2.1: System Playfair'a

Szyfrowanie przy pomocy

X

OR

ma wielorakie zastosowania. Jednym z nich jest

one-time pad

.

One-time pad

Jest to metoda szyfrowania, w ktorej u_zywany jest losowo wy-

brany klucz

k

1

:

:

:

k

n

. Samo szyfrowanie odbywa si

,

e przy pomocy

X

OR

. Istotne

jest, by do ka_zdego szyfrowania u_zywac

innego, wygenerowanego niezale_znie

klucza

. Zasadzie tej metoda zawdzi

,

ecza sw

,

a nazw

,

e.

Nast

,

epuj

,

ace wlasnosci s

,

a kluczowe dla metody one-time pad:

Kryptogram jest tak_ze ci

,

agiem losowym

n

bitow, tzn. ma ten sam rozklad

prawdopodobienstwa co ci

,

agi bitow wygenerowane przez rzucanie monet

,

a

(wyrzucenie reszki powoduje dopisanie 1, wyrzucenie orla { dopisanie 0).

Bez znajomosci klucza

_zadna

informacja dotycz

,

aca tekstu jawnego nie mo_ze

byc wydedukowana z kryptogramu (bez wzgl

,

edu na zastosowane moce obli-

czeniowe itp.). Wlasnosc ta bywa nazywana bezpieczenstwem doskonalym.

Dla udowodnienia pierwszej wlasnosci zauwa_zmy, _ze jesli

k

i

=

a

i

, to

c

i

= 0, oraz

_ze

c

i

= 1 w przeciwnym wypadku. Zatem prawdopodobienstwo, _ze

c

i

= 0 jest rowne

1

2

niezale_znie od wartosci

a

i

. Zatem

i

-ty bit kryptogramu jest losowy. Poniewa_z

bity

k

i

s

,

a losowane niezale_znie od siebie, wi

,

ec i bity kryptogramu s

,

a niezale_zne, tak

jak w przypadku ci

,

agow jakie otrzymujemy rzucaj

,

ac monet

,

a.

Niech

c

1

:

:

:

c

n

b

,

edzie dowolnym ci

,

agiem bitow. Dla udowodnienia drugiej wlas-

nosci zauwa_zmy, _ze dla ka_zdego tekstu jawnego

d

1

:

:

:

d

n

istnieje dokladnie jeden

R

OZDZIA

L

2.

PODST

A

W

O

WE

TECHNIKI

SZYFR

O

W

ANIA

15

klucz

k

1

:

:

:

k

n

taki, _ze poprzez szyfrowanie otrzymujemy kryptogram

c

1

:

:

:

c

n

. Istot-

nie, dla

i

= 1

:

:

:

n

spelniona musi byc rownosc

c

i

=

d

i

X

OR

k

i

, sk

,

ad

k

i

=

d

i

X

OR

c

i

.

Poniewa_z kryptogram

c

1

:

:

:

c

n

odpowiada ka_zdemu mo_zliwemu tekstowi jawnemu

z takim samym prawdopodobienstwem, nic nie mo_zna wywnioskowac o ksztalcie

tekstu jawnego bez znajomosci klucza.

Zastosowania one-time pad:

jedn

,

a dziedzin

,

a zastosowan jest szyfrowanie sto-

sunkowo krotkich, ale bardzo wa_znych informacji, jak rozkazy wojskowe o strate-

gicznym znaczeniu (na przyklad o wystrzeleniu rakiet j

,

adrowych). U_zywanie w

tej sytuacji szyfrow mo_zliwych do zlamania (chocby olbrzymim nakladem obliczen)

niesie niebezpieczenstwo, _ze faktycznie szyfry zostan

,

a zlamane.

Problemy ze stosowaniem one-time pad:

zasady u_zywania one-time pad

mowi

,

a, _ze klucz

musi byc zawczasu uzgodniony przez osoby komunikuj

,

ace si

,

e

musi byc wybrany naprawd

,

e losowo (co technicznie nie jest latwe,

patrz rozdzial 7)

musi byc przechowywany w bezpieczny sposob

musi byc co najmniej tak dlugi jak szyfrowany tekst.

Ka_zdy z powy_zszych warunkow stwarza niedogodnosci dla u_zytkownikow i zaw

,

e_za

pole praktycznych zastosowan one-time pad.

Niebezpieczenstwo u_zycia wielokrotnie tego samego klucza:

Zalo_zmy, _ze

szyfrujemy dlugi tekst

a

0

a

1

:

:

:

przy pomocy klucza dlugosci

n

. Poniewa_z brakuje

nam bitow klucza, u_zywamy nast

,

epuj

,

acej formuly:

c

i

=

a

i

X

OR

k

i

mod

n

:

Inaczej mowi

,

ac, bloki dlugosci

n

szyfrujemy ka_zdorazowo przy pomocy tego samego

klucza

k

0

:

:

:

k

n;

1

. Zauwa_zmy, _ze wtedy

c

j

X

OR

c

n

+

j

= (

a

j

X

OR

k

j

)

X

OR

(

a

n

+

j

X

OR

k

j

) =

a

j

X

OR

a

n

+

j

:

Zatem z latwosci

,

a mo_zna bez znajomosci klucza na podstawie samego kryptogramu

obliczyc

a

j

X

OR

a

n

+

j

!

Zlamanie tak skonstruowanego kryptogramu mo_ze si

,

e odbywac wedlug nast

,

e-

puj

,

acego scenariusza. Z du_zym prawdopodobienstwem ka_zdy tekst zawiera dlugie

ci

,

agi spacji. Zakladaj

,

ac, _ze

a

j

jest spacj

,

a mo_zna obliczyc

a

j

+

n

. Czyni

,

ac tak dla

ka_zdego

j

otrzymujemy pewien tekst. Szukamy w nim zrozumialych fragmentow.

W miejscach, gdzie

n

pozycji do tylu w tekscie jawnym wyst

,

epuje blok spacji

otrzymamy w ten sposob fragmenty tekstu jawnego. Jesli potramy je rozpoznac,

to dysponujemy bitami

a

i

,

c

i

dla odpowiednich

i

. St

,

ad wyliczamy

k

i

mod

n

=

a

i

X

OR

c

i

. Znalezione wartosci klucza u_zywamy nast

,

epnie dla calego kryptogramu w

celu odszyfrowania innych fragmentow tekstu jawnego. Prac

,

e mo_zna kontynuowac

probuj

,

ac zgadn

,

ac kolejne wartosci

k

i

na granicy odszyfrowanych regionow spraw-

dzaj

,

ac czy prowadzi to do sensownego uzupelnienia odgadni

,

etych fragmentow tekstu

jawnego.

2.0.8 S-boksy

S-boksy s

,

a nadzwyczaj istotnymi skladnikami algorytmu DES (

D

ata

E

ncryption

S

tandard) najwa_zniejszego w praktyce algorytmu szyfruj

,

acego w momencie powsta-

wania tej ksi

,

a_zki. Ka_zdy S-boks jest zdeniowany poprzez macierz rozmiaru 4

16

zawieraj

,

ac

,

a liczby z przedzialu od 0 do 15 (patrz rys. 2.2).

R

OZDZIA

L

2.

PODST

A

W

O

WE

TECHNIKI

SZYFR

O

W

ANIA

16

15 12 8 2 4 9 1 7 5 11 3 14 10 0 6 13

4 1 14 8 13 6 2 11 15 12 9 7 9 10 5 0

0 15 7 4 14 2 13 1 10 6 12 11 9 5 3 8

14 4 13 1 2 15 11 8 3 10 6 12 5 9 0 7

argument= 111010, wynik= 10

10

= 1010

2

wiersz 2, kolumna 13

-

6

Rysunek 2.2: Szyfrowanie przy pomocy S-boksow (rysunek przedstawia S-boks o

nazwie S1)

Sposob dzialania S-boksow.

S-boks deniuje funkcj

,

e, ktorej argumentami s

,

a

ci

,

agi zlo_zone z 6 bitow, a wartosciami ci

,

agi zlo_zone z 4 bitow. Obliczenie wartosci

dla argumentu

x

ma nast

,

epuj

,

acy przebieg:

pierwszy i ostatni bit argumentu

x

tworz

,

a liczb

,

e w systemie dwojkowym wy-

znaczaj

,

ac

,

a numer wiersza (wiersze numerujemy od 0 do 3),

pozostale 4 bity

x

wyznaczaj

,

a numer kolumny (kolumny numerujemy od 0 do

15),

na przeci

,

eciu wyznaczonych kolumny i wiersza znajduje si

,

e pojedynczy ele-

ment, liczba ta jest szukan

,