Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 1

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

Gi

ới

thi

ệu

Ngày nay,

t

rên mạng Int

ernet

kỳ di

ệu,

người

t

a đang t

hực hi

ện

hàng t

ỷ đô l

a gi

ao dị

ch mỗi

ngày( t

rên dưới

2 ngàn t

ỷ USD mỗi

năm).

Một

khối

l

ượng

hàng

hoá

và

t

i

ền

bạc

khổng

l

ồ

đang

được

tỷ

t

ỷ

các

đi

ện

t

ử t

í

hon chuyển đi

và nó t

hực sự l

à mi

ếng mồi

béo bở cho những t

ay

ăn t

rộm hay khủng bố có có “ t

ri

t

hức”.

Sự phát

t

ri

ển nhanh chóng

của

mạng

máy

tí

nh

l

à

đi

ều

t

ất

yếu.

Hàng

ngày

có

không

bi

ết

bao

nhi

êu

người

tham gi

a vào hệ t

hống t

hông t

i

n t

oàn cầu mà chúng t

a gọi

l

à

Int

ernet

.

Những công t

y l

ớn,

các doanh nghi

ệp,

các t

rường đại

học

cùng như các t

rường phổ t

hông ngày càng tăng và hơn cả t

hế có rất

rất

nhi

ều người

đang nối

mạng t

rực tuyến suốt

24/24 gi

ờ mỗi

ngày,

bảy

ngày

t

rong t

uần.

Trong

bối

cảnh một

l

i

ên

mạng

t

oàn

cầu

với

hàng

chục

t

ri

ệu

người

sử dụng

như

Int

ernet

thì

vấn

đề

an

t

oàn

thông

t

i

n

t

rở

nên phức t

ạp và cấp t

hi

ết

hơn.

Do đó một

câu hỏi

không mấy dễ chị

u

đặt

ra

l

à

:

l

i

ệu

mạng

máy

t

í

nh

của

chúng

t

a

sẽ

phải

bị

t

ấn

công

bất

cứ

lúc nào?

Sự

bảo

vệ

của

bất

kỳ

mạng

máy

tí

nh nào

đầu

t

i

ên

cũng

l

à

f

i

rewall

và phần mền nguồn mở như Li

nux.

Và câu chuyện về an t

oàn mạng

không có hồi

kết

t

húc.

Vi

ệc gi

ữ an t

oàn một

hệ t

hống kéo t

heo chúng

t

a

phải

có

nhưng

ki

ến

t

hức

t

ốt

về

hệ

đi

ều

hành,

mạng

TCP/IP

cơ

sở

và

quản t

rị

dị

ch vụ.

Cùng với

sự gợi

ý của gi

á vi

ên hướng dẫn và t

ầm

quan t

rọng của vi

ệc an t

oàn t

hông ti

n l

i

ên mạng,

ở đây chúng t

ôi

chỉ

t

rì

nh

bày

một

cách

t

ổng

quan

những

vùng

nơi

Li

nux

có

t

hể

và

cần

phải

được gi

ữ an t

oàn,

những t

hêm vào đó l

à các l

ệnh cơ bản,

những ki

nh

ngi

ệm

t

rong

nguyên

t

ắc

an

t

oàn

và

bảo

vệ

hệ

t

hống

mạng.

Nhóm

si

nh

vi

ên

t

hực

hi

ện:

- Nguyễn

Huy

Chương

- Lê

Thị

Huyền

Trang

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 2

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

I.

An

toàn

cho

các

gi

ao

dị

ch

trên

mạng

Có rất nhi

ều dị

ch vụ mạng truyền thống gi

ao ti

ếp thông qua gi

ao thức văn bản

không mã hoá,

như TELNET,

FTP,

RLOGIN,

HTTP,

POP3.

Trong các gi

ao dị

ch gi

ữa

người

dùng với

máy chủ,

tất cả các thông t

i

n dạng gói

được truyền qua mạng dưới

hì

nh

t

hức

văn

bản

không

được

mã

hoá.

Các

gói

ti

n

này

có

thể

dễ

dàng

bị

chặn

và

sao

chép

ở một

đi

ểm

nào

đó

trên

đường

đi

.

Vi

ệc

gi

ải

mã

các

gói

t

i

n

này

rất

dễ

dàng,

cho

phép l

ấy được các thông ti

n như tên người

dùng,

mật khẩu và các thông ti

n quan

trọng khác.

Vi

ệc sử dụng các gi

ao dị

ch mạng được mã hoá khi

ến cho vi

ệc gi

ải

mã

thông ti

n trở nên khó hơn và gi

úp bạn gi

ữ an t

oàn các thông ti

n quan trọng.

Các kỹ

thuật

thông

dụng

hi

ện

nay

l

à

IPSec,

SSL,

TLS,

SASL

và

PKI.

Quản trị

từ xa l

à một t

í

nh năng hấp dẫn của các hệ thống UNIX.

Người

quản trị

mạng

có

thể

dễ

dàng

truy

nhập

vào

hệ

thống

t

ừ

bất

kỳ

nơi

nào

trên

mạng

thông

qua

các gi

ao thức thông dụng như tel

net,

rl

ogi

n.

Một số công cụ quản trị

từ xa được sử

dụng rộng rãi

như l

i

nuxconf

,

webmi

n cũng dùng gi

ao thức không mã hoá.

Vi

ệc thay

thế

tất

cả

các

dị

ch

vụ

mạng

dùng

gi

ao

thức

không

mã

hoá

bằng

gi

ao

thức

có

mã

hoá

l

à rất khó.

Tuy nhi

ên,

bạn nên cung cấp vi

ệc truy cập các dị

ch vụ truyền thống như

HTTP/POP3

thông

qua

SSL,

cũng

như

thay

thế

các

dị

ch

vụ

tel

net,

rl

ogi

n

bằng

SSH.

Nguyên

tắc

bảo

vệ

hệ

thống

mạng

1. Hoạch

đị

nh

hệ

thống

bảo

vệ

mạng

Trong môi

trường mạng,

phải

có sự đảm bảo rằng những dữ l

i

ệu có tí

nh bí

mật

phải

được

cất

gi

ữ

ri

êng,

sao

cho

chỉ

có

người

có

thẫm

quyền

mới

được

phép

truy

cập

chúng.

Bảo

mật

thông

ti

n

l

à

vi

ệc

l

àm

quan

t

rọng,

và

vi

ệc

bảo

vệ

hoạt

động

mạng

cũng

có

tầm

quan

trong

không

kém.

Mạng máy tí

nh cần được bảo vệ an toàn,

tránh khỏi

những hi

ểm hoạ do vô

tì

nh hay cố ý.

Tuy nhi

ên một nhà quản trị

mạng cần phải

bi

ết bất cứ cái

gì

cũng có

mức độ,

không nên thái

quá.

Mạng không nhaats thi

ết phải

được bảo vệ quá cẩn

mật,

đến

mức

người

dùng

l

uôn

gặp

khó

khăn

khi

truy

nhập

mạng

để

t

hực

hi

ện

nhi

ệm

vụ của mì

nh.

Không nên để họ thất vọng khi

cố gắng truy cập cá tập ti

n của chí

nh

mì

nh.

Bốn

hi

ểm

hoạ

chí

nh

đối

với

sự

an

ni

nh

của

mạng

l

à:

o Tr

uy

nhập

mạng

bất

hợp

pháp

o Sự

can

thi

ệp

bằng

phương

ti

ện

đi

ện

tử

o Kẻ

trộm

o Tai

hoạ

vô

tì

nh

hoặc

có

chủ

ý

x

Mức độ bảo mật :Tuỳ thuộc vào dạng môi

trường trong đó

mạng

đang

hoạt

động

x

Chí

nh sách bảo mật : Hệ thống mạng đòi

hỏi

một tập hợp

nguyên tắc,

đi

ều l

uật và chí

nh sách nhằm l

oại

trừ mọi

rủi

ro.

Gi

úp hướng dẫn vược

qua các thay đổi

và những t

ì

nh huống không dự ki

ến trong quá trì

nh phát

tri

ển

mạng.

Sự

đề

phòng:

đề

phòng

những

truy

cập

bất

hợp

pháp

Sự chứng t

hực: trước khi

truy nhập mạng,

bạn gõ đúng tên đăng nhập và

password

hợp

l

ệ.

x

Đào tạo: Người

dùng mạng được đào tạo chu đáo sẽ có í

t khả

năng

vô

ý

phá

huỷ

một

tài

nguyên

x

An

toàn

cho

thi

ết

bị

:

Tuỳ

thuộc

ở:

quy

mô

công

ty,

độ

bí

mật

dữ

l

i

ệu,

các

tài

nguyên

khả

dụng.

Trong

môi

trường

mạng

ngang

hàng,

có

thể

không

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 3

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

có chí

nh sách bảo vệ phàn cứng có tổ chức nào.

Người

dùng chị

u trách nhi

ệm đảm

bảo

an

toàn

cho

máy

tí

nh

và

dữ

l

i

ệu

của

ri

êng

mì

nh.

2. Mô

hì

nh

bảo

mật

Hai

mô

hì

nh

bảo

mật

khác

nhau

đã

phát

tri

ển,

gi

úp

bảo

vệ

an

toàn

dữ

l

i

ệu

và

tài

nguyên

phần

cứng:

x

Bảo vệ tài

nguyên dùng chung bằng mật mã: gắn mật mã cho

từng

tài

nguyên

dùng

chung

x

Truy cập khi

được sự cho phép : l

à chỉ

đị

nh một số quyền nhất

đị

nh trên cơ sở người

dùng,

ki

ểm tra truy nhập tài

nguyên dùng chung căn cứ vào

CSDL user-access trên máy server

3. Nâng

cao

mức

độ

bảo

mật

x

Ki

ểm

toán

:

Theo

dõi

hoạt

động

trên

mạnh

thông

qua

tài

khoản

người

dùng,

ghi

l

ại

nhi

ều dạng bi

ến cố chọn l

ọc vào sổ nhật ký bảo mật của máy

server.

Gi

úp nhận bi

ết các hoạt động bất hợp l

ệ hoặc không chủ đị

nh.

Cung cấp các

thông

ti

n

về

cách

dùng trong

tì

nh

huống

có

phòng

ban

nào

đó

thun

phí

sử

dụng

một

số tài

nguyên nhất đị

nh,

và cần quyết đị

nh phí

của những tài

nguyên này theo cách

thức

nào

đó.

x

Máy tí

nh không đĩ

a:Không có ổ đĩ

a cứng và ổ mềm.

Có thể thi

hành

mọi

vi

ệ

như

máy

t

í

nh

thông

thường,

ngoại

trừ

vi

ệc

l

ưu

trữ

dữ

l

i

ệu

trên

đĩ

a

cứng

hay đĩ

a mềm cục bộ.

Không cần đĩ

a khởi

động.

Có khả năng gi

ao ti

ếp với

server và

đăng nhập nhờ vào một con chi

p ROM khởi

động đặc bi

ệt được cài

trên card mạng.

Khi

bật máy tí

nh không đĩ

a,

chi

p ROM khởi

động phát tí

n hi

ệu cho server bi

ết rằng

nó muốn khởi

động.

Server trả l

ời

bằng cácn t

ải

phần mềm khởi

động vào RAM của

máy tí

nh không đĩ

a và tự đọng hi

ển thị

màn hì

nh đăng nhập .

Khi

đó máy tí

nh được

kết

nối

với

mạng.

x

Mã

hoá

dữ

l

i

ệu:

Người

ta

mã

hoá

t

hông

t

i

n

sang

dạng

mật

mã

bằng một phương pháp nào đó sao cho đảm bảo thông ti

n đó không thể nhận bi

ết

được nếu nơi

nhận không bi

ết cách gi

ải

mã.

Một người

sử dụng hay một host có thể

sử

dụng

thông

ti

n

mà

không

sợ

ảnh

hưởng

đến

người

sử

dụng

hay

một

host

khác.

x

Chống

vi

rus

:

- Ngăn

không

cho

vi

rus

hoạt

động

- Sữa

chữa

hư

hại

ở

một

mức

độ

nào

đó

- Chặn

đứng

vi

rus

sau

khi

nó bộc

phát

Ngăn chặn tì

nh trạng truy cập bất hợp pháp l

à một trong những gi

ải

pháp

hi

ệu nhi

ệm nhất để tránh vi

rus.

Do bi

ện pháp

chủ yếu l

à phòng

ngừa,

nên nhà quản

trị

mạng

phải

bảo

đảm

sao

cho

mọi

yếu

tố

cần

thi

ết

đều

đã

sẵn

sàng:

- Mật

mã

để

gi

ảm

khả

năng

truy

cập

bất

hợp

pháp

- Chỉ

đị

nh

các

đặc

quyền

thí

ch

hợp

cho

mọi

người

dùng

- Các prof

i

l

e để tổ chức môi

trường mạng cho người

dùng có

thể l

ập cấu hì

nh và duy trì

môi

trường đăng nhập,

bao gồm

các kết nối

mạng và những khoản mục chương trì

nh khi

người

dùng

đăng nhập.

- Một

chí

nh

sách

quyết

đị

nh

có

thể

tải

phần

mềm

nào.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 4

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

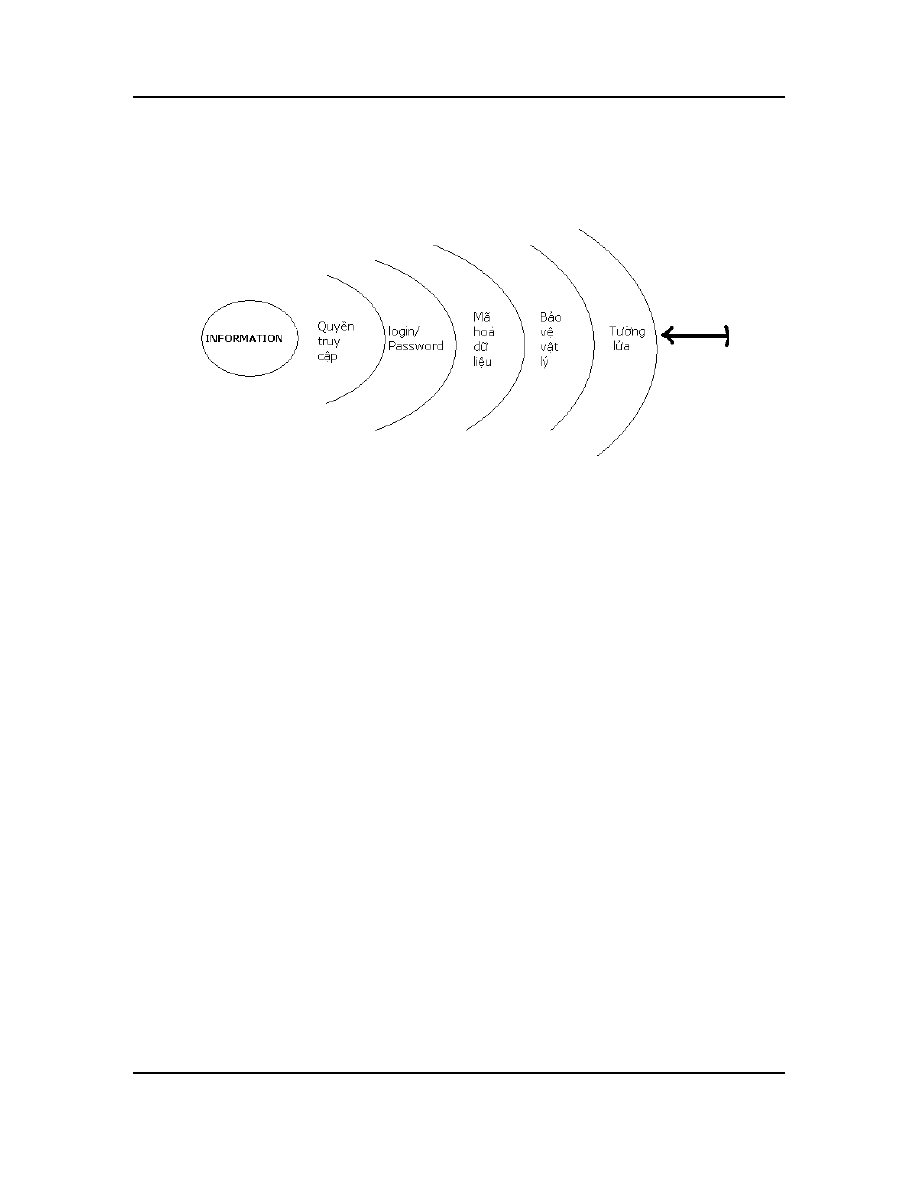

Ki

ến

trúc

bảo

mật

của

hệ

thống

mạng

1) Các

mức

an

toàn

thông

ti

n

trên

mạng

Không có đi

ều gì

gọi

l

à hoàn hảo trong vi

ệc an toàn hệ thống mạng như

Li

nux.

Nó được thi

ết kế để l

à một hệ đi

ều hành nối

mạng và sự phát

tri

ển mạnh mẽ

của

nó

chỉ

để

tập

trung

vào

sự

an

toàn.

Hệ

đi

ều

hành

mã

nguồn

mở

l

à

cái

gì

mà

cho

phép người

quản trị

mạng và những người

phát tri

ển,

những người

dùng tri

ền mi

ên

theo dõi

và ki

ểm toán những gì

dễ bị

tấn công.

Ở đấy không có gì

huyền bì

về an

toàn thông t

i

n.

Thật

l

à tốt nếu như các tài

nguyên được bảo mật và được bảo vệ tốt

trước

bất

kỳ

sự

xâm

phạm

vô

tì

nh

hay

cố

ý.

An

toàn

hay

bảo

mật

không

phải

l

à

một

sản

phẩm,

nó

cũng

không

phải

l

à

một

phần

mền.

Nó

l

à

một

cách

nghĩ

.

Sự an

toàn

có

thể

được

khởi

động

và dừng

như

một

dị

ch vụ.

Bảo mật l

à cách an toàn.

Tài

l

i

ệu bảo mật l

à tư l

i

ệu mà những thành vi

ên

của

tổ

chức

muốn

bảo

vệ.

Trách

nhi

ệm

của

vi

ệc

bảo

mật

l

à

người

quản

trị

mạng.

Sự

an

toàn

mạng

có

vai

trò

quan

trọng

tối

cao.

An toàn

phải

được

đảm

bảo

từ

những nhân tố bên ngoài

kernel

,

tại

phần cốt l

õi

của Li

nux server.

Cơ chế bảo mật

cần phải

bao gồm cấu hì

nh mạng của Server,

chu vi

ứng dụng của tổ chức mạng và

thậm chí

của những cl

i

ent truy nhập mạng từ xa.

Có vài

cách mà ta cần phải

xem

xét:

o Sự

an

toàn

vật

l

ý

o An

toàn

hệ

thống

o An

toàn

mạng

o An

toàn

các

ứng

dụng

o Sự

truy

nhập

từ

xa

và

vi

ệc

chầp

nhận

1. Sự

an

toàn

vật

l

ý

Đi

ều này l

à cơ bản và gi

ám sát được tốt khí

a cạnh an toàn của hệ đi

ều hành

Li

nux.

Sự an toàn vật l

ý bắt đầu với

môi

trường xung quanh ví

dụ như đối

với

các

nhà cung cầp dị

ch vụ hãm hại

?Có nên khoá các khối

dữ l

i

ệu l

ại

? Những người

nào

được chấp nhận được vào trung tâm dữ l

i

ệu.

Vi

ệc bảo vệ thí

ch hợp l

à phải

thực hi

ện

l

ại

khi

muốn

xây

dựng

một

cài

đặt

mới

hay

di

chuyển

dữ

l

i

ệu

đến

một

vị

trí

mới

.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 5

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

2. An

toàn

hệ

thống

Sự an toàn hệ thống bao quanh vi

ệc chọn phân phối

hệ đi

ều hành Li

nux,

xây

dưng

kernel

,

tới

sự

an

toàn

tài

khoản

người

dùng,

cho

phép

truy cập

thư

mục

tập

t

i

n,

mã hoá sysl

og và f

i

l

e system.

Các tác vụ này được hoàn thành trước khi

dị

ch vụ nối

vào Internet.

Vi

ệc chọn một phân phối

nào thì

t

uỳ thuộc vào những nhu cầunhư

chí

nh sách được phác thảo trong cơ chế an toàn.

Có một ti

êu chuẩn để chọn một

phân phối

nhưng nó không thuộc phạm vi

của

bài

này.

Vi

ệc xây dựng một kernel

sẵn

có

có

hai

l

ợi

thế:

o Những

opti

on

an

toàn

của

nhân

được

xác

đị

nh

bởi

người

quản

trị

mạng

và người

quản trị

mạng bi

ết cái

gì

được xác đị

nh vào trong kernel

và từ đây có thể

đồng thời

nhận ra nếu đi

ều đó nếu có.

Phần nềm nguồn mở nói

chung và hệ đi

ều

hành

Li

nux

nói

ri

êng,

đặc

bi

ệt

có

những

cải

t

i

ến

để

dễ

dàng

cho

người

sử

dụng

và

có

những

t

i

ện

í

ch

dễ

ứng

dụng.

Chỉ

cần

update

trong

Red

Hat.

o Sự

an

toàn

các

tài

khoảng

người

dùng

có

vai

trò

to

l

ớn.

Có

những

vùng

được

vô

hi

ệu

hoá,

những

tài

khoảng

không

hoạt

động,

vô

hi

ệu

hoá

vi

ệc

truy

cập

đến

NFS l

ên gốc,

hạn chế những đăng nhập vào trong môi

trường đi

ều ki

ển hệ thống.

Mã

hoá f

i

l

e hệ thông sử dụng kỹ thuật mã hoá mà thường l

à phòng thủ cuối

cùng cho

mạng.

Có hai

cách t

i

ếp cận chung: Hệ thống f

i

l

e mã hoá (CFS) và Practical Privacy

Di

sk Dri

ver(PPDD).

Hệ thống có thể được theo dõi

và trong Li

nux,

hệ thống l

oggi

ng

được l

ogged trong ti

ện í

ch sysl

og.

Công cụ theo dõi

bao gồm swatch và l

ogcheck.

Swatch có công cụ thông báo thời

gi

an thực,

t

rong khi

l

ogcheck cung cấp một công

cụ mà phát si

nh những báo cáo đị

nh kỳ.

Ki

ểm toán Password cũng có vai

trò sống

còn trong vi

ệc an toàn,

bảo mật hệ thống trong khi

mối

l

i

ên kết yếu nhất trong vi

ệc

an

toàn

mạng

l

à

người

sử

dụng

và

vi

ệc

l

ựa

chọn

các

mật

khẩu

password.

3. An toàn mạng

Ở đây l

i

ên quan đến vi

ệ kết nối

từ Li

nux server vào mạng.

Cấu hì

nh dị

ch vụ

mạng

với

sự

an

toàn

ngày

càng

khó

khăn cho

những

nhà

quản

trị

mạng.

The xinetd

daemon cần

phải

được

đị

nh

hì

nh

tổ

chức

bảo

mật.

Lệnh

netstat Là

một

ti

ện

í

ch

mạnh

cho phép người

quản trị

ki

ểm tra t

ì

nh trạng cấu hì

nh mạng.

Ki

ểm tra mạng l

à đi

ều

cần thi

ếtcủa vi

ệc an toàn.

Đi

ều này đảm bảo rằng cơ chế an toàn đã được thực hi

ện

có hi

êu quả trong vi

ệc hoàn thành những yêu cầu bảo mật.

Đi

ều đó đạt được bởi

quyền thực hi

ện đến mạng của bạn.

Cách ti

ếp cận vi

ệc ki

ểm đị

nh mạng hi

ệu quả

nhất

sẽ

trong

vai

trò

của

người

l

àm

phi

ền.

Có

những

công

cụ

ki

ểm

đị

nh

cơ

sở

và

host

cơ

sở.

SATAN(Security Administrator's Tool for Analysing Networks), SAINT( Security

Administrator's Integrated Network Tool), SARA (Security Auditor's Research

Assi

stant) l

à những công cụ tốt để ki

ểm đị

nh cơ bản.

SATAN được đầu t

i

ên công

nhận

năm

1995,

nó

được

công

nhận

đông

đảo

bởi

mã

nguồn

mở.

SAINT mạnh hơn SANAN,

trong khi

SARA l

à một modul

ackage,

tương tác với

Nmap và Samba.

Những cải

t

i

ến gần đây nhất l

à công cụ Nessus.

Nessus l

à mi

ễn

phí

,

nguồn mở,

đầy đủ nổi

bật,

công cụ ki

ểm toàn vẫn được hỗ trợ cải

t

i

ến cải

t

i

ến

tí

ch cực.

Nessus đi

vào 2 thành phần : - Cl

i

ent(nessus) và server( nesssus).

Công cụ

Nmap cho người

quản t

rị

gi

àu ki

nh nghi

ệm.

Mặt khác Nmap có sức mạnh,

công cụ

quét

cho

người

có

ki

nh

nghi

ệm.

Nó

được

sử

dụng

tốt

trong

mạng

LAN.

TARA(Ti

ger Audi

tors Research Assi

stant)l

à một

ví

dụ cho công cụ ki

ểm toán cơ

sở host.

Theo dõi

mạng dưới

một sự tấn công.

Công cụ để theo dõi

đó l

à PortSentry

và Ethereal

.

Port Sentry quét trong chế độ ngầm đị

nh.

Bảo mật mạng như một trò

chơi

gi

ữa

mèo

và

chuột,

của

trí

tuệ

và

máy

đếm

trí

tuệ.

Trong

khi

mạng

ki

ểm

toán

l

à

một

phần

của

mạng

bì

nh

thường,

mạng

theo

dõi

cần

phải

được

ưu

ti

ên

cao

hơn.

Vi

ệc

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 6

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

bảo

mật

bao

gồm

vi

ệc ki

ểm

toán

chí

nh

xác

và cả

vi

ệc có

nên

để

như

thế

hay

không.

PortSentry l

à một ví

dụ của công cụ theo dõi

thời

gi

an thực được thi

ết kế để quét

phát

hi

ện

ra

hệ

thống,

và

có

khả

cho

bạn

những

hồi

đáp.

4. Các

ứng

dụng

an

toàn

Một

vài

deamons

chuẩn

trong

vi

ệc

phân

phối

Li

nux

hi

ện

thời

l

à

những

ứng

dụng

đầy đủ mà nó có cấu trúc f

i

l

e phức tạp.

Web,

f

i

l

e,

mai

l

server sử dụng những gi

ao

thức phức tạp.

An toàn có thể được thực hi

ện bởi

các đặc tí

nh bảo mật

của vi

ệc các

đại

l

ý

cho

phép(MTA‟

s)

như

Sendmai

l

,

Qmai

l

và

Postf

i

x.

Web

Server

có

thể

cũng

được

gi

ữ

an

toàn

bởi

các

modul

cho

phép:

mod_auth,

mod_auth_dbm,

mod_auth_db,

….

Vi

ệc cho phép Open SS hỗ trợ cho Apache sẽ cũng

công tác với

web server.

Samba có thể l

àm an toàn bởi

vi

ệc đọc các thông số đang

chạy.

Bước đầu ti

ên sẽ được bảo vệ bởi

công cụ quản trị

web Samba (SAT) với

SLL

nên

các

l

ệnh

quản

l

ý

Samba

được

bảo

vệ.

5. Chu vi an toàn

Cấp

số

tự

nhi

ên

của

cách

t

i

ếp

cận

được

sắp

từng

l

ớp

đến

sự

an

toàn

máy

tí

nh

ra

khỏi

l

ớp

từ

l

ớp

mạng

đến l

ớp

ứng

dụng,

và

từ

đó

đền

l

ớp

chu

vi

.

Đây

l

à

vùng

được

quan tâm.

Fi

rewal

l

s l

à t

hành phần chí

nh của mi

ền chu vi

an toàn,

l

à phần mền mà

chức

năng

bắt

buộc

tổ

chức

bảo

mật

an

toàn

bởi

bộ

l

ọc,

bảo

mật,

đẩy

mạnh,

hay

yêu

cầu nằm trong Li

nux server để kết nối

đến cả mạng chí

nh và Internet.

Fi

reware có

thể

được

thực

hi

ện

nhi

ều

cách

dựa

trên

các

l

ớp

của

mô

hì

nh

OSI:

l

ớp

mạng,

l

ớp

gi

ao

vận và ứng dụng.

Có đi

ểm tí

ch cực và ti

êu cực trong vi

ệc tri

ển khai

f

i

reware tại

các

l

ớp của mạng.

Fi

rewal

l

mạng được bi

ết như các packet-f

i

l

teri

ng gateway,

nơi

mà

chúng

ki

ểm

tra

nhữg

gói

t

i

n

IP

vào

gi

ao

di

ện

f

i

reware

và

hoạt

động

phù

hợp

được

gi

ữ

l

ại

.

hoạt động bao gồm drop,

cho phép/ hoặc l

og.

Sự bất l

ợi

l

à ki

ểu Fi

rewal

l

này

không khôn khéo.

Fi

rwal

l

gi

ao vận l

àm vi

ệc bởi

khảo sát TCP hoặc UDP.

Fi

rewal

l

yêu

cầu sự can thi

ệp người

dùng sửa đổi

những thủ tục.

Fi

rewal

l

ứng dụng l

àm cho các

quyết đị

nh truy nhập ở tầng ứng dụng.

Nó cho phép người

quản trị

may f

i

rewal

l

cho

yêu

cầu

của

mỗi

l

oại

ứng

dụng.

Caci

bất

ti

ện

trong

f

i

rewal

l

l

à

người

quản

trị

cần

đị

nh

hì

nh tri

ển khai

t

heo dõi

,

và bảo trì

quá trì

nh f

i

rewal

l

cho mỗi

ứng dụng mà cần truy

nhập

đi

ều

khi

ển.

Nó

l

uôn

l

à

tôt

đẻ

thực

hi

ện

bảo

mật

bởi

vi

ệc sử

dụng

kết

hợp

một

f

i

rewal

l

tại

tất cả ba tầng để tránh sự tổn thương.

Fi

rewal

l

không chỉ

cản trở những người

l

àm

phi

ền không hợp pháp vào mạng nhưng phải

cho phép người

sử dụng truy nhập bên

ngoài

vào

nguồn

tài

nguyên,

trong khi

đó

chấp

nhận

phê

chuẩn

nhất

đị

nh

những

kết

nối

sau cho người

dùng.

Đây l

à nhận t

hức dễ nhưng đó l

à một thách thức khi thi

hành.

o Fi

rewal

l

mạng

Có vài

l

ợi

thế trong vi

ệc sử dụng Li

nux như nền tảng f

i

reware.

Sự quản l

ý

đồng bộ,

phần cứng,

số người

dùng,

ki

ểm tra nền tảng,

vi

ệc thực hi

ện,

gi

á gi

ữa các

l

ý do tại

sao.

Sự l

oc gói

l

à l

ợi

í

ch hi

ệu quả và cách bảo vẩptong phậm vi tránh xâm

nhập.

Người

sử dụng không cần xác nhận để sử dụng t

i

n cậy những dị

ch vụ vùng

bên ngoài.

Những gi

ải

pháp cho vi

ệc l

ọc gói

trong Li

nux bao gồm i

pchai

ns và i

pf

wadm.

ti

ện

í

ch

của

vi

ệc

l

ọc

gói

ti

n

được

sử

dụng

trong

nhân

từ

phi

ên

bản

1.

2.

1

về

trước.

Phi

ên

bản

cuối

cùng

của

i

pf

wadm

vào

tháng

7/1996,

sau

đó

i

pchai

ns

t

hay

thế

nó.

Những đị

a chỉ

Ipchai

ns l

à những gi

ới

hạn t

hi

ếu sót của i

pf

wadr như đếm 32 bi

t

,

không có khả năng gi

ải

quyết cấu thành đị

a chỉ

IP,

.

.

v.

v.

Ipchai

ns chi

ến thắng các

gi

ới

hạn đó bởi

vi

ệc tận dụng l

ợi

í

ch của ba kênh ri

êng bi

ệt hay những quy tắc nối

ti

ếp

để

l

ọc.

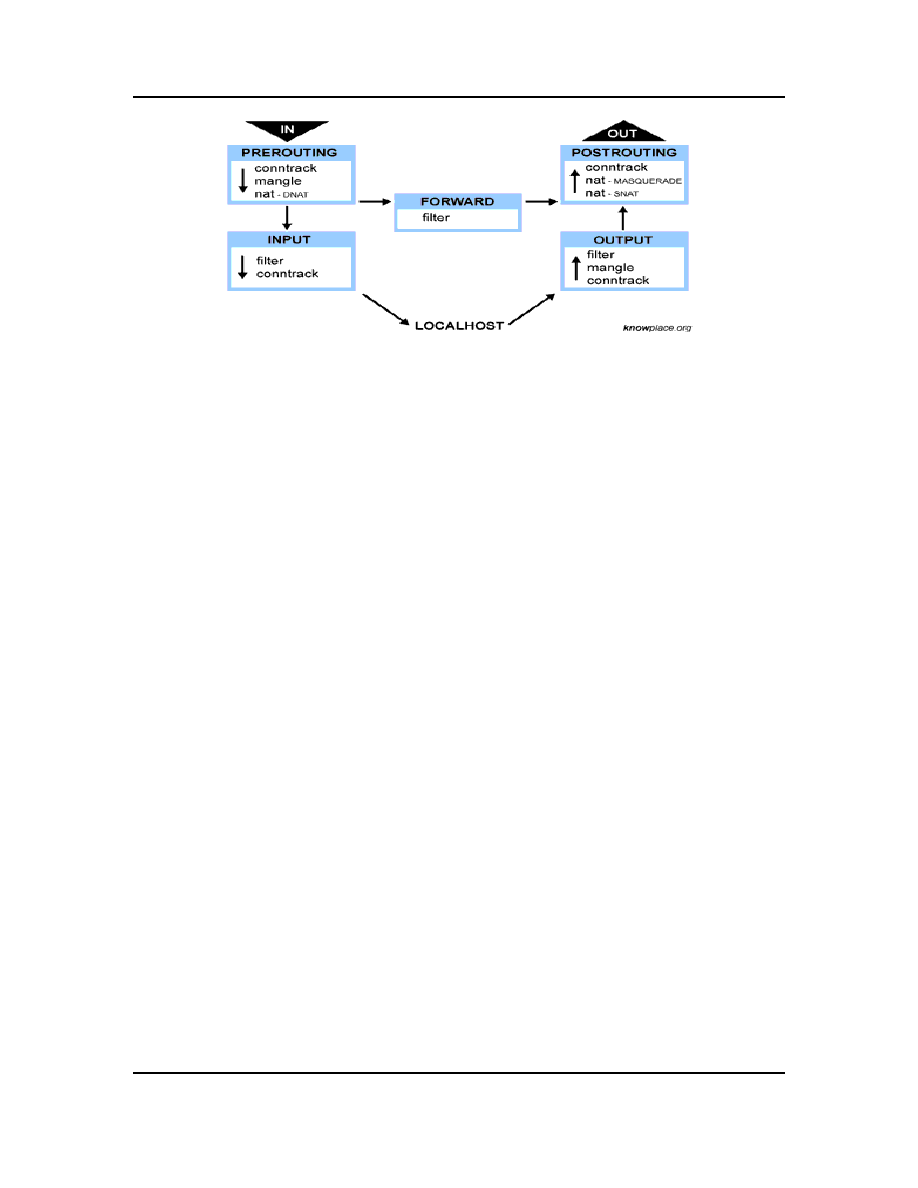

Ba

kênh

đó

l

à

:

INPUT,

OUTPUT,

và

FORWARD.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 7

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

Ti

ện

í

ch

Ipchai

ns

theo

cú

pháp:

ipchains command chain rule-specification [options] -j action

Tại

đây có thể một trong số kênh INPUT,

OUTPUT hoặc FORWARD.

Như nhân

2.

4 về trước,

tí

nh hoạt

động một l

ần của Ipchai

ns được thay thế bởi

Netf

i

l

ter và

khoảng quy tắc Iptabl

es.

Netf

i

l

ter được hỗ trợ bởi

công nghệ Watchguard.

Ipctabl

es

được phát tri

ển từ ti

ện í

ch của Ipchai

ns và nó chỉ

chạy trên những phi

ên bản 2.

3 về

trước.

Một

ví

dụ

về

l

ệnh

Iptabl

es:

iptables -A INPUT -p tcp –-dport smtp -j ACCEPT.

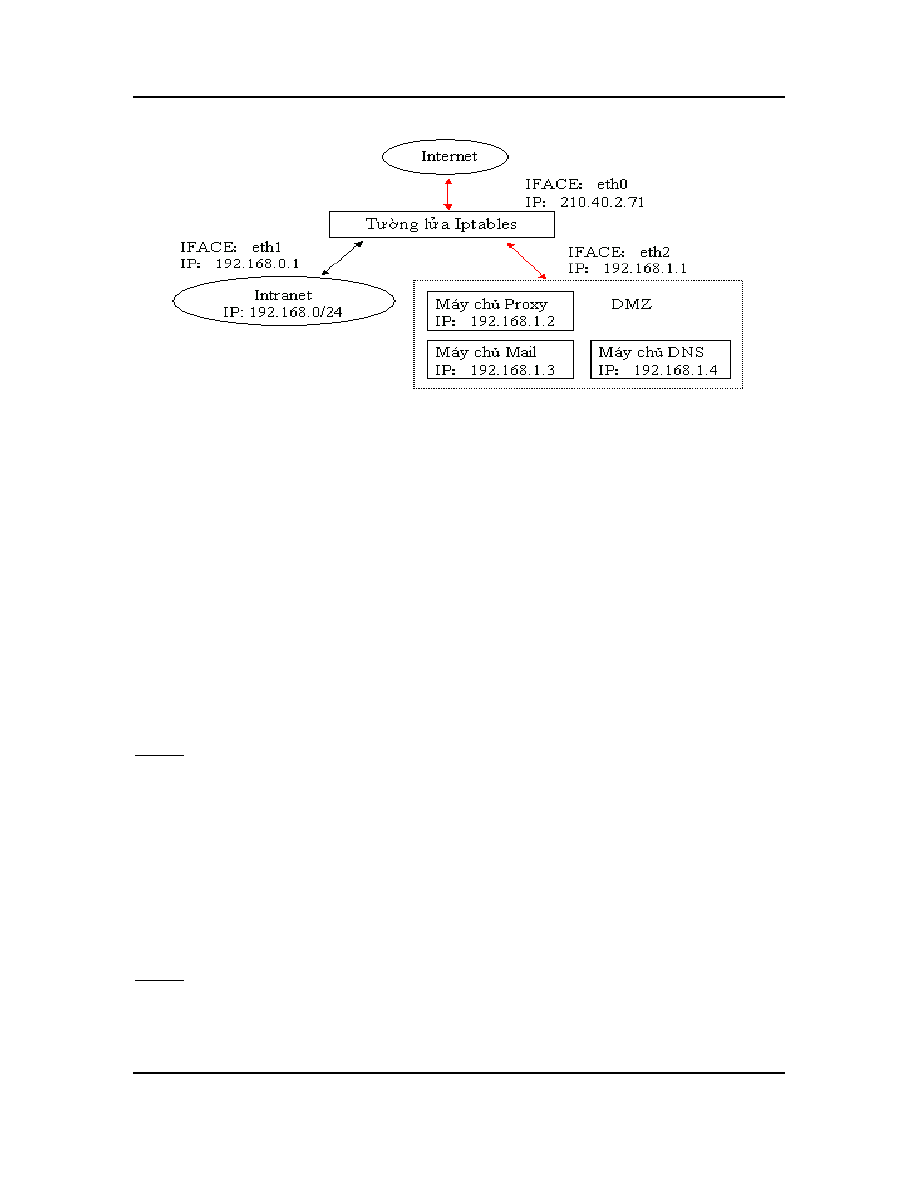

Hi

ện nay có những thi

ết kế f

i

rewal

l

bắt được hầu hết các cấu trúc mạng phổ

bi

ến,

báo

hi

ệu

đơn

gi

ản

theo

yêu

cầu

kết

nối

tới

những

nơi

rất

phức

tạp

kéo

theo

khu

vực

được

phi

quân

sự

hoá(DMZ).

II.

Bảo

mật

Li

nux

Server

Những

ki

nh

nghi

ệm

bảo

mật

Hi

ện nay Li

nux đang dần trở thành một hệ đi

ều hành khá phổ bi

ến bởi

tí

nh

ki

nh tế,

khả năng bảo mật và sự uyển chuyển cao.

Thế nhưng,

mọi

hệ thống dù an

toàn đến đâu cũng dễ dàng bị

xâm nhập nếu người

dùng(và nhất l

à người

quản trị

-

root) không đặt sự bảo mật l

ên hàng đầu.

Sâu đây l

à một só ki

nh nghi

ệm về bảo

mật

trên

hệ

đi

ều

hành

Red

Hat

Li

nux

mà

chúng

tôi

muốn

chi

a

sẽ

cùng

các

bạn:

1. Không cho phép sử dụng tài

khoảng root từ consol

e: Sau khi

cài

đặt

,

tài

khoảng root sẽ không có quyền kết nối

tel

net vào dị

ch vụ tel

net trên hệ thống,

trong khi

đó tài

khoản bì

nh thường l

ại

có thể kết nối

,

do nội

dung tập t

i

n

/etc/securi

ty chỉ

quy đị

nh những consol

e được phép truy cập bởi

root và chỉ

l

i

ệt kê

những consol

e truy xuất khi

ngồi

trực ti

ếp tại

máy chủ.

Để tăng cường bảo mật hơn

nữa,

hãy soạn thảo tập ti

n /etc/securi

ty và bỏ đi

những consol

e bạn không muốn

root

truy

cập.

2. Xoá bớt tài

khoảng và nhóm đặc bi

ệt:Người

quản trị

nên xoá bỏ tất cả

các tài

khoảng và nhóm được tạo sẵn trong hệ thống nhưng không có nhu cầu sử

dụng.

( ví

dụ: l

p,

syne,

shutdown,

hal

t,

news,

uucp,

operator,

game,

gophẻ…).

Thực

hi

ện

vi

ệc

xoá

bỏ

tài

khoảng

bằng

l

ệnh

usedel

và

xoá

bỏ

nhóm

với

l

ệnh

groupdel

3. Tắt các dị

ch vụ không sử dụng: Một đi

ều khá nguy hi

ểm l

à sau khi

cài

đặt,

hệ thống tự động chạy khá nhi

ều dị

ch vụ,

trong đó đa số l

à các dị

ch vụ không

mong muốn,

dẫn đến ti

êu tốn tài

nguyên và si

nh ra nhi

ều nguy cơ về bảo mật.

Vì

vậy người

quản trị

nên tắt các dị

ch vụ không dùng tới

(ntsysv) hoặc xoá bỏ các gói

dị

ch

vụ

không

sử

dụng

bằng

l

ệnh

rpm

4. Không cho “SU” (Substi

tute) l

ên root: Lệnh su cho phép người

dùng

chuyển

sang

tài

khoảng

khác.

Nếu

không

muốn

người

dùng

“su”

thành

root

thì

thêm

hai dòng sau vào

tập

ti

n

/etc/pam.

d/su:

Auth sufficient/lib/security/pam_root ok so debug

Auth required/lib/security/pam_wheel.so group= tên_nhóm_root

5. Che

dấu

tập

ti

n

mật

khẩu:

Gi

ai

đoạn

đầu,

mật

khẩu

toàn

bộ

tài

khoảng

được l

ưu trong tập

t

i

n

/etc/password,

tập ti

n

mà mọi

người

dùng đều có quyền đọc.

Đây

l

à

kẻ

hở

l

ớn

trong

bảo

mật

dù

mật

khẩu

được

mã

hoá

nhưng

vi

ệc

gi

ải

mã

không

phải

l

à không thể thực hi

ện được.

Do đó,

hi

ện nay các nhà phát tri

ển Li

nux đã đặt

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 8

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

ri

êng mật khẩu mã hoá vào tập ti

n /ect/shadow chỉ

có root mới

đọc được,

nhưng

yêu

cầu

phải

chọn

Enabl

e

the

shadow

password

khi

cài

Red

Hat.

6. Luôn nâng cấp cho nhân (kernel

) Li

nux:Li

nux không hẵn được thi

ết kế

với

tí

nh năng bảo mật chặt chẽ,

khá nhi

ều l

ỗ hỏng có thể bị

l

ợi

dụng bởi

ti

n tặc.

Vì

vậy

vi

ệc

sử

dụng

một

hệ

đi

ều

hành

với

nhân

được

nâng cấp

l

à

rất

quan

trọng

vì

một

khi

nhân,

phần

cốt

l

õi

nhất

của

hệ

đi

ều

hành

được

thi

ết

kế

tốt

thì

nguy

cơ

bị

phá

hoại

sẽ

gi

ảm

đi

rất

nhi

ều.

7. Tự động thoát khỏi

Shel

l

: Người

quản trị

hệ t

hống và kể cả người

sử

dụng bì

nh thường rất hay quên thoát ra dấu nhắc shel

l

khi

kết thúc công vi

ệc.

Thât

nguy hi

ểm nếu có một kẻ nào sẽ có toàn quyền truy suất hệ thống mà chăng tốn

chút

công

sức

nào

cả.

Do

vậy

người

quản

trị

nên

cài

đặt

t

í

nh

năng

tự

động

thoát

khỏi

shel

l

khi

không

có

sự

truy

xuất

trong

khoảng

thời

gi

an

đị

nh

trước

bằng

cách

sử

dụng

bi

ến

môi

trường

và

gán

một

gi

á

trị

quy

đị

nh

Số

gi

ây

hệ

thống

duy

trì

dấu

nhắc,

bạn

nên

vào

tâp

ti

n

/ect/

prof

i

l

e

để

l

uôn

tác

dụng

trong

mọi

phi

ên

l

àm

vi

ệc.

8. Không

cho

phép

truy

nhập

tập

ti

n

kị

ch

bản

khởi

động

của

Li

nux:

Khi

hệ

đi

ều hành Li

nux khởi

động,

các tập ti

n kị

ch bản (scri

pt) được đặt tại

t

hư mục

/etc/rc.

d/i

ni

t.

d

sẽ

được

gọi

thực

thi

.

Vì

thế,

để

tránh

những

sự

tò

mò

không

cần

thi

ết

từ phí

a người

dùng,

với

tư cách người

quản trị

,

bạn nên hạn chế quyền truy xuất tới

các

tập

ti

n

này

và

chỉ

cho

phép

tài

khoảng

root

xử

l

ý

bằng

l

ệnh

sau:

#chmod –R 700/etc/rc.d/init.d*

9. Gi

ới

hạn vi

ệc tự ý ghi

nhận thông ti

n từ shel

l

: Theo mặc đị

nh,

tất cả

l

ệnh được thực t

hi

tại

dấu nhắc shel

l

của t

ài

khoảng đều được ghi

vào tập t

i

n

.

bash_hi

story( nếu sd bashshel

l

) trong thư mục cá nhân của từng tài

khoảng.

Đi

ều

này

gây

nên

vô

số

nguy

hi

ểm

ti

ềm

ẩn,

đặc

bi

ệt

đối

với

những

ứng

dụng

đòi

hỏi

người

dùng phải

gõ thông ti

n mật khẩu.

Do đó người

quản trị

nên gi

ới

hạn vi

ệc tự ý ghi

nhận

thông

t

i

n

từ

shel

l

dựa

vào

hai

bi

ến

môi

trường

HISTFILESIZE

và

HISTSIZE:

- Bi

ến môi

trường HISTFILESIZE quy đị

nh số l

ệnh gõ tại

dấu nhắc shel

l

sẽ

được

l

ưu

l

ại

cho

l

ần

truy

cập

sau.

- Bi

ến môi

trường HISTSIZE quy đị

nh số l

ệnh sẽ được ghi

nhớ trong phi

ên

l

àm

vi

ệc

hi

ện

hành.

Vì

vậy,

ta

sẽ

phải

gi

ảm

gi

á

trị

của

HISTSIZE

và

cho

gi

á

trị

HISTFILESIZE

bằng

0 để gi

ảm thi

ểu tối

đa

những nguy hi

ểm.

Bạn thực hi

ện vi

ệc này bằng cách thay đổi

gi

á

trị

hai

bi

ến

nêu

trên

trong

tập

ti

n

/etc/prof

i

l

e

như

sau:

HISTFILESIZE = 0

HISTSIZE = xx

Trong

đó

xx

l

à

số

l

ệnh

mà

shel

l

sẽ

ghi

nhớ,

đồng

thời

không

ghi

l

ại

bất

kỳ

một

l

ệnh

nào

do

người

dùng

đã

gõ

khi

người

dùng

thoát

khỏi

shel

l

.

10. Tắc các ti

ến trì

nh SUID/SGID : Bì

nh thường,

các ti

ến trì

nh được thực

hi

ện dưới

quyền của tài

khoản gọi

thực thi

ứng dụng đó.

Đó l

à dưới

wi

ndows,

nhưng

Uni

x/Li

nux l

ại

sử dụng một kỹ thuật đặc bi

ệt cho phép một số chương trì

nh được

thực hi

ện dưới

quyền của người

quản l

ý chương trì

nh chứ không phải

người

gọi

thực

thi

chương trì

nh.

Và đây chí

nh l

à l

ý do tại

sao tất cả mọi

người

dùng t

rong hệ thống

đều

có

thể

đổi

mật khẩu

của

mì

nh

trong

khi

không

hề

có

quyên

truy

xuất

l

ên

tập

ti

n

/etc/shadow,

đó l

à vì

l

ệnh passwd đã được gán thuộc tí

nh SUID và được quản l

ý bởi

root,

mà

root

l

ại

l

à

người

dùng

duy

nhất

có

quyền

truy

xuất

/etc/shadow.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 9

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

Tuy

thế,

khả

năng

ti

ên

ti

ến

này

có

thể

gây

nên

những

nguy

cơ khá

phức

tạp

vì

nếu

một

chương

trì

nh

có

khả

năng

thực

thi

được

quản

l

ý

bởi

root,

do

thi

ết

kế

tồi

hoặc

do được cài

đặt cố tì

nh bởi

những kẻ phá hoại

mà l

ại

được đặt thuộc tí

nh SUID thì

mọi

đi

ều “ khủng khi

ếp” đều có thể xảy ra.

Thực tế cho thấy có khá nhi

ều kỹ thuật

xâm

phạm

hệ

thống

mà

không

có

quyền

root

được

thực

hi

ện

bằng

các kỹ

thuật

này:

kẻ phá hoại

bằng cách nào đó tạo một shel

l

được quản l

ý bởi

root,

có thuộc tí

nh

SUID,

kế

đến

mọi

truy

xuất

phá

hoại

sẽ

được

thực

hi

ện

qua

shel

l

vừa

tạo

vì

mọi

l

ệnh

thực

hi

ện

trong

shel

l

sẽ

được

thực

hi

ện

gi

ống

như

dưới

quyền

root.

Thuộc

tí

nh

SGID cũng

tương

tự

như

SUID: các chương

trì

nh

được

thực hi

ện

với

quyền nhóm quản l

ý chương trì

nh chứ không phải

nhóm của người

chạy chương

trì

nh.

Như vậy người

quản trị

sẽ phải

thường xuyên ki

ểm tra trong hệ thống có

những ứng dụng nào có thuộc tí

nh SUID hoặc SGID mà không được sự quản l

ý của

root không,

nếu phát hi

ện được tập ti

n có thuộc tí

nh

SUID/SGID “ ngoài

l

uồng”,

bạn

có

thể

l

oại

bỏ

các

thuộc

tì

nh

này

bằng

l

ệnh:

#chmod a-s

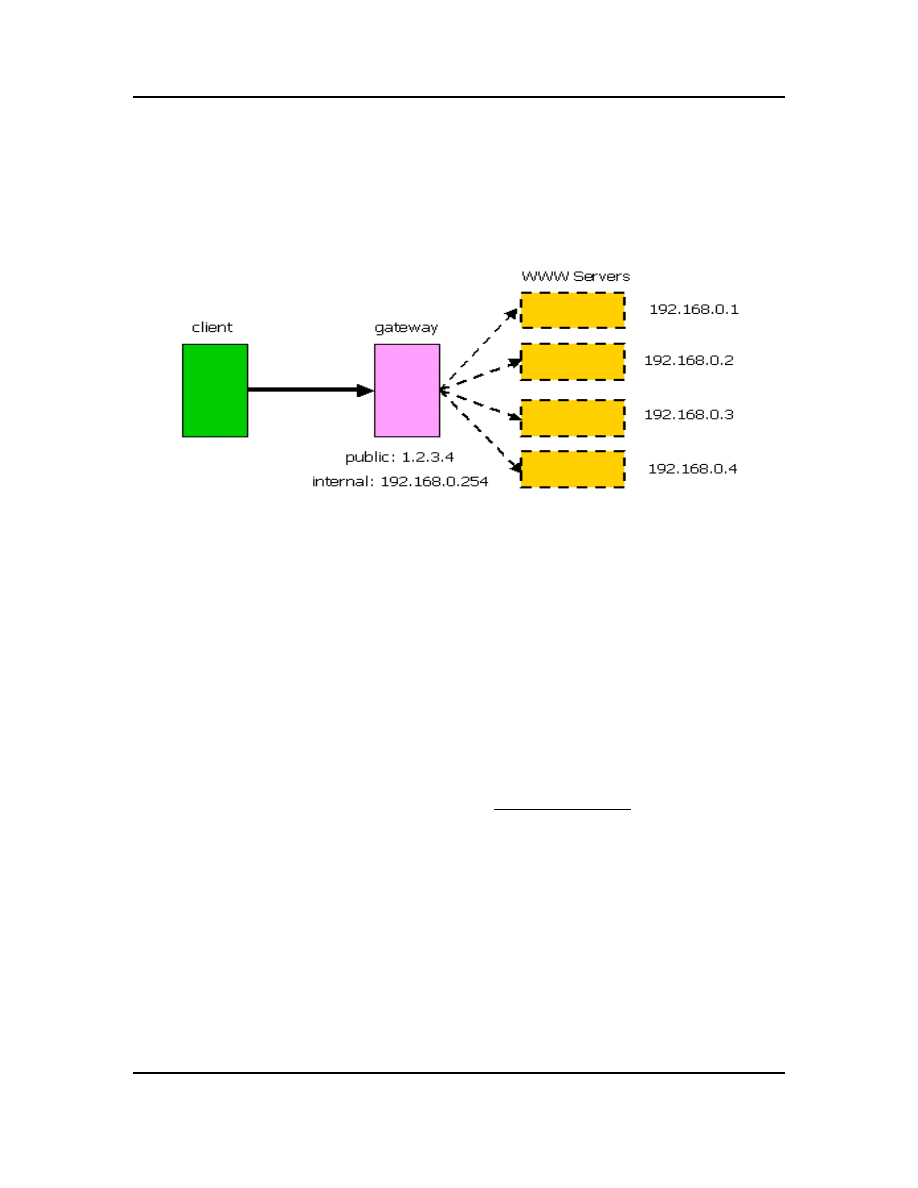

III.

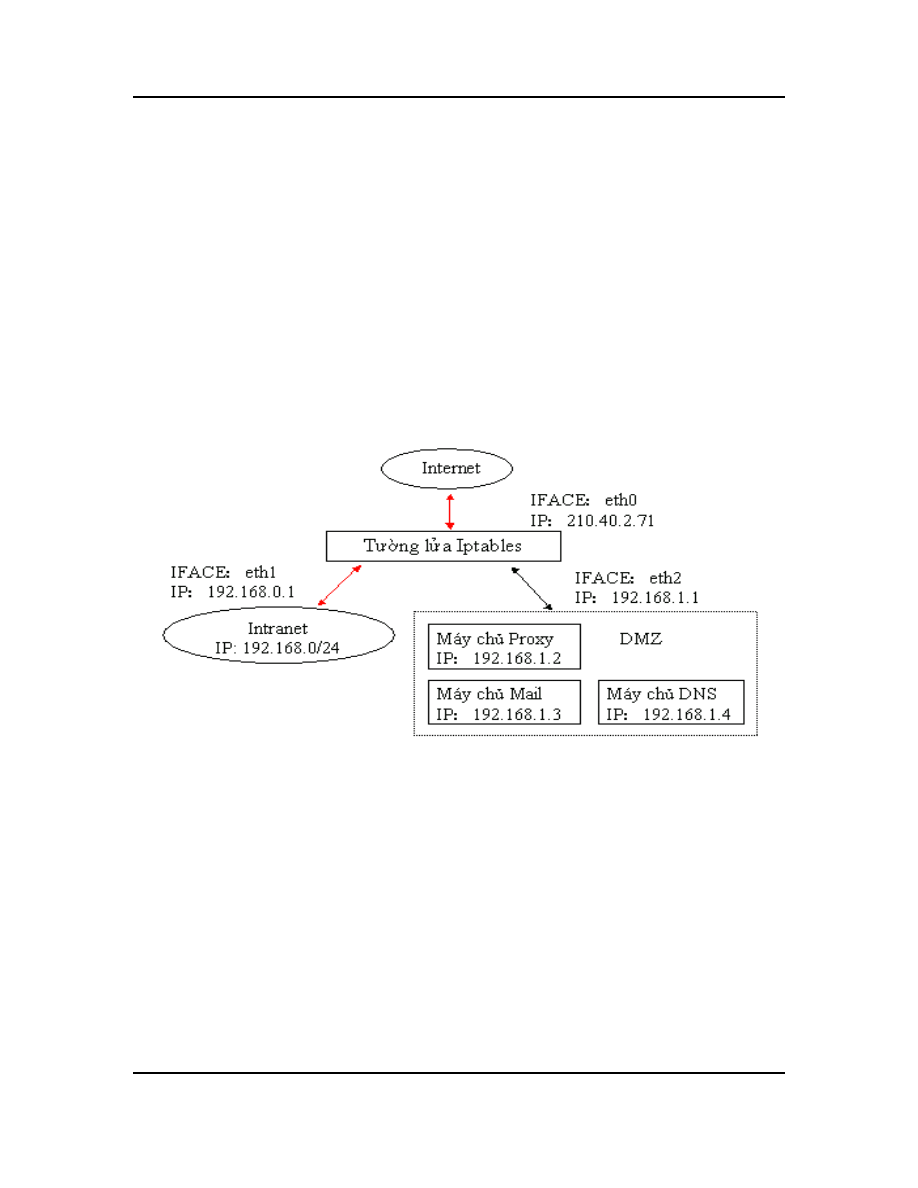

Linux Firewall

An t

oàn hệ t

hống l

uôn l

uôn l

à một

vấn đề sống còn của mạng máy t

í

nh và f

i

rewal

l

l

à

một

t

hành

phần

cốt

yếu

cho

vi

ệc

đảm

bảo

an

ni

nh.

Một

f

i

rewal

l

l

à một

t

ập hợp các qui

tắc,

ứng dụng và chí

nh sách đảm bảo cho người

dùng

t

ruy

cập

các

dị

ch

vụ

mạng

t

rong

khi

mạng

bên

t

rong

vẫn

an

t

oàn

đối

với

các

kẻ

t

ấn

công t

ừ Int

ernet

hay từ các mạng khác.

Có hai

l

oại

ki

ến t

rúc f

i

rewal

l

cơ bản l

à :

Proxy/Appl

i

cati

on

f

i

rewal

l

và

f

i

l

t

eri

ng gat

eway

f

i

rewal

l

.

Hầu

hết

các

hệ

t

hống

f

i

rewal

l

hi

ện

đại

l

à

l

oại

l

ai

(hybri

d)

của

cả

hai

l

oại

t

rên.

Nhi

ều công t

y và nhà cung cấp dị

ch vụ Int

ernet

sử dụng máy chủ Li

nux như một

Int

ernet

gat

eway.

Những máy chủ này t

hường phục vụ như máy chủ mai

l

,

web,

f

t

p,

hay

di

al

up.

Hơn nữa,

chúng cũng t

hường hoạt động như các f

i

rewal

l

,

t

hi

hành các chí

nh sách

ki

ểm

soát

gi

ữa

Int

ernet

và

mạng

của

công

t

y.

Khả

năng

uyển

chuyển

khi

ến

cho

Li

nux

t

hu

hút

như

l

à

một

t

hay

t

hế

cho

những

hệ

đi

ều hành

thương

mại

.

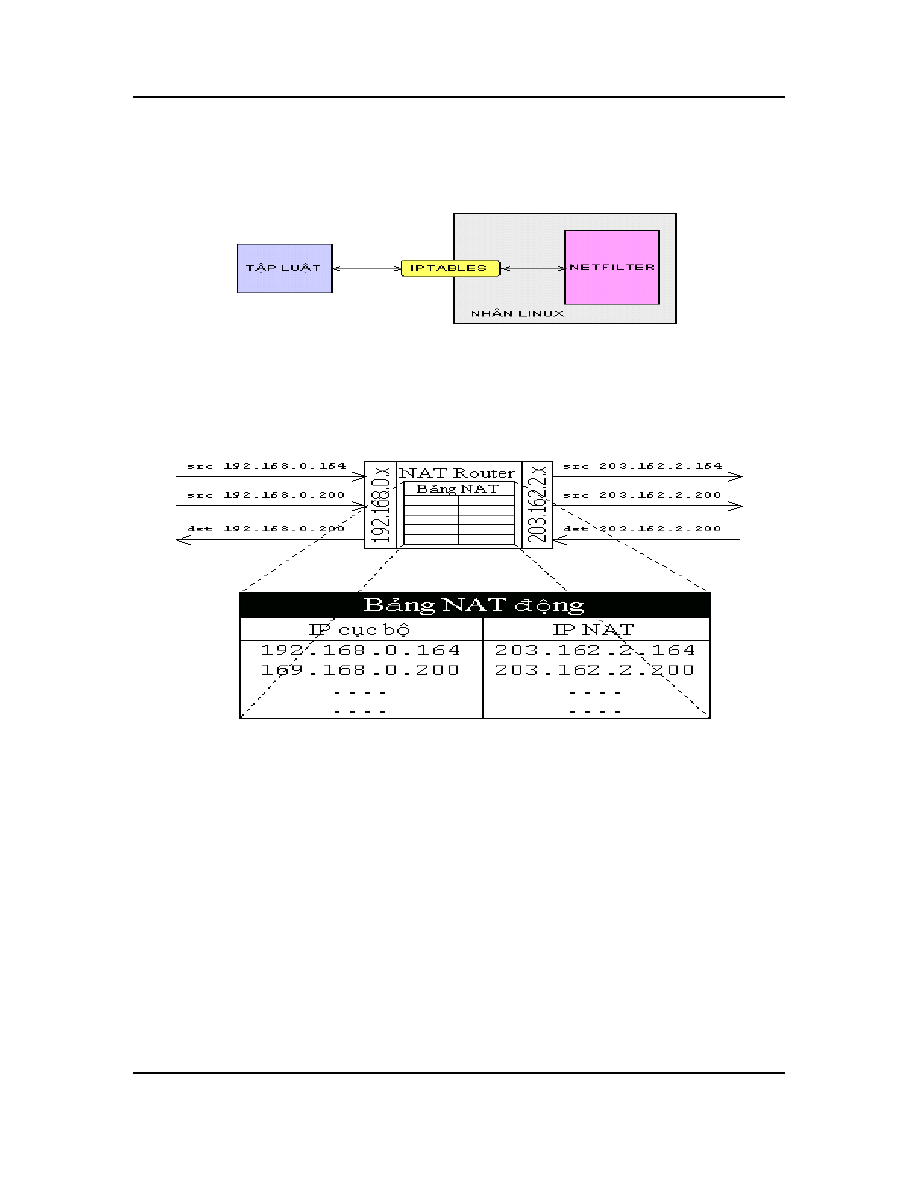

Tí

nh

năng

f

i

rewal

l

chuẩn được

cung cấp

sẵn

t

rong

kernel

của

Li

nux

được

xây

dựng

từ

hai

thành

phần

:

i

pchai

ns

và

IP

Masqueradi

ng.

Li

nux IP Fi

rewal

l

i

ng Chai

ns l

à một

cơ chế l

ọc gói

ti

n IP.

Những tí

nh năng của IP

Chai

ns

cho

phép

cấu

hì

nh

máy

chủ

Li

nux

như

một

f

i

l

t

eri

ng

gat

eway/f

i

rewal

l

dễ

dàng.

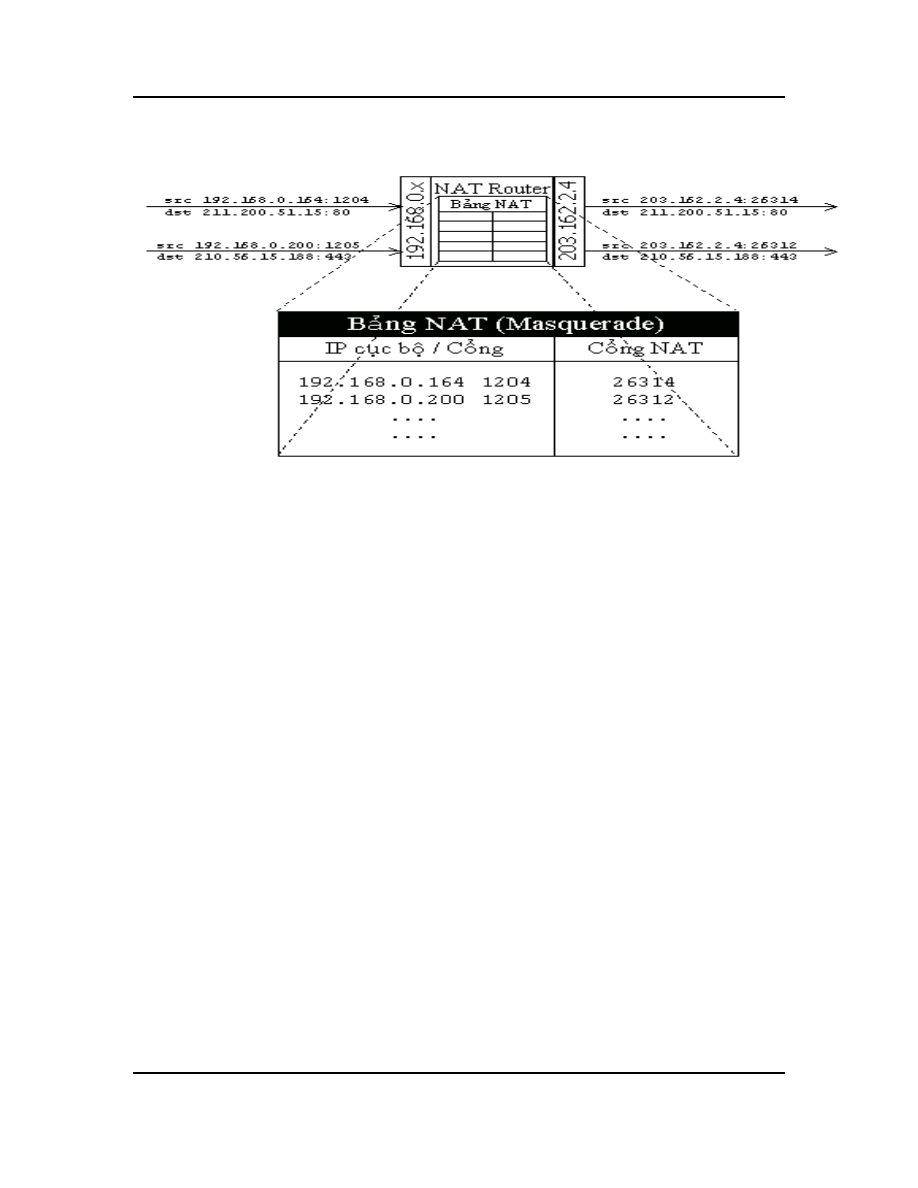

Một

t

hành phần quan t

rọng khác của nó t

rong kernel

l

à IP Masqueradi

ng,

một

t

í

nh năng

chuyển đổi

đị

a chỉ

mạng (net

work address t

ransl

at

i

on- NAT) mà có t

hể che gi

ấu các đị

a

chỉ

IP t

hực của mạng bên t

rong.

Để sử dụng i

pchai

ns,

bạn cần t

hi

ết

l

ập một

t

ập các l

uật

mà

qui

đị

nh

các

kết

nối

được

cho

phép

hay

bị

cấm.

Các

nguyên

tắc

Ipchai

ns

Thực

hi

ện

các

chức

năng

sau:

±

Accept: The packet is okay; allow it to pass to the appropriate chain

Cho

phép

chuyển

gói

ti

n

qua

chai

n

thí

ch

hợp

±

Deny: The packet is not okay; silently drop it in the bit bucket. Không

đồng

ý

,

bị

rớt.

±

Reject: The packet is not okay; but inform the sender of this fact via

an

ICMP

packet.

Không

đồng

ý,

nhưng

sự

vi

ệc

của

người

gởi

qua

gói

ICMP

±

Masq: Used f

or IP masqueradi

ng (network address transl

at

i

on).

Sử

dụng

cho

IP

masqueradi

ng

(

vi

ệc

dị

ch

đị

a

chỉ

mạng)

±

Redirect: Send thi

s packet to someone el

se f

or processi

ng.

Gởi

gói

t

i

n

này

đến

một

người

khác

để

sử

l

ý

±

Return: Terminate the rule list. Hoàn thành danh

sách

các

quy

tắc.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 10

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

Chú ý: Các gói

Ipf

w(i

pf

i

l

ters/i

ptabl

e) dưới

hệ đi

ều hành BSD cung cấp hoạt động

tương

tự

Ipchai

ns.

Ví

dụ:

#

Cho

phép

các

kết

nối

web

t

ới

Web

Server

của

bạn

/sbin/ipchains -A your_chains_rules -s 0.0.0.0/0 www -d 192.16.0.100 1024: -j ACCEPT

#

Cho

phép

các

kết

nối

từ

bên

t

rong

t

ới

các

Web

Server

bên

ngoài

/sbin/ipchains -A your_chains_rules -s 192.168.0.0/24 1024: -d 0.0.0.0/0 www -j

ACCEPT

#

Từ

chối

t

ruy

cập

tất

cả

các

dị

ch

vu

khác

/sbin/ipchains -P your_chains_rules input DENY

Ngoài

ra,

bạn có t

hể dùng các sản phẩm f

i

rewal

l

thương mại

như Check Poi

nt

Fi

reWal

l

-

1,

Phoeni

x Adapti

ve Fi

rewal

l

,

Gat

eway Guardi

an,

XSent

ry Fi

rewal

l

,

Rapt

or,

.

.

.

hay rất

nhi

ều

các

phi

ên

bản

mi

ễn phí

,

mã

nguồn

mở

cho

Li

nux

như

T.

Rex

Fi

rewal

l

,

Dant

e,

SINUS,

TIS Firewall Toolkit, ...

1.DÙNG

CÔNG

CỤ

DÕ

TÌM

ĐỂ

KHẢO

SÁT

HỆ

THỐNG

Thâm nhập vào một

hệ t

hống bất

kỳ nào cũng cần có sự chuẩn bị

.

Hacker phải

xác

đị

nh ra máy đí

ch và t

ì

m xem những port

nào đang mở t

rước khi

hệ t

hống có t

hể bị

xâm

phạm.

Quá t

rì

nh này t

hường được t

hực hi

ện bởi

các công cụ dò t

ì

m (scanni

ng t

ool

),

kỹ

t

huật

chí

nh để tì

m ra máy đí

ch và các port

đang mở t

rên đó.

Dò tì

m l

à bước đầu ti

ên

hacker sẽ sử dụng t

rước khi

t

hực hi

ện t

ấn công.

Bằng cách sử dụng các công cụ dò tì

m

như Nmap,

hacker có t

hể rà khắp các mạng để tì

m ra các máy đí

ch có thể bị

t

ấn công.

Một

khi

xác

đị

nh

được

các

máy

này,

kẻ

xâm

nhập

có

t

hể

dò

tì

m

các

port

đang

l

ắng

nghe.

Nmap cũng sử dụng một

số kỹ t

huật

cho phép xác đị

nh khá chí

nh xác l

oại

máy đang

ki

ểm

t

ra.

Bằng cách sử dụng những công cụ của chí

nh các hacker t

hường dùng,

người

quản t

rị

hệ

t

hống

có

t

hể

nhì

n

vào

hệ

t

hống

của

mì

nh

t

ừ

góc

độ

của

các

hacker

và

gi

úp

tăng

cường

t

í

nh an t

oàn của hệ t

hống.

Có rất

nhi

ều công cụ dò tì

m có t

hể sử dụng như: Nmap,

strobe, sscan, SATAN, ...

Nmap

Là

chữ

vi

ết

t

ắt

của

"Network

expl

orati

on t

ool

and

securi

t

y

scanner"

.

Đây

l

à

chương

t

rì

nh

quét

hàng

đầu

với

t

ốc

độ

cực

nhanh

và

cực

mạnh.

Nó

có

t

hể

quét

t

rên

mạng

di

ện

rộng

và

đặc bi

ệt

t

ốt đối

với

mạng đơn l

ẻ.

NMAP gi

úp bạn xem những dị

ch vụ nào đang chạy t

rên

server (servi

ces/port

s:webserver,

f

t

pserver,

pop3,

.

.

.

),

server đang dùng hệ đi

ều hành gì

,

l

oại

t

ường

l

ửa

mà

server

sử

dụng,

.

.

.

và

rất

nhi

ều

t

í

nh

năng

khác.

Nói

chung

NMAP

hỗ

t

rợ

hầu

hết

các

kỹ

t

huật

quét

như

:

ICMP

(pi

ng

aweep),

IP

prot

ocol

,

Null scan, TCP SYN (half

open),

.

.

.

NMAP được đánh gi

á l

à công cụ hàng đầu của các Hacker cũng như các nhà

quản

t

rị

mạng

t

rên

t

hế

gi

ới

.

Quét an toàn Nmap l

à một trong số công cụ quét an toàn được sử dụng rộng

rãi

nhất

sẵn

có.

Nmap

l

à

một

cổng

quét

mà

chống

l

ại

các

nhân

tố,

các

cách

khác

tàn

phá đến mạng của bạn.

Nó có thể phát si

nh ra nhi

ều ki

ểu gói

mà t

hăm dò các ngăn

xếp

TCP/IP

trên

những

hệ

thống

của

bạn.

Nmap có thể phát si

nh ra một danh sách của những cổng mở dị

ch vụ trên hệ

thống của bạn,

thâm nhập f

i

rewal

l

s,

và cung cấp những t

i

n quấy rầy,

không ti

n cậy

đang

chạy

trên

host

của

bạn.

Nmap

securi

ty

có

sẵn

tại

.

Dưới

đây

l

à

một

ví

dụ

sử

dụng

Nmap:

# nmap -sS -O 192.168.1.200

Starting nmap V. 2.54 by Fyodor (

, www.insecure.org/nmap/)

Interesting ports on comet (192.168.1.200):

Port State Protocol Service

7 open tcp echo

19 open tcp chargen

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 11

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

21 open tcp ftp

...

TCP Sequence Prediction: Class=random positive increments

Difficulty=17818 (Worthy challenge)

Remote operating system guess: Linux 2.2.13

Nmap run completed -- 1 IP address (1 host up) scanned in 5 seconds

Tuy nhi

ên,

sử dụng các công cụ này không thể thay t

hế cho một

người

quản t

rị

có ki

ến

t

hức.

Bởi

vì

vi

ệc dò t

ì

m thường dự báo một

cuộc t

ấn công,

các si

t

e nên ưu t

i

ên cho vi

ệc

t

heo

dõi

chúng.

Với

các

công

cụ

dò

tì

m,

các

nhà

quản

t

rị

hệ

t

hống

mạng

có

t

hể

phát

hi

ện

ra

những

gì

mà

các

hacker

có

t

hể

t

hấy

khi

dò

t

rên

hệ

t

hống

của

mì

nh.

2.PHÁT

HIỆN

SỰ

XÂM

NHẬP

QUA

MẠNG

Nếu

hệ

t

hống

của bạn có

kết

nối

vào

i

nt

ernet

,

bạn

có

t

hể

t

rở

t

hành

một

mục

t

i

êu

bị

dò

t

ì

m

các

l

ỗ

hổng

về

bảo

mật

.

Mặc

dù

hệ

t

hống

của

bạn

có

ghi

nhận

đi

ều

này

hay

không

t

hì

vẫn

không

đủ

để

xác

đị

nh

và

phát

hi

ện

vi

ệc

dò

tì

m

này.

Một

vấn

đề

cần

quan

t

âm

khác

l

à

các cuộc t

ấn công gây ngừng dị

ch vụ (Deni

al

of

Servi

ces - DoS),

l

àm t

hế nào để ngăn

ngừa,

phát

hi

ện

và

đối

phó

với

chúng

nếu

bạn

không

muốn

hệ

t

hống

của

bạn

ngưng

t

rệ.

Hệ t

hống phát hi

ện xâm nhập qua mạng (Net

work Int

rusi

on Det

ecti

on Syst

em - NIDS)

t

heo dõi

các thông ti

n t

ruyền t

rên mạng và phát hi

ện nếu có hacker đang cố xâm nhập

vào hệ t

hống (hoặc gây gây ra một vụ tấn công DoS).

Một

ví

dụ đi

ển hì

nh l

à hệ t

hống

t

heo dõi

số l

ượng l

ớn các yêu cầu kết

nối

TCP đến nhi

ều port

t

rên một

máy nào đó,

do

vậy có t

hể phát

hi

ện ra nếu có ai

đó đang t

hử một

t

ác vụ dò tì

m TCP port

.

Một

NIDS có

t

hể chạy t

rên máy cần theo dõi

hoặc t

rên một

máy độc l

ập t

heo dõi

t

oàn bộ t

hông t

i

n

t

rên

mạng.

Các công cụ có t

hể được kết

hợp để tạo một

hệ thống phát

hi

ện xâm nhập qua mạng.

Chẳng hạn dùng t

cpwrapper để đi

ều khi

ển,

ghi

nhận các dị

ch vụ đã được đăng ký.

Các

chương

t

rì

nh

phân

tí

ch

nhật

ký

hệ

t

hống,

như

swat

ch,

có

t

hể

dùng để

xác

đị

nh

các

t

ác

vụ

dò t

ì

m t

rên hệ t

hống.

Và đi

ều quan t

rọng nhất

l

à các công cụ có t

hể phân t

í

ch các t

hông

t

i

n t

rên mạng để phát

hi

ện các t

ấn công DoS hoặc đánh cắp t

hông t

i

n như t

cpdump,

ethereal, ngrep, NFR (Network Flight Recorder), PortSentry, Sentinel, Snort, ...

Khi

hi

ện t

hực một

hệ t

hống phát

hi

ện xâm nhập qua mạng bạn cần phải

l

ưu t

âm đến

hi

ệu

suất

của

hệ

t

hống

cũng

như

các

chí

nh

sách

bảo

đảm

sự

ri

êng

t

ư.

3.KIỂM

TRA

KHẢ

NĂNG

BỊ

XÂM

NHẬP

Ki

ểm t

ra khả năng bị

xâm nhập l

i

ên quan đến vi

ệc xác đị

nh và sắp xếp các l

ỗ hổng an

ni

nh t

rong hệ t

hống bằng cách dùng một

số công cụ ki

ểm t

ra.

Nhi

ều công cụ ki

ểm t

ra

cũng có khả năng khai

thác một

số l

ỗ hổng tì

m thấy để l

àm rõ quá t

rì

nh t

hâm nhập t

rái

phép

sẽ

được

t

hực

hi

ện

như

t

hế

nào.

Ví

dụ,

một

l

ỗi

t

ràn

bộ

đệm

của

chương

t

rì

nh

phục

vụ

dị

ch vụ FTP có t

hể dẫn đến vi

ệc t

hâm nhập vào hệ t

hống với

quyền „

root

‟

.

Nếu người

quản

t

rị

mạng

có

ki

ến

t

hức

về

ki

ểm

t

ra

khả

năng bị

xâm nhập

t

rước

khi

nó

xảy

ra,

họ

có

t

hể

t

i

ến

hành

các

tác

vụ

để

nâng

cao

mức

độ

an

ni

nh

của

hệ

t

hống

mạng.

Có

rất

nhi

ều

các

công cụ

mạng

mà bạn

có t

hể

sử dụng

t

rong

vi

ệc

ki

ểm

t

ra

khả

năng bị

xâm nhập.

Hầu hết

các quá t

rì

nh ki

ểm t

ra đều dùng í

t

nhất

một

công cụ t

ự động phân

t

í

ch

các

l

ỗ

hổng

an

ni

nh.

Các

công

cụ

này

t

hăm

dò

hệ

t

hống

để

xác

đị

nh

các dị

ch

vụ

hi

ện

có.

Thông

t

i

n

l

ấy

t

ừ

các

dị

ch

vụ

này

sẽ

được

so

sánh

với

cơ

sở

dữ

l

i

ệu

các

l

ỗ

hổng

an

ni

nh

đã

được

t

ì

m

t

hấy

t

rước

đó.

Các công cụ t

hường được sử dụng để t

hực hi

ện các ki

ểm t

ra l

oại

này l

à ISS Scanner,

Cybercop, Retina, Nessus, cgiscan, CIS, ...

Ki

ểm t

ra khả năng bị

xâm nhập cần được thực hi

ện bởi

những người

có t

rách nhi

ệm

một

cách cẩn t

hận.

Sự thi

ếu ki

ến t

hức và sử dụng sai

cách có t

hể sẽ dẫn đến hậu quả

nghi

êm

t

rọng

không

t

hể

l

ường

t

rước

được.

Đề

t

ài

:

An

t

oàn

và

bảo

mật

t

rên

hệ

đi

ều

hành

Li

nux

Page 12

GVHD:Nguyễn

Tấn

Khôi

Si

nh

vi

ên

t

hực

hi

ện:

Lê

Thị

Huyền

Trang

Nguyễn

Huy

Chương

4.ĐỐI

PHÓ

KHI

HỆ

THỐNG

CỦA

BẠN

BỊ

TẤN

CÔNG

Gần đây,

một

l

oạt

các vụ t

ấn công nhắm vào các si

t

e của những công t

y l

ớn như

Yahoo!, Buy.com, E-Bay,

Amazon và CNN Int

eracti

ve gây ra những t

hi

ệt

hại

vô cùng

nghi

êm t

rọng.

Những tấn công này l

à dạng tấn công gây ngừng dị

ch vụ "Deni

al

-Of-

Servi

ce" mà được thi

ết

kế để l

àm ngưng hoạt

động của một

mạng máy t

í

nh hay một

websi

te bằng cách gửi

l

i

ên t

ục với

số l

ượng l

ớn các dữ l

i

ệu t

ới

mục t

i

êu t

ấn công khi

ến

cho hệ thống bị

t

ấn công bị

ngừng hoạt động,

đi

ều này t

ương tự như hàng t

răm người

cùng

gọi

không

ngừng

t

ới

1

số

đi

ện

thoại

khi

ến

nó

l

i

ên

t

ục

bị

bận.

Trong khi

không t

hể nào t

ránh được mọi

nguy hi

ểm t

ừ các cuộc t

ấn công,

chúng t

ôi

khuyên

bạn

một

số

bước

mà

bạn

nên

t

heo

khi

bạn

phát

hi

ện

ra

rằng

hệ

t

hống

của

bạn

bị

t

ấn công.

Chúng t

ôi

cũng đưa ra một số cách để gi

úp bạn bảo đảm t

í

nh hi

ệu qủa của hệ

t

hống an ni

nh và những bước bạn nên l

àm để gi

ảm rủi

ro và có t

hể đối

phó với

những

cuộc

t

ấn

công.

Nếu phát hi

ện ra rằng hệ thống của bạn đang bị

tấn công,

hãy bì

nh tĩ

nh.

Sau

đây

l

à

những

bước

bạn

nên

l

àm:

x

Tập

hợp

1

nhóm

để

đối

phó

với

sự

t

ấn

công:

o

Nhóm này phải

bao gồm những nhân vi

ên ki

nh nghi

ệm,

những người

mà

có

t

hể

gi

úp

hì

nh

t

hành

một

kế

hoạch

hành

động

đối

phó

với

sự

t

ấn

công.

x

Dựa t

heo chí

nh sách và các quy t

rì

nh t

hực hi

ện về an ni

nh của công t

y,

sử dụng

các

bước t

hí

ch

hợp

khi

t

hông

báo

cho

mọi

người

hay

t

ổ

chức

về

cuộc

tấn

công.

x

Tì

m

sự

gi

úp

đỡ

t

ừ

nhà

cung

cấp

dị

ch

vụ

Int

ernet

và

cơ

quan

phụ

t

rách

về

an

ni

nh

máy tính:

o

Li

ên hệ nhà cung cấp dị

ch vụ Int

ernet

của bạn để t

hông báo về cuộc tấn

công.

Có

t

hể

nhà

cung

cấp dị

ch

vụ

Int

ernet

của

bạn

sẽ

chặn

đứng

được

cuộc

t

ấn

công.

o

Li

ên hệ cơ quan phụ t

rách về an ni

nh máy t

í

nh để t

hông báo về cuộc t

ấn

công

x

Tạm t

hời

dùng phương thức t

ruyền t

hông khác (chẳng hạn như qua đi

ện t

hoại

)

khi

t

rao

đổi

t

hông

t

i

n

để

đảm

bo

rằng

kẻ

xâm

nhập

không

t

hể

chặn

và

l

ấy

được

t

hông

t

i

n.

x

Ghi

l

ại

t

ất

cả các hoạt

động của bạn (chẳng hạn như gọi

đi

ện t

hoại

,

t

hay đổi

f

i

l

e,

...)

x

Theo

dõi

các

hệ

t

hống

quan

t

rọng

t

rong

qúa

t

rì

nh

bị

t

ấn

công

bằng

các

phần

mềm

hay dị

ch vụ phát

hi

ện sự xâm nhập (i

nt

rusi

on detect

i

on sof

t

ware/servi

ces).

Đi

ều này có

t

hể gi

úp l

àm gi

ảm nhẹ sự t

ấn công cũng như phát

hi

ện những dấu hi

ệu của sự tấn công

t

hực

sự

hay

chỉ

l

à

sự

quấy

rối

nhằm

đánh

l

ạc

hướng

sự

chú

ý

của

bạn(chẳng

hạn

một

t

ấn

công

DoS

với

dụng

ý

l

àm

sao

l

ãng

sự

chú

ý

của

bạn

t

rong

khi

t

hực

sự

đây

l

à

một

cuộc

tấn

công nhằm xâm nhập vào hệ t

hống của bạn).

Sao chép l

ại

tất

cả các f

i

l

es mà kẻ xâm

nhập

để

l

ại

hay

t

hay

đổi

(như

những

đoạn

mã

chương

t

rì

nh,

l

og

f

i

l

e,

.

.

.

)

x

Li

ên

hệ

nhà