48

OBRONA

HAKIN9 1/2009

J

eśli użytkownik jest anonimowy, tzn. jeśli

nikt nie może odgadnąć jego tożsamości

w Sieci, oznacza to, że potencjalnie nie

jest narażony na ataki podsłuchu czy kradzieży

danych. Nie tylko dostawca usług internetowych

zna adres IP użytkownika, który połączył się z

Internetem.

Obecnie wiele serwisów internetowych

pozwala na identyfikację adresów IP

odwiedzających go osób. Administratorzy

stron internetowych umieszczają na stronach

specjalne skrypty, które umożliwiają pełną

identyfikację – łącznie z geolokalizacją,

rodzajem używanego systemu operacyjnego i

przeglądarki internetowej.

Takie informacje zapewne służą

administratorom do jeszcze lepszego

dostosowania witryn internetowych dla osób je

odwiedzających, ale mogą być także źródłem

informacji służącym do przeprowadzenia

niecnych działań. Użytkownikom, którzy nie

są przekonani, że zostawiają ślady podczas

surfowania w Internecie sugerowane jest

odwiedzenie poniżej wymienionych serwisów

internetowych, np.:

· http://www.ip-adress.com,

· http://www.whatismyip.com,

· http://www.showmyip.com.

Przykładowo pierwszy z serwisów po wybraniu

linka For IP to Location, IP Tracing, Broadband

DOMINIKA LISIAK-

FELICKA

Z ARTYKUŁU

DOWIESZ SIĘ

o programach zapewniających

anonimowość w sieci,

o sposobach działania tych

programów,

o wpływie zastosowania

takich rozwiązań na szybkość

surfowania.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe zagadnienia

dotyczące adresacji komputerów

w sieci,

wiedzieć, co to jest serwer Proxy.

Speedtest and more tools click here wyświetla

informacje o:

· adresie IP (z możliwością wykonania

polecenia

whois

),

· lokalizacji (kraj, województwo, miasto) wraz

z wizualizacją danych na z wykorzystaniem

mapy Google,

· nazwie usługodawcy Internetu,

· anonimowości połączenia – czy przy

połączeniu używany jest serwer Proxy,

· nazwie hosta,

· czasie lokalnym,

· rodzaju połączenia (możliwość

przeprowadzenia testu szybkości),

· rodzaju przeglądarki,

· rodzaju używanego systemu operacyjnego.

Informacje wysyłane przez klienta do

serwera są dostępne dla niego jako

zmienne środowiskowe. Przykłady zmiennych

środowiskowych:

·

REMOTE _ ADDR

– adres IP klienta

·

HTTP _ ACCEPT _ LANGUAGE

–język używany

przez przeglądarkę,

·

HTTP _ USER _ AGENT

– określa rodzaj

i wersja przeglądarki oraz systemu

operacyjnego,

·

HTTP _ HOST

– nazwa serwera

·

HTTP _ VIA

– gdy zmiena nie jest pusta,

to oznacza to korzystanie z serwera Proxy.

Stopień trudności

Anonimowość

w Sieci

Anonimowość w Sieci to pierwszy stopień ochrony przed

niebezpieczeństwami czyhającymi w Internecie.

49

ANONIMOWOŚĆ W SIECI

HAKIN9

1/2009

Adres podany w tej zmiennej to adres

używanego Proxy,

·

HTTP _ X _ FORWARDED _ FOR

– gdy

zmienna nie jest pusta wówczas

uzywany jest proxy. Zmienna ma

wówczas wartość prawdziwego

adresu klienta,

Dodatkowo należy podkreślić, że przy

stosowaniu serwerów Proxy istnieje pewne

ryzyko wynikające z rodzaju użytego

pośrednika. Istnieją trzy rodzaje serwerów

Proxy:

· Przeźroczyste Proxy (ang. Transparent

Proxy), które nie ukrywają adresu

IP. Należy unikać połączeń z takimi

serwerami!

· Anonimowe Proxy (ang. Anonymous

Proxy), najbardziej popularne, które

podmieniają adres IP na własny, ale nie

ukrywają faktu korzystania z serwera

Proxy.

· Proxy o wysokim poziomie

anonimowości (ang. High Anonymity

Proxy), ukrywają prawdziwy adres IP

oraz fakt korzystania z pośrednika.

Najlepiej przed połączeniem

zweryfikować rodzaj serwera Proxy.

Niektóre z serwisów internetowych

podają cechy serwerów, mają również

możliwość przetestowania wybranego

pośrednika (np.

http://www.stayinvisible.com/ ).

Jednak takie ręczne wybieranie

pośredników oraz ich testowanie jest

kłopotliwe, zajmuje dużo czasu i wymaga

pamiętania o wszystkich słabych punktach

serwerów Proxy.

Pomoc pośrednika

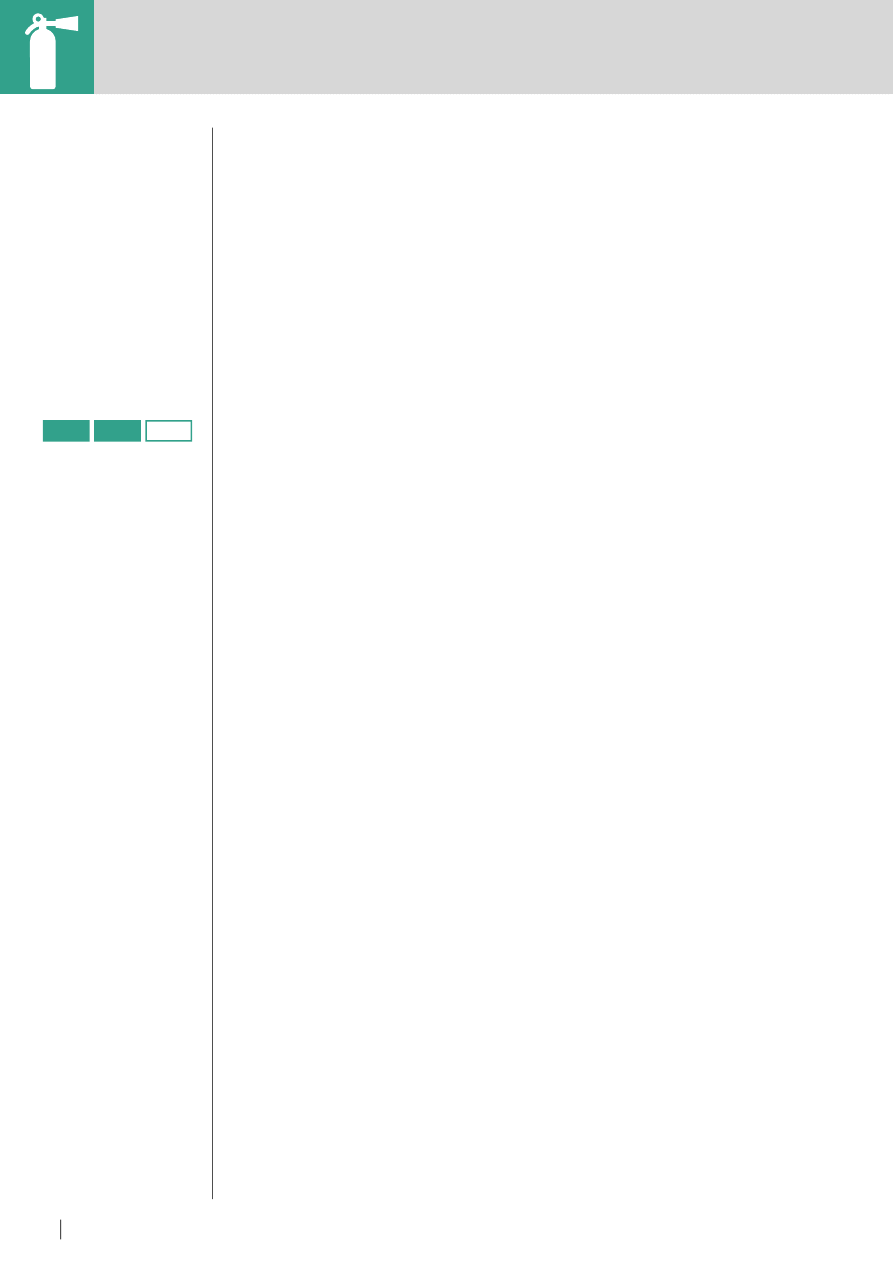

Kiedyś za środek prowadzący do

ukrycia tożsamości służyły serwery

pośredniczące (ang. proxy). Sprowadzało

to się do zmiany ustawień przeglądarki

– w opcjach połączenia internetowego

należało, w zakładce Połączenia, otworzyć

Ustawienia sieci LAN i zaznaczyć Użyj

serwera proxy dla sieci LAN (zobacz:

Rysunek 1).

Takie działanie szybko zaczęło

być mało wydajne. Skomplikowana

konfiguracja przeglądarki do korzystania

z serwerów proxy, konieczność ręcznego

ustawiania adresów za każdym razem,

gdy zaistniała potrzeba skorzystania z

innego adresu serwera, to tylko niektóre

z wad zastosowania takiego rozwiązania.

Jeden to za mało

Modyfikacją dla pojedynczych serwerów

proxy stały się aplikacje wykonujące

automatycznie takie połączenia oraz

takie, które umożliwiają połączenie się

z kilkoma serwerami pośredniczącymi.

Schemat działania połączenia serwerów

pośredniczących przedstawia Rysunek 2.

Połączenie z serwerami

pośredniczącymi w tych programach

jest nawiązywane automatycznie po

ich uruchomieniu lub po wybraniu

odpowiedniej opcji. Niektóre z

programów mają wbudowane

dodatki do współdziałania z różnymi

przeglądarkami, np. TOR ma wbudowany

pakiet Torbutton, wyświetlający

informację o działaniu anonimizacji w

przeglądarce Mozilla Firefox. Zmiana

serwerów pośredniczących może

odbywać się automatycznie co pewien

czas oraz ręcznie, po ponownym

uruchomieniu programu.

Zestawienie wybranych programów

prezentuje Tabela 1. Instalacja tych

narzędzi jest prosta i sprowadza się do

postępowania zgodnie z instrukcjami

kreatora instalacji.

Oczywiście zaprezentowane

programy nie są wszystkimi możliwymi

programami zapewniającymi

anonimowość. Istnieje wiele innych

programów ukrywających tożsamość.

Co więcej, dostępne są również

programy, które dodatkowo usuwają

pozostałości po surfowaniu w Internecie,

a dokładniej: czyszczą historię

przeglądanych stron, pliki cookie,

pobierane tymczasowe pliki internetowe

itp. Przykładami takich programów są np:

· Crap Cleaner,

· CCleaner,

· ATF Cleaner,

· All-in-one secretmaker.

Programy te nie pozwalają na zapoznanie

się z działaniami użytkownika innym

osobom, dlatego stanowią ochronę jego

prywatności, która oprócz anonimowości,

również jest cechą pożądaną przez

Internautów.

Połączenie obu rozwiązań (programu

ukrywającego adres IP z programem

czyszczącym) stanowi dobrą ochronę i

Rysunek 1.

Przykład ustawień serwera

proxy

Rysunek 2.

Sieć serwerów

pośredniczących

Tabela 1.

Wybrane programy służące do zapewnienia anonimowości w Sieci

Program

Źródło

TOR

(The Onion Routing)

Free Software (BSD): http://www.torproject.org/

Steganos Internet Anonym 2006

Wersja testowa dostępna na stronie: http:

//www.instalki.pl/programy/download/sieciowe/

Steganos_Internet_Anonym.php

Hide My IP 2008

Wersja testowa dostępna na stronie: http:

//www.hide-my-ip.com/

MultiProxy

Freeware:

http://www.multiproxy.org

JAP (Java Anon Proxy)

Freeware:

http://anon.inf.tu-dresden.de/index_en.html

OBRONA

50

HAKIN9 1/2009

ANONIMOWOŚĆ W SIECI

51

HAKIN9

1/2009

zabezpieczenie przed inwigilacją treści

pobieranych z Internetu.

TOR

(ang. The Onion Routing)

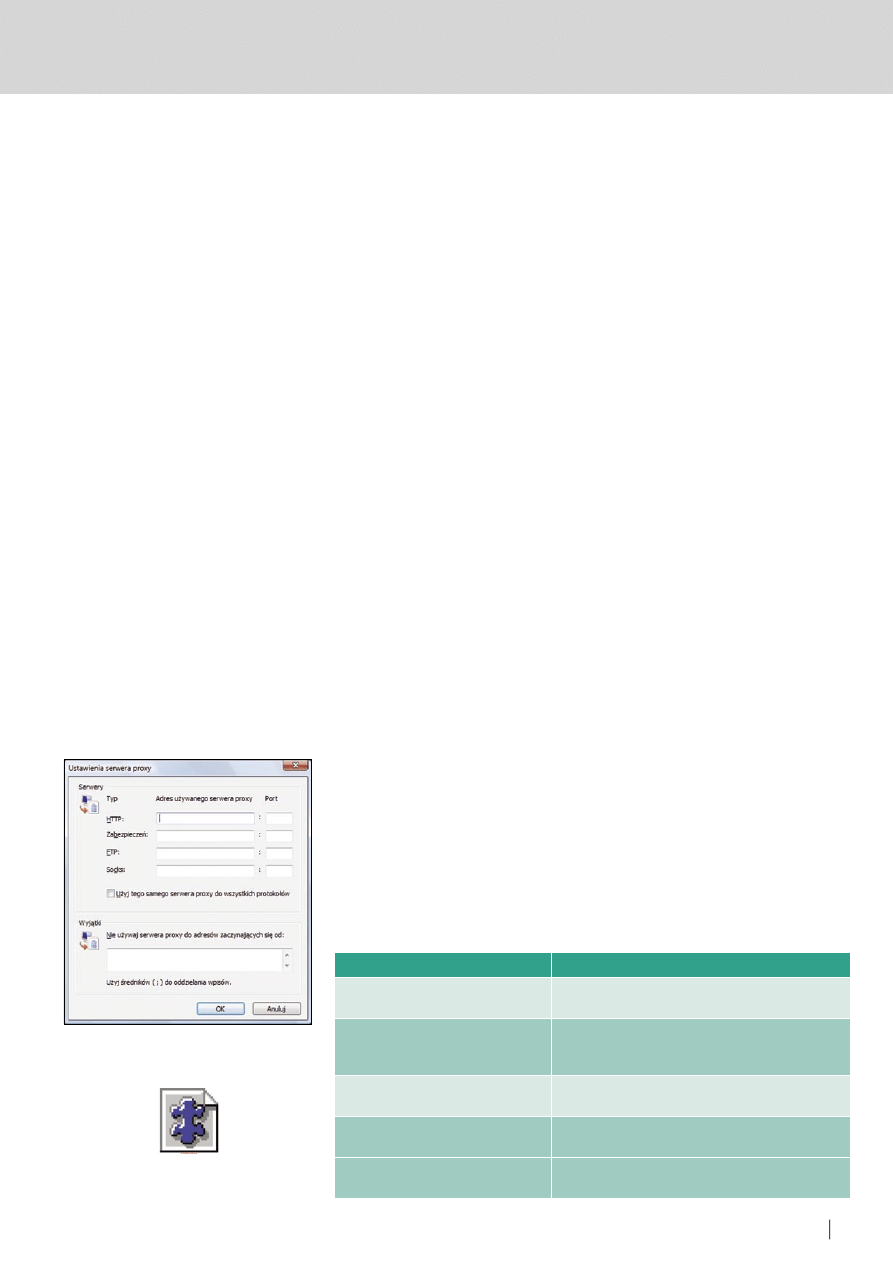

Program zapewnia anonimowy

dostęp do zasobów Internetu.

Zamiast bezpośredniego połączenia

z docelowym hostem, TOR zestawia

połączenie poprzez losowo wybraną

sieć pośredników, której struktura

jest przebudowywania co kilka minut.

Serwery te rozlokowane są na całym

świecie. Każdy z pośredników pamięta

tylko informacje uzyskane od swojego

poprzednika, zatem nie ma możliwości

odtworzenia pełnej trasy przebiegu

pakietów.

W celu instalacji programu należy

postępować zgodnie z instrukcjami

kreatora instalacji. Razem z TOR-

em instalowany jest również Privoxy

– serwer proxy odpowiadający za

anonimizację, Torbutton dla przeglądarki

internetowej Mozilla Firefox (w przypadku

używania Firefoxa w oknie przeglądarki

wyświetli się komunikat Tor Enabled,

gdy TOR będzie aktywny) oraz

Vidalia – panel konfiguracyjny TOR-a

(zobacz: Rysunek 3). Jeśli użytkownik

korzysta z przeglądarki internetowej

Internet Explorer, musi dodatkowo ją

skonfigurować zgodnie z instrukcją

zamieszczoną na stronie projektu.

Stosując odpowiednią konfigurację,

komputer użytkownika może być

również pośrednikiem (węzłem) TOR-

a. Konfiguracja pośrednika TOR-a

odbywa się również poprzez panel

Vidalii. Należy zwrócić uwagę, że bądac

przekaźnikiem trzeba przekazać część

łącza na pełnienie tej funkcji. Dlatego

ustawienie przekaźnika ma sens tylko

gdy dysponuje się dużą przepustowością

łącza. Więcej o TOR-ze można

przeczytać w artykule Routing cebulowy,

(Hakin9 nr 3/2008 (35), str. 14-17,

autorstwa Macieja Szmita), jak również

w książce 13 najpopularniejszych

sieciowych ataków na Twój komputer.

Wykrywanie, usuwanie skutków,

zapobieganie. (Wydawnictwo Helion,

2008).

Steganos

Internet Anonym 2006

Program pozwala na zmianę serwera

proxy co 1 sekundę. Lista serwerów

jest automatycznie pobierana i

aktualizowana. Połączenie zostaje

uruchomione za pomocą przycisku

Enable anonymity (zobacz: Rysunek

4). Program posiada również

skuteczne filtry zabezpieczające przed

potencjalnymi zagrożeniami ze strony

witryn internetowych. Steganos Internet

Anonym integruje się z przeglądarką

Internet Explorer. Instaluje specjalny

dodatek do przeglądarki – pasek

narzędzi umożliwiający sterowanie

działaniem programu z poziomu Internet

Explorera.

Hide My IP 2008

Umożliwia anonimowe surfowanie za

pomocą automatycznego połączenia

z serwerami proxy. Wybiera losowy

adres IP z listy setek anonimowych

fałszywych IP z całego świata. Program

pozwala na ustawienie czasu, po

którym adres powinien być zmieniony

automatycznie, a w każdej chwili można

go zmodyfikować ręcznie za pomocą

zielonych strzałek (zobacz: Rysunek

5). Za pomocą zaawansowanych

ustawień można ustawić zakres

działania anonimizacji (np. określić,

które przeglądarki mają korzystać z

programu).

MultiProxy

Program pozwala na dynamiczne

łączenie się z serwerami Proxy. Należy

skonfigurować przeglądarkę do

połączenia się z Internetem zgodnie

z informacjami podanymi na stronie

producenta. Przy uruchomieniu

programu lista serwerów jest

automatycznje testowana. Dodatkowo,

również ze strony producenta można

pobrać listę serwerów Proxy lub ręcznie

dopisać wybrane adresy, które mają być

użyte.

JAP (ang. Java Anon Proxy)

Program, podobnie jak TOR, wykorzystuje

sieci serwerów pośredniczących

(mixów), określane jako tzw. kaskady

mixów. W celu zapewnienia sobie

anonimowości należy wybrać jedną z

Rysunek 5.

Okno programu Hide My IP 2008

Rysunek 6.

Okno programu JAP

Rysunek 4.

Okno programu Steganos

Internet Anonym 2006

Rysunek 3.

Panel kontrolny Vidalii

OBRONA

50

HAKIN9 1/2009

ANONIMOWOŚĆ W SIECI

51

HAKIN9

1/2009

kaskad i uruchomić program za pomocą

przełącznika On/Off w ramce Anonymity

(zobacz: Rysunek 6). Po odpowiedniej

konfiguracji komputer użytkownika

może również stać się maszyną

pośredniczącą.

Po instalacji należy zapoznać się z

kreatorem pomocy, który w łatwy sposób

pomaga skonfigurować przeglądarkę do

korzystania z JAP-a.

Nic za darmo

Stosowanie opisanych programów ma

jednak niekorzystny wpływ na szybkość

połączenia z Internetem. Powoduje

wydłużenie czasu dostępu (ang. latency)

oraz spadek efektywnej prędkości

transmisji danych (ang. bitrate).

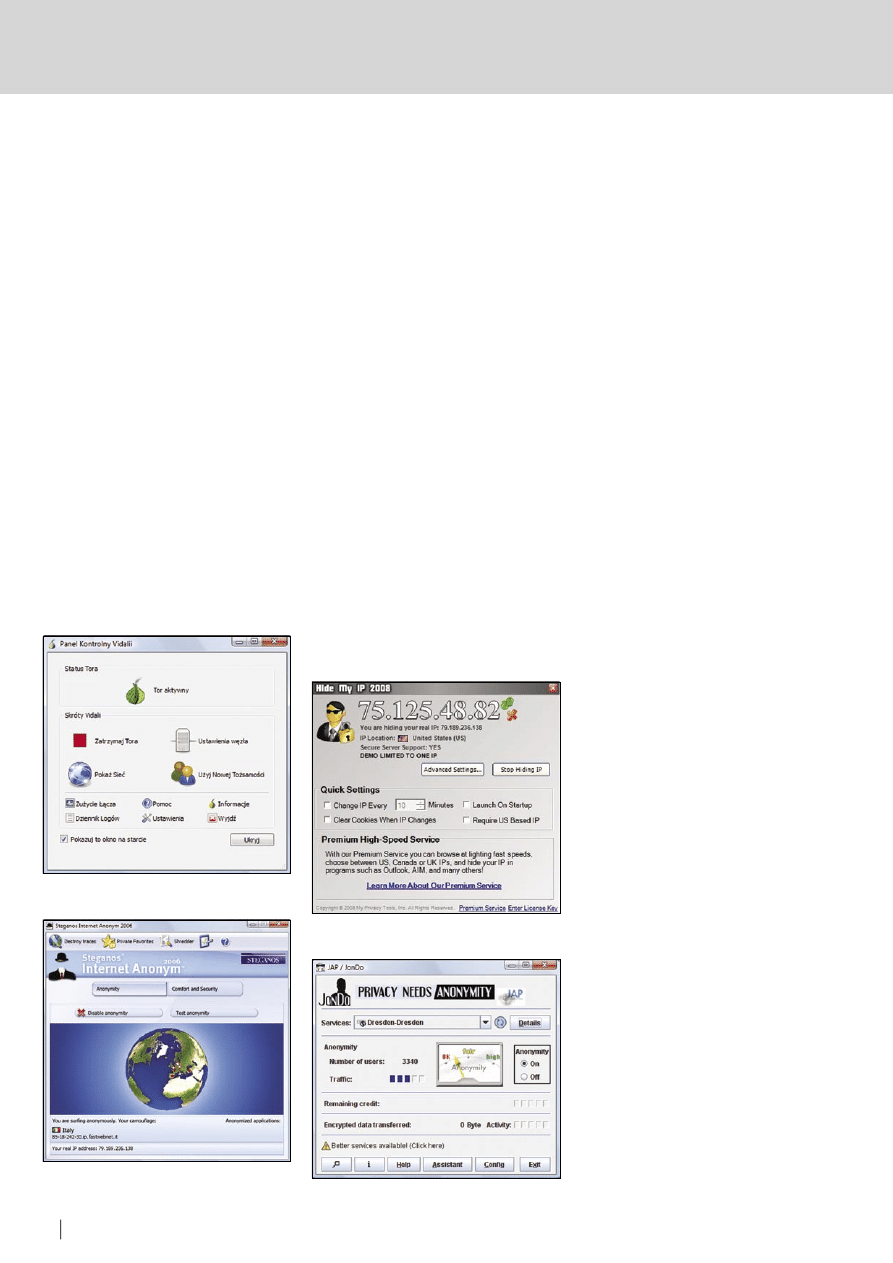

Przeprowadzono badania szybkości

przeglądania stron internetowych.

Do tego celu wykorzystano serwis

internetowy www.numion.com, który

umożliwia przeprowadzenie wielu testów

wydajnościowych.

W wyniku przeprowadzonych badań

okazało się, że stosowanie programów

umożliwiających zapewnienie

anonimowości znacząco wpływa na

pogorszenie szybkości połączenia z

Internetem. Na Rysunku 7 przedstawione

zostały przykładowe wyniki testu

szybkości połączenia, natomiast w

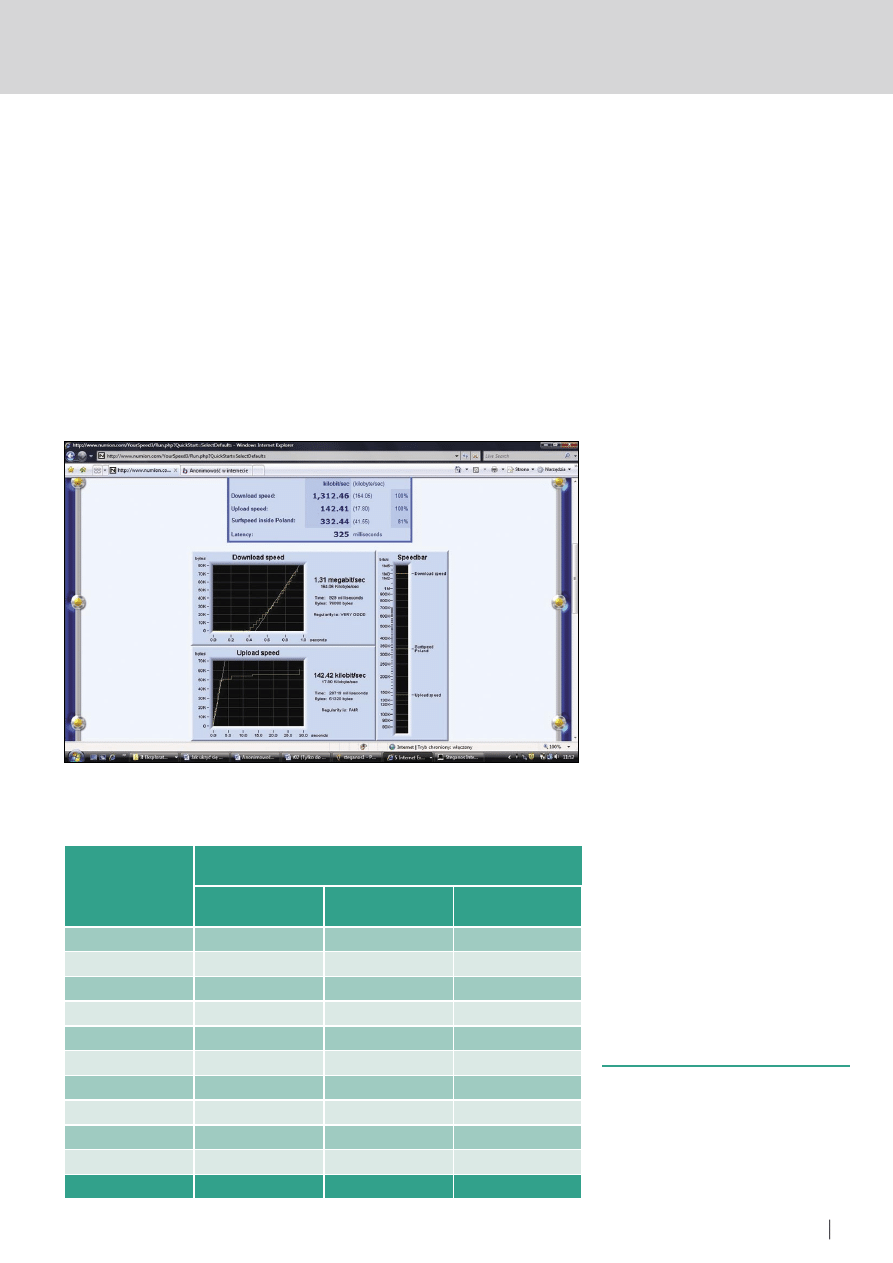

Tabeli 2 zaprezentowane zostały wyniki

testów szybkości połączenia dla trzech

konfiguracji: bez stosowania programów

zapewniających anonimowość oraz

z wykorzystaniem programu TOR i

JAP. Można zauważyć, że szybkość

ta przy zastosowaniu programów

zapewniających anonimowość spada

ponad pięciokrotnie dla programu JAP,

a dla TOR-a nawet dziesięciokrotnie.

Należy podkreślić, że prezentowane

wyniki mogą być obarczone błędami

powstałymi w skutek dużego obciążenia

sieci, niekorzystnego doboru

pośredników, czy losowego wyboru

niekorzystnej trasy.

Więcej o wynikach podobnych badań

można przeczytać w artykule autora z XVI

konferencji Sieci i Systemy Informatyczne

pt. Wpływ programów zapewniających

anonimowość na szybkość surfowania w

Sieci.

Podsumowanie

Stosowanie opisanych programów jest

wskazane dla użytkowników, którym nie

jest obojętna anonimowość. Opisane

narzędzia skutecznie zabezpieczają

przed inwigilacją przy użyciu analizatorów

ruchu sieciowego czy przed ciekawskimi

witrynami internetowymi. Na pewno

stanowią one lepszą ochronę, niż

pojedyncze serwery Proxy. Posiadają

jednak wadę w postaci spowalniania

szybkości połączenia.

I dlatego każdy z użytkowników musi

zadać sobie pytanie: czy lepiej mieć

szybkie połączenie, czy lepiej chronić

swoją tożsamość i mieć niski komfort

pracy? Najlepiej znaleźć jest złoty

środek, który w tym przypadku polega

na rozsądnym korzystaniu z programów

zapewniających anonimowość – tylko

wtedy, gdy jest to konieczne.

Rysunek 7.

Wyniki testu dla połączenia bez zastosowania programów zapewniających

anonimowość

Dominika Lisiak-Felicka

Magister inżynier informatyki. Doktorantka w Katedrze

Informatyki Stosowanej Politechniki Łódzkiej.

Autorka kilku publikacji z zakresu zarządzania

projektami informatycznymi oraz bezpieczeństwa

sieci. Współautorka książki „13 najpopularniejszych

sieciowych ataków na Twój komputer. Wykrywanie,

usuwanie skutków i zapobieganie” wydawnictwa

Helion.

Kontakt z autorem: dominika.lisiak@gmail.com

Tabela 2.

Wyniki szybkości połączenia dla poszczególnych konfiguracji

Lp.

Surfspeed

kilobits/sec

Bez dodatkowych

programów

TOR

JAP

1

1554,98

120,73

276,69

2

1541,95

160,21

444,58

3

923,16

182,81

327,86

4

1494,43

175,77

314,54

5

1161,16

131,15

414,65

6

1300,63

78,06

33,89

7

1552,96

190,02

200,20

8

1326,37

172,32

133,63

9

1558,07

145,32

243,94

10

1850,84

26,45

91,73

Średnia:

1426,46

138,28

248,17

Wyszukiwarka

Podobne podstrony:

choroby trzustki i watroby 2008 2009 (01 12 2008)

01 badanie sieci 3fid 3055 Nieznany (2)

2009 01 Analiza powłamaniowa

psyikoty, Rok szkolny 2009-10, Ściągnięte z sieci

2009 01 Firewall w Linuksie [Poczatkujacy]

2009 01 Vim – konkurent prawie doskonały! [Poczatkujacy]

2009 01 testy odpowiedzi

[2009-01-20] MIKROEKONOMIA - Kolokwium 2 v2, mikro, Mikroekonomia, Ćwiczenia, Ściągi na kolokwia, [2

2009 01 rozszODP (2)

.SIMR-ALG1-EGZ-2009-01-30b-rozw

[2009-01-20] MIKROEKONOMIA - Kolokwium 2, mikro, Mikroekonomia, Ćwiczenia, Ściągi na kolokwia, [2009

2009 01 07

bik 04 2009 01 art

2009 01 podstODP POZNAN

2009 01 The Naked Wiki

01 konserwator sieci wod kan i co

więcej podobnych podstron