Linux – konfiguracja, administracja i zastosowania

Piotr Zawadzki

25 lutego 2003 roku

Spis treści

6

. . . . . . . . . . . . . . . . . . . . . . . . .

6

Rys historyczny . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

Źródła informacji o systemie . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

. . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

Instalacja . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8

Podstawowe wiadomości o dyskach twardych . . . . . . . . . . . . . .

8

Start systemu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

11

Modułowa budowa jądra . . . . . . . . . . . . . . . . . . . . . . . . .

11

Podstawowe wiadomości o sieciach TCP/IP

. . . . . . . . . . . . . .

12

15

. . . . . . . . . . . . . . . . . . . . . . . . . . .

15

Mandrake 8.0 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

Instalacja . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

17

Dostrajanie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

19

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

20

Mandrake 8.1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

22

Instalacja . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

22

Dostrajanie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

24

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

25

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

26

Instalacja . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

26

Dostrajanie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

27

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

28

SuSE 7.2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

30

Instalacja . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

30

Dostrajanie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

31

. . . . . . . . . . . . . . . . . . . . . . . . . . . .

33

Wydruki z własnych programów . . . . . . . . . . . . . . . . . . . . . . . . .

34

2

Piotr Zawadzki

SPIS TREŚCI

3

35

Użytkownicy sytemu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

35

Pliki . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

Atrybuty plików . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

36

Dowiązania symboliczne . . . . . . . . . . . . . . . . . . . . . . . . .

36

Kontrola montowania systemów plików . . . . . . . . . . . . . . . . .

37

Kontrola urządzeń zewnętrznych . . . . . . . . . . . . . . . . . . . . . . . . .

37

Moduły jądra . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

37

Pliki urządzeń . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

Interfejs użytkownika . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

39

Logowanie do systemu . . . . . . . . . . . . . . . . . . . . . . . . . .

40

41

Ładowanie jądra sytemu . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

41

Proces init . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

42

Inicjalizacja systemu . . . . . . . . . . . . . . . . . . . . . . . . . . .

44

Zdarzenia wyjątkowe . . . . . . . . . . . . . . . . . . . . . . . . . . .

44

Logowanie do systemu . . . . . . . . . . . . . . . . . . . . . . . . . .

45

Skrypty startowe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

45

Podstawowa inicjalizacja systemu . . . . . . . . . . . . . . . . . . . .

45

Inicjalizacja zależna od poziomu uruchomienia . . . . . . . . . . . . .

49

50

Interfejsy sieciowe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

50

Konfiguracja usług sieciowych . . . . . . . . . . . . . . . . . . . . . . . . . .

52

Usługi dostępne w systemie . . . . . . . . . . . . . . . . . . . . . . .

52

Poczta elektroniczna . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

54

Udostępnianie plików – FTP . . . . . . . . . . . . . . . . . . . . . . . . . . .

56

Serwis WWW . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

56

Sieciowy system plików – NFS . . . . . . . . . . . . . . . . . . . . . . . . . .

57

59

Współpraca z sieciami SMB . . . . . . . . . . . . . . . . . . . . . . . . . . .

59

Serwer SMB – samba . . . . . . . . . . . . . . . . . . . . . . . . . . .

60

Klientci SMB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

63

Integracja z siecią Novell . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

64

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

64

Serwer mars-nwe . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

66

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

4

SPIS TREŚCI

69

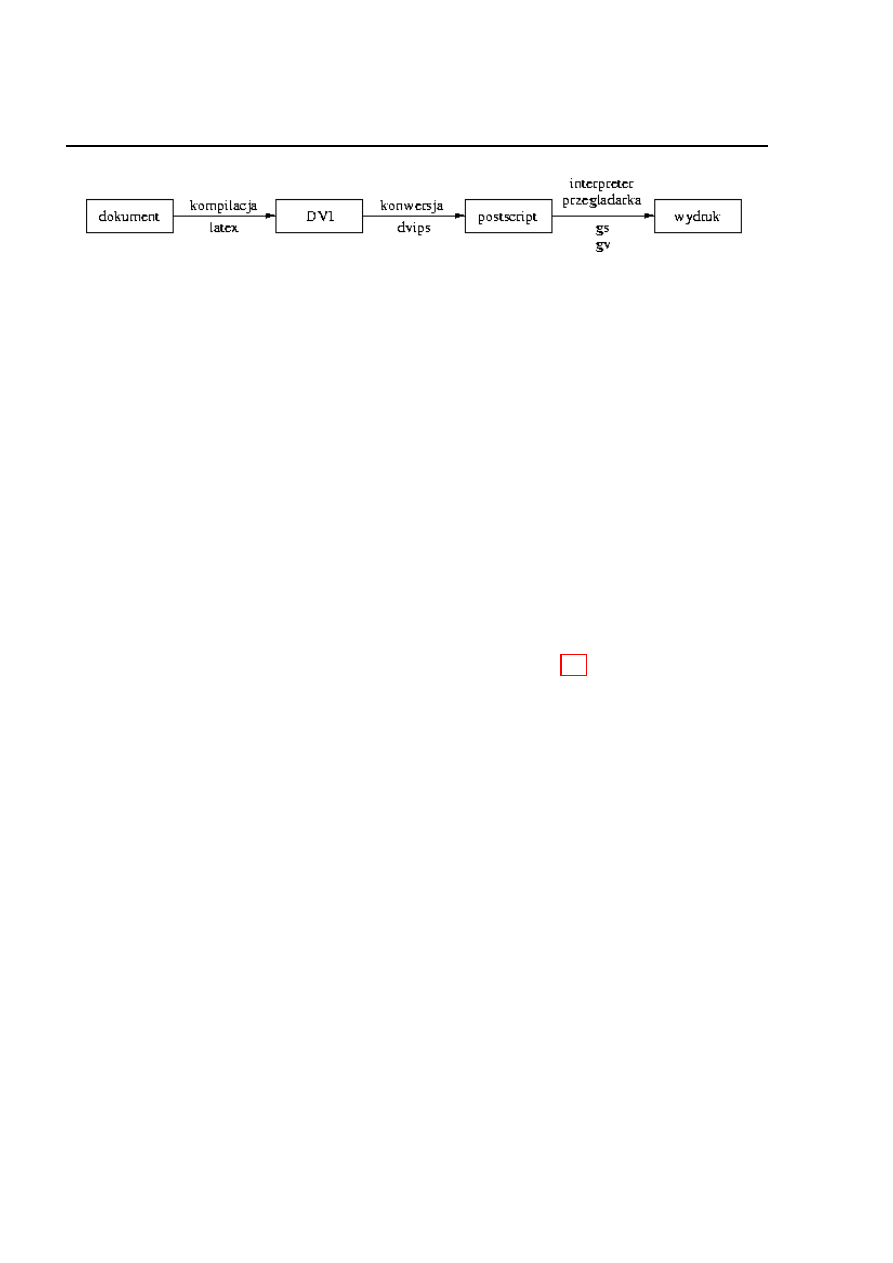

TEX . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

69

Idea działania . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

69

Instalacja w Linuksie . . . . . . . . . . . . . . . . . . . . . . . . . . .

70

Podstawowa konfiguracja . . . . . . . . . . . . . . . . . . . . . . . . .

71

Oprogramowanie wspomagające . . . . . . . . . . . . . . . . . . . . .

71

Struktura dokumentu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

72

Komendy i otoczenia . . . . . . . . . . . . . . . . . . . . . . . . . . .

73

Klasy dokumentów . . . . . . . . . . . . . . . . . . . . . . . . . . . .

73

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

74

. . . . . . . . . . . . . . . . . . . . . . . . .

74

Inkluzja plików . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

75

Podział dokumentu . . . . . . . . . . . . . . . . . . . . . . . . . . . .

75

Podstawowe komendy formatujące . . . . . . . . . . . . . . . . . . . .

76

Wzory matematematyczne . . . . . . . . . . . . . . . . . . . . . . . . . . . .

78

Wzory wstawione i wystawione . . . . . . . . . . . . . . . . . . . . .

79

Podstawowe komendy . . . . . . . . . . . . . . . . . . . . . . . . . . .

79

TEX . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

80

Materiał ruchomy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

82

Tabele . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

82

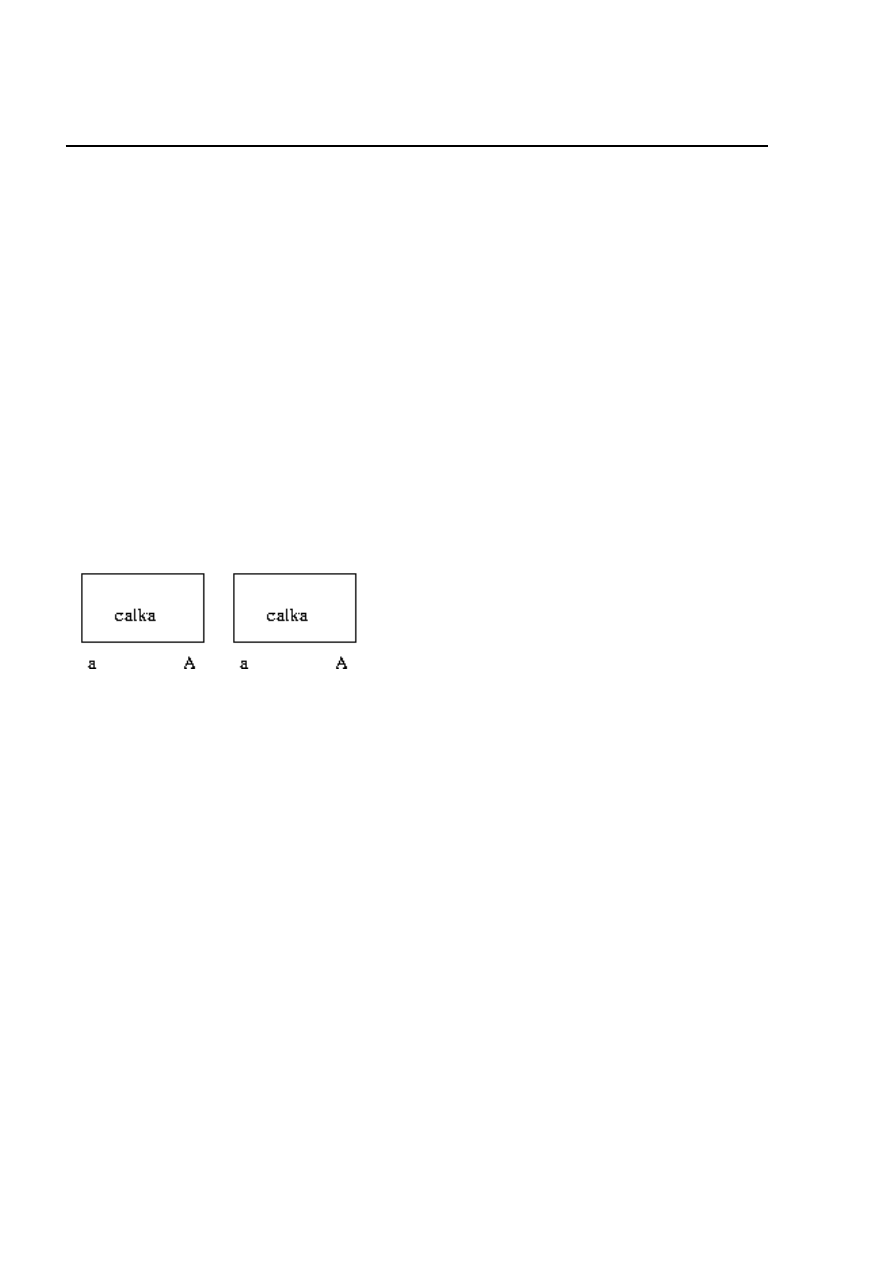

Rysunki . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

84

Pakiet graphicx . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

84

Otoczenie figure . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

85

Pakiet floatflt . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

85

Pakiet psfrag . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

86

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

86

Oznaczanie fragmentów tekstu . . . . . . . . . . . . . . . . . . . . . .

86

Referencje . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

87

Spis treści . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

87

Spis literatury . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

87

90

Tryby pracy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

90

Składnia pliku wejściowego . . . . . . . . . . . . . . . . . . . . . . . . . . . .

90

Komendy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

91

Wyrażenia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

92

Funkcje predefiniowane . . . . . . . . . . . . . . . . . . . . . . . . . .

92

Funkcje użytkownika . . . . . . . . . . . . . . . . . . . . . . . . . . .

92

Urządzenie wyjściowe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

93

Wyjście na ekran . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

93

TEX’a . . . . . . . . . . . . . . . . . . . . . . . . . . . .

94

TEX . . . . . . . . . . . . . . . . . . . . . . . . . . .

94

Piotr Zawadzki

SPIS TREŚCI

5

Wyjście do MetaPost . . . . . . . . . . . . . . . . . . . . . . . . . . .

94

. . . . . . . . . . . . . . . . . . . . . . . . . . .

95

Wyjście do pliku graficznego xfig . . . . . . . . . . . . . . . . . . . .

95

Wyjście do postscriptu . . . . . . . . . . . . . . . . . . . . . . . . . .

96

Tworzenie wykresów . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

96

Rysowanie wykresu . . . . . . . . . . . . . . . . . . . . . . . . . . . .

96

Opcje tworzenia wykresów . . . . . . . . . . . . . . . . . . . . . . . .

99

Znakowanie osi . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

Uzupełnienia wykresów . . . . . . . . . . . . . . . . . . . . . . . . . . 103

106

Wiadomości wstępne . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

Podstawowe struktury danych . . . . . . . . . . . . . . . . . . . . . . . . . . 107

Operatory . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

Instrukcje sterujące . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108

Podstawowe funkcje biblioteczne . . . . . . . . . . . . . . . . . . . . . . . . . 109

Podstawowe przekształcenia algebraiczne . . . . . . . . . . . . . . . . . . . . 109

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109

Funkcje definiowane przez użytkownika . . . . . . . . . . . . . . . . . . . . . 110

Prezentacja wyników . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

9.9.1

Interfejs gnuplot . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

Interfejs Matlab . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

111

10.1 Zestaw dyskietek startowych . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

10.1.1 Obraz systemu plików root . . . . . . . . . . . . . . . . . . . . . . . 112

10.1.2 Przygotowanie jądra . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

10.1.3 Nagranie dyskietek . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

10.2 Płyta startowa CD . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

10.3 System plików root montowany przez NFS . . . . . . . . . . . . . . . . . . . 118

10.3.1 Przygotowanie jądra systemu

. . . . . . . . . . . . . . . . . . . . . . 118

10.3.2 Przygotowanie dyskietki startowej . . . . . . . . . . . . . . . . . . . . 119

10.3.3 Konfiguracja serwera NFS . . . . . . . . . . . . . . . . . . . . . . . . 123

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

Wykład 1

Wprowadzenie

1.1

Podstawowe własności systemu

Linux jest nowoczesnym, wielozadaniowym, wieloużytkownikowym systemem operacyj-

nym podobnym do systemu UNIX. Posiada między innymi:

• prawdziwą wielozadaniowość (preemptive multitasking)

• ochronę pamięci (jeden proces nie może uszkodzić innego procesu ani tym bardziej

systemu)

• zaawansowany system plików (długie nazwy, wielkość do 4TB)

• wbudowaną obsługę wielu protokołów sieciowych (TCP/IP, IPX, SMB, Appletalk,

AX.25)

• wielowątkowość

Pod względem wydajności, szybkości i stabilności śmiało konkuruje z kosztownymi komer-

cyjnymi systemami operacyjnymi. Ponadto, dużą jego zaletą jest pełna dostępność kodu

źródłowego. Bazując swoje rozwiązania na Linuxie nie inwestuje się w zamkniętą technolo-

gię, uzależnioną od łaski i niełaski jednej firmy, lecz w otwarty system, do którego wiele firm

jest w stanie zapewnić wsparcie i doradztwo. Dodatkowym atutem Linuxa jest to, że działa

na wielu platformach sprzętowych: w tej chwili pełne dystrybucje dostępne są na procesory

Intel x86, DEC Alpha (21064 i 21164), SPARC, MIPS, Motorola 680x0 PowerPC, ARM oraz

PA-RISC.

Warto pamiętać o tym, że nazwa Linux dotyczy wyłącznie jądra systemu, zaś jądro

z resztą oprogramowania niezbędnego do pracy systemu określa się mianem dystrybucji.

Bardziej znane dystrybucje to np. RedHat, Mandrake, Slackware.

Linux jest dostępny za darmo, na licencji GPL (General Public Licence). Oznacza to w

skrócie, że można go stosować także do celów komercyjnych, lecz jeżeli chce się go sprzedawać

(ew. tworząc zmodyfikowane wersje), trzeba udostępnić również kod źródłowy. Istotne jest,

6

Piotr Zawadzki

1.2. RYS HISTORYCZNY

7

że to wymaganie nie dotyczy programów pisanych pod Linuxa – a więc można stworzyć

np. system finansowo – księgowy i sprzedawać go jak dowolne inne oprogramowanie.

1.2

Rys historyczny

Linux został stworzony przez Linusa Torvaldsa na bazie publicznie dostępnej wersji syste-

mu UNIX na komputery PC o nazwie MINIX. Pierwsze jądro systemu zostało opublikowane

w sieci wraz z zaproszeniem do współpracy w roku 1991.

Samo jadro systemu, bez programów użytkowych nie nadaje się do pracy. Dopiero uzu-

pełnienie jądra o programy użytkowe tworzy system operacyjny. Pierwsze programy roz-

powszechniane z jądrem systemu zostały zapożyczone z projektu GNU (GNU’s Not Unix)

prowadzonego przez FSF (Free Software Foundation). Od czasu opublikowania Linux rozwija

się bardzo dynamicznie. W skrócie kolejne etapy rozwoju można streścić w następujęcych

punktach

• adaptacja darmowego oprogramowania z innych systemów operacyjnych,

• powstanie projektów których pierwotną platformą jest Linux,

• rozwój oprogramowania komercyjnego.

1.3

Źródła informacji o systemie

. Obok publikacji książkowych oraz czasopism dotyczących Linux’a istnieje wiele materia-

łów rozpowszechnianych elektronicznie. Integracją rozproszonej w ielu miejscach dokumenta-

cji systemu zajmuje się inicjatywa LDP (Linux Documentation Project. Witryna internetową

projektu można odwiedzić łącząc się z adresem http://www.ldp.org/ lub jego polskim „od-

biciem lustrzanym” http://www.ldp.org.pl/. Można tam znaleźć m. in.

• Pliki HOWTO, polskie tłumaczenia – projekt JTZ http://www.jtz.org.pl,

• książki Linux Installation and Getting Started , The Linux System Administrators’

Guide , The Network Administrators’ Guide , The Linux Programmer’s Guide , The

Linux Kernel , Linux Kernel Module Programming Guide

• strony man,

• pliki info,

1.4

Źródła oprogramowania

Źródeł oprogramowania pod Lnux’a jest w internecie bez liku. Poniżej wymienię kilka

najważniejszych

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

8

WYKŁAD 1. WPROWADZENIE

• http://www.sunsite.icm.edu.pl/pub/Linux,

1.5

Instalacja

Instalacja każdej dystrubucji składa się z następujących etapów:

• przydzielenie przestrzeni dyskowej,

• wybór oprogramowania i jego kopiowanie na dysk,

• ustalenie hasła użytkownika root,

• konfiguracja startu systemu.

Opcjonalnie (choć w zasadzie jest to już kanonem) mogą być wykonane następujące czynności

• lokalizacja systemu (wybór strefy czasowej, języka),

• konfiguracja interfejsu graficznego X Windows.

• konfiguracja usług (np. WWW, FTP) uruchamianych przy starcie systemu.

1.5.1

Podstawowe wiadomości o dyskach twardych

Urządzenia do zapisu imformacji dzielimy na znakowe lub blokowe. W urządzeniach zna-

kowych w jednym cyklu przesyłany jest jeden bajt danych. Do typowych urządzeń znakowych

zaliczyć należy port szeregowe oraz drukarki. Z kolei w urządzeniach blokowych w jednym

cyklu przesyłany jest zbiór znaków. W komputerach PC rozmiar bloku 512 znaków. Dostęp

do danego bloku danych uzyskuje się poprzez podanie jego numeru. Z logicznego punktu

widzenia urządzenie blokowe jest widziane jako zestaw bloków o stałej długości. Do klasycz-

nych urządzeń blokowych należą dyskietki oraz dyski twarde. Bloki danych na urządzeniach

dyskowych nazywane są sektorami. Zazwyczaj dane zapisane na urządzeniach blokowych

zapisane w postaci plików, które z kolei mogą być umieszczane w katalogach. Istnieje wiele

sposobów translacji akcji podejmowanych na katalogach i plikach na akcje podejmowane na

urządzeniu blokowym. Strukturą posredniczącą między iluzją plików i katalogów a rzeczywi-

stym interfejsem zapisu pojedynczych bloków jest system plików. Zadaniem systemu plików

jest więc odpowiednia organizacja danych na urządzeniu. Najbardziej znanymi przykładami

systemów plików są: system oparty FAT (ang. File Allocation Table) stosowany MS DOS

Piotr Zawadzki

1.5. INSTALACJA

9

oraz jego ulepszona wersja pozwalająca na zapis długich nazw, tzw. VFAT stosowany w

systemach Windows.

Systemy operacyjne obsługują jeden lub kilka dla zachowania zgodności z poprzednimi

wersjami systemów plików. Linux jest tutaj chlubnym wyjątkiem. Lista obsługiwanych sys-

temów plików jest bardzo długa: minix, ext, ext2, xiafs, hpfs, msdos, umsdos, vfat, proc,

nfs, iso9660, smbfs, ncpfs, smbfs, affs, ufs, romfs, sysv, xenix, ntfs, reiserfs, ext3. System pli-

ków może być utworzony na całym urządzeniu blokowym (np. dyskietce) lub na jego części

(partycja dysku twardego).

W systemach czerpiących swe korzenie w UNIX’ie obowiązue sztywna struktura katalo-

gów. Oznacza to, że system operacyjny i programy spodziewają się znaleźć w określonych

katalogach określone pliki. Najczęściej miejsca gdzie poszukują plików są stałymi kompilacji

na trwałe „zaszytymi” w program. Drzewo katalogów rozpoczyna się od katalogu głównego

/. W katalogu głównym znajduje się z góry zdefiniowana struktura podkatalogów. Najważ-

niejsze z nich to

boot – jądro systemu,

bin – binaria niezbędne do działania systemu,

sbin – podstawowe narzędzia administtratora,

lib – podstawowe biblioteki,

dev – pliki specjalne urządzeń,

home – katalogi użytkowników systemu,

usr – aplikacje,

var – dane pomocnicze, logi systemowe,

tmp – katalog na pliki tymczasowe.

W Linux’ie nie ma pojęcia „napędów” i przypisanych im liter. Aby uzyskać dostęp do danych

zapisanych na określonym urządzeniu należy skojarzyć je z katalogiem. Proces tworzenia

powiązania urządzenia → katalog nazywamy montowaniem. Realizuje je komenda mount

o następującej składni

mount -t <fs_type> <device_file> <mount_point>

mount -t <fs_type> <file> <mount_point> -o loop

Parametry <fs type>, <device file> i <mount point> oznaczają: identyfikator systemu pli-

ków na urządzeniu, plik specjalny odpowiadający danemu urządzeniu oraz katalog w którym

ma być widoczna zawartośc urządzenia.

Przed instalacją systemu musimy zapoznać się z konwencją nazywania urządzeń w Li-

nux’ie. Dostęp do urządzeń w Linux’ie uzyskujemy przez zapis i/lub odczyt ze specjalnego

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

10

WYKŁAD 1. WPROWADZENIE

pliku umieszczonego w katalogu /dev/. Każde urządzenie ma swój własny plik. Urządzenia

odpowiadające dyskietkom mają przedrostek fd?. Na przykład fd0 odpowiada pierwszej

stacji dysków, fd1 – drugiej, itd. Podobnie sprawa ma się z dyskami twardymi. Urządzenia

odpowiadające dyskom twardym IDE mają przedrostek hd?. Pierwszy dysk to /dev/hda,

drugi – dev/hdb, itd. Dla dysków SCSI przedrostek ma postać sd?. Dostęp do kolejnych

partycji na dysku uzyskujemy uzupełniając nazwę urządzenia dysku numerem partycji. Na

przykład dla dysku /dev/hda pliki specjalne odpowiadające kolejnym partycjom mają po-

stać: /dev/hda1, /dev/hda2, /dev/hda3 itd. Na jednym dysku mogą być utworzone 4 par-

tycje główne (Primary). Gdy 4 partycje są niewystarczające, należy zamiast jednej partycji

głównej należy utworzyć partycję rozszerzoną (Extended ). Pełni ona rolę pojemnika na inne

partcyje. Partycje założone wewnątrz partycji rozszerzonej noszą nazwę partycji logicznych

(Logical ). Przydzielane im są numery większe bądź równe 5.

Każda z partycji dyskowych ma swój typ. Typ partycji to nic innego jak jednobajtowy

identyfikator informujący system operacyjny które partycje powinien podejrzewać, że znaj-

dują się na niej jego pliki. Identyfikator ten jest różnie interpretowany pzrez różne systemy

operacyjne: niektóre odmawiają współpracy z partycjami innych typów niż swoje, inne z

kolei w zasadzie ignorują ten identyfikator. Najważniejsze typy partycji to

6 FAT16 (DOS),

7 HPFS/NTFS,

b Win95 FAT32,

c Win95 FAT32 (LBA),

e Win95 FAT16 (LBA),

82 Linux swap,

83 Linux native,

85 Linux extended

Aby na dysku mógł być zainstalowany Linux niezbędne jest utworzenie co najmniej dwóch

partycji: Linux native i Linux swap. Na partycję Linux native zostaną skopiowane programy,

natomiast partycja Linux swap będzie służyć jako plik wymiany. Oczywiście możliwe jest

utowrzenie większej liczby partycji Linux native i przypisanie im różnych katalogów.

Utworzenie parycji to oczywiście zbyt mało, aby mógł być na niej zainstalowany system

operacyjny. Przed nagraniem skopiowaniem systemu należy partycję sformatować, tj. nagrać

na nią struktury danych związane z konkretnym systemem plików. Obecnie domyślnym syste-

mem plików Linux’a jest ext2 (Extended Filesystem version 2 ), jednak jego pozycja zaczyna

być zagrożona, bowiem do konkurencji zaczynają wkraczać systemy plików z dzienniko-

waniem (Journaling Filesystems). Do najważniejszych konkurentów należą tutaj reiserfs

i ext3. Możliwe jest również tworzenie systemów plików w których dane są szyfrowane ko-

rzystając z cfs (Cryptographic Filesystem).

Piotr Zawadzki

1.5. INSTALACJA

11

1.5.2

Start systemu

Pierwszym programem uruchamianym przez BIOS (Basic Input Output System) jest

procedura POST (Power On self Test ). Po jej wykonaniu ładowany jest pierwszy sektor

z urządzenia wybranego w programie BIOS Setup jako startowe. Jeżeli w przeczytanym

sektorzez znajduje się odpowiedni znacznik, BIOS identyfikuje zawartość sektora jako pro-

gram ładujący i przekazuje mu sterowanie. Na dyskach twardych twardych pierwszy sektor

nazywany jest MBR (Master Boot Record ). Z kolei pierwszy sektor każdej partycji nazywa-

ny jest BR (Boot Record ). Systemy operacyjne spod znaku Windows nagrywają program

którego jedynym zadaniem jest stwierdzenie która z partycji jest zaznaczona jako aktywna,

wczytanie jej pierwszego sektora i przekazanie sterowania programowi tam zawartemu. Z

kolei program zawarty w BR podczas formatowania partycji (dysku C:) został uzupełniony

informacją gdzie na dysku znajduje się jądro systemu. Jego zadaniem jest wczytania jądra

systemu do pamięci operacyjnej i przekazanie mu sterowania.

Start systemu Linux jest możliwy dzięki podmianie programu znjadującemu się MBR lub

BR na inny program ładujący, który potrafi uruchomić jądro Linux’a. Najbardziej znanym

programem ładującym jest LILO (LInux LOader ). Wybierając instalację LILO w MBR

nadpisujemy domyślny program ładujący. W przypadku rezygnacji z Linux’a możemy go

odtworzyć po wystartowaniu DOS’a z dyskietki systemowej komendą

fdisk /MBR

Możliwa jest również bezinwazyjna instalacja LILO. Mianowicie instalujemy LILO BR par-

tycji z Linuxem i zaznaczamy ją jako aktywną. Oryginalny program z MBR podczas startu

systemu załaduje pierwszy sektor z partycji aktywnej, a więc LILO. Deinstalacji Linux’a

przebiega bezboleśnie, wystarczy bowiem deaktywować partycję z Linukx’em i aktywować

partycję z Windows.

1.5.3

Modułowa budowa jądra

Moduły można nazwać inaczej (choć mniej ściśle) sterownikami do różnego rodzaju urzą-

dzeń. Ładowanie modułów można wyłączyć przekazując jądru nomodules jako parametr pod-

czas ładowania systemu. Moduły jądra znajdują się w katalogu /lib/modules/<wersja-jądra>.

Podstawowe komendy obsługi modułów to

lsmod – wyświetlenie listy aktualnie załadowanych modułów,

insmod – dołączenie modułu do działającego jądra systemu,

rmmod – usunięcie modułu z jądra systemu.

Ponieważ między modułami moga istnieć dość skomplikowane zależności wstawianie mo-

dułów przy użyciu insmod może okazać się dość uciążliwe. Do rozwiązania tego problemu

służy komenda modprobe pozwalająca ładować i usuwać moduły z uwzględnieniem zależności

międzymodułowych. Komenda modprobe korzysta z listy zależności umieszczonej w pliku

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

12

WYKŁAD 1. WPROWADZENIE

/lib/modules/<wersja-jądra>/modules.dep

Plik ten tworzony jest komendą depmod która powinna być uruchomiona po każdorazowej

zmianie zawartości katalogów z modułami.

Jądro Linuksa potrafi ładować moduły „w locie”, gdy zajdzie potrzeba skorzystania z da-

nego interfejsu. Do ustanowienia związku między nazwą interfejsu a nazwą sterownika służy

plik /etc/conf.modules. Np. karty sieci Ethernet zainstalowane w systemie maja nazwy

eth0, eth1, eth2, eth2, itd. Jeżeli karta konfigurowana jako pierwsza jest kartą zgodną

z NE2000 w pliku /etc/conf.modules umieszczamy

alias eth0 ne

options ne irq=5 io=0x300

Powyższy wpis informuje jądro, że funkcje pierwszej karty sieciowej realizuje sterownik

ne i podczas ładowania sterownika powinny mu być przekazane parametry z linii options,

tj. karta pracuje na przerwaniu nr 5 i obszar portów IO rozpoczyna się od adresu 0x300.

Jeżeli sterownik jest nie używany przez pewien okres czasu odpowiedni moduł usuwany jest

z obszaru jądra. Moduły załadowane automatycznie mają ustawioną flagę autoclean. Szybsze

usunięcie nie używanych modułów z flagą autoclean realizuje komenda modprobe -r.

1.5.4

Podstawowe wiadomości o sieciach TCP/IP

Protokół IP jest beztsanowym protokołem warstwy sieciowej. Adres komputera w sieciach

IP stanowią 4 bajty. W sieciech IP adres komputera musi być unikalny, stąd adresy są

centralnie przydzielane.

Protokół IP to protokół Internetu (ang. Internet Protocol). Z kolei Internet to sieć szkiele-

towa łącząca sieci komputerowe rozmieszczone na całym świecie. W takich warunkach trudno

sobie wyobrazić centralny przydział adresów IP dla stacji końcowych. Z tego względu sieciom

przyłączonym do Internetu przydzielane są zakresy adresów, zaś sprawa przydziłau adresu

IP do konkretnej stacji jest sprawą administratora sieci lokalnej. Stąd podział adresu IP na

część związaną z siecią i część związaną z adresem hosta (właśnie tą część ustala admini-

strator sieci lokalnej). Zależnie od rozmiaru sieci lokalnej administrator może ubiegać się

o przydział adresu klasy A – 2

24

adresów, klasy B – 2

16

adresów lub klasy C – 2

8

adresów.

O tym czy dany adres sieciowy należy do określonej klasy decyduje kilka najstarszych bitów

pierwszego bajtu adresu IP. Taka organizacja adresów zapewnia łatwe sterowanie ruchem pa-

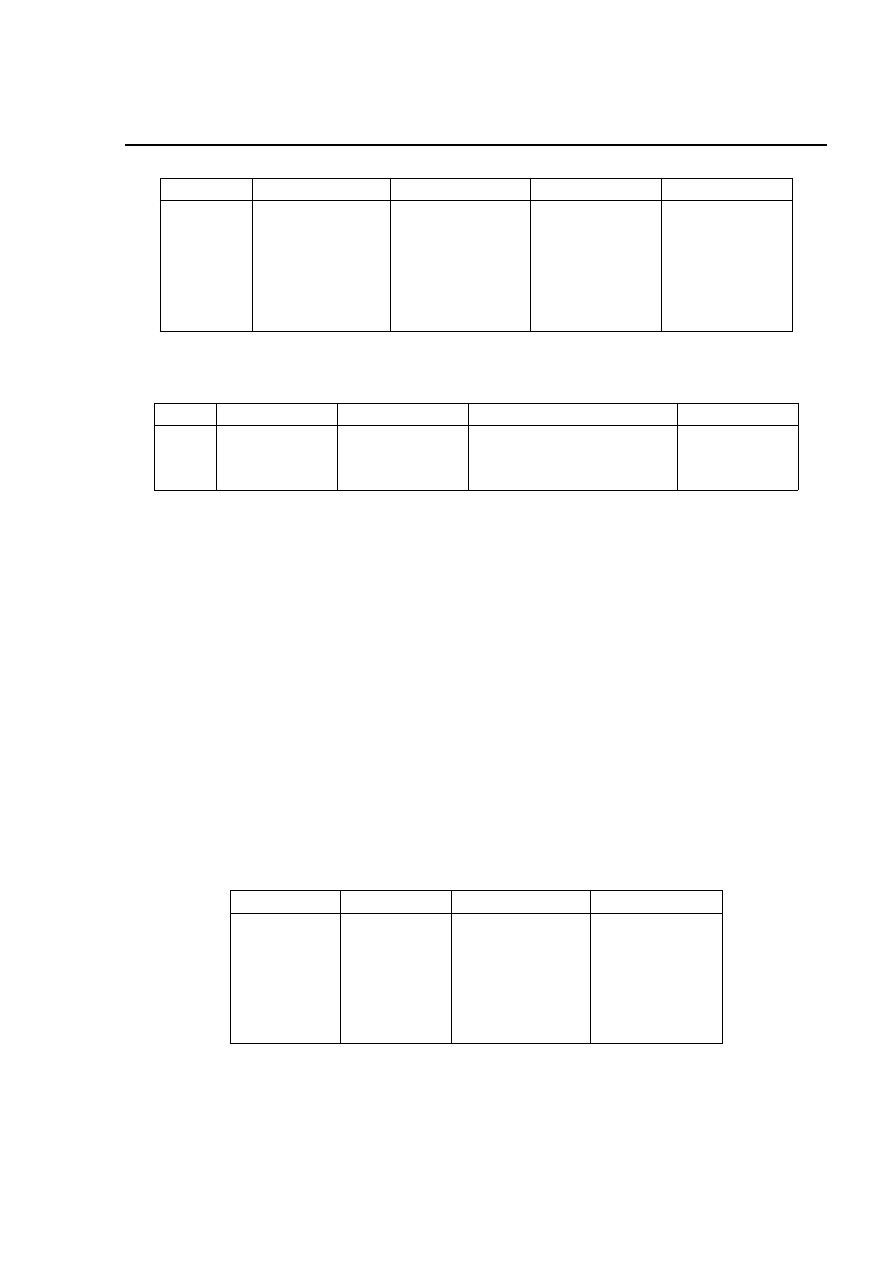

kietów. Odpowiednie zależności ilustruje Tab. #1 Przykładowe adresy poszczególnych klas

ilustruje Tab. #1 Dla sieci klasy A i B liczba hostów jest olbrzymia (2

24

− 2 i 2

16

− 2,

odpowiednio). Oczywiście zarządzanie tak wielkimi sieciami jest bardzo trudne. Dlatego do-

puszczono „wewnętrzny” podział sieci na podsieci. Koncepcja jest bardzo prosta, pożyczamy

cześć bitów z części adresującej hosta i traktujemy je jako adres sieci. I tak np. jeżeli dla

sieci klasy B pożyczymy jeden bajt, to maska podsieci wyniesie 255.255.255.0. Dzięki takiej

operacji przekształciliśmy sieć klasy B w 2

8

− 2 podsieci klasy C. Musimy odjąć 2 bowiem

podsieć o numerze x.x.0 miałaby adres identyczny z adresem sieci „matki”, zaś bajt o war-

tości 255 zarezerwowany jest na broadcast (rozgłoszenie do wszystkich stacji w podsieci).

Piotr Zawadzki

1.5. INSTALACJA

13

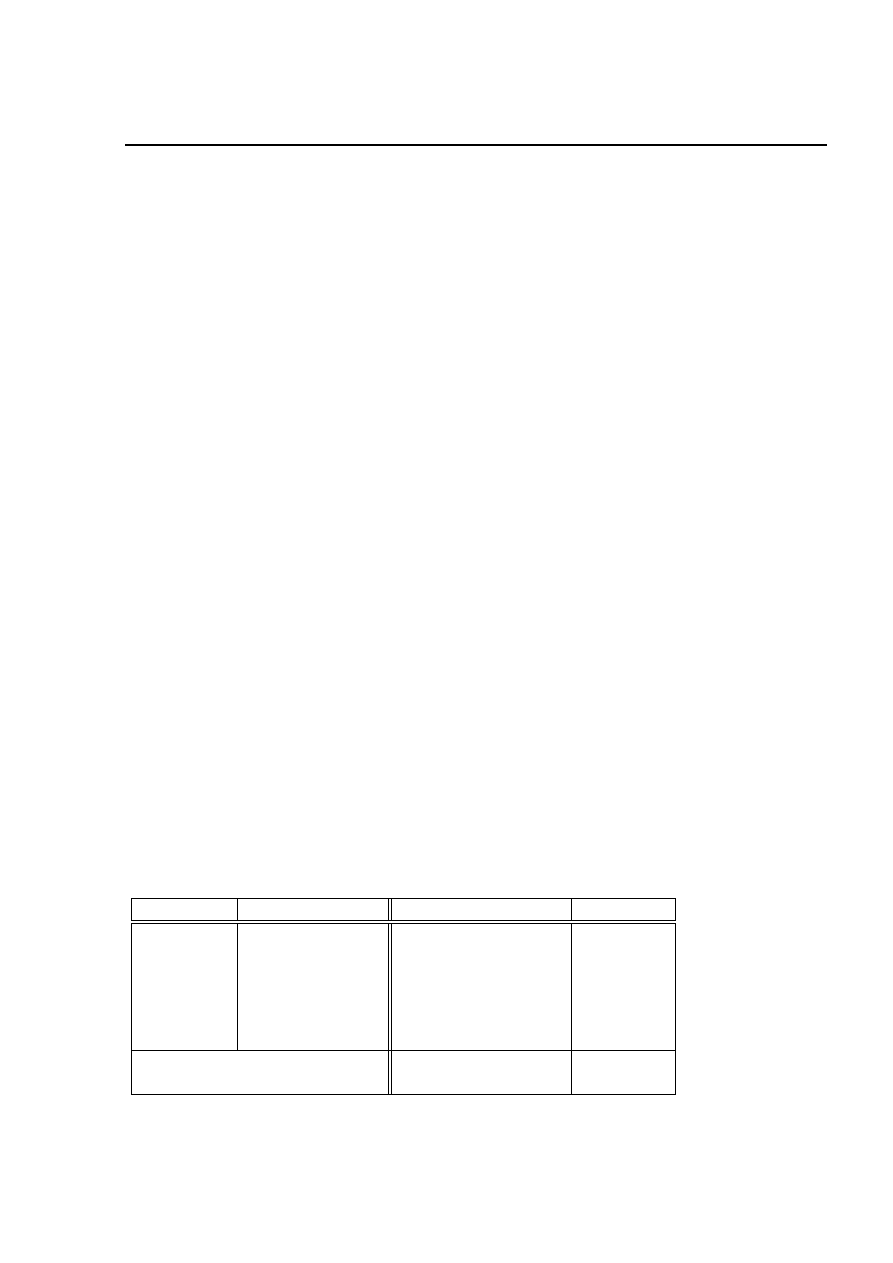

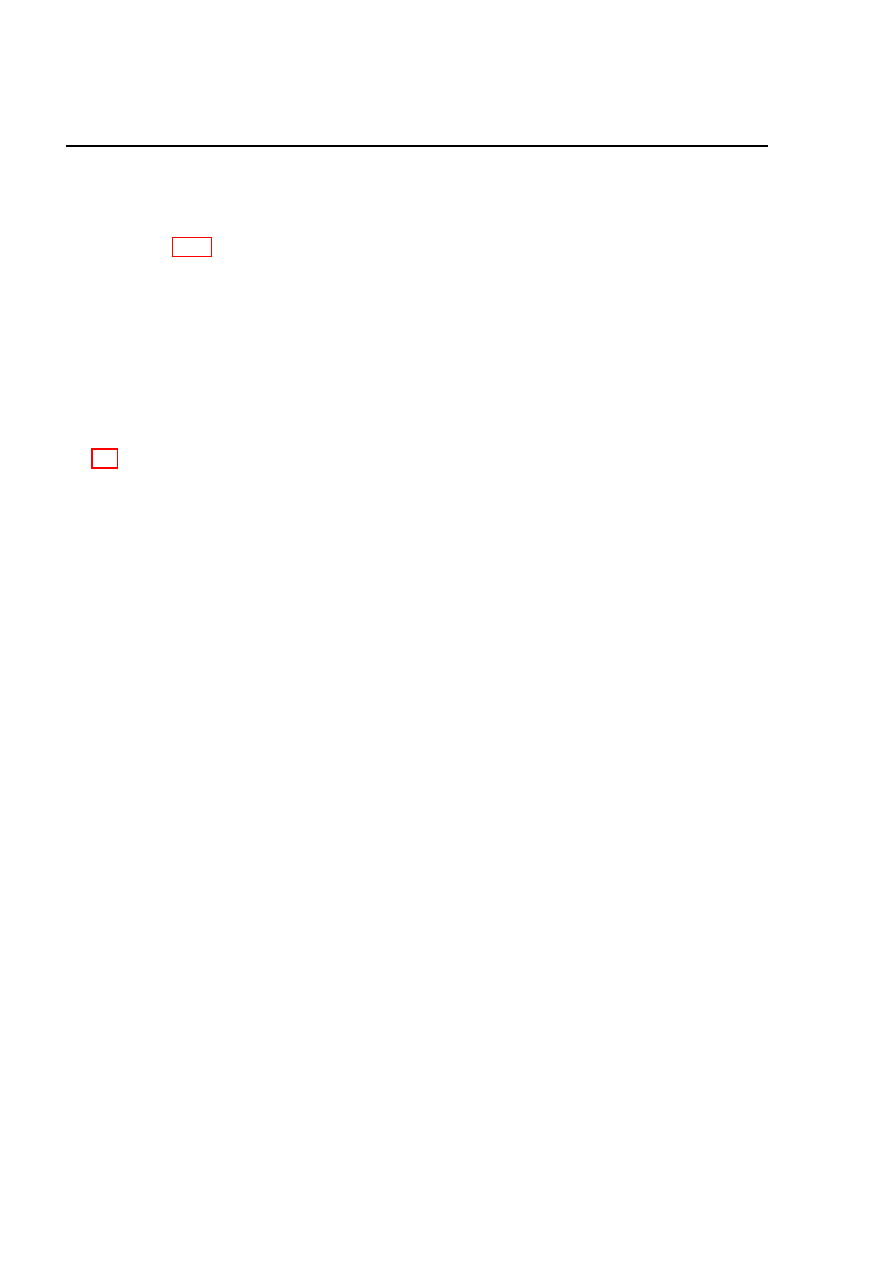

klasa

adr. pocz. (bin)

adr. pocz. (dec)

adr. koń. (bin)

adr. koń. (dec)

A

0 0000000

0

0 1111110

126

loop-back

0 1111111

127

0 1111111

127

B

10 000000

128

10 111111

191

C

110 00000

192

110 11111

223

D

1110 1111

224

1110 1111

239

E

11110 111

240

11110 111

247

Tab. 1.1: Podział przestrzeni adresowej IP na klasy

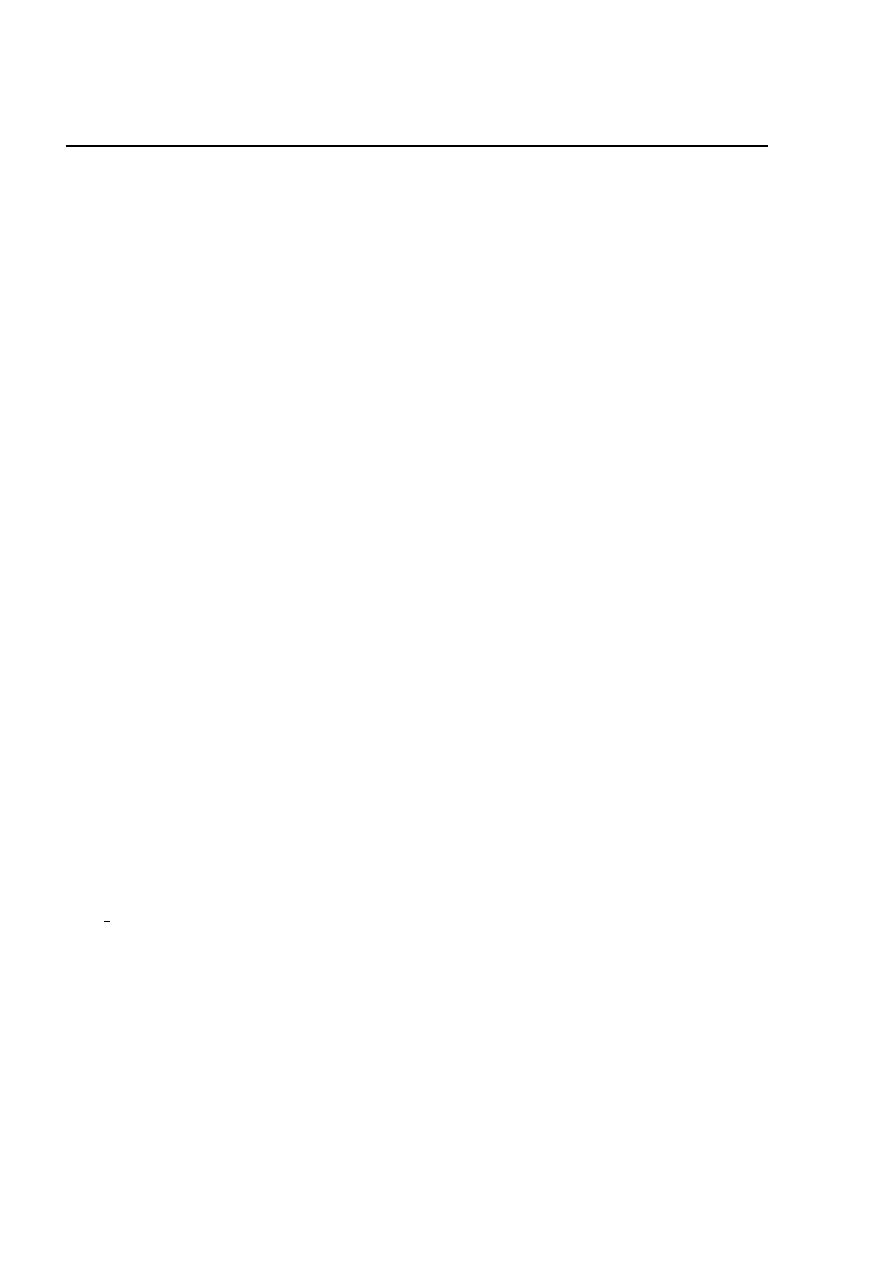

Klasa

netmask

podział adresu

przykładowy adres hosta

adres sieci

A

255.0.0.0

N.H.H.H

10.0.1.123

10.0.0.0

B

255.255.0.0

N.N.H.H

157.158.1.3

157.158.0.0

C

255.255.255.0

N.N.N.H

200.150.189.31

200.150.189.0

Tab. 1.2: Przykłady adresów IP należących do różnych klas

Ciężar zarządzanie podsieciami spoczywa na właścicielu adresu klasy B. Utworzone podsieci

mają dostęp do internetu za pośrednictwem właściciela adresu B.

Oczywiście, możliwe jest wydzielenie podsieci ustalając podział adresu na część sieciową

i „hostową” wewnątrz z któregoś bajtów. Dla objaśnienia rozważmy podział sieci klasy C

na podsieci. Wydzielmy najstarsze 3 bity ostatniego bajtu na część sieciową. Wówczas ma-

ska sieci wyniesie 255.255.255.224 (ostatni bajt binarnie 11100000). Numery powstałych

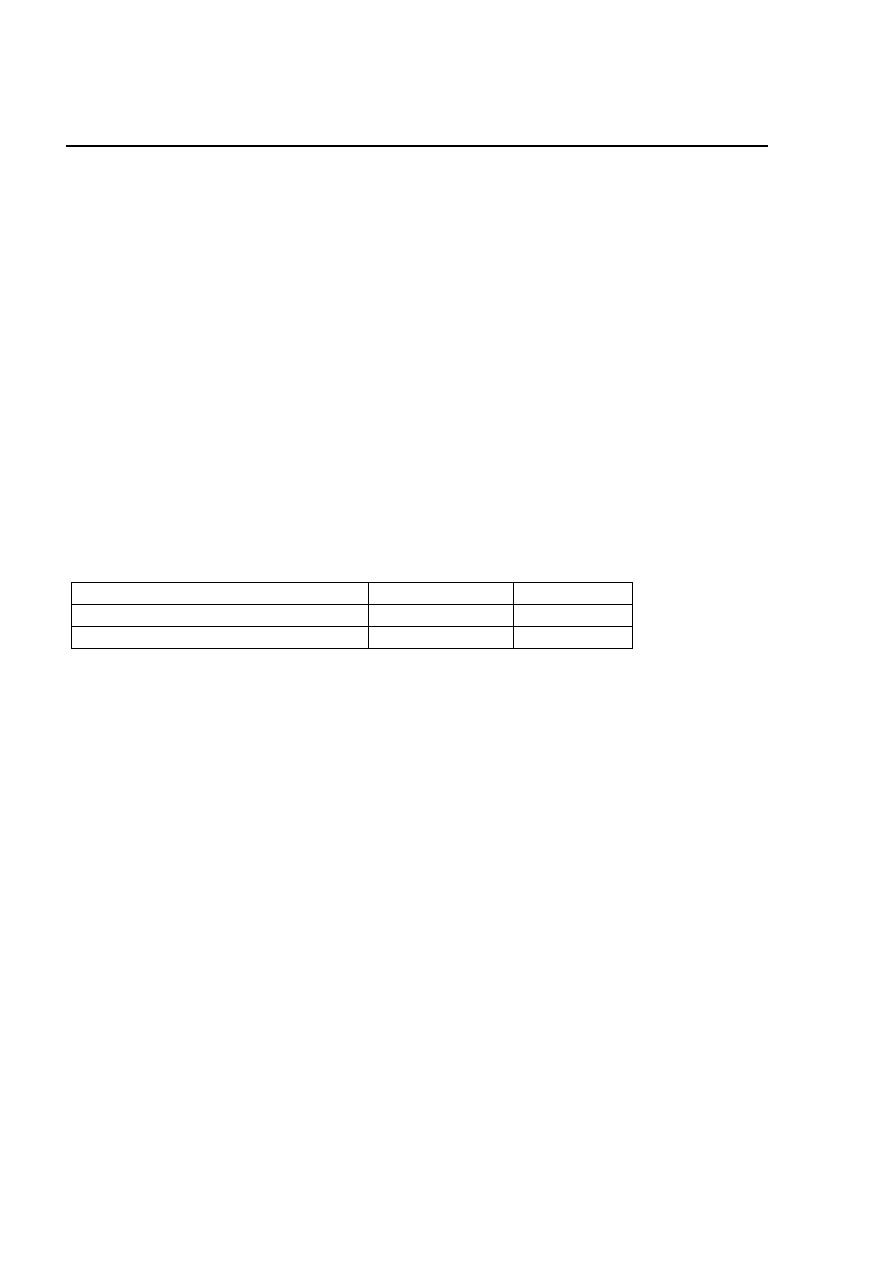

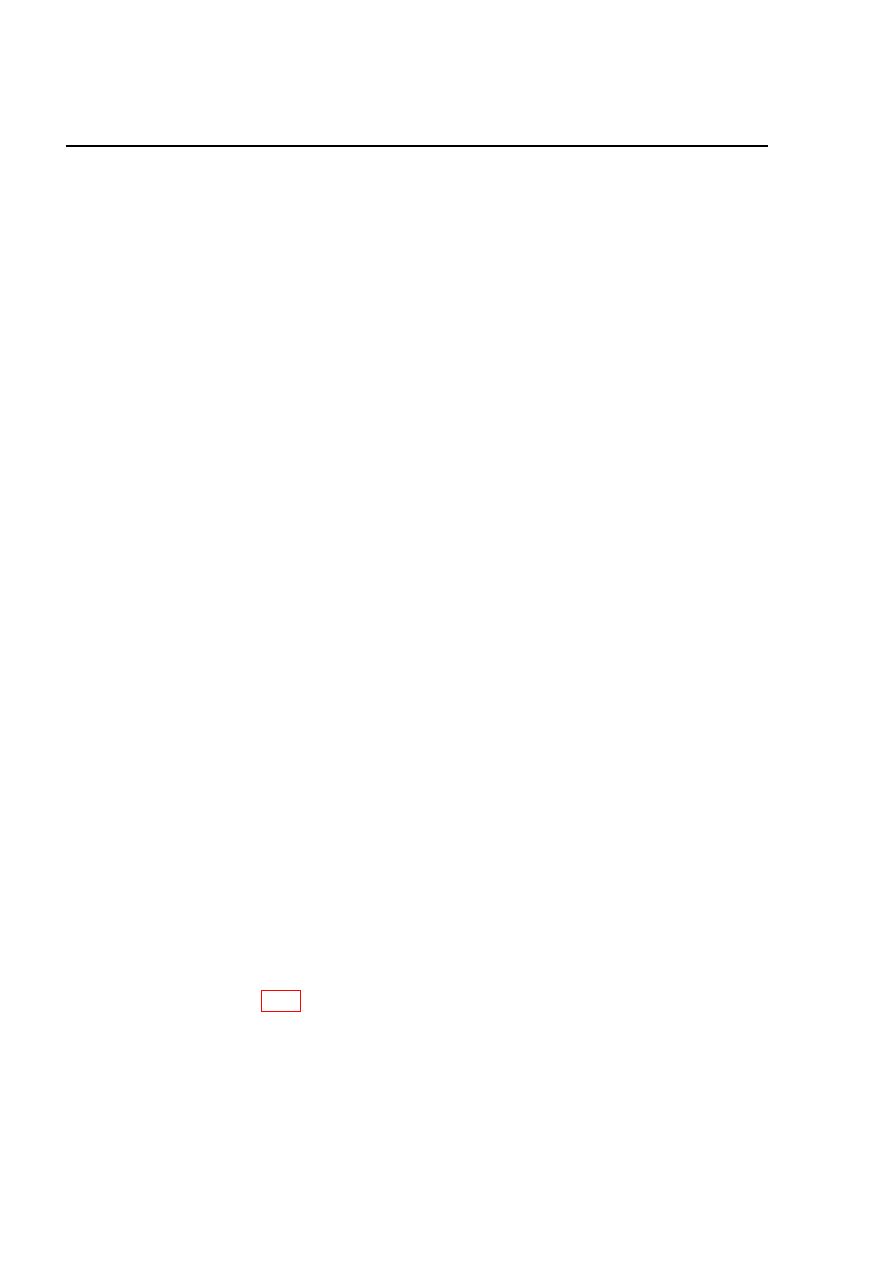

w ten sposób podsieci oraz odpowiadający im zakres adresów hostów przedstawia Tab. #1

Wprowadzenie adresu podsieci powoduje, że nie możemy już wnioskować o masce podsie-

ci na podstawie jej numeru IP. Stąd często stosuje się zapis adresów sieci w postaci ¡ad-

res IP¿/¡liczba bitów maski ustawionych na 1¿. Oznacza to, że adresy IP sieci z Tab. #1

możemy zapisać jako 10.0.0.0/8, 157.158.0.0/16, 200.150.189.0/24.

Rozważmy konfigurację piątej z rozważanych podsieci (przypuśćmy, że podsieć skonfigu-

rowano w Instytucie Elektroniki, przydzielona do IE podsieć ma adres 157.158.17.0): adres

maska (bin)

maska (dec)

adr. pocz. (dec)

adr. koń. (dec)

001 00000

32

33

62

010 00000

64

65

95

011 00000

96

97

126

100 00000

128

129

158

101 00000

160

161

190

110 00000

192

193

223

Tab. 1.3: Lista dostępnych podsieci dla maski 255.255.255.224.

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

14

WYKŁAD 1. WPROWADZENIE

podsieci – 157.158.17.160, maska podsieci – 255.255.255.224 (lub inaczej adres podsieci –

157.158.17.160/21) adresy hostów – 157.158.17.161÷190, adres rozgłoszeniowy (broadcast) –

(157.158.17.160) + ¬ (255.255.255.244) = 157.158.17.191.

Powyższy przykład ilustruje również „utratę” adresów IP przy podziale na podsieci. Gdy

sieć 157.158.17.0 potraktujemy jako sieć klasy C, to mamy do dyspozycji 2

8

−2 = 254 adresów

IP dla stacji. Tymczasem proste sumowanie poprawnych adresów z Tab. #1 prowadzi do

liczby 180. Oto gdzie tracimy dostępne adresy:

• mamy 6 podsieci a więc tracimy 6 × 2 = 12 adresów na adresy sieci i broadcasty,

• ze względu na to, że nie może być podsieci o numerze 0 tracimy 32 adresy (0 ÷ 31),

• tracimy również adresy powyżej 224 bowiem nie może być podsieci o numerze 11100000

(binarnie) tj. 31 adresów.

Sumując otrzymujemy liczbę 76.

Część adresów IP została wydzielona z puli przydzielanych adresów i żaden host (czy inne

urządzenie sieciowe) podłączone bezpośrednio do internetu nie może mieć takiego adresu IP.

Te wydzielone pule adresów mogą być używane wewnętrznie w sieciach lokalnych jednak nie

mogą być „widziane” z zewnątrz. Adresy wydzielonych sieci to: 10.0.0.0/8, 172.16.0.0/12,

192.168.0.0/16.

Piotr Zawadzki

Wykład 2

Instalacja

W niniejszym rozdziale zamieścimy skrót z instalacji następujących czterech dystrybucji

• RedHat 7.2 (2 płyty zasadnicze + PowerTools),

• Mandrake 8.0 (2 płyty),

• Mandrake 8.1 (3 płyty),

• SuSE 7.2 (7 płyt).

2.1

Przygotowanie do instalacji

Przygotowanie do instalacji wymaga posiadania następujących przygotowań:

• przygotowanie wolnego miejsce na dysku, ile przeznaczamy dla partycji /, ile na swap,

• zgromadzenie podstawowych danych o sprzęcie: mysz, klawiatura, karta graficzna, karta

dźwiękowa, karta sieciowa, modem.

• zdobycie podstawowych parametrów sieci: adres IP, netmask, gateway lub adres serwera

DHCP lub numer tel. do ISP + adres IP serwera nazw,

• do jakich celów ma służyć system: router/firewall, serwer sieciowy, stacja robocza,

• jakie usługi sieciowe ma oferować system: e-mail, ftp, http, nfs, smb, dns,

• wybór interfejsu użytkownika: virtualna konsola i/lub środowisko graficzne (KDE lub

GNOME).

Linux’a da się zainstalować nawet gdy cały dysk komputera zajęty jest przez partycję

Windows. W pierwszym kroku uruchamiamy pod Windows program defrag. Jegozadanie

jest uporzadkowanie danych na dysku i umieszczenie ich w jego początkowej części. Następnie

z płyty z dystrybucją Linux’a przegrywamy i uruchamiamy program fips. Program ten

Piotr Zawadzki

15

16

WYKŁAD 2. INSTALACJA

służy do bezinwazyjnego (tj. bez utraty danych) skrócenia partycji Windows (DOS). Miejsce

odzyskane przez program fips będzie zaznaczone jako wolne podczas instalacji systemu.

Po przygotowaniu miejsca na dysku przystępujemy do instalacji. Jako urządzenie wybie-

ramy CDROM, wkładamy płytę z Linux’em i restartujemy komputer. Gdy nasz komputer

ma antyczny BIOS który nie umożliwia startu z płyty CD, to jedyną radą jest skorzysta-

nie z dyskietek startowych rozprowadzanych w postaci plików z omawianymi dystrybucjami.

Pliki te stanowią obrazy binarne dyskietek, tzn. są to kolejne sektory dyskietki umieszczone

w jednym pliku. Do utworzenia dyskietki z pliku-obrazu służy program rawrite. Zależnie

od dystrybucji konieczne jest utworzenie jednej lub dwóch dyskietek startowych.

Po uruchomieniu systemu z dyskietek lub płyty CD otrzymujemy zaproszenie do in-

stalacji. Dalszy przebieg wydarzeń zależy od programu instalacyjnego danej dystrybucji.

Programy instalacyjne nowej generacji najpierw zbierają niezbędne informacje i dopiero gdy

posiadają wszystkie dane przystępują do instalacji. W programach starszej generacji dzia-

łania instalacyjne (np. zakładanie partycji, ich formatowanie) są podejmowane na bieżąco,

tuz po wydaniu odpowiednich zleceń przez użytkownika.

Piotr Zawadzki

2.2. MANDRAKE 8.0

17

2.2

Mandrake 8.0

2.2.1

Instalacja

Program instalacyjnych przygotowuje instalację na bieżąco, np. nowa tablica partycji jest

zapisywana na dysk natychmiast po jej zatwierdzeniu.

1. Język instalacji. Program instalacyjny wspiera język polski. Wybieramy „Polish”.

Język ten będzie równocześnie językiem obowiązującym w systemie.

2. Rodzaj instalacji. Wybieramy „Dla eksperta”. W instalacji typowej brakuje wielu

narzęddzi do samodzielnej kompilacji pakietów.

3. Wybór nośnika. Program instalacyjny zbiera informację o tym z ilu płyt CD będzie

instalowany system.

4. Mysz. Mysz wykrywana jest automatycznie.

5. Klawiatura. Model klawiatury wykrywany jest automatycznie. Mamy do wyboru pol-

ską klawiaturę w układzie programisty lub w układzie maszynistki. Oczywiście wybie-

ramy ten pierwszy.

6. Bezpieczeństwo. Aktywacja mechanizmu filtrowania pakietów IP:

• Wysoki: filtrowane są wszystkie ramki za wyjątkiem DHCP i DNS.

• Średni: zablkowany dostęp do portów poniżej 1024, serwer NFS – port 2049, zdalne

sesje X Windows – port 6000, 6001 itd. , serwer fontów X Windows – port 7100.

• Niski: bez filtrowania ramek.

7. Partycjonowanie dysku. Obszar dysku prezentowany jest w formie graficznej. Klika-

jąc na wolny obszar możemy utworzyć nową partycję. Wybranie już istniejącej partycji

pozwala na zmianę jej parametrów. Możliwy jest również wybór automatycznego re-

partycjonowania dysków. Po naciśnięciu przycisku „Zrobione” nowa tablica partycji

zostaje zapisana na dysk.

• Zakładamy partycję na system plików root („/”). Zalecane przeznaczenie około

2GB przestrzeni dyskowej.

• Zakładamy partycję „swap” o wielkosci 2*RAM, nie więcej niż 128MB.

8. Formatowanie Utworzoną partycję zaznaczamy do sformatowania.

9. Wybór grup pakietów. Komputer biurowy, Korzytsanie z multimediów, Korzystanie

z Internetu, Komputer sieciowy (klient), Konfiguracja, Stacja robocza dla naukowca,

Programowanie, WWW/FTP, Serwer sieciowy, Stacja robocza z KDE. W sumie 1091

MB. Rezygnujemy z samodzielnego wyboru pakietów.

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

18

WYKŁAD 2. INSTALACJA

10. Instalacja serwerów Wybór serwerów które mogą stanowić potencjalne zagrożenie

dla bezpieczeństwa systemu powoduje pojawienie się ostrzeżenia.

11. Instalacja pakietów Wybrane pakiety są instalowane na dysk twardy.

12. Dostęp do systemu. Hasło root’a i utworzenie zwykłego użytkownika. Można jedynie

korzystać z systemu NIS (tzw. yellow pages) zarządzania kontami.

13. Interfejs sieciowy. Program sprawdza czy w systemie jest karta ethernet lub modem.

Zależnie od wykrytego sprzętu wybierana jest metoda konfiguracji interfejsu sieciowego.

• Karta ethernet może być skonfigurowana automatycznie jeżeli w sieci lokalnej

znajduje się serwer DHCP lub statycznie. W drugim przypadku następujące pa-

rametry musimy dostać od administratora sieci: numer IP, netmask, hostaname,

domainname, gateway IP, server DNS główny i ew. zapasowe. Zaznaczamy akty-

wację interfejsu przy starcie systemu.

14. Konfiguracja pośredników Dla ograniczenia ruchu w sieci oraz dla ochrony stacji

znajdujących się za ścianą ogniową do komunikacji ze światem zewnętrznym wyko-

rzystywane są tzw. serwery pośrednie („proxy”). Jeżeli w Twojej sieci działają takie

serwery to należy je w tym punkcie podać.

15. Język systemu. Polish

16. Strefa czasowa. Europe/Warsaw

17. Karta dźwiękowa W procesie instalacji karty dźwiękowe wykrywane i konfigurowane

są automatycznie.

18. Konfiguracja drukarki W pierwszym rzędzie musimy podjąć decyzję którego demo-

na wydruku będziemy używać. Do wyboru mamy CUPS („Common Unix Printing

System”) oraz stary i sprawdzony lpd. Zalecam zdecydować się na CUPS. Po zainsta-

lowaniu demona drukowania przeprowadzona jest konfiguracja drukarki. Definiujemy

sposób dostępu (lokalna czy zdalna), nazwę kolejki, typ drukarki oraz metodę wydruku

(tzw. filtr).

19. Konfiguracja usług startowych Proponuje zaznaczyć jedynie: alsa, crond, cups,

harddrake, httpd, ipchains, keytable, kudzu, kheader, netfs, network, numlock, portmap

postfix, random, rawdevices, sshd, syslog, xfs, xinted.

20. Program ładujący. Zawsze tworzymy dyskietkę startową. Instalujemy LILO jeżeli

na komputerze nie ma Windows NT. LILO wgrywamy do MBR lub pierwszego sek-

tora jednej z partycji. Aby program ładujący z pierwszego sektora partycji mógł być

uruchomiony partycja powinna być zaznaczona jako aktywna a w MBR powinieni być

program ładujący z DOS’a lub Windows. Domyślny program ładujący można wgrać

poleceniem DOS’a:

Piotr Zawadzki

2.2. MANDRAKE 8.0

19

fdisk /MBR

Zamiast LILO można użyć innego programu ładującego onazwie GRUB. Mamy również

możliwość wyboru sposobu startu systemu: linux – start w trybie graficznym, linux-

nonfb – start w trybie tekstowym. Proponuję wybrać linux-nonfb jako domyślny.

21. Konfiguracja X Windows. Koniecznie należy znać zakresy częstotliwości odchylania

pionowego i poziomego monitora. Konfigurowane są następujące elementy:

• karta grafiki (automatycznie),

• monitor (automatycznie)

• rodzdzielczość i liczba bitów na piksel,

Zależnie od rodzaju karty mamy możliwość instalacji X serwera w wersji: XFree 3.3.6

lub XFree 3.3.6 z akceleracją sprzetową lub XFree 4.0.3. Rozwiązanie konserwartywne

do instalacja XFree 3.3.6. Poprawność wyboru testujemy.

22. Logowanie Na koniec procesu instalacji podejmujemy decyzję o uruchomieniu progra-

mu XDM (logowanie w trybie graficznym).

2.2.2

Dostrajanie

1. Konfiguracja drukarki. W okienku K→ Konfiguracja→ Drukowanie → QT-CUPS

można zmienić parametry już zdeiniowanych drukarek (a dokładniej kolejek drukowa-

nia). Z kolei w K→ Konfiguracja→ Drukowanie → KUPS można ustawiać nowe kolejki

lub usuwać istniejące.

2. Polskie teksty w graficznym ekranie logowania. W okienku K→ Konfiguracja→

KDE→ System→ Menedżer logowania. wybieramy Country: Polska i czczionki z ko-

dowaniem ISO 8859-2.

3. Konfiguracja czczionki terminala. Uruchamiamy terminal: K→ Terminale→ Ter-

minal. W okienku Settings→ Czczionka→ Definiuj wybieramy biznet-fixed o rozmia-

rze 16. UWAGA! Koniecznie należy kliknąć przycisk domyślne kodowanie. Rozmiar

terminala dostosowujemy poleceniem Settings→ Rozmiar→ 80x25 (ibmpc). Zmiany

zachowujemy poleceniem Settings→ Save settings.

4. Konfiguracja Netscape. Uruchamiamy netscape (K→ Internet→ Netscape Com-

municator). Dodajemy język polski w Edycja→ Ustawienia→ Navigator→ Języki.

5. Doinstalowujemy program Midnight Commander. Wkładamy płytę CD 1 i wy-

konujemy

rpm -Uvh /mnt/cdrom/RedHat/RPMS/mc-*.rpm

Napędu nie trzeba montować bowiem do odczytu dyskietek, napędów ZIP i CD uży-

wany jest mechanizm supermount (patrz plik /etc/fstab). Po instalacji uruchamiamy

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

20

WYKŁAD 2. INSTALACJA

mc i wybieramy ¡F9¿→ Opcje→ Wyświetlanie znaków. Zaznaczamy: Pełne 8 bitowe

oraz Pełne ośmiobitowe wejście.

6. Konfiguracja usług startowych Pod X Windows uruchamiamy program drakxservices.

Zaznaczamy w nim które usługi powinny być aktywowane podczas startu systemu.

7. Łączenie z internetem przez modem Uruchamiamy program K→ Sieć→ Zdalny

dostęp→ Łączenie z internetem Konfigurację programu wykonujemy wybierająć Usta-

wienia. W zakładce Modem wybieramy Testuj modem aby sprawdzić rodzaj modemu.

Zakładka Połączenia służy do konfiguracji połączeń z różnymi dostawcami internetu.

8. Konfiguracja sprzętu Do konfiguracji sprzętu służy program harddrake K→ Kon-

figuracja→ Sprzęt→ HardDrake

9. Aktualizacje i poprawki. Aktualizacje, poprawki i dodatkowe pakiety można znaleźć

pod adresem ftp://ftp.task.gda.pl/pub/linux/Mandrake/

2.2.3

Błędy i niedoróbki

1. Podczas inicjalizacji sieci przez DHCP nie jest aktualizowana nazwa hosta na podsta-

wie wpisu w DNS’ie. Poniższy skrypt należy umieścić w skryptach startowych systemu,

tuż za inicjalizacją sieci (usługa network ).

#!/bin/sh

DEVICE=eth0

IPADDR=‘LANG= LC_ALL= ifconfig $DEVICE | grep ’inet addr’ |

awk -F: ’{ print $2 } ’ | awk ’{ print $1 }’‘

FQHOSTNAME=‘LANG= LC_ALL= host $IPADDR | awk ’{print $5}’‘

HOST=‘echo $FQHOSTNAME | sed ’s/\..*\.//’‘

DOMAIN=‘echo $FQHOSTNAME | sed ’s/^[^\.]*\.//’ | sed ’s/\.$//’‘

echo $IPADDR

echo $FQHOSTNAME

echo $HOST

echo $DOMAIN

hostname $FQHOSTNAME

echo "$HOST" > /etc/HOSTNAME

if ! grep search /etc/resolv.conf >/dev/null 2>&1; then

echo "search $DOMAIN" >> /etc/resolv.conf

fi

2. W skład dystrybucji nie wchodzi program ogonkify rozprowadzany również z pakietem

a2ps. Aby drukować polskie znaki diakrytyczne z Netscape’a należy go skompilować

Piotr Zawadzki

2.2. MANDRAKE 8.0

21

i zainstalować. Strony WWW zawierajace polskie znaki narodowe drukujemy (Plik→

Drukuj) komendą

ogonkify -AT -N | lpr

lub drukujemy do pliku netscape.ps i przetwarzamy go komendą

ogonkify -AT -N netscape.ps > netscape-pl.ps

Wynik konwersji sprawdzamy przeglądarką gv

gv netscape-pl.ps

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

22

WYKŁAD 2. INSTALACJA

2.3

Mandrake 8.1

2.3.1

Instalacja

Program instalacyjnych przygotowuje instalację na bieżąco, np. nowa tablica partycji jest

zapisywana na dysk natychmiast po jej zatwierdzeniu.

1. Język instalacji. Program instalacyjny wspiera język polski. Wybieramy „Polish”.

Język ten będzie równocześnie językiem obowiązującym w systemie.

2. Rodzaj instalacji. Wybieramy „Dla eksperta”. W instalacji typowej brakuje wielu

narzęddzi do samodzielnej kompilacji pakietów.

3. Mysz. Mysz wykrywana jest automatycznie.

4. Klawiatura. Model klawiatury wykrywany jest automatycznie. Mamy do wyboru pol-

ską klawiaturę w układzie programisty lub w układzie maszynistki. Oczywiście wybie-

ramy ten pierwszy.

5. Bezpieczeństwo. Aktywacja mechanizmu filtrowania pakietów IP:

• Wysoki: filtrowane są wszystkie ramki za wyjątkiem DHCP i DNS.

• Średni: zablkowany dostęp do portów poniżej 1024, serwer NFS – port 2049, zdalne

sesje X Windows – port 6000, 6001 itd. , serwer fontów X Windows – port 7100.

• Niski: bez filtrowania ramek.

6. Partycjonowanie dysku. Obszar dysku prezentowany jest w formie graficznej. Klika-

jąc na wolny obszar możemy utworzyć nową partycję. Wybranie już istniejącej partycji

pozwala na zmianę jej parametrów. Możliwy jest również wybór automatycznego re-

partycjonowania dysków. Po naciśnięciu przycisku „Zrobione” nowa tablica partycji

zostaje zapisana na dysk.

• Zakładamy partycję na system plików root („/”). Zalecane przeznaczenie około

2GB przestrzeni dyskowej.

• Zakładamy partycję „swap” o wielkosci 2*RAM, nie więcej niż 128MB.

7. Formatowanie Utworzoną partycję zaznaczamy do sformatowania.

8. Wybór nośnika. Program instalacyjny zbiera informację o tym z ilu płyt CD będzie

instalowany system.

9. Wybór grup pakietów. Komputer biurowy, Korzytsanie z multimediów, Korzystanie

z Internetu, Komputer sieciowy (klient), Konfiguracja, Stacja robocza dla naukowca,

Programowanie, WWW/FTP, Serwer sieciowy, Stacja robocza z KDE. Zaznaczamy

Samodzielny wybór pakietów i sprawdzamy czy zostaną zainstalowane kde-i18n-pl, a2ps,

mc.

Piotr Zawadzki

2.3. MANDRAKE 8.1

23

10. Instalacja serwerów Wybór serwerów które mogą stanowić potencjalne zagrożenie

dla bezpieczeństwa systemu powoduje pojawienie się ostrzeżenia.

11. Instalacja pakietów Wybrane pakiety są instalowane na dysk twardy.

12. Dostęp do systemu. Hasło root’a i utworzenie zwykłego użytkownika. Można korzy-

stać z systemu NIS (tzw. yellow pages) oraz LDAP zarządzania kontami.

13. Interfejs sieciowy. Program sprawdza czy w systemie jest karta ethernet lub modem.

Zależnie od wykrytego sprzętu wybierana jest metoda konfiguracji interfejsu sieciowego.

• Karta ethernet może być skonfigurowana automatycznie jeżeli w sieci lokalnej

znajduje się serwer DHCP lub statycznie. W drugim przypadku następujące pa-

rametry musimy dostać od administratora sieci: numer IP, netmask, hostaname,

domainname, gateway IP, server DNS główny i ew. zapasowe. Zaznaczamy akty-

wację interfejsu przy starcie systemu.

• Jeżeli wykryty zostanie modem zostaną zadane pytania o dostawcę internetu,

użytkownika, hasło oraz sposób aktywacji połączenia.

14. Konfiguracja pośredników Dla ograniczenia ruchu w sieci oraz dla ochrony stacji

znajdujących się za ścianą ogniową do komunikacji ze światem zewnętrznym wyko-

rzystywane są tzw. serwery pośrednie („proxy”). Jeżeli w Twojej sieci działają takie

serwery to należy je w tym punkcie podać.

15. Język systemu. Polish

16. Strefa czasowa. Europe/Warsaw

17. Karta dźwiękowa W procesie instalacji karty dźwiękowe wykrywane i konfigurowane

są automatycznie.

18. Konfiguracja drukarki W pierwszym rzędzie musimy podjąć decyzję którego demo-

na wydruku będziemy używać. Do wyboru mamy CUPS („Common Unix Printing

System”), LPRng oraz PDQ („Print, Don’t Queue”). Wybór ostatniej opcji oznacza,

że nie będzie zainstalowany spooler drukarki. Po zainstalowaniu demona drukowania

przeprowadzona jest konfiguracja drukarki. Definiujemy sposób dostępu (lokalna czy

zdalna), nazwę kolejki, typ drukarki oraz metodę wydruku (tzw. filtr).

19. Konfiguracja usług startowych Proponuje zaznaczyć jedynie: alsa, crond, cups,

harddrake, httpd, ipchains, keytable, kudzu, kheader, netfs, network, numlock, portmap

postfix, random, rawdevices, sshd, syslog, xfs, xinted.

20. Program ładujący. Zawsze tworzymy dyskietkę startową. Instalujemy LILO jeżeli

na komputerze nie ma Windows NT. LILO wgrywamy do MBR lub pierwszego sek-

tora jednej z partycji. Aby program ładujący z pierwszego sektora partycji mógł być

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

24

WYKŁAD 2. INSTALACJA

uruchomiony partycja powinna być zaznaczona jako aktywna a w MBR powinieni być

program ładujący z DOS’a lub Windows. Domyślny program ładujący można wgrać

poleceniem DOS’a:

fdisk /MBR

Zamiast LILO można użyć innego programu ładującego onazwie GRUB. Mamy również

możliwość wyboru sposobu startu systemu: linux – start w trybie graficznym, linux-

nonfb – start w trybie tekstowym. Proponuję wybrać linux-nonfb jako domyślny.

21. Konfiguracja X Windows. Koniecznie należy znać zakresy częstotliwości odchylania

pionowego i poziomego monitora. Konfigurowane są następujące elementy:

• karta grafiki (automatycznie),

• monitor (automatycznie)

• rodzdzielczość i liczba bitów na piksel,

Zależnie od rodzaju karty mamy możliwość instalacji X serwera w wersji: XFree 3.3.6

lub XFree 3.3.6 z akceleracją sprzetową lub XFree 4.0.3. Rozwiązanie konserwartywne

do instalacja XFree 3.3.6. Poprawność wyboru testujemy.

22. Logowanie Na koniec procesu instalacji podejmujemy decyzję o uruchomieniu progra-

mu XDM (logowanie w trybie graficznym).

2.3.2

Dostrajanie

1. Polski język w KDE. Wybieramy K→ Configuration→ KDE→ Personalization →

Country and Language. Ustawiamy język polski oraz kodowanie ISO 8859-2. Aby usta-

wienia zaczęły obowiązywać w KDE musimy się wylogować i zalogować ponownie.

2. Konfiguracja drukarki. W okienku K→ Konfiguracja→ Inne→ Centrum sterowania

Mandrake wybieramy zakładkę Sprzęt→ Drukarka. Pojawi się okienko w którym można

zmienić parametry już zdefiniowanych drukarek (a dokładniej kolejek drukowania) oraz

utworzyć nowe.

3. Konfiguracja Netscape. Uruchamiamy netscape (K→ Internet→ Netscape Commu-

nicator). Dodajemy język polski w Edycja→ Ustawienia→ Navigator→ Języki. Strony

WWW zawierajace polskie znaki narodowe drukujemy (Plik→ Drukuj) komendą

ogonkify -AT -N | lpr

lub drukujemy do pliku netscape.ps i przetwarzamy go komendą

ogonkify -AT -N netscape.ps > netscape-pl.ps

Wynik konwersji sprawdzamy przeglądarką gv

gv netscape-pl.ps

Piotr Zawadzki

2.3. MANDRAKE 8.1

25

4. Doinstalowujemy program Midnight Commander. Wkładamy płytę CD 1 i wy-

konujemy

mount /mnt/cdrom rpm -Uvh /mnt/cdrom/Mandrake/RPMS/mc-*.rpm umount /mnt/cdrom

Po instalacji uruchamiamy mc i wybieramy ¡F9¿→ Opcje→ Wyświetlanie znaków. Za-

znaczamy: Pełne 8 bitowe oraz Pełne ośmiobitowe wejście.

5. Konfiguracja usług startowych Pod X Windows uruchamiamy program drakxservices.

Zaznaczamy w nim które usługi powinny być aktywowane podczas startu systemu.

6. Łączenie z internetem przez modem Uruchamiamy program K→ Sieć→ Zdalny

dostęp→ Łączenie z internetem Konfigurację programu wykonujemy wybierająć Usta-

wienia. W zakładce Modem wybieramy Testuj modem aby sprawdzić rodzaj modemu.

Zakładka Połączenia służy do konfiguracji połączeń z różnymi dostawcami internetu.

7. Konfiguracja sprzętu Do konfiguracji sprzętu służy program harddrake K→ Kon-

figuracja→ Sprzęt→ HardDrake

8. Aktualizacje i poprawki. Aktualizacje, poprawki i dodatkowe pakiety można znaleźć

pod adresem ftp://ftp.task.gda.pl/pub/linux/Mandrake/

2.3.3

Błędy i niedoróbki

1. Podczas inicjalizacji sieci przez DHCP nie jest aktualizowana nazwa hosta na podsta-

wie wpisu w DNS’ie. Poniższy skrypt należy umieścić w skryptach startowych systemu,

tuż za inicjalizacją sieci (usługa network ).

#!/bin/sh

DEVICE=eth0

IPADDR=‘LANG= LC_ALL= ifconfig $DEVICE | grep ’inet addr’ |

awk -F: ’{ print $2 } ’ | awk ’{ print $1 }’‘

FQHOSTNAME=‘LANG= LC_ALL= host $IPADDR | awk ’{print $5}’‘

HOST=‘echo $FQHOSTNAME | sed ’s/\..*\.//’‘

DOMAIN=‘echo $FQHOSTNAME | sed ’s/^[^\.]*\.//’ | sed ’s/\.$//’‘

echo $IPADDR

echo $FQHOSTNAME

echo $HOST

echo $DOMAIN

hostname $FQHOSTNAME

echo "$HOST" > /etc/HOSTNAME

if ! grep search /etc/resolv.conf >/dev/null 2>&1; then

echo "search $DOMAIN" >> /etc/resolv.conf

fi

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

26

WYKŁAD 2. INSTALACJA

2.4

RedHat 7.1

2.4.1

Instalacja

Program instalacyjny zbiera informacje niezbędne do instalacji i po ich ostatecznym

zatwierdzeniu wykonuje czynności instalacyjne.

1. Język instalacji. Program instalacyjny nie wspiera języka polskiego. Wybieramy „En-

glish”.

2. Klawiatura. Model klawiatury wykrywany jest automatycznie, wybieramy polski układ

klawiatury oraz włączone „dead keys”.

3. Mysz. Należy zwrócić uwagę czy wykryta została poprawnie liczba przycisków.

4. Rodzaj instalacji. Wybieramy „Custom System” aby mieć wpływ na grupy instalo-

wanych pakietów.

5. Partycjonowanie dysku. Wybieramy partycjonowanie ręczne („Manually partition

with Disk Druid ”).

• Zakładamy partycję na system plików root („/”). Zalecane przeznaczenie około

2GB przestrzeni dyskowej.

• Zakładamy partycję „swap” o wielkosci 2*RAM, nie więcej niż 128MB.

6. Formatowanie Utworzoną partycję zaznaczamy do sformatowania.

7. Program ładujący. Zawsze tworzymy dyskietkę startową. Instalujemy LILO jeżeli

na komputerze nie ma Windows NT. LILO wgrywamy do MBR lub pierwszego sek-

tora jednej z partycji. Aby program ładujący z pierwszego sektora partycji mógł być

uruchomiony partycja powinna być zaznaczona jako aktywna a w MBR powinieni być

program ładujący z DOS’a lub Windows. Domyślny program ładujący można wgrać

poleceniem DOS’a:

fdisk /MBR

8. Interfejs sieciowy. Karta ethernet jest wykrywana i konfigurowana podczas instalacji.

Połączenia modemowe konfiguruje się po instalacji. Karta ethernet może być skonfigu-

rowana automatycznie jeżeli w sieci lokalnej znajduje się serwer DHCP lub statycznie.

W drugim przypadku następujące parametry musimy dostać od administratora sieci:

numer IP, netmask, hostname, domainname, gateway IP, server DNS główny i ew.

zapasowe. Zaznaczamy aktywację interfejsu przy starcie systemu.

9. Bezpieczeństwo. Aktywacja mechanizmu filtrowania pakietów IP:

• High: filtrowane są wszystkie ramki za wyjątkiem DHCP i DNS.

Piotr Zawadzki

2.4. REDHAT 7.1

27

• Medium: zablkowany dostęp do portów poniżej 1024, serwer NFS – port 2049,

zdalne sesje X Windows – porty 6000, 6001 itd. , serwer fontów X Windows –

port 7100.

• No firewall: bez filtrowania ramek.

Reguły narzucone przez Medium i High można uzupełnić podając w opcji customize

usługi które nie będą odfiltrowane przez firewall.

10. Język systemu. Polish

11. Strefa czasowa. Europe/Warsaw

12. Dostęp do systemu. Hasło root’a i utworzenie zwykłego użytkownika.

13. Zarządzanie kontami użytkowników. Wybieramy wyliczanie skrótów haseł jedno-

kierunkową funkcją MD5. Skróty powinny być przechowywane w pliku /etc/shadow

(włączone „shadow passwords”). Pozostałe usługi dotyczą stacji w dużych sieciach:

NIS, LDAP, Kerberos są metodami centralnego zarządzania kontami użytkowników i

ewentualnego szyfrowanie transmisji.

14. Wybór grup pakietów. Printer, X Windows, KDE, Graphics, Multimedia, Networ-

ked Workstation, DialUp Workstation, Web Server, Development, Authoring/Publishing

w sumie: 1085 MB

15. Konfiguracja X Windows. Koniecznie należy znać zakresy częstotliwości odchylania

pionowego i poziomego monitora. Konfigurowane są następujące elementy:

• karta grafiki,

• monitor,

• rodzdzielczość i liczba bitów na piksel

Poprawność wyboru sprawdzamy przyciskiem „Test settings”

2.4.2

Dostrajanie

1. Konfiguracja drukarki. W okienku K→ System→ Printer Configuration lub Control-

panel→ Printer wprowadzamy nazwę, typ kolejki (drukarka zdalna lub lokalna), oraz

sterownik. Ustawienia sprawdzamy drukując stronę testową. Jeżeli wszystko jest OK

restartujemy demona drukowania (Plik→ Restart lpd) i kończymy konfigurację (Plik→

Save Changes i Plik→ Zakończ).

2. Konfiguracja karty dźwiękowej. Wybieramy Control Panel→ Sound lub w termi-

nalu uruchamiamy sndconfig. Postępujemy wg wskazań programu.

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

28

WYKŁAD 2. INSTALACJA

3. Polskie teksty w graficznym ekranie logowania. W okienku K→ Preferencje→

System→ Menedżer logowania. wybieramy Country: Polska i czczionki z kodowaniem

ISO 8859-2.

4. Konfiguracja czczionki terminala. Uruchamiamy terminal: K→ System→ Termi-

nal. W okienku Settings→ Czczionka→ Definiuj wybieramy misc-fixed o rozmiarze 16.

Rozmiar terminala dostosowujemy poleceniem Settings→ Rozmiar→ 80x25 (ibmpc).

Zmiany zachowujemy poleceniem Settings→ Save settings.

5. Konfiguracja Netscape. Uruchamiamy Netscape (K→ Internet→ Netscape Com-

municator). Dodajemy język polski w Edit→ Preferences→ Navigator→ Language.

Strony WWW zawierajace polskie znaki narodowe drukujemy (File→ Print) komendą

ogonkify -AT -N | lpr

lub drukujemy do pliku netscape.ps i przetwarzamy go komendą

ogonkify -AT -N netscape.ps > netscape-pl.ps

Wynik konwersji sprawdzamy przeglądarką gv

gv netscape-pl.ps

6. Doinstalowujemy program Midnight Commander. Wkładamy płytę CD 1 i wy-

konujemy

mount /mnt/cdrom

rpm -Uvh /mnt/cdrom/RedHat/RPMS/mc-*.rpm

umount /mnt/cdrom

Po instalacji uruchamiamy mc i wybieramy ¡F9¿→ Opcje→ Wyświetlanie znaków. Za-

znaczamy: Pełne 8 bitowe oraz Pełne ośmiobitowe wejście.

7. Konfiguracja usług startowych Wybieramy Control Panel→ Services lub urucha-

miamy w terminalu ntsysv Proponuje uruchomić jedynie: crond, gpm, ipchains, key-

table, kudzu, lpd, netfs (eth), network (eth), nfslock (eth), portmap (eth), pppoe (eth),

random, sendmail (eth, dialup), xfs, http. W nawiasach zaznaczono usługi uruchomione

na stacjach z kartami ethernet lub wyposażonymi w modemy.

8. Aktualizacje i poprawki. Aktualizacje, poprawki i dodatkowe pakiety można znaleźć

pod adresem ftp://ftp.task.gda.pl/pub/linux/redhat/linux/

2.4.3

Błędy i niedoróbki

1. W Control Panel→ Kernel pojawia się informacja, że należy zainstalować pakiet ker-

nelcfg. Takiego pakietu nie ma w dystrybucji.

Piotr Zawadzki

2.4. REDHAT 7.1

29

2. Pozycja Control Panel→ Apache nie uruchamia programu do konfiguracji serwera.

Można ją wykonać uruchamiając program apacheconf.

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

30

WYKŁAD 2. INSTALACJA

2.5

SuSE 7.2

2.5.1

Instalacja

Instalacja może być wykonana przy użyciu dwóch programów: YaST2 – w trybie graficz-

nym, lub YaST1 – w trybie tekstowym. Program instalacyjny YaST2 najpierw zbiera infor-

macje niezbędne do instalacji. W dowolnym momencie można z niej zrezygnować. Z kolei

YaST1 dokonuje zmian na bieżąco.

1. Tryb instalacji Po restarcie systemu z płyty CD mamy 5 sekund na decyzję czy

instalacja ma być wykonana automatycznie („Installation”) lub z dużą dozą interwencji

użytkownika („Manual installation”). Wybieramy pierwszą możliwość.

2. Język instalacji. W trybie automatycznym program instalacyjny (YaST2) nie wspie-

ra języka polskiego. Wybieramy „English”. Język ten będzie równocześnie językiem

obowiązującym w systemie tuż po instalacji.

3. Klawiatura i strefa czasowa. Wybieramy polski układ klawiatury (jest to układ

programisty) oraz strefę czasową „Europe/Poland ”.

4. Tryb instalacji. Do wyboru mamy instalację całkowicie nowego systemu, aktualizację

już istniejącego oraz start już zainstalowanego systemu. Wybieramy pierwszą możli-

wość.

5. Podział dysku na partycje. Decydujemy się na „Custom partitioning”. W przeciw-

nym razie program instalacyjny sam zagospodaruje dostępną przestrzeń dyskową.

6. Partycjonowanie Nowe partycje tworzymy używając przycisku „Create”. Istniejącym

partycjom możemy przydzielić punkt montowania oraz zaznaczyć je do sformatowania

wybierając przycisk „Edit ”. Do unikalnych opcji programu instalacyjnego niewątpli-

wie należy zaliczyć możliwość utworzenia na partycji systemu plików z katalogowaniem

(ReiserFS ) i/lub jego zaszyfrowanie. Nie jest dozwolone szyfrowanie partycji z syste-

mem plików „/”. Przejście do następnego punktu instalcji nie powoduje jeszcze wpisu

nowej tablicy na dysk.

7. Instalacja pakietów. Instalowane pakiety możemy wybrać wg jednej z pięciu predefi-

niowanych konfiguracji. Wybieramy „Default System” (954 MB). Swój wybór możemy

zmienić korzystając z przycisku „Detailed selection ...”. Oprogramowanie można rów-

nież uzupełnić uruchamiając YaST2 w już działającym systemie.

8. Program ładujący. Jeżeli program instalacyjny wykryje na dysku inny system opera-

cyjny, to proponuje instalację LILO na dyskietce. Domyślną konfigurację LILO można

zmienić wybierając „Custom LILO installation”. LILO wgrywamy do MBR lub pierw-

szego sektora jednej z partycji jeżeli na komputerze nie Windows NT. W przeciwnym

razie LILO wgrywamy na dyskietkę. Aby program ładujący z pierwszego sektora par-

tycji mógł być uruchomiony partycja powinna być zaznaczona jako aktywna a w MBR

Piotr Zawadzki

2.5. SUSE 7.2

31

powinieni być program ładujący z DOS’a lub Windows. Domyślny program ładujący

można wgrać poleceniem DOS’a:

fdisk /MBR

9. Dostęp do systemu. Określamy hasło root’a oraz nazwę i hasło zwykłego użytkow-

nika.

10. Potwierdzenie instalacji. W tym momencie program instalacyjny posiada już wszyst-

kie dane do wykonania instalacji. Przejście do następnego ekranu spowoduje instalację

systemu.

11. Start systemu. Po wgraniu wybranych pakietów zainstalowany system jest urucha-

miany (bez restartu maszyny) w trybie tekstowym.

12. Tryb logowania. Automatycznie uruchamiany jest program postinstalacyjny. W pierw-

szej kolejności musimy zdecydować czy do systemu będziemy się logować w trybie tek-

stowym lub graficznym. Wybieramy otoczenie graficzne. Automatycznie uruchamiany

jest program sax2 do konfiguracji X Windows.

13. Konfiguracja X Windows. W ramce podane są parametry wykrytego sprzętu. Moż-

na je zmienić przyciskiem „Change”. Niestety X Server wybierany jest automatycznie i

nie mamy możliwości jego zmiany. Poprawność ustawień sprawdzamy wybierając przy-

cisk „Test ”. Konfiguracja X Windows kończy proces instalacji. System bez restartu

przechodzi do odpowiedniego trybu działania.

14. Konfiguracja sprzętu W toku instalacji możemy opcjonalnie skonfigurować peryfe-

ria takie jak modem, karta dźwiękowa i drukarka. Konfiguracja tego sprzętu możemy

również wykonać po zakończeniu instalacji uruchamiając program YaST2.

2.5.2

Dostrajanie

1. X Windows Program sax2 konfiguruje serwer XFree 4.0.3 zapisując konfigurację w

/etc/X11/XF86Config. Jeżeli serwer z serii nam nie odpowiada konfigurację XFree

3.3.6 wykonujemy programem sax. Niezbedne pakiety zostaną automatyczne załado-

wane z nośnika. Koniecznie należy znać zakresy częstotliwości odchylania pionowego i

poziomego monitora. Konfigurowane są następujące elementy:

• karta grafiki (automatycznie),

• monitor (automatycznie)

• rodzdzielczość i liczba bitów na piksel,

2. Konfiguracja drukarki. W okienku terminala uruchamiamy yast2 lub wybieramy

K→ SuSE→ System→ Configuration→ YaST2 W sekcji Hardware wybieramy Printer.

Dla drukarki definiujemy nazwę kolejki, sterownik, rozmiar papieru, itd.

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

32

WYKŁAD 2. INSTALACJA

3. Konfiguracja modemu. W okienku terminala uruchamiamy yast2 lub wybieramy

K→ SuSE→ System→ Configuration→ YaST2 W sekcji Network/Basic wybieramy

Modem configuration.

4. Konfiguracja karty sieciowej. W okienku terminala uruchamiamy yast2 lub wy-

bieramy K→ SuSE→ System→ Configuration→ YaST2 W sekcji Network/Basic wy-

bieramy Network Card Configuration. Karta ethernet może być skonfigurowana auto-

matycznie jeżeli w sieci lokalnej znajduje się serwer DHCP lub statycznie. W drugim

przypadku następujące parametry musimy dostać od administratora sieci: numer IP,

netmask, hostaname, domainname, gateway IP, server DNS główny i ew. zapasowe.

Zaznaczamy aktywację interfejsu przy starcie systemu.

5. Konfiguracja karty dźwiękowej W okienku terminala uruchamiamy yast2 lub wy-

bieramy K→ SuSE→ System→ Configuration→ YaST2 W sekcji Hardware wybieramy

Sound.

6. Dogrywamy lokalizację KDE. W okienku terminala uruchamiamy yast2 lub wy-

bieramy K→ SuSE→ System→ Configuration→ YaST2 W sekcji Software wybieramy

moduł Install/Remove Software. Ważne aby w momencie uruchomienia modułu pierw-

sza płyta zestawu była włożona do napędu CD. Wybieramy przycisk Search i wpi-

sujemy kde-i18n. Z listy wyświetlonych pakietów zaznaczamy do instalacji (podwójne

klinięcie) kde-i18n-pl. Wybór zatwierdzamy przyciskiem OK.

7. Polska czczionka na konsoli Uruchamiamy program yast2, wybieramy zakładkę

misc, a następnie przycisk RC-Config Editor. Wybieramy zakładkę Base-Administation→

Console→ console font. Jako wartość zmiennej wpisujemy lat2-16.psfu. Nowe ustawie-

nia będą obowiązywały dopiero po restarcie systemu. Aby wymienić font na konsoli w

uruchomionym systemie w terminalu wpisujemy /etc/init.d/kbd restart.

8. Polski język w sytemie. Uruchamiamy program yast2, wybieramy zakładkę misc, a

następnie przycisk RC-Config Editor. Wybieramy zakładkę Base-Administation→ Lo-

calisation. Do zmiennych rc lang i rc lc * wpisujemy wartość pl PL. Jeżeli lokalizacja

systemu ma również obowiązywać dla użytkownika root to do zmiennej root uses lang

również wpisujemy pl PL.

9. KDE po polsku dla root’a. Wybieramy K→ Preferences → Personalization→ Coun-

try and Language. Ustawiamy polski język oraz kodowanie ISO 8859-2. Wylogowujemy

się z KDE.

10. Polskie teksty w graficznym ekranie logowania. W okienku K→ Preferences→

System→ Login Menager. wybieramy Country: Polska i czczionki z kodowaniem ISO

8859-2.

11. Konfiguracja czczionki terminala. Uruchamiamy terminal: K→ Terminale→ Ter-

minal. W okienku Settings→ Czczionka→ Definiuj wybieramy misc-fixed o rozmiarze

Piotr Zawadzki

2.5. SUSE 7.2

33

16 i kodowaniu ISO 8859-2. Rozmiar terminala dostosowujemy poleceniem Settings→

Rozmiar→ 80x25 (ibmpc). Zmiany zachowujemy poleceniem Settings→ Save settings.

12. Konfiguracja Netscape. Uruchamiamy Netscape (K→ SuSE→ Internet→ WWW →

Netscape Communicator). Dodajemy język polski w Edit→ Preferences→ Naviga-

tor→ Languages. Strony WWW zawierajace polskie znaki narodowe drukujemy (Fi-

le→ Print) komendą

ogonkify -AT -N | lpr

lub drukujemy do pliku netscape.ps i przetwarzamy go komendą

ogonkify -AT -N netscape.ps > netscape-pl.ps

Wynik konwersji sprawdzamy przeglądarką gv

gv netscape-pl.ps

13. Aktualizacje i poprawki. Aktualizacje, poprawki i dodatkowe pakiety można znaleźć

pod adresem ftp://ftp.task.gda.pl/pub/linux/SuSE-Linux/i386/

2.5.3

Błędy i niedoróbki

1. Podczas inicjalizacji sieci przez DHCP nie jest aktualizowana nazwa hosta na podsta-

wie wpisu w DNS’ie. Poniższy skrypt należy umieścić w skryptach startowych systemu,

tuż za inicjalizacją sieci.

#!/bin/sh

DEVICE=eth0

IPADDR=‘LANG= LC_ALL= ifconfig $DEVICE | grep ’inet addr’ |

awk -F: ’{ print $2 } ’ | awk ’{ print $1 }’‘

FQHOSTNAME=‘LANG= LC_ALL= host $IPADDR | awk ’{print $5}’‘

HOST=‘echo $FQHOSTNAME | sed ’s/\..*\.//’‘

DOMAIN=‘echo $FQHOSTNAME | sed ’s/^[^\.]*\.//’ | sed ’s/\.$//’‘

echo $IPADDR

echo $FQHOSTNAME

echo $HOST

echo $DOMAIN

hostname $FQHOSTNAME

echo "$HOST" > /etc/HOSTNAME

if ! grep search /etc/resolv.conf >/dev/null 2>&1; then

echo "search $DOMAIN" >> /etc/resolv.conf

fi

http://minibo.iele.polsl.gliwice.pl/˜/pz/zajecia/

34

WYKŁAD 2. INSTALACJA

2.6

Wydruki z własnych programów

Najlepiej drukować do postscriptu. Jeżeli korzystamy z polskich fontów (ISO-8859-2) to

najlepiej bezpośrednio dołaczyć je do pliku wynikowego. Musimy dysponować wersją źródło-

wą fontu (pliki z rozszerzeniem *.pfa) Oto fragment programu w C++ generującego wyjście

w postscripcie korzystającego z polskich fontów Courier

#define FONT_NORMAL "Courier"

#define FONT_NORMAL_FILE "cour-iso2.pfa"

#define FONT_BOLD "Courier-Bold"

#define FONT_BOLD_FILE "courb-iso2.pfa"

// wygeneruj nagłówek pliku

cout << "%!PS-Adobe-2.0" << endl ;

copyfile(FONT_NORMAL_FILE,cout) ;

cout << endl ;

copyfile(FONT_BOLD_FILE,cout) ;

cout << endl ;

// wybierz font

cout << "/" << FONT_NORMAL << " findfont 12 scalefont setfont" << endl ;

// teksty

.........

// zmień font

cout << "/" << FONT_BOLD << " findfont 12 scalefont setfont" << endl ;

// teksty

.........

Piotr Zawadzki

Wykład 3

Elementy systemu

3.1

Użytkownicy sytemu

Linux jest systemem wielodostępnym. W jednym czasie może więc z zasobów stacji robo-

czej korzystać wiele osób. Aby osoba mogła uzykać do zasobów musi mieć założone tzw. kon-

to. Konto identyfikowane jest przez nazwę, inaczej określaną mianem użytkownika. Dostęp do

konta uzyskuje się po podaniu właściwego hasła. Z kontem związanych jest szreg informacji

o charakterze administracyjnym. Dla każdego użytkownika (konta) przydzielony jest katalog

domowy. Właściciel konta ma prawo tworzenia, zmieniania i niszczenia plików w tym ka-

talogu. W prawidłowo skonfigurowanym systemie użytkownik nie powinien mieć możliwości

zmiany plików poza swoim katalogiem domowych. Z kontem użytkownika może być związane

ograniczenie wykorzystania przestrzeni dyskowej, tzw. quota.

Użytkownicy systemu mogą mieć różne prawa. Aby ułatwić zarządzanie dostępem do

zasobów systemu wprowadzono pojęcie grupy. Grupa to po prostu podzbiór użytkowników,

która ma pewne szczególne prawa, np. dostęp do stacji CD-ROM. Użytkownik może należeć

do wielu grup. Prawa użytkownika należącego do wielu grup są suma praw przydzielonych

poszczególnym grupom.

Wykaz użytkowników systemu znajduje się w pliku /etc/passwd.

pz:x:501:501:Piotr Zawadzki:/users/pz:/bin/bash

Obok nazwy użytkownika określone są tam: dane identyfikacyjne takie jak nazwisko, telefon,

itp. oraz katalog domowy. W starszych systemach plik ten zawierał również zaszyfrowane

hasła użytkowników. Obecnie praktykuje się umieszczania zaszyfrowanych haseł w pliku

/etc/shadow, do którego dostęp ma jedynie administrator systemu.

pz:p2SxDhYqIK/j2:11592:0:99999:7:0::

W pliku /etc/group zawarte jest przyporządkowanie użytkowników systemu do grup.

Piotr Zawadzki

35

36

WYKŁAD 3. ELEMENTY SYSTEMU

3.2

Pliki

Z punktu widzenia użytkownika systemu przestrzeń dyskowa jest zbiorem plików. Porzą-

dek i hierarchiczną strukturę w zbiorze plików zapewniają katalogi. Kopiowanie, przesuwanie

i usuwanie plików zapewniają komendy cp, mv, rm.

3.2.1

Atrybuty plików

Każdy plik i katalog ma przyporządkowanego użytkownika i grupę. Często mówi się, że

plik należy do użytkownika i grupy. Do zmiany przyporządkowania służy komenda chown.

Każdy plik i katalog ma przydzielone prawa do odczytu, zapisu i wykonania. Osobny zestaw

praw przydzielony jest właścicielowi, grupie oraz pozostałym użytkownikom systemu. Tak

więc prawa do pliku lub katalogu kontrolowane są przez 9 bitów. Prawa dostępu do pliku

ustala się komendą chmod. Znaczenie atrybutu wykonywalności, oraz praw do odczytu i za-

pisu dla zwykłych plików jest oczywiste. Dla katalogów interpretacja praw jest następująca:

atrybut wykonywalności oznacza możliwość przejścia do katalogu (np. komendą cd), prawo

do odczytu oznacza możliwość wylistowania zawartości katalogu (np. komendą ls), a prawo

do zapisu oznacza możliwość tworzenia plików w katalogu (np. komendą touch).

3.2.2

Dowiązania symboliczne

Jak zauważyliśmy na wstępie system plików pozwala na zarządzanie przestrzenią dysko-

wą poprzez pojęcia plików i katalogów. O pliku można w pierwszym przybliżeniu myśleć jak

o dowiązaniu określonej nazwy do fragmentu przestrzeni dysku. W Linuksowych systemach

plików (ext2, ext3, reiserfs) do określonego fragmentu przestrzeni dyskowej można utwo-

rzyć wiele dowiązań, lub inaczej mówiąc, można jej nadać wiele nazw. Poprzez wskazanie do

tego samego fragmentu dysku istnieje ścisły związek między plikami. Związek ten nazywamy

twardym dowiązaniem (ang. hardlink ). Zmiany naniesione w jednym z plików są natychmiast

widoczne w drugim. Kontrola nad danym fragmentem przestrzeni dyskowej jest zachowana

tak długo, jak długo przypisana jest do niego co najmniej jedna nazwa, a kasowanie pliku

polega jedynie na usunięciu dowiązania o ile tylko nie jest to ostatnie wskazanie na plik.

Sama istota dowiązań twrdych wymaga, aby oba powiązane ze sobą pliki należały do tego

samego pliku. Do tworzenia dowiązań twardych służy komenda ln.

Istnieje jeszcze jeden typ dowiązań, tzw. dowiązania symboliczne (ang. symbolic link ). Do-

wiązanie symboliczne realizowane są niejako w wyższej warstwie systemu plików. W pierw-

szym przybliżeniu o dowiązaniu symbolicznym można myśleć jako o wskaźniku do nazwy

pliku. Oznacza to, że utworzenie dowiązania symbolicznego wymaga zużycia dodatkowej

przestrzeni dyskowej (wskaźnik przechowuje co najmniej nazwę pliku który wskazuje). Nie-

wątpliwą zaletą dowiązań symbolicznych jest możliwość rozmieszczenia dowiązań na rozłącz-

nych systemach plików.

Piotr Zawadzki

3.3. KONTROLA URZĄDZEŃ ZEWNĘTRZNYCH

37

3.2.3

Kontrola montowania systemów plików

W Linuksie nie ma pojęcia napędów dysków. Systemy plików umieszczone na urządze-

niach blokowych mogą być integrowane z głównym drzewem katalogów przy użyciu komen-

dy mount. Komenda mount wymaga podania typu systemu plików na urządzeniu, nazwy

urządzenia blokowego oraz katalogu w którym będzie widoczna zawartość katalogu. Jednak

każdorazowe montowanie niezbędnych systemów plików po uruchomieniu systemu byłoby

bardzo uciążliwe. Do automatyzacji procesu montowania systemów plików wykorzystuje się

plik /etc/fstab. W pliku tym zawarte są niezbędne dane do wykonania procesu montowa-

nia uzupełnione szeregiem pożytecznych opcji. W pliku /etc/fstab podaje się m.in. czy na

systemie plików obowiązuje kontrola przydziału przestrzeni dyskowej, czy integralność sys-

temu plików powinna być sprawdzana po nieprawidłowym zakończeniu pracy systemu, czy

wreszczie system plików może być zamontowany przez nieuprzywilejowanego użytkownika.

Montowanie systemów plików określonych w /etc/fstab jest bardzo uproszczone, bowiem

komendzie mount wystarczy przekazać nazwę punktu montowania. Pozostałe są ustalane na

podstawie pliku /etc/fstab.

/dev/hda1 /mnt/windows vfat user,exec,umask=0,codepage=852,iocharset=iso8859-2 0/dev/hda3 swap swap defaults 0 0

/dev/hda5 /users ext2 defaults 1 2

/dev/fd0 /mnt/floppy vfat noauto,owner 0 0

Obok tradycyjnego mechanizmu montowania systemu plików jadro Linuksa wyposażone jest

w mechanizm supermount. Mechanizm ten pozwala na wymianę płyt CD i dyskietek bez