4

www.hakin9.org

hakin9 Nr 9/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

W skrócie

6

Mateusz Stępień

Przedstawiamy garść najciekawszych wiadomości

ze świata bezpieczeństwa systemów informatycz-

nych i nie tylko.

Zawartość CD

10

Prezentujemy zawartość i sposób działania najnowszej

wersji naszej sztandarowej dystrybucji hakin9.live.

Narzędzia

Recenzja VIP Anonymizer

12

Recenzja programu firmy Vipdefense

Recenzja ConceptDraw VI

Professional

13

Recenzja programu firmy

Computer Systems Odessa

Atak

Hakowanie sieci WiFi

14

Bartosz Kalinowski

Bartek w swoim artykule pokazuje najczęściej

występujące niebezpieczeństwa w sieciach WiFi,

oraz jakie ataki są przeprowadzane na użytkow-

ników tych sieci. W jaki sposób i do czego można

wykożystać podatności w sieciach bezprzewodo-

wych oraz na jakie niebezpieczeństwa narażeni są

użytkownicy hotspotów

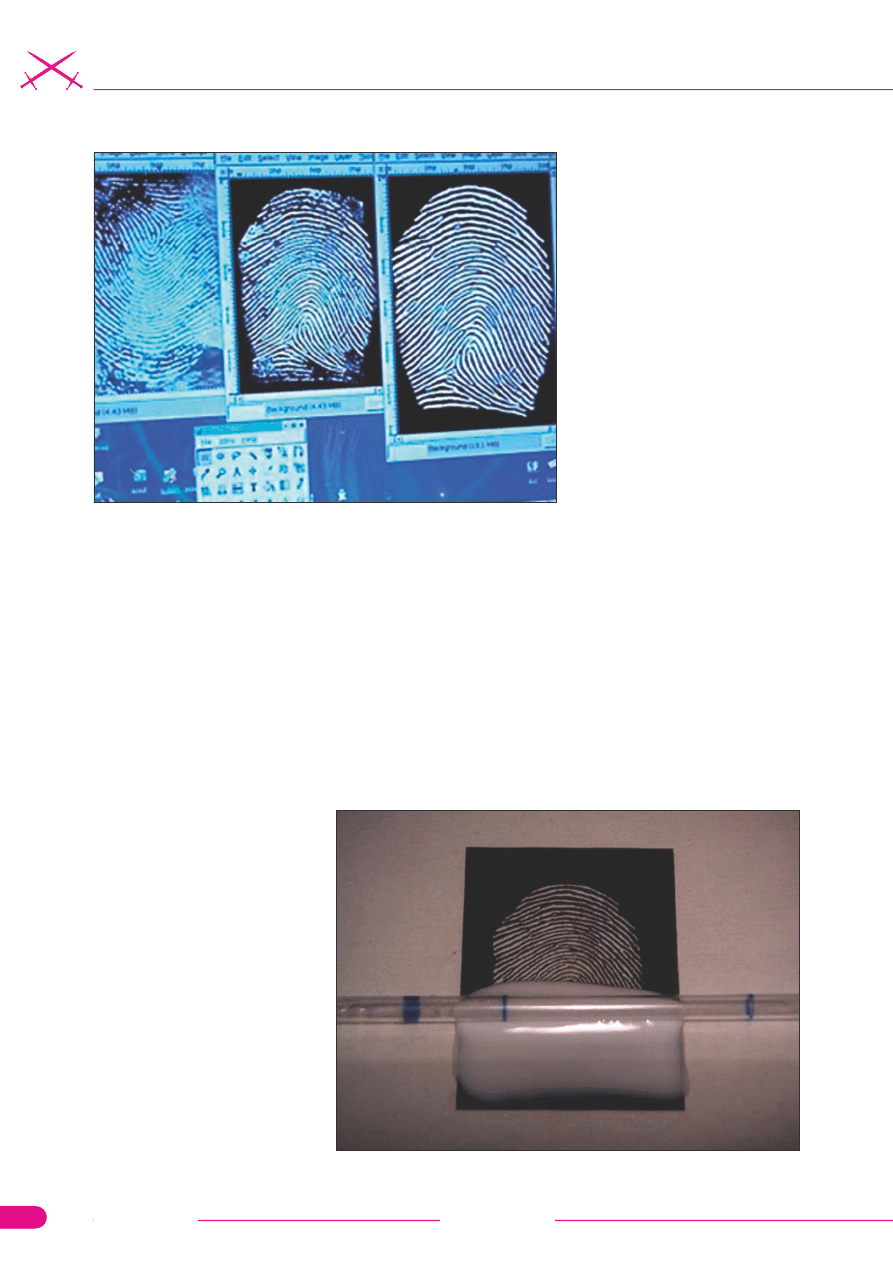

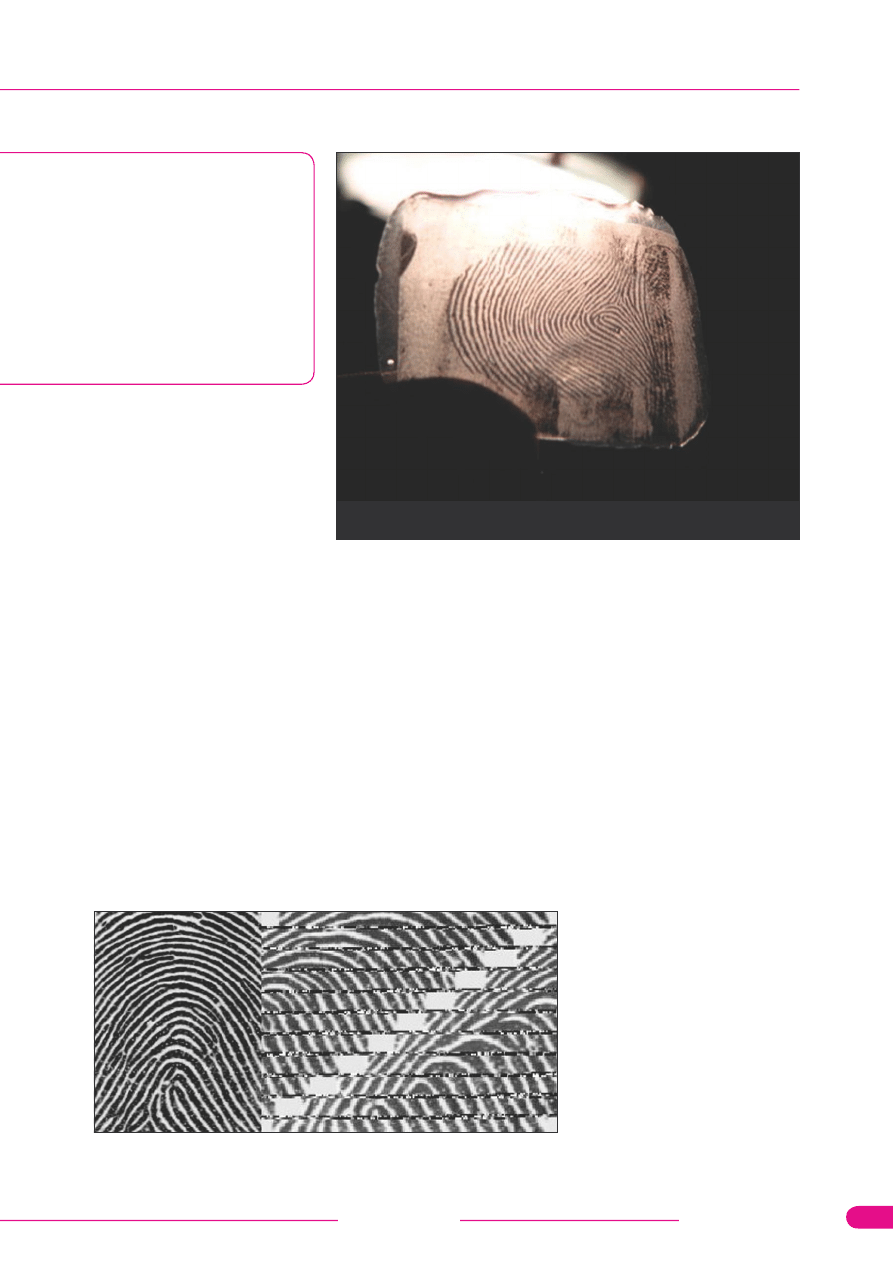

Hardware hacking – oszukiwanie

zabezpieczeń biometrycznych

26

Grzegorz Błoński

Grzegorz pokazuje nam jak włamać się do systemu

zabezpieczonego skanerem linii papilarnych oraz

skanerem tęczówki oka. Uświadamia nas, że nie

warto ufać zabezpieczeniom biometrycznym.

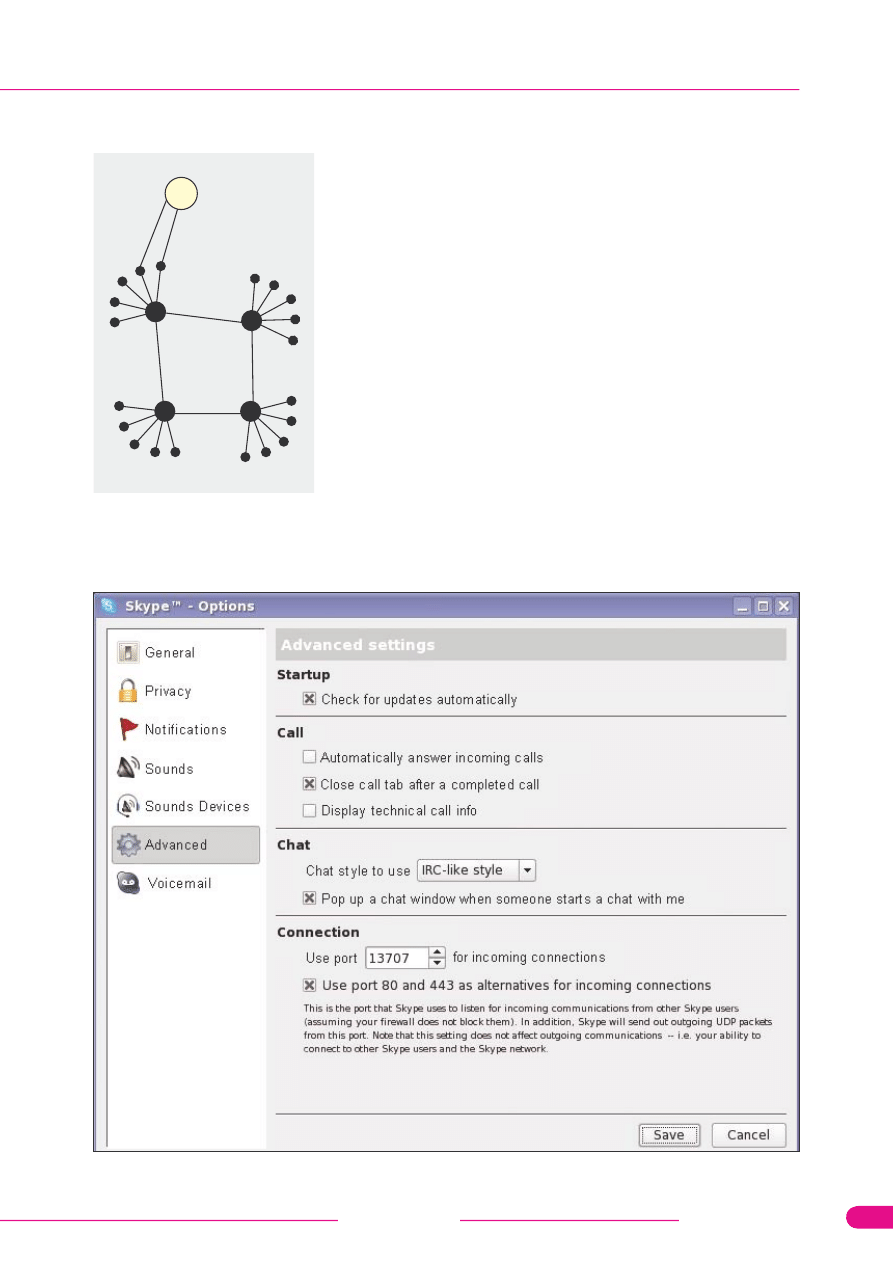

Atak na Skype'a

34

Gianluigi Spagnuolo

Autor pokaże nam jak działa Skype, jakie techniki

wykorzystuje dla obrony przed debuggerami oraz jak

ukrywany jest ruch sieciowy.

Wykorzystanie tęczowych

tablic do łamania haseł

42

Paweł Maziarz

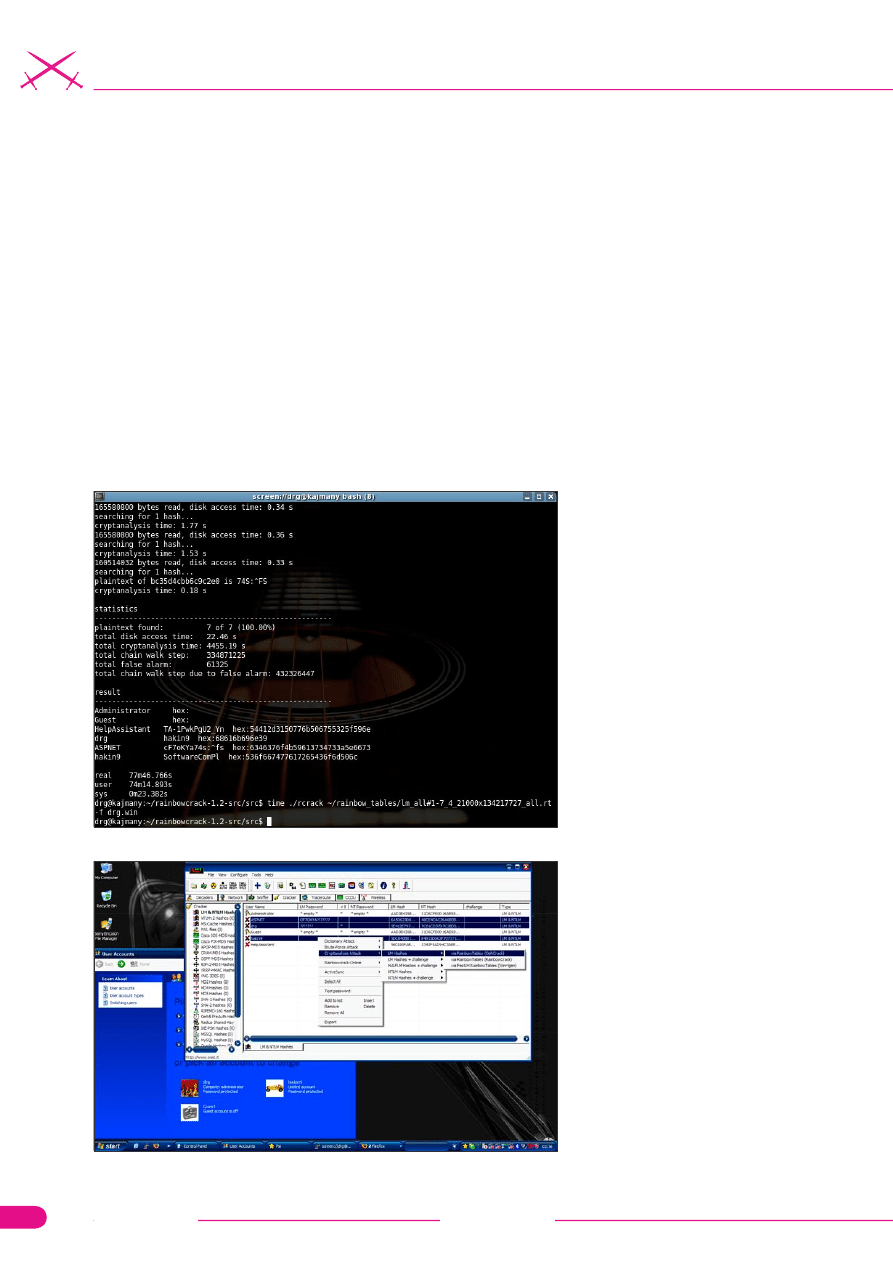

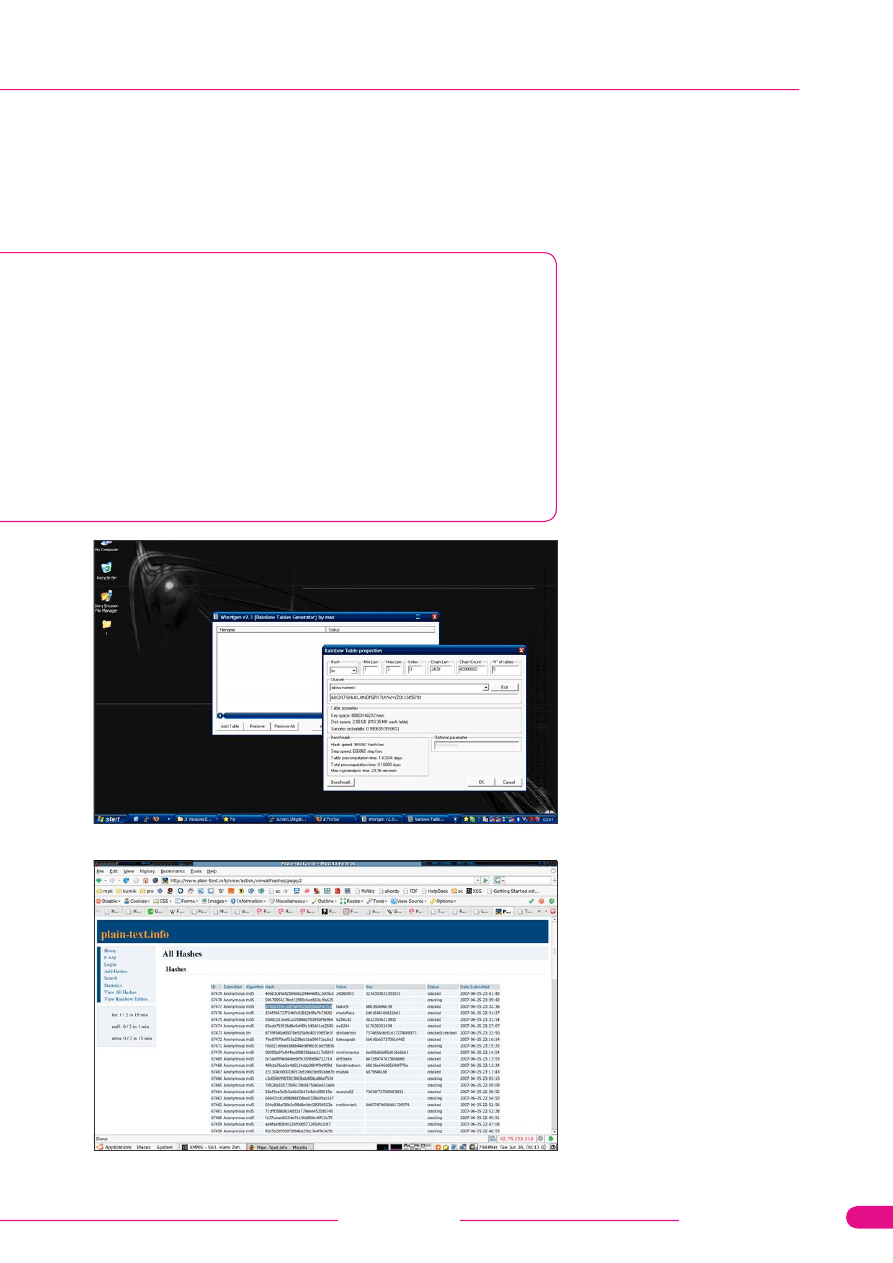

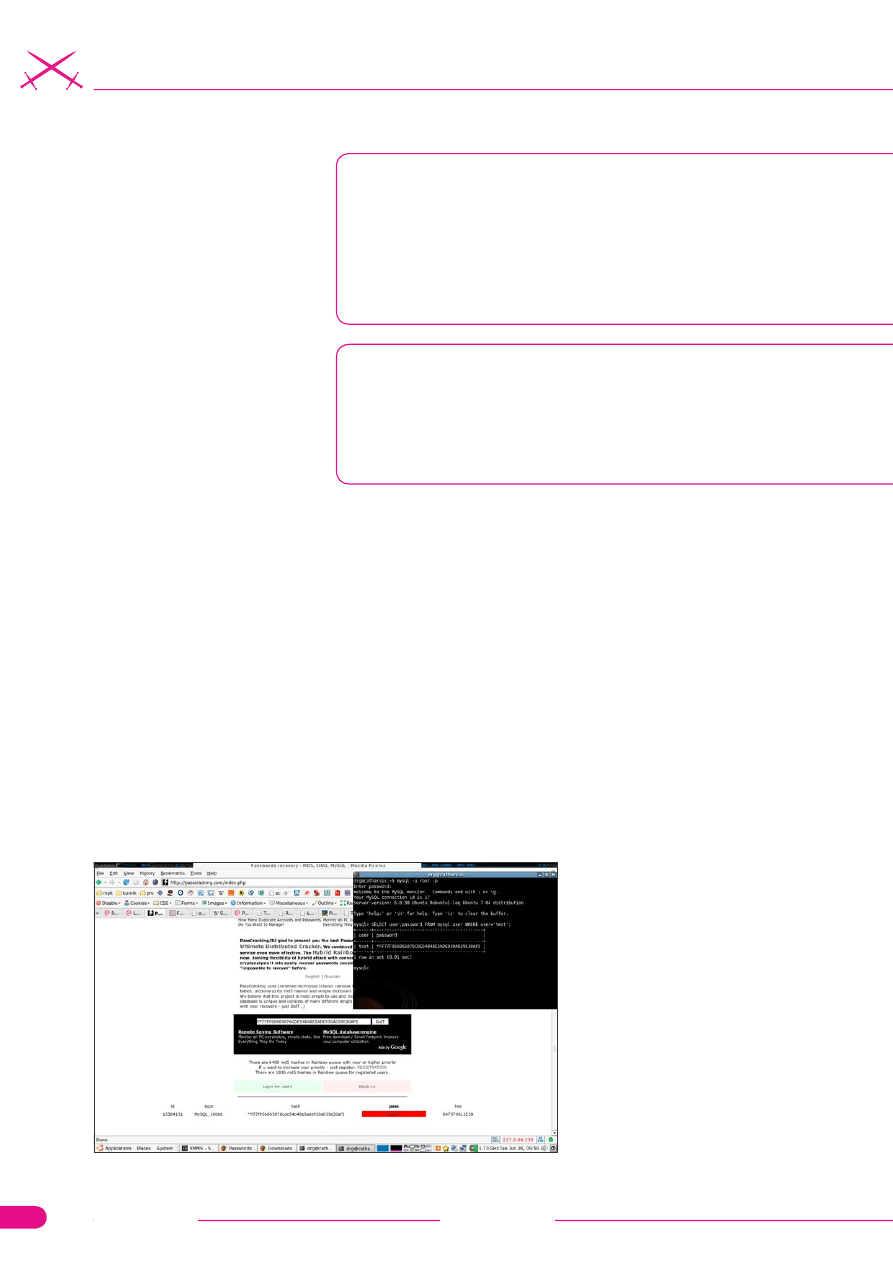

Paweł przybliży pojęcie tęczowych tablic, pokaże jak

dzięki nim złamać hasło do konta Windows, MySQL,

Cisco PIX.

Witamy!

Jest mi bardzo miło przywitać Państwa po wakacjach. Mam

nadzieję, że okres wakacyjny nie spowodował tego, że Pań-

stwo o nas zapomnieli, ponieważ – jak co miesiąc – przygo-

towaliśmy dla naszych Czytelników garść ciekawych artyku-

łów i programów, które udostępniamy na naszej płycie CD.

Tak, jak obiecaliśmy w poprzednim numerze, prezentu-

jemy Państwu naszą rozmowę z Bartłomiejem Wituckim,

rzecznikiem prasowym Business Software Alliance. Poru-

szyliśmy w niej wiele ciekawych tematów, które – mam

nadzieję – Państwa zainteresują i poszerzą wiedzę na temat

tej organizacji i jej działalności.

Wrześniowy hakin9 zawiera dużo interesujących infor-

macji, zaspokoi głód wiedzy naszych wszystkich Czytelni-

ków – i tych początkujących, i tych bardziej już doświadczo-

nych.

Gorąco polecam temat numeru jakim jest Hakowanie

WiFi Bartosza Kalinowskiego oraz Wykorzystanie tęczo-

wych tablic do łamania haseł.

Płyta CD zawiera, jak zwykle, wiele przydatnych progra-

mów, a mianowicie, PC–cillin Internet Security 2007 Trend

Micro, bbAntispam Advanced Textual Confirmation, Vip Pri-

vacy firmy VipDefense oraz E-book Unreliable Guide To

Hacking The Linux Kernel.

Zapraszam do lektury!

Katarzyna Juszczyńska

4

www.hakin9.org

hakin9 Nr 9/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

Obrona

Access Control List (ACL)

– dostęp do obiektów .NET

48

Artur Żarski

Artur przybliża mechanizm jakim jest ACL oraz spo-

soby programowania list kontroli dostępu z poziomu

Microsoft.NET.

Słabe strony uwierzytelniania

hasłami

54

Cezary Cerekwicki

Czarek w swoim artykule pokaże nam, gdzie kryją się

słabości systemów uwierzytelniających hasłem oraz

jak te słabości wyeliminować.

Bezpieczna firma

Wdrożenie Systemu

Zarządzania Informacjami

60

Artur Kostowski

Artur przedstawi nam jak szybko i skutecznie wpro-

wadzić System zarządzania bezpieczeństwem infor-

macji oraz wyjaśni zagadnienia cyklu PDCA.

Testy Konsumenckie

68

Antywirusy

Testujemy popularne antywirusy. Do testów zaprosili-

śmy firmy Kaspersky i mks_vir.

Klub Techniczny

Jak zaoszczędzić milion

na utrzymaniu łącz

73

Wywiad

Wywiad z Bartłomiejem Wituickim,

z rzecznikiem BSA

74

Robert Gontarski, Katarzyna Juszczyńska

Felieton

Być bezpiecznym

– wariacje na temat

78

Patryk Krawaczyński

Zapowiedzi

82

Zapowiedzi artykułów, które znajdą się w następnym

wydaniu naszego pisma.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor: Sylwia Pogroszewska

Redaktor naczelna: Martyna Żaczek

martyna.zaczek@software.com.pl

Redaktor prowadząca: Katarzyna Juszczyńska

katarzyna.juszczynska.@software.com.pl

Asystent redaktora: Robert Gontarski

robert.gontarski@software.com.pl

Tłumaczenie: Katarzyna Kruś, Piotr Żuk

Wyróżnieni betatesterzy: Przemysław Prytek, Tomasz Przybylski

Opracowanie CD: Rafał Kwaśny

Kierownik produkcji: Marta Kurpiewska marta@software.com.pl

Skład i łamanie: Artur Wieczorek arturw@software.com.pl

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska pren@software.com.pl

Adres korespondencyjny: Software–Wydawnictwo Sp. z o.o.,

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 887 13 45, Fax +48 22 887 10 11

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Jeżeli jesteś zainteresowany zakupem licencji na wydawanie naszych

pism prosimy o kontakt:

Monika Nowicka

e-mail: monika.nowicka@software.com.pl

tel.: +48 (22) 887 12 66

fax: +48 (22) 887 10 11

Druk: 101 Studio, Firma Tęgi

Redakcja dokłada wszelkich starań, by publikowane w piśmie i na

towarzyszących mu nośnikach informacje i programy były poprawne,

jednakże nie bierze odpowiedzialności za efekty wykorzystania ich;

nie gwarantuje także poprawnego działania programów shareware,

freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością odpowiednich

firm i zostały użyte wyłącznie w celach informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano programem AntiVirenKit

firmy G DATA Software Sp. z o.o.

Redakcja używa systemu automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma w cenie innej

niż wydrukowana na okładce – bez zgody wydawcy – jest działaniem

na jego szkodę i skutkuje odpowiedzialnością sądową.

hakin9 ukazuje się w następujących krajach: Hiszpanii, Argentynie,

Portugalii, Francji, Belgii, Luksemburgu, Kanadzie, Maroko, Niem-

czech, Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową w innych krajach europej-

skich.

Magazyn hakin9 wydawany jest w 7 wersjach językowych:

PL

ES

CZ EN

IT FR DE

Nakład wersji polskiej 6 000 egz.

UWAGA!

Techniki prezentowane w artykułach mogą być używane jedynie

we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za niewłaściwe użycie

prezentowanych technik ani spowodowaną tym utratę danych.

W skrócie

hakin9 Nr 9/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 9/2007

Spybot

– Search & Destroy 1.5 Beta

Pojawiła się kolejna wersja popu-

larnej aplikacji Spybot – Search

& Destroy 1.5 Beta przezna-

czonej do wykrywania i usuwa-

nia komponentów szpiegujących

typu spyware, dialerów, key-

loggerów itp. Aplikacja zwiera

więcej sygnatur komponentów

niż najbardziej znany Ad–aware,

dzięki czemu jest skuteczniej-

sza w usuwaniu zagrożeń. Dzięki

częstym aktualizacjom użyt-

kownik jest w stanie zapewnić

optymalną ochronę dla syste-

mu. Nowością w wersji 1.5 jest

między innymi możliwość inte-

gracji z Centrum Zabezpieczeń

systemu Windows Vista. Aplika-

cja została napisana przez nie-

mieckiego programistę Patric-

ka Michaela Kolla i jest dystrybu-

owana na zasadach licencji fre-

eware.

Błąd w kontrolce ActiveX

Kontrolka ActiveX dostarcza-

na w pakiecie Microsoft Office

(Office Data Source Control 11,

OWC11.DLL) zawiera błąd w

funkcji DeleteRecordSourceIfUn-

used, który może zostać wyko-

rzystany przez szkodliwy doku-

ment HTML do wywołania prze-

pełnienia bufora. W Sieci został

opublikowany kod, który demon-

struje, jak Internet Explorer prze-

staje działać po otwarciu odpo-

wiednio spreparowanego doku-

mentu. Odwiedzenie tak przygo-

towanej przez napastnika strony

jest wystarczające do urucho-

mienia złośliwego kodu na kom-

puterze ofiary.

Microsoft nie przygotował do

tej pory żadnej poprawki, jednak

błąd można obejść przez wyłą-

czenie w rejestrze kontrolki

ActiveX (0002E55B-0000-0000-

C000-000000000046). Jednak

najlepszym rozwiązaniem wydaje

się całkowite wyłączenie w prze-

glądarce obsługi kontrolek Acti-

veX. Technologia ActiveX pozwa-

la na przekazywanie danych

pomiędzy różnymi aplikacjami

działającymi pod kontrolą sys-

temów operacyjnych Windows.

Jest ona ułatwieniem dla pro-

gramisty – pozwala oszczędzić

czas, który trzeba by poświę-

cić na pisanie własnych sposo-

bów komunikacji pomiędzy pro-

gramami.

MPlayer narażony na atak

W

multimedialnym

odtwarzaczu

MPlayer znaleziono dwie kry-

tyczne luki, które pozwalają napastni-

kowi na przejęcie kontroli nad zaatako-

wanym systemem Linux. Atak jest moż-

liwy z powodu nieprawidłowego prze-

twarzania danych CDDB. Jeśli użyt-

kownik The Movie Player połączy się ze

specjalnie spreparowanym serwerem

CDDB, może to doprowadzić do błędu

przepełnienia bufora w module

stream/

stream _ cddb.c

i umożliwi atakujące-

mu zdalne wykonanie kodu z prawami

użytkownika używającego odtwarza-

cza. Poprawka rozwiązująca ten pro-

blem została dodana do SVN we środę,

6 czerwca o godzinie 11:13:32 UTC

jako r23470. Użytkownicy zagrożonych

wersji programu powinni pobrać łatkę

(http://www.mplayerhq.hu/MPlayer/

patches/cddb_fix_20070605.diff) dla

MPlayera 1.0rc1 lub uaktualnić pro-

gram do najnowszej wersji, jeżeli uży-

wają SVN. Istnieje też kilka możliwych

obejść problemu: nieużywanie

URL–i

cddb:/

, przekierowanie freedb.fre-

edb.org do 127.0.0.1, przekompilowanie

z opcją

-disable-cddb

. MPlayer jest uni-

wersalnym odtwarzaczem filmów, który

powstał w 2000 roku dla systemu ope-

racyjnego GNU/Linux. Program zawie-

ra wiele kodeków A/V w swoim kodzie,

może również korzystać z zewnętrz-

nych bibliotek oraz ze specjalnie zmo-

dyfikowanych wersji kodeków dla sys-

temu Windows (pliki *.dll, *.acm oraz

*.ax). Jego ogromna popularność oraz

przenoszenie na kolejne platformy

sprzętowe i systemy operacyjne spo-

wodowały w 2004 roku zmianę nazwy

z The Movie Player for Linux na The

Movie Player.

Kaspersky Anti-Virus 7.0

& Kaspersky Internet Security 7.0

K

aspersky Lab, producent oprogra-

mowania służącego do ochrony

danych, rozpoczął publiczne testy beta

produktów siódmej generacji: Kasper-

sky Anti-Virus 7.0 oraz Kaspersky Inter-

net Security 7.0. Jednym z najważniej-

szych udoskonaleń wprowadzonych

do nowych produktów Kaspersky Lab

jest wysoce wydajny analizator heu-

rystyczny, który z pomocą modułu

ochrony proaktywnej pozwala na

wykrywanie i neutralizowane niezna-

nych zagrożeń w oparciu o analizę ich

zachowań. Wykorzystując także trady-

cyjne metody wykrywania szkodliwe-

go kodu przy użyciu sygnatur, aplika-

cje zapewniają trzystopniową ochro-

nę przed zagrożeniami. Nowe produk-

ty wyposażone są w całkowicie zmie-

niony interfejs umożliwiający jeszcze

łatwiejszą obsługę, z którą nie będą

mieli problemów początkujący użyt-

kownicy komputerów. Oprogramo-

wanie Kaspersky Anti-Virus 7.0 oraz

Kaspersky Internet Security 7.0 jest

całkowicie kompatybilne z systemem

Microsoft Windows Vista (w wersji 32

oraz 64-bitowej). Wersje beta nowych

produktów dostępne są na stronie http:

//www.kaspersky.com/beta

Kaspersky Lab jest firmą zajmu-

jącą się rozwojem, produkcją i dys-

trybucją rozwiązań z zakresu bez-

pieczeństwa informatycznego, które

zapewniają klientom ochronę przed

zagrożeniami IT. Flagowym produk-

tem firmy jest znany na całym świe-

cie Kaspersky Anti-Virus (dawniej

AntiViral Toolkit Pro) stworzony w

roku 1989 i dystrybuowany od 1994r.

W skrócie

hakin9 Nr 9/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 9/2007

Administratorzy,

poprawcie się!

Z raportu firmy Cyber-Ark Software

wynika, że blisko 30% firmowych

administratorów infrastruktury kom-

puterowej przyznaje się do regu-

larnego szperania w poczcie elek-

tronicznej oraz dokumentach pra-

cowników ich firmy. To chyba nic

dziwnego, że tak wielu z nas to

robi. Myślę, że większość ludzi by

tak robiła, gdyby mieli gwarancję,

że ujdzie im to na sucho – podkre-

śla jeden z ankietowanych specjali-

stów IT. Z raportu dowiadujemy się

również, że ok. 50% pracowników

działów IT, jak i innych sekcji, prze-

chowuje hasła na kartkach przykle-

jonych do monitora. Coraz bardziej

popularne staje się również usta-

wianie przez administratorów jed-

nego, wspólnego hasła admina na

wszystkich firmowych kompute-

rach. Raport został przygotowany

na podstawie anonimowych ankiet,

wypełnionych przez specjalistów IT

z dużych firm.

YouTube po polsku

Google uruchomiło polskoję-

zyczną wersję serwisu YouTube

– pl.youtube.com. W tym samym

czasie, co wersja dla Polski, poja-

wiły się edycje w językach fran-

cuskim, włoskim, japońskim, por-

tugalskim i holenderskim. Każda

strona jest przetłumaczona w

całości, zawiera lokalne strony

domowe oraz funkcję wyszukiwa-

nia. W ramach przygotowań do

otwarcia serwisów firma YouTube

podpisała ponad 20 dużych mię-

dzynarodowych umów partner-

skich z wieloma polskimi dostaw-

cami treści – ich efektem będą

spersonalizowane strony z filma-

mi, wywiadami, teledyskami itp.

YouTube jest serwisem inter-

netowym umożliwiającym publi-

kację w Sieci filmów, wideokli-

pów lub własnych mini-produkcji.

YouTube zaczynało jako strona,

której treścią były filmy przedsta-

wiające kota autora. Serwis poja-

wił się w Sieci w lutym 2005 roku.

Obecnie YouTube jest najwięk-

szym serwisem udostępniają-

cym tego typu usługi, a właścicie-

le utworzyli spółkę (YouTube, Inc.).

10 października 2006 roku YouTu-

be zostało przejęte przez Google

za 1,65 miliarda dolarów. Według

Google, dziennie na YouTube

umieszczanych jest ponad 70 tys.

filmów, zajmujących ok. 1400 GB.

Poważne luki w Mozilla Firefox

i Internet Explorer

I

nternauci nie mają ostatnio łatwego

życia – dość regularnie pojawiają się

bowiem informacje o poważnych błę-

dach w kolejnych przeglądarkach inter-

netowych. Tym razem jeden z czoło-

wych polskich specjalistów od spraw

związanych z bezpieczeństwem opro-

gramowania, Michał Zalewski, odkrył

cztery nowe luki w przeglądarkach

Mozilla Firefox i Internet Explorer. Infor-

macje na temat luk zostały opublikowa-

ne na liście dyskusyjnej Full-disclosure.

Za najbardziej niebezpieczną uważa-

na jest luka dotycząca przeglądarek IE

6 oraz IE 7, która pozwala na kradzież

ciasteczek używanych przez użytkow-

ników w czasie logowania się do ser-

wisów internetowych. Błąd w Inter-

net Explorerze polega na tym, że kod

JavaScript wykonywany przy przecho-

dzeniu pomiędzy stronami może dzia-

łać z uprawnieniami starej strony, ale

dotyczyć nowej strony. Jak to wyglą-

da w praktyce, można sprawdzić na

przykładowej stronie wykradającej

ciasteczko witryny google.pl – http://

lcamtuf.coredump.cx/ierace/.

Druga

luka dotycząca IE 6 pozwala na sfał-

szowanie paska adresu poprzez odpo-

wiednią manipulację obiektami loca-

tion modelu DOM. Dzięki temu napast-

nik może stworzyć stronę internetową

udającą inną, dowolną stronę – nawet

dostarczającą treści przez kanał SSL

– http://lcamtuf.coredump.cx/ietrap2/

Dwie kolejne dziury odkryte przez

Michała występują w Firefoksie. Pierw-

sza dotyczy obiektów IFRAME i umoż-

liwia atakującemu wykradanie znaków

wprowadzanych za pomocą klawia-

tury oraz umieszczenie niebezpiecz-

nej zawartości na pozornie bezpiecz-

nej stronie. Dla tej usterki również

dostępna jest prezentacja – http://

lcamtuf.coredump.cx/ifsnatch/. Co cie-

kawe, podobny błąd znaleziono już nie-

dawno w tej open-source'owej przeglą-

darce – Mozilla załatała go, ale najwy-

raźniej nie do końca. Czwarta, ostatnia

luka pozwala atakującemu na zmusze-

nie przeglądarki do pobrania niebez-

piecznego pliku. Twórcy obu przeglą-

darek zostali poinformowani o lukach

i pracują nad ich usunięciem. Rzecz-

nik Microsoft dodatkowo poinformował,

że jego firmie nie są znane żadne przy-

padki ataków z wykorzystaniem wspo-

mnianych luk. Przedstawiciele Mozilli

poinformowali, że wiedzą już o błędach

w Firefoksie i wkrótce podejmą stosow-

ne działania. Michał Zalewski od wielu

lat zajmuje się bezpieczeństwem infor-

macji, a zakres jego badań sięga od

sprzętu i zasad projektowania syste-

mów operacyjnych po zabezpiecze-

nia Sieci. Od połowy lat 90. aktywnie

uczestniczy w Bugtraq, pisze progra-

my dla systemów z rodziny UNIX, był

też jednym z autorów systemu Argan-

te. Spośród jego prac dużym zaintere-

sowaniem cieszyły się badania proto-

kołu TCP/IP oraz badanie bezpieczeń-

stwa popularnych przeglądarek inter-

netowych. Pracował jako specjalista

ds. bezpieczeństwa w kilku poważnych

firmach w Polsce i w USA. Jednym z

jego zainteresowań informatycznych

jest sztuczna inteligencja.

W skrócie

hakin9 Nr 9/2007

www.hakin9.org

8

W skrócie

www.hakin9.org

9

hakin9 Nr 9/2007

Pirat działający na wielką

skalę zatrzymany

Policjanci zajmujący się zwalczaniem

przestępczości komputerowej zatrzy-

mali pirata komputerowego działają-

cego od kilku lat na olbrzymią wręcz

skalę. Mężczyzna oferował nielegal-

nie skopiowane programy, filmy, gry i

muzykę. Zamieszczona na jego stro-

nie internetowej lista zawierała ponad

16 000 dostępnych pozycji i była cały

czas aktualizowana. Zdecydowaną

perełką w sklepiku pirata były moduły

programu projektowego Catia, na

zakup którego pozwolić mogą sobie

jedynie największe firmy. Catia to

zaawansowany system wspomaga-

nia prac inżynierskich w przemyśle

lotniczym, samochodowym, stocznio-

wym, maszynowym, sprzętu AGD,

energetycznym, produkcji form wtry-

skowych i wielu innych. Był on wyko-

rzystywany m. in. przy projektowaniu

myśliwców bojowych. Znalezione u

zatrzymanego moduły Catii wstępnie

wyceniono na kilka milionów złotych.

W trakcie przeszukania domu poli-

cjanci znaleźli ponad 11 tys. płyt CD

i DVD oraz sprzęt komputerowy słu-

żący do kopiowania płyt na wielką

skalę. Wartość zabezpieczonego

oprogramowania oceniono wstęp-

nie na 15 milionów złotych.

W Polsce skala piractwa to ponad

60%, straty budżetu z tego tytułu

wynoszą około 80 mln $ rocznie.

Oznacza to również 15 tys. utraco-

nych miejsc pracy w ciągu tylko 1

roku! Piractwo wpływa na podwyż-

szenie cen dla uczciwych użytkowni-

ków, niższy poziom wsparcia i opóź-

nienia w powstawaniu nowych pro-

duktów, co wpływa na obniżenie

ogólnych możliwości wyboru, a także

jakości oprogramowania. Bardzo

częste jest używanie pirackich kopii

przez użytkowników prywatnych.

Producenci programów i reprezen-

tujące ich organizacje antypirackie

przymykają z reguły na to oczy, gdyż

koszt ścigania tysięcy winowajców

przekracza zyski płynące z wykry-

cia przypadków pirackiego wykorzy-

stania ich dzieł. Zgodnie z art. 118

prawa autorskiego: „Kto w celu osią-

gnięcia korzyści majątkowej przed-

miot będący nośnikiem utworu, arty-

stycznego wykonania, fonogramu,

wideogramu rozpowszechniane-

go lub zwielokrotnionego bez upraw-

nienia albo wbrew jego warunkom

nabywa(...), podlega karze pozba-

wienia wolności od 3 miesięcy do

lat 5.”

Google najbardziej

wartościową marką na świecie

B

adanie firmy Millward Brown

wykazało, że Google jest naj-

mocniejszą marką na świecie, sil-

niejszą niż inne nietechnologicz-

ne firmy typu Coca-Cola czy GE.

Wartość firmy wyceniono na niemal

66,5 miliarda dolarów. Oznacza to

77-procentowy wzrost w stosun-

ku do roku ubiegłego. Drugie miej-

sce, jak przed rokiem, zajął koncern

General Electric, wyceniony na

niemal 62 miliardy dolarów. Firma

zyskała na wartości 11 procent.

Na trzecim miejscu w tegorocz-

nym raporcie znalazł się gigant z

Redmond – firma Microsoft. War-

tość firmy oszacowano na niemal

55 miliardów dolarów. Na kolejnych

miejscach uplasowały się Coca

Cola (44 miliardy USD), China

Mobile (41 miliardów USD), Marl-

boro (39 miliardów USD), Wal-Mart

(36 miliardów USD), Citi (33 miliar-

dy USD), IBM (33 miliardy USD),

Toyota (33 miliardy USD). Millward

Brown Optimor opublikował także

informacje na temat tendencji, które

wyłaniają się z danych rankingu

BRANDZ Top 100. Jedną z nich jest

konwergencja technologii. Spółki

technologiczne poszerzają swoje

marki w odpowiedzi na tenden-

cję do łączenia technologii przesy-

łu głosu, danych i obrazu. Trend

ten wywodzi się z preferencji kon-

sumentów, którzy chętnie wybie-

rają urządzenia typu wszystko w

jednym. Apple – wartość marki 24,7

mld USD, wzrost o 55% – wyrusza

na podbój rynku telefonów komór-

kowych, uruchamiając iPhone. Z

kolei sieć Orange – odpowiednio

9,9 mld USD i 5% – chce opanować

segment pobierania muzyki z sieci.

Przykład Apple i Orange pokazuje,

że silne marki są w stanie posze-

rzać ofertę, a firmy będące ich wła-

ścicielami mogą dzięki temu gene-

rować większe strumienie finan-

sowe, inwestując w przedsięwzię-

cia charakteryzujące się wysokim

tempem wzrostu – można przeczy-

tać w raporcie.

Google Inc. została założona w

1998 roku przez dwóch doktoran-

tów Uniwersytetu Stanforda, Larry-

'ego Page'a i Sergeya Brina. Opra-

cowali oni nowatorską metodę ana-

lizy powiązań hipertekstowych

– algorytm BackRub, potem prze-

mianowany na PageRank – którą

wykorzystali w swoim prototypie

wyszukiwarki internetowej. Obec-

nie Google zatrudnia ponad 10 000

pracowników w kilkunastu krajach.

Główna siedziba firmy mieści się

w Mountain View, hrabstwo Santa

Clara, w Kalifornii (USA), na terenie

wcześniej należącym do firmy SGI.

W skrócie

hakin9 Nr 9/2007

www.hakin9.org

8

W skrócie

www.hakin9.org

9

hakin9 Nr 9/2007

Błąd w Microsoft Speech

Firma Fortinet poinformowała

o wykryciu poważnego błędu w

zabezpieczeniach oprogramowa-

nia Microsoft Speech. Specjali-

ści wykryli, że program korzysta z

dziurawych kontrolek ActiveX: xli-

sten.dll oraz xvoice.dll. Wystarczy

odpowiednio spreparowany obiekt

ActiveX, który może wywołać błąd

przepełnienia bufora, co z kolei

pozwoli napastnikowi na urucho-

mienie w systemie nieautoryzo-

wanego kodu i przejęcie pełnej

kontroli nad zaatakowaną maszy-

ną. Microsoft Speech to aplikacja

służąca do komunikacji z kompu-

terem, a dokładnie z systemem

operacyjnym. Jej podstawowym

zadaniem jest zwiększenie efek-

tywności tworzenia dokumentów i

zmniejszenie do minimum korzy-

stania z myszki i klawiatury. Uży-

wając wyłącznie własnego głosu

jesteśmy w stanie obsługiwać ulu-

bione aplikacje, przeglądać strony

internetowe, jak również dykto-

wać treść maili. Oprogramowa-

nie to wykorzystywane jest m. in.

przez niepełnosprawnych użyt-

kowników Windows.

Dziurawy

komunikator Trillian

Popularny komunikator interneto-

wy Trillian zawiera poważny błąd,

który pozwala na wywołanie prze-

pełnienia bufora. Ataku można

dokonać za pomocą wiadomo-

ści kodowanych UTF-8. Aplika-

cja podczas przetwarzania wia-

domości UTF-8 błędnie przyjmu-

je szerokość okna za wielkość

bufora. Właściciel programu, firma

Cerulian Studios udostępniła już

pozbawioną błędu wersję 3.1.6.0,

którą należy jak najszybciej zain-

stalować. Trillian jest darmowym

multikomunikatorem dla syste-

mów z rodziny Windows, dostęp-

ny na licencji freeware. Umożliwia

pogawędki na kanałach IRC oraz

z użytkownikami programów AIM,

ICQ, MSN oraz Yahoo Messenger.

Imagine Cup

– sposób na karierę w Microsofcie

R

ozstrzygnięto krajowy finał

konkursu

technologicznego

dla studentów – Imagine Cup 2007

w kategorii Projektowanie Oprogra-

mowania, który odbył się 23 maja

bierzącego roku w siedzibie Micro-

soft w Warszawie. Motywem prze-

wodnim w tegorocznej edycji kon-

kursu było hasło: Wyobraź sobie

świat, w którym technologia uła-

twia edukację każdemu z nas. Zwy-

cięzcą rywalizacji została drużyna

InPUT z Politechniki Poznańskiej

w składzie: Michał Tartanus, Marek

Wronowski, Szymon Wybrański,

Michał Zygmunt, która zaprezen-

towała aplikację o nazwie onespa-

Banaś, Franciszek Motyka, Bartosz

Pędziwiatr, Paweł Wasilewski. Stwo-

rzona przez nich aplikacja o nazwie

.NET Fantasy pozwala użytkowni-

kowi zdobyć umiejętności w zakre-

sie programowania, przy jednocze-

snej zabawie.

Zwycięski zespół InPUT będzie

reprezentował Polskę podczas

międzynarodowych finałów, które

odbędą się w sierpniu w Korei. W

Seulu zwycięski zespół zmierzy się

ze studentami z całego świata w roz-

grywce o nagrodę wartości 25 tys.

USD. Innowacyjny projekt studentów

z Politechniki Poznańskiej wywołał

ogromne zainteresowanie w korpo-

ce. Program stworzony przez stu-

dentów służy do łatwego i wygod-

nego współdzielenia aplikacji oraz

plików, umożliwiając efektywną i

sprawną współpracę zespołową.

Drugie miejsce zajął zespół

SP@PUT z Politechniki Poznań-

skiej w składzie: Łukasz Kirch-

ner, Piotr Sikora, Dariusz Walczak,

Marcin Wrzos. Stworzony przez

nich program o nazwie SmartEdu-

cation umożliwia łatwą naukę oraz

efektywne testowanie przyswojonej

wiedzy. Trzecie miejsce wywalczy-

ła drużyna Blurred Vision z Wyż-

szej Szkoły Komunikacji i Zarządza-

nia w Poznaniu w składzie: Michał

racji Microsoft. Poznaniacy zostali

więc zaproszeni na prywatne spo-

tkanie z szefem firmy Billem Gate-

sem. Microsoft już dziś zapropono-

wał poznaniakom pracę w Stanach

Zjednoczonych. Dwóch studentów

– Wybrański i Zygmunt – przyjęło

tę ofertę. Pracę zaczną najprawdo-

podobniej po wakacjach. Pozostali

zdecydowali się zostać w kraju.

Naszym zdolnym studentom

można tylko pogratulować.

Mateusz Stępień

hakin9.live

hakin9 Nr 9/2007

www.hakin9.org

10

hakin9.live

hakin9 Nr 9/2007

www.hakin9.org

11

Na dołączonej do pisma płycie znajduje się hakin9.live

(h9l) w wersji 4.0.0 on BackTrack2.0, zawierająca przy-

datne narzędzia, dokumentację, tutoriale i materiały do-

datkowe do artykłów. Aby zacząć pracę z hakin9.live,

wystarczy uruchomić komputer z CD. Po uruchomieniu

systemu możemy zalogować sie jako użytkownik hakin9

bez podawania hasła.

Żeby uruchomić swój komputer z płyty hakin9.live, ustaw

swój BIOS na bootowanie z napędu CD-ROM. Po doko-

nanych zmianach uruchom ponownie komputer. Urucho-

mi się dytrybucja hakin.live, na której możesz przećwi-

czyć techniki prezentowane w tutorialach. Upewnij się, ze

sprawdziłeś desktopowe foldery – zawierają wiele dodat-

kowych materiałów. Zawartość CD można również przej-

rzeć w systemie Windows.

Materiały dodatkowe:

• E-book – Unreliable Guide To Hacking The Linux Ker-

nel.

Programy:

• bb AntiSpam,

• VIP Defense – VIP Privacy,

• PC-cillin Internet Security 2007 Trend Micro,

Teraz możesz zainstalować hakin9.live (h9l) w wersji

4.0.0 on BackTrack2.0 na swojego pen driva:

• Utwórz partycję na pen drivie

# fdisk /dev/sda

Zawartość CD

Uwaga: Jeśli posiadasz dyski SCSI lub SATA sprawdź

gdzie są umieszczone

/dev/sda

może być twoim dyskiem

systemowym!

Wykasuj wszystkie istniejące partycje ( wciśnij d [enter],

później wprowadź ilość partycji od 1 do 4 )

– aby sprawdzić obecny stan partycji wprowadź p,

– później rozpocznij tworzyć nową partycję FAT32,

około 800 MB,

– wciśnij n , zatwierdzając [enter] zacznij od początku i

ustal wielkość lub jeszcze raz [enter], aby użyć całe-

go urządzenia,

– rodzaj partycji musi zostać zmieniony na FAT32,

wpisz t i odpowiedz b na pojawiające się pytanie,

– musimy teraz sprawić żeby partycja była bootowalna,

wpisz a' i wpisz numer partycji 1,

– wpisz w aby zapamiętać zmiany.

• Pliki

Na początku utwórz system plików na nowej partycji:

# mkfs.vfat /dev/sda1

teraz umieść je:

# mount /dev/sda1 /mnt/usb

skopiuj pliki hakin9.live do:

# cp -a /mnt/cdrom/* /mnt/usb/

Niektóre struktury plików powinny być usunięte:

Rysunek 2.

bbAntiSpam

Rysunek 1.

PC – cillin Internet Security 2007

hakin9.live

hakin9 Nr 9/2007

www.hakin9.org

10

hakin9.live

hakin9 Nr 9/2007

www.hakin9.org

11

# cd /mnt/usb/

# cp boot/vmlinuz .

# cp boot/initrd.gz .

syslinux.cfg powinien znajdować się w

/mnt/usb/

po tej

operacji:

# umount /dev/usb/

# syslinux /dev/sda1

(jeśli nie działa):

# syslinux-nomtools /dev/sda1

• reboot:

– ustaw w BIOS bootowanie z USB-HDD,

– gotowe, utworzyłeś w pełni funkcjonalny system na

swoim pen drivie,

– pamietaj, że bootowanie z USB jest obsługiwane je-

dynie przez nowe płyty główne,

– obecnie cała operacja jest możliwa tylko z pen

drive'ami które posiadają sektor o rozmiarze 512.

bbAntiSpam

BbAntiSpam jest zabezpieczeniem przeciwko spamo-

wi internetowemu, na który są narażone fora, blogi itp.

bbAntiSpam Advanced Textual Confirmation pracuje jako

niewidzialny pośrednik pomiędzy użytkownikiem a apli-

kacją PHP. ATC przy procesie logowania użytkownika

sprawdza, czy logujący jest już sprawdzony i odnotowany

jako człowiek. Jeżeli nie, rozpoczyna się proces spraw-

dzenia, czy nie próbuje się zalogować bot. Zostaje zada-

ne przykładowe pytanie i narzędzie czeka na odpowiedź.

Jeżeli ATC uzna, że jest to człowiek, to użytkownik uzy-

skuje dostęp do programu.

VIP Defense – VIP Privacy

Dzięki VIP Privacy nasze prywatne dane są chronione

w taki sposób, że korzystanie z serwisów internetowych,

takich jak centra obsługi klienta czy sklepy internetowe,

staje się bezpieczniejsze. Narzędzie ochrania przed

potencjalnymi zagrożeniami, gdyż nie daje przestęp-

cy możliwości wykradzenia danych. VIP Privacy wyszu-

kuje i w bezpieczny sposób usuwa informacje przecho-

wywane w systemie i zainstalowanych aplikacjach. Nie

kasuje ani nie zmienia w żaden sposób zawartości do-

kumentów. Baza, jaką posiada narzędzie, to 700 apli-

kacji przechowujących dane i kilka tysięcy dziur syste-

mowych, przez które mogą być one wykradzione. Dzię-

ki temu narzędziu od teraz twoja prywatność będzie za-

wsze chroniona.

PC – cillin Internet Security 2007

– Trend Micro

Jest to najnowsza wersja oprogramowania zapewniają-

cego kompleksowe zabezpieczenie komputera. Stano-

wi ono dobry środek ochrony przed wirusami, trojana-

mi, spamem czy phishingiem. Umożliwia także ochronę

przed pozasieciowym wykradzeniem informacji np. na

skutek utraty komputera. W nowej wersji ulepszono tak-

że zabezpieczenia przydatne podczas korzystania z sie-

ci bezprzewodowej – teraz bezpieczniejsze staje się ko-

rzystanie z Internetu w hotelu, kawiarence internetowej i

innych miejscach z dostępem do takiej sieci.

E – book

Dokument zawiera wiedzę niezbędną do zrozumienia

działania jądra systemu operacyjnego Linux.

Rysunek 4.

VIP Privacy

Rysunek 3.

PC – cillin Internet security 2007

12

Narzędzia

hakin9 Nr 9/2007

www.hakin9.org

13

hakin9 Nr 9/2007

www.hakin9.org

Narzędzia

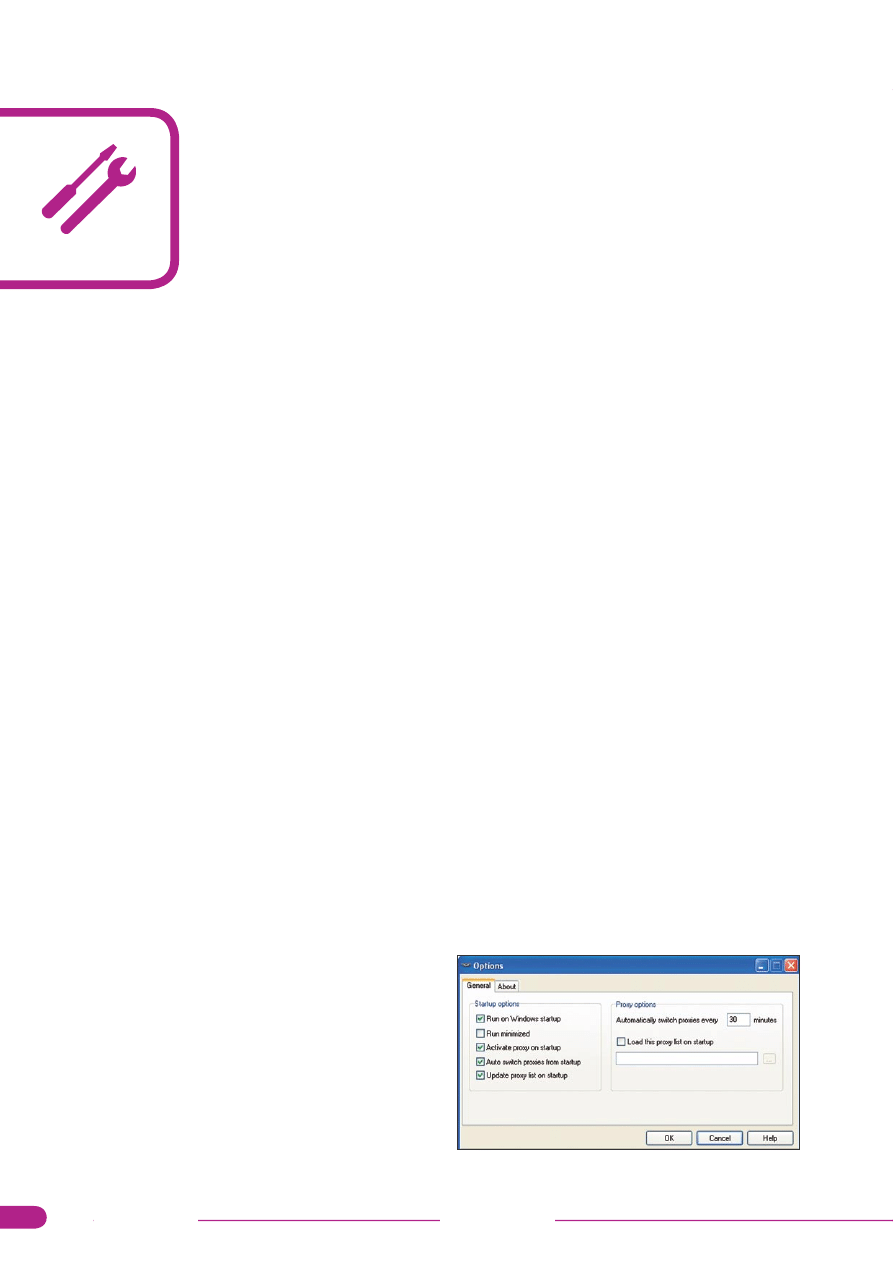

V

IP Anonymizer zabezpiecza przed ujawnieniem

twojego adresu IP innym użytkownikom sieci.

Przekierowuje twój ruch sieciowy przez łańcuch

anonimowych serwerów proxy. Nie zapisują one ani nie

przekazują informacji o twoim adresie IP, dzięki czemu

skutecznie ukrywają informacje o tobie i wynikach twoje-

go wyszukiwania. Jeśli przeglądasz sieć bez VIP Anony-

mizera, narażasz się na niebezpieczeństwo! Zabezpiecz

swoje zakupy online i wyniki wyszukiwania już dziś!

Szybki start

Serwer proxy usuwający informacje identyfikujące z zapy-

tań klienta w celu zapewnienia anonimowości nosi nazwę

anonymizing proxy server lub Anonymizer. Zapotrzebowa-

nie na anonimowe przeglądanie wzrasta i jest spowodowa-

ne chęcią zabezpieczenia się przed śledzeniem informacji o

użytkowniku, jego nawykach związanych z zakupami i wie-

loma innymi. Chcemy surfować anonimowo z różnych przy-

czyn, powinniśmy to robić bardzo ostrożnie, żeby zabez-

pieczyć się przed kradzieżą tożsamości i wieloma innymi

zagrożeniami. VIP Anonymizer udostępnia nam listę serwe-

rów proxy, za pośrednictwem których możemy przeglądać

interesujące nas strony. Konfiguracja tego narzędzia nie

wymaga wiele wysiłku, jest ono łatwe w użyciu i wymaga

bardzo niewielu czynności ze strony użytkownika.

Oto co należy zrobić, aby uruchomić VIP Anonymizer:

pobierz program ze strony http://www.vipdefense.com, klik-

nij ikonę setup.exe, a następnie, jeśli program ma zostać

zainstalowany w domyślnym folderze c:/Program Files, klikaj

przycisk Next, aż dotrzesz do przycisku Finish.

Po zakończeniu instalacji musisz wybrać serwer

proxy, za pośrednictwem którego chcesz przeglądać

sieć. Aktywne serwery na liście oznaczone są kolorem

zielonym, nieaktywne czerwonym. Program nie posiada

zbyt wielu opcji; wszystko co możesz zrobić, to udostęp-

nić swoją własną listę proxy poprzez plik Notepad z listą

znanych serwerów proxy. Możesz aktywować proxy pod-

czas uruchamiania; kiedy tylko lista zostanie aktywowana,

można anonimowo i bezpiecznie przeglądać sieć. Aktyw-

ne proxy zostaje automatycznie włączone w opcjach prze-

glądarek Internet Explorer, Firefox, jak również w MSN

Messenger. Ułatwia to konfigurowanie opcji użytkowni-

kom. Możesz bez problemu automatycznie przełączać

się miedzy aktywnymi proxy; wszystko co musisz zrobić,

to zaznaczyć opcję automatycznego przełączania między

serwerami proxy.

Zalety:

• Przeglądanie Internetu za pośrednictwem anonimowych

serwerów proxy.

• Automatyczne sprawdzanie dostępności serwerów

proxy.

• Automatyczne przełączanie pomiędzy serwerami proxy

w ustalonych odstępach czasu w celu zatarcia śladów.

• Łatwe dostosowywanie listy serwerów proxy.

• Aktywacja proxy podczas uruchamiania (at startup).

• Możliwość wyboru stałej listy serwerów proxy lub listy

wczytywanej z pliku bądź z Internetu.

• Dziesiątki nowych anonimowych serwerów proxy

dostępnych poprzez automatyczny, codzienny update.

Wady:

• Brak zabezpieczeń przed obiektami Active X.

• Brak zabezpieczeń przed skryptami Java.

• Brak opcji usuwania śladów na komputerze użytkownika.

• Interfejs nieprzyjazny użytkownikowi, brak rozróżnienia

między przyciskami Start i Stop.

• Brak opcji dla różnych przeglądarek (jeśli użytkownik

chce na przykład surfować anonimowo tylko za pomocą

IE, a w normalny sposób poprzez Firefoksa).

• Brak interaktywności podczas konfiguracji narzędzia.

System: Windows 98, ME, XP, 2003

Aplikacja: VIP Anonymizer

Licencja: Komercyjna

Strona domowa: http://www.vipdefense.com

VIP Anonymizer

Rysunek 1.

VIP Anonymizer

12

Narzędzia

hakin9 Nr 9/2007

www.hakin9.org

13

hakin9 Nr 9/2007

www.hakin9.org

Narzędzia

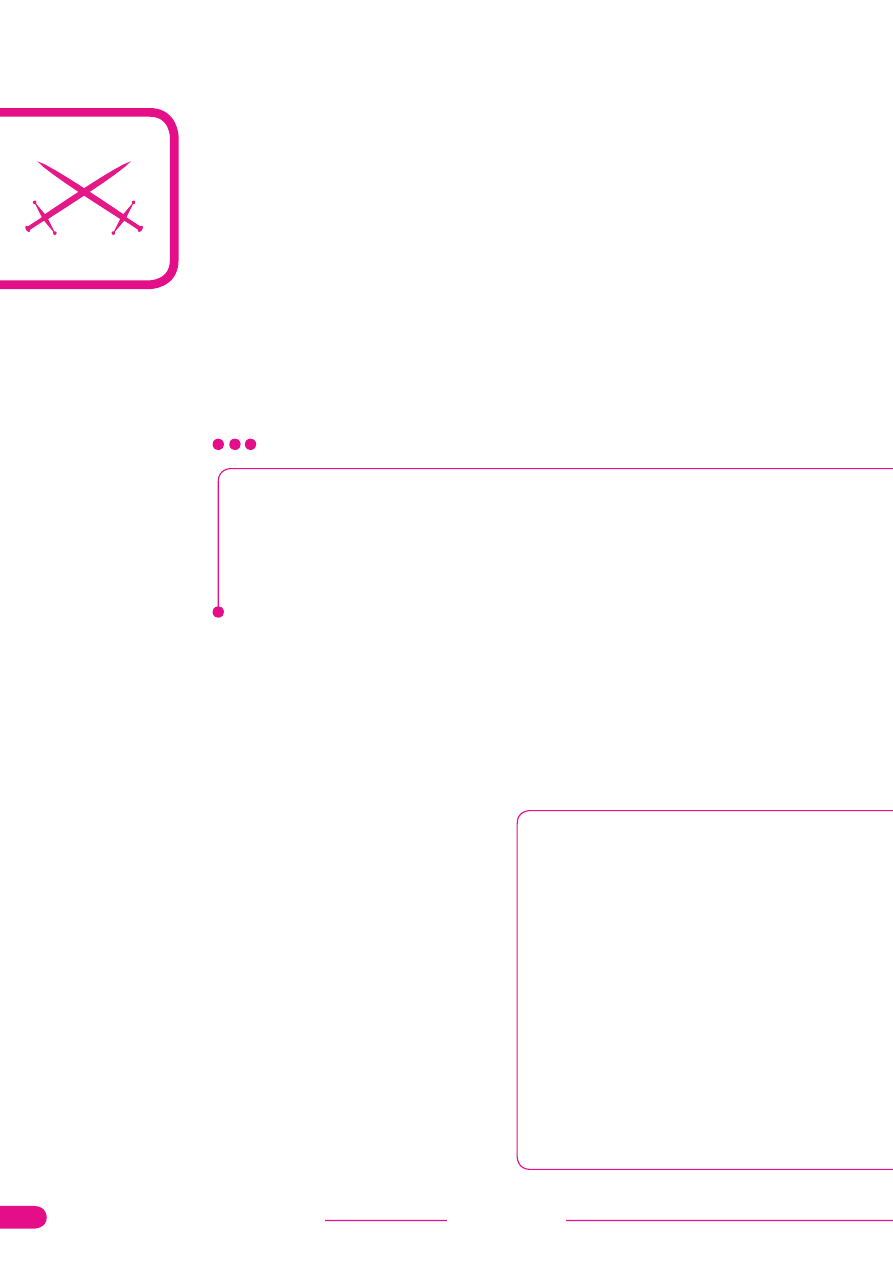

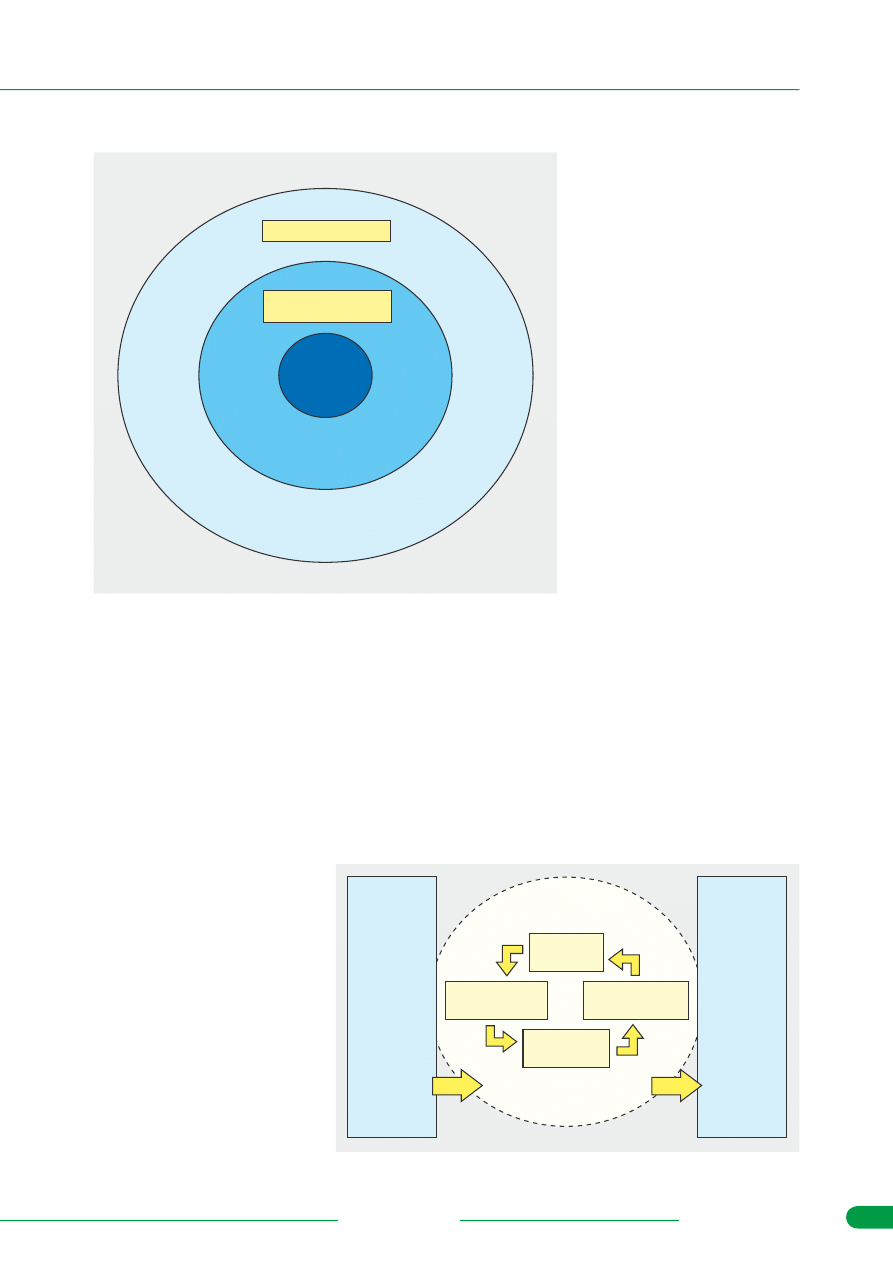

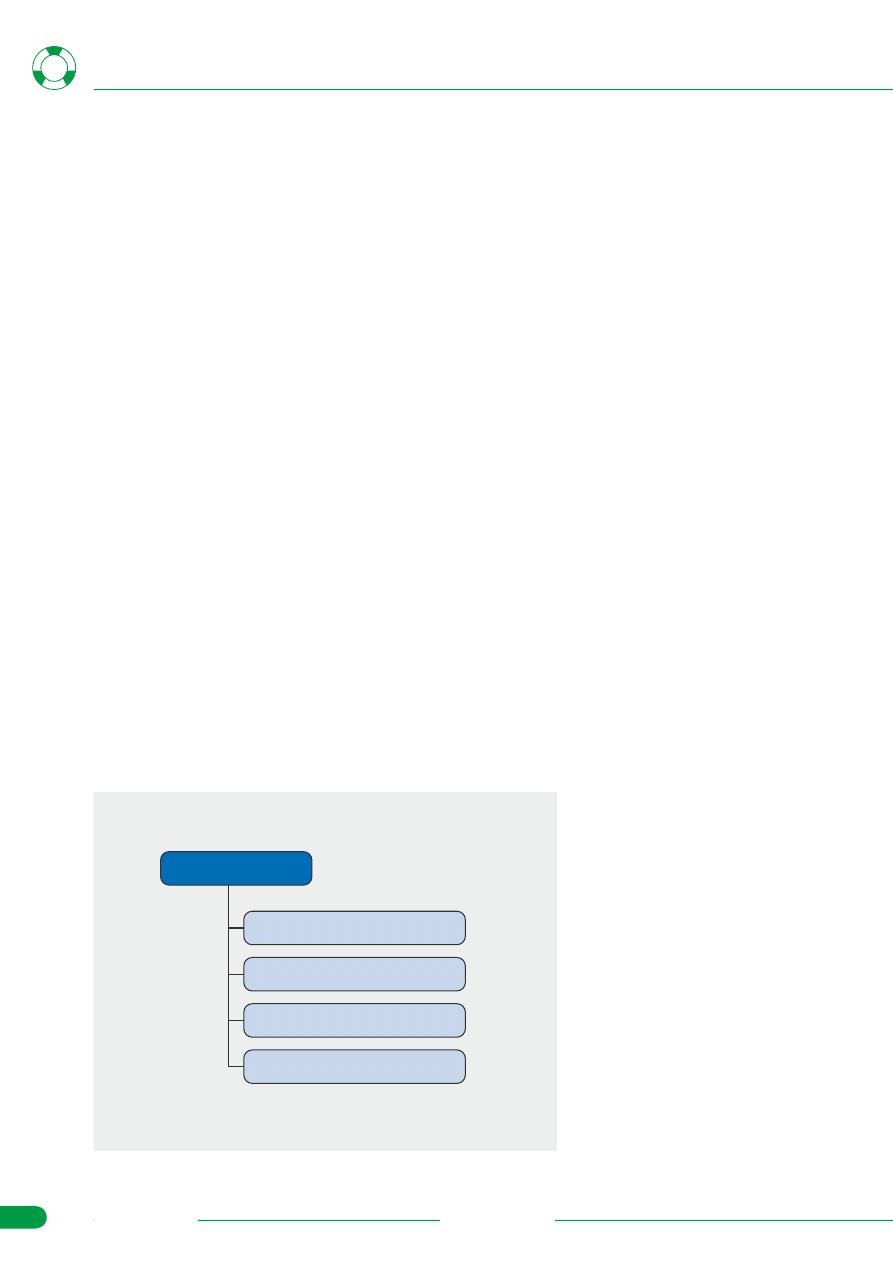

C

onceptDraw VI Professional jest aplikacją

opracowaną przez firmę Computer Systems

Odessa na potrzeby tworzenia profesjonal-

nych diagramów, wykresów, schematów blokowych i

strukturalnych, schematów algorytmów, map, planów

przestrzennych, jak również organizacyjnych. Prosto-

ta oraz intuicyjny interfejs są dużymi zaletami aplika-

cji. W bardzo krótkim czasie metodą drag&drop jeste-

śmy w stanie przygotować własny projekt, a bogata i

obejmująca szeroką gamę dziedzin biblioteka obiek-

tów oraz bardzo dobrze przygotowany tutorial niewąt-

pliwie nam w tym pomogą. ConceptDraw potrafi eks-

portować diagramy do wielu formatów. Należą do nich

między innymi

• HTML,

• PDF,

• Macromedia Flash (SWF),

• MS Visio XML,

• SVG (Scalable Vector Graphics).

Kolejnymi elementami, o których należałoby wspo-

mnieć, są: możliwość pracy z warstwami, a także

wbudowany moduł ConceptDraw Basic, pozwalają-

cy na tworzenie skryptów, które w znacznym stop-

niu zautomatyzują całość procesu tworzenia prezen-

tacji. Wymagania systemowe nie są zbyt wygórowa-

ne – w zupełności wystarcza podstawowa konfigura-

cja, zarówno w przypadku systemu Windows jak i Mac

OS. Reasumując, gdyby nie zbyt wysoka cena, z czy-

stym sumieniem ConceptDraw można byłoby ocenić

na 5 - choć i tak muszę przyznać, iż z powodzeniem

program może stanowić alternatywę dla MS Visio, któ-

rego cena jest prawie dwa razy wyższa. A jeśli już

mowa o cenie - warto wspomnieć o aplikacji DIA, która

pochodzi z rodziny Open Source i łączy w sobie cechy

obydwu wcześniej wspomnianych programów. Osobi-

ście uważam, że ConceptDraw VI Professional jest

aplikacją godną polecenia –niedawno na rynku ukaza-

ła się kolejna wersja oprogramowania, która z pewno-

ścią odkryje przed Państwem nowe możliwości i tym

samym zachęci Was do kupna.

Tomasz Przybylski

Producent: Computer Systems Odessa

System: Windows 2000/XP, Mac OS X 10.2

Typ: Grafika wektorowa

Strona producenta: http://www.conceptdraw.com

Ocena: 4/5

ConceptDraw VI

Professional

Rysunek 1.

ConceptDraw VI Professional

Rysunek 2.

Zrzut ekranu ConceptDraw VI

www.hakin9.org

hakin9 Nr 9/2007

14

Atak

D

laczego WiFi stało się tak popularne?

Z kilku prostych powodów.

Sieci te były bardzo szybkie w in-

stalacji – nie wymagały koncesji radiowych,

zdobywania pozwoleń na przeciąganie kabli po

słupach telefonicznych czy studzienkami kana-

lizacyjnymi (co zdarzyło mi się nie raz wykorzy-

stywać). Coś jeszcze? Tak:

• są łatwe w rozbudowie,

• nie wymagają niszczenia infrastruktury bu-

dynków,

• jedyne dostępne w plenerze,

• gwarantują daleki zasięg,

• zapewniają wysoką mobilność.

Sieci bezprzewodowe charakteryzują się po-

nadto stosunkowo niewielką ilością wad. A do

nich zaliczyć można przede wszystkim:

• możliwość braku pasm częstotliwości (zaję-

te przez inne sieci),

• droższy hardware,

• podatność na zakłócenia.

Niestety, sieci te są również niebezpieczne

– przynajmniej w wersji niemodyfikowanej.

Pierwsze klocki układanki

Ze względu na łatwość dostępu do Sieci wy-

magane stało się zaimplementowanie sze-

regu zabezpieczeń mających uniemożli-

wić osobom trzecim dostanie się do struktu-

ry wewnętrznej. Początkowo opracowano WEP

Hakowanienie sieci WiFi

stopień trudności

Pierwsze ustandaryzowanie rozwiązań połączeń

bezprzewodowych pojawiło się w roku 1997 – oznaczone

IEEE 802.11. Od tego czasu pojawiały się nowe rozwiązania

technologiczne, które systematycznie były standaryzowane.

Z artykułu dowiesz się

• jakie są najczęściej występujące niebezpie-

czeństwa w sieciach WiFi,

• jakie są najczęściej przeprowadzane ataki na

użytkowników sieci WiFi,

• w jaki sposób i do czego można wykorzystać

podatności w sieciach bezprzewodowych,

• na jakie niebezpieczeństwa narażeni są użyt-

kownicy hotspotów.

Co powinieneś wiedzieć

• podstawowe pojęcia dotyczące sieci bezprze-

wodowych,

• ogólne sposoby działania sieci WiFi i ich archi-

tekturę,

• teorię działania WEP,

• Podstawy użytkowania systemu Linux i jego

oprogramowania.

Bartosz Kalinowski

Wykorzystanie niezabezpieczonych sieci WiFi

hakin9 Nr 9/2007

www.hakin9.org

15

(http://pl.wikipedia.org/wiki/Wired_

Equivalent_Privacy), jednak szybko

wskazano w nim wiele luk i w stosun-

kowo krótkim czasie przedstawiono

praktyczne sposoby ataku na ten ro-

dzaj zabezpieczeń. Administratorzy,

wiedząc że potencjalny napastnik ma

możliwość uzyskania dostępu do ich

Sieci w czasie nie większym niż 5 mi-

nut, szybko zastosowali politykę do-

stępu opartą na filtrowaniu adresów

MAC. Wojna trwała dalej – złamanie

tego zabezpieczenia zajęło ludziom z

pewnym zasobem wiedzy około minu-

ty, ale za to skutecznie odebrało chęć

walki znakomitej większości script kid-

dies. Idąc dalej wojenną ścieżką na-

trafiamy na metodę polegającą na

blokowaniu rozgłaszania identyfikato-

ra SSID (Service Set IDentifier), czy-

li nie wyświetlaniu nazwy Sieci. Bar-

dzo przemawiającym zobrazowaniem

tej metody jest pomalowanie czarnych

kabli sieci LAN (skrętki UTP) rozcią-

gniętych środkiem żółtej ściany na jej

kolor – z daleka nie widać, że w bu-

dynku funkcjonuje sieć, ale wystarczy

podejść bliżej, żeby się o tym przeko-

nać. Wynika z tego, że można tylko

utrudnić, a nie uniemożliwić odkrycie

SSID – czas operacyjny: 1 minuta.

Łatwo zauważyć, że nawet kie-

dy trzeba złamać wszystkie 3 me-

tody opisane powyżej, czas uzyska-

nia dostępu do Sieci nie przekracza

15 minut.

Kolejnym krokiem podjętym w

celu zabezpieczenia sieci WiFi było

uwierzytelnianie przez EAP i 802.1X.

– znacznie utrudniające działania

potencjalnym agresorom. Przełama-

nie tych zabezpieczeń wymaga od

nas już pewnych bardziej zaawanso-

wanych umiejętności. Standard IEEE

802.1X był działaniem skierowanym

w bardzo dobrym kierunku. Jednak

ze względu na ograniczenie związa-

nie z uwierzytelnieniem tylko klienta

– daje możliwość zastosowania ata-

ku MITM – intruz może podszyć się

pod serwer i pobrać hasło niezbędne

do prawidłowej weryfikacji.

Drugim problemem jest fakt, iż po

pomyślnie zakończonym uwierzytel-

nieniu poszczególne pakiety nie za-

wierają żadnego przyporządkowa-

nia, co daje możliwość zastosowa-

nia session hijackingu (teoria: sta-

cja intruza przesyła żądanie zakoń-

czenia połączenia. Punkt dostępowy

ma jednak nadal otwarty port kon-

trolowany i dlatego napastnik może

uzyskać dostęp do Sieci).

Łączny czas potrzebny na prze-

łamanie tych zabezpieczeń w formie

podstawowej zawiera się w prze-

dziale od 10 minut do kilku godzin.

Na drodze dalszego rozwoju sie-

ci WiFi, w celu zwiększenia pozio-

mu bezpieczeństwa wprowadzo-

no algorytmy WPA i WPA2 (http:

//en.wikipedia.org/wiki/Wi– Fi_Pro-

tected_Access). W tym przypad-

ku złamanie zabezpieczeń związa-

Rysunek 1.

Tak małe urządzenie

jest w stanie bardzo skutecznie

zakłócić sieć WiFi. Choć kupno jest

drogie, stworzenie go na własną

rękę znacznie obniża koszta

Listing 1.

Aktywne sieci WiFi

#airodump– ng eth1

[CH 7 ][ Elapsed: 4 s ][ 2007– 06– 17 13:04

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:XX:XX:68:1X:XF 43 1 1 0 4 54 WPA XXXXXX

00:XX:XX:A2:DX:X3 47 1 0 0 4 54 WPA XXXXXX

00:XX:XX:68:0X:XB 44 3 1 0 1 54 WPA XXXXXX

00:XX:XX:A2:1X:X1 58 6 248 15 1 54 WPA XXXXXX

BSSID STATION PWR Lost Packets Probes

00:XX:XX:A2:FXX5 00:XX:AF:05:FX:XA 69 13 20 XXXXXX

(not associated) 00:XX:E3:7E:AX:X1 43 0 2 XXXXXX

00:XX:XX:A2:1X:X1 00:XX:F3:9F:4X:X7 52 14 14 XXXXXX

00:XX:XX:A2:1X:X1 00:XX:CF:68:6X:X4 62 38 13 XXXXXX

00:XX:XX:A2:1X:X1 00:XX:31:F9:EXXD 84 79 69

Listing 2.

Fałszywy MAC karty WiFi

[root@proxima:~]# ifconfig

eth1 Link encap:Ethernet HWaddr 00:A0:C5:29:a2:9a

inet addr:42.28.126.50 Bcast:42.28.126.51 Mask:255.255.255.252

inet6 addr: fe80::2a0:c5ff:fe92:84ff/64 Scope:Link

Listing 3.

Skrócony wynik działania programu nmap

nmap –sS –O –F –P0 10.0.1.1

Interesting ports on 10.0.1.1:

Not shown: 1234 closed ports

PORT STATE SERVICE

8080/tcp open http

..

hakin9 Nr 9/2007

www.hakin9.org

Atak

16

ne jest z zastosowaniem ataku słow-

nikowego i w zależności od stopnia

skomplikowania użytego hasła, mo-

że zająć kilka minut lub nie przy-

nieść pozytywnego rezultatu w cza-

sie uznawanym przez logikę ludzką

za dopuszczalny. Najbardziej sku-

tecznymi metodami zabezpieczenia

sieci WiFi są kombinowane sposoby

często zaczerpnięte z rozwiązań in-

nych problemów:

• PPPoE,

• IPSec (+WEP),

• inne.

PPPoE

O ile opisy metody IPSec + WEP poja-

wiają się w miarę często, o tyle meto-

da wykorzystująca PPPoE jest rzadko

wspominana. Zapewne wszyscy użyt-

kownicy Linuksa którzy mieli przyjem-

ność konfigurowania Neostrady, koja-

rzą tę nazwę, a wręcz mogą być zdzi-

wieni, jaki ma ona związek z sieciami

WiFi. Okazuje się, że całkiem ścisły:

gdyby nie PPPoE, każdy z linią telefo-

niczną w TP SA miałby dostęp do in-

ternetu – niestety tak nie jest, gdyż do-

stęp mają tylko użytkownicy posiada-

jący hasło i login przydzielony przez

dostawcę. Protokół PPPoE, jak widać,

skutecznie blokuje nieautoryzowany

dostęp do sieci, w tym WiFi, a poza

tym zapewnia wiele innych korzyści:

• możliwość zrezygnowania z

ukrywania SSID,

• możliwość zrezygnowania z kon-

troli dostępu związanej z filtrowa-

niem MAC,

• możliwość zrezygnowania ze

znacznie obciążającego AP za-

bezpieczenia, jakim jest WEP.

Związane jest to z tym, że nikt, kto

połączy się z Siecią, a nie zaloguje

się na indywidualny login i hasło,

nie uzyska do niej dostępu.

Dodatkowym atutem jest fakt, że

złamanie zarówno hasła, jak i logi-

nu w wielu przypadkach jest niewy-

konalne.

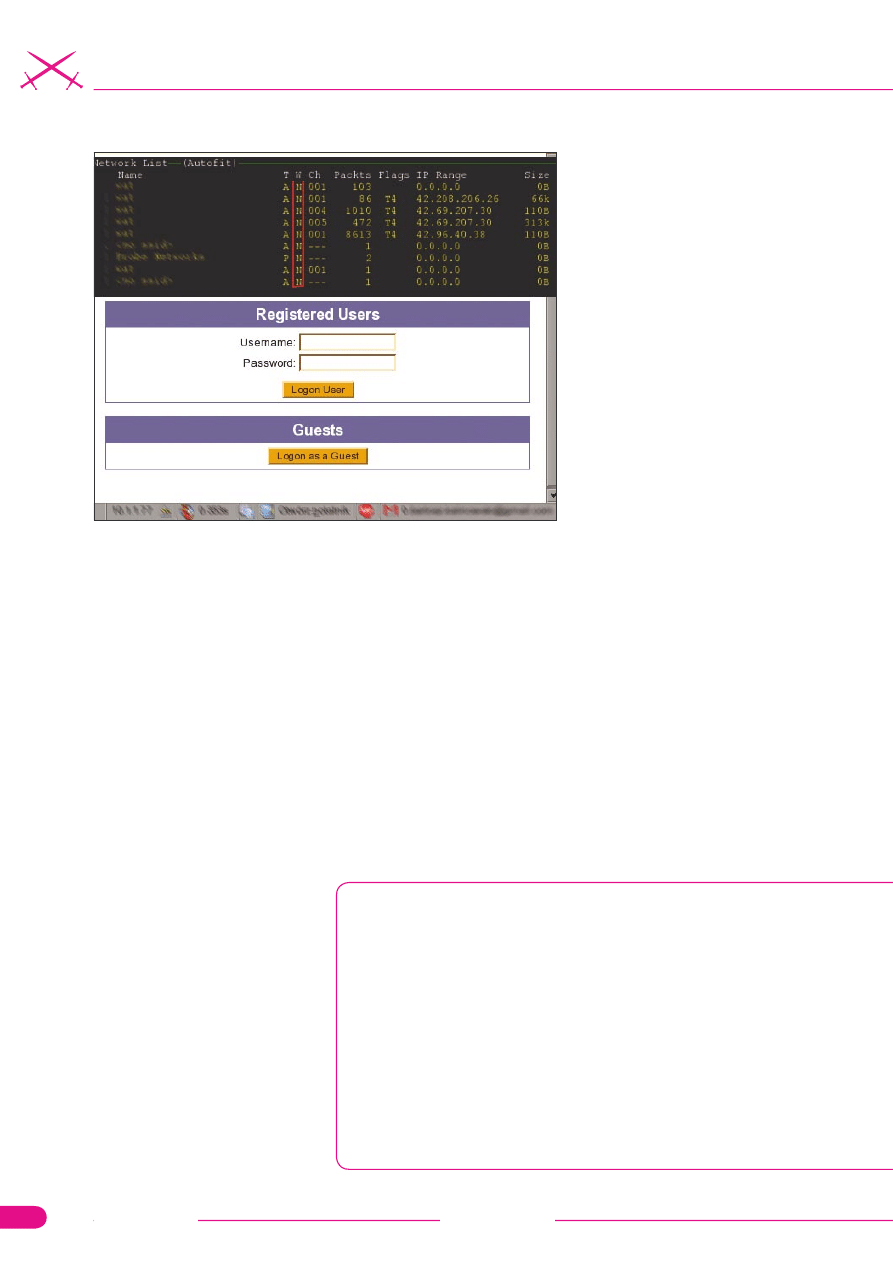

Na Rysunku 2 (górna część) ki-

smet wskazuje sieć otwartą. Każdy

bezproblemowo może podłączyć się

do Sieci i uzyskać adres IP, ale do-

piero po wprowadzeniu hasła i na-

zwy użytkownika (dolna część Ry-

sunku) otrzymuje możliwość ko-

rzystania z Internetu i jego zaso-

bów. Jest to bardzo skuteczne roz-

wiązanie, funkcjonalnie podobne do

PPPoE oraz proste we wdrożeniu.

Od słów do czynów

Dalszą część artykułu podzieliłem na

dwie części. Pierwsza dotyczy naru-

szenia bezpieczeństwa korporacji i

wszystkiego, co się z tym wiąże dla

danej firmy. Druga część dotyczy po-

jedynczego użytkownika korzystają-

cego z otwartych hotspotów lub nie-

zabezpieczonych Sieci. Sprzęt, jakim

dysponuję, to dwa laptopy uzbrojone

w system operacyjny, jakim jest Linux

i karty sieciowe firmy Lucent Techno-

logies – Orinoco Gold. Kartę tę wy-

brałem specjalnie, gdyż po pierwsze

ma zewnętrzne gniazdo antenowe, a

po drugie jest to karta, którą bez żad-

nych kłopotów obsługuje zarówno

system, jak i całe niezbędne dla nas

oprogramowanie. Z czego korzysta-

my i co może być przydatne: kismet,

airsnort, aircrack, nmap, ping, nes-

sus, wireshark, p0f, coWPAtty. Więk-

szość z wykorzystywanych progra-

mów jest bezpośrednio dostępna w

Rysunek 2.

Niedoświadczeni podróżnicy mogą się zdziwić – brak WEP/

WPA, logowanie do Sieci. Rozwiązanie HP

Przepisy

Kodeks karny (fragment):

• Art. 267.

§

1. Kto bez uprawnienia uzyskuje informację dla niego nie przeznaczoną,

otwierając zamknięte pismo, podłączając się do przewodu służącego do przekazy-

wania informacji lub przełamując elektroniczne, magnetyczne albo inne szczególne

jej zabezpieczenie podlega grzywnie, karze ograniczenia wolności albo pozbawie-

nia wolności do lat 2.

•

§

2. Tej samej karze podlega, kto w celu uzyskania informacji, do której nie jest

uprawniony, zakłada lub posługuje się urządzeniem podsłuchowym, wizualnym al-

bo innym urządzeniem specjalnym.

•

§

3. Tej samej karze podlega, kto informację uzyskaną w sposób określony w

§

1

lub 2 ujawnia innej osobie.

•

§

4. Ściganie przestępstwa określonego w

§

1– 3 następuje na wniosek pokrzyw-

dzonego.

Wykorzystanie niezabezpieczonych sieci WiFi

hakin9 Nr 9/2007

www.hakin9.org

17

Slackware po instalacji. Jeśli braku-

je jakiegoś oprogramowania, jest ono

dostępne do ściągnięcia w postaci

paczki na stronie linuxpackages.net,

a instalacja ogranicza się do wyda-

nia polecenia

installpkg

. Jeśli pakiet

nie występuje na wymienionej stronie

bądź gdy korzystamy z innych dystry-

bucji, a nie istnieją paczki dostosowa-

ne do naszego systemu, każdy z wy-

żej wymienionych programów trzeba

zainstalować ze źródeł.

W latach 50. po świecie krążyli

kurierzy rozwożący w teczkach przy-

kutych do ręki kajdankami ważne do-

kumenty. W roku 2007 dokumenty

podobne rangą często leżą na dys-

kach serwerów korporacyjnych lub

krążą w sieci firmowej.

Przypadek pierwszy

Istnieją ludzie, dla których wyszuki-

wanie Sieci jest sportem. Mógłbym

przedstawić wszystkie metody ata-

ku jako sport i rozrywkę, jednak tak

nie zrobię. Dlaczego? Odpowiedź

jest prosta – wykonując wielokrot-

nie audyty bezpieczeństwa Sieci,

podejście maksymalnie agresyw-

ne przynosiło najlepsze efekty i

wskazywało często niedostrzegal-

ne z początku błędy konfiguracyj-

ne oraz podatności systemów. Jak

dostaniemy palec – weźmiemy ca-

łą rękę.

Wychodzimy na łowy

Za cel obrałem sobie kancelarię

prawną z dwóch powodów:

• w strukturze Sieci mogą znajdo-

wać się dokumenty dotyczące

spraw prowadzonych przez ad-

wokatów zatrudnionych w firmie

– a wyciek takich informacji mo-

że być bardzo niebezpieczny,

• kancelaria zatrudnia administra-

tora, który dba o sieć wewnętrz-

ną oraz serwer poczty i http

– możliwe będzie podsłuchiwa-

nie użytkowników.

W trakcie pracy nad badaniem bez-

pieczeństwa Sieci i systemów za-

wsze stosuję zasadę realności – roz-

mowę o strukturze i zabezpiecze-

niach prowadzi przed testem oso-

ba, która testu nie przeprowadza.

Dopiero po zakończeniu testu i stwo-

rzeniu pierwszego raportu osoba,

która poznała strukturę, przeprowa-

dza test – ponownie z osobą która jej

nie znała - a następnie wyniki obu te-

stów są porównywane.

Jak przeprowadzić wstępną ana-

lizę Sieci? Określić:

• na którym kanale generowany

jest ruch,

• jakie adresy MAC mają klienci

oraz AP,

• wartości SNR (średni stosunek

wartości sygnału do szumu),

• SSID/ESSID,

• parametry zabezpieczeń (WEP/

WPA/WPA2/AES– CCMP/TKIP/

INNE),

• prawdopodobne miejsce umiesz-

czenia AP,

• miejsca umieszczenia anten,

• rodzaj firmy i charakter jej działal-

ności,

• dane właściciela, jak największej

liczby pracowników i administra-

tora.

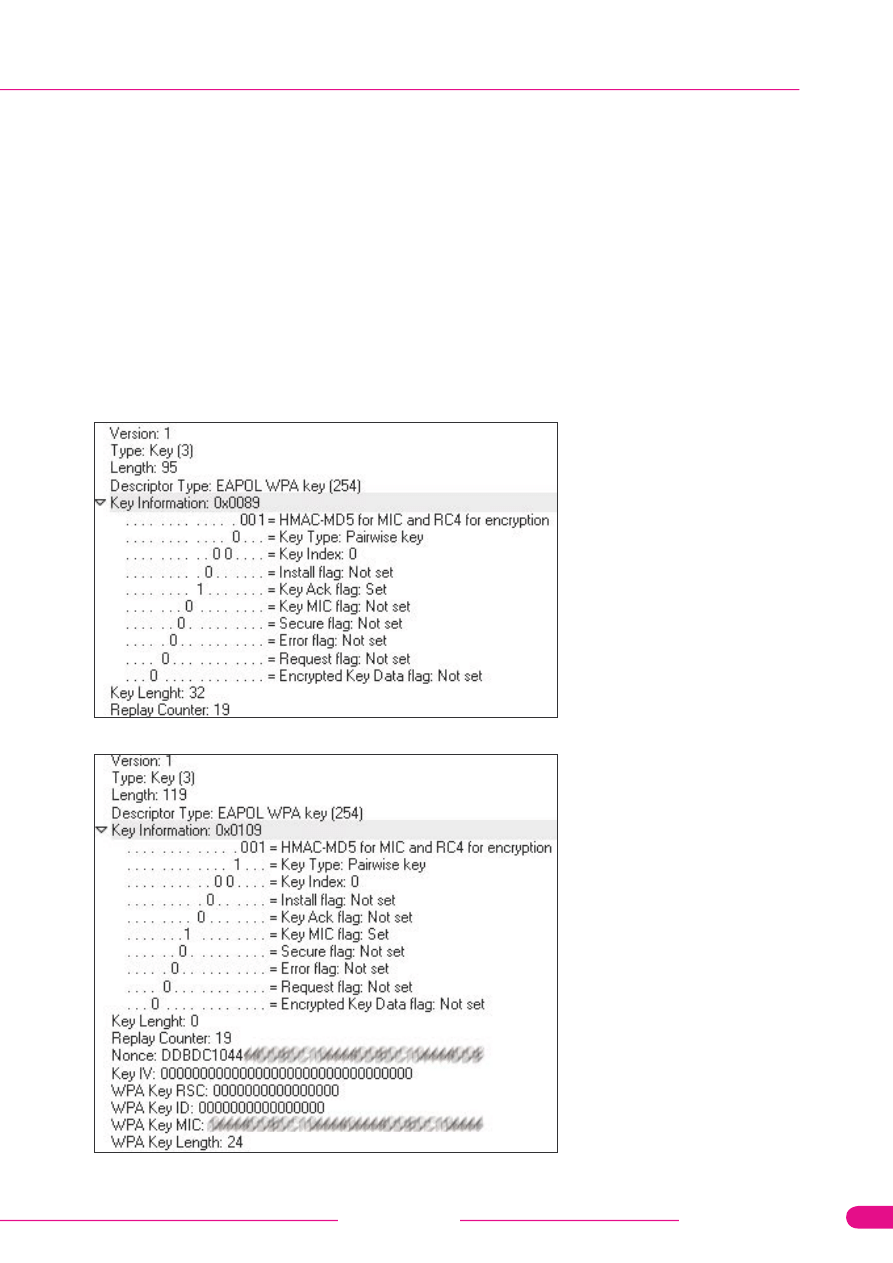

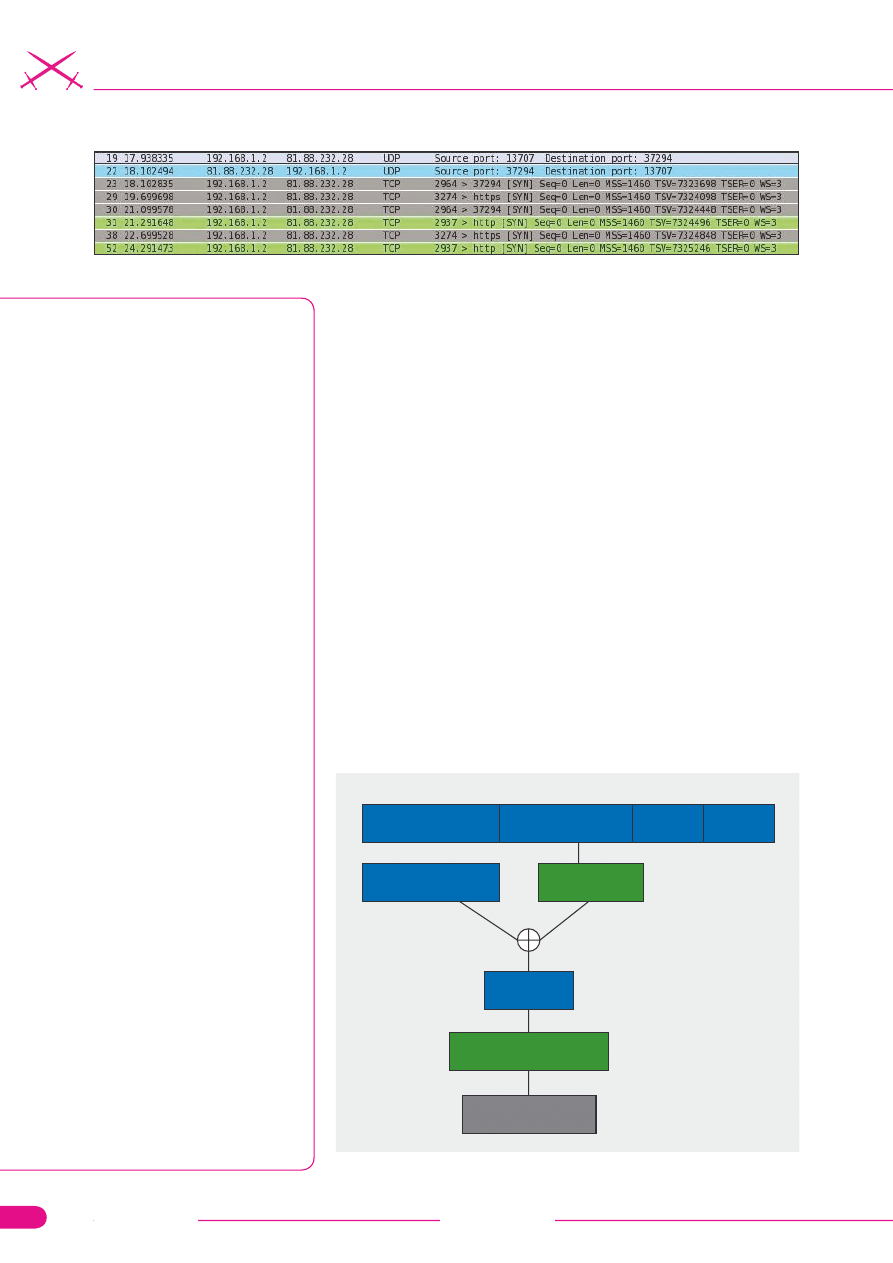

Rysunek 3.

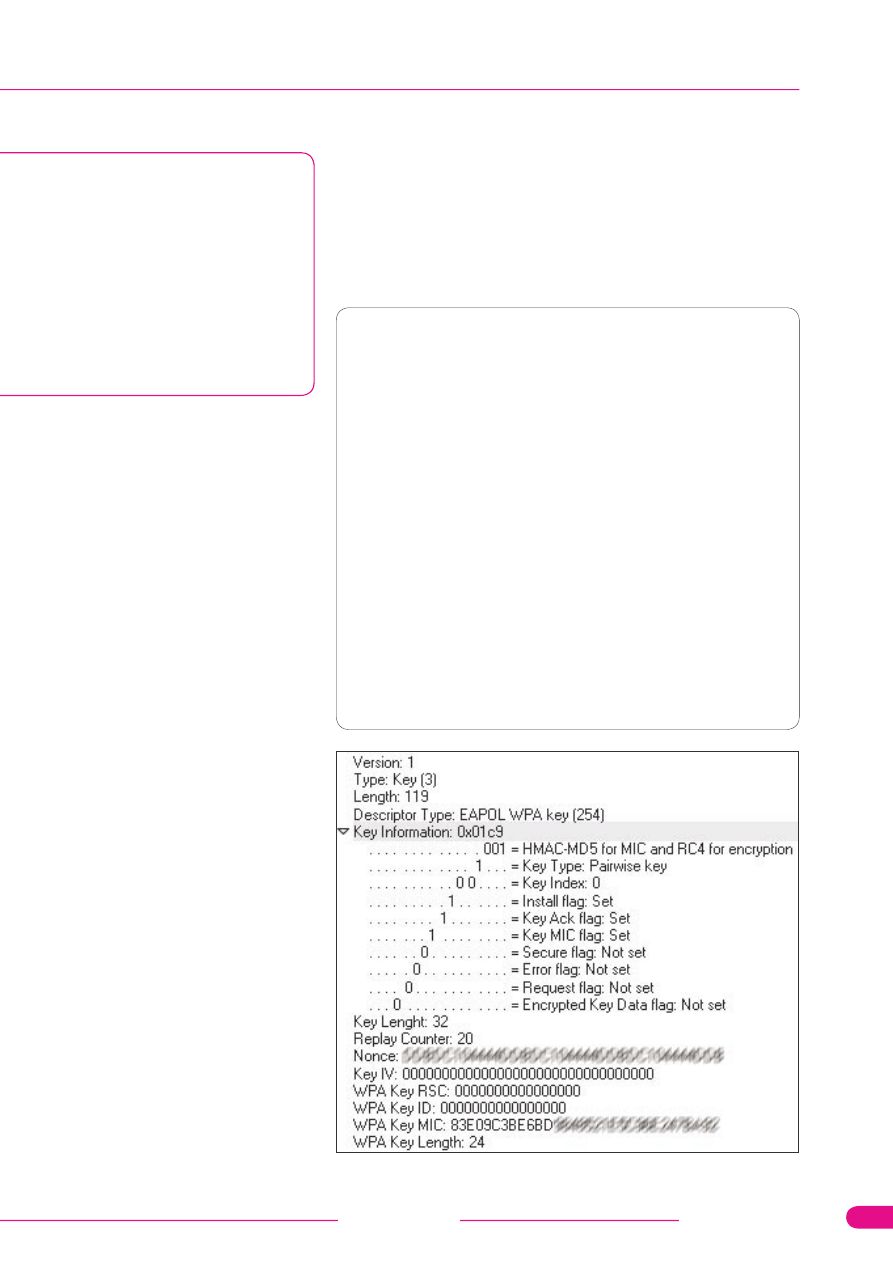

Pakiet 1

Rysunek 4.

Pakiet 2

hakin9 Nr 9/2007

www.hakin9.org

Atak

18

Są to dane, które być może staną

się bardzo pomocne przy dalszych

działaniach mających na celu uzy-

skanie uprawnień do korzystania z

Sieci, a są jednocześnie łatwe do

zdobycia.

Cel 1

Znajdując się na tyle blisko, by

sprzęt, który stosowałem, odbie-

rał sygnał Sieci, rozpocząłem anali-

zę. Po pierwsze, poszukiwanie Sie-

ci – za pomocą oprogramowania ki-

smet badam, na których kanałach

istnieje aktywny ruch sieciowy. Po-

zwoli mi to określić, które access

pointy są najaktywniejsze, a więc w

przypadku zastosowania WEPu bę-

dą najbardziej wydajne w zdobywa-

niu skolidowanych IV.

Chwilka czekania i widzimy, że

trzeba będzie się nieco wysilić: AP

z szyfrowaniem. Uruchamiamy airo-

dumpa w celu określenia sposobu ko-

dowania – WPA. W tym momencie 3/4

wszystkich warxrów poddaje się – na

nieszczęście administratora, nie my.

Często bywa tak, że administra-

torzy zaniedbują podstawowe rzeczy

– warto sprawdzić czy SSID nie znaj-

duje się na liście poniżej, gdyż może

okazać się, że nie trzeba zgadywać

kluczy WEP. Jedynym niezbędnym

zabiegiem może być przepisanie.

Wiemy już, że metodą zabezpie-

czenia jest WPA. Pozwala nam to

przyjąć pewną strategię – musimy

zdobyć pakiety, w których znajdują

się dane, zawierające w sobie dane

procesu autoryzacji (handshake).

Patrząc na ramkę (Czas działa-

nia coWPAtty) możemy stwierdzić,

że łamanie hasła jest szaleństwem,

jednak z doświadczenia i badań

wynika coś zupełnie innego. Decydują-

cym czynnikiem w tym przypadku jest

człowiek – z natury bywa tak, że jeśli

już ktoś wysilił się do zastosowania

WPA, wymyślił krótkie hasło – często

jest to nazwa SSID lub jej odmiany.

Zaczynamy

Po pierwsze, jak pisałem wcześniej,

musimy zdobyć pakiety WPA– PSK

TKIP/EAP/802.1x zawierające nego-

cjację sesji między AP, a użytkowni-

kiem. W tym celu wykorzystamy wi-

reshark.

Oczekiwanie na pojawienie się

wszystkich 4 wymaganych pakietów

może trwać bardzo długo, dlatego też

proponuję metodę aktywną – zmusi-

my zalogowanego klienta do rozłą-

czenia i ponownego połączenia z AP.

Oto dwa sposoby, które pozwalają

nam osiągnąć postawiony sobie cel:

#aireplay –ng –0 1 –a <BSSID> –c <MAC_

klienta> ath0

lub wygenerowanie pakietu rozłą-

czającego za pomocą airforge:

Często stosowane na-

zwy SSID oraz klucze

WEP

3com AirConnect

SSID: 'comcomcom'.

3com other Access Points

SSID: '3com'

Addtron

SSID: 'WLAN'

Cisco Aironet

SSID: 'tsunami' ; '2'

Apple Airport

SSID: 'AirPort Network' ; 'AirPort

Netzwerk'

BayStack

SSID: 'Default SSID'

MAC addr: 00:20:d8:XX:XX:XX

Compaq

SSID: 'Compaq'

Dlink

SSID: 'WLAN'

INTEL

SSID: '101' ; 'xlan' ; 'intel' ; '195'

LINKSYS

SSID: 'linksys'

WEP key 1: 10 11 12 13 14 15

WEP key 2: 20 21 22 23 24 25

WEP key 3: 30 31 32 33 34 35

WEP key 4: 40 41 42 43 44 45

Netgear

SSID: 'wireless'

WEP KEY1: 11 11 11 11 11

WEP KEY2: 20 21 22 23 24

WEP KEY3: 30 31 32 33 34

WEP KEY4: 40 41 42 43 44

MAC: 00:30:ab:xx:xx:xx

SMC Access Point

SSID: 'WLAN'; 'BRIDGE'

HTTP: user: default pass: WLAN_

AP

MAC: 00:90:d1:00:b7:6b (00:90:

d1:xx:xx:xx)

SSID: '; '101

WEP key 1: 10 11 12 13 14 15

WEP key 2: 20 21 22 23 24 25

WEP key 3: 30 31 32 33 34 35

WEP key 4: 40 41 42 43 44 45

ZYXEL Prestige 316 Gateway

SSID: 'Wireless'

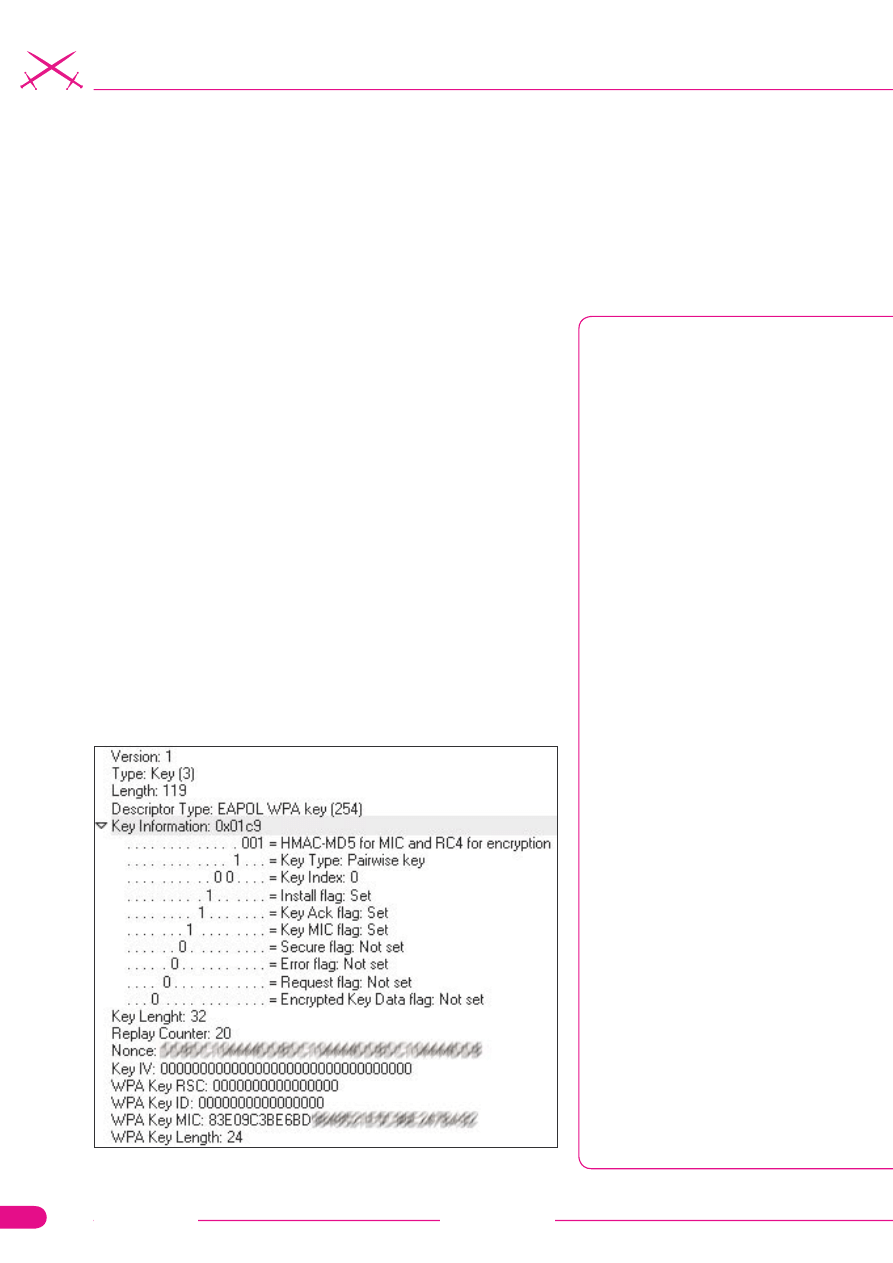

Rysunek 5.

Pakiet 3

Wykorzystanie niezabezpieczonych sieci WiFi

hakin9 Nr 9/2007

www.hakin9.org

19

#airforge 00:09:5E:3C:80:31 00:23:

3A:4F:10:11 deauth.cap

#aireplay –m 26 –u 0 –v 12 –w 0 –x 1 –r

deauth.cap eth0

Wstrzykujemy pakiety przez około

10–20 sekund, po czym zatrzymu-

jemy program.

Następnym krokiem będzie odfil-

trowanie zbędnego ruchu z logu snif-

fera i znalezienie interesujących nas

pakietów.

Pierwszym problemem, który się

przed nami pojawia (a to ze wzglę-

du na bardzo ważny fakt, iż musimy

posiadać dokładnie 4 pakiety wyko-

rzystywane w procesie autoryza-

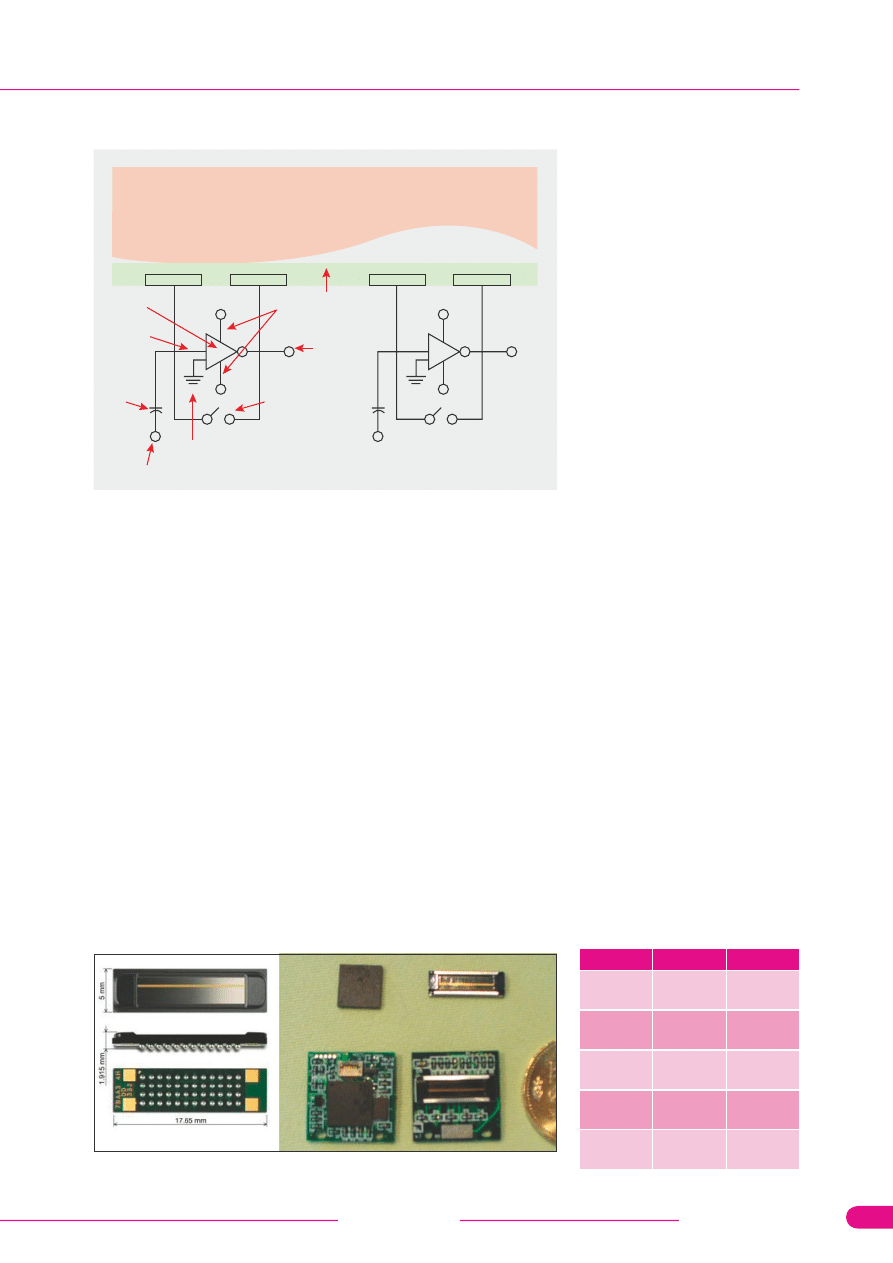

cji), jest sposób wyselekcjonowa-

nia owych pakietów. Na szczęście

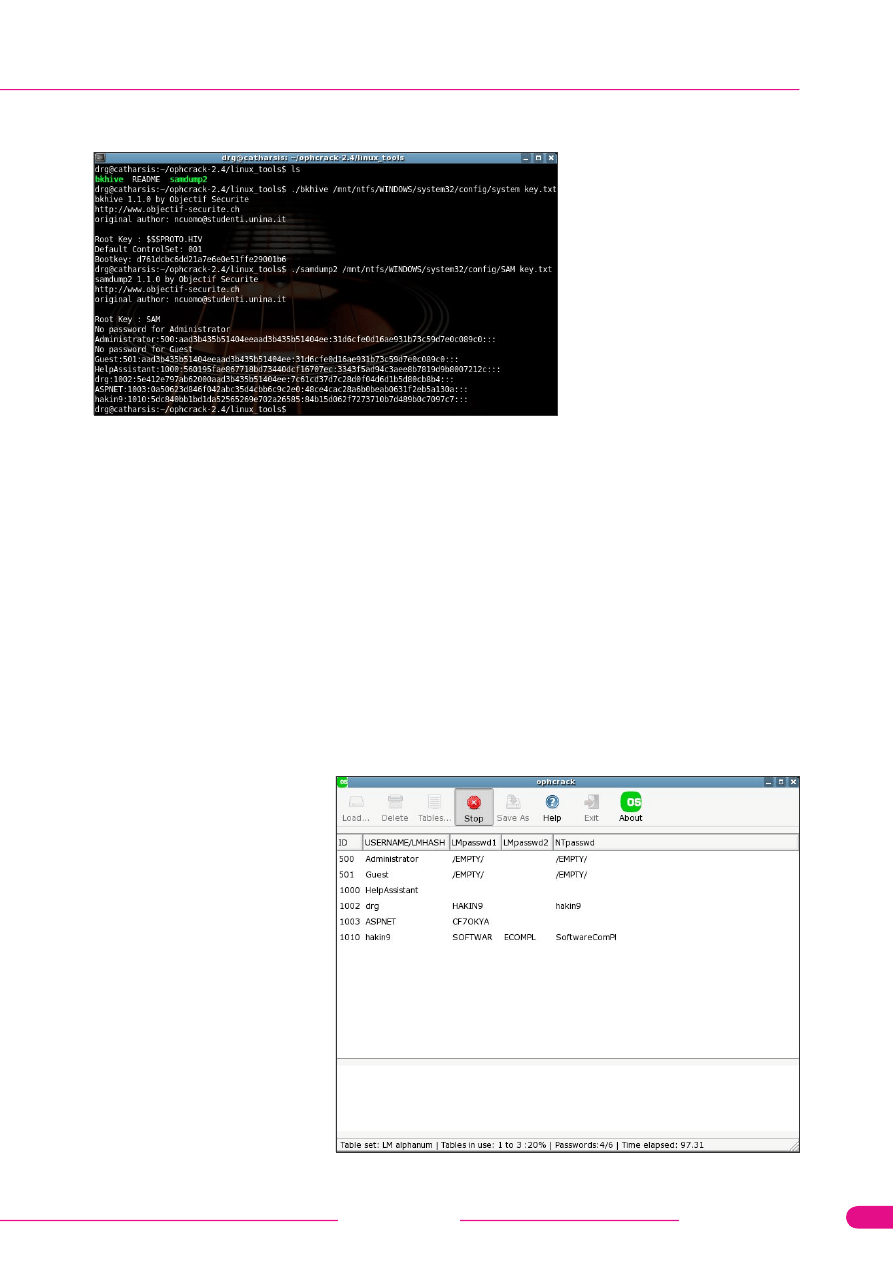

przychodzi tu z pomocą specyfika-

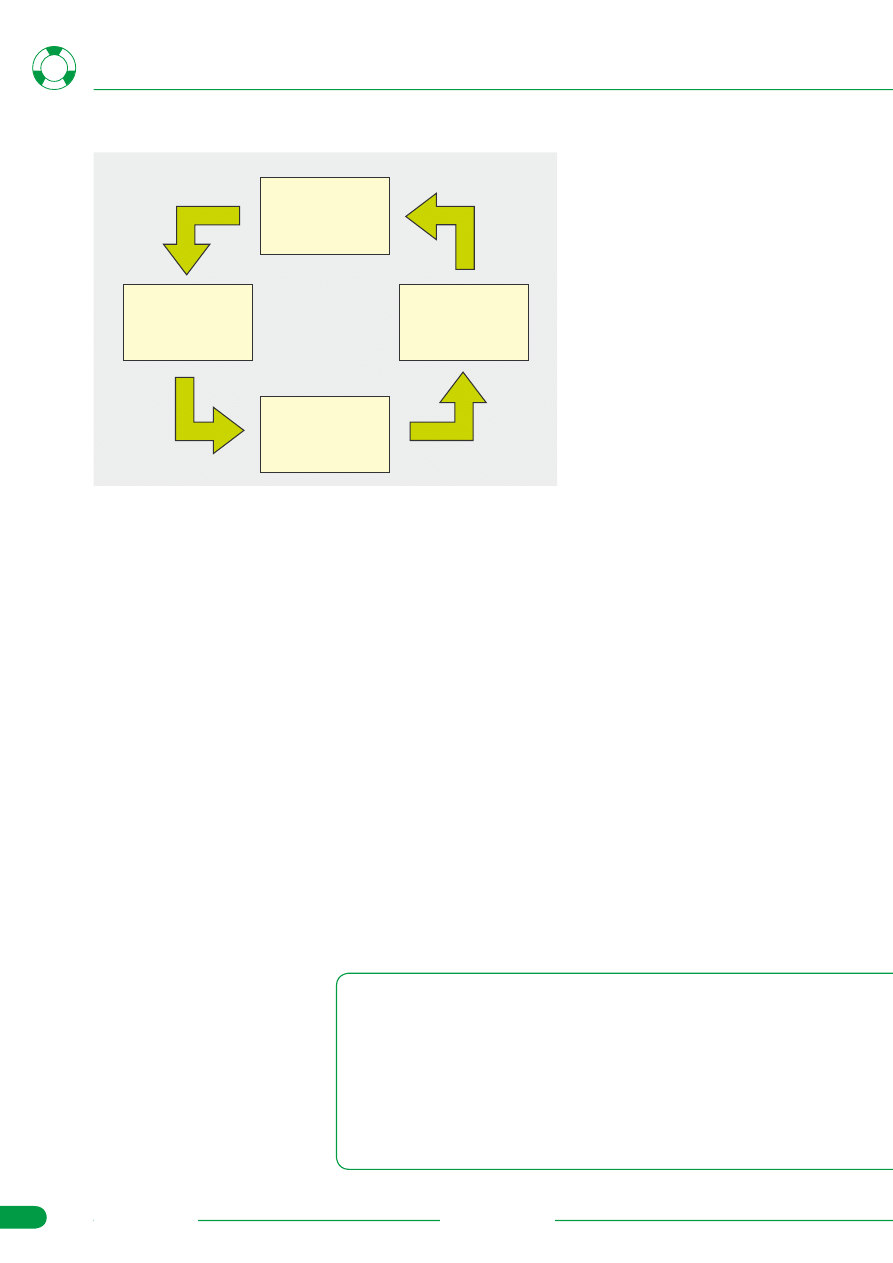

cja 802.11. Rysunki 3–6 przedsta-

wiają budowę pakietów których po-

szukujemy.

Fakty które zauważamy: ACK

– ustawione tylko w pakietach wy-

chodzących z AP, informacje o kodo-

waniu pojawiają się tylko w pakietach

2 i 3. Oprogramowanie, z którego ko-

rzystamy, automatycznie sprawdza,

czy przechwycone pakiety zawiera-

ją informacje niezbędne do złama-

nia szyfrowania WPA. Jeśli jakiekol-

wiek informacje znajdujące się w pa-

kietach będą niekompletne, cały pro-

ceder zakończy się fiaskiem. Admini-

strator naszego celu ułatwił nam za-

danie – SSID jest nazwą firmy i jest

widoczny publicznie. Co zrobić w

przypadku jeśli SSID jest niewidocz-

ny? Polecam metodę Kevina Mitnicka

– po prostu zadzwonić i się zapytać.

Jeśli jednak ktoś woli bardziej subtel-

ne sposoby – możemy oczekiwać, aż

jakiś użytkownik w Sieci zacznie ge-

nerować ruch i korzystać z progra-

mu kismet w celu analizy SSID. Jeśli

w dalszym ciągu nie jesteśmy w sta-

nie odkryć upragnionego w tej chwi-

li SSIDu, możemy zastosować meto-

dę kija: użyć programu typu void11,

essid_jack lub podobnych (np. meto-

dy zastosowanej do siłowego zdoby-

cia pakietów), które powodują rozłą-

czenie użytkowników. Istnieje wielkie

prawdopodobieństwo, że użytkow-

nicy stosują metodę automatyczne-

go łączenia z Siecią, co może często

powodować przesłanie SSID w po-

staci tekstowej. Mając SSID, słownik

Czas działania coWPAtty

Przy tworzeniu 8-literowego hasła skła-

dającego się z literek i cyfr mamy 8 po-

zycji, na których może wystąpić jeden z

36 znaków. Daje w sumie nam to 36x8

możliwych kombinacji. Zakładając, że

średni czas sprawdzania hasła dla pro-

gramu zajmuje 1/70 sekundy, jesteśmy

w stanie w ciągu 24 godzin sprawdzić

6048000 haseł. Praca domowa: ile po-

trwa złamanie metodą brute force ha-

sła 25-znakowego zbudowanego z

wielkich i małych liter oraz cyfr?

Rysunek 6.

Pakiet 4

Listing 4.

Logowanie na konto ftp

[ocp@proxima:~]$ ftp XXX.arcz.XXX

Connected to mut.arcz.net.

220 ProFTPD 1.3.1rc2 Server (fTP;) [83.26.XX.XXX]

Name (XXX.arcz.XXX): ocp

331 Password required for ocp.

Password:

230 User ocp logged in.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> quit

221 Goodbye.

Listing 5

Przykład przechwyconych danych. Hasło ftp. Ruch http

dsniff: listening on eth1

06/14/07 22:48:58 tcp 42.63.1XX.XX.3585 – > XXX.arcz.XXX.21 (ftp)

USER ocp

PASS hh4d6ff

Lub mniej czysty log:

tcpdump: listening on eth1, link– type EN10MB (Ethernet), capture size 96

bytes

22:59:00.222822 IP (tos 0x0, ttl 64, id 17438, offset 0, flags [DF],

proto: UDP (17), length: 55)42.63.1XX.XX .1769 > 42.63.1XX.XX.domain:

[udp sum ok] 54862+ A? www.wp.pl. (27)

hakin9 Nr 9/2007

www.hakin9.org

Atak

20

haseł, odpowiednie oprogramowanie

oraz przechwycone pakiety możemy

rozpocząć walkę.

Co zaweierają przechwycone pa-

kiety:

• pakiet 2 – wartość Snonce,

• pakiet 3 – wartość Anonce, adres

MAC [użytkownika oraz AP],

• pakiet 4 – wartość MIC i pa-

kiet EAPoL [wykorzystywane

do testu MIC z wygenerowane-

go klucza MIC H9/1/2006 lub

http://wifinetnews.com/archives/

002452.html – informacje na te-

mat słabości doboru haseł WPA].

Mając już niezbędne pakiety, zasób

wiedzy i odpowiednią motywację, je-

steśmy gotowi na poświęcenie czasu

naszego procesora:

#cowpatty –f [slownik] –r [log] –s

XXXXXX [ssid]

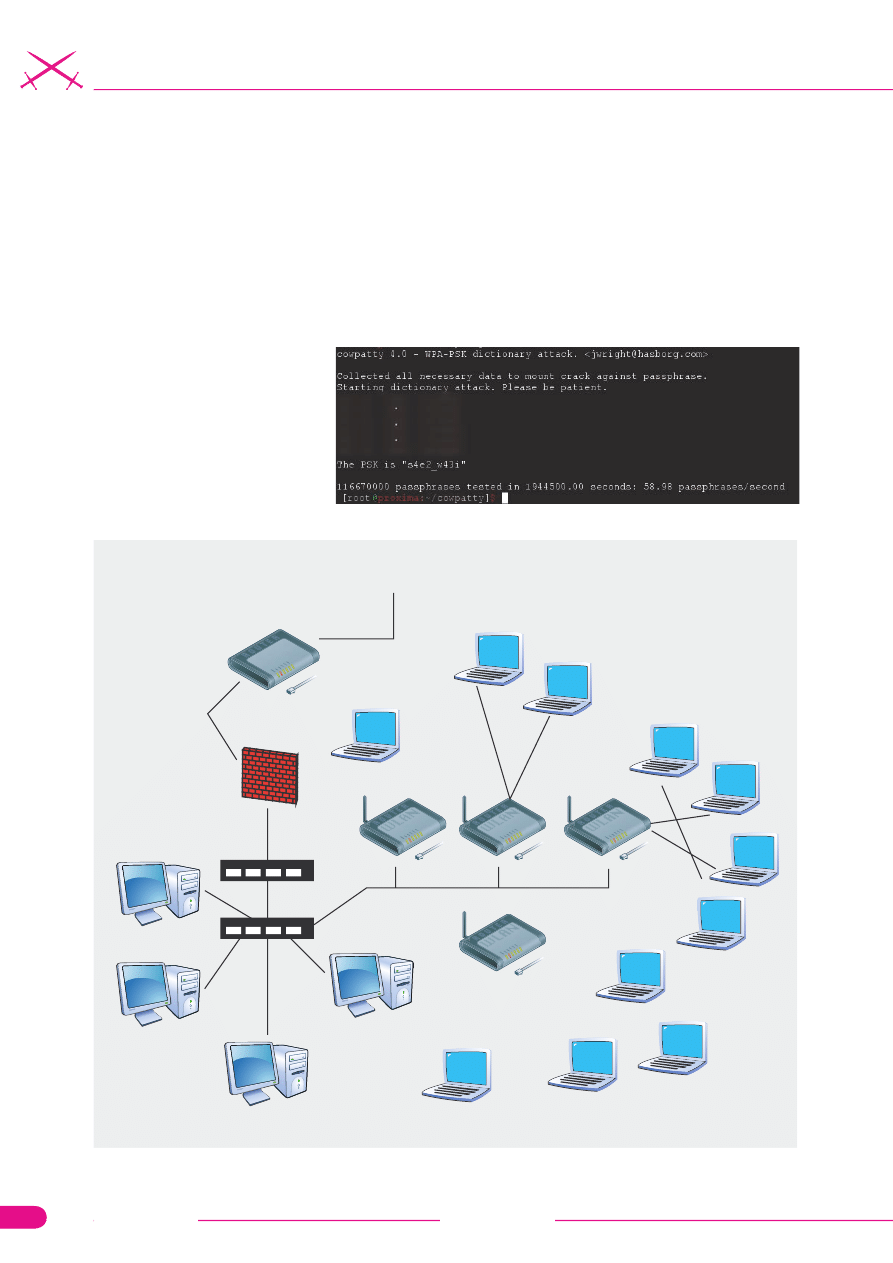

Mieliśmy szczęście – po 12 godzi-

nach hasło zostało znalezione w

słowniku – s4e2_w43i. Skąd w mo-

im słowniku takie nazwy? Od pew-

nego czasu, obserwując sposoby

tworzenia haseł na jednym z porta-

li zarządzanych przeze mnie, odkry-

łem, że coraz częściej użytkownicy

przerabiają proste hasła typu - jak

w przykładzie – siec_wifi, zamienia-

jąc pewne literki na ich liczbowe od-

powiedniki wzięte z klawiatury tele-

fonu. I w taki oto sposób pod cyfer-

ką 5 może kryć się j, k, lub l. War-

to także dodać do słownika wszel-

kie literowe permutacje nazwy

SSID oraz nazwy firmy. Prócz tego

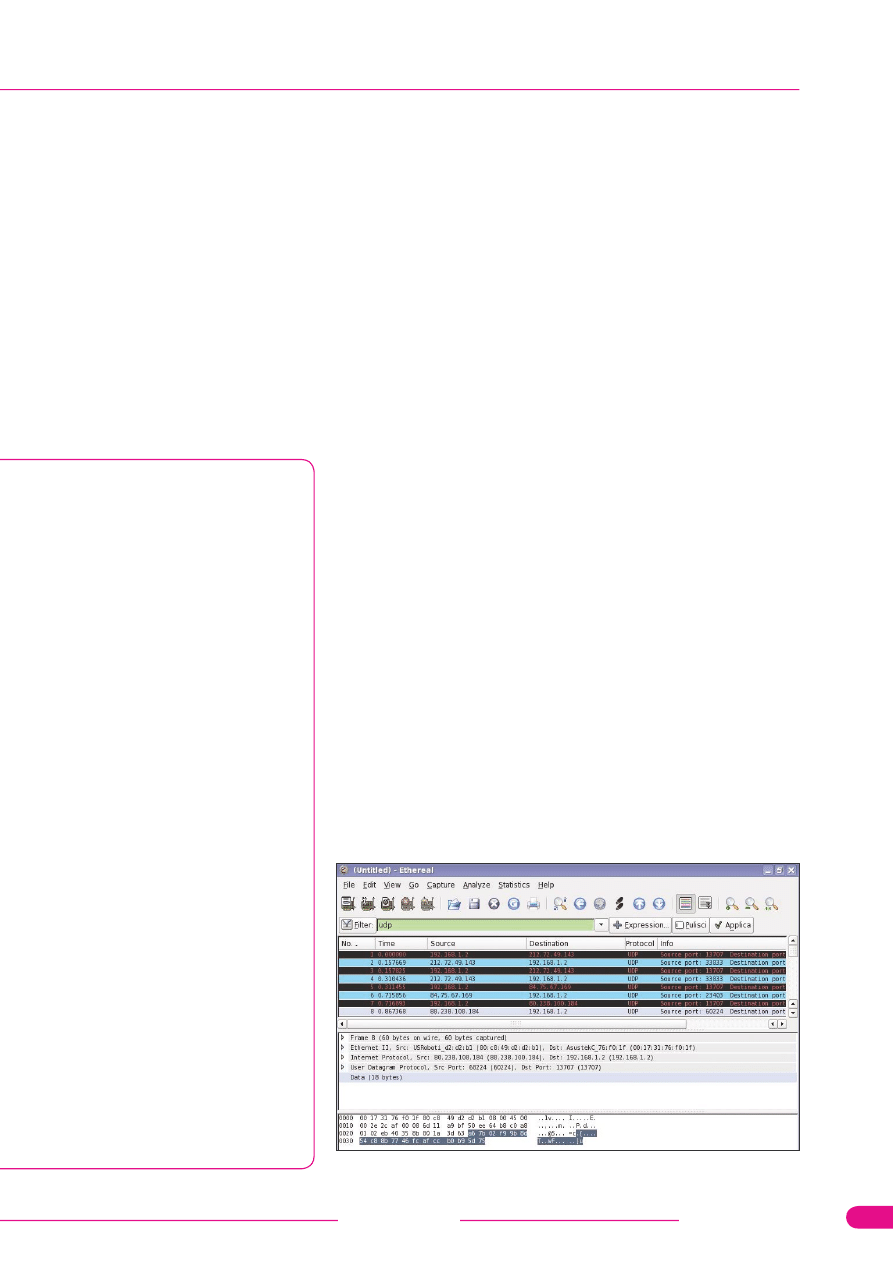

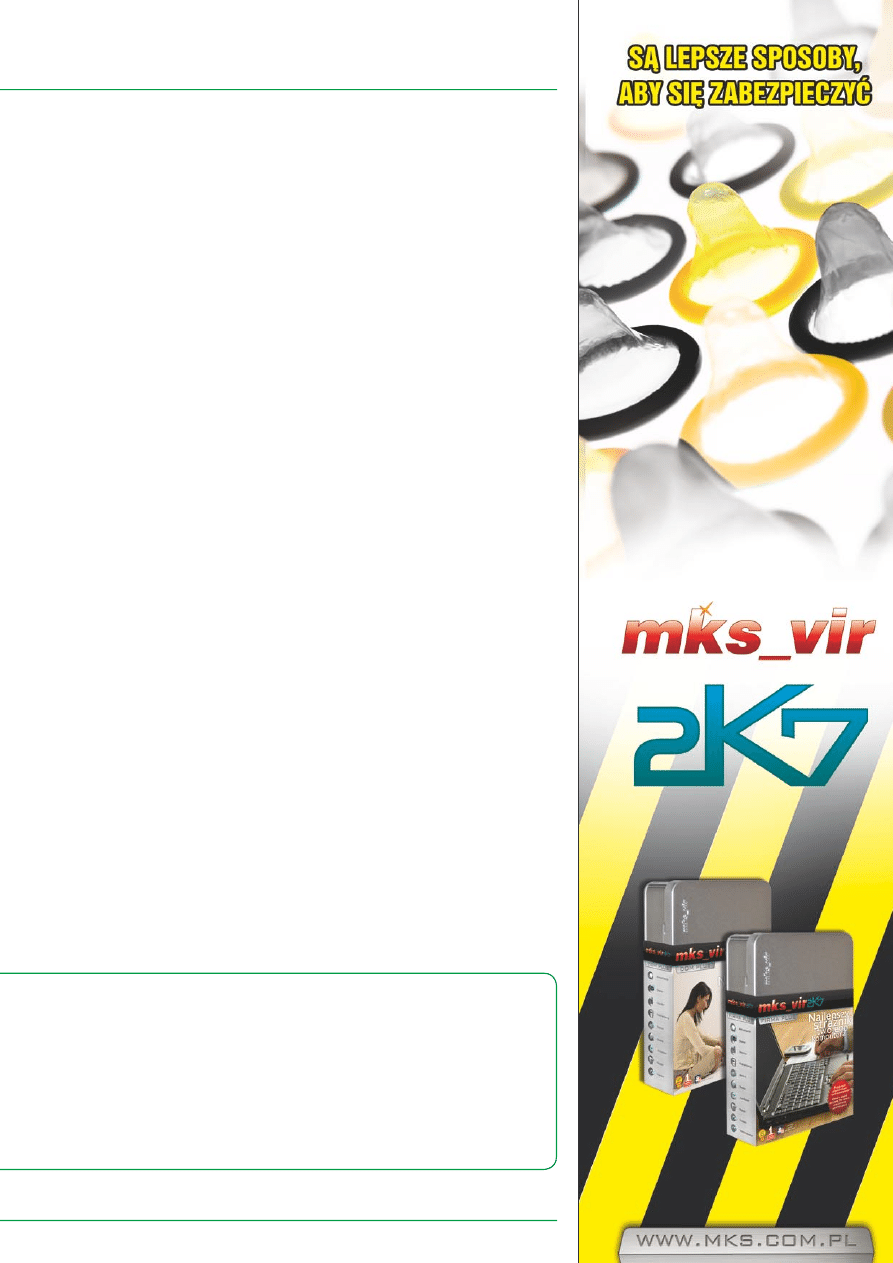

Rysunek 7.

coWPAtty

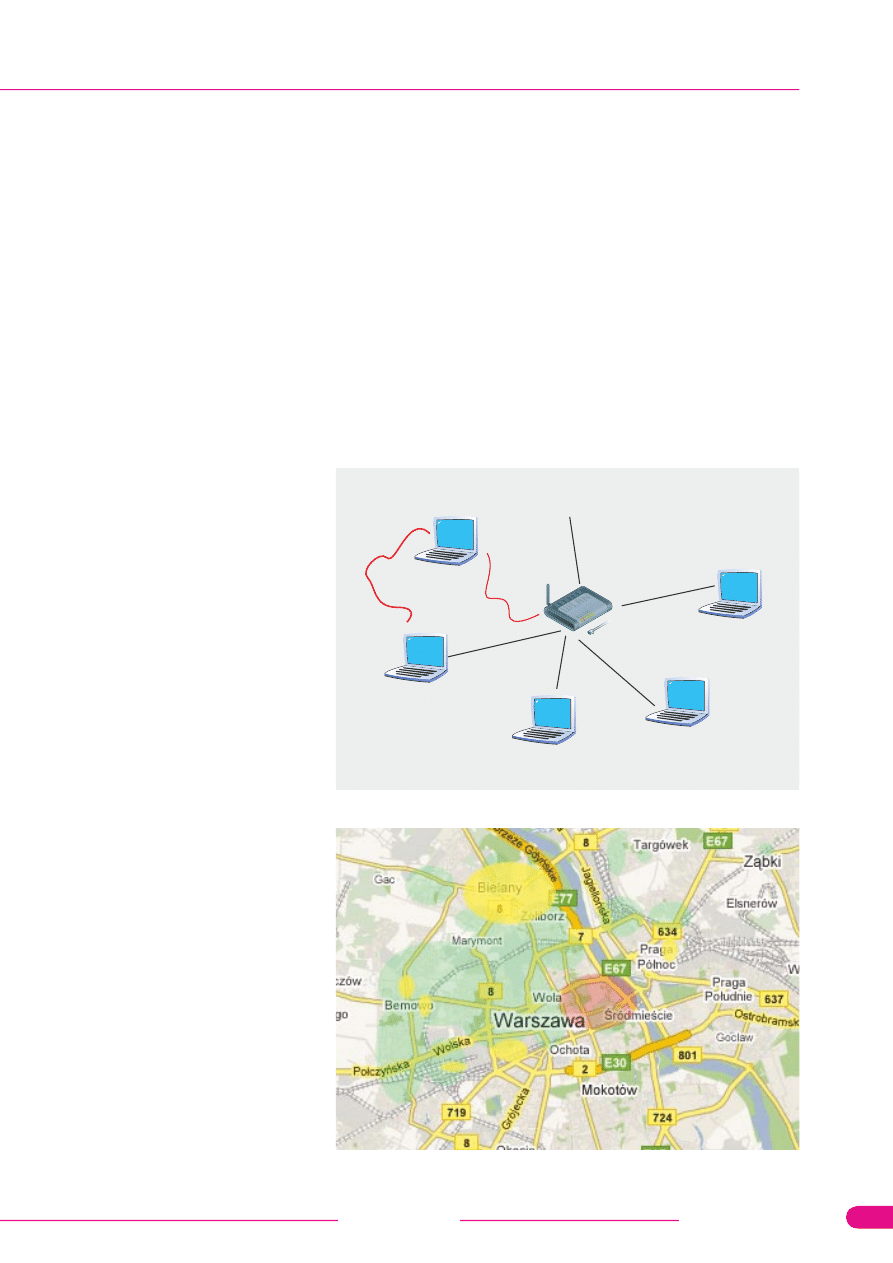

Rysunek 8.

Nowy problem administratorów sieci WiFi – niezabezpieczony AP rozgłaszający sygnał Sieci

INTERNET

Router

Firewall

sieć lan

intruz

sieć wifi - nielegalna

nielegalny AP

sieć wifi

Wykorzystanie niezabezpieczonych sieci WiFi

hakin9 Nr 9/2007

www.hakin9.org

21

warto wygenerować specjalny słow-

nik dla danej Sieci w którym hasła

będą zbudowane na zasadzie <ciąg

znaków>nazwa firmy<lub wszel-

kie literowe permutacje><ciąg zna-

ków>. Pragnę zauważyć, że części

ujęte w nawiasy <> mogą, ale nie

muszą wystąpić.

Często spotykałem się z sytu-

acją, w której <ciąg znaków> był:

nazwą firmy zapisaną od końca, na-

zwą SSID, nazwą SSID zapisaną od

końca, ciągiem liter zaq, xsw cyfer-

kami 12, 1234, 098, 09 lub ciąga-

mi złożonymi będącymi ich konkate-

nacją. Trzeba pamiętać, że im sku-

teczniejszy stworzymy słownik, tym

większe mamy szanse powodzenia.

Cel: złamanie zabezpieczeń Sieci.

Czas: 14 godzin.

Efekt: złamanie zabezpieczeń Sieci.

Ocena: 6/10.

Plusy:

• hasło nie występujące w typo-

wych słownikach,

• zastosowanie WPA.

W tej części zajmę się jedynie omó-

wieniem dalszych przypadków ata-

ku na Sieć.

Przypadek 2

Historia wygląda identycznie jak

poprzednio. Jedyna różnica pole-

ga na tym, że hasła nie udało się

złamać w czasie 7 dni. Dlatego też

zaprzestałem dalszych prób zła-

mania, a w czasie, gdy komputer

pracował nad hasłem, ja pracowa-

łem nad rozpoznaniem infrastruktu-

ry Sieci.

Podstawowymi narzędziami by-

ły dla mnie kismet, wireshark i airo-

dump–ng.

Kilkudniowa analiza ruchu sie-

ciowego wokół siedziby firmy po-

zwoliła mi wnioskować, że we-

wnątrz zabezpieczonej przy po-

mocy WPA sieci istnieje AP z za-

bezpieczeniem WEP. Zaintereso-

wałem się tym AP i poddałem go

próbie sił. (Metody łamania WEP

są opisane w h9/1/2006.) Silne ha-

sło WEP pomimo wszystko zosta-

ło bardzo szybko złamane. Ana-

liza wewnętrzna Sieci pozwoli-

ła mi określić, że AP, do którego

się podłączyłem, nie jest oficjal-

nym AP sieci. Najbardziej prawdo-

podobne jest, że został on urucho-

miony przez jednego z użytkowni-

ków w celu rozprzestrzeniania Sie-

ci innym użytkownikom. Jest to

charakterystyczne działanie, bar-

dzo szkodliwe dla Sieci.

Cel: złamanie zabezpieczeń

Sieci.

Czas: 120 godzin.

Efekt: wykrycie nielegalnych

źródeł dostępu do Sieci.

Ocena: 2/10.

Plusy: zastosowanie WPA, silne hasło.

Minusy: brak zainteresowania Siecią

przez administratora.

Opis przypadku

Nielegalne rozdzielanie łącza jest

bardzo popularne wśród sieci ka-

blowych, ale jak się okazuje - wśród

sieci WiFi także. Może to wynikać

z bardzo prozaicznych przyczyn

– jeśli nic nie ogranicza widoczno-

ści anten, Internet można rozdzie-

lać na odległość kilometrów. W du-

żych miastach może być z tym kło-

pot, ale wystarczy, by pracownik

miał możliwość przekazania sygna-

łu, a na pewno znajdzie kogoś, kogo

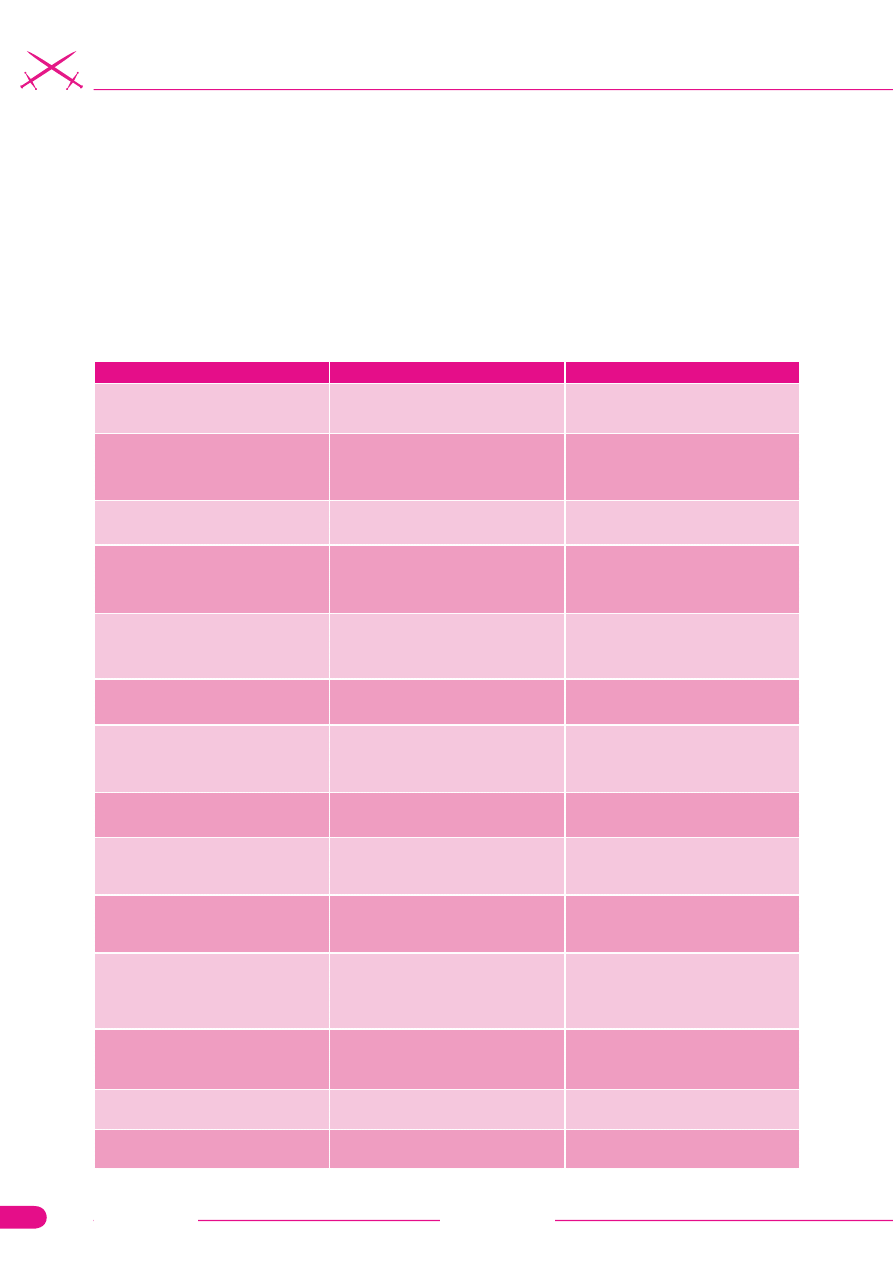

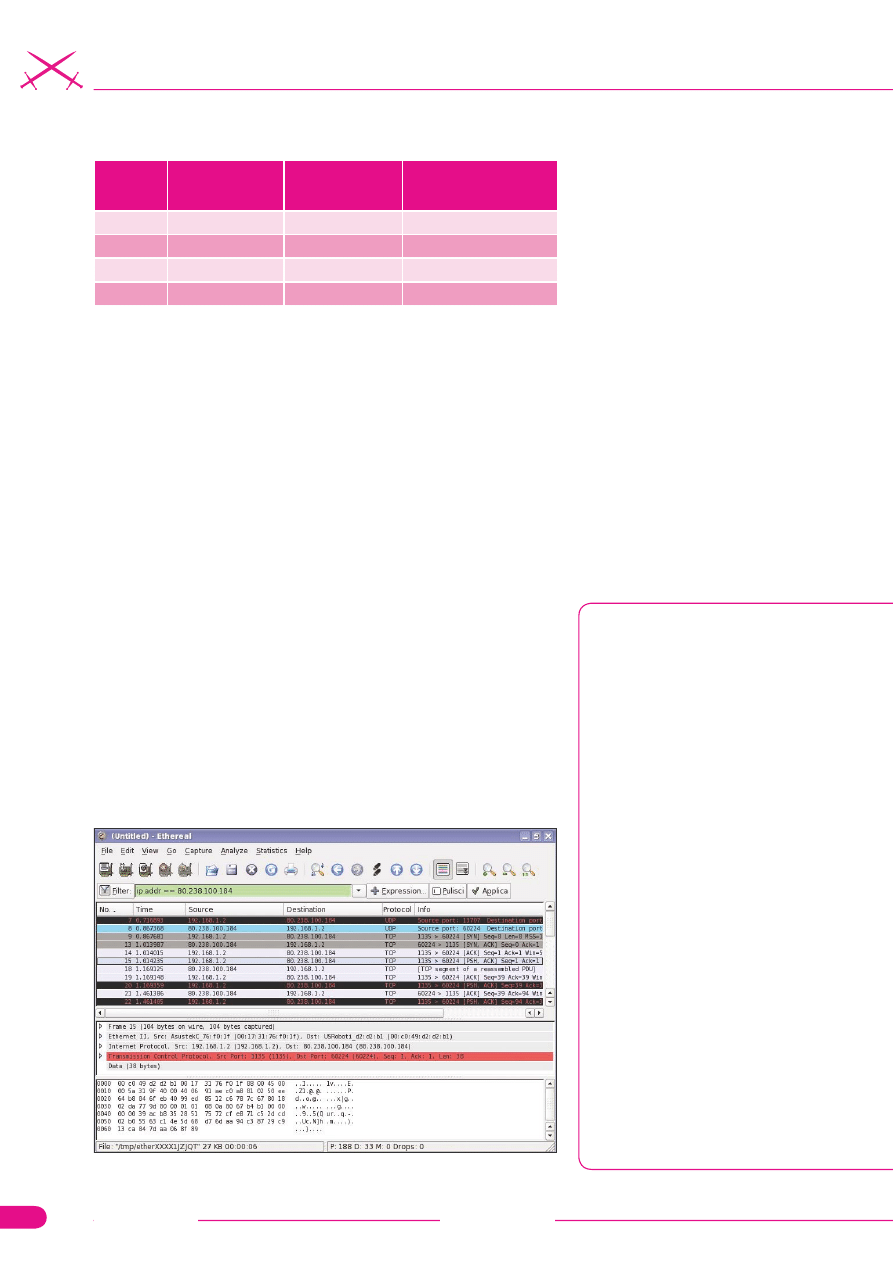

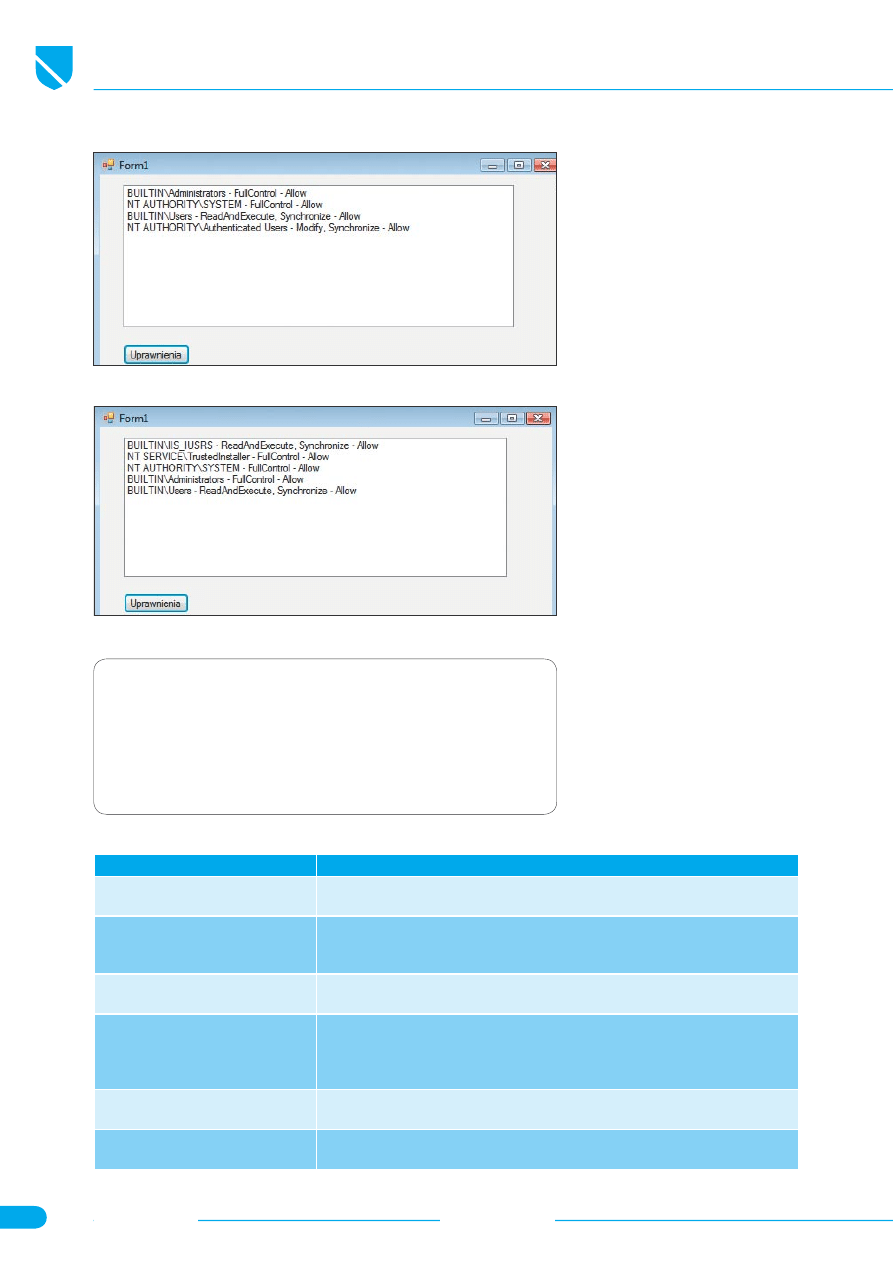

Rysunek 9.

Uproszczone zobrazowanie ataku MITM

Rysunek 10.

Warszawa pod względem bezpieczeństwa WiFi

INTERNET

Intruz

nieprawidłowy ruch

przez komputer intruza

atakowany komputer

inne komputery podłączone do hotspota

prawidłowy ruch

hotspot <-> komputer

hakin9 Nr 9/2007

www.hakin9.org

Atak

22

zainteresuje szybkie łącze interneto-

we za darmo lub za niewielkie opła-

ty w stosunku do jakości i szybkości

połączenia.

Jest to tylko jeden z możliwych

powodów istnienia RAP (rouge ac-

cess point).

Kto mógłby to zrobić w twojej fir-

mie i dlaczego?

• pracownik – w celu przeprowa-

dzania ataków w Internecie, w

celu udostępniania Internetu, w

celu ściągania i udostępniania

nielegalnych treści,

• intruz – w celu wykorzystania sil-

niejszego sygnału RAPu do prze-

prowadzenia ataku MITM, a na-

stępnie uzyskania dostępu do

sieci wewnętrznej,

• natura – w przypadku zaniku za-

silania lub innych negatywnych

czynników zewnętrznych spraw-

ny AP uległ przekonfigurowaniu.

Mając już wszelkie niezbędne infor-

macje udajemy się ponownie pod sie-

dzibę firmy w celu zalogowania się do

Sieci i wykonania rozpoznania we-

wnętrznego.

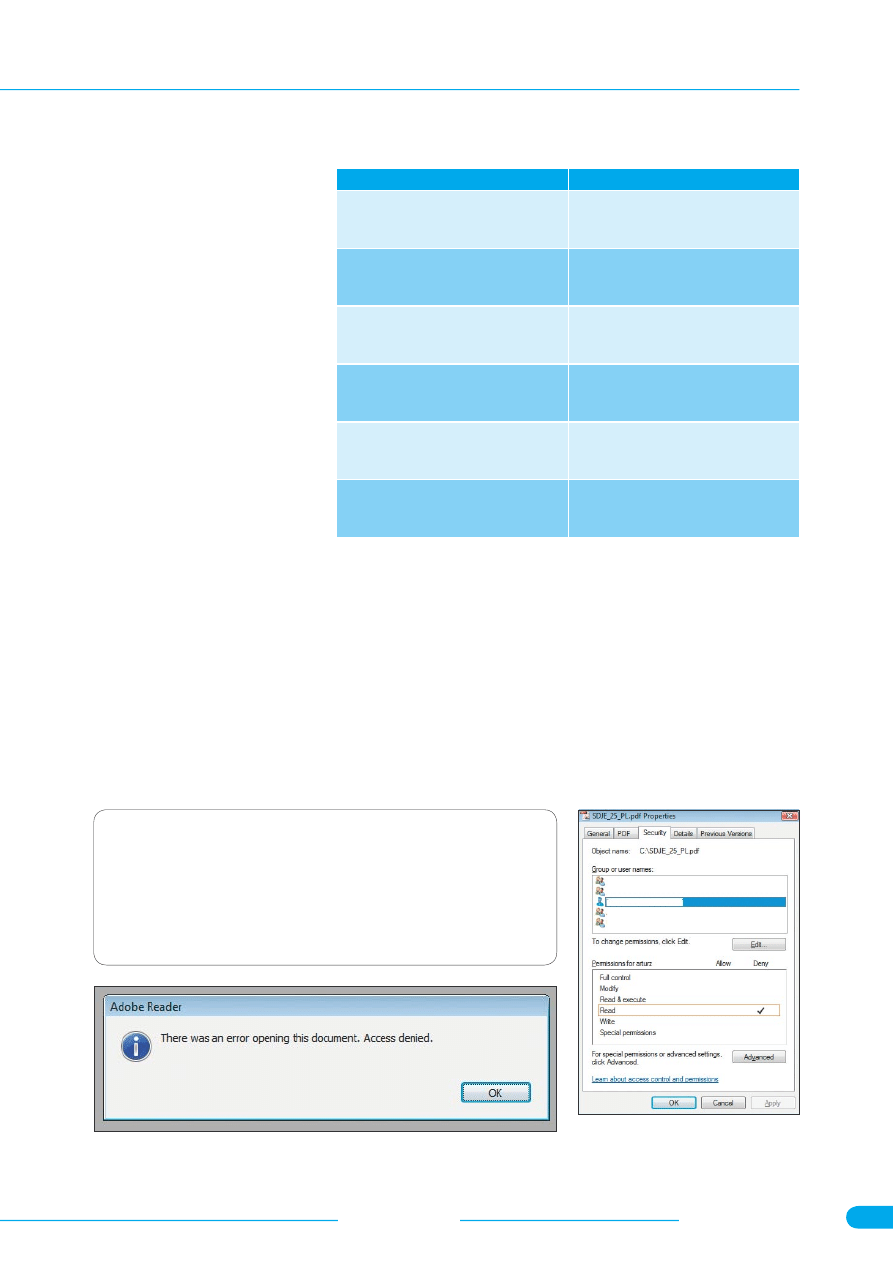

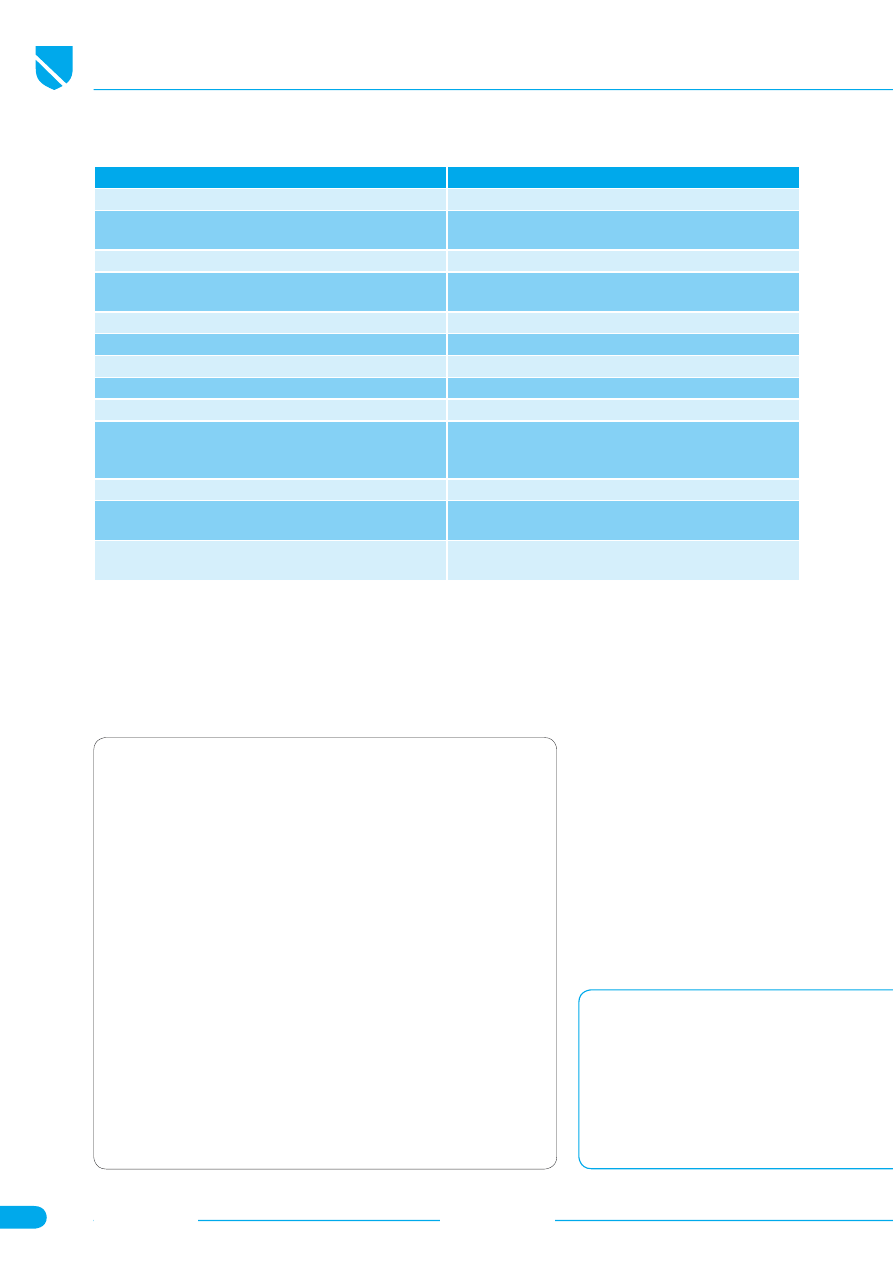

Tabela 1.

Przegląd ataków na sieci i urządzenia WiFi

Typ

Opis

Metody/Urządzenia

WarXing

Wyszukiwanie i odkrywanie sieci po-

przez nasłuch lub próby połączenia

Kismet, KisMAC, MacStumbler, Net-

Stumbler, Wellenreiter, Airodump,...

Rogue Access Points

Podłączanie do zabezpieczonych

Sieci innych urządzeń o mniejszym

stopniu bezpieczeństwa.

Dowolny AP..

MAC Spoofing

Zmiana adresu MAC intruza na MAC

karty zaufanej

Bwmachak, ifocnfig, SMAC, Wellen-

reiter, wicontrol,...

Podsłuch

Zbieranie i dekodowanie ruchu sie-

ciowego w celu przechwycenia waż-

nych informacji

Wireshark, dsnif, tcpdump, kismet,...

WEP

Przechwytywanie pakietów zawiera-

jących IV w celu złamania zabezpie-

czenia i uzyskania dostępu do Sieci.

Aircrack, AirSnort, WepAttack, We-

pDecrypt,...

AP Phishing

Uruchamianie portali imitujących

oryginalne w celu kradzieży danych.

Airsnarf, Hotspotter

MITM

Wykonywanie ataku MITM w celu

przekierowania ruchu przez kompu-

ter intruza

dsniff, Ettercap

802.11 Frame Injection

Tworzenie i wysyłanie spreparowa-

nych ramek protokołu 802.11

Airpwn, File2air, libradiate, void11,

WEPWedgie, wnet dinject/reinject

802.11 Ingerencja w dane

Zbieranie/wysyłanie/zakłócanie da-

nych wychodzących i przychodzą-

cych do sieci WiFi.

Airpwn, File2air, libradiate, void11,

WEPWedgie, wnet dinject/reinject

Łamanie PSK

Odszyfrowywanie WPA PSK ze zdo-

bytych pakietów handshake z wyko-

rzystaniem ataku słownikowego

coWPAtty, KisMAC, wpa_crack..

Zakłócanie fal radiowych

Nieświadome – częstotliwość pracy

kuchenek mikrofalowych, inne Sieci...

Świadome wykorzystywanie narzę-

dzi do zakłócania fal

Urządzenia elektroniczne

802.1X EAP Length Attacks

Wysyłanie danych EAP ze złą długo-

ścią pól w celu spowodowania nie-

poprawnego działania AP

QACafe, File2air, libradiate

802.1X EAP– of– XXX

Rodzina ataków mająca na celu spo-

wodowanie nieprawidłowej pracy AP

QACafe, File2air, libradiate

802.11 Deauthenticate Flood

Zalanie stacji pakietami zawierający-

mi polecenie odłączenia od AP

Airjack, Omerta, void11, aireplay

Wykorzystanie niezabezpieczonych sieci WiFi

hakin9 Nr 9/2007

www.hakin9.org

23

Do biegu... gotowi!

Start!

Zmieniamy adres MAC naszej karty:

#ifconfig [interfejs] hw ether [nowy

mac]

(można uczynić to też na stałe, je-

śli posiadamy komputer, z które-

go często korzystamy w taki spo-

sób – opis znajduje się na http:

//pl.wikipedia.org/wiki/MAC).

Proces logowania przebiegł

wzorowo – uzyskaliśmy adres IP

od daemona DHCPD serwera fir-

mowego.

Odpalamy wiresharka i rozpoczy-

namy analizę ruchu w Sieci. Po kil-

ku chwilach widzimy, że cały ruch na

port 8080 kierowany jest na serwer

wewnętrzny 10.0.1.1. Można wywnio-

skować, że sieć, w której się znajdu-

jemy, jest podzielona na kilka blo-

ków o różnych adresach, a kompu-

ter 10.0.1.1 jest wewnętrznym ser-

werem http. Możemy przeprowadzić

analizę za pomocą nmapa, nessusa

i p0f'a – aktualnie nie jesteśmy ni-

czym ograniczeni, a wszystko zależy

tylko i wyłącznie od naszej wyobraź-

ni i umiejętności.

Warto przez pewien czas zająć

się sniffowaniem – możemy natra-

fić na bardzo dużo interesujących in-

formacji.

Jakich? Najlepszą metodą na-

uki jest praktyka – zachęcam do sa-

modzielnych prób z pakietami i snif-

fowaniem.

Co mogę dodać od siebie?(Li-

sting 4.)Na konsoli podsłuchującej:

(Listing 5.)

Następnie można uruchomić

nessusa w celu dokładniejsze-

go, a jednocześnie automatyczne-

go określenia najbardziej znanych

podatności. Niestety nessus w na-

szym wypadku nic nie wykrył. Zo-

stała nam opcja bliższego poznania

się osobiście z daemonem http. Po-

stępując w podobny sposób rozpo-

znajemy usługi na serwerze dostęp-

nym publicznie oraz na wszelkich

systemach komputerowych, które

wydają się nam ciekawe. Co byłem

w stanie zrobić po uzyskaniu dostę-

pu do Sieci? Uzyskałem nieautory-

zowany dostęp do komputera, któ-

ry działał jako wewnętrzny router

sprzętowy. Byłem w stanie prze-

chwytywać cały ruch przechodzący

przez ten komputer, w Sieci znajdo-

wał się komputer z zainstalowanym

Linuksem, na którym w katalogach

grup roboczych znajdowały się do-

kumenty dotyczące spraw, nad któ-

rymi pracowały dane grupy, uzyska-

łem dostęp do komputera, który pra-

cował jako bramka sieć–świat (ro-

uter + translacja NAT + maskarada),

co dało mi możliwość podsłuchu ca-

łego ruchu wyjściowego i wejścio-

wego pochodzącego z Internetu,

uzyskałem dostęp do poczty pra-

cowników obsługiwanej przez kom-

puter–bramkę.

W jaki sposób praktycznie mógł-

bym wykorzystać uprawnienia, jakie

uzyskałem?

• Ataki tego typu są stosowane do

prowadzenia analizy informacji

kluczowych dla działalności fir-

my oraz dla procesu inwestycyj-

nego. Służą one do określania in-

frastruktury właścicielskiej, orga-

nizacyjnej i finansowej.

• Wspomniany sposób postępowa-

nia służyć może ocenie wizerun-

ku oraz wiarygodności pracow-

ników i kandydatów do pracy w

oparciu o sposoby działania w

poprzedniej firmie.

• Opracowanie i realizacja dzia-

łań sabotażowych wymierzonych

w dobry wizerunek firmy konku-

rencyjnej w celu przejęcia części

klientów.

• Wiele innych.

Wszystkie te dane jesteśmy w stanie

wywnioskować na podstawie analizy

generowanego ruchu HTTP i SMTP,

możemy też prowadzić działalność

opisaną w punkcie 3 podszywa-

jąc się pod klientów. Zwracam na to

szczególną uwagę, gdyż działania te

są bardzo niebezpieczne. W taki oto

sposób przebyliśmy drogę od wypra-

wy pod budynek firmy do dostępu do

wszystkich danych krążących w sie-

ci WiFi firmy. Ile firmy mogą stracić

na takim procederze? Co zrobić,

aby zabezpieczyć się przed tego ty-

pu działaniami? Najlepszym rozwią-

zaniem jest zastosowanie protokołu

PPPoE, WPA2 najlepiej z bardzo sil-

nymi hasłami lub, jeśli z przyczyn od

nas niezależnych musimy korzystać

z WEP, to tylko w parze z IPSec.

Niebezpieczeństwa

otwartych hotspotów

Darmowy Internet w restauracji, ka-

wiarni, w porcie lotniczym czy innym

publicznym miejscu jest bardzo cie-

kawą propozycją dla ludzi podróżu-

jących. Chciałbym w tej części za-

poznać czytelnika z tym, jak niebez-

pieczne dla niego są tego typu roz-

wiązania.

Metoda: ARP poisoning

Wykorzystanie: Denial Of Servi-

ce – w naszym przypadku bez zna-

czenia.

Man in the middle – ważne – ca-

ły ruch generowany przez użytkow-

nika przechodzi przez komputer in-

truza.

Daje to możliwość bezpośred-

niego podsłuchu haseł, loginów, roz-

mów – po prostu wszystkiego (http://

www.watchguard.com/infocenter/

editorial/135324.asp).

Jak to wygląda w praktyce?

Hijacking i phishing dają możliwość

zdobycia haseł m. in. do kont ban-

kowych, jednorazowych tokenów,

numerów kart kredytowych wraz z

Card Security Code.

Wnioski: dziesięć lat istnienia

sieci bezprzewodowych, sześć lat od

oficjalnego ogłoszenia błędów i po-

datności WEP, artykuły w wielu ga-

zetach i czasopismach - a jak wyglą-

dają zabezpieczenia?

O Autorze

Autor od wielu lat interesuje się informatyką – swoje zainteresowania skupił głównie na

zagadnieniach i problematyce sieci komputerowych oraz bezpieczeństwa teleinforma-

tycznego. Jest samoukiem i pasjonatem. Studiuje informatykę na Wydziale Cybernetyki

Wojskowej Akademii Technicznej. Kontakt z autorem: bartosz.kalinowski@gmail.com

hakin9 Nr 9/2007

www.hakin9.org

Atak

24

• 20 % – sieci całkowicie otwarte,

• 72 % – sieci korzystające jedynie

z WEP,

• 8 % – sieci korzystające z bez-

pieczniejszych rozwiązań.

Łatwo zobrazować to na mapie, jak

na Rysunku 10. Jest to mapa bar-

dzo ogólnikowa i nie przedstawia

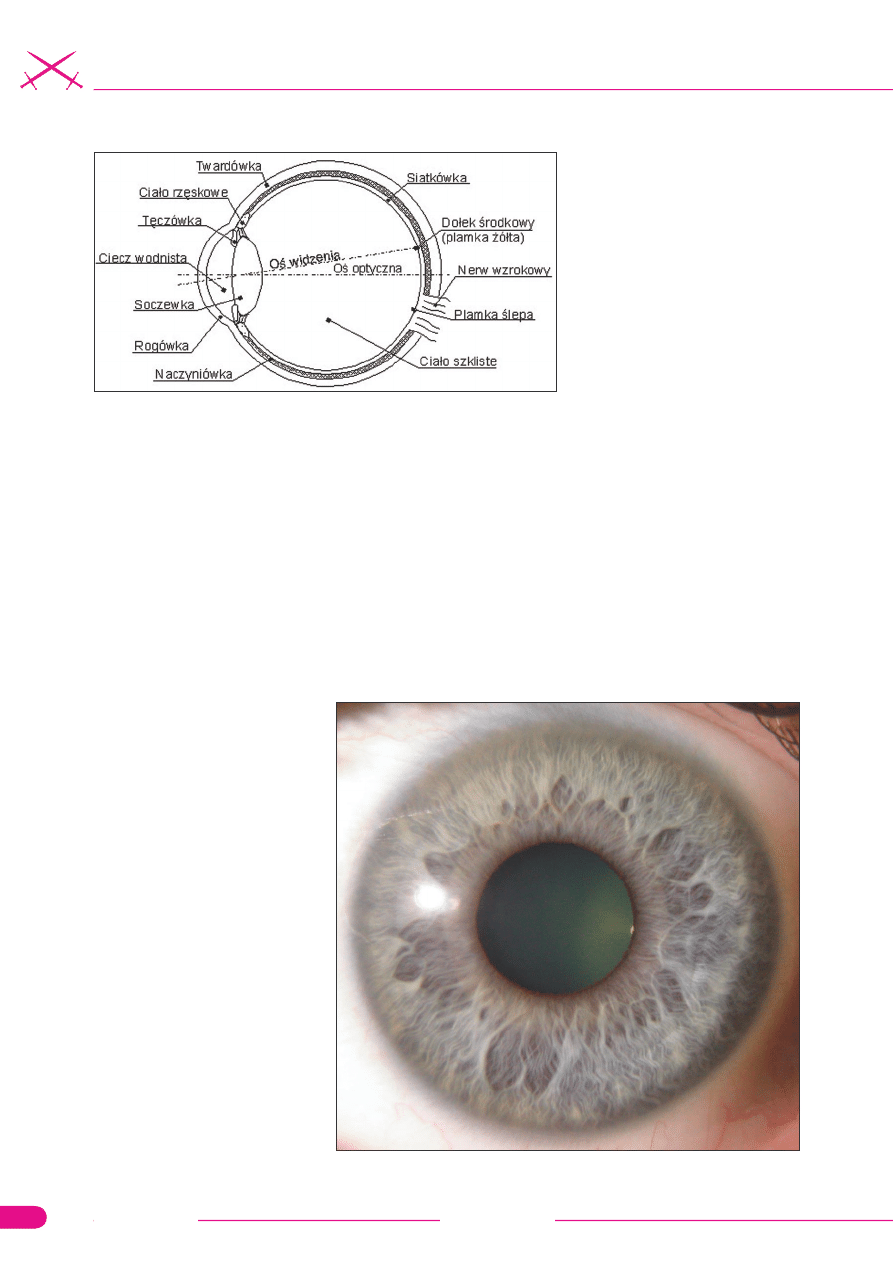

realnego stanu zabezpieczeń Sie-