„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Bartosz Stolarczuk

Administrowanie zasobami lokalnych sieci

teleinformatycznych 311[37].Z4.02

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2006

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

mgr inż. Hanna Grządziel

dr inż. Grzegorz Żegliński

Opracowanie redakcyjne:

mgr inż. Bartosz Stolarczuk

Konsultacja:

mgr inż. Andrzej Zych

Korekta:

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 311[37].Z4.02

Administrowanie zasobami lokalnych sieci teleinformatycznych zawarty w module

311[37].Z4 „Montaż i eksploatacja systemów teleinformatycznych” w modułowym

programie nauczania dla zawodu technik telekomunikacji.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2006

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenia

6

4. Materiał nauczania

7

4.1. Model ISO-OSI

7

4.1.1. Materiał nauczania

7

4.1.2. Pytania sprawdzające

16

4.1.3. Ćwiczenia

16

4.1.4. Sprawdzian postępów

16

4.2. Udostępnianie zasobów sieciowych

17

4.2.1. Materiał nauczania

17

4.2.2. Pytania sprawdzające

20

4.2.3. Ćwiczenia

21

4.2.4. Sprawdzian postępów

21

4.3. Użytkownicy i grupy zabezpieczeń

22

4.3.1. Materiał nauczania

22

4.3.2. Pytania sprawdzające

30

4.3.3. Ćwiczenia

30

4.3.4. Sprawdzian postępów

30

4.4. Polityka bezpieczeństwa w sieci

31

4.4.1. Materiał nauczania

31

4.4.2. Pytania sprawdzające

34

4.4.3. Ćwiczenia

35

4.4.4. Sprawdzian postępów

35

5. Sprawdzian osiągnięć

36

6. Literatura

42

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik ten pomoże Ci w przyswojeniu wiedzy o zasadach administracji siecią

komputerową.

Poradnik zawiera:

1. Wymagania wstępne, czyli wykaz umiejętności i wiedzy, które powinieneś opanować,

aby przystąpić do realizacji tej jednostki modułowej.

2. Cele kształcenia tej jednostki modułowej.

3. Materiał nauczania, który umożliwia samodzielne przygotowanie się do wykonania

ćwiczeń i zaliczenia sprawdzianów. Wykorzystaj do poszerzenia wiedzy wskazaną

literaturę oraz inne źródła informacji.

4. Pytania sprawdzające wiedzę potrzebną do wykonania ćwiczeń.

5. Ćwiczenia, które zawierają wykaz materiałów i sprzętu pomocnych w ich realizacji.

6. Sprawdzian postępów.

Wykonując sprawdzian postępów powinieneś odpowiadać na pytanie tak lub nie, co

oznacza, że opanowałeś materiał rozdziału albo nie.

7. Sprawdzian osiągnięć dotyczący poziomu opanowania materiału nauczania całej

jednostki modułowej wraz z instrukcją i kartą odpowiedzi.

8. Wykaz literatury.

Jeżeli masz trudności ze zrozumieniem tematu lub ćwiczenia, wówczas poproś

nauczyciela o wyjaśnienie i ewentualne sprawdzenie, czy dobrze wykonujesz określoną

czynność. Po zrealizowaniu materiału spróbuj zaliczyć sprawdzian z zakresu jednostki

modułowej.

Bezpieczeństwo i higiena pracy

W czasie pobytu w pracowni musisz przestrzegać regulaminów, przepisów bhp i higieny

pracy oraz

instrukcji przeciwpożarowych, wynikających z rodzaju wykonywanych prac.

Przepisy te poznasz podczas trwania nauki.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

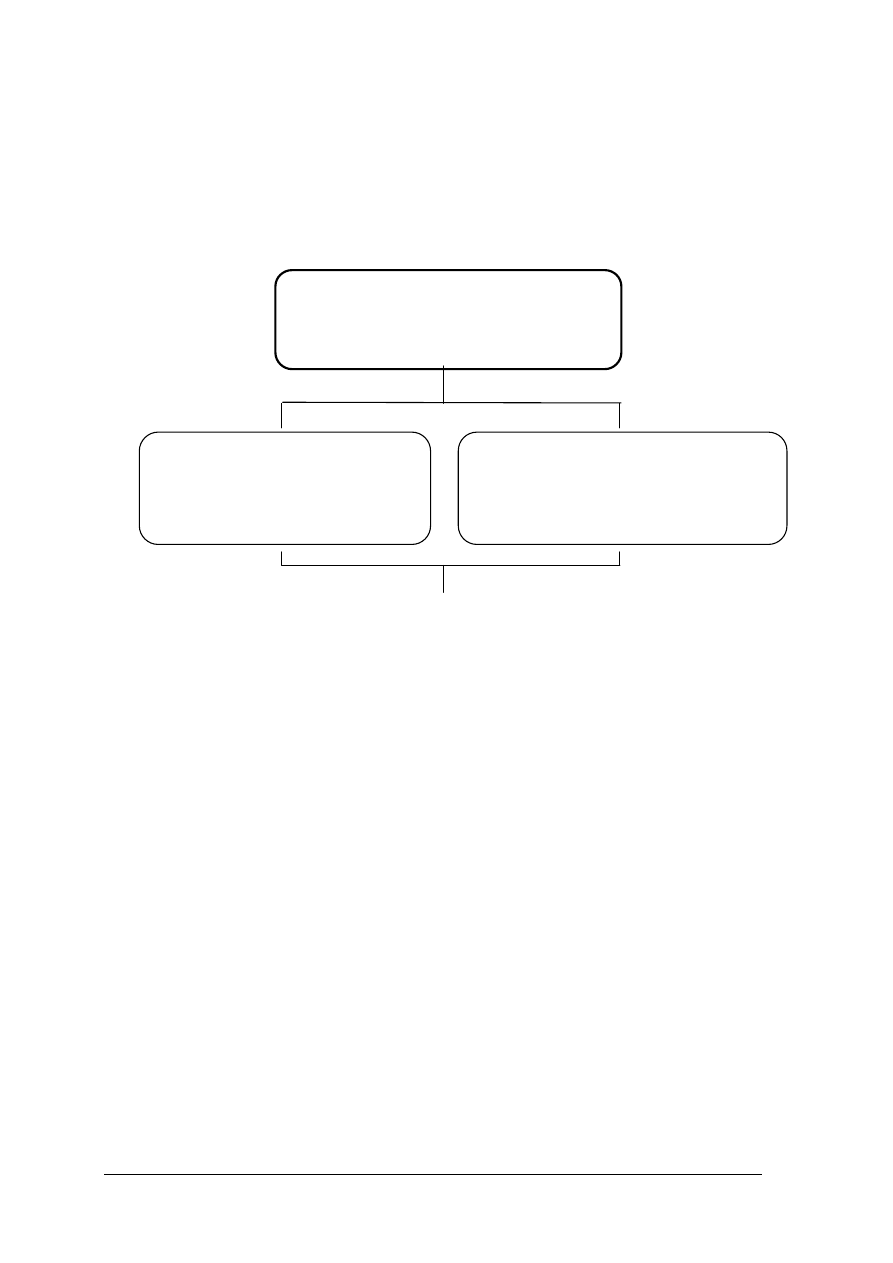

311[37].Z4.01

Projektowanie i realizacja

lokalnych sieci

teleinformatycznych

311[37].Z4.02

Administrowanie zasobami

lokalnych sieci teleinformatycznych

311[37].Z4

Montaż i eksploatacja systemów

teleinformatycznych

Schemat układu jednostek modułowych

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

–

posługiwać się podstawowymi programami systemu Windows,

–

korzystać z różnych źródeł informacji,

–

współpracować w grupie,

–

uczestniczyć w dyskusji, prezentacji,

–

przestrzegać zasad bezpieczeństwa i higieny pracy podczas badania i konstruowania

prostych obwodów elektrycznych lub badania elementów tych obwodów,

–

stosować podstawowe operacje arytmetyczne na liczbach zapisanych w systemie

dziesiętnym oraz dwójkowym,

–

stosować różne metody i środki (symbole, rysunki, zdjęcia itp.) w porozumiewaniu się na

temat zagadnień technicznych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

−

określić zastosowanie sieciowych systemów operacyjnych,

−

dodać użytkowników do sieci,

−

zainstalować urządzenia peryferyjne,

−

zainstalować oprogramowanie systemowe na serwerze i na stacjach roboczych,

−

zlokalizować usterki,

−

administrować serwerem internetowym i stroną WWW,

−

administrować systemem poczty elektronicznej,

−

zainstalować użytkownika sieci teleinformatycznych (dołączyć i skonfigurować

urządzenia abonenckie, przetestować urządzenia),

−

skorzystać z usług sieci rozległej przy wsparciu operatora zewnętrznego,

−

skonfigurować współdzielenie połączenia w ramach dostępu do Internetu,

−

przewidzieć zagrożenia bezpieczeństwa sieci teleinformatycznych,

−

zmodyfikować system zabezpieczający w celu wyeliminowania wykrytych „luk”,

−

zapewnić ochronę antywirusową,

−

ograniczyć dostęp użytkowników do zasobów sieciowych do niezbędnego minimum,

−

wykonać kopie bezpieczeństwa,

−

sporządzić prosty regulamin korzystania z sieci teleinformatycznej,

−

zaproponować i zainstalować oprogramowanie dostosowane do potrzeb klienta (edycja

dokumentów, bazy danych, poczta, rozmowy głosowe przez Internet, komunikatory itp.),

−

skorzystać z zasobów Internetu,

−

przestrzegać wymagań określonych przez producenta dotyczących warunków zasilania

i zabezpieczania urządzeń teleinformatycznych,

−

posłużyć się dokumentacją techniczną, instrukcjami obsługi, w zakresie treści tego

modułu,

−

zastosować przepisy bezpieczeństwa i higieny pracy przy obsłudze systemów

teleinformatycznych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. MATERIAŁ NAUCZANIA

4.1. Model ISO-OSI

4.1.1 Materiał nauczania

Model ISO-OSI

W 1977 roku „Międzynarodowa Organizacja Normalizacji ISO "International

Organization for Standardization" opracowała wzorcowy „Model łączenia systemów

otwartych” (ang. Open System Interconnection). Ideą przyświecającą tym działaniom, było

umożliwienie współdziałania ze sobą produktów pochodzących od różnych producentów.

Proces komunikacji został podzielony na 7 etapów, zwanych warstwami, ze względu na

sposób przechodzenia pomiędzy nimi informacji. Często struktura tworzona przez warstwy

OSI nazywana jest stosem protokołów wymiany danych.

W złożonym zagadnieniu komunikacji wyodrębnia się pewne niezależne zadania, które

mogą być rozwiązywane przez wydzielone układy sprzętowe lub pakiety oprogramowania

zwane obiektami. Klasę obiektów rozwiązujących dane zagadnienie nazywa się warstwą.

Pojęcie warstwy nie jest jednoznaczne z pojęciem protokołu – funkcje danej warstwy mogą

być wykonywane przez kilka różnych protokołów.

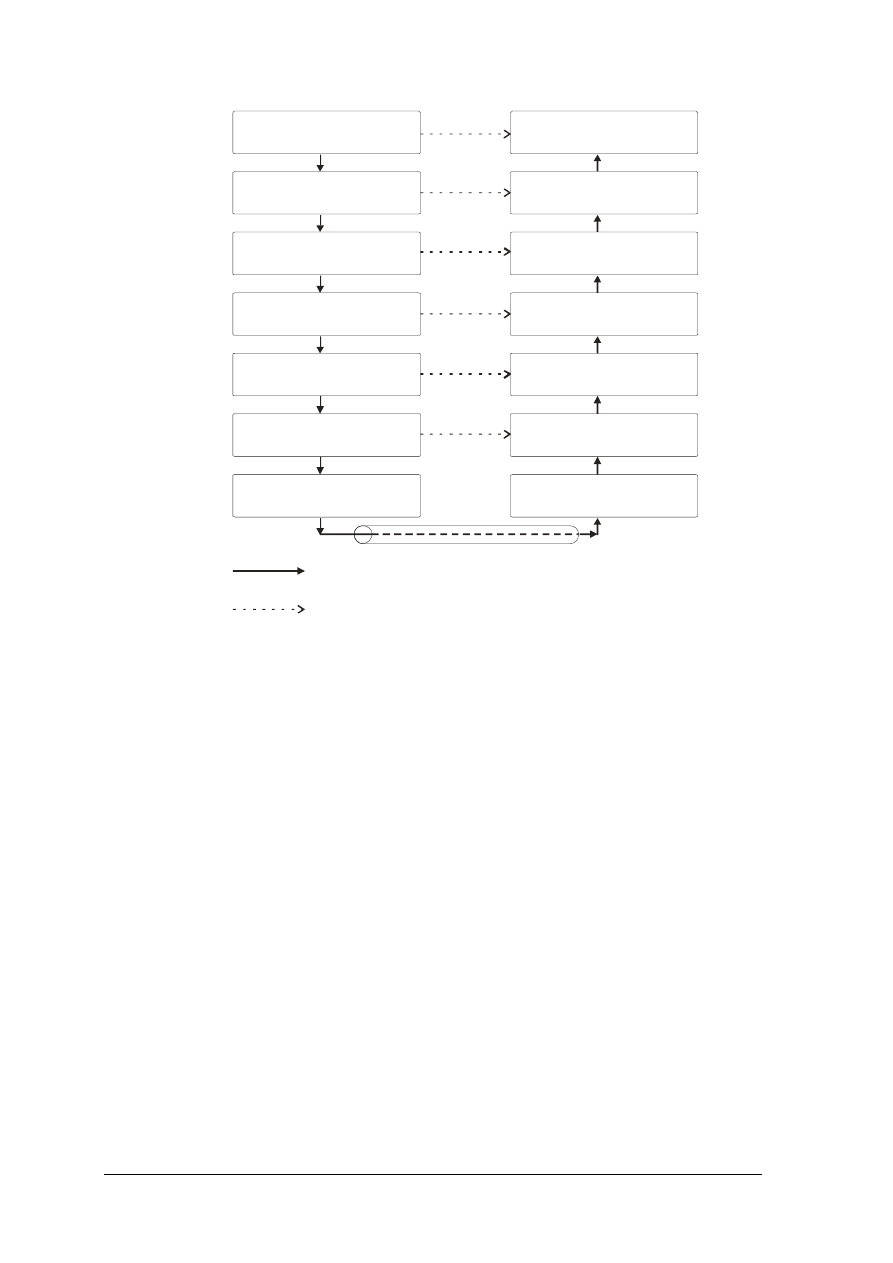

Każdy protokół komunikuje się ze swoim odpowiednikiem, będącym implementacją tego

samego protokołu w równorzędnej warstwie komunikacyjnej systemu odległego. Warstwy

(a dokładnie konkretne protokoły zawarte w tej warstwie) komunikują się bezpośrednio

z odpowiadającymi im warstwami w odległym hoście.

Należy więc też zapewnić reguły przekazywania informacji w dół do kolejnych warstw

pracujących na danym komputerze. Dane przekazywane są od wierzchołka stosu, poprzez

kolejne warstwy, aż do warstwy fizycznej, która przesyła je poprzez sieć do odległego hosta.

Na szczycie stosu znajdują się usługi świadczone bezpośrednio użytkownikowi przez

aplikacje sieciowe, na spodzie – sprzęt realizujący transmisję sygnałów niosących informacje.

Każda kolejna warstwa musi jedynie znać format danych wymagany do komunikacji poprzez

warstwę niższą zwany protokołem wymiany danych.

Przy przechodzeniu do warstwy niższej, dana warstwa dokleja do otrzymanych przez

siebie danych nagłówek z informacjami dla swojego odpowiednika na odległym hoście.

W ten sposób kolejne warstwy nie ingerują w dane otrzymane z warstwy poprzedniej.

Przy odbieraniu danych z warstwy niższej, dana warstwa interpretuje ten nagłówek

„doklejony” poprzez swojego odpowiednika i jeśli zachodzi potrzeba przekazania danych do

warstwy wyższej, usuwa swój nagłówek i przekazuje dane dalej. Sposób powiązania między

warstwami został przedstawiony na rys.1.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Warstwa aplikacji

Application Layer

Warstwa prezentacji

Presentation Layer

Warstwa sesji

Session Layer

Warstwa transportowa

Transport Layer

Warstwa sieciowa

Network Layer

Warstwa łącza danych

Datalink Layer

Warstwa sprzętowa

Hardware Layer

1

2

3

4

5

6

7

Warstwa aplikacji

Application Layer

Warstwa prezentacji

Presentation Layer

Warstwa sesji

Session Layer

Warstwa transportowa

Transport Layer

Warstwa sieciowa

Network Layer

Warstwa łącza danych

Datalink Layer

Warstwa sprzętowa

Hardware Layer

1

2

3

4

5

6

7

Rzeczywisty przepływ informacji

Komunikacja między równorzędnymi warstwami

będąca wynikiem działania warstw nizszych

Rys 1. Sposób powiązanie między warstwami w ISO-OSI

Warstwa aplikacji (ang. application layer):

Zapewnia aplikacjom metody dostępu do środowiska OSI. Warstwa ta świadczy usługi

końcowe dla aplikacji, min.: udostępnianie zasobów (plików, drukarek). Na tym poziomie

rezydują procesy sieciowe dostępne bezpośrednio dla użytkownika.

Warstwa prezentacji (ang.presentation layer):

Zapewnia tłumaczenie danych, definiowanie ich formatu oraz odpowiednią składnię.

Umożliwia przekształcenie danych na postać standardową, niezależną od aplikacji.

Rozwiązuje takie problemy jak niezgodność reprezentacji liczb, znaków końca wiersza, liter

narodowych itp. Odpowiada także za kompresję i szyfrowanie.

Warstwa sesji (ang.session layer):

Zapewnia aplikacjom na odległych komputerach realizację wymiany danych pomiędzy

nimi. Kontroluje nawiązywanie i zrywanie połączenia przez aplikację. Jest odpowiedzialna za

poprawną realizację zapytania o daną usługę. Do warstwy tej można zaliczyć funkcje API

udostępniane programiście przez bibliotekę realizującą dostęp do sieci na poziomie powyżej

warstwy transportowej takie jak np. biblioteka strumieni i gniazdek BSD.

Warstwa transportowa (ang.transport layer):

Zapewnia przezroczysty transfer danych typu point-to-point. Dba o kolejność pakietów

otrzymywanych przez odbiorcę. Sprawdza poprawność (CRC) przesyłanych pakietów

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

i w przypadku ich uszkodzenia lub zaginięcia, zapewnia ich retransmisję. Powyżej tej

warstwy dane mogą być traktowane jako strumień.

Warstwa sieciowa (ang. network layer):

Zapewnia metody ustanawiania, utrzymywania i rozłączania połączenia sieciowego.

Obsługuje błędy komunikacji. Ponadto jest odpowiedzialna za trasowanie (ang. routing)

pakietów w sieci, czyli wyznaczenie optymalnej trasy dla połączenia. W niektórych

warunkach dopuszczalne jest gubienie pakietów przez tę warstwę. W skład jej obiektów

wchodzą min.: rutery (ang.routery).

Warstwa łącza danych (ang.data link layer):

Zapewnia niezawodność łącza danych. Definiuje mechanizmy kontroli błędów

w przesyłanych ramkach lub pakietach - CRC (ang. Cyclic Redundancy Check). Jest ona

ściśle powiązana z warstwą fizyczną, która narzuca topologię. Warstwa ta często zajmuje się

również kompresją danych. W skład jej obiektów wchodzą sterowniki urządzeń sieciowych,

np.: sterowniki (ang. drivery) kart sieciowych oraz mosty (ang. bridge) i przełączniki (ang.

switche).

Warstwa fizyczna (ang. physical layer):

Zapewnia transmisję danych pomiędzy węzłami sieci. Definiuje interfejsy sieciowe

i medium transmisji. Określa m.in. sposób połączenia mechanicznego (wtyczki, złącza),

elektrycznego (poziomy napięć, prądów), standard fizycznej transmisji danych. W skład jej

obiektów wchodzą min.: przewody, karty sieciowe, modemy, wzmacniaki, koncentratory.

Protokół TCP/IP (ang. Transmission Control Protocol/Internet Protocol)

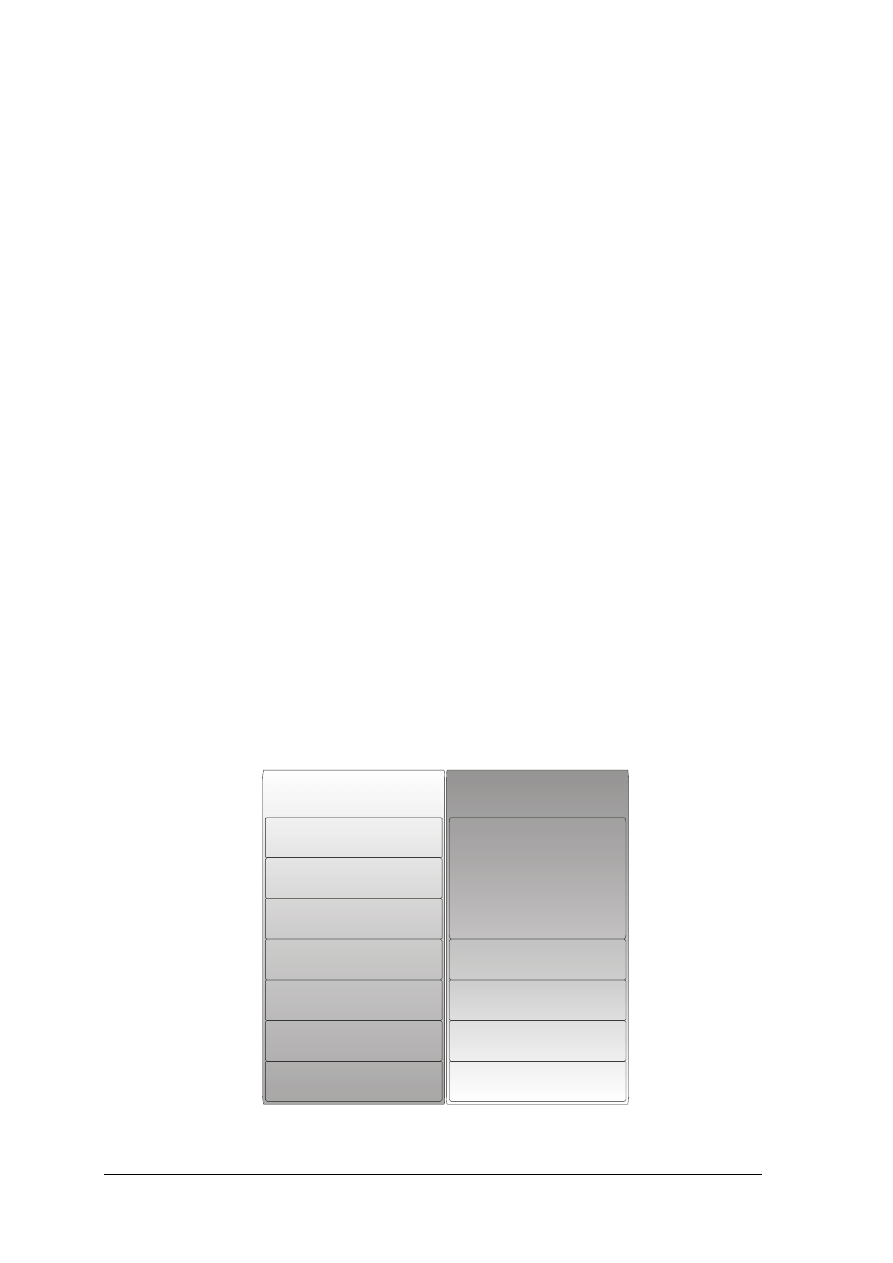

Architektura protokołów TCP/IP jest trochę odmienna od modelu ISO-OSI. Mamy tutaj

do czynienia z czterowarstwowym hierarchicznym modelem protokołów TCP/IP. Dane

generowane przez programy aplikacyjne są przekazywane w dół stosu, jeśli mają być

przesyłane poprzez sieć i w górę stosu przy odbiorze. Każda warstwa stosu dodaje do danych

przekazywanych z warstwy wyższej informacje sterujące w postaci nagłówków. Nagłówek

dodany w warstwie wyższej jest traktowany jako dane w warstwie niższej. Porównanie

architektury protokołów ISO-OSI i TCP/IP zostało przedstawione na rys.2.

Warstwa aplikacji

Application Layer

Warstwa prezentacji

Presentation Layer

Warstwa sesji

Session Layer

Warstwa transportowa

Transport Layer

Warstwa sieciowa

Network Layer

Warstwa łącza danych

Datalink Layer

Warstwa sprzętowa

Hardware Layer

Programy

użytkowe

Transport

Intersieć

Interfejs

sieciowy

Sprzęt

OSI

TCP/IP

Rys 2. Porównanie architektury protokołów ISO-OSI i TCP/IP

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

Warstwy protokołów TCP/IP używają różnych nazw do określania przekazywanych

danych. Aplikacje stosujące w warstwie transportowej protokół TCP nazywają swoje dane

strumieniem. Z kolei TCP nazywa swoje dane segmentem. Aplikacje wykorzystujące

w warstwie transportowej protokół UDP określają swoje dane jako wiadomości, a dane

protokołu UDP to pakiety. W warstwie Internet protokół IP traktuje swoje dane jako bloki

zwane datagramami. W najniższej warstwie bloki danych to ramki lub pakiety w zależności

od używanego protokołu.

Warstwa dostępu do sieci jest najniższą warstwą w hierarchii architektury protokołów

TCP/IP. W warstwie tej do datagramów IP dodaje się nagłówki oraz zakończenie i w ten

sposób otrzymuje się ramki przesyłane w sieci. Funkcje tej warstwy odpowiadają

w przybliżeniu funkcjom trzech najniższych warstw modelu ISO/OSI. Do komunikacji

w sieciach rozległych lub przez łącza szeregowe mogą być stosowane takie protokoły jak

X.25, PPP (Point-to-Point Protocol) lub SLIP (Serial Line IP). Te dwa ostatnie protokoły

zostały specjalnie opracowane do przesyłania datagramów IP poprzez szeregowe łącza

dwupunktowe. Protokół SLIP zazwyczaj jest stosowany do łączenia pojedynczych

komputerów poprzez łącza szeregowe. Natomiast w sieciach rozległych zalecane jest

stosowanie protokołu PPP.

Warstwa Internet znajduje się powyżej warstwy dostępu do sieci. Podstawowym

protokołem tej warstwy jest IP. Protokół ten jest odpowiedzialny za przesyłanie pakietów

zwanych datagramami między użytkownikami sieci. Jest to protokół bezpołączeniowy, co

oznacza, że datagramy są przesyłane przez sieć bez kontroli poprawności ich dostarczenia.

W efekcie datagram może zostać zgubiony w sieci, przekłamany lub zniekształcony. Protokół

IP jest przeznaczony do sieci o bardzo dobrej jakości i niezawodności łączy transmisyjnych.

Drugim protokołem tej warstwy jest ICMP ściśle związany z IP. Służy on do przesyłania

komunikatów o nieprawidłowościach w pracy sieci. Protokół pozwala na przesyłanie

wiadomości sterujących między węzłami sieci. Wiadomości te dotyczą sterowania

przepływem, testowania połączeń, wskazania alternatywnych połączeń i wykrywania

niedostępnych użytkowników.

Warstwa transportowa zapewnia bezpośrednie połączenie między końcowymi

użytkownikami (systemami) wymieniającymi informacje. Do najważniejszych protokołów tej

warstwy zaliczamy TCP oraz UDP. Protokół TCP jest protokołem połączeniowym

umożliwiającym wykrywanie błędów na obu końcach połączenia. Ma on możliwość

ustanowienia i utrzymania połączenia wirtualnego między dwoma użytkownikami w celu

przesyłania danych, sterowania przepływem, przesyłania potwierdzeń oraz kontroli i korekcji

błędów. Protokół UDP jest protokołem bezpołączeniowym, nie posiadających mechanizmów

sprawdzania poprawności dostarczenia danych do miejsca przeznaczenia. Segmenty TCP jak

i pakiety UDP w celu ich dalszego przesłania są umieszczane wewnątrz datagramu IP.

Warstwa aplikacji zawiera procesy wykorzystujące protokoły TCP lub UDP. Protokoły

tej warstwy dostarczają użytkownikom różnych usług. Do najbardziej znanych protokołów

warstwy aplikacji korzystających z TCP należą:

−

TELNET dla usług terminalowych. Pozwala na rozpoczęcie sesji poprzez sieć.

−

TFTP (ang.Trivial File Transfer Protocol) dla prostych usług transferu plików. Jest to

uproszczona wersja protokołu FTP.

−

FTP (ang.File Transfer Protocol) dla transferu plików. Umożliwia interakcyjne

przesyłanie plików.

−

SMTP (ang.Simple Mail Transfer Protocol) dla wymiany poczty elektronicznej.

Umożliwia pracę w trybie zapamiętaj i prześlij (ang.store-and-forward) pomiędzy

systemami poczty korzystającymi z serwerów pocztowych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Natomiast do bardziej znanych protokołów warstwy aplikacji korzystających z protokołu

UDP należą:

−

DNS (ang.Domain Name Service) do zamiany adresów IP na nazwy urządzeń

sieciowych.

−

RIP (ang.Routing Information Protocol) do wymiany informacji związanych

z aktualizacją reguły doboru tras w węzłach sieci.

−

NFS (ang.Network File System) do współdzielenia plików przez wiele komputerów

dołączonych do sieci. Jest to rozproszony system plików działających według modelu

klient-serwer.

Każda aplikacja korzystająca z protokołów TCP/IP jest identyfikowana za pomocą

numeru portu. Z kolei protokoły transportowe są określone za pomocą numerów protokołów.

Pozwala to łączyć dane generowane przez różne aplikacje z kilkoma protokołami

transportowymi i z kolei te protokoły z protokołem IP. Takie podejście daje możliwość

multipleksacji danych, czyli np. umożliwia równoczesną komunikację wielu aplikacji z TCP.

W Internecie niektóre numery portów są zarezerwowane i wstępnie przypisane do tzw. dobrze

znanych usług (mogą przyjmować numery od 0 do 255). Dobrze znane usługi to np. takie

protokoły sieciowe jak FTP lub TELNET. Przykładowe dobrze znane usługi wraz

z numerami portów zostały przedstawione w Tabeli 1.

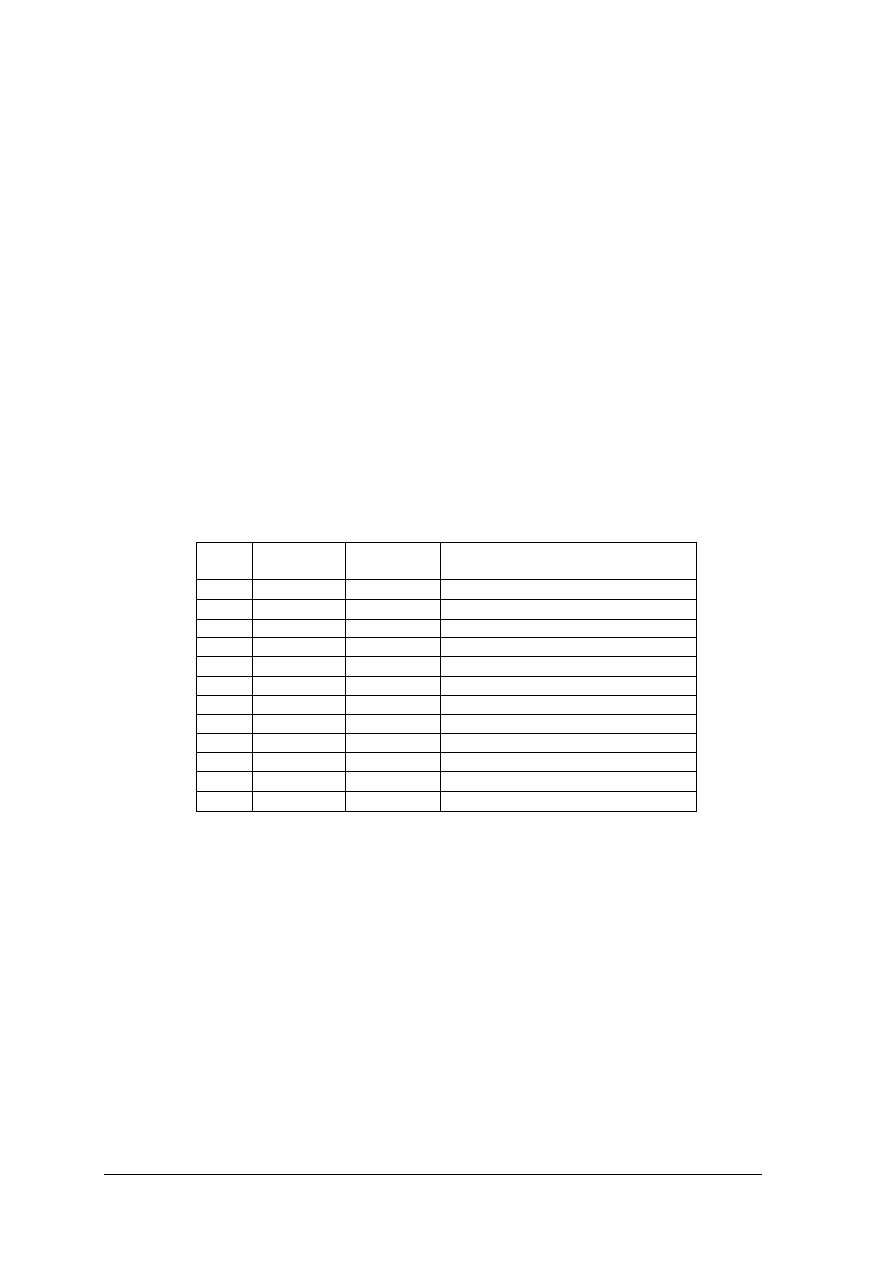

Tabela 1. Przykładowe usługi wraz z numerami portów.

Nr

portu

Protokół

Nazwa

usługi

Komentarz

7

TCP

echo

Echo

7

UDP

echo

Echo

20

TCP

ftp-data File Transfer

21

TCP

ftp

FTP Control

23

TCP

telnet

Telnet

25

TCP

smtp

Simple Mail Transfer

80

TCP

http

World Wide Web

110

TCP

pop3

Post Office Protocol - Version 3

123

UDP

ntp

Network Time Protocol

194

TCP

irc

Internet Relay Chat Protocol

443

TCP

https

443

UDP

https

Adres IP

Adres IP jest 32-bitową liczbą zawierającą wystarczające informacje, aby jednoznacznie

zidentyfikować sieć i komputer wewnątrz tej sieci.

Adres IP składa się z części sieciowej i z części hosta, jednak format obu nie jest

jednakowy w każdym adresie. Liczba bitów adresowych określających sieć oraz liczba bitów

identyfikująca komputer, zależy od klasy adresu. Istnieją trzy klasy adresów klasa A, klasa B,

klasa C.

Oprogramowanie IP na podstawie kilku pierwszych bitów adresu szybko określa klasę

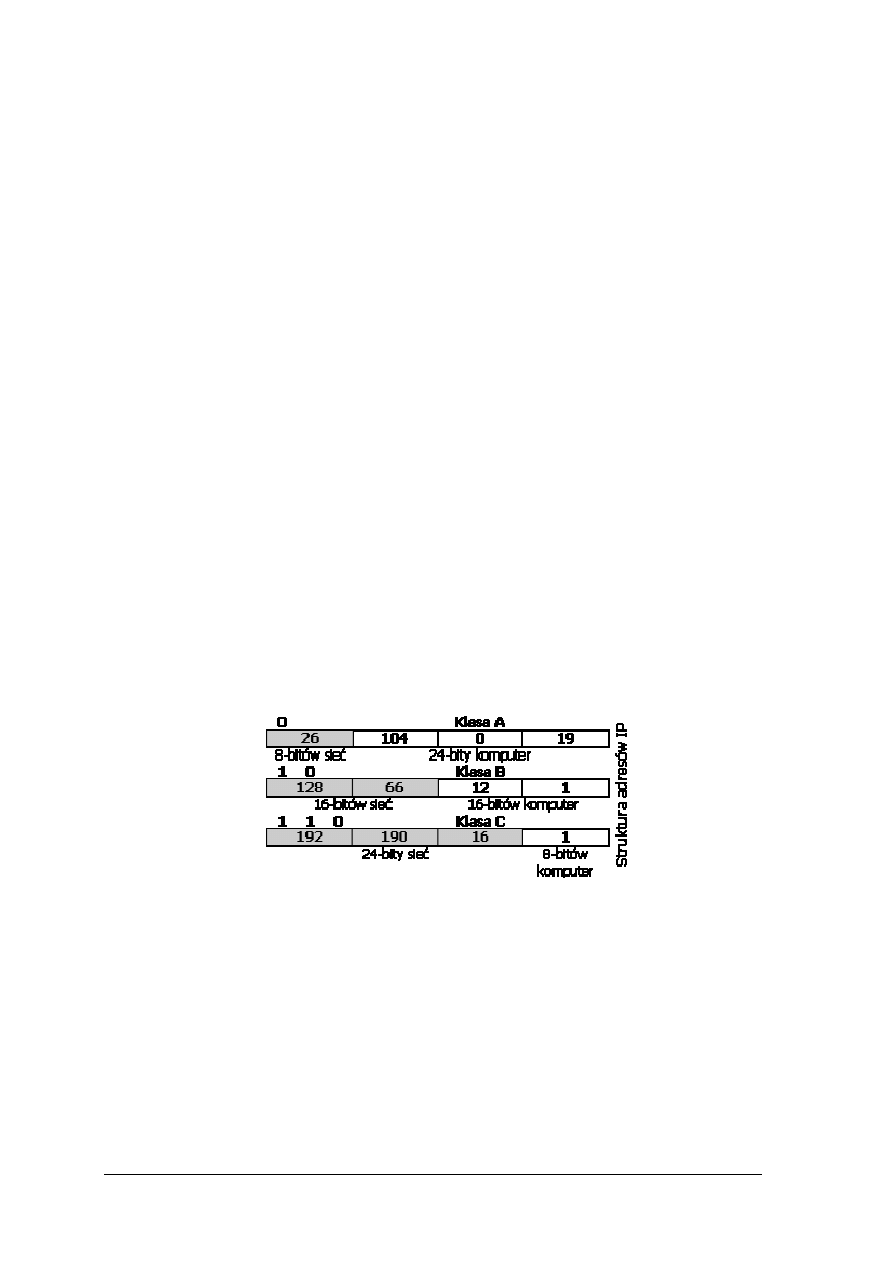

a co za tym idzie jego strukturę (rys.3).

Wyznaczenie klasy adresu przebiega wg następujących reguł:

−

Jeśli pierwszy bit adresu jest równy 0, to jest to adres sieci klasy A. Ten pierwszy bit

identyfikuje całą klasę A, następne siedem bitów określa sieć a ostatnie 24 bity wskazują

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

komputer. Sieci klasy A jest mniej, niż 128 ale każda z nich może składać się z milionów

komputerów.

−

Jeżeli dwa pierwsze bity to 1 i 0, to jest to adres klasy B. Pierwsze dwa bity identyfikują

klasę, następne 14 bitów określają sieć a ostatnie 16 bitów identyfikuje komputer. Istnieją

tysiące sieci klasy B, do których należy tysiące komputerów.

−

Jeśli trzy pierwsze bity adresu to 1 1 0, to jest to adres sieci klasy C. W adresie klasy C

trzy pierwsze bity wyróżniają klasę, kolejne 21 bitów to adres sieci a ostatnie 8 bitów

służy do identyfikacji komputera. Istnieją miliony sieci klasy C, ale w każdej z nich może

znajdować się mniej niż 256 komputerów.

−

Jeżeli trzy pierwsze bity adresu to 1 1 1, oznacza to, że jest to specjalny zarezerwowany

adres. Adresy takie czasem nazywane są adresami klasy D, ale nie odnoszą się do żadnej

konkretnej sieci. Aktualne przypisanie do takiej klasy są adresy grupowe, które służą

jednoczesnej komunikacji z grupą komputerów. Adres grupowy identyfikuje komputery

pracujące z tym samym protokołem (w przeciwieństwie do grup komputerów

pracujących we wspólnej sieci.

Adresy IP są najczęściej zapisywane jako cztery liczby dziesiętne oddzielone kropkami

każda z nich jest z zakresu 0-255. Ponieważ bity identyfikujące klasę stanowią jeden ciąg

z bitami oznaczającymi adres sieci możemy połączyć w całość i rozpatrywać adres jako

składający się z pełnych bajtów wyznaczających sieć i z pełnych bajtów określających

komputer.

Wartość pierwszego bajtu:

−

mniejsza od 128 wskazuje klasę A pierwszy bajt numerem sieci a trzy pozostałe określają

komputer,

−

z zakresu 128 - 191 wskazują klasę B pierwsze dwa bajty identyfikują sieć a pozostałe

komputer,

−

z zakresu 192 - 223 oznacza klasę C,

−

większa od 223 wskazuje adres zarezerwowany.

Rys 3. Struktura adresów IP

Rysunek ilustruje jak struktura adresu zmienia się w zależności od jego klasy. Adresem

klasy A jest 26.104.0.19 pierwszym bitem tego adresu jest 0 a zatem jest on interpretowany

jako komputer 104.0.9 w sieci 26. Jeden bajt określa sieć a trzy kolejne komputer. W adresie

128.66.12.1 dwa najstarsze bity adresu to 1 0 zatem adres ten oznacza komputer 12.1 w sieci

128.66, dwa bajty identyfikują sieć i dwa identyfikują komputer. W przykładzie klasy C

192.190.16.1 trzy najstarsze bity to 1 1 0 czyli jest to komputer numer 1 w sieci 192.190.16,

trzy bajty z adresem sieci i jeden z adresem komputera.

Nie wszystkie adresy sieci i komputerów są dostępne dla wszystkich. Oprócz adresów

zarezerwowanych (D) istnieją także dwa adresy klasy A 0 i 127 są przeznaczone do

specjalnego wykorzystania. Sieć zero oznacza domyślną trasę a sieć 127 jest to tzw.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

Loopback Address. Domyślna trasa jest używana do ułatwienia wyboru marszrut, które to

zadanie musi wykonać IP. Loopback Address (adres własny) jest przydatny aplikacjom

sieciowym pozwalając im na adresowanie komputera lokalnego w ten sam sposób jak

komputerów oddalonych.

Tych specjalnych adresów używamy konfigurując komputer. Pewne adresy komputerów

są zarezerwowane do specjalnych celów są to we wszystkich klasach sieci adresy

komputerów 0 i (255 lub 225). Adres IP posiadający wszystkie bity adresu komputera równe

zero identyfikuje sieć "jako taką" (np. 26.0.0.0 oznacza sieć 26 a 128.66.0.0 odnosi się do

sieci 128.66. Adresy tego typu są stosowane w tablicach routowania do wskazywania całych

sieci. Adres IP mający wszystkie bity wskazujące komputer, ustawione na jeden jest adresem

rozgłoszeniowym (ang.Broadcast Address). Adres rozgłoszeniowy jest stosowany do

adresowania wszystkich komputerów dla sieci 128.66 jest 128.66.255.255. Datagram

wysyłany pod taki adres będzie dostarczony do każdego komputera w sieci 128.66.

Adresy IP często są nazywane adresami komputerów jest to powszechne jednak bardzo

mylące. Adresy IP są przypisane do interfejsów sieciowych a nie do systemów

komputerowych. Brama ma inny adres dla każdej sieci, do której jest przyłączony jest znany

innym urządzeniom pod adresem połączonym z siecią, która jest dla nich wspólna. IP używa

sieciowej części adresu do wyznaczenia trasy datagramu między sieciami.

Pełny adres zawierający również informacje o komputerze służy do końcowego

dostarczenia datagramu do komputera w docelowej sieci.

Narzędzia testujące sieć komputerową:

−

ping

Sposób użycia: ping [-t] [-a] [-n liczba] [-l rozmiar] [-f] [-i TTL] [-v TOS]

[-r liczba] [-s liczba] [[-j lista_hostów] | [-k lista_hostów]]

[-w limit_czasu] nazwa_celu

Opcje:

−

t

Odpytuje określonego hosta do czasu zatrzymania. Aby przejrzeć

statystyki i kontynuować należy użyć Ctrl+Break. Aby zakończyć

Ctrl+C.

−

a

Tłumacz adresy na nazwy hostów.

−

n liczba

Liczba wysyłanych powtórzeń żądania.

−

l rozmiar

Rozmiar buforu transmisji.

−

f

Ustaw w pakiecie flagę "Nie fragmentuj".

−

i TTL

Czas wygaśnięcia.

−

v TOS

Typ usługi.

−

r liczba

Rejestruj trasę dla przeskoków.

−

s liczba

Sygnatura czasowa dla przeskoków.

−

j lista_hostów

Swobodna trasa źródłowa wg listy lista_hostów.

−

k lista_hostów

Ściśle określona trasa źródłowa wg listy lista_hostów.

−

w limit_czasu

Limit czasu oczekiwania na odpowiedź (w milisekundach).

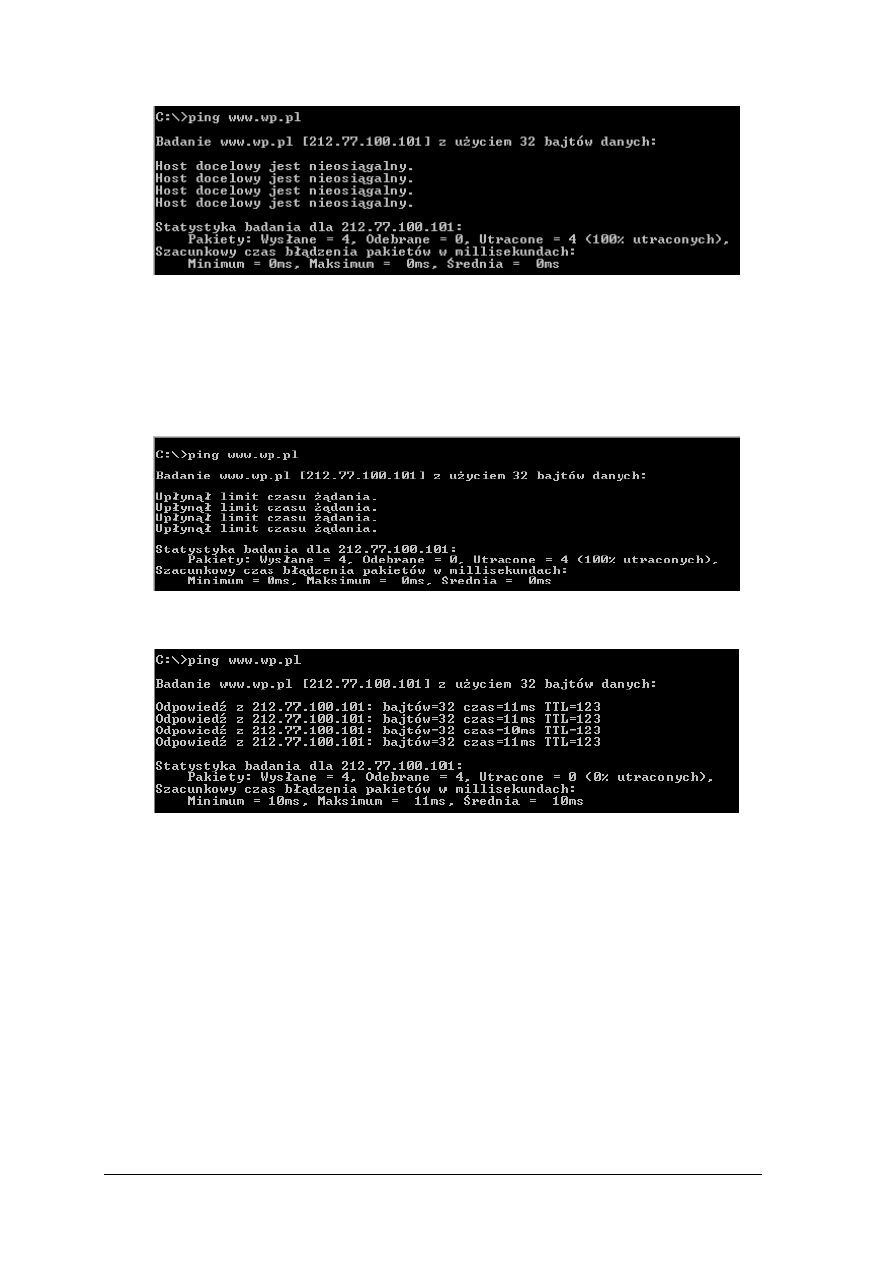

Jeśli przy sprawdzaniu dostępności hosta z użyciem polecenia ping, otrzymujemy

komunikat o błędzie „Host nieosiągalny” lub „Sieć nieosiągalna”, to najprawdopodobniej

routing został niewłaściwie skonfigurowany dla trasy DO DANEGO HOSTA.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

Rys 4. Odpowiedź programu „ping” przy uszkodzonej bramie.

W takim przypadku komunikat podaje też adres routera, który nie był w stanie przesłać

dalej naszego pakietu ICMP.

Jeśli natomiast brak jakiegokolwiek komunikatu, lub komunikat brzmi „Upłynął limit

czasu żądania”, to routing został, najprawdopodobniej, niewłaściwie skonfigurowany dla

trasy powrotnej: OD HOSTA DO NAS.

Rys 5. Brak odpowiedzi hosta do którego zostało wysłane żądanie.

W przypadku prawidłowej konfiguracji połączenia otrzymujemy odpowiedź ze statystyką

dotyczącą testowania.

Rys 6. Prawidłowa odpowiedź na polecenie „ping”.

−

tracert

Sposób użycia: tracert [-d] [-h maks_przes] [-j lista_hostów] [-w limit_czasu] cel

Opcje:

−

d

Nie rozpoznawaj adresów jako nazw hostów.

−

h maks_przes

Maksymalna liczba przeskoków w poszukiwaniu celu.

−

j lista_hostów

Swobodna trasa źródłowa według listy lista_hostów.

−

w limit_czasu

Limit czasu oczekiwania na odpowiedź w milisekundach.

Program „tracert” umożliwia przetestowanie trasy połączenia między naszym

komputerem a testowanym hostem. W poszczególnych linijkach numerowanych kolejno

1,2,3,4. wypisywane są kolejno czasy dostępu adres serwera przez który uzyskuje się

połączenie.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

Rys 7. Prawidłowa odpowiedź na polecenie „tracert”.

−

pathping

Sposób użycia: pathping [-g lista_hostów] [-h maks_przeskoków] [-i adres]

[-n] [-p okres] [-q liczba_kwerend] [-w limit_czasu]

[-P] [-R] [-T] [-4] [-6] nazwa_docelowa

Opcje:

−

g lista_hostów

Wyzwól trasę źródłową wzdłuż hostów z listy.

−

h maks_przeskoków

Maksymalna liczba przeskoków w poszukiwaniu celu.

−

i adres

Użyj określonego adresu źródłowego.

−

n

Nie rozpoznawaj adresów jako nazw hostów.

−

p okres

Czekaj wskazany okres czasu (w ms) między badaniami.

−

q liczba_kwerend

Liczba kwerend na przeskok.

−

w limit_czasu

Czekaj przez wskazany czas (w ms) na każdą odpowiedź.

−

P

Testuj łączność PATH RSVP.

−

R

Testuj, czy każdy przeskok obsługuje RSVP.

−

T

Testuj łączność z każdym przeskokiem za pomocą etykiet

pierwszeństwa Layer-2.

−

4

Wymuszaj używanie IPv4.

−

6

Wymuszaj używanie IPv6.

Rys 8. Prawidłowa odpowiedź na polecenie „pathping”.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

4.1.2 Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczenia.

1. Jaka jest droga informacji w modelu ISO/OSI?

2. Z jakich warstw składa się architektura protokołów TCP/IP?

3. Jakie jest przeznaczenie sieci o adresie 127?

4. Co identyfikuje aplikację wykorzystującą protokół TCP/IP?

5. Co identyfikuje usługę wykorzystującą protokół TCP/IP?

4.1.3. Ćwiczenia

Ćwiczenie 1

Zaproponuj sieć o topologii magistrali łączącą ze sobą trzy komputery.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) zidentyfikować rodzaj medium transmisyjnego,

2) dobrać elementy sieci,

3) wykonać ćwiczenie indywidualnie,

4) zaprezentować sposób wykonania zadania.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

literatura z rozdziału 6.

Ćwiczenie 2

Zaproponuj sieć o topologii gwiazdy łączącą ze sobą cztery komputery.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) zidentyfikować rodzaj medium transmisyjnego,

2) dobrać elementy sieci,

3) wykonać ćwiczenie indywidualnie,

4) zaprezentować sposób wykonania zadania.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

literatura z rozdziału 6.

4.1.4 Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) nazwać oraz określić zadania poszczególnych warstw modelu ISO-OSI?

2) nazwać oraz określić zadania poszczególnych warstw architektury TCP/IP?

3) wymienić zasady adresacji IP?

4) umieścić urządzenia sieciowe w poszczególnych warstwach modelu OSI?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

4.2. Udostępnianie zasobów sieciowych

4.2.1 Materiał nauczania

Chcąc wymieniać się danymi w ramach sieci LAN, możemy korzystać z wielu różnych

mechanizmów. Jednym z pierwszych opracowanych sposobów przesyłania plików pomiędzy

urządzeniami w sieci był protokół FTP (File Transfer Protocol). Pozwala on jednak tylko na

transfer zbiorów, z jego pomocą nie udostępnimy np. drukarki. Poza tym przesyłanie

informacji z wykorzystaniem FTP ma wiele ograniczeń, jak choćby brak możliwości

zdalnego podglądu części zbioru. Tak, więc aby poznać zawartość jakiegoś pliku AVI,

musimy go najpierw pobrać na dysk lokalny. Niewątpliwymi zaletami FTP są wznawianie

zerwanych transferów czy też możliwość konfiguracji uprawnień do udostępnionych zasobów

niezależnie od ustawień systemu operacyjnego.

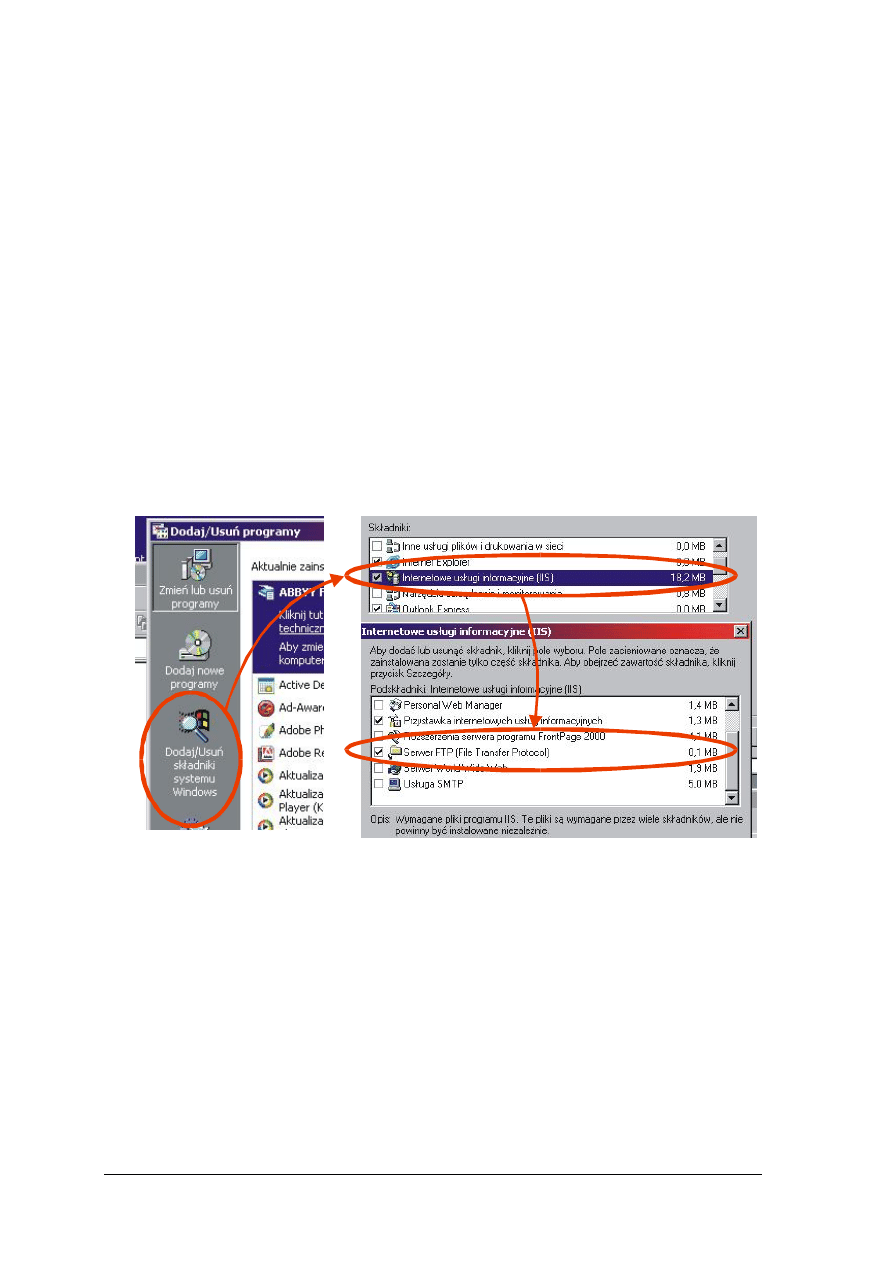

Podczas instalacji systemu operacyjnego usługa FTP nie zostaje zainstalowana. Aby ją

uruchomić należy z przystawki „dodaj/usuń programy” wybrać „Dodaj/usuń składniki

systemu Windows”. Następnie wybieramy składnik „Internetowe usługi informacyjne (IIS)”

oraz wybieramy usługę „Serwer FTP”. Sposób instalacji usługi „Serwer FTP” pokazano na

rys.4.

Rys 9. Sposób instalacji usługi „Serwer FTP”

Po zatwierdzeniu instalator poprosi nas o wskazanie katalogu z plikami instalacyjnymi

systemu Windows. Proces instalacji kończy się ponownym uruchomieniem komputera.

Aby sprawdzić działanie serwera FTP na naszym komputerze możemy wykorzystać

polecenie „ftp” uruchamiane z wiersza poleceń lub zalogować się przy pomocy explorera.

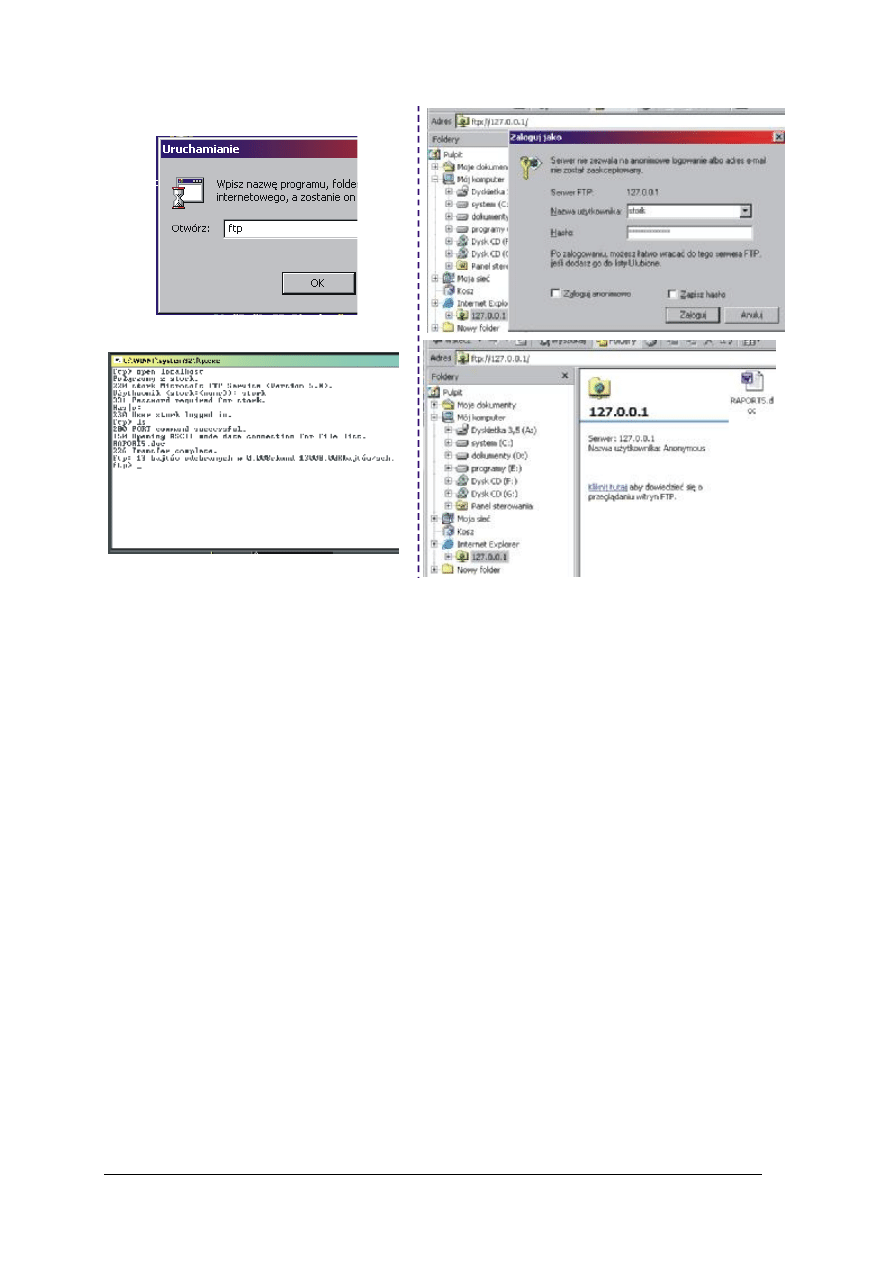

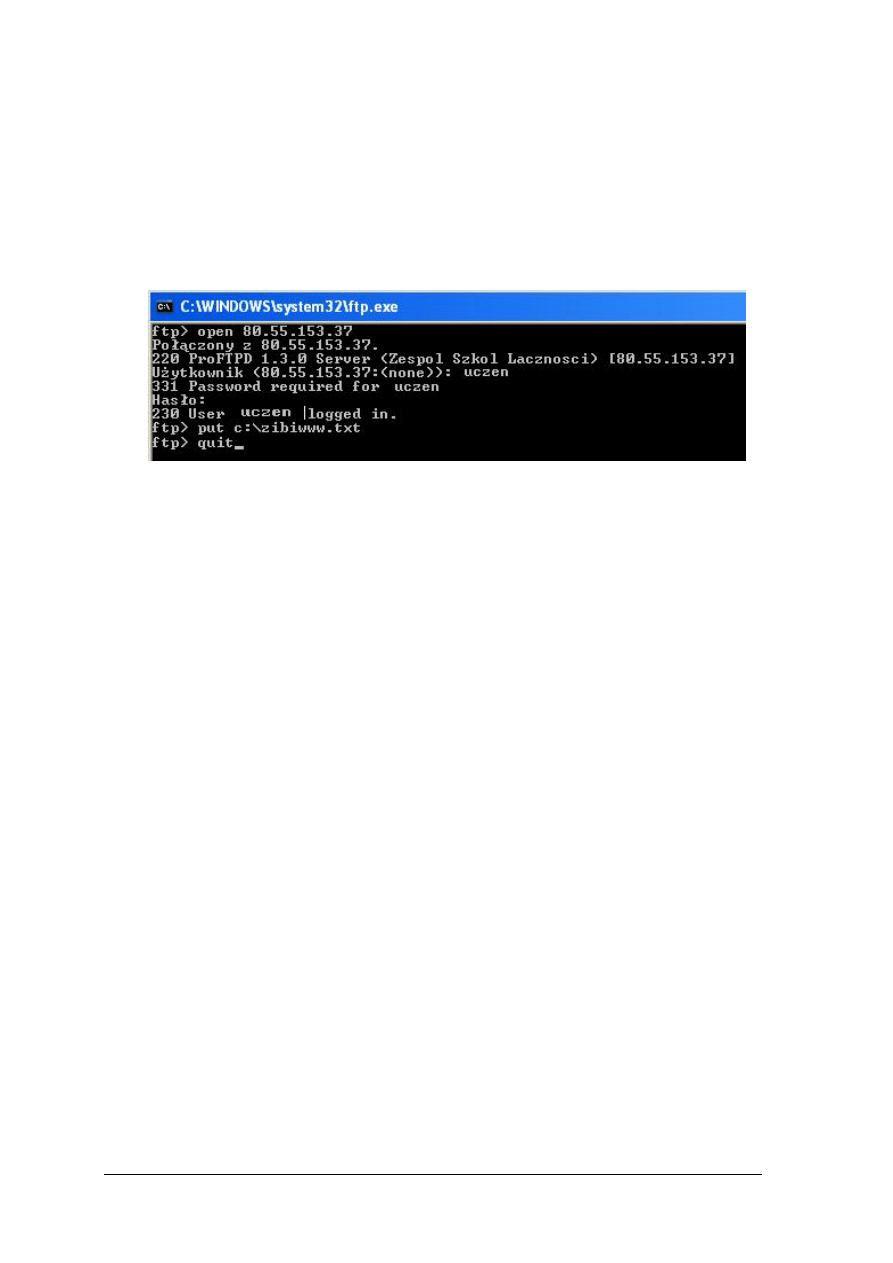

Sposób sprawdzenia działania tej usługi przedstawiono na zrzutach ekranu na rys.10.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

Rys 10. Zrzuty ekranów przedstawiające sposób sprawdzenia działania „Serwera FTP”

Dostęp do serwera FTP za pomocą polecenia „ftp”.

−

uruchomić polecenie ftp poprzez „uruchom” w menu Start,

−

wpisać po znaku zachęty ftp> polecenie open a po nim adres domenowy serwera, np.

(dla serwera uruchomionego na naszym komputerze podajemy adres zwrotny 127.0.0.1

lub localhost),

−

po wykonaniu autoryzacji zostajemy zalogowani do serwera,

−

można sprawdzić zawartość konta poleceniem ls,

−

wylogować się używając polecenia quit.

Najważniejsze komendy ftp:

−

open – rozpoczęcie połączenia,

−

close – zakończenie połączenia,

−

quit, bye – zakończenie programu,

−

get nazwa_pliku – pobranie pliku,

−

put nazwa_pliku – przesłanie pliku,

−

ascii – przesłanie pliku w formacie ASCII,

−

bin – przesłanie pliku binarnego.

Korzystając z serwera FTP należy pamiętać, że wszystkie informacje włącznie z nazwą

użytkownika i hasłem pomiędzy serwerem a klientem przesyłane są w postaci otwartego

tekstu. Dowolny program podsłuchujący ruch w sieci (tzw. sneefer) może przechwycić nasze

dane. Aby się tego ustrzec należy skorzystać z protokołu SFTP przy pomocy darmowego

programu „PSFTP”.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

W praktyce stosowany jest także program Pscp. Pozwala on na szyfrowane kopiowanie

plików pomiędzy lokalnym komputerem pracującym pod systemem Windows i serwerem

UNIX.

Zastosowanie FTP pozwoliło na powstanie nowego rodzaju usługi sieciowej. W sieci

pojawiły się publicznie udostępniane zbiory plików, które każdy użytkownik mógł

przekopiować na swój lokalny komputer. Te publiczne archiwa plików dostępnych dzięki

FTP stały się szybko popularnym i powszechnie dostępnym źródłem danych, programów

komputerowych, i innych informacji.

W praktyce w sieci lokalnej, gdzie transfer danych jest bardzo szybki i niezawodny,

znacznie lepiej skorzystać ze standardowych mechanizmów do wymiany danych,

wbudowanych w system operacyjny. W Windows będzie to usługa Microsoft Networks,

której odpowiednikiem w Linuksie jest Samba.

Podstawą działania usługi Microsoft Networks jest protokół transportowy, którym może

być choćby powszechnie stosowany do komunikacji w Internecie - TCP/IP. W praktyce, jeśli

w naszej sieci lokalnej wszystkie komputery są skonfigurowane do pracy w Internecie, to

uaktywnienie MS Networks będzie banalnie proste.

Zazwyczaj już podczas instalacji Windows XP stosowne protokoły i usługi będą

przypisane do odnalezionych kart sieciowych. Listę składników powiązanych z każdym

interfejsem znajdziemy w jego „Właściwościach” w folderze „Panel sterowania | Połączenia

sieciowe”. Aby korzystać z zasobów umieszczonych na innych komputerach w sieci LAN,

musi tam się znajdować, poza Protokołem internetowym (TCP/IP), także Klient sieci

Microsoft Networks.

Jeśli chcemy naszym sąsiadom udostępnić jakieś katalogi lub drukarkę, aktywna musi

być także usługa „Udostępnianie plików i drukarek w sieciach Microsoft Networks”.

W wypadku starszych systemów, takich jak Windows 98 SE lub Me, odpowiednie składniki

znajdziemy bezpośrednio w „Panelu sterowania | Sieć”.

Warto przy okazji zauważyć też, że istnieją zasadnicze różnice w korzystaniu z zasobów

udostępnianych z poziomu starszych systemów operacyjnych Windows. Otóż w Windows 9x

i Me kontrola dostępu do danych domyślnie odbywa się na poziomie zasobu. Czyli jeśli w

starszych systemach operacyjnych Windows udostępnimy katalog, to aby dostać się do niego

z poziomu innego komputera, wystarczy nam znajomość hasła. W wypadku Windows 2000

i XP dostęp do danych mogą uzyskać tylko autoryzowani użytkownicy. W systemie Windows

XP domyślnie jest jednak włączone tzw. proste udostępnianie plików, które pozwala na

dostęp do współdzielonych danych innym użytkownikom, nawet jeśli nie mają oni konta na

naszym komputerze. Ma to sens tylko wtedy, gdy działamy w niewielkiej sieci złożonej

z dwóch, trzech komputerów i mamy zaufanie do pozostałych użytkowników sieci LAN.

Jeśli chcemy mieć pełną kontrolę nad tym, kto zagląda do udostępnionego folderu,

należy bezwzględnie wyłączyć ten prosty mechanizm. W tym celu w „Mój komputer”

musimy z menu wybrać „Narzędzia | Opcje folderów”. W nowym oknie klikamy zakładkę

„Widok” i odznaczamy opcję „Użyj prostego udostępniania plików”.

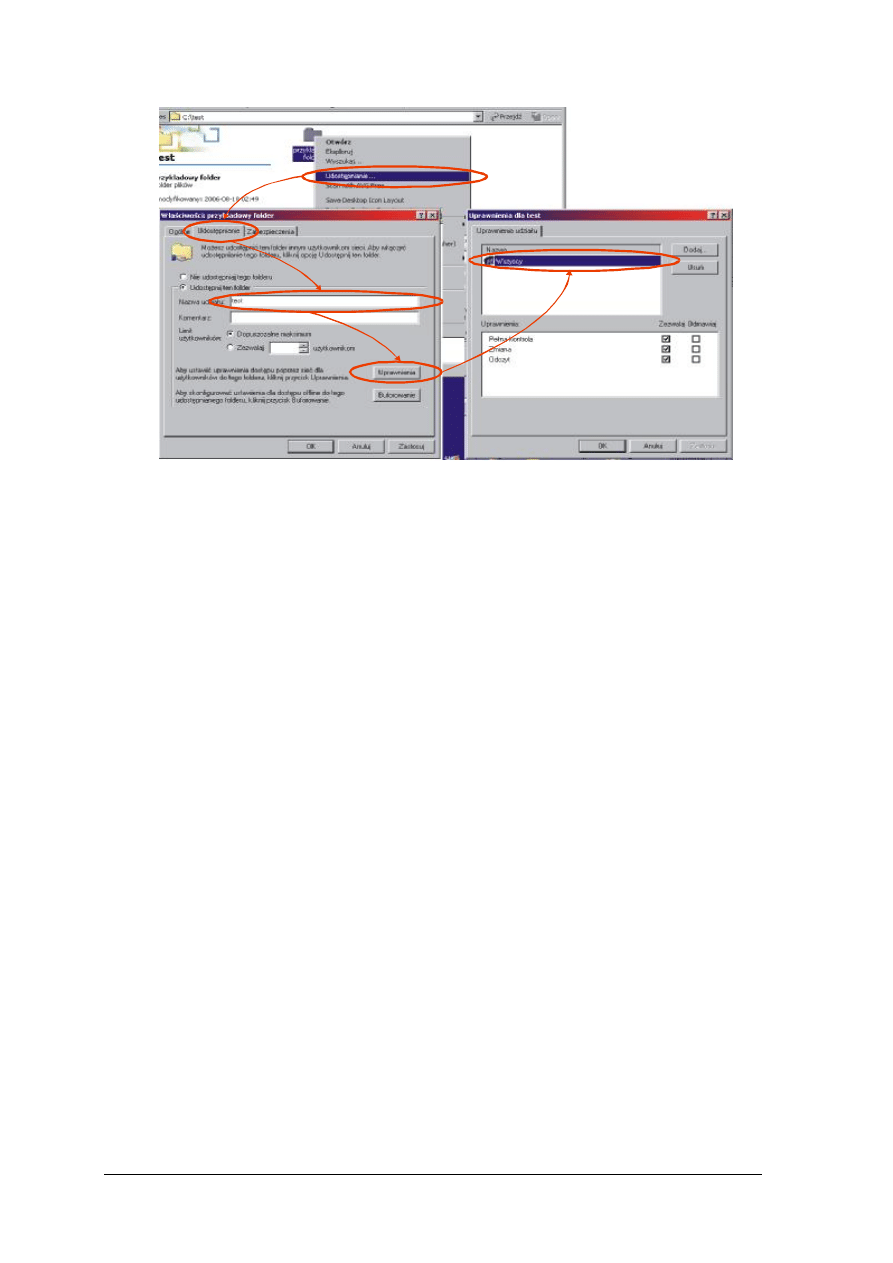

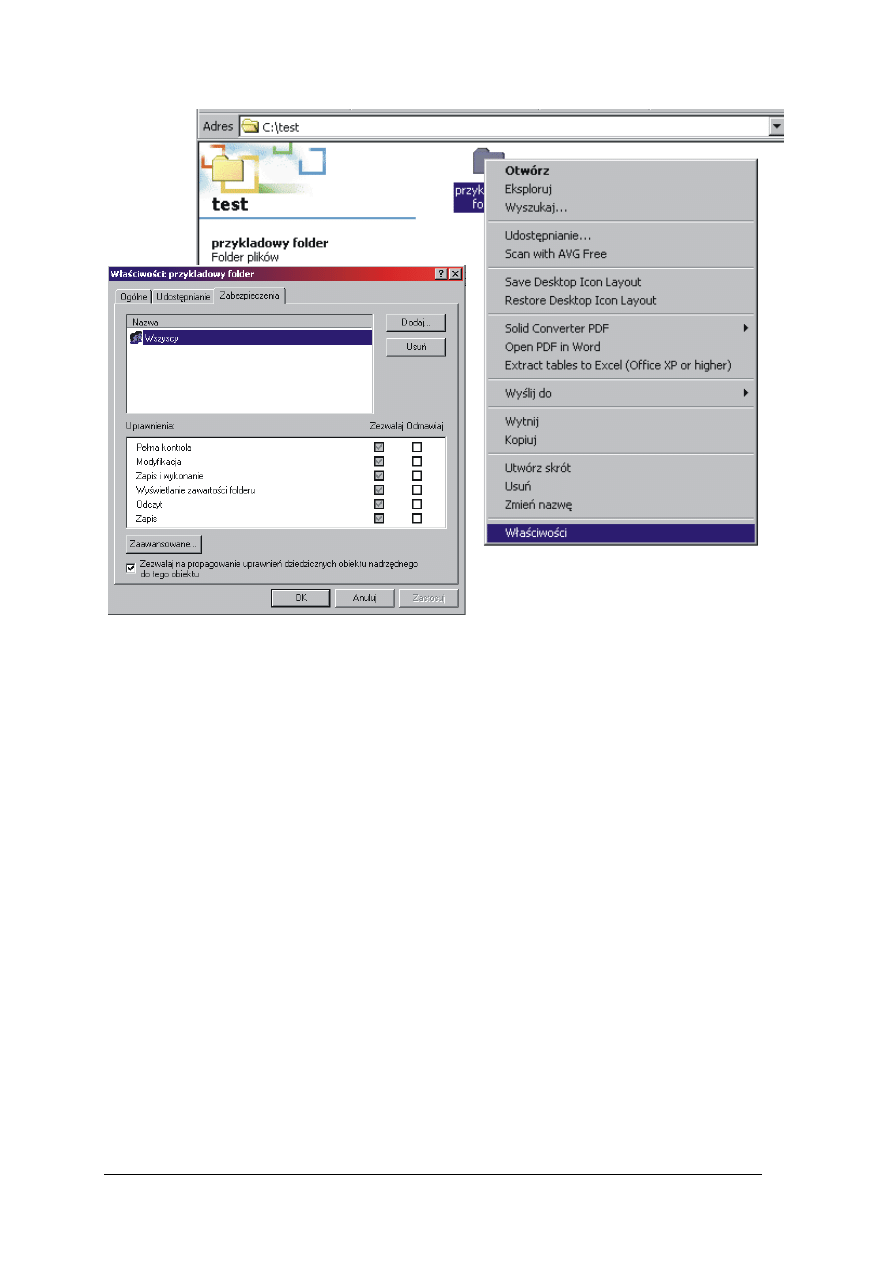

Aby udostępnić katalog innym użytkownikom w sieci należy wybrać zakładkę

„udostępnianie” z menu kontekstowego katalogu. Sposób włączenia tej sługi przedstawiona

na rys.6.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

Rys 11. Zrzuty ekranów przedstawiające sposób udostępnienie katalogu

Po zatwierdzeniu zmian, katalog będzie dostępny w sieci LAN.

Teraz, aby dostać się do tak udostępnionych danych, należy odnaleźć nasz komputer

w sieci. Każdy „pecet” w Microsoft Networks musi mieć unikatową nazwę oraz należeć do

grupy roboczej lub domeny. Nazwy te poznamy, klikając prawym przyciskiem myszki ikonę

„Mój komputer” i wybierając „Właściwości”. Następnie zaglądamy na zakładkę „Nazwa

komputera”.

Znając identyfikator komputera, możemy dostać się do niej w bardzo szybki sposób,

wpisując jej nazwę poprzedzoną znakami \\ w polu adresu Eksploratora Windows, np.

\\serwer. Jeśli to nie zadziała, pomocne może być wyszukanie komputera z użyciem

standardowego narzędzia Windows, dostępnego w menu „Start | Wyszukaj”.

Jeśli mimo to nadal nie możemy odnaleźć zdalnego komputera, najpewniejszą metodą

dostania się do jej zasobów będzie posłużenie się bezpośrednio adresem IP. Wystarczy, że

wpiszemy go w polu „Adres Eksploratora” za znakami \\, np. \\192.168.0.1. Wyświetlone

zostaną udostępnione na zdalnym komputerze zasoby, np. katalog „test”. Po jego

dwukrotnym kliknięciu zostaniemy poproszeni o podanie nazwy użytkownika oraz hasła. Po

pomyślnej autoryzacji, możemy korzystać ze współdzielonych danych zgodnie z przyznanymi

uprawnieniami.

Jeśli do takiego zdalnego katalogu odwołujemy się często, warto go „zamapować”, czyli

przypisać mu literę dysku, pod którą będzie on widoczny w oknie „Mój komputer”. Aby to

uczynić wystarczy, że z menu dostępnego po kliknięciu prawym przyciskiem myszki w

zdalnym folderze zaznaczymy „Mapuj dysk sieciowy”. Następnie w nowym oknie

wybieramy dla niego literę oraz jeśli to konieczne podajemy dane do autoryzacji – „Połącz”,

używając innej nazwy użytkownika. Jeśli katalog ma być dostępny zawsze podczas naszej

pracy, zaznaczamy „Połącz ponownie” przy logowaniu.

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczenia.

1. Jakie są metody udostępnienia plików i folderów w sieci lokalnej?

2. Jakie protokóły odpowiadają za wymianę plików w sieci?

3. Jakie narzędzia umożliwiają wymianę plików?

4. Jakie uprawnienia można nadać do udostępnionych plików?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

4.2.3. Ćwiczenia

Ćwiczenie 1

Zainstaluj oraz skonfiguruj serwer FTP na komputerze lokalnym.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) wykonać instalację serwera FTP,

2) przeprowadzić konfigurację serwera,

3) przetestować działanie serwera,

4) wykonać ćwiczenie indywidualnie,

5) zaprezentować przygotowany projekt.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

komputer z systemem operacyjnym Windows podłączony do sieci lokalnej,

−

zeszyt,

−

literatura z rozdziału 6.

Ćwiczenie 2

Skonfiguruj połączenie sieciowe oraz udostępnij w sieci lokalnej dwa katalogi. Katalog

„zadanie1” z pełnymi prawami oraz katalog „zadanie2” z możliwością tylko odczytu danych.

Sposób wykonania ćwiczenia

Aby poprawnie wykonać ćwiczenie powinieneś:

1) skonfigurować połączenie sieciowe wykorzystując protokół TCP/IP,

2) zainstalować protokół odpowiedzialny za udostępnienie folderów,

3) udostępnić foldery z odpowiednimi uprawnieniami,

4) przetestować wykonane zadanie,

5) zaprezentować efekt działań.

Wyposażenie stanowiska:

−

poradnik dla ucznia,

−

przybory do pisania,

−

dwa komputery z systemem operacyjnym Windows,

−

switchy,

−

zestaw kabli sieciowych,

−

tester kabli sieciowych,

−

zeszyt,

−

literatura z rozdziału 6.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) porównać metody udostępniania plików w sieci?

2) wymienić protokoły odpowiedzialne za wymianę plików w sieci?

3) zainstalować protokoły odpowiedzialne za wymianę plików w sieci?

4) nadać uprawnienia do udostępnionych zasobów zgodnie z założeniami?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

4.3. Użytkownicy i grupy zabezpieczeń

4.3.1. Materiał nauczania

System Windows 2000/XP umożliwia wprowadzenie kontroli dostępu do plików

i folderów dla użytkowników oraz grup użytkowników. Mówiąc o użytkowniku mamy na

myśli konto charakteryzowane przez nazwę oraz hasło dostępu. Z punktu widzenia

sieciowego systemu operacyjnego użytkownikiem może być także urządzenie sieciowe.

Grupa użytkowników stanowi jednostkę organizacyjną.

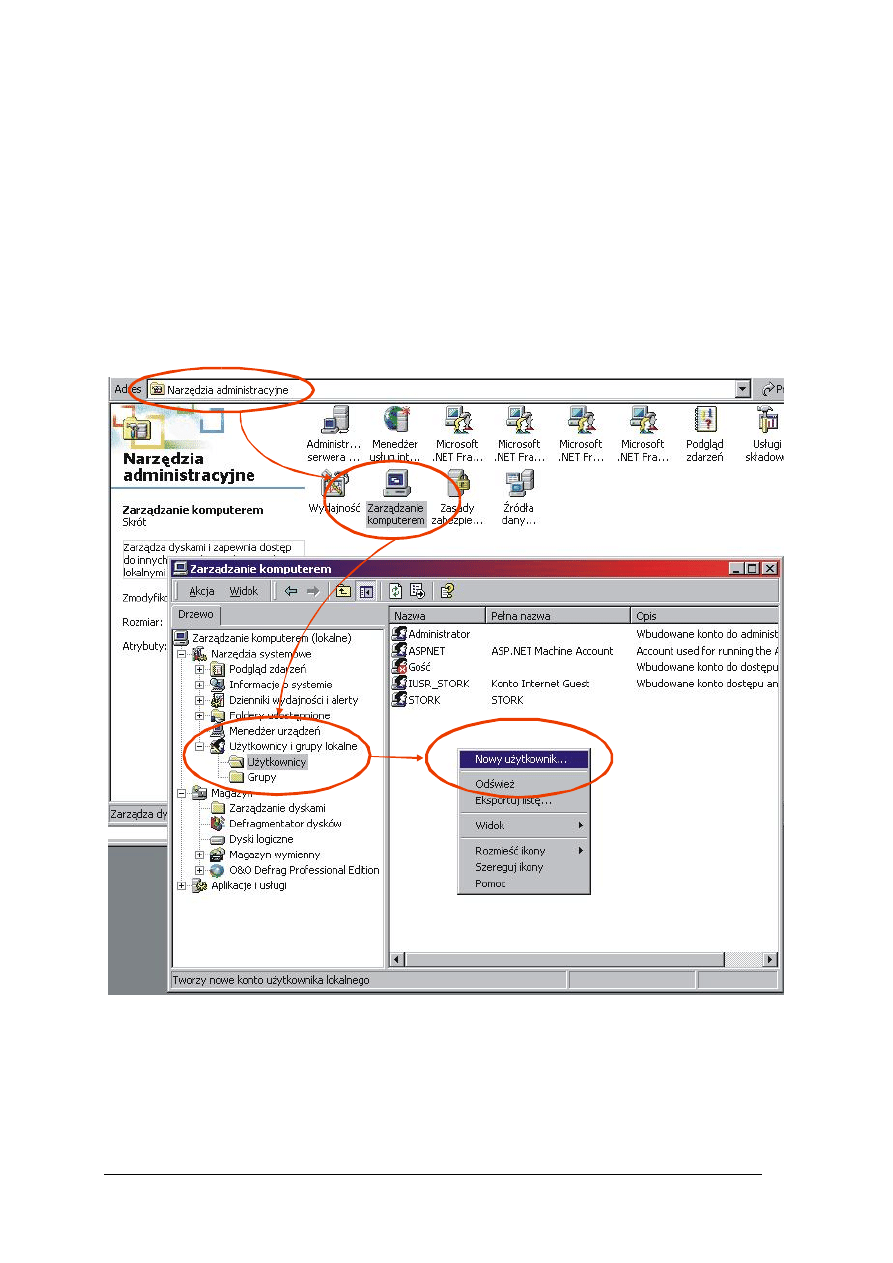

Aby stworzyć nowego użytkownika lokalnego należy wybrać zakładkę „zarządzaj

komputerem” w narzędziach administracyjnych (rys.7).

Następnie rozwijamy gałąź „użytkownicy i grupy lokalne oraz „użytkownicy”.

Rys 12. Zrzuty ekranów przedstawiające sposób założenia nowego użytkownika

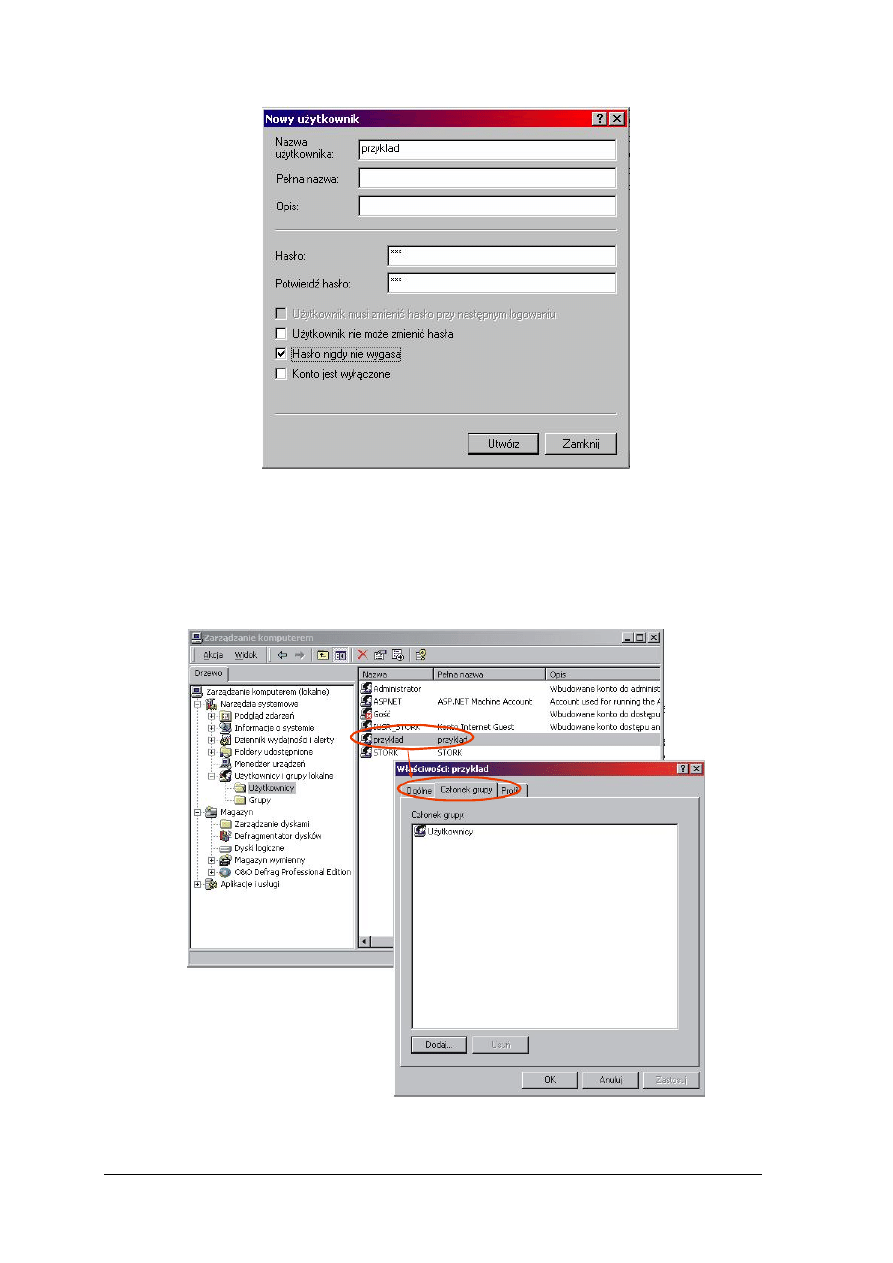

Po wybraniu zakładki „Nowy użytkownik” przechodzimy do konfiguracji nowego

użytkownika. Założenie hasła i nadanie nazwy nowemu użytkownikowi przedstawiono na

rys.13.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

Rys 13. Założenie hasła i nadanie nazwy nowemu użytkownikowi

Nazwa użytkownika powinna jednoznacznie identyfikować osobę, której zakładamy

konto. Jest to szczególnie ważne przy większej ilości kont. Pełna nazwa wraz z opisem

zostanie wyświetlona w drzewie zakładki.

Po wybraniu opcji „utwórz” nowo stworzony użytkownik pojawia się w gałęzi

„użytkownicy” (rys.14).

Rys 14. Sprawdzenie pojawienia się nowego użytkownika w gałęzi „użytkownicy”

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

Domyślnie nowo utworzone konto staje się członkiem grupy „Użytkownicy” posiadając

ograniczone uprawnienia. Możemy zmienić członkostwo poprzez naciśnięcie przycisku

„Dodaj” oraz wybranie innej grupy.

Aby stworzyć nową grupę postępujemy analogicznie wybierając gałąź „Grupy” (rys.13).

W pewnych sytuacjach może zaistnieć konieczność utworzenia nowego użytkownika

wykorzystując jedynie wiersz poleceń (uruchom -> cmd). Do tego celu służy polecenie „net

user”. Dodaje ono lub modyfikuje konta użytkowników albo wyświetla informacje o koncie

użytkownika.

Składnia polecenia:

−

net user [nazwa_użytkownika [hasło | *] [opcje]] [/domain]

−

net user [nazwa_użytkownika {hasło | *} /add [opcje] [/domain]]

−

net user [nazwa_użytkownika [/delete] [/domain]]

nazwa_użytkownika

Określa nazwę konta użytkownika, które należy dodać, usunąć, zmodyfikować lub

przeglądać.

hasło

Przypisuje lub zmienia hasło konta użytkownika. Aby wyświetlić monit o hasło, należy

wpisać gwiazdkę (*). Podczas wpisywania hasło nie jest wyświetlane.

/domain

Wykonuje operację na kontrolerze podstawowej domeny danego komputera.

opcje

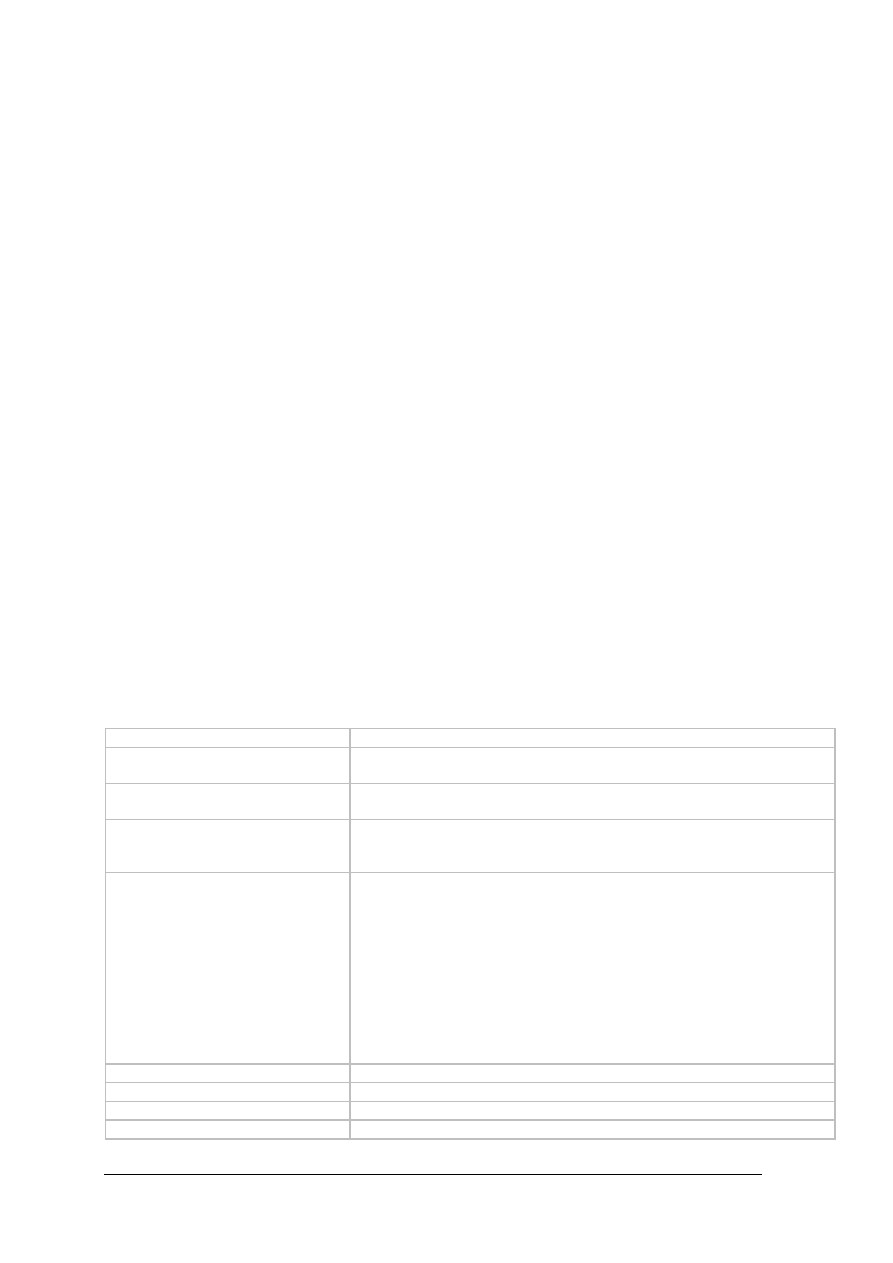

Określa opcję wiersza polecenia. Tabela nr 2 zawiera listę prawidłowych opcji, których

można używać w wierszu polecenia.

Tabela 2. Wykaz opcji polecenia net user.

Składnia opcji wiersza polecenia

Opis

/active:{no | yes}

Włącza lub wyłącza konto użytkownika. Jeżeli konto użytkownika nie jest

aktywne, użytkownik nie może korzystać z zasobów komputera.

/comment:"tekst"

Zapewnia opisowy komentarz dotyczący konta użytkownika. Komentarz może

się składać najwyżej z 48 znaków. Tekst należy ująć w cudzysłów.

/countrycode:nnn

Implementuje pliki w określonym języku w Pomocy i komunikatach o błędach

na podstawie dostępnych w systemie operacyjnym kodów kraju/regionu.

Wartość 0 oznacza domyślny kod kraju/regionu.

/expires:{{mm/dd/rrrr | dd/mm/rrrr |

mmm,dd ,rrrr} | never}

Powoduje wygaśnięcie konta użytkownika, jeżeli określono parametr data.

Daty wygaśnięcia mogą być określane w formacie [mm/dd/rrrr], [dd/mm/rrrr]

lub [mmm,dd ,rrrr], zależnie od kodu kraju/regionu. Nie wolno używać spacji.

Jeżeli pominięto parametr rrrr, przyjmowane jest następne wystąpienie daty

(zgodnie z datą i godziną na danym komputerze). Na przykład następujące

wpisy są równoważne, jeżeli wprowadzono je między 10 stycznia 1994 roku i

8 stycznia 1995 roku:

sty,9

1/9/95

styczeń,9,1995

09-sty

/fullname:"nazwa"

Określa imię i nazwisko użytkownika, a nie nazwę użytkownika.

/homedir:ścieżka

Ustawia ścieżkę katalogu macierzystego użytkownika.

/passwordchg:{yes | no}

Określa, czy użytkownicy mogą zmieniać swoje hasła.

/passwordreq:{yes | no}

Określa, czy konta użytkowników muszą mieć hasła.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

/profilepath:[ścieżka]

Ustawia ścieżkę profilu logowania użytkownika. Ta ścieżka wskazuje profil

rejestru.

/scriptpath:ścieżka

Ustawia ścieżkę skryptu logowania użytkownika. Parametr ścieżka nie może

być ścieżką bezwzględną. Parametr ścieżka jest określany w odniesieniu do

ścieżki %główny_katalog_systemowy%\System32\Repl\Import\Scripts.

/times:{dzień[- dzień][,dzień[-

dzień]],godzina[- godzina][,godzina[-

godzina]][;] | all}

Określa okres, podczas którego użytkownicy mogą korzystać z komputera.

Kolejne wartości parametru godzina zwiększają się o 1 godzinę. W przypadku

wartości parametru dzień można użyć pełnych nazw dni lub skrótów (tzn. Pn,

W, Ś, Cz, Pt, S, Nd). Godziny można określać w formacie 12-godzinnym lub

24-godzinnym. Jeżeli używany jest format 12-godzinny, należy używać

oznaczeń AM i PM lub A.M. i P.M. Wartość all oznacza, że użytkownik

zawsze może się zalogować. Wartość null (puste pole) oznacza, że użytkownik

nigdy nie może się logować. Dni i godziny należy oddzielać przecinkami, a

połączenia dnia i godziny — średnikami (na przykład Pn,4AM-5PM;W,1PM-

3PM). Przy określaniu godzin nie należy używać spacji.

/usercomment:"tekst"

Określa, że administrator może dodawać lub zmieniać „komentarz

użytkownika” dotyczący danego konta. Tekst należy ująć w cudzysłów.

/workstations:{nazwa_komputera[,...]

| *}

Powoduje wyświetlenie listy stacji roboczych (nie więcej niż ośmiu), z

których użytkownik może logować się do sieci. Poszczególne wpisy listy

należy oddzielać przecinkami. Jeżeli parametr /workstations nie zawiera listy

lub wpisano zamiast niej gwiazdkę (*), użytkownicy mogą logować się z

dowolnego komputera.

Polecenie „net user” użyte bez parametrów powoduje wyświetlenie listy kont

użytkowników na komputerze.

Rys 15. Wyświetlenie listy użytkowników za pomocą polecenia „net user”.

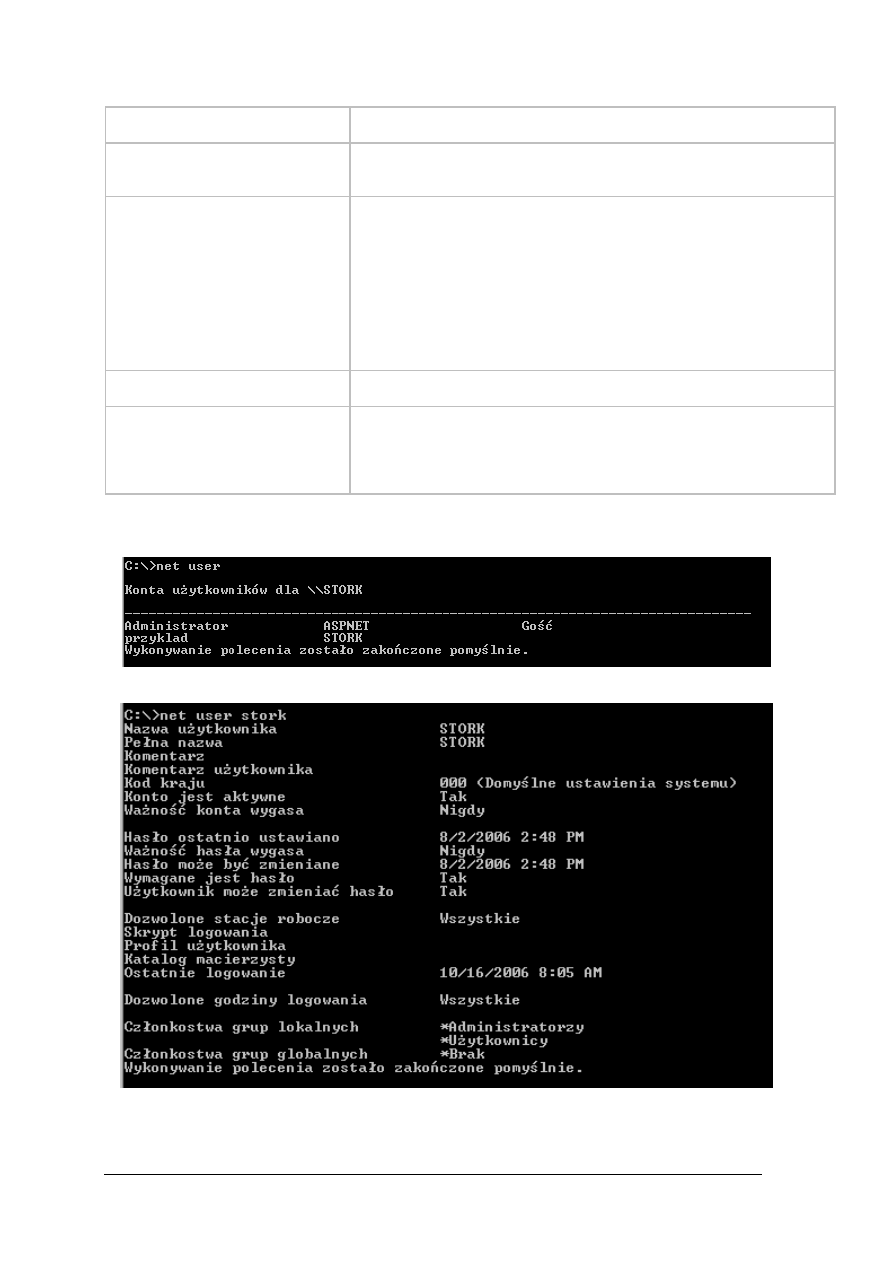

Następnie możemy wyświetlić szczegółowe dane dotyczące konkretnego użytkownika.

Rys 16. Wyświetlenie szczegółów o użytkowniku „stork”.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

Uprawnienia i listy kontroli dostępu (ACL).

Systemy Windows z rodziny NT (Windows NT, Windows 2000 itp.) posiadają

w przeciwieństwie do Windows 9x (Windows 95, Windows 98 itp.) obsługę użytkowników

i grup. Zarówno uprawnienia na poziomie udostępniania jak i na poziomie systemu plików

NTFS bazują na listach kontroli dostępu (tzw. ACL). Pozwalają one na bardzo szczegółowe

zdefiniowanie uprawnień do poszczególnych obiektów (np. plików, katalogów, udostępnień).

Ta szczegółowość wynika między innymi:

−

z dużej ilości rodzajów i ich szczegółowości uprawnień jakie można przypisać

szczególnie na poziomie systemu plików NTFS,

−

z faktu, że uprawnienia można nadawać (Zezwalaj) ale i odbierać (Odmów).

Przydatność szczególnie tej drugiej zalety jest zrozumiała po zrozumieniu jak działają

uprawnienia. Zaznaczenie pola "Zezwalaj" nadaje użytkownikowi (grupie) dane uprawnienia.

Uprawnienia każdego użytkownika do danego obiektu są sumą uprawnień wynikających

z praw jakie ma dany użytkownik oraz z praw jakie mają grupy do których on przynależy.

Zaznaczenie "odmawiaj" ma zastosowanie wtedy, gdy temu użytkownikowi chcemy zabrać

prawo do danego obiektu mimo posiadania przez niego praw wynikających z jego

przynależności do danej grupy użytkowników. Podsumowując „odmawiaj” posiada

najwyższy priorytet.

Z kolei uprawnienia do udziału (udostępnienia) sieciowego są wypadkową (różnicą)

wynikającą z uprawnień nadanych na poziomie udziału oraz na poziomie systemu plików

NTFS. Czyli zawsze zostaną zastosowane bardziej rygorystyczne uprawnienia.

Kolejną cechą ACL jest to, że uprawnienia do danego obiektu mogą być przypisywane

dla wielu użytkowników i grup, przy czym każdy z nich może mieć inne prawa zupełnie

niepowiązane z innymi użytkownikami lub grupami, które mają "cokolwiek wspólnego"

z tym obiektem.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

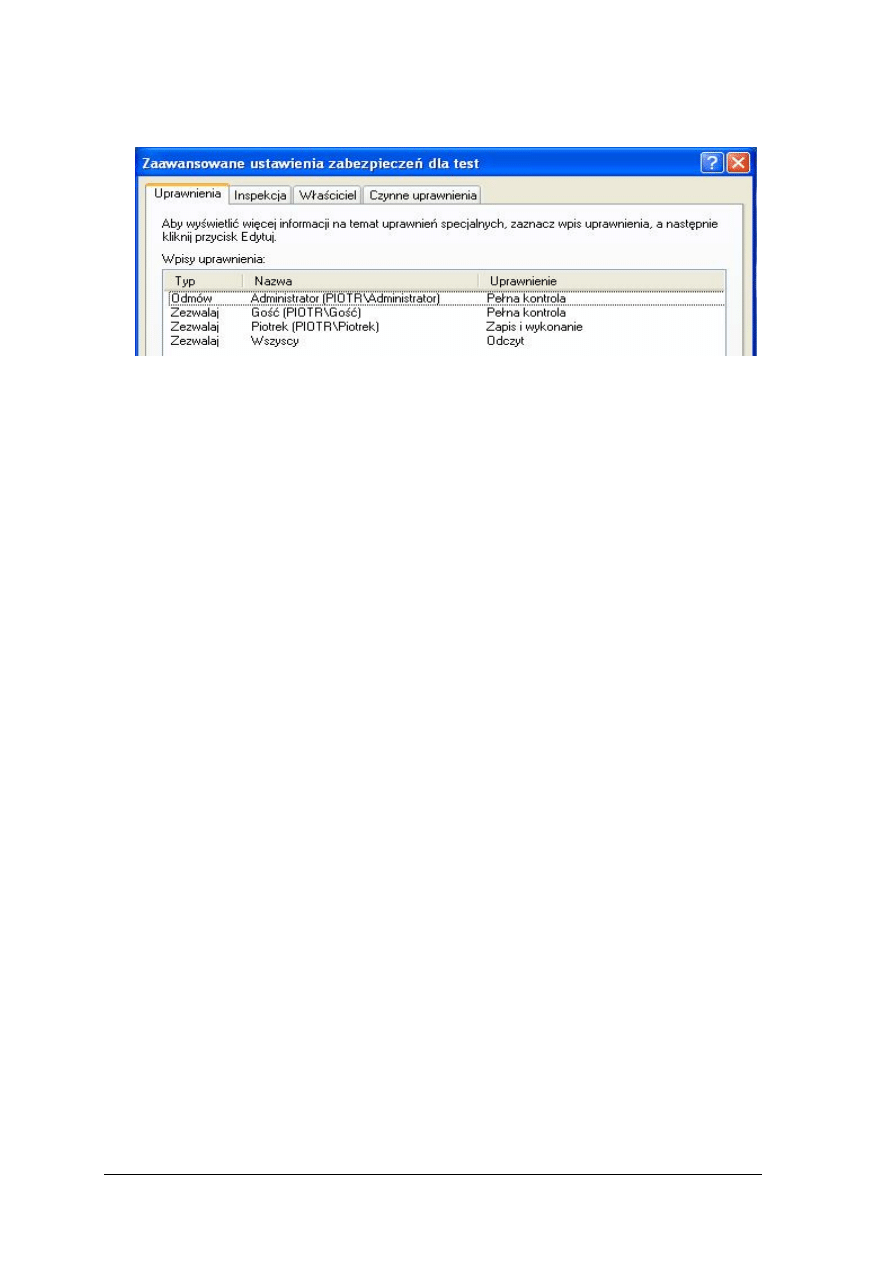

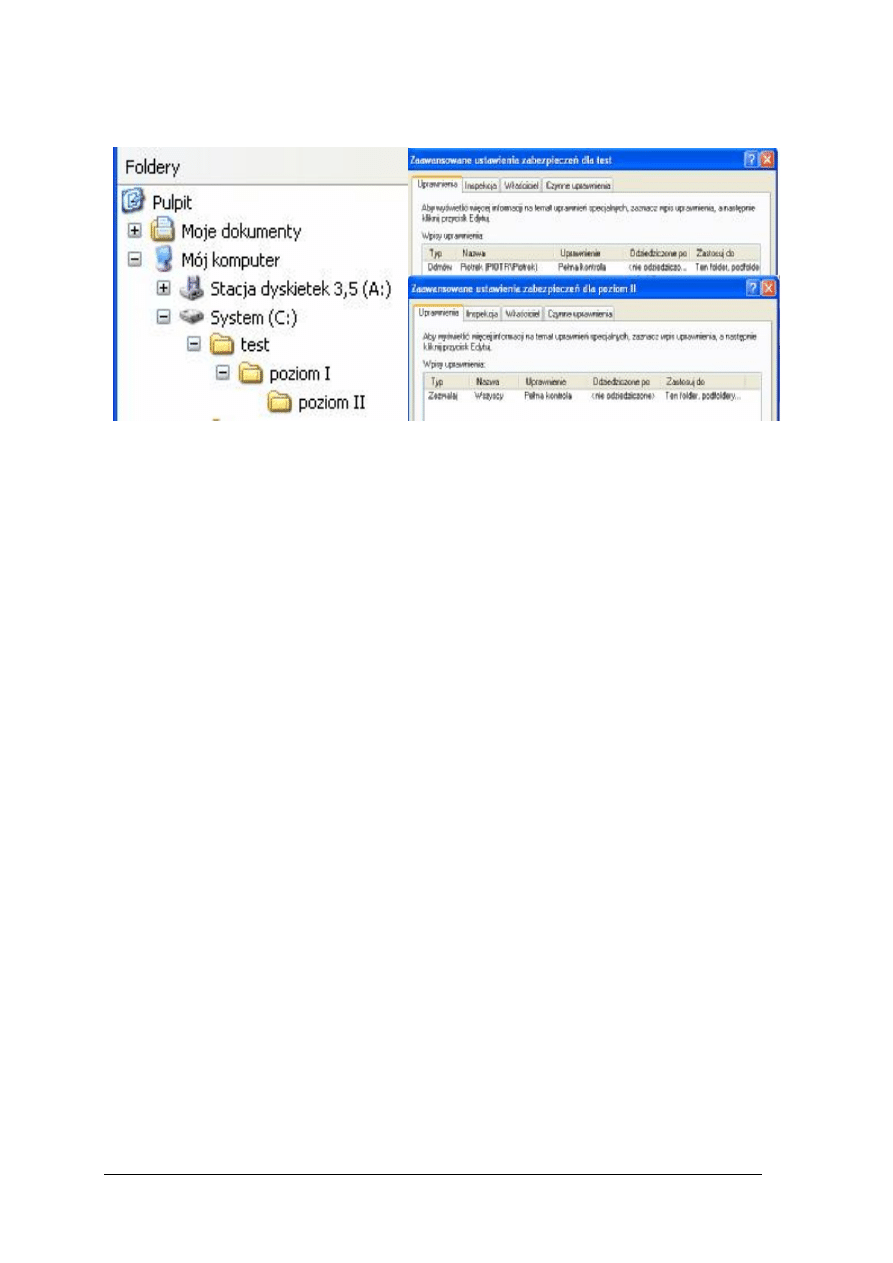

Rys 17. Przykładowe uprawnienia do katalogu „test” na poziomie NTFS

Uprawnienia systemu plików NTFS pozwalają w bardzo precyzyjny sposób określić

prawa do plików i katalogów w systemie Windows. Ze względu na swą precyzję a co za tym

ilość możliwych uprawnień zostały one pogrupowane w celu szybkiej dostępu. I właśnie te

grupy uprawnień dostępne są po wyborze w menu kontekstowego pliku lub katalogu

"Właściwości" i następnie zakładki "Zabezpieczenia".

Zakładka "Zabezpieczenia" w Windows XP Professional dostępna jest po wyłączeniu

opcji „proste udostępnianie plików”. Aby tego dokonać należy wykonać: "Panel Sterowania"

>> Opcje Folderów" "Widok". W "Ustawienia zaawansowane" należy odznaczyć "Użyj

prostego udostępniania". Od tej pory pojawi się zakładka we właściwościach plików

i katalogów na partycji NTFS.

Zakładka "Zabezpieczenia" w Windows XP Home

W systemie Windows XP Home standardowo zakładka "Zabezpieczenia" we

właściwościach plików i katalogów jest zablokowana. Można z tej zakładki skorzystać

dopiero po uruchomieniu Windows XP Home w trybie awaryjnym.

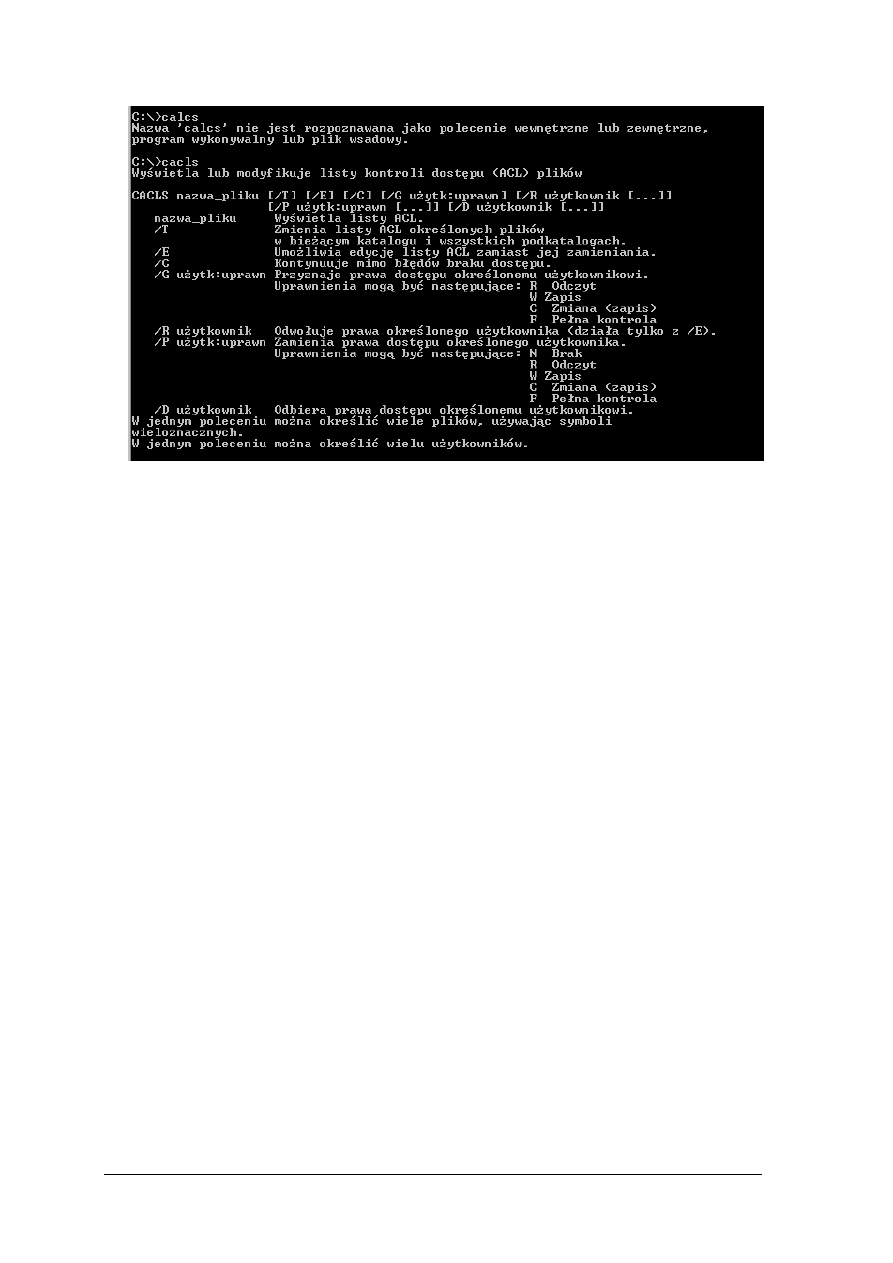

Do zmiany uprawnień czyli list kontroli dostępu ACL plików z linii poleceń czyli

w konsoli służy polecenie cacls.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

Rys 18. Pomoc polecenia „cacls”.

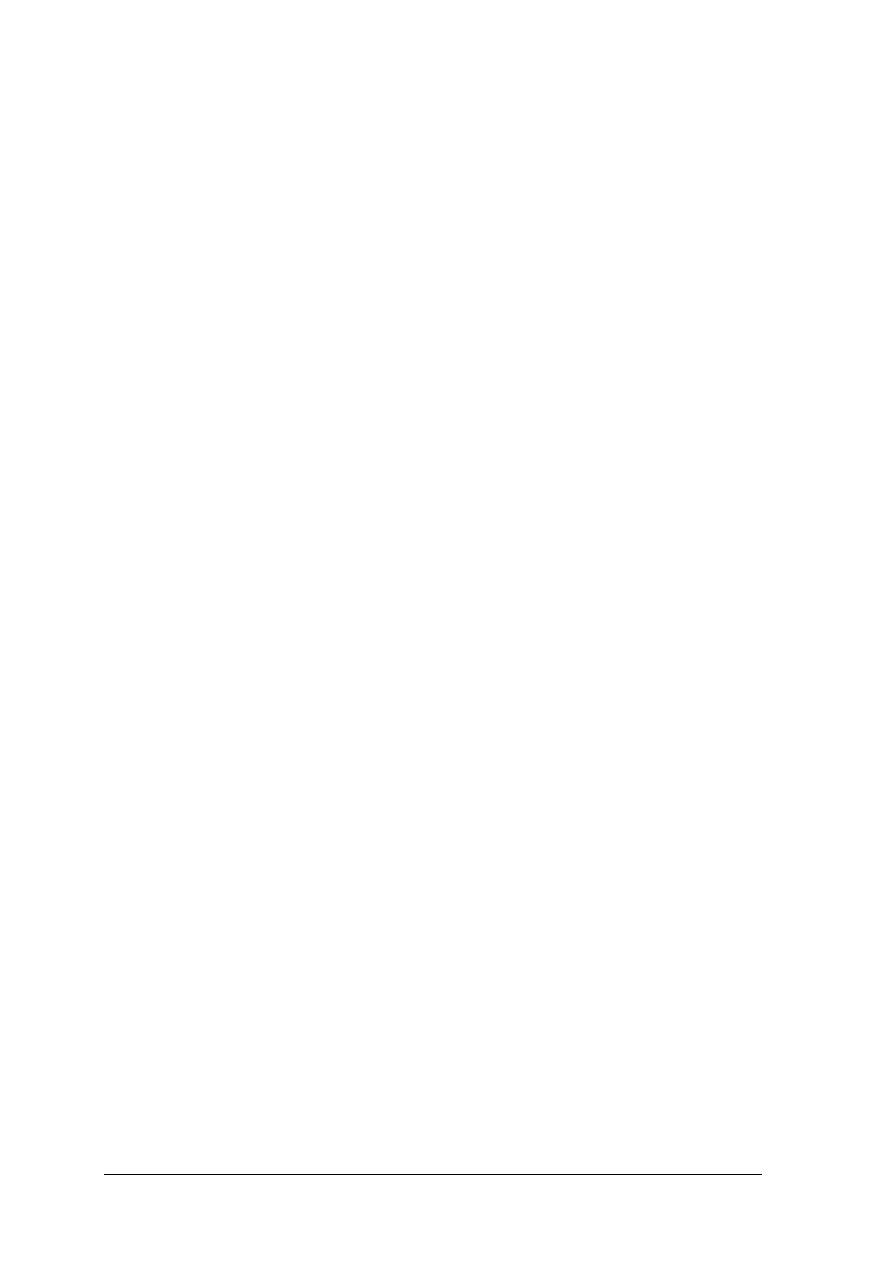

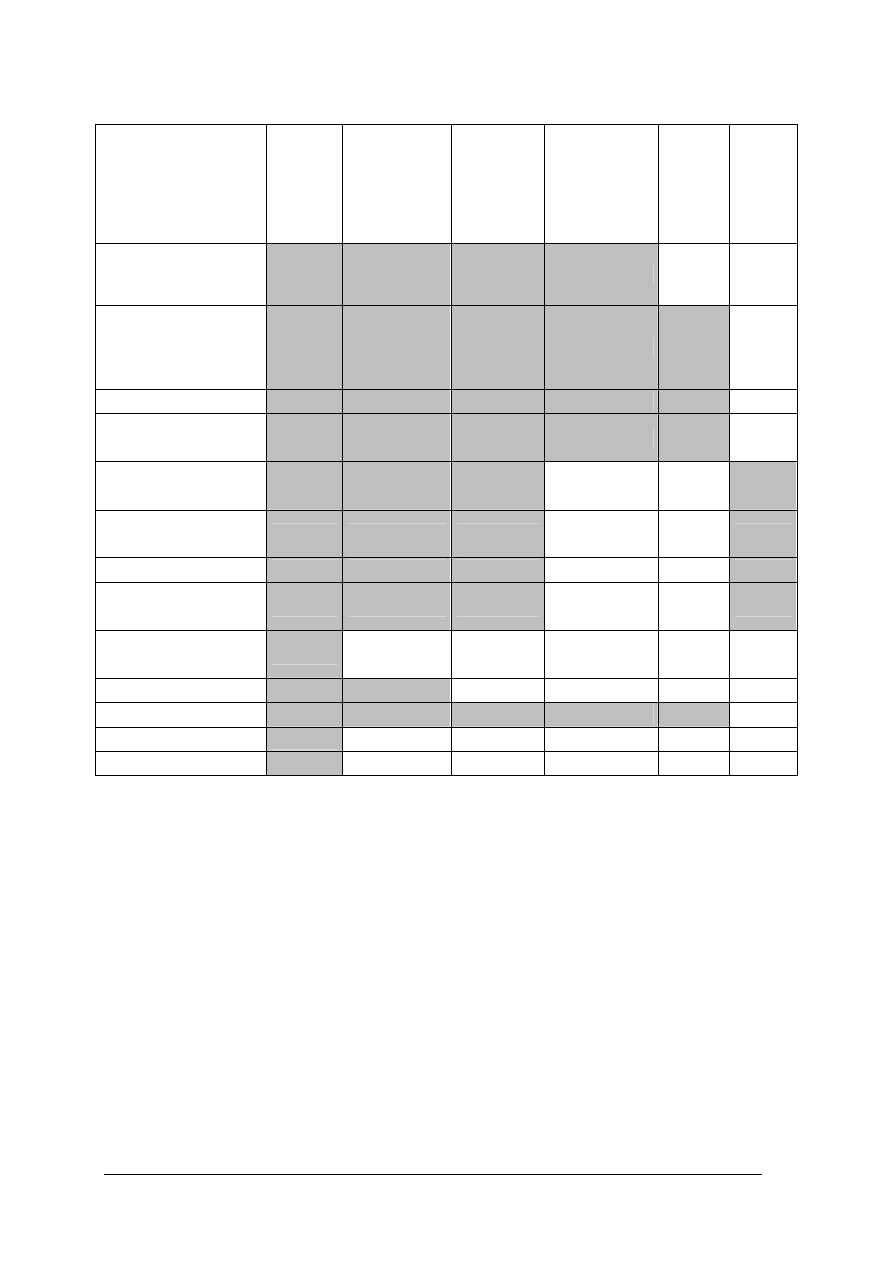

Tabela nr 3 przedstawia poszczególne uprawnienia (lewa kolumna) i przypisanie ich do

konkretnych grup uprawnień (górny wiersz). Opis dotyczy list ACL systemu plików NTFS

z Windows 2000/XP/2003.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

Tabela 3. Wykaz szczegółowych uprawnień systemu plików NTFS.

Uprawnienia

specjalne

Pełna

kontrola

Modyfikacja

Zapis i

wykonanie

Wyświetlanie

zawartości

folderu

(tylko

foldery)

Odczyt Zapis

Przechodzenie przez

folder/ Wykonywanie

pliku

X

X

X

X

Wyświetlanie

zawartości

folderu/Odczyt

danych

X

X

X

X

X

Odczyt atrybutów

X

X

X

X

X

Odczyt atrybutów

rozszerzonych

X

X

X

X

X

Tworzenie plików/

Zapis danych

X

X

X

X

Tworzenie folderów/

Dołączanie danych

X

X

X

X

Zapis atrybutów

X

X

X

X

Zapis atrybutów

rozszerzonych

X

X

X

X

Usuwanie

podfolderów i plików

X

Usuwanie

X

X

Odczyt uprawnień

X

X

X

X

X

Zmiana uprawnień

X

Przejęcie na własność

X

Udostępniając zasób każdemu użytkownikowi lub grupie mogą zostać przydzielone

następujące uprawnienia:

−

pełna kontrola - jak sama nazwa wskazuje użytkownik z takimi prawami posiada pełną

swobodę działania, może tworzyć nowe pliki, odczytywać, modyfikować, zapisywać

i usuwać już istniejące oraz zmieniać uprawnienia i przejmować na własność.. Nadawaj

te uprawnienie ze szczególną ostrożnością,

−

zmiana - użytkownik posiada te same uprawnienia co Pełna kontrola poza prawem do

zmiany uprawnień i przejmowania na własność, czyli może tworzyć nowe pliki,

odczytywać, modyfikować, zapisywać i usuwać już istniejące,

−

odczyt - użytkownik posiada prawo do odczytywania plików (w tym ich uruchamiania),

nie może tworzyć nowych plików i usuwać ani modyfikować już istniejących.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczenia.

1. Jakie są zasady zabezpieczeń plików i folderów na poziomie NTFS?

2. Jakie są zasady zabezpieczeń plików i folderów na poziomie udostępnienia?

3. Jaka jest składnia polecenia „net user”?

4. Czego dotyczy i jakie są podstawowe elementy listy ACL?

4.3.3. Ćwiczenia

Ćwiczenie 1

Utwórz dwa katalogi: „zadanie1”, „zadanie2”. Modyfikując uprawnienia utworzonego

użytkownika: zabroń dostępu do katalogu „zadanie1” oraz pozwól jedynie na przejrzenie

zawartości katalogu „zadanie2”.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) utworzyć użytkownika lokalnego,

2) nadać uprawnienia do stworzonych katalogów,

3) przelogować się na stworzonego użytkownika,

4) sprawdzić uprawnienia do testowanych katalogów,

5) zaprezentować sposób wykonania zadania.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

komputer z systemem operacyjnym Windows 2000,

−

zeszyt,

−

literatura z rozdziału 6.

4.4.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wymienić sposoby tworzenia nowego użytkownika?

2) wymienić sposoby tworzenia nowych grup użytkowników?

3) nadać uprawnienia użytkownikowi oraz grupie użytkowników do folderu?

4) nadać uprawnienia użytkownikowi oraz grupie użytkowników do udziału?

5) na podstawie przynależności użytkownika do grupy określić jego

uprawniania?

6) wykorzystać polecenia wiersza poleceń do zarządzania użytkownikami?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

4.4. Polityka bezpieczeństwa w sieci

4.4.1. Materiał nauczania

Każdego dnia przybywa około 20 000 nowych komputerów podłączonych do sieci

Internet. Ta największa publiczna sieć komputerowa przyciąga coraz szersze rzesze

użytkowników, oferując im bogate zbiory informacyjne, grupy dyskusyjne, wymianę poczty

elektronicznej, gry sieciowe.

Opierając się na danych statystycznych można przypuszczać, iż przed zakończeniem

naszego stulecia Internet obejmie swoim zasięgiem ponad 50 milionów komputerów. Wraz ze

wzrostem liczby użytkowników Internetu rośnie ryzyko utraty prywatności lokalnych sieci

komputerowych. Najbardziej skutecznym sposobem zniwelowania potencjalnych zagrożeń

bezpieczeństwa, wynikających z podłączenia do sieci publicznej, jest fizyczne odseparowanie

wszystkich

komputerów

wspomagających

realizację

istotnych

zadań

organizacji

i przechowujących jej strategiczne informacje.

W praktyce, oznacza to kompleksową przebudowę fizycznej infrastruktury systemu

informatycznego, co w dużej większości przypadków pociąga za sobą poważne wydatki

finansowe.

Rozwiązaniem tego problemu jest zastosowanie oprogramowania określanego mianem

"ściana ognia" (ang. firewall) lub „zapory”, dedykowanego do ochrony systemu lokalnego

przed ingerencją zewnętrzną. Określenie "ściana ognia", jak do tej pory, nie przyjęło się

w polskiej terminologii informatycznej i w związku z tym pozostaniemy przy oryginalnej

nazwie tego oprogramowania (firewall).

Zagrożenia.

Przed przystąpieniem do omówienia zagadnień ochrony sieci prywatnej, należało by

ogólnie naświetlić jakie niebezpieczeństwa wynikają z faktu połączenia z siecią publiczną.

Aby zbudować skuteczny system zabezpieczeń trzeba wiedzieć przed czym się bronić.

Zasadniczo, oprogramowanie "firewall" nie zapewnia ochrony systemu przed użytkownikami

lokalnymi, można więc ograniczyć rozważania do zagadnienia zagrożeń zewnętrznych,

zakładając optymistycznie, że wszystkie osoby posiadające lokalny dostęp do systemu są

upoważnione do wykonywanych przez nie operacji.

Nie znaczy to jednak, że nie mamy możliwości zbudowania systemu wewnętrznych

zabezpieczeń. Wiele produktów nadaje się doskonale i do tego celu poszerzając spektrum

zastosowań na sieci Intranet.

Najpowszechniej praktykowaną metodą uzyskiwania dostępu do odległego systemu jest

wykonywanie

zdalnego

logowania

Telnet

(ang.

Network

Terminal

Protocol),

przeprowadzanego najczęściej na bazie łączności modemowej "dial-up".

Warunkiem wykonania pomyślnego logowania na odległym komputerze jest znajomość

identyfikatora i hasła użytkownika, który jest do tego upoważniony. Uzyskanie identyfikatora

z reguły sprowadza się do zdobycia adresu e-mail dowolnego użytkownika tego systemu.

Hasła użytkowników mogą być pozyskane drogą zgadywania, przechwytywania lub

rozszyfrowania pliku zawierającego hasła użytkowników systemu.

Co ciekawe, sama aplikacja Telnet nie stanowi zagrożenia - to przyjęty system kontroli

tożsamości jest słaby.

Statystyki podają, iż większość użytkowników jako hasła dostępu do konta przyjmuje

łatwe do zapamiętania słowa (np. imiona, nazwy miejscowości, ...), które w równie łatwy

sposób mogą być odgadnięte przez cierpliwego włamywacza ("hackera").

Przechwytywanie hasła może odbywać się za pośrednictwem ukrytego w systemie

programu, który odbiera wpisywane przez użytkownika dane (np. fałszywy program login)

lub poprzez prowadzenie "nasłuchiwania sieci" (ang. sniffing) wykonywanego w trakcie

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

zdalnego logowania legalnego użytkownika. "Sniffing" odbywa się za pośrednictwem

urządzeń podsłuchowych, podłączonych do sieci na drodze transmisji danych.

W najprostszym przypadku może to być zmodyfikowana karta sieciowa umożliwiająca

selektywne przechwytywanie pakietów.

"Sniffing" to bardzo poważny problem, który nie ogranicza się wyłącznie do

przechwytywania hasła - w przypadku prowadzenia nieszyfrowanej transmisji danych

"nasłuchiwanie sieci" może prowadzić do całkowitej utraty poufności przesyłanych

informacji. Niestety, na dzień dzisiejszy nie ma skutecznych narzędzi przeciwdziałania tej

technice - dostępne programy monitorujące pracę sieci komputerowej nie gwarantują

wykrycia dobrze zamaskowanego urządzenia podsłuchowego. Nawet zastosowanie łącza

światłowodowego nie zapewnia pełnej tajności transmitowanych informacji.

W momencie pozyskania pliku zawierającego zaszyfrowane hasła użytkowników

(w UNIX /etc/passwd , /etc/shadow), mogą zostać podjęte próby uzyskania ich jawnej

postaci. Najczęściej stosowaną techniką jest tzw. "atak brutalny" (ang. brute force attack),

sprowadzający się do szyfrowania i porównywania wszystkich słów zawartych

w przygotowanym do tego celu słowniku.

Potencjalne zagrożenie stanowią wszystkie usługi pozwalające na prowadzenie zdalnej

pracy pomiędzy tzw. "zaprzyjaźnionymi" komputerami: RLOGIN, RSH i RCP. Poprzez

podstawienie odpowiednio przygotowanych plików konfiguracyjnych .rhosts i hosts.equiv,

osoby nieupoważnione mogą uzyskać uprawnienia legalnego użytkownika systemu.

(Pierwszym krokiem administratora powinno być zablokowanie tych aplikacji lub instalacja

SSH (ang.Secure Shell), jeżeli stosowanie ich okaże się konieczne.

Pewne niebezpieczeństwo stanowi usługa transferu plików FTP (ang.File Transfer

Protocol). Wykorzystując niewłaściwie administrowany serwer FTP, użytkownik Internetu

może wejść w posiadanie ważnych informacji, przechowywanych w systemie plików

komputera. Bardzo groźnym zjawiskiem jest wykorzystanie FTP do rozprowadzania tzw.

"złośliwych programów" (ang. malicious programs).

W gronie tych aplikacji możemy wyróżnić:

−

"wirus" (ang. virus) - program dopisujący się do innego programu, który atakuje system

w trakcie uruchomienia swojego "żywiciela";

−

"bakteria" (ang. bacteria), "królik" (ang. rabbit) - program wielokrotnie kopiujący

i uruchamiający swój własny kod źródłowy celem pełnego zagarnięcia zasobów

komputera (czasu procesora, pamięci operacyjnej, przestrzeni dyskowej) i doprowadzenia

do upadku systemu;

−

"koń trojański" (ang. trojan horse) - program, który udaje pracę innego legalnego

programu, a w międzyczasie wykonuje szereg niepożądanych czynności (np. fałszywy

program login kradnie hasło użytkownika);

−

"bomba czasowa" (ang. time bomb), "bomba logiczna" (ang. logic bomb) - fragment

programu podejmujący działanie tylko w określonym czasie (np. dzień urodzin autora

programu) lub w momencie spełnienia ustalonych warunków;

−

"robak" (ang. worm) - program, który powiela samego siebie, wykonuje ustalone

czynności (najczęściej niekorzystne dla systemu) i próbuje przenieść się do innego

komputera w sieci.

Z uwagi na właściwość samoprzenoszalności, "robak" wydaje się być najbardziej

niebezpiecznym członkiem powyżej wymienionej grupy programów. Pierwszy atak "robaka"

zarejestrowano w 1988 roku. Program napisany przez Roberta Morrisa przenosił się

z komputera na komputer poprzez wykorzystywanie słabych punktów aplikacji SENDMAIL,

FINGERD i RHOST.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

Inną kategorią zagrożeń są tzw. "furtki" (ang. backdoors) lub "włazy" (ang. trapdoors),

które stanowią nieudokumentowane wejścia do legalnych programów. Niekiedy, programiści

tworzą alternatywne wejście do aplikacji, aby ułatwić sobie proces testowania. "Furtką" do

programu może być ciąg znaków lub nawet wciśnięcie odpowiedniej kombinacji klawiszy.

W momencie odnalezienia "furtki" nieuprawniony użytkownik uzyskuje kontrolę na

aplikacją.

Omawiając niebezpieczeństwa związane z wykorzystaniem Internetu nie należy

zapominać o dwóch najbardziej popularnych usługach - serwisie wymiany poczty

elektronicznej SMTP (ang.Simple Mail Transfer Protocol) i serwisie informacyjnym WWW

(ang.World Wide Web). Najsłabszą stroną systemu poczty elektronicznej Internetu okazał się

program „sendmail” - w ostatnich latach odnotowano przypadki wykorzystania

niedostatecznych zabezpieczeń tego programu do oszukiwania serwera SMTP, który poprzez

błędną interpretację nadchodzących przesyłek, traktował je jako programy wykonywalne.

Próby rozszerzenia możliwości WWW (np. interfejs CGI, nowe elementy HTML),

spowodowały powiększenie pola działania "hackerów". Administratorzy serwerów WWW

często decydują się na korzystanie ze sprowadzonych z Internetu skryptów CGI (Common

Gateway Interface). Uruchamianie nieznanych aplikacji nieuchronnie wiąże się

z podejmowaniem ryzyka, uzyskania odmiennego niż zakładano, rzeczywistego rezultatu

działania programu. Ostatnie rozszerzenia języka opisu dokumentów hypertekstowych HTML

(ang.HiperText Markup Language), zmierzają w kierunku wprowadzenia do WWW

elementów bezpośredniej interakcji z użytkownikiem.

Bez wątpienia najbardziej eleganckim rozwiązaniem jest wzbogacanie stron HTML

o aplikacje napisane w języku Java. Warto jednak pamiętać, iż Java jest bardzo "młodym"

językiem programowania, a zastosowany system bezpieczeństwa może okazać się nie w pełni

skuteczny. Informacje na temat ryzyka wynikającego z uruchamiania sprowadzanych

z Internetu programów Java można znaleźć pod adresem: http://www.cs.princeton.edu.

Chyba najgłośniej omawianą obecnie techniką oszukiwania zabezpieczeń systemów

(w tym systemów chronionych przez niektóre "firewall") jest "spoofing". Określenie

"spoofing" wywodzi się z dziedziny wojskowej i oznacza przeciwdziałanie elektronicznym

przeciw systemom nieprzyjaciela poprzez nadawanie fałszywych informacji. W odniesieniu

do zagadnienia transmisji danych w sieci TCP/IP, "IP Source-Address Spoofing" oznacza

proces przesyłania pakietów zawierających nieprawdziwy adres źródłowy (ang. source

address), przez co komputer odbierający te pakiety błędnie identyfikuje ich nadawcę.

Pierwszy poważny atak przeprowadzony z wykorzystaniem tej techniki został odnotowany 22

stycznia 1995 roku w USA.

Zakres przedstawionych powyżej potencjalnych zagrożeń, jakie należy uwzględnić

podczas budowy polityki bezpieczeństwa, został świadomie ograniczony tylko do tych

zagadnień, którym można przeciwdziałać poprzez "firewall". Nie ma potrzeby rozważać

niebezpieczeństwa przechwytywania zainicjowanych połączeń sieciowych (ang. connection

hijacking) czy rejestracji fal elektromagnetycznych, emitowanych przez drukarki, monitory

komputerów czy przewody instalacji sieciowej, skoro "firewall" w niczym tu nie pomoże.

Należy także pamiętać, iż wymienione zagrożenia obejmują tylko to, co do tej pory zostało

wykryte i ujawnione publicznie. Administrator systemu zobowiązany jest na bieżąco

zapoznawać się z informacjami dotyczącymi zagadnień bezpieczeństwa i ochrony.

Budowa polityki bezpieczeństwa sieci prywatnej.

Instalacja oprogramowania "firewall" powinna być poprzedzona staranną analizą

potrzeb organizacji w zakresie wykorzystania sieci Internet. Należy dokładnie sprecyzować,

z jakich usług będą korzystać pracownicy organizacji (użytkownicy lokalni), a jakie usługi

będą świadczone na rzecz użytkowników zewnętrznych - w ostatnich latach coraz więcej

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

organizacji decyduję się na prowadzenie komercyjnej działalności za pośrednictwem sieci

Internet (np. reklama w serwisie WWW).

W procesie planowania polityki bezpieczeństwa należy uwzględnić konieczność

ochrony wszystkich newralgicznych punktów systemu informatycznego (np. serwery baz

danych, serwery aplikacji, )

Budowa polityki bezpieczeństwa realizowana jest w następujących etapach:

−

określenie wymagań użytkowników lokalnych w zakresie korzystania z usług sieci

Internet,

−

weryfikacja wymagań użytkowników lokalnych,

−

określenie zakresu usług sieci prywatnej dostępnych dla użytkowników sieci Internet,

−

weryfikacja udostępnianych usług sieci prywatnej,

−

planowanie polityki bezpieczeństwa,

−

zatwierdzenie przyjętej koncepcji ochrony,

−

wdrożenie polityki bezpieczeństwa,

−

testowanie systemu pod względem szczelności i efektywności,

−

szkolenia użytkowników (jeżeli jest to konieczne).

Należy pamiętać, iż dopiero w momencie zatwierdzenia projektu systemu ochrony przez

kierownictwo organizacji można przystąpić do wyboru oprogramowania, które sprosta

zadaniu wdrożenia przyjętej polityki bezpieczeństwa. Z uwagi na dużą ilość dostępnych

rozwiązań, wybór najbardziej odpowiedniego produktu nie jest łatwy. Jako decydujące

kryterium możemy przyjąć: stopień złożoności technologicznej, zakres realizowanych zadań,

przejrzystość interfejsu użytkownika i oczywiście cenę.

Wdrożenie polityki bezpieczeństwa

Dysponując zatwierdzonym projektem systemu ochrony można przystąpić do fazy

wdrożenia polityki bezpieczeństwa, która sprowadza się do zainstalowania i konfiguracji

oprogramowania "firewall", odpowiedzialnego za egzekwowanie przyjętych ograniczeń.

Proces wdrożenia polityki bezpieczeństwa obejmuje następujące fazy:

−

definicja obiektów sieciowych,

−

definicja użytkowników systemu,

−

specyfikacja dodatkowych usług sieciowych, (jeżeli jest taka potrzeba),

−

ustalenie zasad bezpieczeństwa,

−

weryfikacja i instalacja.

4.4.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie są złośliwe aplikacje?

2. Jakie są najczęstsze metody włamań do sieci komputerowych?

3. Jaka jest zasada działania FireWall’a?

4. Co to jest polityka bezpieczeństwa?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

4.4.3. Ćwiczenia

Ćwiczenie 1

Wykonaj projekt polityki bezpieczeństwa niewielkiej firmy.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) określić wymagania użytkowników lokalnych w zakresie korzystania z usług sieci

Internet,

2) określić zakres usług sieci prywatnej dostępnych dla użytkowników sieci Internet,

3) zaproponować metodę wdrożenia polityki bezpieczeństwa,

4) wykonać ćwiczenie indywidualnie,

5) zaprezentować sposób wykonania zadania.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

literatura z rozdziału 6.

4.4.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wymienić zagrożenia sieci lokalnej?

2) wymienić zasady planowania polityki bezpieczeństwa?

3) wymienić zadania programów do ochrony sieci?

4) wymienić zadania programów antywirusowych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

5. SPRAWDZIAN OSIĄGNIĘĆ

INSTRUKCJA DLA UCZNIA

1. Przeczytaj uważnie instrukcję.

2. Zapoznaj się z zestawem zadań testowych.

3. Udzielaj odpowiedzi na załączonej karcie odpowiedzi.

4. Test składa się z 20 zadań.

5. Za każde poprawnie rozwiązane zadanie uzyskasz 1 punkt.

6. Dla każdego zadania podane są cztery możliwe odpowiedzi: A, B, C, D.

7. Tylko jedna odpowiedź jest poprawna.

8. Wybraną odpowiedz zaznacz X.

9. Staraj się wyraźnie zaznaczać odpowiedzi. Jeżeli się pomylisz i błędnie zaznaczysz

odpowiedź, otocz ją kółkiem i zaznacz odpowiedź, którą uważasz za prawdziwą.

10. Przed wykonaniem każdego zadania przeczytaj bardzo uważnie polecenie.

11. Na rozwiązanie tesu masz 60 min.

Powodzenia

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

ZESTAW ZADAŃ TESTOWYCH

1. Które ze zdań opisujących model ISO-OSI jest prawdziwe.

A. Każdy protokół komunikuje się ze swoim odpowiednikiem, będącym

implementacją tego samego protokołu w równorzędnej warstwie komunikacyjnej

systemu odległego.

B. Protokoły podczas komunikacji mogą dowolnie wybrać adresata w systemie

odległym.

C. Droga komunikacji pomiędzy protokołami jest dynamicznie wybierana

w zależności od obciążenia systemu.

D. Sposób komunikacji między protokołami zależy od struktury sytemu.

2. Która z warstw modelu ISO-OSI odpowiada za komunikację pomiędzy odległymi hostami.

A. łącza danych;

B. sieciowa;

C. aplikacji;

D. fizyczna.

3. Do czego wykorzystywany jest protokół TFTP.

A. Uproszczonego przesyłania plików.

B. Obsługi poczty internetowej.

C. Synchronizacji czasu.

D. Obsługi połączeń telnetowych.

4. Na serwerze zainstalowano firewalla. Po wstępnej konfiguracji zostały odblokowane

następujące porty TCP: 80, 110, 25, 443. Która z usług nie będzie pracowała prawidłowo?

A. Poczta email.

B. FTP.

C. HTTP.

D. HTTPS.

5. W szkole zainstalowano infrastrukturę sieciową wymagającą składającą się z 300

komputerów. Z pewnych względów wymagane jest umieszczenie wszystkich

komputerów w jednej podsieci. Które z twierdzeń zawiera błąd.

A. W sieci tej wystarczające będzie zastosowanie klasy C adresacji IP.

B. W sieci tej wymagane jest zastosowanie co najmniej klasy B adresacji IP.

C. W sieci tej wystarczy zastosować klasę A adresacji IP.

D. Klasa A i B adresacji IP spełniają wymagania powyższej sieci.

6. Do małej sieci lokalnej dostawiono komputer. Wiadomo, że drukarka sieciowa posiada

adres IP 192.168.43.43 z maską 24. Który z poniższych adresów IP przypisanych do

dostawionego komputera zapewni prawidłowe drukowanie.

A. 192.168.43.43.

B. 192.168.43.44.

C. 192.168.44.44.

D. 192.44.44.44.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

38

7. Ze względów bezpieczeństwa istnieje konieczność udostępnienia folderu w sieci Microsoft

Networks w taki sposób, aby nie był on widoczny w „otoczeniu sieciowym”. W jaki

sposób można to uzyskać.

A. Odbierając uprawnienia odczytu do danego udziału.

B. Odbierając uprawnienia przeglądania zawartości do danego udziału.

C. Dodając na końcu nazwy udziału znak „#”.

D. Dodając na końcu nazwy udziału znak „$”.

8. Które z poniższych zdań opisuje sytuację przedstawioną na zrzucie ekranu.

A. Użytkownik „uczen” wysłał plik tekstowy o nazwie „zibiwww.txt” do katalogu

udostępnionego na komputerze o adresie 80.55.153.37.

B. Użytkownik „uczen” wykonał próbę zalogowania do serwera FTP Zespołu Szkół

Łączności, która zakończyła się niepowodzeniem. Wynik błędu został zapisany

w pliku o nazwie „zibiwww.txt”.

C. Ze względu na błędną konfigurację firewalla nie udało się użytkownikowi „uczen”

nawiązać połączenia z serwerem FTP o adresie „80.55.153.37”.

D. Użytkownik „uczen” połączył się z serwerem FTP o adresie „80.55.153.37”

a następnie wysłał plik tekstowy o nazwie „zibiwww” oraz zakończył połączenie.

9. Która ze ścieżek sieciowych umożliwi przejrzenie zawartości udziału o nazwie „test”

znajdującego się na komputerze lokalnym.

A. localhost\test

B. localhost/test

C. \\127.0.0.1\test\

D. //127.0.0.1/test

10. Która z grup użytkowników nadaje uprawnienia do instalacji oprogramowania.

A. goście

B. użytkownicy

C. użytkownicy zaawansowani

D. debugger sers

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

39

11. Który z użytkowników lub grup użytkowników posiada pełne uprawnienia do folderu