„Projekt wspó

łfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Bartosz Stolarczuk

Projektowanie i realizacja lokalnych sieci

teleinformatycznych

311[37].Z4.01

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2006

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

mgr inż. Hanna Grządziel

mgr inż. Krzysztof Słomczyński

Opracowanie redakcyjne:

mgr inż. Bartosz Stolarczuk

Konsultacja:

mgr inż. Andrzej Zych

Korekta:

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 311[37].Z4.01

„Projektowanie i realizacja lokalnych sieci teleinformatycznych” zawartego w module

311[37].Z4 „Montaż i administrowanie systemami teleinformatycznymi” w modułowym

programie nauczania dla zawodu technik telekomunikacji.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2006

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

5

3. Cele kształcenia

6

4. Materiał nauczania

7

4.1. Budowa komputera PC

7

4.1.1. Materiał nauczania

7

4.1.2. Pytania sprawdzające

13

4.1.3. Ćwiczenia

14

4.1.4. Sprawdzian postępów

14

4.2. Zewnętrzne urządzenia peryferyjne

15

4.2.1. Materiał nauczania

15

4.2.2. Pytania sprawdzające

18

4.2.3. Ćwiczenia

18

4.2.4. Sprawdzian postępów

19

4.3. Standard Ethernet

20

4.3.1. Materiał nauczania

20

4.3.2. Pytania sprawdzające

27

4.3.3. Ćwiczenia

27

4.3.4. Sprawdzian postępów

28

4.4. Lokalne i rozległe sieci teleinformatyczne

29

4.4.1. Materiał nauczania

29

4.4.2. Pytania sprawdzające

34

4.4.3. Ćwiczenia

34

4.4.4. Sprawdzian postępów

35

4.5. Sieć LAN bez podłączenia do Internetu

36

4.5.1. Materiał nauczania

36

4.5.2. Pytania sprawdzające

37

4.5.3. Ćwiczenia

37

4.5.4. Sprawdzian postępów

38

4.6. Sieć LAN z podłączeniem do Internetu

39

4.6.1. Materiał nauczania

39

4.6.2. Pytania sprawdzające

41

4.6.3. Ćwiczenia

42

4.6.4. Sprawdzian postępów

42

5. Sprawdzian osiągnięć

43

6. Literatura

49

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik ten pomoże Ci w przyswajaniu wiedzy o obwodach prądu stałego, ich

właściwościach oraz w kształtowaniu umiejętności w rozpoznawaniu materiałów

elektrycznych.

Poradnik zawiera:

1. Wymagania wstępne, czyli wykaz umiejętności i wiedzy, które powinieneś opanować,

aby przystąpić do realizacji tej jednostki modułowej.

2. Cele kształcenia tej jednostki modułowej.

3. Materiał nauczania, który umożliwia samodzielne przygotowanie się do wykonania

ćwiczeń i zaliczenia sprawdzianów. Wykorzystaj do poszerzenia wiedzy wskazaną

literaturę oraz inne źródła informacji.

4. Pytania sprawdzające wiedzę potrzebną do wykonania ćwiczeń.

5. Ćwiczenia, które zawierają wykaz materiałów i sprzętu pomocnych w ich realizacji.

6. Sprawdzian postępów.

Wykonując sprawdzian postępów powinieneś odpowiadać na pytanie tak lub nie, co

oznacza, że opanowałeś materiał rozdziału albo nie.

7. Sprawdzian osiągnięć dotyczący poziomu opanowania materiału nauczania całej jednostki

modułowej wraz z instrukcją i kartą odpowiedzi.

8. Wykaz literatury.

Jeżeli masz trudności ze zrozumieniem tematu lub ćwiczenia, wówczas poproś

nauczyciela o wyjaśnienie i ewentualne sprawdzenie, czy dobrze wykonujesz określoną

czynność. Po zrealizowaniu materiału spróbuj zaliczyć sprawdzian z zakresu jednostki

modułowej.

Bezpieczeństwo i higiena pracy

W czasie pobytu w pracowni musisz przestrzegać regulaminów, przepisów bhp i higieny

pracy oraz

instrukcji przeciwpożarowych, wynikających z rodzaju wykonywanych prac.

Przepisy te poznasz podczas trwania nauki.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

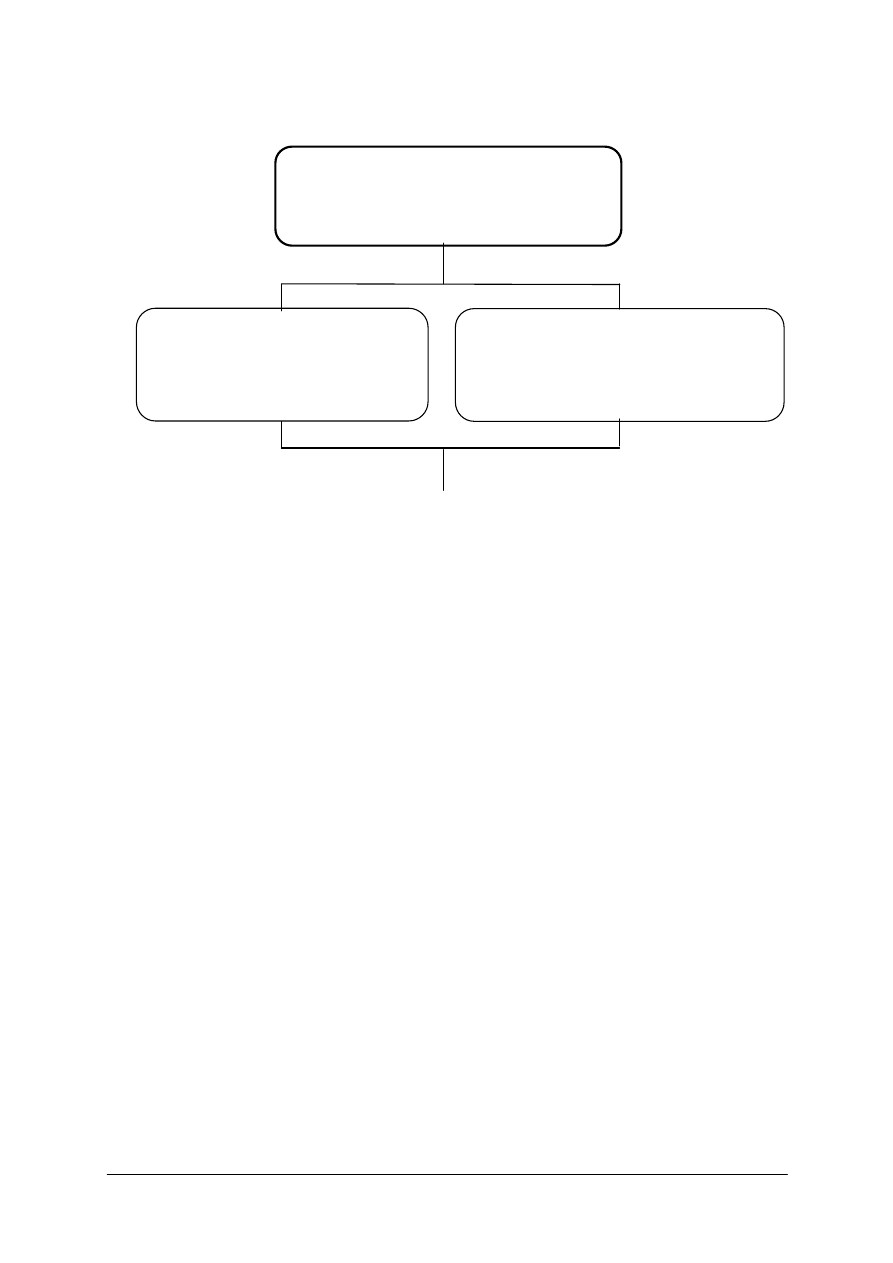

311[37].Z4.01

Projektowanie i realizacja

lokalnych sieci

teleinformatycznych

311[37].Z4.02

Administrowanie zasobami

lokalnych sieci teleinformatycznych

311[37].Z4

Montaż i eksploatacja systemów

teleinformatycznych

Schemat układu jednostek modułowych

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

–

posługiwać się podstawowymi programami systemu Windows,

–

korzystać z różnych źródeł informacji,

–

współpracować w grupie,

–

uczestniczyć w dyskusji, prezentacji,

–

stosować podstawowe operacje arytmetyczne na liczbach zapisanych w systemie

dziesiętnym oraz dwójkowym,

–

stosować różne metody i środki (symbole, rysunki, zdjęcia itp.) w porozumiewaniu się na

temat zagadnień technicznych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

−

wymienić podstawowe elementy płyty głównej PC i określić ich rolę,

−

rozróżnić złącza płyty głównej oraz określać zastosowanie,

−

rozróżnić rodzaje podstawowych kart rozszerzających i określić ich rolę,

−

rozróżnić podstawowe standardy magistrali rozszerzających,

−

scharakteryzować sieci ISDN, FR, ATM,

−

zaproponować lokalną sieć teleinformatyczną na potrzeby małego przedsiębiorstwa/firmy,

−

dobrać rodzaj sieci teleinformatycznej z wykorzystaniem PC,

−

sporządzić schemat blokowy sieci teleinformatycznej,

−

skonfigurować różnego rodzaju karty sieciowe, modemy, konwertery,

−

zainstalować modemy, karty sieciowe w komputerach,

−

zainstalować lokalną sieć teleinformatyczną zgodnie z dokumentacją,

−

nawiązać łączność między komputerami,

−

wykonać prawidłowy kabel połączeniowy CAT 5 (również umożliwiający połączenie

dwóch komputerów z pominięciem dodatkowych urządzeń),

−

wykonać pomiary okablowania strukturalnego CAT 5,

−

przestrzegać wymagań określonych przez producenta dotyczących warunków zasilania

i zabezpieczania urządzeń z zakresu jednostki modułowej,

−

posłużyć się dokumentacją techniczną, instrukcjami, schematami montażowymi

w zakresie treści tego modułu,

−

obsłużyć sieć bezprzewodową,

−

podłączyć przy wsparciu zewnętrznego operatora lokalną sieć do sieci rozległej,

−

podłączyć pojedynczy komputer i lokalną sieć do Internetu,

– zastosować przepisy bezpieczeństwa i higieny pracy przy montażu i obsłudze systemów

teleinformatycznych.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

4. MATERIAŁ NAUCZANIA

4.1. Budowa komputera PC

4.1.1 Materiał nauczania

Komputer osobisty po angielsku to Personal Computer, w skrócie PC. Często spotykamy

się z określeniem komputer klasy IBM. Nie oznacza to, że został on wyprodukowany przez

firmę IBM, ale jest zgodny sprzętowo („hardwerowo”) z komputerami tej firmy.

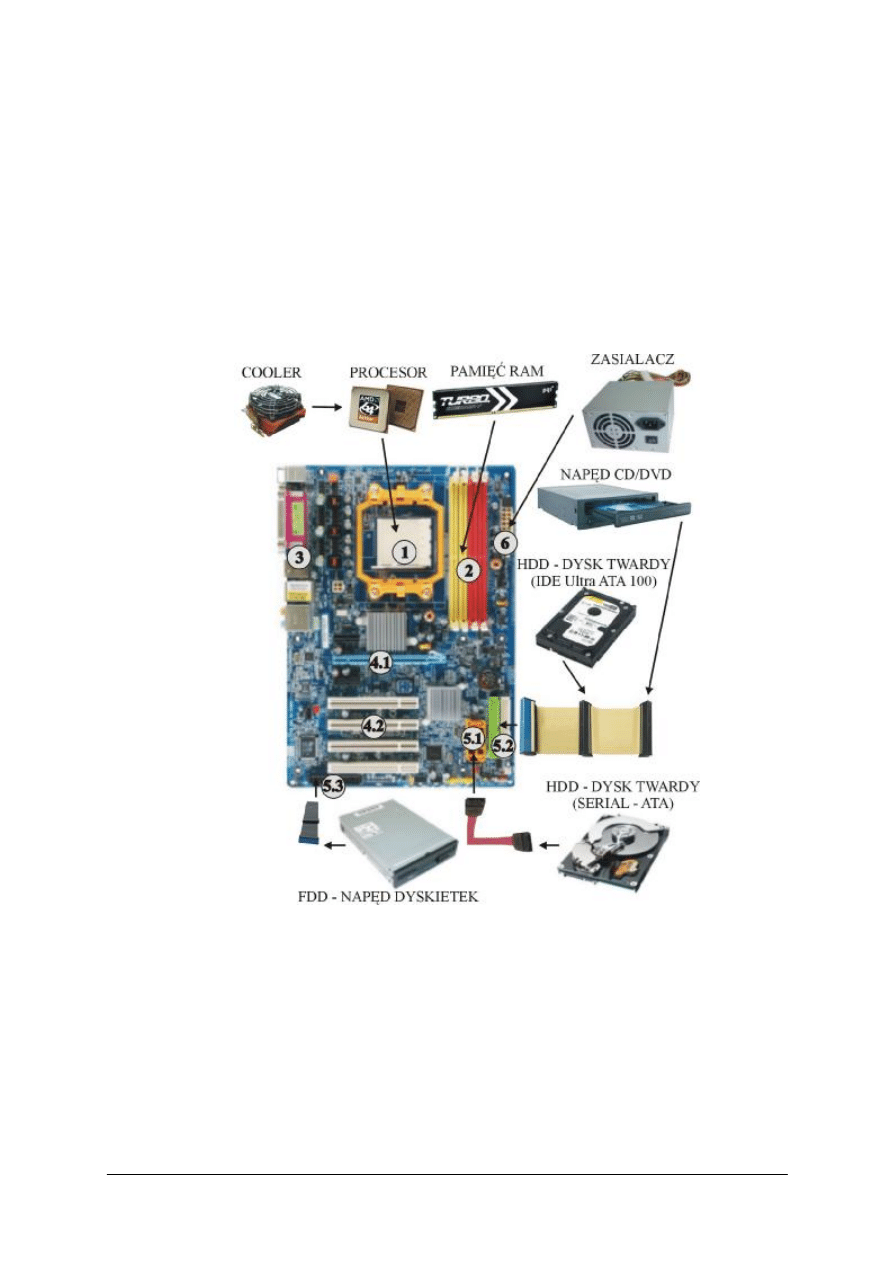

Budowa zestawu komputerowego

Patrząc z zewnątrz na zestaw komputerowy możemy rozróżnić (rys.1):

−

jednostkę centralną w której znajduje się płyta główna z podzespołami, napędy dysków

twardych (HDD), napęd dyskietek (FDD), napędy płyt CD lub DVD (CD-ROM, DVD-

ROM), zasilacz oraz systemy chłodzenia,

−

urządzenia wejściowe takie jak: klawiaturę, myszkę, skaner,

−

urządzenia wyjściowe takie jak: monitor, drukarka, głośniki.

Wszystkie urządzenia zewnętrzne podłączane są do komputera przez układy

wejścia/wyjścia za pomocą odpowiednich przewodów.

URZ

ĄDZENIA WYJŚCIOWE

JEDNOSTKA CENTRALNA

URZ

ĄDZENIA WEJŚCIOWE

MYSZ

KLAWIATURA

SCANER

MONITOR

DRUKARKA

G

ŁOŚNIKI

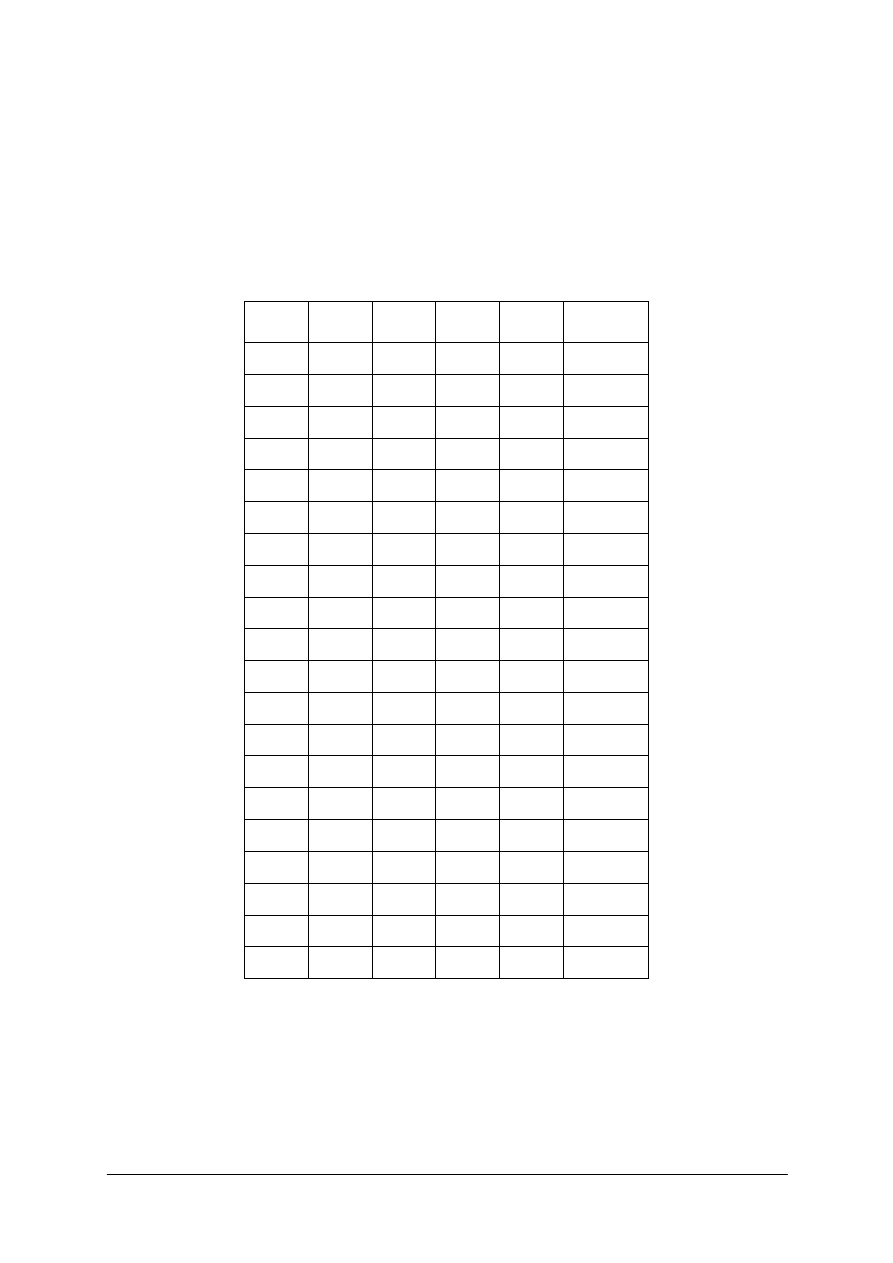

Tabela 1. Przykładowe urządzenia wej/wyj.

Urządzenie

Rodzaj

Partner

Klawiatura

wejściowe

człowiek

Myszka

wejściowe

człowiek

Mikrofon

wejściowe

człowiek

Skaner

wejściowe

człowiek

Drukarka laserowa

wyjściowe

człowiek

Monitor graficzny

wyjściowe

człowiek

Dysk optyczny

pamięć

komputer

Taśma magnetyczna

pamięć

komputer

Rys 1. Elementy zestawu komputerowego

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Budowa jednostki centralnej

Płyta główna (ang. mainboard) jest jednym z najważniejszych elementów jednostki

centralnej. To na niej znajduje się gniazdo procesora, układy sterujące, sloty i porty.

Bezpośrednio na płycie instalowane są również karty rozszerzeń oraz niektóre urządzenia

peryferyjne.

Obecnie obowiązującym standardem płyt głównych jest standard ATX, wyparł on

przestarzały standard Baby-AT. Zapewnia on programową kontrolę zasilania, co umożliwia

automatyczne wyłączenie komputera przez system operacyjny (najczęściej po zamknięciu

systemu). Jest łatwo rozpoznawalny dzięki zastosowaniu jednoczęściowego gniazda

zasilającego. Jest to istotne, ponieważ dotychczas stosowane na konstrukcjach Baby-AT

dwuczęściowe złącze można było przypadkowo odwrotnie podłączyć i tym samym narazić na

zniszczenie płytę główną oraz inne podłączone komponenty.

Rys 2. Elementy płyty głównej.

1. slot procesora

2. cztery banki pamięci

3. porty zewnętrzne

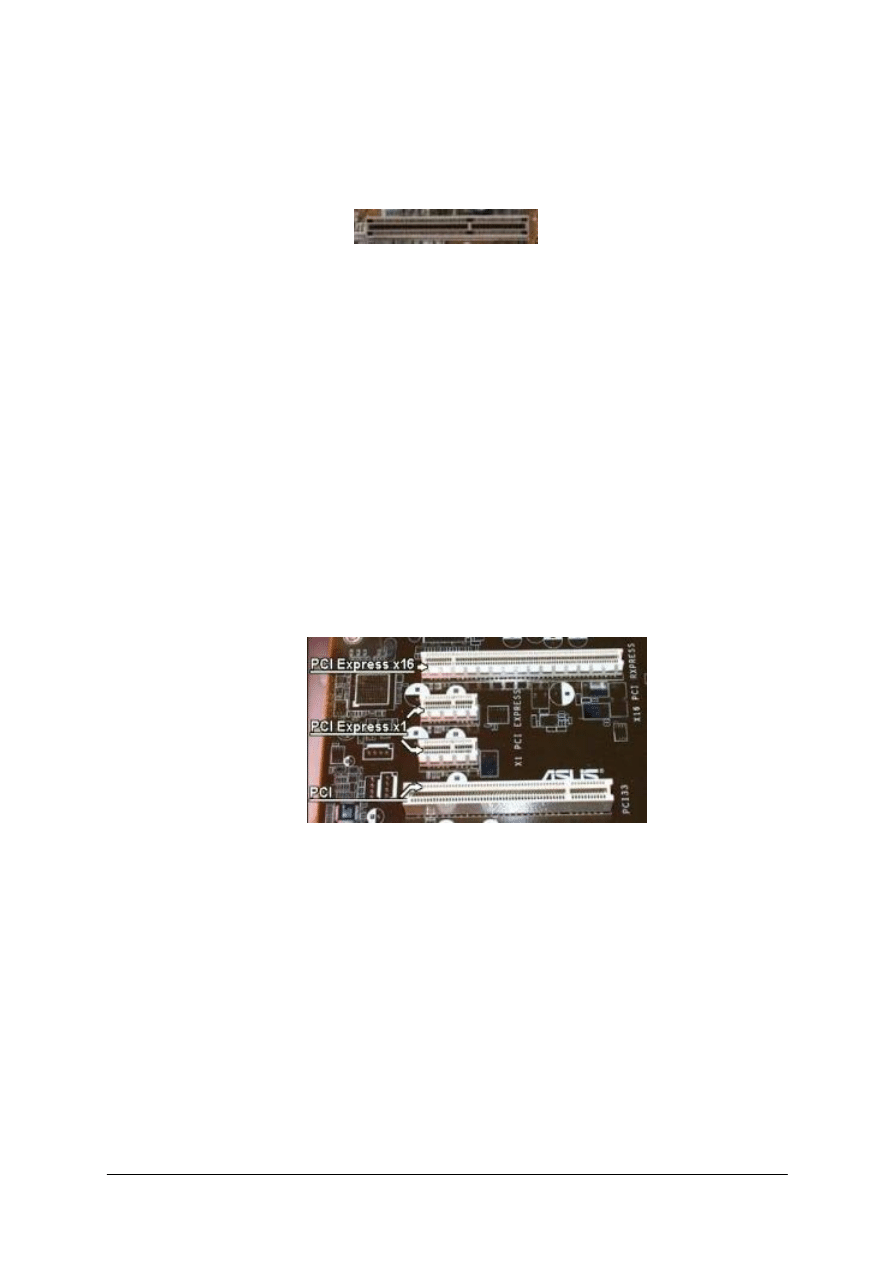

4.1 złącze magistrali PCI-Express

4.2 złącze PCI

5.1 złącze SATA

5.2 dwa złącza IDE (Primary/Secondary)

5.3 złącze stacji dyskietek

6 złącze zasilacza

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

Procesor

CPU - centralna jednostka wykonawcza to układ scalony, którego działanie polega na

wykonywaniu instrukcji programów. Nadzoruje on i synchronizuje pracę wszystkich

urządzeń w komputerze.

Do najważniejszych parametrów procesora należą:

−

maksymalna częstotliwość taktowania (obecnie najczęściej występują procesory

o częstotliwościach od około 1,8 GHz do 3,2 GHz),

−

rodzaj złącza (zależy od rodzaju procesora oraz producenta np.: slotA, socket478,

socket775, socket754, socket939),

−

obsługa instrukcji 64 lub 32 bitowych,

−

częstotliwość taktowania magistrali systemowej FSB,

−

pojemność pamięci cache (pamięć podręczna procesora).

Podczas montażu zestawu należy zwrócić szczególną uwagę, aby płyta główna

obsługiwała właściwy procesor (pod względem producenta, rodzaju, częstotliwości

próbkowania oraz rodzaju złącza). Informację tą możemy znaleźć w specyfikacji płyty.

Ze względu na duże ilości ciepła wydzielające się z procesora podczas pracy, niezbędne

jest zastosowanie systemu chłodzącego tzw. coolera składającego się z radiatora oraz

wentylatora. Aby zwiększyć przewodnictwo cieplne przed montażem należy posmarować

powierzchnię procesora pastą silikonową.

Pamięć RAM

RAM (ang. Random Access Memory) - jest to podstawowy rodzaj pamięci cyfrowej

zwany też pamięcią użytkownika lub pamięcią o dostępie swobodnym. W odróżnieniu do

pamięci ROM (ang. Read Only Memory - pamięć tylko do odczytu) umożliwia ona swobodny

zapis i odczyt danych.

W komputerze klasy PC stosowane są następujące rodzaje pamięci:

−

rejestry procesora, rozmiar rzędu kilkudziesieciu do kilkuset bajtów,

−

pamięć podręczna procesora (cache L1), wbudowana w procesor, rozmiar rzędu 4 do 16

KB,

−

pamięć podręczna procesora (cache L2), rozmiar rzędu 128 KB do 4 MB,

−

pamięć RAM, rozmiar rzędu 128 MB do kilku GB,

−

plik wymiany (swap) na dysku twardym, rozmiar rzędu kilkudziesięciu MB do kilku GB

(definiowany przez użytkownika lub system).

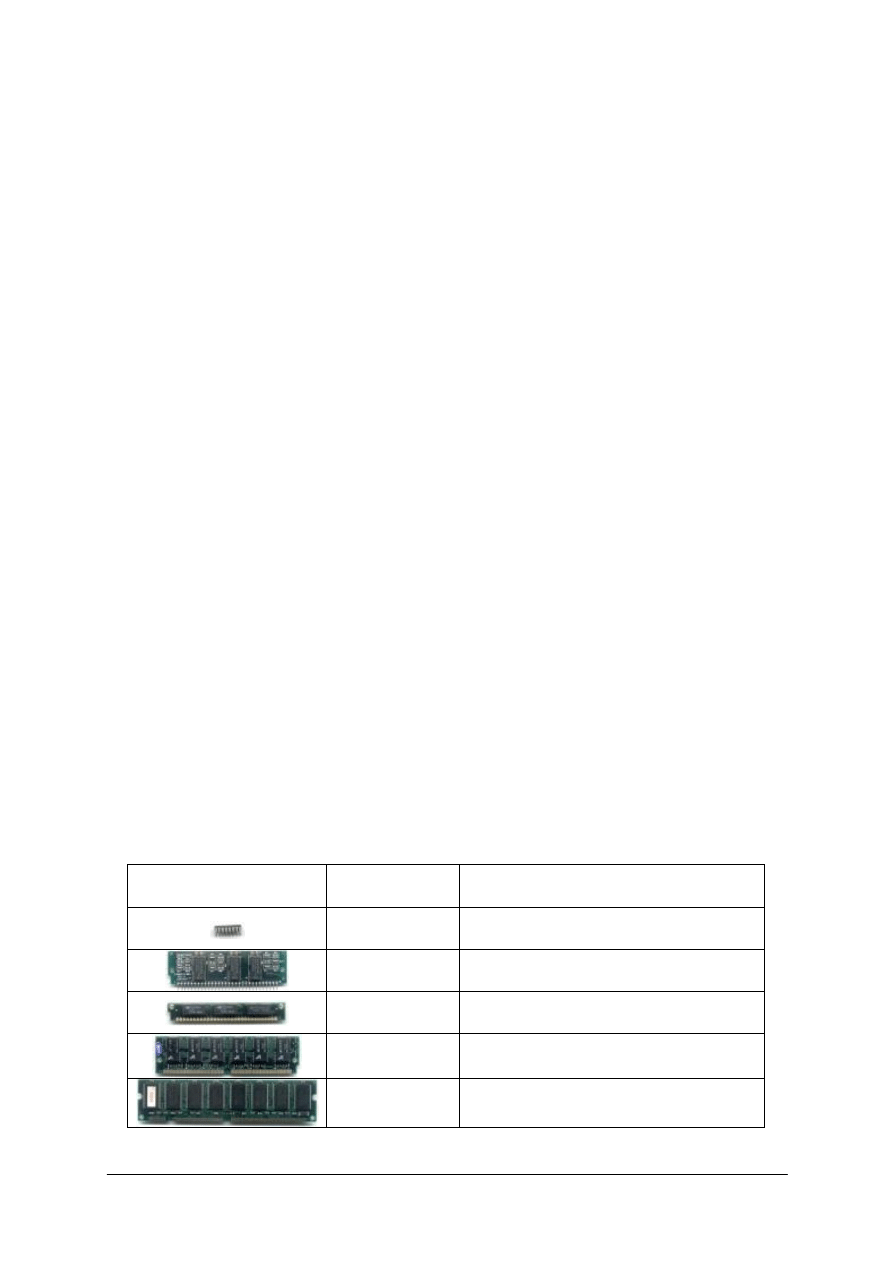

Na przestrzeni lat pamięć RAM podlegała ciągłym ulepszeniom. Zwiększano jej

pojemność oraz częstotliwość taktowania oraz rodzaj obudowy.

Rodzaje pamięci RAM

typ obudowy

typ pamięci

zastosoanie

DIP

—

PC, XT, AT

SIPP

—

AT, 386

SIMM 30 pin

—

386, 486

SIMM 72 pin

—

486, Pentium

DIMM

SDR SDRAM

Pentium II, Pentium III

Tabela 2..

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

RIMM

Rambus

Pentium IV-

po niecałym roku produkcji

wycofane z powodu opłat licencyjnych oraz

mniejszej niż zamierzano wydajności

DIMM

DDR SDRAM

Pentium IV

DIMM

DDR2

Pentium IV

Dysk twardy HDD

Podstawowym urządzeniem przechowującym dane w komputerze jest dysk twardy.

Zalicza się on do pamięci masowych o swobodnym dostępie do danych.

Parametry dysków:

−

rodzaj kontrolera (ATA, SATA, SCSI),

−

pojemność (od kilku do kilkuset GB),

−

prędkość obrotowa talerza (dla dysków IDE 5400, 7200 obr/min do nawet 10000 obr/min

dla SATA2; dyski SCSII kręcą się z prędkością nawet do 16000 obr/min).

Instalując dysk należy zwrócić szczególną uwagę, czy płyta główna posiada odpowiedni

kontroler i czy obsługuje odpowiednią pojemność dysku. Należy także pamiętać, że

większość standardów wymaga stosowania specyficznych kabli sygnałowych ponadto dyski

mogą się różnić pod względem sposobu zasilania.

W specyfikacji dysku twardego można znaleźć takie parametry jak: ilość głowic, ilość

talerzy, ilość sektorów itd. Jednak nie są one ważne z punktu widzenia instalacji, gdyż są

automatycznie wykrywane przez kontroler i nie wymagają osobnej konfiguracji. Należy także

pamiętać, że danych z metryczki dysku twardego nie można interpretować jednoznacznie.

Np. dysk który posiada dwa talerze w rzeczywistości ma 4 głowice (po jednej z każdej strony

talerza) jednak na metryczce może pojawić się parametr HEAD-16 nie oznacza to

16 fizycznych głowic tylko na pewnym wybiegu zastosowanym przez producenta dysku.

Dla zaoszczędzenia miejsca i lepszego upakowania danych nowe dyski dzielone są na

sektory niezgodnie ze standardem IDE jednak, aby nie występowała konieczność zmiany

standardu elektronika dysku stosuje tzw. adresację wirtualną. W wyniku tego zabiegu

kontroler „widzi” 16 wirtualnych głowic.

Podczas instalacji dysku ważne jest rozróżnianie podstawowych parametrów oraz

rodzajów dysków.

Podział dysków ze względu na typ kontrolera.

Większość ulepszeń wydajności napędów dysków ma swe źródło w technologii użytej do

ich sterowania, powiązanej z wbudowaną elektroniką. Obecnie istnieje kilka standardów

kontrolerów dysków, ale najpopularniejsze to: IDE (Integrated Development Environment)

oraz SCSI ( Small Komputer Standard Interface).

Standard IDE

Ideą powstania tego standardu był pomysł na przerzucenie jak największej pracy

związanej z dostępem do danych na sam napęd. Rozwiązanie to rozszerzyło zakres

zastosowań standardu (wykorzystują go dyski twarde, napędy CD-ROM, napędy taśmowe

itd.) a także uprościło budowę samego kontrolera.

Standard ten posiada jednak kilka ograniczeń. Pierwszym z nich jest mała możliwość

rozbudowy. Nawet nowsza wersja standardu IDE – ATAPI (AT Attachment Packet Interface)

umożliwia podłączenie maksymalnie dwóch urządzeń na kanał a maksymalna ilość kanałów

to dwa co ogranicza ilość podłączonych urządzeń (HDD, CD-ROM, ZIP) do czterech.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Urządzenia te mogą być podłączone do kanałów Primary lub Secondary natomiast na

kanale mogą zająć pozycję Master lub Slave. W komputerze wybór kanału odbywa się

poprzez wybranie odpowiedniego gniazda natomiast wybór miejsca w kanale konfiguruje się

poprzez odpowiednie ustawienie zworek na urządzeniu. Należy jednak pamiętać, że w jednej

chwili czasu kontroler może obsłużyć tylko jedno z dwóch urządzeń na kanale. Pociąga to za

sobą praktyczną radę aby starać się instalować urządzenia na osobnych kanałach np. HDD –

Primary, CD-ROM - Secondary. Jeśli chcemy zamontować więcej niż dwa urządzenia

powinniśmy zawsze montować na jednym kanale urządzenie wolniejsze i szybsze np. HDD0

i CD-ROM – Primary natomiast HDD1 – Secondary. Kolejnym ograniczeniem jest prędkość

przesyłania danych. W zależności od stopnia zaawansowania technologii dyskowej oraz

związanym z nią trybu przesyłania danych (PIO - Programmed Input Output), który ustawia

się w BIOS-e komputera, przepustowość kontrolera może wynosić od 4,1 MB/s dla

najstarszych dysków PIO-0 do 133 MB/s dla najnowszych dysków Ultra DMA 133. Należy

także pamiętać, że szybsze dyski wymagają krótszych taśm sygnałowych a także od standardu

ATA100 ze względu na duży wpływ zakłóceń taśmy maja podwójną gęstość żył.

Następcą równoległej magistrali ATA jest szeregowa SATA (ang. Serial Advanced

Technology Attachment). Do transmisji wykorzystuje ona cieńsze i bardziej elastyczne kable

z mniejszą ilością styków, co pozwala na stosowanie mniejszych złączy na płycie głównej

w porównaniu do równoległej magistrali ATA. Interfejs ten przeznaczony jest do komunikacji

z przepływnością do 150 MB/s. Obecnie coraz popularniejszym staje się standard SATA2

z przepływnością do 300 MB/s oraz prowadzone są prace nad SATA3 z przepływnością do

600 MB/s.

Standard SCSI

Standard SCSI (Small Computer Systems Interface) jest przeznaczony głównie do dużych

systemów dyskowych. W zależności od rodzaju kontrolera umożliwia on obsługę do 16

urządzeń a długość taśmy może dochodzić nawet do 12 metrów. Unikalną cecha standardu

SCSII jest możliwość podłączenia dysku do dwóch komputerów oraz wykonywania operacji

przenoszenia danych pomiędzy dyskami bez obciążania procesora komputera (np. tworzenie

kopii zapasowej dysku).

Każde z urządzeń podłączonych do magistrali SCSI posiada unikatowy w obrębie

magistrali adres - identyfikator (ang. SCSI ID). Pierwotnie do adresowania urządzeń

wykorzystywane były trzy bity magistrali, co pozwalało na połączenie ze sobą maksymalnie 8

urządzeń. W chwili gdy magistrala danych rozrosła się do szerokości 16 bitów została

również rozszerzona do 4 bitów część adresująca urządzenia.

Rodzaje kontrolerów SCSI:

−

SCSI-1: pierwsza wersja standardu. Pozwalała na transfer z prędkością 5 MB/s na

odległość 6 m, 8 urządzeń,

−

SCSI-2: kolejna wersja standardu. Składa się z dwóch wariantów, zwiększających

transfer do 10 lub 20 MB/s (odpowiednio Fast SCSI i Wide SCSI). Maksymalna

odległość to około 3 metry,

−

SCSI-3: znany jako Ultra SCSI, prędkość transferu 20-40 MB/s, teoretycznie

maksymalna odległość zostaje nadal 3 metry,

−

Ultra2 SCSI: wprowadzono technologię Low Voltage Differencial, pozwalającą na

zwiększenia maksymalnej odległości do ~12 m. Prędkość transferu 40-80 MB/s,

−

Ultra3 SCSI (Ultra160 SCSI): maksymalny transfer 160 MB/s, dodano funkcje

wspomagające wykrywanie i usuwanie przekłamań.

−

Ultra4 SCSI (Ultra320 SCSI): maksymalny transfer 320 MB/s.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

Zasilacz

Każde urządzenie komputera musi być zasilane. Obecnie stosowanym standardem

zasilaczy komputerowych jest standard ATX. Charakteryzuje się on jednoczęściową wtyczką

zasilającą oraz możliwością sterowania przez płytę główną. W zależności od potrzeb

odpowiedni układ płyty głównej może włączyć lub wyłączyć zasilacz.

Podstawowym parametrem współczesnych zasilaczy jest moc maksymalna. Coraz szybsze

procesory, mocniejsze karty graficzne oraz większe dyski twarde wymagają potężniejszych

zasilaczy. Obecnie standardem stają się zasilacze o mocy maksymalnej równej 400W

(w starszych komputerach można spotkać zasilacze 150, 200 i 300W).

Ważne także jest odpowiednia ilość i rodzaj wtyczek w zależności od rodzaju i ilości

urządzeń zamontowanych w komputerze.

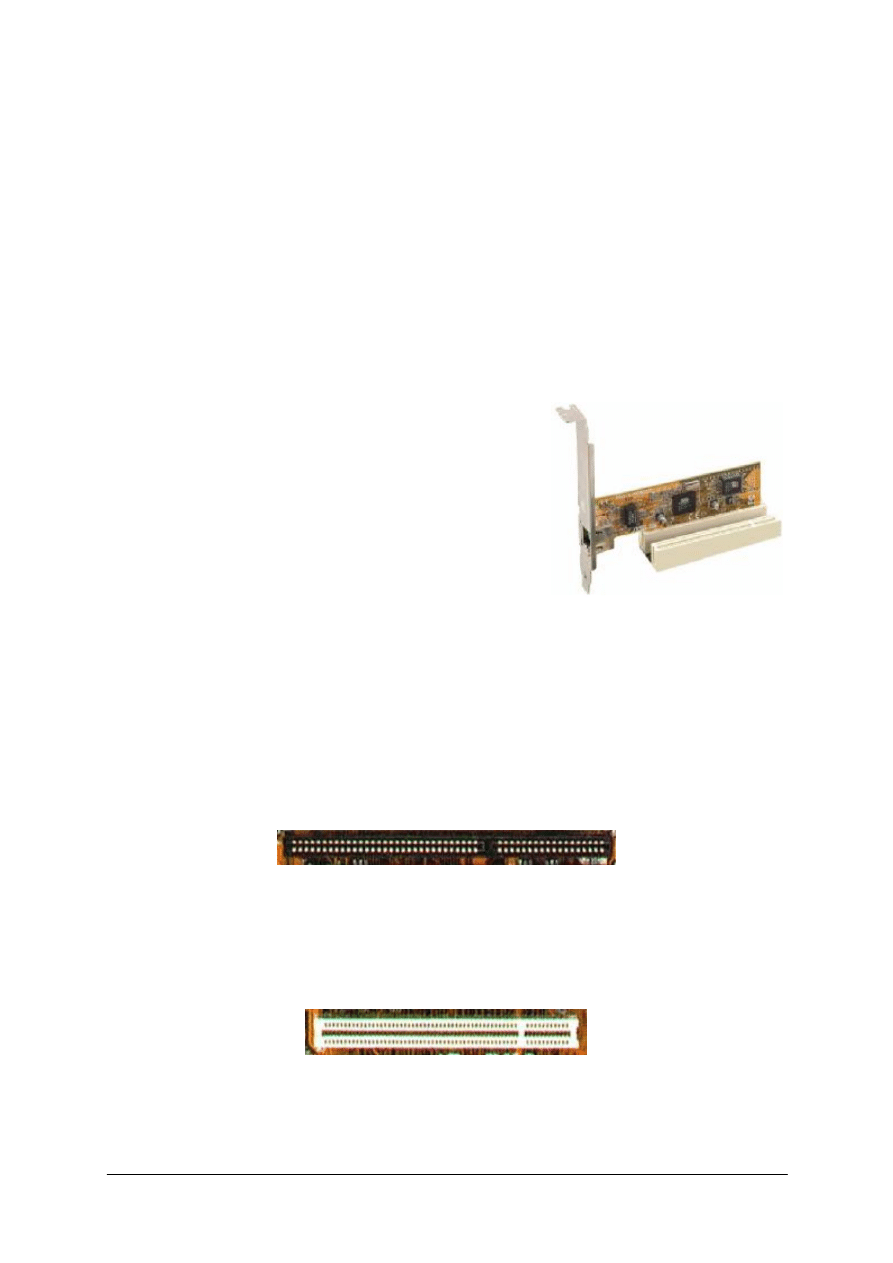

Karty rozszerzeń

Obsługą kart rozszerzeń umieszczonych na płycie głównej zajmuje się kontroler

magistral. Nadzoruje on przesyłanie danych z kart

rozszerzeń podłączonych do gniazd ISA, PCI i innych.

Podczas instalacji kart rozszerzeń ważne jest aby komputer

był całkowicie odłączony od napięcia zasilającego. Należy

pamiętać, że w płytach ATX pomimo wyłączonego

zasilania na niektórych układach nadal występuje napięcie.

Aby zapobiec uszkodzeniom karty lub kontrolera należy

bezwzględnie odłączyć zasilacz z sieci oraz w celu jego

rozładowania nacisnąć przycisk włączający komputer.

Dodatkowo należy pamiętać, że choć praktycznie nie

istnieje możliwość pomylenia gniazd, gdyż różnią się one zdecydowanie budową, ale

np. magistrala AGP może mieć różne niż karta napięcie zasilające, co może spowodować jej

uszkodzenie.

Rodzaje gniazd rozszerzeń

Magistrala danych umożliwiające montowanie kart rozszerzeń ISA (np. karta

dźwiękowa). Gniazdo ma długość około 14 cm, najczęściej jest koloru czarnego i jest

dwuczęściowe. Magistralą ISA może być jednocześnie przesyłanych osiem lub szesnaście

bitów danych. Stąd mówi się o szerokości magistrali: 8 lub 16 bitowej. Częstotliwość

taktowania magistrali może wynosić 8MHz. ISA jest najstarszym i najwolniejszym typem

magistrali. Obecnie płyty główne nie posiadają już tego gniazda.

Gniazdo PCI rozszerzeń przeznaczone do kart wykonanych w tej strukturze (np. karta

graficzna, muzyczna czy modem). Jego długość wynosi około 8 cm i jest koloru białego.

Magistrala PCI ma szerokość 64 bitów jest więc 4-razy szybsza od ISA, co oczywiście

wpływa na szybkość działania wszystkich innych elementów, które są do niej podłączone.

PCI spełnia normy standardu Plug and Play (po zamontowaniu nowego urządzenia, system

automatycznie je rozpoznaje i przydziela zasoby).

Gniazdo rozszerzeń AGP zaprojektowane przez firmę Intel przeznaczone specjalnie do

szybkiego przesyłania danych pomiędzy kartą graficzną a procesorem. W podstawowej wersji

maksymalny transfer wynosi 266MB/s. Ponieważ szybko okazał się niewystarczający

Rys 3. Złącze PCI.

Rys 4. Gniazdo ISA

Rys 5. Gniazdo PCI

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

wprowadzono niemal natychmiast tzw. tryb AGP 2x, w którym transfer wzrósł do 533MB/s

(dane przesyłane są przy rosnącym opadającym zboczu sygnału taktującego). Nowa

specyfikacja AGP 4x ponownie zwiększa szerokość pasma – tym razem do 1066MB/s) przez

dalsze „zagęszczanie” paczek z danymi). Obecnie karty graficzne używające gniazda AGP

stały się standardem jednak powoli są wypierane przez złącze PCI-Express.

PCI-Express (PCIe, PCI-E)

znana również jako 3GIO (od 3rd Generation I/O) jest

szeregową magistralą służącą do przyłączania urządzeń do płyty głównej. Ma ona zastąpić

magistralę PCI oraz AGP. PCI-Express stanowi magistralę lokalną typu szeregowego, łączącą

dwa punkty (Point-to-Point). Taka konstrukcja eliminuje konieczność dzielenia pasma

pomiędzy kilka urządzeń - każde urządzenie PCI-Express jest połączone bezpośrednio

z kontrolerem. Sygnał przekazywany jest za pomocą dwóch linii, po jednej w każdym

kierunku. Częstotliwość taktowania wynosi 2.5GHz.

Protokół transmisji wprowadza dwa dodatkowe bity, do każdych ośmiu bitów danych. Zatem

przepustowość jednej linii wynosi 250MB/s. W związku z tym, że urządzenia mogą

jednocześnie przekazywać sygnał w obydwu kierunkach (full-duplex) to można ewentualnie

przyjąć, że w przypadku takiego wykorzystania złącza, transfer może sięgać 500MB/s.

Możliwe jest kilka wariantów tej magistrali - z 1, 2, 4, 8, 12, 16, 24 lub 32 liniami (każda

składająca się z dwóch 2 pionowych części - nadawczej i odbiorczej). Wraz ze wzrostem

liczby linii wydłużeniu ulega gniazdo, jego konstrukcja (poprzez wspólna część początkową

i jedynie dodawanie na końcu nowych linii) umożliwia włożenie wolniejszej karty do

szybszego gniazda (w drugą stronę jest niemożliwe). Gniazdo 1x ma 18 pinów z każdej

strony, gniazdo 4x - 32, gniazdo 8x - 49, zaś gniazdo 16x - 82 piny z każdej strony.

4.1.2 Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczenia.

1. Jaki jest podział procesorów?

2. Do jakiego złącza podłącza się kartę graficzną?

3. Jakie są rodzaje kontrolerów dysków twardych?

4. Jakie są rodzaje pamięci RAM?

5. Jakie cechy Charakterystyczne posiada standard SCII?

Rys 6. Gniazdo AGP

Rys 7. Gniazda PCI-E

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

4.1.3. Ćwiczenia

Ćwiczenie 1

Zaproponuj przykładową konfigurację komputera opartego na procesorze firmy Intel.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) wykonać zadanie w formie pisemnej, korzystając z poznanych wiadomości,

2) wykonać ćwiczenie indywidualnie,

3) zastosować odpowiednią konfigurację sprzętową elementów komputerowych,

4) zaprezentować przygotowany zestaw.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

katalog podstawowych komponentów komputera,

−

zeszyt,

−

literatura z rozdziału 6.

Ćwiczenie 2

Wykorzystując dostępne komponenty złóż komputer klasy PC. Po wykonaniu montażu

uzasadnij sposób dobrania komponentów.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) wykonać montaż jednostki centralnej komputera PC wykorzystując dostępne

komponenty,

2) uzasadnić dobór komponentów,

3) wykonać ćwiczenie indywidualnie,

4) zaprezentować złożoną jednostkę,

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

różnego rodzaju komponenty zestawu komputerowego,

−

narzędzia monterskie,

−

obudowa komputera z zamontowanym zasilaczem,

−

literatura z rozdziału 6.

4.1.4 Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) rozróżnić poszczególne elementy zestawu komputerowego?

2) rozróżnić rodzaje złącz płyty głównej?

3) wymienić przykładowe urządzenia wejściowe i wyjściowe?

4) wymienić rodzaje kontrolerów dysków?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

4.2. Zewnętrzne urządzenia peryferyjne

4.2.1 Materiał nauczania

Zgodnie z definicją urządzenie peryferyjne (ang. peripheral device) jest to dowolna część

komputera inna niż procesor lub pamięć robocza, jak np. dysk twardy, klawiatura, monitor,

mysz, drukarka, skaner, napęd taśmowy, mikrofon, głośnik, aparat fotograficzny.

Obecnie często możemy spotkać się z uzasadnieniem, że z nadejściem komputera

osobistego płyta główna, dysk twardy, klawiatura, mysz i monitor są częściami

podstawowego systemu natomiast termin "urządzenie peryferyjne" stosowany jest do

dodatkowych, opcjonalnych komponentów maszyny np. drukarka, skaner lub modem.

Każde urządzenie peryferyjne komunikuje się z płytą główną przy pomocy różnego

rodzaju złącz opracowanych według określonego standardu, gwarantującego, że wszystkie

urządzenia pochodzące od różnych producentów będą mogły prawidłowo ze sobą

współpracować.

PS/2 to port komunikacyjny opracowany przez firmę IBM. Jest on odmianą portu

szeregowego przeznaczoną do podłączania klawiatury i myszy. Złącze PS/2 jest używane

w celu podłączenia do klawiatury i myszy do systemu komputerowego typu PS/2.Złącze

myszy typu PS/2 zastąpiło starsze DB-9 i RS-232, a złącze klawiatury typu PS/2 zastąpiło

większe 5-pinowe złącze DIN używane w komputerach AT. Zwykłe płyty główne nie potrafią

zidentyfikować myszy lub klawiatury jeśli te znajdują się w niewłaściwych gniazdach.

LPT to interfejs IEEE 1284 (Centronics) - przyjęta nazwa 25-pinowego złącza

w komputerach osobistych. Centronics jest portem równoległym wykorzystywanym

w głównej mierze do podłączenia urządzeń peryferyjnych: drukarki, skanery, plotery. Nazwa

pochodzi od nazwy firmy, która opracowała ten standard. Zwany jest też portem LPT lub

portem równoległym. Nazwa port równoległy jest błędnym uproszczeniem wynikającym

z faktu, iż port Centronics często jest jedynym portem równoległym wyprowadzonym na

zewnątrz komputera PC. Magistrala tego interfejsu składa się z: 8 linii danych, 4 linii

sterujących i 5 linii statusu. Nie zawiera linii zasilających. Interfejs Centronics zapewnia

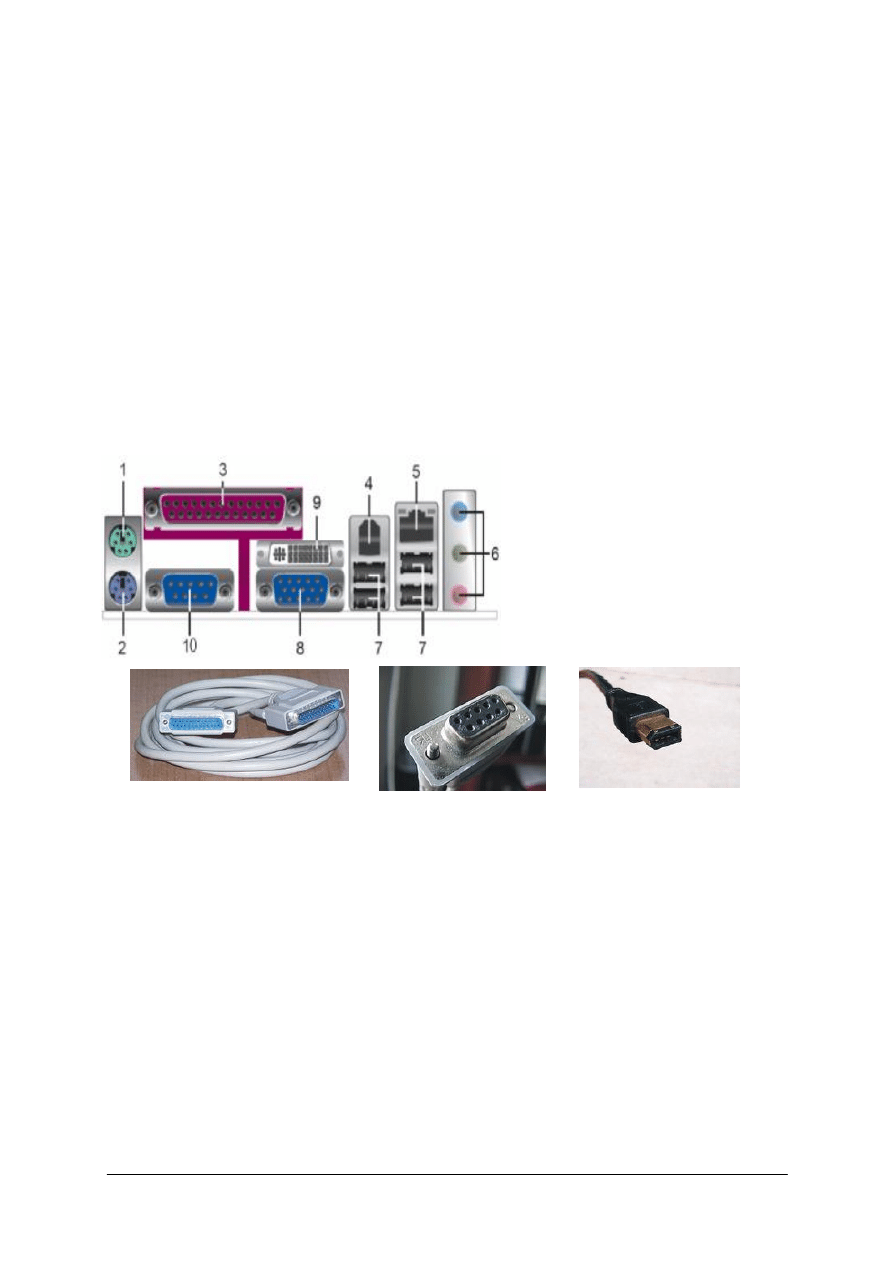

Rys 8. Wyjścia portów:

1) Port PS/2 – mysz;

2) Port PS/2 – klawiatura,

3) Port równoległy (LPT),

4) Port FireWire,

5) Port LAN (RJ45),

6) Porty audio,

7) Porty USB,

8) Port VGA (monitor analogowy),

9) Port DVI-D (monitor cyfrowy), 10)RS-

232 (COM1).

Rys 9. Zakończenia kabli do podłączenia do portów:

a) LPT, b) RS-232, c) FireWire

a)

b)

c)

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

transmisję na odległość do 5 metrów, jeśli przewody sygnałowe są skręcane z przewodami

masy, w przeciwnym przypadku na odległość do 2 metrów. Transmisja danych odbywa się

z maksymalną prędkością ok. 150 Kb/s. Złącze Centronics jest standardowym złączem jego

parametry określa standard IEEE 1284 i doczekał się kilku protokołów transmisji danych

zwanych SPP, ECP i EPP. Obecnie jest coraz rzadziej stosowany, drukarki z portem

równoległym stanowią coraz mniejszy udział wśród produkowanych drukarek. Jest jeszcze

instalowany w komputerach, ale najwięksi producenci zapowiadają rezygnację z tego portu.

Port doczekał się pięciu trybów działania:

−

SPP - Standard Parallel Ports - to najstarsza specyfikacja. Port zapewnia najniższy

transfer (150 Kb/s). Komunikacja może być dwukierunkowa.

−

Nibble Mode - tryb półbajtowy (cztero bitowy).

−

Byte Mode - tryb bajtowy (ośmio bitowy).

−

EPP - Enhanced Parallel Port - najczęściej stosowany standard. Prędkość odpowiada

prędkości ECP. Port równoległy nie używa jednak kanału DMA.

−

ECP - Enhanced Capabilities Port - port używa DMA i oferuje najwyższe prędkości (do 3

Mb/s).

FireWire to inaczej nazywany port IEEE 1394 (znane również pod nazwą handlową

firmy Apple jako FireWire) to standard łącza szeregowego umożliwiającego szybką

komunikację i izosynchroniczne usługi w czasie rzeczywistym. Opracowany w roku 1995 dla

komputerów osobistych i cyfrowych urządzeń optycznych. Rozwijany głównie przez firmę

Apple Computer. Jest zdefiniowany w dokumencie IEEE 1394. Magistrala ta w odrobinę

okrojonej wersji (brak linii zasilających) znana jest również pod używaną przez koncern Sony

nazwą i.Link. FireWire jest szeregową magistralą ogólnego przeznaczenia, jednak ze względu

na lansowanie jej przez Apple jako wyjątkowo multimedialnej oraz ze względu na

powszechne jej stosowanie w kamerach (pod nazwą i.Link) jest kojarzona prawie wyłącznie

z kamerami cyfrowymi. Standard umożliwia połączenie do 63 urządzeń peryferyjnych

w strukturę drzewiastą (w odróżnieniu od liniowej struktury SCSI). Pozwala urządzeniom na

bezpośrednią komunikację, na przykład skanerowi i drukarce, bez używania pamięci lub CPU

komputera. Wspiera plug-and-play i hot-swap (możliwość wymiany urządzeń podczas pracy

systemu).

RS-232 standard opisuje sposób połączenia urządzeń DTE (ang. Data Terminal

Equipment) tj. urządzeń końcowych danych (np. komputer) oraz urządzeń DCE (ang. Data

Circuit-terminating Equipment), czyli urządzeń komunikacji danych (np. modem). Standard

określa nazwy styków złącza oraz przypisane im sygnały a także specyfikację elektryczną

obwodów wewnętrznych. Standard ten definiuje normy wtyczek i kabli portów szeregowych

typu COM. RS-232 jest magistralą komunikacyjną przeznaczoną do szeregowej transmisji

danych. Najbardziej popularna wersja tego standardu, RS-232C pozwala na transfer na

odległość nie przekraczającą 15 m z szybkością maksymalną 20 kbit/s.

Port USB (ang. Universal Serial Bus - uniwersalna magistrala szeregowa) to opracowany

przez firmy Microsoft, Intel, Compaq, IBM, DEC rodzaj portu komunikacyjnego

komputerów, zastępującego stare porty szeregowe i porty równoległe. Port USB jest

uniwersalny, pozwala na podłączanie do komputera wielu urządzeń, na przykład: kamery

wideo, aparatu fotograficznego, skanera, myszki lub drukarki. Jedną z ważniejszych cech

portu USB jest zgodność z Plug and Play. Urządzenia w tym standardzie można łączyć ze

sobą tworząc sieć. W całej sieci można podłączyć do 127 urządzeń USB, jednak ze względu

na pobór mocy ich liczbę trzeba ograniczyć. W jednej sieci mogą pracować urządzenia

o różnych prędkościach transmisji.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

Urządzenia USB możemy podzielić ze względu na zgodność z przyjętymi specyfikacjami

na:

−

Urządzenia spełniające warunki tej specyfikacji mogą pracować z prędkościami

1.5 Mbit/s lub 12 Mbit/s,

−

2.0 Urządzenia zgodne z warunkami nowej specyfikacji, mogą pracować z prędkością

480 Mbit/s. Na opakowaniach produktów można znaleźć oznaczenia USB 2.0 i podobne,

ważniejszą informacją jest jednak szybkość transmisji.

−

Full Speed - 12 Mbit/s największa prędkość przed USB 2.0

−

Hi-Speed - 480 Mbit/s - urządzenia działające z tą prędkością powinny mieć nalepkę Hi-

Speed

Tabela 2. Parametry portów.

FireWire

PS/2

USB

RS232

LPT

Typ interfejsu:

szeregowy

szeregowy

szeregowy

szeregowy

równoległy

Transfer:

do 800 Mb/s

40kB/s

USB 1.1: 1.5 lub

12 Mbit/s

USB 2.0: 1.5, 12

lub 480 Mbit/s

typ. do 115,2

kb/s (w

niektórych

implementacjach,

do 230,4 kb/s),

do 3 Mb/s

Długość

magistrali:

do 72 m (16

odcinków po

4½ m)

1,8 m

3 m lub 5 m

do ok. 15 m (nie

określono w

standardzie)

Liczba portów:

1 lub 2

2(po jdnym dla

klawiatury i

myszy)

USB 1.1:

od 2 do 6

USB 2.0:

od 2 do 8

1 lub 2

1

Liczba urządzeń:

do 63 na

magistrali

jedno na port

do 127

jedno na każdy

port

jedno na port

Rodzaj złącza:

IEEE-1394 (4

lub 6 pinów)

mini-DIN 6 pin

USB typu A, B,

C lub D

DB-9 lub DB-25

Centronics

Zasilanie przez

interfejs:

tak (do 60W)

tak (5V/do

100mA)

tak

nie

nie

Hot plugging:

tak

nie

tak

nie

nie

Rys 10. Zakończenia kabli do podłączenia do portów USB

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

Zastosowanie portów komputera PC

FireWire

kamery cyfrowe, aparaty cyfrowe, skanery, drukarki, pamięci masowe, urządzenia

audio-wideo, łączenie dwóch komputerów za pomocą kabla;

PS/2

klawiatury, myszy;

USB

klawiatury, myszy, dżojstiki, kamery internetowe, skanery, drukarki, modemy, pamięci

masowe, aparaty cyfrowe, telefony komórkowe, urządzenia audio-wideo, łączenie

dwóch komputerów za pomocą kabla PC-USB-PC;

RS232

modemy, telefony komórkowe, łączenie dwóch komputerów kablem nullmodem, starsze

drukarki, Tunery satelitarne, sprzęt specjalistyczny, programowanie układów

logicznych;

LPT

drukarki, skanery, pamięci masowe, łączenie dwóch komputerów za pomocą kabla

laplink;

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Które z portów komputera posiadają funkcję hot plugging?

2. Które z portów wykorzystywane są do podłączenia drukarki?

3. Które z portów nie umożliwiają połączenia dwóch komputerów w celu wymiany danych?

4. Który z portów komputera jest portem równoległym?

4.2.3. Ćwiczenia

Ćwiczenie 1

Podłącz drukarkę laserową do komputera PC z systemem operacyjnym Windows, oraz

zainstaluj oprogramowanie.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) zidentyfikować rodzaj portu wykorzystywanego przez drukarkę,

2) dobrać przewód oraz podłączyć drukarkę,

3) zainstalować oprogramowanie drukarki,

4) wykonać ćwiczenie indywidualnie,

5) zaprezentować sposób wykonania zadania,

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

komputer PC z zainstalowanym systemem operacyjnym Windows XP,

−

drukarka z oryginalnym oprogramowaniem,

−

literatura z rozdziału 6.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

Ćwiczenie 2

Korzystając z nabytych wiadomości zaproponuj sposób podłączenia do komputera

drukarki laserowej oraz kamery cyfrowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) wykonać zadanie w formie pisemnej, korzystając z poznanych wiadomości,

2) wykonać ćwiczenie indywidualnie,

3) dokonać wyboru portów w zależności od podłączanego urządzenia,

4) zaprezentować przygotowany zestaw z uzasadnieniem zastosowanych rozwiązań.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

opis płyty głównej komputera,

−

instrukcję dowolnej drukarki laserowej oraz kamery cyfrowej,

−

zeszyt,

−

literatura z rozdziału 6.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wymienić podstawowe porty komputera PC?

2) rozróżnić na podstawie zdjęć porty komputera PC?

3) podać zastosowanie wymienionych portów?

4) wymienić porty obsługujące technologię Plug and Play oraz Hot Plugging?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

4.3. Standard Ethernet

4.3.1 Materiał nauczania

Ethernet to standard wykorzystywany w budowie lokalnych sieci komputerowych.

Obejmuje on specyfikację kabli oraz przesyłanych nimi sygnałów. Jego specyfikacja została

podana w standardzie 802.3 IEEE. Ethernet jest najpopularniejszym standardem w sieciach

lokalnych. Inne wykorzystywane specyfikacje to Token Ring, FDDI czy Arcnet.

Ethernet został opracowany w Xerox PARC czyli ośrodku badawczym firmy Xerox

i opublikowany w roku 1976. Ethernet bazuje na idei węzłów podłączonych do wspólnego

medium, wysyłających i odbierających za jego pomocą specjalne komunikaty (ramki). Ta

metoda komunikacji nosi nazwę CSMA/CD (ang. Carrier Sense Multiple Access with

Collision Detection). Wszystkie węzły posiadają unikalny adres MAC (ang. Media Access

Control).

Klasyczne sieci Ethernet mają cztery cechy wspólne. Są to: parametry czasowe, format

ramki, proces transmisji oraz podstawowe reguły obowiązujące przy ich projektowaniu.

Rodzaje sieci Ethernet

Wczesne wersje Ethernetu:

−

10BASE5 zwana też ang.Thicknet albo "gruby koncentryk" - standard z 1980 roku IEEE

802.3 używajacy grubego (12 mm) kabla koncentrycznego o impedancji 50Ω.

Umożliwiał budowę segmentów o długości do 500 m. Obecnie już nie stosowany, ale

czasami można spotkać jeszcze pracujące instalacje. Pracował z szybkościa 10 Mb/s,

−

10BROAD36 – przestarzały, pracował na 75Ω kablu TV,

−

1BASE5 - przestarzały, pracował z szybkością 1 Mb/s,

−

StarLAN 1 - pierwsza implementacja kabla typu skrętka.

Wersje 10 Mbit/s:

−

10BASE2 zwany też ang. ThinNet, Cheapernet lub "cienki koncentryk" - używa kabla

koncentrycznego o średnicy ok. 5 mm. Kabel musi biec pomiędzy wszystkimi kartami

sieciowymi wpiętymi do sieci. Karty podłącza się za pomocą tzw. "trójnika", do którego

podpina się także kabel za pomocą złącz BNC. Na obu końcach kabla montowany jest

tzw. terminator o impedancji 50 Ω. Maksymalna długość segmentu wynosiła 185 m

chociaż rozwiązania niektórych firm np. 3COM dopuszczały długości do 300 m. Przez

wiele lat była to dominująca forma sieci Ethernet. Jej wadą było to, że uszkodzenie kabla

w jednym miejscu powodowało zanik dostępu do sieci w całym segmencie,

−

StarLAN 10 - pierwsza implementacja kabla typu 'skrętka' przy szybkości 10 Mbit/s,

−

10Base-T - pracuje na 4 żyłach (2 pary 'skrętki') kategorii 3 lub 5. Każda karta sieciowa

musi być podłączona do huba lub switcha. Maksymalna długość kabla wynosi 100 m.

W przeciwieństwie do 10BASE2 awaria kabla w jednym miejscu powodowała zanik

dostępu do sieci tylko jednego komputera dlatego 10Base-T wyparł 10Base2,

−

FOIRL - (ang. Fiber-optic inter-repeater link) - pierwotny standard Ethernetu za pomocą

światłowodu,

−

10BASE-F - rodzina standardów 10BASE-FL, 10BASE-FB i 10BASE-FP Ethernetu za

pomoca światłowodu,

−

10BASE-FL - ulepszony standard FOIRL. Jedyny z szeroko stosowanych z rodziny

10BASE-F,

−

10BASE-FB - przeznaczony do łączenia hubów lub switchy, przestarzały,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

−

10BASE-FP - do sieci nie wymagających elementów aktywnych (hubów, switchy), nigdy

nie zaimplementowany,

Fast Ethernet:

−

100BASE-T - rodzina 3 standardów Ethernetu 100 Mb/s na kablu typu skrętka

obejmująca 100BASE-TX, 100BASE-T4 i 100BASE-T2,

−

100BASE-TX - podobny do 10BASE-T, ale z szybkością 100 Mb/s. Wymaga 2 par

skrętki i kabli kategorii 5. Obecnie jeden z najpopularniejszych standardów sieci opartych

na 'skrętce',

−

100BASE-T4 - Używa 4 par 'skrętki' kategorii 3. Obecnie przestarzały,

−

100BASE-T2 - Miał używać 2 par 'skrętki' kategorii 3 jednak nie ma sprzętu sieciowego

wspierajacego ten typ Ethernetu,

−

100BASE-FX - Ethernet 100 Mb/s za pomocą włókien światłowodowych.

Gigabit Ethernet

−

1000BASE-T - 1 Gb/s na kablu miedzianym kat. 5 lub wyższej. Ponieważ kabel kategorii

5e może bez strat przenosić do 125 Mbit na sekundę, osiagniecie 1000 Mb/s wymaga

użycia czterech par przewodów oraz modyfikacji układów transmisyjnych dającej

możliwość transmisji ok. 250Mb/s na jedną parę przewodów w skrętce,

−

1000BASE-SX - 1 Gb/s na światłowodzie (do 550 m),

−

1000BASE-LX - 1 Gb/s na światłowodzie (do 550 m). Zoptymalizowany dla połączeń na

dłuższe dystanse (do 10 km) za pomocą światłowodów jednodomowych,

−

1000BASE-LH - 1 Gb/s na światłowodzie (do 100 km),

−

1000BASE-CX - 1 Gb/s na specjalnym kablu miedzianych na odległość do 25 m.

Obecnie przestarzały i wyparty przez 1000BASE-T.

10 Gigabit Ethernet:

−

10GBASE-SR - 10 Gb/s przeznaczony dla światłowodów wielomodowych

o maksymalnym zasięgu od 26 do 82 m (przy 850nm). Umożliwia także zasięg 300 m na

nowych światłowodach wielomodowych 2000MHz/km,

−

10GBASE-LX4 - stosując modulację typu 'WDM' umożliwia zasięg 240 lub 300 m za

pomocą światłowodów wielomodowych (przy 1310nm) lub 10 km za pomocą

jednodomowych,

−

10GBASE-LR - Ethernet za pomocą światłowodów jednomodowych na odległość 10 km,

−

10GBASE-ER - Ethernet za pomocą światłowodów jednomodowych na odległość 40 km,

−

10GBASE-SW, 10GBASE-LW i 10GBASE-EW - odpowiedniki 10GBASE-SR,

10GBASE-LR i 10GBASE-ER używające transmisji synchronicznej na tych samych

typach światłowodów i na te same odległości,

−

10GBASE-T – najnowszy standard w tej kategorii. Umożliwia transmisję o prędkości 10

Gb/s na odległość 100 m kablem nieekranowanym UTP kategorii 6a/7. Możliwe jest

również wykorzystanie kabla kategorii 6 – wtedy maksymalna długość kabla nie powinna

przekraczać 55m.

Inne standardy:

−

Ethernet bezprzewodowy - opisany w IEEE 802.11. Wymiana danych z szybkościami od

11 do 54 Mbit/s za pomocą urządzeń radiowych,

−

100BaseVG - standard zaproponowany przez firmę Hewlett-Packard o szybkości 100

Mb/s na 2 parach skrętki kategorii 3. Nie zdobył uznania.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

Sieci wykorzystujące okablowanie koncentryczne

Sieci oparte o okablowanie koncentryczne są jednymi z pierwszych rodzajów lokalnych

"pajęczyn" zgodnych ze standardem Ethernet. Konstruuje się je w oparciu o topologię

magistrali. Jej podstawy zostały opracowane w 1980 roku, więc jest to technologia leciwa

i niestosowana już dziś do profesjonalnych rozwiązań. Niemniej jednak do małych

blokowych sieci jest w sam raz, ze względu na kilka nie zaprzeczalnych zalet.

Zalety:

−

Jest relatywnie tania w instalacji i utrzymaniu.

−

Bardzo prosta w montażu.

−

Brak potrzeby używania (w podstawowych zastosowaniach) elementów aktywnych prócz

karty sieciowej.

−

Doskonale nadaje się do instalacji zewnętrznych ze względu na odporność na zakłócenia,

szumy, uszkodzenia mechaniczne oraz na warunki atmosferyczne.

Wady:

−

Ograniczona przepustowość do 10Mb/s.

−

Średnia elastyczność kabla.

−

Daje małe możliwości rozbudowy (brak modularnej budowy).

−

Awaria kabla w jednym miejscu unieruchamia cały segment sieci.

−

Trudności przy lokalizowaniu usterki.

Stosowane jeszcze dziś standardy Ethernetu oparte na kablu koncentrycznym:

10 Base-2 - tak zwany cienki ethernet. Do łączenia stacji roboczych stosuje się tu kabel

koncentryczny o impedancji falowej 50 Ω, o wojskowym oznaczeniu RG-S8A/U lub

kompatybilny RG-58/U (dla niewtajemniczonych jest on bardzo podobny od kabla od anteny

telewizyjnej). Jego grubość określa się na 1/4" (cala). Maksymalna (bezpieczna) długość

segmentu wynosi 185m. Maksymalna przepustowość takiej sieci wynosi 10 Mb/s (Maga-

bitów/sekundę).

10 Base-5 - rzadko dziś stosowany gruby ethernet (RG-8/U). Parametry elektryczne kabla

są bardzo zbliżone do standardu opisanego wyżej, oporność także wynosi 50 Ω. Zmienia się

grubość kabla na 1/2". Ze względu na dość duży maksymalny zasięg (do 500m) oraz

wyjątkowo dużą odporność na zakłócenia stosowany czasem jako rdzeń sieci. Szczytowa

przepustowości podobnie 10Mb/s

Sieć 10Base-2

Ten rodzaj ethernet-u jest dziś najczęściej używany do konstrukcji małych blokowych

sieci, gdzie ważna jest cena oraz prostota a nie ogólny transfer. Stosuje się go także w małych

firmach gdzie komputery są ustawione w jednej linii i obsługują np. proste, niewymagające

dużych transferów programy fiskalne.

Sama idea budowy jest bardzo prosta. Każdy adapter sieciowy jest wyposażony w tzw.

trójnik-T. Konektory (trójniki) zainstalowane w poszczególnych komputerach łączymy ze

sobą przy pomocy kabla zakończonego z obu stron specjalnymi wtyczkami BNC (tworząc

schemat lampek na choinkę). Końce magistrali zakańczamy terminatorami o oporności 50 Ω

(w ten sposób, że w końcowych komputerach do trójnika z jednej strony przyłącza się

przewód biegnący do poprzedniego urządzenia a z drugiej terminator). Terminatory są tylko 2

w sieci, zapobiegają powstawaniu fali stojącej i odbiciom sygnału. Trójnik przyłącza się

bezpośrednio do karty sieciowej, nie można tu stosować żadnych dodatkowych kabli (jak ma

to miejsce np. w sieciach 10Base-5). W jednym i tylko jednym miejscu w sieci można

zainstalować uziemienie. Podłącza się je do jednego z terminatorów. Jednak jest to czynność

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

konieczna dopiero, gdy sieć połączy więcej niż kilkanaście urządzeń. Sposób łączenia

komputerów w sieci BNC został przedstawiony na rys. 11. Elementy konstrukcji sieci BNC

przedstawiono na rys.12.

Rys 11. Sposób połączenia komputerów w sieci BNC

Rys 12. Elementy konstrukcji sieci BNC:

a) kabel koncentryczny; b) trójnik; c) końcówka kable; d) terminator

Zakres między końcami tak powstałej "pajęczyny" (terminatorami) nazywamy segmentem

i to jego długość nie może przekraczać 185m a nie jak czasami mylnie się podaje odległość

między komputerami. Mówiąc inaczej maksymalna długość przewodu użytego w jednym

segmencie (podsieci) wynosi 185 metrów. W jednym segmencie może się znaleźć do 30

komputerów, niemniej jednak już przy współdzieleniu kabla przez kilkanaście stacji, sieć

będzie działać bardzo wolno (komfort praktycznie zerowy). Stąd zalecam zmniejszyć tą

liczbę do 20 stacji na segment, a do podłączania kolejnych segmentów zastosować urządzenia

zmniejszające ruch w sieci. W innym przypadku będą miały miejsce bardzo częste kolizje,

sieć zacznie się zapychać. Do łączenia kolejnych segmentów używa się specjalnych urządzeń

- repeatorów i mostków. Norma dopuszcza max 5 segmentów, z których 3 są wypełnione,

uzyskując w ten sposób całkowity zasięg rzędu 925m. Do zespalania podsieci można się

pokusić o zastosowanie routera (softwarowego) zbudowanego z komputera wyposażonego

w kilka kart sieciowych oraz z pracującym odpowiednim oprogramowaniem routującym

pakiety pomiędzy kolejnymi podsieciami.

Istnieje jeszcze jeden sposób na przedłużenie magistrali, mianowicie użycie drogich kart

3COM-u, umożliwiających zwiększenie zasięgu LAN-u do ok. 300 metrów. W tym

przypadku nie trzeba stosować żadnych innych urządzeń prócz samego adaptera. Opcja ta jest

dość kosztowna, stosowana w przypadku braku możliwości zainstalowania mostka itp.

Sieci oparte o okablowanie UTP

Obecnie sieci oparte na skrętce nieekranowanej są najczęściej stosowanym środkiem

transmisji danych. Używa się jej zarówno w zastosowaniach amatorskich jak i w poważnych

przedsięwzięciach. Swoją popularność zawdzięcza przede wszystkim, modularnej budowie,

niskiej awaryjności oraz bardzo korzystnemu współczynnikowi możliwości do ceny.

a)

b)

c)

d)

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

Szczególnie ta ostatnia cecha skłania do coraz częstszego stosowania w prywatnych sieciach

LAN.

Zalety sieci UTP:

−

posiada bardzo korzystny stosunek możliwości do ceny,

−

jest prosta w montażu,

−

charakteryzuje się duża przepustowością - do 1000Mb/s,

−

łatwa diagnoza usterki,

−

daje duże możliwości rozbudowy (modularna budowa),

−

awaria kabla w jednym miejscu nie unieruchamia całej sieci.

Wady sieci UTP:

−

jest nieco droższa niż sieć BNC,

−

konieczność zakupu HUB-a,

−

mała odporność na zakłócenia środowiska (w wersji nie ekranowanej, nie dotyczy FTP

i STP),

−

niska odporność na uszkodzenia mechaniczne,

−

maksymalna odległość od koncentratora wynosi jedyne 100m.

10 Base-T - Najpopularniejszy obecnie standard. Opiera się on na topologii gwiazdy, do

łączenia komputerów używa się nieekranowanego kabla skręcanego (podobny do kabla

telefonicznego) kategorii CAT-3 firmy IBM (lub kompatybilnego DIV firmy AT&T).

Maksymalna długość kabla w jakichkolwiek połączeniach wynosi 100m. Jako złącznika

używa się ośmiopozycyjne wtyczki RJ-45. Maksymalna osiągalna przepustowość sieci mieści

się w granicach 10Mb/s.

100Base-TX Jest to szybsza modyfikacja wyżej wymienionego standardu. Łatwo

wywnioskować iż różni się maksymalną przepustowością sieci, w tym przypadku jest to

100Mb/s. Aby sieć mogła pracować z taką szybkością należy zastosować kable CAT-5 oraz

HUB-y i karty sieciowe umożliwiające pracę z opisywanym standardem.

Bardzo podobnym standardem jest 100Base-T4 rożni się on tym, iż używamy 4 a nie 2

pary wewnętrznych przewodów skręcanych oraz w konsekwencji samym ułożeniem

przewodów we wtyczce. Kolejne parametry podobne.

W 1999 roku został ustalony standard 1000Base-T, pozwala on osiągnąć transfer rzędu

1Gb/s i 2Gb/s w trybie Full-Duplex (pozostałe wartości jak przy 100Base-T4). Co prawda nie

jest jeszcze stosowany w sieciach amatorskich.

Sieć 10Base-T, 100Base-TX

W 1990 roku wprowadzono standard sieci 10Base-T określanej normą IEEE 802.3i. Co

prawda sieć ta nie rozwijała żadnych zawrotnych prędkości, aczkolwiek umożliwiała przy

niewielkich kosztach podłączyć dużą ilość komputerów znajdujących się blisko siebie,

nadając się w ten sposób świetnie do biur, urzędów i wszelkich instalacji zamkniętych. Poza

tym w wielu przypadkach, pozwala zaoszczędzić naprawdę dużo kabla.

Bardzo dobre efekty uzyskuje się łącząc technologię UTP z kablem koncentrycznym lub

światłowodem, gdzie rdzeń sieci stanowi np. światłowód (pozwalający osiągnąć dużą

przepustowość i długość sieci) a do przyłączania stacji roboczych wykorzystujemy już

skrętkę. Ten rodzaj mieszanej pajęczyny jest dziś najchętniej stosowany. we wszystkich

zastosowaniach.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

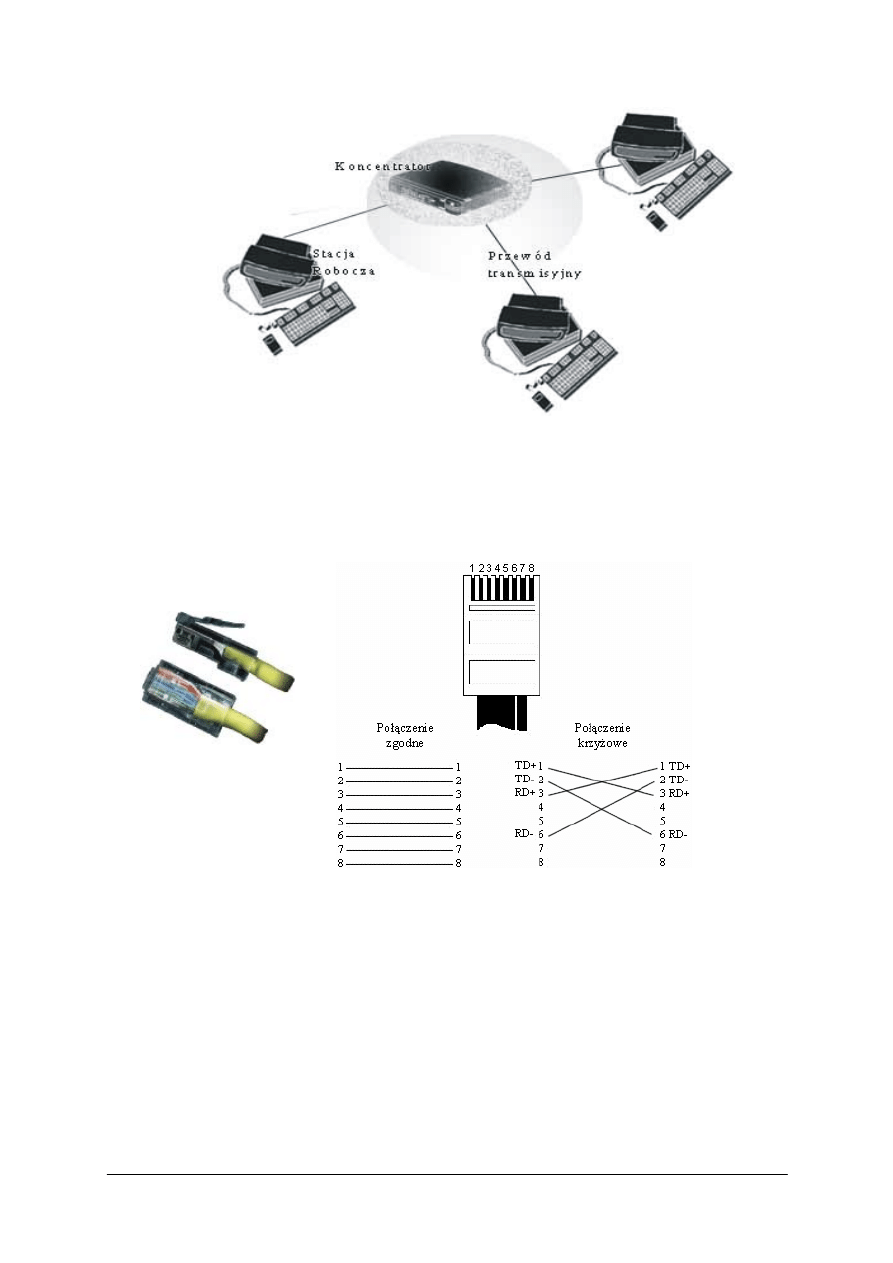

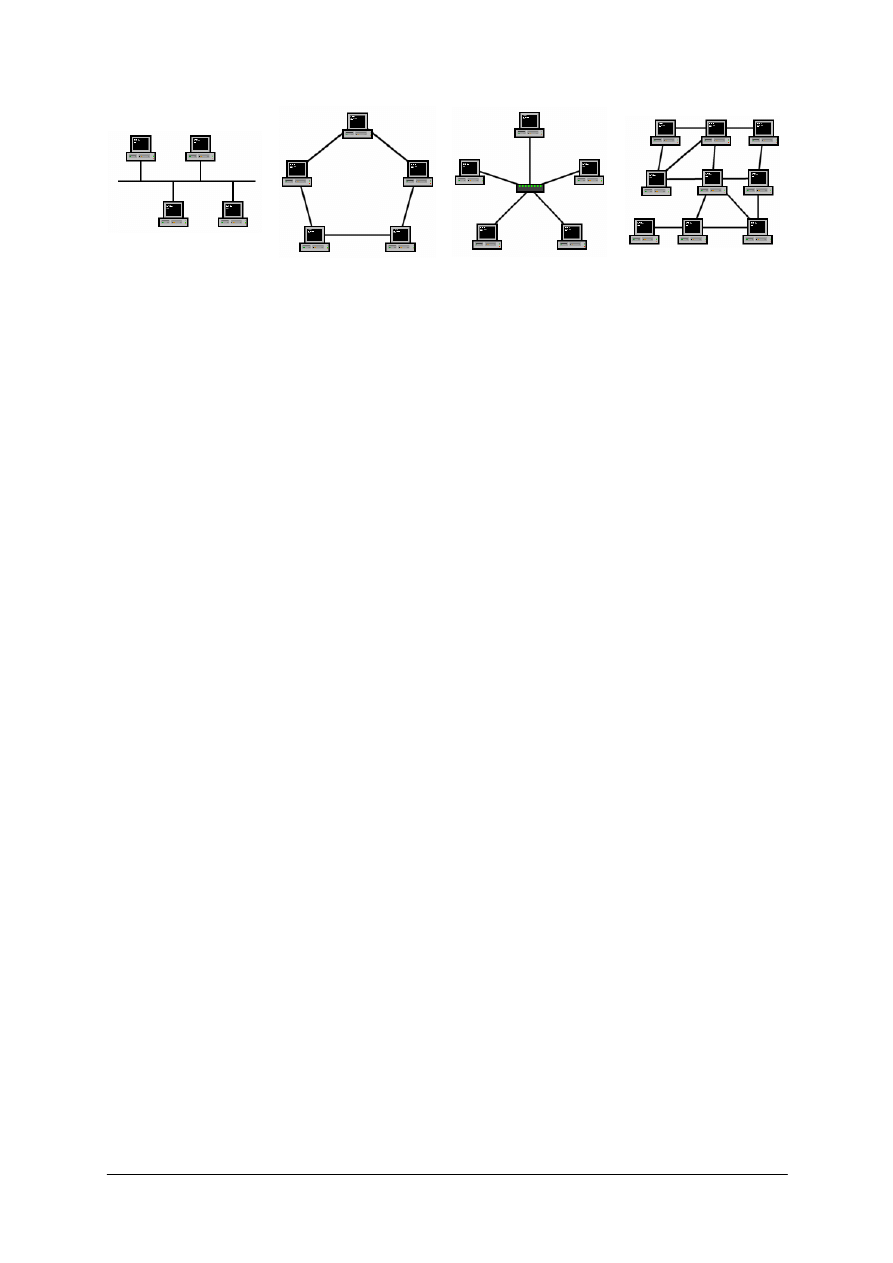

Rys 13. Topologia sieci UPT:

Sieć UTP buduje się w oparciu o topologię gwiazdy (rys.13), co oznacza że wszystkie

kable biegnące od stacji roboczych spotykają się w jednym centralnie położonym elemencie

aktywnym zapewniającym wymianę sygnałów pomiędzy poszczególnymi urządzeniami

w sieci. Taki układ posiada bardzo ważną cechę, mianowicie pozwala na pracę LAN-u nawet

w przypadku uszkodzenia jednego z kabli.

Rys 14. Wtyki RJ-45 i sposoby i łączenia:

a) widok wtyku; b) oznaczenia żył we wtyku; c) połączenie zgodne wtyków, d) połączenie krzyżowe wtyków

Do przyłączania stacji roboczych do koncentratora stosuje się czteroparowy kabel

skręcany zakończony z obu stron wtykiem RJ-45 (rys. 14a), do złudzenia przypominający

telefoniczny RJ-11. Przewód skręcany składa się z zewnętrznej izolacji, w niej znajdują się

cztery pary skręconych ze sobą przewodów transmisyjnych (także w izolacji). Dla

odróżnienia "pokolorowano" je na różne kolory, jeden z kabli (w parze) odznacza się

jednolitym kolorem a drugi posiada dodatkowo biały pasek. Oznaczenia kolorów (w/g IBM):

1. biało-pomarańczowy

2. pomarańczowy

3. biało-zielony

4. niebieski

a)

c)

b)

d)

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

5. biało-niebieski

6. zielony

7. biało-brązowy

8. brązowy

Przewody transmisyjne używane zaznaczono wytłuszczeniem, pozostałe nie są używane,

co wcale nie oznacza, że trzeba je obcinać, usuwać lub w jakikolwiek inny sposób

wykorzystywać. Takie działania mogą tylko spowodować nieprawidłowe działanie sieci.

W sieciach 10Base-T i 100Base-TX stosuje się dwa typy podłączeń końcówek RJ-45:

Zgodne (proste) - wszystkie kabelki wewnątrz przewodu podłączamy do wtyków

w następujący sposób: styk pierwszy we wtyczce pierwszej do styku pierwszego we wtyczce

drugiej, 2 do 2, 3 do 3, itd. Połączenie to stosuje się do transmisji pomiędzy dwoma różnymi

urządzeniami np.: karta sieciowa – switchy.

Krzyżowe - w tym połączeniu dwie pary wewnętrznych przewodów są zamienione ze

sobą (1-3, 2-6). Tak powstały kabelek nazywa się cross-over i stosuje się go do połączenia

dwóch takich samych urządzeń np.: dwóch kart sieciowych.

Elementy aktywne sieci komputerowej

Każda sieć musi posiadać elementy aktywne (tzw. urządzenia sieciowe). Służą one do

wysyłania, przesyłania, wzmacniania, modyfikowania danych "wędrujących" po sieci.

Najważniejsze z nich to:

−

karta sieciowa (NIC - Network Interface Card) - jest odpowiedzialna za połączenie stacji

roboczej z siecią, posiada ją każdy komputer w sieci i to do niej dołącza się kabelki,

−

koncentrator (HUB) - jest to centralne urządzenie sieciowe stosowane w sieciach UTP.

Łączy ze sobą wszystkie stacje robocze (każdy komputer jest połączony z HUB-em

kablem). Możliwe jest łączenie HUB-ów w celu przedłużenia sieci lub uzyskania

większej liczby portów,

−

przełącznik (switch) - jest to zaawansowane urządzenie pozwalające (podobnie jak HUB)

połączyć wiele sieci (komputerów). Zapobiega on zapychaniu się sieci przesyłając

pakiety tylko do portów docelowych,

−

regenerator (repeater, wzmacniak) - jak sama nazwa wskazuje służy do wzmacniania

sygnału. Stosuje się go głównie do przedłużenia długości magistrali w sieciach opartych

o okablowanie BNC,

−

mostek (bridge) Odpowiednik switch-a w sieciach BNC, z tą różnicą, iż pozwala

zazwyczaj połączyć ze sobą tylko 2 podsieci,

−

router (bramka, gateway) - jedno z najdroższych i najbardziej skomplikowanych

urządzeń w sieciach LAN (i nie tylko). Umożliwia połączenie wielu segmentów sieci

oraz wybiera najszybszą drogę do przesłania pakietów. Ponadto stosowany do translacji

adresów. W naszym przypadku może posłużyć do połączenia sieci lokalnej do Internetu,

−

transceiver - służy jako "przejściówka" z portu AUI (występuje w niektórych kartach

sieciowych, podobny do portu Jojstick-a) na dowolny inny typ okablowania,

−

konwerter nośników - urządzenie zezwalające na łączenie ze sobą różnych mediów

transmisyjnych, przeprowadzając konwersje sygnału z jednego standardu na drugi.

Ponadto w sklepach dostępne mogą być wszelkiej maści zintegrowane elementy sieciowe

typu Storage Station, Print Serwers. Stosowane są najczęściej w biurach w celu uproszczenia

użytkowania niektórych urządzeń.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczenia.

1. Jakie są wady i zalety sieci wykorzystującej kabel koncentryczny?

2. Jakie są wady i zalety sieci wykorzystującej kabel UTP?

3. Wymień urządzenia aktywne stosowane w sieciach wykorzystujących kabel

koncentryczny?

4. Wymień urządzenia aktywne stosowane w sieciach wykorzystujących kabel UTP?

4.3.3. Ćwiczenia

Ćwiczenie 1

Zaproponuj schemat sieci wykorzystującej kabel koncentryczny składającej się z czterech

komputerów.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) wykonać zadanie w formie pisemnej, korzystając z poznanych wiadomości,

2) wykonać ćwiczenie indywidualnie,

3) wyszczególnić elementy konieczne do realizacji sieci,

4) narysować schemat sieci,

5) zaprezentować przygotowany projekt.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zeszyt,

−

literatura z rozdziału 6.

Ćwiczenie 2

Wykonaj kabel UTP służący do połączenia dwóch komputerów wyposażonych w karty

sieciowe.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie powinieneś:

1) dobrać schemat połączeń kabla UTP,

2) wykonać kabel UTP,

3) wykonać ćwiczenie indywidualnie,

4) przetestować wykonany kabel,

5) zaprezentować efekt działań.

Wyposażenie stanowiska pracy:

−

poradnik dla ucznia,

−

przybory do pisania,

−

zaciskarka do kabli UTP, kabel, dwie wtyczki RJ-45,

−

tester kabli sieciowych,

−

zeszyt,

−

literatura z rozdziału 6.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

4.3.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) porównać sieci oparte na kablu UTP i koncentrycznym?

2) rozróżniać sposoby łączenia przewodów w kablu UTP?

3) wymienić elementy aktywne sieci komputerowej?

4) wymienić zastosowanie elementów aktywnych sieci komputerowych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

4.4. Lokalne i rozległe sieci teleinformatyczne

4.4.1. Materiał nauczania

Sieć rozległa

Sieć rozległa (ang. Wide Area Network, WAN) - sieć znajdująca się na obszarze

wykraczającym poza jedno miasto (bądź kompleks miejski).

Łączy najczęściej sieci miejskie, bądź inne (mniejsze) sieci rozległe, rzadziej sieci

lokalne czy pojedyncze komputery. Doskonałym przykładem sieci rozległych jest Internet.

Protokoły stosowane w sieciach rozległych to np: X.25, Frame Relay, Point to Point

Protocol i ATM.

Główne cechy sieci WAN:

−

Łączą ze sobą urządzenia rozmieszczone na dużych obszarach geograficznych

(np. kraju, kontynentu);

−

W celu ustanowienia łącza lub połączenia między dwoma miejscami korzystają z usług

operatorów telekomunikacyjnych, np. TP S.A., NASK, Energis;

−

Wykorzystują różne odmiany transmisji szeregowej.

−

Sieć WAN działa w warstwie fizycznej oraz warstwie łącza danych modelu odniesienia

OSI. Łączy ona ze sobą sieci LAN, które są zazwyczaj rozproszone na dużych obszarach

geograficznych. Sieci WAN umożliwiają wymianę ramek i pakietów danych pomiędzy

routerami i przełącznikami oraz obsługiwanymi sieciami LAN.

Standardy sieci WAN są definiowane i zarządzane przez szereg uznanych organizacji,

w

tym:

−

Sektor Standaryzacji Telekomunikacyjnej Międzynarodowej Unii Telekomunikacyjnej

(ITU-T,

ang.

International

Telecommunication

Union-Telecommunication

Standardization Sector), dawniej Committee for International Telegraph and Telephone

(CCITT);

−

Międzynarodową Organizację ds. Standaryzacji (ISO, International Organization for

Standardization);

−

Grupę Roboczą ds. Technicznych Internetu (IETF, Internet Engineering Task Force);

−

Stowarzyszenie Przemysłu Elektronicznego (EIA, Electronic Industries Association).

Sieć miejska

Sieć miejska, MAN (ang. Metropolitan Area Network) to duża sieć komputerowa, której

zasięg obejmuje aglomerację lub miasto. Tego typu sieci używają najczęściej połączeń

światłowodowych do komunikacji pomiędzy wchodzącymi w jej skład rozrzuconymi sieciami

LAN.

Sieci miejskie są budowane przede wszystkim przez duże organizacje rządowe,

edukacyjne lub prywatne, które potrzebują szybkiej i pewnej wymiany danych pomiędzy

punktami w ramach miejscowości bez udziału stron trzecich.

Przykładem sieci miejskich są sieci budowane przez ośrodki akademickie, które oprócz

łączenia budynków uniwersyteckich w ramach kampusu muszą także połączyć ośrodki poza

głównymi zabudowaniami. Takie sieci mają też połączenia WAN do innych uniwersytetów

oraz często do Internetu.

Do technologii używanych przy budowaniu takich sieci należą ATM, FDDI, SMDS oraz

ostatnio Gigabit Ethernet. Tam gdzie nie możliwe jest użycie połączeń światłowodowych

często stosuje się bezprzewodowe połączenia radiowe, laserowe lub podczerwone.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

Wiele dużych sieci rozpoczęło swoją działalność jako sieci miejskie. W Polsce,

przykładem była sieć POL-34 (będąca podstawą rządowego projektu PIONIER), powstała

w celu umożliwienia szybkiej komunikacji pomiędzy akademickimi sieciami miejskimi.

Sieć lokalna

Sieć lokalna (ang. Local Area Network stąd używany także w języku polskim skrót LAN)

to najmniej rozległa postać sieci komputerowej, zazwyczaj ogranicza się do jednego budynku

lub kilku pobliskich budynków (np. bloków na osiedlu).

Technologie stosowane w sieciach lokalnych można podzielić na rozwiązanie oparte na

przewodach (kable miedziane, światłowody) lub komunikacji radiowej (bezprzewodowe).

W sieciach lokalnych przewodowych najczęściej używaną technologią jest Ethernet (za

pośrednictwem kart sieciowych). Czasem są to bardziej egzotyczne urządzenia, jak np. port

szeregowy (null-modem), port równoległy czy port podczerwieni. W sieciach lokalnych

bezprzewodowych najczęściej używaną technologią jest WLAN, zwany także WiFi,

określony standardami ETSI 802.11 Sieci lokalne podłączone są często do Internetu

wspólnym łączem, takim jak SDI, DSL lub ADSL.

Sieci lokalne mogą być budowane w oparciu o różne topologie, określenie to tyczy się

dwóch terminów.

Topologia fizyczna - zbiór zasad fizycznego łączenia poszczególnych części sieci ze sobą

takich jak np. koncentratory, hosty.

Topologia logiczna - opisuje standardy z których powinna korzystać sieć podczas

komunikacji. Topologie te definiuje najczęściej IEEE.

Oba te terminy są ze sobą mocno powiązane.

Topologie fizyczne:

−

Topologia magistrali - wszystkie elementy sieci podłączone do jednej magistrali.

−

Topologia pierścienia - poszczegolne elementy są połączone pomiędzy sobą odcinkami

kabla tworząc zamknięty pierścień.

−

Topologia podwójnego pierścienia - poszczególne elemenety są połączone pomiędzy

sobą odcinkami tworząc dwa zamknięte pierścienie.

−

Topologia gwiazdy - komputery są podłączone do jednego punktu centralnego,

koncentratora (koncentrator tworzy fizyczną topologię gwiazdy, ale logiczną magistralę)

lub przełącznika.

−

Topologia gwiazdy rozszerzonej - posiada punkt centralny (podobie do topologii

gwiazdy) i punkty poboczne (jedna z częstszych topologii fizycznych Ethernetu).

−

Topologia hierarchiczna - zwana także topologią drzewa, jest kombinacją topologii

gwiazdy i magistrali, budowa podobna do drzewa binarnego.

−

Topologia siatki - oprócz koniecznych połączeń sieć zawiera połączenia nadmiarowe;

rozwiązanie często stosowane w sieciach, w których jest wymagana wysoka

bezawaryjność.

−

Topologia liniowa - jest to łańcuch hostów w którym każdy z nich jest połączony

z dwoma innymi (nie licząc elementów sieci na końcu łańcucha).

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

a)

b)

c)

d)

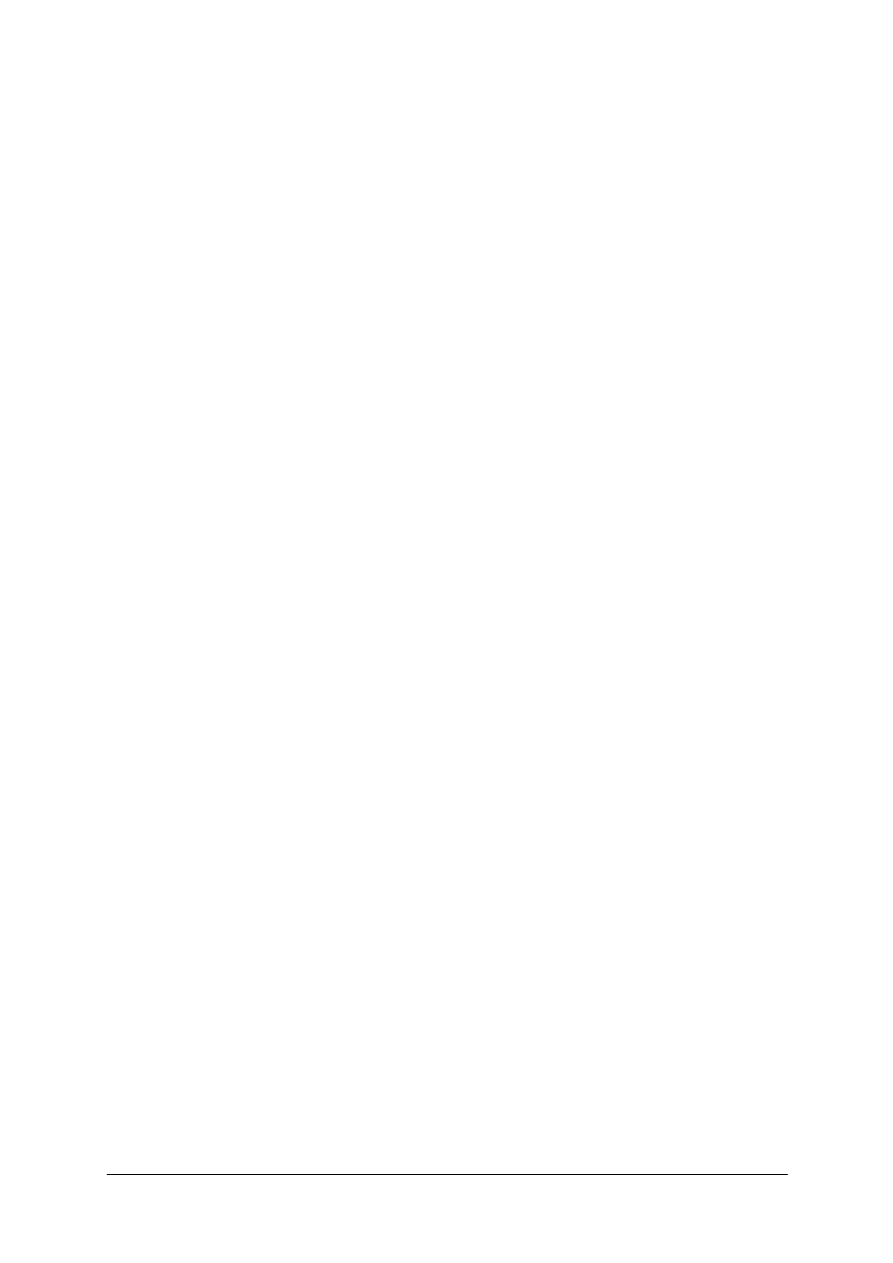

Rys 15. Przykłady topologii fizycznej sieci:

a) magistralna; b) pierścieniowa; c) gwiazdowa, d) siatkowa

Topologie logiczne

Topologia logiczna opisuje reguły komunikacji, z których powinna korzystać każda

stacja robocza przy komunikowaniu się w sieci. Poza połączeniem fizycznym hostów

i ustaleniem standardu komunikacji, topologia fizyczna zapewnia bezbłędną transmisję

danych. Topologia fizyczna jest ściśle powiązana z topologią logiczną.

Przykładowo, specyfikacja Ethernet umożliwia wykorzystanie topologii fizycznej

gwiaździstej lub magistrali, ale nie umożliwia zbudowania sieci w oparciu o topologię

pierścieniową.

Protokoły sieciowe

Protokół (ang. protocol) - Zbiór sygnałów używanych przez grupę komputerów podczas

wymiany danych (wysyłania, odbierania i kontroli poprawności informacji). Komputer może

używać kilku protokołów. Np. jednego do komunikacji z jednym systemem, a drugiego

z innym. W Internecie mamy do czynienia z wieloma protokołami, a najważniejsze z nich to

TCP/IP, SLIP, PPP.

DHCP - (Dynamic Host Configuration Protocol) - Standardowy protokół przypisujący

konfigurację Internet Protocol (IP) komputerom; komputer serwera DHCP tworzy

przypisanie, a komputer klienta wywołuje komputer serwera, aby otrzymać żądany adres.

DNS (Domain Name Service) - Używany w Internecie protokół i system nazewnictwa

domen w sieci Internet; pozwala nadawać komputerom nazwy zrozumiałe dla człowieka

i tłumaczy je na numery adresów IP; czasem nazywany usługą BIND (w systemie BSD

UNIX), protokół DNS oferuje statyczną, hierarchiczną usługę rozróżniania nazw dla hostów

TCP/IP; administrator sieci konfiguruje DNS używając listy nazw hostów i adresów IP,

umożliwiając użytkownikom stacji roboczych skonfigurowanych na kwerendy DNS

określanie systemów zdalnych przez nazwy hostów, a nie przez adresy IP; na przykład, stacja

robocza skonfigurowana na używanie systemu rozpoznawania nazw DNS może użyć

polecenia ping zdalnyhost zamiast ping 172.16.16.235, jeśli mapowanie systemu o nazwie

"zdalnyhost" zostało umieszczone w bazie danych DNS; domeny DNS nie pokrywają się

z domenami sieci Windows NT.System DNS nie ma centralnej bazy danych o adresach

komputerów w sieci. Informacje o nich są dzielone pomiędzy tysiące komputerów, zw.

serwerami nazw domenowych, zorganizowanych hierarchicznie w postaci drzewa. Początek

rozgałęzienia drzewa jest nazywany korzeniem (ang. root). Nazwy domenowe najwyższego

poziomu, oprócz tradycyjnych trzyliterowych domen w USA, zawierają dwuliterowe domeny

narodowe oparte na zaleceniu ISO 3166 (z wyjątkiem brytyjskiej domeny uk). Główna

domena krajowa w Polsce jest oznaczona przez pl. Znaczenie domen trzyliterowych jest

następujące: com organizacje komercyjne; edu instytucje edukacyjne; gov agencje rządowe;

mil organizacje wojskowe; net organizacje utrzymania sieci komputerowych; org pozostałe

organizacje. Z każdym węzłem w drzewie jest związana etykietka, która składa się

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

z kolejnych nazw węzłów, począwszy od danego węzła aż do korzenia, oddzielonych

kropkami. Na przykład etykietą węzła fuw w Uniwersytecie Warszawskim będzie fuw.edu.pl.

Komputer w Australii, nadający pocztę do odbiorcy w tym węźle, wysyła prośbę

o rozszyfrowanie nazwy do najbliższego lokalnego serwera DNS. Jeżeli lokalny serwer nie

ma tej informacji, kieruje zapytanie dalej, aż do administratora domeny, w której jest szukany

węzeł. Otrzymana informacja jest przechowywana przez pewien czas w pamięci buforowej

lokalnego serwera DNS. Jeżeli więc szukany adres jest często używany, nie trzeba za każdym

razem wysyłać zapytania do serwera administrującego domeną. Administrator każdej

domeny, na przykład pl w podanym przykładzie, może dodawać do niej nowe adresy bez

powiadamiania wszystkich komputerów na świecie o zaistniałej zmianie.

HTTP - (HyperText Transfer Protocol) - Jeden z protokołów internetowych, używany do

transferu stron WWW. Podstawowy protokół, za pomocą którego komunikują się klienci

i serwery sieci Web; HTTP jest protokołem poziomu aplikacji dla rozproszonych,

współpracujących ze sobą, hipermedialnych systemów informacyjnych; jest to generyczny,

bezstanowy protokół zorientowany obiektowo; cechą protokołu HTTP jest możliwość

wpisywania i negocjacji reprezentacji danych, dzięki czemu systemy mogą być budowane

niezależnie od rodzaju transferowanych danych.

ICMP - (Internet Control Message Protocol) - Rozszerzenie protokołu Internet Protocol

(IP); protokół ICMP umożliwia generowanie komunikatów o błędach, pakietów testowych

i komunikatów informacyjnych związanych z protokołem IP.

IP (ang. Internet Protocol) - Protokół komunikacji sieciowej w którym komputer klienta

składa żądanie, a komputer serwera je spełnia. Jest to 32-bitowa liczba zapisywana jako

sekwencja czterech liczb ośmiobitowych dziesiętnych (tzn. mogących przybierać wartości od

0 do 255), rozdzielonych kropkami. W obrębie adresu wyróżnia się dwa składniki:

identyfikator sieciowy (ang. network id) oraz identyfikator komputera (ang. host id). Istnieją

różne klasy adresowe, o różnej długości obydwu składników (klasa A to adresy o 8-bitowym

identyfikatorze sieciowym i 24-bitowym identyfikatorze maszyny; klasa B o podziale

odpowiednio 16/16; klasa C o podziale 24/8). W sieci Internet może występować 128 klas

A, 14.284 klas B i 2.097.152 klas C. Istniejący obecnie system adresowania ogranicza liczbę

możliwych do przyznania adresów, co wobec bardzo szybkiego rozwoju Internetu stanowi dla

niego poważne zagrożenie. Od 1992 r. trwają prace nad wprowadzeniem nowego protokołu

internetowego, tzw. Ipv6 (obecnie jest używana wersja Ipv4). Poza zwiększeniem przestrzeni

adresowej ma on również usunąć inne niedogodności obecnego systemu, jak np. niemożność

określenia kto zapoczątkował ruch w sieci, co z kolei uniemożliwia poprawne obciążanie

kosztami końcowych użytkowników. Na przykład 198.181.29.198 jest adresem strony

internetowej naprowadzającej na zasoby informacyjne w Polsce. Dla ułatwienia

zapamiętywania adresów wprowadzono adresy symboliczne, które są tłumaczone przez

komputery zainstalowane w sieci na adresy właściwe. W podanym przykładzie adresem

symbolicznym jest polska.pl. W Internecie istnieje więc mechanizm pozwalający

przyporządkować każdej nazwie adres numeryczny.

IPE/SPX (Internetwork Packet Exchange / Sequenced Packet Exchange) - Protokół

sieciowy wywodzący się z protokołu XNS, szeroko używany m.in. w sieciach Novell

NetWare.

ISDN (Integrated Services Digital Network) - Sieć cyfrowa z integracją usług. Publiczna,

telefoniczna linia cyfrowa pozwalająca na przekazywanie dużych pakietów informacji

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

(np. w czasie wideo konferencji - głos, obraz, dane cyfrowe). Łącze ISDN składa się

w zasadzie z dwóch linii lub kanałów, każdy o przepustowości 64000 bps, które mogą być

połączone w jeden ciąg o maksymalnym transferze 128 Kbps; dla porównania, najszybsze

połączenie modemowe na zwykłych, analogowych liniach telefonicznych umożliwia transfer

33,6 tysięcy bitów na sekundę; innym ważnym aspektem odróżniającym łącza ISDN od łącz

analogowych jest to, że przekaz na nich jest całkowicie cyfrowy - zbędna staje się zatem

zamiana sygnału cyfrowego na analogowy w modemie wysyłającym informację i proces

odwrotny w modemie odbierającym; rozwiązanie opracowane z myślą o zastąpieniu

tradycyjnej sieci telefonicznej.

NetBEUI (Network BIOS Extended USER Interface) - Protokół sieciowy

wykorzystywany m.in. przez Windows for Workgroups.

PPP - (Point to Point Protocol) - Protokół transferu służący do tworzenia połączenia

zInternetem

przy użyciu modemu i sieci telefonicznej, umożliwiający przesyłanie pakietów

danych różnych formatów dzięki pakowaniu ich do postaci PPP; protokół ten steruje

połączeniem między komputerem użytkownika i serwerem operatora Internetu; podobnie jak

SLIP także PPP działa poprzez łącze szeregowe; zestaw będących standardami

przemysłowymi protokołów ramek i uwierzytelnień należący do usługi Windows NT Remote

Access Service (RAS), który zapewnia współdziałanie z oprogramowaniem zdalnego dostępu

pochodzącym od innych dostawców; protokół PPP negocjuje parametry konfiguracji dla

wielu warstw modelu OSI (Open Systems Interconnection); protokół PPP, będący standardem

internetowym dla komunikacji szeregowej, definiuje sposób, w jaki pakiety danych są

wymieniane z innymi systemami internetowymi używającymi połączeń modemowych.

SLIP - (Serial Line Interface Protocl) - Protokół transmisji poprzez łącze szeregowe;

protokół uzupełnia TCP/IP tak, aby można było przesyłać dane poprzez łącza szeregowe.

SMTP (Simple Mail Transfer Protocol) - Podstawowy protokół transferu poczty

elektronicznej, jeden z protokołów wchodzących w skład rodziny TCP/IP służący do

przesyłania poczty elektronicznej.

TCP / IP (Transmission Control Protocol / Internet Protocol) - Protokół sieciowy –

a ściślej zestaw protokołów - stosowany w sieci Internet; najczęściej posługują się nim

systemy uniksowe, choć można go również stosować z Novell NetWare, Windows NT itp.

TCP/IP jest bardziej podatny na naruszenia systemu bezpieczeństwa, z powodu swojej

otwartej, "ufnej natury". Jego zadanie polega na podzieleniu informacji na odpowiedniej

wielkości pakiety, ponumerowaniu ich, tak aby u odbiorcy można było sprawdzić, czy

wszystkie pakiety nadeszły, i ustawić je w odpowiedniej kolejności. Poszczególne partie

informacji są wkładane do kopert TCP, które z kolei są umieszczane w kopertach IP. Po

stronie odbiorcy oprogramowanie TCP zbiera wszystkie koperty i odczytuje przesłane dane.

Jeżeli brakuje jakiejś koperty, żąda ponownego jej przesłania. Pakiety są wysyłane przez

komputery bez sprawdzania, czy droga jest wolna. Może się więc zdarzyć, że do określonego

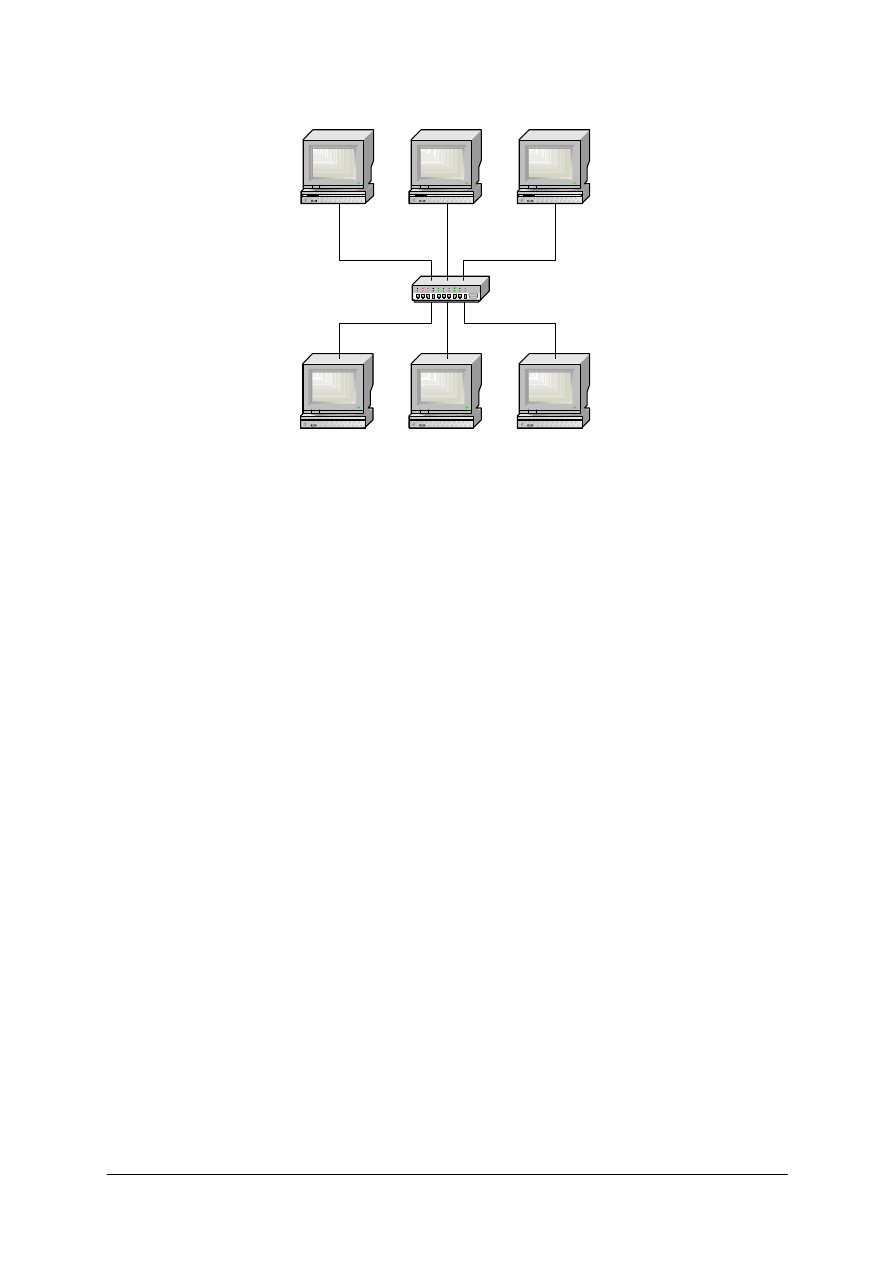

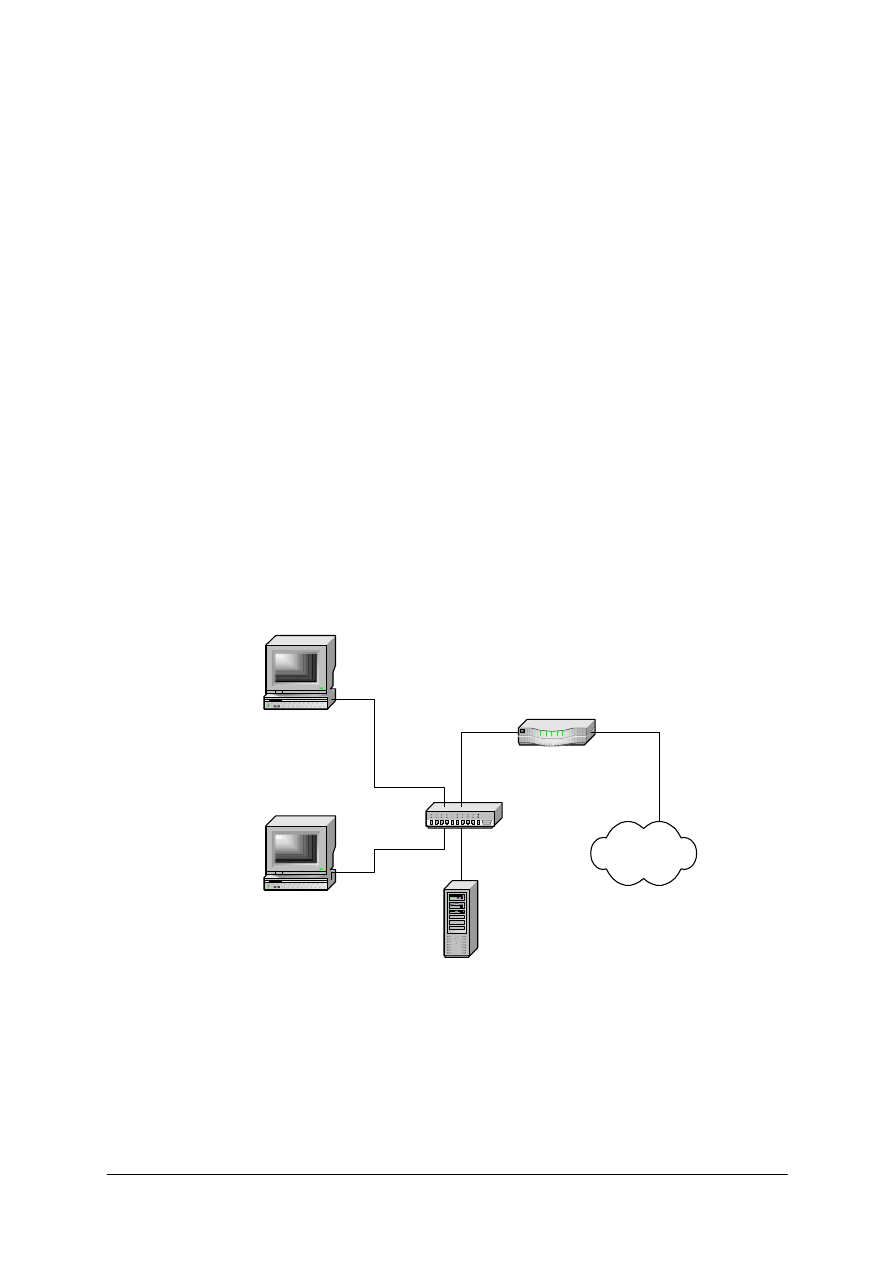

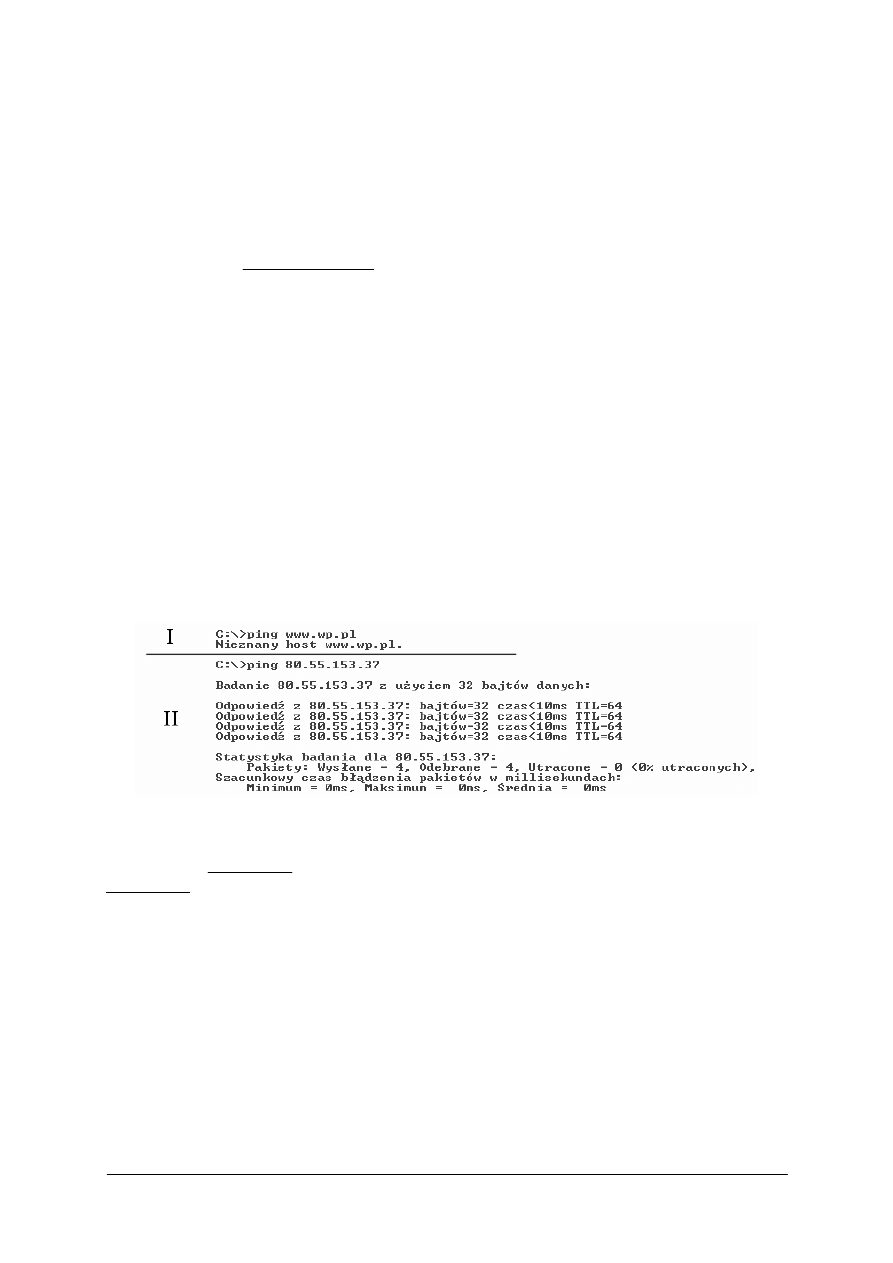

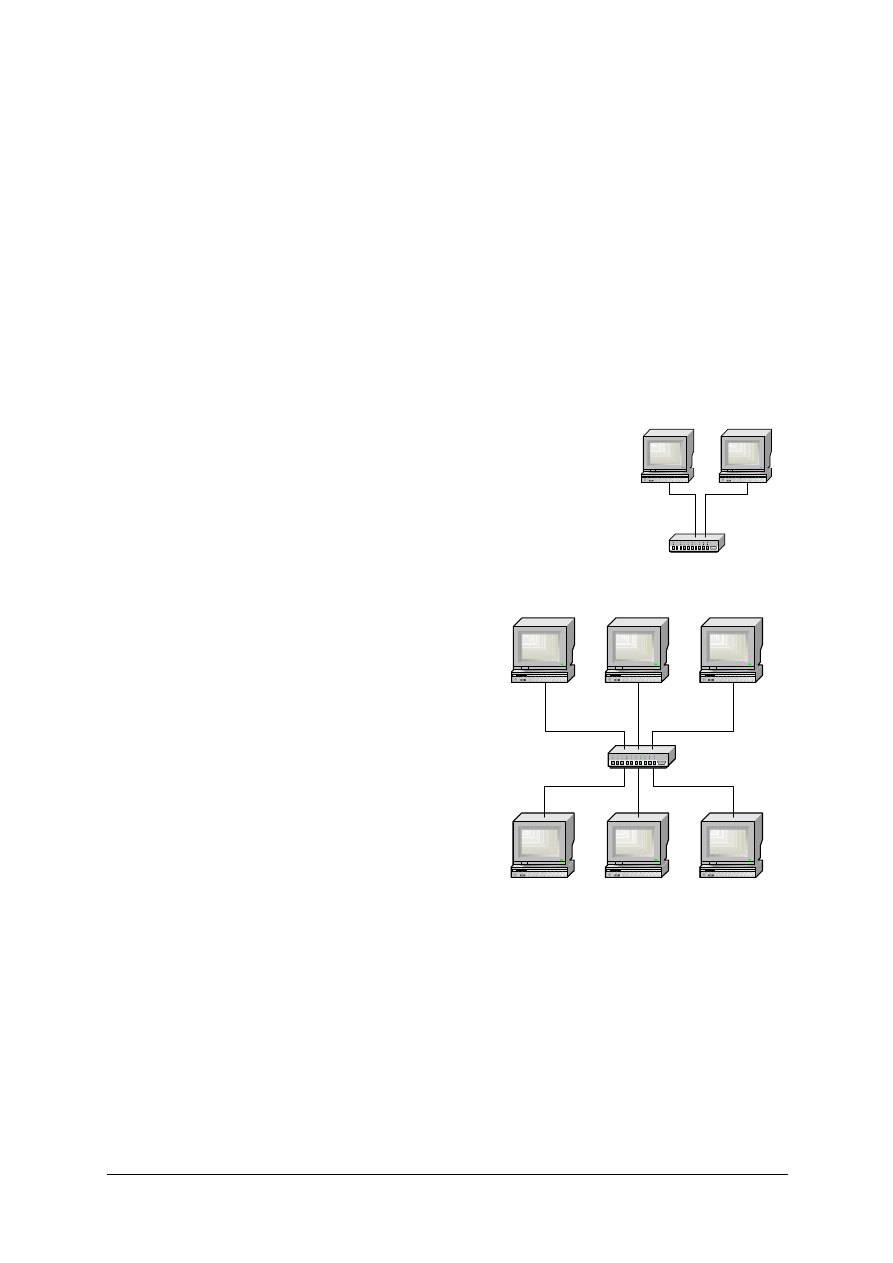

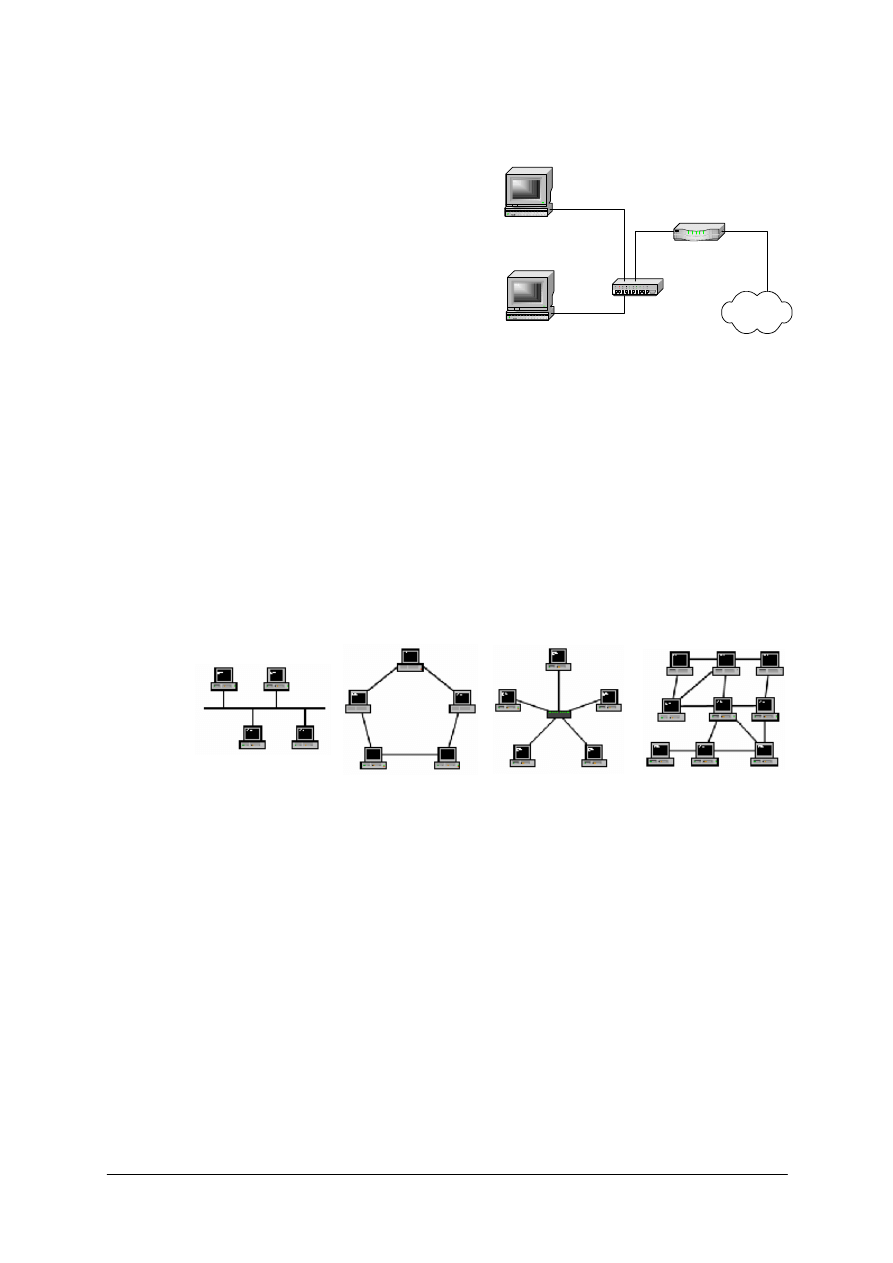

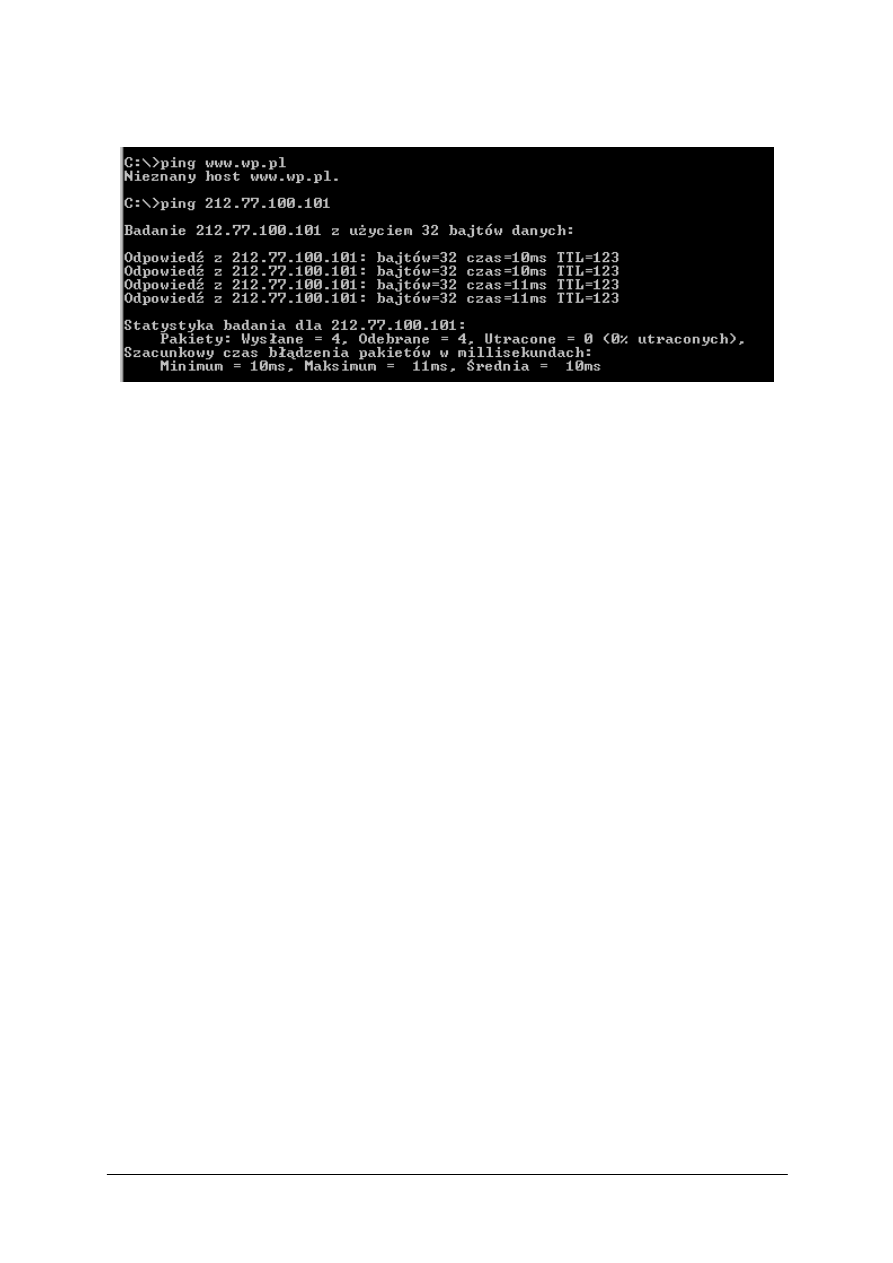

węzła sieci, w którym znajduje się router, nadchodzi więcej pakietów, niż urządzenie jest w