Router Asmax Er-903v

Instrukcja konfiguracji

Nowości, dane techniczne –

Sterowniki, firmware –

ftp://ftp.asmax.pl/pub/sterowniki

Instrukcje, konfiguracje –

ftp://ftp.asmax.pl/pub/instrukcje

Firmware Version 1.0.12

2

Spis treści

1. Specyfikacja:

..................................................................................................................3

2. Zawartość opakowania:

...............................................................................................3

3. Właściwości:

..................................................................................................................4

4. Panel przedni i tylni:

.....................................................................................................5

5. Konfiguracja urządzenia

..............................................................................................6

5.1 Dynamiczne IP WAN: ..................................................................................................9

5.2 Stałe IP WAN – np. InternetDSL:.................................................................................9

5.3 Klient PPPoE – Neostrada+/Net24..............................................................................10

5.4 Konfiguracja serwera DHCP.......................................................................................10

5.5 Filtrowanie ruchu na podstawie MAC adresów:..........................................................12

5.6 Ograniczanie ruchu - Quality of Services ....................................................................13

5.7 Virtual Server – przekierowanie portów......................................................................16

5.8 VPN - IPSec ...............................................................................................................17

5.8 Przypisanie adresu IP do adresu MAC ........................................................................19

5.9 Rozkładanie obciążenia na dwa łącza WAN a modem-backup....................................20

6. Filtrowanie w Er-903V

..............................................................................................21

6.1 Dodawanie reguły filtrującej.......................................................................................21

6.1.1 Reguła wejściowa – input ....................................................................................21

6.1.2 Reguła wyjściowa – output i przesyłająca pomiędzy interfejsami – forward.........23

6.1.3 Dodawanie adresów MAC do MAC listy .............................................................23

6.2 Usuwanie reguły filtrującej.........................................................................................24

6.3 Konfiguracja reguł za pomocą strony konfiguracyjnej urządzenia...............................24

6.4 Podsumowanie filtrowania..........................................................................................26

7. Linux w Er-903V

........................................................................................................27

8. FAQ – najczęściej zadawane pytania.

.....................................................................33

3

1. Specyfikacja:

Hardware

- Milti-Service Processor (MIPS Core)

- 32 MB pamięci RAM (maks. 64 MB)

- 512 kB pamięci Boot ROM

- 8 MB pamięci flash

- 3 porty Ethernet 10/100 Base-TX, Auto-Negotiation

- 1 port szeregowy RS-232C

- Zasilacz: 5 V DC, 3 A

- Wymiary: 167 x 155 x 35 mm [szerokość] x [długość] x [wysokość]

Software

- LAN: TCP/IP, UDP, ICMP, ARP

- WAN: PPPoE

- Routing: Ipv4, RIPv1/v2

- Zarządzanie: SNMP, web (www), CLI (konsola, telnet)

- Aplikacje: NAPT, klient/serwer DHCP, filtering, virtual server, load balancing

- VPN: IPSec (HMAC-MD5, HMAC-SHA1, 3DES, DES), PPTP, L2TP

- Filtrowanie: IP, TCP port, Protocol

2. Zawartość opakowania:

Opakowanie powinno zawierać następujące elementy:

- Router Asmax Er-903v

- Zasilacz 5 V DC 3 A

- Kabel terminala

- Płyta CD-ROM z instrukcjami

- Instrukcja instalacji

W przypadku braku któregokolwiek z elementów proszę o kontakt ze sprzedawcą. Instrukcje

obsługi oraz sterowniki można pobrać bezpłatnie z serwera

sterowniki

oraz

instrukcje

.

4

3. Właściwości:

Opakowanie powinno zawierać następujące elementy:

- Sygnalizacja stanu interfejsów urządzenia za pomocą diod LED

- Szybkie i bezpieczne przetwarzanie danych przez procesor MIPS oraz 32 MB pamięć

- 3 porty Ethernet 10/100 Mb/s

- Wsparcie dla protokołów TCP, UDP, IPv4, ICMP, ARP

- Zdalna konfiguracja i zarządzanie poprzez telnet i SNMP

- Filtrowanie IP, Filtrowanie portów i protokołów

- Klient PPPoE

- Moduł VPN – IPSec, L2TP, PPTP

- Moduł QoS – kolejkowanie ruchu TBF, SFQ

- Sprzętowa akceleracja VPN

Urządzenie posiada 3 w pełni konfigurowalne porty Ethernet. Router może pracować

zarówno z dwoma interfejsami WAN i jednym LAN jak i z dwoma interfejsami LAN i

jednym WAN. Pierwsze rozwiązanie umożliwia rozdzielenie ruchu na dwa łącza WAN,

natomiast drugie rozwiązanie umożliwia separacje dwóch sieci LAN, posiadających dostęp do

jednego łącza WAN. Ponadto urządzenie może pracować jako router umieszczony w sieci

WAN (2 lub 3 interfejsy WAN) oraz najczęściej jako klasyczny router z jednym interfejsem

WAN i jednym LAN (trzeci interfejs pozostaje wolny i nie skonfigurowany).

5

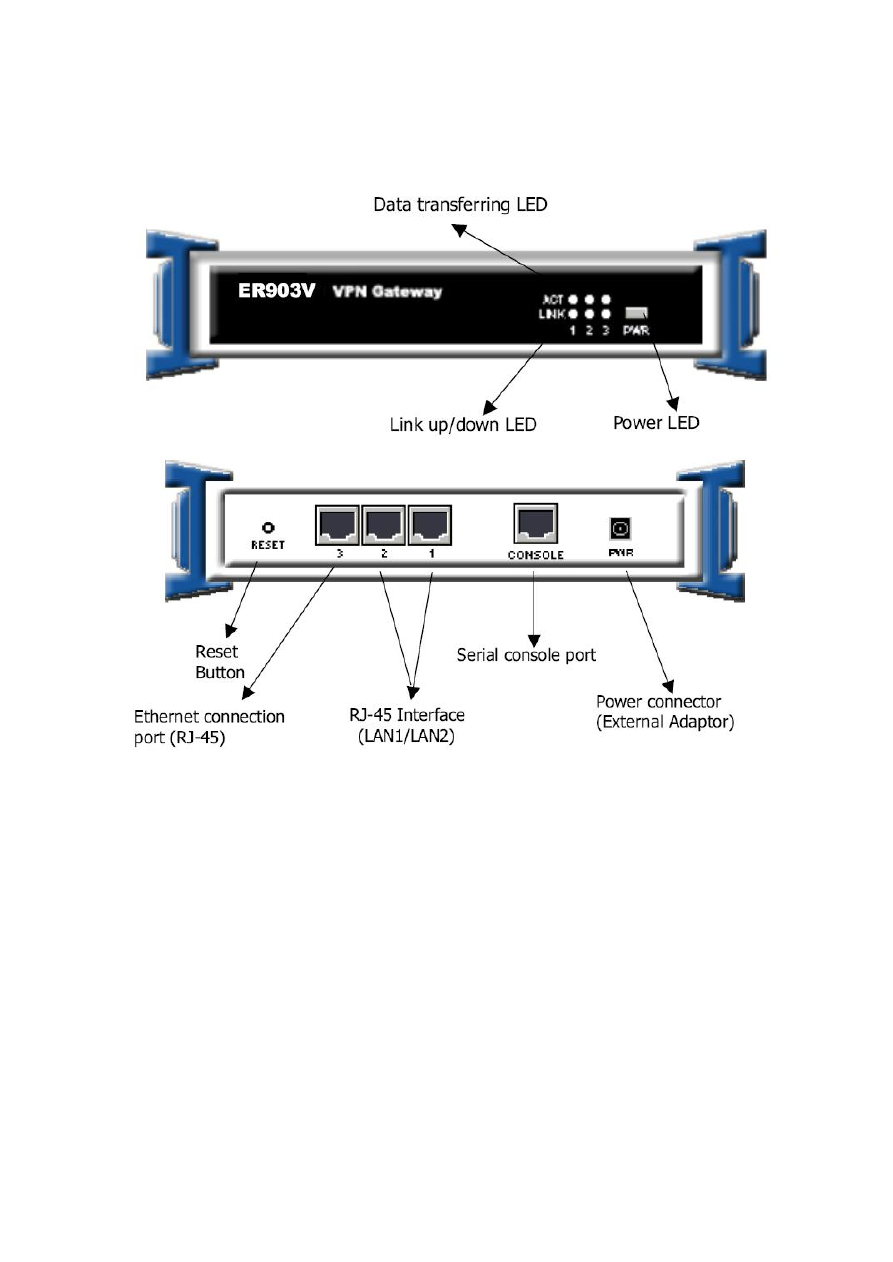

4. Panel przedni i tylni:

Uwaga: Urządzenie nie posiada wbudowanego switch’a co oznacza iż: komputer PC

oraz hub podłączamy do interfejsów 1/2/3 kablem skrosowanym (cross-over).

Switch w zależności od budowy kablem prostym (uplink) lub skrosowanym.

Jeżeli switch posiada funkcję auto-sensing to można podłączyć go do routera

dowolnym kablem sieciowym.

Uwaga: Przycisk

Reset

służy TYLKO do ponownego uruchomienia systemu. Aby

przywrócić ustawienia fabryczne należy zalogować się do urządzenia i z trybu

konfiguracji zaawansowanej –

Enable

uruchomić polecenie

reboot factory

.

6

5. Konfiguracja urządzenia

Urządzenie może być zarządzane poprzez:

·

terminal

·

telnet (zdalnie, po uprzednim skonfigurowaniu interfejsów)

·

stronę WEB (po uprzednim skonfigurowaniu interfejsów i uaktywnieniu opcji)

Uwaga: Pierwsze logowanie do urządzenie musi być poprzez terminal, gdyż urządzenie

nie posiada skonfigurowanych interfejsów. Porty 1/2/3 fabrycznie nie posiadają

adresu IP.

Konfiguracja poprzez terminal jest możliwa na dwa sposoby:

·

z poziomu wiersza poleceń (za pomocą komend IOS)

·

z poziomu shell’a Linuxa (IOS – poleceniem start-shell)

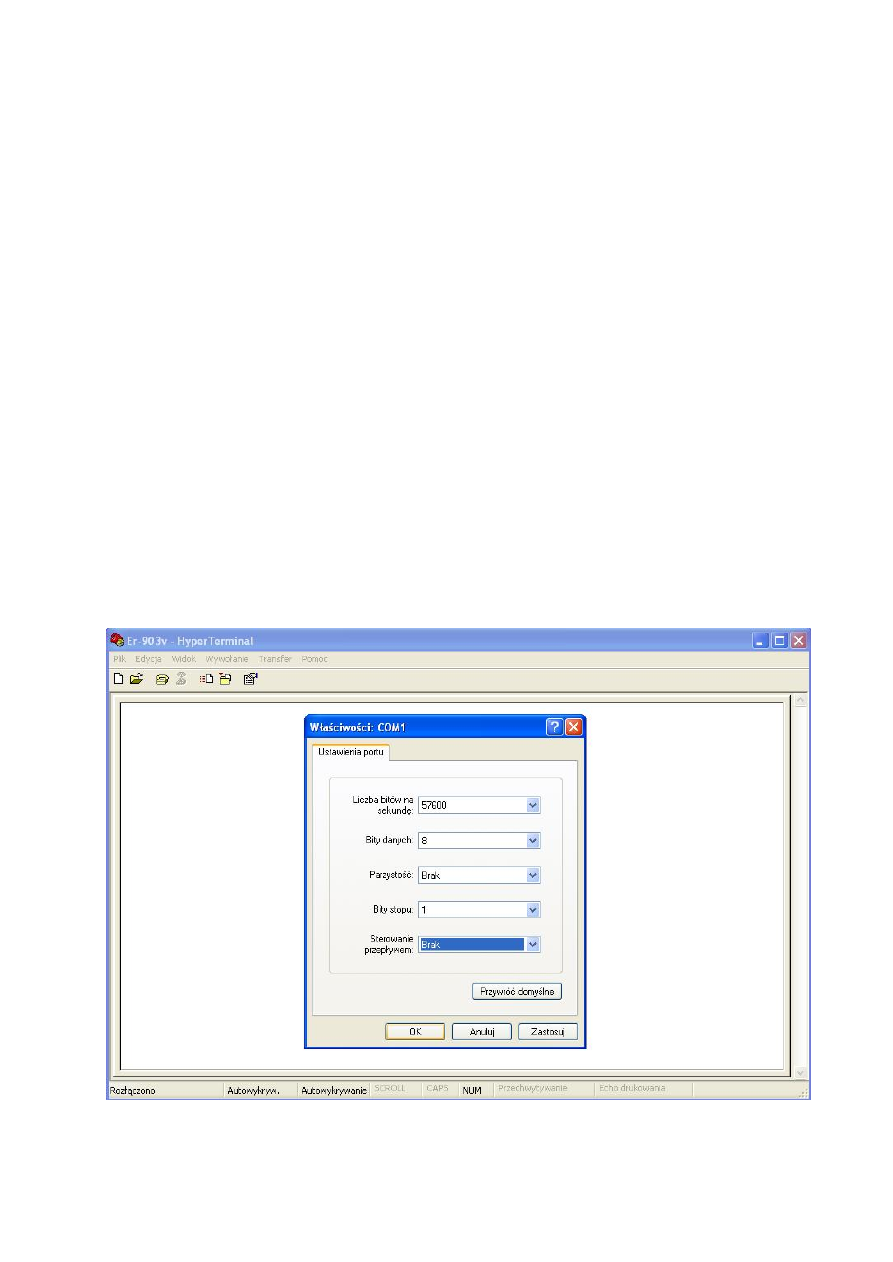

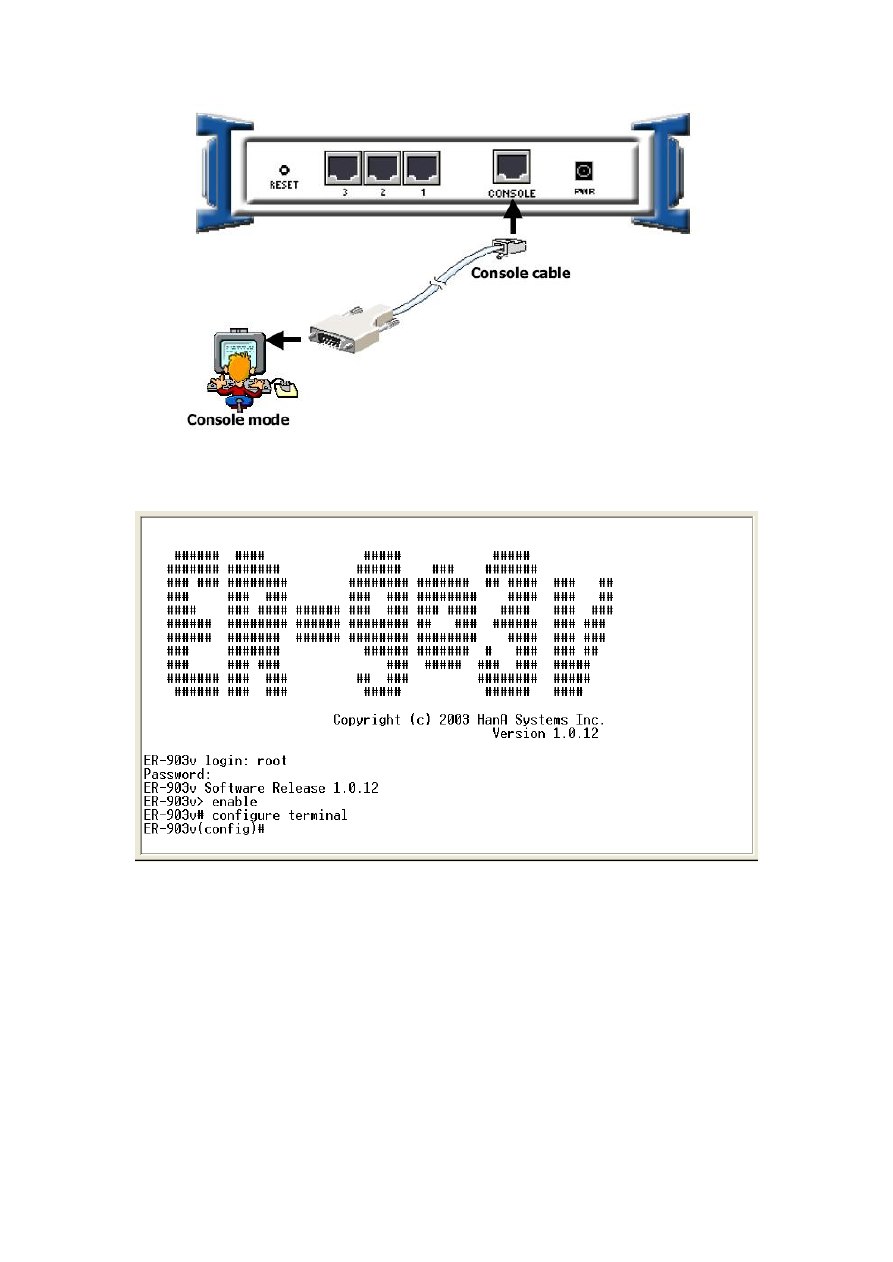

Logowanie do urządzenia:

·

łączymy się za pomocą konsoli z routerem np. za pomocą programu Hyper Terminal

(Prędkość transmisji – 57600b/s, 8 bitów danych, 1 bit stopu, brak kontroli przepływu

i parzystości)

7

·

użytkownik - root, hasło - curia

·

wchodzimy w tryb enable a następnie configure terminal

Wiersz poleceń (firmware 1.0.12) – możliwe komendy:

a) tryb enable

configure terminal Tryb konfiguracji terminala vty.

disable

Wyłączenie trybu uprzywilejowanego.

end

Zakończenie bieżącego trybu konfiguracji i powrót do poprzedniego.

exit

Wyjście z bieżącego trybu konfiguracji i powrót do poprzedniego.

list

Wyświetlenie listy dostępnych poleceń.

ping

Polecenie ping.

quit

Wyjście z bieżącego trybu konfiguracji i powrót do poprzedniego.

reboot factory Przywrócenie ustawień fabrycznych.

show

Wyświetlenie informacji o bieżącej konfiguracji.

start-shell

Uruchomienie shell’a Linux’owego.

8

telnet

Otwarcie połączenia telnet.

traceroute

Określenie trasy docelowej (trasowanie). Polecenie traceroute.

write config

Zapisanie bieżącej konfiguracji do pamięci flash.

b) tryb configure terminal

arp

Konfiguracja tablicy ARP.

backup-line

Konfiguracja łącza zapasowego (Network Line Backup).

config

Zapisanie konfiguracji do pliku (backup) lub załadowanie konfiguracji

z pliku (restore) poprzez serwer TFTP.

ddns

Konfiguracja dynamicznej domeny – Dynamic DNS.

dhcp

Konfiguracja klienta DHCP (client) lub serwera DHCP (server).

dns

Konfiguracja adresu serwera DNS (Domain Name Service).

end

Zakończenie bieżącego trybu konfiguracji i powrót do poprzedniego.

exit

Wyjście z bieżącego trybu konfiguracji i powrót do poprzedniego.

filter

Konfiguracja filtrowania IP oraz MAC.

hostname

Nazwa urządzenia.

interface

Wybór interfejsu do konfiguracji.

l2tp

Konfiguracja połączenie VPN – L2TP.

list

Wyświetlenie listy dostępnych poleceń.

mac-clone

Klonowanie adresu MAC jednego z interfejsów.

napt

Konfiguracja NAT, PAT, NAPT.

no

Negacja następnego polecenia – anulowanie wprowadzonego polecenia.

osimage

Aktualizacja firmware (upgrade) lub zapis obrazu (download).

passwd

Zmiana hasła dostępu do urządzenia.

ping

Polecenie ping.

port-control

Rozdzielanie ruchu poprzez dwa łącza WAN.

pppoe

Konfiguracja protokołu PPP over Ethernet.

pptp

Konfiguracja połączeń VPN – PPTP.

qos

Konfiguracja zarządznia pasmem (Quality of Service)

reboot

Zapisanie ustawień do pamięci flash oraz restart urządzenia.

route

Konfiguracja statycznej tablicy routingu.

router

Konfiguracja dynamicznego routingu RIP.

service-port

Konfiguracja portów RPC.

settime

Synchronizacja czasu z serwerem NTP.

show

Wyświetlenie informacji o bieżącej konfiguracji.

snmp

Konfiguracja SNMP.

start-shell

Uruchomienie shell’a Linux’owego.

syslog

Konfiguracja funkcji System Log.

system

Konfiguracja ustawień systemowych.

timeout

Konfiguracja czasu automatycznego wylogowania.

timezone

Konfiguracja strefy czasowej.

tunnel

Konfiguracja tuneli GRE.

user

Zarządzanie kontami.

vpn

Konfiguracja połączenia VPN – IPSec.

vrrp

Konfiguracja protokołu VRRP.

web

konfiguracja portu zarządzania urządzeniem poprzez www.

write config

Zapisanie bieżącej konfiguracji do pamięci flash.

Przywracanie ustawień fabrycznych:

TYLKO w trybie enable poleceniem REBOOT FACTORY

9

5.1 Dynamiczne IP WAN:

1. Konfigurujemy port eth1 (LAN) – np. ip address 10.0.0.1/24

- łączymy się za pomocą konsoli z routerem

- użytkownik - root, hasło – curia

- wchodzimy w tryb enable a następnie configure terminal

- wybieramy tryb konfiguracji interfejsu interface eth1

- ip address 10.0.0.1/24

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

2. Konfigurujemy port eth3 (WAN) – adres uzyskiwany z DHCP

- dhcp client enable

3. Włączamy NAPT

- napt dynamic add

4. Uaktywniamy konfigurację routera ze strony www i zapisujemy ustawienia

- web enable 80

- write config

5.2 Stałe IP WAN – np. InternetDSL:

1. Konfigurujemy port eth1 (LAN) – ip address 10.0.0.1/24

- łączymy się za pomocą konsoli z routerem

- użytkownik - root, hasło – curia

- wchodzimy w tryb enable a następnie configure terminal

- wybieramy tryb konfiguracji interfejsu interface eth1

- ip address 10.0.0.1/24

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

2. Konfigurujemy port eth3 (WAN) – adres stały

- wybieramy tryb konfiguracji interfejsu interface eth3

- ip address adres_IP_wan/maska – np. ip address 80.80.80.2/30 (adres komputera w

InternetDSL)

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

3. Włączamy NAPT

- napt dynamic add (lub napt static add dla statycznych wpisów do tablicy NAT)

4. Dopisujemy bramę domyślną

- route 0.0.0.0/0 adres_bramy – n p. route 0.0.0.0/0 80.80.80.1 (adres modemu w

InternetDSL)

5. Ustawiamy adres serwera DNS

- dns setup 217.98.63.164 lub dns setup 194.204.152.34 (np. DNS TP s.a.)

6. Uaktywniamy konfigurację routera ze strony www i zapisujemy ustawienia

- web enable 80

- write config

10

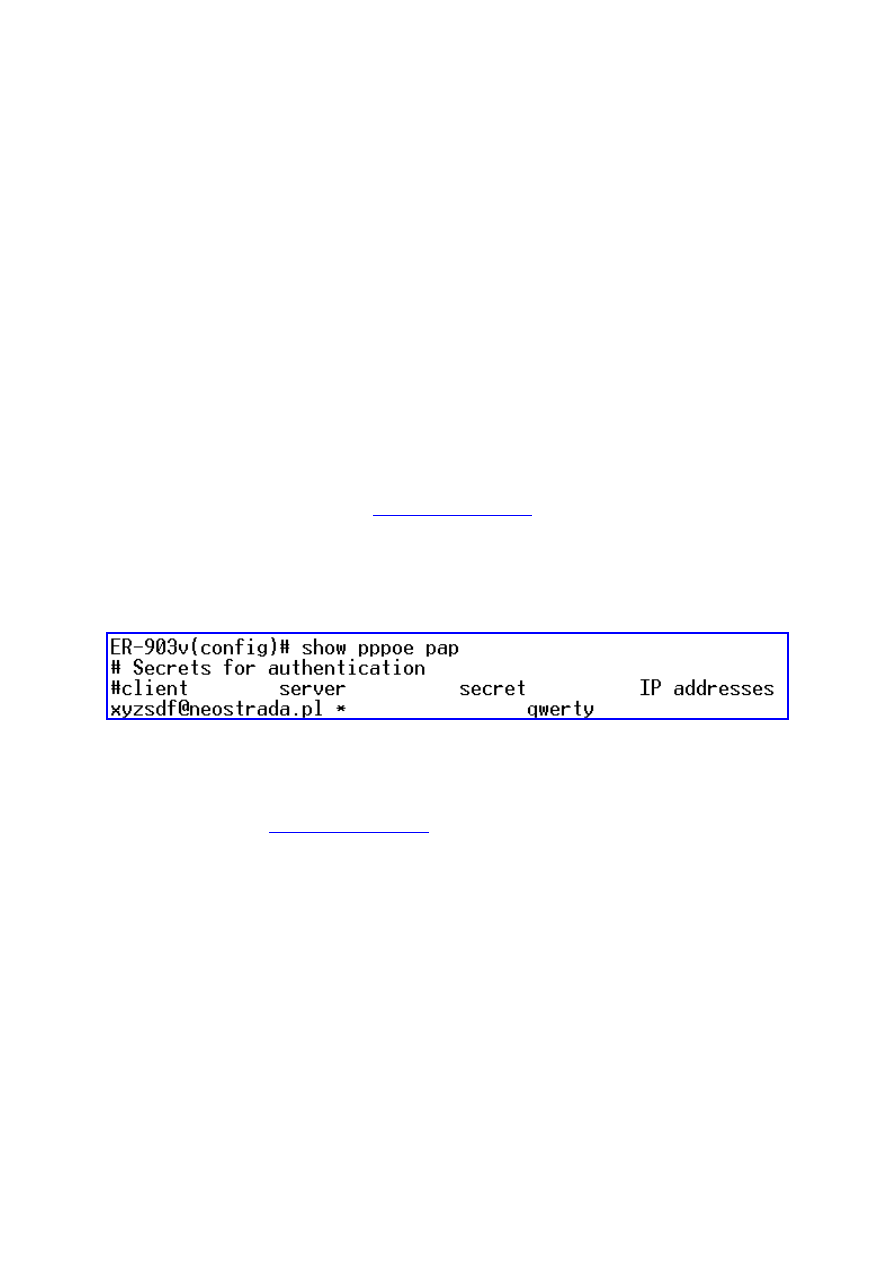

5.3 Klient PPPoE – Neostrada+/Net24

1. Konfigurujemy port eth1 (LAN) – ip address 10.0.0.1/24

- łączymy się za pomocą konsoli z routerem

- użytkownik - root, hasło – curia

- wchodzimy w tryb enable a następnie configure terminal

- wybieramy tryb konfiguracji interfejsu interface eth1

- ip address 10.0.0.1/24

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

2. Włączamy NAPT

- napt dynamic add

3. Ustawiamy autoryzację połączenia PPPoE:

- pppoe add chap

<CR>

Do you want to configure for CHAP authentication ADD? [Y/n] y

<CR>

- należy wpisać parametry autoryzacji PPP

Input CHAP authentication configuration

- Client Name (username) :

<CR>

- Server Name (Just press ENTER to keep the default):

<CR>

- Password : qwerty

<CR>

4. Sprawdzamy poprawność wpisu

- show pppoe chap

<CR>

5. Konfigurujemy interfejs, na którym ma być przeprowadzana autoryzacja PPP:

- pppoe setup eth3

<CR>

Do you want to confgure PPPoE for the interface eth3? [Y/n] y

<CR>

Input ADSL Configuration

Username :

<CR>

Do you want to run a ADSL at interface eth3 now? [Y/n] y

<CR>

5.4 Konfiguracja serwera DHCP

1. Skonfiguruj interfejs WAN (eth3) oraz NAPT jak w punktach 4.1 – 4.3.

2. Określamy adres IP interfejsu LAN (np. ip address 10.0.0.1/24 na interfejsie eth1).

3. Ustawiamy parametry serwera DHCP

- za pomocą polecenia dhcp server setup uruchamiamy konfigurację serwera

Do you want to configure DHCP Server ? [Y/n] y

<CR>

- wybieramy interfejs serwera DHCP (w naszym przykładzie eth1)

Input DHCP Server Configuration interface[eth1/eth2/eth3] = eth1

<CR>

11

- ustalamy adresy serwerów DNS (w naszym przykładzie serwery TP s.a.) – maks. 4

DNS Server No.1 [MAX = 4] = 217.98.63.164

<CR>

DNS Server No.2 [MAX = 4] = 194.204.159.1

<CR>

DNS Server No.3 [MAX = 4] = 194.204.152.34

<CR>

DNS Server No.4 [MAX = 4] = 194.204.151.151

<CR>

- ustalamy nazwę domeny oraz czas dzierżawy

Domain Name = asmax

<CR>

Default Lease Time = 84600

<CR>

Max Lease Time = 8460

<CR>

- ustalamy adresy IP bramy, podsieci serwera DHCP wraz z maską

Default Gateway = 10.0.0.1

<CR>

Subnet = 10.0.0.0

<CR>

Subnet Mask = 255.255.255.0

<CR>

- ustalamy początkowy i końcowy adres IP puli serwera DHCP

IP Address Range (Start IP Address) = 10.0.0.2

<CR>

IP Address Range (End IP Address) = 10.0.0.254

<CR>

- na koniec możemy przypisać poszczególne adresy IP do adresów MAC, host o danym

adresie MAC za każdym razem dostanie z serwera DHCP ten sam adres IP

Static ip address assign by MAC address....

MAC address No.1 [MAX = 253] = 00:50:8d:23:e4:23

<CR>

adres MAC

fixed address No.1 [MAX = 253] = 10.0.0.2

<CR>

i przypisany do niego adres IP

MAC address No.2 [MAX = 253] = 00:05:51:3e:aa:e4

<CR>

j.w.

fixed address No.2 [MAX = 253] = 10.0.0.3

<CR>

j.w.

MAC address No.3 [MAX = 253] =

<CR>

aby zakończyć wprowadzanie rezerwacji

naciśnij ENTER

Do you want to run a DHCP Server now? [Y/n] y

uruchomienie serwera DHCP

- jeżeli poprawnie skonfigurowaliśmy serwer DHCP powinniśmy otrzymać poniższy

komunikat

12

4. Nie musimy wprowadzać wszystkich rezerwacji przy konfiguracji samego serwera DHCP.

Odpowiednie rezerwacje możemy dopisać później. Służy do tego następujące polecenie:

- dhcp server static add eth3 00:01:02:03:04:05 10.0.0.4

<CR>

5. Za pomocą poniższego polecenia możemy sprawdzić bieżącą konfigurację serwera DHCP:

- show dhcp server

DHCP Server running on the interface : eth1

start ip address : 10.0.0.2

end ip address : 10.0.0.254

subnet : 10.0.0.0

subnet mask: 255.255.255.0

default gateway : 10.0.0.1

DNS[0] : 217.98.63.164

DNS[1] : 194.204.159.1

DNS[2] : 194.204.152.34

DNS[3] : 194.204.151.151

Domain Name : asmax

Lease Time [default, MAX] : 84600, 84600

hwaddr 00:50:8d:23:e4:23 -> ipaddr : 10.0.0.2

hwaddr 00:05:51:3e:aa:e4 -> ipaddr : 10.0.0.3

hwaddr 00:01:02:03:04:05 -> ipaddr : 10.0.0.4

DHCP Server [on the eth2] does not working !!!

DHCP Server [on the eth3] does not working !!!

5.5 Filtrowanie ruchu na podstawie MAC adresów:

1. Tworzymy listę adresów MAC, które powinny mieć dostęp do sieci

- filter add mac-list

2. Dodajemy filtr dla sieci LAN (input – dostęp do routera) oraz WAN (forward – dostęp do

WAN)

- filter add input mac

- filter add forward mac

3. Usuwamy ostatni wpis w liście input i forward

- filter del input ostatni_indeks

- filter del forward ostatni_indeks

4. Dodajemy wpis uniemożliwiający cały ruch wewnątrz LAN (input) i na zewnątrz (forward)

- filter add input ostatni_indeks

wpisujemy adres źródłowy np. 10.0.0.0/24 - reszta bez zmian

aby odrzucał ruch wybieramy DROP

- filter add forward ostatni_indeks

wpisujemy adres źródłowy np. 10.0.0.0/24 - reszta bez zmian

aby odrzucał ruch wybieramy DROP

13

5.6 Ograniczanie ruchu - Quality of Services

1. Reguła rezerwująca wyznaczone pasmo dla użytkownika lub grupy użytkowników (na

podstawie ich adresów IP). Użytkownik nie może rozszerzyć pasma ponad określone ani

pożyczyć innym regułom jeżeli w pełni go nie wykorzystuje.

- dodajemy regułę qos add

<CR>

- nadajemy jej dowolną nazwę np. zasada1

Input QoS Description (No space and Max 32-charactor) : zasada1

<CR>

- wprowadzamy identyfikator klasy, najlepiej nadawać je kolejno przy wprowadzaniu reguł

Input QoS Class ID (2~999) : 2

<CR>

- określamy interfejs dla którego tworzymy regułę

Device parameters of Rules

Device Name (eth1~eth3) : eth1

<CR>

- określamy jego przepustowość

Bandwidth for Device (Mbit, Kbit, bps) : 100Mbit

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Tuning Parameter [ Weight = Bandwidth / 10 ] ( Just press ENTER to keep the default

):

<CR>

- wprowadzamy nasze pasmo

Class parameters of Rules

Bandwidth for Class (Mbit, Kbit, bps) : 64Kbit

<CR>

- wprowadzamy wagę klasy stosując zasadę 1/10, czyli w naszym przypadku 64Kbit/10,

czyli około 7Kbit

Weight for Class (Mbit, Kbit, bps) : 7Kbit

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Priority for Class (1~8, Just press ENTER to keep the default(5)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input inherited Parent Class ID (Just press ENTER to keep the default (eg. 1280)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Queuing method for Class ( none|tbf|sfq, Just press ENTER to keep the default

(tbf)):

<CR>

- nie zezwalamy tej regule zapożyczać pasma z innych reguł

Do not you permit borrow bandwidth from Parent Class? [Y/n][Y] y

<CR>

- chcemy izolować pasmo tej reguły jeżeli nie jest ono w całości wykorzystane

Do you isolate bandwidth that unuse of Class? [Y/n][N] y

<CR>

14

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

TBF qdisc parameters of Rules

Input token bucket's depth. (Just press ENTER to keep the default(1280byte)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input Backlog's maximum length. (Just press ENTER to keep the default(15Kb)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input Short-term burst traffic's maximum peak rate. (Just press ENTER to keep the

default):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input MTU size. (Just press ENTER to keep the default(1500byte)):

<CR>

- wprowadzamy adres IP dla, którego tworzymy ta regułę, czyli w naszym przypadku

10.0.0.2

Filtering parameters of Rules

Input Filtering Rule (If finish entry, input "end")

(Form : [[saddr[/prefix]][:port[/mask]],][daddr[/prefix]][:port[/mask]]: 10.0.0.2

<CR>

- kończymy wprowadzanie adresów wpisując end

Input Filtering Rule (If finish entry, input "end")

(Form : [[saddr[/prefix]][:port[/mask]],][daddr[/prefix]][:port[/mask]]: end

<CR>

- nie określamy ram czasowych, więc naciskamy ENTER

Rule's action by Timer

Input the running time range of QoS :

<CR>

2. Po wprowadzeniu wszystkich reguł, dla każdego użytkownika (grupy) uruchamiamy QoS

- wpisz polecenie qos start

<CR>

3. Reguła umożliwiająca zapożyczanie pasma oraz pożyczanie własnego nie wykorzystanego.

UWAGA – należy zmienić metodę kolejkowania na sfq.

- dodajemy regułę qos add

<CR>

- nadajemy jej dowolną nazwę np. zasada1

Input QoS Description (No space and Max 32-charactor) : zasada2

<CR>

- wprowadzamy identyfikator klasy, najlepiej nadawać je kolejno przy wprowadzaniu reguł

Input QoS Class ID (2~999) : 3

<CR>

- określamy interfejs dla którego tworzymy regułę

Device parameters of Rules

Device Name (eth1~eth3) : eth1

<CR>

- określamy jego przepustowość

Bandwidth for Device (Mbit, Kbit, bps) : 100Mbit

<CR>

15

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Tuning Parameter [ Weight = Bandwidth / 10 ] ( Just press ENTER to keep the default

):

<CR>

- wprowadzamy nasze pasmo

Class parameters of Rules

Bandwidth for Class (Mbit, Kbit, bps) : 64Kbit

<CR>

- wprowadzamy wagę klasy stosując zasadę 1/10, czyli w naszym przypadku 64Kbit/10,

czyli około 7Kbit

Weight for Class (Mbit, Kbit, bps) : 7Kbit

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Priority for Class (1~8, Just press ENTER to keep the default(5)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input inherited Parent Class ID (Just press ENTER to keep the default (eg. 1280)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Queuing method for Class ( none|tbf|sfq, Just press ENTER to keep the default

(tbf)):

<CR>

- nie zezwalamy tej regule zapożyczać pasma z innych reguł

Do not you permit borrow bandwidth from Parent Class? [Y/n][Y] n

<CR>

- chcemy izolować pasmo tej reguły jeżeli nie jest ono w całości wykorzystane

Do you isolate bandwidth that unuse of Class? [Y/n][N] n

<CR>

- zmieniamy kolejkowanie na sfq

Queuing method for Class (none|tbf|sfq, Just press ENTER to keep the default (tbf)):

sfq

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input Backlog's maximum length. (Just press ENTER to keep the default(15Kb)):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input Short-term burst traffic's maximum peak rate. (Just press ENTER to keep the

default):

<CR>

- poniższy parametr zostawiamy domyślny, czyli naciskamy ENTER

Input MTU size. (Just press ENTER to keep the default(1500byte)):

<CR>

- wprowadzamy adres IP dla, którego tworzymy ta regułę, czyli w naszym przypadku

10.0.0.2

Filtering parameters of Rules

Input Filtering Rule (If finish entry, input "end")

(Form : [[saddr[/prefix]][:port[/mask]],][daddr[/prefix]][:port[/mask]]: 10.0.0.3

<CR>

- kończymy wprowadzanie adresów wpisując end

Input Filtering Rule (If finish entry, input "end")

(Form : [[saddr[/prefix]][:port[/mask]],][daddr[/prefix]][:port[/mask]]: end

<CR>

16

- nie określamy ram czasowych, więc naciskamy ENTER

Rule's action by Timer

Input the running time range of QoS :

<CR>

4. Po wprowadzeniu wszystkich reguł, dla każdego użytkownika (grupy) uruchamiamy QoS

- wpisz polecenie qos start

<CR>

5.7 Virtual Server – przekierowanie portów

Przykład: Przekierowanie portu TCP numer 3389 na adres 10.0.0.100

1. Z poziomu strony www – link PAT w polu NAPT

ADD/DEL – ADD

Index Number – NULL

Address Rule

Source – NULL

Destination – adres_WAN_routera

Protocol Rule

Protocol – NULL (wszystkie) – TCP

Port Rule

Source – NULL

Destination – numer_portu – 3389

Device Rule

Input Device – NULL

New Destination

IP Address – adres_ip_serwera – 10.0.0.100

Port – NULL

2. Z poziomu konfiguracji z terminala

- funkcja - napt pat add

Do you want NAPT Rule's addition? Y

<CR>

Do you want ADDRESS connection Rule's addition? Y

<CR>

Input SOURCE IP or network (eg, 10.0.0.1) :

<CR>

Input DESTINATION IP or network (eg, 10.0.0.2):adres_WAN_routera

CR>

Do you want INVERSE of value about input? N

<CR>

Do you want PROTOCOL connection Rule's addition? Y

<CR>

Input PROTOCOL name (tcp or udp) : tcp

<CR>

Do you want INVERSE of value about input? N

<CR>

Do you want PORT connection Rule's addition? Y

<CR>

Input SOURCE PORT's value (0~65535) or range (eg, 23 or

21:23):

<CR>

Input DESTINATION PORT's value (0~65535) or range (eg, 23 or

21:23) : 3389

<CR>

Do you want INVERSE of value about input? N

<CR>

Do you want DEVICE connection Rule's addition? N

<CR>

17

Establish IP and PORT that is changed by NAPT

Input IP which want to change (eg, 20.20.20.1 or 20.20.20.1-20.20.20.10) :

10.0.0.100

<CR>

Input PORT which want to change (eg, 23 or telnet or 21-23) :

<CR>

3. Z poziomu shell'a:

- należy uważać gdyż z poziomu shell'a wpisy do iptables są dodawane zawsze na koniec,

natomiast w poprzednich konfiguracjach jest możliwość ustalenia kolejności na liście

(Index Number).

iptables -t nat -A PREROUTING -p tcp -d adres_WAN_routera --dport 3389 -j DNAT --to-

destination 10.0.0.100

5.8 VPN - IPSec

1. Przykładowa konfiguracja VPNa pomiędzy BR-804V a Er-903V

BR-804V

Er-903V

_________

_________

|

|

|

|

|

| 172.16.1.5/23 |

|

|

|---------------------|

|

|

| 172.16.1.1/23 |

|

|_________| |_________|

|

|

10.2.0.1/24 192.168.12.43/23

|

|

10.2.0.2/24 192.168.12.44/23

| |

VPN

PC1 <=============> PC2

1.1 Konfiguracja Er-903V

a) konfiguracja ogólna

- eth1: ip address 192.168.12.43/23

- eth2: ip address 172.16.1.1/24

- napt dynamic add – konfigurujemy NAT (musimy wyłączyć z NAT zdalną podsieć VPN)

napt dynamic add

<CR>

Do you want default dynamic NAPT rule's addition? [Y/n][N] y

<CR>

Just press ENTER to keep the default.

Do you want NAPT Rule's addition? [Y/n][Y] y

<CR>

Do you want ADDRESS connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE IP or network (eg, 10.0.0.1) :

<CR>

Input DESTINATION IP or network (eg, 10.0.0.2) : 10.2.0.0/24

<CR>

adres

zdalnej sieci

Do you want INVERSE of value about input? [Y/n][N] y

<CR>

18

Do you want PROTOCOL connection Rule's addition? [Y/n][N]

<CR>

Do you want DEVICE connection Rule's addition? [Y/n][N] y

<CR>

Input OUT-device to do napt (eg, eth1, ppp0) : eth2

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

- route 0.0.0.0/0 192.168.12.1

- (shell: iptables -A INPUT -p udp --sport 500 --dport 500 -j ACCEPT) – default

- (shell: iptables -A OUTPUT -p udp --sport 500 --dport 500 -j ACCEPT) – default

b) konfigurujemy połączenie VPN

- vpn setup conf

config setup

interfaces="ipsec0=eth2"

klipsdebug=none

plutodebug=none

plutoload=%search

plutostart=%search

uniqueids=yes

conn %default

keyingtries=0

disablearrivalcheck=no

keyexchange=ike

ikelifetime=28800

keylife=3600

pfs=yes

compress=no

authby=secret

auto=add

conn sample

type=tunnel

left=172.16.1.1

leftsubnet=192.168.12.0/23

right=172.16.1.5

rightsubnet=10.2.0.0/24

auto=start

- vpn setup secret

172.16.1.1 172.16.1.5 : PSK "secure"

- vpn enable

1.2 Konfiguracja Br-804V

a) konfiguracja ogólna

- WAN :

adres IP - 172.16.1.5

maska - 255.255.255.0

brama - 172.16.1.1

19

- LAN :

adres IP - 10.2.0.1

maska - 255.255.255.0

b) konfiguracja VPN

Connection Name - sample

UID (Unique Identifier String) - Disable

Enabled Keep Alive - zaznaczone

Enabled NetBIOS Broadcast - dowolnie

Remote IP Network - 192.168.12.0

Remote IP Netmask - 255.255.254.0

Remote Gateway IP - 172.16.1.1

Network Interface - AUTOWAN

Secure Association - IKE

Perfect Forward Secure - Enabled

Encryption Protocol - 3DES

PreShared Key - secure

Key Life 3600 Seconds

IKE Life Time 28800 Seconds

Uwaga: Zdalne podsieci LAN przy połączeniachVPN IPSec muszą być z różnych

podsieci np. 192.168.0.0/24 oraz 192.168.2.0/24.

5.8 Przypisanie adresu IP do adresu MAC

Za pomocą polecenia funkcji iptables z poziomu shell’a można przypisać adresy IP do

konkretnych adresów MAC niezależnie od tego czy host posiada dynamiczny adres IP (z

serwera DHCP) czy statyczny adres IP (na stałe przypisany).

Załóżmy, że mamy sieć 10.0.0.0/24 i pracujący w tej sieci komputer o adresie

10.0.0.14/24 z MAC – aa:bb:cc:dd:ee:ff. Uruchamiamy shell'a komendą start-shell i

wpisujemy:

- iptables -A FORWARD -s 10.0.0.14 -m mac --mac-source aa:bb:cc:dd:ee:ff -j ACCEPT

- iptables -A FORWARD -d 10.0.0.14 -j ACCEPT

a na koniec po wprowadzeniu powyższych wpisów dla wszystkich użytkowników dodajemy:

- iptables -A FORWARD - j DROP

W ten oto sposób dostęp do sieci WAN (forward) będzie posiadał tylko użytkownik o adresie

IP – 10.0.0.14 z kartą sieciową o adresie MAC – aa:bb:cc:dd:ee:ff.

Jeżeli posiadamy większą liczbę użytkowników i chcemy im przypisać MAC adresy

do ich adresów IP prościej jest stworzyć skrypt w shell’u. Skrypt musi się zaczynać od

wiersza „#!/bin/sh”. Następnie dodajemy kolejno wiersze iptables. Na koniec trzeba zmienić

atrybuty pliku tak aby był wykonywalny, czyli np.na 777 i uruchomić skrypt.

20

Przykład:

*******plik*********

#!/bin/sh

iptables -A FORWARD -s 10.0.0.14 -m mac --mac-source 00:b7:5c:0d:e1:00 -j ACCEPT

iptables -A FORWARD -s 10.0.0.15 -m mac --mac-source 00:b7:5c:0d:e2:00 -j ACCEPT

iptables -A FORWARD -s 10.0.0.16 -m mac --mac-source 00:b7:5c:0d:e3:00 -j ACCEPT

iptables -A FORWARD -s 10.0.0.17 -m mac --mac-source 00:b7:5c:0d:e4:00 -j ACCEPT

iptables -A FORWARD -d 10.0.0.14 -j ACCEPT

iptables -A FORWARD -d 10.0.0.15 -j ACCEPT

iptables -A FORWARD -d 10.0.0.16 -j ACCEPT

iptables -A FORWARD -d 10.0.0.17 -j ACCEPT

iptables -A FORWARD - j DROP

*******************

Następnie za pomocą polecenia chmod należy zmienić atrybuty pliku:

chmod a+rwx nazwa_pliku

5.9 Rozkładanie obciążenia na dwa łącza WAN a modem-backup

Jeżeli uruchomimy funkcję backup-line to nie możemy używać port-control (i

odwrotnie). Za pomocą opcji port-control możemy rozdzielić ruch wychodzący z sieci LAN

na dwa interfejsy WAN, tak że pierwszym jest wysyłany cały ruch za wyjątkiem www, ftp,

telnet, port zdefiniowany przez użytkownika, które są wysyłane drugim. Zdefiniowanie tylko

jednego portu jest dużym, ograniczeniem, które można obejść z poziomu shell’a (patrz punkt

dotyczący Linux’a). Za pomocą opcji backup-line możemy stworzyć łącze rezerwowe na

wypadek awarii łącza głównego. Jeżeli zostanie przerwane łącze główne router automatycznie

przerzuci ruch na łącze rezerwowe.

21

6. Filtrowanie w Er-903V

Polecenie filter dostępne jest w trybie konfiguracji terminala. Aby można było pracować w

powyższym trybie należy:

- zalogować się do urządzenia (domyślnie – użytkownik root, hasło curia)

- wejść w tryb uprzywilejowany enable

- wejść w tryb konfiguracji terminala configure terminal

filter

add Addtion filtering Rule

dodawanie reguły filtrującej

del Delete filtering Rule

usuwanie reguły filtrującej

flush Delete All Rule

usuwanie wszystkich reguł filtrujących

6.1 Dodawanie reguły filtrującej

filter add

forward

Forward Filter Name

dodawanie reguły przesyłającej

input

Input Filter Name

dodawanie reguły wejściowej

output

Output Filter Name

dodawanie reguły wyjściowej

mac-list

Access Mac-Address List

dodawanie adresu MAC do MAC listy

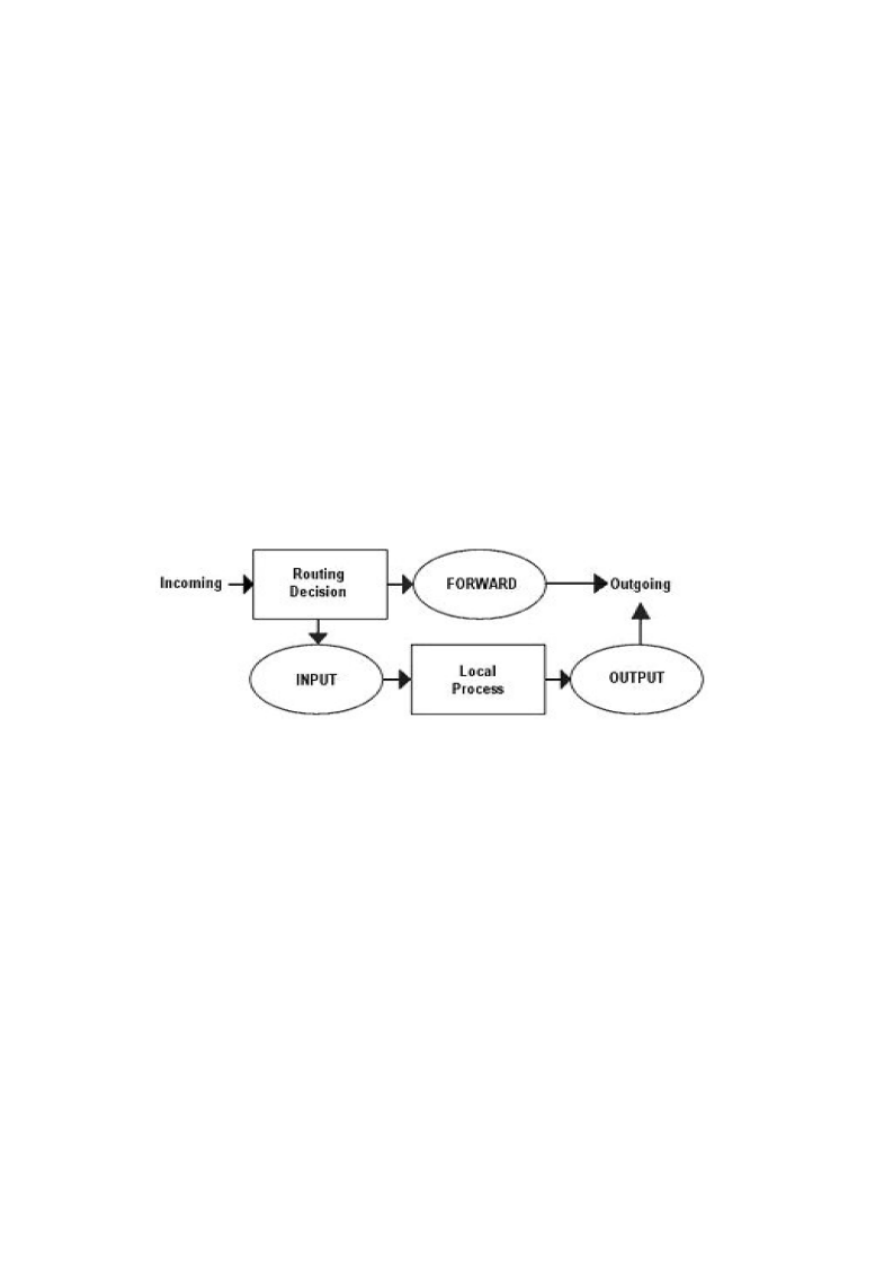

Reguła przesyłająca (forward) umożliwia dostęp do interfejsu routera, w zależności od

trybu pracy reguły przesyła lub blokuje ruch w procesie routowania, czyli w momencie

przesyłania ruchu z interfejsu wejściowego do wyjściowego.

Reguła wejściowa (input) w zależności od trybu pracy reguły przepuszcza lub blokuje

ruch na interfejsie wejściowym.

Reguła wyjściowa (output) umożliwia dostęp do interfejsu wejściowego, w zależności od

trybu pracy reguły ruch jest blokowany lub przepuszczany na interfejsie wyjściowym już

po procesie trasowania (po określeniu, gdzie należy skierować ruch z takim adresem

docelowym).

6.1.1 Reguła wejściowa – input

filter add input

<cr>

dodawanie filtru o kolejnym numerze

INSERT_NUM Rule Index Number

dodawanie filtru o określonym numerze

mac

Access Mac Filtering

dodawanie filtru dla zdefiniowanej MAC

listy

22

składnia:

filter add input lub filter add input 1

- tworzenie nowej reguły

Do you want Filtering Rule's addition? [Y/n][Y]

<CR>

- konfiguracja adresów

Do you want ADDRESS connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE IP or network(eg, 10.0.0.0/24): adres/maska

<CR>

adres

źródłowy

Do you want INVERSE of value about input?[Y/n][N]

<CR>

negacja

adresu źródłowego

Input DESTINATION IP or network(eg, 10.0.0.0/24) :

<CR>

adres docelowy

Do you want INVERSE of value about input? [Y/n][N]

<CR>

negacja

adresu docelowego

- konfiguracja protokołów

Do you want PROTOCOL connection Rule's addition? [Y/n][N] y

<CR>

konfiguracja

protokołów

Input PROTOCOL name (tcp, udp, icmp, all, ...) : protokół

<CR>

wybór

protokołu

Do you want INVERSE of value about input? [Y/n][N]

<CR>

negacja protokołu

Do you want PORT connection Rule's addition? [Y/n][N] y

<CR>

konfiguracja

portów

Input SOURCE PORT's value (0 ~ 65535) or range (eg, 23 or 21:23):

<CR>

numery portów źródłowych

Do you want INVERSE of value about input? [Y/n][N]

<CR>

negacja

portu

Input DESTINATION PORT's value (0 ~ 65535) or range (eg, 23 or 21:23) :

<CR>

numery portów docelowych

- konfiguracja interfejsów

Do you want DEVICE connection Rule's addition? [Y/n][N] y

<CR>

konfiguracja

interfejsu

Input IN-device(eg, eth1, ppp0) : eth1

<CR>

wejściowy interfejs

Do you want INVERSE of value about input? [Y/n][N]

<CR>

negacja interfejsu

Do you want ACTIVE connection Rule's addition? [Y/n][Y] y

<CR>

aktywacja filtru

Input ACTIVE Rule ([D]rop or [A]ccept) : D

<CR>

wybór trybu pracy reguły, czy ruch

ma być blokowany czy przepuszczany

Przykład: Zablokować dla adresu 10.0.0.26 (255.255.255.0) dostęp do ftp.

filter add input

Do you want Filtering Rule's addition? [Y/n][Y]

<CR>

Do you want ADDRESS connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE IP or network(eg, 10.0.0.0/24) : 10.0.0.26/24

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

Input DESTINATION IP or network(eg, 10.0.0.0/24) :

<CR>

23

Do you want PROTOCOL connection Rule's addition? [Y/n][N] y

<CR>

Input PROTOCOL name (tcp, udp, icmp, all, ...) : tcp

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

Do you want PORT connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE PORT's value (0 ~ 65535) or range(eg, 23 or 21:

23): 20:21

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

Input DESTINATION PORT's value (0 ~ 65535) or range(eg, 23 or

21:23):

<CR>

Do you want DEVICE connection Rule's addition? [Y/n][N]

<CR>

Do you want ACTIVE connection Rule's addition? [Y/n][Y]

<CR>

Input ACTIVE Rule ([D]rop or [A]ccept) : D

<CR>

Składnia:

filter add input mac

Polecenie dodające zdefiniowaną wcześniej MAC listę jako regułę wejściową.

Przy

dodawaniu reguł z MAC listami zawsze jest automatycznie dodawana reguła z ostatnim

indeksem (na końcu listy reguł filtrujących) zabraniająca cały pozostały ruch (DROP all --

anywhere anywhere).

6.1.2 Reguła wyjściowa – output i przesyłająca pomiędzy interfejsami – forward

Zasada tworzenia reguł wyjściowych i przesyłających pomiędzy interfejsami jest

analogiczna do reguły wejściowej. Składnia polecenia jest taka sama jak dla reguł

wejściowych.

6.1.3 Dodawanie adresów MAC do MAC listy

Adresy MAC są dodawane kolejno do globalnej listy MAC adresów.

filter add mac-list

Current Access-Mac List Count : 0

ilość zdefiniowanych do tej

pory adresów

Input New Access MAC Address[1] (Type "end" : quit) : ff-22-33-44-55-66

kolejne

Adresy MAC

Input New Access MAC Address[2] (Type "end" : quit) : ff-11-33-44-55-66

Input New Access MAC Address[3] (Type "end" : quit) : end

koniec listy

filter add mac-list

Current Access-Mac List Count : 2

2 zdefiniowane adresy MAC

Input New Access MAC Address[4] (Type "end" : quit) : ff-22-33-44-55-aa

Input New Access MAC Address[5] (Type "end" : quit) : ff-11-33-44-55-aa

kolejne 2

adresy MAC

Input New Access MAC Address[6] (Type "end" : quit) : end

koniec listy

24

6.2 Usuwanie reguły filtrującej

filter del

input

Input Filter Name

usuwanie reguły wejściowej

output

Output Filter Name

usuwanie reguły wyjściowej

forward

Forward Filter Name

usuwanie reguły przesyłającej

mac-list

Access Mac-Address List

usuwanie adresu z MAC listy

Usuwanie reguł następuje na podstawie określenia typu reguły (input, output, forward)

oraz numeru (indeksu) reguły na liście reguł danego typu (indeks_reguły). Indeks reguły

można odczytać np. za pomocą polecenia show filter. Usuwanie adresu MAC z MAC listy

następuje na podstawie indeksu danego MAC adresu na globalnej liście.

usuwanie reguły wejściowej:

filter del input mac

usuwanie wejściowej reguły dla MAC listy

filter del input indeks_reguły

usuwanie wejściowej reguły o tym indeksie

usuwanie reguły wyjściowej:

filter del output mac

usuwanie wyjściowej reguły dla MAC listy

filter del output indeks_reguły

usuwanie wyjściowej reguły o tym indeksie

usuwanie reguły przesyłającej:

filter del forward mac

usuwanie przesyłającej reguły dla MAC listy

filter del forward indeks_reguły

usuwanie przesyłającej reguły o tym indeksie

usuwanie adresu MAC z MAC listy

filter del mac-list

Current Access-Mac List Count : 4

Liczba adresów MAC w MAC liście

[01] : ff-22-33-44-55-66

Kolejne adresy MAC z indeksami na MAC liście

[02] : ff-11-33-44-55-66

[03] : ff-22-33-44-55-aa

[04] : ff-11-33-44-55-aa

Do you input Delete Access MAC Address Index Number : index

Indeks

usuwanego adresu MAC

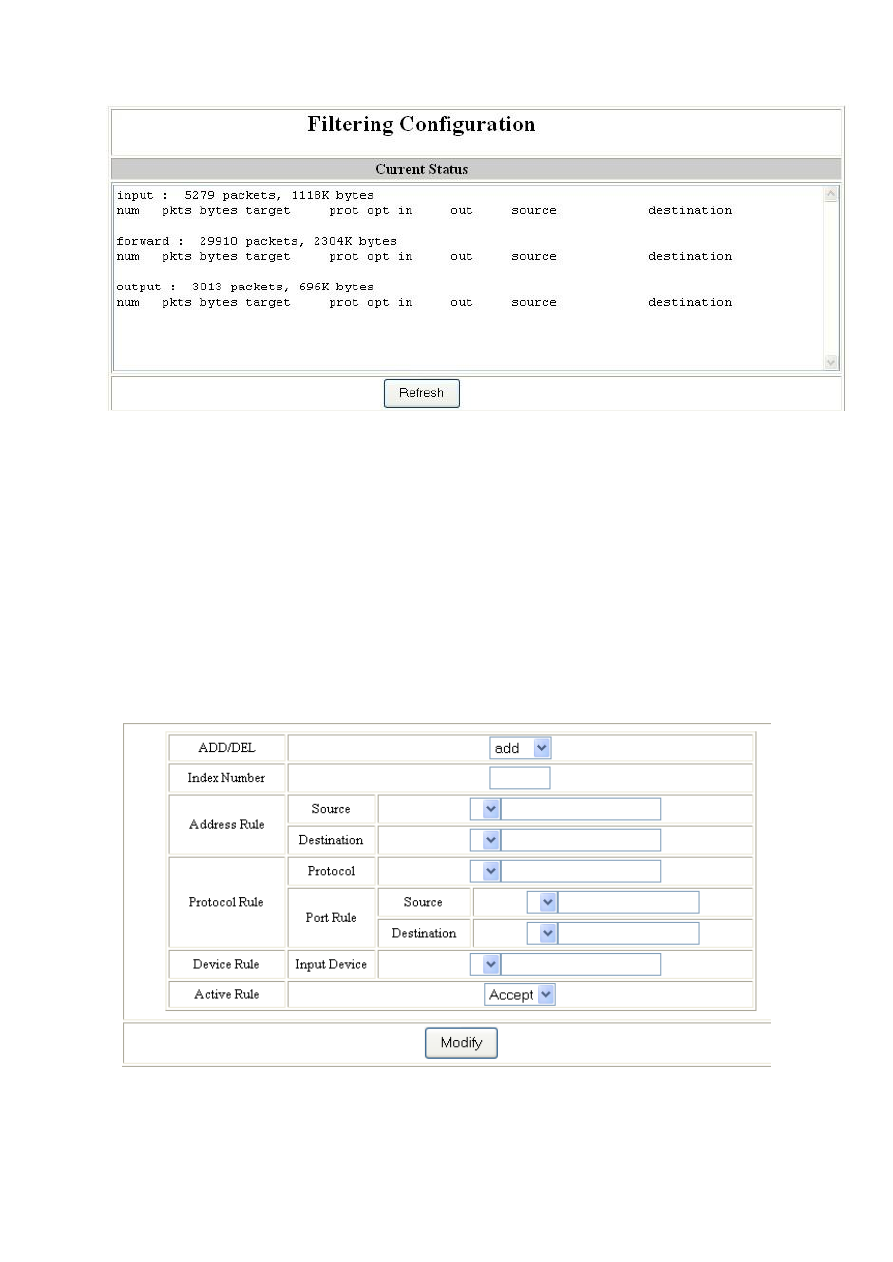

6.3 Konfiguracja reguł za pomocą strony konfiguracyjnej urządzenia

Strona konfiguracyjna urządzenia umożliwia również

dodawanie i usuwanie reguł filtrów i pozycji na MAC liście. Należy

jednak uważać aby nie zablokować komputera, z którego

uruchamiana jest strona konfiguracyjna, gdyż uniemożliwi to dalszą

konfigurację urządzenia. Gdyby zdarzyło się, że dostęp do urządzenia

zostanie zablokowany przez nieumiejętne posługiwanie się filtrami,

zawsze można przeprowadzić dalszą konfigurację poprzez terminal.

Linki Input, Forward, Output Chain umożliwiają konfigurację reguł wejściowych,

przesyłających i wyjściowych. Każda z opcji wyświetla bieżącą listę reguł oraz umożliwia

dodanie nowej reguły oraz usunięcie istniejącej już na liście. Poniższy ekran zostanie

przedstawiony gdy nie zostaną zdefiniowane żadne reguły filtrujące.

25

Przycisk Refresh umożliwia odświeżenie strony w celu zaktualizowania konfiguracji

wyświetlanej poprzez przeglądarkę.

Każde z okien filtrów wejściowych, przesyłających i wyjściowych posiada ponadto

okno umożliwiające konfigurację reguł. Okno takie jest identyczne z pytaniami

pojawiającymi się przy dodawaniu reguły za pomocą terminala. Pole ADD/DEL umożliwia

określenie czy dana reguła ma zostać dodana (add) czy usunięta (del), względnie umożliwia

usunięcie wszystkich reguł (delall). Tak jak w przypadku terminala należy podać indeks z

jakim ma zostać dodana reguła lub pozostawić pole puste celem dodania reguły na końcu

listy. Pole Active Rule umożliwia wybór trybu pracy reguły, tzn. czy reguła ma przepuszczać

ruch (Accept) czy blokować (Drop). Przycisk Modyfy służy do wysłania danych z formularza

do urządzenia. Po operacji wysłania danych należy zapisać ustawienia przyciskiem Write

Config.

Za pomocą przeglądarki można również ograniczyć dostęp do urządzenia i jego

interfejsów na podstawie MAC adresów. Do konfiguracji filtrów MAC służy link Mac

Filtering.

26

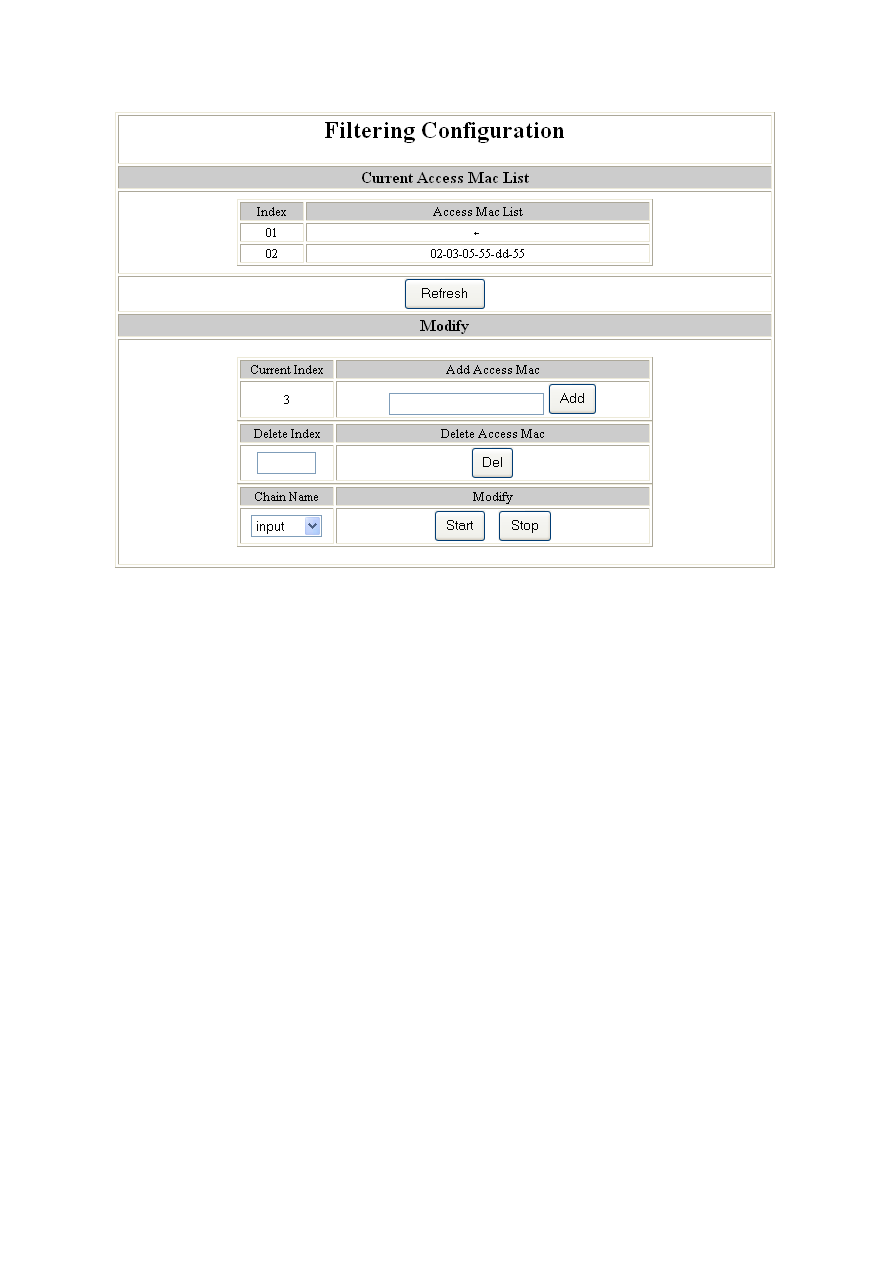

Poniższa funkcja umożliwia wyświetlenie bieżącej, globalnej listy MAC adresów oraz

jej odświeżanie za pomocą przycisku Refresh. Pole Add Access Mac umożliwia dodanie

kolejnego adresu MAC do globalnej listy, aby dodać nowy adres należy wpisać do w

powyższe pole oraz nacisnąć przycisk Add. Aby usunąć adres MAC z tej listy należy wpisać

jego indeks w polu Delete Index a następnie nacisnąć przycisk Del. Aby dodać filtrowanie po

MAC adresach należy określić rodzaj reguły w polu Chain Name (Input, Output, Forward) a

następnie nacisnąć przycisk Start.

6.4 Podsumowanie filtrowania

Aby zablokować dostęp do sieci WAN użytkownikom sieci LAN należy stworzyć

filtry FORWARD. Jeżeli zależy nam na zablokowaniu tylko dostępu do routera np. telnet,

należy stworzyć filtr INPUT. Za pomocą filtru OUTPUT możemy blokować ruch

wychodzący z procesów wewnętrznych routera np. zablokowanie polecenia ping z IOS z

routera, np. dla użytkownika podłączonego przez terminal.

Ruch sprawdzany jest z listą filtrującą od indeksu pierwszego do ostatniego do

pierwszego dopasowania, dlatego kolejność wpisów na liście jest istotna. Z powyższej zasady

wynika, że np. wpis blokujący cały ruch powinien być ostatni na liście.

27

7. Linux w Er-903V

Router Asmax Er-903v posiada system uCLinux z kernelem 2.4.19. Po zalogowaniu się do

urządzenia poprzez telnet lub terminal za pomocą komendy start-shell użytkownik może

zarządzać i konfigurować je z poziomu shell’a.

Wskazówki:

- Większość firmware jest zapisana w pamięci tylko do odczytu, dlatego nie można

modyfikować większości plików.

- Spróbuj za pomocą polecenia „mount / -wo remount” przemontować system również

do zapisu i sprawdź czy plik, który chcesz zmodyfikować można edytować.

- Router posiada wbudowany edytor vi.

- Domyślnie wszystkie konfiguracje są zapisywane w katalogu /flash/config.

1. Jeżeli potrzebujesz rozdzielić sieć na dwa interfejsy WAN, IOS umożliwia tylko

przekierowanie ruchu ftp, telnet, www oraz jeden port zdefiniowany przez

użytkownika na drugi interfejs WAN.

2. Jeżeli potrzebujesz przekierować więcej niż 1 zdefiniowany port możesz to zrobić z

poziomu shell’a.

- Należy za pomocą polecenia port-control przekierować ruch (np. www, ftp, telnet,

smtp (25)).

- Za pomocą polecenia start-shell wejść w shell.

- Za pomocą polecenia vi /flash/config/filter.conf wyświetlić plik filter.conf.

# Generated by iptables-save v1.2.6a on Tue Nov 30 00:07:34 1999

*nat

:PREROUTING ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

-A POSTROUTING -j MASQUERADE

-A POSTROUTING -o eth3 -j MASQUERADE

COMMIT

# Completed on Tue Nov 30 00:07:34 1999

# Generated by iptables-save v1.2.6a on Tue Nov 30 00:07:34 1999

*mangle

:PREROUTING ACCEPT [0:0]

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

:POSTROUTING ACCEPT [0:0]

-A PREROUTING -p tcp -m tcp --dport 80 -j MARK --set-mark 0x11

-A PREROUTING -p tcp -m tcp --dport 20:21 -j MARK --set-mark 0x11

-A PREROUTING -p tcp -m tcp --dport 23 -j MARK --set-mark 0x11

-A PREROUTING -p tcp -m tcp --dport 25 -j MARK --set-mark 0x11

COMMIT

# Completed on Tue Nov 30 00:07:34 1999

# Generated by iptables-save v1.2.6a on Tue Nov 30 00:07:34 1999

*filter

:INPUT ACCEPT [0:0]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [0:0]

COMMIT

# Completed on Tue Nov 30 00:07:34 1999

- Za pomocą przycisku Insert włączyć tryb edycji.

28

- Jeżeli chcemy dodać jeszcze wpis dla pop3 ((110) należy dodać w module

:POSTROUTING ACCEPT [0:0] następująca linijkę:

-A PREROUTING -p tcp -m tcp --dport 110 -j MARK --set-mark 0x11

- Następnie naciskamy przycisk Esc oraz wpisujemy :w, w celu zapisania zmian oraz :q,

w celu zamknięcia edycji pliku.

- Zalecane jest również dodanie odpowiedniego wiersza w /flash/config/port_control.up

oraz /flash/config/port_control.down odpowiednio:

iptables -A PREROUTING -t mangle -p tcp --dport 110 -j MARK --set-mark 0x11 w

port_control.up

iptables -D PREROUTING -t mangle -p tcp --dport 110 -j MARK --set-mark 0x11 w

port_control.down

- Na koniec należy ponownie uruchomić router.

Powyższy zabieg umożliwi nam przekierowanie na drugie łącze WAN oprócz www,

ftp i telnt’a również pocztę czyli smtp oraz pop3. Warto dodać jeszcze wpis na https

(TCP 443).

3. Tworzenie tablic filtrujących. W tym przykładzie pokazane jest jak można filtrować

ruch za pomocą zagnieżdżonych tablic. Chcemy umożliwić konfigurowanie routera

poprzez telnet (TCP 23) tylko użytkownikowi 10.0.0.14 z adresem MAC –

00:40:05:84:AD:8A. Należy z poziomu shell’a wydac następujące polecenia lub

utworzyć odpowiedni skrypt.

#!/bin/sh

iptables -P INPUT DROP –

domyślna polityka filtrowania na wejściu (INPUT)

iptables -N filtr

iptables -A filtr -p TCP --dport 23 -j ACCEPT

iptables -A filtr -j DROP

iptables -A INPUT -s 10.0.0.7 -m mac --mac-source 00:40:05:84:AD:8A -j filtr

Podobnie jak w punkcie 2 można zapisać powyższe wpisy w odpowiednich wierszach

pliku /flash/config/filter.conf.

4. Podobnie możemy utworzyć skrypt umożliwiający filtrowanie po MAC adresach

przypisanych do odpowiednich adresów IP oraz przypisanie im portów z jakich mogą

korzystać

- W celu zdefiniowania, że jeden MAC może mieć dostęp tylko z określonego IP należy

dokonać następujących wpisów:

Załóżmy, że mamy sieć 10.0.0.0/24 i pracujący w tej sieci komputer o adresie

10.0.0.29/24 z MAC - 00:bb:23:56:12:5f, który będzie miał dostęp tylko do ftp, http i

poczty. Uruchamiamy shell'a komenda start-shell i wpisujemy następujące polecenia:

iptables -A FORWARD -s 192.168.0.14 -m mac --mac-source aa:bb:cc:dd:ee:ff -j ACCEPT

iptables -A FORWARD -d 192.168.0.14 -j ACCEPT

Na koniec po wprowadzeniu powyższych wpisów dla wszystkich użytkowników

dodajemy:

iptables -A FORWARD - j DROP

29

Ponieważ korzystamy z poleceń shell’a przejrzyściej jest jeżeli filtry podzielimy na

tablice które są wywoływane w zależności od dopasowania:

(iptables -P FORWARD DROP domyślna polityka odrzucania - zamiast iptables -A

FORWARD -j DROP)

iptables -N filtr

iptables -A filtr -i eth1 -p TCP --dport 20,21,25,80,110 -j ACCEPT

iptables -A filtr -j DROP (REJECT)

iptables -A FORWARD -s 10.0.0.29 -m mac --mac-source 00:bb:23:56:12:5f. -j filtr

iptables -A FORWARD -i eth1 -j DROP (REJECT)

5. Zaganienia routingu – load balancing.

5.1 Rozkładanie ruchu z dwóch podsieci na dwa różne interfejsy.

Przykład:

eth1 [0]: 10.0.0.0/8

eth1 [1]: 192.168.0.0/24

eth2 : 80.80.80.1 default 80.80.80.2 stałe łącze np. InternetDSL

eth3 : 80.81.80.1 default 80.81.80.2 stałe łącze np. InternetDSL

Należy stworzyć nową tablicę routingu dla drugiego interfejsu WAN

- ruch z podsieci 10.0.0.0/8 wychodzi poprzez eth2 z bramą domyślną 80.80.80.2

- ruch z podsieci 192.168.0.0/24 wychodzi przez eth3 na bramę 80.81.80.2

echo 201 TABELA >> /flash/iproute2/rt_tables

ip rule add from 192.168.0.0/24 table TABELA

ip route add default via 80.81.80.2 dev eth3 table TABELA

5.2 Rozkładanie ruchu dla dwóch grup użytkowników z sieci LAN na dwa różne

interfejsy.

Przykład:

eth1 : 192.168.0.0/24

eth2 : 80.80.80.1 default 80.80.80.2 stałe łącze np. InternetDSL

eth3 : 80.81.80.1 default 80.81.80.2 stałe łącze np. InternetDSL

Należy stworzyć nową tablicę routingu dla drugiego interfejsu WAN

- ruch z podsieci 192.168.0.0/28 wychodzi poprzez eth2 z bramą domyślną 80.80.80.2

(adresy 192.168.0.2 - 15)

- ruch z podsieci 192.168.0.16/28 wychodzi przez eth3 na bramę 80.81.80.2 (adresy

192.168.0.16-31)

echo 201 TABELA >> /flash/iproute2/rt_tables

ip rule add fwmark 0x22 table TABELA

iptables -A PREROUTING -t mangle -s 192.168.0.16/28 -j MARK --set-mark 0x22

ip route add default via 80.81.80.2 dev eth3 table TABELA

30

5.3 Load balancing

Wystarczy dodać wpis:

ip route add default scope global nexthop via $P1 dev $IF1 weight 1 \ nexthop via $P2

dev $IF2 weight 1

gdzie:

$IP1 - adres IP interfejsu WAN 1

$IP2 - adres IPinterfejsu WAN 2

$P1 - adres bramy interfejsu WAN 1

$P2 - adres bramy interfejsu WAN 2

Przykład:

eth1 : 192.168.0.0/24

eth2 : 80.80.80.1 default 80.80.80.2 stałe łącze np. InternetDSL

eth3 : 80.81.80.1 default 80.81.80.2 stałe łącze np. InternetDSL

ip route add default scope global nexhop via 80.80.80.2 dev eth2 weight 1 \ nexthop

via 80.81.80.2 dev eth3 weight 1

6. Zagadnienia monitoringu.

6.1 Monitorowanie połączeń – polecenie ping oraz traceroute.

Przy poleceniu ping i traceroute otrzymamy więcej opcji z poziomu shell’a.

Więcej informacji w każdym podręczniku z zakresy protokołu TCP/IP lub Linux’a.

Ping jest najbardziej popularnym narzędziem w środowisku TCP/IP, jednakże

wielu użytkowników nie wykorzystuje w pełni jego możliwości. Oprócz prostego

sprawdzania połączeń, ping może zostać użyty do ustalenia maksymalnego rozmiaru

przesyłanego segmentu (MTSS — Maksimum Transmit Segment Size), który

wskazuje, jak duży pakiet można przesłać daną trasą bez fragmentacji. Wykorzystamy

to później, gdy będziemy mówić o rozmiarze okna TCP/IP. Ustalenie MTSS wymaga

użycia opcji -l (długość) i -f (nie fragmentuj) oraz zwiększania rozmiarów pakietu,

dopóki będzie mógł przejść przez połączenie bez fragmentacji.

Polecenie ping możemy też zastosować podczas tworzenia środowiska tras w

sieci. Jest to szczególnie ważne, gdy planujemy wykorzystanie w sieci tras

statycznych. Za pomocą opcji -j (luźne trasy źródłowe) i (lub) -k (ścisłe trasy

źródłowe) możemy próbować przesłać pakiety przez różne zestawy routerów i

różnymi trasami, aby ustalić najlepszy zestaw routerów dla transmisji między dwoma

punktami. Ping z tymi opcjami może też posłużyć do upewnienia się, czy stosowany

protokół wyboru tras generuje najlepsze możliwe trasy; jeśli nie, możemy zmienić

koszty skojarzone z przechodzeniem przez niektóre routery, aby zapewnić wybór

faktycznie najlepszej trasy. Opcja -j (luźne trasy źródłowe) jest też dostępna w

narzędziu traceroute (tracert). Opcja -r (rejestruj trasę) może posłużyć w poleceniu

ping do szybkiego ustalenia trasy oraz może być przydatna przy monitorowaniu i

optymalizacji topologii tras.

31

6.2 Monitorowanie ruchu – z poziomu shell’a za pomocą netstat.

Polecenie netstat może być użyte do poznania połączeń sieciowych z innymi

systemami i portów, na których nasz system nasłuchuje (usług). Dostępne są dwie

opcje, mogące zmienić sposób działania polecenia netstat. Opcja -n powstrzymuje

netstat przed rozwiązywaniem adresów IP i numerów portów, wyświetlając wyniki

jedynie w postaci liczbowej. Skraca to czas wymagany na wyświetlenie informacji.

Opcja -n będzie przydatna, gdy ustawimy wartość interwału, aby odświeżać

informacje okresowo, gdyż system nie będzie musiał rozwiązywać adresów IP na

nazwy. Opcja -p pozwala wyświetlić tylko jeden protokół: TCP, UDP lub IP. Pozwala

ona też przyspieszyć wyświetlanie i usunąć z ekranu uboczne informacje. Na

przykład, w poniższym listingu zastosowane zostały opcje -a, -n i -p, aby szybko

uzyskać określone informacje.

Przykład: netstat -a -n -p TCP

Aktywne połączenia

Protokół Adres lokalny Obcy adres Stan

TCP 0.0.0.0:21 0.0.0.0:0

LISTENING

TCP 0.0.0.0:25 0.0.0.0:0

LISTENING

. . .

TCP 192.168.1.2:20 192.168.1.1:4509 TIME_WAIT

TCP 192.168.1.2:20 192.168.1.1:4511 TIME_WAIT

TCP 192.168.1.2:21 192.168.1.1:4512 ESTABLISHED

TCP 192.168.1.2:139 0.0.0.0:0

LISTENING

TCP 192.168.1.2:1034 192.168.1.1:1433 ESTABLISHED

TCP 217.236.145.40:21 21.31.26.199:3161 CLOSE_WAIT

. . .

W powyższym listingu wynik jest wyświetlony w formacie numerycznym i

koncentruje się na protokole TCP. Wpisy z adresem obcym 0.0.0.0:0 oznaczają porty

nasłuchujące — usługa otwarła port i nasłuchuje klientów, które chcą się połączyć.

Dodając na koniec polecenia liczbę (x), możemy odświeżać dane co x sekund.

Odświeżanie informacji może być bardzo przydatne, jeśli obserwujemy połączenie ze

zdalnego systemu, którego adres IP znamy. Informacje na końcu wierszy pozwalają

zorientować się w stanie połączenia. Poniższa lista opisuje stany raportowane przez

polecenie netstat:

·

CLOSED — sesja TCP została zamknięta.

·

FIN_WAIT_1 — połączenie jest właśnie zamykane.

·

SYN_RECEIVED — odebrano żądanie sesji.

·

CLOSE_WAIT — połączenie jest właśnie zamykane.

·

FIN_WAIT_2 — połączenie jest właśnie zamykane.

·

SYN_SEND — trwa żądanie sesji.

·

ESTABLISHED — pomiędzy systemami jest aktualnie nawiązana sesja.

·

LISTEN — usługa otwarła pasywnie port.

·

TIMED_WAIT — sesja właśnie czeka na działanie ze strony drugiego

komputera.

·

LAST_ACK — system wysłał ostatnie potwierdzenie.

32

Polecenie netstat -r pokaże tablicę tras, natomiast aktualne statystyki Ethernetu

można wyświetlić poleceniem netstat -e. Statystyki Ethernetu zawierają krótką

klasyfikację ruchu obecnego w sieci — jak jest intensywny i jaki jego odsetek jest

nieprawidłowy (pozycje Odrzucone i Błędy). Aby uzyskać bardziej szczegółowe

informacje o protokołach TCP/IP, możemy użyć opcji -s — uzyskamy statystyki

poszczególnych protokołów (netstat –s).

6.3 Monitorowanie ruchu – za pomocą SNMP.

SNMP (Simple Network Management Protocol — prosty protokół zarządzania

siecią) pozwala zdalnie rozwiązywać problemy i monitorować koncentratory, routery i

inne urządzenia sieciowe. Za pomocą SNMP możemy gromadzić informacje o

odległych urządzeniach bez konieczności obecności fizycznej przy urządzeniu i dla

urządzeń bez interfejsu użytkownika. SNMP składa się z trzech odrębnych części:

agenta, który jest częścią zarządzanego sprzętu lub oprogramowania; stacji

zarządzającej, która pozwala monitorować sprzęt i oprogramowanie; oraz z bazy

informacji zarządzania (MIB — Management Information Base), która udostępnia

wspólny schemat nazewniczy pomiędzy agentami i stacjami zarządzającymi.

Za pomocą SNMP możemy scentralizować monitorowanie sieci o praktycznie

dowolnych rozmiarach. Protokół SNMP dla wszystkich swoich funkcji korzysta z

UDP na portach 161 i 162, co oznacza, iż ruch sieciowy jest utrzymywany na niskim

poziomie, a do łączności pomiędzy hostami nie są wymagane sesje. Z drugiej strony,

bezpieczeństwo to duży problem w SNMP. Pozwolenie każdemu na czytanie

informacji SNMP, zamierzone lub niezamierzone, może być niebezpieczne, gdyż

SNMP może udostępnić mnóstwo informacji.

Agenta SNMP można pobrać np. ze strony

. Na płycie

CD-ROM w katalogu snmp jest FAQ dotyczące oprogramowania NET-SNMP.

33

8. FAQ – najczęściej zadawane pytania.

1. Jak w routerze Asmax Er-903v przywrócić ustawienia fabryczne?

Należy zalogować się do urządzenia poprzez terminal lub telnet, wejść w tryb

konfiguracji uprzywilejowanej enable oraz wydać polecenie reboot factory.

2. Zapomniałem hasło, nie mogę zalogować się do urządzenia, jak można usunąć

stare hasło?

Jeżeli nieznane jest hasło dostępu do urządzenia należy przesłać urządzenie do serwisu

celem wymiany pamięci flash. Przycisk Reset służy jedynie do restartu urządzenia i nie

przywraca ustawień fabrycznych.

3. Czy pierwsza konfiguracja routera musi być z poziomu terminala?

TAK, pierwsza konfiguracji musi odbyć się z poziomu terminala, gdyż urządzenie

posiada nie skonfigurowane interfejsy eth1 – eth3, które nie posiadają przypisanego

adresu IP.

4. Czy można zarządzać urządzeniem przez www?

TAK, po pierwszej konfiguracji z poziomu terminala po przypisaniu adresów IP

interfejsom urządzenia możliwa jest jego konfiguracja poprzez http. Wcześniej jednak

należy wydać polecenie web enable.

5. Jak można zarządzać urządzeniem?

Urządzenie może być zarządzane poprzez terminal, stronę konfiguracyjną www lub

telnet. Domyślnie konfiguracja urządzenia poprzez http jest zablokowana, aby umożliwić

konfigurację poprzez http należy wydać polecenie web enable z wiersza poleceń. Aby

uniemożliwić dostęp do urządzenie przez telnet należy utworzyć filtr INPUT dla portu

TCP 23.

6. Jak można monitorować ruch i użytkowników w sieci LAN?

Z poziomu shell’a za pomocą polecenia np. netstat lub zdalnie poprzez SNMP.

7. Po zalogowaniu się do urządzenia wyświetlany jest komunikat: „ip_conntrack:

table full, dropping packet”. Co to oznacza?

Jeśli zobaczysz powyższy komunikat, wygląda na to, że baza danych śledzenia

połączeń nie ma wystarczająco dużo miejsca w twoim otoczeniu. Śledzenie połączeń

domyślnie obsługuje tylko pewną liczbę jednoczesnych połączeń. Liczba ta jest zależna

od ilości pamięci operacyjnej (przy 64MB: 4096, 128MB: 8192, ...). Możesz łatwo

zwiększyć numer maksymalnie śledzonych połączeń, ale zwróć uwagę, że każde

połączenie zabiera około 350 bajtów pamięci !

By zwiększyć limit to np. 8192, napisz:

34

echo 8192 > /proc/sys/net/ipv4/ip_conntrack_max.

Postępowanie:

1. Zaloguj się do urządzenia.

2. Wejdź do shell’a poleceniem start-shell.

3. Wyświetl aktualną listę śledzonych połączeń – cat /proc/net/ip_conntrack.

4. Wyświetl aktualny rozmiar tablicy – cat /proc/sys/net/ipv4/ip_conntrack_max.

5. Zwiększ rozmiar tablicy – echo 8192 > /proc/sys/net/ipv4/ip_conntrack_max.

6. Wyświetl aktualny rozmiar tablicy – cat /proc/sys/net/ipv4/ip_conntrack_max.

UWAGA: Zwiększanie rozmiaru tablicy ip_conntrack powoduje zmniejszenie dostępnej

pamięci. Przepełnienie tablicy najczęściej spowodowane jest wirusami i

trojanami sztucznie generującymi ruch w sieci.

8. Po zalogowaniu się do urządzenia wyświetlany jest komunikat: „debug, Sending

discover...”. Co to oznacza?

Najprawdopodobniej uruchomiłeś klienta DHCP na jednym z interfejsów routera.

Wyświetlany komunikat informuje użytkownika, iż urządzenie próbuje wyszukać i pobrać

dane z serwera DHCP.

9. Nie mogę połączyć się z routerem poprzez Ethernet. Router nie odpowiada na

polecenie ping. Co zrobić?

Sprawdź stan diod LINK. Jeżeli dioda nie świeci na danym interfejsie,

najprawdopodobniej został użyty niewłaściwy kabel sieciowy. Spróbuj użyć kabla

skrosowanego (cross-over). Jeżeli diody odpowiednio sygnalizują połączenie sprawdź czy

nie został wprowadzony filtr na INPUT. Po usunięciu wszystkich filtrów powinno być

możliwe pingowanie interfejsu., w przeciwnym razie ponownie skonfiguruj router.

10. Co to jest filtr INPUT, OUTPUT i FORWARD?

Ogólnie filtr INPUT to tylko dostęp do routera (np. polecenie ping adres_routera,

logowanie do urządzenia poprzez telnet lub www, itp.). Filtr FORWARD jest

odpowiedzialny za komunikację pomiędzy interfejsami czyli pomiędzy siecią LAN a

Internetem. Jeżeli chcesz zablokować lub ograniczyć użytkownikowi sieci LAN dostęp do

sieci Internet musisz skorzystać z opcji FORWARD, jeżeli chcesz ograniczyć tylko dostęp

do konfiguracji urządzenia (ogólnie do interfejsu LAN) skorzystaj z opcji INPUT.

Filtr OUTPUT jest najrzadziej używany. Ogranicza on dostęp lokalnym procesom

routera do sieci LAN i Internet. Jeżeli chcesz zablokować z routera polecenie ping (np. dla

użytkownika zalogowanego poprzez terminal lub telnet) będziesz musiał użyć właśnie

filtru OUTPUT.

11. Jak ograniczać pasmo (upload/download) na interfejsach urządzenia?

Zasada ogólna – ograniczamy tylko ruch wychodzący z interfejsu, co oznacza, iż dla

sieci LAN download (ściąganie z Internetu) ograniczamy na interfejsie LAN (np. eth1) a

upload (wysyłanie) ograniczamy na interfejsie WAN.

Sprawa komplikuje się jeżeli używamy NAT, gdyż na interfejsie LAN możemy

ograniczyć download użytkownikom sieci LAN na podstawie ich adresów IP. W

35

przypadku upload’u możemy ograniczyć transfer na podstawie adresów IP użytkowników

docelowych sieci WAN, gdyż adresem źródłowym jest adres routera i nie możemy

używać adresów IP użytkowników sieci LAN. Rozwiązanie istnieje pod Linux’em i

polega na stworzeniu skryptu iptables, który oznaczałby pakiety wysyłane przez

odpowiednich użytkowników sieci LAN różnymi wartościami znacznika. Kształtowanie

ruchu (QoS) będzie odbywało się na podstawie wartości znaczników zamiast adresów IP.

Przykład:

Eth1 – interfejs LAN z dwoma użytkownikami 10.0.0.2 oraz 10.0.0.3 . Chcemy

ograniczyć pasmo użytkownikowi 10.0.0.2 do 100 kb/s (download) oraz 10 kb/s (upload)

a użytkownikowi 10.0.0.3 do 200 kb/s (download) oraz 20 kb/s (upload). Eth3 – interfejs

WAN, łącze asymetryczne 1 Mb/s / 256 kb/s.

Tworzymy 2 reguły download oraz 2 upload.

DEVICE=eth1,100Mbit

RATE=100Kbit

WEIGHT=10Kbit

BOUNDED=yes

ISOLATED=yes

RULE=10.0.0.2

DEVICE=eth1,100Mbit

RATE=200Kbit

WEIGHT=20Kbit

BOUNDED=yes

ISOLATED=yes

RULE=10.0.0.3

DEVICE=eth3,100Mbit

RATE=10Kbit

WEIGHT=1Kbit

BOUNDED=yes

ISOLATED=yes

RULE=10.0.0.2

DEVICE=eth3,100Mbit

RATE=20Kbit

WEIGHT=2Kbit

BOUNDED=yes

ISOLATED=yes

RULE=10.0.0.3

Powyższe reguły ograniczą nam TLKO download, gdyż NAT uniemożliwi nam

identyfikację pakietów wysyłanych w sieć WAN na podstawie adresów źródłowych

użytkowników sieci LAN (w procesie NAT zostały one zastąpione adresem IP interfejsu

WAN routera). Dlatego należy stworzyć skrypt lub wydać polecenia oznaczające różnymi

znacznikami pakiety pochodzące z adresu 10.0.0.2 oraz 10.0.0.3 zanim trafią do tablicy

NAT:

36

iptables –t mangle –A PREROUTING –s 10.0.0.2 –j MARK –set-mark 0x2 dla 10.0.0.2

iptables –t mangle –A PREROUTING –s 10.0.0.3 –j MARK –set-mark 0x3 dla 10.0.0.3

Powyższy efekt można osiągnąć modyfikując plik /flash/config/filter.conf dodając w

module *mangle dwa następujące wiersze:

-A PREROUTING -s 10.0.0.2 -j MARK --set-mark 0x2

-A PREROUTING -s 10.0.0.3 -j MARK --set-mark 0x3

Następnie należy zmodyfikować filtry w pliku /flash/config/cbq.init odpowiedzialnym za

kształtowanie ruchu – QoS z IOS za pomocą polecenia qos modify nazwa_regły.

DEVICE=eth3,100Mbit

RATE=10Kbit

WEIGHT=1Kbit

BOUNDED=yes

ISOLATED=yes

MARK=0x2

DEVICE=eth3,100Mbit

RATE=20Kbit

WEIGHT=2Kbit

BOUNDED=yes

ISOLATED=yes

MARK=0x3

Następnie należy usunąć skrypt cbq.init z shell’a (polecenie start-shell) za pomocą

polecenia rm /flash/config/cbq.init. Po opuszczeniu shell’a zapisujemy ustawienia

poleceniem write config oraz restartujemy urządzenie. W ten oto sposób otrzymamy

poprawny skrypt /flash/config/cbq.init. Po restarcie urządzenia router będzie ograniczał

zarówno upload jak i download.

12. Jak skonfigurować router Er-903v do pracy z usługą InternetDSL?

1. Przy wykupie usługi InternetDSL otrzymaliśmy np. następującą umowę:

Adres/Adresy IP:

80.80.80.0 – Zarezerwowany adres sieci.

80.80.80.1 – Zarezerwowany adres modemu.

80.80.80.2 – Adres dostępny dla abonenta.

80.80.80.3 – Zarezerwowany adres rozgłoszeniowy sieci.

Maska: 255.255.255.252 – inaczej zapisując maska bitowa 30

2. Konfigurujemy port eth1 (LAN) – ip address 10.0.0.1/24

- łączymy się za pomocą konsoli z routerem

- użytkownik - root, hasło – curia

- wchodzimy w tryb enable a następnie configure terminal

- wybieramy tryb konfiguracji interfejsu interface eth1

- ip address 10.0.0.1/24

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

37

3. Konfigurujemy port eth3 (WAN)

- wybieramy tryb konfiguracji interfejsu interface eth3

- ip address 80.80.80.2/30 (Adres dostępny dla Abonenta InternetDSL – z

umowy)

- wychodzimy z trybu konfiguracji interfejsu poleceniem exit

4. Włączamy NAPT

- napt dynamic add (lub napt static add dla statycznych wpisów do tablicy NAT)

5. Dopisujemy bramę domyślną

- route 0.0.0.0/0 80.80.80.1 (Zarezerwowany adres modemu InternetDSL – z

umowy)

5. Ustawiamy adres serwera DNS

- dns setup 217.98.63.164 lub dns setup 194.204.152.34 (np. DNS TP s.a.)

6. Zapisujemy ustawienia

- write config

13. Zmieniłem ustawienia modułu QoS, jeżeli wydaję polecenie qos restart lub reboot

mimo restartu nowe ustawienia nie zostają zaakceptowane. Co robić?

Jeżeli router startuje ze starymi ustawieniami QoS, należy:

1. Zatrzymać moduł QoS poleceniem qos stop.

2. Z poziomu shell’a (polecenie start-shell) należy usunąć plik cbq.init poleceniem

rm /flash/config/cbq.init.

3. Uruchomić moduł QoS poleceniem qos start.

4. Jeżeli zostanie uruchomiony moduł QoS zapisać ustawienia (polecenie write

config) i uruchomić ponownie urządzenie (polecenie reboot).

14. Zestawiłem tunel VPN – IPSec. W tablicy routingu wyświetlają się odpowiednie

wpisy dla IPSec ale zdalne sieci nie widzą się, nie ma odpowiedzi na ping. Czy coś

błędnie skonfigurowałem?

Tak, źle jest skonfigurowany NAT. Proszę zrobić eksperyment – wyłączyć NAT.

Wtedy zdalne podsieci „widzą się” poprzez VPN ale nie ma dostępu do sieci WAN

(Internetu) gdyż wyłączyliśmy NAT. Dlatego należy włączyć NAT i tak go

skonfigurować, że cały ruch jest obsługiwany przez Masquarade (NAT) za wyjątkiem

zdalnej podsieci IPSec – VPN.

Przykład:

Połączenie VPN – IPSec pomiędzy dwoma routerami Asmax Er-903v.

router 1

eth1 80.80.80.1 (interfejs WAN)

eth2 192.168.0.0 (interfejs LAN)

router 2

eth1 90.90.90.1 (interfejs WAN)

38

eth2 10.0.0.0/8 (interfejs LAN)

aby stworzyć tunel IPSec pomiędzy urządzeniem router 1 a router 2 należy:

- skonfigurować odpowiednio NAT na obu urządzeniach:

router 1

napt dynamic add

<CR>

Do you want default dynamic NAPT rule's addition? [Y/n][N] y

<CR>

Just press ENTER to keep the default.

Do you want NAPT Rule's addition? [Y/n][Y] y

<CR>

Do you want ADDRESS connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE IP or network (eg, 10.0.0.1) :

<CR>

Input DESTINATION IP or network (eg, 10.0.0.2) : 10.0.0.0/8

<CR>

adres

zdalnej sieci

Do you want INVERSE of value about input? [Y/n][N] y

<CR>

Do you want PROTOCOL connection Rule's addition? [Y/n][N]

<CR>

Do you want DEVICE connection Rule's addition? [Y/n][N] y

<CR>

Input OUT-device to do napt (eg, eth1, ppp0) : eth2

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

router 2

napt dynamic add

<CR>

Do you want default dynamic NAPT rule's addition? [Y/n][N] y

<CR>

Just press ENTER to keep the default.

Do you want NAPT Rule's addition? [Y/n][Y] y

<CR>

Do you want ADDRESS connection Rule's addition? [Y/n][N] y

<CR>

Input SOURCE IP or network (eg, 10.0.0.1) :

<CR>

Input DESTINATION IP or network (eg, 10.0.0.2) : 192.168.0.0/24

<CR>

adres

zdalnej sieci

Do you want INVERSE of value about input? [Y/n][N] y

<CR>

Do you want PROTOCOL connection Rule's addition? [Y/n][N]

<CR>

Do you want DEVICE connection Rule's addition? [Y/n][N] y

<CR>

Input OUT-device to do napt (eg, eth1, ppp0) : eth2

<CR>

Do you want INVERSE of value about input? [Y/n][N]

<CR>

- skonfigurować odpowiednio IPSec na obu urządzeniach:

router 1

- vpn setup conf

config setup

interfaces="ipsec0=eth2"

klipsdebug=none

plutodebug=none

plutoload=%search

39

plutostart=%search

uniqueids=yes

conn %default

keyingtries=0

disablearrivalcheck=no

keyexchange=ike

ikelifetime=28800

keylife=3600

pfs=yes

compress=no

authby=secret

auto=add

conn sample

type=tunnel

left=80.80.80.1

leftsubnet=192.168.0.0/24

right=90.90.90.1

rightsubnet=10.0.0.0/8

auto=start

- vpn setup secret

80.80.80.1 90.90.90.1 : PSK "secure"

- vpn enable

router 2

- vpn setup conf

config setup

interfaces="ipsec0=eth2"

klipsdebug=none

plutodebug=none

plutoload=%search

plutostart=%search

uniqueids=yes

conn %default

keyingtries=0

disablearrivalcheck=no

keyexchange=ike

ikelifetime=28800

keylife=3600

pfs=yes

compress=no

authby=secret

auto=add

conn sample

type=tunnel

left=90.90.90.1

leftsubnet=10.0.0.0/8

40

right=80.80.80.1

rightsubnet=192.168.0.0/24

auto=start

- vpn setup secret

90.90.90.1 80.80.80.1 : PSK "secure"

- vpn enable

Przy powyższych konfiguracjach zarówno NAT’a jak i IPSec’a router powinien

umożliwiać użytkownikom sieci LAN dostęp zarówno do Internetu poprzez domyślną

bramę (route 0.0.0.0/0 adres) jak i do zdalnej podsieci LAN poprzez bezpieczny,

szyfrowany tunel IPSec VPN.

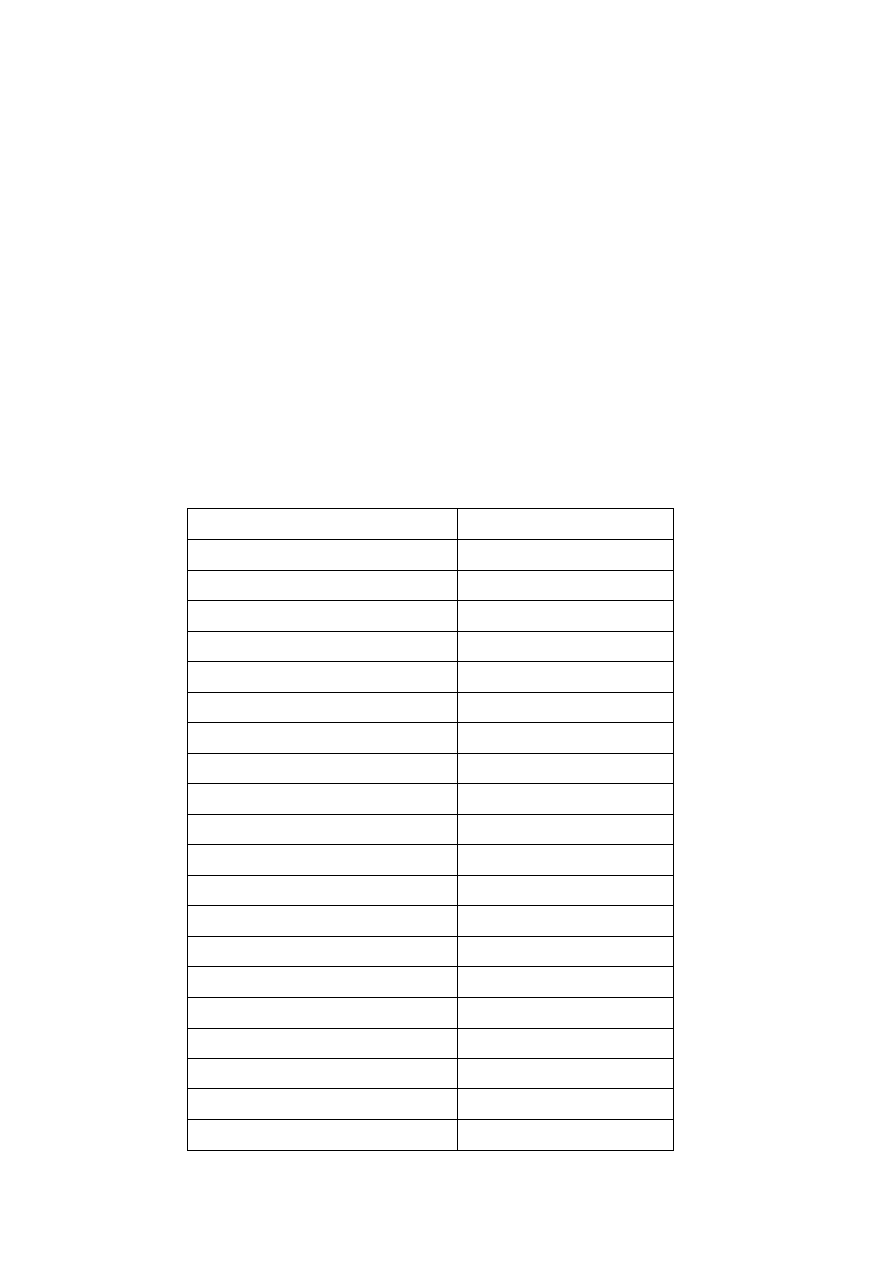

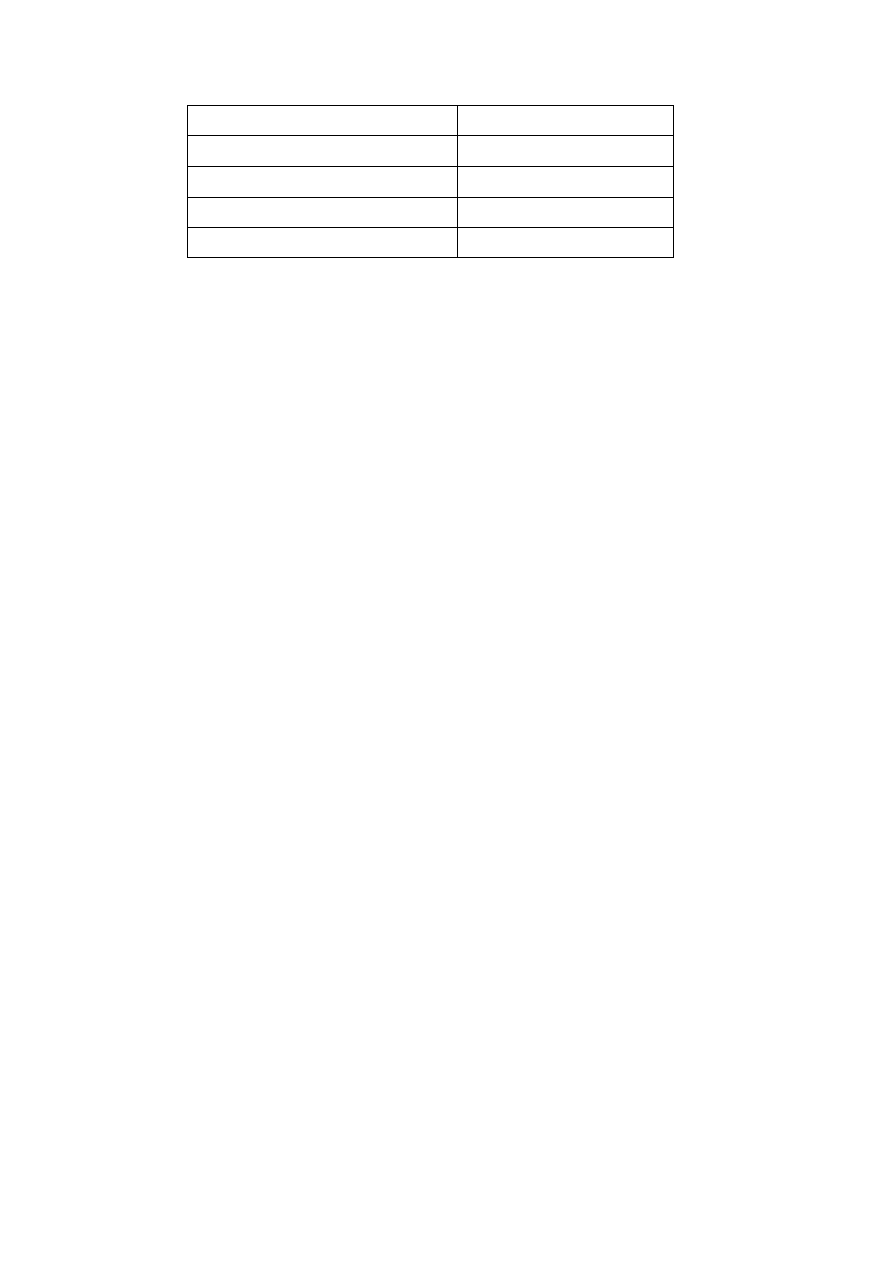

15. Posiadam łącze InternetDSL z maską 255.255.255.252. Jak przeliczyć maskę

podsieci na postać bitową?

Tabela przeliczników masek z postaci xxx.xxx.xxx.xxx na postać bitową

(skróconą) xx.

Maska xxx.xxx.xxx.xxx

Maska xx

255.0.0.0

8

255.128.0.0

9

255.192.0.0

10

255.224.0.0

11

255.240.0.0

12

255.248.0.0

13

255.252.0.0

14

255.254.0.0

15

255.255.0.0

16

255.255.128.0

17

255.255.192.0

18

255.255.224.0

19

255.255.240.0

20

255.255.248.0

21

255.255.252.0

22

255.255.254.0

23

255.255.255.0

24

255.255.255.128

25

255.255.255.192

26

255.255.255.224

27

41

255.255.255.240

28

255.255.255.248

29

255.255.255.252

30

255.255.255.254

31

255.255.255.255

32

Adres 80.80.80.2 z maską 255.255.255.252 możemy zapisać w postaci

uproszczonej 80.80.80.2/30.

Wyszukiwarka

Podobne podstrony:

PANsound manual

als manual RZ5IUSXZX237ENPGWFIN Nieznany

hplj 5p 6p service manual vhnlwmi5rxab6ao6bivsrdhllvztpnnomgxi2ma vhnlwmi5rxab6ao6bivsrdhllvztpnnomg

BSAVA Manual of Rabbit Surgery Dentistry and Imaging

Okidata Okipage 14e Parts Manual

Bmw 01 94 Business Mid Radio Owners Manual

Manual Acer TravelMate 2430 US EN

manual mechanika 2 2 id 279133 Nieznany

4 Steyr Operation and Maintenance Manual 8th edition Feb 08

Oberheim Prommer Service Manual

cas test platform user manual

Kyocera FS 1010 Parts Manual

juki DDL 5550 DDL 8500 DDL 8700 manual

Forex Online Manual For Successful Trading

ManualHandlingStandingAssessment

Brother PT 2450 Parts Manual

Jabra CLIPPER Manual PL 10311 (1)

więcej podobnych podstron