32

HAKIN9

ATAK

5/2009

P

oczątkowo uważano, że zakłócenia

emitowane przez urządzenia nie mają

większego znaczenia dla świata. Odkrycie

możliwości, jakie dają fale elektromagnetyczne,

spowodowało tyle emocji, że bezpieczeństwo

przesyłanych w ten sposób informacji – jak

to zwykle bywa – zostało pominięte. Typowe

podejście dziecka, które dostało nową

zabawkę. Projektanci pobawili się zabawką

elektromagnetyzmu, na jej podstawie zbudowali

bardziej zaawansowane gadżety, a z tych klocków

połączonej wiedzy postawili wieżę dzisiejszej

technologii. Technologii, która wiecznie pnie

się w górę, czasami zapominając o swoich

korzeniach. Jeśli wstrząśniemy jej podstawą, mit

jej bezpieczeństwa runie.

Początkowo TEMPEST (ang. Transient

Electromagnetic Pulse Emanation Standard

– standard emisji ujawniającej) był metodą

ataku elektromagnetycznego ukierunkowanego

na wydobycie czystego tekstu z maszyn

kryptograficznych, nad którą prace zapoczątkowały

NSA (U.S. National Security Agency – Amerykańskiej

Agencji Bezpieczeństwa) i DoD (U.S. Department of

Defense – Departamentu Obrony USA). Obecnie

nazwą tą określa się techniki ochrony przed emisją

ujawniającą. Dotyczy to wszystkich urządzeń

elektronicznych, od komputerowych monitorów,

do telefonów komórkowych przetwarzających

dane niejawne. Dokładniejsze dane dotyczące

tego standardu są utajnione i udostępniane

tylko amerykańskim firmom biorącym udział

ŁUKASZ MACIEJEWSKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak okiełznać emisję

elektromagnetyczną,

jak stworzyć własny projekt

TEMPEST,

jak wysyłać przy pomocy

monitora informację bitową.

CO POWINIENEŚ

WIEDZIEĆ

znać dowolny język

programowania,

znać podstawy

elektromagnetyzmu i elektroniki.

w budowie sprzętu chroniącego przed emisją.

Przez niektórych skrót rozwijany jest w postać: Tiny

ElectroMagnetic Pests Emitting Secret Things (małe

elektromagnetyczne szkodniki emitujące sekretne

dane). Bardzo wymowny i jakże trafny. Obecnie na

produkcję sprzętu TEMPEST zezwolenia posiada

175 firm. Największym z producentów jest Wang

Research Laboratories.

Czym jest burza?

Rozpoczęła się wojna informacyjna. Z roku na

rok zwiększa się ilość produkowanego sprzętu

przetwarzającego dane. Niektóre urządzenia

przetwarzają sygnał elektryczny na akustyczny

(głośniki), inne sygnał elektryczny z jednej postaci

na inną (np. szyfrowanie), jeszcze inne z sygnału

elektrycznego tworzą fale świetlne (monitory).

Jednak wszystkie urządzenia mają wspólną cechę.

Ponieważ działają one na zasadzie przepływu

prądu z punktu A do punktu B (typowe zasilanie,

przesył informacji itp.), ze środka transportu (którym

może być przewód lub obwód drukowany) może

stworzyć się antena nadawcza. Zasada jest prosta:

każdy przyśpieszany ładunek elektryczny jest

źródłem pola elektromagnetycznego. Ponieważ we

wszystkich urządzeniach elektronicznych mamy

do czynienia z przepływem prądu, możemy łatwo

wysnuć wniosek, że są one źródłem emisji pola

elektromagnetycznego. Jeśli jeszcze pole to zawiera

informacje o przetwarzanych wewnątrz niego danych

lub – co gorsza – o sposobie ich przetwarzania,

emisję taką możemy uznać za ujawniającą.

Stopień trudności

TEMPEST.

Burza w

szklance wody

W obecnych czasach niemal każda informacja jest na sprzedaż

i stanowi niezwykle cenny towar. Pozwolisz nadal siebie bezkarnie

okradać? Najlepszą obroną jest atak, atak elektromagnetyczny.

33

HAKIN9

EMISJA UJAWNIAJĄCA. BURZA W SZKLANCE WODY?

5/2009

Opis zagrożenia

Problem wycieku informacji dopiero

niedawno poruszono w mediach na szerszą

skalę. Jak zwykle, środki przekazu znacznie

wyolbrzymiają nowatorstwo omawianej

techniki. Znali ją już najstarsi górale – w

roku 1943 w pracowniach Bell Telephone

odkryto, iż jedno z urządzeń kryptograficznych

podczas swojego działania wypromieniowuje

dane dotyczące przetwarzanego sygnału.

W tamtych czasach poziom wiedzy nie

pozwalał na skuteczną ochronę przed

tego typu zjawiskami. Można by założyć, że

w ciągu 19 lat technika ochrony dojrzeje.

Tak się jednak nie stało i w 1962 jeden z

inżynierów amerykańskiego minicentrum

kryptograficznego doniósł o (jak się

później okazało – japońskiej) inwigilacji

przeprowadzanej techniką emisji ujawniającej

(więcej informacji w raporcie Amerykańskiej

Agencji Bezpieczeństwa TEMPEST: A Signal

Problem). W ten oto sposób świat poznał

zalety promieniowanej emisji ujawniającej.

Także Europa nie była daleko od

tego typu technologii. W roku 1960 Wieka

Brytania znajdowała się w trakcie negocjacji

dotyczących wejścia do EWG i obawiała

się decyzji francuskiego premiera. Dzięki

powołanemu przez kontrwywiad zespołowi,

odkryto istnienie drugorzędnego sygnału

w linii transmisyjnej wychodzącej z

ambasady francuskiej. Po skonstruowaniu

odpowiedniego sprzętu uzyskano dostęp

do niezaszyfrowanego tekstu, czyniąc

kryptografię bezużyteczną. Tak oto narodziła

się emisja przewodzona.

Skoro technologie te były znane już w

tamtych czasach, jak bardzo mogły zostać

ulepszone? Jak bardzo rozwinęliśmy się od

czasów Wima van Ecka oraz jego pierwszej

publicznej prezentacji systemu TEMPEST

(Electromagnetic Radiation from Video

Display Units: An Eavesdropping Risk?) z

1983 roku?

Elektromagnetyzm

Żeby zrozumieć i docenić emisję

ujawniającą, trzeba poznać sposób jej

powstawania. W jaki sposób z urządzenia

powstaje mały plotkarz, opowiadający

wszystkim wokół, co robi i w jaki sposób?

Wszystkiemu winne są dwa zjawiska:

• prawo Ampère'a – przepływający

prąd oraz zmienne pole elektryczne

powoduje powstanie wirowego

pola magnetycznego o indukcji

proporcjonalnej do szybkości zmian

strumienia pola elektrycznego,

• prawo Faraday’a – zmiany pola

magnetycznego powodują powstaje

indukowanego wirowego pola

elektrycznego, którego wielkość zależy

od szybkości zmian strumienia pola

magnetycznego.

To właśnie te dwa podstawowe prawa, w

połączeniu z dwoma prawami Gaussa

(źródłowość pola elektrycznego oraz

bezźródłowość pola magnetycznego),

są biblią elektromagnetyzmu (równania

Maxwella). Wynika z nich prosty wniosek:

jeśli do urządzenia podłączymy zasilanie,

to nie pojawi się ono od razu w układach

elektronicznych. Jego wartość będzie

stopniowo wzrastała (stany nieustalone),

aż do wymaganego poziomu. Oczywiście

elektrony poruszają się bardzo szybko,

więc nie jesteśmy w stanie zaobserwować

tego zjawiska na co dzień. Nie zmienia to

faktu, iż prąd jest zmienny w czasie, a – jak

już wiemy – zmienny w czasie przepływ

elektronów wytwarza pole magnetyczne.

Z kolei to pole, generowane ze zmiennego

pola elektrycznego, generuje także zmienne

w czasie pole elektryczne. Przemiany tych

dwóch pól, a właściwie zaburzeń ośrodka,

w którym się odbywają, są odpowiedzialne

za propagację fal elektromagnetycznych

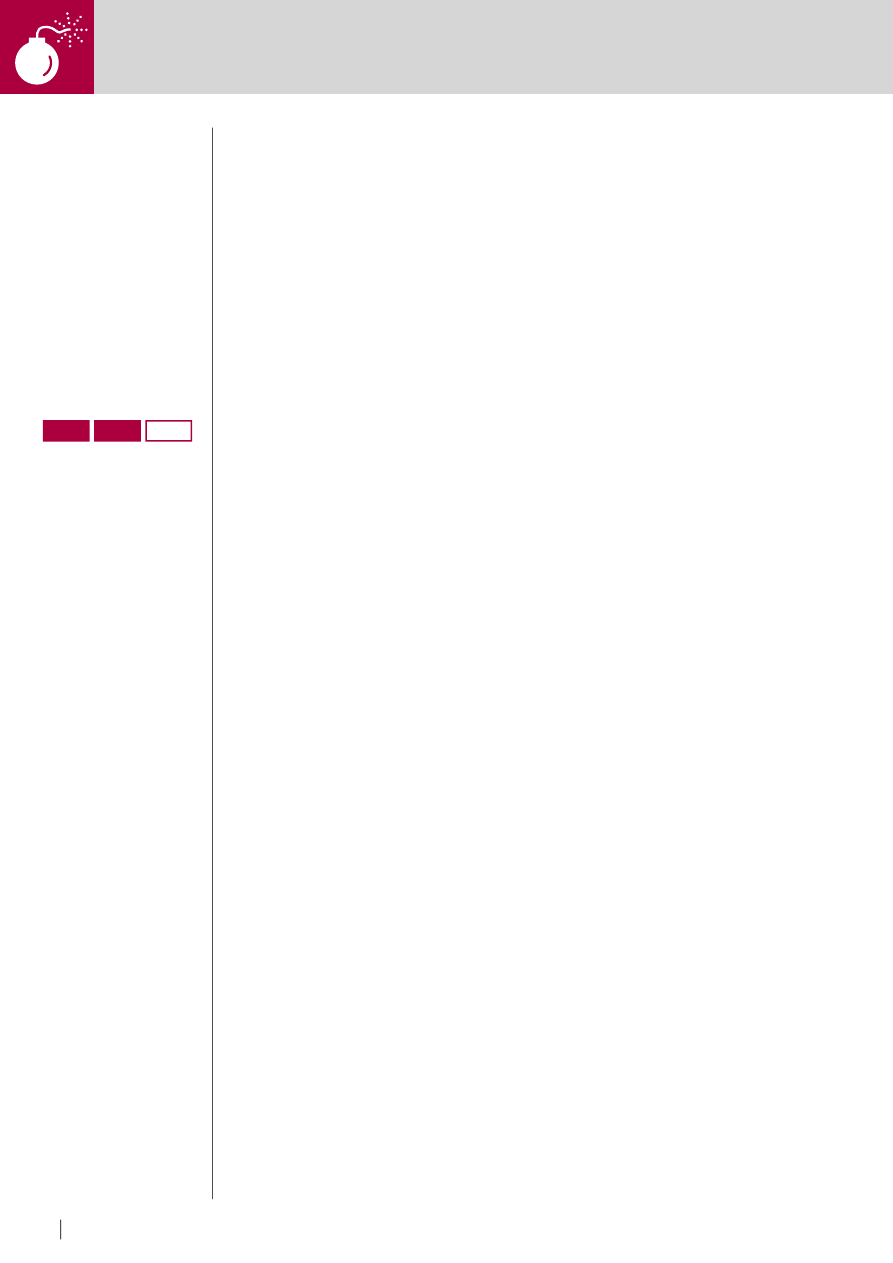

(Rysunek 1).

Co z tego wynika? Źródłowość

pola elektrycznego mówi nam, iż każde

urządzenie elektroniczne generuje

pole elektryczne (np. magazynowane

Rysunek 1.

Fala elektromagnetyczna

długość fali

składowa

magnetyczna

składowa

elektryczna

oś Y

oś Z

oś X

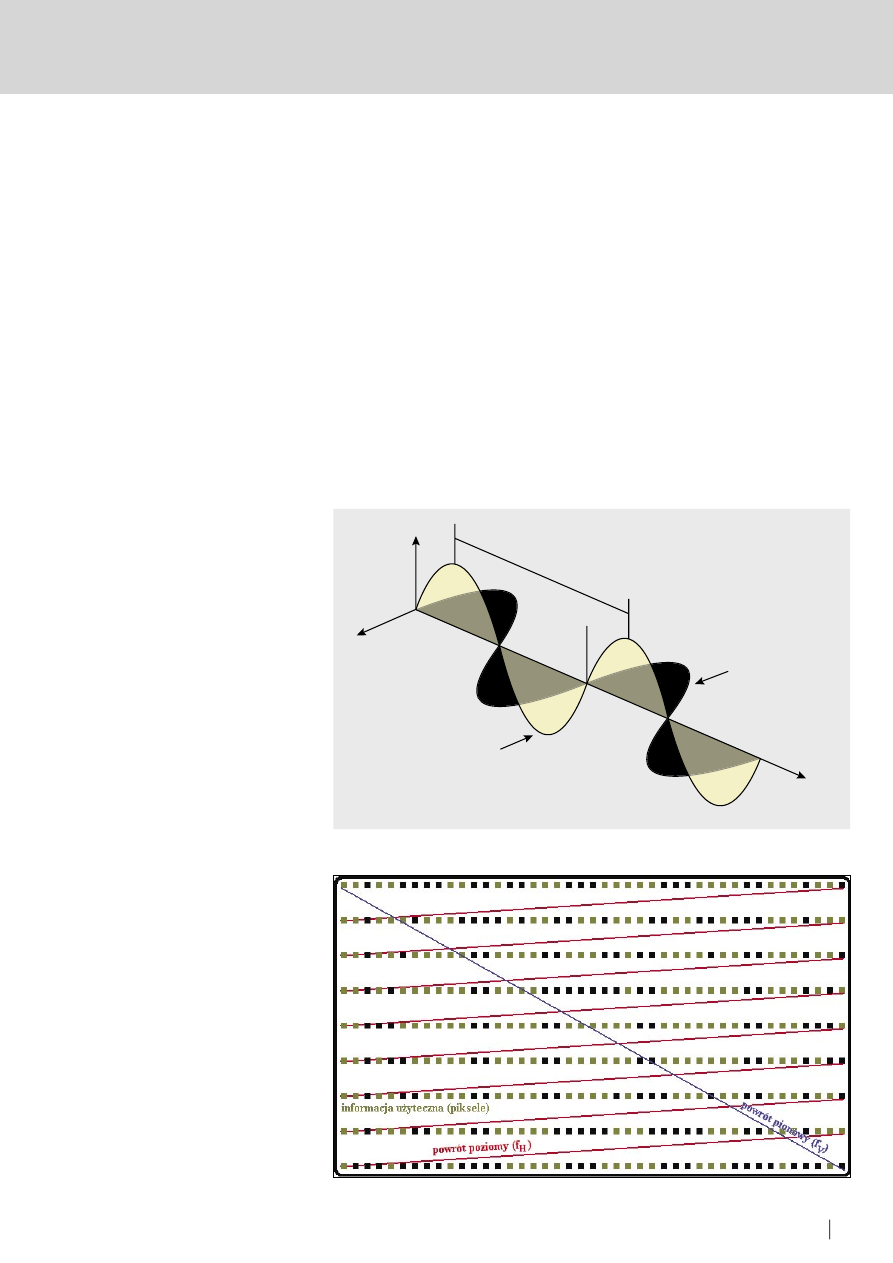

Rysunek 2.

Zasada budowy obrazu

ATAK

34

HAKIN9 5/2009

EMISJA UJAWNIAJĄCA. BURZA W SZKLANCE WODY?

35

HAKIN9

5/2009

w kondensatorach). Bezźródłowość

pola magnetycznego mówi, iż może

ono istnieć nawet w próżni, wymagając

tylko źródła pola elektrycznego. Raz

stworzona fala w próżni może rozchodzić

się w nieskończoność. W środowisku

ziemskim, z powodu ośrodka, w którym

się rozchodzą (np. cząsteczek powietrza),

fale takie ulegają szeregowi zjawisk, z

których najważniejszym jest tłumienie. Im

dalej od źródła, tym słabszy sygnał, co

można zaobserwować choćby w sieciach

bezprzewodowych. Z tego prostego

powodu mamy do wyboru: albo urządzenie

będzie emitowało na tyle silne pole, by

dało się łatwo odebrać, albo przyrządy

odbiorcze będą na tyle czułe, by odebrać

interesujący sygnał z chaosu otaczających

nas fal.

Wiemy już, jak atakować. Tylko co ma

być naszym celem? Najbardziej znanym

źródłem emisji ujawniającej promieniowanej

jest monitor z lampą katodową (ang. CRT

– Cathode Ray Tube), dlatego to właśnie na

nim zostanie oparta dalsza część rozważań.

Monitor AM

Ogólnie rzecz biorąc, monitor służy

do wyświetlania obrazu. Sygnał wizji

doprowadzany z karty graficznej zostaje

wzmocniony i ukierunkowany przez układy

odchylania, w rezultacie czego wiązka

elektronów trafia w ekran monitora. Co

jest takiego niezwykłego w tym procesie

z naszego punktu widzenia? Otóż, oprócz

sygnału wizji, monitor potrzebuje jeszcze

informacji o czasach odświeżania linii

(synchronizacja pozioma) oraz ramki

(synchronizacja pionowa), w celu

poprawnego zbudowania obrazu z danych

otrzymanych torem wizji. Ponadto wiązka

elektronów tworząca obraz musi mieć na

tyle dużą energię, by z luminoforu wybić

fotony (co nie jest trywialne). Do tego

wszystkiego dodajmy sposób budowania

obrazu (Rysunek 2) i mamy wszystko, co

potrzebne do stworzenia radia z modulacją

amplitudy:

• warunek generacji fali

elektromagnetycznej – szybkie

zmiany ruchu elektronów. To zadanie

spełnia działko elektronowe, tworząc

poszczególne piksele obrazu. Kolor

biały odpowiada wysokiej wartości

energetycznej piksela, kolor czarny

– brakowi sygnału wiązki elektronów,

• sygnał nośny (modulowany) – ramka

obrazu musi być rysowana w czasie

jednego odświeżenia pionowego. Jedna

linia musi być narysowana w czasie

jednego odświeżenia poziomego

minus czas powrotu plamki z końca

linii do początku następnej. Pojedynczy

piksel musi być odzwierciedlony z taką

szybkością, by w czasie odświeżenia

poziomego, zostały wyświetlone wszystkie

piksele w linii. To właśnie ten czas

decyduje o własnościach fali nośnej, lub

inaczej sygnału modulowanego,

• sygnał modulujący – w rzeczywistości jest

to wartość kolorów poszczególnych pikseli

od białego (wszystkie kolory) do jego

absencji (czerń – brak koloru). Element

ten odpowiada za informacje, jakie wysyła

monitor, ale nie mówi nic o tym, gdzie je w

eterze znaleźć,

• modulator – w rzeczywistości jest

nim karta graficzna. To tutaj wartości

koloru danego punktu są podawane z

częstotliwością piksela, jeden po drugim,

łącząc dane napięcia (luminancja) z

danym czasowymi (umiejscowienie na

ekranie). Wpływa na częstotliwość, na

jakiej należy się spodziewać sygnału

zawierającego informacje o wyświetlanym

obrazie,

• antena nadawcza – rolę tę pełni w

głównej mierze monitor. Wzmocniony w

nim sygnał wizji jest znacznie silniejszy niż

jego odpowiednik wypromieniowywany

przez kable łączące go z kartą graficzną.

Najprostszy modulator amplitudy

przedstawiony jest na Rysunku 3. Składa się

on głównie z tranzystora, w przeciwieństwie

do karty graficznej, która jest znacznie bardziej

skomplikowanym modulatorem AM (choć

pewnie sama sobie z tego nie zdaje sprawy).

To, co Tygryski

lubią najbardziej

Mamy już wiedzę teoretyczną, czas więc

zastosować ją w praktyce. Wiemy, jak

generowany jest sygnał z monitora, tylko

gdzie go szukać? Z pomocą przychodzi

znajomość standardów, jakie wykorzystuje

każdy monitor, by z pseudolosowego

sygnału wideo stworzyć obraz. Dla obrazu

o rozdzielczości 800x600 i odświeżaniu

60Hz częstotliwość nośna sygnału

monitora ma wartość 40MHz. Z kolei dla

rozdzielczości 1920x1440 i odświeżaniu

75Hz częstotliwość pojedynczego

piksela ma wartość 297MHz. Taki zakres

częstotliwości nazywany jest VHF (ang. Very

High Frequency) lub UKF (Ultra Krótkie Fale)

Rysunek 4.

Projekt Tempest for Eliza

Rysunek 3.

Modulacja amplitudy (AM)

A

0

*cos(2* *ƒ

c

*t)

A

m

*cos(2* *ƒ

t

*t)

V(t)=A

0

*[1+A

m

*cos(2* *ƒ

t

*t)]*cos(2* *ƒ

c

*t)

(jasność pikseli w funkcji czasu)

sygnał modulujący

sygnał modulowany

(częstotliwość piksela)

sygnał zmodulowany AM

(promieniowany z monitora)

ATAK

34

HAKIN9 5/2009

EMISJA UJAWNIAJĄCA. BURZA W SZKLANCE WODY?

35

HAKIN9

5/2009

i o ile nasłuchiwanie na nim jest dozwolone,

to samo nadawanie może już zaboleć.

Najbardziej znanym programem

przedstawiającym emisję ujawniającą jest

Tempest for Eliza, którego autorem jest

Erik Thiele. Dzięki niemu, oraz programowi

xvidtune, możemy zmusić monitor do

odegrania konkretnej melodii, która po

dostrojeniu radia będzie słyszalna w pełnej

okazałości. By tego dokonać, standardowo

kompilujemy źródła (wymagany jest pakiet

SDL), z programu xvidtune odczytujemy

parametry ustawień monitora i podajemy

je do programu:

./tempest_for_eliza 105000000 1024

768 1400 10000000 songs/forelise

Otrzymujemy obraz podobny do

przedstawionego na Rysunku 4. Włączamy

dowolne radio, ustawiamy zakres fal na

odbiór AM i, przeszukując skalę, natrafimy

na muzyczkę. Co prawda częstotliwość

nośna monitora jest o wiele wyższa niż

zakres odbioru zwykłego radia, jednak dzięki

niższym harmonicznym dźwięk nadal jest

słyszalny.

Kolejnym projektem z rodziny małego

szpiega jest eckBOX. Do prawidłowej pracy

wymaga odbiornika radiowego, przetwornika

A/C (analogowo-cyfrowego) oraz

oprogramowania przetwarzającego odebrany

sygnał w użyteczny obraz. Dlaczego projekt

ten miał prawo się nie powieść?

Może powodem tego były tajne

władze USA, które zakazały podobnych

eksperymentów, lub może działalność

jakiegoś tajnego stowarzyszenia, pragnącego

zachować wiedzę tylko dla siebie.

A może jest to spowodowane faktem,

iż – zgodnie z twierdzeniem Shannona-

Kotielnikowa – częstotliwość próbkowania

musi być co najmniej dwa razy wyższa

niż maksymalna częstotliwość składowej

sygnału (co dla standardowego monitora

daje częstotliwość próbkowania równą

216MHz). Selektywność zwykłego odbiornika

radiowego jest dostosowana do odbioru

stacji radiowych, więc z założenia jest wysoka.

Sygnał generowany przez kartę graficzną

obarczony jest 5% błędem, co w przypadku

108MHz daje 5,4MHz. Radio odbiera

pewną część emitowanego sygnału, jednak

daje to za mało informacji, by z powrotem

poskładać go w czytelny obraz. Selektywność

jest jak rozbiegane dzieci w piaskownicy.

Jedna opiekunka nie da rady wszystkich

złapać, kilku może się udać. Jeśli natomiast

zawołamy jednego dużego pana, to wtedy

z dużym prawdopodobieństwem wszystkie

dzieci uciekną z krzykiem. Podobnie z falami

radiowymi: jeśli układ będzie zbyt selektywny,

otrzymamy tylko część sygnału, jeśli zakres

będzie za szeroki, układ będzie miał za dużo

informacji do przetworzenia, pozostawiając

nas z niczym. W tej sytuacji szybkość przesyłu

danych z przetwornika A/C do aplikacji

przetwarzającej schodzi na drugi plan.

Własny TEMPEST

Zaczynając własną przygodę z emisją

ujawniającą, trzeba wyposażyć się w

odpowiedni sprzęt. By nie dobierać się

do wnętrza monitora, całość połączymy z

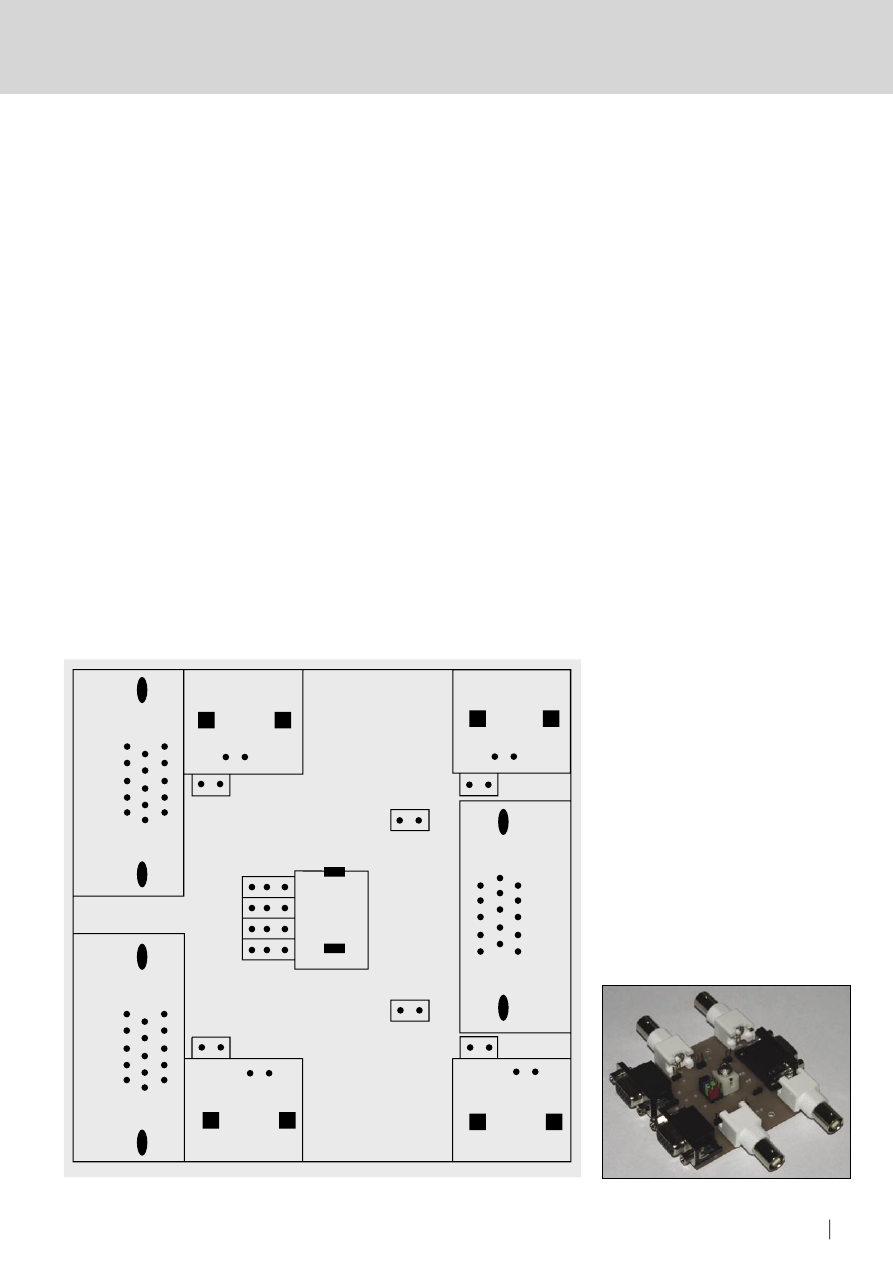

użyciem płytki testowej zaprezentowanej na

Rysunku 5.

Za jej pomocą mamy dostęp do

wszystkich ważnych sygnałów. Dzięki

zworkom możemy odciąć linię sygnałową

z karty graficznej (wyjmując ją) i przez

gniazdo BNC podłączyć swoją zewnętrzną

wersję sygnału (np. z zewnętrznego

źródła synchronizacji). Jeśli pozostawimy

zworkę, podłączając do danego gniazda

oscyloskop, możemy dokładnie przyjrzeć

się przysyłanemu sygnałowi (dane,

parametry czasowe), by potem samemu

go odtworzyć.

Dla naszych celów pozostawimy

wszystkie linie w nienaruszonym stanie,

odcinając jedynie informacje o torze wizji

monitora TEMPEST. Zamiast danych z karty

graficznej będziemy podawać informacje

z wyjścia zwykłego radia AM (np. wyjście

słuchawkowe). Upraszcza to znacznie

testowanie, nie wymuszając budowy

zewnętrznych układów kontroli częstotliwości

synchronizacji.

Rysunek 5.

Rozmieszczenie elementów płytki testowej

���������������

�����������

���������������

��������������

��������

���������������

��������������

��������

���������������

�����������

������

������

������

������

������

������

����

�

�

�

����������

�������������������

�����������������������������������

����������������

�� �� �

��

�

�

��������

��������

������

��������

��������

�����������������

�������

���

�������

�������

���������

Rysunek 6.

Płytka testowa

ATAK

36

HAKIN9 5/2009

EMISJA UJAWNIAJĄCA. BURZA W SZKLANCE WODY?

37

HAKIN9

5/2009

Gotowa pytka przedstawiona jest na

Rysunku 6.

Połączenia mamy gotowe, teraz przyszedł

czas na napisanie oprogramowania

tworzącego z monitora nadajnik z modulacją

amplitudy. Kod procedury generowania

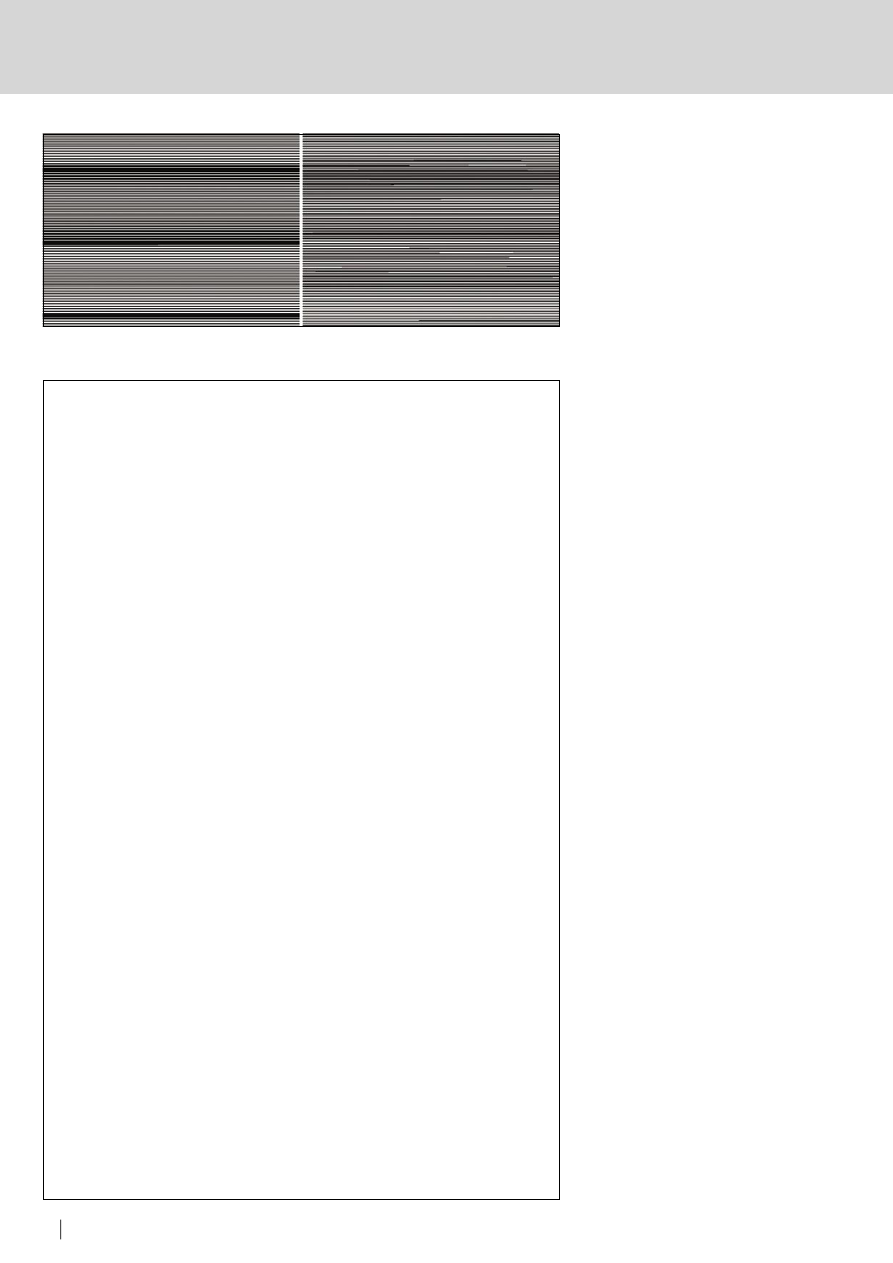

sygnału przedstawia Listing 1.

Jest to dość prymitywna metoda

generowania sygnału AM, jednak w prosty

sposób tłumaczy podstawowe zasady.

Linie 35, 36 i 37 są odpowiedzialne za

wygenerowanie odpowiednich wartości

na podstawie aktualnie wyświetlanego

piksela oraz czasu, w którym jest on

wyświetlany. Po wyliczeniu linii (wewnętrzna

pętla for) przechodzimy do generowania

następnej, niższej linii. Jednak między

końcem generowanej linii i początkiem

następnej, działko elektronowe musi

mieć czas na powrót do początku linii.

W tym czasie żaden użyteczny dla nas

sygnał nie będzie generowany, więc

pomijamy ten krótki okres (linia 45). Po

wygenerowaniu linii i powrocie do początku

następnej wznawiamy generowanie

sygnału. Stworzony w ten sposób obraz

przedstawiony jest na Rysunku 7.

Sposoby zabezpieczenia

Skoro znane są metody wykorzystania

emisji ujawniającej, powinny być także

dostępne środki zaradcze. Nie da się

uniknąć samego wytwarzania pól

elektromagnetycznych, tak jak nie da się

wykluczyć przepływu prądu. Można za

to tak zaprojektować urządzenie i jego

środowisko pracy, by efekt uboczny jego

działania był minimalny. Stosuje się kilka

metod – od najbardziej prymitywnych, do

całkowicie zmienionej koncepcji działania

dobrze już znanych urządzeń.

• Kontrolowanie obszaru – najstarsza, lecz

dalej aktualna, metoda zabezpieczenia,

polega na prostej kontroli osób oraz

sprzętu znajdującego się w tzw. strefie

zagrożenia, w której emisja ujawniająca

mogłaby zostać wykorzystana.

• Modyfikacja urządzeń – znając działanie

podsłuchiwanego urządzenia, jesteśmy

w stanie odpowiednio przetwarzać

odbierane informacje. Zmieniając

sposób działania sprzętu, modyfikujemy

charakterystykę emitowanych danych,

zmuszając atakującego do opracowania

nowych metod przetwarzających.

Listing 1.

Generacja określonego tonu

procedure

generuj_sygnal_AM

(

dane

:

TUstawienia

);

var

x

,

y

:

integer

;

//położenie aktualnie przeliczanego piksela

fc

,

//częstotliwość nośna (modulowana)

ft

,

//częstotliwość tonu (modulująca)

fp

:

Extended

;

//częstotliwość piksela

A

,

//amplituda sygnału modulowanego

m

,

//amplituda sygnału modulującego

t

,

//podstawa czasowa

moduluj

a

cy

,

//sygnał modulujący nośną

modulowany

:

Extended

;

//nośna

begin

fp

:=

dane

.

o_fp

*

1000000

;

//częstotliwość piksela [MHz]

ft

:=

dane

.

ton

;

//częstotliwość generowanego tonu [Hz]

fc

:=

dane

.

nosna

;

//częstotliwość nośnej [Hz]

//Wstępne ustawienia parametrów sygnałów:

A

:=

25

5/4;

//amplituda sygnału modulowanego

m

:=

1.0

;

//amplituda sygnału modulującego

//Wstępne obliczenia sygnału zmodulowanego amplitudowo (AM):

SetLength

(

sygnal_zmodulowany

,

dane

.

rozX

,

dane

.

rozY

);

//ustawienie tablicy dla sygnału

i

:=

0

;

//numer następującej linii do wyliczenia

t

:=

0

;

//zaczynamy od początku, czyli chwili, gdy czas jest zerowy

{Obraz budujemy od lewego górnego rogu ekranu

do prawego dolnego, czyli tak jak obraz na monitorze}

//tworzymy obraz w oparciu o sygnał modulujący i modulowany:

for

y

:=

0

to

dane

.

rozY

-

1

do

begin

for

x

:=

0

to

dane

.

rozX

-

1

do

begin

moduluj

a

cy

:=

m

*

cos

(

PI2

*

ft

*

t

);

//sygnał modulujący

modulowany

:=

A

*

cos

(

PI2

*

fc

*

t

);

//sygnał modulowany (zegara)

sygnal_zmodulowany

[

x

,

y

]:=(

1

+

moduluj

a

cy

)*

modulowany

;

t

:=

t

+1/f

p

;

//fp przejście do następnego piksela

end

;

i

:=

i

+

1

;

//nr następnej linii, bo przecież jedną już narysowaliśmy

{czas powrotu wiązki elektronów do początku linii: czas, w którym

nic nie będzie nadawane, więc musimy ten czas przeczekać

czas = numer następnej do rysowania linii* (fH +FHret)}

t

:=

i

*(1/d

ane

.

o_fh

+((1/d

ane

.

o_fv

)-(1/d

ane

.

o_fh

)-

dane

.

rozY

*(1/d

ane

.

o_fh

))

/

dane

.

rozY

);

end

;

end

;

Rysunek 7.

Wygenerowany obraz (1024x768 [75Hz], z lewej – ton = 200Hz, z prawej – ton

= 3000Hz)

ATAK

36

HAKIN9 5/2009

EMISJA UJAWNIAJĄCA. BURZA W SZKLANCE WODY?

37

HAKIN9

5/2009

Przykładem może być generowanie

obrazu monitora jako dwóch

jednocześnie generowanych podobrazów.

W rezultacie wysyłana będzie jedna fala

elektromagnetyczna dla dwóch pikseli

równocześnie, czyniąc obraz niemożliwym

do rekonstrukcji.

• Zwiększenie zakłóceń – jeśli nie możemy

zmniejszyć upływu danych, zwiększmy

emisję danych nieniosących żadnych

istotnych informacji. Dzięki temu, przy

odpowiednim dobraniu urządzenia

zakłócającego, atakujący będzie odbierał

zakłócenia zamiast użytecznych danych.

Minusem tej metody jest fakt, iż jest ona

nielegalna, gdyż nielegalne jest używanie

sprzętu generującego zamierzone

zakłócenia.

• Ekranowanie urządzeń – kiedy nie

możemy ani zmodyfikować sprzętu,

ani go zakłócić, pozostaje zamknięcie

go w klatce (metalowej osłonie

działającej jak klatka Faradaya).

Jest to metoda względnie prosta

(w porównaniu do modyfikacji

sprzętu) i oczywiście jak najbardziej

legalna. Oczywiście nie możemy do

metalowego pudła włożyć monitora i

go tam zamknąć. Po pierwsze, musimy

być w stanie zobaczyć informacje

na nim wyświetlane. Po drugie, nie

zapominajmy o kablu zasilającym

oraz doprowadzającym dane z

komputera. Jeśli w osłonie metalowej

jest jakakolwiek nieszczelność

magnetyczna (np. łączenia z tworzyw

sztucznych), fala elektromagnetyczna

będzie miała otwarte okno na

świat. Należy się pogodzić z faktem,

iż ekranowanie nie zabezpieczy

sprzętu w 100% przed przechwytem

elektromagnetycznym. Nawet jeśli

ekran pokryjemy metalową siatką,

a na przewody nałożymy magnesy

ferrytowe (te dziwne zgrubienia na

kablu łączącym monitor z komputerem)

i tak, przy wykorzystaniu bardzo czułych

urządzeń oraz eliminacji zakłóceń

(np. filtry adaptacyjne Kalmana),

promieniowana emisja ujawniająca

nadal będzie użyteczna. Zabawki staną

się tylko droższe.

• Ekranowanie pomieszczeń – technika

podobna do poprzedniej, jednak

stosowana na szerszą skalę. Zamiast

martwić się o bezpieczeństwo

poszczególnych urządzeń, zapewniamy

bezpieczeństwo pomieszczenia,

w którym one pracują. Zaletą

takiego rozwiązania jest łatwość

zabezpieczania nowych urządzeń (nie

trzeba projektować nowych osłon)

oraz brak kłopotów z odprowadzaniem

ciepła przez urządzenia. Raz

stworzone pomieszczenie nie musi

być już modyfikowane (metalowe płyty

wmurowane w ściany) w odróżnieniu

od osłon urządzeń przenośnych (np. w

celu naprawy drukarki czy monitora lub

dodania pamięci RAM).

Podsumowanie

Wiemy, jak zmusić monitor do

wygenerowania konkretnego, tonu

dającego się odebrać przy pomocy

zwykłego odbiornika radiowego. Wiemy,

że możliwe jest zagranie melodyjki

monitorem. Co z tego wszystkiego wynika?

Czy TEMPEST jest tyko zabawką w rękach

amatora? Rysunek 8 pokazuje, że jest w

tym coś głębszego.

Podczas generowania określonych

tonów przez monitor zawężamy widmo

promieniowanego sygnału. Skoro tego

dokonaliśmy, zakres naszego odbiornika

nie musi być już tak szeroki, jak wcześniej

– dzięki czemu obraz z monitora

wzorcowego może być odtworzony dość

dokładnie na monitorze TEMPEST.

Można także zastosować wzmacniacz.

W zależności od podejścia mamy dwa

rozwiązania:

• Wzmacniacz w torze wysokiej

częstotliwości (w.cz.), poprawiający

dynamikę układu mieszacza (przed

demodulacją sygnału wejściowego).

Wiąże się to jednak z kosztem

odpowiedniego układu. Ponieważ

wzmacniany będzie sygnał z

szerokiego widma, zatem i sam

wzmacniacz musi cechować się

szerokim pasmem przenoszenia

(30MHz – 300MHz dla uniwersalnego

układu). Budując układ przeznaczony

dla węższego zakres, zmniejszymy

także jego cenę. Należy się liczyć

ze stosunkiem jakość/cena. Zakres

typowego wzmacniacza audio to od

20Hz do 25000Hz, tak więc nie nadaje

się on do zastosowania w tym miejscu.

• Wzmacniacz w torze małych

częstotliwości (m.cz.) zwiększy

jasność wyświetlanego obrazu, jednak

użyteczny sygnał został już wydobyty z

otaczającego szumu, zdemodulowany

i obrobiony – zatem co tu wzmacniać?

Oczywiście, jeśli sam demodulator

posiada wysokie parametry, także jego

sygnał wyjściowy będzie trzymał klasę,

więc w takim przypadku wzmacnianie

na tym etapie przetwarzania ma sens.

Wzmacniacz wzmacniaczem, a sercem

układu nadal jest blok obróbki sygnału

wysokiej częstotliwości oraz demodulatora.

Jeśli serce pracuje poprawnie i wydajnie,

można zająć się jego otoczeniem. Nie

można w nieskończoność zwiększać

poziomu adrenaliny, gdyż w końcu

serce nie wytrzyma. Albo spalimy

układ przetwarzania sygnału wysokiej

częstotliwości, albo układy toru wizji

monitora.

Nawet jeśli nie będziemy w stanie

odtworzyć wyświetlanego obrazu,

możemy wgrać na atakowany komputer

oprogramowanie, które podczas

nieobecności użytkownika będzie

wyświetlało obrazy dla dwóch niezależnych

tonów (np. 300Hz i 1200Hz), tworząc w

ten sposób modulację z kluczowaniem

częstotliwości. Dodajmy do tego jeszcze

kodowanie sygnału i w ten sposób

otrzymamy cichy kanał komunikacyjny,

którym będziemy mogli przesyłać

informacje bitowe z częstotliwością

odświeżania ekranu (np. 60b/s).

Łukasz Maciejewski

Autor jest studentem Politechniki Wrocławskiej. Zajmuje

się opracowywaniem systemów zarządzania sieciami

teletechnicznymi. Obecnie pracuje w firmie zajmującej

się elektronicznymi systemami zabezpieczeń.

Kontakt z autorem: LukaszMaciejewski@pro-alert.pl

Rysunek 8.

Przechwycenie generowanego

obrazu

Wyszukiwarka

Podobne podstrony:

2009 05 mapa

2009 05 30 14;58;17id 26810 Nieznany (2)

2009 05 30 14;58;14id 26809 Nieznany

Elektronika Praktyczna 2009 05

Szklanka wody

2009 05 30 14;57;36id 26802 Nieznany

2009 05 30 14;57;50

2009 05 rozszODP

2009 05 30 14;58;15

2009 05 04 Rozp MON używanie znaków w SZ RP

Fakty i Mity 2009 05

Elektronika Praktyczna 2009 05

2009 05 30 14;58;10

2009 05 30 14;58;05

2009 05 30 14;58;03id 26805 Nieznany

więcej podobnych podstron