Diagnostyka Sieci

Oprogramowanie sieciowe pracujące w każdym środowisku, dostarczane przez

różnych dostawców lub PD (Public Domain) zawiera pewną ilość narzędzi pozwalających

zdobywać podstawowe informacje o sieci, jej użytkownikach czy drodze przesyłania

informacji między komputerami. Poniżej przedstawimy kilka najbardziej znanych

programów spełniających powyższe zadania.

PING

Ping działa podobnie do echosondy: wysyła sygnał do określonego komputera

(hosta) i czeka na odpowiedź. Po przyjściu tejże odpowiedzi ping mierzy czas pomiędzy

wysłaniem sygnału a odebraniem odpowiedzi. Polecenie to może być bardzo przydatne

m.in. aby:

• określić stan sieci i określonych hostów;

• śledzić i usuwać problemy sprzętowo-programowe;

• testować, mierzyć i zarządzać siecią.

W systemie Unix ogólna postać polecenia ping wygląda następująco:

ping [nazwa_hosta lub adres_IP]

Jeżeli host pracuje i jest podłączony do sieci - powinien odpowiedzieć na echo.

Każde echo zawiera nagłówek zgodny z ICMP (Internet Control Message Protocol), po

którym następuje timeval structure i bity wypełniające pakiet. Ping wysyła echo

(domyślnie)

przez

cały

czas,

aż

do

naciśnięcia

klawiszy

CTRL+C.

Polecenie ping wysyła jeden pakiet na sekundę i wyświetla jedną linię dla każdej

otrzymanej odpowiedzi. Ping oblicza czas przejścia pakietów od naszego komputera do

hosta i z powrotem, oblicza ilość pakietów "zgubionych" oraz wyświetla krótkie

podsumowanie.

Strona 1 z 11

Diagnostyka Sieci

Wersja pod Windows 98

ping [-t] [-a] [-n liczba] [-l rozmiar] [-f] [-i TTL] [-v TOS]

[-r liczba] [-s liczba] [[-j lista_hostów] | [-k lista_hostów]]

[-w limit_czasu] lista miejsc przeznaczenia

Opcje:

-t

Bada określonego hosta do czasu zatrzymania, naciśnij Control-Break,

aby przejrzeć statystyki i kontynuować, naciśnij Control-C, aby

zakończyć.

-a

Rozwiązuje adresy na nazwy hostów.

-n liczba

Określa liczbę powtórzeń pakietu; standardowo wysyłany jest tylko

jeden pakiet,

-l rozmiar

Rozmiar buforu wysyłki.

-f

Ustawia w pakiecie flagę "Nie fragmentuj".

-i TTL

"Czas działania".

-v TOS

Typ usługi.

-r liczba

Rejestruje trasę dla przeskoków.

-s liczba Sygnatura czasowa dla przeskoków

-j lista_hostów Swobodna trasa źródłowa według listy lista_hostów.

-k lista_hostów Ściśle określona trasa źródłowa wg listy lista_hostów.

-w limit_czasu Limit czasu oczekiwania na odpowiedź (w milisekundach), określa jak

długo ping czeka na ,,powrót' wysłanego pakietu (standardowo 5

sekund) zanim uzna, ze wysłany pakiet ,,zaginął' ,.

PRZYKŁAD 1:

ping kik.pcz.czest.pl

Badanie kik.pcz.czest.pl [195.164.175.66] z użyciem 32 bajtów danych:

Odpowiedź z 195.164.175.66: bajtów=32 czas=1033ms TTL=53

Odpowiedź z 195.164.175.66: bajtów=32 czas=1222ms TTL=53

Odpowiedź z 195.164.175.66: bajtów=32 czas=480ms TTL=53

Odpowiedź z 195.164.175.66: bajtów=32 czas=170ms TTL=53

Statystyka badania dla 195.164.175.66:

Strona 2 z 11

Diagnostyka Sieci

Pakiety: Wysłane = 4, Odebrane = 4, Utracone = 0 (0% utraconych),

Szacunkowy czas błądzenia pakietów w milisekundach:

Minimum = 170ms, Maksimum = 1222ms, Średnia = 726ms

PRZYKŁAD 2: (wartość rozmiar ustawiona domyślnie na 32bajty)

ping ftp.task.gda.pl

Badanie korweta.task.gda.pl [153.19.253.204] z użyciem 32 bajtów danych:

Odpowiedź z 153.19.253.204: bajtów=32 czas=70ms TTL=251

Upłynął limit czasu żądania.

Odpowiedź z 153.19.253.204: bajtów=32 czas=110ms TTL=251

Upłynął limit czasu żądania.

PRZYKŁAD 3: (wartość rozmiar ustawiona na 1024bajty)

ping –l 1024 ftp.task.gda.pl

Badanie korweta.task.gda.pl [153.19.253.204] z użyciem 1024 bajtów danych:

Odpowiedź z 153.19.253.204: bajtów=1024 czas=100ms TTL=251

Upłynął limit czasu żądania.

Odpowiedź z 153.19.253.204: bajtów=1024 czas=50ms TTL=251

Odpowiedź z 153.19.253.204: bajtów=1024 czas=100ms TTL=251

Ponadto, polecenie to może być bardzo pomocne w diagnozowaniu stanu sieci.

Bardzo często logi z pinga i traceroute przedstawiane są i dyskutowane w grupie news

(news:pl.listserv.polip). Należy zachować ostrożność ustalając rozmiar pakietów Ping.

Wiele stosów TCP/IP okazało się podatnych na ataki typu odmowa obsługi właśnie za

sprawą Ping'a. Jeśli podczas uruchamiania narzędzia Ping ustalmy wyjątkowo duży rozmiar

pakietu Ping (zwykle około 64 KB), zamiast skorzystać z ustawień domyślnych, stos

TCP/IP w noście odbierającym ten pakiet zablokuje się, zerwie połączenie z siecią, a być

może nawet załamie się system hosta. Dla systemów operacyjnych najbardziej podatnych na

takie ataki opracowano „łaty" programowe (podprogramy naprawy) rozwiązujące ten

problem, ale nie wszyscy administratorzy je stosują. Ponieważ naprawdę nie ma żadnego

Strona 3 z 11

Diagnostyka Sieci

powodu, aby wykorzystywać pakiety o tak dużych rozmiarach, należy zachować ostrożność

i unikając nadmiernie dużych pakietów Ping.

Gdy w sieci nastąpi przestój lub pojawi się problem dotyczący wydajności, można

dokładnie określić, gdzie leży problem, stosując narzędzie Ping i zachowując następującą

kolejność działań:

1. Wyślij zapytanie Ping do hosta w podsieci TCP/IP, podając jego nazwę kanoniczną. Jeśli

nie odpowie, wyślij zapytanie Ping, podając jego adres IP. Jeśli wciąż nie odpowiada,

wiesz, że zerwane zostało połączenie TCP/IP - przynajmniej dla danej stacji roboczej. Jeśli

host nie odpowiada na zapytanie z nazwą kanoniczną, ale odpowiada na zapytanie z

adresem IP, nieprawidłowo działa rozróżnianie nazw (DNS).

2. Jeśli host odpowiedział prawidłowo na zapytanie z adresem kanonicznym, wyślij

zapytanie pod adres bramy. Jeśli odpowie, wiesz, że brama działa; jeśli nie - wiesz, że mógł

wystąpić jeden z wielu możliwych problemów w komunikacji z bramą, takich jak

niewłaściwa maska podsieci i/lub konfiguracja adresu bramy, błąd w pamięci podręcznej

protokołu rozróżniania adresów lub też brama jest po prostu wyłączona lub zepsuta.

3. Jeśli brama odpowiada, wyślij zapytanie Ping do hosta w innej lokalnej podsieci (jeśli

istnieje). Jeśli host odpowie, wiesz, że sieć Intranet działa. Jeśli nie odpowie, mogą

występować problemy z przełączalnością między bramami lub między portami w tej samej

bramie.

4. Wyślij zapytanie Ping do swojej intranetowej bramy do Internetu. Jeśli odpowie, brama

do Internetu działa; jeśli nie - prawdopodobnie tu leży problem.

5. Wyślij zapytania do różnych hostów w Internecie. Pozwoli Ci to zlokalizować awarię

przełączalności. (W kroku tym zakłada się oczywiście, że nie stosujesz systemu „firewall”

lub innego systemu zabezpieczeń, który uniemożliwiłby Ci wysyłanie zapytań Ping do

hostów położonych po drugiej stronie tego systemu).

Jeśli w sieci nie występuje przestój, ale jej działanie jest spowolnione, te same kroki

pomogą Ci określić, gdzie to spowalnianie następuje - musisz tylko zwracać uwagę na czasy

odpowiedzi wyświetlane przy każdym zapytaniu Ping.

Narzędzia diagnostyczne TCP/IP, takie jak Ping, mogą robić więcej niż tylko

testować przełączalność IP. Ponieważ te same urządzenia bramkujące są zwykle

wykorzystywane do trasowania TCP/IP i innych protokołów, a większość hostów w sieci

korzysta z tych samych dodatkowych protokołów, Ping pozwala Ci określić, czy hosty te

Strona 4 z 11

Diagnostyka Sieci

w ogóle działają. Można także używać Pinga w połączeniu z innymi narzędziami dia-

gnostycznymi protokołów (jak SLIST w sieci NetWare), aby określić, czy przestój lub

problem z wydajnością dotyczy tylko jednego protokołu, czy całej przełączalności sieci.

TRACEROUTE

Funkcje zbliżone do tych realizowanych przez program ping realizuje program

traceroute. To narzędzie diagnostyczne określa trasę do miejsca docelowego, przesyłając

pakiety ECHO protokołu ICMP (Internet Control Message Protocol) ze zmieniającą się

wartością TTL (Time-To-Live). Każdy router na trasie zmniejsza wartość TTL pakietu

przynajmniej o jeden, zanim prześle pakiet dalej. Tak więc wartość TTL jest efektywnym

licznikiem przeskoków. Jeśli wartość TTL pakietu osiągnie zero, router przesyła z

powrotem do systemu źródłowego komunikat ICMP Time Exceeded. Należy zwrócić

uwagę, że niektóre routery bez ostrzeżenia porzucają pakiety po osiągnięciu zerowej

wartości TTL i że nie są one wtedy widoczne dla narzędzia tracert.

Pozwala to prześledzić całą drogę od nadawcy do odbiorcy. Traceroute jest

wyjątkowo pożytecznym narzędziem, jeśli chodzi o zlokalizowanie miejsca awarii sieci,

ponieważ może wskazać, które urządzenie bramkujące nie odpowiada, a nawet może

ujawnić, który z portów bramy jest nieczynny. Dzięki statystykom czasu odpowiedzi

możesz także dowiedzieć się, w którym miejscu jest spowalniana praca sieci. Narzędzia

Ping i Traceroute stosowane razem są być może najbardziej wartościowymi narzędziami

programowymi, dostępnymi dla administratora sieci TCP/IP.

Problem stwarzają tylko te routery, które nie sygnalizują przeterminowania licznika,

lub nie zmniejszają go.

Sposób wykorzystania programu:

Wersja TCP (Windows 98)

tracert [-d] [-h maks_przes] [-j lista_hostów] [-w limit_czasu] cel

Opcje:

-d

Nie pobieraj nazw hostów używając adresów.

-h maks_przes

Maksymalna liczba przeskoków w poszukiwaniu celu.

-j lista_hostów

Swobodna trasa źródłowa według listy lista_hostów.

Strona 5 z 11

Diagnostyka Sieci

-w limit_czasu

Limit czasu oczekiwania na odpowiedź w milisekundach.

PRZYKŁAD 1:

tracert www.onet.pl

Trasa śledzenia do www.onet.pl [213.180.128.200]

przewyższa maksymalną liczbę przeskoków 30

1 397 ms 700 ms 546 ms pa130.sieradz.ppp.tpnet.pl [212.160.30.130]

odpowiednich tras trwałych.

2 776 ms 651 ms 555 ms pa129.sieradz.ppp.tpnet.pl [212.160.30.129]

odpowiednich tras trwałych.

3 307 ms 149 ms 162 ms z-Sieradza.lodz.tpnet.pl [194.204.164.21]

odpowiednich tras trwałych.

4 280 ms 121 ms 189 ms z-VR.RR.lodz.tpnet.pl [194.204.164.1]

odpowiednich tras trwałych.

5 223 ms 234 ms 136 ms do-lodzcen.r1.tpnet.pl [194.204.128.29]

odpowiednich tras trwałych.

6 142 ms 116 ms 180 ms do-r1.kraacmm.tpnet.pl [194.204.128.46]

odpowiednich tras trwałych.

7 314 ms 350 ms 449 ms z-tpnet.pok4.onet.pl [194.204.135.166]

odpowiednich tras trwałych.

8 388 ms 228 ms 293 ms www.onet.pl [213.180.128.200]

odpowiednich tras trwałych.

Śledzenie zakończone.

PRZYKŁAD 2:

tracert pingwin.icm.edu.pl

Śledzenie trasy do pingwin.icm.edu.pl [193.219.28.245]

ponad maksymalną liczbę przeskoków 30:

1 <10 ms <10 ms <10 ms defgate.matinf.pcz.czest.pl [195.164.172.65]

Strona 6 z 11

Diagnostyka Sieci

2 <10 ms <10 ms <10 ms access.pcz.czest.pl [195.164.172.34]

3 1242 ms 811 ms 631 ms Katowice-gw2-a3.nask.pl [193.59.205.25]

4 1232 ms 701 ms 1052 ms Katowice-gw-s1-4.nask.pl [194.92.0.113]

5 * 2323 ms 1362 ms Warszawa-gw-hssi5-1.nask.pl [193.59.202.50]

6 1192 ms 1141 ms * NIX-r1-atm0-0-5.nask.pl [195.187.0.250]

7 691 ms 281 ms 440 ms nask-icm.icm.edu.pl [148.81.175.250]

8 221 ms 1141 ms 1552 ms pingwin.icm.edu.pl [193.219.28.245]

Śledzenie zakończone.

PRZYKŁAD 3:

tracert 194.204.159.1

Śledzenie trasy do dns.tpsa.pl [194.204.159.1]

ponad maksymalną liczbę przeskoków 30:

1 <10 ms 10 ms <10 ms defgate.matinf.pcz.czest.pl [195.164.172.65]

2 <10 ms 10 ms <10 ms access.pcz.czest.pl [195.164.172.34]

3 1692 ms 1182 ms 871 ms Katowice-gw2-a3.nask.pl [193.59.205.25]

4 * 2213 ms 2013 ms Katowice-gw-s1-4.nask.pl [194.92.0.113]

5 1512 ms 2023 ms 1332 ms Warszawa-gw-hssi5-1.nask.pl [193.59.202.50]

6 1683 ms * 1462 ms z-tpnet.nask.pl [195.164.16.78]

7 2384 ms 2013 ms 1652 ms do-r2.r1.tpnet.pl [194.204.128.253]

8 1312 ms * * do-warszawy.r1.piotrkow.tpnet.pl [194.204.132.142]

9 941 ms 801 ms 1462 ms dns.tpsa.pl [194.204.159.1]

Śledzenie zakończone.

Program traceroute nie jest na ogol ,,standardowym'' elementem oprogramowania

sieciowego.

Strona 7 z 11

Sieci Komputerowe

Diagnostyka Sieci

NSLOOKUP

NSLOOKUP jest to program (usługa) pozwalający m.in. na sprawdzenie nazwy lub

numeru IP serwera. Użytkownik może użyć nslookup do sprawdzenia rekordów bazy

danych Domain Name System (DNS), dzięki czemu może uzyskać informacje o adresie IP

lub nazwie danego serwera. Ogólna forma polecenia wygląda następująco:

nslookup [adres_IP] lub [nazwa_hosta]

Jeżeli program zostanie użyty bez podania parametrów, użytkownik zostanie

poproszony o ich podanie - w tym przypadku użytkownik może podać adres IP lub nazwę

komputera, którego adres IP chce poznać. Program następnie powinien podać nazwę i adres

domyślnego serwera DNS, nazwę serwera użytego do uzyskania odpowiedzi na zadane

pytanie (request) oraz adres IP i nazwę hosta o którego pytano. Dla tych osób, które

preferują środowisko Windows, oraz swoją przeglądarkę, przydatną może okazać się strona

www http://www.immt.pwr.wroc.pl/util/nslookup.html, z której można wysłać zapytanie

nslookup.

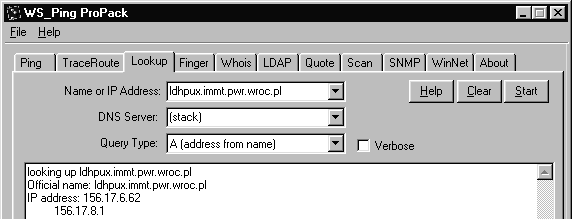

Bardzo dobrym programem działającym w systemie Windows 95 jest WS_Ping

ProPack firmy Ipswitch. Program ten jest zintegrowanym pakietem umożliwiającym

skorzystanie z wielu, podstawowych, sieciowych narzędzi diagnostycznych i

informacyjnych, m.in.: Ping, Traceroute, DNS lookup, Finger, Whois. Poniżej

przedstawiono przykład okna programu po wykonaniu zapytania o adres IP komputera

ldhpux.immt.pwr.wroc.pl.

Nslookup pozwala on wydobywać informacje o pojedynczych komputerach, ale również o

całych domenach.

Strona 8 z 11

Diagnostyka Sieci

Pełne wykorzystanie możliwości programu nslookup wymaga pewnej znajomości

sposobu zapisywania informacji o adresach internetowych i strukturze baz danych. Tak

wiec poniżej podamy podstawowe fakty o programie i informacjach, które od niego można

wydobyć.

Translacja adresu na numer IP

Najprostsze zadanie, rozwiązujemy je pisząc: nslookup adres w odpowiedzi powinniśmy

uzyskać numer IP (jeżeli jest związany z tym adresem) oraz alias komputera, jeżeli taki

posiada.

nslookup ftp.wsp.czest.pl

Odpowiedz programu wygląda w sposób następujący:

Server: k2.pcz.czest.pl

Address: 195.164.172.67

Name: mp.wsp.czest.pl

Address: 195.164.193.17

Aliases: ftp.wsp.czest.pl

Translacja numeru IP na adres

Postępowanie (czasami) jest równie proste jak w poprzednim przypadku:

nslookup numer-ip

nslookup 153.19.253.204

Odpowiedź jest następująca:

Server: k2.pcz.czest.pl

Address: 195.164.172.67

Name: korweta.task.gda.pl

Address: 153.19.253.204

Strona 9 z 11

Diagnostyka Sieci

Aliases: www.task.gda.pl

Typ komputera

W tym przypadku trzeba przejść do interakcyjnego trybu pracy programu nslookup. Pytanie

wygląda w następujący sposób:

$ nslookup

Default Name Server: ldhpux.immt.pwr.wroc.pl

Address: 156.17.8.1

> set type=hinfo

> garbo.uwasa.fi

Name Server: ldhpux.immt.pwr.wroc.pl

Address: 156.17.8.1

garbo.uwasa.fi CPU = Sun4/50 OS = SunOs

Posiadanie zbyt dokładnych informacji o architekturze komputera i wersji systemu

operacyjnego może stanowić istotna wskazówkę dla ,,włamywacza' , który może znacznie

lepiej niz. administrator systemu żnąc słabe miejsca systemu i wykorzystać te wiedze w

celach ,,niegodziwych''. Stąd, wielu administratorów nie wpisuje takich informacji do baz

danych.

Kontrola serwisu nazw

Praca również w trybie interakcyjnym:

> set type=hinfo

> garbo.uwasa.fi

...

W tym trybie nslookup pozwala na lokalizację serwerów autorytatywnych dla danej

domeny.

Strona 10 z 11

Diagnostyka Sieci

ANALIZATORY SIECI

Analizatory sieci mają za zadanie obserwować przepływ danych przez sieć. Dzięki

nim administrator sieci może śledzić typ i kolejność wysyłanych pakietów oraz otwierać je i

oglądać zawarte w nich dane. Choć analizatory sieci są skomplikowane i czasem trudne w

eksploatacji, dają administratorowi możliwość obserwowania, w jaki sposób sieć reaguje na

trudne do zdiagnozowania lub odtworzenia problemy wydajności. Jeśli sieć została

skonfigurowana według instrukcji, ale działa niezgodnie z oczekiwaniami, warto

prześledzić jej działanie pakiet po pakiecie, co pozwoli na określenie najlepszego sposobu

poprawy konfiguracji. Analizatory sieci często przydają się w przypadku napotkania

problemów, o których trudno nawet powiedzieć, że ich przyczyny leżą w sieci. Na przykład,

jeśli szereg komputerów z niewyjaśnionych przyczyn jednocześnie się zawiesza, możesz

skorzystać z analizatora sieci, aby zdobyć rejestry, zobaczyć co dokładnie działo się w

przewodach w krytycznym momencie, i określić, czy przyczyna awarii leży w sieci.

Istnieje wiele analizatorów sieci: od drogich, dedykowanych urządzeń sprzętowych

po narzędzia programowe. Serwer Windows NT posiada analizator nazywany Monitorem

sieci, mogący analizować przewód, do którego serwer jest bezpośrednio przyłączony albo

przewód innego Serwera lub Stacji roboczej NT (korzystając z usługi Agenta monitora

sieci, uruchamianej zdalnie w innym systemie). Innym popularnym narzędziem analizy sieci

jest LANalyzerNovella, mogący działać w systemach DOS i Windows.

Analizatory sieci, z ich zdolnością do otwierania każdego pakietu w sieci,

przedstawiają potencjalne zagrożenie dla bezpieczeństwa. Ponieważ wiele sieci (jak

AppleTalk, a nawet Telnet czy FTP) korzysta z haseł przesyłanych przez przewody

otwartym tekstem, każdy posiadacz analizatora może te hasła odczytać. Jeśli to możliwe,

staraj się, aby dostęp do analizatorów sieci miało wąskie grono zaufanych osób. Jeśli nie

możesz tego zrobić, to spowoduj, by żadne z haseł przesyłanych otwartym tekstem nie było

przez użytkowników powielane na innych, lepiej chronionych komputerach.

Strona 11 z 11

Wyszukiwarka

Podobne podstrony:

DIAGNOZA USTERKI SYSTEMU, Sytemy Operacyjne i Sieci Komputerowe

9 Sieci komputerowe II

Sieci komputerowe 7

sieci komputerowe 2

TS Rozlegle sieci komputerowe

Sieci komputerowe fizyka informatyka

Sieci komputerowe 1

2 Sieci komputerowe 09 03 2013 [tryb zgodności]

SK-cw2 4h MODEMY opis przebiegu zaj dla studenta, Sieci Komputerowe

Podsumowanie, 01 Wprowadzenie do sieci komputerowych

egzamin 2, Sieci Komputerowe

Lokalne i globalne sieci komputerowe, Sieci komputerowe administracja

format[1], Szkoła, Systemy Operacyjnie i sieci komputerowe, systemy, semestr I

System plików, zOthers, Systemy operacyjne i sieci komputerowe

więcej podobnych podstron