International Journal of Engineering and Science (IJES)

|| objętość || 6 || Emisja || 10 || strony || PP 63- 77 || 2017 || ISSN (e):

2319 - 1813 ISSN (P): 2319 - 1805

2319 - 1813 ISSN (P): 2319 - 1805

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 63

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet

Kreślarz

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

Nathaniel S. Tarkaa

1,

Paweł I. Iannah

2,

Isaac T. Iber

3

1 2 3

Wydział Elektrotechniki i Elektroniki, Akademia Rolnicza, Makurdi, Nigeria

1 2 3

Wydział Elektrotechniki i Elektroniki, Akademia Rolnicza, Makurdi, Nigeria

Odpowiadający autor: Nathaniel S. Tarkaa

--------------------------------------------------------ABSTRAKCYJNY------------------------------------------------- ----------

Computer networks have become extremely important in our present-day society. A majority of companies depend on the proper functioning of

their networks for communications, administration, automation, e-business solutions, etc. The Local Area Network (LAN) is the most basic and

important computer network owned by individual companies and could be used for interconnection with wide area networks. A LAN permits

effective cost sharing of high-value data processing equipment such as mass storage media, mainframe computers or minicomputers, and

high-speed printers. Resource sharing is probably equally as important where a LAN serves as the access vehicle for an intranet or the

Internet. In view of this, system managers need professional tools to help them with the design and maintenance of LANs. A simulation tool

offers a way to predict the impact on the network of a hardware upgrade, a change in topology, an increase in traffic load or the use of a new

application. So in this paper, a LAN network is designed using Cisco Packet Tracer. The paper describes how the tool can be used to develop

a simulation model of the LAN for the College of Engineering of the University of Agriculture, Makurdi, Nigeria. The study provides an insight

into various concepts such as topology design, IP address configuration and how to send information in form of packets in a single network and

the use of Virtual Local Area Networks (VLANs) to separate the traffic generated by different departments.

Słowa kluczowe: Sieci komputerowe, adresy IP, Ping testowe, narzędzia symulacyjne, podsieci VLAN

Słowa kluczowe: Sieci komputerowe, adresy IP, Ping testowe, narzędzia symulacyjne, podsieci VLAN

------------------------------------------------------------------------------------------------------------------------------------------------------

Data złożenia: 10.06.2017

Data publikacji: 27-10-2017

------------------------------------------------------------------------------------------------------------------------------------------

JA. WPROWADZENIE

JA. WPROWADZENIE

Potrzeba sieci komputerowych było pokrywane z konieczności korzystania z komputerów osobistych do wymiany informacji w ramach

organizacji w formie komunikatów, udostępnianie plików i baz danych i tak dalej. Czy instytucja mieści się w jednym budynku lub rozłożone na duży

kampus, potrzebę tworzenia sieci komputerów nie można przecenić. Jak sama nazwa wskazuje, a Local Area Network (LAN) łączy komputery na

ograniczonym obszarze geograficznym. To zapewnia połączenie o wysokiej szerokości pasma, na niedrogich środków transmisji [1]. Firmowej sieci

LAN ewoluowała od pasywnego komponentu biznesowych tła do wysoce aktywny, widoczny rdzeń aktywów przedsiębiorstwa, które opierają się na

poparcie dnia na dzień operacji krytyczne dla sukcesu rynkowego. Dzisiejsza sieć jest strategicznym narzędziem, które muszą być dostępne w każdej

chwili z dowolnego miejsca, jednocześnie oferując szybki, bezpieczny, niezawodne usługi w skali niezależnie od lokalizacji [2]. Głównym celem sieci

jest zmniejszenie wyizolowane użytkowników i grup roboczych. Wszystkie systemy powinny być zdolne do komunikowania się z innymi, powinien

zapewnić niezbędne informacje. Dodatkowo, systemy fizyczne i urządzenia powinny być w stanie utrzymać i zapewnić zadowalającą wydajność,

niezawodność i bezpieczeństwo. współdzielenie zasobów jest prawdopodobnie równie ogromne znaczenie, gdzie LAN służy jako pojazd dostępu dla

sieci intranet lub Internet [2]. W związku z tym, menedżerowie potrzebują profesjonalnych narzędzi systemowych, aby pomóc im w zakresie

projektowania i utrzymania sieci LAN [3]. Narzędzie symulacji oferuje możliwość przewidywania wpływu na sieć modernizacji sprzętu, zmiany w

topologii, wzrost obciążenia ruchu lub korzystania z nowej aplikacji. Więc w tym artykule, sieć LAN jest zaprojektowane przy użyciu Cisco Packet

Tracer.

Cisco Packet Tracer (CPT) to oprogramowanie do symulacji sieci wielozadaniowych, które mogą być wykorzystywane do wykonywania i

analizowania różnych działań sieciowych, takich jak wdrażanie różnych topologii, wybór optymalnej ścieżki na podstawie różnych algorytmów routingu,

stworzenie odpowiednich serwerów, podsieci i analiza różnych poleceń konfiguracji sieci i rozwiązywania problemów [4]. Aby rozpocząć komunikację

pomiędzy urządzeniami użytkowników końcowych i do projektowania sieci, musimy wybrać odpowiednie urządzeń sieciowych, takich jak routery,

przełączniki, koncentratory i dokonać połączenia fizycznego poprzez podłączenie kabli do szeregowych i szybkich portów Ethernet z komponentu listy

Packet Tracer [4 ]. urządzenia sieciowe są kosztowne, więc lepiej jest wykonać pierwszy na Packet Tracer, aby zrozumieć koncepcję i zachowanie sieci

[4].

W artykule opisano, w jaki sposób narzędzie CPT mogą być wykorzystane do opracowania modelu symulacyjnego sieci LAN dla

Kolegium Inżynierii Uniwersytetu Rolnictwa, Makurdi, Nigeria. Badanie dostarcza wgląd

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 64

różne koncepcje, takie jak projektowanie topologii konfiguracji adresu IP i jak wysyłać informacje w postaci pakietu w jednej sieci i korzystanie

z Virtual Local Area Network (VLAN) w celu oddzielenia ruchu generowanego przez poszczególne działy. VLAN to nowy typ architektury sieci

LAN za pomocą inteligentnych przełączników o wysokiej prędkości [5]. Wyniki symulacji i analizy skuteczności wykazały, że projekt był udany.

Pozostała część artykułu jest zorganizowana w następujący sposób: Rozdział 2 omawia różne topologie sieci LAN. To z dyskusją w

punkcie 3 na różnych nośników transmisji. VLAN zostały omówione w rozdziale 4. Pojęcie adresowania IPv4 i podsieci jest przedstawiona w

punkcie 5. W rozdziale 6, opracowanie modelu symulacyjnego LAN jest przedstawiony; natomiast sekcja 7 przedstawia symulację i wyniki

analiz modelki. Wreszcie w rozdziale 8 jest konkluzja.

II. TOPOLOGIA SIECI

II. TOPOLOGIA SIECI

Według [4], do wzajemnych połączeń elementów, topologia sieci opisać wygląd fizyczny i logiczny, a połączenie między układem

komputerów, kabli i innych elementów w sieci transmisji danych i jak to może być wykorzystywane do podejmowania paczkę z jednego

urządzenia i wysyłanie to za pośrednictwem sieci do innego urządzenia w innej sieci. Topologia sieci jest fizyczny układ komputerów, kabli i

innych elementów znajdujących się w sieci. Istnieje wiele różnych topologii sieci, a sieć może być zbudowany przy użyciu wielu topologii.

Różne rodzaje topologii sieci są: topologia magistrali, topologia Star, topologia oczek, topologia pierścienia, hybrydowa topologia i topologia

bezprzewodowej.

Topologia magistrali zazwyczaj wykorzystuje kabel przebiegający przez obszar wymagający łączność. Urządzenia, które muszą łączyć się

z siecią, a następnie stuknij w tym pobliskiej kabla. Aby uniknąć odbić sygnału, terminator jest zaprojektowany do absorpcji sygnału, gdy sygnał

osiągnie koniec.

Gwiazda topologii jest topologii sieci, w której wszyscy klienci lub urządzeń w sieci są połączone z centralnym urządzeniem zwanym

Gwiazda topologii jest topologii sieci, w której wszyscy klienci lub urządzeń w sieci są połączone z centralnym urządzeniem zwanym

koncentratora lub przełącznika. Każda stacja robocza ma kabel, który idzie z karty sieciowej do urządzenia koncentratora lub przełącznika. Jedną

z głównych zalet topologii gwiazdy jest to, że przerwa w kablu powoduje tylko stację roboczą, która jest podłączona do kabla, aby przejść w dół, a

nie w całej sieci, jak to jest z topologią magistrali.

W topologii kratowej, każda stacja robocza ma połączenie z każdym innym komputerze lub stacji roboczej w sieci. Topologia oczek

nie jest tak powszechne w dzisiejszych sieciach prawdopodobnie ze względu na koszty wdrożenia.

W topologii pierścienia, wszystkie komputery są połączone kablem, że pętle pierścienia lub koła. Topologia pierścienia jest okręgiem, który nie

ma początku ani końca. Sygnały podróżować w jednym kierunku na pierścieniu, gdy są przekazywane z jednego komputera do drugiego, a każdy komputer

regenerujące sygnał tak, że może przebyć dystans wymagane. Niektóre sieci komórkowe są dziś realizowane poprzez połączenie kilku topologii: Star

autobusów, gwiazda i pierścień, pierścień autobusów lub pierścień, autobusów i gwiazdy. Sieci realizowane w ten sposób są uważane za hybrydy.

Topologia sieci bezprzewodowej jest taka, w której kilka kabli służą do łączenia systemów. Sieć składa się z nadajników, które nadają

pakietów wykorzystujących częstotliwości radiowe. Sieć zawiera specjalne nadajniki zwane bezprzewodowych punktów dostępowych, które rozciągają

kulę radiowego w kształcie bańki wokół nadajnika. topologia sieci bezprzewodowej może być albo ad-hoc lub implementacja oparta infrastruktura [6].

III. MEDIA KOMUNIKACYJNE

III. MEDIA KOMUNIKACYJNE

urządzenie sieciowe są połączone ze sobą za pomocą medium, medium może być kabli, które mogą być albo kabla koncentrycznego lub skrętki lub może

być przez światłowodowych kabli światłowodowych lub nośnik może być wolna przestrzeń (powietrza), z wykorzystaniem fal radiowych. Dyskusję na temat nośników są

jak opisano poniżej [7]:

3,1 Przewód koncentryczny

Kabel ten składa się z dwóch przewodów. Jeden z przewodów jest wewnętrzny przewód izolowany i ten wewnętrzny przewód

izolowany jest otoczony przez innego przewodu. Ten drugi przewód jest często wykonany z metalowej folii lub tkaniny z drutu. Ponieważ

przewód wewnętrzny jest osłonięte metalową oplotu, kabel koncentryczny jest odporny na zakłócenia elektromagnetyczne (EMI). Kable mają

przewód wewnętrzny jest osłonięte metalową oplotu, kabel koncentryczny jest odporny na zakłócenia elektromagnetyczne (EMI). Kable mają

przydzielonego impedancję charakterystyczną, która musi być zrównoważone z urządzeniem (lub terminator), z którym łączy kabel. Istnieją dwa

rodzaje przewodów współosiowych: Thicknet (10Base5) i Thinnet (10Base2). Dwa różne grubości (1/4-cala do thicknet i pół cala w thinnet) oraz

rodzaje przewodów współosiowych: Thicknet (10Base5) i Thinnet (10Base2). Dwa różne grubości (1/4-cala do thicknet i pół cala w thinnet) oraz

maksymalną długość kabla, że sygnał może podróżować (500 metrów dla thicknet i 185 metrów na thinnet). Urządzenie nadawczo-odbiorcze

jest często połączone bezpośrednio z przewodem ThickNet za pomocą znanego jako łącznik wampira kranu.

3.2 Kabel skrętka

Jest to najbardziej popularny typ nośnika LAN w użyciu. Poszczególne pasma izolowane miedziane przeplatają się do skrętki. Dwie

kategorie / rodzaje skrętki to skrętka ekranowana

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 65

(STP) i skrętki nieekranowanej (UTP). Aby zdefiniować Pinouty zgodnych ze standardami branżowymi oraz sposobem na twistedpair

(STP) i skrętki nieekranowanej (UTP). Aby zdefiniować Pinouty zgodnych ze standardami branżowymi oraz sposobem na twistedpair

okablowania, TIA / EIA-568 (Telecommunications Industry Association / Electronic Industries Alliance) standard został opracowany. Pierwsza

iteracja standardu TIA / EIA568 zaczęło być znane jako TIA / EIA568-A standard, który został wydany w roku 1991. W roku 2001,

zaktualizowany standard został zwolniony, który stał się znany jako TIA / EIA-568- B. Pinout z tych dwóch norm jest taka sama, jednak

kodowanie koloru przewodów jest inna. Tabela 1 pokazuje, standard TIA / EIA-568.

Tabela I: TIA / EIA-568 W iring Standardowy

Tabela I: TIA / EIA-568 W iring Standardowy

Tabela I: TIA / EIA-568 W iring Standardowy

Tabela I: TIA / EIA-568 W iring Standardowy

pin No.

TIA / EIA-568-A

TIA / EIA-568-B

1

Zielony biały

Pomarańczowo-biały

2

Zielony

Pomarańczowy

3

Pomarańczowo-biały

Zielony biały

4

niebieski

niebieski

5

Niebiesko biały

Niebiesko biały

6

Pomarańczowy

Zielony

7

Brązowo-biały

Brązowo-biały

8

brązowy

brązowy

Trzy rodzaje okablowania istnieją dla kabla UTP i są to: Prosto przez kabel, Krzyż nad kablem i przewrócić kabla. Prostej przez przewód służy do

Trzy rodzaje okablowania istnieją dla kabla UTP i są to: Prosto przez kabel, Krzyż nad kablem i przewrócić kabla. Prostej przez przewód służy do

podłączenia przewodu gospodarza do przełącznika lub piasty albo podłączenie routera do przełącznika lub piasty. Krzyż nad kabla może być stosowany do

łączenia przełącznik do przełączania, piastę piastą hostami, piastę przełączania oraz router bezpośrednio do gospodarza. Roll over kable nie są używane do

podłączania jakichkolwiek urządzeń Ethernet razem, raczej są one wykorzystywane do podłączania hosta do komunikacji szeregowej portu konsoli routera (com).

3,3 Fiber Optic Cable

Alternatywą dla kabli miedzianych jest światłowodowe kable, które przesyła światło przez światłowodu. Za pomocą promieniowania, a nie prąd powoduje

światłowodowy odporny na zakłócenia elektromagnetyczne. Również w zależności od warstwy 1 wykorzystywanej technologii, kabli światłowodowych mają na ogół

większy maksymalny odstęp pomiędzy urządzeniami sieciowymi i większej nośności danych.

3.4 Wireless

Nie wszystkie media fizyczne, jak to ma miejsce w przypadku technologii bezprzewodowych. klientów bezprzewodowych uzyskanie dostępu do sieci

przewodowej, komunikując się za pomocą fal radiowych z bezprzewodowego punktu dostępowego (AP). Punkt dostępowy jest następnie przewodowych do sieci LAN.

Wszystkie urządzenia bezprzewodowe łączące do tego samego punktu dostępowego są uważane za w tym samym segmencie sieci współdzielonej, co oznacza, że tylko jedno

urządzenie może wysyłać dane do i odbierać dane z AP w jednym czasie (pół dupleksu komunikacji).

IV. Virtual Local Area Networks (VLAN)

IV. Virtual Local Area Networks (VLAN)

VLAN to nowy typ architektury sieci LAN za pomocą inteligentnych, wyłączników szybkich. W przeciwieństwie do innych typów sieci LAN, które

fizycznie łączą komputery do segmentów sieci LAN, VLAN przypisać komputery do segmentów sieci LAN za pomocą oprogramowania. VLAN zostały

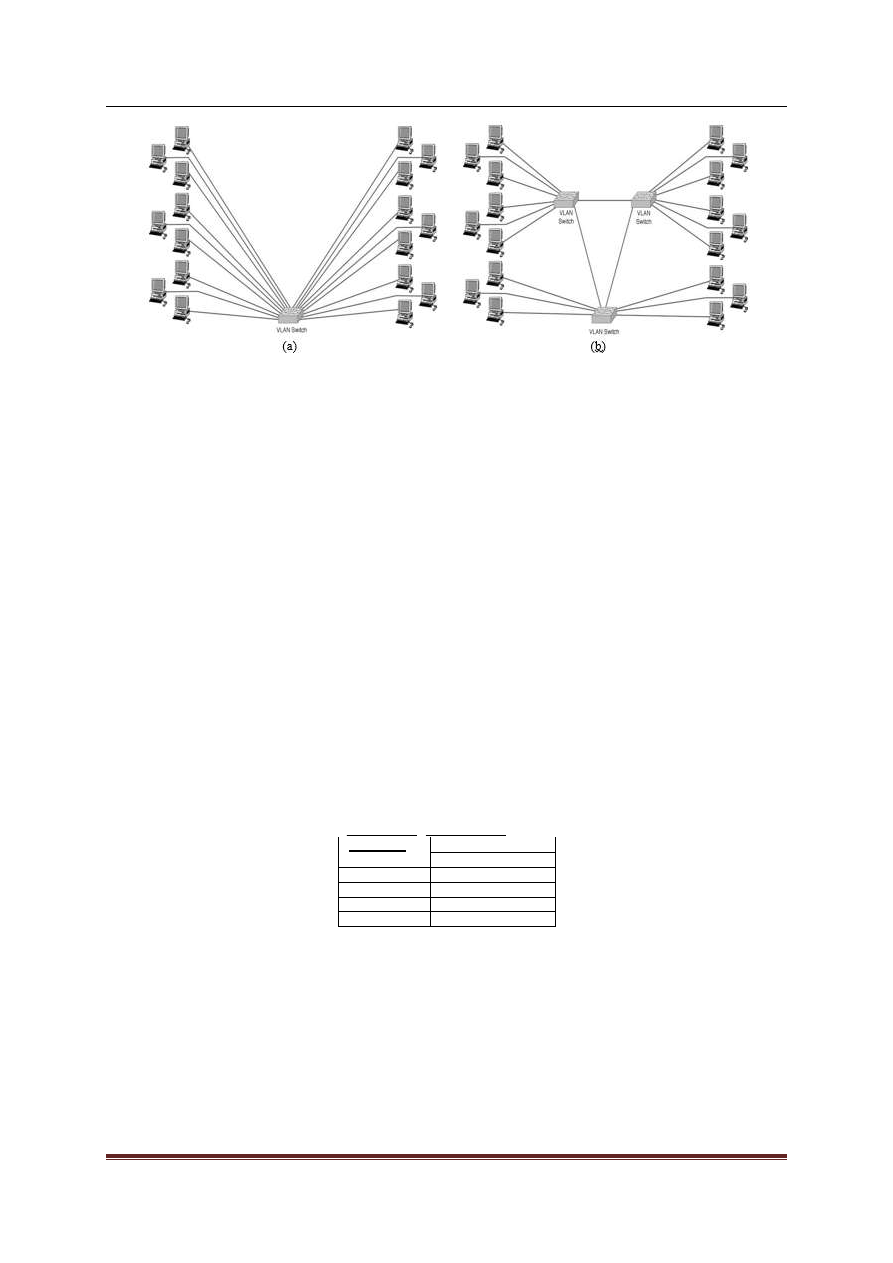

znormalizowane jako IEEE802.1q i IEEE802.1p. Istnieją dwa podstawowe wzory VLAN. Są to: sieci VLAN z jednym przełącznikiem i multiswitchem VLAN (fig.

1) [5].

4,1 pojedynczy przełącznik VLAN

Z pojedynczymi VLAN przełącznika komputery są przypisane do sieci VLAN za pomocą specjalnego oprogramowania, ale fizycznie połączone ze sobą za pomocą dużej fizycznego

przełącznika. Komputery mogą być przypisane do sieci VLAN na cztery sposoby:

• VLAN Port-based przypisać komputery według portu przełącznika VLAN, do którego są przyłączone

•

Sieci VLAN oparte przypisać MAC komputerów według adresu warstwy każdego komputera łącza danych

•

Sieci VLAN oparte przypisać IP komputerów za pomocą ich adresu IP

• Zastosowanie sieci VLAN oparte na przypisanie komputerów w zależności od zastosowania, że komputer zwykle używa. Ma to tę zaletę, że umożliwia

precyzyjną alokację zdolności przepustowej sieci.

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 66

Figura 1: Rodzaje konstrukcji VLAN (a) pojedynczy przełącznik VLAN (b) VLAN multiswitch

Figura 1: Rodzaje konstrukcji VLAN (a) pojedynczy przełącznik VLAN (b) VLAN multiswitch

4,2 Multiswitch VLAN

Multiswitchowych wysyłania pakietów VLAN między wieloma przełącznikami, co VLAN z segmentów w oddzielnych miejscach możliwe.

Kiedy rama jest przesyłane pomiędzy przełącznikami jest zmodyfikowany i posiada pole znacznika przenoszenia informacji pola VLAN. Gdy rama

osiąga końcowy przełącznik pole znacznika jest usuwany przed ramki jest wysyłany do komputera docelowego. Multiswitch VLAN mogą

priorytetyzacji ruchu przy użyciu standardu IEEE802.1p w warstwach sprzętowych oraz standard RSVP w warstwach intersieci. IEEE802.1p

współpracuje z definicji ramki IEEE802.11ac który zawiera pole priorytetu specjalnego.

V. IPv4 adresowania i podsieci

V. IPv4 adresowania i podsieci

Adres IP to identyfikator numeryczny przypisany do każdego komputera w sieci IP. To oznacza konkretną lokalizację urządzenia w

sieci. Adresowanie IP został zaprojektowany tak, aby hosty w jednej sieci, aby komunikować się z hostami w różnych sieciach, niezależnie od

typu LAN gospodarze są uczestniczących w [8].

5.1 Struktura Adres IPv4

Adres IPv4 jest 32-bitowy adres. Jednak zamiast wypisywanie każdą indywidualną wartość bitową, adres jest zazwyczaj napisany

w zapisie dziesiętnym, np 192.168.23.100. Każda ilość oznacza fragment 8-bitowych z 32 bitów adresu, a każda z tych czterech podziałów

adresu IP jest nazywany oktetu. Adres IP składa się z dwóch typów adresów: Adres sieci i adresu hosta i składnik adres IP określa, które bity

odnoszą się do sieci, a które odnoszą się do bitów hosta nazywany jest maska podsieci. Przykład maski podsieci 255.255.255.0.

5.2 klas adresów

Istnieje pięć klas adresów IP i są one pokazane w Tabeli 2, [8].

Tabela II: CLA s ses adresów IP

Tabela II: CLA s ses adresów IP

Tabela II: CLA s ses adresów IP

Tabela II: CLA s ses adresów IP

adres Klasa

Wartość w pierwszy oktet

ZA

1 - 126

b

128 - 191

do

192 - 223

re

224 - 239

mi

240 - 255

adresy IP mogą być konfigurowane dynamicznie przy użyciu protokołu DHCP lub też mogą być skonfigurowane statycznie przez wprowadzenie go ręcznie urządzenia [8].

5,3 Subnetting

Podsieci jest procesem kradzież bitów od części przyjmującej adresu IP w celu podzielenia większą sieć na mniejsze podsieci

zwanych podsieci [8]. Po podsieci, pola gospodarza podsieci są tworzone. Adres IP jest zawsze zarezerwowane do identyfikacji podsieci i

jeszcze jeden do identyfikacji adresu rozgłaszania w podsieci. Podsieci może odbywać się na trzy podstawowe sposoby, z których jeden jest

podsieci na podstawie liczby podsieci chcesz uzyskać z pojedynczego bloku adresu IP; innym sposobem jest podsieci na podstawie liczby

komputerów hosta lub urządzeń, które mają być podłączone do tej podsieci i wreszcie podsieci za pomocą odwrotnej inżynierii, która jest

scenariusz, w którym podana jest maska podsieci i blok adres IP i numer pod-

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 67

Sieci oraz liczba na każdej podsieci znajdują [8]. Na przykład, jeżeli blok publiczny adres IP

192.168.23.1 z maską podsieci 255.255.255.252 został zakupiony od naszego ISP a ponieważ ten blok ma tylko dwie ważne gospodarze, ten

adres IP jest używany do przypisania do naszego interfejsu routera tak, że ruch może być kierowany z naszej sieci z ISP i stamtąd do

internetu. Prywatny adres IP blok zostaje wybrany do przeprowadzenia adresowania IP w naszej sieci. Z powodu przewidywanych klientów tej

sieci, adres klasy B jest wybrany do sieci wewnętrznej i jest 172.168.0.0 z maską 255.255.0.0. Opiera się na sile 2s, istnieją pewne wzory,

które pozwalają nam określić wymagane informacje, a te są [8]:

(1)

(2)

(3)

Maska podsieci 5.4

Dla schematu podsieci do pracy, każdy gospodarz (maszyna) w sieci musi wiedzieć, która część adresu hosta będzie używany jako

adres podsieci. Osiąga się to przez przydzielenie maski podsieci każdej maszyny. Maska podsieci jest wartością 32-bitowy, który umożliwia

odbiorcy pakietu IP, w celu odróżnienia ID część sieciowy adres IP, z części identyfikatora hosta adresu IP. Tabela 3 pokazuje maskę podsieci

domyślny dla wszystkich klas sieci [8].

Tabela III: Maska podsieci dla różnych Klasy Networks

Tabela III: Maska podsieci dla różnych Klasy Networks

Tabela III: Maska podsieci dla różnych Klasy Networks

Klasa IP

Format

Domyślna maska podsieci

ZA

Network.node.node.node

255.0.0.0

b

Network.network.node.node

255.255.0.0

do

Network.network.network.node

255.255.255.0

VI. ROZWÓJ LAN Simulation Model

VI. ROZWÓJ LAN Simulation Model

Wymagamy co najmniej 252 gospodarzy na podsieci i stosując (2), otrzymujemy:

Dlatego liczba nieosłonięte bitów maski podsieci jest 8, co oznacza, że liczba bitów maskowanych

to znaczy 8 x = 8; Stąd nowy maski podsieci jest reprezentowana w binarnym

11111111.11111111.11111111.00000000 który 255.255.255.0 dziesiętnie i liczbę podsieci, które można otrzymać za pomocą tego sposobu

jest 2

x =

liczba podsieci

jest 2

x =

liczba podsieci

jest 2

x =

liczba podsieci

Liczba podsieci = 2

8 =

256 podsieci Rozmiar bloku = 256 - 255 = 1. Zatem podsieci uzyskane przedstawiono w postaci tabelarycznej w tabeli 4.

Liczba podsieci = 2

8 =

256 podsieci Rozmiar bloku = 256 - 255 = 1. Zatem podsieci uzyskane przedstawiono w postaci tabelarycznej w tabeli 4.

Liczba podsieci = 2

8 =

256 podsieci Rozmiar bloku = 256 - 255 = 1. Zatem podsieci uzyskane przedstawiono w postaci tabelarycznej w tabeli 4.

Liczba podsieci = 2

8 =

256 podsieci Rozmiar bloku = 256 - 255 = 1. Zatem podsieci uzyskane przedstawiono w postaci tabelarycznej w tabeli 4.

Tabela IV: Subn mi ts otrzymano z podsieci Sc hem

Tabela IV: Subn mi ts otrzymano z podsieci Sc hem

Tabela IV: Subn mi ts otrzymano z podsieci Sc hem

Tabela IV: Subn mi ts otrzymano z podsieci Sc hem

Tabela IV: Subn mi ts otrzymano z podsieci Sc hem

S / Nie.

Adres sieciowy

Firstvalid Host

Ostatni Ważny Host

Nadawanie

1

172.168.0.0

172.168.0.1

172.168.0.254

172.168.0.255

2

172.168.1.0

172.168.1.1

172.168.1.254

172.168.1.255

3

172.168.2.0

172.168.2.1

172.168.2.254

172.168.2.255

4

172.168.3.0

172.168.3.1

172.168.3.254

172.168.3.255

5

172.168.4.0

172.168.4.1

172.168.4.254

172.168.4.255

6

172.168.5.0

172.168.5.1

172.168.5.254

172.168.5.255

7

172.168.6.0

172.168.6.1

172.168.6.254

172.168.6.255

8

172.168.7.0

172.168.7.1

172.168.7.254

172.168.7.255

Każdy numer seryjny wpis w tabeli reprezentuje podsieć i to idzie dalej, aż osiągnie liczbę 256, która jest całkowita liczba podsieci,

które zostały uzyskane. Każdy z tych wpisów jest przypisany do działu w College of Engineering, a niektóre z pozostałych bloków są

przypisane do biblioteki, Nowym i Starym Audytorium Audytorium odpowiednio. Jeżeli którykolwiek blok jest nieprzydzielone zostanie

utrzymane do przyszłej ekspansji sieci. Przypisanie podsieci do jednostek jest następujący:

Inżynieria elektryczna

172.168.0.0/24

Inżynieria Rolnicza 172.168.1.0/24 Inżynieryjne

172.168.2.0/24

Mechaniczny 172.168.3.0/24

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 68

Centrum sieciowe

172.168.4.0/24

Old Auditorium

172.168.5.0/24

Nowy Auditorium

172.168.6.0/24

Biblioteka

172.168.7.0/24

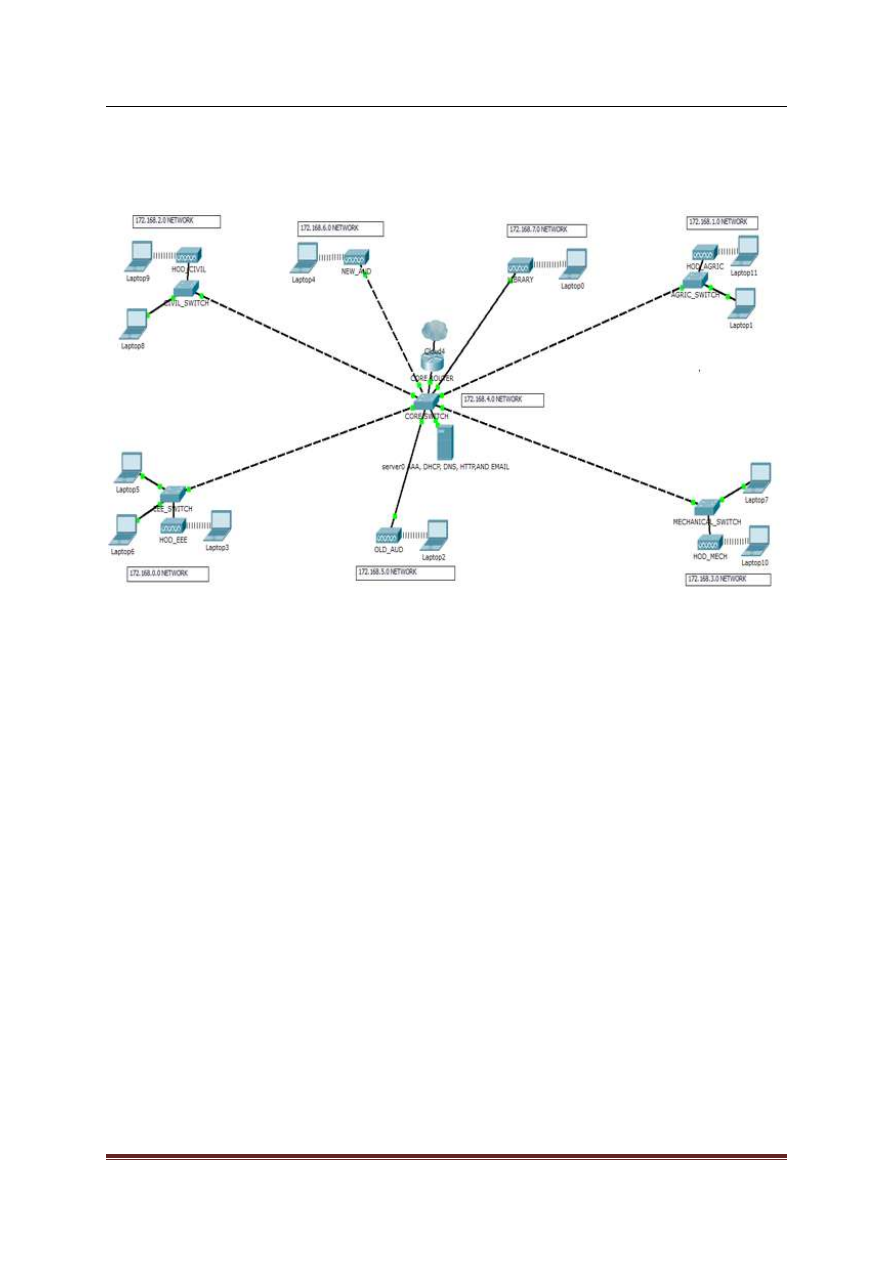

Rysunek 2: Kompletny schemat College of Engineering sieci lokalnej jak stworzony w Packet Tracer

Rysunek 2: Kompletny schemat College of Engineering sieci lokalnej jak stworzony w Packet Tracer

środowisko

Schemat z fig. 2 jest kompletny schemat sieci lokalnej oraz w rdzeniu składa się z routerem, przełącznikiem i serwery tworzące

centrum eksploatacji sieci (NOC) i wszystkie wydziały w kolegium są tylko zwykłe przedłużenie tego sieci na rdzeniu. Adres IP wybrany dla

sieci wewnętrznej jest

172.168.0.0 i został podsieci, aby uzyskać bloki adresów IP, które są przypisane do poszczególnych działów i sekcji tej sieci LAN.

6.1 Przełącznik Konfiguracje

Konfiguracje być wykonane na przełączniku to, co niektóre porty porty dostępu oraz port jako port trunk do routera, konfiguracji domyślnej

Gateway, tworzenie sieci VLAN i przypisywania portów przełącznika do sieci VLAN.

6,2 pnia-router

Aby utworzyć port bagażnik na przełączniku, który połączy się z routerem, a także wszystkich innych portów dostępowych, możemy zalogować się do przełącznika i

używając interfejsu wiersza poleceń (CLI), użyj następujących poleceń.

Switch (config) # int FastEthernet 0/1 Switch (config-if) Przełącznik

trybu #switchport bagażnik (config-if) # spanning-tree trunk

przełącznik portfast (config-if) Zakres #interface Fa0 / 2 - 24 Switch

(config Jeśli zakresie) #switchport Przełącznik trybu dostępu

(konfiguracja-if-do) #end

6.3 Tworzenie sieci VLAN

Istnieją cztery działy w College of Engineering, z których każda będzie na oddzielnej sieci VLAN, a także New audytorium, biblioteka

i Starego Auditorium będzie połączony z siecią, każdy z własnej sieci VLAN. W sumie musimy stworzyć osiem (8) sieci VLAN. Aby utworzyć

sieć VLAN na przełączniku, następujące polecenie jest stosowany:

Przełącznik (config) #vlan [id].

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 69

Aby utworzyć sieć VLAN dla Electrical Engineering Department, a także nadać mu odpowiednią nazwę dla łatwej identyfikacji, dajemy

następujące polecenia:

Przełącznik (config) #vlan 10

Switch (config-VLAN) #name elektryczne

Używamy dwóch komend powyżej wielokrotnie do tworzenia sieci VLAN dla pozostałych działów, każdy z własnym VLAN ID i nazwy.

6,4 Przypisanie Portami do VLAN

Do sieci VLAN zostały stworzone i choć aktywny, nie mają portów przełącznika z nimi związane. To sprawia, że przełącznik jeszcze

tylko jedna domena broadcast. Aby przypisać porty przełącznika do sieci VLAN, stosowane są następujące polecenia:

Przełącznik (config) #interface [Typ interfejs] [identyfikator interfejs] przełącznik

(konfiguracja-if) dostęp #switchport VLAN [VLAN ID]

Pierwsze polecenie służy do wybrania portu przełącznika przypisać do sieci VLAN. „Typ interfejsu” w poleceniu może być

gigabitethernet lub portu FastEthernet, a „identyfikator interfejsu” może być 0/1, 0/2, ... 0 / n na pierwszym, drugim lub do n

th

portu na

gigabitethernet lub portu FastEthernet, a „identyfikator interfejsu” może być 0/1, 0/2, ... 0 / n na pierwszym, drugim lub do n

th

portu na

gigabitethernet lub portu FastEthernet, a „identyfikator interfejsu” może być 0/1, 0/2, ... 0 / n na pierwszym, drugim lub do n

th

portu na

przełączniku. W drugim poleceniu „VLAN ID” jest identyfikator sieci VLAN port ma być częścią. Aby przypisać portu 2 i 3 VLAN elektrycznym

stosujemy polecenia:

Przełącznik (config) #interface fastethernet0 / 2 przełącznik

(konfiguracja-if) dostęp #switchport VLAN 10 przełącznik (konfiguracja-if)

#interface fastethernet0 / 3 przełącznik (konfiguracja-if) dostęp do 10

sieci VLAN #switchport

Powodem przypisanie do jednego z dwóch portów VLAN jest dla redundancji.

6,5 Konfiguracja domyślna Gateway

Przełączniki w działach trzeba mieć bramę dla pakietów, które są przeznaczone na zewnątrz sieci (VLAN), a to może być konfigurowany za

pomocą komendy poniżej:

Switch (config) #ip default-brama [adres IP].

Gdzie „adres IP” w poleceniu, to adres IP dla interfejsu łączącego VLAN do routera. Stąd, dla VLAN 10 (elektrotechnika), komenda jest

wpisany jako:

EEESW (config) #ip default-brama 172.168.0.1

VLAN 20: Rolnictwo Engineerimg AGRICSW (config) #ip

default-bramy 172.168.1.1

VLAN 30: Inżynierii Lądowej

CIVSW (config) #ip default-brama 172.168.2.1

Dla VLAN 40: Mechaniczny Engineerimg MECHSW (config) #ip

default-bramy 172.168.3.1

6.6 Router konfiguracje

Router jest najmocniejszym urządzeniem sieciowym i na to, aby wykonywać swoje funkcje w sieci, konfiguracje mają być

wykonane, DHCP, przekaźnik DHCP między routing VLAN, Network Address Translation (NAT), tworząc sub-interfejsy dla każdej sieci VLAN

na Przełącznik rdzenia.

6.7 Tworzenie Sub-interfejsy dla każdej sieci VLAN

Pakiety dla różnych sieci VLAN, aby dotrzeć do routera, musi istnieć odpowiednie interfejsy łączące router i sieć VLAN, a ponieważ router z

dużą liczbą interfejsów są bardziej kosztowne do zakupu, w wyniku którego

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 70

sub-interfejsy są tworzone na interfejsie routera łączącego do portu bagażnika na przełączniku. Można to zrobić poprzez podanie komendy poniżej:

Admin_router (config) #interface [Typ interfejs] [interfejs identyfikator przerwa]

Gdzie: „Rodzaj interfejsu” jest albo port gigabitethernet lub port FastEthernet i „interfejs identyfikator break” rozpoczyna się tworzenie

sub-interfejsy np 0 / 1.1, aby utworzyć pierwszy sub-interfejs. Zestaw rozkazów poniżej konfiguruje interfejsy routera sub umożliwia opóźnienie

DHCP, a także realizuje NAT i w końcu między VLAN routingu.

Admin_router zacisk # configure Admin_router (config)

# interface gig0 / 1 Admin_router (config-if) #no adres

IP Admin_router (config-if) #duplex auto Admin_router

(config-if) #speed auto Admin_router (config-if)

#interface gig0 /1.1

Admin_router (config subif) #description VLAN10_interface Admin_router (config

subif) #encapsulation dot1q 10 Admin_router (config subif) #ip adres 172.168.0.1

255.255.255.0 Admin_router (config subif) #ip nat wewnątrz

Admin_router (config-subif) #ip helper-address 172.168.4.3 Admin_router

(config-subif) #end

Polecenia te są stosowane wielokrotnie, mając w umyśle identyfikator dla różnych sieci VLAN i adresu IP do sieci VLAN.

6.8 Konfiguracje Wireless Access Point

Konfiguracja punktu dostępowego bezprzewodowej odbywa się poprzez otwarcie graficznego interfejsu użytkownika punktu dostępowego w Packet Tracer, a następnie

kliknąć na zakładce konfiguracji, aby uzyskać dostęp typ konfiguracji dostępne dla punktu dostępowego.

Kliknij na porcie 0 w sekcji interfejsu ustawić przepustowość łącza Ethernet do punktu dostępowego, a następnie ustawić Duplex

(half duplex lub full duplex). Kliknij na porcie 1 w sekcji interfejsu skonfigurować identyfikator SSID punktu dostępu, typ uwierzytelnienia (brak,

WEP, WPA-PSK, WPA2-PSK) i jeśli zostanie wybrany typ uwierzytelniania podaj hasło do łączności sieciowej.

6.9 Konfiguracja serwera

Konstrukcja LAN wymaga usług serwera DHCP, serwer DNS, serwer HTTP i serwer AAA do uwierzytelnienia. Biorąc każdego serwera,

konfiguracja jest następująca:

6.10 Konfiguracja serwera DHCP

Serwer DHCP jest skonfigurowany poprzez otwarcie graficznego interfejsu użytkownika server0 i po wybraniu usługi DHCP na karcie usług,

włącza usługę DHCP po którym możemy skonfigurować pule adresów, które będą używane w naszej sieci. Baseny adresowe mogą być

skonfigurowane w następujący sposób:

VLAN 10:

Brama domyślna VLAN10:: Poolname

172.168.0.1 Serwer DNS: 172.168.0.5

Maska podsieci:: adres 172.168.4.3

255.255.255.0 Start IP Maksymalna liczba

użytkowników: 251

VLAN 20: Poolname: VLAN20 Brama

domyślna: 172.168.1.1 Serwer DNS:

172.168.1.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

VLAN 30: Poolname: VLAN30 Brama

domyślna: 172.168.2.1 Serwer DNS:

172.168.2.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

VLAN 40: Poolname: VLAN40 Brama

domyślna: 172.168.3.1 Serwer DNS:

172.168.3.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 71

VLAN 50: Poolname: VLAN50 Brama

domyślna: 172.168.6.1 Serwer DNS:

172.168.6.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

VLAN 60: Poolname: VLAN60 Brama

domyślna: 172.168.5.1 Serwer DNS:

172.168.5.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

VLAN 70: Poolname: VLAN70 Brama

domyślna: 172.168.7.1 Serwer DNS:

172.168.7.5 Maska podsieci:: adres

172.168.4.3 255.255.255.0 Start IP

Maksymalna liczba użytkowników: 251

Dla VLAN 80: Poolname: serverpool

Brama domyślna: 172.168.4.1 serwer

DNS: adres IP: 172.168.4.3 start

172.168.4.12 Maska podsieci:

255.255.255.0 maksymalna liczba

użytkowników: 244

Po wprowadzeniu wszystkich tych informacji na monit, kliknij przycisk Dodaj dla każdego wpisu VLAN dodać basen do serwera

DHCP. Niektóre adresy IP są wyłączone, aby dać miejsce dla rozbudowy lub podłączenia urządzeń sieciowych, które wymagają ręcznego

przypisania IP. VLAN 80 jest VLAN do centrum operacyjnego sieci. Dlatego maksymalna liczba użytkowników jest mniej. Wynika to z

wykluczeniem więcej adresów IP, które zostaną przypisane do urządzenia, w centrum miasta.

Konfiguracja serwera DNS 6.11

Konfiguracja serwera DNS odbywa się poprzez otwarcie graficznego interfejsu użytkownika (GUI) server0, a po wybraniu kartę

Usługi, a następnie wybrać usługę DNS. Włącz usługę DNS i wprowadzić w pełni kwalifikowaną nazwę domeny (FQDN) np engcomplex.com w

sekcji Nazwa i adres IP w sekcji adresu, a następnie kliknij przycisk Dodaj, aby dodać rekord A na serwerze DNS.

6.12 Konfiguracja serwera HTTP

Konfiguracja serwera HTTP odbywa się poprzez otwarcie graficznego interfejsu użytkownika server0 w Packet Tracer i po wybraniu

zakładki usług, wybiera usługę HTTP. Okno pokazuje z opcji konfiguracyjnych serwera. Kliknij importu w oknie serwera WWW do przesyłania

stron internetowych, które zostały zaprogramowane do serwera.

6.13 Ustawienia serwera poczty

Aby skonfigurować serwer poczty elektronicznej, otwieramy server0 i po kliknięciu na kartę Usługi, zaznacz usługę e-mail i otwiera się okno z

rodzaju konfiguracjach dostępnych dla serwera poczty elektronicznej. I konfiguracje są;

• Włącz bezpieczny protokół przesyłania wiadomości (SMTP).

• Włącz usługi POP3

•

Wprowadź nazwę domeny dla serwera poczty tj engcomplex.com w naszym przypadku. A następnie kliknij Ustaw, aby ustawić domenę.

•

W sekcji konfiguracji użytkownika konfiguracji nazwy użytkownika i hasła dla każdego użytkownika na serwerze e-mail, a następnie kliknij „+”, aby dodać użytkownika do serwera

pocztowego.

• Aby zmienić hasło użytkownika, kliknij na użytkownika na serwerze pocztowym, a następnie kliknij Zmień hasło. Monit będzie pochodzić z

opcją wprowadzić nowe hasło, po czym kliknij przycisk OK, aby zmienić hasło.

6.14 Ustawienia serwera AAA

Cisco Packet Tracer, po umieszczeniu serwera-PT w obszarze roboczym, klikamy na ikonę, a kiedy otwiera, kliknij na kurku usług, a

następnie wybierz AAA, po czym włącz obsługę AAA, wprowadź nazwę klienta ( hosta routera), IP klienta (adres IP interfejsu routera, który jest

podłączony do serwera AAA), klucz (klucz serwera), a następnie typ serwera AAA, które mogą być zarówno serwerem Radius lub serwer

TACACS. A następnie w dół do ustawień użytkownika, wprowadź nazwę użytkownika i hasło dla wszystkich użytkowników, którzy powinni mieć

dostęp do urządzeń sieciowych.

6.15 Zabezpieczanie sieci

konfiguracje zabezpieczeń w sieci to:

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 72

6.15.1 Ustawianie haseł na wszystkich przełącznikach i routerem

Można to zrobić poprzez podłączenie do przełącznika lub routera za pomocą portu konsoli, a następnie otwiera okno terminala, aby otworzyć

interfejs wiersza poleceń, a następnie następujące polecenia ujęto:

Router> enable

Router # skonfigurować router (config) terminala #enable

tajny group8 Router (config) #service Router hasło

szyfrowania (config) # router #end zapisu pamięci

Z powyższych konfiguracjach, hasło do routera jest ustawiony na grupy 8 i szyfrowanie haseł jest włączona za pomocą polecenia

„Obsługa szyfrowania hasłem” oraz polecenia są zapisywane w pamięci. Ta sama procedura jest stosowana, aby stosować te same polecenia

do przełącznika.

6.15.2 Konfigurowanie portu konsoli i Telnet Connection haseł

Można to zrobić poprzez otwarcie CLI przełącznika lub router wprowadzając następujące polecenia:

Router (config) #line vty 0 4 router (config linia)

#password group8 router (config linia) #login

Router (config linia) #End Router (config) konsoli

#line 0 Router (konfiguracji linii) #password

group8 router (config linia) #login

Gdzie group8 to hasło skonfigurować zarówno dla telnet (vty) i połączenia portu konsoli.

6.15.3 Konfigurowanie Secure Shell (SSH)

Bezpieczna powłoka jest bardziej bezpieczna wersja telnet jak hasła są szyfrowane przed wysłaniem ich przez sieć. Konfiguracja ssh obejmuje

następujące polecenia:

Router (config) #hostname Admin_router

Admin_router (config) #ip domeny nazwa engcomplex.com Admin_router (config) #crypto generowania

klucza RSA ogólnego kluczowych moduł sprężystości 1024 Admin_router (config) #ip ssh Uwierzytelnianie

ponownych prób 3 Admin_router (config) #line vty 0 1180 Admin_router (config) #transport input ssh telnet

Moduł 1024 wskazuje, że siła klucza RSA być generowane.

6.15.4 Konfigurowanie AAA model na routerze

AAA pomaga w uwierzytelniania, autoryzacji i rozliczania w sieci, ale tylko uwierzytelnianie jest realizowane w tym sprawozdaniu, a model AAA

jest realizowany na routerze poprzez następujące konfiguracje.

Admin_router (config) #aaa nowy model

hosta 172.168.4.1 Admin_router (config) # TACACS-server konsola klucz tajny Admin_router

(config) #aaa uwierzytelniania TACACS grupy logowania ACCESS + Admin_router (config) #line 0

Admin_router (config-linia) #login uwierzytelniania dostępu Admin_router

(config-linia) #end Admin_router # write memory

VII. Prezentacja wyników

VII. Prezentacja wyników

Uzyskane od projektowania i analizy sieci Wyniki przedstawia się następująco:

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 73

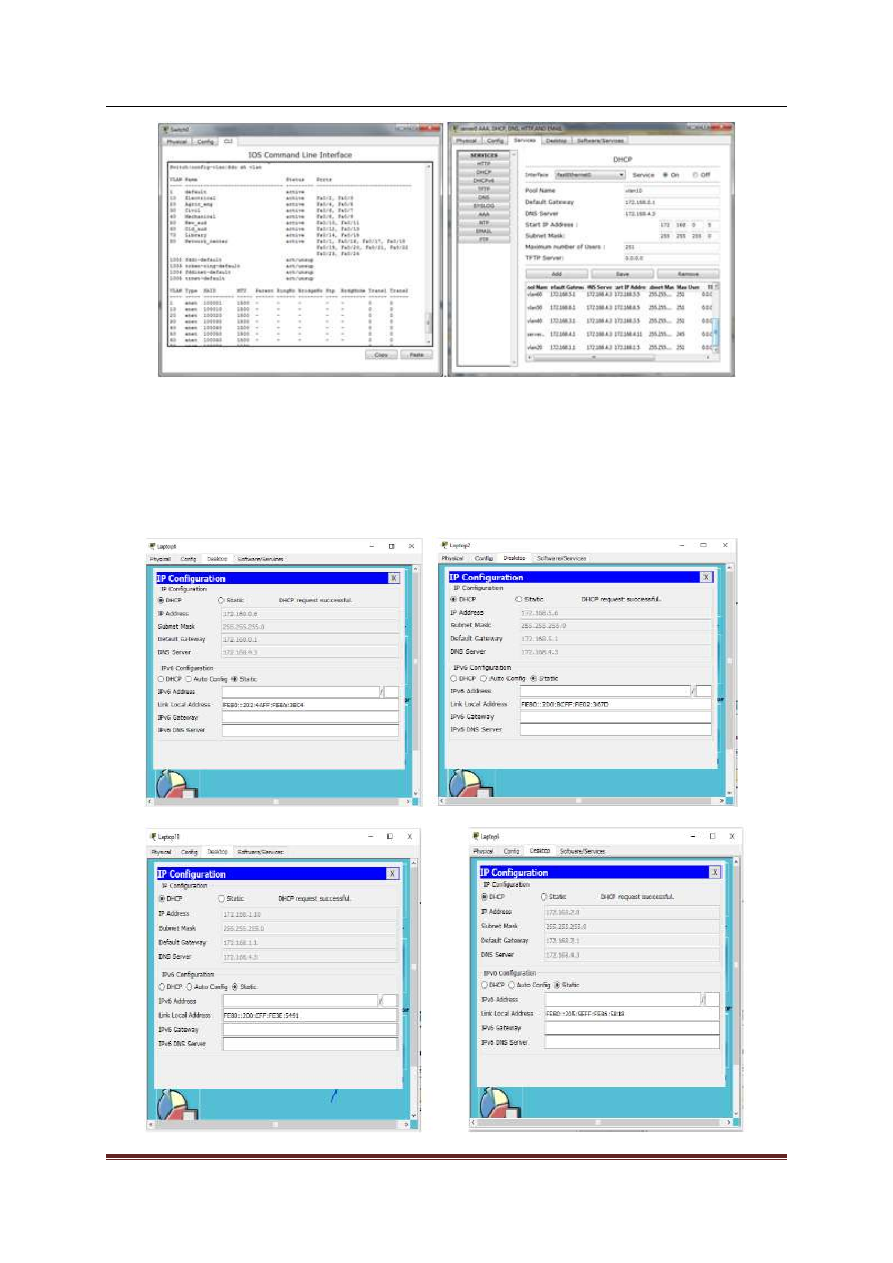

Figura 3: VLAN utworzony na przełączniku

Figura 3: VLAN utworzony na przełączniku

Figura 4: Baseny serwer DHCP

Figura 4: Baseny serwer DHCP

Fig. 3 przedstawia utworzone VLAN działa na przełącznik, dowodu osobistego i przełącznik porty przyporządkowane do każdej sieci VLAN. Rys.

Fig. 3 przedstawia utworzone VLAN działa na przełącznik, dowodu osobistego i przełącznik porty przyporządkowane do każdej sieci VLAN. Rys.

4 przedstawia wyniki po konfiguracji serwera DHCP, pokazując pul adresowych dla każdej stworzonej sieci VLAN w sieci

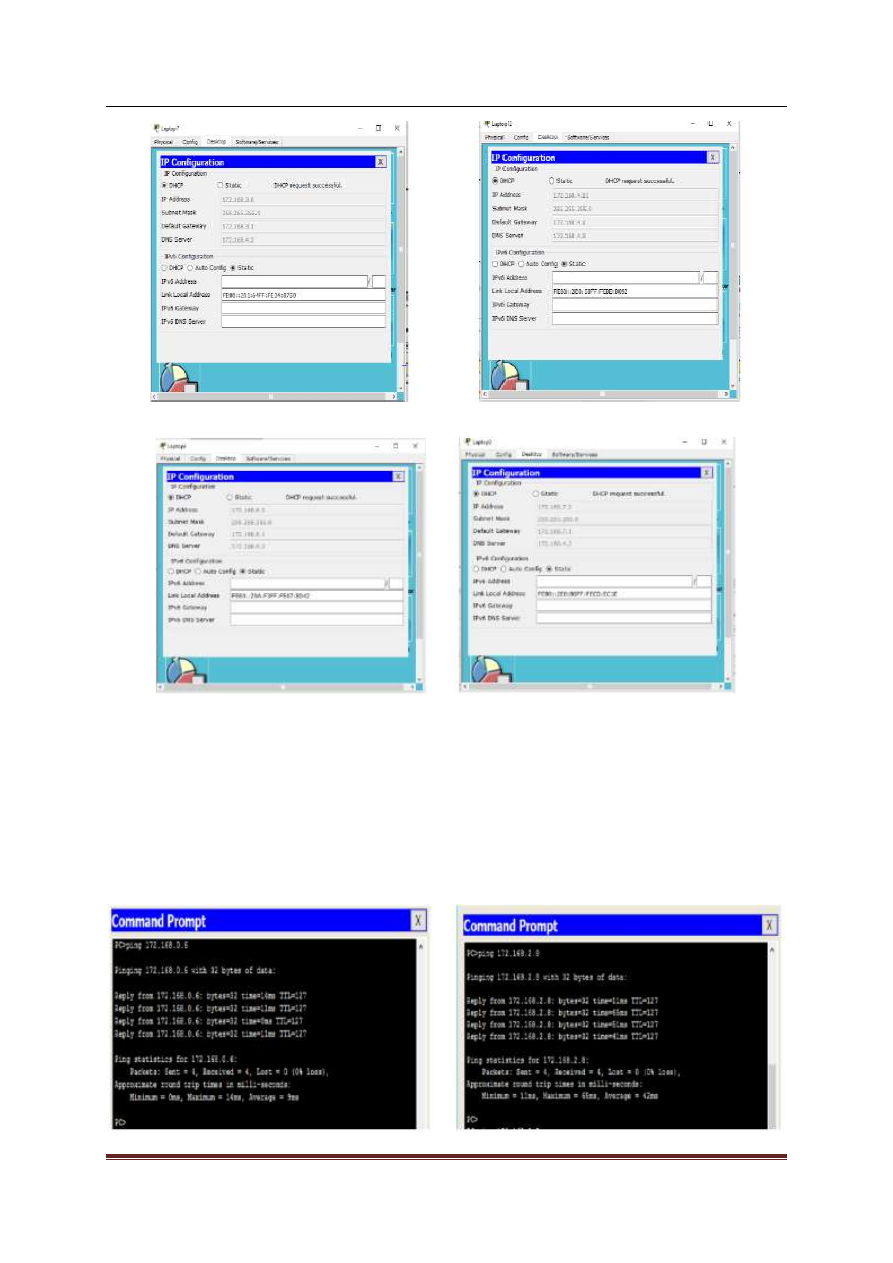

Dynamiczna konfiguracja adresu zostało zrobione w sieci, czyli gdy urządzenie klient łączy się z siecią; oferowana jest adres IP, który jest

dostępny w tej puli adresów sieciowych, który klient jest połączony. Fig. 5 przedstawia urządzenia klienckie powodzeniem uzyskanie adresu IP,

który jest odpowiedni do VLAN urządzenia są podłączone.

podsieci elektryczny (172.168.0.0/24)

old_aud podsieci (172.168.5.0/24)

Agric podsieci (172.168.1.0/24)

podsieci cywilnego (172.168.2.0/24)

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 74

podsieci mech (172.168.3.0/24)

Centrum sieciowe podsieci (172.168.4.0/24)

New_aud podsieci (172.168.6.0/24)

podsieci biblioteka (172.168.7.0/24)

Figura 5: Klient informacje o adresie IP uzyskania

Figura 5: Klient informacje o adresie IP uzyskania

Z fig. 5, pokazano, że każdy klient podłączony do sieci jest uzyskanie informacji o adresie IP dynamicznie, zgodnie z podsieci, w której klient

jest podłączony.

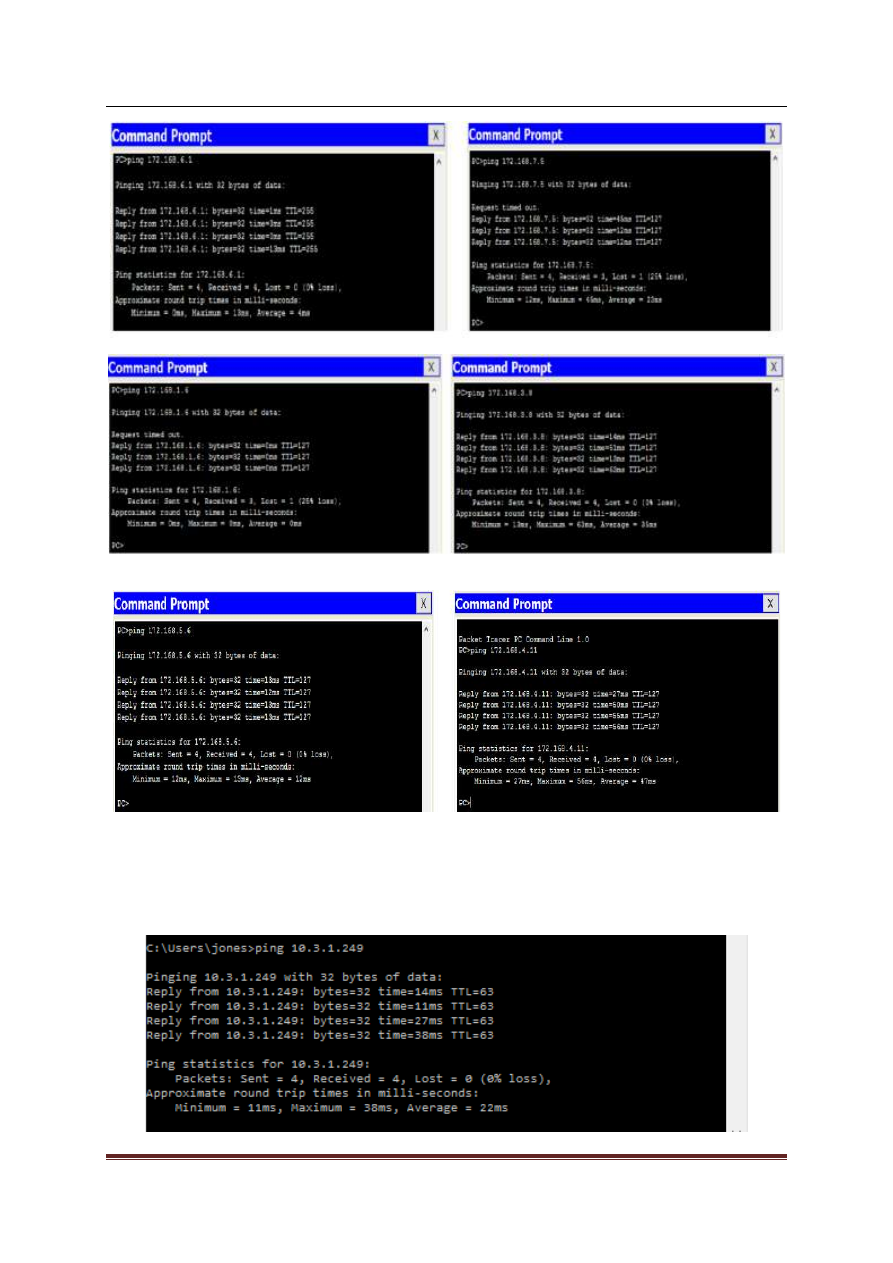

7.1 Test ping

połączenia sieciowe i komunikacyjne mogą być testowane przy użyciu polecenia ping, a po nim nazwę domeny lub adres IP

urządzenia (urządzenia) chce się przetestować łączność. Dwie sieci VLAN zostały dodane do istniejącej sieci i test ping przeprowadzono w

celu sprawdzenia, czy urządzenia podłączone do tych sieci VLAN komunikują się z pozostałymi urządzeniami w sieci. Uzyskane wyniki są

pokazane na fig. 6.

Centrum sieciowe • elekt

Centrum sieciowe • elekt

Centrum sieciowe • elekt

centrum sieciowe • cywilny

centrum sieciowe • cywilny

centrum sieciowe • cywilny

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 75

centrum sieciowe • nowy aud

centrum sieciowe • nowy aud

centrum sieciowe • nowy aud

centrum sieciowe • biblioteka

centrum sieciowe • biblioteka

centrum sieciowe • biblioteka

centrum sieciowe • Agric

centrum sieciowe • Agric

centrum sieciowe • Agric

centrum sieciowe • Mech

centrum sieciowe • Mech

centrum sieciowe • Mech

centrum sieciowe • stary aud

centrum sieciowe • stary aud

centrum sieciowe • stary aud

Mech • centrum sieci

Mech • centrum sieci

Mech • centrum sieci

Figura 6: testy ping

Figura 6: testy ping

Z fig. 6, obserwuje się, że sieć jest skuteczne, to dlatego, że kiedy porównał test ping sieci przeznaczone do testu ping na

istniejącej sieci College of Engineering, University of Agriculture, Makurdi, wartości były podobny. Rys. 7 przedstawia test ping w sieci na żywo

w istnieniu.

Figura 7: Test ping do serwera w sieci UAM

Figura 7: Test ping do serwera w sieci UAM

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 76

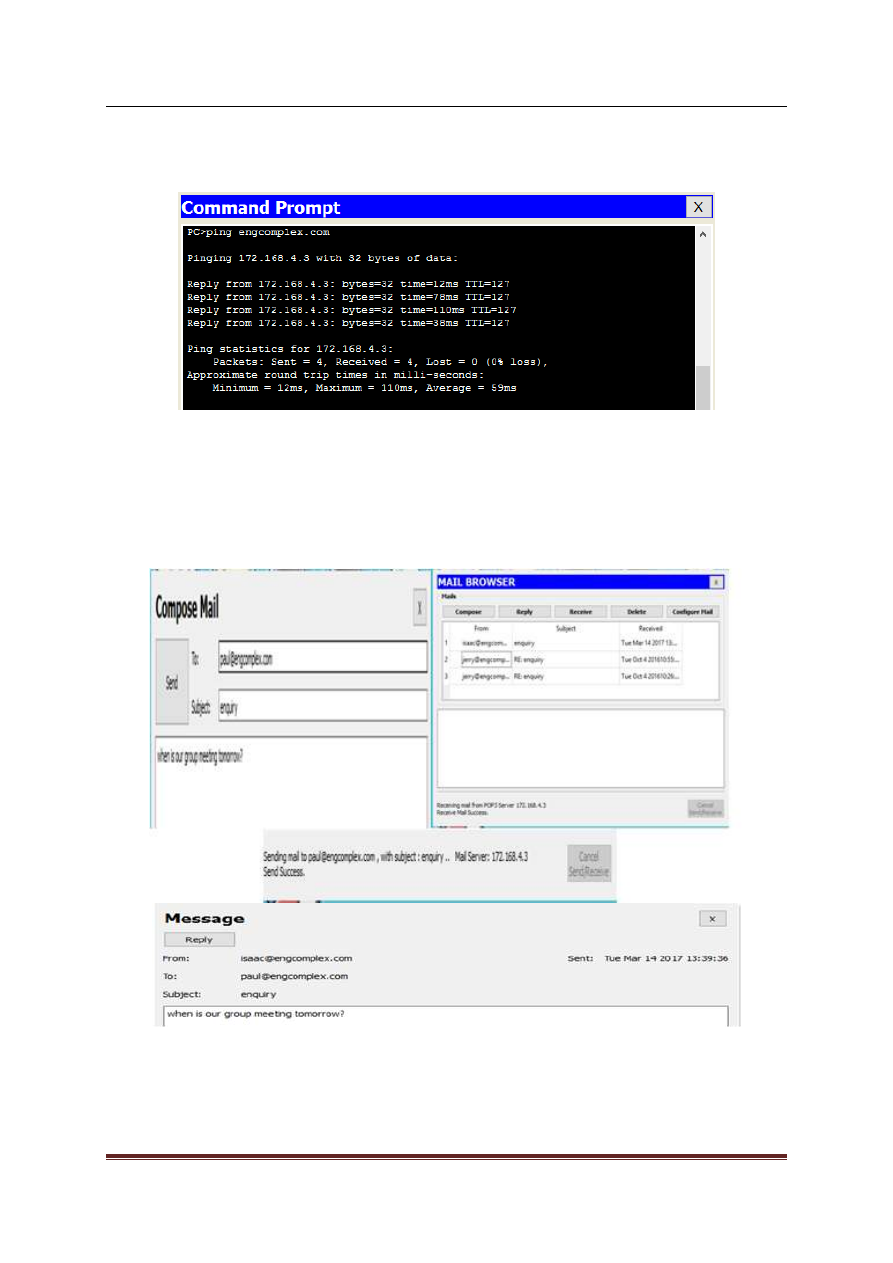

Korzystanie ping przetestować, aby potwierdzić, że nasza konfiguracja DNS działa poprawnie, nazwa domeny została engcomplex.com

ping w jednym komputerze i obserwowano, czy przetłumaczył nazwę domeny do prawidłowego adresu IP. Fig. 8 przedstawia wyniki testu.

Cyfra 8: Pingowanie nazwy domeny

Cyfra 8: Pingowanie nazwy domeny

Z fig. 8, obserwuje się, że nazwa domeny engcomplex.com zostanie przetłumaczony na 172,168.4.3 który to adres serwera hosting strony

internetowej.

Usługa 7,2 email

Wyniki pokazują, obsługa e-mail wiadomość z zarejestrowanego użytkownika poczty elektronicznej w sieci, wysyłając wiadomość do innego zarejestrowanego użytkownika poczty.

Rys. 9 pokazuje wyniki usługę poczty elektronicznej.

Figura 9: Wynik usługa e-mail

Figura 9: Wynik usługa e-mail

Z wyników, to widać, że serwer pocztowy skonfigurować w sieci działa prawidłowo.

VIII. WNIOSEK

VIII. WNIOSEK

W niniejszym dokumencie, a Local Area Network (LAN), który wykorzystuje zarówno przewodowych i bezprzewodowych topologii zostały wdrożone w

kilku ważnych pojęć takich jak DHCP, DNS, e-mail, sieci VLAN w jednej sieci z wykorzystaniem Cisco

Projektowanie i symulacja sieci lokalnej Korzystanie Cisco Packet Tracer

DOI: 10,9790 / 1813-0610026377

www.theijes.com

strona 77

Packet Tracer. VLAN zostały wykorzystane logicznie grupować klientów w sieci i za pomocą routera i przełącznika konfiguracjach pakiety

danych przesyłane z jednego urządzenia do drugiego. Warto również zauważyć, że konfiguracja i specyfikacje są do wstępnego prototypu i

danych przesyłane z jednego urządzenia do drugiego. Warto również zauważyć, że konfiguracja i specyfikacje są do wstępnego prototypu i

dalej można rozwijać i dodatkowe funkcje mogą być dodawane do zwiększenia wsparcia i zasięg. Procedury zapewniają prawdziwy podejście

do projektowania sieci LAN do łączności sieciowej IP end-to-end dla Next Generation Network (NGN) wdrożeniach architektury.

REFERENCJE

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

[1]. Tim Reardon, planowania, projektowania i obsługi sieci lokalne,

DISAM Journal, Lato 1997. [2]. www.wikipedia.org/wiki/computer_networks, Źródło 10

th

Października

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

2016. [3]. www.wikipedia.org/wiki/local_area_network

th

Października 2016. [4]. Garima Jain, Nasreen Noorani, Nisha Kiran, Sourabh Sharma, Projektowanie i

symulacja z wykorzystaniem topologii sieci Packet Tracer,

International Research Journal of Engineering and Technology (IRJET), 2 (2),

2015.

International Research Journal of Engineering and Technology (IRJET), 2 (2),

2015.

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

[5]. Alan Dennis,

Networking w dobie Internetu ( John Wiley & Sons, 2002). [6]. Kenan Xu, Analiza wydajności zróżnicowanej QoS MAC w lokalnych sieciach

bezprzewodowych (WLAN), Teza przedłożony

bezprzewodowych (WLAN), Teza przedłożony

Wydział Inżynierii Elektrycznej i Komputerowej, Queen University w Kanadzie. Wrzesień, 2003. [7]. David DC, Kenneth TP David PR,

Wydział Inżynierii Elektrycznej i Komputerowej, Queen University w Kanadzie. Wrzesień, 2003. [7]. David DC, Kenneth TP David PR,

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

wprowadzenie do sieci lokalnych,

Proc. IEEE konf., tom. 66 1978. [8]. Todd Lammle, Cisco Certified Study Guide Network Associate ( Wiley

Publishing Inc., 2007).

BIOGRAFIE

Nathaniel S. Tarkaa

Obecnie jest wykładowcą na Wydziale Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria.

Nathaniel S. Tarkaa

Obecnie jest wykładowcą na Wydziale Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria.

Pracował również z NITEL, krajowej spółki telekomunikacyjnej Nigerii do 19 lat. Wstąpił na Uniwersytet od 2009 roku posiada tytuł magistra w

elektronice i Inżynierii Komunikacji i jest obecnie doktorantką na Wydziale Elektroniki na Uniwersytecie w Nigerii, Nsukka. Jego

zainteresowania badawcze we wszystkich dziedzinach inżynierii komunikacyjnej.

Paweł I. Iannah

jest ukończeniu student z Wydziału Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria. Zrobił

Paweł I. Iannah

jest ukończeniu student z Wydziału Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria. Zrobił

B.Eng. program studiów. Jego zainteresowania badawcze w inżynierii komunikacyjnej.

Isaac T. Iber

jest ukończeniu student z Wydziału Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria. Zrobił

Isaac T. Iber

jest ukończeniu student z Wydziału Elektrotechniki i Elektroniki Uniwersytetu Federalnego Rolnictwa, Makurdi, Nigeria. Zrobił

B.Eng. program studiów. Jego zainteresowania badawcze w inżynierii komunikacyjnej.

Wyszukiwarka

Podobne podstrony:

[PL] B Kiziukiewicz Sieci Lokalne Trochę teorii, nieco praktyki

Projektowanie i Budowa Sieci Komputerowych wyk 3 [eBook PL]

Cisco PacketTracer DS pl

Cisco PacketTracer DS en pl

projekt symulacje pspice polak

Projekty socjalne w środowisku lokalnym w, projekt socjalny

projekt i wykonanie sieci komputerowej - cz.2, Pomoce naukowe, studia, informatyka

Projekt osiedlowej sieci rozdzielczej nN i oświetlenia

PRZYŁĄCZENIE SIECI LOKALNEJ DO INTERNETU PRZY UŻYCIU MODEMU

20030923194200, Projekt zabezpieczeń sieci komputerowej

projektowanie i budowa sieci ko Nieznany

sieci lokalne, egzaminy

Komputerowe sieci lokalne, edukacja i nauka, Informatyka

cisco receptury PL

projekt symulacje pspice polak

projekt i wykonanie sieci komputerowej - cz.1, Pomoce naukowe, studia, informatyka

więcej podobnych podstron