Bezpieczeństwo systemów

Testy penetracyjne - enumeracja

Enumeracja

Enumeracją nazywamy proces wyszukiwania poprawnych kont użytkowników lub źle

zabezpieczonych zasobów współdzielonych.

Bezpieczeństwo

Do głównych rodzajów zbieranych informacji należą: systemów informatycznych

zasoby sieciowe i sposób ich udostępniania,

użytkownicy i grupy,

Enumeracja

aplikacje.

(wyliczanie)

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

1

Zbigniew Suski

2

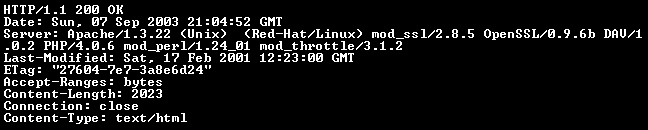

Pozyskiwanie bannerów aplikacji

Enumeracja SMTP

Programy telnet, netcat i wiele innych

Wykrywanie kont za pomocą SMTP

C:\nc –nvv 192.168.1.2 25

<UNKNOWN> [192.168.1.2] 25 <?> open 220 kazio ESMTP Sendmail 8.9.3/8.8.7; Tue, 11 Mar 2003 15:08:34 +0100

EXPN root

250 root root@kazio

EXPN user

250 user@kazio

EXPN ftp

250 FTP User ftp@kazio

EXPN gosc

550 gosc... User unknown

EXPN test

Przeciwdziałanie: wyłączenie zbędnych usług, 250 test test@kazio

zastosowanie mechanizmów sieciowej kontroli dostępu, EXPN admin

550 admin... User unknown

wyłączanie lub modyfikacja bannerów

quit

221 kazio closing connection

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

3

Zbigniew Suski

4

Enumeracja SNMP, UDP 161

Enumeracja SNMP - obrona

Udostępnianie danych przez agenta SNMP

Usunięcie agenta SNMP lub wyłączenie (niewłączanie) usługi SNMP

uruchomione usługi,

Skonfigurowanie prywatnej nazwy wspólnoty

nazwy zasobów sieciowych,

Określenie adresów zaufanych serwerów

nazwy użytkowników,

Modyfikacja Rejestru aby dopuszczać jedynie autoryzowany dostęp

nazwy domen,

do nazwy wspólnoty SNMP:

nazwy komputerów,

HKLM\SYSTEM\CurrentControlSet\Services\SNMP\

Parameters\ValidCommunities

szczegółowe informacje dotyczące konfiguracji urządzeń.

HKLM\SYSTEM\CurrentControlSet\Services\SNMP\

Parameters\ExtensionAgents

SNMP – Security Not My Problem

Blokada portu 161 TCP i UDP (SNMP GET/SET) w granicznych urz

Programy: snmputil, snmpget, snmpwalk ądzeniach kontroli dostępu (odcięcie od sieci publicznej)

Stosowanie SNMP v.3

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

5

Zbigniew Suski

6

Opracował: Zbigniew Suski

1

Bezpieczeństwo systemów

Testy penetracyjne - enumeracja

Enumeracja DNS

Enumeracja systemu Windows

Transfer strefy - programy nslookup, dig

CIFS/SMB ( Common Internet File System/

Rekordy SRV

Server Message Block)

_gc._ tcp

Katalog Globalny (port 3268)

NetBIOS

_kerberos. _tcp

Kontroler domeny

Windows Resource Kit

wykorzystujący Kerberosa (port 88)

_ldap. _tcp serwer LDAP (port 389)

Przeciwdziałanie przez ograniczenie transferu strefy – tylko do uprawnionych komputerów BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

7

Zbigniew Suski

8

Wyliczanie usług NetBIOS, UDP 137

Wyliczanie usług NetBIOS

Nazwa NetBIOS

Przyrostek

Usługa

<nazwa komputera>

00

Workstation

Wyliczanie grup i domen ( net view)

<nazwa komputera>

01

Messenger

<nazwa komputera>

03

Messenger

Wyliczanie kontrolerów domen ( net view)

<nazwa komputera>

06

RAS Server

Wyliczanie usług sieciowych ( netviewx)

<nazwa komputera>

21

RAS Client

<nazwa komputera>

30

Modem Sharing Server

Pobieranie tablicy nazw NetBIOS ( nbtstat, nbtscan)

<nazwa komputera>

20

Server

<nazwa użytkownika>

03

Messenger

<nazwa domeny>

00

Domain Name

<nazwa domeny>

1B

Domain Master Browser

<nazwa domeny>

1C

Domain Controller

<nazwa domeny>

1E

Browser Service Election

<_MS_BROWSE_>

01

Master Browser

<INet~Services>

1C

IIs

<IS~nazwa komputera>

00

IIS

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

9

Zbigniew Suski

10

Wyliczanie sesji NetBIOS, TCP 139

Wykorzystanie pustych sesji NetBIOS

P uste sesje – Święty Graal enumeracji:

net use \\192.168.1.2\IPC$ "" /user:""

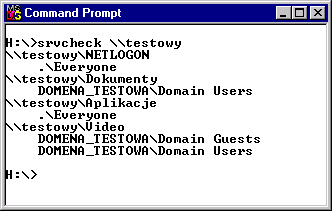

Wyliczanie udziałów plikowych ( net view)

To polecenie powoduje połączenie z ukrytym zasobem komunikacyjnym IPC$ jako anonimowy użytkownik z

Wyliczanie Rejestru ( DumpSec, regdmp) pustym hasłem. Zasób ten jest używany do komunikacji

Wyliczanie zaufanych domen ( nltest) międzyprocesowej i z racji swojego przeznaczenia umożliwia zewnętrznym procesom utworzenie

Wyliczanie użytkowników ( DumpSec) anonimowego połączenia.

Po stworzeniu takiej anonimowej sesji, tester będzie Istnieje wiele narzędzi umożliwiających mógł zidentyfikować udostępnione zasoby i enumerację NetBIOS. Niektóre z nich użytkowników na testowanym komputerze. Większość poznacie na ćwiczeniach

technik wyliczania korzysta z tej charakterystycznej luki w zabezpieczeniach.

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

11

Zbigniew Suski

12

Opracował: Zbigniew Suski

2

Bezpieczeństwo systemów

Testy penetracyjne - enumeracja

Enumeracja NetBIOS – Resource Kit

Przeciwdziałanie enumeracji NetBIOS

Blokowanie portów

Wyłączenie usług Urządzenie alarmowe i Posłaniec zapobiega uwzględnianiu danych użytkowników przy pobieraniu tablicy nazw NetBIOS

Funkcja RestrictAnonymous w kluczu HKLM\SYSTEM\CurrentControlSet\Control\LSA: Nazwa wartości:

RestrictAnonymous

Typ danych:

REG_DWORD

Wartość:

1 (2 - dla W2K i pózniejszych)

Wartość 1 nie gwarantuje pełnej skuteczności. Pojawiły się narzędzia pozwalające ominąć takie zabezpieczenie.

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

13

Zbigniew Suski

14

Enumeracja systemu Windows (SID)

Enumeracja systemu Windows (SID)

C:\> user2sid \\192.168.0.1 "domain users"

S-1-5-21-8915387-1645822062-1819828000-513

Number of subauthorities is 5

Domain is WINDOWSNT

Length of SID in memory is 28 bytes

Type of SID is SidTypeGroup

C:\> sid2user \\192.168.0.1 5 21 8915387

1645822062 18198280005 500

Name is Testowy

Domain is WINDOWSNT

Type of SID is SidTypeUser

BSI – enumeracja

BSI – enumeracja

Zbigniew Suski

15

Zbigniew Suski

16

Inne enumerowane usługi

Remote Procedure Call (RPC)

RPC Endpoint Mapper (MSRPC)

Windows Active Directory (LDAP)

Network Information System (NIS)

Network File System (NFS)

Finger

i inne

BSI – enumeracja

Zbigniew Suski

17

Opracował: Zbigniew Suski

3

Wyszukiwarka

Podobne podstrony:

Cwiczenie 06 Testy penetracyjne enumeracja systemu Windows

BSI-wsti-03b-ataki sieciowe -spoofing

Cwiczenie 04 Testy penetracyjne rekonesans

hakin9 6 2004 testy penetracyjne demo

Cwiczenie 05 Testy penetracyjne techniki skanowania

2009 05 Testy penetracyjne

Cwiczenie 07 Testy penetracyjne ataki DoS

Hacking i testy penetracyjne Podstawy

Bezpieczny system w praktyce Wyzsza szkola hackingu i testy penetracyjne Georgia Weidman

Hacking i testy penetracyjne Podstawy hactes

testy penetracyjne szkolenie fragment

więcej podobnych podstron