systemy operacyjne�4

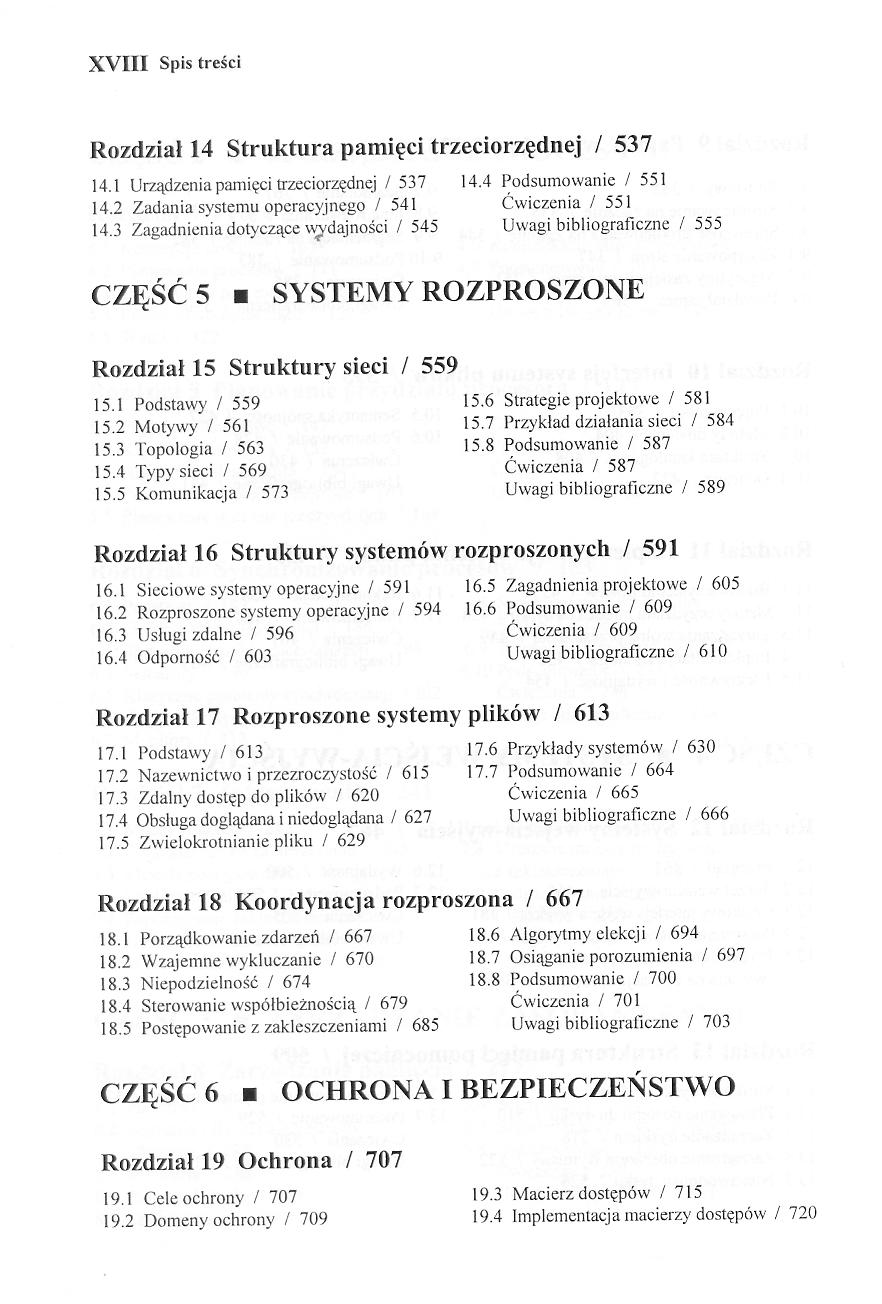

XVIII Spis treści

Rozdział 14 Struktura pamięci trzeciorzędnej / 537

14.1 Urządzenia pamięci trzeciorzędnej / 537 14.4 Podsumowanie / 551

14.2 Zadania systemu operacyjnego / 541 Ćwiczenia / 551

14.3 Zagadnienia dotyczące wydajności / 545 Uwagi bibliograficzne / 555

CZĘŚĆ 5 ■ SYSTEMY ROZPROSZONE

Rozdział 15 Struktury sieci / 559

15.6 Strategie projektowe / 581

15.7 Przykład działania sieci / 584

15.8 Podsumowanie / 587 Ćwiczenia / 587

Uwagi bibliograficzne / 589

15.1 Podstawy / 559

15.2 Motywy / 561

15.3 Topologia / 563

15.4 Typy sieci / 569

15.5 Komunikacja / 573

Rozdział 16 Struktury systemów rozproszonych / 591

16.1 Sieciowe systemy operacyjne / 591 16.5 Zagadnienia projektowe / 605

16.2 Rozproszone systemy operacyjne / 594 16.6 Podsumowanie / 609

16.3 Usługi zdalne / 596 Ćwiczenia / 609

16.4 Odporność / 603 Uwagi bibliograficzne / 610

Rozdział 17 Rozproszone systemy plików / 613

17.6 Przykłady systemów / 630

17.7 Podsumowanie / 664 Ćwiczenia / 665

Uwagi bibliograficzne / 666

17.1 Podstawy / 613

17.2 Nazewnictwo i przezroczystość / 615

17.3 Zdalny dostęp do plików / 620

17.4 Obsługa doglądana i niedoglądana / 627

17.5 Zwielokrotnianie pliku / 629

Rozdział 18 Koordynacja rozproszona / 667

18.6 Algorytmy elekcji / 694

18.7 Osiąganie porozumienia / 697

18.8 Podsumowanie / 700 Ćwiczenia / 701

Uwagi bibliograficzne / 703

18.1 Porządkowanie zdarzeń / 667

18.2 Wzajemne wykluczanie / 670

18.3 Niepodzielność / 674

18.4 Sterowanie współbieżnością / 679

18.5 Postępowanie z zakleszczeniami / 685

CZĘŚĆ 6 ■ OCHRONA I BEZPIECZEŃSTWO

Rozdział 19 Ochrona / 707

19.1 Cele ochrony / 707

19.2 Domeny ochrony / 709

19.3 Macierz dostępów / 715

19.4 Implementacja macierzy dostępów / 720

Wyszukiwarka

Podobne podstrony:

systemy operacyjne�2 XVI Spis treściCZĘŚĆ 2 ■ ZARZĄDZANIE PROCESAMIRozdział 4 Procesy / 107 4.6

systemy operacyjne�6 XX Spis treściRozdział 24 Perspektywa historyczna / 945 24.6

10 Spis treści 14.2.5. System referencyjny zarządzania (SRZ)....................... 480 14.3.

10 Spis treści 14.2.5. System referencyjny zarządzania (SRZ)....................... 480 14.3.

Spis treści 4(1) 14.1.2. Rola właściwości sprężystych tkanki płucnej i napięcia

Spis treści 14.1.3. Reakcje charakterystyczne

XVIII Spis treści Str. Nb. III. Dozwolona samopomoc ...............................................

Spis treści 9 14.3.3. Generowanie ruchu robota..........................207 14.3.4

000VII SPIS TREŚCI 3.14.3. Kocioł bezwalczakowy BB-1150

000XII SPIS TREŚCI 14.1.4. Moc i sprawność elektrowni z silnikami spalinowymi.....

XVIII Spis treści II. Rada

Spis treści ,..3 ...3 ...3 ...4 ...5 ...5 .14 .15 ls .28 .30 01.

więcej podobnych podstron