Ściąga SDH by KwaseK

1. Charakterystyka systemów synchronicznych

Zastosowanie do rozbudowanych usług multimedialnych w MAN„ B -ISDN, PCN (Personal Gomunic Net) Zmniejszenie ilości urządzeń, zwiększenie przepustowości, zaawansowane zarządzanie.siecią, współpraca z PDH, zwiększenie efektywności i niezawodności sieci. Moduły transportowe i ich przepływności:

STM-l 155,52 Mbit/s - przepustowość podstawkowa STM-4 622,03 Mbit/s STM-l 6 2488,32 Mbit/s

Oferowanie użytkownikowi wydzielonych kanałów. Łączność cyfrowa oparta na technologii światłowodowej Zalety

Uproszczenie sieci, Duża żywotność sieci, Sterowanie pro gramowe W sieci,- Przepustowo ść ha żądani e

|

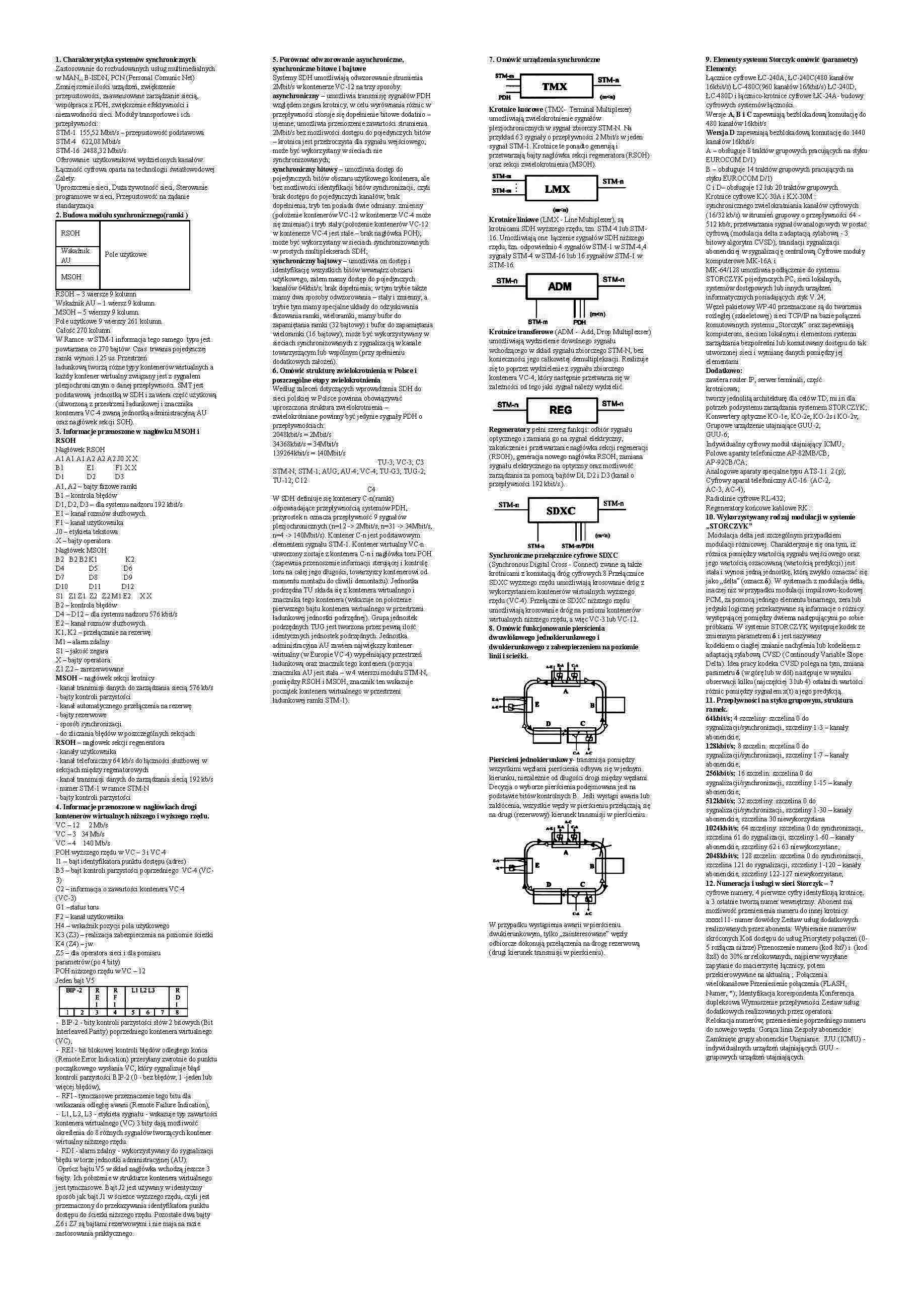

standaryzacja 2. Budowa modułu synchronicznego(ramki) | |

|

RSOH |

Pole użytkow?e |

|

Wskaźnik AU | |

|

MSOH | |

|

RSOH - 3 wiersze 9 kolumn Wskaźnik AU - 1 wiersz 9 kdumn MSOH - 5 wierszy 9 kdumn P ol e użytkowe 9 wi erszy 261 kolumn | |

Całość 270 kolumn W Ramce w STM-l informacja tego samego typu jest powtarzana co 270 bajtów? Czas trwania pojedynczej ramki wynosi 125 us. Przestrzeń ładunkowy tworzą różne typykontener ów wirtualnych a każdy kontener wirtualny związany j est z sygnałem plezjochrcnicznym o danej przepływności. SMTjest podstawową jednostką w SDH i zawiera część użytkową (utworzoną z przestrzeni ładunkcwej i znacznika kontenera VC -4 zwaną jednostką administracyjną AU otazna$ów?eksekgi SOH).

3. Informacje przenoszone w nagłówku M SOH i RSOH

Nagłówek RSOH

mi dż

A1,A2 - bajty fazcrwe ramki BI - kontrolabłędów

Dl, D2, D3- dla systemu nadzoru 192 kbit/s

E l - kanał rozmów służbowych

F1 - kanał użytkownika

JO - etyki eta tekstowa

X-baj ty operatora

Nagłówek MSOH

|

B2 |

B2B2K1 |

K2 |

|

D4 |

D5 |

D6 |

|

D7 |

DS |

D9 |

|

DI0 |

Dli |

D12 |

|

SI |

Z1Z1 Z2 Z2M1E2 | |

B2 - kontrola błędów

D4 - D12 - dla systemu nadzoru 576 kbit/s

E2- kanał rozmów służbowych

KI, K2 -przełączanie na rezerwę

Ml - alarmzdalny

SI - jakośćzegara

X - bajty operatora

Z1 Z2 - zarezerwowane

MSOH - nagłówek sekcji krotnicy

- kanał transmisji danych do zarządzania siecią 576 kb/s

- bajty kontroli parzystości

- kanał automatycznego przełączenia na rezerwę

- bajty rezerwowe

- sposób synchronizacji

- do zliczania błędów' w? po Szczególnych sekcjach RSOH - nagłówek sekcji regeneratora

- kanały użytkownika

- kanał tel efoni czny64 kb/s do łączno ści służb owej w s ekcj ach mi ędzy regenator owy ch

- kanał transmisji danych do zarządzania siecią 192 kb/s

- numer STM-l w?’ramce STM-N

- bajty kontroli parzystości

4. Informacje przenoszone w nagłówkach drogi kontenerów wirtualnyc h niższego i wyższego rzędu. VC -12 2 Mb/s

VC -3 34 Mb/s VC -4 140 Mb/s

POHwyższego rzędu w.VC - 3 i VC A II — bajt identyfikatora punktu dostępu (adres)

B 3 —bajt kontroli parzystości p oprzedniego VC4 (VC-

|ś

C2 -informacja o zawartości kontenera VC4 (VC-3)

G1 -status toru

5. Porównać odwzorowanie asynchroniczne, synchroniczne bitowe i bajtowe

Systemy ŚDH umożliwiają odwzorowanie strumienia 2MbiVs wkontenerze VĆ -12 na trzy sposoby: asynchroniczny - umożliwia trarismisję sygnał ów? PDH względem ze gira krotnicy, w celu wyrównania różnic w przepływności stosuje się dopełnienie bitow?e dodatnio -ujemne; umożliwia przenoszenie zawartości strumienia 2Mbit/s beż możliwości dostępu do pojedynczych bitów -krotni ca jest przeźroczysta dla sygnału w?ęjściowego; może być wykorzystany wsiedadi nie synchronizowanych;

synchroniczny bitowy - umożliwia dostęp do pojedynczych bitów obszaru użytkowego kontenera, ale bez możliwości identyfikacji bitów? synchronizacji, czyli brak dostępu do pojedynczych kanałów? brak dopdnienia; tryb ten posiada dwie odmiany: zmienny (położenie kontenerów?VC -12 wkontenerze VC-4 maże się zmieniać) i tryb stały(położenie kontenerów? VC-12 wkontenerze VC-4 jest stałe-brak nagłówka POH); może być wykorzystany w Sieciach synchronizowanych w prostych multiplekserach SDH; synchroniczny bajtowy - umożliwia on dostęp i identyfikacj ę w?szystkich bitów? wewnątrz obszaru użytkowego, zatem mamy dostęp do pojedynczych kanałów 64kbit/s; brak dopełnienia; wtym trybie także mamy dwa sposoby odwzorowania - stały i zmienny; a trybie tym mamy specjalne układy do odzyskiwania fezowania ranki, wiełoramki, mamy bufor do zapamiętania tamki (32 bajtowy) i bufor do zapamiętania wiełoramki (16 bajtowy); może być w?ykorzystywąny w? sieciach synchronizowanych z sygnalizacją w kamie towarzyszącym lub wspólnym (przy spełnieniu dodatkowych założeń).

6. Omówić struktura zwielokrotnienia w Polsce i poszczególne etapy zwielokrotnienia

Według zaleceń dotyczących wyprowadzenia SDH do sieti.polskięj w? Polsce powinna obowiązywać uproszczona struktura zwielokrotnienia -zwielokrotniane powinny być j edynie sygpały PDH o przepływno śdach:

2048kbit/s = 2Mbit/s 34368kbit/s = 34Mbit/s 139264kbit/s = 140Mbit/s

TU-3; VC-3; C3

STM-N; STM-l; AUG; AU-4; VC-4; TU-G3; TUG-2; TU-12; C12

C4

W SDH definiuje się kontenery C^n(ramki) odpowiadające przej^ywnością systemów PDH, przyrostek n oznacza przepływność 9 sygiałów plezj o chronicznych (n=l 2 ■-> 2Mbit/s, n=31 -> 34Mbit/s, n=4 -> 140Mbit/s). Kontener C-n jest podstawowym elementem sygnału STM-l. Kontener wirtualny VC-n utw?orzony z ostaj e z kontenera C-n i mrówka toru POH (zapewnia przenoszenie informacji sterującej i kontrolę toru na całej jego długości, towarzyszy kontenerowi od momentu montażu do chwili demontażu). Jednostka podrzędna TU składa się z kontenera wirtualnego i znacznika tego kontenera(w?skazuje on.położenie pierwszego bajtu kontenera wirtualnego w przestrzeni ładunkow?ej jednostki podrzędnej). Grupa jednostek podrzędnych TUG jesttw?orzona przezpew?rą ilość, identycznych jednostek podrzędnych; Jednostka administracyjna AU zawiera największy kontener wirtualny (w Europie VC -4) wypełniający przestrzeń ładunkową oraz znacznik tego kontenera (pozycja znacznika AU jest stała - w.4 wierszu modułu STM-N, pomiędzy RSOH i M SOH, znacznik ten wskazuje początek kontenera wirtualnego w? przestrzeni !adunkow?ej ramki STM-l).

7. Omówić urządzenia synchroniczne

STM-i*

(orca)

Krotnice końcowe (TMX- Terminal Multiplexer) umożliwiają zwielokrotnienie sygnałów plezj ochronicznych w sygnał zbiorczy STM-N. Na przykład 63 sygnały o przepływności 2 Mbit/S w jeden sygpał STM-l . Krotnice te ponadto generują i przetwarzają bajty nagłówka sekcji regeneratora (RSOH) oraz sekgi zwielokrotnienia (MSOH).

STM-i*

STM-n

(■<")

Krotnice liniowe (LMX -LineMultiplexer), są krotnicami SDH wyższego rzędu, tzn. STM4 ,lub:STM-16. Umożliwiają one łączenie sygnałów SDH niższego rzędu,tzn. odpowiednio4 sygnałówSTM-1 wSTM4,4 sygnały STIvI-4 w?STM-l 6 lub 16 sygnałów? STM-l w? STM-l 6.

STM-fl

STM-n

STM-m PDH

Krotnice transferowe (ADM - Add, Drop Multiplekser) umożliwiają wydzielenie dow?dnego sygnału w?chodzącego w skład sygnału zbiorczego STM-N, bez konieczności jego całkowitą demultipleksacji. Realizuje się to poprzez wydziedenie z sygnału zbiorczego kontenera VC-4, który następnie przetwarza się w zależności od tego jaki sygjiał należy wydzielić.

STM-n

STM-n

Regeneratory pełni szereg funkcji: odbiór sygnału optycznego i zamiana gó na sygnał elektryczny, zakończenie! przetwarzani enagłówka sekcji regeneracji (RSOH), generacja nowego nagłówka RSOH, zamiana sygnału elektrycznego na optyczny oraz możliwość, zarządzania za pomocą bajtów Dl, D2 i D3 (kanał o przepływnoś d 19 2 kbit/s.)..

STM-m

STM-n

(m<n)

STM-tt STM-m^PDH

Synchroniczne przełącznice cyfrowe SDXC

(Synchronous Digital Cross - Connect) zwane są także krotnicami z komutacją dróg cyfrowych.3 Przełącznice SDXC wyższego rzędu umożliwiają krosowanie dróg z w?ykorzystaniem kontenerów? wirtualnych wyższego rzędu (V C -4). Przełą czni ce SDXC niższego rzędu umożliwiają kr oso woni e dróg na poziomi kontenerów wirtualnych niższego rzędu, a więc VC-3 lub VC-12.

S. Omówić funkcjonowanie pierścienia dwruwfokowego jednokierunkowego i dwukierunkowego z zabezpieczeniem na poziomie linii i ścieżki.

Pierścieni jednokierunkowy- transmisja pomiędzy W?szystkimi węzłami pierśdenia odbywa się wrednym kierunku, niezależnie od długośd drogi między węzłami. Decyzja o wyborze pierśdeniapodejmowana jest na p odstawie bitów kontrdnych B. Jeśli wystąpi awarialub; zakłócenia, wszystkie w?ęzły w pierśdeniu przełączają się na drugi (rezerwowy) kierunek transmisji w pierśdeniu

V 1V

F 2 - kanał użytkownika

H4 - wskaźnikpozycji pola użytkowego

K3 (Z3) - realizacja zabezpieczenia na poziomie ścieżki

K4 (Z4) -jw.

Z5-.dla operatora sieci i dla pomiaru parametrów?: (pó 4 bity)

POH niższego rzędu wVC - 12 Jeden bajt V5

W przypadku wystąpienia awarii w?pierśdeniu dw?ukierunkowym, tylko „zainteresowane” węzły odbiorcze dokonują przełączenia na drogę rezerwową (drugi kierunek transmisji w pierśdeniu).

|

BIP-2 |

R E |

R F I |

LI L2 L3 |

R D |

|

1 i 2, |

3 |

4 |

51 61 7 |

8 |

- BIP-2 - bity kontroli parzystości słów2 bitowych (Bit Interleaved Parity) poprzedniego kontenera wirtualnego

(VG),

- REI - bit blokowej kontroli błędów odległego końca (RenioteError Indication) przesyłany zwrotnie do punktu p oczątkowego wysłania V C, który sygnalizuj e błąd kontroli parzystości BP-2 (0 - bez błędów?, 1 -jeden lub więcej błędów),

- RFI - tymczasowe przeznaczeni e tego bitu dla wskazania odległej awarii (RemoteFailure Indication),

- LI, L2, L3 - etykieta sygnału - wskazuje typ zawartości kontenera wirtualnego (VC) 3 bity dają możliwość określenia do 8 różnych sygnał ów? tworzących kontener wirtualny niższego rzędu.

- PJDI - alarm zdalny - wykorzystywany do sygnalizacji błędu wtórze jednostki administracyjnej (AU).

Oprócz baj tu V5 w skład nagłówka wehodzą j eszcze 3 bajty. Ich położenie w? strukturze kontenera wirtualnego j est tymczasowe. B ajt J2 jest używany w?identyczny sposób jak bajt J1 w ścieżce wyższego rzędu, czyli jest przeznaczony do przekazywania identyfikatora punktu dostępu do ścieżki niższego rzędu. Pozostałe dwa bajty Z6 i Z7. są bajtami rezerwowymi i nie maja na razi e zastosowania praktycznego.

9. Elementy systemu Storczyk omówić (parametry) Elementy:

Łącznice cyfrowe ŁC-240A, ŁC-240C(480 kandów lókbit/s) ŁC-480C(960 kanałów? ló/kbit/s) ŁC -240D, ŁC-430Di łącznico-krptnice cyfrowe.ŁK -24A- budowy cyftowych systemów łączno śd.

Wersje A, B i C zapewniają bezblokadową komutację do 480 kanałów 16kbit/s.

Wersja D zapewniają bezblokadową komutacj ę dó 1440 kanał ów? lókbit/s

A - obsługaje 8 traktów grupowych pracujących na styku EUROCOMD/1)

B - obsługuje 14 traktów grupowych pracujących na stjku EUROCOMD/1)

C i D- obsługuje 12 lub 20 traktów grupowych Krotnice cyfroweKX-30A i KX-30M : synchronicznego zw?ielokratniariia kanałów cyfrowych (16/32 kb/s) w strumień grupowy o ptzepływnośd 64 -.512 kb/s; przetw?arzania sygnał ów?analogowych w postać, cyfrową (modulacja delta z adaptacją sylabową - 3 bitowy algorytm CV SD); translacji sygnalizagi abonendrig wsygnalizagę centralową Cyfrowe moduły komputerow?eMK-16A i MK-64/128 umożliwia podłączenie do systemu STORCZYK pojedynczych PC, sied lokalnych, systemów dostępowych lub innych urządzeń informatycznych po siadających styk V.24;

Węzeł pakietowy WP-40 przeznaczane są do tw?orzenia rozle^ęj (szkieletow?ęj) sied TCP/P na baziepołączeń komutowanych systemu „Storczyk” oraz zapewniają komputerom, Siedam lokalnymi elementom systemu zarządania bezpośredni lub komutowany dostępu do tak utworzonej sied i wymianę danych pomiędzy jej elementami Dodatkowo:

zaw?i era router IP, serw?er terminali, część krotni cowa;

tworzy jednolitą architekturę dla cdów?TD, mi,in dla potrzeb podsystemu^r^dzania systemem STORCZYK; Konw?ertery optyczne KO-le, KO-2e, KO-2s i KO-2w, Grupow?e urządzenie utajniające GUU -2,

GUU-6;

Indywidualny cyfrowy moduł utajniający ICMU;

Polowe aparaty telefoniczne AP-82MB7CB, AP-92CB/CA;

Analogowe aparaty specjalne typu ATS-l i 2 (p); Cyfrowy aparat telefoniczny AC -16 (AC-2,

AC-3, AC-4),

Radidinie cyfrowe RL-432;

Re generatory końcow?e kablowe RK :

10. Wykorzystywany rodzaj modulacji w systemie „STORCZYK”

Mo dulacja delta j est szcze gólnym przypadki em modulacji różnicowej. Charakteryzuje się ona tym, iż. różnica pomiędzy wartośdą sygnału w?ejśa ow?ego oraz jego wartośdą oszacowaną (wartośdą predykcji))est stała i wynosi j edną jednostkę, którą zwykło oznaczać się jako „delta” (oznacz.8), W systemaćhz modulacja delta, inaczej niż wprzypadku modulacji impuls owo-ko dow?ej PCM, za pomocą j ednego elementu binarnego, zera lub jedynki logicznej przekazywane są informacje o różnicy występującej pomiędzy dwiema następującymi po sobie próbkami. W systemie STORCZYK występuje ko dek ze zmi ennym parametrem 8 i j est nazywany kodekiem o dagłęj zmianie nachylenia lub kodekiem z adaptacją sylab ową CVSD (Continously Yariable Slope Delta). Idea pracy kodeka C VSD polega na tym, zmiana parametru 8 (w górę lub w dół) następuj e w wyniku obserwacji kilku(najczęśdęj 3lub4) ostatnich wartóśd różnic pomiędzy syg^em^t) aj ego predykcją.

11. Przepływności na styku grupowym, struktura ramek.

64khit/s; 4 szczeliny: szczelina 0 do sygnalizacji/synchromzacji, szczdiny 1 -3. - kanały abonenckie;

128kbit/s; 3 szczelin: szczelina 0 do sygnali.zacji/synchronizacji, szczeliny 1 -7 - kanały abonenckie;

256kbit/s; 16 szczelin: szczelina 0 do sygnalizacji/synchronizacji, szczdiny 1 -15 - kanały abonenckie;

512W)it/s; 32 szczeliny szczelina 0 do sygnalizacji/synchronizacji, szczdiny 1 -30-kanały abonenckie, szczdina 30 niew^orzystana 1024khit/s; 64 szczeliny szczdina O do; synchronizacji, szczdina 61 do sygnalizacji, szczeliny 1 -60 - kanały abonenckie, szczdiny 62 i 63 niewykorzystane; 2048fo)it/s; 128 szczelin: szczelina 0 do synchronizacji, szczdina 121 do sygnalizacji, szczeliny 1 -120 - kanały abonenckią szczdiny 122-127 niewykorzystane;

12. Numeracja i usługi w sieci Storczyk - 7 cyfrowe numery, 4 pierwsze cyfry identyfikują krotnicę, a 3 ostatnie tworzą numer wewnętrzny. Abonent ma możliwość przeniesienia numeru do innej.krotnicy. xxxxl U - numer dowfodcy Zestaw usług dodatkowych realizowanych przez abonenta: Wybieranie numerów? skróconych Kod dostępu do usług Priorytety połączeń (0-5 rozłącza niższe) Przenoszenie numeru (kod 8x7) i (kod 3x8) do 30%nrrdokowanych, naj pi erw wy sykane zapytanie do maderzystęj łącznicy, potem przekierowywane na aktualną ; Połączenia w?ielokanałow?e Przeniesienie połączenia (FLASH, Numer, *); Identyfikacja korespondenta Konferencja dupleksowa Wymuszenie przepływności Zestaw usług dodatkowych realizowanych przez, operatora:

Rei akacja numerów, przeniesienie poprzedniego numeru do nowego węzła Gorąca linia Zespoły abonenckie. Zamknięte grupy abonenckie Utajnianie; IUU (ICMU) -indywidualnych urządzeń utajniających GUU -grupcwych urządzeń utajniających.

Wyszukiwarka

Podobne podstrony:

Ściąga SDH by KwaseK Page 1 1. Charakterystyka systemów synchronicznych Zasto

Ściąga SDH by KwaseK Page 2 LMX ADM STM-n ‘t r "4^

Podstawowa charakterystyka systemów wbudowanych• Zastosowanie systemów wbudowanych■

Podstawowa charakterystyka systemów wbudowanych• Zastosowania wymagające uwzględnienia upływu

1 2 6 Oznaczenia literowe charakteryzujące materiał dodatkowy zastosowany do wykonania złącza

Cechy charakterystyczne systemów wbudowanych • Dopasowanie poziomu rozbudowania do

więcej podobnych podstron