3

assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml

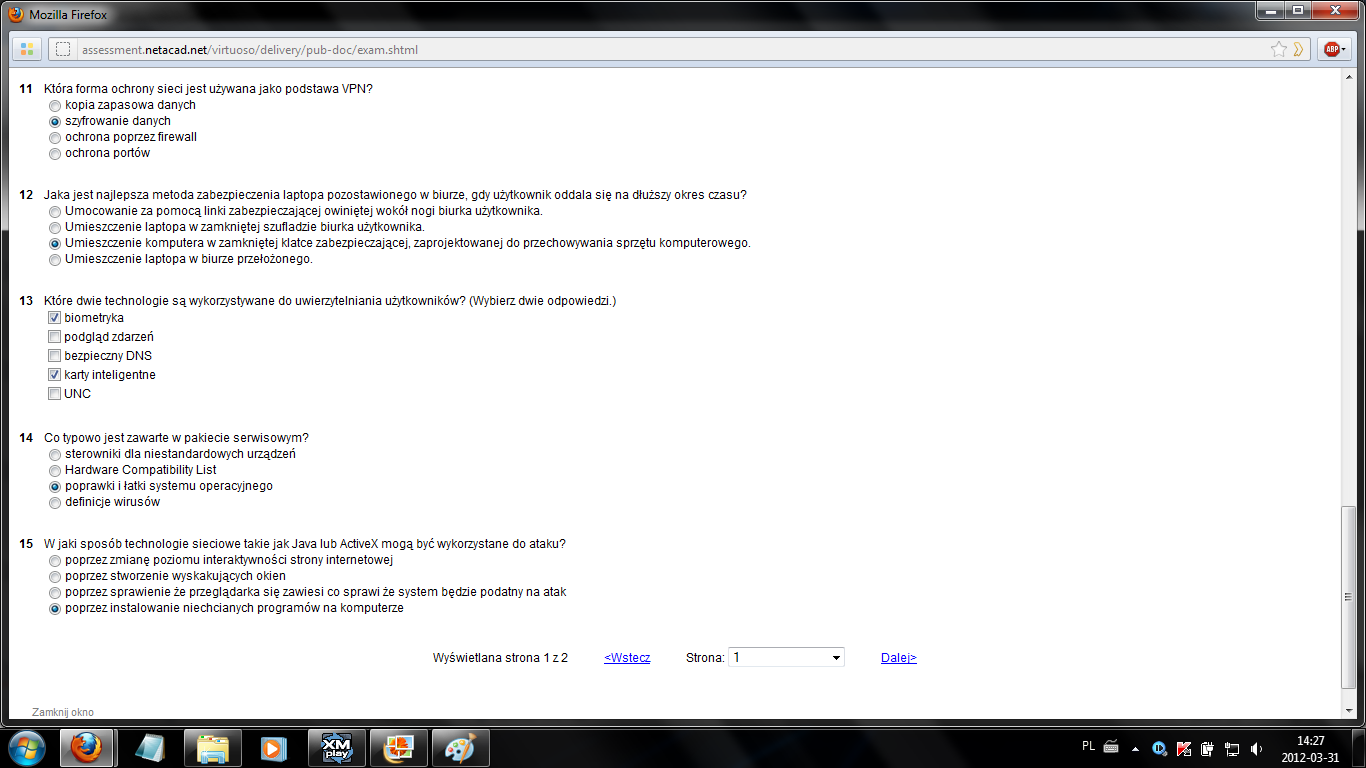

11

Która forma ochrony sieci jest używana jako podstawa VPN?

kopia zapasowa danych o szyfrowanie danych ochrona poprzezfirewall ochrona portów

12 Jaka jest najlepsza metoda zabezpieczenia laptopa pozostawionego w biurze, gdy użytkownik oddala się na dłuższy okres czasu? Umocowanie za pomocą, linki zabezpieczającej owiniętej wokół nogi biurka użytkownika.

Umieszczenie laptopa w zamkniętej szufladzie biurka użytkownika, o Umieszczenie komputera w zamkniętej klatce zabezpieczającej, zaprojektowanej do przechowywania sprzętu komputerowego. Umieszczenie laptopa w biurze przełożonego.

13 Które dwie technologie sa. wykorzystywane do uwierzytelniania użytkowników? (Wybierz dwie odpowiedzi.) 0 biometryka podgląd zdarzeń ' bezpieczny DNS 0 karty inteligentne O UNC

14 Co typowo jest zawarte w pakiecie serwisowym?

sterowniki dla niestandardowych urządzeń Hardware Compatibility List o poprawki i łatki systemu operacyjnego definicje wirusów

15 W jaki sposób technologie sieciowe takie jak Java lub ActiveX mogą. być wykorzystane do ataku?

poprzezzmianę poziomu interaktywności strony internetowej poprzez stworzenie wyskakujących okien

poprzez sprawienie że przeglądarka się zawiesi co sprawi że system będzie podatny na atak o poprzez instalowanie niechcianych programów na komputerze

Wyświetlana strona 1 z 2 <Wstecz Strona: 1 ▼ Dalei>

Zamknij okno

14:27

2012-03-31

Wyszukiwarka

Podobne podstrony:

Mozilla Firefox assessment.netacad.net.Virtuoso/delivery/pub-doc. exam.shtml 0 Jeżeli RouterB otrzym

http://assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 21 The output of the Router# sh

Mozilla Firefox 3> assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przejdź do procesu

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przyjrzyj się

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Które interfejsy na

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml 16 C#show ip interface

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 0 Jeżeli RouterB otrzy

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml 12

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 19 Wyniki wykonania

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtmlPrzejdź do procesu

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Jakie wydarzenia będą.

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml W;MWIMVn.^W,.

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtmlPrzejdź do procesu

□ http://assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 16 An engineer creates a static

a x 3 Moziila Firefox □ http://assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml Close

1 5 Mozilla Firefox Q assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml H Pozostały czas:

więcej podobnych podstron