43444 szmidt tematy 11

IWK BRaUCIllii"'

Semestr zimowy

Wyższa Szkoła Informatyki Stosowanej i Zanudzania Wydział Informatyki

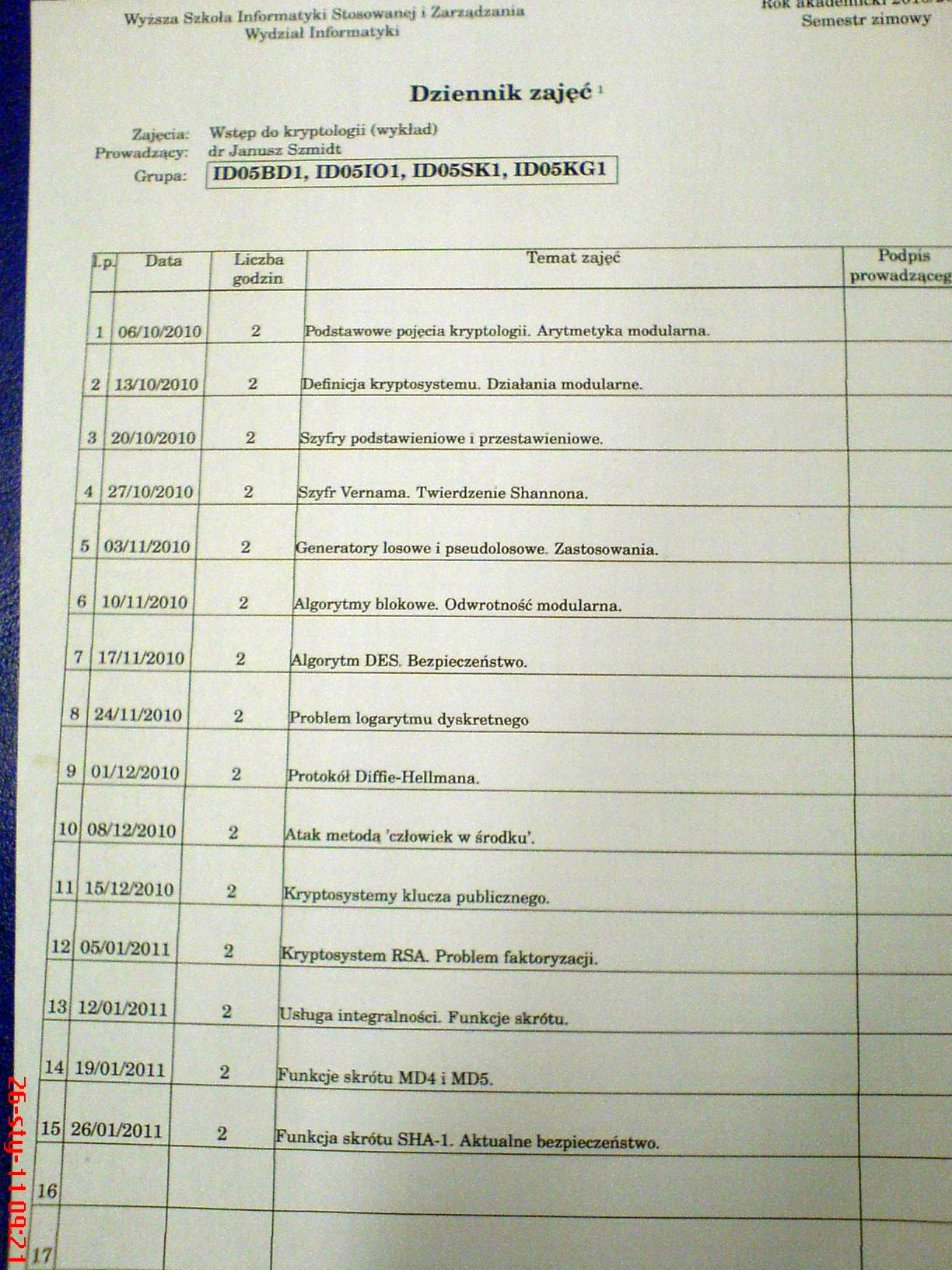

Dziennik zajęć1

Wstęp do krypto logu (wykład) dr Janusz Szmidt

Ząjęcia:

Prowadzący:

ID05BD1, ID05IO1, ID05SK1, ID05KG1

Grupa:

|

Data |

Liczba godzin |

Temat ząjęć |

Podpis prowadzące | |

|

1 l 1 |

06/10/2010 |

2 |

Odstawowe pojęcia kryptologii. Arytmetyka modularna. | |

|

2 |

13/10/2010 |

2 |

Definicja kryptosystemu. Działania modularne. | |

|

3 |

20/10/2010 |

2 |

Szyfry podstawieniowe i przestawieniowe. | |

|

4 i 5 |

27/10/2010 |

2 |

Szyfr Vernama. Twierdzenie Shannona. | |

|

03/11/2010 |

2 |

Generatory losowe i pseudolosowe. Zastosowania. | ||

|

6 |

10/11/2010 |

2 |

Algorytmy blokowe. Odwrotność modularna. | |

|

7 |

17/11/2010 |

2 |

Algorytm DES. Bezpieczeństwo. | |

|

8 |

24/11/2010 |

2 |

Problem logarytmu dyskretnego | |

|

9 |

01/12/2010 |

2 |

Protokół Diffie-Hellmana. | |

|

10 |

08/12/2010 |

2 |

Atak metoda 'człowiek w środku’. | |

|

11 |

15/12/2010 |

2 |

Kryptoaystemy klucza publicznego. | |

|

12 |

05/01/2011 |

2 |

Kryptoeystem RSA. Problem faktoryzacji. | |

|

13 |

12/01/2011 |

2 |

Usługa integralności Funkcje skrótu. | |

|

14 |

19/01/2011 |

2 |

Funkcje skrótu MD4 i MD5. | |

|

Ł 15 |

26/01/2011 |

2 |

Funkcja skrótu SHA-1. Aktualne bezpieczeństwo. | |

|

F 16 | ||||

|

IL |

Wyszukiwarka

Podobne podstrony:

Kolos poprawkowy semestr 1 2011-01-31 Wyższa Szkoła Informatyki Stosowanej i Zarządzania Wydział Inf

style JP 2002-11-21 v02. Socjologia, studia zaoczne, rok I semestr zimowy.Wstęp do informatyki: MS W

kolo1 (4) (imię nazwisko) grupa B Oceanografia Fizyczna 11 Licencjat Kolokwium w semestrze zimowym 1

III rok studiów - 2010/11 Nazwa przedmiotu Semestr zimowy Semestr letni W Ć K 1 S Forma Punkty

III rok studiów-2010/11 Nazwa przedmiotu Semestr zimowy Semestr

więcej podobnych podstron