376 377 (5)

376 Akademia sieci Cisco

Jedna z metod radzenia sobie z kolizjami polega tylko na ich wykrywaniu i zdefiniowaniu zestawu reguł mówiących jak sobie z nimi radzić, tak jak w sieci Ethernet. Inne metody obejmują techniki zapobiegania kolizji przez zezwolenie na transmisję poprzez wspólne medium tylko jednemu z komputerów. Jest to realizowane za pomocą specjalnego wzorca bitowego przypisanego komputerowi, zwanego znacznikiem (ang. token). Technika ta jest znana jako Token Ring lub FDDI.

Przenoszenie hitów w fizycznym medium

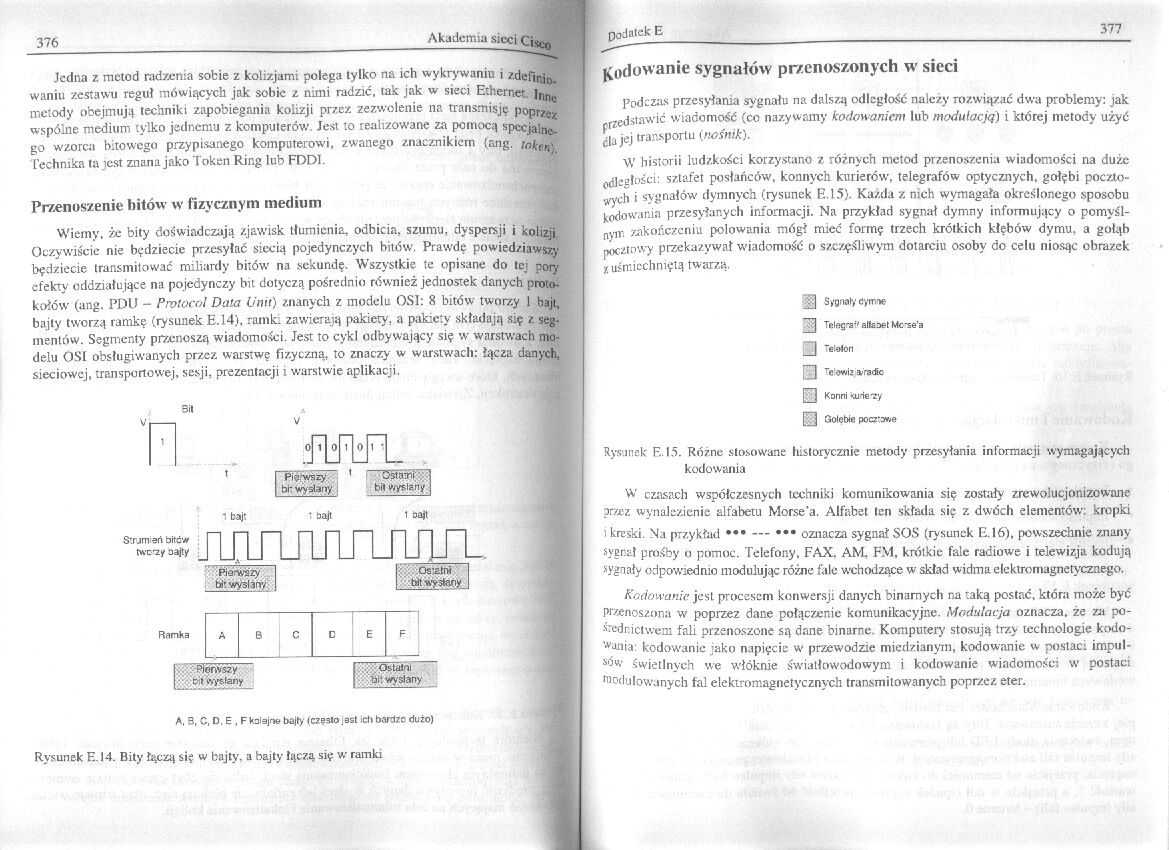

Wiemy, że bity doświadczają zjawisk tłumienia, odbicia, szumu, dyspersji i kolizji Oczywiście nie będziecie przesyłać siecią pojedynczych bitów. Prawdę powiedziawszy będziecie transmitować miliardy bitów na sekundę. Wszystkie te opisane do tej pory efekty oddziałujące na pojedynczy bit dotyczą pośrednio również jednostek danych protokołów (ang. PDU - Protocol Data Unit) znanych z modelu OSI: 8 bitów tworzy 1 bajt, bajty tworzą ramkę (rysunek E.14), ramk. zawierają pakiety, a pakiety składają się / segmentów. Segmenty przenoszą wiadomości. Jest to cykl odbywający się w warstwach modelu OSI obsługiwanych przez warstwę Fizyczną, to znaczy w warstwach: łącza danych, sieciowej, transportowej, sesji, prezentacji i warstwie aplikacji.

| bh wystany

Strjmań bitew twe 'Zł oajt/

A

V

^CTstairi bit wystany |

: aajt

1 o aj!

immuiruiiiTL.

|

Ranka |

A |

B |

C |

C |

E |

--1 F |

|

(*:•:. Piółwszy |

t&KMaint >titt wystany | |||||

A. 3, C, D. E , F kolejne bajty t często.sst ich bardzo dużo)

Rysunek E. 14. Bity łączą się w bajty, a bajty łączą się w ramki

Kodowanie sygnałów przenoszonych w sieci

Podczas przesyłania sygnału na dalszą odległość należy rozwiązać dwa problemy: jak przedstawić wiadomość (co nazywamy kodowaniem lub modulacją) i której metody użyć dla jej transportu {nośnik).

W historii ludzkości korzystano z różnych metod przenoszenia wiadomości na duże odległości: sztafet posłańców, konnych kurierów, telegrafów optycznych, gołębi pocztowych i sygnałów dymnych (rysunek E.15). Każda z nich wymagała określonego sposobu kodowania przesyłanych informacji. Na przykład sygnał dymny informujący o pomyślnym zakończeniu polowania mógł mieć formę trzech krótkich kłębów dymu, a gołąb pocztowy przekazywał wiadomość o szczęśliwym dotarciu osoby do celu niosąc obrazek 7. uśmiechniętą twarzą.

~£| S,-gnaty cym-w

Telegra-'allaDet Mc-se'a | "eiełon Te ewiz ^radie 3 Konni <urfe-zy m Golebie pocz*3v<e

Rysunek F.. 15. Różne stosowane historycznie metody przesyłania informacji wymagających kodowania

W czasach współczesnych techniki komunikowania się zostały zrewolucjonizowane przez wynalezienie alfabetu Morse’a. Alfabet ten składa się z dwóch elementów: kropki

i kreski. Na przykład --- ••• oznacza sygnał SOS (rysunek E.16), powszechnie znany sygnał prośby o pomoc. Telefony, FAX, AM, FM, krótkie fale radiowe i telewizja kodują sygnały odpowiednio modulując różne falc wchodzące w skład widma elektromagnetycznego.

Kodowanie jest procesem konwersji danych binarnych na taką postać, która może być przenoszona w poprzez dane połączenie komunikacyjne. Modulacja oznacza, że za pośrednictwem fali przenoszone są dane binarne. Komputery' stosują trzy technologie kodowania: kodowanie jako napięcie w przewodzie miedzianym, kodowanie w postaci impulsów świetlnych we włóknie światłowodowym i kodowanie wiadomości w postaci modulowanych fal elektromagnetycznych transmitowanych poprzez eter.

Wyszukiwarka

Podobne podstrony:

420 421 (6) 420 Akademia sieci Cisco światłowodowy jesi droższy, ale nie jest podatny na zakłócenia

56 57 (34) 56 Akademia sieci Cisco 56 Akademia sieci Cisco Pytania kontrolne 1. J

6 7 (23) 6 Akademia sieci Cisco Warstwa

62 63 (32) 62 Akademia sieci Cisco Standardy 10Base5 i lODasc 2 zapewniają dostęp co kilku stacji w

68 69 (29) 68 Akademia sieci Cisco Sieć WAN a carstwa fizyczna Warstwa fizyczna sieci WAN opisuje in

70 71 (30) 70 Akademia sieci Cisco ISDN ISDN jest zestawem cyfrowych usług, które

72 73 (27) 72 Akademia sieci Cisco 9. Które zdanie najlepiej opisuje protokół PPP?

28 29 (40) 28 Akademia sieci Cisco Podczas gdy sieć obsługuje użytkownika, zmienia się przepływ dany

290 291 (7) 290 Akademia sieci Cisco ■ spis interfejsów, ■ możli

306 307 (7) 306 Akademia sieci Cisco 2. Które zdanie najlepiej opisuje trasy staty

312 313 (7) 312 Akademia sieci Cisco Całe to wyposażenie i oprogramowanie pozwala administratorowi s

318 319 (6) 318 Akademia sieci Cisco - audyt funkcjonowania sieci pozwala śledzić

330 331 (5) 330 Akademia sieci Cisco ■ lut - stop metali, używany do łączenia metalowych elementów.

78 79 (28) 78 Akademia sieci Cisco prawej skrajnej pozycji. Wartość liczby otrzymujemy sumując potęg

8 9 (23) 8_Akademia sieci Cisco Pokazywanie elementów

84 85 (25) 84 Akademia sieci Cisco Tabela 5.1. Ostatni oktet w sieci klasy C. która ma osiem

86 87 (23) 86 Akademia sieci Cisco i jest wyrażona inko 11111111.11111111.11111110.00(X)0000. Dlateg

90 91 (22) 90 Akademia sieci Cisco ■ Ponieważ adresy IP tworzą s

96 97 (22) 96 Akademia sieci Cisco Nagłówek MAC Nagłówek IP

więcej podobnych podstron