82 83 (28)

82 Akademia sieci CisCl,

adresy IP. każdy adres podsieci jest unikatowy. Użycie podsieci nie wprowadza żadnych różnic z punktu widzenia świata zewnętrznego, natomiast jesi to dodatkowa struktur1, w firmie.

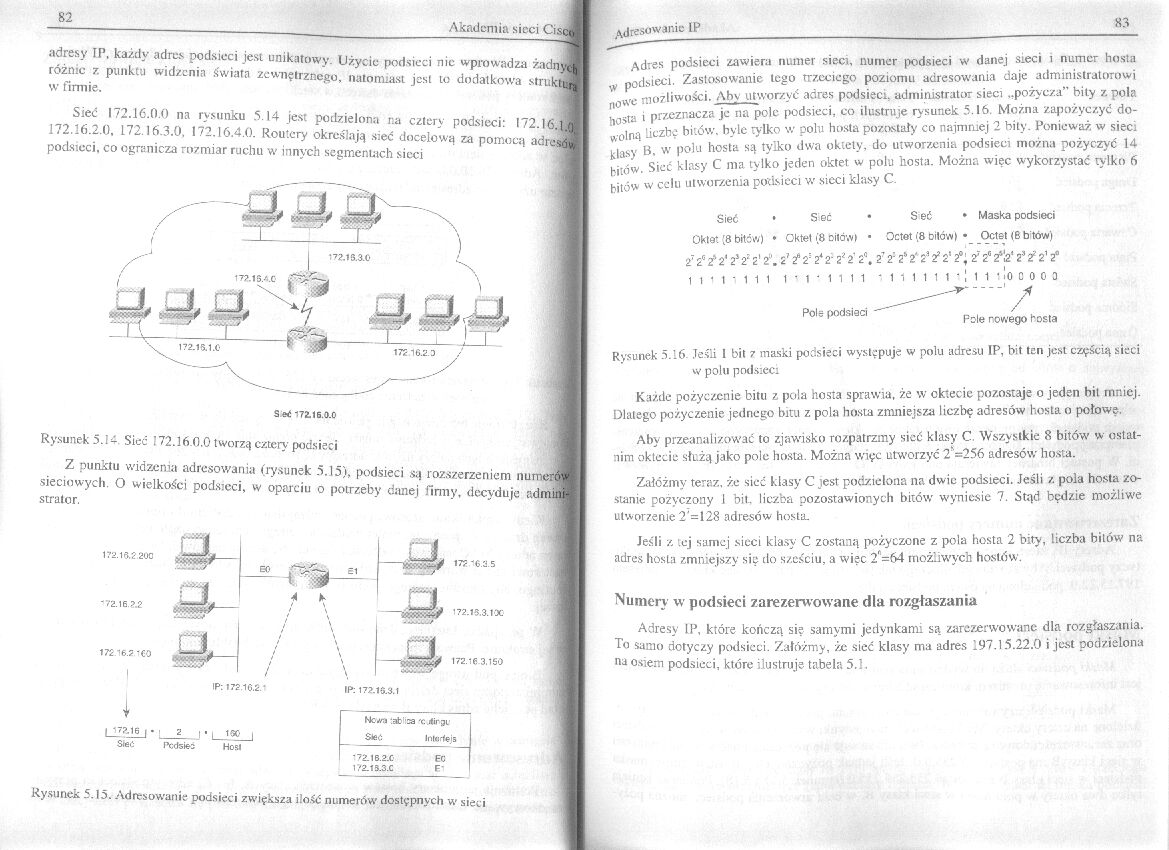

Sieć 172.16.0.0 na rysunku 5.14 jest podzielona na cztery podsieci: 172.16.1/j 172.16.2.0. 172.16.3.0. 172.16.4.0. Routery określają sieć docelową za pomocą adresów podsieci, co ogranicza rozmiar ruchu w innych segmentach sieci

S e* '72.16.0.0

Rysunek 5.14. Sieć 172.16 0.0 tworzą cztery podsieci

Z punktu widzenia adresowania (rysunek 5.15), podsieci są rozszerzeniem numerów sieciowych. O wielkości podsieci, w oparciu o potrzeby danej firmy, decyduje administrator.

172.13.2 2UC

172 '6.2 *C0

172 '6 2 5

172.15.3. IX

172.16 3.150

IP; 172.16.2.1

I

i 172,16 | • _2_ | • ,_190_

Stać Ptdsie; Ho sl

IP: 172.10.3.1

|

Nc#a :ato’:sa 'C 4<r;ji | |

|

Sao |

lnt«<1«'S |

|

'72.16.2X |

ec |

|

1?2.1&3.C |

El |

Rysunek 5.15. Adresowanie podsieci zwiększa ilość numerów' dostępnych w sieci

Adres podsieci zawiera numer sieci, numer podsieci w danej sieci i numer ho sta

w podsieci. Zastosowanie tego trzeciego poziomu adresowania daje administratorowi nowe możliwości. Aby utworzyć adres podsieci, administrator sieci ..pożycza” bity z pola hasta i przeznacza je na pole podsieci, co ilustruje rysunek 5.16. Można zapożyczyć dowolną Liczbę bitów, byle tylko w polu hosta pozostały co najmniej 2 bity. Ponieważ w sieci klasy B. w polu hosta są tylko dwa oktety, do utworzenia podsieci można pożyczyć 14 bitów. Sieć klasy C ma tylko jeden oktet w polu hosta. Można więc wykorzystać tylko 6 bitów w celu utworzenia podsieci w sieci klasy C.

Sieć • S eć • S eć • Maska podsieci Ok lat {8 bitów) • Oktet (8 bilowi • Octet (8 bitów) • Octet <8 b tow)

2t 2° 12* 2ł i 2' 2;'. ł 12l 2* 2‘ 2l? 2 2C. 2 2$ ii'i 2X 2°; i 26 2^2* 2*2? 2'?

1 i 1 i *. 1 1 i i ’ i * i 1 i 1 * i 1 i t i t •! i 1 t !o c o o 3

Pele nowego fos ta

Pole podsieci

Rysunek 5.16. Jeśli I bit 7 maski podsieci występuje w polu adresu IP, bit ten jest częścią sieci w polu podsieci

Każde pożyczenie bitu z pola hosta sprawia, że w oktecie pozostaje o jeden bit mniej. Dlatego pożyczenie jednego bitu z pola hosta zmniejsza liczbę adresów hosta o połowę.

Aby przeanalizować to zjawisko rozpatrzmy sieć klasy C Wszystkie 8 bitów' w ostatnim oktecie służą jako pole hosta. Można więc utworzyć 2‘=256 adresów hosta.

Załóżmy teraz, że sieć klasy C jest podzielona na dwie podsieci. Jeśli z pola hosta zostanie pożyczony I bit, liczba pozostawionych bitów wyniesie 7. Stąd będzie możliwe utworzenie 2'=128 adresów hosta.

Jeśli /. ej samej sieci klasy C zostaną pożyczone z pola hosta 2 bity, liczba bitów na adres hosta zmniejszy się do sześciu, a więc 2'=64 możliwych hostów.

Numery w podsieci zarezerwowane dla rozgłaszania

Adresy IP, które kończą się samymi jedynkami są zarezerwowane dla rozgłaszania. To samo dotyczy podsieci. Załóżmy, żc sieć klasy ma adres 197.15.22.0 i jest podzielona na osiem podsieci, które ilustruje tabela 5.1.

72.16,2.2

Wyszukiwarka

Podobne podstrony:

76 77 (28) 76 Akademia sieci Cisc<

74 75 (28) 74 Akademia sieci Cisc Ogólne charakterystyki adresowania W rozdziale 2 ..Warstwa fizyczn

78 79 (28) 78 Akademia sieci Cisco prawej skrajnej pozycji. Wartość liczby otrzymujemy sumując potęg

80 81 (28) 80 Akademia sieci CiscoZarezerwowane klasy sieci Dotychczas omawiane były ir/.y klasy sie

276 277 (8) 276 Akademia sieci Clsc0Adresowanie TCP/IP W środowisku TCP/IP stacje końcowe komunikują

280 281 (8) 280 Akademia sieci Cj,;< Polecenie ip host tworzy statyczny związek

88 89 (23) 88 Akademia sieci CiscoTabela .5.2. Siec klasy B z. podziałem na podsieci Liczba bitów &n

strona028 28 2. ZNORMALIZOWANE ELEMENTY RYSUNKU TECHNICZNEGO2.6. Tabliczki rysunkowe Każdy rysunek t

strona028 28 2. ZNORMALIZOWANE ELEMENTY RYSUNKU TECHNICZNEGO2.6. Tabliczki rysunkowe Każdy rysunek t

77971 P1010275 (2) Szkolenie należy wpisać do indeksu na stronie PRAKTYK tj. strona 82 83 W kolumnie

P1010278 (2) Szkolenie należy wpisać do indeksu na stronie PRAKTYK tj. strona 82 / 83 W kolumnie: Ro

28 29 (40) 28 Akademia sieci Cisco Podczas gdy sieć obsługuje użytkownika, zmienia się przepływ dany

82 ? ne sieci zostały pogryzione. Za trzecim razem udało się je z wielkim trudem wyciągnąć. Znajdow

90 91 (22) 90 Akademia sieci Cisco ■ Ponieważ adresy IP tworzą s

więcej podobnych podstron