1419576494

Marek Pyka

ITA-108 Technologie sieciowe

Moduł I

Wprowadzenie do sieci komputerowych

Pierścień

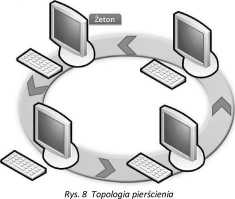

Topologia, która obecnie jest już wycofywana z sieci przedsiębiorstw lecz nadal popularna u dużych dostawców sieciowych. W topologii pierścienia komputery połączone są w zamkniętej pętli, w której sygnał wędruje od komputera do komputera. Każdy komputer pełni rolę wzmacniaka regenerującego sygnał i wysyłającego go do następnego komputera. Przekazywanie sygnału odbywa się na podstawie własności żetonu dostępowego. Żeton dostępu jest określoną sekwencją bitów zawierających informację kontrolną i w każdej sieci pierścienia może istnieć wyłącznie jeden taki żeton. Komputer nadający pakiety usuwa żeton z pierścienia i rozpoczyna nadawanie. Każdy komputer przekazuje dane dalej, dopóki nie zostanie znaleziony komputer, do którego pakiet jest adresowany. Następnie komputer odbierający wysyła komunikat do komputera wysyłającego o odebraniu danych. Po weryfikacji, komputer wysyłający tworzy nowy żeton dostępu i przekazuje go do sieci.

Zaletą topologii pierścienia jest lepsza metoda zarządzania ruchem w sieci i zmniejszony poziom zakłóceń. W topologii tej nie występują kolizje. Wadą tej topologii jest to, że w danym momencie może nadawać tylko jeden komputer. Dodatkowo topologie pierścienia są zwykle droższe od innych topologii. Schemat topologii pierścienia został zaprezentowany na Rys. 8.

Topologia pełnych połączeń

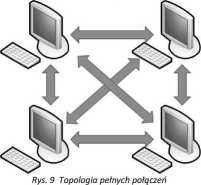

Topologia siatki lub kratownicy jest obecnie najbardziej odporną na awarię topologia sieciową. W topologii tej komputery są połączone każdy z każdym za pomocą oddzielnego okablowania dzięki czemu istnieją dodatkowe ścieżki połączeń sieciowych zapewniające ciągłość działania sieci w sytuacji awaryjnej. Ponieważ istnienie wielu dodatkowych ścieżek sieciowych wymaga więcej okablowania niż w przypadku innych topologii, topologia ta jest bardziej kosztowna. Schemat topologii pełnych połączeń został przedstawiony na Rys. 9.

Strona 11/21

Wyszukiwarka

Podobne podstrony:

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowychPrzygotowanie

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych informacje na te

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych _°E!°1 Rys. 1

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych Standardy

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych pod wieloma

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych •

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych •

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych pierścień -

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych Topologia

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowych Ethernet Etherne

Marek Pyka ITA-108 Technologie sieciowe Moduł I Wprowadzenie do sieci komputerowychInformacje o

Marek Pyka Moduł 0 wersja 1.1 ITA-108 Technologie sieciowe Moduł 11 Protokoły

Marek Pyka Moduł 0 wersja 1.1 ITA-108 Technologie sieciowe ©2008 Marek Pyka. Autor udziela prawa do

Marek Pyka Moduł 0 wersja 1.1 ITA-108 Technologie siecioweInformacje o kursie Opis kursu Niniejszy k

Marek Pyka Moduł 0 wersja 1.1 ITA-108 Technologie siecioweZakres tematyczny kursu Opis modułów W Tab

ITA-108 Technologie sieciowe Marek PykaModuł I Wersja 1.5Wprowadzenie do sieci komputerowych Spis

Spis treści Wprowadzenie i Moduł I - Wprowadzenie do sieci komputerowych

Spis treści Blok 1/ Moduł 1 Wprowadzenie do metodologii badań w naukach o

Moduł 1 Wprowadzenie do metodologii badań w naukach o zarządzaniu Materiał w pierwszym module tematy

więcej podobnych podstron