8299307999

186

Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych

• dane finny m.in. dane przechowywane w systemach baz danych, użytkowników i osób uprzywilejowanych,

• sprzęt komputerowy (m.in. zasoby dyskowe, urządzenia sieciowe),

• oprogramowanie i dokumentacja.

Wartość zasobów wypracowanych w finnie np. wszelkie dane o klientach i transakcjach, wycenia się według możliwych strat, jakie można osiągnąć podczas ich utraty, lub według kosztów ich ponownego odtworzenia. Natomiast wartość zasobów1 materialnych, które podlegają ochronie można oszacować według kosztów poniesionych inwestycji.

Zagrożenie jest to potencjalna przyczyna niepożądanego zdarzenia, który może spowodować szkodę dla systemu bezpieczeństwa, lub samej instytucji wykorzystując istniejącą podatność zasobów.

Zagrożenia mogą być spowodowane czynnikiem ludzkim (przypadkowo lub rozmyślnie), lub czynnikami naturalnymi.

Na bezpieczeństwo informacji wpływają razem trzy główne cele: poufność, integralność i dostęp-ność.2

1) Poufności - czyli ochrony informacji przed nieautoryzowanym dostępem,

2) Integralności - czyli ochrony przed nieautoryzowaną modyfikacją,

3) Dostępności - czyli gwarancji uprawnionego dostępu do informacji.

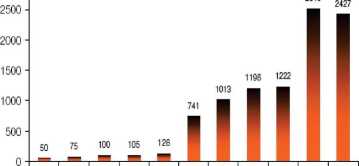

Liczba incydentów 1996-2006

3000-1

1996 1997 1998 1999 2000 2001 2002 2003 2004 2005 2006

Rysunek 1. Liczba incydentów zgłaszanych do CERT Polska w latach 1996-2006

Źródło: CERT Polska, Raport 2006, s. 15. [dostąp: 4 czerwca 2007]

Dostępny w World Wide Web: http://www.cert.pl/PDF/Raport_CP_2006.pdf.

2 Mikę Horton, Clinton Mtigge, Bezpieczne sieci. Translator, 2004, s.7.

Wyszukiwarka

Podobne podstrony:

194 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych Na

188 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych malnego

192 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych Jakiego

190 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów

ANALIZA ZABEZPIECZEŃ SYSTEMÓW INFORMATYCZNYCH MAŁGORZATA ZAJDEL, MAŁGORZATA

Najczęstsze przyczyny niewłaściwego zabezpieczenia p

Proces projektowania logicznego E Stemposz. Analiza i Projektowanie Systemów Informatycznych, Wykład

Bezpieczeństwo Logiczne wiąże się z zapewnieniem zabezpieczenia systemu informatycznego przed

Podstawowe informacje • metody analizy i syntezy systemów informacji

j mbtata Urszula Fłsaer. Małgorzata Michałowska. Leszek Kłódek)Neurologia analiza przypadków

Sleboda Malgorzata Kuzminska & Michal Kuzminski MAŁGORZATA I MICHAŁ ZBRODNI 1 Zbrodnia w M

PODRĘCZNIK DLA RODZICÓW I NAUCZYCIELIZABAW MAŁGORZATASKURA MICHAŁ LISICKISA NAUKA MATEMATYKI POPRZEZ

Osoba odpowiedzialna dr n. med. Małgorzata Michalewicz za przedmiot: Forma

PRAWO W FIRMIE Małgorzata MichalskaInstrukcja o organizacji i zakresie działania archiwum

Tomislaw Durtka Danijel Kovć dr Małgorzata Michalska dr Zoran Oerić Franio Buganik v*£J V

Mistrz i Malgorzata Michal Bulhakow MICHAIŁBUŁHAKOW Mistrz Małgorzata

więcej podobnych podstron