8299308003

190

Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych

komputera pod kątem otwartych portów, następnie próbuje się uzyskać wiedzę na temat rodzaju i wersji oprogramowania odpowiedzialnego za obsługę tych portów, a także informacje o systemie operacyjnym i architekturze. Skanowanie przeprowadza się poprzez wysyłanie wielu pakietów na różne porty i w zależności od otrzymanej odpowiedzi lub jej braku, poprzez dedukcję otrzymuje się porty, które są otwarte. Skanowanie jest techniką siłową. Do skanowania portów wykorzystuje się różne techniki, w zależności od użytych protokołów, z których korzystają zaatakowane serwery.

3. Cel, metoda i zakres badania bezpieczeństw a informatycznego.

Badania bezpieczeństwa informatycznego miały na celu przedstawienie stopnia zainteresowania bezpieczeństwem w różnych firmach oraz wskazanie różnych rodzajów zabezpieczeń.

Do przeprowadzenia tego badania wykorzystano kwestionariusz ankietowy. Jednostki dobrano do badania metodą łatwego dostępu (wybierano je z internetowej panoramy firm dostępnej na stronie http://www.pf.pl/serwis/index.html ograniczając wybór do miasta Bydgoszcz).

Przebadano czternaście firm, ankietę przeprowadzono wśród osób zajmujących się bezpieczeństwem zasobów technicznych i informacyjnych w danej firmie.

Kwestionariusz ankiety składał się z sześciu pytań. Dwa zawierały skalę Lickerta mówiącą o istotności zagadnienia. Kolejne dwa pozwalały zapoznać się z opinią respondentów na temat zabezpieczeń i ich rodzajów. Pytania piąte i szóste zawierały kafeterię dysjunktywną i dotyczyły szkoleń na temat bezpieczeństwa.

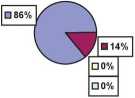

Czy tematyka bezpieczeństwa jest dla Ciebie?

□ Bardzo istotna ■ Średnio istotna

□ Mało istotna □ W ogóle nieistotna

Rysunek 2 Bezpieczeństwo informatyczne wśród respondentów.

Źródło: Opracowanie własne

Wyszukiwarka

Podobne podstrony:

194 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych Na

186 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych •

188 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych malnego

192 Małgorzata Zajdel, Małgorzata Michalcewicz Analiza zabezpieczeń systemów informatycznych Jakiego

ANALIZA ZABEZPIECZEŃ SYSTEMÓW INFORMATYCZNYCH MAŁGORZATA ZAJDEL, MAŁGORZATA

j mbtata Urszula Fłsaer. Małgorzata Michałowska. Leszek Kłódek)Neurologia analiza przypadków

Sleboda Malgorzata Kuzminska & Michal Kuzminski MAŁGORZATA I MICHAŁ ZBRODNI 1 Zbrodnia w M

PODRĘCZNIK DLA RODZICÓW I NAUCZYCIELIZABAW MAŁGORZATASKURA MICHAŁ LISICKISA NAUKA MATEMATYKI POPRZEZ

Osoba odpowiedzialna dr n. med. Małgorzata Michalewicz za przedmiot: Forma

PRAWO W FIRMIE Małgorzata MichalskaInstrukcja o organizacji i zakresie działania archiwum

Tomislaw Durtka Danijel Kovć dr Małgorzata Michalska dr Zoran Oerić Franio Buganik v*£J V

Mistrz i Malgorzata Michal Bulhakow MICHAIŁBUŁHAKOW Mistrz Małgorzata

PRAWO W FIRMIE Małgorzata MichalskaInstrukcja o organizacji i zakresie działania archiwum

4 Spis treści 4 Spis treści Katarzyna Białas, Małgorzata Krajewska-Nieckarz, Nowoczesne systemy i

190 Małgorzata Szulc jej do sprzedaży, przechowania, przetwarzania lub używania, powiadamiając te

Mistrz i Malgorzata Michal Bulhakow MICHAIŁBUŁHAKOW Mistrz Małgorzata

Jacek B. Szmańda, Małgorzata LucWyniki analizy Porównując wzorzec układu koryt rozgałęzionych według

Osoba odpowiedzialna dr n. med. Małgorzata Michalewicz za przedmiot: Forma

O AUTORACH Małgorzata Michalik — doktor w Katedrze Strategii Marketingowych w Akademii Ekonomicznej

więcej podobnych podstron