2904666187

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego

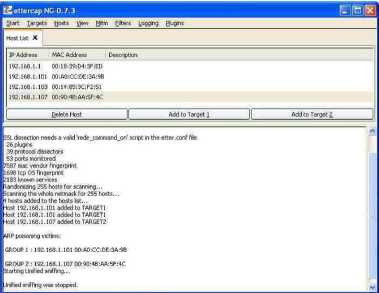

Programem użytym w tym ćwiczeniu jest Ettercap wersja NG-0.7.3, który na wstępie należy skonfigurować zgodnie z punktami:

1. Uruchomić program Ettercap.

2. Uruchomić skanowanie dostępności hostów poprzez wybranie zakładki „Sniffa następnie „unified sniffing”.

3. Wybrać „hosts” i „scan for hosts”, co w efekcie da wykaz adresów IP i MAC urządzeń sieciowych dostępnych w chwili skanowania.

4. Wybrać urządzenia będące przedmiotem ataku z listy przeskanowanych hostów (zakładka „Host” i w dalszej kolejności „Hosts list”. Wskazać Target 1, którym może być np. komputer 1 klienta (np. 192.168.1.123), a następnie Target 2 serwer (komputer 2 o adresie np. 192.168.1.107).

Rys. 1.3. Lista otrzymanych hostów oraz ich „zatrucie”

5. Dokonać wyboru rodzaju ataku z zakładki „Mitm” np. ”Man in the middle”, a następnie „Arp poisoning”.

6. Uruchomić pracę programu poprzez kliknięcie „Startsnifmg”.

Po tych czynnościach komputer intruza wysyła do każdego z urządzeń końcowych zestawionego kanału komunikat protokołu ARP z informacją, że adresowi IP urządzenia na drugim końcu kanału odpowiada adres MAC komputera atakującego. W wyniku tej operacji

14

Wyszukiwarka

Podobne podstrony:

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego 2. W zakładce

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego 1. Wypełnić pola

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego 1.3.7. Sprawozdanie W sprawozdaniu

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnegoSpis

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego TripleDES •

Zbiór ćwiczeń laboratoryjnych z bezpieczeństwa informacyjnego 6.3.1. Podstawowa

6 ROZDZIAŁ 1. INFORMACJE WSTĘPNE Poza tym dobrze jest znać jeszcze kilka osób: • E

2011 11 07 58 30 Incydentem z zakresu bezpieczeństwa informacyjnego nazywa się zdarzenie które jest

2011 11 07 58 30 Incydent Incydentem z zakresu bezpieczeństwa informacyjnego nazywa się zdarzenie k

• transport kołowy lądowy im informacja szybciej krąży tym cywilizacja jest lepiej

dr Justyna Adamus-Kowalska Systemy informacyjne Program ćwiczeń laboratoryjnych (30 godzin) Rok II,

PBI Zadania do pracy własnej w ramach ćwiczeń laboratoryjnych z przedmiotu PODSTAWY BEZPIECZEŃSTWA I

Bezpieczeństwo informacyjne Polski a walka informacyjna 451 zasobów ludzkich, materiałowych i progra

Bezpieczeństwo Ogólne wskazówki dotyczące bezpieczeństwa Informacje na temat programu rutynowych

13 listopad 2015Polityka bezpieczeństwa informacji w tym danych osobowych Przebywanie osób nieuprawn

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych Upoważnienie do przetwarz

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych firmie. W szczególności

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych 14.3.4

więcej podobnych podstron