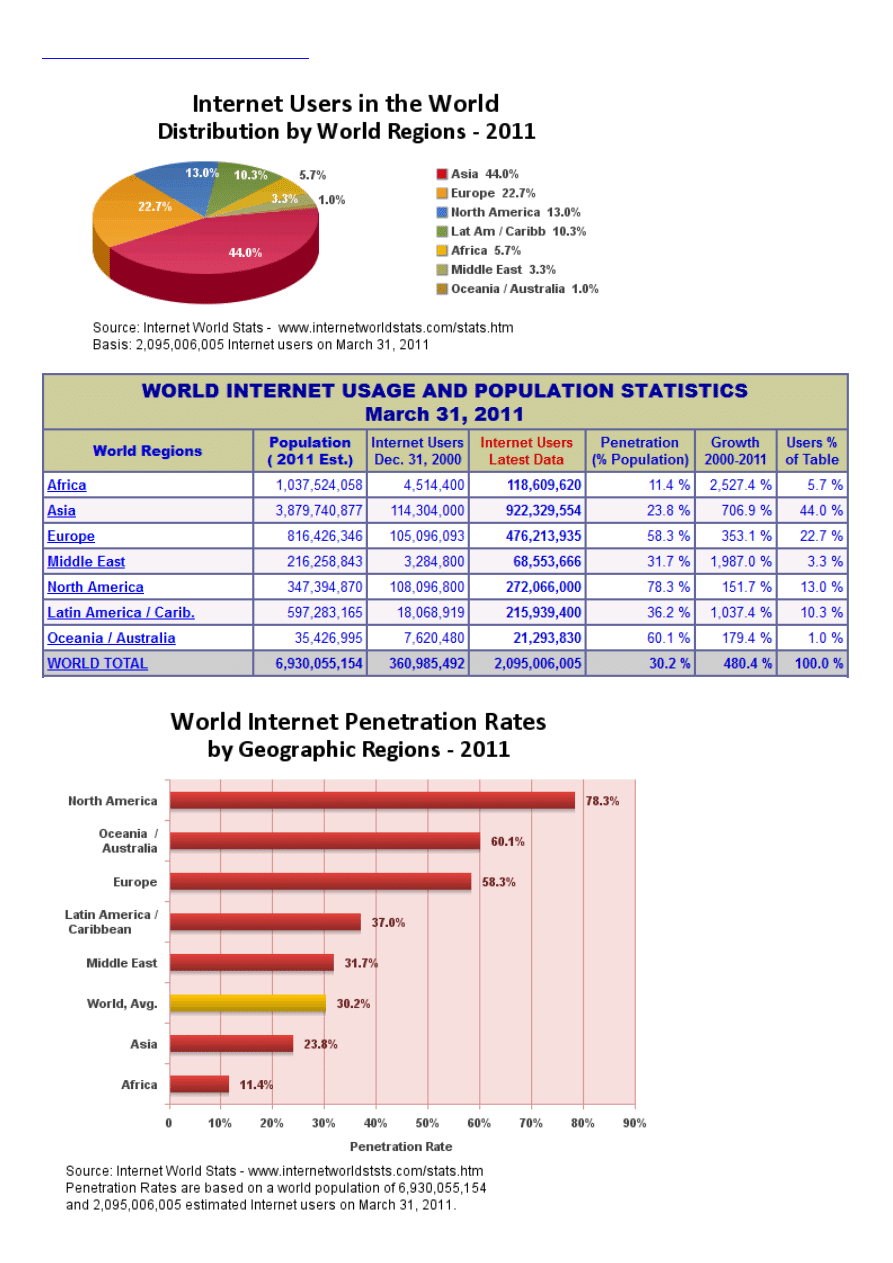

Podstawy funkcjonowania sieci

Podstawowe pojęcia

System wielodostępny - zbiór terminali połączonych z centralnym komputerem. Komputer centralny posiada zainstalowane

oprogramowanie (system operacyjny oraz aplikacje), z których korzystają terminale.

Terminal - urządzenie elektroniczne składające się z monitora i klawiatury. Terminal nie posiada oprogramowania - nie może więc

pracować samodzielnie, ani łączyć się z innym terminalem.

Stacja robocza (ang. workstation) - komputer wraz z jego oprogramowaniem, który pracuje w sieci komputerowej.

Sieć komputerowa - (ang. network) zbiór wzajemnie połączonych komputerów (stacji roboczych), które mogą pracować samodzielnie

i komunikować się z pozostałymi komputerami. Istotną różnicą w stosunku do systemu wielodostępnego jest możliwość

komunikowania się komputerów (stacji) między sobą w obszarze sieci.

Zalety sieci

1. szybka wymiana informacji

2. możliwość współużytkowania (współdzielenia) zasobów: programów, plików itp., co zmniejsza nakłady poniesione na

urządzenia (np. dyski twarde, drukarki) oraz organizuje i porządkuje strukturę danych,

3. łatwy dostęp do baz danych,

4. dostępność do informacji z dowolnego punktu świata,

5. łatwość administrowania i zarządzania strukturą przedsiębiorstwa,

6. efektywne wdrażanie nowych rozwiązań biznesowych, na przykład bankowości elektronicznej,

7. zwiększenie dynamiki rozwoju firmy — sieci komputerowe mogą optymalizować procesy biznesowe w firmie,

8. możliwość wykorzystania poczty elektronicznej jako szybkiego i łatwego sposobu komunikowania się wewnątrz firmy i w

Internecie,

9. łatwy i szybki dostęp do wielu osób, na przykład w celu zareklamowania swoich produktów czy przekazania innym swoich

poglądów,

10. rozrywka — gry sieciowe, internetowe, komunikatory, ―chaty‖ sprzyjające wymianie poglądów.

Rodzaje sieci komputerowych

LAN (Local Area Network) - lokalna sieć komputerowa. Jest to sieć zawierająca od 2 do około 100 komputerów połączonych ze sobą

na małym obszarze geograficznym np. w jednym budynku lub pokoju (przykład: sieć lokalna w pracowni szkolnej).

WAN (Wide Area Network) - rozległa sieć komputerowa. Jest to sieć łącząca różne sieci LAN na większym obszarze geograficznym

np. miasta (przykład: Trójmiejska Akademicka Sieć Komputerowa) lub całego świata np. Internet.

Podstawowe pojęcia sieciowe

SERWER - komputer, który oferuje innym komputerom (klientom) usługi sieciowe:

dostęp do plików na dysku twardym,

dostęp do centralnej drukarki,

dostęp do różnych aplikacji,

dostęp do modemu,

dostęp do napędu CD-ROM.

KLIENT - komputer, który odbiera (wykorzystuje) różne usługi sieciowe oferowane przez serwer.

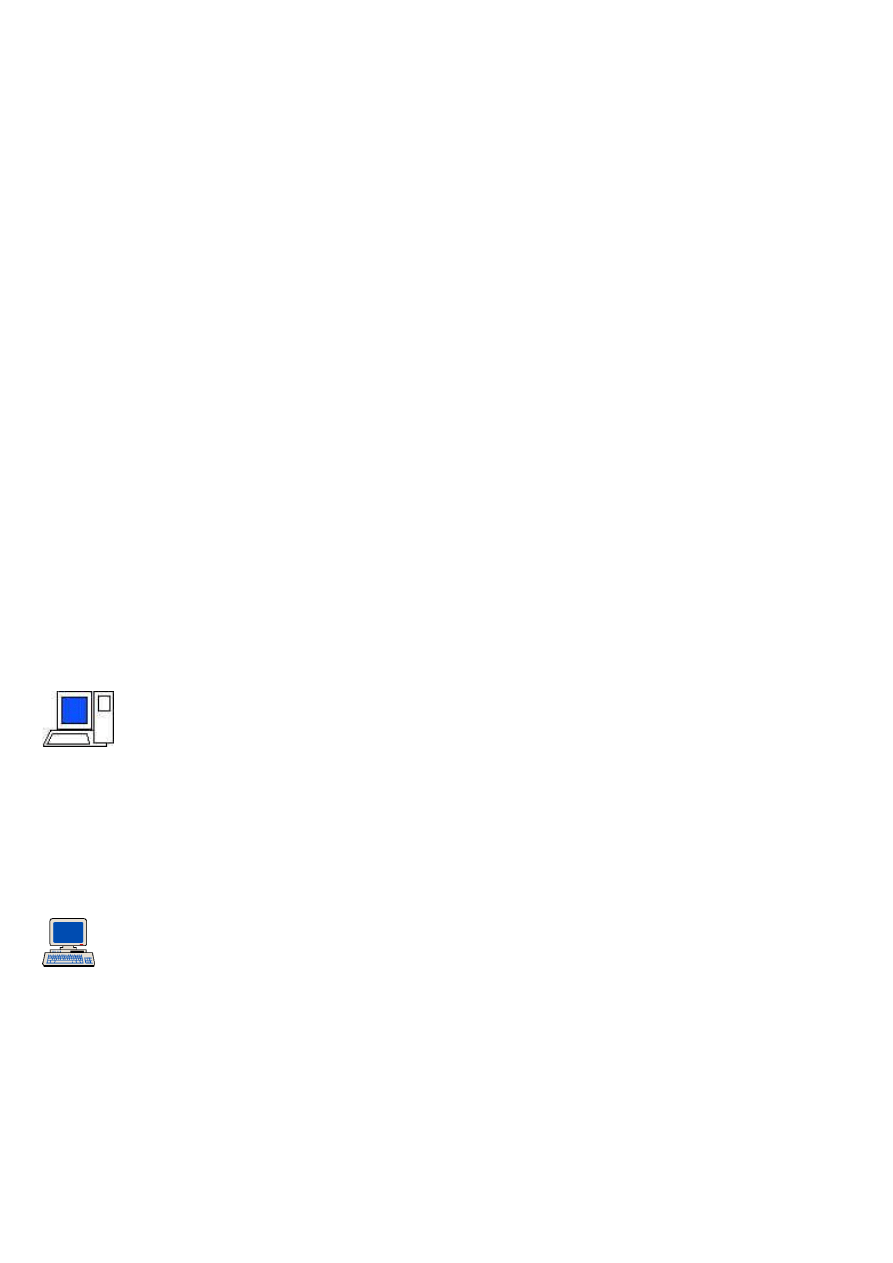

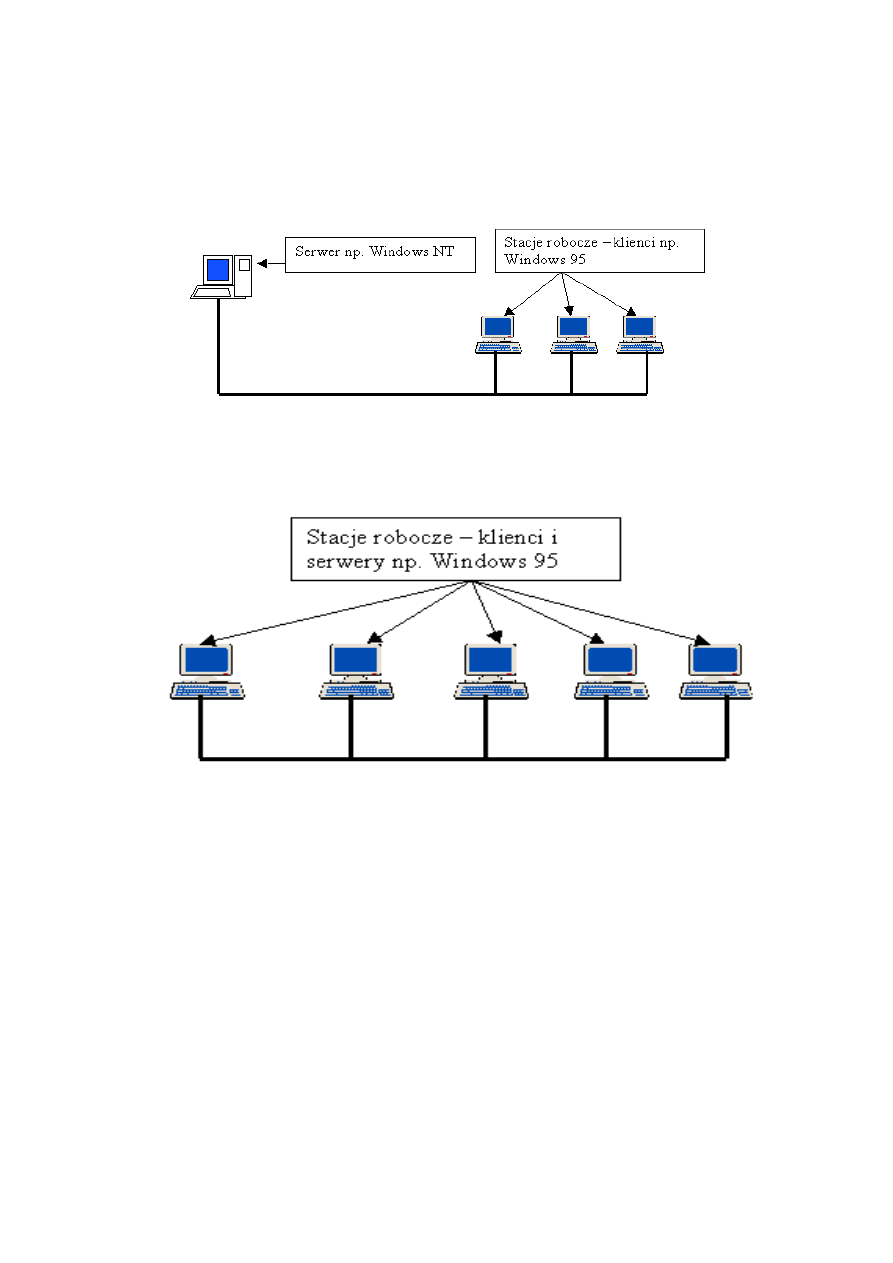

Typy sieci LAN

Wyróżniamy 2 podstawowe typy sieci lokalnych LAN:

1.

serwer - klient,

2.

peer- to -peer.

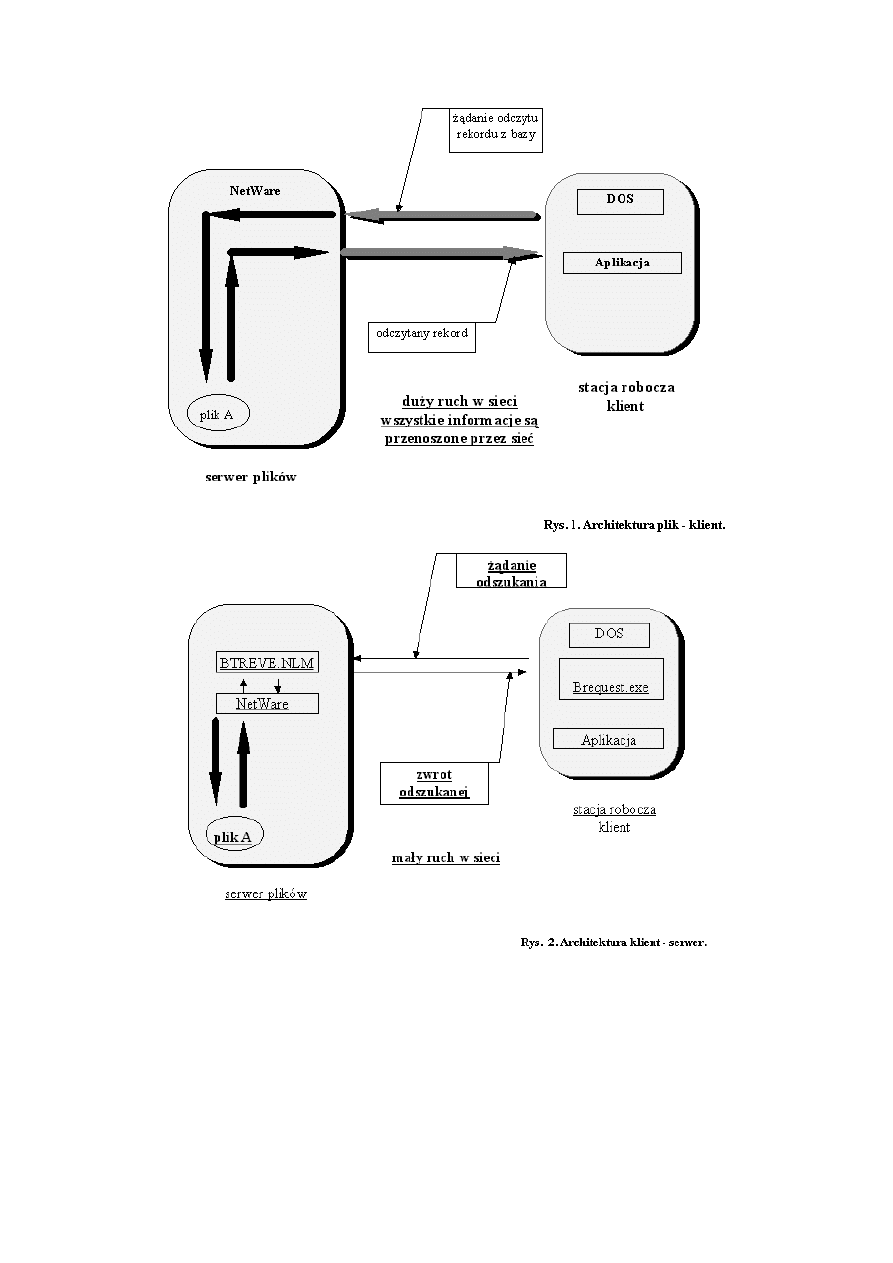

serwer - klient (serwer udostępnia swoje zasoby, a klient korzysta z nich)

peer- to -peer (równorzędny do równorzędnego, tj. każda komputer może być równocześnie serwerem i klientem)

Zalety architektury Klient - Serwer:

Model komunikacji w sieci

1. komutacją łącza (kanału) (circuit switched network)

2. komutacji pakietów (packet switched network).

Komutacja kanałów

Technika komutacji kanałów nazywana jest także techniką komutacji łączy lub techniką komutacji obwodów. Charakteryzuje się

przesyłaniem danych między dwoma terminalami po fazie zestawiania połączenia. Polega to na przydzieleniu danemu połączeniu

dedykowanej sekwencji połączonych kanałów od terminala źródłowego do terminala docelowego i zarezerwowaniu jej na cały czas

trwania połączenia. Przesyłanie informacji w takich sieciach dokonywane jest w trzech następujących po sobie etapach:

1. ustanawianie połączenia,

2. transfer danych,

3. rozłączanie połączenia.

Zanim nastąpi transmisja danych użytkowych musi nastąpić faza zestawiania połączenia a po zakończeniu przesyłania tych danych,

faza jego rozłączania. Zajmuje to zasoby centrali na dodatkowy nie związany z samym transferem informacji czas. Zajęte kanały nie

mogą być w tym czasie użytkowane przez inne połączenia. Efektywność takiego typu komutacji nie jest wysoka. Z drugiej strony daje

to możliwość zapewnienia wysokiej jakości transmisji poprzez zestawiony i trwały kanał o nie zmiennych parametrach. Niestety

koszty eksploatacji są wysokie.

Komutacja pakietów

Technika komutacji pakietów należy do najbardziej elastycznych technik komutacji stosowanych we współczesnych sieciach. Polega

ona na przesyłaniu danych przez sieć w postaci pakietów. W odróżnieniu od techniki komutacji łączy pozwala użytkownikom

nawiązywać połączenia z wieloma innymi użytkownikami jednocześnie.

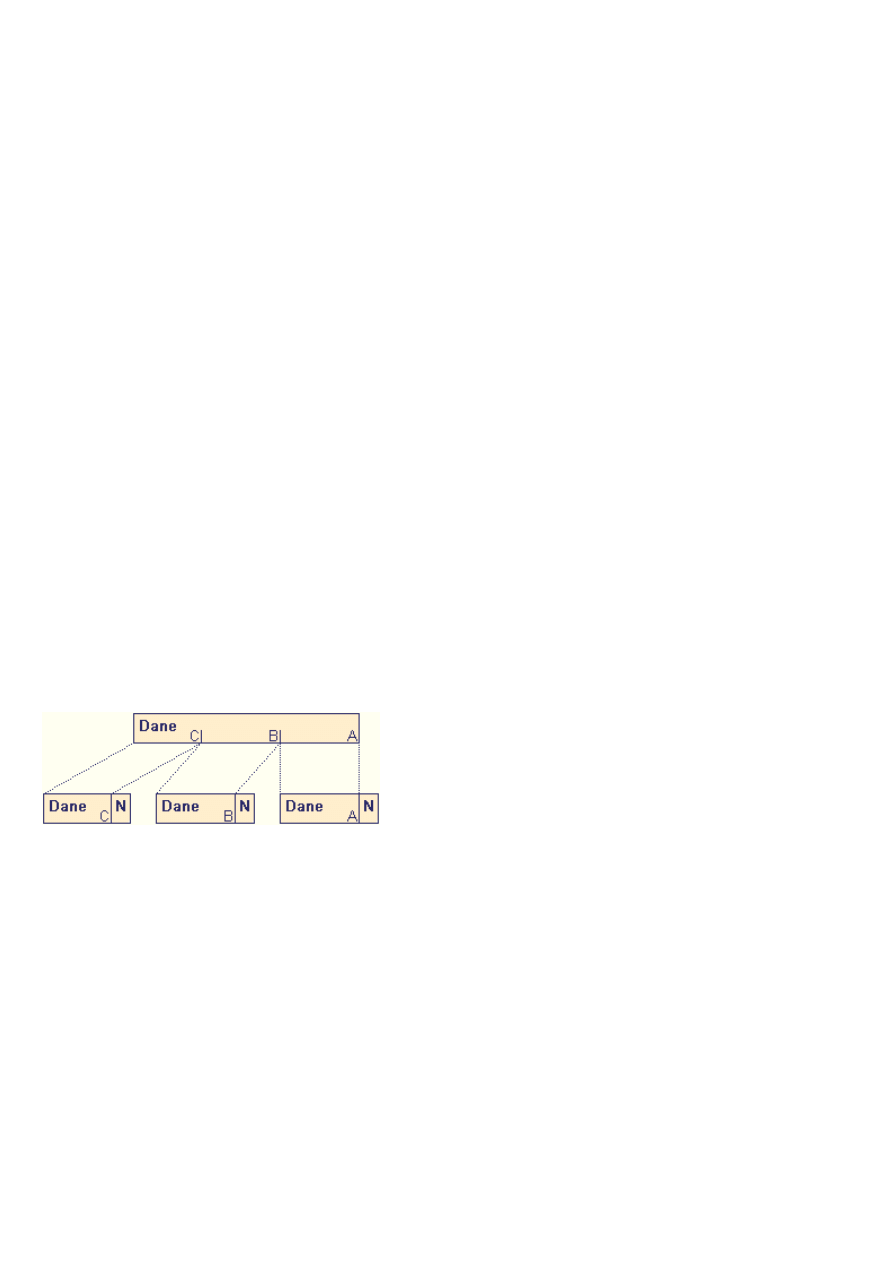

Pakiety powstają w wyniku podzielenia informacji użytkownika na części o stałej długości (wyjątkiem jest ostatnia część, której

długość może być mniejsza) i opatrzenie tych "wycinków" w nagłówek N, też o stałej długości. Nagłówek zawiera informacje, które

umożliwiają pakietowi dojście z punktu źródłowego do docelowego, węzłom sieci sprawdzenie poprawności zawartych w pakiecie

danych a w punktom docelowym właściwie zestawić i odtworzyć podzieloną informację. W nagłówku zatem, w zależności od

organizacji sieci, znajdują się następujące informacje: adresy źródłowy i docelowy, numer pakietu, wskaźnik ostatniego

pakietu a także identyfikator zawartej w pakiecie informacji.

Protokoły sieciowe

NetBEUI (NetBIOS Extended User Interface)- opracowany w 1985 r. przez IBM dla małych sieci LAN, obecnie używany w

sieciowych systemach operacyjnych Windows NT, Windows 95/98.

TCP/IP (Transmission Control Protocol / Internet Protocol) - opracowany w latach 70-tych przez agencję DARPA na

zlecenie Departamentu Obrony USA, w celu połączenia wszystkich komputerów jedną ogólnoświatową sieć - na jego bazie

powstał dzisiejszy Internet.

IPX/SPX (Internet Packet Exchange / Sequential Packet Exchange) - używany w sieciowym systemie operacyjnym Novell

Netware. Powoli zostaje wypierany przez protokół TCP/IP.

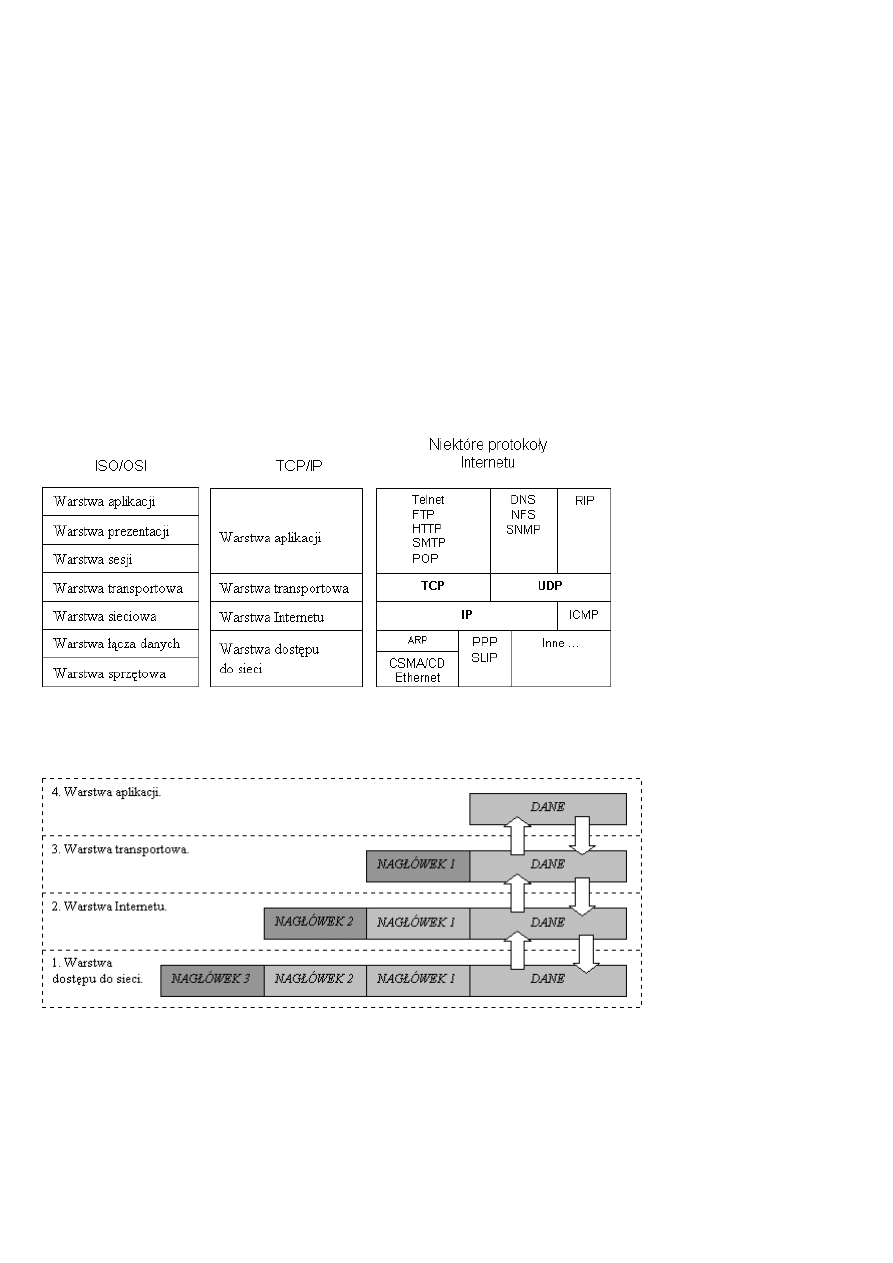

Warstwowy model protokołu sieciowego

W teorii sieci komputerowych bardzo ważne miejsce zajmuje tzw. warstwowy model sieci. Najczęściej opisuje się go korzystając z -

mającej raczej teoretyczne znaczenie - architektury ISO-OSI, która wyróżnia 7 warstw. Warstwy są to oddzielne części

oprogramowania sieciowego (realizującego funkcje komunikacyjne, organizującego sieć). Jedna warstwa odpowiada za pewną część

funkcji i "kompetencji". Dostarcza usług warstwie wyższej i korzysta z usług warstwy niższej. Taki modułowy podział

oprogramowania sprzyja większej elastyczności konkretnych rozwiązań. Łatwiej jest wymienić jeden moduł niż konstruować od

początku całe oprogramowanie sieci.

Porównanie modelu ISO/OSI i modelu TCP/IP

W modelu OSI kolejne warstwy dołączają (bądź usuwają, w zależności w którą stronę przesuwają się dane na stosie protokołów)

własne nagłówki. Taki proces nazywa się enkapsulacją danych.

Proces enkapsulacji danych

Topologie sieci LAN

Topologia sieci to zbiór reguł fizycznego łączenia i reguł komunikacji poprzez dany nośnik sieci (medium transmisyjne). W

zależności od wybranej topologii sieci istnieją konkretne specyfikacje dotyczące kabli, złączy i standardów komunikacji komputerów

ze sobą.

Topologia fizyczna

Termin topologia fizyczna odnosi się do sposobu okablowania sieci. Przedstawia sposób łączenia hostów (komputerów) z medium

transmisyjnym [1]. Zalety i wady topologii fizycznych zostaną przedstawione w rozdziale dotyczącym rodzajów nośników

stosowanych w Ethernecie.

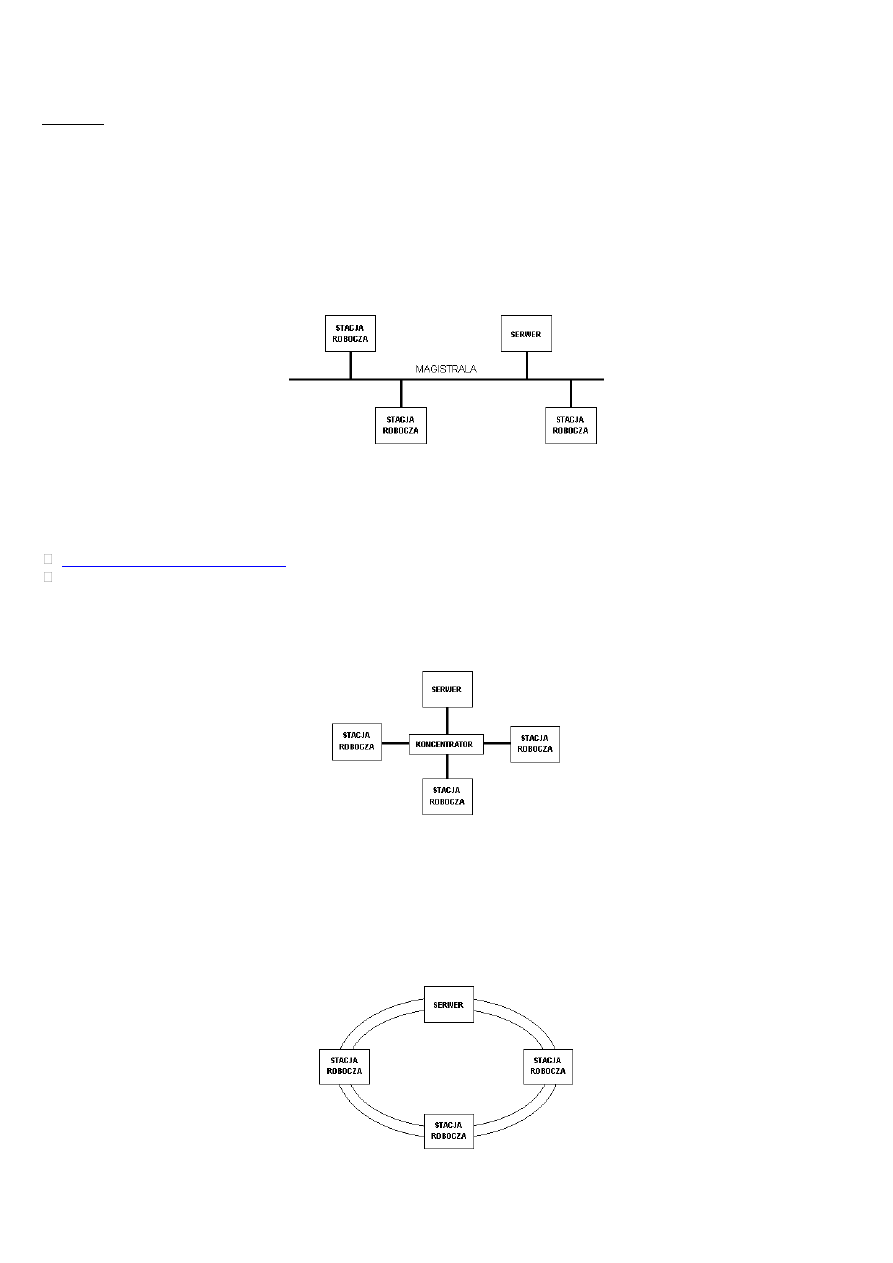

Topologia magistrali jest stosowana przy łączeniu komputerów za pomocą przewodu koncentrycznego. Hosty dołączane są do

jednej wspólnej magistrali, za pomocą „odczepów” w przebiegu przewodu.

Topologia magistrali - do łączenia stacji roboczych stosuje się kabel koncentryczny. Ma ona postać jednego ciągłego przewodu

łączącego poszczególne komputery. Można ją przyrównać do lampek na choinkę gdzie światełka reprezentują hosty a przewód kabel

sieciowy. Umożliwia uzyskanie maksymalnej przepustowości magistrali 10Mb/s (wystarcza do większości domowych zastosowań).

Jest wzorowana na sieci "Arcnet"

Okablowanie używane w sieci o topologii magistrali (w/g standardów)

http://edu.clk.pl/~info/bnc.html

10Base-2 - cienki ethernet (Thin Ethernet)

10Base-5 - gruby ethernet (Thick Ethernet)

Topologia gwiazdy jest stosowana przy łączeniu komputerów za pomocą kabla dwużyłowego skręcanego. Hosty (komputery)

podłączane są najczęściej do koncentratora (rzadziej przełącznika). Cechą odróżniającą od topologii magistrali jest łączenie za

pomocą jednego przewodu tylko dwóch urządzeń sieciowych.

Topologia gwiazdy - jest najczęściej stosowaną dziś technologią. Charakteryzuje się tym, iż komputery przyłącza się za pomocą kabla

do centralnie położonego koncentratora (HUB-a) tworząc w ten sposób swoistą rozgwiazdę (z stąd też nazwa). Jako medium

transmisyjnego używa się tu skrętki nie ekranowanej (UTP) (podobna do kabla telefonicznego) lub światłowodu. Maksymalna

przepustowość magistrali wynosi do 1 Gb/s.

Topologia pierścieniowa jest stosowana przy łączeniu komputerów ze sobą za pomocą kabla światłowodowego. Najczęściej stosuje

się obwód dublujący, ponieważ w przypadku przerwania pierwszego pierścienia komputery tracą ze sobą kontakt i zadania

komunikacji przejmuje pierścień dublujący. Topologia ta jest stosowana w sieciach Token Ring.

Architektury systemów informatycznych

Scentralizowana, która jest oparta na komputerze centralnym, połączonym siecią transmisji danych z terminalami zlokalizowanymi

w oddziałach banku.

zalety:

-

to, że klient korzysta z tych samych usług w każdym oddziale bankowym,

-

nie jest on limitowany wysokością wypłaty poza macierzystym oddziałem,

-

wpłacone przez klienta pieniądze mogą być od chwili wpłaty dostępne w każdym oddziale banku,

-

zastrzeżenie rachunku przez klienta realizowane jest automatycznie we wszystkich oddziałach banku zaraz po zgłoszeniu,

-

z centralnej bazy danych banku mogą korzystać wszystkie oddziały,

-

centralna baza danych umożliwia szybką ich aktualizację,

-

możliwa jest automatyzacja rozliczeń między oddziałami.

wady:

-

sprawne funkcjonowanie oddziałów zależy od bezawaryjnej pracy komputera centralnego i sieci transmisji danych,

-

wysokie koszty związane z organizacją centrum przetwarzania danych,

-

koszty wyposażenia oddziałów w sprzęt zapewniający łączność z centrum.

Zdecentralizowana, która jest oparta na lokalnych ośrodkach przetwarzania danych zlokalizowanych we wszystkich placówkach

banku, które nie są ze sobą połączone siecią transmisji danych.

zalety:

-

szybka i całkowita obsługa klientów banku,

-

rozłożenie wydatków w czasie wobec stopniowego wdrażania oprogramowania w kolejnych rozdziałach.

wady:

-

brak bezpośredniej komunikacji między oddziałami,

-

ograniczenia w zakresie obsługi rachunków klientów w oddziałach niemacierzystych,

-

nieoptymalne wykorzystanie zasobów komputerów zainstalowanych w banku,

-

konieczność utrzymywania wysoko kwalifikowanych zespołów obsługi technicznej w każdym oddziale.

-

Rozproszona, to system zdecentralizowany, w którym zastosowano sieć transmisji danych do połączeń międzyoddziałowych. Jej zaletą

jest bezpośredni i natychmiastowy dostęp do danych dowolnego oddziału, wadą to, że systemy zgodnie z nią zbudowane są złożone

i trudne w eksploatacji.

Współczesne systemy bankowe dążą do architektury scentralizowanej

-

Centralne systemy informatyczne to nie tylko technika. To również zmiana sposobu funkcjonowania banku.

-

Bez głębokiej reorganizacji struktur nie będzie efektów w postaci obniżki kosztów działania (redukcja zatrudnienia, łatwiej

dostosować organizację do programu niż odwrotnie).

-

Odejście od orientacji oddziałowej

-

W banku nowego typu zmieni się przede wszystkim przepływ informacji, podział zadań i odpowiedzialności oraz sposób i styl

zarządzania. Z faktu istnienia jednej bazy danych wynika wiele udogodnień (marketing, szybkość, zarządzanie produktami,

zarządzanie płynnością )

-

Scentralizowany system ułatwia wprowadzanie nowych technologii, w tym także nowych kanałów dostępu do usług bankowych.

-

Różny zakres stosowania systemu scentralizowanego – integracja z innym oprogramowaniem

Chiny "porywają" dane. Internet zagrożony

21 listopada 2010/ telegraph.co.uk

Zgodnie z raportem Kongresu USA Chiny dokonały swoistego "porwania" ok. 15 proc. danych przesyłanych w internecie. To może

być nowa forma cyberterroryzmu – czytamy w serwisie telegraph.co.uk.

Chińskie firmy telekomunikacyjne są oskarżane o zmienianie kierunku transferu danych nie tylko na komercyjnych, ale też

militarnych i rządowych stronach internetowych.

Eksperci obawiają się, że w wyniku takiego ataku władze mogą dokonać "złowrogich rzeczy". 18 minutowa operacja wchłonęła tak

czułe dane jak zawartość poczty internetowej. Umożliwiła też wprowadzanie wirusów do komputerów na całym świecie.

Raport chińsko-amerykańskiej Komisji ds. Ekonomii i Bezpieczeństwa stwierdza, że Chiny mogą wykorzystać "porywanie danych"

do kontroli nad internetem. Wysiłki Chin w celu spenetrowania sieci internetowej w USA stają się coraz bardziej zaawansowane.

Z powodu zagrożenia wolności internetu przez Chiny i inne państwa pracujące nad podobnym rodzajem terroryzmu, rządy na całym

świecie obecnie szukają skutecznych metod obrony przed takimi atakami.

Atak przeprowadzony przez Chińczyków w kwietniu wykorzystał mechanizm wysyłania danych przez serwery rozmieszczone na

całym świecie. Aby dotrzeć do stron internetowych z innego kraju czy regionu nasz serwer szuka najszybszej drogi, dzięki której dane

mogą być przesłane. Ten mechanizm można jednak obejść. Serwery chińskie wysyłają informację, że to one są najszybsze i w ten

sposób przejmują kontrolę nad przesyłanymi danymi.

W kwietniu tego roku, przez 18 minut, chiński Telecom wykorzystał ten właśnie sposób oszukując serwery. Doprowadziło to do tego,

że 15 proc. wszystkich danych wysyłanych internetem przeszło przez serwery chińskie. Dotyczyło to między innymi stron

amerykańskiej armii, Senatu, NASA, Microsoftu, IBM i Yahoo.

MI5 w poprzednich latach wielokrotnie ostrzegała przed chińskimi próbami przejęcia kontroli nad internetem - czytamy na stronie

telegraph.co.uk.

(MK)

Wyszukiwarka

Podobne podstrony:

Podstawowy funkcjonowania sieci informatycznej

Szablon 03, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

Uczenie się to jedno z podstawowych funkcji umysłu polegające na zdobywaniu wiedzy i w?ekcie informa

Podstawowe funkcje Eksplorator Windows, edukacja i nauka, Informatyka

03 PODSTAWY GENETYKI

Podstawowe funkcje budżetu

pzs, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, Egzamin

tariov,podstawy transmicji?nych,Prezentacja informacji

Instrukcja do zad proj 10 Podstawowe funkcje logiczne z z

Szablon 05, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

03 useful links youth information EN

Pojęcie i istota przedsiębiorczości, Przedsiębiorczość, Przedsiebiorczość, Przedsiebiorczość i podst

karta podst analiz.stacj, gik, gik, I sem, podstawy analiz sieci pomiarowych

podstawowe funkcji pedagogiki opiekuńczej

ECDL 7 Uslugi w sieciach informacyjnych (sieci informacyjne)

03 Relacje i funkcje

Administrator sieci informatycznej 213901

więcej podobnych podstron