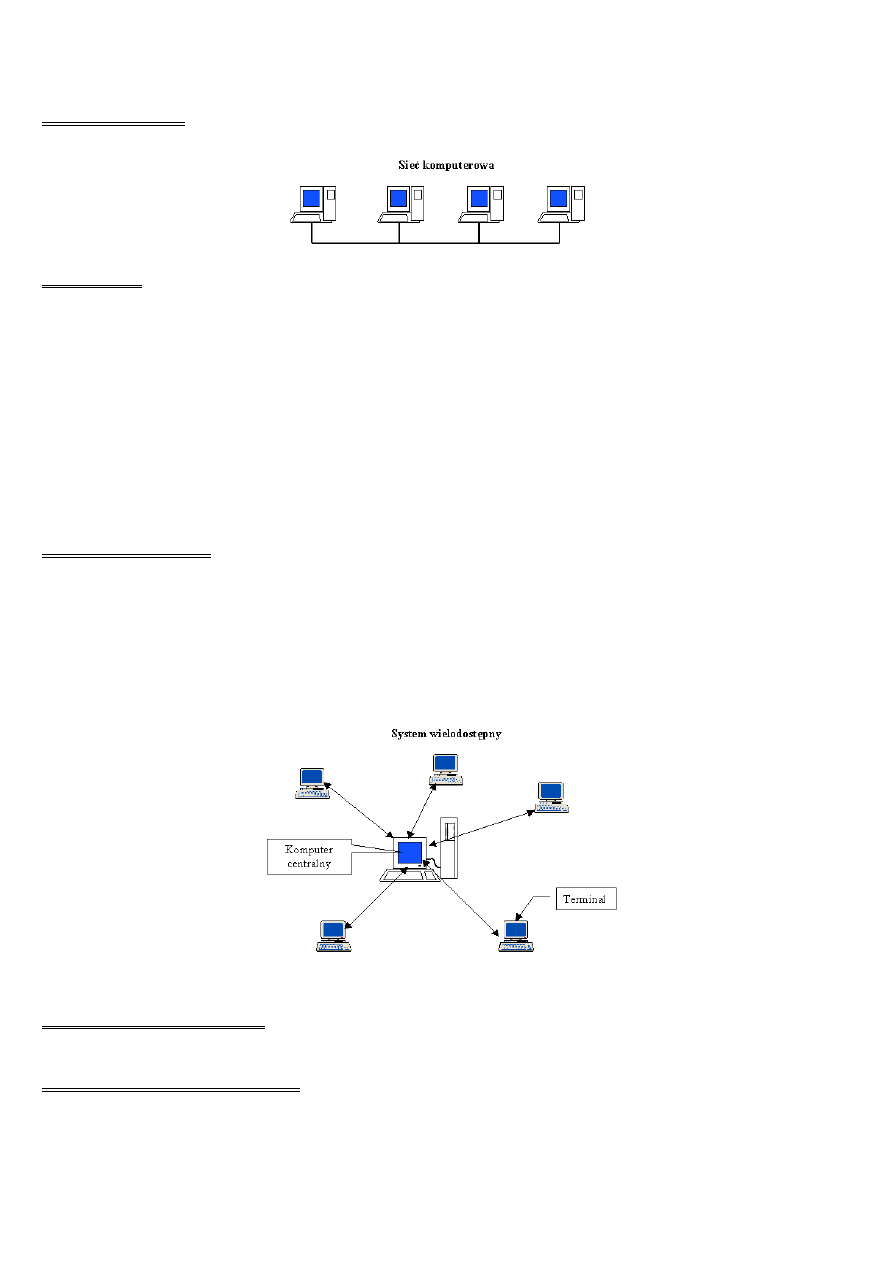

Podstawy funkcjonowania sieci

Sieć komputerowa (network) – to system przesyłania informacji, który łączy komputery i inne urządzenia

teleinformatyczne znajdujące się w różnych miejscach.

Funkcje sieci:

Wymiana wszelkiego rodzaju danych.

Wspólne korzystanie przez wielu użytkowników z urządzeń zewnętrznych (drukarki, skanery, dyski).

Ograniczenie kosztów związanych z kupnem oprogramowania (licencja wielostanowiskowa jest tańsza niż

zakup oprogramowania na wiele stacji roboczych).

Centralne składowanie programów i danych.

Centralna ochrona zasobów - możliwość tworzenia kopii zapasowych.

Zdalny dostęp (korzystanie z firmowych zasobów sieciowych przez dostęp z dowolnego miejsca w świecie).

System wielodostępny

System wielodostępny - zbiór terminali połączonych z centralnym komputerem. Komputer centralny posiada

zainstalowane oprogramowanie (system operacyjny oraz aplikacje), z których korzystają terminale.

Terminal - urządzenie elektroniczne składające się z monitora i klawiatury. Terminal nie posiada

oprogramowania - nie może więc pracować samodzielnie, ani łączyć się z innym terminalem.

Stacja robocza (ang. workstation) - komputer wraz z jego oprogramowaniem, który pracuje w sieci

komputerowej.

Rodzaje sieci komputerowych

Ze względu na obszar jaki zajmują:

LAN - Sieć obejmuje jeden lub kilka budynków. LAN pozwala użytkownikom korzystać z tych samych zasobów

jak drukarki, modemy, pliki i programy znajdujące się na serwerze. Sieć LAN korzysta z okablowania typu

skrętka i kabel koncentryczny, rzadziej ze światłowodu. W sieci LAN szybkość transmisji danych wynosi zwykle

od 10 do 100 Mbps. Od ang. Local Area Network

MAN - Sieci MAN to zwykle kilka lub kilkanaście sieci LAN połączonych ze sobą przy użyciu mediów

transmisyjnych o bardzo dużej przepustowości, takich jak np. światłowody. Sieci MAN istnieją we wszystkich

większych miastach, łączą np. uczelnie lub dostawców usług internetowych między sobą. Od ang.

Metropolitan Area Network.

WAN - WAN łączy ze sobą sieci LAN, wykorzystując w tym celu linie telefoniczne, łącza dzierżawione,

światłowody lub łącza satelitarne. Sieci WAN charakteryzują się różnymi szybkościami transmisji danych,

mierzonymi w kbps, Mbps, a nawet w Gbps. Najbardziej znaną siecią WAN jest internet. Od ang. Wide Area

Network.

Topologia sieci

Topologia sieci - określa strukturę połączeń pomiędzy komputerami w sieci komputerowej. Definiuje reguły

ich komunikacji oraz sposób rozbudowy sieci w przyszłości. W praktyce dotyczy ona sieci typu LAN.

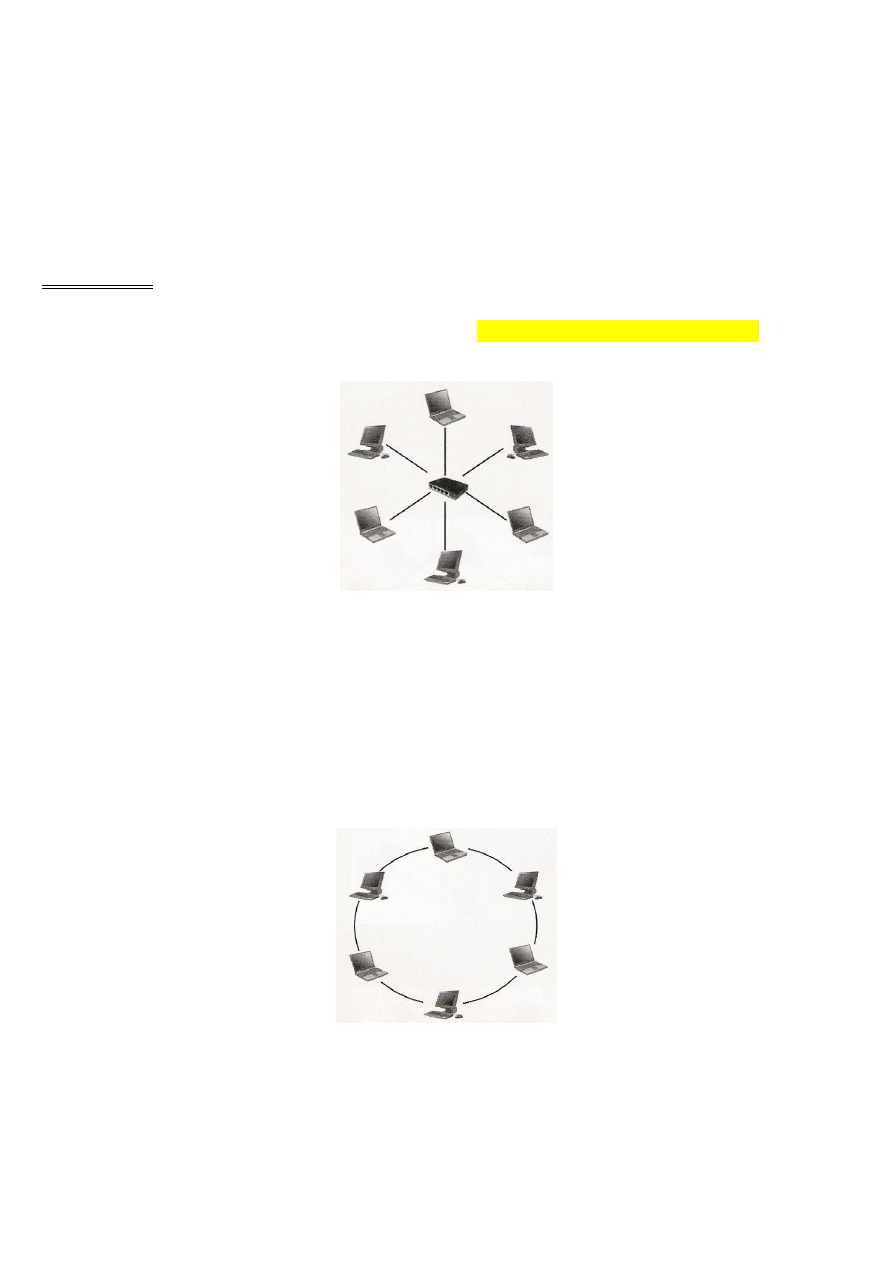

Topologia gwiazdy.

W sieci zorganizowanej w topologii gwiazdy, wszystkie komputery w niej pracujące są najczęściej połączone z

jednym komputerem, który pełni rolę serwera.

W gwieździe mogą pracować również komputery bez wydzielonego serwera. (komputery równoprawne).

Połączenie jest realizowane za pośrednictwem koncentratora lub bez niego. Wymiana danych między

komputerami odbywa się za pomocą serwera.

Wady: duża liczba przewodów, wysokie koszty rozbudowy.

Zalety: odporność na uszkodzenia, łatwa konserwacja i lokalizacja uszkodzeń.

Topologia pierścienia - POJEDYŃCZY PIERŚCIEŃ.

W rozwiązaniu tego typu kabel łączący tworzy pętlę. Wszystkie komputery pracujące w sieci uczestniczą w

przekazywaniu sygnału oraz w jego regeneracji.

Każdy komputer jest wyposażony w mechanizm kontrolujący zawartość przesyłanych siecią pakietów danych

pod kątem poprawności transmisji i adresu jego przeznaczenia .

Wady: uszkodzenie pojedynczego komputera lub kabla spowoduje awarię całej sieci, trudno jest zlokalizować

uszkodzenie.

Zalety: małe zużycie kabla, możliwość zastosowania łącza optoelektronicznego.

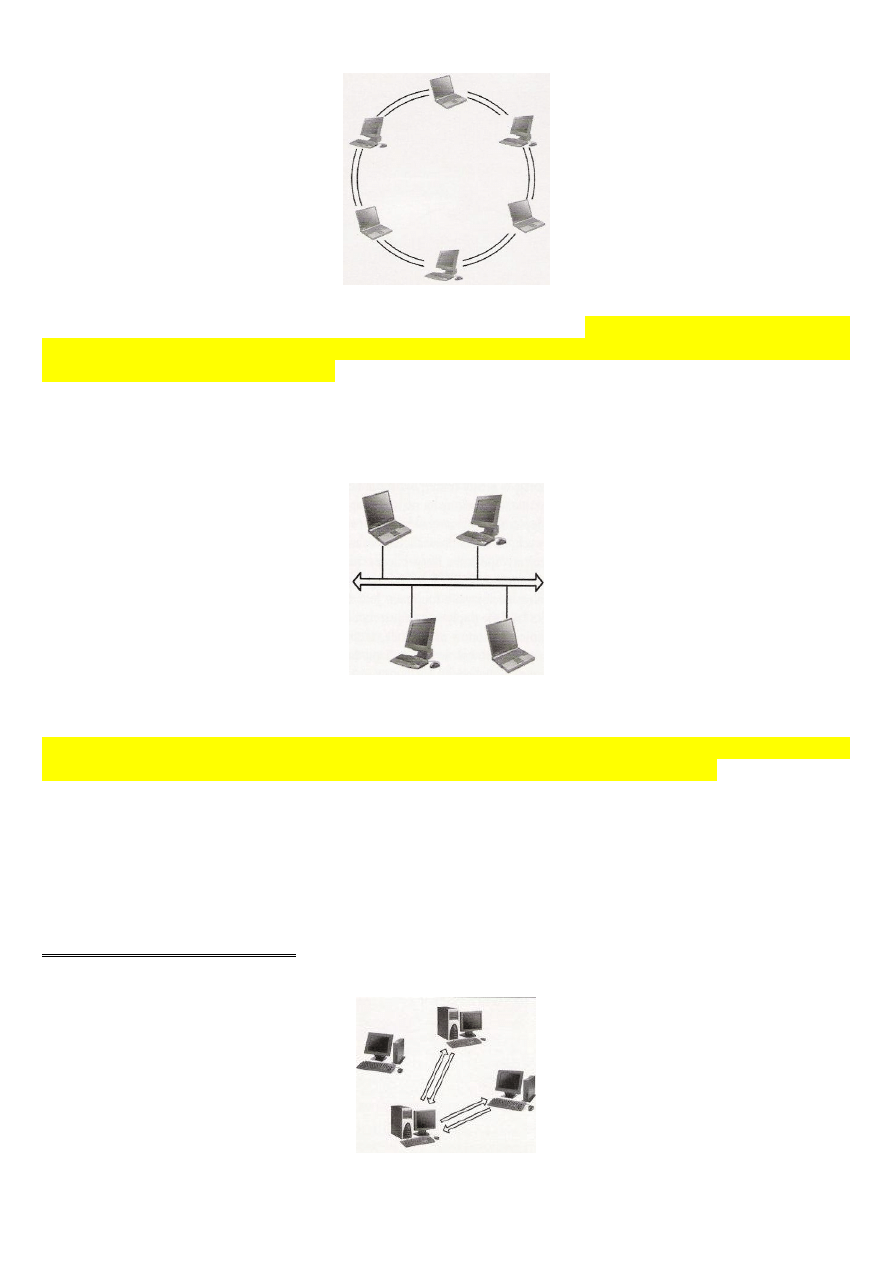

Topologia pierścienia - PODWÓJNY PIERŚCIEŃ.

Inną odmianą topologii pierścienia jest tzw. podwójny pierścień, w którym połączenia między stacjami w sieci

są podwójne. Przesyłanie danych odbywa się w przeciwnych kierunkach. Jeżeli jedno z połączeń podwójnego

pierścienia nie działa lub jest odłączone, to dwie najbliższe stacje dokonują automatycznej rekonstrukcji

zawracają dane do drugiego pierścienia.

Wady: wyższy koszt i większe zużycie kabla.

Zalety: większa niezawodność i elastyczność.

Topologia magistrali.

W tego typu rozwiązaniu wszystkie komputery pracujące w sieci są dołączone do jednego odcinka przewodu.

Podobnie jak w przypadku topologii pierścienia.

Transmitowane dane są grupowane w pakiety zaopatrzone w adres. Wysłana informacja dociera do

wszystkich, jednakże odbiera ją komputerów w sieci jedynie komputer o właściwym adresie.

W celu umożliwienia przesyłania sygnału przez magistralę, na jej końcach założone są specjalne rezystory

nazywane terminatorami.

Wady: „konkurencja” w dostępie do łącza, utrudniona diagnostyka i wykrywanie błędów.

Zalety: małe zużycie kabla, łatwa instalacja i rozbudowa, awaria komputera nie wpływa na pracę sieci.

Ze względu na organizację danych

Sieć równoważna (Peer to Peer).

W sieci tego typu wszystkie komputery mogą się ze sobą komunikować na tych samych zasadach. Oznacza to,

że mogą one udostępniać swoje zasoby użytkownikom oraz same mogą pobierać dane z innych komputerów

pracujących w sieci.

W przypadku sieci równorzędnych każdy z komputerów ma takie same możliwości. Ponieważ administrowanie

takim systemem jest dosyć trudne, w praktyce każdy użytkownik powinien dbać o komputer, przy którym

pracuje.

Podstawową zaletą tego rozwiązania jest niski koszty założenia sieci.

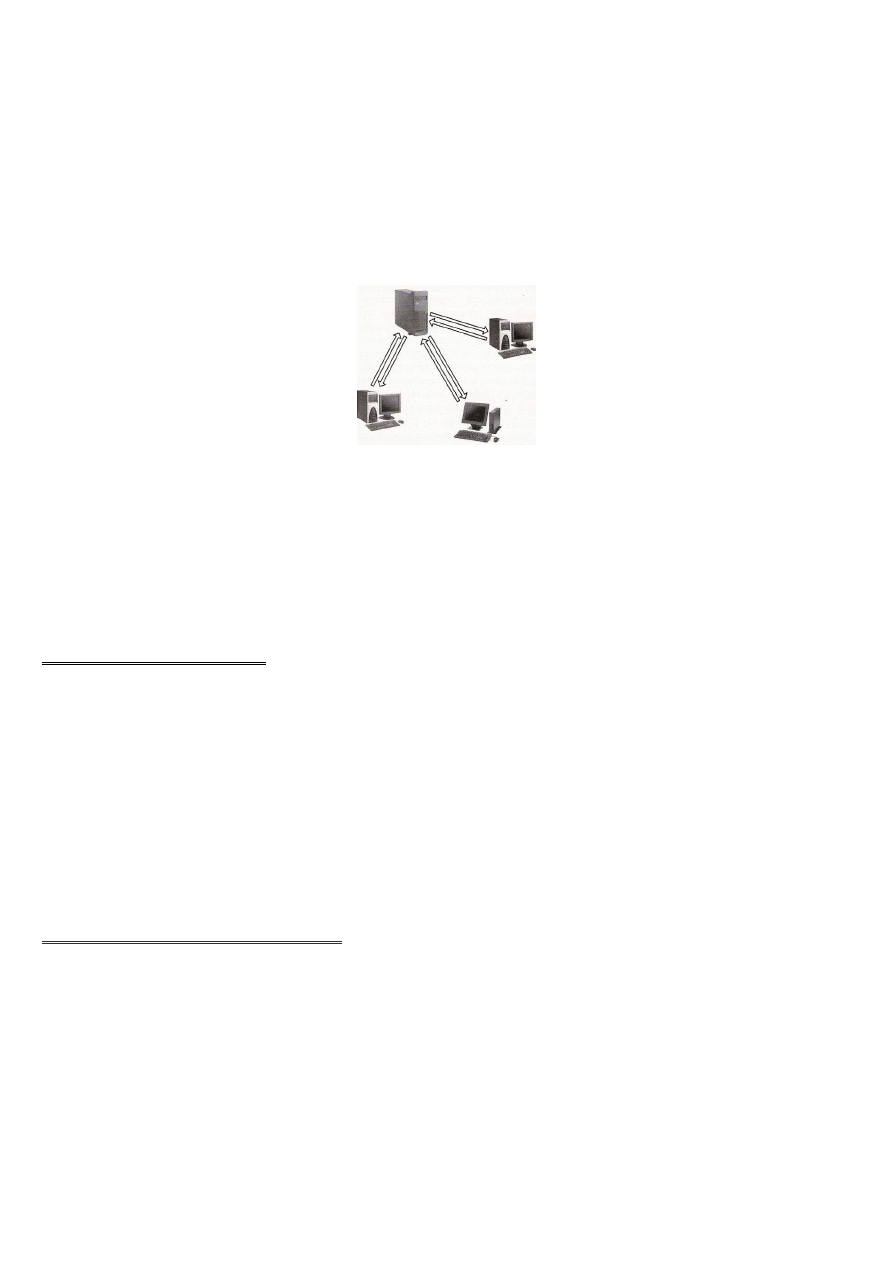

Sieć z wydzielonym serwerem (serwer – klient)

W profesjonalnych rozwiązaniach wykorzystuje się sieci z wydzielonym serwerem. Charakteryzują się one

scentralizowanym działaniem oraz wymagają administrowania. Dzięki temu są bezpieczniejsze i stabilniejsze.

W tym przypadku jednak jakakolwiek awaria serwera powoduje unieruchomienie całej sieci.

W sieci tego typu przetwarzanie danych odbywa się (w zależności od technologii aplikacji) na serwerze lub na

komputerach spełniających rolę tzw. klientów. Na każdym komputerze typu klient musi być zainstalowane

oprogramowanie sieciowe umożliwiające dostęp do serwera .

Podstawowe pojęcia sieciowe

SERWER - komputer, który oferuje innym komputerom (klientom) usługi sieciowe:

dostęp do plików na dysku twardym,

dostęp do centralnej drukarki,

dostęp do różnych aplikacji,

dostęp do modemu,

dostęp do napędu CD-ROM.

KLIENT - komputer, który odbiera (wykorzystuje) różne usługi sieciowe oferowane przez serwer.

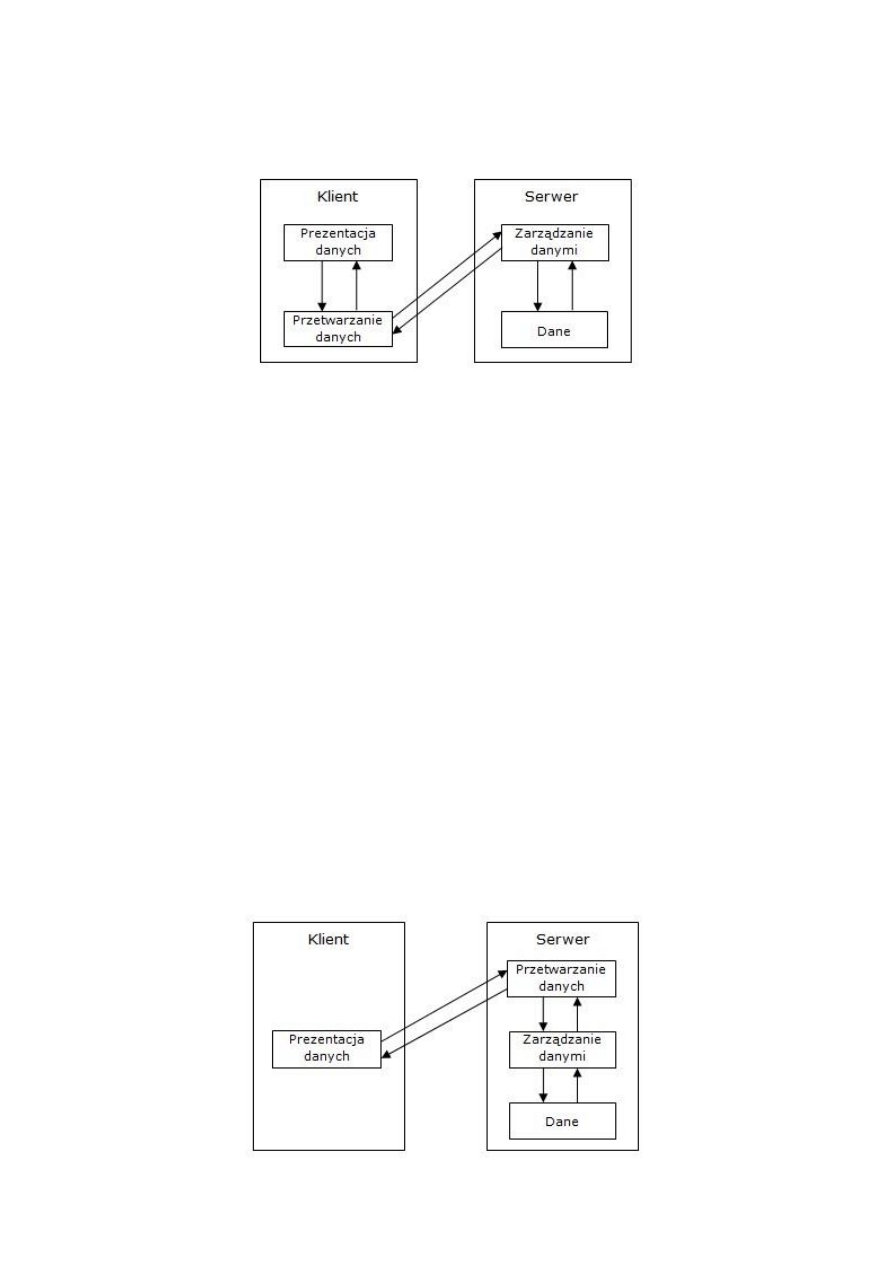

Typy klientów w modelu klient – serwer

http://www.postter.pl/wszystko/publicystyka/teoria/model-klient-serwer/

Model komunikacji klient – serwer, to sposób przetwarzania informacji w połączeniach, w których proces

żądający usług i proces dostarczający te usługi są wyodrębnione.

Cechą tej architektury jest równoległe działanie dwóch programów (procesów). Jeden z nich (serwer)

realizuje usługi na rzecz drugiego (klient).

Oprogramowanie serwera uruchamiane jest zwykle na rozbudowanym komputerze dedykowanym do

zadań specjalnych. Oprogramowanie klienta uruchamiane jest na komputerze osobistym i dostarcza

użytkownikowi końcowemu interfejs graficzny do wyświetlania informacji ewentualnie po ich

dodatkowym przetworzeniu.

Z usług serwera zazwyczaj może korzystać wielu klientów równocześnie.

Gruby klient (ang. FAT client), to określenie komputera osobistego pracującego w typowej i pełnej

konfiguracji. Konfiguracja ta zawiera komplet urządzeń peryferyjnych oraz kompletny system operacyjny.

Aplikacja pracująca w tym trybie zdolna jest do samodzielnego przetwarzania danych, po wcześniejszym

pobraniu ich z serwera.

Zalety:

Aplikacja klienta umożliwia przetwarzanie danych pobranych z serwera z ewentualnym lokalnym

składowaniem ich na stacji klienckiej.

Aplikacja kliencka nie wymaga ciągłego dostępu do serwera. Po odebraniu danych są one przetwarzane

lokalnie. Taki typ połączenia znacznie odciąża serwer zwłaszcza przy równoczesnym dostępie przez wielu

użytkowników.

Wady:

W przypadku aplikacji wymagających dużej mocy obliczeniowej, konieczność posiadania wydajniejszych

stacji klienckich.

W szczególnych przypadkach prezentacja rezultatów wymaga pobierania dużych ilości danych z serwera,

które będą przetworzone lokalnie w aplikacji klienta. Wpływa to na ograniczenie przepustowości łącza

oraz znacząco wydłuża czas od wysłania żądania do zaprezentowania wyniku w aplikacji klienta.

Konieczność pobierania dużych porcji danych może być do pewnego stopnia minimalizowana poprzez

zastosowanie Systemu Zarządzania Bazą Danych – SZBD (ang. DataBase Management System)

dokonującego wstępnej selekcji dostępnych danych.

Cienki klient (ang. thin client), to określenie komputera osobistego lub terminala komputerowego (tj.

specjalizowanego komputera lub oprogramowania klienckiego o ograniczonych możliwościach),

umożliwiającego obsługę aplikacji pracującej w architekturze klient – serwer. Cechą szczególną cienkiego

klienta jest brak funkcji służących do przetwarzania danych pobranych z serwera, niezależność od środowiska

pracy oraz aplikacji po stronie serwera.

Rola takiego klienta polega na pobraniu i prezentacji otrzymanych danych. Użytkownik może przeglądać

zwykle za pomocą przeglądarki internetowej dane, lecz ich przygotowanie i weryfikacja przeprowadzana jest

po stronie serwera. Cienki klient ma dostęp do ograniczonego interfejsu obsługi. W przypadku samodzielnych

programów, ma ograniczoną możliwość korzystania ze standardowych elementów środowiska, w którym

uruchomiony jest program klienta. Efektem stosowania tego typu architektury jest mniejsze zapotrzebowanie

na wysoką wydajność przetwarzania po stronie stacji klienckiej.

Zalety:

Centralne zarządzanie oprogramowaniem eliminujące konieczność ręcznej wymiany oprogramowania na

stacjach klienckich, w przypadku zmian w aplikacji serwera (aktualizacje mogą być automatycznie

uwzględniane przy ponownym połączeniu z serwerem).

Ograniczone wymagania dla stacji klienckich oraz brak konieczności ich rozbudowy w przypadku wzrostu

wymagań ze strony obsługiwanej aplikacji.

Możliwość obsługi aplikacji na platformach o ograniczonych możliwościach przetwarzania danych, m.in.

telefony komórkowe lub bezdyskowe terminale komputerowe.

Wady:

Funkcjonalność ograniczona do stosowanego protokołu połączenia z serwerem.

Opóźnienia interakcji z użytkownikiem wynikające z opóźnień modelu połączenia.

Architektury systemów sieciowych ze względu na centralizację danych na przykładzie banku

Scentralizowana, która jest oparta na komputerze centralnym, połączonym siecią transmisji danych z

terminalami zlokalizowanymi w oddziałach banku.

Zalety:

to, że klient korzysta z tych samych usług w każdym oddziale bankowym,

nie jest on limitowany wysokością wypłaty poza macierzystym oddziałem,

wpłacone przez klienta pieniądze mogą być od chwili wpłaty dostępne w każdym oddziale banku,

zastrzeżenie rachunku przez klienta realizowane jest automatycznie we wszystkich oddziałach banku zaraz

po zgłoszeniu,

z centralnej bazy danych banku mogą korzystać wszystkie oddziały,

centralna baza danych umożliwia szybką ich aktualizację,

możliwa jest automatyzacja rozliczeń między oddziałami.

Wady:

sprawne funkcjonowanie oddziałów zależy od bezawaryjnej pracy komputera centralnego i sieci transmisji

danych,

wysokie koszty związane z organizacją centrum przetwarzania danych,

koszty wyposażenia oddziałów w sprzęt zapewniający łączność z centrum.

Zdecentralizowana, która jest oparta na lokalnych ośrodkach przetwarzania danych zlokalizowanych we

wszystkich placówkach banku, które nie są ze sobą połączone siecią transmisji danych.

Zalety:

szybka i całkowita obsługa klientów banku,

rozłożenie wydatków w czasie wobec stopniowego wdrażania oprogramowania w kolejnych rozdziałach.

Wady:

brak bezpośredniej komunikacji między oddziałami,

ograniczenia w zakresie obsługi rachunków klientów w oddziałach niemacierzystych,

nieoptymalne wykorzystanie zasobów komputerów zainstalowanych w banku,

konieczność utrzymywania

wysoko kwalifikowanych zespołów obsługi technicznej w każdym oddziale.

Rozproszona, to system zdecentralizowany, w którym zastosowano sieć transmisji danych do połączeń

międzyoddziałowych. Jej zaletą jest bezpośredni i natychmiastowy dostęp do danych dowolnego oddziału,

wadą to, że systemy zgodnie z nią zbudowane są złożone i trudne w eksploatacji.

Zalety:

integracja wszystkich danych banku

fizyczne rozproszenie danych zmniejsza zagrożenie ich utratą i unieruchomieniem całego banku

Wady:

struktura skomplikowana i wymagająca z punktu widzenia technicznego

wymagana wysoka wydajność sieci

Model komunikacji w sieci

1. komutacją łącza (kanału) (circuit switched network)

2. komutacji pakietów (packet switched network).

Komutacją łącza (kanału) (circuit switched network)

Zanim nastąpi transmisja danych użytkowych musi nastąpić faza zestawiania połączenia a po zakończeniu

przesyłania tych danych, faza jego rozłączania. Zajmuje to zasoby centrali na dodatkowy nie związany z samym

transferem informacji czas. Zajęte kanały nie mogą być w tym czasie użytkowane przez inne połączenia.

Efektywność takiego typu komutacji nie jest wysoka. Z drugiej strony daje to możliwość zapewnienia wysokiej

jakości transmisji poprzez zestawiony i trwały kanał o nie zmiennych parametrach. Koszty eksploatacji są

wysokie.

Circuit switching was designed in 1878 in order to send telephone calls down a dedicated channel.

There are three phases in circuit switching:

o Establish

o Transfer

o Disconnect

The message is sent all together; it is not broken up. The message arrives in the same order that it was

originally sent.

In modern circuit-switched networks, electronic signals pass through several switches before a

connection is established.

During a call no other network traffic can use those switches.

The resources remain dedicated to the circuit during the entire data transfer and the entire message

follows the same path.

Circuit switching can be analog or digital.

With the expanded use of the Internet for voice and video, analysts predict a gradual shift away from

circuit-switched networks.

A circuit-switched network is excellent for data that needs a constant link from end-to-end, for

example, real-time video.

Advantages

Circuit is dedicated to the call – no interference, no sharing

Guaranteed the full bandwidth for the duration of the call

Guaranteed quality of service

Disadvantages

Inefficient – the equipment may be unused for a lot of the call; if no data is being sent, the dedicated

line still remains open.

It takes a relatively long time to set up the circuit.

During a crisis or disaster, the network may become unstable or unavailable.

It was primarily developed for voice traffic rather than data traffic.

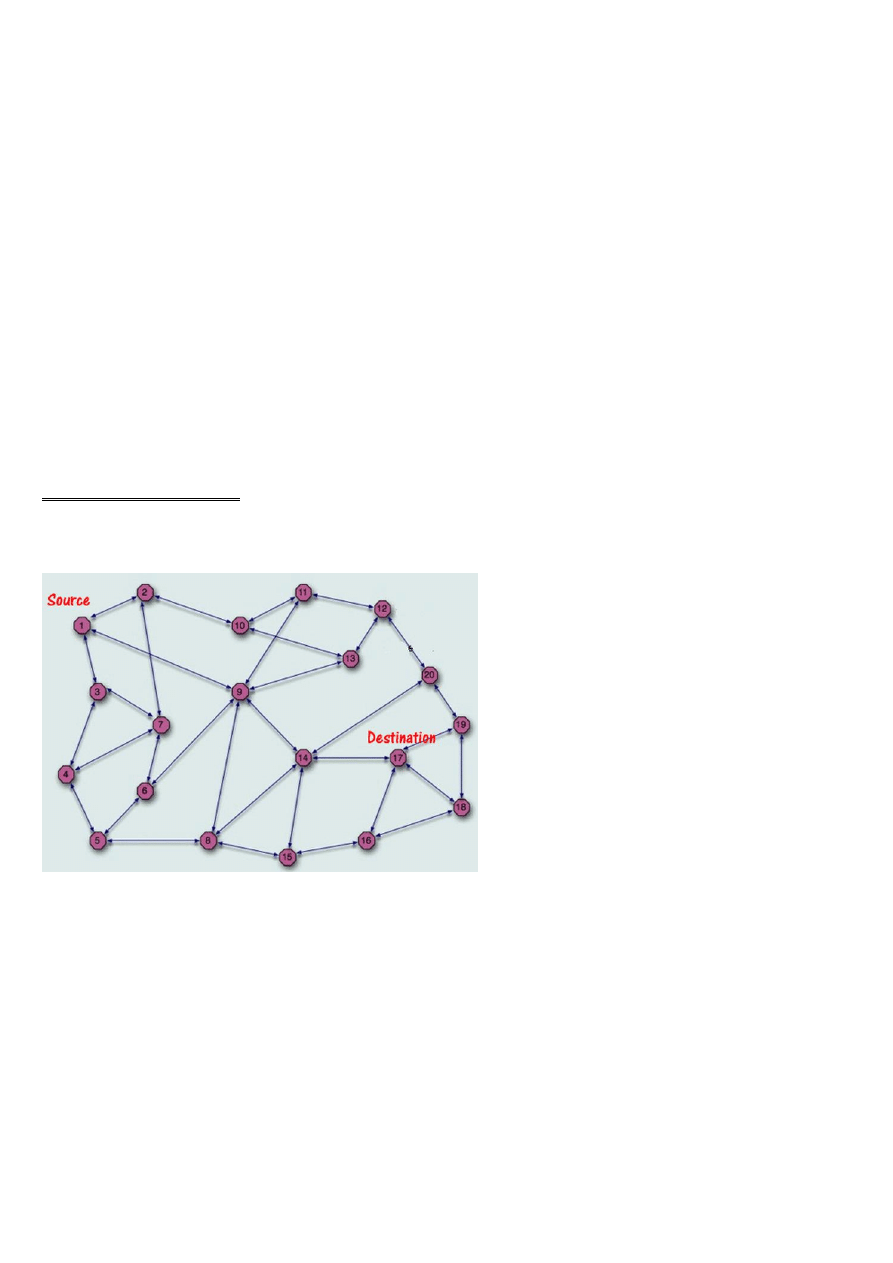

Komutacji pakietów (packet switched network).

Technika komutacji pakietów należy do najbardziej elastycznych technik komutacji stosowanych we

współczesnych sieciach. Polega ona na przesyłaniu danych przez sieć w postaci pakietów. W odróżnieniu od

techniki komutacji łączy pozwala użytkownikom nawiązywać połączenia z wieloma innymi użytkownikami

jednocześnie.

Pakiety powstają w wyniku podzielenia informacji użytkownika na części o stałej długości (wyjątkiem jest

ostatnia część, której długość może być mniejsza) i opatrzenie tych "wycinków" w nagłówek N, też o stałej

długości. Nagłówek zawiera informacje, które umożliwiają pakietowi dojście z punktu źródłowego do

docelowego, węzłom sieci sprawdzenie poprawności zawartych w pakiecie danych a w punktom docelowym

właściwie zestawić i odtworzyć podzieloną informację. W nagłówku zatem, w zależności od organizacji sieci,

znajdują się następujące informacje: adresy źródłowy i docelowy, numer pakietu, wskaźnik ostatniego

pakietu a także identyfikator zawartej w pakiecie informacji.

In packet-based networks, the message gets broken into small data packets.

Each packet is sent with a ‘header address’ which tells it where its final destination is, so it knows

where to go.

The header address also describes the sequence for reassembly at the destination computer so that

the packets are put back into the correct order.

One packet also contains details of how many packets should be arriving so that the recipient

computer knows if one packet has failed to turn up.

If a packet fails to arrive, the recipient computer sends a message back to the computer which

originally sent the data, asking for the missing packet to be resent.

These packets are sent out from the computer and they travel around the network seeking out the

most efficient route to travel as circuits become available.

This does not necessarily mean that they seek out the shortest route - each packet may go a different

route from the others.

Advantages

Security

Bandwidth used to full potential

Devices of different speeds can communicate

Not affected by line failure (redirects signal)

Availability – no waiting for a direct connection to become available

During a crisis or disaster, when the public telephone network might stop working, e-mails and texts

can still be sent via packet switching

Disadvantages

Under heavy use there can be a delay

Data packets can get lost or become corrupted

Protocols are needed for a reliable transfer

Not so good for some types data streams (e.g. real-time video streams can lose frames due to the way

packets arrive out of sequence)

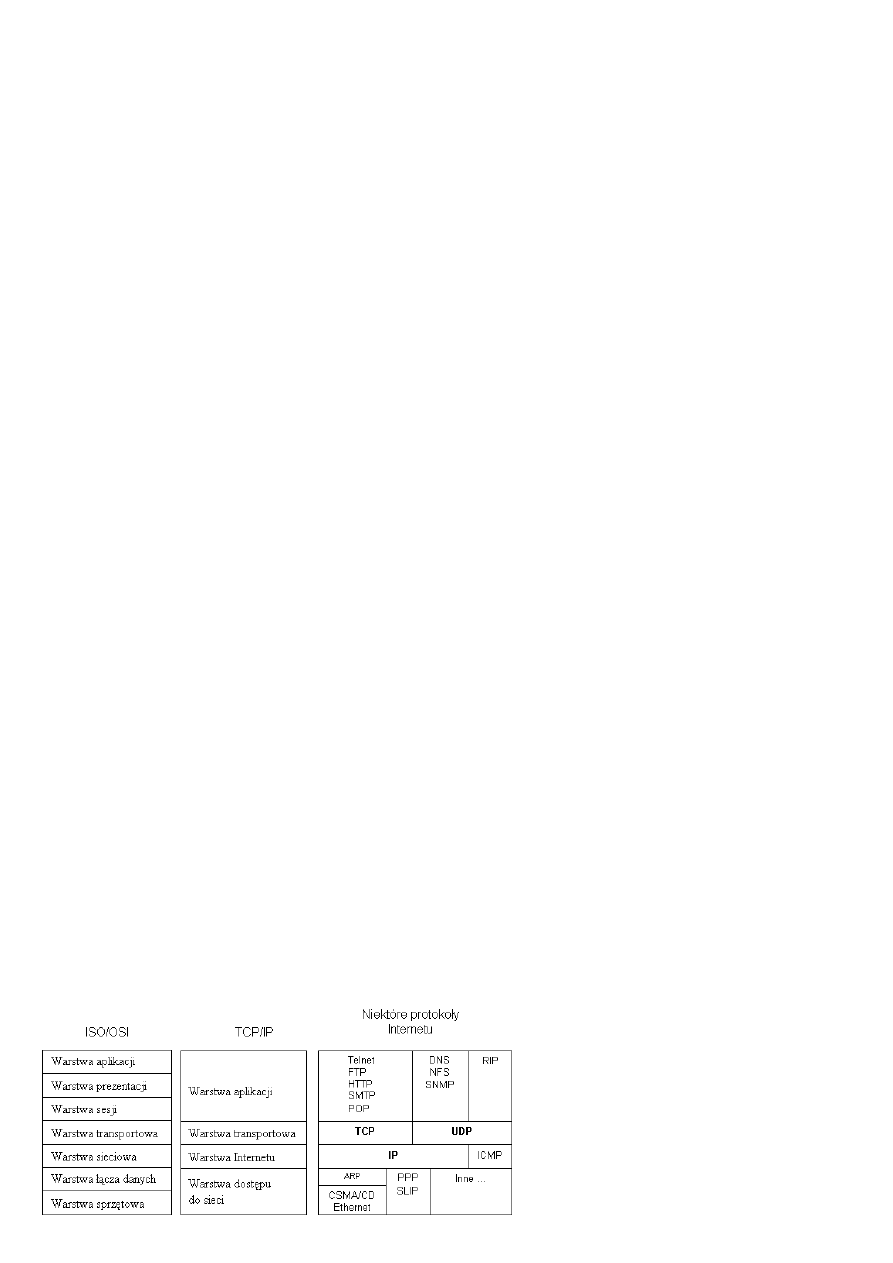

Warstwowy model protokołu sieciowego

W teorii sieci komputerowych bardzo ważne miejsce zajmuje tzw. warstwowy model sieci. Najczęściej opisuje

się go korzystając z - mającej raczej teoretyczne znaczenie - architektury ISO-OSI, która wyróżnia 7 warstw.

Warstwy są to oddzielne części oprogramowania sieciowego (realizującego funkcje komunikacyjne,

organizującego sieć). Jedna warstwa odpowiada za pewną część funkcji i "kompetencji". Dostarcza usług

warstwie wyższej i korzysta z usług warstwy niższej. Taki modułowy podział oprogramowania sprzyja większej

elastyczności konkretnych rozwiązań. Łatwiej jest wymienić jeden moduł niż konstruować od początku całe

oprogramowanie sieci.

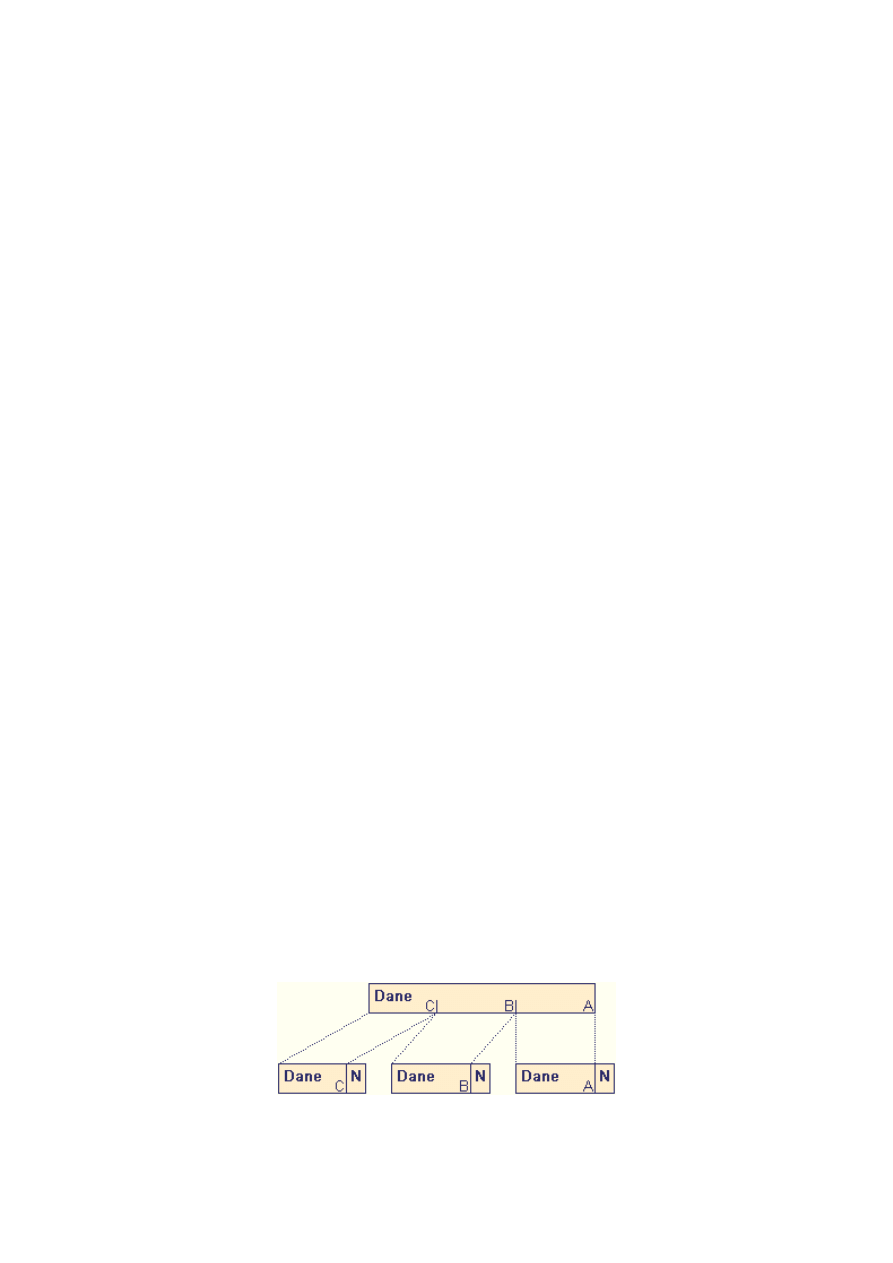

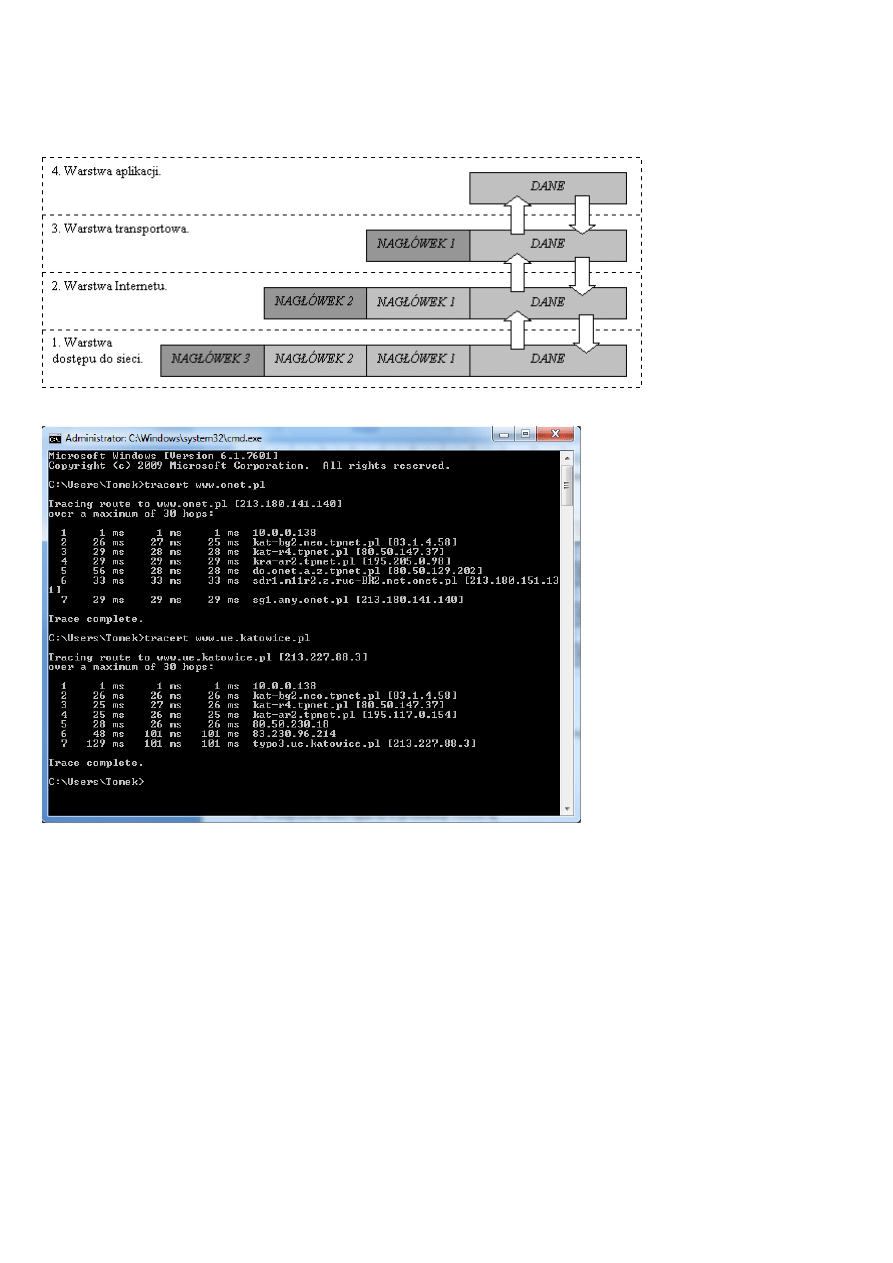

Porównanie modelu ISO/OSI i modelu TCP/IP

W modelu OSI kolejne warstwy dołączają (bądź usuwają, w zależności w którą stronę przesuwają się dane na

stosie protokołów) własne nagłówki. Taki proces nazywa się inkapsulacją (dekapsulacją) danych.

Proces enkapsulacji danych

Internet (ang. International Network) – ogólnoświatowa sieć komputerowa, która jest logicznie połączona w

jednolitą sieć adresową opartą na protokole TCP/IP.

Na Internet składają się trzy elementy:

Połączone sieci oparte o protokoły TCP/IP.

Społeczność, która używa i rozwija tą sieć.

Zbiór zasobów, które znajdują się w tej sieci.

Usługi w sieci internet

World Wide Web – strony zawierające informacje na różne tematy.

E-mail - Poczta elektroniczna.

Usenet - Grupy dyskusyjne.

Rozmowy w czasie rzeczywistym (CHAT, IRC, ICQ).

FTP – biblioteki plików do pobrania.

e-zakupy, e-banking, e-lerning.

Historia Internetu w pigułce:

1957r. - powołanie specjalnej agencji pod nazwą ARPA (Advanced Research Projects Agency - Agencję

Zaawansowanych Projektów Badawczych), której celem było opracowanie nowych technologii informacyjnych

dla potrzeb wojska.

1962r. - Paul Baran, wraz z przyjaciółmi, stworzył koncepcje sieci opartej na wymianie pakietów - informacji

dzielonej na mniejsze jednostki i partiami przesyłanej między nadawcą i odbiorcą. Ideą była sieć bez

centralnego komputera, w której istniałoby wiele dróg pomiędzy węzłami.

21 listopada 1969r. dokonano pierwszego połączenia poprzez sieć, z wymianą pakietów, pomiędzy

Uniwersytetem Kalifornijskim w Los Angeles, a odległym o 600 km Stanford. Tego dnia udało się przesłać

jedynie dwie litery "lo" po czym jeden z komputerów zawiesił się.

1971r. - zdefiniowano podstawowy protokół NCP, protokoły zdalnego przesyłania plików (FTP) oraz logowania

(Telnet). Błyskawiczną karierę zrobił system poczty elektronicznej (e-mail), dzięki szybkości w przesyłaniu

wiadomości na duże odległości.

1973r. - zainicjowano pierwsze europejskie połączenie poprzez sieć pomiędzy Anglią a Norwegią

1979r. - powstają grupy dyskusyjne Usenet, drugi z filarów dzisiejszego Internetu. Na przełomie lat 70-tych i

80-tych rozpoczęto prace nad nowym protokołem – TCP.

1982r. - ARPA wprowadza jako standard dla swej sieci protokół TCP/IP. Dzięki ujednoliconemu protokołowi

TCP poszczególne sieci mogły łączyć się ze sobą.

1 stycznia 1983r. - rozdział ARPAnetu na część militarną: MILNET oraz cywilną INTERNET. fakt ten uważa się za

początek istnienia Internetu, jaki dzisiaj znamy.

1984r. - wprowadzono usługę DNS, dzięki czemu trudno zapamiętywalne adresy cyfrowe otrzymują

odpowiedniki w nazwach literowych.

1991 - do światowej sieci zostaje przyłączona Polska.

1992r. - rozpoczyna działanie World Wide Web, stworzona przez Tima Bernersa-Lee, oparta o ideę

hypertekstu (odnośników do innych informacji rozsianych po całym świecie).

1993r. - pojawia się przeglądarka Mosaic, służąca do odczytywania stron World Wide Web; łatwość obsługi

tego programu i jego następców przyspiesza rozwój World Wide Web, zarówno od strony liczby użytkowników

jak i gromadzonych w tej formie informacji.

Wyszukiwarka

Podobne podstrony:

03 Podstawowy funkcjonowania sieci informatycznejid 4248

Uczenie się to jedno z podstawowych funkcji umysłu polegające na zdobywaniu wiedzy i w?ekcie informa

Podstawowe funkcje Eksplorator Windows, edukacja i nauka, Informatyka

Podstawowe funkcje budżetu

pzs, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, Egzamin

tariov,podstawy transmicji?nych,Prezentacja informacji

Instrukcja do zad proj 10 Podstawowe funkcje logiczne z z

Szablon 05, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

Pojęcie i istota przedsiębiorczości, Przedsiębiorczość, Przedsiebiorczość, Przedsiebiorczość i podst

Szablon 03, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

karta podst analiz.stacj, gik, gik, I sem, podstawy analiz sieci pomiarowych

podstawowe funkcji pedagogiki opiekuńczej

ECDL 7 Uslugi w sieciach informacyjnych (sieci informacyjne)

Administrator sieci informatycznej 213901

Podstawy teoretyczne zarzadzania?zpieczeństwem informacji

bpfc2, Biologiczne podstawy funkcjonowania człowieka

więcej podobnych podstron