21 stycznia, Sapa

Zagrożenia w sieci – ciąg dalszy…

http://wirusy.interia.pl/encyklopedia

Spyware – wszystkie programy szpiegujące

Adware – ich celem jest dystrybucja reklam. Sa akceptowalne(świadomie zgadzamy się na

zainstalowanie Adware który będzie ściągał reklamy i je nam pokazywał; zazwyczaj przy ściąganiu

jakiegoś darmowego programu, wg zasady coś za coś) i nieakceptowalne

DZIAŁANIE SOCJOTECHNICZNE – działania nakierowane na człowieka

Phishing - [fiszing] technika polegająca na wyciąganiu różnych informacji od innych użytkowników

sieci

Bezpieczeństwo prywatnych danych osobowych w sieci

generalny inspektor ochronnych danych osobowych – GIODO [nie potrzebne do egzaminu!]

Szyfrowanie

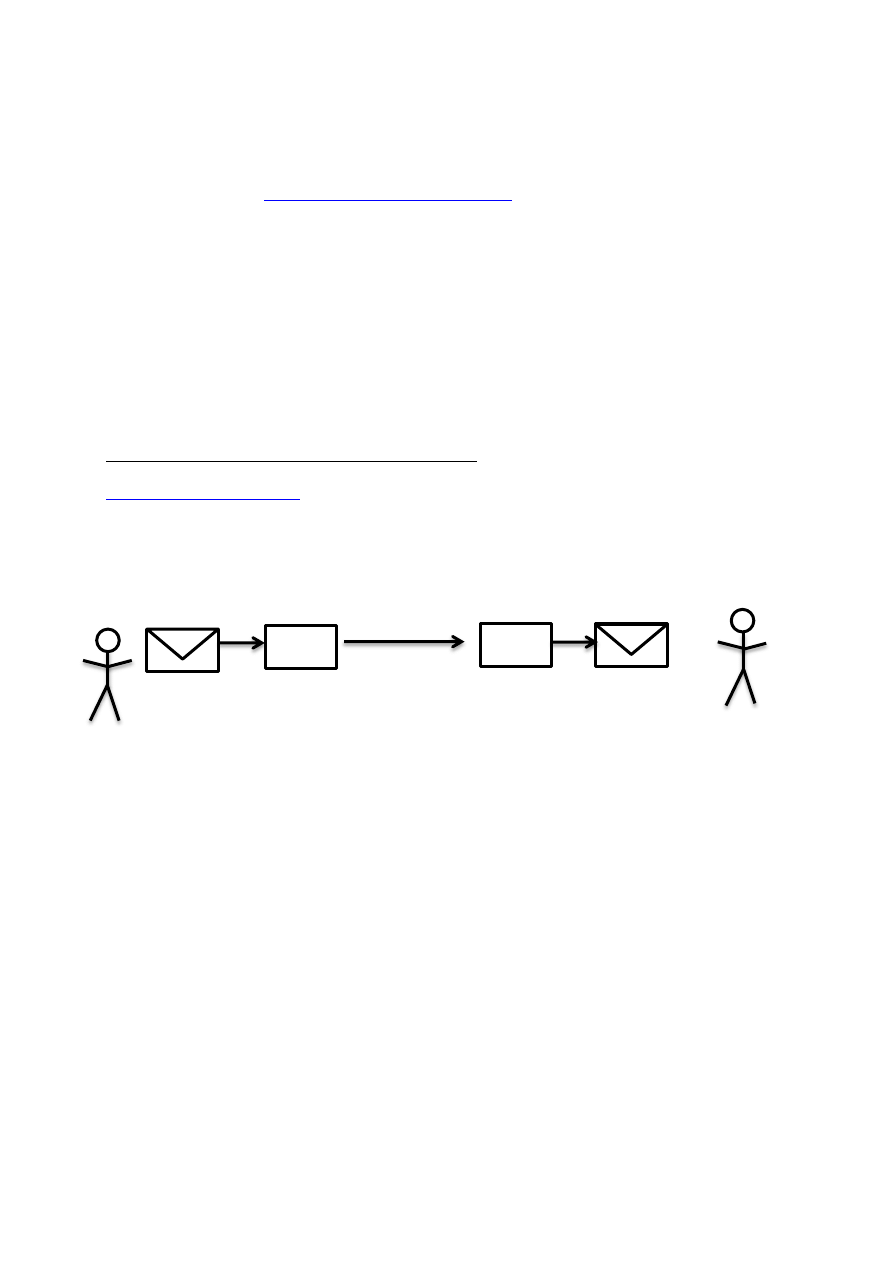

„X”

„Y”

Sz. --- > Szyfrowanie

X – Nadawca

Y – odbiorca

Wiadomość aby była bezpieczna w transferze musi być zaszyfrowana. Do deszyfrowania potrzebny jest

klucz, ale spyware może go przechwycić tak jak zaszyfrowaną wiadomość.

Koncepcja szyfrowania z użyciem 2 kluczy : prywatnego i publicznego. Stanowią nierozerwalną parę. PGP

– Pretty good privacy, na tej bazie działa dziś dużo rozwiązań szyfrujących w sieci. Algorytm wywieziony z

USA który rozprzestrzenił się na cały świat.

Wiadomość zaszyfrowaną kodem publicznym „Y” można odczytać tylko kluczem publicznym „Y”. „X”

chce wysłać wiadomość do „Y”, pobiera klucz publiczny , który jest w sieci (np. na jego stronie),

szyfruje wiadomość i wysyła, a „Y” odszyfrowuje wiadomość za pomocą swoje klucza prywatnego.

SZ,

SZ.

Te klucze pozwalają tez na identyfikacje pary. Drugi klucz może rozpoznać czy pierwszy klucz został

użyty do zaszyfrowania otrzymanej wiadomości. Kluczem do wszystkiego jest idea pary. Klucz

prywaty i publiczny ZAWSZE występuje razem!

Podpis elektroniczny – fragment kodu komputerowego(klucza) dodany do wiadomości. = kawałek

kodu doklejony do pliku. Nie da się tego łatwo „oderwać”. To nie jest żadna wersja podpisu ręcznego.

Trzeba mieć kod (na jakimś nośniku) najczęściej karta z chipem, lub karta SD; urządzenie

certyfikowane do składania podpisu; certyfikat wydany przez instytucje do tego powołaną

(potwierdza do kogo należy podpis). Wszystkie te rzeczy trzeba kupić. Nie kupuje się go raz na całe

życie, trzeba go co jakiś czas (najczęściej rok) odnawiać.

Żeby kupić podpis elektroniczny i dostać certyfikat musimy udowodnić tożsamość.

certyfikat niekwalifikowany – nie pociąga za sobą konsekwencji prawnych podpisu (podpis nie ma

znaczenia prawnego), certyfikat otrzymany bez udowadniania swojej tożsamości

certyfikat kwalifikowany - certyfikat otrzymany dopiero po udowodnieniu swojej tożsamości (np.

przez okazanie dowodu)

Podpis elektroniczny gwarantuje integralność dokumentu = niezmienność treści dokumentu po

podpisaniu.

Podpis może być sprzedawany razem ze znakowanie czasem – pokazuje czas składania podpisu

Wyszukiwarka

Podobne podstrony:

21 01 kolokwium gruchalkaid 290 Nieznany (2)

13 01 2014 Prochnickaid 14554 Nieznany (2)

21 01 2014 wykład

14 01 2014 Lechowskiid 15323 Nieznany (2)

21 01 2014 lista wyrobow niezgodnych

WDWORZEPRIO W 21 01 2014

rozwiązania kazusów 21 01 2014

28 01 2014 Lechowski id 31904 Nieznany (2)

2014 Matura 01 03 2014id 28469 Nieznany (2)

9 01 2014 Nahotko Opis id 48150 Nieznany (2)

e 08 2014 01 cz praktyczna id 1 Nieznany

2014 01 30 1 tid 28397 Nieznany

2014 03 02 11 38 21 01

28 01 2014 Lechowski id 31904 Nieznany (2)

2014 Matura 01 03 2014id 28469 Nieznany (2)

2014 03 02 11 38 21 01

21 02 2014 Wykład 1 Sala

więcej podobnych podstron