BAZY DANYCH

dr inż. Teresa M. Ostrowska

Materiały

do

użytku

wewnętrznego - 2011

Bezpieczeństwo i ochrona zasobów informacyjnych

PROGRAM WYKŁADU

Wprowadzenie

Zagrożenia

Standardy bezpieczeństwa

Polityka bezpieczeństwa informacji

Kategorie zabezpieczeń w systemach informacyjnych

Przykłady zabezpieczeń

Pytania do wykładu

1

2

3

4

5

6

7

WPROWADZENIE

Informacja (zasoby informacyjne?)

(PN-ISO/IEC 17799. Technika informatyczna. Praktyczne zasady

zarządzania bezpieczeństwem informacji)

Bezpieczeństwo informacji to zachowanie:

integralności

– zapewnienie dokładności i kompletności

informacji (

autentyczność)

oraz metod jej przetwarzania

poufności

-

zapewnienie dostępu do informacji tylko osobom

upoważnionym

dostępności

-

zapewnienie, że osoby upoważnione mają

dostęp do informacji wtedy, gdy jest to potrzebne

Informacja jest aktywem,

który, podobnie jak inne ważne aktywa biznesowe

ma dla instytucji wartość

i dlatego musi być odpowiednio chroniona.

ZAGROŻENIA – kategoryzacja 1

zamierzone

(

zagrożeniem jest czynnik ludzki):

zewnętrzne

(włamania poprzez sieć, podsłuch łączy

telekomunikacyjnych,

kradzież lub zniszczenie nośników

informacji, atak terrorystyczny)

wewnętrzne

(kradzież lub zniszczenie nośników informacji,

modyfikacja lub zniszczenie zapisu, przekazanie informacji. . .)

losowe

zewnętrzne

(powódź,

trzęsienie

ziemi,

wyładowania

atmosferyczne, awarie zasilania,

…)

wewnętrzne

(pożar, wibracje, kurz, wilgoć, awarie instalacji

wewnętrznych, śmierć lub choroba osób odpowiedzialnych za

informację)

ZAGROŻENIA – kategoryzacja 2

zagrożenia ludzkie

popełnione błędy, choroba, utrata kluczowych pracowników,

manipulacja danymi wejściowymi lub wynikami, fałszerstwo

dokumentów, haking, sabotaż i niszczenie danych, szpiegostwo

przemysłowe, atak terrorystyczny

zagrożenia środowiskowe

woda,

ogień, kurz i brud, wibracje, różnice temperatur, fale

elektromagnetyczne,

wyładowania atmosferyczne, wilgoć,

insekty i gryzonie, eksplozje, dym,

zakłócenia elektryczne i

awarie zasilania,

długotrwała utrata mediów, awaria łączy

telekomunikacyjnych

zagrożenia ze strony programów komputerowych

manipulacja

programem,

bomba

pocztowa,

programy

skanujące, wirusy, robaki, spam (65%-70% przesyłanych

wiadomości)

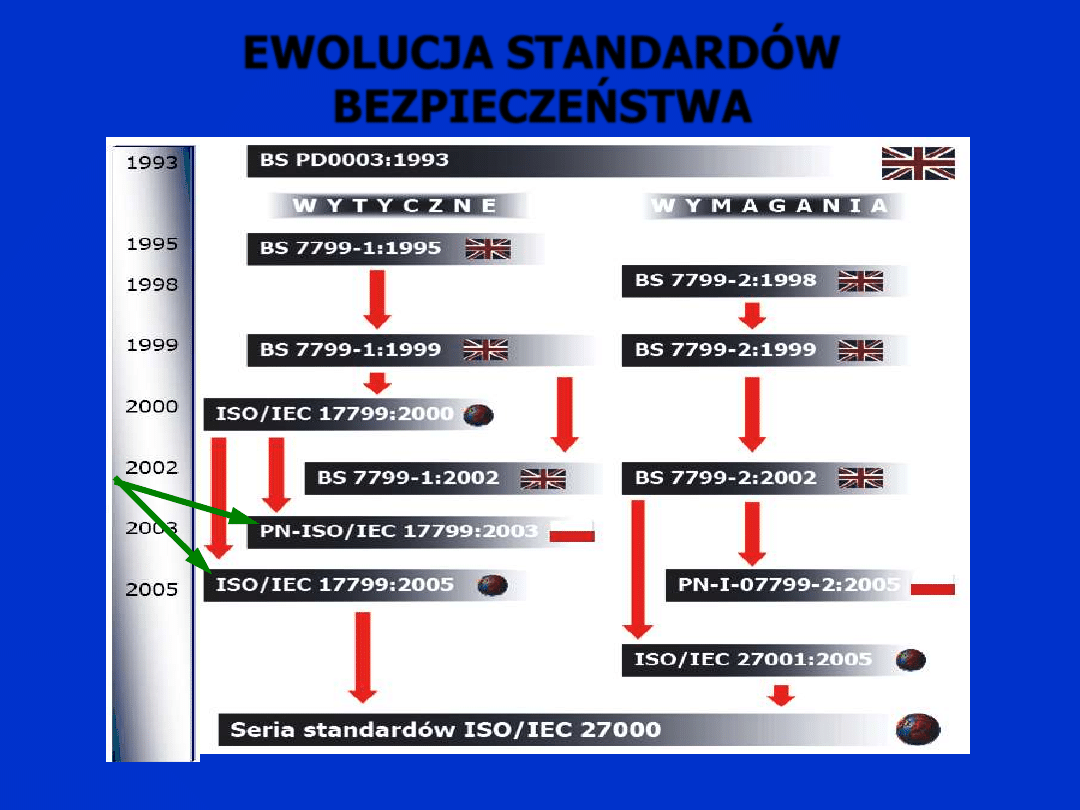

EWOLUCJA STANDARDÓW

BEZPIECZEŃSTWA

Doradztwo Gospodarcze DGA S.A., Bezpieczeństwo informacji – Biuletyn tematyczny 1/2005

SERIA STANDARDÓW ISO/IEC 27000

ISO/IEC 27000 - terminologia, podstawowe modele

ISO/IEC 27001 (BS 7799-2) specyfikacja

systemów zarządzania

bezpieczeństwem informacji na zgodność z którą będą wydawane

certyfikaty

ISO/IEC 27002 (BS 7799-1, PN-ISO 17799) - praktyczne zasady

zarządzania bezpieczeństwem informacji

ISO/IEC 27003 -

porady i wskazówki dotyczące implementacji

systemu zarządzania bezpieczeństwem informacji

ISO/IEC 27004 -

system zarządzania bezpieczeństwem

informacji, wskaźniki i pomiar

ISO/IEC 27005 (obecnie BS 7799-3) -

zarządzanie ryzykiem

bezpieczeństwa informacji

WYJAŚNIENIA

ISO - International Organization for Standarization

IEC

– International Electrotechnical Commision

–

Międzynarodowa Organizacja Normalizacyjna

STANDARD ISO/IEC 17799

Technika Informatyczna. Praktyczne zasady

Zarządzania Bezpieczeństwem Informacji - zawartość:

polityka bezpieczeństwa

organizacja bezpieczeństwa

klasyfikacja i kontrola aktywów

bezpieczeństwo osobowe

bezpieczeństwo fizyczne i środowiskowe

kontrola dostępu do systemu

rozwój i utrzymanie systemu

zarządzanie ciągłością działania

zgodność z przepisami prawa, polityką bezpieczeństwa,

audyty

POLITYKA BEZPIECZEŃSTWA

INFORMACJI

cel polityki bezpieczeństwa informacji

stworzenie podstaw dla określenia metod zarządzania, procedur i

wymagań niezbędnych dla zapewnienia ochrony informacji

Dokument Polityki

Bezpieczeństwa

Informacji

podstawowy dokument w organizacji zawierający:

definicje podstawowych celów bezpieczeństwa

specyfikację zasad bezpieczeństwa informacyjnego

definicje infrastruktury organizacyjnej bezpieczeństwa

dokument powinien zostać zatwierdzony przez kierownictwo,

opublikowany i udostępniony pracownikom oraz stanowić podstawę

do budowy systemu bezpieczeństwa informacji, jego wdrożenia,

eksploatacji i modyfikacji

Polityka Bezpieczeństwa Informacji musi uwzględniać specyfikę

organizacji, odnoszące się do niej standardy i

akty prawne w

zakresie bezpieczeństwa informacji

PRZYKŁADOWE AKTY PRAWNE

Konstytucja RP

ustawa o ochronie danych osobowych

(Dz.U. 2002 Nr 101, poz. 926)

rozporządzenie w sprawie dokumentacji przetwarzania danych

osobowych oraz warunków technicznych i organizacyjnych, jakim

powinny odpowiadać urządzenia i systemy informatyczne służące do

przetwarzania danych osobowych

(Dz.U. 2004 Nr 100, poz. 1024)

rozporządzenie w sprawie podstawowych wymagań bezpieczeństwa

teleinformatycznego

(Dz.U. 2005 Nr 171, poz. 1433)

ustawa o informatyzacji działalności podmiotów realizujących

zadania publiczne

(Dz.U. 2005 Nr 64, poz. 565)

ustawa o dostępie do informacji publicznej

(Dz.U. 2002 Nr 130, poz. 1450)

ustawa o podpisie elektronicznym

(Dz.U. 2001 Nr 112, poz. 1198)

rozporządzenie w sprawie warunków organizacyjno-technicznych

doręczania dokumentów elektronicznych podmiotom publicznym

(Dz.U.

2005 Nr 200, poz. 1651)

BEZPIECZEŃSTWO FIZYCZNE I

ŚRODOWISKOWE

KATEGORIE ZABEZPIECZEŃ

w SYSTEMACH INFORMACYJNYCH

a) zabezpieczenia organizacyjne

b) zabezpieczenia administracyjne

c) zabezpieczenia fizyczne

d) zabezpieczenia prawne

e) zabezpieczenia programowe

f) zabezpieczenia w sieciach

g)

zabezpieczenia w systemach zarządzania

bazami danych

PRZYKŁADY ZABEZPIECZEŃ

zatrudnianie zaufanych ludzi

wydzielenie obszarów chronionych

ograniczenie wymiany dokumentów

regulaminy i procedury pracy

ograniczenie ryzyka błędu ludzkiego

zapewnienie ciągłości działania systemów informacyjnych

właściwa jakość cyklu życia oprogramowania

sterowanie procesami

zarządzanie dostępem do pomieszczeń i obiektów

administrowanie systemem informatycznym (kopie, dzienniki

zdarzeń, zarządzanie hasłami)

kontrola zainstalowanego i wykorzystywanego oprogramowania

audyty, certyfikaty

a)

zabezpieczenia organizacyjne

b)

zabezpieczenia

administracyjne

PRZYKŁADY ZABEZPIECZEŃ

zabezpieczanie pomieszczeń

właściwe przygotowanie obszarów chronionych

wydzielenie stref ochronnych, monitoring

alarmy

wycofywanie i niszczenie podzespołów komputerowych

zabezpieczenie źródeł zasilania (UPS -

Uninterraptible Power Supply

)

sprzęt zapasowy

zabezpieczenia zintegrowane: zasilacze awaryjne, systemy

chłodzenia, monitoring parametrów środowiska, oprogramowanie

do planowania i zarządzania centrum danych i/oraz generatory

prądu

zabezpieczenie sieci transmisyjnych

zabezpieczenie źródeł emisji elektromagnetycznej , . . .

c)

zabezpieczenia fizyczne

(bezpieczeństwo fizyczne

i środowiskowe)

d)

zabezpieczenia prawne

PRZYKŁADY ZABEZPIECZEŃ

kontrola dostępu

–

identyfikacja użytkownika, logowanie

– uwierzytelnianie: hasło, procedury uwierzytelniające, zadawanie

osobistych pytań, identyfikacja fizycznych atrybutów (klucz, karta

identyfikacyjna, żetony),

metody biometryczne (oparte są na odczycie

osobistych cech użytkownika: głos, linie papilarne, obraz źrenicy oka,

podpis, itp. i ich uwierzytelnieniu przez porównanie z wcześniej

zapisanym wzorcem)

,

zabezpieczenia antywirusowe

firewall

kopiowanie danych (backup), archiwizacja (większość na

streamerach)

monitorowanie zasobów teleinformatycznych , zastosowanie

narzędzi kryptograficznych

elektroniczny podpis

e)

zabezpieczenia programowe

PRZYKŁADY ZABEZPIECZEŃ

weryfikacja uprawnień

projekt uprawnień:

lista wszystkich działań podejmowanych w bazie danych, które

mają być kontrolowane przez zabezpieczenia,

lista użytkowników indywidualnych, lista grup użytkowników

zdefiniowanie uprawnień użytkowników - do których danych

użytkownicy mają dostęp i jakie działania mogą na nich wykonywać

użycie hasła

szyfrowanie danych

ukrywanie obiektów

użycie właściwych opcji startowych i formularzy

komunikacyjnych

g)

zabezpieczenia w systemach zarządzania bazami danych

PRZYKŁADY ZABEZPIECZEŃ

usunięcie kodu źródłowego

mechanizm transakcji

tworzenie kopii bazy danych

przy tworzeniu kopii należy uwzględnić:

-

częstotliwość wykonywania kopii

-

rodzaj nośnika i miejsce jego przechowywania

- liczba ostatnio wykonanych kopii

rodzaj kopii

-

pełna kopia zapasowa bazy danych

-

kopia różnicowa

- kopia rejestru transakcji

g)

zabezpieczenia w systemach zarządzania bazami danych,

cd.

PYTANIA

DO

WYKŁADU

Jak rozumiane jest bezpieczeństwo informacji

Klasyfikacja zagrożeń i przykłady zagrożeń

Czym jest polityka bezpieczeństwa informacji,

jakie są jej elementy

Kategorie i przykłady zabezpieczeń zasobów

informacyjnych w systemach informacyjnych

Wymień i scharakteryzuj przykładowe

zabezpieczenia w systemach zarządzania

bazami danych

Wyszukiwarka

Podobne podstrony:

bezpieczenstwo id 83420 Nieznany

dobre bezpieczenstwo id 138306 Nieznany

7 etapow bezpieczenstwa id 4518 Nieznany (2)

Bezpieczenstwo 2 id 83424 Nieznany (2)

bezpieczenstwo9 id 83891 Nieznany (2)

edukacja dla bezpieczenstwa id Nieznany

bezpieczeL,,stwo id 83362 Nieznany (2)

bezpieczne szczepienia id 83941 Nieznany (2)

BEZPIECZENSTWO PRACY 2 id 83389 Nieznany (2)

Bezpieczenstwo zima id 83651 Nieznany

Bezpieczenstwo Pracy id 83546 Nieznany (2)

Bezpieczna kapiel id 83433 Nieznany (2)

Bezpieczenstwo sieci id 83776 Nieznany

Bezpieczne wakacje id 83944 Nieznany

Bezpieczenstwo sciaga id 83454 Nieznany (2)

Bezpieczniki v klasa id 83970 Nieznany (2)

Bezpieczenstwo EJ id 83710 Nieznany (2)

Bezpieczenstwo produktu id 8355 Nieznany

więcej podobnych podstron