ustawa określa:

podpis elektroniczny -

bezpieczny podpis elektroniczny – ma być wygenerowany na podstawie kwalifokowanego

certyfikatu

Oświadczenia woli muszą być składane przy użyciu bezpiecznego podpisu

Podpis który nie spełnia wszystkich wymogów bezpiecznego podpisu elektronicznego a jest

podpisem elektronicznym w świetle prawa nie jest równoważny podpisowi odręcznemu.

Znakowanie czasem

•

podpis elektroniczny może być znakowany czasem.

•

Znakowanie czasem to usługa polegająca na dołączeniu do danych w postaci elektronicznej,

logicznie powiązanych z danymi, opatrzonymi podpisem lub poświadczeniem

elektronicznym, oznaczenie czasu w chwili wykonania tej usługi.

•

W sytuacji gdy to znakowanie świadczy kwalifikowany podmiot certyfikacyjny, podpis

wywołuje skutki daty pewnej w rozumieniu przepisów Kodeksu cywilnego.

Na stronie ministerstwa jest rejestr podmiotów kwalifikowanych

Nowe kolokwium

7.05.2012 Wykład

Wstęp IPSec

IPSec to zbiór protokołów stworzony w celu implementacji bezpiecznych połączeń pomiędzy

komputerami.

Protokół IP nie gwarantuje iż otrzymane datagramy

•

pochodzą od deklarowanego nadawcy

•

zawierają dane, które były umieszczone w nim przez nadawcę

•

ich zawartość nie została odczytana przez niepowołaną osobę podczas przesyłania od

nadawcy od odbiorcy

IPSec jest rozszerzeniem ipv4 i integralną częścią ipv6

Tryby pracy

Transportowy

•

tryb transportu jest trybem domyślnym protokołu iPSec

•

Służy do ustanawiania komunikacji typu dwupunktowego (klient – serwer)

•

Typowy tryb przy komunikacji software – urządzenie

•

W tym trybie szyfrowaniu podlega wyłącznie ładunek IP

•

IPSec zapewnia ochronę datagramów IP oraz protokołów warstw wyższych przy pomocy

protokołów ESP (Encapsulation Security Payload) lub AH (Authentication Header).

Tunelowania

•

W trybie tunelowania protokołu ipsec szyfrowane są nagłówek i ładunek iP ( w trybie

transportu szyfrowany jest tylko ładunek IP)

•

Tryb tunelowania zapewnia ochronę całego pakietu IP, traktując go jako ładunek AH lub

ESP

•

W trybie tunelowania cały pakiet jest eknapsulowany za pomocą nagłówka AH lub esp i

uzupełniany dodatkowym nagłowiłem IP.

•

Adresy Ip określone w zewnętrznym nagłówku iP są punktami końcowymi tunelu, a adresy

IP określone w eknapsulacji ,,,

Protokołów AH

•

protokół AH służy do uwierzytelniania, zapewnia integralność danych, opcjonalnie także

chroni przeciwko atakom z powtórzonymi pakietami. Nie zapewnia natomiast poufności,

dane są czytelne, ale chronione przed modyfikacją

Nagłówek

•

następny nagłówek – identyfikuje ładunek pakietu IP. Wartość 6 reprezentuje protokół TCP

•

Długość wskazuje długość nagłówka AH

•

Indeks parametrów zabezpieczeń (SPI) – wartość używana w połączeniu z adresem

docelowym (z pakietu IP) i protokołem zabezpieczeń do identyfikowania poprawnego

skojarzenia zabezpieczeń (SA) dla danej komunikacji

•

Numer kolejny 32 bitowa, inkrementowana od 1 liczba, zapewnia ochronę przed

powtarzaniem pakietów (jak dojdziemy do max następuje ponowne zestawienie od 1)

•

Dane uwierzytelniane – zawiera wartość testową integralności (icv integrity chech value),

wyliczaną zazwyczaj przy pomocy funkcji skrótu MD5 lub SHA-1

Tryb transportu

•

w trybie transportu wypełniony nagłówek AH zostaje umieszczony za nagłówkiem

protokołu IP a przed ładunkiem pakietu IP. Protokół AH jest identyfikowany w nagłówku IP

przez identyfikator 51 protokołu IP

nagłówek IP | nagówek AH | ładunek pakietu IP (tcp, udp, icmp)

Tryb tunelowania

•

w trybie tunelowania cały pakiet jest enkapsulowany za pomocą nagłówka AH i uzupełniany

dodatkowym nagłówkiem IP

nagłówek IP | nagłowek AH | nagłówek IP | ładunek IP (tcp, udp, icmp)

|------> szyfrowane być może

Protokół ESP

•

protokół esp zapewnia poufność, a ponadto integralność, ochronę przed atakami z

powtórzonymi pakietami o raz uwierzytelnianie (tylko dla nagłówka esp i zaszyfrowanego

ładunku)

Nagłówek

inne niż a AH

•

uzupełnienie i długość uzupełnienia

Tryb transportu

•

w trybie transportu nagłówek esp jest umieszczany za nagłówkiem IP i oznaczany jest w

nim identyfikatorem protokołu o numerze 50. nagłówek esp jest umieszczony przed

ładunkiem IP, a blok końcowy esp i blok końcowy uwierzytelniania na końcu.

Tryb tunelowania

•

w trybie tunelowania esp pakiet ip jest hermetyzowany za pomocą nagłówków esp i ip oraz

bloku końcowego esp i bloku końcowego uwierzytelniania esp.

Nag IP| nag esp | nag IP | ładunek ip | blok końcowy esp | blok końcowy uwierzytelniania esp

Skojarzenia zabezpieczeń

•

skojarzenia zabezpieczeń (security associations) są umową pomiędzy dwoma

komunikującymi się węzłami dotyczącą szczegółów danego tunelu ipsec. Dane skojarzenie

zabezpieczeń jest identyfikowane za pomocą:

•

adresu ip nadawcy

•

typu protokołu ipsec(ah lub esp)

•

indeksu parametrów zabezpieczeń (spi)

•

skojarzenia zabezpieczeń (są) opisuje m.in. algorytm szyfrujący (jeśli występuje), algortytm

uwierzytelniania, okres ważności i klucz sesji jaki jest używany dla danego tunelu

•

skojarzenia zabezpieczeń są jednokierunkowe, więc potrzeba 2 kanałów na dwukierunkową

komunikację oraz 4 w przypadku wżywania protokołów ah i esp jednocześnie.

•

Indeks parametrów zabezpieczeń (spi) jest 32 – bitową liczbą, która jednoznacznie

identyfikuje skojarzenie zabezpieczeń (są). Spi jest umieszczany w nagłówkach protokołów

esp i ah

•

tunele ipsec są jednokierunkowe

Mechanizm wymiany klucza

•

mechanizm wymiany klucza odpowiedzialny jest za dynamiczne tworzenie skojarzenia

zabezpieczeń (są), a także zarządzanie bazą skojarzeń zabezpieczeń

•

Ike działa w 2 fazach o następującej kolejności:

•

uwierzytelnienie obu stron komunikacji i nawiązania połączenia

•

faza1: Uwierzytelnienie może być dokonywane za pomocą hasła (shared secret), które służy

do obliczania kluczy metodą deiffiego-hellmana. W praktyce hasła wprowadzane ręcznie

używane są do testowania. Inną metodą jest zastosowanie certyfikatów x.509, czyli kluczy

publicznych podpisanych przez nadrzędny urząd certyfikacyjny (CA). Trzecią metodą jest

stosowanie podpisów RSA(konieczna jest ręczna wymiana kluczy publicznych stron).

•

Faza2: raza druga działa w trybie szybkim używając poprzednio zestawionego IKE sA …

Faza 1 może działać w 2 trybach, głównym i agresywnym. W trybie głównym dochodzi do 3

wymian pomiędzy stronami komunikacji: negocjacji zasad, wymiany Diffie-Hellmanan i

uwierzytelniania

W trybie agresywnym 3 komunikaty:

1 komunikacja

algorytmy szyfrowania

algorytm integralności

grupa D-H

metoda uwierzytelniania

wartość publiczna D-H

2 komunikacja

uwierzytelnianie inicjatora

faza 2: faza druga działa w trybie szybkim używając poprzednio zestawionego IKE SA. W tym

trybie obie strony ustalają charakterystyki połączenia i generują klucze dla IPSec SA

w trybie szybkim strony negocjują

protokół IPSec (AH lub ESP)

Algorytm zapewniający integralność (MD3 lub sha1)

Algorytm szyfrowania (3des lub des)

następnie odświeżany lub wymieniany jest klucz sesji i tworzone jest skojarzenie zabezpieczeń

(SA). Tryb szybki używany jest także w przypadku renegocjacji nowego SA

Mechanizm wymiany klucza

•

mechanizmy wspomagające:

•

IKE keepalive - mechanizm służący do tego czy tunel działa

•

Dead Peer Detection – to samo co wyżej

•

NAT Traversal

•

Perfect Froward Secrecy

IKE Keepalive

•

protokół IKE jest oparty o protokół UDP, a co za tym idzie bezpołączeniowy.

•

Konieczna jest weryfikacja działania drugiej strony tunelu w celu określenia, czy przesyłane

pakiety nie giną.

•

Bez tego mechanizmu dany kanał będzie uznany za aktywny do czasu wygaśnięcia SA.

Wtedy tworzone jest nowe SA i możliwa weryfikacja połączenia.

•

Mechanizm ten nie daje odpowiedzi na pytanie czy sieci „drugiej strony” są dostępne,

jedynie czy drugi koniec tunelu jest aktywny

Dead Perr Detection

•

Mechanizm alternatywny do IKE Keepalive checujący się większym poziomme

skalowalności.

•

Nie wysyła okresowo komunikatów w celu weryfikacji aktywności tunelu.

•

Sprawdzany jest fakt przesyłania danych w kanale. Fakt ten informuje o działaniu kanału

VPN.

•

Jeśli przez pewien okres czasu nie otrzymana zostanie odpowiedź na wygenerowany ruch

następuje wymiana informacja wiadomości DPD w celu weryfikacji czy tunel działalność

Nat traversal

•

umożliwia komunikację pomiędzy dwoma hostami w przypadku gdy pomiędzy nimi

występuje jedno lub wiele urządzeń wykonujących translację nat

•

detekcja wsparcia dla nat traversal i detekcja nat pomiędzy dwoma hostami wykonywana

jest podczas pierwszej fazy mechanizmu IKE (zarówno w trybie głównym jak i

agresywnym)

•

Wykrycie czy pomiędzy dwoma hostami znajduje się nat dokonywane jest poprzez

wyliczenie wartości funkcji skrótu dla adresu IP i portów obu stron wykonujących IKO.

•

Jeśli wyliczone wartości są różne to pomiędzy hastami występuje nat i konieczne jest

wykorzystanie z nat traversal

•

ustanawiany jest ruch na porcie 4500? …

Perfect Forward Secrecy

•

korzyści płynące ze stosowania protokołów automatycznej negocjacji ipsec są zauważalne

szczególnie w przypadku dużych sieci, pozwalają także łatwo osiągnąć efekty, które w

praktyce byłyby niemożliwe do wykonania w sieciach konfigurowanych ręcznie

•

jedną z takich funkcji jest automatyczna renegocjacja kluczy kryptograficznych co

określony czas.

•

Operacja ta tra stosunkowo krótko (może być więc wykonywana często) i gwarantuje, że w

razie naruszenia bezpieczeństwa systemu, ujawnione mogą zostać jedynie dane

przechwycone po włamaniu.

•

Cecha ta, określana jako Perfect Forward secrecy chroni przed sytuacją gdy atakujący

zapisuje wszystkie przechwycone w przeszłości dane w nadziei, że ...

Bazy danych

Systemy korzystające z iPsec posiadają dwie bazy danych:

•

SPD (sec policy database) – zawiera informacje o mechanizmach, jakie powinny być

zastosowane do pakietów wychodzących i przychodzących

•

SAD ( sec association database) – zawiera parametry związane z SA

•

algorytm szyfrowania lub uwierzytelniania

•

klucze szyfrowania

•

….

14.05.2012 Wykład

Firewall – definicja

Firewall jeden ze sposobów zabezpieczania sieci komputera/serwera przed intruzami. Termin

określający sprzęt komputerowy wraz ze specjalnym oprogramowaniem bądź samo

oprogramowanie blokujące niepowołany dostęp do sieci komputerowej, komputera, serwera itp. na

której straży stoi.

(dwóch sprzętowych producentów firawalli to Fortinet i Watchgard)

firewalla umieszcza się na styku sieci chronionej z siecią publiczną. (firewall może być sprzętowy,

lub był to zwykły linux (unix) z filtrem pakietów). Wcześniej wiele firm tworzyło oprogramowanie

z dedykowanym sprzętem, ale to sprowadzało się do tworzenia własnych filtrów pakietów.

Stosowane technologie

•

filtrowanie pakietów – sprawdzanie nagłówków warstw niższych (do transportowej)

•

Pośredniczenie (proxy) – pośredniczenie w przesyłaniu danych (warstwy sesji, prezentacji,

aplikacji)

•

Translacja adresów sieciowych (NAT)

•

wirtualne sieci prywatne (VPN)

Filtrowanie pakietów w:

•

warstwie aplikacji

•

warstwie transportowej

Iptables

W iptables istnieją trzy tablice reguł. Pierwsza (domyślna) filtr zawiera wbudowane

łańcuchy input i output dla pakietów przeznaczonych lub wygenerowanych przez lokalnego hosta

oraz forward dla pakietów rutowanych przez hosta. Druga tablica nat dotyczy reguł stosowanych

dla pakietów, dla których dokonywana jest translacja adresów IP i zawiera łańcuchy prerouting i

postrouting, dla tablicy nat dostępny jest także łańcuch output. Trzecia tablica mangle zawiera

łańcuchy prerouting oraz output.

Input i output dotyczą pakietów kierowanych do hosta (in) i z hosta (out), jeżeli użyjemy forward to

przekazujemy pakiety dalej (np. do sieci wewnętrznej)

Tablica nat służy do translacji adresów:

•

prerouting – mamy możliwość kierowania pakietów zanim zdecydujemy gdzie lecą pakiety

czyli możemy wykonać translację adresu docelowego

•

postrouting – adres jest dostępny po wykonaniu routingu tutaj mamy możliwość translacji

adresu źródłowego (ukrywanie nadawcy)

•

tablica nat – pozwala na modyfikowanie innych parametrów protokołów (np. zmiana ttl w

pakietach)

Iptables - ruch pakietów

prerouting → decyzja co do routingu → forward (tabela filter) ---------------------→ postrouting

(tabela NAT)

|

/\ (tabela NAT)

|

|

|

|

input

|

(tabela filter) → proces lokalny → output → decyzja co do routingu

(tabela filter i NAT)

Nat loopback (zagadka :( ) jak zrealizować coś takiego, żeby z komputera o prywatnym adresie

można było łączyć się do innego komputera sieci prywatnej ale przez adres publiczny

składnia iptables

iptables polecenie reguła rozszerzenie

•

polecenie: -A -I, -D, itp. (add, index, drop)

•

reguła: złożona z celów np. ACCEPT, DROP, itp.

•

Rozszerzenie: iptables są ciągle rozszerzalne, oznacza to, że funkcjonalność zarówno

kernela, jak i narzędzi iptables może być rozszerzona o nowe opcje

Firewall builder

Firewall builder jest narzędziem graficznym przeznaczonym do konfigurowania i zarządzania

regułami filtrującymi dla wielu platform. Oparty o techniki obiektowe pozwala na konfigurowanie

urządzeń z wykorzystaniem technik typu drag & drop.

Pośredniczenie (proxy)

Serwer prozy – serwer pośredniczący (zastępczy) sieci lokalnej LAN

Serwer proxy stanowi rodzaj bezpiecznej zapory, która łączy (lub filtruje) sieć LANT z internetem

za pośrednictwem pojedynczego adresu IP, wspólnego dla wszystkich stacji roboczych lokalnej

sieci intranetowej.

SQQID – proxy http które potrafi cachować dane przesyłane via http, dodatkowo potrafi filtrować

(blokować) javascripty czy flash, dodatkowo pozwala blokować strony o jakiejś treści (poprzez

wykorzystanie zewnętrznych baz danych)

Porzy – firewall warstwy aplikacji

HTTP

=== web proxy

===

HTTP

\

FTP

=== ftp proxy

===

FTP

|warstwa aplikacji

SMTP

=== mail proxy

===

SMTP

/

TCP

TCP

| warstwa transportowa

IP

IP

| warstwa sieciowa

sieć zewnętrzna

sieć wewnętrzna

NAT

Technika translacji adresów sieciowych pozwala na używanie innych adresów sieciowych

wewnątrz oraz na zewnątrz sieci.

NAT jest mechanizmem bezpieczeństwa ponieważ ukrywa architekturę wewnętrzną sieci i nie są to

adresy routowalne (w tej chwili nie jest to już mechanizm bezpieczeństwa)

NAT – metody

•

statyczna translacja adresów – nat 1 do 1 na zewnętrznym adresie firewalla mamy

kilkanaście adresów publicznych jest przekierowany na określony host prywatny. Ruch w

obie strony jest przemapowywany

•

dynamiczna translacja adresów – ip maskarada realizacja funkcji, różne adresy sieci

wewnętrznej są przemapowane na jeden publiczny ip

•

dynamiczna translacja adresów i portów

•

typy nat

•

SNAT (source)

•

DNAT (destination)

W IPv4 NAT jest uznawany za mechanizm bezpieczeństwa. W IPv6 nie stosuje się translacji

adresów sieciowych, liczba adresów sieciowych publicznych jest tak duża że wydaje się być

niewyczerpalna.

W IPv6 nie da się przeskanować całej puli adresowej, bo jest za duża.

VPN

Tunel przez który płynie ruch w ramach sieci prywatnej pomiędzy klientami końcowymi za

pośrednictwem sieci publicznej.

Architektury firewalli

•

host z 2 interfejsami sieciowymi (najprostsze rozwiązanie, filtrujemy tylko ruch

wychodzący)

•

filtr pakietów i brama aplikacyjna (kilka urządzeń które tworzą warstwy ochrony, albo jeżeli

ma się urządzenie z wieloma interfejsami i łączy się podsieci na interfejsach w określony

sposób) DMZ – strefa dostępna do sieci publicznej

Firewall prywatnych

Definicja

Firewall prywatny jest to bariera pomiędzy Twoim komputerem a światem zewnętrznym czyli

internetem.

Zastosowanie:

•

ochrona poufnych danych użytkownika, np. Danych osobowych, numerów kart

kredytowych, numeru IP

•

Ochrona przed atakami mającymi na celu utrudnienie lub uniemożliwienie pracy komputera

•

Ochrona przed nieautoryzowanym dostępem do zasobów komputera,

•

Ochron

Typy firewall i prywatnych

Softwareowe najpopularniejsze, kosztują nic lub niewiele, Instalowana są jak zwykłe programy na

PC

Hardwerowe firewalle osobiste to oddzielne urządzenia działające na styku z internetem. Pełnią

równocześnie funkcje routera

Endian Firewall

jest dystrybucją Linuxa która pozwala na szybką i łatwą zamianę dowolnego komputera w

zaawansowany system zabezpieczający sieć. Cechuje się prostą obsługi oraz dużymi

możliwościami. Endian Firewall oparty jest na produkcie IPCop.

W skład funkcjonalności realizowanych przez Endian Firewall wchodzą między innymi:

•

stanowy filtr pakietów

•

serwery proxy konfigurowane na poziomie aplikacji

•

i dużo dużo więcej …

Jest to rozwiązanie zbliżone (możliwościami) do firewalli z laboratoriów.

Typy konfiguracji firewalli

•

konfiguracja z routowaniem – na każdym interfejsie firewalla mamy inną konfiguracje sieci

(sieć na interfejs)

•

konfiguracja drop-in – na każdym interfejsie firewalla mamy ten sam adres IP

•

zalety:

•

przezroczysty dla warstwy IP

•

łatwa integracja z istniejącą infrastrukturą sieciową

•

Niezastąpione rozwiązanie w przypadku niemożności zastosowania podziału na

podsieci

•

wady:

•

brak serwisów typu proxy

•

brak nat

•

Konfiguracja typu bridge

•

zalety

•

przezroczysty dla warstwy IP i Ethernet

•

Łatwa integracja z istniejącą infrastrukturą sieciową

•

wady

•

brak wielu usług

•

brak trybu Multi-WAN

•

brak obsługi vlans

•

brak statycznego i dynamicznego routing

•

brak możliwości kastrowania urządzeń

•

brak możliwości tworzenia podsieci

•

brak obsługi serwera dhcp

•

brak translacji adresów NAT

Firewall stateless (bezstanowy)

•

zalety

•

szybkie

•

małe wymagania sprzętowe

•

wady

•

brak definicji kierunku przysyłanego ruchu

•

brak przynależności pakietu do sesji (połączenia)

•

analiza jedynie nagłówków protokołów

Nie rozpoznaje czy ruch jest wychodzący czy przychodzący, nie potrafił badać połączeń, każde

zapytanie traktowane było jako osobna klasa.

Firewall stateful (stanowy)

•

zalety

•

możliwość weryfikacji kierunku przesyłanego ruchu – określany na bazie kto rozpoczął

połączenie (np. w tcp)

•

przypisywanie pakietów do sesji (połączenia)

•

analiza kontekstowa nagłówków protokołów (w połączeniu z informacją o kierunku

przysłania danych)

•

możliwość oferowania dodatkowych funkcji jak proxy

•

wady

•

wolniejszy

•

większe wymagania sprzętowe

•

wymagana pamięć do przechowywania informacji o połączeniach

Firewall stanowy – bezpieczny?

•

TCP Handshake – ruch wychodzący jeżeli zainicjuje połączenie komputer z sieci chronionej

•

TCP Simulataneous Open -

•

TCP split-handshake 5 kroków -

•

konsekwencje

•

odwrócony kierunek transmisji (rirewall stanowy bazuje na tym kierunku)

•

Przeważnie reguły dla ruchu wychodzącego są znacznie mniej restrykcyjne dla ruchu

przychodzącego (proxy, IDS, filtrowanie etc.)

Wykład 21.05.2012

Systemy IDS

Wykrywanie i analiza działalności intruzów.

IDS – definicja

Wykrywanie włamań (intursion detection) to detekcja naruszenia bezpieczeństwa systemu w czasie

rzeczywistym. Narzędzia, które przeprowadzają taką detekcję, nazywają się systemami wykrywania

włamań (IDS)

Rola i podstawowe zadania IDS to:

•

śledzenie aktywności użytkownika od punktu wejścia do punktu ataku

•

rozpoznanie poinformowanie o zamianach w danych

•

wykrycie kiedy system jest atakowany

•

wykrycie błędów w konfiguracji systemu

•

pomoc w ustaleniu polityki bezpieczeństwa

•

reakcja na atak (IPS)

IPS wykonuje wszystkie te same zadania co IDS, a dodatkowo działa podczas ataku (reaguje na

atak)

Ogranieczenia IDS

•

nie może zrekompensować złej jakości mechanizmów identyfikacji i autentykacji

•

nie może przeprowadzić dochodzenia dotyczącego ataku bez pomocy człowieka

•

nie może analizować całego ruchu w obciążonej sieciowych

•

nie może zrekompensować jakości integralności informacji dostarczonej przez system

•

nie może zrekompensować wad protokołów sieciowych

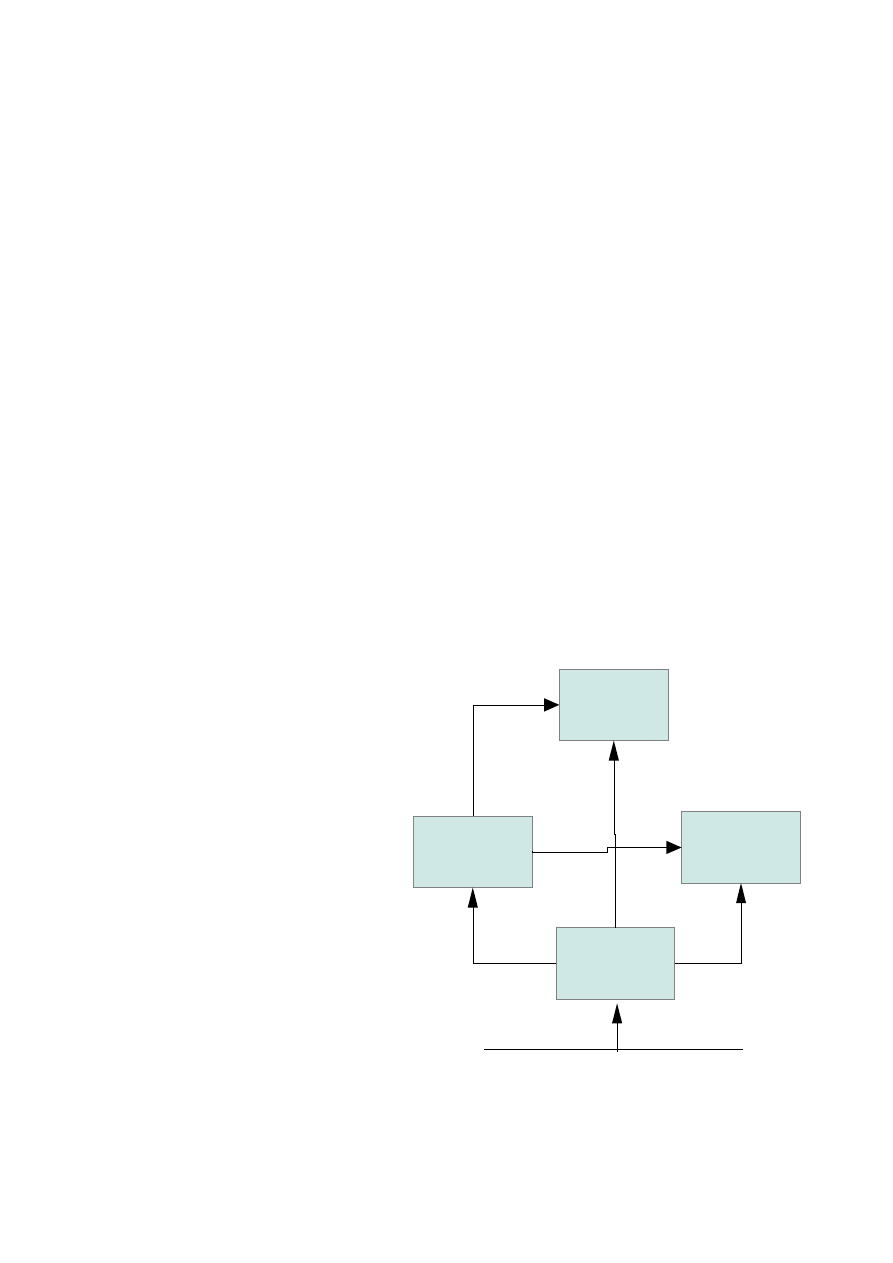

1. jednostki reagujące (r-boxes)

2. wynik: zdarzenia systemowe na

wysokim poziomie

3. analizatory zdarzeń (a-boxes)

4. generatory zdarzeń systemowych

(e-boxes)

5. wynik: zdarzenia systemowe na

niskim poziomie

6. bazy danych (d-boxes)

7. wynik: składowanie zsarzeń

1

4

3

6

Źródło zdarzeń zewnętrznych

2

5

7

Klasyfikacja IDS

Ze względu na sposób wykrywania:

•

systemy oparte na zbiorze zasad

•

systemy adaptacyjne

Ze względu na umieszczenie generatora zdarzeń:

•

HIDS – host intusion detection systemowych

•

NIDS – network … - jeden serwer w sieci

•

NNIDS – network node ... – wiele sensorów w sieci

Systemy oparte na zbiorze zasad

Systemy te analizują monitorowanego środowiska szukając zdarzeń lub ich zbiorów, które pasują

do wcześniej zdefiniowanych jako zabronione. Są to przepisy znanych ataków. Te zdefiniowane

reguły nazywane są sygnaturami. X tego powodu systemy te nazywane są też często systemami

opartymi o sygnatury lub także systemami wykrywającymi nadużycia. Najczęściej spotykane

podejście do tej techniki wykrywania włamań polega na kolejnym porównywaniu danych

otrzymanych z generatora zdarzeń do poszczególnych sygnatur.

Systemy oparte na zbiorze zasad - Zalety

•

są bardzo efektywne w wykrywaniu ataków, a przy tym generują niewielką ilość fałszywych

alarmów

•

Potrafią szybko i niezawodnie diagnozować użycie specyficznego narzędzie ataku lub

techniki. Może to pomóc administratorom do spraw bezpieczeństwa podjąć odpowiednie

działania.

•

Nie wymagają od osoby administrującej dużej wiedzy. Sygnatury ataków są powszechnie

dostępne i nie ma konieczności tworzenia własnych.

Wady

•

potrafią wykrywać tylko ataki, które są już znane. Jedynie ataki, których sygnatura znajduje

się w bazie wiedzy systemu zostaną wyłapanie...

•

spada wydajność systemu

Systemy adaptacyjne

Systemy te indentyfikują nienormalny, niezwykły sposób zachowania (anomalie) w sieci lub na

danym hoście. Ich praca opera się na podstawowym założeniu, iż ataki generują inne zachowanie

niż normalna praca i dzięki temu mogą być wykryte. Budowane są profile reprezentujące normalnie

zachowanie użytkowników hostów czy połączeń sieciowych. Następnie zbierane są dane o

zachowaniu w danym czasie i używane są różne sposoby pomiarów w celu stwierdzenia, czy

monitorowania działalności odbiega od normy. Zwane są także systemami wykrywającymi

anomalie.

Systemy adaptacyjne - zalety

•

systemy tego typu wykrywają niezwykłe zachowanie. W związku z tym posiadają zdolności

wykrywania nowych, nieznanych do tej pory ataków. Nie muszą posiadać wiedzy na ich

temat.

•

Wynikiem ich działania może być informacja, która w dalszej kolejności zostanie poddana

analizie systemu działającego na zasadzie wykrywania nadużyć. Może to podnieść

skuteczność systemu, a w szczególności ograniczyć ilość

Systemy adaptacyjne - wady

•

często generują dużą ilość alarmów spowodowaną nieprzewidywalnością zachowania

użytkowników. Podobna sytuacja występuje w odniesieniu …

•

wymagają uczenia

Host intrusion detection system

systemy HIDS nadzorują informacje związane z pracą danej maszyny. Podstawą informacji dla tego

typu systemów są logi systemowe, sprawdzana jest także integralność systemu plików. Ponadto

system monitoruje aktywność użytkowników.

zalety

•

można dokładnie określić co robił agresor. Jakie wydał w systemie polecenia, jakie otworzył

pliki. Nie tylko można się domyślać, że zostaną takie wydanie, ale jest się tego pewnym.

Można więc uzyskać bardziej szczegółową informację na temat poczynań agresora niż w

przypadku NIDS.

•

Systemy oparte na hoście mają znacznie niższą ilość fałszywych alarmów niż NIDS. Dzieje

się tak dlatego, ponieważ ilość komend jaką może wydać agresor w danym systemie jest

znacznie mniejsza niż ilość informacji jaką można zebrać z analizowanego ruchu w sieci.

Wady

•

systemy HIDS wymagają instalacji na systemie, który chce się ochraniać. Może nie być to

możliwe z wielu przyczyn. Systemy IDS generują dużą ilość informacji, którą trzeba

przechowywać, a często systemy ochraniany może nie posiadać wystarczającej ilość

przestrzeni dyskowej. Można również nie mieć fizycznego dostępu do ochranianej jednostki

•

Systemy HIDS polegają na możliwościach logowania i monitorowania ochranianego

systemu operacyjnego. Jeśli ten nie jest dostatecznie dobrze skonfigurowany, wiąże się to z

jego rekonfiguracją, co nie zawsze jest możliwe ze względu na przeznaczenie maszyny.

Network …

Systemy NIDS nadzorują inforamcje związanie z siecią, sprawdzają każdy pakiet przechodzący

przez

zalety

•

systemy NIDS mogą wykrywać ataki, od przeprowadzenia których wykorzystuje się sieć

komputerowe.

•

Systemy NIDS nie wpływają w żaden sposób na dotychczasową pracę chronionego

systemu, ponieważ nie pracują jako router lub inne tego typu rządzenie. Awaria systemu

NIDS w żaden sposób nie wpływa na pracę chronionego systemu. Tego drugi przez pewnie

czas pozostaje bez ochrony. Jest to poważna przewaga nad rozwiązaniami typu HIDS.

•

Nie wymagają modyfikacji ochranianych komputerów

•

Systemy NIDS pracują na osobnych maszynach, a co za tym idzie mogą zostać

zainstalowana na innym systemie operacyjnym niż chronione komputery. Tego powodu są

to prostsze w instalacji systemy niż HIDS.

Wady

•

z drugiej jednak strony systemy NIDS jedynie badają ruch w segmencie sieci, do którego są

bezpośrednio podpięte. To jest poważny problem w przypadku sieci zbudowanych w

oparciu o switche'e. Rozwiązaniem jest umieszczenie systemów w odpowiednich miejscach

sieci lub użycie odpowiedniego sprzętu.

•

Systemy NIDS zbudowane są w oparciu o analizowanie zbioru zasad, jest to podyktowane

potrzebą zapewnienia jak jak wyższej wydajności (nie wykrywają nowych ataków)

•

W typowej konfiguracji systemy NIDS wszelkie efekty swej pracy logują do jakiejś

jednostki, która później zajmuje się dodatkową analizą korelacyjną tych danych. Wiąże się

to z dużym wzrostem ruchu w sieci. Można to rozwiązać poprzez stworzenie drugiej sieci.

•

Poważny problem stanowi szyfrowany ruch w sieci. Ataków realizowanych przy pomocy

szyfrowanych sesji nie da się w łatwy sposób wykryć. Na szczęście tego typu ataków nie ma

wiele.

Fałszywe alarmy

można wyróżnić 2 typy:

•

false positive – fałszywy alarm, który generowany jest , gdy system wykrywania włamań

normalny dopuszczony ruch w sieci sklasyfikuje jako próba włamania.

•

False negative – nie jest właściwie alarmem, a jego brakiem w przypadku wystąpienia

niepożądanej działalności, która nie została wykryta.

Podsłuch HUB (wpinamy huba sieć chronioną i ids)

Podsłuch – MIRROR SWITCH PORT (wpinamy odpowiednio skonfigurowany switch, ids i sieć

chronioną)

Podsłuch – Tap

Tap (zawór) – czteroportowe urządzenie pozwalające na podglądanie ruchu w sieci. Z reguły

urządzenie wpina się w krytycznym miejscu sieci, gdzie monitorowanie jest konieczne.

Stealth configuration

Jedna karta sieciowa nie posiada adresu IP, ani zdefiniowanego stosu TCP, druga pracuje w typowej

konfiguracji. (Ale urządzenie przechwytuje wszystkie pakiety i wykrywa ewentualne włamania)

Systemy agentowe

•

małe autonomiczne moduły mogą isę przemieszczać pomiędzy hostami zabezpieczanej

sieci.

•

Rolą agenta jest monitorowania i filtrowanie działań …

Rozmieszczanie systemów IDS

•

lokalizacja w jednym miejscu (np. W pobliżu zapory ogniowej).

•

Rozproszenie w chronionej sieci jako:

•

zbiór niezależnych, pojedynczych systemów IDS wymieniających pomiędzy sobą

informacje o włamaniach,

•

zaawansowana architektura systemów agentowych

Problemy związane z IDS

•

atak typu wstawienia (insertion) - system będzie widział za dużo pakietów, przez co nie

rozpozna ataku

•

atak typu odrzucenia – system będzie odrzucał część pakietów uznając je za niepoprawne,

przez co nie zauważy ataku

•

atak TTL - tworzenie fałszywych alarmów (zrobić ich bardzo dużo, po to żeby zatrzeć

próbę ataku), polega na wysyłaniu pakietów z niskim TTL, przez co IPS zobaczy atak, a

ruch nie dojdzie do chronionej sieci/hosta.

Szyfrowanie połączenie

W przypadku, gdy przesyłane w sieci dane są zaszyfrowanie powstaje bardzo trudha

Oszukiwanie programów IDS

•

skanowanie portów w losowej kolejności – niektóre systemy IDS wykrywają sekwencje

połączenia z jednego adresu źródłowego z kolejnymi portami. Wystarczy wprowadzić

losowość przy wyborze portów do skanowania, by ominąć to zabezpieczenie

•

powolne skanowanie –

•

Fragmentacja pakietów - część istniejących systemów IDS nie składa defragmentowanych

pakietów bądź to w obawie

•

odwrócenie uwagi – polega na stworzeniu obfitego strumienia skanujących pakietów ze

sfałszowanymi

•

fałszowanie adresu nadawcy – metoda ta może stanowić rozwinięcie poprzedniej. Komputer

skanujący fałszuje wszystkie adresy nadawcy, dbając jedynie o to, by przynajmniej jeden

•

skanowanie rozproszone – skoordynowane skanowania może być wykorzystane w

połączeniu z powolnym skanowaniem w celu wykonania praktycznie niewykrywalnego

skanowania

Wykład 28.05.2012

Źródła zagrożeń w sieci komputerowych

Wstęp

•

prawie każde nadużycie komputerowe poprzedzone jest rozpoznaniem systemu ofiary.

Sukces włamania jest wprost proporcjonalny do zgromadzonych o tym systemie informacji.

•

Źródła informacji o systemie:

•

bazy typu „whois”, strony www (zdobywanie informacji bez konieczności

oddziaływania na system ofiary)

•

programy podsłuchujące lub skanujące sieci i systemy operacyjne potencjalnej ofiary.

Sniffing

czyli podsłuchiwanie w sieci (metoda czysto pasywna)

Definicja

•

sniffery są to programy służące do przechwytywania całego ruchu odbieranego przez

interfejs sieciowy i przekształcania ich do postaci zrozumiałej dla człowieka. Stanowi to

stanowi poważne zagrożenie dla bezpieczeństwa komunikacji w sieciach.

•

Przełączając kartę sieciową w tryb promiscuous (mieszany), interfejs przejmuje wszystkie

pakiety i ramki, a nie tylko te które są explicite przeznaczone dla niego (zgodność adresu

MAC przeznaczenia)

Umieszczenie sniffera

B

|

A ------ROUTER ------C ---------- D // acd w sieci lokalnej

Jeżeli komputery będą pracować w różnych vlanach to nie ma możliwości podsłuchania ruchu.

Metody wykrywania snifferów

•

metody zdalne

•

metody wykorzystujące błędy w implementacji stosu TCP/IP

•

metoda ARP

•

metoda ping

•

test DNS

•

badanie opóźnień

•

ARP cache

•

metody lokalne

Wykrywanie sniffer'a – test ARP

Metoda wykrywania komputera nasłuchującego w sieci przy użyciu testu ARP polega na

wykorzystaniu faktu, iż host podsłuchujący w sieci przechwyci ramkę Ethernet z adresem

docelowym innym niż adres jego karty. Sytuacja taka nie miałby miejsca, gdyby komputer nie

podsłuchiwał ruchu w sieciowych. Program testujący wysłał do sieci zapytanie ARP o adres

sprzętowy komputera, który poddawany jest testowi. W ramce ethernet ustawiony jest

nieprawidłowy adres docelowy. Adres ten musi być także inny, od jakiegokolwiek używanego w

danym segmencie sieci. Adres nadawcy podawany jest zgodnie z prawdą. Komputer podsłuchujący

odbierze taką ramkę i odpowie an nią, czego skutkiem będzie odesłanie odpowiedzi ARP do

komputera, który wygenerował zapytanie. Pojawienie się odpowiedzi oznacza, że testowany

komputer podsłuchuje w sieci.

ARP cache

•

metoda ta wykorzystuje tablicę ARP cache utrzymywaną przez systemy komputerów.

•

Komputer, który podsłuchuje w sieci, będzie do swojej tablicy ARP dopisywał każde

odwzorowanie jakie pojawi się w postaci pakietu arp reply (bo każdą taką odpowiedź

przechwyci w sieci).

•

Testujący program musi wysyłać jakikolwiek pakiet do komputera badanego, podszywając

się pod ten nieistniejący komputer. Może to być nawet komunikat ICMP echo-request. W

momencie, kiedy testowany komputer odpowie komunikatem echo-reply bez

wcześniejszego wykonania zapytania ARP Request oznacza to, że miał w swojej tablicy

ARP cache stosowany wpis. Wpis ten może posiadać jedynie komputer podsłuchujący.

Test ICMP

•

metoda ta w swojej zasadzie działania podobna jest do metody ARP. Wykorzystywany jest

jednak inny protokół – ICMP. Metoda ta polega na wysłaniu do badanego komputera

komunikatu ICMP echo-request. Adres docelowy ramki ethernet niosącej taki komunikat

musi jednak zostać sfałszowany. Adres ten musi się różnić od faktycznego adresu karty

sieciowej badanego komputera (i powinien być inny od używanych w danym segmencie

sieci), podczas gdy adres ip musi być poprawny. Podobne źródłowe adresy IP oraz ethernet

powinny być prawdziwe.

•

Komputer który podsłuchuje w sieci odbierze taką ramkę. W przypadku komputera nie

niepodsłuchującego w sieci nie powinno do tego dojść, gdyż taka ramka, ze względu na

niezgodność docelowego adresu zostałaby odfiltrowana. Komputer podsłuchujący …

test DNS

•

wiele aplikacji służących do podsłuchiwania pakietów w sieci próbuje w momencie ich

przechwycenia tłumaczyć adresy IP na nazwy domenowe. Fakt ten może zostać

wykorzystany do wykrycia podsłuchiwania w sieci. Konieczne jest wysłanie do komputera

podsłuchującego datagramu IP ze źródłowym adresem IP, który nie pojawia się w sieci.

Datagram ten powinien być transportowany przez ramkę ethernet, która posiada fałszywy

adres docelowy. Następnie należy nasłuchiwać w sieci na zapytanie kierowane przez badany

komputer do serwera NDS o nazwę domenową źródłowego adresu OP. Jeśli takie zapytanie

odwrotne pojawi się w sieci oznacza to że ktoś prowadzi podsłuch

Badanie opóźnień

•

kiedy karta sieciowa zostanie przełączona w tryb promiscuous, a sieć jest obciążona, to do

systemu zaczyna docierać ogromna ilość informacji. Co spowalnia jego działanie.

•

Test zaczynamy od wyznaczenia czasu odpowiedzi (ping) podejrzanego hosta przy mało

obciążonej sieci. Następnie generujemy w sieci nadmiarowy ruch i badamy czas odpowiedzi

hosta.

•

Wadą tej metody jest konieczność chwilowego obciążenia sieci

Lokalne wykrywanie snifferów

•

pierwsza metoda polega an wykryciu interfejsu z włączonym trybem promiscuous. Najlepiej

wykonać to komendą ifconfig -a | grep Promisc

•

metoda ta często okazuje się zawodna. Pomocnym programem jest promiscan dostępny na

stronie

•

drugą metodą jest sprawdzanie procesów o następujących cechach charakteryzujących

Zabezpieczenie przed snifferami

•

aby częściowo zabezpieczyć się przed działaniem sniffera można włączać co określony czas

tryb promiscuous na wszystkich interfejsach.

•

Inną metodą zabezpieczenie jest szyfrowanie pakietów za pomocą SSL, Ssh itd. oraz

tunelowanie połączeń przy pomocy VPN.

•

Kolejną metodą utrudniającą podsłuchiwanie i jednocześnie zwiększającą przepustowość

sieci lokalnej jest zmniejszenie rozmiaru domeny kolizyjnej przez zastąpienie

koncentratorów przełącznikami.

Secure ARP

•

każdy komputer w sieci LAN posiada własną parę kluczy publiczny / prywatny podpisaną

cyfrowo przez zaufany host w sieci pracujący jako centrum certyfikacji. Pakiety ARP są

cyfrowo podpisane przez nadawcę, co pozwala odbiorcy sprawdzić skąd tak naprawdę

pochodzą.

•

Protokół bez problemu pracuje także w sieciach, w których używany jest serwer DHCP, lecz

wymaga tego jego modyfikacji (współpraca serwera DHCP z Authoritative Key Distributor)

– stworzony serwer S-DHCP.

•

Do standardowego nagłówka ARP dodatkowo 12 bajtów (podpisu cyfrowego)

Nie stosuje się S-ARP bo są wolne.

•

w tabeli podany jest cas potrzebny na otrzymanie odpowiedzi na ICMP echo request w

przypadku, gdy w tablicy S-ARP nie zostały zbuforowane pary adresy IP, adres MAC

Długość klucza

512 bitów

17 µs

1024 46

ARP

0.6

Podsłuch sieci opartej na switchach

•

przeciążenie przełącznika (switch jamming)

•

przełącznik zalane potokiem ramek z losowymi, nieistniejącymi w sieci adresami MAC

przechodzą w tryb „repeating” i zaczynają pracować jak zwykłe koncentratory. Dzieje się

tak z powodu przepełnienia tablicy do odwzorowania adresów MAC na porty przełącznika.

Większość przełączników ma jednak specjalne funkcje zabezpieczające przed takimi

atakami. Jedną z nich jest ograniczenie liczby adresów MAC, które przełącznik przypisać

może do określonego portu. Gotowym narzędziem …

Przekierowanie ARP (ARP redirect)

•

metoda ta wykorzystuje sposób, w jaki komputery w jednej domenie rozgłoszeniowej

uzyskują informacje o adresach MAC innych hostów. Wykorzystanie słabości protokołu

ARP polega na wysyłaniu zapytania ARP ze sfałszowanym powiązaniem MAC-IP. Z

metodą tą związane jest przekierowywanie routera (router redirection) jeśli zapytanie będzie

zawierało przypisanie adresu IP lokalnej bramy (routera) do adresu MAC komputera

podszywającego się. Spowoduje to, że wszystkie pakiety wysyłane w świata przechodzić

będą przez podszywający się komputer. Aby nie zablokować całego ruchu i nie wzbudzać

podejrzeń, komputer podszywający się może przekierowywać cały ruch do routera.

Przekierowywanie ICMP

•

w metodzie tej, do poprawnego działania wymagany jest protokół IRDP (ICMP Router

Discovery Protocol) uruchomiony zarówno na stacjach roboczych jak i na routerze. W

skonfigurowanym środowisku maszyny w sieci lokalnej otrzymują od routerów pakiety

ICMP Router Advertisement i na podstawie wartość pola numeru preferencyjnego wybierają

najlepszą bramkę domyślną. Jeśli router wybrany jako brama domyślna na podstawie tablicy

routowania stwierdzi, że lepsza droga do konkretnego hosta prowadzi przez inny router, to

wyśle datagram ICMP Redirect nakazujący zmienić hostowi bramkę domyślną. Protoków

IRDP nie ma jednak …

Rekonfiguracja na jeden port

Fałszowanie adresu MAC

•

ideą jest spowodowanie sytuacji, w której przełącznik będzie przekazywał nam wszystkie

ramki skierowane do komputera ofiary. W tym celu wystarczy co jakiś czas wysyłać ramki z

adresem MAC podsłuchiwanego komputera. Spowoduje to aktualizację tablicy przełączania

na przełączniku, który przez chwilę będzie kierował ruch do segmentu maszyny

podsłuchującej. W ten sposób część pakietów nie dotrze do celu, ale cecha …

Przykłady snifferów

tcpdump

wireshark

Skanowanie sieci:

Definicje

•

skanowanie jest sondowaniem atakowanego systemu poprzez przegląd jego adresów

sieciowych oraz portów sieciowych.

•

Skanowanie adresów sieciowych polega na przeglądaniu kolejnych adresów IP z złożonego

zakresu w celu wytypowania ofiary lub poznania topologii atakowanej sieci.

•

Skanowanie portów sieciowych polega na przeleceniu po porta...

Techniki skanowania

Skanowanie z wykorzystaniem ICMP

Najprostszą i najczęściej stosowaną, ale i najbardziej zawodną metodą skanowania jest wysyłanie

ping (echo request). Na jego podstawie można stwierdzić, czy docelowy host jest osiągalny. Brak

odpowiedzi świadczy jedynie o tym, że komputer jest nieosiągalny

Techniki skanowania

Technika TCP connect

•

nazwa pochodzi od systemowej funkcji connect (), która służy do nawiązania pełnego

połączenia z odległym portem. Jeśli w fazie nawiązywania połączenia serwer odpowie

flagami SYN/ACK, oznacza to, że port jest otwarty w trybie nasłuchu – flaga RST/ACK

wskazuje na zamknięty port. Skanowanie kończy pakiet RST, czyli czyste zamknięcie

połączenia.

Technika półotwarcia -TCP SYN

•

polega na wysyłaniu pakietu RST zaraz po otrzymaniu w drugiej fazie połączenia pakietu

SYN/ACK lub RST/ACK. Zaletą jej jest utrudniona wykrywalność, wadą – konieczność

posiadania uprawnień zastrzeżonych dla administratora.

Zaawansowane techniki skanowania

•

bardziej zaawansowane metody skanowania, wykrywane są z reguły dopiero przez

specjalizowane programy. Polegają na obserwacji zachowania się systemu w momencie

otrzymania niestandardowych pakietów TCP.

•

Techniki te mają za zadanie:

•

ominąć filtry pakietów (ACL)

•

nie daś się wykryć przez systemy IDC,

•

ukryć się w typowym ruchu sieci.

•

Wszystkie one wykorzystują podstawową zasadę stanowiąca, że zamknięty port powinien

odpowiedzieć pakietami RST na każdy pakiet niezgodny

Technika SYN/ACK.

Technika SYN/ACK wysyła na wybrany port pakiet z flagami syn/ack bez wcześniejszego

zainicjowania połączenia pakietem SYN. Wartość AACK w tym pakiecie odnosi się do

nieistniejącego połączenia. Skanowany system, jeśli odbierze taki pakiet na otwartym pocie,

zignoruje go, w traktując jako uszkodzony. Jeśli pakiet trafi na port zamknięty, wygenerowany

pozostanie pakiet RST.

Pakiet XMAS

Ma ustawione wszystkie możliwe flagi – URG ACK, PSH, RST, SYN i FIN. Otrzymując tak

dziwny pakiet, skanowany system odpowiada jak w poprzednim

Technika wykorzystująca flagę FIN

Technika wykorzystująca flagę FIN. Reakcja skanowanego systemu jest identyczna z pr ...

Pakiet NULL

Użycie pakietu NULL, który nie zawiera ustawionej żadnej flagi. Zgodnie z zaleceniem

standardu wszystkie host zobowiązane są odpowiedzieć pakietem RST, jeżeli port jest zamknięty.

Technika Inverse mapping.

Techinika inverse mapping wysyła pakiet z ustawioną flagą RST. Wykorzystuje się ją z

reguły w celu poznania topologii sieci – stwierdzenia czy dany host istnieje, czy nie. W typowym

przypadku router po otrzymaniu pakietu do nieistniejącego hosta wygeneruje komunikat: ICMP

host unreachable lub icmp tmie exceeded. Brak odpowiedzi może oznaczać aktywność hosta, choć

równie prawdopodobnie …

Skanowanie UDP

•

w skanowaniu UDP wykorzystywane jest przesyłanie pakietów UDP na kolejne porty. W

odpowiedzi można uzyskać następujące pakiety:

•

komunikat ICMP port unreachable 0 oznacza to, że dany port jest zamknięty, czyli nie

nasłuchuje na nim żadna usługa.

•

Inne komunikaty ICMP typu unreachable 0 oznaczają, że port jest filtrowany

•

Pakiet UDP – oznacza to, że dany port jest otwarty i nasłuchują na nim usługa

•

Brak odpowiedzi – oznacza, że dany port jest otwarty (nasłuchuje usługa, ale nie odesłała

odpowiedzi na pusty pakiet UDP) lub filtrowany (pakiet nie dotarł do celu, ponieważ został

odfiltrowany poprzez zaporę sieciową).

Skanowanie SCTP (stream control transmission protocol)

Skanowanie tego typu jest niemal identyczne ze skanowaniem TCP SYN. Różnica polega na

typie wykorzystywanego protokołu. Podobnie jak w tcp syn inicjator skanowania przesyła pakiet

INIT i podobnie jak tam jest to skanowani półotwarte. W odpowedzi można otrzymać

•

pakeit INIT-ACK – oznacza. Że port jest otwarty

•

Pakiet ABORT – oznacza, że port jest zamknięty

•

reszta filtrowany

Analiza wielkości okna i pola TTL

Zagłębiając się w szczegóły implementacyjne stosów TCP/IP poszczególnych systemów

operacyjnych, daje się zaobserwować pewne prawidłowości, które można wykorzystać do

sprawdzenia aktywności portów. Polegają one na analizie wielkości okna TCP oraz pola TTL

otrzymanego pakietu RST. Odpowiedź RST można wykorzystać do sprawdzenia aktywności

portów.

FTP Bounce Scanning.

Wykorzystanie techniki używającej serwera ftp jako punktu pośredniczącego – proxy.

Metoda ta posługuje się cechą protokołu FTP określaną mianem FXP, a polegającą na tym, że

serwer FTP może wysyłać dane do innego hosta.

Skanery Nessus, Nmap (oba niezłe)

Wykrywanie podziału łącza

•

wartość TTL

•

tcp timestamp – (chronologia w znacznikach czasowych jeżeli jest więcej komputerów to

raczej timestampy nie będą się zgadzać)

•

tablica routingu i wysyłanie komunikatów ICMP

•

Passive OS fingerprinting

•

Passive web browser fingerprinting

•

inne

Wyszukiwarka

Podobne podstrony:

Technika komputerowa w obrocie towarowym TECHNIKA KOMPUTEROWA wykłady

Bezpieczeństwo nawigacji - Wykład 1, AM SZCZECIN, Bezpieczeństwo nawigacji

Bezpieczeństwo nawigacji - Wykład 9, AM SZCZECIN, Bezpieczeństwo nawigacji

Metody komputerowe wykład 1

Sieci Komputerowe, Wykład9, Inicjalizacja Winsock

BEZPIECZEŃSTWO STATKU-WYKŁADY HAJDUK, AM SZCZECIN, BEZPIECZEŃSTWO STATKU

Bezpieczenstwo spoleczne wyklad Nieznany (3)

Bezpieczeństwo nawigacji - Wykład 6, AM SZCZECIN, Bezpieczeństwo nawigacji

Sieci Komputerowe, Sieci komputerowe - wykłady 2

grafika komputerowa wykład 8

grafika komputerowa wykład 14

Administracja bezpieczeństwa wewnętrznego wykład

Bezpieczenstwo spoleczne wyklad 3

Metody komputerowe wykład 2

Bezpieczeństwo statku - Wykład 3, AM SZCZECIN, BEZPIECZEŃSTWO STATKU, Bezpieczeństwo Statku - Wykład

Sieci komputerowe, wyklad michta token ring przelaczajacy

Bezpieczenstwo spoleczne wyklad Nieznany (2)

Bezpieczeństwo statku - Wykład 2, AM SZCZECIN, BEZPIECZEŃSTWO STATKU, Bezpieczeństwo Statku - Wykład

więcej podobnych podstron