1/19

dr Aleksander Lotko

Bezpieczeństwo

w Internecie

2/19

Zagrożenia e-commerce

•

Związane z transmisją danych

•

Autoryzacja (nieprawdziwa

tożsamość)

•

Dostępność (ataki służące

zablokowaniu serwera)

•

Płatności (np. kradzione karty

kredytowe)

•

Ochrona prywatności

3/19

4/19

Programy złośliwe

•

Wirus komputerowy

•

Koń trojański

•

Robak komputerowy

•

Inne: spyware, dialery,

rootkit

5/19

Wirus komputerowy

Kod złośliwy, który:

1. Wymaga programu-nosiciela

2. Uruchamia się, gdy jest uruchomiony

program-nosiciel

3. Modyfikuje inne programy poprzez

wprowadzenie do nich fragmentów

własnego kodu

4. Oprócz wprowadzenia własnego kodu do

programu wykonuje działania

destrukcyjne w systemie lub tylko

sygnalizuje swoją obecność

6/19

Koń trojański

Pozornie nieszkodliwy

program zawierający złośliwe

fragmenty kodu (np. wirusy),

który umożliwia

nieuprawnione gromadzenie,

fałszowanie lub niszczenie

danych

7/19

Robak komputerowy

Program lub moduł

wykonywalnego kodu, który może

samodzielnie rozprzestrzeniać się

w sieciach komputerowych

(wykorzystując np. słabości

oprogramowania pocztowego). Może

powielać się, by wykorzystać na

własne przetwarzanie maksymalną

ilość zasobów systemu (pamięć, czas

CPU)

8/19

Historia

•

Pierwszy wirus: Brian, 1986

o

Czas wywołania globalnej infekcji: 1 rok

•

1995: makrowirusy

o

Czas wywołania globalnej infekcji: 1 miesiąc

•

1999: robaki (powielane za pośrednictwem

poczty)

o

Czas wywołania globalnej infekcji: 1 dzień

•

2001: robaki sieciowe (Blaster, Sasser)

o

Czas wywołania globalnej infekcji: 1 godzina

•

Szacowana liczba wirusów: 150.000

9/19

Elementy programu

antywirusowego

•

Skaner – przegląda sektor startowy

dysku i pliki wykonywalne oraz

dokumenty zawierające makra w

poszukiwaniu sygnatur wirusów

•

Monitor (rezydentny) – kontroluje

bieżąco uruchamiane pliki, otwierane

dokumenty i wkładane dyskietki.

Obecność praktycznie niezauważalna

(potrzebuje mało pamięci i mocy CPU)

•

Baza definicji - heurystyki

10/19

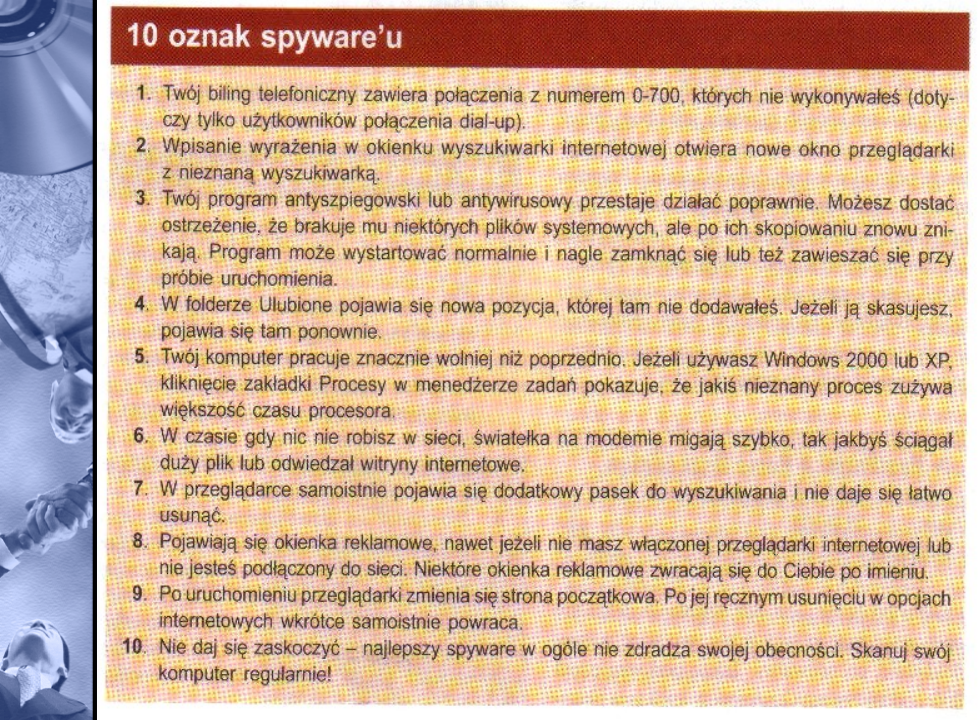

Typy oprogramowania

SPYWARE

1.

Adware

2.

Adware cookies

3.

Programy monitorujące

4.

Konie trojańskie

11/19

Adware

Adware

– programy wyświetlające

reklamy. Pozornie wydają się

niegroźne, mogą jednak

instalować komponenty służące

do zbierania poufnych danych

(wiek, płeć, miejsce zamieszkania)

dla celów marketingowych. Wiele

z nich nie informuje o instalacji

tych komponentów.

AdAware

12/19

Adware cookies

Adware cookies

– pliki

zapisywane na dysku przez

odwiedzane witryny. Większość

spełnia pożyteczną rolę, ale

niektóre przechowują poufne

dane i dzielą się nimi z innymi

witrynami. Umożliwia to handel

profilami użytkowników.

13/19

Programy monitorujące

Programy monitorujące (key loggers)

– dzięki zapisowi naciśnięcia każdego

klawisza pozwalają na przechwycenie

wszystkiego, co użytkownik robi na

komputerze, np. skanowanie haseł,

numerów kart kredytowych. Zwykle

działają w tle. Informacje przez nie

zbierane są przechowywane w

zaszyfrowanym pliku na komputerze

ofiary do późniejszego odczytania,

np. przesyłany automatycznie pod

zdefiniowany adres e-mail.

14/19

Trojany

Konie trojańskie

– odmiana programów

monitorujących, zaopatrzona

dodatkowo w funkcje pozwalające

przejąć kontrolę nad zainfekowanym

komputerem. Programy te zwane są

RAT (Remote Administration Tool) i

umożliwiają przejęcie pełnej kontroli

nad podłączonym do Internetu

komputerem, w tym dostęp do

wszystkich plików, kasowanie,

kopiowanie, instalowanie lub

usuwanie oprogramowania. Genezą

nazwy jest to, że często udają

pożyteczne oprogramowanie.

15/19

16/19

SPAM

•

Niechciane, często rozsyłane

automatycznie do dużej liczby

odbiorców wiadomości komercyjne,

najczęściej o charakterze komercyjnym

•

Cechy SPAM’u:

o

Treść wiadomości niezależna od

odbiorcy

o

Odbiorca nie wyraził zgody na

otrzymanie wiadomości

o

Treść wiadomości sugeruje, że

nadawca zamierza czerpać z niej zysk

17/19

Phishing

•

Podszywanie się, np. pod instytucje

finansowe (banki elektroniczne itp.)

poprzez wysyłanie maili z prośbą o

podanie numeru karty kredytowej,

hasła

18/19

Zabezpieczenia

•

Narzędzia podstawowe

o

Oprogramowanie antywirusowe

o

Aktualizacja systemu operacyjnego

o

Procedury bezpieczeństwa (hasła, tworzenie kopii

bezpieczeństwa)

•

Narzędzia zaawansowane

o

Zapory ogniowe (firewall)

o

Szyfrowanie połączeń

o

Narzędzia uwierzytelniania (autentykacji) – podpis

elektroniczny

o

Certyfikaty uwierzytelniające i protokół SSL

o

Narzędzia wspomagające: hasła jednorazowe, tokeny

19/19

Pytania

Dziękuję za uwagę

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

Wyszukiwarka

Podobne podstrony:

06 MELDOWANIEid 6122 ppt

1200924029 asymetryzacja bezpieczenstwaid 13809 ppt

1 lokalne koalicje na rzecz bezpieczeństwaid 9430 ppt

06 2id 6108 ppt

06 Metoda Monte Carlo 25 06 2007id 6332 ppt

1 4 rodzaje bezpieczeństwaid 8989 ppt

06 chlorowanieid 6270 ppt

1 PODSTAWY WIEDZY O BEZPIECZENSTWIEid 9590 ppt

06 Petleid 6151 ppt

06 BGid 6255 ppt

05 Metody Probabilistyczno Statystyczne 25 06 2007id 5752 ppt

1 PODSTAWY IDENTYFIKACYJNE PRZEDMIOTU SYSTEMY BEZPIECZENSTWAid 9584 ppt

06 Rezonansid 6392 ppt

bezpieczenstwo publiczne ppt

4 Kurs MR WOPR przyczyny tonięcia i bezpieczeństwo własne ppt

bezpieczny internet2[1] ppt

więcej podobnych podstron