1. Technik sieciowy chce skonfigurować adres IP interfejsu routera, używając komendy ip address

192.168.1.0 255.255.255.0. Która z wymienionych linii powinien zobaczyć, kiedy wprowadzi te komendę?

a) Router>

b) Router(config-if)#

c) Router#

d) Router(config)#

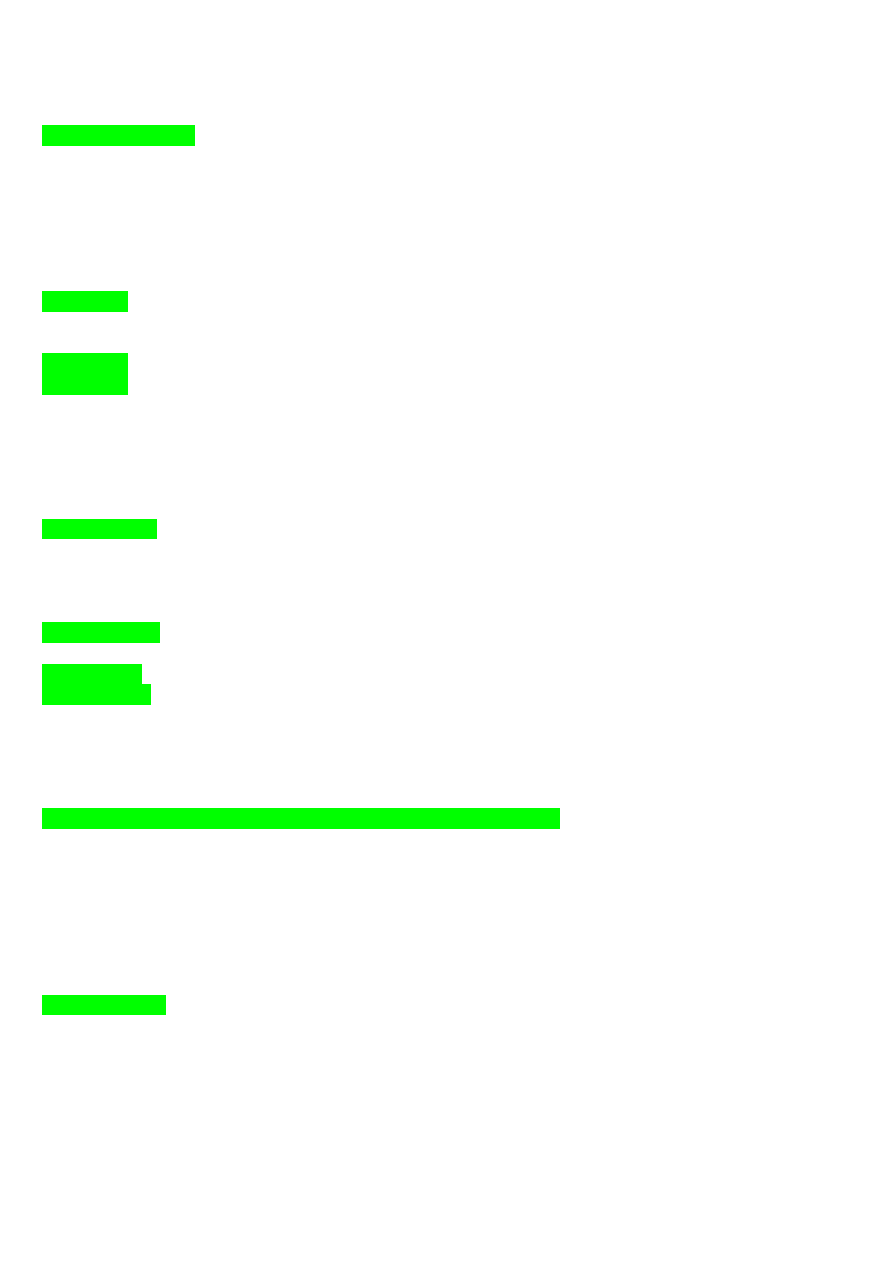

2. Przyjrzyj się zamieszczonemu powyżej schematowi. Kabel 1 oraz Kabel 2 są przygotowane dla

specyficznych wymagań warstwy fizycznej. Wiedząc, ze koncentrator nie posiada portu up-link, wskaz,

jakie trzy segmenty używają Kabla 2? (Wybierz trzy odpowiedzi.)

*Segment 1

*Segment 2

*Segment 3

*Segment 4

*Segment 5

*Segment 6

3. Administrator sieci chce zainstalować aplikacje prywatna na serwerze. Porty, z jakiego zakresu są

zwykle przypisywane do tej aplikacji, aby zapewnić jej dostępność dla klientów?

a) od 0 do 255

b) od 49152 do 65535

c) od 1024 do 49151

d) od 0 do 1023

4. Które z wymienionych adresów IPv4 są poprawnymi adresami hostów w odpowiednich podsieciach?

(Wybierz trzy odpowiedzi.)

*10.1.12.79/28

*10.1.12.113/28

*10.1.12.32/28

*10.1.11.5/27

*10.1.11.97/27

*10.1.11.128/27

5. Przyjrzyj się zamieszczonemu powyżej schematowi. Właśnie został wyłączony Host B. Jaka zmiana

nastąpi w tablicy adresów MAC przełącznika?

a) Tablica pozostanie bez zmian.

b) Przełącznik niezwłocznie usunie wpis adresu MAC dla portu Fa0/19.

c) Przełącznik zachowa adres MAC dopóki host B nie zostanie włączony ponownie.

d) Przełącznik przebuduje tablice adresów MAC poprzez przypisanie adresu FFFF.FFFF.FFFF do portu

Fa0/19.

6. Organizacja pragnie utworzyć podsieć w sieci o adresie IP 172.16.0.0. Podsieć ta ma być najmniejsza

podsiecią mogąca pomieścić 1000 hostów. Której z wymienionych masek podsieci należy użyć, aby

spełnić to wymaganie?

a) 255.255.0.0

b) 255.255.248.0

c) 255.255.252.0

d) 255.255.254.0

e) 255.255.255.0

f) 255.255.255.128

7. Z powodu naruszenia bezpieczeństwa hasło routera musi zostać zmienione. Jakie informacje można

uzyskać z tych wpisów konfiguracyjnych? (Wybierz dwie odpowiedzi.)

*Router(config)# line vty 0 4

*Router(config-line)# password arj15

*Router(config-line)# login

*Konfiguracja ta pozwala użytkownikom na łączenie się z użyciem modemu.

*Użytkownicy musza określić, do której linii, 0 lub 4, chcą się łączyć podczas ustanawiania połączenia.

*Konfiguracja ta pozwala użytkownikom na łączenie się do routera poprzez użycie komendy telnet.

*Konfiguracja ta pozwala pięciu użytkownikom utworzyć jednoczesne połączenie z routerem.

*Skonfigurowane hasło jest automatycznie szyfrowane na routerze.

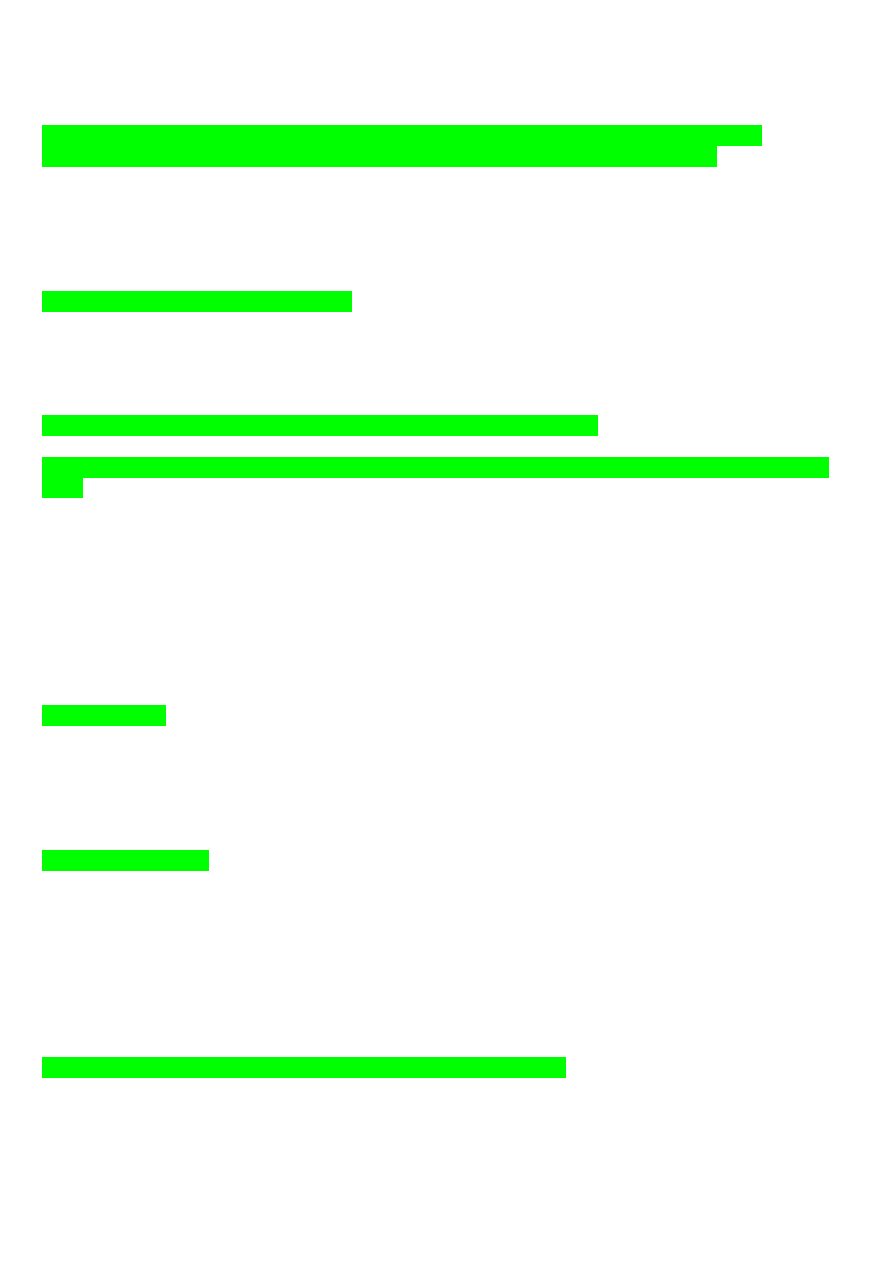

8. Przyjrzyj się zamieszczonemu powyżej schematowi. Komunikacja pomiędzy hostami X i Y jest

ograniczona do ich lokalnych sieci. Jaka jest przyczyna tego ograniczenia?

a)Adresy bram domyślnych są adresami rozgłoszeniowymi.

b) Host Y ma przydzielony adres grupowy.

c) Host X i host Y należą do różnych sieci.

d) Host X ma przydzielony adres sieci.

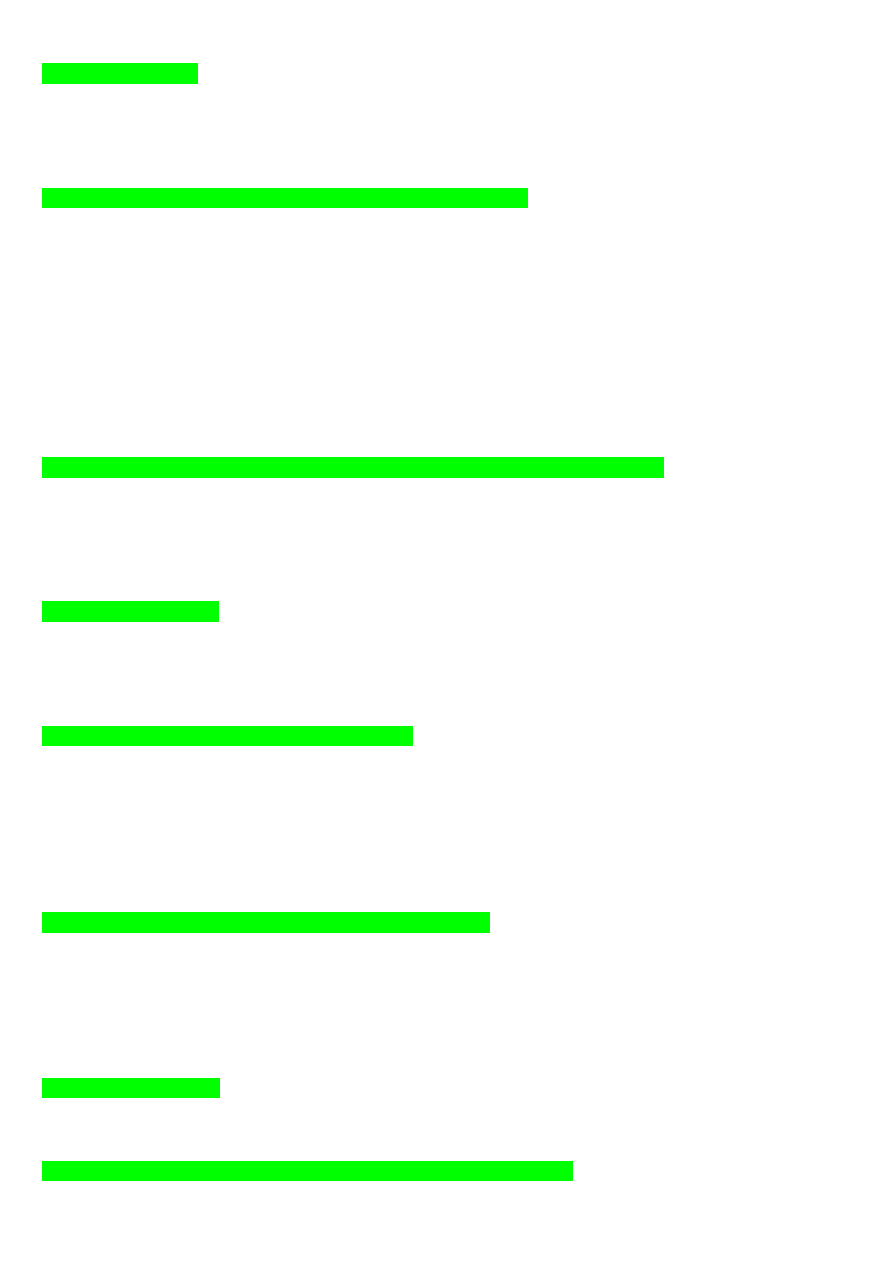

9. Przyjrzyj się zamieszczonemu powyżej schematowi. Host A wysyła segmenty danych do hosta B.

Przedstawiona została kontrola przepływu wymienianych segmentów. Jakie dwa stwierdzenia są

prawdziwe odnośnie tej komunikacji? (Wybierz dwie odpowiedzi.)

*Wstępny rozmiar okna jest określony poprzez uzgadnianie dwukierunkowe.

*Wielkość okna sesji TCP jest wstępnie ustalona na 3000 bajtów.

*Numer potwierdzenia 3001 wskazuje, ze host A będzie wysyłał kolejny segment z numerem sekwencyjnym

3001.

*Host B oczekuje, ze następnym numerem segmentu będzie 3000.

*Żadne dodatkowe potwierdzenia nie będą wymieniane.

10. Przyjrzyj się zamieszczonemu powyżej schematowi. Aby umożliwić dostęp do sieci Internet dla

komputera PC, włączona jest funkcjonalność NAT routera. Jednakże komputer PC ciągle nie ma

dostępu do sieci Internet. Który adres IP powinien być zmieniony na 209.165.201.1, aby umożliwić

komputerowi dostęp do Internetu?

a) 192.168.1.191

b) 192.168.1.101

c) 192.168.1.1

d) 192.168.1.254

11. Przyjrzyj się zamieszczonemu powyżej schematowi. Przedstawiona tablica routingu komputera PC

jest skonfigurowana prawidłowo. Jakie urządzenie sieciowe lub interfejs ma przedzielony adres IP

192.168.1.254?

a) komputer PC

b) przełącznik

c) router interfejs fa0/0

d) interfejs fa0/1routera

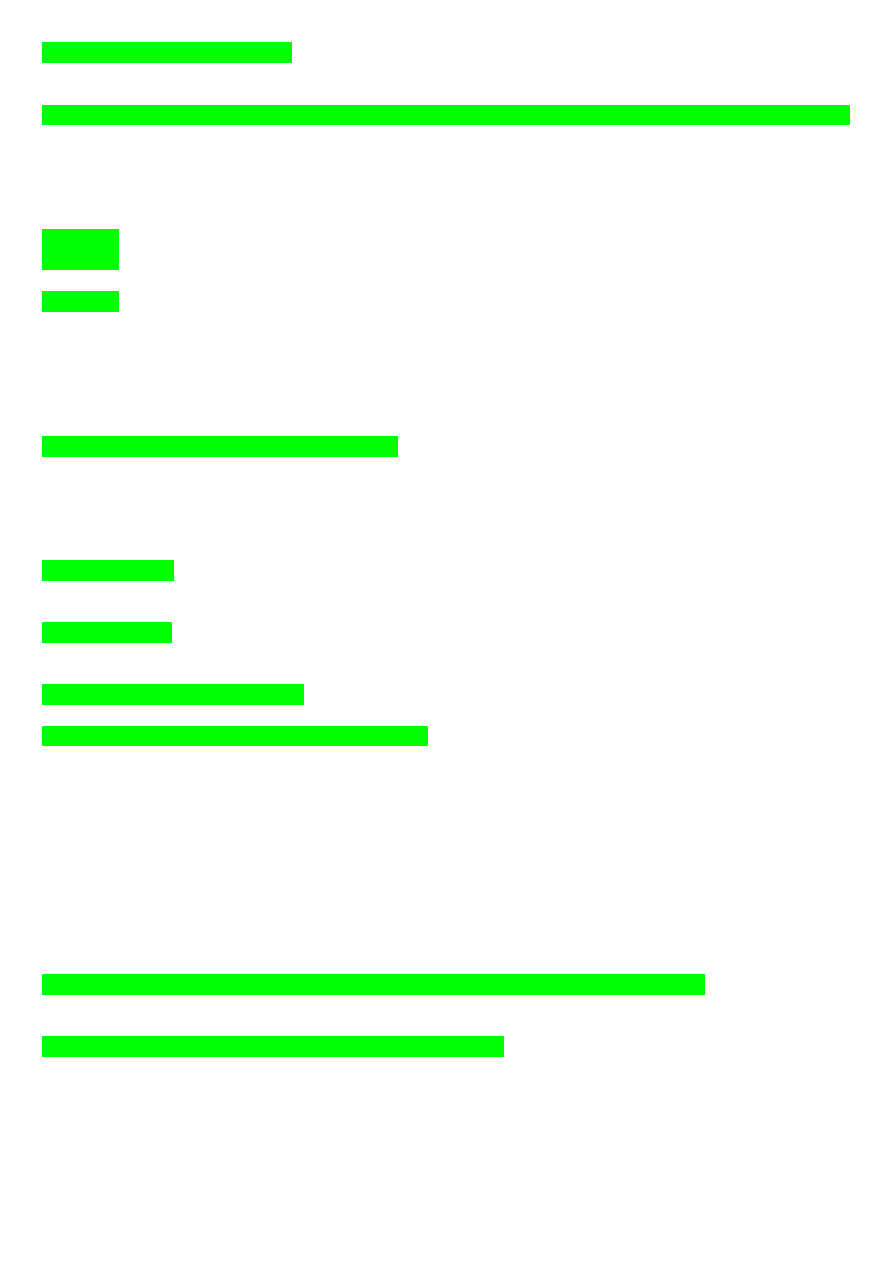

12. Przyjrzyj się zamieszczonemu powyżej schematowi. Diagram reprezentuje proces wysyłania

wiadomości e-mail pomiędzy klientami. Jaka lista poprawnie identyfikuje komponent lub protokół użyty

na każdym etapie w diagramie?

a) 1.MUA, 2.MDA, 3.MTA, 4.SMTP, 5.MTA, 6.POP, 7.MDA, 8.MUA

b) 1.MUA, 2.POP, 3.MDA, 4.SMTP, 5.MTA, 6.MDA, 7.SMTP, 8.MUA

c) 1.MUA, 2.POP, 3.SMTP, 4.MDA, 5.MTA, 6.SMTP, 7.POP, 8.MUA

d) 1.MUA, 2.SMTP, 3.MTA, 4.SMTP, 5.MTA, 6.MDA, 7.POP, 8.MUA

13. Przyjrzyj się zamieszczonemu powyżej rysunkowi. Host X nie może komunikować się z hostem Y.

Jaka komenda może być uruchomiona na hoście X, aby określić, które urządzenie pośredniczące jest

odpowiedzialne za te awarie?

a) telnet 192.168.1.1

b) ping 192.168.1.1

c) ftp 192.168.1.1

d) tracert 192.168.1.1

14. Przyjrzyj się zamieszczonemu powyżej schematowi. Host A chce uzyskać dostęp do sieci Internet.

Jaka kombinacja adresów warstwy 2 oraz adresów warstwy 3 pozwoli na ten dostęp z hosta A?

a)Docelowy MAC: 0030.8596.DE83, Brama domyślna: 209.165.202.130

b) Docelowy MAC: 0030.8596.DE82, Brama domyślna: 172.16.9.2

c) Docelowy MAC: 0030.8517.44C4, Brama domyślna: 172.16.1.1

d) Docelowy MAC: 0030.8517.44C4, Brama domyślna: 209.165.202.130

15. Przyjrzyj się zamieszczonemu powyżej schematowi. Każde połączenie posiada swoja etykietę. Jaki

typ kabla może zostać użyty do połączenia tych urządzeń?

a) Połączenie 1 - kabel konsoli (ang. rollover), Połączenie 2 - kabel prosty, Połączenie 3 - kabel z przeplotem

(ang. crossover)

b) Połączenie 1 - kabel prosty, Połączenie 2 - kabel z przeplotem (ang. crossover), Połączenie 3 - kabel konsoli

(ang. rollover)

c) Połączenie 1 - kabel z przeplotem (ang. crossover), Połączenie 2 - kabel konsoli (ang. rollover), Połączenie 3

- kabel prosty

d) Połączenie 1 - kabel z przeplotem (ang. crossover), Połączenie 2 - kabel prosty, Połączenie 3 - kabel konsoli

(ang. rollover)

e) Połączenie 1 - kabel prosty, Połączenie 2 - kabel prosty, Połączenie 3 - kabel prosty

16. Która warstwa modelu OSI może oferować wyższym warstwom usługę retransmisji danych?

a) warstwa aplikacji

b) warstwa sieciowa

c) warstwa prezentacji

d) warstwa sesji

e) warstwa transportowa

17. Przyjrzyj się zamieszczonemu powyżej schematowi. Aby utworzyć wstępną konfiguracje, technik

sieciowy podłączył host A do routera, używając przedstawionego połączenia. Które stwierdzenie jest

prawdziwe odnośnie tego połączenia?

a) Zakończone jest ono portem Ethernet routera.

b) Zapewnia to dostęp do konsoli bez uszycia sieci.

c) Zakończone jest ono interfejsem szeregowym routera.

d) Aby mieć dostęp do routera wymaga ono klienta Telnet na hoscie A.

18. Przyjrzyj się zamieszczonemu powyżej schematowi. Host C może pomyślnie wykonać polecenie ping

127.0.0.1, jednak nie może komunikować się z hostem A oraz B w organizacji. Jaka jest prawdopodobna

przyczyna tego problemu?

a) Host A oraz B nie są w tej samej podsieci co host C.

b) Adresy IP interfejsów szeregowych routera są niepoprawne.

c) Maska podsieci hosta C jest skonfigurowana niepoprawnie.

d) Interfejs FastEthernet fa0/0 na routerze 1 jest źle skonfigurowany.

19. Jaka warstwa OSI używa zorientowanego połączeniowo protokółu, aby zapewnić niezawodność

dostarczania danych?

a) warstwa aplikacji

b) warstwa prezentacji

c) warstwa sesji

d) warstwa transportowa

20. Które trzy określenia są prawdziwe dla protokółów warstwy transportowej? (Wybierz trzy

odpowiedzi.)

*TCP oraz UDP zarządzają komunikacja pomiędzy wieloma aplikacjami.

*TCP retransmituje pakiety, dla których nie zostało otrzymane potwierdzenie.

*TCP potwierdza otrzymane dane.

*UDP wymienia ramki pomiędzy węzłami sieci.

*TCP nie posiada mechanizmu potwierdzania błędów transmisji.

*UDP wykorzystuje mechanizm okien przesuwnych i sekwencjonowania do niezawodnego przesyłania danych.

21. Przyjrzyj się zamieszczonemu powyżej schematowi. Host wykorzystuje usługę NAT w celu

realizowania połączenia z Internetem. Które z wymienionych adresów IP umożliwia mu ta komunikacje?

(Wybierz trzy odpowiedzi.)

*10.1.1.63

*10.1.1.37

*10.1.1.39

*10.1.1.32

*10.1.1.60

*10.1.1.2

22. Przyjrzyj się zamieszczonemu powyżej schematowi. Komputer PC komunikuje się z komputerem PC

z innej sieci. Dwie sieci połączone są za pomocą trzech routerów. Które z działań umożliwi identyfikacje

ścieżki pomiędzy tymi hostami? Użycie komendy ipconfig na hoście źródłowym.

a) Użycie komendy ipconfig /all na hoście docelowym.

b) Użycie komendy tracert na hoście źródłowym.

c) Użycie komendy ping na hoście docelowym.

23. Jakie dwa typy mediów są użyteczne do połączenia dwóch urządzeń oddalonych od siebie o 500

metrów? (Wybierz dwie odpowiedzi.)

a) 10BASE-T

b) 1000BASE-TX

c) 10BASE-2

d) 1000BASE-LX

e) 1000BASE-SX

24. Jakie są dwie funkcje warstwy łącza danych? (Wybierz dwie odpowiedzi.)

*Segmentuje i uporządkowuje dane.

*Wymienia dane pomiędzy programami, które działają na hostach źródłowych i docelowych.

*Kontroluje sposób umieszczania danych w medium.

*Generuje sygnały reprezentujące bity w każdej ramce.

*Enkapsuluje każdy pakiet dodając nagłówek i stópkę przygotowując go do transferu poprzez lokalne medium.

25. Przyjrzyj się zamieszczonemu powyżej schematowi. Host został podłączony do koncentratora

wieloportowego 1 (HUB1). Jakiego zestawu adresu IP, maski podsieci oraz bramy domyślnej należy użyć

do konfiguracji hosta, aby mógł on funkcjonować w tej sieci?

a) adres IP: 172.16.31.36, maska podsieci: 255.255.255.240, brama domyślna: 172.16.31.35

b) adres IP: 172.16.31.63, maska podsieci: 255.255.255.224, brama domyślna: 172.16.31.35

c) adres IP: 172.16.31.29, maska podsieci: 255.255.255.248, brama domyślna: 172.16.31.35

d) adres IP: 172.16.31.32, maska podsieci: 255.255.255.224, brama domyślna: 172.16.31.35

e) adres IP: 172.16.31.29, maska podsieci: 255.255.255.240, brama domyślna: 172.16.30.1

f) adres IP: 172.16.31.37, maska podsieci: 255.255.255.224, brama domyślna: 172.16.31.35

26. Które stwierdzenie jest prawdziwe odnośnie pliku konfiguracji bieżącej urządzenia Cisco IOS?

a) Ma wpływ na prace urządzenia niezwłocznie po modyfikacji.

b) Jest przechowywany w pamięci NVRAM.

c) Powinien być kasowany z użyciem komendy erase running-config.

d) Jest automatycznie zapisywany podczas ponownego uruchomienia routera.

27. Organizacja otrzymała adres sieci 10.10.128.0 z maska podsieci 255.255.224.0. Który z wymienionych

poniżej zakresów adresów może być użyty przez ta organizacje?

a) od 10.10.128.0 do 10.10.160.255

b) od 10.10.128.0 do 10.10.159.255

c) od 10.10.128.0 do 10.10.192.255

d) od 10.10.128.0 do 10.10.0.159

e) od 10.10.128.0 do 10.10.159.0

28. Przyjrzyj się zamieszczonemu powyżej rysunkowi. Które trzy określenia są prawdziwe odnośnie

wyświetlonej konfiguracji IP? (Wybierz trzy odpowiedzi.)

*Przydzielony adres jest adresem prywatnym.

*Komputer PC nie może komunikować się z serwerem DNS.

*Siec może posiadać 126 hostów.

*Adres tego komputera ma prefix /26.

*Adres IP jest routowalny w Internecie.

*Adres IP jest adresem typu multicast.

29. Przyjrzyj się zamieszczonemu powyżej schematowi. Host A uzyskuje dostęp do wielu serwerów. Jaka

kombinacja numerów portów i adresów wyświetlona na hoscie unikalnie zidentyfikuje konkretny proces

uruchomiony na danym serwerze?

a) Adres MAC serwera i numer portu usługi

b) Adres IP hosta i numer portu usługi

c) Adres MAC hosta i numer portu usługi

d) Adres IP serwera i numer portu usługi

30. Które hasło ogranicza dostęp do routera przy użyciu usługi Telnet?

a) enable

b) enable secret

c) console

d) VTY

31. Jaki efekt da użycie komendy Router# copy running-config startup-config na routerze?

a) Zmieni się zawartość pamięci ROM.

b) Zmieni się zawartość pamięci RAM.

c) Zmieni się zawartość pamięci NVRAM.

d) Zmieni się zawartość pamięci flash.

32. Przyjrzyj się zamieszczonemu powyżej rysunkowi. Wszystkie urządzenia w sieci używają domyślnej

konfiguracji. Ile zakresów adresów logicznych wymaganych jest w tej topologii?

a)2

b)3

c)4

d)5

e)6

33. Przyjrzyj się zamieszczonemu powyżej rysunkowi. Technik wykonuje komendę nslookup na

komputerze PC i przegląda dane wyjściowe przedstawione na ilustracji. Jaki jest adres IP

preferowanego serwera DNS skonfigurowanego na hoscie? (Wybierz dwie odpowiedzi.)

* 192.168.1.99

* 192.168.2.100

* 10.10.10.32

* 192.168.1.5

* Jest to adres IP strony internetowej resolver1.xyz.local

34. Przyjrzyj się zamieszczonemu powyżej schematowi. PC1 nie może uzyskać dostępu do PC2. Aby

rozwiązać ten problem, technik potrzebuje potwierdzić, ze kolejny przeskok dla interfejsu działa

poprawnie. Wobec jakiego adresu bramy domyślnej technik powinien wykonać polecenie ping z

komputera PC1, aby uzyskać to potwierdzenie?

a) 10.0.0.254

b) 192.168.0.249

c) 192.168.0.250

d) 10.0.1.254

35. Przyjrzyj się zamieszczonemu powyżej schematowi. Komputer PC1 wysyła wiadomość do PC2. Na

schemacie przedstawiona jest ramka, która otrzymał PC2. Jaka informacja w tej ramce określa

poprawna aplikacje docelowa?

a) bity synchronizacji czasowej

b) adresy fizyczne źródła i celu

c) adresy logiczne źródła i celu

d) numery procesów źródła i celu

36. Które trzy określenia są prawdziwe odnośnie adresowania warstwy sieciowej? (Wybierz trzy

odpowiedzi.)

*Unikalnie identyfikuje każdego hosta.

*Pomaga w przekazywaniu pakietów poprzez intersieci.

*Używa 32-bitowych adresów logicznych IPv4.

*Adresy te nie są konfigurowalne.

*Jest to adres fizyczny.

*Identyfikuje hosta poprzez pierwsza część adresu.

37. Jaka informacja jest używana przez router do określania ścieżki pomiędzy hostem źródłowym i

docelowym?

a) część adresu IP dotycząca hosta

b) część adresu IP dotycząca sieci

c) adres bramy domyślnej hosta

d) adres MAC

38. Które urządzenie powinno być użyte do routingu pakietu do zdalnej sieci?

a)przełącznik dostępowy

b)serwer DHCP

c)koncentrator (hub)

d)router

39. Przyjrzyj się asie zamieszczonemu powyżej schematowi. Jaka topologia logiczna opisuje

przedstawiona siec?

a) gwiazda

b) pierścień

c) siec typu punkt-punkt

d) wielodostep

40. Przyjrzyj asie zamieszczonemu powyżej schematowi. Jakie dwa fakty mogą być ustalone na

podstawie informacji o sesji, która jest wyświetlana? (Wybierz dwie odpowiedzi.)

*Wymiana ta jest częścią uzgadniania trójetapowego.

*Port docelowy wskazuje, ze została zainicjowana sesja Telnet.

*Port źródłowy nie wspiera komunikacji z portem docelowym, obecnym na liście.

*Port docelowy wskazuje, że została zainicjowana sesja SMTP.

*Protokół jest protokołem zorientowanym połączeniowo.

41. Przyjrzyj asie zamieszczonemu powyżej schematowi. Host B próbuje zestawić sesje TCP/IP z hostem

C. Podczas tej próby przez interfejs fa0/1 routera San Francisco została przechwycona ramka. Pakiet

wewnątrz ramki posiada źródłowy adres IP 10.10.1.2 oraz docelowy adres IP 10.31.1.20. Jaki jest

docelowy adres MAC ramki w momencie przechwycenia?

a) 0060.7320.D632

b) 0060.7320.D631

c) 0040.8517.44C3

d) 0009.B2E4.EE03

e) 0010.C2B4.3421

42. Które z poniższych adresów należą do grupy adresów publicznych IP? (Wybierz trzy odpowiedzi.)

*127.0.0.1

*196.1.105.6

*132.11.9.99

*10.0.0.1

*172.16.9.10

*46.1.1.97

43. Host transmituje video poprzez siec. W jaki sposób warstwa transportowa pozwala hostowi używać

wielu aplikacji do transmisji innych danych w tym samym czasie co transmisja video?

a) Używa mechanizmu kontroli błędów.

b) Używa protokółu bezpołączeniowego tylko dla wielu jednoczesnych transmisji.

c) Używa wielu adresów źródłowych warstwy 2.

d) Używa wielu numerów portów.

44. Przyjrzyj asie zamieszczonemu powyżej schematowi. Technik podłączył komputer PC z

przełącznikiem, używając kabla UTP Cat 6. Jakie dwa stwierdzenia są prawdziwe odnośnie tego

połączenia? (Wybierz dwie odpowiedzi.)

*Wykorzystywany kabel Ethernet jest kablem z przeplotem (ang. crossover).

*Para nadawcza wyprowadzeń w jednym urządzeniu jest połączona z para odbiorcza w drugim urządzeniu.

*Maksymalny dystans pomiędzy przełącznikiem a komputerem PC to 100 m.

*Maksymalna wspierana szerokość pasma to 1000 Mb/s.

*Kabel kategorii 6 symuluje połączenie WAN typu point-to-point i jest bezużyteczny do tego typu połączenia.

45. Przyjrzyj asie zamieszczonemu powyżej schematowi. Administrator sieci chce uzyskać dostęp zdalny

do CLI routera z komputera PC1, używając modemu 1. Który port routera powinien być podłączony do

modemu 2, aby umożliwić ten dostęp?

a) port konsoli

b) port Ethernet

c) port AUX

d) port szeregowy

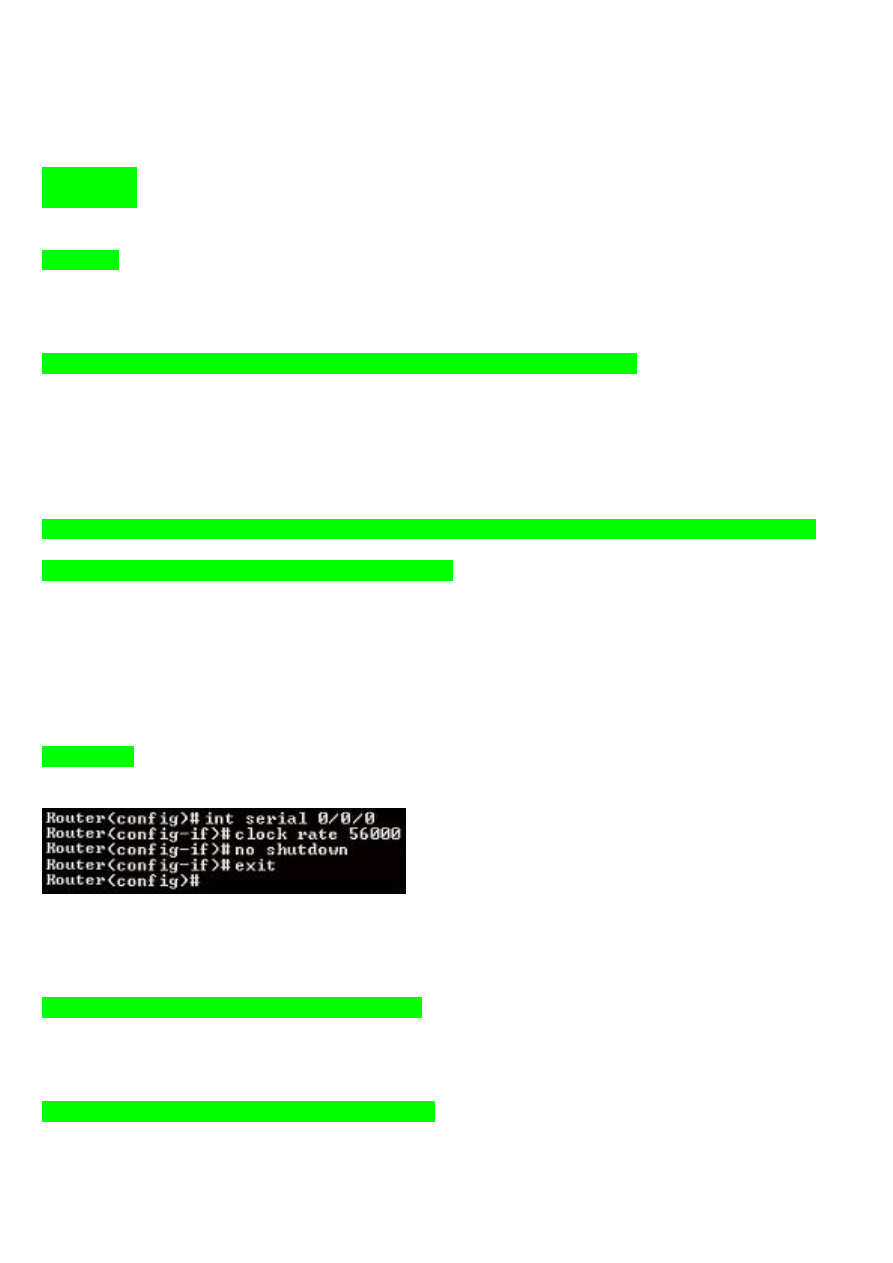

46. Przyjrzyj się zamieszczonemu powyżej rysunkowi. Interfejs szeregowy routera został skonfigurowany

przy użyciu przedstawionych komend. Router nie może wykonać polecenia ping wobec routera, który

jest bezpośrednio połączony do interfejsu serial 0/0/0. Co powinien zrobić technik sieciowy, aby

rozwiązać ten problem?

a) Skonfigurować opis interfejsu serial 0/0/0.

b) Skonfigurować adres IP na interfejsie serial 0/0/0.

c) Usunąć komendę no shutdown na interfejsie serial 0/0/0.

d) Uruchomić ponownie router.

47. Jaki jest wynik użycia komendy clock rate 56000 na interfejsie szeregowym na routerze?

a) Interfejs jest skonfigurowany jako urządzenie DCE.

b) Zegary interfejsu zostały wyczyszczone.

c) Interfejs FastEthernet jest przystosowany do tego, aby emulować interfejs szeregowy poprzez przypisanie do

niego sygnału zegara.

d) Adres IP jest skonfigurowany dla interfejsu szeregowego.

48. Przyjrzyj się zamieszczonemu powyżej schematowi. Jakie dwa fakty mogą być stwierdzone na

podstawie przedstawionej topologii? (Wybierz dwie odpowiedzi.)

*Potrzebne są trzy sieci.

*Wymagane są dwa zakresy adresów logicznych.

*Przedstawiona jest jedna domena rozgloszeniową.

*Przedstawione są trzy domeny kolizyjne.

*Wymagane są cztery sieci.

49. Przyjrzyj się zamieszczonemu powyżej schematowi. Która lista odnosi się wyłącznie do urządzeń

końcowych?

a) D,E,F,G

b) A,H,B,C

c) A, D, E, F

d) A,D,E,G

50. Jakie są charakterystyczne cechy CSMA/CD? (Wybierz trzy odpowiedzi.)

*Monitoruje medium, sprawdzając obecność sygnału danych.

*Po wykryciu kolizji hosty mogą wznowić transmisje po upływie losowego okresu czasu.

*Sygnał zakłócający jest wykorzystywany do upewnienia się, ze wszystkie hosty wiedza o wystąpieniu kolizji.

*Urządzenia mogą być skonfigurowane z większym priorytetem transmisji.

*Dane są transmitowane tylko wtedy, kiedy jest obecny sygnał danych.

*Wykorzystuje system tokenów, aby zapobiega kolizjom.

Wyszukiwarka

Podobne podstrony:

E1 ok MECHANIKA BUDOWLI L 02006W0 25 09 2014-final-OK

final 3 ok?

E1 ok MECHANIKA BUDOWLI L 02006W0 25 09 2014 final OK

odpowiedzi KLUCZ ROZWIAZAN gimn final 2015 OK

OK W2 System informacyjny i informatyczny

Architecting Presetation Final Release ppt

ok Fizjologia czynności mięśni

Hala CECHOWANIE BELKA SPRĘŻONA ok

Opracowanie FINAL miniaturka id Nieznany

77

Art & Intentions (final seminar paper) Lo

C1 R6 OK

więcej podobnych podstron