Bezpieczeństwo w systemach gromadzenia i przetwarzania

danych

Spis treści

1.

Fakty

2.

3.

4.

Krótki przegląd wybranych systemów szyfrujących

5.

6.

7.

8.

9.

Fakty

Informacja jest obecnie najcenniejszym zasobem.

To zdanie musiało paść, właśnie tu, na samym początku. Teraz postaram się to uzasadnić...

•

niezwykle szybko rośnie udział informacji w wartości rynkowej firmy. O ile w 1982,

Brookings Institution oceniała, że majątek rzeczowy stanowił ok. 62% wartości

rynkowej firmy, a informacje własne firmy – 38%, o tyle w 1992 roku, proporcje te

uległy dokładnemu odwróceniu [BIS].

•

na pdst. badań prowadzonych przez Międzynarodową Komisję Handlu (ang.

International Trade Commission, ITC) pod koniec lat osiemdziesiątych, straty

ponoszone przez amerykańskie przedsiębiorstwa z powodu szpiegostwa

przemysłowego, wynosiły dziesiątki miliardów dolarów i setki tysięcy

zlikwidowanych miejsc pracy. Ocenia się, że na początku lat dziewięćdziesiątych,

straty finansowe przekroczyły sto miliardów dolarów.

Główne cele obejmują m.in. nast. przemysły: kosmiczny, telekomunikacyjny,

komputerowy, oprogramowania, zaawansowane środki transportu, zaawansowane

materiały, energetyczny, obronny, wytwórczy, produkcję półprzewodników [Freeh1],

[Freeh2].

Pomiędzy 1992 i 1995 rokiem, American Society for Industrial Security (ASIS), na

podstawie badania przeprowadzonego na ponad 300 amerykańskich

przedsiębiorstwach, stwierdziło 323% wzrost liczby znanych naruszeń systemów

bezpieczeństwa. Straty ponoszone z tego tytułu, ASIS szacuje na 2 miliardy dolarów

miesięcznie [BIS].

•

gdy Zimna Wojna zakończyła się, wywiady dawnych państw komunistycznych

przestawiły się w znacznej części na działania z zakresu szpiegostwa przemysłowego.

Kiedy zniknęło wspólne zagrożenie, wywiady państw NATO również zaczęły

zmieniać przedmiot swojego zainteresowania i coraz częściej zdobywać informacje,

także biznesowe, u dotychczasowych sojuszników. W styczniu 1996 roku, w

wywiadzie dla niemieckiej telewizji, były szef wywiadu zagranicznego powiedział, że:

“...państwo jest nie tylko odpowiedzialne za ustanawianie prawa. Odpowiada także za

sferę biznesową. Jest prawdą, że przez całe dekady rząd prawą ręką do pewnego

stopnia regulował rynki, podczas gdy lewą wyciągał ku służbom specjalnym, by

zdobywać informacje dla swych firm” [Freeh1], [Freeh2].

Również w Polsce pojawia się coraz więcej ludzi, którzy zawodowo zajmują lub

zajmowali się zbieraniem i analizą informacji – są to pracownicy rządowych instytucji

takich jak UOP, WSI, BBN czy prokuratury. W bieżącym roku jesteśmy świadkami

jednej z większej fali odejść i zwolnień pracowników tych instytucji (łącznie prawie

500 z UOP i WSI). [Marsz1].

•

w 1994 roku, FBI zainicjowało Program Kontrwywiadu Ekonomicznego (ang.

Economic Counterintelligence Program), by wykrywać i przeciwdziałać działaniom z

zakresu szpiegostwa przemysłowego, skierowanym przeciwko interesom Stanów

Zjednoczonych [Freeh1].

GartnerGroup przewiduje [Girar2], że do roku 2002 zostanie powołana prywatna

organizacja zajmująca się analizowaniem i zwalczaniem przestępczości elektronicznej

(GGP=0.7).

W obliczu tak poważnego zagrożenia, niepokojącym jest fakt, iż zaledwie 20-50%

amerykańskich przedsiębiorstw podjęło się stworzenia stosownej polityki

bezpieczeństwa [BIS].

•

systemy klasy ERP (ang. Enterprise Resource Planning, Planowanie Zasobów

Przedsiębiorstwa), wspomagające zarządzanie przedsiębiorstwem, w pierwszych

latach XXI w. staną się powszechnością, nie zapewniając już przewagi

konkurencyjnej (GGP=0,8) [ITDB1].

Nowe instalacje systemów ERP będą coraz częściej, od samego początku,

przystosowane do współpracy w ramach łańcucha logistycznego (co oznacza dzielenie

informacji z partnerami handlowymi, ale także z pośrednimi lub bezpośrednimi

konkurentami!!!), a dotychczasowe instalacje będą w tym kierunku rozbudowywane.

•

do 2002 roku, korporacyjne hurtownie danych będą głównymi mechanizmami

pozyskiwania strategicznych informacji (GGP=0,7); równocześnie staną się one

znacznie większe niż dotychczas (np. 100 TB), bardziej interaktywne i będą zawierać

znacznie więcej nieustrukturyzowanych i zewnętrznych danych (GGP=0,8) [ITDB1].

•

w pierwszej dekadzie XXI w. znacząco wzrośnie liczba firm korzystających z usług

outsourcingowych. GartnerGroup przewiduje np., że 45% z 2000 największych

światowych koncernów, do 2003 roku, powierzy zarządzanie firmowymi Data Center

(infrastruktury pozwalająca gromadzić i przetwarzać dane) firmom zewnętrznym [na

pdst. ITDB1].

•

wydatki czołowych firm konsultingowych (z tzw. Big 6) na projekty Knowledge

Management wynoszą obecnie od 5% do 10% rocznych przychodów [BaHu1].

Powyższe, zdawałoby się nie do końca związane ze sobą fakty, kształtują obraz

rzeczywistości, w której przychodzi współcześnie działać przedsiębiorstwom. Z jednej strony

obserwuje się rosnącą presję konkurentów a także agend obcych rządów, zainteresowanych

nielegalnym pozyskiwaniem informacji, a z drugiej – by sprostać konkurencji, dla

przedsiębiorstw niezbędnym jest coraz szersze otwierania się na zewnątrz i koncentrowania

wyłącznie na kluczowych umiejętnościach (ang. core competencies), odróżniających od

rywali, oddając wiele sfer działalności w ręce zewnętrznych podwykonawców.

Informacje o działaniu przedsiębiorstwa można zdobywać z wielu źródeł, a równocześnie nie

jest możliwym ukrycie wszelkich wiadomości o prowadzonej działalności. Jak wyjaśniono w

rozdz. System bezpieczeństwa, nie jest to również ani konieczne ani najlepsze rozwiązanie.

Należy raczej stosować się do trzech podstawowych zasad, dot. udostępniania informacji na

zewnątrz:

1. masa danych powinna “przykrywać” informacje istotne

2. przeplataj prawdę z kłamstwem

3. rozdrobnienie informacji i ich sprzeczność utrudnia analizę

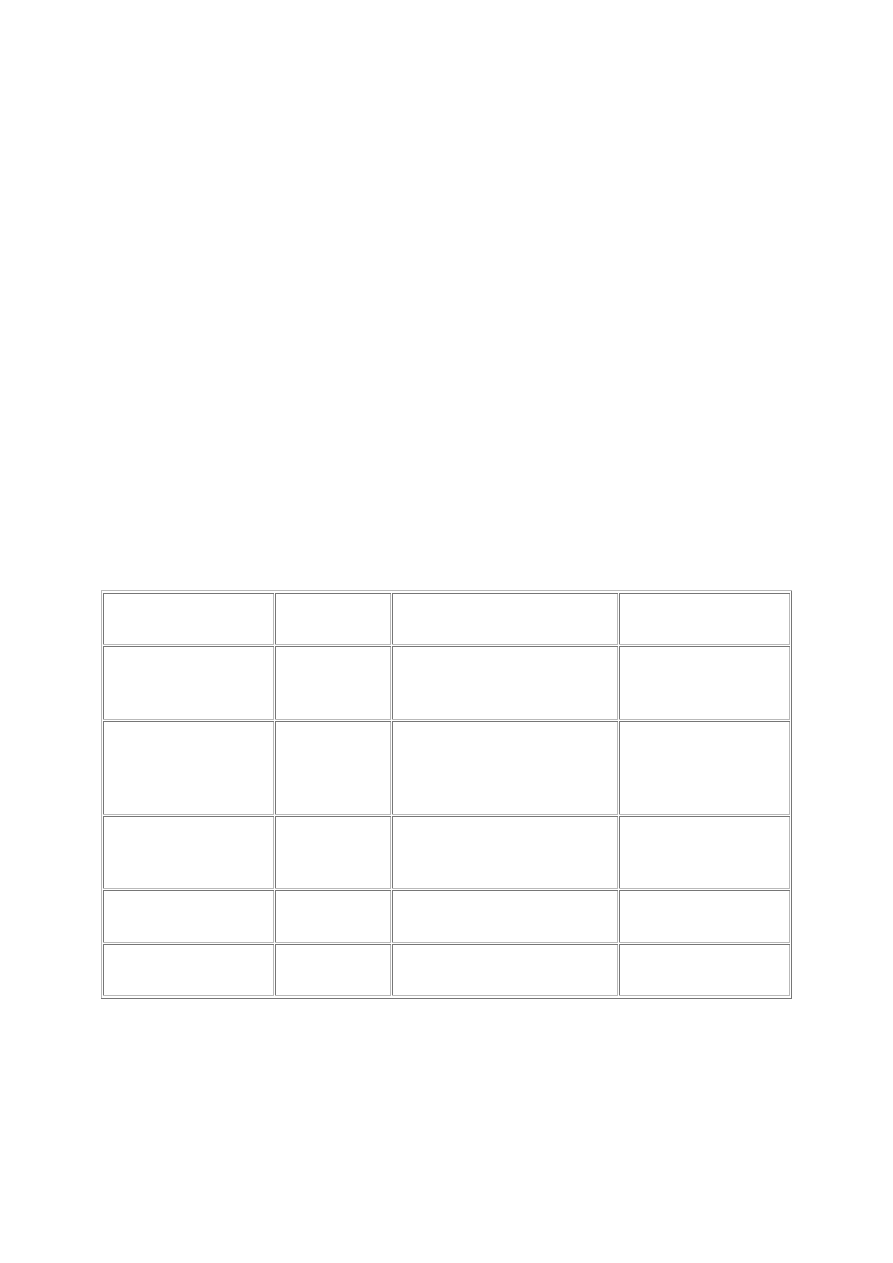

Tab. Przykłady źródeł zdobywania informacji o spółkach publicznych

Władze i instytucje

lokalne

•

departament budownictwa (architekt miejski): raporty dot.

budowy i inspekcji firmowych budynków, zgody dot. budowy

nowych obiektów

•

agendy ochrony konsumentów: informacje o zażaleniach na

firmę, produkty i usługi

•

księgi wieczyste: np. zapisy o hipotece

•

departament zdrowia, PIH, SANEPID: raporty z inspekcji,

niektóre zezwolenia

•

wycena nieruchomości: opisy i wyceny budynków

•

sądy: informacje o sprawach karnych i cywilnych

prowadzonych przeciwko firmie i wspólnikom

•

rejestry sądowe: najważniejsze dane o zarejestrowanych

przedsiębiorstwach, np. kapitał, przedmiot działalności

•

urzędy gminy

Lokalne źródła

nierządowe

•

Izby Handlowe, Stowarzyszenia Kupieckie itd.: informacje o

przedsiębiorstwach i przedsiębiorcach w danym regionie

•

biura radców handlowych

•

prasa lokalna: artykuły o firmach, informacje z pierwszej ręki

o przedsiębiorstwach i ogólny obraz rynku w danym regionie

Władze i instytucje

centralne

•

ochrona środowiska: raporty z inspekcji dot. naruszenia norm

ochrony środowiska

•

Biuro Prokuratora Generalnego, NSA: zapisy o procesach

przeprowadzonych przeciwko przedsiębiorstwu lub

przedsiębiorcom, procesy w ochronie praw konsumentów

•

agendy rozwoju gospodarczego, GUS: wykaz przedsiębiorstw,

lokalizacja zakładów, trendy i statystyki przemysłowe

•

Ministerstwo Pracy, Urzędy Pracy: informacje o zatrudnieniu

i występujących w tym zakresie tendencjach

•

legislatura: przepisy prawne dot. danego przemysłu; konkretni

prawnicy – znajomość poszczególnych firm

•

inspektoraty BHP: raporty z inspekcji bezpieczeństwa,

rekordy pracowników, którzy zaliczyli szkolenia

•

rządowe biura zakupu: informacje o kontraktach pomiędzy

rządem a firmami prywatnymi

•

GPW, KPWiG: informacje o s-kach notowanych na giełdach

•

NBP: informacje o standingu poszczególnych banków

•

agendy ochrony konsumentów: jak wcześniej

•

Ministerstwo Handlu Zagranicznego, GUS: informacje o

eksporterach i importerach

•

Ministerstwo Finansów: dane statystyczne dot. firm-

podatników

•

Biuro Patentowe: informacje o patentach i znakach

handlowych, zestawienia informacji dot. branż

•

Ministerstwo Rolnictwa: informacje o firmach zajmujących

się produkcja i przetwarzaniem żywności

•

Ministerstwo Łączności: informacje o firmach

telekomunikacyjnych, nadawcach radiowo-telewizyjnych,

operatorach kablowych

•

Ministerstwo Transportu: firmy transportowe, statystyki dot.

przewozu towarów

•

rejestr skazanych

Stowarzyszenia

Przemysłowe i

Branżowe

•

informacje o branży / przemyśle, listy członków, informacje o

członkach, analizy przemysłowe i branżowe

Związki Zawodowe

•

sytuacja w danej firmie, stosunki z kadrą zarządzającą,

aktualne problemy

Wywiadownie

Gospodarcze

•

raporty nt. danej firmy lub przedsiębiorcy

Łowcy Głów i firmy

pośrednictwa pracy

•

na pdst. poszukiwanych pracowników, można wyciągnąć

pewne wnioski o sytuacji w firmie

Bazy Danych

•

różnorodne informacje (np.

http://www.teleadreson.com.pl)

.

Szukając informacji o polskich firmach w Internecie, warto

rozpocząć od strony

http://polska.pl

, gdzie można znaleźć

wykaz baz danych gospodarczych dostępnych w sieci

•

drukowane i w inny sposób publikowane katalogi i spisy firm,

np. Panorama Firm, Business Foundation Book

Źródła drukowane

•

książki

•

prasa, szczególnie gospodarcza – np. Businessman Magazine,

Gazeta Bankowa, Rzeczpospolita itd. Warto zwrócić uwagę,

że wymienione tu wydawnictwa posiadają bogate archiwa

internetowe, które można w łatwy i efektywny sposób

przeszukiwać.

•

biura wycinków prasowych (monitorowania mediów). Często

skomputeryzowane.

•

książki telefoniczne prywatne i instytucjonalne

Konkurenci

•

na pewno posiadają jakieś informacje o swym adwersarzu;

poza tym, obserwując ich, można się wiele dowiedzieć

Dostawcy

•

co dostarczają, stosunki, regulowanie płatności

Dystrybutorzy

•

informacje o sprzedaży, często również wiele innych

Użytkownicy

•

informacje o produktach – jakość, ceny

Firma

•

strona WWW, raporty okresowe, katalogi reklamowe, dział

Public Relations, pracownicy (aktualni i byli)

•

wywiady przeprowadzana na miejscu

Stowarzyszenia

•

rejestry stowarzyszeń

•

różne informacje

Źródło: opracowanie własne m.in. na pdst. [Marsz2], [WasRes]

Tab. Czołowe wywiadownie gospodarcze w Polsce

Nazwa

Rok

założenia

Notatki

Internet

Info-Credit

1990 polska firma, której

właścicielem jest Iwona

Surdykowska-Huk

InfoNet

1990 Ogólnopolski System

Informacji Gospodarczej

Krajowej Izby Gospodarczej

(KIG)

Intercredit

1992 właściciel: Metalexport S.A.

i Intercredit Information

Holding GmbH Wien

Dun and Bradstreet

Poland

1992 właściciel: 70% Dun and

Bradstreet, 30% EBOiR

Creditreform Polska

sp. z o.o.

1992 właściciele: Creditreform i

Bank Handlowy S.A.

Źródło: na pdst. [Marsz2]

Polski rynek informacji jest uważany za słabo rozwinięty. Przy 2.5 mln zarejestrowanych

firm, wywiadownie otrzymują rocznie 120 tyś. zapytań, co w porównaniu np. do danych

niemieckich, gdzie na 3 mln podmiotów gospodarczych składanych jest 12 mln zapytań,

ukazuje przepaść dzielącą polską rzeczywistość od zachodniej praktyki.

Za przeszkodę raczej nie powinna być uważana ceną, która w zależności od firmy, której ma

dotyczyć raport, kształtuje się w przedziale od 150 do 1000 zł. Problemy mogą natomiast

wynika z trudności z dostępem do informacji, będącym powodem słabej komputeryzacji

polskich urzędów oraz wręcz śmiesznie niskie kary za nieuaktualnianie danych rejestrowych.

Polskie wywiadownie gospodarcze deklarują, że zdecydowaną większość informacji

pozyskują ze źródeł jawnych.

Przykładowe informacje jakie można znaleźć w raporcie o firmie, przygotowanym przez

wywiadownię gospodarczą (na pdst. [Marsz2]):

•

nazwa

•

adres i telefon

•

forma prawna

•

data założenia

•

data i miejsce rejestracji

•

numer z sądu rejestrowego

•

wspólnicy

•

kapitał zakładowy

•

zarząd

•

ogólne informacje o działalności

•

zatrudnienie

•

obrót roczny

•

posiadane nieruchomości

•

aktywa i pasywa

•

konta bankowe (w których bankach)

•

sposób płatności, ocena punktualności

•

ocena zdolności kredytowej

Pogłębione raporty można próbować zamawiać w firmach detektywistycznych, które są

skłonne posunąć się do pozyskiwania informacji metodami niejawnymi. Usługi, które są

najczęściej zlecane agencjom to [Marsz2]:

•

ustalenie faktycznej działalności firmy

•

określenie źródła pochodzenia pieniędzy

•

ustalenie numeru i stanu konta bankowego

•

wywiad biograficzny

•

ustalenie faktycznie planowanych kierunków rozwoju firmy

•

rozpoznanie polityki cenowej (np. stosowane upusty i faktyczne koszty)

•

ustalenie lojalności w interesach

•

zebranie opinii partnerów

•

ustalenie składników majątkowych

•

badanie nastrojów wśród załogi

•

szukanie “haka” lub dowodów na nielegalną działalność partnera

•

wykradzenie technologii, ustalenie źródeł zaopatrzenia

•

insidertrading, czyli zdobywanie “przecieków” z urzędów centralnych

Poziom usług oferowanych przez agencje detektywistyczne jest bardzo różny. Pewną renomę

zdobyły sobie praktycznie tylko dwie: Konsalnet oraz Asekuracja. W Radzie Nadzorczej

pierwszej z nich, zajmującej się szeroko rozumianym bezpieczeństwem biznesu, zasiada prof.

Jerzy Konieczny, były szef UOP i były Minister Spraw Wewnętrznych [Marsz2].

Jak wielokrotnie dowiodły sukcesy wojskowego wywiadu, nieistotne z pozoru, publicznie

dostępne informacje, są z reguły echem operacji prowadzonych w ukryciu. Należy jednak

pamiętać, że proces odkrywania zakrytej prawdy jest pracochłonny i wciąż niełatwy do

zdefiniowania, co utrudnia stosowania automatycznych mechanizmów wnioskowania. To

zaczyna się jednak powoli zmieniać z pojawianiem się i dojrzewaniem informatycznych

narzędzi zwanych jako systemy ekspertowe i data mining (eksploracja danych), tworzących

zręby systemów zarządzania wiedzą.

Systemy zarządzania wiedzą

Główny cel biznesowy związany z zarządzaniem wiedzą (ang. Knowledge Management –

KM):

•

przewaga konkurencyjna uzyskiwana przez lepsze dopasowanie do klientów poprzez

zrozumienie ich i otoczenia, w obliczu gwałtownych zmian zachodzących na rynku,

nasilającej się walki konkurencyjnej oraz wielości i złożoności informacji, które

przedsiębiorstwo musi przetworzyć w tym celu

Coraz bardziej zaawansowane mechanizmy wnioskowania, oparte m.in. na analizie

statystycznej, automatycznej indukcji, regułach heurystycznych, bazach reguł wnioskowania;

pozwalają analizować ogromne zbiory danych i dokonywać wyłuskiwać prawidłowości

trudno dostrzegalne przez człowieka.

Jest to o tyle istotne, że ilość dostępnych w postaci elektronicznej informacji, np. osiągalnych

w Internecie, rozsyłanych pocztą elektroniczną czy dostępnych poprzez komercyjne bazy

danych, gwałtownie rośnie, prowadząc do informacyjnego przesycenia. W takiej sytuacji,

istotnym problemem staje się przesiewanie i porządkowanie danych oraz przetwarzanie ich na

wiedzę pomocną w podejmowaniu decyzji (zob. rys. niżej).

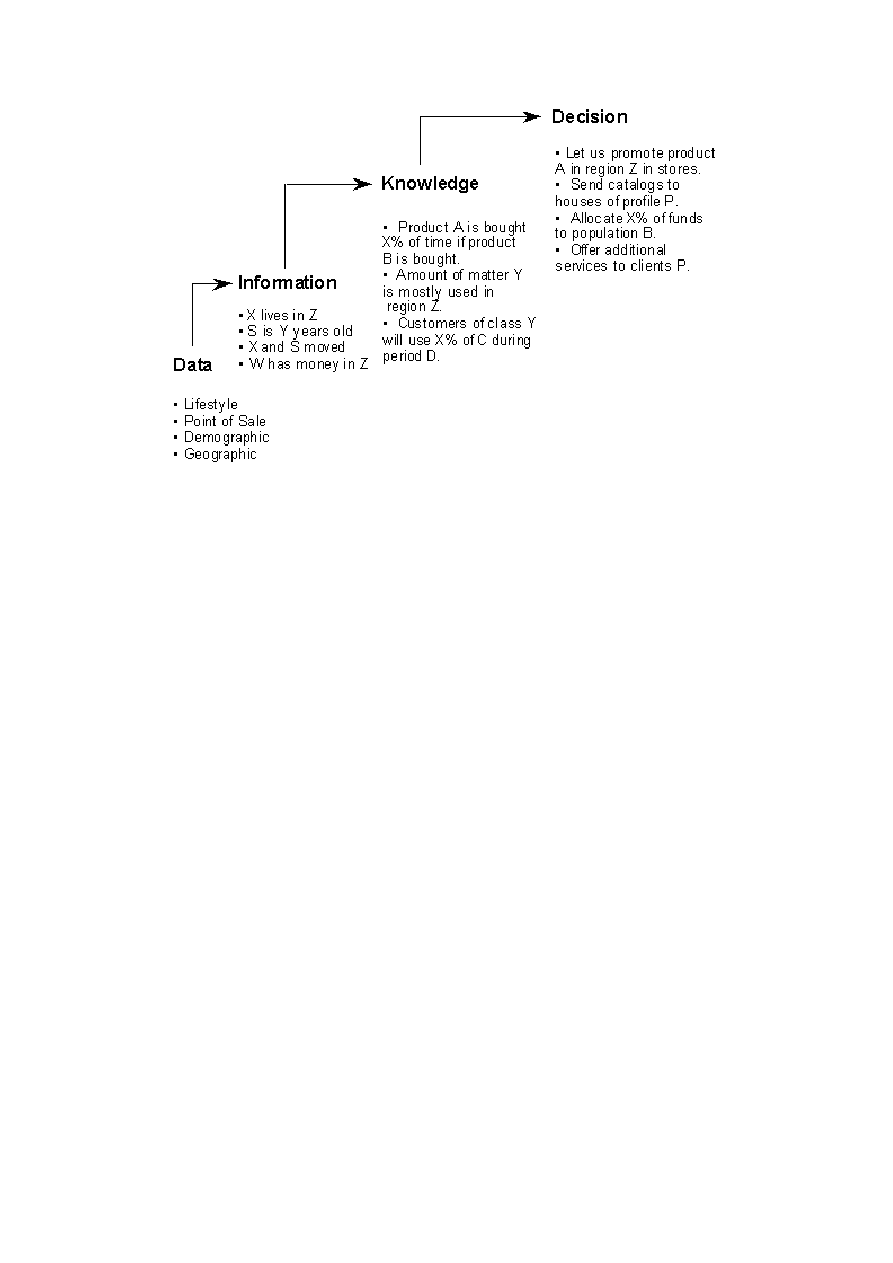

Rys. Od danych do decyzji

Źródło: [BBDS]

Analizowane dane mogą przy tym pochodzić zarówno ze źródeł zewnętrznych jak i

wewnętrznych. W tym miejscu należy podkreślić, że dzięki koncepcji hurtowni danych (ang.

data warehouse), ogromne ilości niewykorzystywanych dotychczas danych, które przez długi

znajdowały się praktycznie na wyciągnięcie ręki, mogły zostać dołączone do procesu

wnioskowania, pozwalając uzyskać dokładniejszy obraz otoczenia przedsiębiorstwa,

włączając w to działania konkurencji. Mowa o zapisie przebiegu procesów wewnątrz

przedsiębiorstwa, informacjach produkowanych przez różnorodne aplikacje biznesowe itd.

Dzięki zebraniu tych danych w jednym repozytorium, wyczyszczeniu, posegregowaniu oraz,

co bardzo ważne, śledzeniu zmian (rejestracja danych historycznych), można przeprowadzić

złożone analizy, które pozwalają uzyskać dokładniejszy obraz otoczenia, w którym działa

przedsiębiorstwo: jak zachowują się konsumenci a jak konkurenci, jakie trendy występują na

rynku, jak nasze działania oddziałują na niego, itd.

Jak wspomniano wcześniej, systemy eksploracji danych (ang. data mining) pozwalają w

automatyczny sposób dokonywać wnioskowania w oparciu o dane zgromadzone w

hurtowniach danych. Podobną możliwość w przypadku informacji silnie

nieustrukturyzowanych dają w pewnym stopniu systemy ekspertowe. Problemem, który w

tym miejscu napotykamy jest wielość, różnorodność i niespójność informacji pochodzących z

wielu źródeł danych, na co nakładają się zabiegi wspomniane na początku opracowania,

których celem jest przykrycie istotnych informacji. Pierwszym zadaniem, które staje przed

komórką zajmującą się analizą informacji jest wydobycie ich z dotychczasowej postaci i

przekształcenie w format zrozumiały dla informatycznych narzędzi przeprowadzających

wnioskowanie. Pomocne w tym mogą być systemy pozyskiwania informacji ze źródeł

nieustrukturyzowanych (ang. data retrival), takie jak np. Topic firmy Verity, który

wykorzystywany jest m.in. przez CIA.

Wg GartnerGroup [BaHa], pomimo postępującego rozwoju systemów zarządzania wiedzą,

technologia ta wciąż znajduje się w początkowej fazie rozwoju. Do oceny stopnia

zaawansowania systemów KM, GartnerGroup stosuje “Kostkę KM”, której wymiary

stanowią:

•

Istotność – opisujący przechodzenie od informacyjnego przesycenia do systemu

wspierającego podejmowanie decyzji

•

Dynamizm – od statycznych repozyteriów danych do opisu procesów i powiązań

pomiędzy nimi

•

Współpraca – od wiedzy wykorzystywanych przez pojedynczych pracowników do

wspólnego wykorzystywania wiedzy

Rozwój systemów KM przebiegać ma w następujących etapach:

1. Pozyskiwanie – informacje wykorzystywane przez firmę służą głównie do

podejmowania decyzji taktycznych. Dane są rozproszone, zebrane w statycznych

repozytoriach, odpowiedzi na pytania wciąż muszą udzielać ludzie.

2. Połączenie – informacje zostają zgromadzone w jednym miejscu, uporządkowane i

zindeksowane. Odwzorowują procesy, zaczynają się wyodrębniać centra

kompetencyjne.

3. Koordynacja – podstawą pracy (grupowej) stają się modele procesów i zależności

między nimi. Dzielenie wiedzy obejmuje wszystkich lub większość pracowników

organizacji.

Główną zaletą z posiadania sprawnie działającego systemu zarządzania informacją jest

zdolność szybkiego przystosowywania się do zmian zachodzących w otoczeniu [Frick], co

jest szczególnie ważne w warunkach, w jakich obecnie przychodzi działać

przedsiębiorstwom.

Do organizacji, które jako pierwsze powinny rozważyć implementacje systemów zarządzania

wiedzą, należą firmy konsultingowe, projektowe, farmaceutyczne a także służba zdrowia

[FHR].

Krótki wstęp do kryptografii

System informatyczny przedsiębiorstwa, będący kluczowym element systemu gromadzenia i

przetwarzania informacji, jest na wiele sposobów narażony na niebezpieczeństwa związane z

naruszeniem poufności czy integralności danych. Przykładową klasyfikację tego ryzyka

przedstawiono w poniższej tabeli:

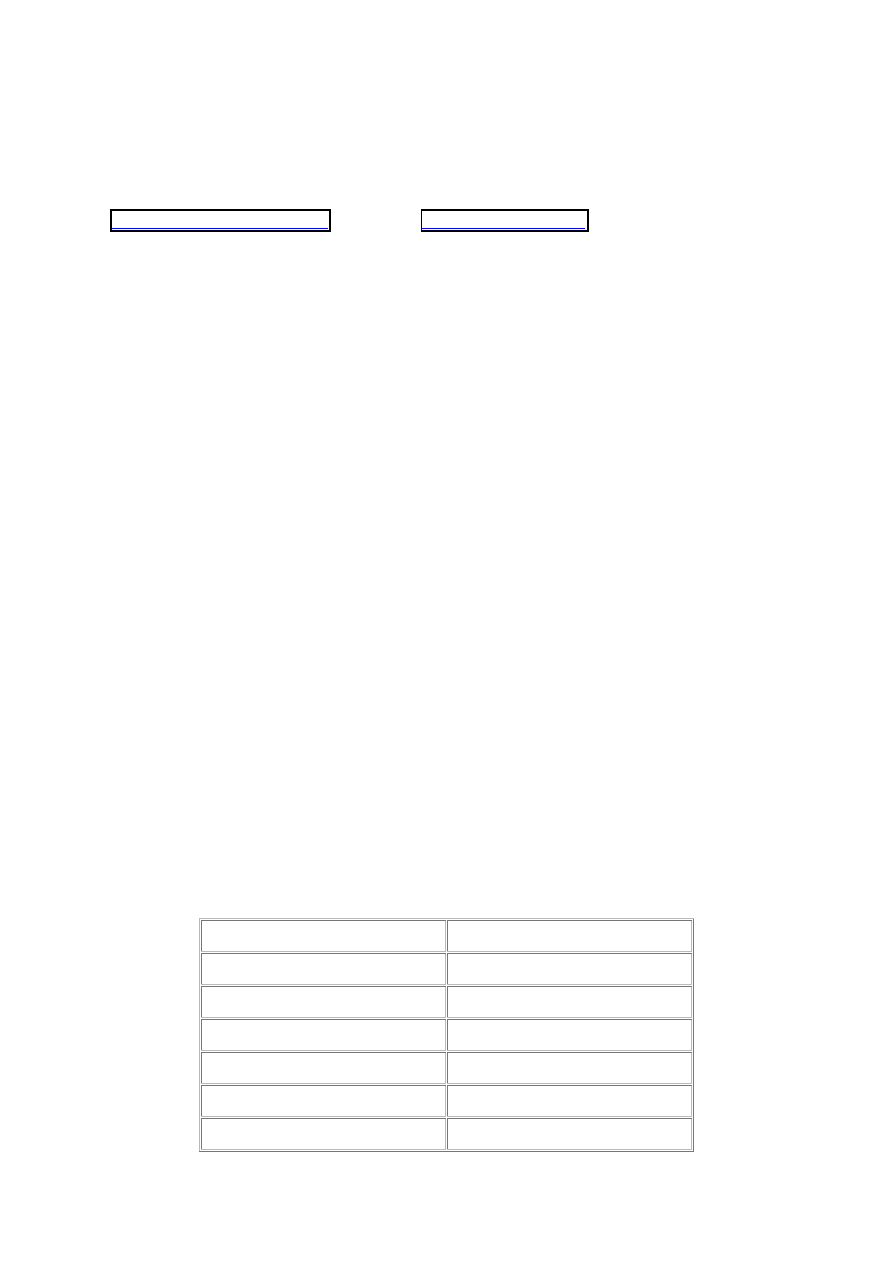

Tab. Zagrożenie systemu informatycznego celowym działaniem człowieka

Obszar

Ryzyko

Infrastruktura

telekomunikacyjna

•

podsłuch linii (pasywny)

•

podsłuch aktywny, polegający na modyfikacji

przesyłanych danych

•

wnioskowanie, czyli odwracanie procesów

statystycznych mających za zadanie krycie

danych źródłowych

Wykonywanie

programów

•

kopiowanie oprogramowania (lub danych)

•

wprowadzenie wirusa komputerowego

•

przenikanie / przeciekanie, czyli możliwość

nieuprawnionego dostępu do danych poprzez

wykorzystanie “dziur” w oprogramowaniu

użytkowym

Korzystanie z systemu

•

świadomy błąd wprowadzania danych

•

kopiowanie, podmiana lub niszczenie plików

•

wykonywanie robót niedozwolonych

•

podszywanie się pod autoryzowanego

użytkownika (ang. masquerading)

Nośniki danych

•

kradzież nośników

•

podmiana nośnika

•

kopiowanie nośników

Źródło: zestawienie własne na pdst. [Rączk, str. 3], [EliDen, str. 16-20]

Przedstawione tu obszary ryzyka zostały szerzej omówione w dalszej części opracowania

(zob. rozdz. System bezpieczeństwa i dalsze).

Naruszenie bezpieczeństwa utajnionych informacji ma zwykle szereg negatywnych

konsekwencji dla przedsiębiorstwa.

Niektóre możliwe rezultaty udanego ataku na korporacyjne Data Center (na pdst. [Rączk, str.

5] i własne):

•

utrata marki

•

utrata klientów

•

utrata kontraktów

•

utrata technologii

•

utrata zysków

•

kary na pdst. prawa lub umów

Powyższe straty są trudne lub bardzo trudne do wyrażenia w pieniądzu, bardzo trudne do

udowodnienia oraz do naprawy i nie jest łatwo ubezpieczyć się od ich wystąpienia.

Najważniejszym elementem ochrony utajnionych informacji jest stworzenie kompleksowego

systemu bezpieczeństwa, który powinien być upowszechniony wśród wszystkich

pracowników (np. opublikowany na firmowym intranecie albo rozdany w formie pisemnej;

zalecane jest także przeprowadzenie szkoleń w tym zakresie) i obejmować m.in. sferę

procedur wewnętrznych, stosunki ze wszelkimi organizacjami zewnętrznymi (np.

dostawcami, klientami) oraz zagadnienia technologiczne.

Jednym z głównych filarów informatycznej ochrony danych jest kryptografia.

Kryptografia jest gałęzią wiedzy i badań zajmującą się utajnionym zapisywaniem [EliDen].

Jej istotą jest takie przekształcenie danych oryginalnych za pomocą systemu szyfrującego, by

jego odczytanie bez znajomości algorytmu i/lub klucza było niemożliwe (teoretyczna sytuacja

idealna) lub ekonomicznie nieopłacalne (praktyka).

Ten drugi przypadek doskonale ilustruje udana próba złamania jednego z najpopularniejszych

algorytmów szyfrujących, 56-bitowego RSA RC5, podjęta w październiku 1997 roku, kiedy

to do odczytania jednej linijki zaszyfrowanego tekstu użyto odpowiednika 260 000 potężnych

maszyn PC, połączonych w sieć a wymagało to pracy 4 000 ludzi!

Złamanie DES wymagało użycia 14 000 komputerów pracujących przez 4 miesięcy.

W świetle powyższego, jasnym staje się stwierdzenie, że wartość informacji zawartych w

zaszyfrowanej przesyłce musi być większa od kosztu jej odczytania [Wheat].

Rodzaje ataku na system szyfrujący (na pdst. [Rączk, str. 6-7]):

•

atak bez tekstu jawnego – atakujący ma do dyspozycji wyłącznie tekst zaszyfrowany.

Poszukiwany może być klucz i / lub algorytm szyfrujący.

•

atak z tekstem jawnym – atakujący posiada pewne pary tekstu jawnego i

zaszyfrowanego. J.w.

•

atak z wybranym tekstem jawnym – atakujący ma do dyspozycji dowolną parę tekst

jawny – tekst zaszyfrowany (np. dysponuje mechanizmem szyfrującym). Zwykle w

ten sposób poszukuje się klucz.

•

atak z wybranym tekstem tajnym – atakujący może zdeszyfrować dowolny tekst tajny,

gdyż dysponuje mechanizmem szyfrującym. Poszukiwany jest klucz.

Współczesne szyfry są projektowane w ten sposób, by żaden z opisanych wyżej ataków nie

pozwalał na złamanie systemu szyfrującego. Bezpieczeństwo systemu powinno zależeć od

tajności stosowanego klucza a nie algorytmu. Za dobry system uważa się taki, który jest

bezpieczny obliczeniowo, tzn. jego złamanie wymaga więcej czasu niż wynosi okres

utajnienia informacji.

Usługi, które powinien realizować kryptosystem (na pdst. [Rączk, str. 8]):

•

poufność danych – dane może odczytać jedynie odbiorca, dla którego informacja

była przeznaczona.

•

uwierzytelnienie (autoryzacja) – możliwość sprawdzenie, czy użytkownicy są tym, za

kogo się podają.

•

integralność – zabezpieczenie przed zmianą (modyfikacją) przesyłanych informacji.

•

niezaprzeczalność – potwierdzenie, że dane zostały rzeczywiście nadane i odebrane.

Zabezpiecza to przed podszywaniem się pod użytkowników systemu.

•

dystrybucja klucza – zarządzanie kluczami.

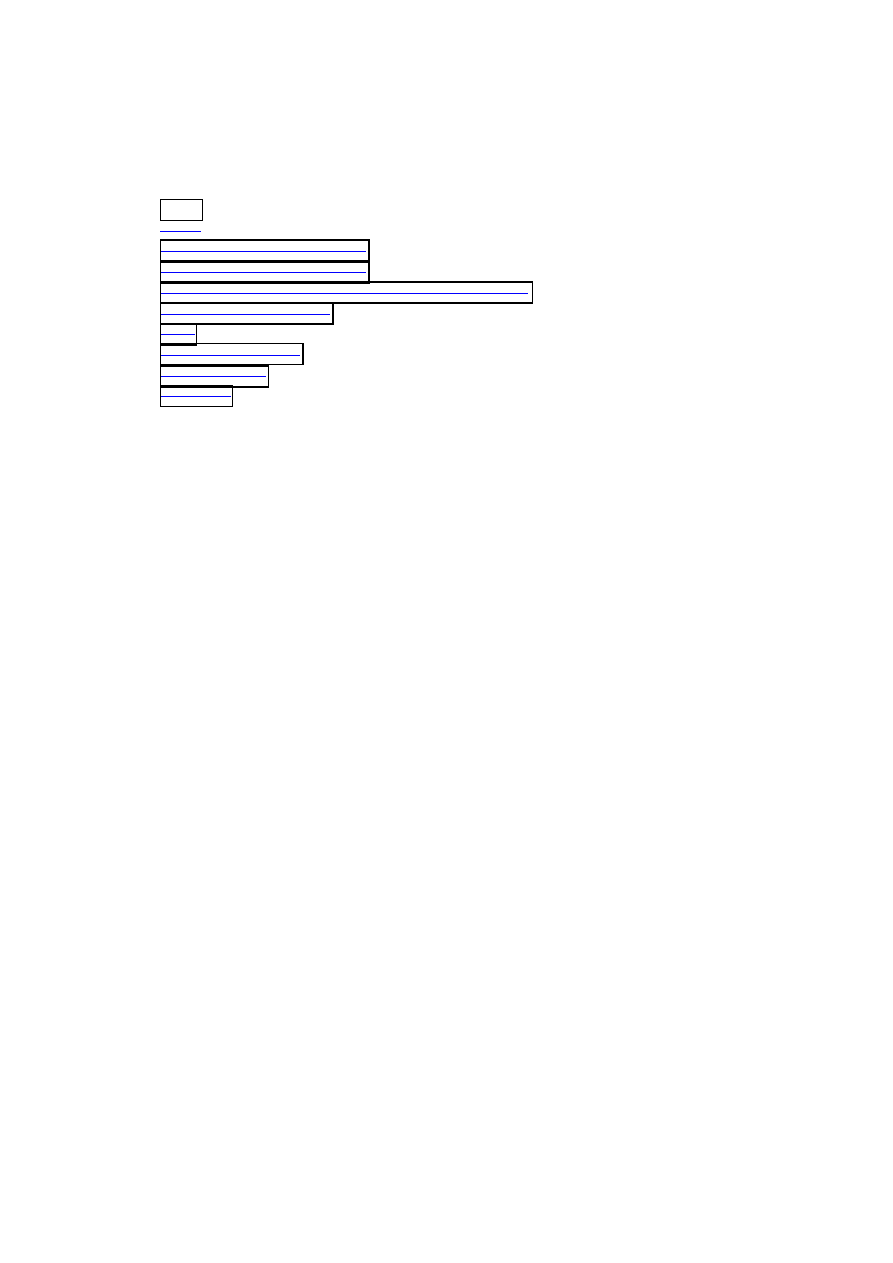

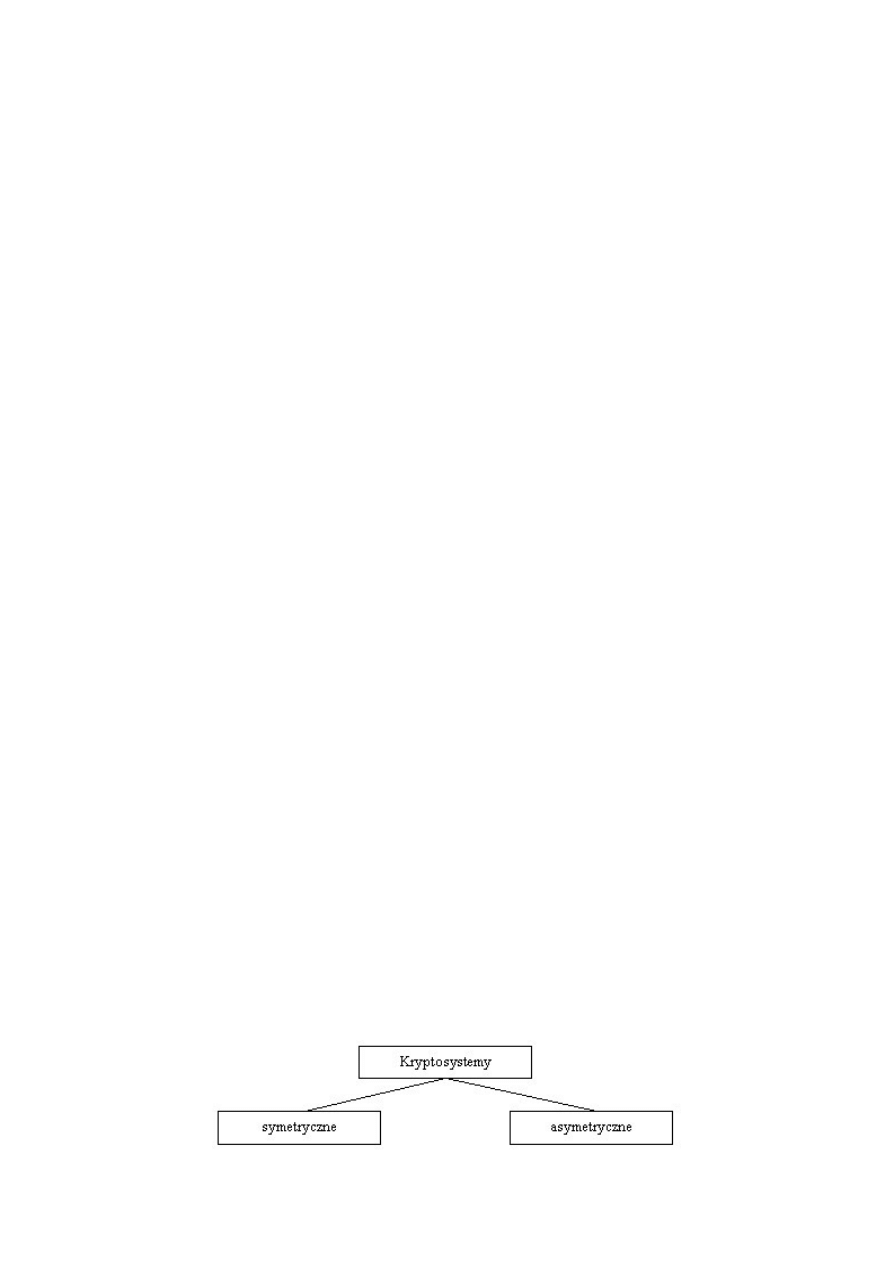

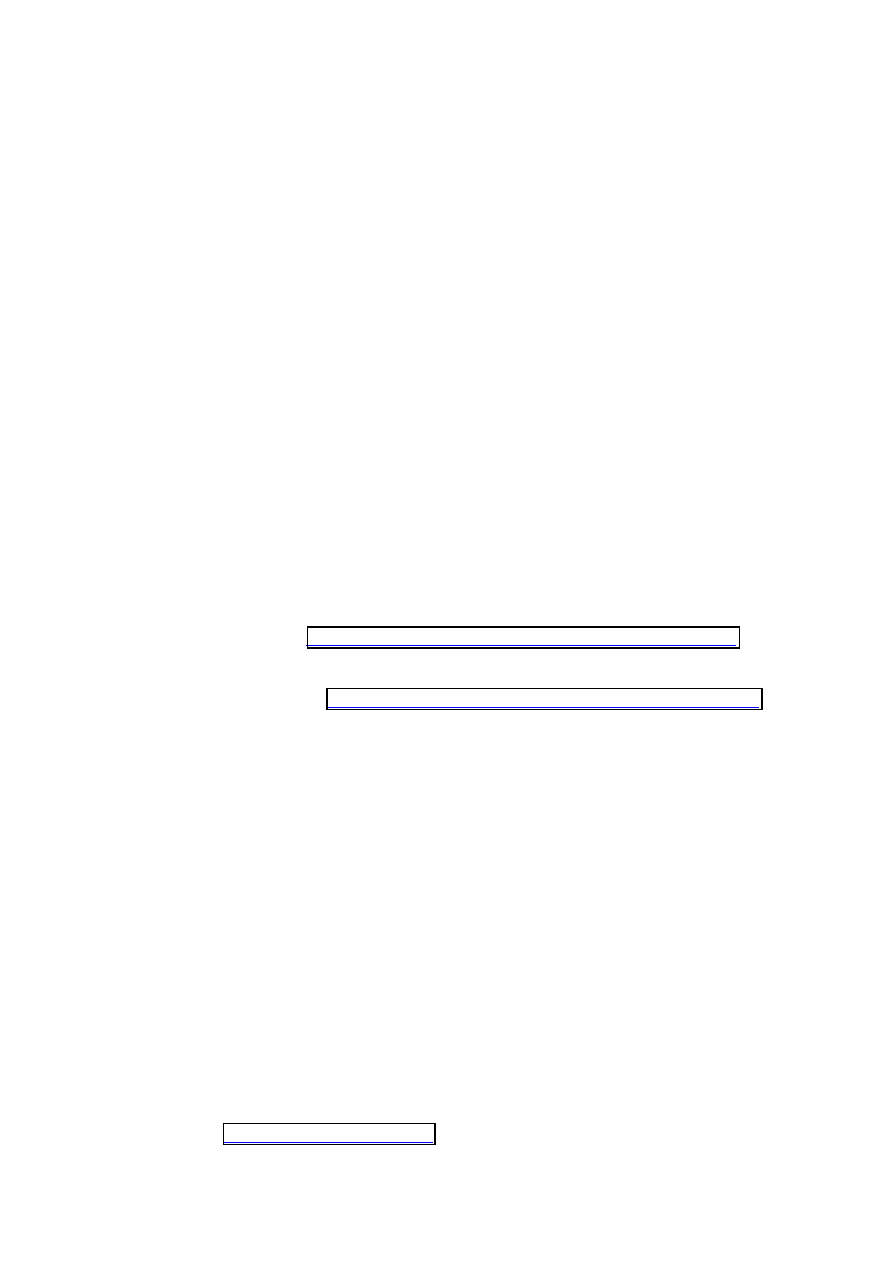

Rys. Ogólny podział kryptosystemów

Źródło: opracowanie własne

W kryptosystemach symetrycznych, ten sam klucz jest używany zarówno do szyfrowania jak i

deszyfrowania wiadomości. Taki sam klucz posiada zarówno nadawca jak i odbiorca

wiadomości, a bezpieczeństwo systemu jest silnie uzależnione od pewności kanału

przesyłania kluczy.

W systemach asymetrycznych, zwanych także systemami z kluczem publicznym, występują

dwa klucze. Klucz publiczny jest powszechnie znany i pozwala szyfrować wiadomości

przeznaczone dla odbiorcy, lecz tylko znajomość klucza prywatnego, który zna wyłącznie

odbiorca, pozwala dokonać deszyfracji.

Krótki przegląd wybranych systemów szyfrujących

Poniżej zaprezentowano pokrótce najpopularniejsze systemy kryptograficzne, które są

aktualnie wykorzystywane w systemach informatycznych. Nacisk położono na zastosowania,

ze względu na charakter (rodzaj szyfru) oraz silne i słabe strony systemu. Szczegóły

techniczne należy szukać w podanej literaturze.

DES (Data Encyption Standard)

na pdst. [EliDen, str. 108-119], [Rączk, str. 11-18], [Stokł, str. 59-65; 70-78], [Wheat]

DES został opracowany w 1976 roku przez amerykańskie Narodowe Biuro Normalizacji

(ang. National Bureau of Standards), jako rozwinięcie szyfru LUCIFER firmy IBM i był

przeznaczony do utajniania informacji mniejszej wagi przekazywanych przez agendy rządowe

USA.

Jest to przestawieniowo-podstawieniowy system symetryczny, posługujący się w swej

oryginalnej wersji 64 bitowym kluczem (56 użyteczne), co daje ok. 7.20*10

16

możliwości.

Sprzętowe wersje DES, np. układy Western Digital WD2001 i WD2002, zapewniają znaczną

szybkość przetwarzania, dochodzącą do 1.8 Mbit/s.

Wykorzystująca 3 różne klucze wersja DES-3 (zwana także Triple DES lub schematem

Tuchmana), uważana jest nadal za bezpieczną.

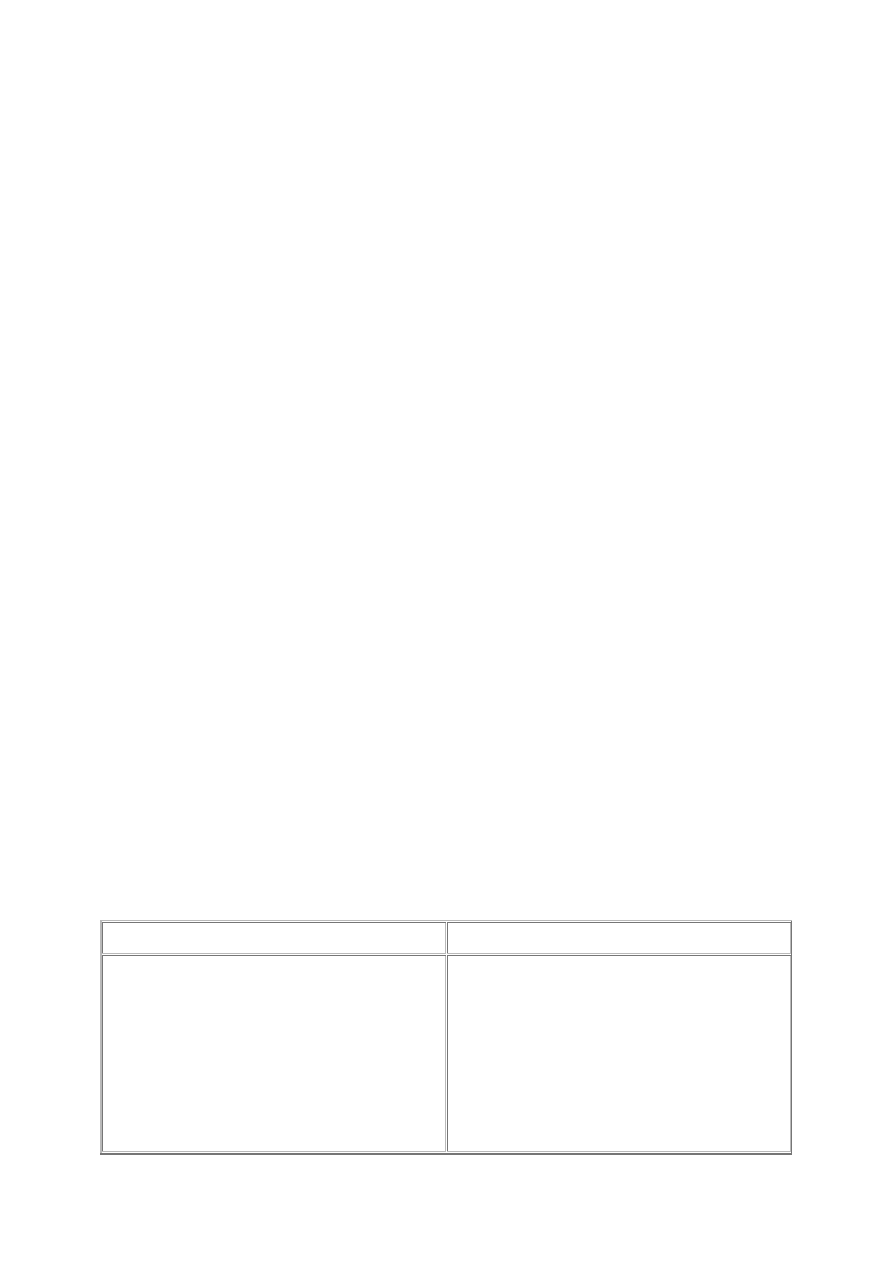

Tab. Zalety i Wady systemu DES

Zalety

Wady

•

duża szybkość działania

•

dostępne bardzo szybkie wersje

sprzętowe (kilka Mbit/s)

•

znane słabe strony

•

DES-3 uznawany jest za bezpieczny

(chociaż 3x wolniejszy od oryginału)

•

56-bitowy klucz nie jest

wystarczajacy w przypadku ataku

“czołgowego” (przy którym średnio

trzeba przeszukać 2

54

kluczy, czyli ok.

1.80 * 10

16

możliwości)

•

skrzynki S mogą posiadać

skorelowane wyjścia; jest tak w

przypadku S4, posiadającej

nadmiarowość

•

niektóre klucze są “słabe” –

wielokrotne zaszyfrowanie

wiadomości przy ich użyciu powoduje

otrzymanie wiadomości w postaci

jawnej

Źródło: opracowanie własne na pdst. [EliDen], [Rączk], [Stokł], [Wheat]

W latach 2002-2005, DES w amerykańskiej łączności federalnej ma zostać zastąpiony przez

AES (ang. Advanced Encryption Standard), nad którego specyfikacją trwają aktualnie prace

[Gamdz].

Diffie-Hellman

na pdst. [Wheat]

Pierwszy powszechnie dostępny system szyfrujący oparty na kluczu publicznym. Obecnie

wykorzystywany m.in. w ECC.

Od września 1997 roku, algorytm jest własnością publiczną.

RSA (Rivest, Shamir, Adleman)

na pdst. [EliDen, str. 123-136], [Rączk, str. 18-20], [Stokł, str. 85-89], [Wheat]

Wykładniczy system asymetryczny, opierający się na trudnościach w rozkładzie na czynniki

pierwsze dużych liczb, który stworzyli w 1977 roku ówcześni pracownicy MIT: R.L. Rivest,

A. Shamir i

L. Adleman.

We wrześniu 2000 roku, algorytm stanie się własnością publiczną.

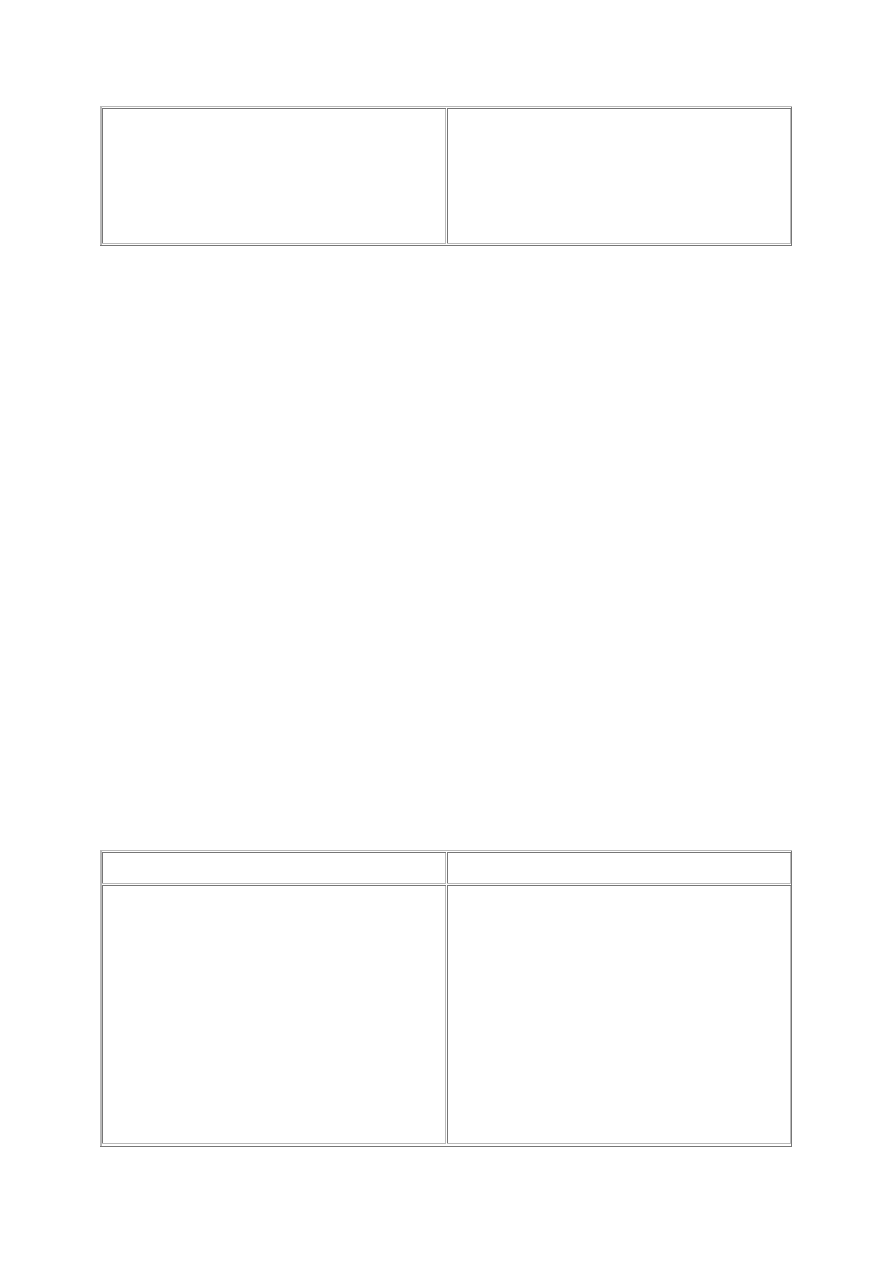

Tab. Zalety i Wady systemu RSA

Zalety

Wady

•

w chwili obecnej, wysokie

bezpieczeństwo

•

łatwość manipulowania długością

klucza

•

stosunkowo wolny (np. w stosunku do

DES)

•

potrzeba stosunkowo dużo miejsca na

przechowywanie klucza (np. 664 bity

dla liczby 200 cyfrowej)

•

dla niektórych wartości klucza, nakład

obliczeniowy potrzebny na załamanie

szyfru jest wydatnie mniejszy (np.

gdy czynniki p i q niewiele się od

siebie różnią)

•

bezpieczeństwo systemu oparte na

trudno rozwiązywalnym problemie

matematycznym, który w pewnej

chwili może rozstać przezwyciężony

Źródło: opracowanie własne na pdst. [EliDen], [Rączk], [Stokł]

RCx (Rivest Code x)

na pdst. [Wheat]

Algorytmy oznaczone numerami 2, 4 i 5 zostały opracowane jako alternatywa dla DES.

Po upublicznieniu RSA, algorytmy serii RC staną się głównym źródłem dochodów autorów

RSA. Trwa postępowanie patentowe dot. RC5.

ECC (Elliptical Curve Cryptosystem)

na pdst. [Wheat]

Oferowany przez kanadyjską firmę Certicom, asymetryczny system oparty na trudnych

obliczeniowo zagadnieniach krzywych eliptycznych. Wykorzystuje również algorytm Diffie-

Hellman.

Uważany za szybszy od RSA i zapewniający podobny poziom bezpieczeństwa.

MD5

na pdst. [Wheat]

Jednokierunkowa funkcja skrótu (tzw. szyfr jednokierunkowy) wykorzystywana do

elektronicznego uwiarygodniania dokumentów (elektroniczny podpis).

System bezpieczeństwa

Rola kompleksowego systemu bezpieczeństwa została poruszona już wcześniej, w rozdz.

Fakty.

Teraz chciałbym bardziej szczegółowo omówić rolę jaką pełni właściwie stworzony i

wykorzystywany system bezpieczeństwa.

Jak zabezpieczyć przedsiębiorstwo przed informacyjnym atakiem (na pdst. [Girar1],

[Malik1])?

1. analiza informacyjnego “krajobrazu” – rozpoznanie, które informacje są tajne, a

które – jawne. Głównym celem skutecznej polityki bezpieczeństwa powinna być

ochrona stosunkowo małego zbioru istotnych informacji. Próba zabezpieczenia całości

zasobów informacyjnych przedsiębiorstwa pociąga za sobą nie tylko wysokie koszty,

ale także rozproszenie wysiłków, co zwykle jest przyczyną “płytkości” zabezpieczeń.

Takie podejście ma niskie prawdopodobieństwo powodzenia.

Analiza taka powinna być prowadzona w trzech aspektach: ryzyka, zagrożonych

obszarów i ludzi, którzy tworzą zagrożenie.

Właściwa ocena ryzyka pozwala określić, które informacje są szczególnie

wartościowe dla przedsiębiorstwa – mogą to być zarówno informacje strategiczne dot.

planowanych działań; w przypadku spółek giełdowych raporty, których wcześniejsze

ujawnienie może spowodować represje ze strony nadzoru giełdowego; chronione

prawnie dane osobowe (por. rozdz. Dane osobowe) albo informacje, których

upublicznienie mogłoby być niekorzystne dla firmy. Wiele firm jest zobowiązanych

umowami z partnerami do zachowania tajemnicy i ich niedochowanie jest związane z

wysokimi karami. Przeprowadzenie analizy ryzyka daje namacalny obraz

konsekwencji związanych z zachwianiem bezpieczeństwa systemu, co często otwiera

oczy na problemy, które wcześniej były bagatelizowane, odkładane na później, w

bliżej nieokreśloną przyszłość.

Analiza zagrożonych obszarów polega na ocenie, które elementy systemu

zabezpieczania informacji (platformy lub podsystemy) są najbardziej podatne na ataki,

czyli poszukiwaniu jego najsłabszego ogniwa. Elementem takim, w przypadku

infrastruktury informatycznej, może być bramka ze światem zewnętrznym (gateway),

niedostateczne mechanizmy kontroli dostępu albo zbyt słabe protokoły i algorytmy

kryptograficzne. Potencjalnym zagrożeniem są także implementacje nowych,

niedostatecznie przetestowanych technologii. Najczęściej jednak okazuje się, że to

człowiek jest największym zagrożeniem dla systemu – np. słabo opłacani lub po

prostu niedbali pracownicy.

Określenie osób, które byłyby potencjalnie zainteresowane wydostaniem tajnych

informacji stanowi końcowy krok wstępnej analizy systemu bezpieczeństwa. Znając

przeciwnika, można przygotowywać się do obrony.

2. przechowywanie utajnionych informacji w stacjonarnych repozytoriach – należy

minimalizować przenoszenie utajnionych informacji pomiędzy odrębnymi lokacjami.

Znacznie bezpieczniej jest rozsyłać gotowe rezultaty przetwarzania (polecenia

taktyczne). W ten sposób chroni się dane źródłowe i ich pochodzenie, proces

wnioskowania i wyznaczony kierunek działania (kierunek strategiczny), a w

przypadku podejrzenia manipulacji przesyłką, można powtórzyć proces przetwarzania

utajnionych danych i dokonać weryfikacji.

Zgromadzone w jednym miejscu dane jest także łatwiej chronić przed

nieupoważnionym dostępem.

W przypadku baz danych osobowych, zobowiązuje do tego prawo. Nie jest jednak

wyjątkiem, że w polskich warunkach, po firmowych Data Centers można poruszać się

stosunkowo swobodnie. Nawet jeżeli dotarcie do pomieszczeń, w których znajdują się

bazy danych wymaga kilkakrotnej weryfikacji tożsamości (zwykle dość oględnej),

gdzie osobom z zewnątrz zawsze powinien towarzyszyć pracownik firmy, po

sforsowaniu pierwszych barier, można zwykle “wymknąć się” swojemu opiekunowi i

skorzystać z nadarzającej się okazji.

Jest to o tyle niebezpieczne, że często informacje, które podlegają ochronie, wewnątrz

“bezpiecznej” strefy znajdują się na wierzchu, np. w postaci wydruków albo

zapasowych lub transferowych nośników magnetycznych. Także, kiedy dostępne są

małe i bardzo pojemne urządzenia typu handheld, niedużo czasu zajmuje podpięcie się

do jakiegoś wolno stojącego komputera i skopiowanie sporej części znajdujących się

na nim danych. W wielu, i to często dużych, firmach, dane przechowywane na

komputerach znajdujących się w Data Center nie są kodowane!

W związku z powyższym, zalecane jest wyznaczenie miejsc, w których mogą

przebywać przybysze z zewnątrz i wyraźnie je oznakować. W żadnym wypadku, w

obszarze tym nie mogą się znajdować urządzenia krytyczne z punktu widzenia

funkcjonowania bezpiecznego wydziału – np. sterowanie instalacją elektryczną,

centrala telefoniczna itd. (a z czymś takim można się spotkać np. w przypadku

poważnego banku). Wskazane jest także wyposażenie każdego odwiedzającego w

identyfikator (np. radiowy), który pozwalałby śledzić jego położenie wewnątrz

chronionej strefy.

Zaawansowane metody ochrony korporacyjnego Data Center obejmują m.in.

ekranizację pomieszczeń, w których znajdują się komputery przechowujące utajnione

informacje oraz terminale, przez które odbywa się dostęp do tychże. Ma to na celu

uniemożliwić przechwycenie transmisji elektromagnetycznych, które powstają przy

pracy sprzętu elektronicznego, a na podstawie których można zrekonstruować pewne

informacje, np. obraz znajdujący się na komputerowym monitorze. Ekranizacja

uniemożliwia także wydostawanie się na zewnątrz sygnałów, które mogą pochodzić z

celowo założonych urządzeń podsłuchowych. W niektórych organizacjach, przede

wszystkich rządowych, ale także coraz częściej w szczególnie chronionych ośrodkach

badawczych korporacji zajmujących się wysokimi technologiami, tworzy się

zamknięte pomieszczenia zwane “czołgami”, z których z założenia nie powinna

wydostać się żadna transmisja. W celu zapewnienia najwyższego standardu ochrony

tak zabezpieczanych obiektów, zaleca się przeprowadzanie okresowych kontroli

elektromagnetycznego widma na zewnątrz pomieszczenia przy pomocy

szerokozakresowych analizatorów.

Stosowaną często przez hackerów metodą zdobywania informacji pomocnych w

forsowaniu informatycznego systemu bezpieczeństwa jest przeglądanie śmieci,

których każdego dnia całe mnóstwo produkuje przeciętne biuro i które z reguły nie są

niszczone. Nie jest rzadkością, że w wyrzuconych papierach znajdują się informacje

mogące pomóc w odgadnięciu identyfikatora i hasła dostępu używanego przez

któregoś z pracowników. Wejście do korporacyjnej sieci niemal zawsze oznacza

zwiększenie prawdopodobieństwo uzyskania dostępu do trzymanych w tajemnicy

informacji albo poważne zagrożenie dla ciągłości pracy systemu. Czasami zdarza się

jednak, że przełamywanie informatycznych barier jest zbędne, gdyż informacje, które

podlegają ochronie, same znajdują się w śmieciach (np. projekty umów, szkice

raportów, wstępne wersje dokumentów).

Selekcjonowanie śmieci ułatwia fakt, że większość firmowych dokumentów jest

opatrzonych logiem, adresem, kodem wydziału, sprawy lub innymi elementami

pozwalającymi na szybkie określenie pochodzenia.

O tym banalnym sposobie poszukiwania tajnych lub poufnych informacji pisano już

wielokrotnie, jednak wciąż można spotkać się z przypadkami gdy, przedsiębiorstwo

nie zachowuje nawet tak podstawowych zasad bezpieczeństwa. Co więcej, wciąż

uważa się go za jeden z najpowszechniej stosowanych technik wywiadu

gospodarczego!

Aby zapobiec jej stosowaniu, zaleca się niszczenie wszystkich papierowych odpadów

opuszczających chronioną strefę, np. przy pomocy tzw. shredderów, czyli maszyn

niszczących dokumenty. Podobnie należy postępować z elektronicznymi nośnikami

danych – należy je wyczyścić przed wyrzuceniem – np. w przypadku nośników

magnetycznych za pomocą silnego pola magnetycznego.

3. restrykcje dot. transferu sekretnych informacji – przed transportem wyników

przetwarzania utajnionych informacji, należy poddać je kompresji (co utrudnia atak

“czołgowy”, gdyż zmianie ulegają statystyczne charakterystyki dokumentów) a

następnie jak najsilniejszej enkrypcji (zob. rozdz. Krótki przegląd wybranych

systemów kryptografiznych). Szczególnie cenne dane powinny być rozdzielane na

pakiety a ich wysyłka przeplatana, w taki sposób, by przechwycenie nawet większości

z nich nie pozwalało na odtworzenie kompletnej informacji. Dostęp do przenoszonych

w ten sposób informacji powinien być możliwy wyłącznie na wydzielonych

stanowiskach, które definitywnie powinny być oddzielone od świata zewnętrznego

(sieci publicznych), wyposażone w jak najdoskonalsze urządzenia autoryzujące

użytkownika (zob. rozdz. Metody autoryzacji) oraz w miarę możliwości ekranowane

przed elektronicznym podsłuchem.

Przy elektronicznym transferze utajnionych informacji należy unikać korzystania z

publicznych sieci teleinformatycznych, nawet jeżeli przesyłane pakiety zostały

poddane silnej enkrypcji. W zamian zalecane jest korzystanie z wydzielonych łączy,

np. laserowych.

Opis ciekawego sposobu zabezpieczenia kanału transmisji danych można znaleźć w

książce

J. Stokłosy [Stokł, str. 132-136]. Polega on na wykorzystaniu zasady nieoznaczoności

Heisenberga do weryfikacji wiarygodności i integralności danych – informacji

przesyłanych w kwantowym kanale, wykorzystującym spolaryzowane fotony,

praktycznie nie dałoby się podsłuchać bez zmiany stanu nośnika, co świadczyłoby o

nieuprawnionym dostępie do danych.

Należy również wspomnieć, iż poważne niebezpieczeństwo jest związane ze

wzrastającą mobilnością pracowników i zdalnym dostępem. Coraz częściej tajne

materiały są przechowywane na domowych komputerach zdalnych pracowników lub

podróżują wraz z nimi, umieszczone na dyskach przenośnych komputerów. W

przypadku kradzieży, bezpieczeństwo organizacji może zostać poważnie zachwiane,

dlatego zalecane jest stworzenie jasnej i kompleksowej polityki bezpieczeństwa dot.

tego zagadnienia.

4. przeplataj prawdę z kłamstwem – poprzez kanały służące do przesyłania

utajnionych informacji powinny być transportowane także specjalnie spreparowane,

fałszywe informacje, pozwalające na identyfikację miejsca i czasu ewentualnego

przecieku oraz mające na celu wprowadzenie konkurencji w błąd. Najkorzystniejszą

sytuacją jest, gdy przepływ “fałszywek” jest w stanie przykryć transfer prawdziwych

informacji. W tym miejscu należy pamiętać o utrzymywaniu chaotyczności

przepływu, by utrudnić analizę statystyczną strumienia informacji, co mogłoby

pozwolić na wyłuskiwanie zachowań nietypowych, które zwykle oznaczałyby

informację prawdziwą. Z drugiej strony, konieczne jest utrzymywanie dostatecznej

siły przepływu, gdyż inną charakterystyką, którą można dostrzec przy informacjach

dotyczących prawdziwych wydarzeń jest znaczne nasilenie transferu.

5. obserwuj konkurentów – należy przypuszczać, że konkurencja również podejmuje

działania z zakresu wywiadu i kontrwywiadu informacyjnego, dlatego zaleca się

unikanie podejmowania jakichkolwiek działań natychmiast po uzyskaniu informacji

dot. konkurencji z własnych źródeł wywiadowczych, do chwili uzyskania ich

potwierdzenia z niezależnego źródła (by chronić wywiad).

Zasada Szpiega #2: Tylko nieudane działania zostają ujawnione. [Murra1]

Uznawanym za krytyczny czynnikiem decydującym o bezpieczeństwie systemu, jest postawa

pracowników organizacji. Dlatego też, przed podjęciem decyzji o wdrażaniu technicznych

elementów systemu, zaleca się przeprowadzenie oceny podejścia pracowników do spraw

bezpieczeństwa.

Pytania, na które trzeba znaleźć odpowiedź, to [Malik2]:

1. Czy pracownicy potrafią zauważyć działania grożące bezpieczeństwu?

2. Czy w przypadku zauważenia niebezpiecznego działania, zdecydowaliby się je

zaraportować?

3. Czy wiedzieliby jak to zrobić?

Pytania te dotyczą kwestii świadomości pracowników, nastawienia do stosowanych polityk

bezpieczeństwa oraz organizacji samego systemu. Uzyskanie odpowiedzi negatywnej na

którekolwiek z pytań wymaga przeprowadzenia dokładniejszych badań, mających na celu

ustalenie przyczyn niepożądanego stanu a następnie jego skorygowanie.

Pracowników, którzy mają dostęp do kluczowych dla organizacji informacji należy także w

odpowiedni sposób wynagradzać i zabezpieczać się, np. poprzez stosowne klauzule w

umowach o pracę, przed wykorzystaniem przez nich posiadanej wiedzy wbrew interesom

byłego pracodawcy.

Przykładu jak nie należy postępować w takiej sytuacji dają ostanie (1998 rok) odejścia i

zwolnienia z polskich rządowych instytucji, takich jak UOP, WSI czy prokuratury, kiedy to

byli pracownicy wynoszą z organizacji wszelkie informacje, które udało im się w czasie pracy

zdobyć i trafiają w otwarte ramiona komórek wywiadowczych zachodnich koncernów,

dużych, także krajowych banków i firm ubezpieczeniowych, oraz obcych służb specjalnych,

które doceniają wartość wyszkolonych ludzi i zgromadzonej przez nich wiedzy.

Powszechnie stosowana zasada, że “(tajnej) służby nie opuszcza się nigdy”, w Polsce nie jest

praktycznie uznawana – stosują ją Wojskowe Służby Informacyjne, ale UOP już nie

[Marsz1].

Atak

Sposoby gromadzenia i analizowania informacji, zwane jako “biały wywiad”, zostały

omówione wcześniej w niniejszym opracowaniu. Co jednak może się zdarzyć, gdy nasz

konkurent nie zatrzymuje się na zbieraniu legalnie dostępnych materiałów? Część odpowiedzi

na to pytanie można było znaleźć już w poprzednim rozdziale, teraz chciałbym dołożyć kilka

elementów do tej układanki.

Najczęściej stosowane metody zdobywania tajnych informacji w warunkach amerykańskich,

w przypadku działań prowadzonych z ramienia agencji rządowych [Freeh2]:

1. współpraca osoby zatrudnionej w firmie-celu

2. wprowadzenie do firmy-celu swojego pracownika

3. powołanie “prywatnej” organizacji (np. firmy handlowej) działającej w interesującym

obszarze, by zbliżyć się do firm-celów, w ramach oficjalnych działań,

zabezpieczonych umową o zachowaniu tajemnicy

Jak (nie tylko) w polskich warunkach wejść do chronionego obiektu?

1. po prostu wejdź i poproś

•

Przyjdź, zadzwoń, wyślij fax lub e-mail i poproś o przekazanie Ci informacji, których

potrzebujesz. Możesz podać się za klienta, studenta, pracownika jakiejś agendy

rządowej lub firmy prowadzącej badania rynkowe. Zadziwiające, jak często to

skutkuje...

W przypadku mediów elektronicznych niezwykle łatwo ukryć swą tożsamość i

miejsce, z którego operujemy. Dzięki darmowemu dostępowi do Internetu poprzez

Telekomunikację Polską S.A., ustalenie miejsca połączenia z siecią jest praktycznie

niemożliwe. Darmowe konta e-mail dopełniają szczęścia.

•

Przyjdź, najlepiej po godzinach pracy, i podaj się za pracownika, który musi

dokończyć coś niezwykle pilnego. Najlepiej podać się (sam wygląd często wystarczy)

za kogoś z kadry kierowniczej – takich osób zwykle nie pyta się dokładnie o cel i nie

prosi o potwierdzenie tożsamości.

Firmy, które poważnie podchodzą do spraw bezpieczeństwa mogą chcieć sprawdzić Twoją

wiarygodność – dokonać tego telefonicznie albo zażądać okazania stosownych dokumentów:

tożsamości i zlecenia robót. Bardzo skrupulatni będą chcieli zrobić kopie wspomnianych

dokumentów oraz przydzielić nam na czas pobytu w chronionym obiekcie jakiegoś

pracownika.

W szczególnym przypadku, firma-cel może mieć podpisane specjalne umowy z firmami

wykonującymi usługi na jej rzecz, w których z imienia i nazwiska wymienieni są pracownicy,

mogący przebywać w objętych ochroną obiektach. Na mocy takiej umowy, firma świadcząca

usługi może być także zobowiązana do szczególnej ostrożności w doborze pracowników,

którzy mają wykonywać prace na rzecz firmy zlecającej – np. dopuszczani są tylko

pracownicy zatrudnieni ponad rok.

1. zatrudnij się w firmie świadczącej drobne usługi na rzecz firmy-celu

•

Podaj się za pracownika lub rzeczywiście zatrudnij na krótko w firmie świadczącej

usługi na rzecz firmy-celu. Wielokrotnie przećwiczone warianty to, m.in.: pracownik

firmy telefonicznej, pracownik serwisowy, sprzątanie lub... strażnik.

1. zostań konsultantem

2. zatrudnij się w firmie-celu

Metody autoryzacji

Tab. Porównanie rodzajów uwierzytelniania

uwierzytelnianie następuje

na pdst.

zalety

wady

tego co zna jednostka (np.

hasło)

•

łatwość implementacji

(wyłącznie

programowa)

•

wysoki stopień

akceptacji przez

użytkowników

•

przy zastosowaniu

jednokierunkowych

funkcji skrótu, brak

możliwości

wydobycia hasła z

systemu (poza

słownikowym atakiem

porównawczym)

•

stosunkowo wysoka

niepewność – np.

hasło może zostać

wykradzione

•

w przypadku

zgubienia /

zapomnienia hasła,

prawowity

użytkownik nie ma

możliwości dostania

się do systemu (lub

jest to utrudnione)

•

hasło stosunkowo

łatwo przechwycić

podczas

wprowadzania

•

występuje silna

tendencja do

stosowania prostych

haseł, mających

związek z

użytkownikiem, które

mogą być łatwo

odgadnięte

•

hasła są zwykle

krótkie (by mógł je

zapamiętać człowiek),

co upraszcza

procedurę ataku

“czołgowego” na

składnicę informacji

służących do

uwierzytelniania

tego co jednostka posiada (np.

identyfikatory)

•

implementacja

wymaga zastosowania

urządzenia (np.

czytnika kart

magnetycznych)

•

dobrze wykonany

klucz trudno podrobić

(np. karty

procesorowe)

•

informacja służącą do

identyfikacji może

być bardzo długa i

może ulegać zmianie

•

klucz można

zgubić, może on

zostać skradziony lub

podrobiony –

implikacje j.w.

•

słaby punkt systemu

stanowi zamek

(urządzenie

odczytujące cechy

klucza)

przy każdym

logowaniu

•

wysoka akceptacja

użytkowników

tego, czym jednostka jest

(biometryki)

•

biometryki są trudne

do podrobienia,

imitowania oraz

kradzieży

•

stosunkowo wysoki

koszt implementacji

•

brak absolutnej

pewności, że

użytkownik jest

prawowity (chociaż

prawdopodobieństwo

jest w przypadku

najbardziej

zaawansowanych

metod bardzo

wysokie)

Źródło: opracowanie własne, m.in. na pdst. [EliDen], [Rączk]

Tab. Skuteczność biometryk (od najbardziej do najmniej skutecznej)

retinal scan (siatkówka)

iris (tęczówka)

odcisk palca

geometria dłoni

rozpoznawanie twarzy

rozpoznawanie głosu

podpis

Źródło: [Fenn1]

Rozpoznawanie tęczówki należy do jednych z najdokładniejszych biometryk. W metodzie

tej używana jest zwykła kamera, co powoduje wyższy stopień jej akceptacji przez

użytkowników, w stosunku do dokonywanego podczerwonym skanerem rozpoznawania

siatkówki. Odczyt tęczówki odbywa się z odległości ok. 1,5m.

GartnerGroup przewiduje [Fenn1], że na początku przyszłego wieku dynamiczne organizacje

finansowe zaczną powszechnie stosować rozpoznawanie tęczówki (iris scan) w bankomatach

(GGP = 0,7).

Rozpoznawanie twarzy odbywa się przy pomocy kamery umieszczonej kilka metrów od

użytkownika. Po wstępnym przetworzeniu obrazu, system koncentruje się na elementach,

które nie ulegają znacznym zmianom w czasie – np. układzie oczu i nosa. Dodatkową zaletą

tego rozwiązania jest możliwość potwierdzenia werdyktu komputera przez strażnika,

widzącego obraz na monitorze. Sposób jest bez problemów akceptowany przez

użytkowników, ze względu na swą nieinwazyjność.

W pierwszej połowie br., Compaq, IBM, Identificator Technology

(

, Miros Inc. (

) i Novell stworzyły

konsorcjum BioAPI, którego celem jest zdefiniowanie standardów dotyczących biometryk

stosowanych do identyfikacji – opartych na rozpoznawaniu linii papilarnych, głosu i rysów

twarzy. Rezultatem pracy konsorcjum ma być zestaw interfejsów programistycznych, które

ułatwią tworzenie aplikacji wykorzystujących te technologie [Pawł].

Dane osobowe

Wytyczne OECD (Organization for Economic Cooperation and Development) dot. ochrony

danych osobowych [BeMa1]:

1. ograniczone gromadzenie – niektórych danych osobowych organizacje nie powinny

przechowywać (np. dot. przekonań religijnych, dane medyczne), a wszelkie pozostałe

dane osobowe powinny być gromadzone w sposób zgodny z prawem i uczciwy

2. jakość danych – dane trzymane przez organizację powinny być dokładne, kompletne

i aktualne

3. określenie przeznaczenia – podczas zbierania danych, należy określić przyszły cel

ich wykorzystania. Dane powinny zostać zniszczone, jeżeli zanikła potrzeba określona

podczas zbierania.

4. ograniczenie wykorzystania – dane powinny być wykorzystane wyłącznie w

związku z potrzebą zdefiniowana podczas ich zbierania, chyba że na inne

wykorzystanie zgodzą się podmioty danych lub prawo

5. bezpieczeństwo przechowywania – organizacje powinny chronić dane przed utratę,

uszkodzeniem, zniszczeniem lub nieprawidłowym wykorzystaniem

6. otwartość – podmioty danych oraz upoważnione agencje rządowe powinny mieć

prawo kontroli jak dane są zbierane, przechowywane i używane

7. udział podmiotu – podmioty danych mają prawo do dostępu do i wpływania na

przechowywane o sobie informacje

8. odpowiedzialność – organizacje powinny być zobowiązane do przestrzegania

wymienionych wyżej siedmiu wytycznych i odpowiedzialne za ich złamanie

Tab. Państwa, które w ograniczonym zakresie przyjęły wytyczne OECD dot. ochrony danych

osobowych.

Państwo

Zakres

Australia

nie dot. sektora prywatnego

Japonia bez

7

Kanada

nie dot. sektora prywatnego

Nowa Zelandia

nie dot. sektora prywatnego

Stany Zjednoczone

nie dot. sektora prywatnego

Wielka Brytania

bez 7 i 8

Źródło: na pdst. [BreMa1]

Literatura

1. [BaHa] J. Bair, K. Harris “Knowledge Management: Progress, but Still in Phase 1”,

GartnerGroup RAS, Knowledge Management (KM) RN KA-03-2120, 1998-01-19

2. [BaHu1] J. Bair, R. Hunter “Introducing the KM Project Viability Assessment”,

GartnerGroup RAS, Knowledge Management (KM) RN SPA-03-5005, 1998-03-30

3. [BaGu1] J. Bace, R. Guttmann-Stark “Managing Security Risk With External Service

Providers”, GartnerGroup, Information Security Strategies (ISS) RN KA-ESP-178,

1997-10-28

4. [BBDS] J. Block, E. Brethenoux, H. Dresner, K. Strange “Data Warehouse, Data

Mining and Business Intelligence: The Hype Stops Here”, GartnerGroup, Strategic

Data Management (SDM) SAR R-300-105, 1996-10-28

5. [BIS] “Protecting Your Company’s Proprietary Information – Everyday Tips”,

Business Inteligence Services, Inc.

6. [BreMa1] E. Brethenoux, W. Malik “The Security Risks of Data Collection” ,

GartnerGroup, Information Security Strategies (ISS) RN TV-000-061, 1996-07-10

7. [EliDen] D. Elizabeth, R. Denning “Kryptografia i ochrona danych”, Wyd. Naukowo-

Techniczne, Warszawa 1992

8. [Fenn1] J. Fenn “Two Emerging Biometrics: Face and Iris Recognition”,

GartnerGroup, Information Security Strategies (ISS) RN SPA-03-6776, 1998-02-17

9. [FHR] V. Frick, R. Hunter, B. Rosser “Applying Knowledge Management: Key Issues

for 1998”, GartnerGroup, Knowledge Management (KM) RN K-03-5900, 1998-01-26

10. [Freeh1] L. J. Freeh “Hearing on Economic Espionage (Script)”, Federal Bureau of

Investigation (FBI),

http://www.fbi.gov/archives/congress/econom/ecesporl.htm

1996-02-28

11. [Freeh2] L. J. Freeh “Hearing on Economic Espionage (Background)”, Federal Bureau

of Investigation (FBI),

http://www.fbi.gov/archives/congress/econom/ecespion.htm

1996-02-28

12. [Frick] V. Frick “Obstacles to Knowledge Management”, GartnerGroup, Business

Process Re-engineering (BPR) RN QA-03-3495, 1998-01-23

13. [Gamdz] P. Gamdzyk “O szyfrach prawie wszystko”, Computerworld 1998/22, 1998-

06-01, str. 12

14. [Girar1] J. Girard “The Application of Warfare Techniques to Global Business”,

GartnerGroup, Information Security Strategies (ISS) RN QA-ISP-167, 1997-09-24

15. [Grirar2] J. Girard “Cyber-Crime Is Just Another Cost of Doing Business”,

GartnerGroup, Information Security Strategies (ISS) RN KA-ISP-166, 1997-09-24

16. [GuStar1] R. Guttmann-Stark “Information Security – The Threats Are Real”,

GartnerGroup, Information Security Strategies (ISS) RN KA-ISP-170, 1997-09-24

17. [ITDB1] E. Thompson “The Industry Trends Scenario: Delivering Business Value

Through IT”, materiały z GartnerGroup Briefing, Warszawa 1998-05-21

18. [Kobli] N. Koblitz “Wykład z teorii liczb i kryptografii”, Wyd. Naukowo-Techniczne,

Warszawa 1995

19. [Malik1] W. Malik “The Three Pilars of Information Security”, GartnerGroup,

Information Security Strategies (ISS), RN TU-SMG-114, 1997-02-27

20. [Malik2] W. Malik “An Information Security Self-Assessment”, GartnerGroup,

Information Security Strategies (ISS), RN TU-03-9359, 1998-03-20

21. [Marsz1] A. Marszałek “Czy i dlaczego rząd nie chce wiedzieć”, Rzeczpospolita

OnLine,

, 1998-06-03

22. [Marsz2] A. Marszałek “Wiadomość jako towar”, Rzeczpospolita OnLine,

, 1998-06-09

23. [Murra1] K. D. Murray “Electronic Eavesdropping & Industrial Espionage”,

International Association of Professional Security Consultants,

1998

24. [Murra2] K. D. Murray “Business Snoops and the Top 10 Spy Busting Tips They

Don’t Want You To Know”, International Association of Professional Security

Consultants,

, 1998

25. [Pawł] W. Pawłowicz “Biometria w komputerze”, Computerworld 1998/22, 1998-06-

01, str. 37

26. [PrSc1] C. Price, D. Scott “Application Security”, GartnerGroup, Information Security

Strategies (ISS), RN K-APP-134, 1997-04-23

27. [Rączk] M. Rączkiewicz “Bezpieczeństwo sieci komputerowych”, Wyd. Fundacji

Postępu Telekomunikacji, Kraków 1995

28. [Schne] B. Schneier “Kryptografia dla praktyków”, Wydawnictwo Naukowo-

Techniczne / Wiley, Warszawa 1995

29. [Stokł] J. Stokłosa “Kryptograficzna ochrona danych w systemach komputerowych”,

Wyd. Nakom, Poznań 1994

30. [WasRes] “Sources of Public Information on Privately Held Companies”, Washington

http://www.researchers.com/premium-private.html

31. [Wheat] V. Wheatman “Deciphering the Jumble of Cryptographic Algorithms”,

GartnerGroup, Information Security Strategies (ISS), RN TU-DJC-191, 1997-12-24

Wyszukiwarka

Podobne podstrony:

bezp kolos id 83333 Nieznany (2)

311[10] Z1 04 Opracowywanie prz Nieznany

Jak postawic system w 5 min prz Nieznany

,Elektrycznosc i magnetyzm, prz Nieznany (2)

Cw 30 Komputerowa symulacja prz Nieznany

03 wsparcie psychologiczne prz Nieznany (2)

LIMBICZNE ZAPALENIE MOZGU PRZ Nieznany

dobor przekroju przewodow z prz Nieznany

Pozew o ustanowienie zakazu prz Nieznany

72 78 ROZ w spr b i h p prz Nieznany (2)

cw6 PLC elementy automatyki prz Nieznany

ankieta bezp osobowego id 6519 Nieznany (2)

Znieczulenie leki, standard prz Nieznany

OBLICZENIA WYTRZYMALOSCIOWE PRZ Nieznany

124 147 USTAWA o ochronie prz Nieznany

druki geod typy Office Word prz Nieznany

08 Kowalow M i inni Analiza prz Nieznany (2)

więcej podobnych podstron