Przełączanie w sieciach Ethernet

Autor:

Waldemar Pierścionek

W poprzednich artykułach zajmowaliśmy się routerami Cisco zarządzającymi ruchem

pakietów IP, czyli pracującymi w trzeciej warstwie (sieciowej) modelu OSI. Teraz

przedstawimy urządzenia funkcjonujące w warstwie drugiej (łącza danych) - przełączniki

i mosty. Omówimy między innymi proces przełączania ramek, sposoby zapobiegania

powstawaniu pętli, tryby pracy przełącznika Cisco Catalyst 1900 oraz wybrane aspekty

jego konfiguracji, w tym tworzenie sieci wirtualnych (VLAN).

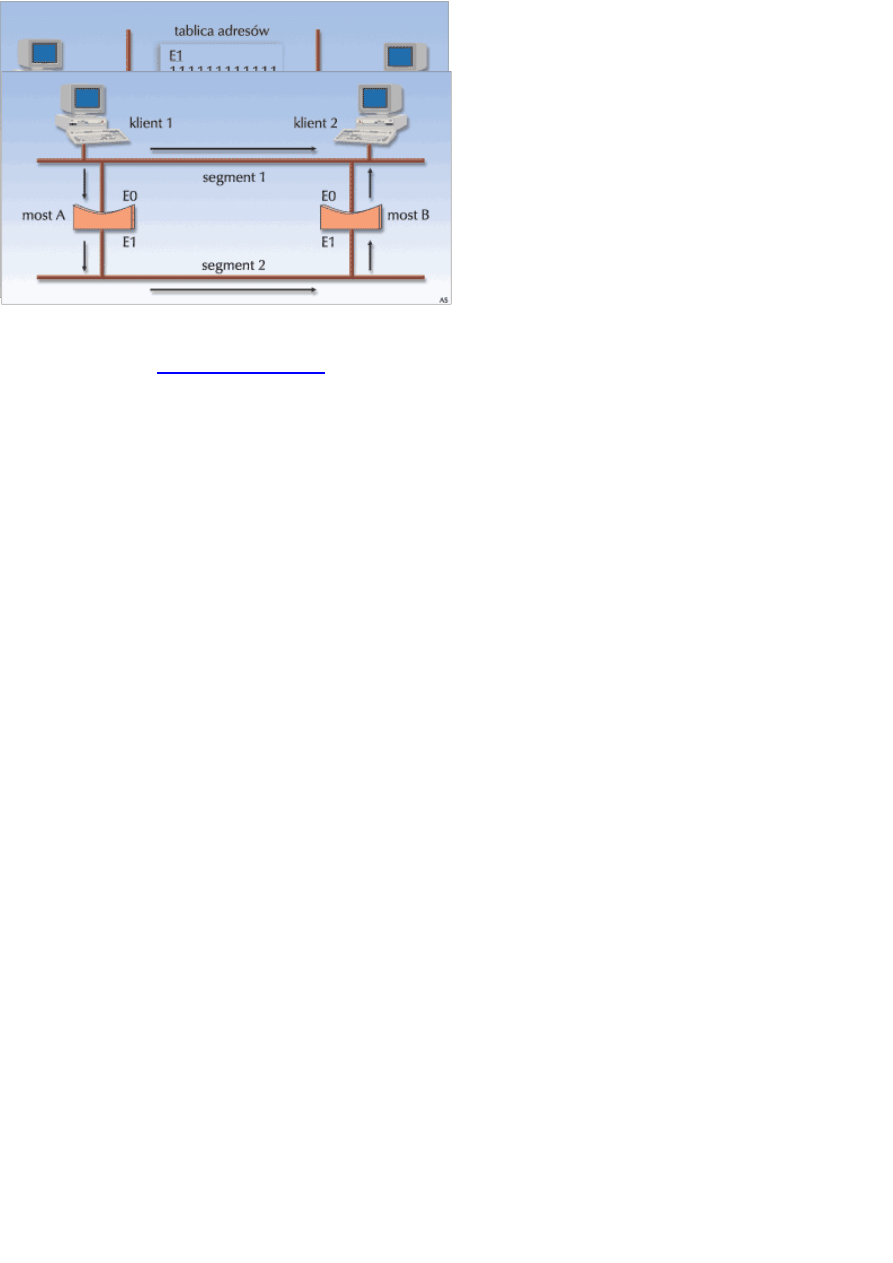

Most (bridge) jest logicznym poprzednikiem obecnie powszechnie stosowanych przełączników warstwy drugiej;

podstawowe zasady pracy mostu i przełącznika są identyczne. Most zwykle łączy dwa segmenty sieci (chociaż

może mieć też więcej portów) i przełącza ramkę na podstawie jej docelowego adresu fizycznego (MAC). Aby ten

proces zoptymalizować, most musi utworzyć w specjalnym obszarze pamięci tablicę adresów fizycznych

poszczególnych urządzeń przyporządkowanych do odpowiednich portów mostu. Początkowo most nie ma żadnych

informacji w pamięci i każdą otrzymaną ramkę musi przesłać na wszystkie pozostałe porty, gdyż nie wie, w

którym segmencie znajduje się odbiorca. Stopniowo tworzy jednak wpisy w tablicy na podstawie adresów

źródłowych ramek otrzymanych przez poszczególne interfejsy - urządzenie wysyłające ramkę zostaje powiązane z

interfejsem, przez który przełącznik otrzymał daną ramkę (p. rysunek obok). Most przesyła otrzymaną od stacji

klient 1 ramkę (zaadresowaną do klienta 3) do wszystkich pozostałych interfejsów (w tym przypadku E2),

równocześnie tworząc wpis w tablicy na podstawie adresu źródłowego ramki (111111111111) i interfejsu (E1). W

podobny sposób tworzone są wpisy w tablicy dla pozostałych stacji. Jeżeli teraz klient 2 wyśle ramkę do klienta 1,

wówczas most stwierdzi na podstawie tablicy, że adres docelowy jest w tym samym segmencie i nie przełączy tej

ramki na interfejs E2, unikając niepotrzebnego ruchu w drugim segmencie.

W tym artykule omawiamy przykład mostu przezroczystego (transparent). Jest to najczęściej spotykane

rozwiązanie, w którym most łączy segmenty o tym samym medium transmisyjnym (np. dwa segmenty sieci

Ethernet) i tym samym formacie ramki. Istnieją też inne typy mostów, np. most tłumaczący, który łączy różne

segmenty sieci (np. Ethernet i Token Ring).

W przeciwieństwie do komunikacji skierowanej (unicast), którą most może przełączać tylko na właściwy port,

komunikacja rozgłoszeniowa (broadcast) i multiemisja (multicast) są zawsze przełączane na wszystkie porty (z

wyjątkiem tego, przez który ramka została odebrana). Most nie może powiązać adresów rozgłoszeniowych czy

adresów multiemisji z konkretnym interfejsem, ponieważ nie występują one w polu adresu źródłowego ramki.

Most rozdziela dwa segmenty sieci - ramki przeznaczone dla urządzenia pracującego w tym samym segmencie co

nadawca nie są przekazywane do innych portów mostu (na drugą stronę mostu) i nie powodują kolizji w innych

segmentach. Dzięki temu wszystkie stacje w ramach jednego segmentu rywalizują tylko między sobą o pasmo

tego segmentu (np. 10 Mb/s). Jednocześnie mosty (tak jak przełączniki) zawsze przekazują komunikację

rozgłoszeniową i multiemisję do wszystkich portów. Most (przełącznik) rozdziela więc domeny kolizyjne,

udostępniając segmentom podłączonym do poszczególnych portów wydzielone pasmo, jednocześnie tworzy on

jedną domenę rozgłoszeniową, w której bez przeszkód rozchodzi się komunikacja typu broadcast.

Segmenty sieci połączone mostami lub przełącznikami mogą tworzyć układy z nadmiarowymi ścieżkami, co

gwarantuje odporność na uszkodzenie tras, ale może też prowadzić do różnych problemów komunikacyjnych.

Między segmentem górnym i dolnym na rysunku są dwie ścieżki przełączania ramek, odpowiednio przez most A i

most B. Pierwszy problem, jaki może w tym układzie wystąpić, to wielokrotne otrzymywanie tej samej ramki.

Wyobraźmy sobie, że klient 1 chce wysłać ramkę do klienta 2, a obydwa mosty w tablicach adresów MAC nie

mają informacji o kliencie 2. Pierwszą kopię ramki klient 2 otrzymuje bezpośrednio poprzez segment 1. Jednak

ramkę tę otrzymuje także most A poprzez górny interfejs i ponieważ nie zna jeszcze adresu MAC klienta 2, musi tę

ramkę przekazać przez dolny interfejs do segmentu 2. Podobnie most B otrzymuje ramkę przez dolny interfejs i

musi przekazać ją z powrotem do segmentu 1 - w efekcie klient 2 otrzyma drugą kopię tej samej ramki.

Zauważmy, że w tym przykładzie pojawia się jeszcze jeden problem: niestabilnych wpisów w tablicach adresów

obydwu mostów. Pierwsza kopia ramki wysłanej od klienta 1 do klienta 2 dociera do mostu B przez interfejs E0.

Most B umieszcza wpis w tablicy, wiążąc adres fizyczny klienta 1 z interfejsem E0. Następnie ta sama ramka,

przełączona przez most A na segment 2, dociera do mostu B przez interfejs E1. Most B musi więc zmienić wpis w

tablicy, wiążąc adres fizyczny klienta 1 z interfejsem E1. To samo dotyczy również mostu A.

Zajmijmy się teraz sposobem przekazywania komunikacji rozgłoszeniowej w naszym przykładowym układzie.

Załóżmy, że klient 1 wysyła ramkę rozgłoszeniową (broadcast). Most A musi tego rodzaju komunikację zawsze

przesłać do wszystkich pozostałych portów, w tym przykładzie do segmentu 2. Gdy ramka ta dotrze do mostu B

przez interfejs E1, most B postąpi podobnie i przełączy ramkę rozgłoszeniową ponownie do segmentu 1. Proces

ten będzie, niestety, kontynuowany dalej w powstałej pętli, powodując tzw. efekt sztormu rozgłoszeniowego. W

rzeczywistości ramka rozgłoszeniowa przełączana jest w obydwu kierunkach pętli, bowiem oryginalna ramka

pojawi się na obydwu mostach przez interfejsy E0 (rysunek obok pokazuje tylko pętlę z punktu widzenia mostu

A). Aby zapobiec takim sytuacjom, należy czasowo blokować pewne ścieżki, tak aby do każdego segmentu sieci

prowadziła tylko jedna trasa. W naszym przykładzie należałoby zablokować jeden z portów mostu A lub mostu B.

Oczywiście w przypadku bardziej złożonych topologii problem jest znacznie trudniejszy do rozwiązania. Niestety,

protokoły warstwy drugiej sieci LAN, takie jak Ethernet, nie mają własnych mechanizmów przerywających pętlę,

w której przełączane są ramki. Należy posłużyć się specjalnym protokołem spanning-tree, który wyznacza

pozbawione pętli drzewo rozpinające sieć.

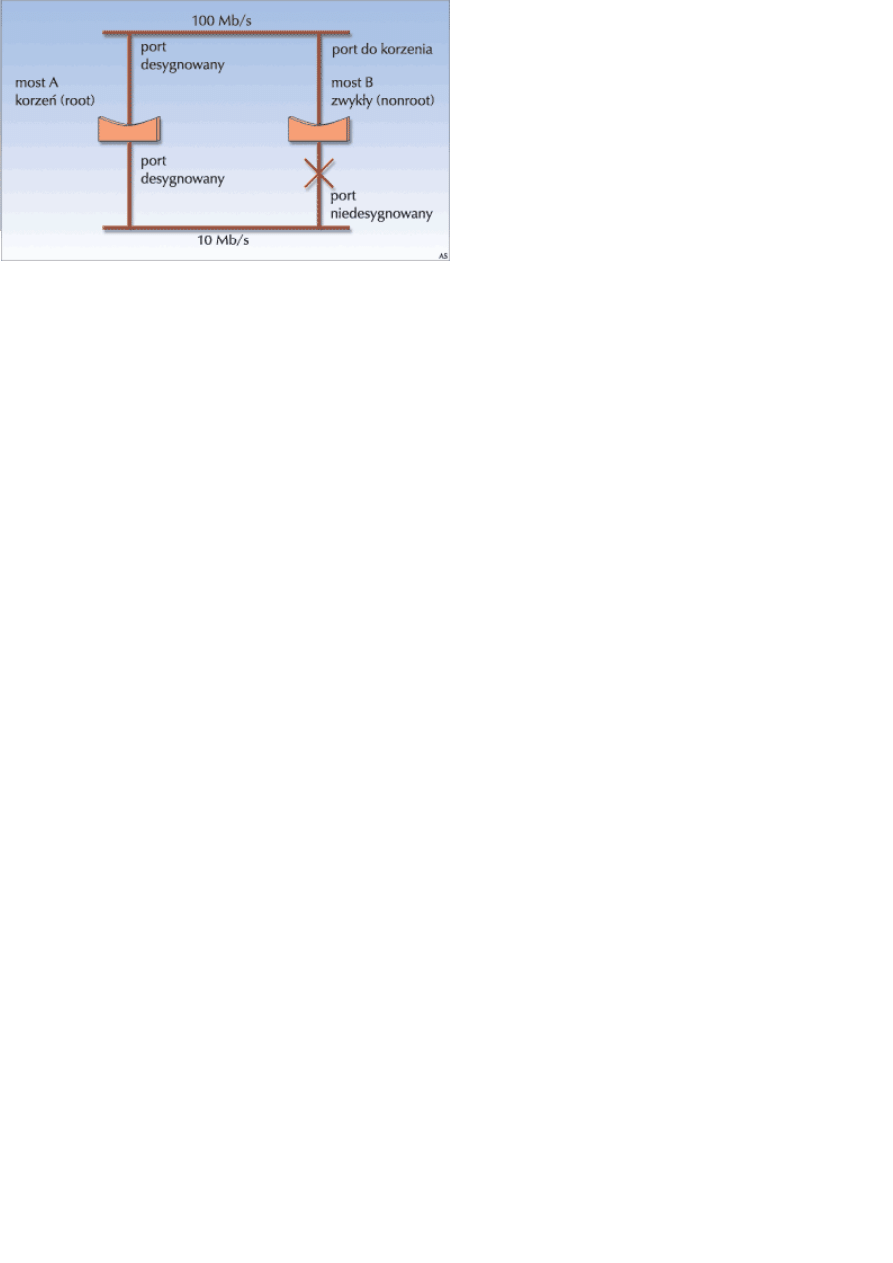

Dostępne są obecnie dwa podobne, ale niezgodne ze sobą protokoły spanning-tree: jeden opracowany przez

firmę DEC, a drugi opublikowany przez organizację IEEE jako standard 802.1d. Konfigurując protokół spanning-

tree, należy zdecydować się na jedno z tych rozwiązań. Na przykładzie bardzo prostego układu dwu mostów (p.

rys. obok), pokażemy efekt działania protokołu.

W ramach całej sieci jeden i tylko jeden most (most A) wybierany jest jako korzeń drzewa rozpinającego.

Wszystkie porty tego mostu ustawiane są w trybie desygnowanym, czyli pracują normalnie. Pozostałe mosty to

mosty zwykłe, na każdym z nich jeden port uruchamiany jest w trybie portu prowadzącego do korzenia. Port ten

wybierany jest dla trasy o najmniejszym koszcie z mostu zwykłego do mostu korzenia.

W protokole spanning-tree łączny koszt trasy liczony jest na podstawie kosztów poszczególnych segmentów

wynikających z ich przepustowości (np. segment 10 Mb/s ma koszt 100). Dlatego też na rysunku górny port

mostu B jest portem prowadzącym do korzenia (100 Mb/s), który pracuje normalnie. Na każdym segmencie

wyznaczany jest jeden port desygnowany, port ten jest wybierany na moście, który ma najniższy koszt ścieżki do

korzenia (u nas obydwa porty mostu A). Pozostałe porty w danym segmencie uruchamiane są w trybie

niedesygnowanym i są czasowo zablokowane (dolny port mostu B). Oprócz blokowania powstawania pętli

protokół spanning-tree zapewnia też odporność na uszkodzenia ścieżek. Jeżeli dotychczas aktywna trasa ulega

awarii, automatycznie uaktywniane są por-ty dotąd niedesygnowane i ruch odbywa się wzdłuż innej ścieżki. Na

rysunku, po uszkodzeniu mostu A, ruch między segmentem górnym i dolnym będzie się odbywać przez most B.

Most korzenia wybierany jest na podstawie identyfikatora mostu, który składa się z dwóch elementów: priorytetu

oraz adresu fizycznego MAC mostu. Ponieważ domyślnie mosty mogą mieć ten sam priorytet (np. 32768 dla

protokołu 802.1d) wybór korzenia odbywa się wówczas na podstawie adresu MAC. Most z niższym adresem MAC

zostaje korzeniem.

Przełączniki

Regularna wymiana informacji między mostami, zarządzanie drzewem oraz reagowanie na zmiany w topologii

sieci bazują na cyklicznych komunikatach wysyłanych w drodze multiemisji z wykorzystaniem ramek zwanych

BPDU (Bridge Protocol Data Unit).

Podstawowe zasady pracy przełącznika są takie same, jak mostu. Przełącznik pracujący w warstwie drugiej

modelu OSI, podobnie jak most, uczy się na podstawie adresów źródłowych MAC ramek, a przełącza je na

podstawie adresów docelowych. Również zasady przełączania komunikacji rozgłoszeniowej czy multiemisji oraz

zasady działania algorytmów spanning-tree są identyczne. Do najważniejszych różnic między mostem a

przełącznikiem zaliczyć należy:

•

Mechanizm przełączania. Most korzysta z przełączania programowego, przełącznik wyposażony jest

w sprzętowe układy ASIC z bardzo szybką magistralą przełączania - w efekcie przełączanie jest znacznie

szybsze.

•

Gęstość portów. W praktyce mosty zwykle mają nie więcej niż 16 portów, przełączniki (np. Cisco

Catalyst) mają ich znacznie więcej (nawet ponad 100).

•

Liczba procesów spanning-tree. Przełączniki mogą uruchamiać wiele procesów spanning-tree,

niezależnie dla poszczególnych sieci wirtualnych (grup VLAN).

Przełączniki stosują trzy sposoby przełączania ramek:

•

Zapamiętaj i przekaż (store and forward) - przełącznik musi odczytać całą ramkę zanim rozpocznie się

proces przełączania. Następnie sprawdzana jest poprawność ramki (za pomocą sumy kontrolnej CRC) i

ramka uszkodzona jest odrzucana. Przełącznik nie przekazuje dalej ramek uszkodzonych. Niestety, czas

przełączania ramki zależny jest od jej długości.

•

Przełączaj od razu (cut-through) - przełącznik, już po odczytaniu pola adresu docelowego z nagłówka

ramki, rozpoczyna proces przełączania ramki. Nie jest sprawdzana poprawność ramki, więc przełączanie

jest szybsze, a czas przełączania ramki jest niezależny od jej długości. Niektóre przełączniki dodatkowo

sprawdzają sumę kontrolną CRC i zliczają błędne ramki - jeśli liczba błędów przekroczy dozwolony próg,

przełącznik może automatycznie przestawić się w tryb pracy zapamiętaj i przekaż.

•

Wykrywaj ramki kolizji (fragment-free) - jest to zmodyfikowana postać metody przełączaj od razu.

Przełącznik odczytuje pierwsze 64 bajty ramki (minimalny rozmiar ramki Ethernet) zanim rozpocznie

proces przełączania. Dzięki temu może odrzucić wszystkie ramki będące wynikiem kolizji. W tym trybie

domyślnie pracuje przełącznik Catalyst 1900.

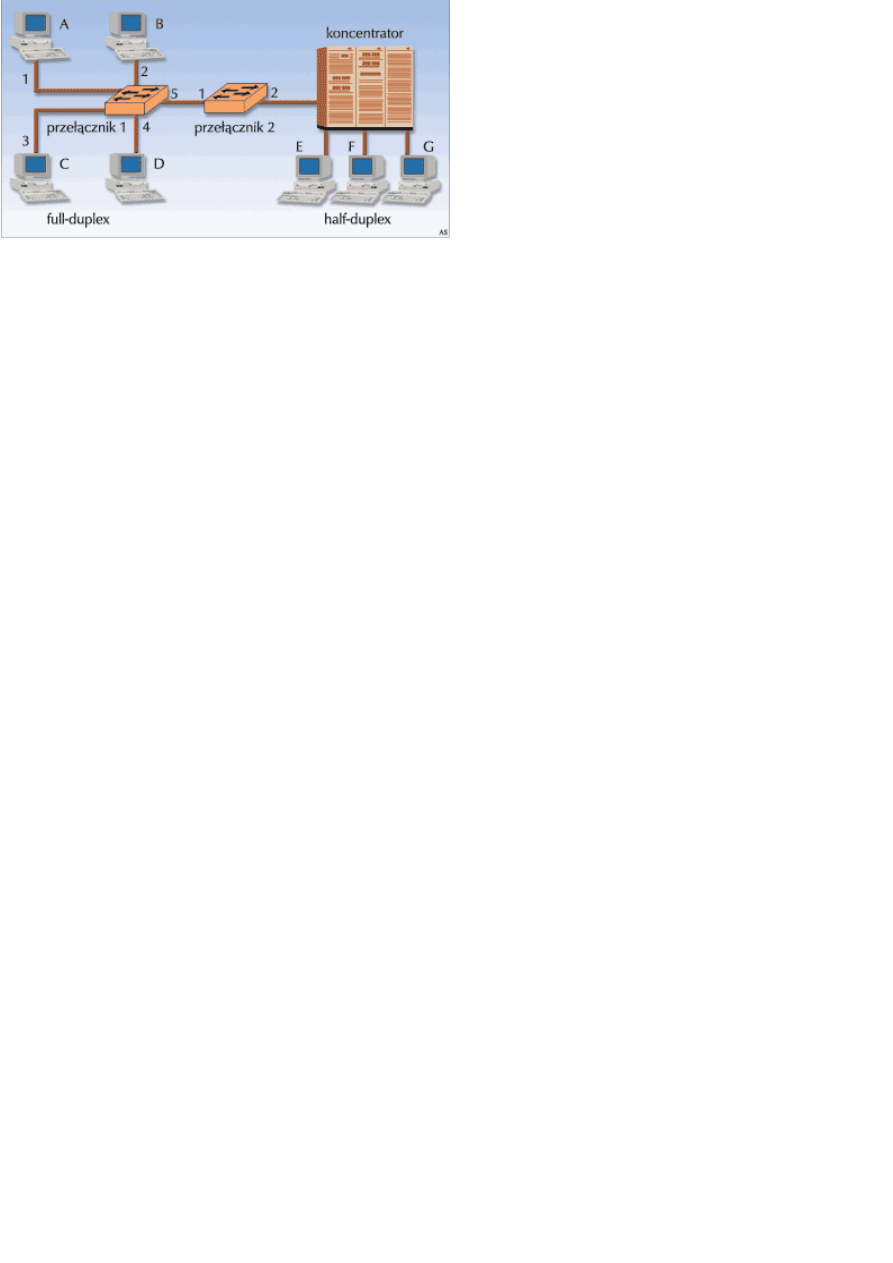

Trybu full-duplex nie można zastosować, gdy do portu przełącznika podłączony jest koncentrator z grupą stacji

końcowych, zawsze musi to być para węzłów w połączeniu punkt-punkt. Tryb full-duplex można także włączyć

na połączeniu między przełącznikami.

Mówiliśmy wcześniej, że zastosowanie mostu pozwala utworzyć niezależne domeny kolizyjne z wydzieloną

przepustowością w ramach każdej domeny. Problem efektywnego wykorzystania pasma jest jeszcze bardziej

widoczny w przypadku zastosowania przełączników wyposażonych w znacznie więcej portów. Standardowo w

segmencie sieci Ethernet wykorzystującym protokół CSMA/CD w danym momencie może nadawać tylko jedna

stacja kliencka, w przeciwnym razie mamy do czynienia z kolizją. Jest to przypadek transmisji w jedną stronę,

zwany trybem half-duplex (jeśli ja nadaję, nikt inny nie może nadawać do mnie). Przeanalizujmy jednak sytuację

pokazaną na rysunku poniżej.

W przypadku połączeń typu punkt-punkt, w których do każdego portu przełącznika podłączona jest tylko jedna

stacja kliencka (Stacje A, B, C, D podłączone do przełącznika 1), bądź połączeń między przełącznikami możemy

zastosować inny tryb transmisji zwany full-duplex (transmisja w obie strony jednocześnie). Tryb ten musi być

włączony na obydwu węzłach połączenia punkt-punkt (w konfiguracji przełącznika oraz w konfiguracji kart

sieciowych stacji klienckich), a stosowany może być zarówno dla prędkości 10 Mb/s, jak i 100 Mb/s. W trybie full-

duplex nie występują kolizje, ponieważ stosowane są niezależne obwody (w kablu skrętki kategorii 3 lub 5) do

nadawania i odbierania ramek. Faktycznie włączenie trybu full-duplex wyłącza pętlę zwrotną (loopback) na karcie

sieciowej, co blokuje protokół CSMA/CD i wykrywanie kolizji. Dzięki temu, że nie ma kolizji i stacja może

jednocześnie nadawać i odbierać ramki z przełącznika, zwiększa się efektywna przepustowość segmentu, w

którym (samodzielnie) pracuje stacja kliencka. Stacje E, F, G podłączone są do koncentratora (hub) i pracując w

trybie half-duplex, rywalizują o dostęp do wspólnego pasma np. 10 Mb/s. W wyniku rywalizacji i kolizji efektywna

przepustowość segmentu będzie dużo mniejsza niż 10 Mb/s, a dla dużej liczby stacji może spaść nawet znacznie

poniżej 1 Mb/s. Każda ze stacji A, B, C, D otrzymuje natomiast wydzielone pasmo 10 Mb/s. Dodatkowo dzięki

trybowi full-duplex efektywna przepustowość między parą stacji może w idealnym przypadku osiągnąć 20 Mb/s w

ramach pary (10 Mb/s odbiór i 10 Mb/s nadawanie), a przy dwóch parach: 40 Mb/s (przełącznik obsłuży obie pary

równolegle).

Konfigurowanie przełącznika Catalyst 1900

Zarówno korzystanie z programu Visual Switch Manager, jak i zdalne zarządzanie przełącznikiem z

wykorzystaniem programu telnet czy protokołu SNMP wymaga wcześniejszego przypisania przełącznikowi

adresu IP. Aby podłączyć się do przełącznika protokołem telnet, należy zdefiniować hasło dla trybu

uprzywilejowanego. Przełącznik obsługuje do siedmiu jednoczesnych sesji telnet. Przełącznik w wersji Standard

nie jest wyposażony w interfejs trybu poleceń i może być konfigurowany tylko poprzez wbudowany system

menu albo zdalnie z wykorzystaniem WWW. Wersja Standard nie obsługuje sieci wirtualnych VLAN.

Przełącznik Catalyst 1912 wyposażony jest w 12 portów 10Base-T (oznaczonych od E0/1 do E0/12) oraz 2 porty

Fast-Ethernet 100Base-T (tzw. porty uplink oznaczone Fa0/26 i Fa0/27) stosowane do połączeń z innymi

przełącznikami. Jeśli sieć wymaga większej liczby portów, można zastosować model Catalyst 1924 (24 porty

10Base-T i dwa porty uplink). Dla oznaczenia całej rodziny przełączników posłużymy się skrótowym określeniem

Catalyst 1900; założymy też, że użytkownik dysponuje urządzeniem w wersji Enterprise, czyli z pełnym systemem

operacyjnym Możliwe są trzy niezależne metody konfigurowania przełącznika:

•

Wbudowany system menu. Poprzez wybór odpowiednich poleceń definiujemy ustawienia

przełącznika. Metoda wymaga podłączenia się poprzez port konsoli albo użycia programu telnet.

•

Oprogramowanie Visual Switch Manager. Za pomocą przeglądarki internetowej można podłączyć

się do wbudowanej w przełącznik witryny WWW i zdalnie konfigurować urządzenie. Wcześniej należy

przypisać adres IP do przełącznika.

•

Interfejs linii poleceń. Tak samo jak przy ręcznym konfigurowaniu routera Cisco, specjalnymi

poleceniami zmieniamy parametry pracy przełącznika. Wymagane jest podłączenie poprzez port konsoli

albo przez telnet.

Przystępując do konfiguracji przełącznika, należy upewnić się, jaki to jest model. Polecenia konfiguracyjne są

zupełnie inne w grupie przełączników "IOS based", które udostępniają interfejs podobny do routerów (np.

przełączniki 1900, 2900XL, 3500XL, 8500), a inne w grupie przełączników "Set based", do których zaliczamy

m.in. modele 1948G, 2926 i od 4000 do 6000.

Wybrane komendy konfiguracyjne zaprezentujemy z wykorzystaniem interfejsu linii poleceń systemu

operacyjnego, co pozwoli najlepiej wyjaśnić ich składnię oraz wymagane parametry. Po włączeniu przełącznika

Catalyst 1900 rozpoczyna się procedura POST, do której należy 13 testów sprawdzających różne elementy

przełącznika - aktualnie wykonywany test sygnalizowany jest przez wyłączanie odpowiednich diod LED

poszczególnych portów. Procedura POST może zakończyć się jednym z trzech następujących stanów:

•

Wszystkie testy zakończyły się sukcesem. Dioda SYSTEM ma kolor zielony, wszystkie diody LED portów

są wyłączone (chyba że do portów podłączone są jakieś inne urządzenia - wówczas diody przez pewien

czas mają kolor pomarańczowy, a następnie zielony). Przełącznik jest w pełni funkcjonalny.

•

Wykryty został niekrytyczny błąd. Dioda SYSTEM ma kolor pomarańczowy, a w oknie powitalnym konsoli

do zarządzania (management console) wyświetlane są komunikaty opisujące błędy. Błędy niekrytyczne

nie uniemożliwiają pracy, ale przełącznik może nie funkcjonować optymalnie.

•

Wykryty został błąd krytyczny (jeden lub więcej). Dioda SYSTEM ma kolor pomarańczowy, dodatkowo

jedna bądź więcej diod portów również mają kolor pomarańczowy. Przełącznik nie działa, konsola do

zarządzania nie jest dostępna, a odpowiednie diody portów wskazują testy, które zakończyły się

niepowodzeniem (kolor pomarańczowy).

Dołączona do przełącznika dokumentacja "Catalyst 1900 Series Installation and Configuration Guide" zawiera opis

poszczególnych testów oraz diod, które je sygnalizują, a także podaje możliwe przyczyny błędów krytycznych i

niekrytycznych. Nowy przełącznik Catalyst 1900 pracuje zgodnie z domyślną konfiguracją, nie ma żadnej nazwy,

nie ma też przypisanego adresu IP. Po podłączeniu się do portu konsoli otrzymujemy ekran powitalny konsoli do

zarządzania, a po wybraniu opcji K (interfejs linii poleceń) przechodzimy do trybu użytkownika, sygnalizowanego

znakiem zgłoszenia ">" bez żadnej nazwy przełącznika. Ponieważ domyślnie tryb uprzywilejowany nie jest

chroniony hasłem, można do niego wejść od razu po wykonaniu komendy enable.

Po włączeniu przełącznika i wykonaniu procedury POST na ekranie pojawia się przez 10 sekund pytanie o

usunięcie haseł. Można w ten sposób usunąć na przykład hasło chroniące dostęp do trybu uprzywilejowanego,

jeżeli administrator go nie zna bądź nie pamięta. Jeśli zdefiniowano hasło chroniące dostęp do trybu

uprzywilejowanego, z ekranu powitalnego w konsoli management console znikają pozycje: [I] IP Configuration

oraz [P] Console Password. Po wybraniu w konsoli pozycji [M] Menus, należy podać hasło dla trybu

uprzywilejowanego.

Do pierwszych czynności konfiguracyjnych należą: nadanie przełącznikowi opisowej nazwy, zdefiniowanie hasła

chroniącego dostęp do trybu uprzywilejowanego oraz określenie ustawień dla sieci IP (adres IP, ewentualnie

domyślny router). Podobnie jak w przypadku routera Cisco przechodzimy do globalnego trybu konfiguracyjnego

poleceniem configure (np. z parametrem terminal - #conf term). Poniższa sekwencja ustawia kolejno: nazwę

przełącznika (SW1900), hasło dla trybu uprzywilejowanego (kurs1) oraz adres IP i adres domyślnej bramy.

Znaczenie adresu domyślnej bramy w sieci wielosegmentowej jest takie samo, jak w konfiguracji routera Cisco -

przypomnijmy, że w przypadku routera adres ten definiowaliśmy zwykle jako wpis statyczny bądź za pomocą

komendy default-network:

#conf term

(config)#hostname SW1900

SW1900(config)#enable secret kurs1

SW1900(config)# ip address 131.107.10.150 255.255.255.0

SW1900(config)# ip default-gateway 131.107.10.10

Model OSI

W 7-warstwowym modelu sieciowym OSI dane przychodzące z warstwy wyższej hermetyzowane są przez dodanie nowego

nagłówka w protokole warstwy niższej, a po stronie odbiorczej następuje proces odwrotny. Cztery dolne warstwy modelu OSI

mają następujące funkcje: warstwa transportowa (np. TCP, UDP, SPX) transmituje segmenty, warstwa sieciowa (np. IP, IPX) -

pakiety, warstwa łącza danych (np. Ethernet II, 802.2, 802.3) transmituje ramki, a warstwa fizyczna (np. 10Base-T, 100Base-T)

- bity.

Aktualną konfigurację można wyświetlić poleceniem show running-config, a po 30 sekundach od wprowadzenia

zmian w aktualnej konfiguracji (pamięć RAM) jest ona automatycznie nagrywana w pamięci nieulotnej NVRAM.

Konfigurację z pamięci NVRAM można zarchiwizować na serwerze TFTP za pomocą komendy copy. Poniższe

polecenie nagrywa konfigurację NVRAM w pliku o nazwie SW1900.CFG na serwerze TFTP o adresie

131.107.10.155:

SW1900#copy nvram tftp://131.107.10.155/SW1900.CFG

Aby odczytać konfigurację z serwera TFTP do pamięci RAM (i NVRAM), należy wykonać polecenie copy

tftp://131.107.10. 155/SW1900.CFG nvram. Przy użyciu komendy copy nie można zapisać aktualnej konfiguracji

w pamięci NVRAM. Serwer sieciowy TFTP może być również wykorzystany do przeprowadzenia aktualizacji

systemu operacyjnego - najłatwiej to zrobić, wybierając opcję [F] Firmware w trybie menu, a następnie wskazując

adres IP serwera TFTP oraz nazwę pliku systemu operacyjnego. W trybie interfejsu linii poleceń (wersja

Enterprise) można posłużyć się komendą copy w celu aktualizacji systemu operacyjnego. Poleceniem copy nie

można natomiast zarchiwizować systemu operacyjnego z pamięci Flash na serwer sieciowy TFTP. Dostępny jest

też awaryjny proces naprawczy systemu operacyjnego z wykorzystaniem protokołu XMODEM. Proces ten

przeprowadza się na specjalnej konsoli diagnostycznej, do której można wejść, przytrzymując wciśnięty przycisk

MODE w trakcie włączania przełącznika. Procedura ta jest szczegółowo opisana w dokumentacji przełącznika. Za

pomocą polecenia show version można wyświetlić między innymi podstawowe informacje na temat konfiguracji

sprzętowej i programowej przełącznika (typ i wersja systemu operacyjnego, czas pracy, ilość pamięci RAM, stan

procesu aktualizacji, informacja o portach przełącznika, podstawowy adres MAC).

Domyślną konfigurację przełącznika można przywrócić, usuwając zawartość pamięci NVRAM poleceniem delete

nvram. Przełącznik automatycznie uruchamiany jest ponownie (bez procedury POST), a na ekranie wyświetlany

jest ekran konsoli management console.

Kolejnym bardzo ważnym etapem konfigurowania przełącznika jest wybór opcji dotyczących jego interfejsów oraz

tablicy adresów fizycznych MAC. Do trybu konfiguracji interfejsu przechodzimy (podobnie jak w routerze)

komendą interface. Ustawiamy tryb duplex komendą duplex tryb, której parametr pozwala wybrać tryb half-

duplex (domyślny dla portów 10Mb/s) lub full-duplex albo też włączyć automatyczne wykrywanie trybu (opcja

Auto - ustawienie domyślne dla portów 100 Mb/s). Poniższy przykład ustawia tryb full-duplex dla interfejsu Et0/5:

SW1900(config)#interface et0/5

SW1900(config-if)#duplex full

Podstawowym zadaniem przełącznika jest przełączanie ramek do właściwych portów, na podstawie adresu

docelowego MAC zawartego w nagłówku ramki. W tym celu przełącznik korzysta z tablicy adresów MAC, która

kojarzy adresy fizyczne z właściwymi interfejsami. Gdy stacje klienckie są dodawane lub usuwane z sieci, ich

adresy fizyczne są dopisywane lub usuwane z tablicy adresów MAC. Domyślnie tablica adresów MAC zawiera tylko

adresy dynamiczne, co sprawdzić można poleceniem: show mac-address-table. Oprócz adresów dynamicznych w

tablicy adresów MAC mogą pojawić się również adresy na stałe (permanent) wpisane do niej przez administratora

- w przeciwieństwie do dynamicznych, nie można ich usunąć z tablicy po upływie określonego czasu. Przełącznik

Catalyst 1900 może przechowywać w tablicy maksymalnie 1024 adresy MAC.

Sieć Ethernet

Sieć ta zakłada równoprawny dostęp do medium transmisyjnego dla wszystkich stacji, które podłączone są do wspólnej

magistrali. Dostęp do medium odbywa się zgodnie z protokołem CSMA/CD, który zakłada równorzędny dostęp stacji do medium

z wykrywaniem kolizji wówczas, gdy jednocześnie więcej niż jedna stacja transmituje ramki. Stacja przed nadaniem swojej

ramki jest zobowiązana nasłuchiwać przez określony czas, w celu sprawdzenia, czy magistrala jest wolna (tylko jedna stacja

może nadawać w danym momencie). Może się jednak zdarzyć, że dwie stacje prawie w tym samym momencie rozpoczynają

nadawanie swoich ramek i dochodzi do kolizji i zniekształcenia sygnału. Kolizja wykrywana jest już na poziomie karty sieciowej -

w przypadku rozwiązań stosujących okablowanie skrętki (10Base-T, 100Base-T) karta automatycznie, poprzez układ pętli

zwrotnej (loopback), przekazuje wysyłany sygnał na linię wejściową i porównuje go z sygnałem odbieranym. Jeżeli sygnał

odebrany różni się od wysłanego, to znaczy, że wystąpiła kolizja i karta wysyła specjalny 32-bitowy sygnał (jam) informujący o

tym inne stacje. W tym przypadku stacja nadawcza próbuje (maksymalnie 16 razy) retransmitować swoją ramkę z coraz

większymi odstępami czasu między kolejnymi próbami. Warto sobie zdawać sprawę z tego, że wykorzystywany w sieciach

TCP/IP protokół Ethernet II, jest niezależnym rozwiązaniem dla warstwy łącza danych, opracowanym przez firmy DEC, Intel i

Xerox (stąd w skrócie ramka DIX). Nieco inny format ramki wyznaczają protokoły 802.2 i 802.3 opracowane przez organizację

IEEE, również opisujące warstwę łącza danych (z podziałem na dwie podwarstwy). Ethernet II korzysta z pola Typ opisującego

protokół warstwy wyższej, natomiast 802.3 stosuje pole Rozmiar, a w polu danych hermetyzuje protokół 802.2.

W sieci Ethernet opartej na specyfikacji 10Base-T lub 100Base-T (FastEthernet) maksymalna długość kabla skrętki, łączącego

stację końcową z koncentratorem (hub) lub łączącego dwa koncentratory wynosi 100 metrów. W sieci, w której poszczególne

stacje podłączone są do centralnego koncentratora, korzysta się z układu gwiazdy na poziomie warstwy fizycznej, ale

koncentrator tworzy logiczną magistralę na poziomie warstwy łącza danych.

W przypadku warstwy fizycznej o prędkości 10 Mb/s segmenty sieci łączymy z wykorzystaniem koncentratorów lub

wzmacniaków (repeater), stosując zwykle regułę 5-4-3-2-1: połączyć można maksymalnie 5 segmentów z wykorzystaniem 4

koncentratorów, przy czym tylko do 3 z tych segmentów mogą być podłączone stacje końcowe, 2 segmenty służą tylko jako

połączenia między koncentratorami, a całość stanowi jedną domenę kolizyjną, w której odbywa się rywalizacja o dostęp do

medium.

Różnego rodzaju specyfikacje warstwy fizycznej, różne typy okablowania stosowane w sieciach Ethernet oraz dodatkowo

możliwość łączenia segmentów poprzez koncentratory pozwalają uzyskać różne rozmiary (rozpiętości) domeny kolizyjnej. W celu

poprawnego wykrywania kolizji, ramki nie mogą być zbyt krótkie - przyjęto, że dla prędkości 10 Mb/s i 100 Mb/s minimalny

rozmiar ramki, gwarantujący, że w trakcie transmisji na pewno zostanie wykryta ewentualna kolizja to 64 bajty. Gdyby ramka

była krótsza, mogłoby się zdarzyć, że stacja zakończyłaby nadawanie ramki zanim z "odległego końca" segmentu dotarłby do

niej zniekształcony sygnał informujący o kolizji. Rozmiar 64 bajtów odpowiada w przybliżeniu podwójnemu czasowi propagacji w

segmencie o maksymalnej wielkości. Maksymalny rozmiar ramki Ethernet wynosi 1518 bajtów, w tym 1500 bajtów pola danych

(MTU).

Adresy stałe wpisujemy do tablicy adresów MAC za pomocą globalnego polecenia konfiguracyjnego mac-address-

table permanent. Poniższa komenda przypisuje adres MAC 00102bc2be87 na stałe do interfejsu Ethernet0/4.

Zapis ten oznacza, że ramki odebrane przez dowolny interfejs, ale skierowane do adresu MAC 00102bc2be87

będą wysłane przez interfejs Et0/4. Jeżeli urządzenie o tym adresie fizycznym zostanie podłączone do innego

interfejsu przełącznika, komunikacja z nim będzie niemożliwa (wpis dynamiczny nie zastąpi wpisu stałego):

SW1900(config)#mac-address-table permanent 0010.2bc2.be87 ethernet 0/4

Oprócz adresów stałych administrator może także wpisać do tablicy przełącznika zastrzeżone adresy statyczne

(restricted static), dla których określa się interfejs docelowy przełącznika oraz interfejsy źródłowe, z których ruch

jest dozwolony. Aby określić adresy statyczne, należy posłużyć się globalnym poleceniem konfiguracyjnym mac-

address-table restricted static. W poniższym przykładzie ramki z adresem docelowym 0010a4b6cac1 przełączane

będą na interfejs et0/7, a odbierane mogą być tylko z interfejsu et0/4. Urządzenia podłączone do innych portów

przełącznika niż Et0/4 nie będą mogły komunikować się z tym adresem MAC. Jeśli urządzenie z takim adresem

podłączone zostanie do portu innego niż Et0/7, komunikacja z nim również nie będzie możliwa:

SW1900(config)#mac-address-table restricted static 0010.a4b6.cac1 et0/7 et0/4

Aktualną zawartość tabeli adresów MAC można wyświetlić poleceniem show mac-address-table. Oprócz

definiowania adresów stałych i statycznych można dodatkowo skonfigurować wybrane interfejsy przełącznika jako

tzw. porty zabezpieczone. Porty takie mają z góry określoną maksymalną liczbę adresów fizycznych MAC, które

mogą z nimi być związane. Administrator przypisuje te adresy ręcznie na stałe bądź przełącznik uczy się ich

dynamicznie (na podstawie otrzymywanych ramek), wpisując je jednak do tablicy jako adresy stałe (permanent) i

przestrzegając przy tym dozwolonego limitu. Zabezpieczanie portu włączamy poleceniem port secure w trybie

konfiguracji interfejsu. Komenda port secure max-mac-count rozmiar pozwala dodatkowo określić maksymalną

liczbę adresów MAC, które mogą być związane z tym interfejsem. Parametr rozmiar może przyjmować wartości od

1 do 132 (domyślnie 132). W poniższym przykładzie włączono zabezpieczanie interfejsu Et0/3, związane z nim

mogą być maksymalnie 2 adresy MAC:

SW1900(config)#interface et0/3

SW1900(config-if)#port secure

SW1900(config-if)#port secure max-mac-count 2

Maksymalna liczba adresów MAC dla zabezpieczanego portu nie może być mniejsza niż aktualna liczba adresów

przechowywanych w tablicy przełącznika, związanych z tym portem (w przeciwnym razie pojawia się komunikat

o błędzie). Wybrany rodzaj adresów MAC można usunąć wcześniej z tablicy poleceniem clear mac-address-table.

Do próby złamania zabezpieczeń portu dochodzi wówczas, gdy wskazany interfejs próbuje dynamicznie nauczyć

się kolejnego adresu MAC, przekraczając dozwolony limit. W powyższym przykładzie port Et0/3 nie może

zarejestrować trzeciego dynamicznego adresu. Jako naruszenie zasad zabezpieczeń traktuje się również sytuację,

gdy do zabezpieczanego portu dociera ramka z adresem źródłowym przypisanym wcześniej do innego

zabezpieczanego portu. Globalne polecenie konfiguracyjne address-violation akcja pozwala określić działanie

przełącznika wówczas, gdy w ramach zabezpieczanego portu zdarzy się jedna z przedstawionych sytuacji.

Parametr akcja może przyjmować trzy następujące wartości:

•

Suspend (ustawienie domyślne) - praca portu jest wstrzymywana (kolor pomarańczowy). Port zostanie

automatycznie odblokowany, gdy otrzyma ramkę z poprawnym (zarejestrowanym w ramach portu)

adresem źródłowym.

•

Disable - port jest blokowany na stałe (kolor pomarańczowy). Należy odblokować go ręcznie

(poleceniem no shutdown).

•

Ignore - mimo przekroczenia limitu adresów lub otrzymania ramki ze złym adresem port pozostaje

odblokowany (kolor zielony).

Aktualną konfigurację dotyczącą portów zabezpieczanych można wyświetlić poleceniem show mac-address-table

security. Jeżeli w wyniku złamania zasad zabezpieczeń port został zablokowany lub zawieszony, możemy to

sprawdzić, wykonując znane z konfiguracji routerów polecenie show interfaces.

Sieci wirtualne VLAN

Domyślnie skonfigurowany przełącznik pracuje podobnie jak most - poszczególne porty wyznaczają niezależne

domeny kolizyjne, ale wszystkie urządzenia podłączone do przełącznika pracują w jednej domenie

rozgłoszeniowej, czyli komunikat rozgłoszeniowy wysłany z dowolnej stacji dociera do wszystkich pozostałych. W

celu zwiększenia wydajności i bezpieczeństwa w naszej sieci możemy zmienić ten domyślny tryb pracy przez

utworzenie niezależnych wirtualnych sieci lokalnych VLAN. Sieć wirtualna pozwala logicznie grupować różne

urządzenia niezależnie od ich fizycznego położenia, a więc w jednej sieci VLAN mogą się znaleźć stacje położone

w różnych segmentach sieci, na różnych piętrach, w różnych budynkach. Wszystkie urządzenia należące do jednej

sieci VLAN pracują w tej samej logicznej domenie rozgłoszeniowej, a różne sieci VLAN należą do różnych domen,

więc komunikat rozgłoszeniowy wysłany przez stację konkretnej sieci VLAN nie dociera do stacji w innych sieciach

wirtualnych. Dzięki zastosowaniu technologii VLAN można łatwo logicznie pogrupować zasoby, urządzenia i stacje

klienckie zgodnie z wymogami organizacyjnymi firmy, a nie według ich fizycznej lokalizacji. Osoby pracujące nad

wspólnymi projektami czy należące do tych samych działów firmy umieszczane są w tych samych sieciach VLAN

(p. rys.). Rozwiązanie to zapewnia wymianę informacji w ramach zespołu oraz pozwala kontrolować ruch między

grupami (sieciami VLAN), który domyślnie jest blokowany.

Sieci VLAN tworzymy przez przypisanie do nich odpowiednich portów przełącznika, każdy port może należeć tylko

do jednej sieci. Sieć VLAN może zawierać grupę portów z pojedynczego przełącznika, może być także rozpięta na

kilku przełącznikach. Każda logiczna sieć VLAN pracuje tak, jak niezależny sprzętowy most, uruchamiając własny

proces protokołu spanning-tree zapobiegający powstawaniu pętli wewnątrz sieci. Przełącznik tworzy sieć VLAN

poprzez przekazywanie ramek tylko do portów należących do tej samej sieci - w ten sposób ogranicza się zasięg

komunikacji skierowanej, multiemisji oraz komunikacji rozgłoszeniowej.

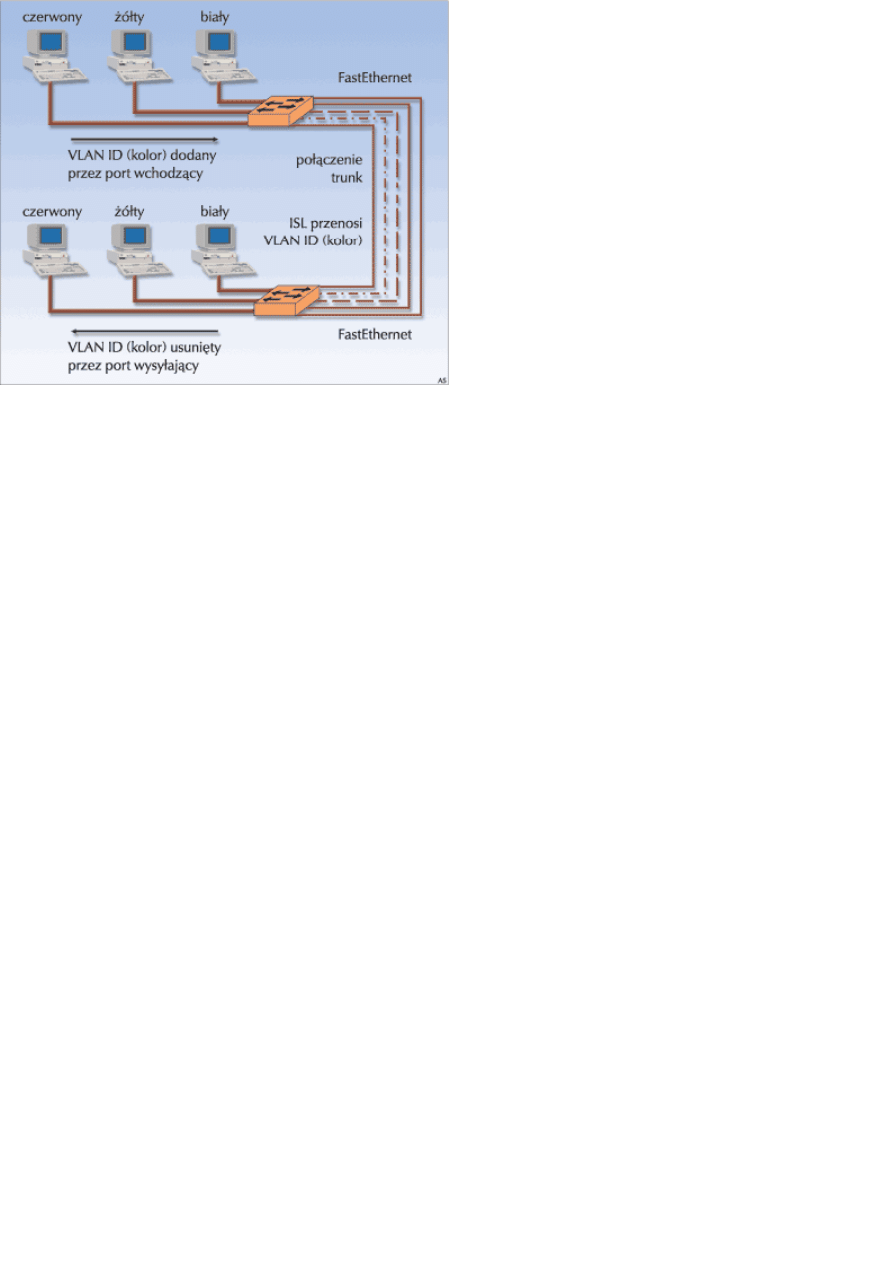

Konfigurując sieci VLAN, zawsze spotkamy się z pojęciem "kolorowania ramek". Każda sieć VLAN charakteryzuje

się unikatowym identyfikatorem (VLAN ID), który bardzo często przedstawiany jest graficznie jako kolor

przypisany do sieci VLAN. Ramce otrzymywanej przez port należący np. do zielonej sieci VLAN przypisuje się

identyfikator tej sieci, czyli "koloruje" się ją na zielono. Wszystkie porty tej samej sieci VLAN malują wchodzące

ramki na ten sam kolor, a decyzje przełączania podejmowane są właśnie na podstawie parametru VLAN ID

(koloru), czyli ramki zielone mogą być przełączone tylko do portów zielonych.

Gdy do sieci VLAN należą porty z różnych przełączników, konieczne jest skonfigurowanie specjalnego połączenia

między przełącznikami (trunk), poprzez które przekazuje się informacje o sieciach VLAN - jest ono ustanawiane

przez interfejsy Fast-Ethernet (100 Mb/s). Połączenia typu trunk między przełącznikami realizowane są z

wykorzystaniem specjalnego protokołu, np. ISL (Inter-Switch Link) firmy Cisco, dostępnego między innymi na

przełącznikach Catalyst 1900 (przełącznik 1900 faktycznie obsługuje protokół Dynamic ISL). ISL pracuje w

warstwie drugiej modelu OSI, wymaga interfejsów FastEthernet i może być stosowany na połączeniach punkt-

punkt między dwoma przełącznikami, między przełącznikiem a routerem, a także między przełącznikiem a

serwerem wyposażonym w specjalną kartę sieciową obsługującą protokół ISL (np. firmy Intel). Protokół ISL

hermetyzuje standardowe ramki Ethernet, dodając własny 26-bajtowy nagłówek oraz sumę kontrolną CRC.

Protokół ten musi być obsługiwany przez obydwa końce połączenia, w przeciwnym razie taka ramka będzie

nieczytelna dla strony odbiorczej. Jednym z podstawowych pól nagłówkowych jest 15-bitowe pole VLAN ID, w

którym umieszczany jest identyfikator sieci VLAN (kolor). Dzięki temu możliwe jest identyfikowanie i przesyłanie

ramek różnych sieci VLAN przez pojedyncze łącze trunk (p. rys.). Tylko 10 bitów pola VLAN ID jest w praktyce

wykorzystywane, co pozwala obsługiwać maksymalnie 1024 sieci VLAN.

Korzystanie z protokołu ISL jest całkowicie niewidoczne dla stacji klienckich, a dzięki zastosowaniu układów

sprzętowych ASIC hermetyzowanie ramek w protokole ISL odbywa się z prędkością łącza.

Administrowanie sieciami VLAN w rozbudowanych środowiskach, z dużą liczbą przełączników może być trudne i

czasochłonne. Aby ułatwić spójne zarządzanie sieciami VLAN, należy skonfigurować protokół VTP (VLAN Trunking

Protocol). Jego działanie opiera się na regularnie rozsyłanych (przez łącza trunk) komunikatach z informacjami o

sieciach VLAN w ramach tzw. domeny VTP, czyli grupy połączonych ze sobą przełączników. Protokół VTP pozwala

więc na wzajemną synchronizację między przełącznikami i zachowanie spójności w ramach domeny przy realizacji

takich zadań, jak dodawanie, usuwanie czy zmiana nazwy sieci VLAN. Przełącznik może pracować tylko w jednej

domenie VTP w jednym z trzech trybów:

•

serwera - przełącznik może tworzyć, usuwać i modyfikować sieci VLAN. Zmiany zapamiętywane są

lokalnie w pamięci NVRAM i przesyłane do wszystkich przełączników w domenie.

•

klienta - przełącznik nie może tworzyć, usuwać ani modyfikować sieci VLAN. Nie zapamiętuje żadnych

informacji w pamięci NVRAM. W procesie synchronizacji otrzymuje wszystkie dane od innych

przełączników w domenie, a otrzymane ogłoszenia przekazuje dalej.

•

przezroczystym (transparent) - przełącznik może tworzyć, usuwać i modyfikować sieci VLAN, ale

zmiany przechowywane są tylko lokalnie i nie są przekazywane do innych przełączników. W tym trybie

przełącznik nie synchronizuje informacji o sieciach VLAN z innymi przełącznikami, ale otrzymywane

ogłoszenia przekazuje dalej.

Protokół VTP konfiguruje się za pomocą globalnego polecenia vtp. W poniższym przykładzie określono kolejno:

domenę protokołu VTP (budynekA), tryb pracy (przezroczysty) oraz hasło zabezpieczające przed włączeniem się

do sieci (i rozpropagowaniem własnych informacji o sieciach VLAN) "obcego" przełącznika. Jeżeli zdecydujemy się

na zastosowanie hasła, wówczas to samo hasło musi być ustawione na każdym przełączniku w domenie, w

przeciwnym razie protokół VTP nie będzie działał poprawnie:

SW1900(config)#vtp domain budynekA

SW1900(config)#vtp transparent

SW1900(config)#vtp password haslo

Aby tworzyć bądź usuwać sieci VLAN, przełącznik musi pracować w trybie serwera lub trybie przezroczystym

protokołu VTP. Domyślnie przełącznik pracuje w trybie serwera.

Przełącznik Catalyst 1900 obsługuje do 64 sieci VLAN. Każda sieć VLAN ma unikatowy czterocyfrowy identyfikator

z zakresu od 0001 do 1005. Tworząc nową sieć VLAN, należy przypisać jej numer oraz nazwę (nazwa może zostać

utworzona automatycznie na podstawie numeru). Domyślnie utworzonych jest 5 wbudowanych sieci o specjalnym

znaczeniu, (VLAN1, VLAN1002, VLAN1003, VLAN1004 i VLAN1005). Poniższe polecenie tworzy sieć VLAN o

numerze 5 i nazwie vlan5:

SW1900(config)#vlan 5 name vlan5

Po utworzeniu sieci VLAN należy przypisać do nich odpowiednie porty przełącznika, można to zrobić statycznie

(robi to ręcznie administrator) bądź dynamicznie z wykorzystaniem zewnętrznego serwera VMPS (może nim być

specjalizowany serwer lub np. przełącznik Catalyst 5000). W tej drugiej metodzie wymagane jest skonfigurowanie

bazy danych serwera VMPS, w której adresy fizyczne MAC poszczególnych klientów przypisane są do właściwych

sieci VLAN. Kiedy na dynamicznym porcie przełącznika Catalyst 1900 pojawia się ramka, na podstawie jej adresu

źródłowego generowane jest zapytanie do serwera VMPS w celu przypisania portu do właściwej sieci VLAN. Aby

statycznie (bądź dynamicznie) przypisać port przełącznika do wybranej sieci VLAN, należy w trybie konfiguracji

interfejsu posłużyć się poleceniem vlan-membership. W poniższym przykładzie przypisano port Et0/8 do sieci

VLAN nr 5 (domyślnie wszystkie porty należą do sieci VLAN1):

SW1900(config-if)#vlan-membership static 5

Aby zweryfikować aktualnie zdefiniowane sieci VLAN, należy posłużyć się poleceniem show vlan. Natomiast

przynależność poszczególnych portów do sieci VLAN można sprawdzić poleceniem show vlan-membership.

Polecenie show spantree nr_vlan wyświetla aktualny stan protokołu spanning-tree dla wybranej sieci VLAN (dla

każdej sieci VLAN realizowany jest niezależny proces spanning-tree). Pokazywany jest między innymi stan pracy

poszczególnych interfejsów, priorytet przełącznika oraz wykorzystywany adres MAC, a także typ protokołu

spanning-tree (IEEE oznacza protokół 802.1d).

Przełącznik Catalyst 1900 ma dwa porty FastEthernet (Fa0/26 - Port A i Fa0/27 - Port B), poprzez które można

zestawić łącza trunk korzystające z protokołu ISL. W tym celu w konfiguracji interfejsu FastEthernet wykonujemy

polecenie trunk opcja. Parametr opcja może przyjąć następujące wartości:

•

on - przełącznik negocjuje z drugą stroną połączenia włączenie trybu trunk (stałego łącza z protokołem

ISL).

•

off - przełącznik negocjuje z drugą stroną połączenia wyłączenie trybu trunk.

•

desirable - negocjowanie włączenia trybu trunk; połączenie typu trunk zostanie ustanowione, jeśli

druga strona ma włączoną opcję on, desirable lub auto, w przeciwnym wypadku będzie to port zwykły.

•

auto - włączenie trybu trunk tylko wtedy, gdy druga strona ma włączoną opcję on lub desirable.

•

nonnegotiate - włączenie na stałe trybu trunk bez negocjacji z drugą stroną połączenia.

Aby sprawdzić konfigurację połączeń typu trunk, można posłużyć się poleceniem show trunk port. Parametr port

oznacza pierwszy (A) bądź drugi (B) port FastEthernet.

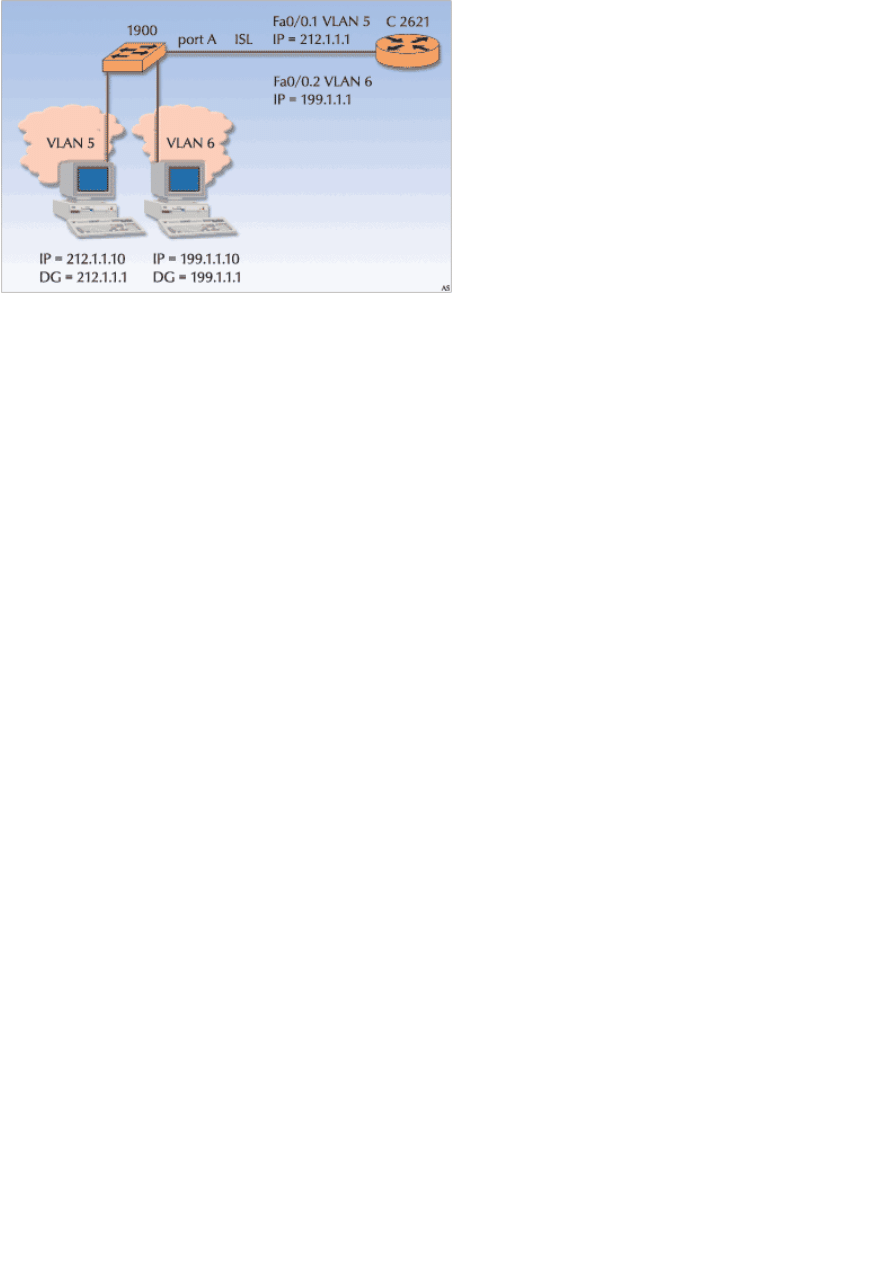

Teraz zajmiemy się konfigurowaniem komunikacji między różnymi sieciami VLAN, co standardowo jest

niemożliwe, gdyż sieci VLAN tworzą oddzielne domeny rozgłoszeniowe, rozdzielając ruch na poziomie warstwy

drugiej modelu OSI. Wymiana informacji między sieciami VLAN wymaga zastosowania urządzenia warstwy trzeciej

- routera (p. rys. powyżej). Stacje końcowe pracują w różnych sieciach VLAN, każde urządzenie ma przypisany

adres warstwy sieciowej - adres IP, przy czym w poszczególnych sieciach VLAN stosowane są niezależne podsieci

IP.

Urządzenia pracujące w poszczególnych sieciach VLAN stosują adres IP odpowiedniego podinterfejsu routera

jako adres domyślnej bramy.

Między przełącznikiem Catalyst 1900 (Port A) a routerem 2621, wyposażonym w 2 interfejsy FastEthernet,

skonfigurowano łącze trunk, poprzez które do routera wysyłane są ramki z poszczególnych sieci VLAN

hermetyzowane w protokole ISL; konfigurację portu A na przełączniku 1900 opisaliśmy wcześniej. Aby router

2621 mógł poprzez jeden fizyczny interfejs FastEthernet obsługiwać ramki wszystkich sieci VLAN, konieczne jest

utworzenie logicznych podinterfejsów w ramach interfejsu FastEthernet, po jednym dla każdej sieci VLAN. W tym

przykładzie należy utworzyć dwa podinterfejsy i w każdym z nich włączyć hermetyzację ISL z numerem

obsługiwanej sieci VLAN. Dodatkowo każdemu z podinterfejsów trzeba przypisać niezależny adres IP z podsieci

sieci VLAN. W efekcie router będzie otrzymywał ramki z sieci VLAN 5 poprzez podinterfejs Fa0/0.1, a następnie

będzie je routował do sieci VLAN 6 przez podinterfejs Fa0/0.2 (i odwrotnie). Rozwiązanie to nazywamy routingiem

między sieciami VLAN. Pełna konfiguracja podinterfejsów routera 2621 wygląda tak:

C2621(config)#interface Fa0/0.1

C2621(config-subif)#encapsulation isl 5

C2621(config-subif)#ip address 212.1.1.1 255.255.255.0

C2621(config-subif)#interface Fa0/0.2

C2621(config-subif)#encapsulation isl 6

C2621(config-subif)#ip address 199.1.1.1 255.255.255.0

W tym rozwiązaniu korzystaliśmy z routera mającego pojedynczy interfejs fizyczny, w ramach którego

definiowane było połączenie typu trunk z protokołem ISL. Ten sam efekt można uzyskać, jeśli router ma

oddzielne fizyczne połączenie dla każdej sieci VLAN.

* * *

W następnym artykule omówimy zagadnienia związane z komunikacją dodzwanianą i routingiem na żądanie.

Przedstawimy między innymi korzystanie z połączeń ISDN.

Nawigacja

Wyszukiwarka

Podobne podstrony:

Bezpieczenstwo w sieciach Windo Nieznany

Konfiguracja przelacznika id 24 Nieznany

,sieci komputerowe,Przełączenia w sieciach

07 ethernet Nieznany (2)

Modul przelaczania glosnikow id Nieznany

modelowanie ukladow przelaczaja Nieznany

Przesyl informacji w sieciach w Nieznany

Przekaznikowe uklady przelaczaj Nieznany

Ethernet 2 id 164379 Nieznany

Ethernet pierwszej mili id 1643 Nieznany

Instrukcja R0 Uklady przelaczaj Nieznany

modelowanie ukladow przelaczaja Nieznany

w8 VLAN oraz IP w sieciach LAN

ADRESACJA W SIECIACJ IP

TRANSPORTW SIECIACH

Gor±czka o nieznanej etiologii

więcej podobnych podstron