C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

195

Rozdział 9.

Sieciowe systemy operacyjne

υ

Branżowe trendy i ich ewolucja.

υ

Rodzina NetWare.

υ

Strategia sieciowa Microsoftu: wszechobecna sieć.

υ

Sieci uniksowe.

υ

Usługi katalogowe.

Niniejszy rozdział stanowi szczegółowy przegląd najlepiej sprzedających się i

najbardziej zaawansowanych technologicznie sieciowych systemów operacyjnych.

Przedstawiono w nim różne odmiany systemów Novell NetWare i Microsoft

Windows, a także opisano sieci na bazie systemów Unix i Linux. O ile ten rozdział

koncentruje się głównie na samych systemach operacyjnych i ich cechach, dwa

następne stanowią rozszerzenie przedstawianej tematyki o rolę systemów

operacyjnych w połączeniach z sieciami rozległymi, a w szczególności z Internetem

i korporacyjnymi intranetami. Zacznijmy od krótkiego przeglądu branżowych

trendów

i wpływu konkurencji na różne systemy operacyjne dla sieci lokalnych.

Branżowe trendy i ich ewolucja

Poniżej przytoczono kilka faktów dotyczących bieżącego stanu branży sieci

komputerowych, które dobrze jest znać:

υ

Wszystkie najważniejsze systemy operacyjne dla sieci LAN są

wystarczająco szybkie dla praktycznie każdej organizacji. Przy wyborze

sieciowego systemu operacyjnego szybkość nie jest czynnikiem

decydującym.

υ

Systemy operacyjne stają się coraz bardziej ze sobą zgodne i zdolne do

współpracy. Tę cechę zawdzięczają przede wszystkim modułowej

196

Sieci komputerowe dla każdego

196

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

budowie. System operacyjny można skonfigurować tak, aby spełniał

indywidualne wymagania.

υ

NetWare wciąż ma największy udział w rynku zainstalowanych serwerów

plików.

υ

Microsoft Windows NT uszczuplił nieco rynkowe udziały NetWare.

Serwery NT wykonują obecnie wiele zadań realizowanych kiedyś

wyłącznie na serwerach NetWare.

υ

Linux natomiast systematycznie odbiera klientów następcy Windows NT,

systemowi Microsoft Windows 2000. Niska cena Linuksa czyni go

szczególnie atrakcyjnym dla osób projektujących systemy przeznaczone do

szerokiego wdrożenia, ponieważ brak opłat licencyjnych znacząco obniża

koszt sieci w przeliczeniu na jedno stanowisko.

Wielkość rynku i potencjalne zyski skłaniają dostawców sieciowych systemów

operacyjnych do zaciekłej konkurencji. Novell, który kiedyś cieszył się aż 70

procentowym udziałem w rynku sieci dla komputerów PC, utracił obecnie impet

sprzedaży, jednak wciąż oferuje produkty o bardzo dużych możliwościach.

W roku 1989 dostawcy systemów operacyjnych podsycali wzrost rynku sieci,

promując i oferując produkty zgodne z otwartymi standardami, nie zawierające

zastrzeżonych rozwiązań firmowych. Na czele producentów oferujących produkty

zgodne z otwartymi standardami stały takie firmy jak AT&T, Digital i 3Com. Zamiast

starać się uzależnić każdego klienta od własnych standardów komunikacyjnych, firmy

te przyciągnęły nabywców oprogramowaniem pracującym zgodnie z narodowymi

i międzynarodowymi standardami.

W latach 90. firmy z tego rynku oferowały klientom coraz wyższy poziom

zgodności i współpracy swoich produktów. Ten trend poszedł już tak daleko, że

obecnie firmy nie tylko zapewniają obsługę otwartych standardów, ale nawet

dostarczają oprogramowanie obsługujące zastrzeżone protokoły swoich

konkurentów. Od kilku lat Microsoft zaadoptował protokół IPX Novella jako

domyślny protokół sieciowy Windows NT. Obecnie Microsoft i Novell dołączyli

do licznej grupy systemów uniksowych, przyjmując TCP/IP jako protokół

domyślny dla swoich systemów operacyjnych.

Pod względem praktycznym obsługa wielu protokołów oznacza, że administrator

może skonfigurować sieciowego peceta tak, aby sieciowy napęd oznaczony literą F:

odpowiadał serwerowi plików systemu Unix, sieciowy napęd G: serwerowi plików

NetWare, a sieciowy napęd H: serwerowi Windows NT. Osoba używająca tego

komputera nie musi znać żadnego z tych systemów, aby uzyskać dostęp danych na

każdym z tych serwerów. Te możliwości są już dostępne, jednak wymagają

ostrożnej integracji wszystkich elementów tak, aby zazębiały się bez zakleszczania.

Ulepszone możliwości współpracy i większa elastyczność to podstawowe wytyczne

marketingowe i technologiczne dla producentów oprogramowania sieciowego.

Elementy sieciowych systemów operacyjnych oraz serwery, które wykorzystują różne

Rozdział 9.

♦ Sieciowe systemy operacyjne

197

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

197

systemy operacyjne, można łączyć ze sobą, podobnie jak można korzystać w sieci

z kart sieciowych różnych producentów.

Wydajność i inne ważne czynniki

Wiele można się nauczyć o wydajności sieci, prowadząc przez lata testy w LAN

Labs PC Magazine. Można się nawet dowiedzieć, że niektóre ważne czynniki są

szczególnie trudne do zmierzenia. Dla przeciętnego użytkownika od przepustowości

ważniejsze są: niezawodność, pomoc techniczna, zgodność i funkcje zarządzania.

Zmiksuj koktajl systemów operacyjnych

W każdej sieci kilka podstawowych funkcji, takich jak udostępnianie

plików, drukarek, Internetu oraz zdalny dostęp, musi być realizowanych

perfekcyjnie. Sieć powinna również nieźle sobie radzić z aplikacjami baz

danych (wszystkie programy do obsługi firmy) i aplikacjam

i wykorzystującymi technologie internetowe, takimi jak korporacyjny

serwer intranetowy. Nie warto się wahać ani sekundy przed mieszaniem

różnych systemów operacyjnych. Jednak fundamentem właściwego

doboru składników jest praktyka. Najlepiej połączyć Windows 2000 z

Linuksem albo z NetWare, ale nie z obydwoma systemami naraz.

Mieszanka trzyskładnikowa to prawdopodobnie zbyt skomplikowana

sprawa. Aby skorzystać z najlepszych dostępnych usług serwera plików i

wydruków należy połączyć Windows z NetWare. Aby obniżyć koszty

specjalnych zastosowań, należy połączyć Windows

z Linuksem. I nie wolno zapominać o odpowiednim dla siebie poziomie

komfortu technicznego.

Ile mocy obliczeniowej?

To prawda: system operacyjny dla serwera plików nie potrzebuje

potężnej mocy obliczeniowej. W szczególności mało wymagające są pod

tym względem systemy NetWare i Linux. Komputer z Pentium 333 i 128

MB będzie doskonały jako serwer. Windows NT i Windows 2000

potrzebują nieco większej mocy, ale i tak są w stanie działać na

praktycznie każdym procesorze Pentium. Jednak uruchomienie innych

serwerowych aplikacji – serwera WWW czy serwera baz danych –

spowoduje gwałtowny wzrost zapotrzebowania na moc procesora. W

takiej sytuacji warto myśleć o serwerze z dwoma procesorami i

przetwarzaniem symetrycznym.

Pod względem szybkości wszystkie opisane w tym rozdziale systemy operacyjne

mają na tyle dobre osiągi, że mogą zaspokoić prawie wszystkie wymagania.

Przy dużym obciążeniu sieci – odpowiadającym pracy stu klientów PC – typowy

serwer plików dostarcza klientowi plik o wielkości 50 kB w 1,4 sekundy – co mniej

198

Sieci komputerowe dla każdego

198

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

więcej odpowiada wydajności dysku twardego komputera przenośnego. Przy

mniejszym obciążeniu czas pobierania pliku będzie krótszy niż w większości

dysków twardych dostępnych w laptopach.

Wieloletnie prace nad testowaniem sprzętu pozwalają Autorowi sformułować

jeszcze jeden wniosek: PC wykorzystywany jako serwer plików działa w systemie

interaktywnym i względnie jednorodnym, co sprawia, że trudno oceniać jego

wpływ na wydajność tego systemu bez oceny pozostałych jego parametrów. Na

przykład

w przypadku współczesnych napędów, kontrolerów dysków, kart sieciowych

i współczesnego oprogramowania, prędkość i typ procesora nie zdają się mieć

znacznego wpływu na wydajność całego systemu. Jeśli jednak ktoś zdecyduje się

skorzystać z możliwości współczesnych serwerów operacyjnych w zakresie

uruchamiania oprogramowania do zarządzania siecią, programów

komunikacyjnych lub serwera baz danych na PC, realizującym już funkcje serwera

plików, obraz ten zmienia się. Aplikacje serwerowe gwałtownie pochłaniają moc

procesora serwera.

Współczesne serwery plików robią znacznie więcej niż sieciowe pecety z

możliwością jednoczesnego wielodostępu do udostępnianych plików i

podkatalogów. Serwery te stają się hostami motorów baz danych, które opracowują

odpowiedzi na złożone zapytania z programów użytkowych. Ponadto są one

hostami aplikacji klient-serwer innego rodzaju, na przykład mechanizmów

komunikacyjnych, takich jak Microsoft Messaging API. Produkowane obecnie

serwery mogą komunikować się z zasilaczami UPS i podejmować odpowiednie

czynności w przypadku otrzymania informacji o wyłączeniu napięcia. Ponadto na

serwerach tych działają programy do zarządzania siecią i monitorowania jej

aktywności, a nawet oprogramowanie czyniące z nich portale do połączeń z sieciami

rozległymi, takimi jak Internet lub korporacyjne intranety.

Więcej o sprzęcie serwera w rozdziale 10.

Model klient-serwer

Model obliczeniowy klient-serwer

to modny termin na rynku systemów

operacyjnych dla sieci LAN. W architekturze klient-serwer pewne zadania

wymagające intensywnego wykorzystania dysku, takie jak usługi baz danych i

komunikatów, są realizowane przez serwer plików. Powoduje to zmniejszenie

przeciążenia sieci, ale zwiększa obciążenie procesora serwera.

Więcej informacji o funkcjach oprogramowania dla sieci LAN oraz

obliczeniach w modelu klient-serwer można znaleźć w rozdziale 8.

Rozdział 9.

♦ Sieciowe systemy operacyjne

199

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

199

W miarę wzrostu zadań dla serwera plików potrzeba więcej pamięci RAM i więcej

mocy obliczeniowej. Po zwiększeniu mocy serwera można dodać nowe funkcje do

systemu operacyjnego dla sieci LAN – i tak wszystko się powtarza.

Nowe oprogramowanie, zwykle wykorzystujące moc najnowszego sprzętu, podnosi

znaczenie sieciowych systemów operacyjnych w rosnącej sieci połączeń

komputerowych.

Nie wolno zapomnieć o wyposażeniu serwera w zasilacz UPS.

Protokoły sieciowe

Niezawodna i efektywna obsługa danych w sieci polega całkowicie na

protokołach

– porozumieniach, które opisują sposób wykonywania określonych czynności.

Chociaż protokoły sieciowe są niewidoczne dla użytkowników, ich architektura jest

jednym z najważniejszych elementów, które trzeba wybrać planując budowę sieci

LAN lub WAN. Nie licząc starych sieci firmowanych przez jednego producenta,

takich jak SNA IBM czy DECnet Digitala, do wyboru pozostają SPX/IPX

(Sequenced Packet Exchange/Internet Packet Exchange) Novella lub TCP/IP

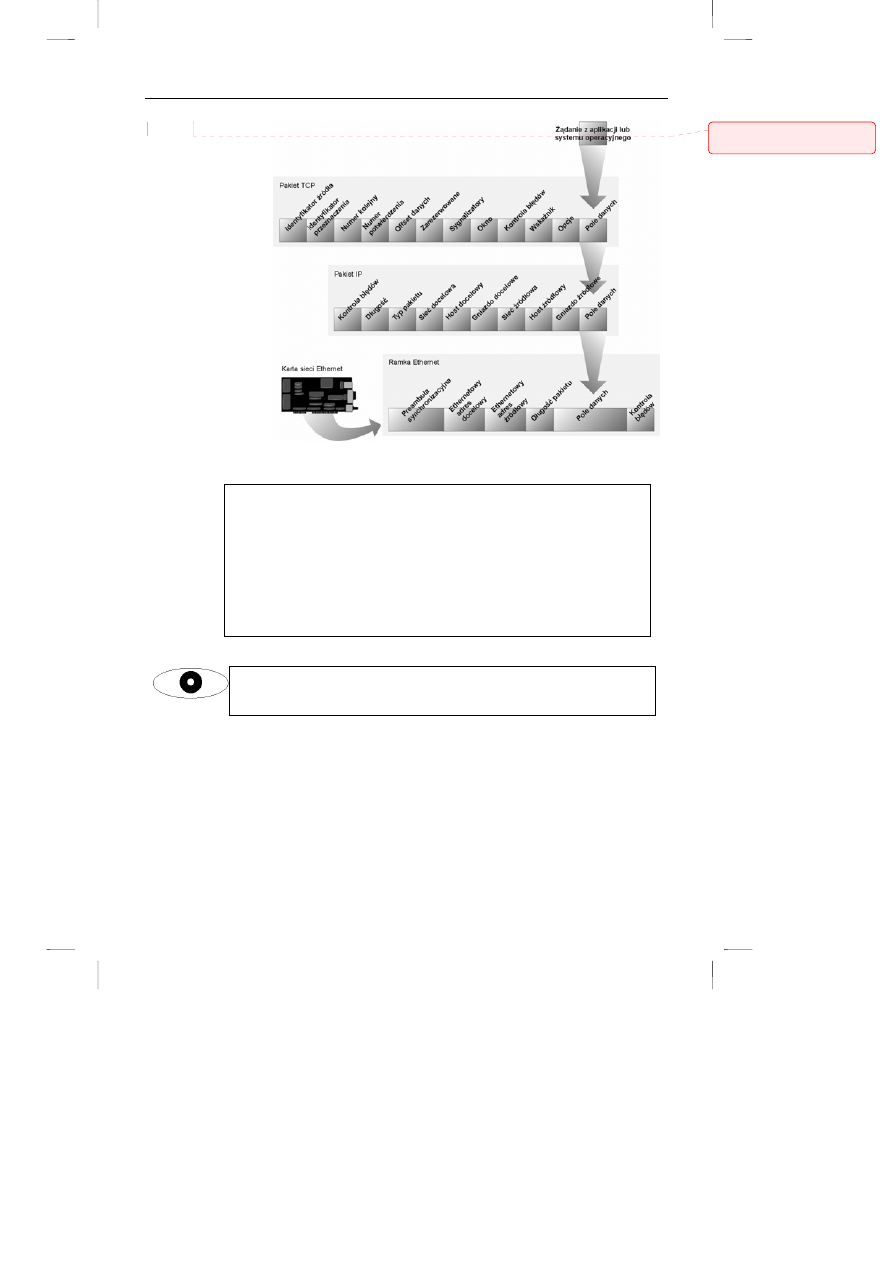

(Transmission Control Protocol/Internet Protocol). Na rysunku 9.1 pokazano, w

jaki sposób dane „kapsułkowane” są w pakiety TCP/IP.

To nie „wszystko albo nic”!

W kwestiach dotyczących sieci nie dokonuje się wyborów na całe życie.

Na przykład bardzo rozsądnym wyborem dla aplikacji biznesowych jest

skonfigurowanie serwera plików w oparciu o NetWare. Novell ma do

zaoferowania doskonałe opcje podnoszące niezawodność serwera. Nic

nie stoi jednak na przeszkodzie, aby dla serwera komunikacyjnego

wybrać system Windows 2000, ponieważ wielu dostawców oferuje

produkty z zakresu bezpieczeństwa i zdalnych połączeń przeznaczone dla

Windows NT i 2000. Tworzenie specjalnych aplikacji może odbywać się

pod Linuksem (pod warunkiem, że personel zna Uniksa), aby zmniejszyć

koszty. Można mieszać ze sobą oprogramowanie, sprzęt i protokoły w

sieci LAN tak, aby w pełni zaspokoić swoje potrzeby.

Komentarz: przeniosłem ramkę

w odpowiednie miejsce tekstu

200

Sieci komputerowe dla każdego

200

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

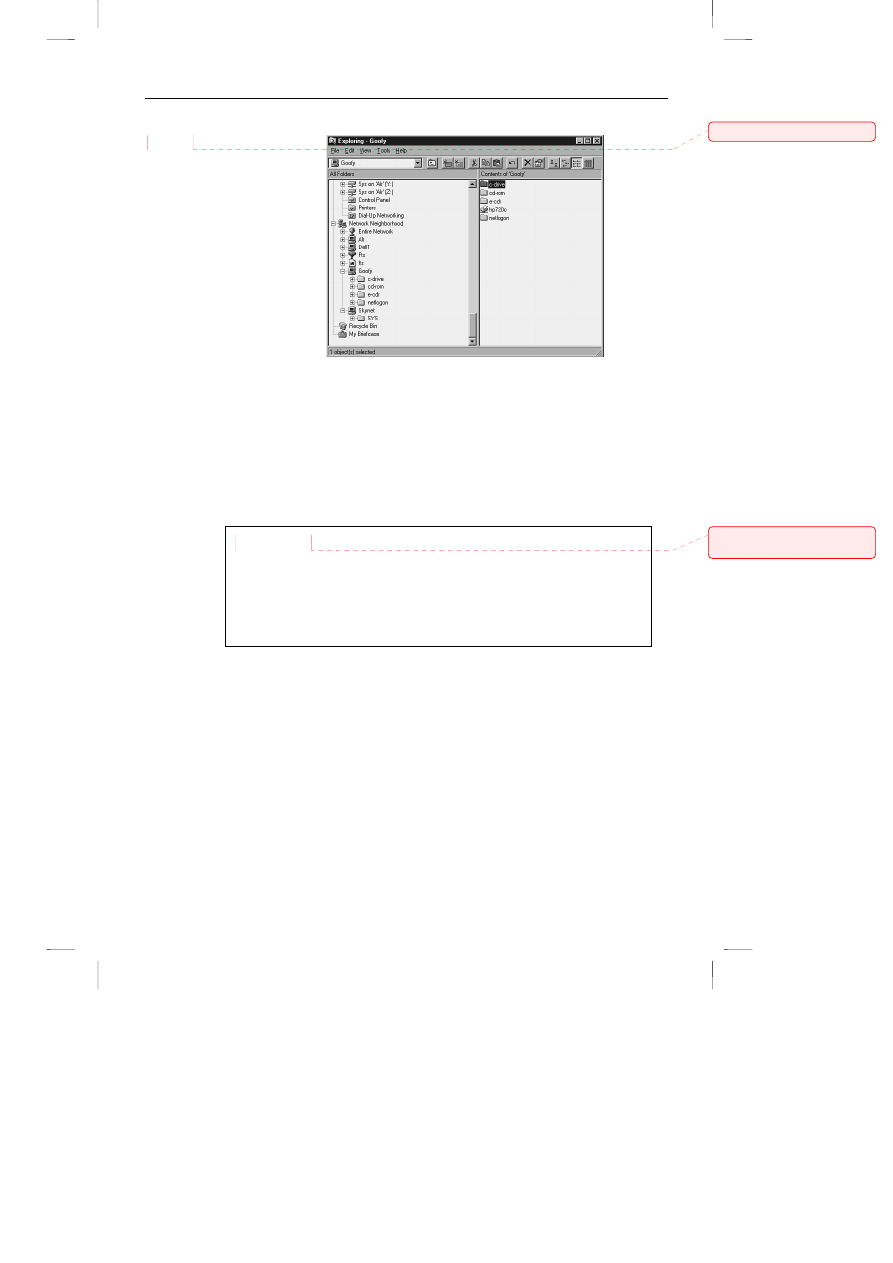

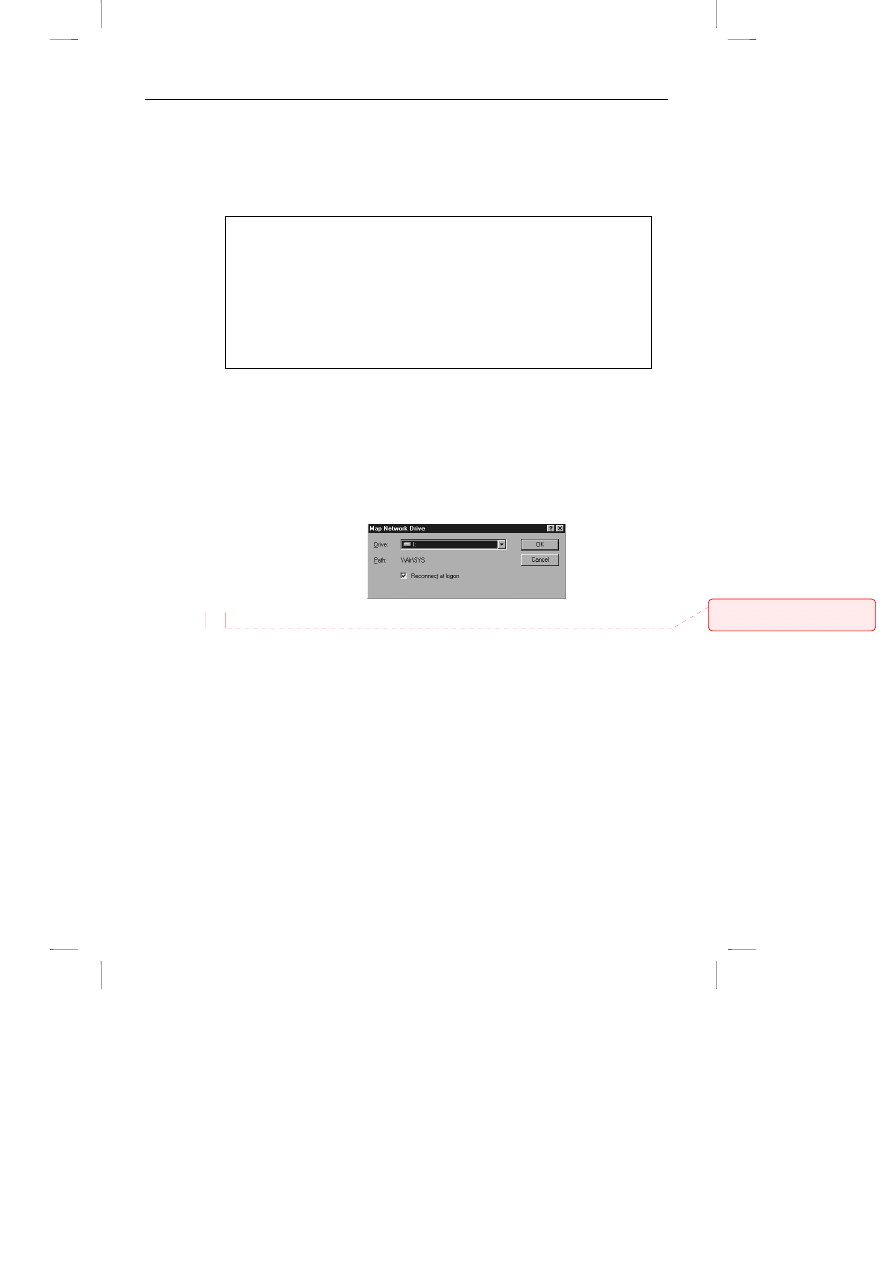

Rysunek 9.1.

Warstwy

oprogramowania

sieciowego

Opis zestawu protokołów TCP/IP stanowi ważną część rozdziałów 11. i

13.

Jedną z wielu wspaniałych idei, które nie wytrzymują zderzenia z rzeczywistością

jest idea prostej sieci z jednym protokołem. Większość organizacji, w których sieci

działa kilkadziesiąt i więcej komputerów, ma do czynienia z mieszanką dyskowych

i sieciowych systemów operacyjnych, jak powstaje w wyniku różnych fuzji i

reorganizacji, a nie – precyzyjnego planowania. Wraz z rosnącą heterogenicznością

sieci zarządzanie różnymi systemami staje się coraz trudniejsze. I chociaż są to

sprawdzone standardy, administrowanie taką hybrydową siecią to wciąż

wieloaspektowy proces.

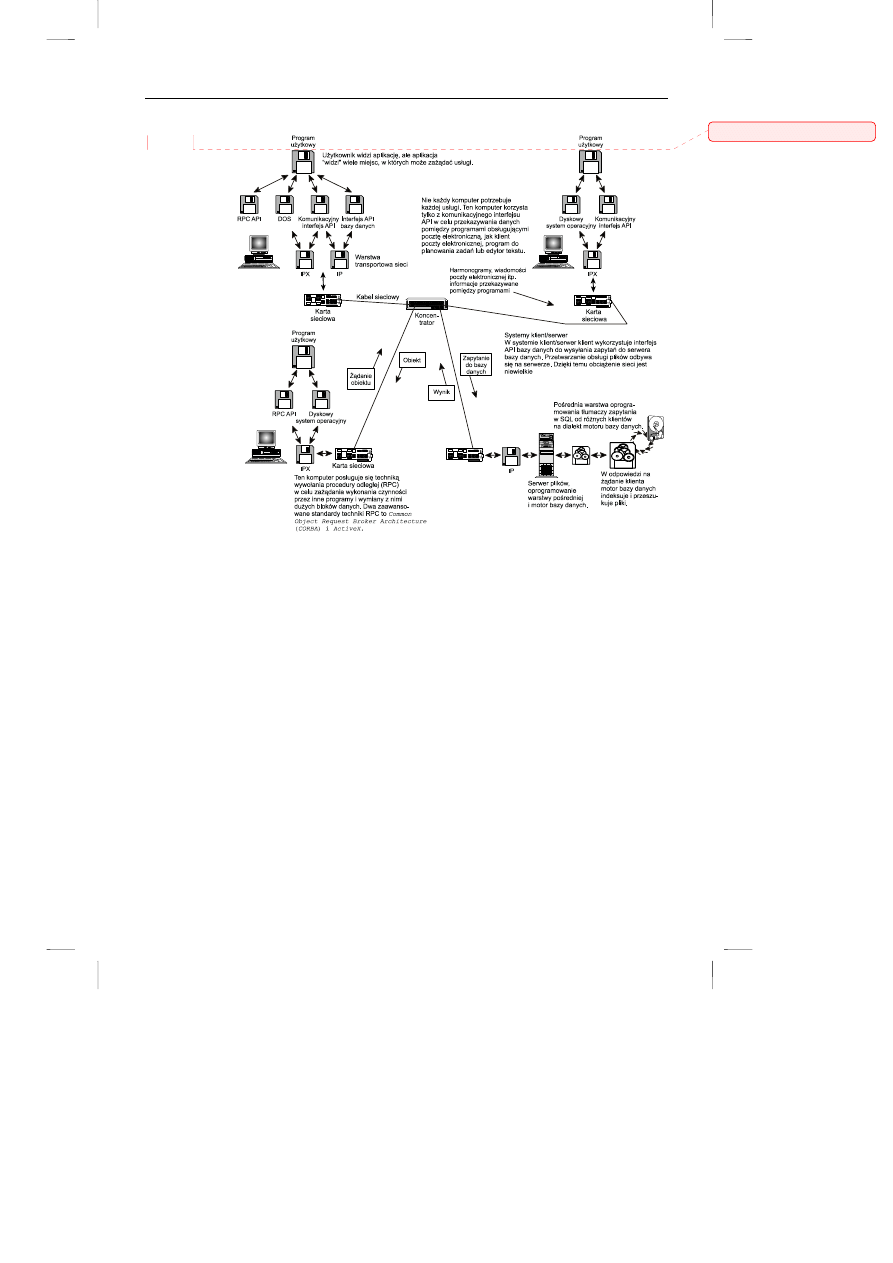

Współdziałanie warstw oprogramowania

Każda z różnych warstw oprogramowania sieciowego opakowuje

użyteczne dane z aplikacji lub klawiatury w „kopertę” o specjalnym

formacie. Na tym rysunku pokazano, jak dane programowe

przekształcane są w pakiet TCP, pakiet TCP w pakiet IP, a pakiet IP

(zawierający wszystkie poprzednie pakiety) w pakiet lub ramkę

Ethernetu. Proces tych przekształceń ma ściśle określoną strukturę, która

– chociaż mogłaby być bardziej uproszczona – zapewnia współdziałanie.

Komentarz: podpis do rysunku

umieściłem w ramce na marginesie

Rozdział 9.

♦ Sieciowe systemy operacyjne

201

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

201

Internet skomplikował to jeszcze bardziej. We wszystkich zastosowaniach

praktycznych korzystanie z Internetu oznacza korzystanie z protokołu TCP/IP w

każdym PC, na którym działa przeglądarka. A to oznacza konieczność dodania

protokołu TCP/IP do używanych już protokołów IPX czy LocalTalk. Związana

z tym konieczność wprowadzenia adresów IP może znacząco zwiększyć obciążenie

administratora sieci.

Więcej informacji na temat adresowania IP zostało opisane w

podrozdziale „Piekło i niebo IP”.

IPX to nic złego

Jeśli sieć działa na protokole IPX i to wystarcza, to niech tak zostanie! Na

komputerach, które będą miały dostęp do Internetu trzeba będzie dodać

protokół IP. IPX to najlepszy protokół dla sieci lokalnej.

Duży udział Novella w rynku sieciowym oraz krótkotrwała adopcja protokołów

IPX przez Microsoft wpłynęły na powstanie wielu sieci wspartych na tych

protokołach. Od wersji NetWare 2.1 aż do 4.x Novell opierał całą sieciową

komunikację warstwy transportowej na protokołach SPX/IPX. Sukces NetWare

pchnął wielu innych producentów ku protokołom SPX/IPX, dzięki czemu można

obecnie kupić przeznaczone dla tych protokołów zarówno wyrafinowane

analizatory sieci, jak

i specjalne programy komunikacyjne.

Tak jak w przypadku innych protokołów komunikacyjnych, SPX/IPX to nie jest

pojedynczy protokół, ale zestaw standardowych procedur, które umożliwiają

nawiązywanie połączeń pomiędzy komputerami. W praktyce każdy zestaw

protokołów formatuje wiadomość, czyli

pakiet

, dodając do niego określone

charakterystyki, takie jak informacje adresowe, informacje o odbiorze lub informacje

o routingu. Pakiety są często wielopoziomowo zagnieżdżone, tak więc w pakiecie

może znajdować się pakiet, w którym jest następny pakiet, a każdy z nich ma

określoną funkcję.

IPX odpowiada za adresowanie pakietów pomiędzy węzłami systemu NetWare, ale

ich nie liczy, ani nie potwierdza odbioru. Odbiór danych w miejscu docelowym oraz

odesłanie potwierdzenia do nadawcy to zadanie protokołu SPX, o ile jest używany.

Nieliczne aplikacje, które wymagają gwarantowanej dostawy – na przykład aplikacje

do przesyłania plików – mogą adresować swoje bloki danych za pomocą SPX. Jednak

większość aplikacji, a w szczególności te, które same sprawdzają powodzenie

transmisji, używa protokołu IPX, ponieważ jest bardziej wydajny i wprowadza mniej

informacji dodatkowych.

Protokół IPX jest szybki i wydajny, zwłaszcza w przypadku względnie małych

(około 512 bajtów) pakietów danych, najczęściej żądanych przez aplikacje

Windows. Jednak małe pakiety danych „nie są dobrze” widziane w sieciach

rozległych, wykorzystujących wolniejsze i drogie łącza międzysieciowe, z uwagi na

wprowadzanie dużego narzutu informacyjnego.

202

Sieci komputerowe dla każdego

202

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

Niemal do końca roku 1994 produkty sieciowe Microsoft używały do przenoszenia

danych pomiędzy kartami sieciowymi protokołu sieciowego o nazwie NetBIOS.

Chociaż protokół ten jest szybki w małych sieciach, to jednak pakiety NetBIOS-u

nie zawierają wystarczających informacji do kierowania ich poprzez łącza

międzysieciowe. Z tego powodu późniejsze wersje Windows NT oraz Windows 95

korzystają ze stworzonej przez Microsoft implementacji protokołu IPX Novella,

jako głównego protokołu sieciowego. Obecnie zarówno Microsoft, jak i Novell

przyjęli IP za domyślnie instalowany protokół, ale IPX wciąż odgrywa ważną rolę,

ponieważ jest stosowany do przesyłania danych w wielu sieciach LAN.

Wąskie rury... duże bloki

Aby efektywnie wykorzystać sieci o dalekim zasięgu potrzebne są duże

bloki danych. Jednak ta zasada projektowa przestaje obowiązywać w

obliczu systemu ATM (Asunchronous Transfer Mode – asynchroniczny

tryb transmisji), który powstał w połowie lat 90. Technologii ATM

poświęcono jeden z następnych rozdziałów, na razie wystarczy wiedzieć,

że pakiety IPX są małe i dobrze pasują do nieregularnego ruchu w

sieciach LAN. Pakiety IP są duże i przeznaczone do maksymalnego

wykorzystania drogich łączy dalekiego zasięgu. Poważne problemy

pojawiają się, gdy chce się zapakować wielkie pakiety IP w malutkie

komórki ATM.

Protokoły TCP/IP to otwarty standard opracowany przez Departament Obrony

Stanów Zjednoczonych (Department of Defence – DoD) w celu połączenia tysięcy

różnych komputerów. Agencja DARPA (Defence Advanced Research Project

Agency) opracowała standardowy zestaw niezastrzeżonych protokołów,

zapewniający komunikację pomiędzy komputerami podłączonymi do wielkiej sieci

WAN. Podobnie jak SPX/IPX, TCP/IP to nie pojedynczy protokół, ale zestaw

protokołów przeznaczonych do kontroli usług komunikacyjnych. W odróżnieniu

jednak od SPX/IPX, TCP/IP umożliwia komunikację pomiędzy różnymi typami

komputerów w prawdziwie heterogenicznej sieci.

Należący do zestawu TCP/IP protokół IP obsługuje adresowanie danych pomiędzy

węzłami sieci. Zarówno IPX, jak i IP oferują mechanizmy do odbioru i nadawania

danych. Podobnie jak IPX, IP również nie gwarantuje dostarczenia danych

aplikacji. Bardzo prostą, ale ważną zaletą protokołu IP jest zdolność do przesyłania

łączami międzysieciowymi większych bloków danych w celu lepszego

wykorzystania tych łączy. Pakiet IP może mieć rozmiar 65 535 bajtów – czyli

ponad sto razy więcej niż pakiet IPX. To jak różnica między przeprowadzką z

użyciem motocykla a 18-kołowego ciągnika siodłowego.

Pakiety TCP kapsułkują pakiety IP i oferują usługi informacji o połączeniu.

Ponadto TCP zapewnia gwarantowaną dostawę, czego nie potrafi IP. W

przeciwieństwie do protokołu SPX, który ma niewielkie zastosowanie w sieciach

NetWare, TCP jest używany przez większość aplikacji w środowiskach TCP/IP,

ponieważ jego twórcy przewidzieli działanie na mniej niezawodnych połączeniach.

Rozdział 9.

♦ Sieciowe systemy operacyjne

203

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

203

Dzięki technice zwanej

okienkowaniem

(windowing), TCP zwiększa wydajność

transmisji. Transmisja w tej technice nie wymaga oczekiwania na potwierdzenie po

każdym wysłanym pakiecie, ale pozwala na wysyłanie kolejnych pakietów z

jednoczesnym sprawdzaniem potwierdzeń dla wszystkich poprzednio wysłanych

pakietów. Liczba pakietów w oknie zależy od stopnia powodzenia transmisji.

System NetWare ma podobną funkcję, zwaną

packet burst

, która wykorzystuje

podobną zasadę, jednak jest ona częścią protokołu wyższego poziomu NetWare

Core Protocol, a nie SPX czy IPX.

Największą zaletą TCP/IP w porównaniu z SPX/IPX jest możliwość łączenia

milionów heterogenicznych komputerów w globalnej sieci. Najlepszym przykładem

stabilności TCP/IP w różnych sieciach i na różnych komputerach jest Internet,

liczący obecnie wiele milionów komputerów.

W odróżnieniu od SPX/IPX, które do śledzenia wszystkich komputerów i usług

w sieci używają techniki rozgłaszania, IP w obecnie używanej wersji 4, wykorzystuje

serie 32-bitowych adresów. Każdy węzeł w sieci TCP/IP musi mieć unikatowy adres.

W każdej organizacji ktoś musi być odpowiedzialny za przydzielanie tych adresów.

Ten krótki przegląd protokołów SPX/IPX i TCP/IP podkreśla różnice pomiędzy

nimi i ich niedoskonałości. W praktyce SPX/IPX jest sprawdzonym standardem dla

lokalnych sieci komputerów PC lub dla sieci rozległych, używających szybkich

i niezawodnych łączy komunikacyjnych.

Z kolei TCP/IP jest preferowany do łączenia odmiennych systemów

komputerowych w sieciach rozległych o mniejszej przepustowości i niższej

niezawodności.

A to pasuje jak ulał do Internetu. Rysunek 9.2 ilustruje niektóre koncepcje

przedstawione w tym i w poprzednim rozdziale, a więc wielowarstwowe

oprogramowanie, motory baz danych i wywołania odległych procedur.

204

Sieci komputerowe dla każdego

204

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

Rysunek 9.2.

Oprogramowani

e sieciowe

składa się z

wielu

komponentów.

Na rysunku

pokazano, w

jaki sposób

niektóre

protokoły i

usługi

współdziałają ze

sobą w celu

efektywnego

udostępniania

zasobów w sieci

LAN

Najbardziej pociągającą cechą protokołów TCP/IP jest to, że mogą one połączyć ze

sobą wszystkie – tak różne przecież – systemy. Sterownik dla protokołu TCP/IP jest

dostępny dla prawie każdej kombinacji sprzętu i systemu operacyjnego. Protokoły

SPX/IPX choć popularne, nie są jednak aż tak uniwersalne.

Innym ważnym czynnikiem, który trzeba wziąć pod uwagę jest rodzaj używanego

oprogramowania. To z reguły oprogramowanie użytkowe narzuca wybór systemu

operacyjnego. Jeśli używane w firmie oprogramowanie nie współpracuje z

pewnymi stosami protokołów, trzeba podejmować bardzo elastyczne decyzje. O ile

większość aplikacji biurowych nie dba o stosowane protokoły, aplikacje

internetowe – na przykład przeglądarki i systemy pocztowe – potrzebują usług

zestawu programów zgodnych z protokołami TCP/IP.

Sieciowe protokoły komunikacyjne stają się towarem. Dzięki standardom kart

sieciowych, takim jak NDIS i ODI, względnie łatwo jest załadować do jednego

peceta oprogramowanie zgodne z obydwoma architekturami protokołów tak, że nie

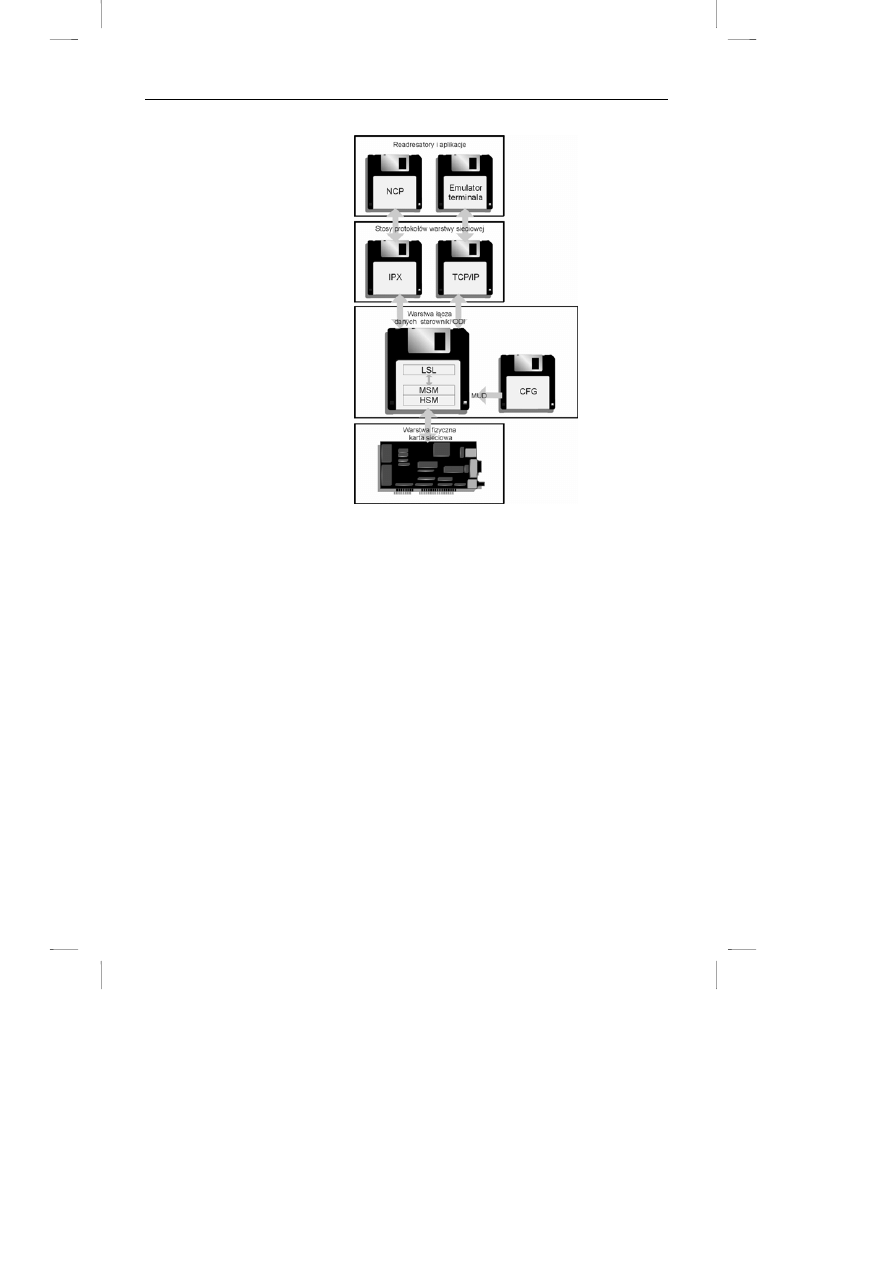

wykluczają się one wzajemnie. Na rysunku 9.3 pokazano, jak przez tę samą kartę

sieciową można załadować dwa stosy protokołów.

Komentarz: uzupełniłem podpis

Rozdział 9.

♦ Sieciowe systemy operacyjne

205

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

205

Rysunek 9.3.

Dwa stosy protokołów

obsługiwane

przez tę samą

kartę sieciową

Budując sieć, trzeba wybrać protokół, który zapewnia najlepszą wydajność i

elastyczność, wymagając jednocześnie jak najmniej interwencji i czynności

obsługowych. Chociaż niezależni producenci oferują setki programów

umożliwiających połączenie różnych systemów komputerowych za pomocą niemal

dowolnego protokołu, najlepiej – jeśli to możliwe – używać tego samego protokołu

w całej sieci.

Dwa stosy protokołów działające w ramach tego samego systemu operacyjnego,

mogą korzystać z tej samej karty sieciowej. W takim przypadku readresator

protokołu NCP (NetWare Core Protocol) systemu NetWare przesyła żądania

transmisji sieciowej do protokołu IPX. W tym samym czasie aplikacje komunikujące

się z TCP – jak przeglądarki – przekazują dane do zaadresowania i opakowania do

TCP, a następnie do IP. Warstwa LSL (Link Support Layer) odbiera dane z obydwu

stosów protokołów, łączy z elementami różnych bibliotek oprogramowania

właściwych dla karty sieciowej i pakuje je do wysyłki poprzez kartę.

Biorąc pod uwagę możliwości współpracy, zgodność i możliwości zarządzania,

możemy dokonać przeglądu dostępnych dzisiaj na rynku systemów operacyjnych.

Zacznijmy od starego czempiona – NetWare Novella.

206

Sieci komputerowe dla każdego

206

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

Rodzina NetWare

W roku 1982 w małym biurze przy stalowni w Orem w stanie Utah Ray Noorda,

Judith Clarce, Craig Burton i programiści z firmy Superset przewidzieli, czym

w przyszłości mogą się stać sieci komputerów PC. W tym czasie ich konkurencja

wywodziła się z firm, które były zainteresowane przede wszystkim sprzedażą

dysków twardych, jak na przykład Corvus Systems. Novell jednak od początku

stawiał sobie za cel tworzenie oprogramowania dla zintegrowanych systemów

komputerowych.

W trudnych czasach, kiedy inwestorzy oczekiwali od Noordy szybkich zysków, on

wytyczał dla Novella dalekosiężne cele, które dotyczyły sprzedaży

oprogramowania, narzędzi systemowych i usług serwisowych.

Za czasów Noordy strategia produktów Novella była jasna i spójna: promować

system operacyjny o przydatnych funkcjach i dobrej wydajności, a później – zrobić

wszystko co możliwe, aby stworzyć środowisko potrzebne temu systemowi do

działania. Novell to przede wszystkim firma programistyczna, ale kilka razy

wkraczała na rynek sprzętu, aby opracować nowe produkty lub – zwiększając

konkurencyjność – przyczynić się do obniżenia cen sprzętu. Zarząd Novella robił

wszystko, by stworzyć system zewnętrznego wsparcia dla swoich produktów, a

nawet – stymulować konkurencję. Filozofia firmy: „otwarte systemy NetWare”

była zgodna

z obecnymi trendami w kierunku standardów. Niestety po odejściu Noordy Novell

obniżył loty z powodu słabego kierownictwa. Firma odwróciła się od swoich

autoryzowanych sprzedawców (value-added reseller – VAR) i od względnie małych

systemów, które były podstawą jej sukcesu, a spróbowała zaatakować rynek

systemów dla dużych przedsiębiorstw, używając różnych kanałów sprzedaży.

Novell mógł stanąć na czele ruchu „cokolwiek byle nie Microsoft” w roku 1996, ale

firma była zajęta wtedy zdobywaniem murów obronnych wielkich korporacji.

Później ponownie doszło do zmian przywództwa, ale w międzyczasie Microsoft

zdobył znaczny udział w rynku.

Rodzina produktów NetWare ustanowiła cztery kamienie milowe na drodze

rozwoju sieciowych systemów operacyjnych dla komputerów PC.

υ

Novell był pierwszą firmą, która wprowadziła sieciowy system operacyjny

z prawdziwym współużytkowaniem plików, zamiast zapisywania

prywatnych, nieprzystosowanych do współużytkowania plików na

udostępnianym dysku.

υ

Novell utorował drogę do niezależności sprzętowej, zapewniając

systemowi NetWare możliwość działania w sieciach ponad trzydziestu

różnych producentów i na ponad stu kartach sieciowych.

υ

Novell pozyskał dla swojego systemu firmy o wyższych wymaganiach

w zakresie niezawodności, oferując im wersję

System Fault Tolerant

(SFT)

NetWare. SFT NetWare zapewnia integralność danych dzięki systemowi

Rozdział 9.

♦ Sieciowe systemy operacyjne

207

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

207

śledzenia transakcji (Transaction Tracking System – TTS), kopii lustrzanej

i dublowaniu dysków.

υ

Novell wprowadził technologię OPT (Open Protocol Technology). Dzięki

niezależnej od protokołów architekturze wszystkich usług NetWare system

obsługuje połączenia heterogeniczne.

Obecnie system NetWare działa na dziesiątkach tysięcy bardzo niezawodnych

serwerów na całym świecie. Nie ma żadnego powodu technicznego, aby

rezygnować

z tego systemu na rzecz Windows lub Uniksa. NetWare to mocny i elastyczny

sieciowy system operacyjny. Jedynym problemem praktycznym jest to, że NetWare

to nie Windows. Innymi słowy administrator sieci musi nauczyć się NetWare, jego

języka i jego poleceń. Co prawda Novell zbudował potężną infrastrukturę

szkoleniową, ale odmienność NetWare stawia go nieco na uboczu. Unix – dzięki

popularności

w środowiskach akademickich – szczyci się sporą rzeszą użytkowników znających

jego polecenia. W wielu przypadkach uznaje się, że łatwiej będzie zaadoptować jakąś

wersję Uniksa, na przykład Linuksa niż uczyć się i instalować NetWare Novella.

W swej najnowszej strategii Novell koncentruje się na osiągnięciu czołowej pozycji

na rynku usług katalogowych.

Rodzina produktów

System NetWare 2.x – wcześniej znany jako Advanced NetWare 286 – zapewniał

obsługę sieci średniej wielkości (do stu użytkowników) i międzysieciowy routing

usług. Chociaż system ten można wciąż spotkać na wielu serwerach na całym

świecie, Novell nie oferuje już dla niego żadnej bezpośredniej obsługi.

Z wersją NetWare 3.x – wcześniej NetWare 386 – Novell dostarczył branży

platform szeroko stosowaną do tworzenia aplikacji sieciowych, a jednocześnie

zachował funkcje znane z poprzednich wersji NetWare. Wspólne dla NetWare 2.x i

3.x cechy to wydajne buforowanie dysków (z algorytmem windy i innymi

zaawansowanymi technikami), dobry system zabezpieczeń oraz możliwość obsługi

różnorodnych kart sieciowych.

Novella gra w nazwy

Novell „chwycił” Internet jak tonący kamizelkę ratunkową. Początkowa

wersja 4.0 miała się nazywać InternetWare. Wygląda jednak na to, że

nawet Internet może nie mieć wystarczająco dużej wyporności; firma

wróciła do tradycyjnej nazwy NetWare.

Seria produktów NetWare 4.x została stworzona dla wielkich sieci korporacyjnych,

zawierających setki zasobów sieciowych, a w tym serwery plików, klienty, drukarki

sieciowe, serwery zdalnego dostępu i inny sprzęt. Po niej wprowadzono

nieznacznie zaktualizowaną serię 5.x. We wcześniejszych wersjach systemu

208

Sieci komputerowe dla każdego

208

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

NetWare Novell wykorzystywał bazę danych NetWare Bindery do

przechowywania informacji o wszystkich użytkownikach sieciowych i zasobach na

każdym serwerze. Baza ta była odpowiednia dla sieci z jednym lub dwoma

serwerami i niewielką liczbą zasobów do kontrolowania, jednak dla setek serwerów

sieciowych konieczne stawało się kontrolowanie setek baz na tych serwerach. Aby

ułatwić kontrolę zasobów sieciowych, Novell zastąpił bazę Bindery usługami

katalogowymi NDS (Novell Directory Services). Podobnie jak w przypadku bazy

Bindery, usługi NDS gromadzą informacje o wszystkich użytkownikach sieci,

grupach i drukarkach, a póżniej dystrybuują te informacje do wszystkich serwerów

w sieci. Usługi NDS umożliwiają użytkownikom połączenie się ze wszystkimi

zasobami w sieci, używając pojedynczej komendy logowania, a administratorom sieci

pozwalają na scentralizowane zarządzanie wszystkimi użytkownikami i serwerami w

sieci. Najłatwiej wyobrazić sobie usługi NDS, porównując je do gałęzi drzew w lesie.

Próbą załatania dziury lub zniesienia granicy pomiędzy sieciami LAN a Internetem

i sieciami intranetowymi jest produkt Novella o nazwie BorderManager. Produkt

ten został wprowadzony w wersji NetWare 4.11 i zawiera firewall, serwer proxy,

obsługę wirtualnych sieci prywatnych (Virtual Private Network – VPN) oraz serwer

zdalnego dostępu. BorderManager dostarczany jest również z kopią NetWare,

zapewniającą wszystkie usługi internetowe, w tym serwer WWW, oraz wydajny

system operacyjny NetWare. Szczególny sukces odniósł serwer proxy Novella,

który był nawet zastosowany w rozwiązaniach sprzętowych „pod klucz” na

komputerach Compaqa, Della, IBM i innych firm.

NetWare 5.x stanowi liniowe rozszerzenie NetWare 4.x, który jest systemem

dostosowanym do współczesnego sprzętu i kładzie nacisk na usługi NDS i protokół

TCP/IP.

Jeśli znasz NetWare...

Korzystając z narzędzi internetowych systemu NetWare, można

uruchomić witrynę komercyjną. Novell ma niewielki udział w rynku

serwerów WWW, ale zajmuje czołową pozycję na rynku serwerów

proxy. NetWare koncentruje się na infrastrukturze. Ten system najlepiej

działa wewnątrz sieci.

W sieciach, w których działają serwery NetWare 4.x najlepiej pozostać przy tej

wersji, natomiast wersje 3.x lub 2.x należy aktualizować do wersji NetWare 5.x.

Aby jednak korzystać z sieci opartej wyłącznie na protokole IP, trzeba

zaktualizować wszystkie serwery do wersji NetWare 5, aby mieć dostęp do

wszystkich usług działających na IP.

Więcej informacji o routingu w podrozdziale „Routery i przełączniki

warstwy 3” w rozdziale 11.

Aktualizacja albo życie!

Komentarz: uzupełniłem See

Also

Rozdział 9.

♦ Sieciowe systemy operacyjne

209

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

209

Novell stara się nakłonić użytkowników do aktualizacji do wersji

NetWare 4.0 i 5.0. Faktycznie, koszty aktualizacji i obsługi wersji 3.x są

dość wysokie i NetWare 5.0 stał się bardziej ekonomiczny. Novell

zamierza w ten sposób skierować uwagę swoich klientów – czy tego chcą

czy nie – ku wersji NetWare 5.x i wersjom następnym.

Podstawowy system zabezpieczeń

W starszych wersjach NetWare funkcjonował system zabezpieczeń z dość

bogatymi opcjami. I chociaż w wersji NetWare 4 Novell wprowadził nową

architekturę, podstawowa struktura systemu zabezpieczeń istnieje w wielu

działających sieciach LAN. W strukturze tej użytkownicy są przypisani do grup, z

których każda ma określone uprawnienia. Rzecz jasna grupa może liczyć zarówno

jednego, jak i setki użytkowników. Struktura ta dobrze sprawdza się w

organizacjach dowolnej wielkości, a szczególnie tam, gdzie występują duże

fluktuacje zatrudnienia i częste zmiany stanowisk. Administrator sieci może łatwo

dodać osobę do grupy lub ją usunąć

z grupy i być pewnym skuteczności systemu zabezpieczeń. Ponadto administratorzy

mogą ograniczyć dni – a nawet godziny – w których użytkownicy mają prawo

logować się do sieci. Dodatkowo system wymusza okresowo zmianę haseł

wszystkich użytkowników.

Jedyną wadą systemu zabezpieczeń starszych wersji NetWare była konieczność

tworzenia i aktualizacji danych identyfikujących grupy, ich uprawnienia i

użytkowników na każdym serwerze z osobna. W dużych wieloserwerowych

sieciach stawało się to permanentnym zadaniem administratorów sieci. Dlatego

Novell –

w odpowiedzi na ten problem – wprowadził usługi katalogowe NDS w roku 1994.

Funkcje systemu NetWare

Wersja NetWare 3.x stała się wydajną platformą do budowy aplikacji klient-serwer.

System ten jest bardzo szybki, co więcej – nie traci nic ze swojej wydajności przy

dużym obciążeniu i do tego zapewnia obsługę olbrzymich pamięci masowych. W

oparciu o wiele funkcji NetWare 3.x powstały wersje NetWare 4.x i 5.x. Nie należy

się dziwić, jeśli napotka się serwery NetWare 3.11, które po latach bezawaryjnego

działania wciąż zapewniają świetną obsługę.

W kwestii ramek

Pomiędzy serwerami NetWare 3.x i serwerami NetWare 4.x lub 5.x

istnieje niekompatybilność ramek ethernetowych. Sterowniki

wcześniejszych wersji NetWare były zgodne ze standardem Ethernet,

który się w międzyczasie zmienił. W przeciwieństwie do wersji 2.x

i wczesnych wersji 3.x, wersje 4.x i 5.x systemu są zgodne ze standardem

210

Sieci komputerowe dla każdego

210

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

802.2 definiującym konfigurację ramek ethernetowych. Dla starszych

serwerów konieczne więc jest dostosowanie do standardu 802.2. Jeśli się

o tym nie wie, może to być przyczyną frustrujących problemów, jednak

wiedząc o tym nietrudno je rozwiązać.

Specyfikacje

NetWare to prawdziwie 32-bitowy sieciowy system operacyjny stworzony do pracy

z procesorami Intela, a w tym z procesorami Pentium. System plików NetWare

w dalszym ciągu używa wielu funkcji, takich jak algorytm windy, kolejkowanie

wejścia-wyjścia i buforowanie dysku, które zostały udoskonalone przez Novella.

Cechą wyróżniającą jest olbrzymia pojemność systemu plików NetWare. Z obsługą

maksymalnej przestrzeni dyskowej 32 terabajtów (1 TB = 1 000 000 MB), NetWare

może pomieścić dane największych organizacji. Wolumeny mogą obejmować wiele

napędów dysków, tak że pojedynczy plik może być zapisany na kilku dyskach

twardych, jednak aplikacja obsługująca ten plik nawet tego nie zauważy.

Dodatkowo NetWare zawiera dwie przydatne funkcje rozszerzające system

zabezpieczeń: audyt zabezpieczeń i szyfrowane kopie archiwalne. Funkcja audytu

zabezpieczeń tworzy rejestr wszystkich zmian dotyczących zabezpieczeń na

serwerze, którego nie można modyfikować. Do tego system NetWare archiwizuje

pliki w ten sposób, że dane są przesyłane przez sieć i zapisywane w formie

zaszyfrowanej. Rozszyfrowanie następuje dopiero po odtworzeniu danych z

powrotem na serwer.

Moduły NLM

NetWare Loadable Modules

(NLM) to aplikacje – często tworzone przez firmy

niezależne – które działają na serwerach plików. Do kategorii tej należą proste

programy, takie jak sterowniki do określonych kart interfejsu WAN, złożone lecz

znane produkty, jak SNA i bramy poczty elektronicznej lub usługi archiwizacji

sieciowej oraz produkty do zarządzania siecią, systemy zabezpieczeń i programy do

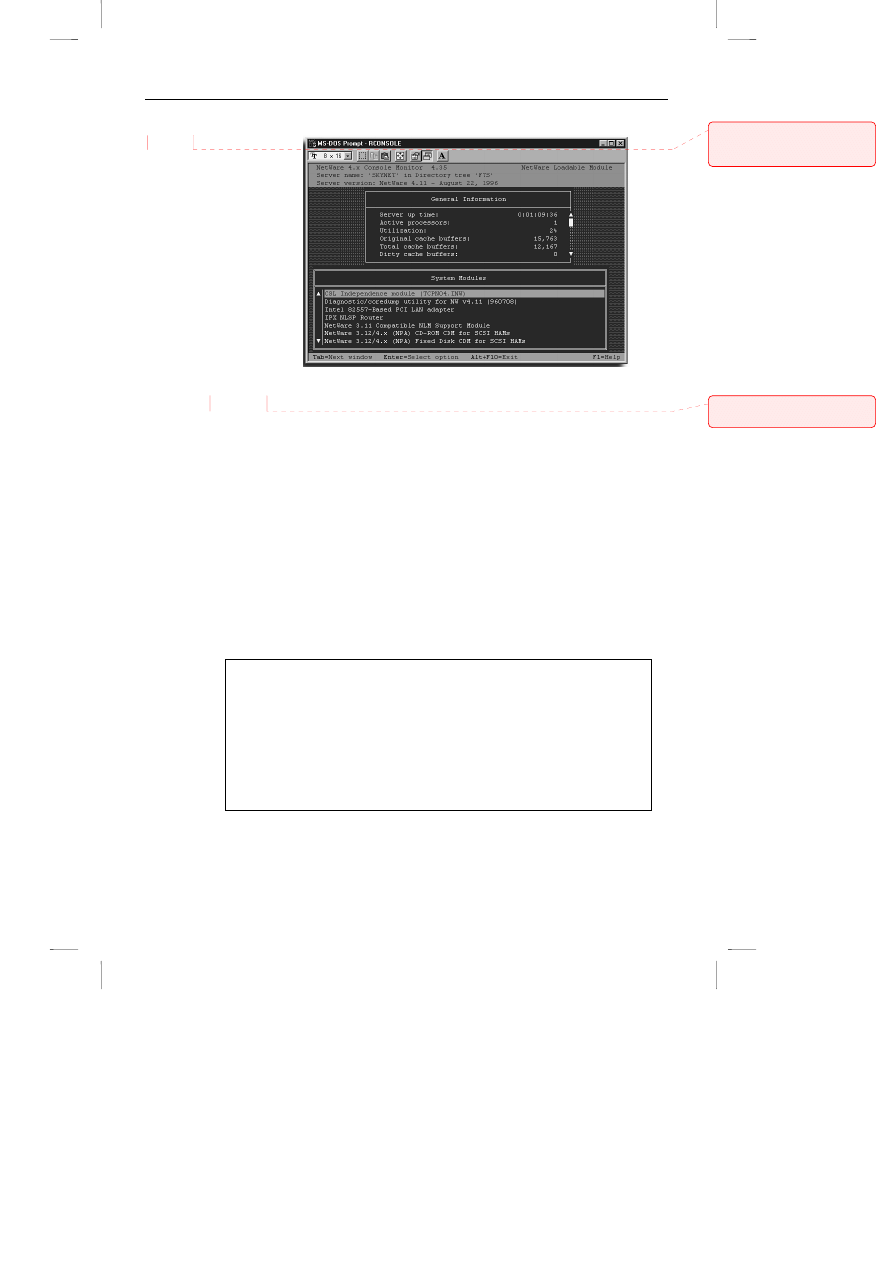

pracy grupowej. Na rysunku 9.4 pokazano ekran monitora serwera NetWare z listą

aktywnych modułów NLM.

Rozdział 9.

♦ Sieciowe systemy operacyjne

211

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

211

Rysunek 9.4.

Ekran konsoli

monitora

Na tym ekranie konsoli monitora systemu NetWare widać różne moduły NLM

(NetWare Loadable Module), w tym router, sterownik adaptera SCSI i karty

sieciowej, działające na serwerze NetWare.

Moduły NLM umożliwiają zastąpienie dedykowanych urządzeń sieciowych, takich

jak bramy SNA, bramy poczty elektronicznej i serwery komunikacyjne jednym

wydajnym serwerem – choć nie bez pewnego ryzyka.

Chociaż moduły NLM oferują bardzo użyteczne funkcje, to jednak działają na tej

samej maszynie i w tym samym czasie, co oprogramowanie serwera plików. Jeśli

sprzętowi serwera przytrafi się awaria, to dotknie ona wszystkie usługi, jakie na

nim działają. (W najpowszechniej dzisiaj stosowanych konfiguracjach sieciowych,

odrębne serwery działające jako serwery różnego rodzaju zapewniają w przypadku

awarii serwera plików działanie bramy SNA i innych usług dostępnych na tych

serwerach). Co więcej – jeśli jakieś zadanie tego wymaga, moduł NLM ma dostęp

do jądra systemu operacyjnego NetWare. Jeśli modułowi NLM zdarzy się awaria,

może on potencjalnie unieruchomić serwer plików.

64 zamiast 32

Części systemów NetWare i Windows 2000 są dostosowane do

procesorów 64-bitowych. Kiedy Intel zapowiedział prace nad 64-

bitowymi jednostkami centralnymi, Microsoft i Novell zobowiązali się

dostosować fragmenty swoich systemów operacyjnych do obsługi 64-

bitowej. Jednak nikt nie myśli o 64-bitowym serwerze wydruków. 64-

bitowe procesy mają sens w usługach katalogowych i usługach baz

danych.

Komentarz: poprawiłem podpis,

pozostałą treść podpisu

pozostawiłem w tekście

Komentarz: Skład: uwaga na

sposób podziału słowa NetWare

212

Sieci komputerowe dla każdego

212

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

Funkcje

Inną bardzo przydatną ogólną cechą NetWare jest

dynamiczna konfiguracja

zasobów

(Dynamic Resource Configuration – DRC). Z funkcji tej – przywodzącej

na myśl sztuczną inteligencję – mogą korzystać administratorzy i użytkownicy

systemu. NetWare automatycznie przydziela określoną ilość pamięci na potrzeby

buforów dyskowego i routera. System operacyjny samodzielnie określa optymalne

wartości i na bieżąco je koryguje.

Z kolei cecha o nazwie Multiple Name Spaces (wielokrotne przestrzenie nazw)

pozwala systemowi NetWare obsługiwać pliki z różnych systemów operacyjnych.

NetWare przydziela różne nazwy plikowi, który ma być używany w różnych

systemach operacyjnych. Na przykład arkusz Microsoft Excell używany w wersji

programu dla Windows i dla Macintosha, miałby dwie nazwy pliku na serwerze.

Bezpieczeństwo danych w NetWare zapewniają funkcje ratowania plików i

szyfrowania. Jedna z opcji ratowania plików automatycznie usuwa z dysku

wszystkie skasowane pliki, a druga zachowuje je wszystkie, dopóki jest miejsce na

dysku. Kiedy system będzie potrzebował wolnego miejsca, usunie skasowane pliki,

zaczynając od najstarszego. Administrator systemu może w dowolnej chwili usunąć

je wszystkie. Dodatkowym zabezpieczeniem jest to, że NetWare pozwala na

odtworzenie skasowanych plików tylko użytkownikom z odpowiednimi

uprawnieniami.

Inna funkcja bezpieczeństwa to szyfrowanie haseł na serwerze i w sieci, co

uniemożliwia przechwycenie za pomocą analizatorów sieciowych hasła

transmitowanego z klienta PC do serwera.

To niezupełnie routing!

Niektóre protokoły sieciowe – jak na przykład IPX i AppleTalk – nie

zawierają wystarczających informacji o przeznaczeniu danych, aby

umożliwić routing w ścisłym tego słowa znaczeniu. Pakiety tych

protokołów są przesyłane w sieci pod niewielkim nadzorem w procesie

zwanym

mostkowaniem

(bridging). Z technicznego punktu widzenia

router

w systemie NetWare to

most

. Jednak w terminologii systemu

NetWare przetrwało określenie

router

.

Router wieloprotokołowy

Możliwość skonfigurowania wieloprotokołowego routera na serwerze NetWare

może oddać nieocenione usługi menedżerom współczesnych sieci.

Routery

to

urządzenia, które przekazują ruch pomiędzy niezależnymi segmentami sieci LAN

na podstawie adresu stacji docelowej i innych informacji przenoszonych w pakiecie

utworzonym przez oprogramowanie sieciowe zgodne z takimi protokołami jak IPX,

IP, NetBIOS czy AppleTalk. Wieloprotokołowe routery to często urządzenia

autonomiczne z własnym procesorem, których ceny sięgają wielu tysięcy dolarów.

Rozdział 9.

♦ Sieciowe systemy operacyjne

213

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

213

Tymczasem w każdym pakiecie NetWare znajduje się oprogramowanie

umożliwiające skonfigurowanie takiego routera na serwerze plików.

Rozważmy następujący przykład. W dwóch segmentach sieci lokalnej w

standardzie Token-Ring używa się protokołu IPX Novella. W trzecim segmencie

używa się protokołu IP w sieci Ethernet, a w czwartym – protokołu IPX w sieci

Ethernet. W tym przykładzie każdy segment sieci LAN ma własne serwery plików i

wydruków dla swoich klientów PC (należy zauważyć, że mogą to być serwery

NetWare, ale nie muszą). Ponadto w segmencie z protokołem IP na Ethernecie

znajduje się urządzenie działające jako brama do systemu mainframe, z którego

chciałyby od czasu do czasu skorzystać niektóre węzły z pozostałych segmentów

sieci LAN. Jeśli wyposaży się jeden serwer NetWare w dwie karty sieciowe Token-

Ring i dwie karty Ethernet dla wszystkich segmentów sieci, będzie można na nim

uruchomić moduł NLM wieloprotokołowego routera, który będzie przesyłał pakiety

pomiędzy wszystkimi segmentami sieci. Jednocześnie poprzez ten serwer

działający jako router klienty PC będą miały dostęp do usług bramy systemu

mainframe.

Serwer NetWare może nawet kierować jednocześnie pakiety protokołów

LocalTalk, EtherTalk i TokenTalk, zapewniając połączenie normalnie

odizolowanych sieci LAN. LocalTalk to standard sieci firmy Apple, zaś EtherTalk i

TokenTalk to wersje protokołu AppleTalk przystosowane do działania na

okablowaniu Ethernet

i Token-Ring. Wraz ze wzrostem wielkości współczesnych sieci, rośnie także

potrzeba ich łączenia ze sobą. Wieloprotokołowy router Novella to ważne narzędzie

w łączeniu ze sobą sieci LAN dzisiejszych organizacji.

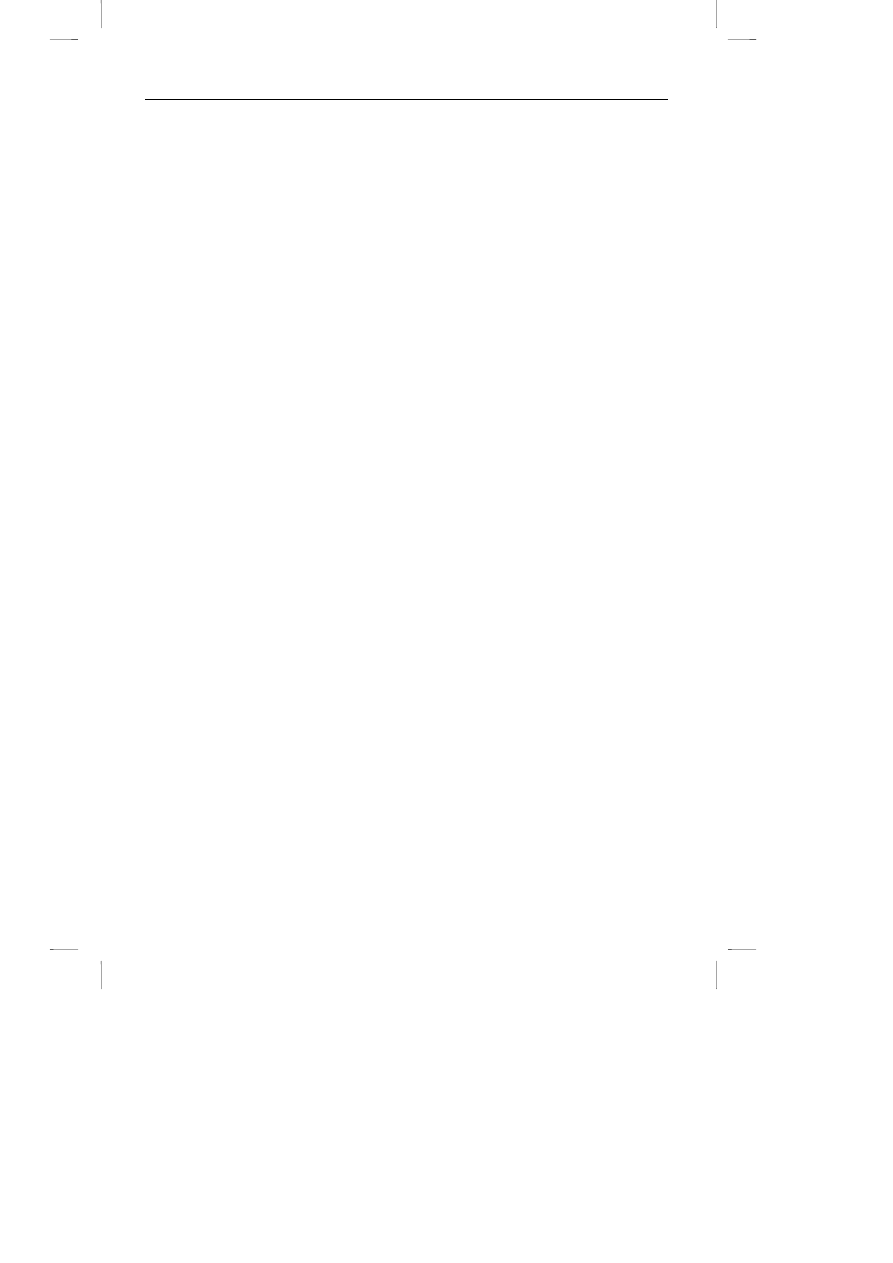

Ważną częścią technologii sieci komputerowych stały się usługi katalogowe,

zilustrowane na rysunku 9.5. Novell jest liderem w rozwoju i wdrażaniu usług

katalogowych. Usługi NetWare Directory Services zastąpiły proces zarządzania

każdym serwerem z osobna, który był znany z wcześniejszych wersji NetWare

przez globalny schemat nazewnictwa, w jakim wszystkie serwery znają

uprawnienia wszystkich użytkowników. Odpowiadając na pytanie o nazwę na

dowolnym serwerze trzeba mieć na uwadze całą strukturę i wiedzieć, jak dany

serwer jest powiązany z pozostałymi.

214

Sieci komputerowe dla każdego

214

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

Rysunek 9.5.

Usługa katalogowa

(DNS)

Usługi Novell Directory Services

Usługi Novell Directory Services to potężne narzędzie. Eliminują one

proces zarządzania użytkownikami osobno dla każdego serwera i

umożliwiają użytkownikowi zalogowanie się do wszystkich zasobów, do

których jest on uprawniony, za pomocą jednego hasła. Jednak ceną, jaką

trzeba za to zapłacić jest sztywny schemat nazewnictwa, który trudno

zmienić. Fuzje, przejęcia i reorganizacje to złe wieści dla administratora

NDS, ponieważ trudno jest dodawać lub usuwać gałęzie drzewa nazw.

Więcej o stanie obecnym i przyszłości usług katalogowych w

podrozdziale „Usługi katalogowe” w dalszej części tego rozdziału.

Planowanie struktury nazewniczej usług NDS to jak planowanie wszystkich

katalogów i podkatalogów na dysku twardym jeszcze przed załadowaniem danych.

Usługi NDS używają tej samej organizacji opartej na strukturze drzewa i katalogu

głównego oraz dopuszczają dowolną potrzebną ilość odgałęzień, ale kluczowe

znaczenie mają katalogi najwyższego poziomu.

Struktura powinna mieć odpowiednią liczbę poziomów, aby można było dodawać

serwery w logicznej kolejności, jednak nie za dużo, aby nie stała się zbyt

skomplikowana. Na przykład nazwa LASER.KADRY.PARTER może być dobra dla

Komentarz: podpis do rysunku

umieściłem w ramce na marginesie

Rozdział 9.

♦ Sieciowe systemy operacyjne

215

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

215

organizacji, która nie planuje rozbudowy sieci poza jeden budynek, ale inne

organizacje mogą potrzebować bardziej konkretnych nazw dla tego samego zasobu,

na przykład:

LASER.KADRY.PARTER.GLIWICE.POLSKA.FIRMA.FIRMAMATKA.

Na szczęście usługi NDS pozwalają zdefiniować aliasy dla bardziej rozbudowanych

identyfikatorów, tak więc ta drukarka może być znana we wszystkich działach kadr

tej wielkiej organizacji jako GLASER.

Globalny charakter usług NDS wymusza inne zmiany. Na przykład serwery

rozpoznają strefy czasowe podczas aktualizacji czasu. Aby zapewnić pełne

bezpieczeństwo usługom NDS, szyfruje się je za pomocą zaawansowanego klucza

publicznego.

Strategia sieciowa Microsoftu: wszechobecna

sieć

Psychologowie przyjęli określać terminem „iluminacja” sytuację, w której ktoś

nagle zaczyna sobie uświadamiać zachodzące zależności i zaczyna patrzeć na

odrębne dotąd fragmenty z innej perspektywy. Strategia Microsoftu dla sieci

komputerowych to właśnie taki zbiór fragmentów, który powinien zainicjować

„iluminację” każdego użytkownika. Już na pierwszy rzut oka widać, że funkcje

sieciowe są obecne wszędzie w produktach Microsoftu i to nieodwracalnie zmienia

oblicze całego świata komputerowego. Microsoft zapoczątkował ten trend w roku

1992, wprowadzając produkt o nazwie Windows for Workgroups. Była to

rozszerzona wersja Windows, która zawierała zarówno oprogramowanie klienta,

jak i serwera.

W tym samym okresie Microsoft wypuścił produkt o nazwie LAN Manager, który

miał przynieść firmie sukces w dziedzinie zaawansowanych serwerów. Obydwa te

produkty miały swoje wzloty i upadki, ale stały się kapitałem zakładowym pomyślnej

integracji oprogramowania sieciowego w prostszych wersjach Windows i w

Windows NT. Obecnie funkcje sieciowe są obecne wszędzie i inne firmy oferujące

sieciowe systemy operacyjne – w tym również Novell – muszą je zaadaptować,

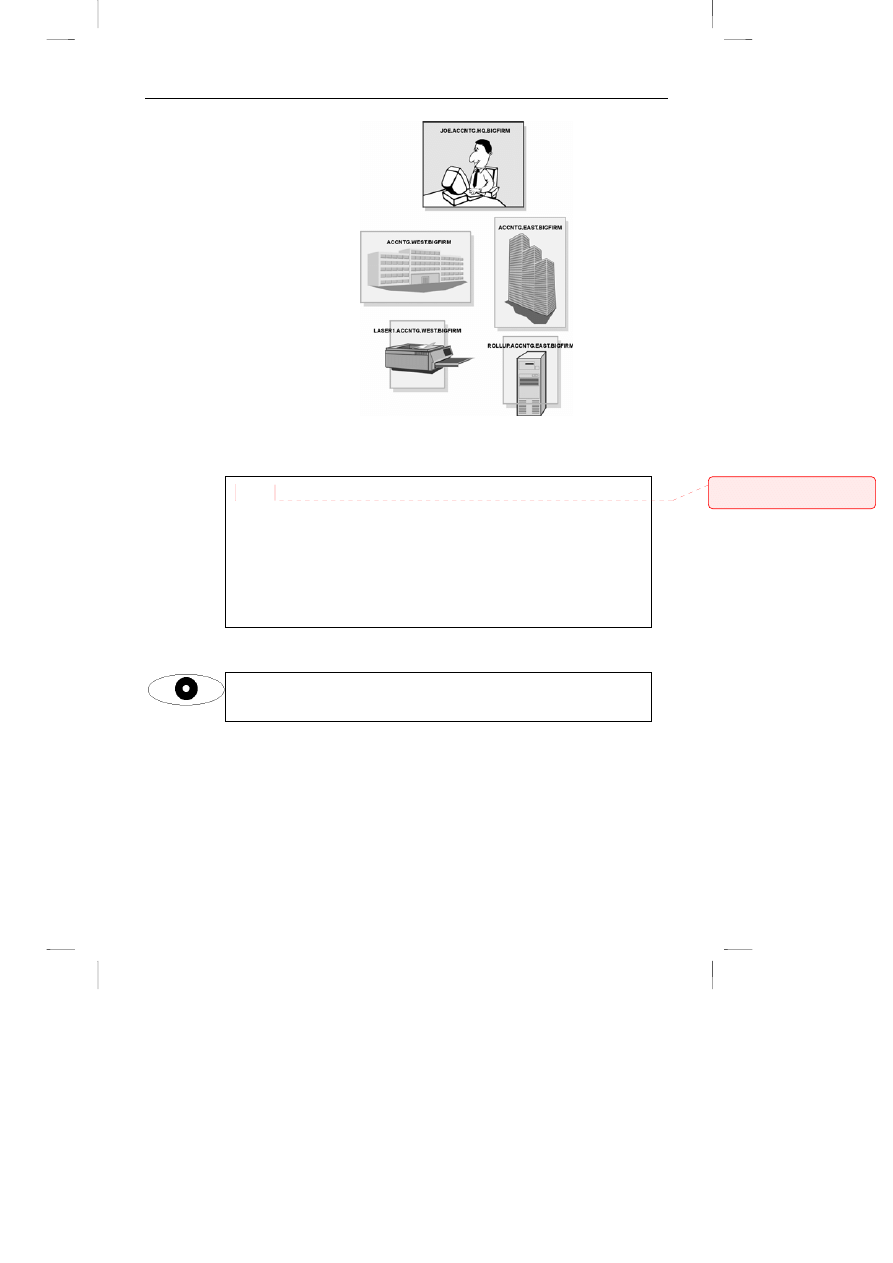

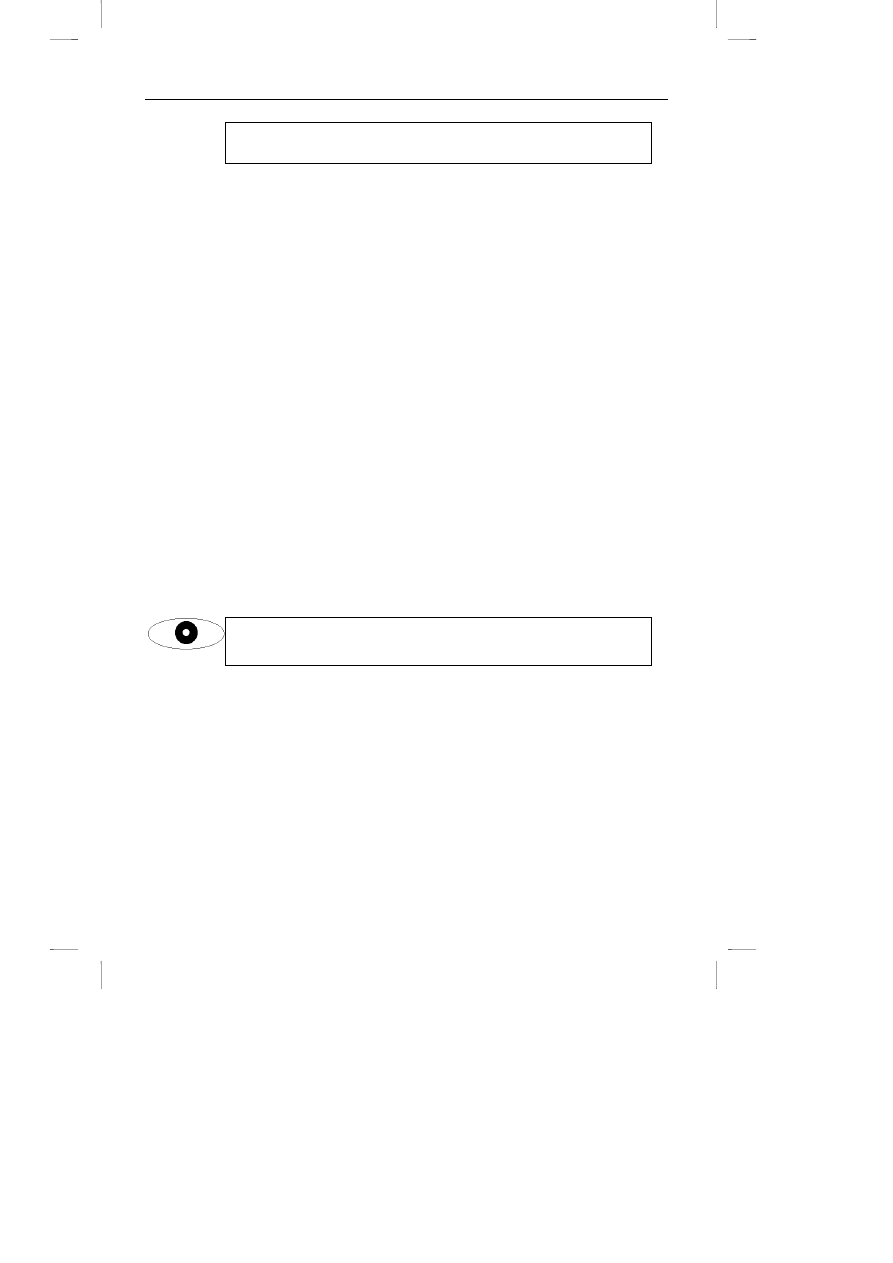

dostosować się do nich lub zginąć. Na rysunku 9.6 pokazano, jak łatwe może być

podłączenie dysku sieciowego.

216

Sieci komputerowe dla każdego

216

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

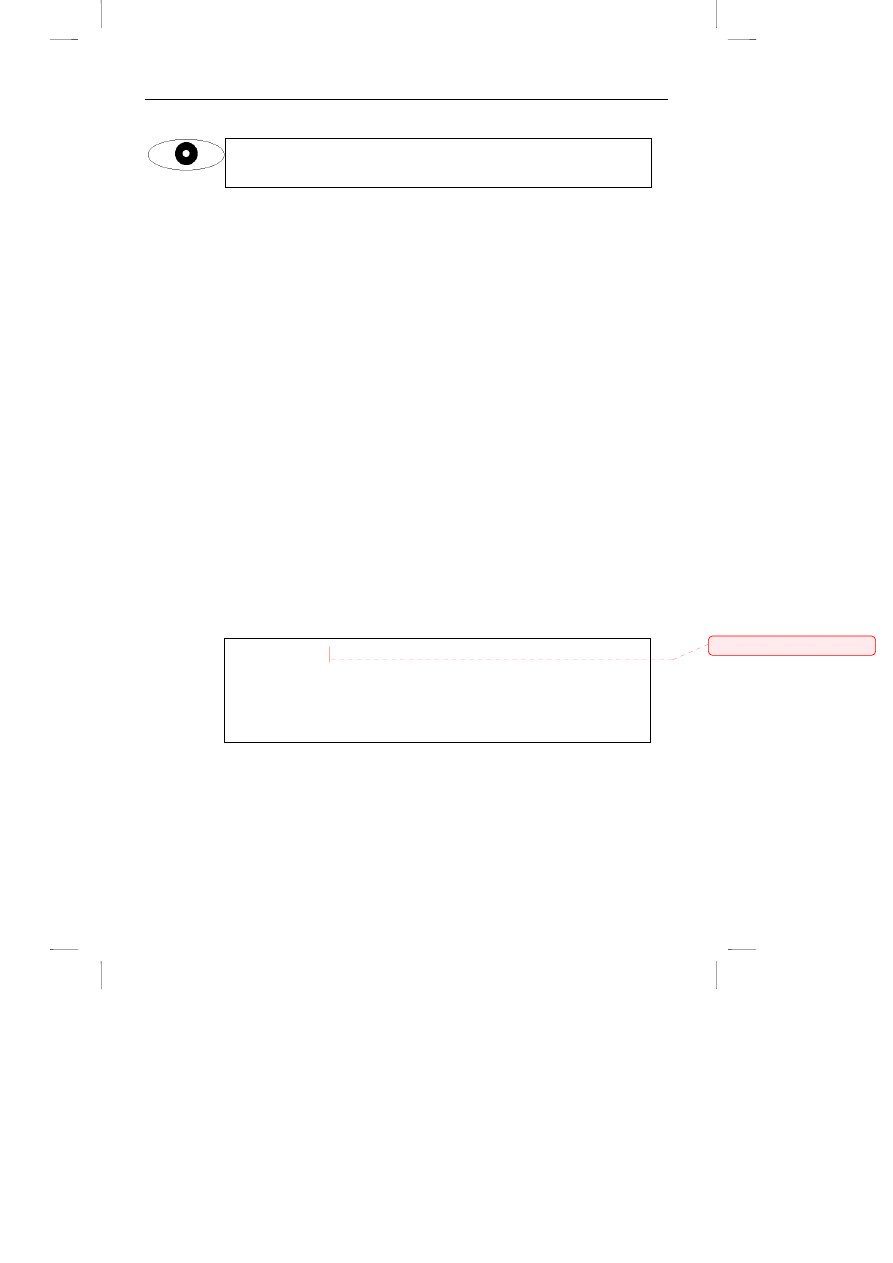

Rysunek 9.6.

Ikona Otoczenie

sieciowe w różnych

wersjach Windows

pokazuje dostępne

zasoby sieciowe i

pozwala z nich

korzystać za pomocą

prostego kliknięcia

myszą

Wszystkie wersje Microsoft Windows mają wbudowane możliwości pracy jako

serwer i jako klient. Poszczególne pecety mogą udostępniać swoje dyski twarde

i drukarki w sieci. Możliwości udostępniania drukarek jest bardzo powszechnie

wykorzystywane. Specjalne wersje Windows NT i Windows 2000 są przeznaczone

do obsługi serwerów korporacyjnych.

Nie ma znaczenia czy jest się wielkim zwolennikiem czy przeciwnikiem

Microsoftu, fakt popularności i znaczenia Windows pozostaje poza wszelką

dyskusją.

Zarządzanie siecią peer-to-peer

Większość funkcji zdalnego administrowania w Windows 98

wykorzystuje zabezpieczenia na poziomie użytkownika, które wymagają

serwera z systemem Windows 2000/NT lub NetWare, który będzie

uwierzytelniał hasła użytkowników. Sieci peer-to-peer nie wymagają

zaawansowanego zarządzania, ale dostępne w nich zasoby są ograniczone.

Usprawnianie sieci Windows

Microsoft nie ustaje w ciągłym ulepszaniu możliwości sieciowych wbudowanych

w rodzinę systemów Windows 95/98. Oprócz niewidocznych aspektów

udostępniania plików i drukarek, komponentem sieciowym używanym codziennie

przez wielu użytkowników jest program do telefonicznych połączeń sieciowych –

Dial-Up Networking. Klient Dial-Up Networking umożliwia połączenie się z

Internetem,

z NetWare Connect Novella lub z prawie każdym serwerem zdalnego dostępu, jaki

można spotkać na rynku. Pracownicy Microsoft wiedzą, że Dial-up Networking to

potężne narzędzie marketingowe, więc w Windows 98 dodali kilka nowych funkcji.

Najważniejsze z nich to obsługa protokołów

Point-to-Point Tunelling Protocol

(PPTP) i

Multilink PPP

(MP) oraz język skryptów o dużych możliwościach.

Komentarz: uzupełniłem podpis

Komentarz: przeniosłem ramkę

w odpowiednie miejsce tekstu

Rozdział 9.

♦ Sieciowe systemy operacyjne

217

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

217

Zagadnienia takie jak PPP i PPTP są bardziej szczegółowo omawiane w

rozdziale 13.

Mówiąc w skrócie – PPTP pozwala użyć Internetu do stworzenia własnej wirtualnej

sieci prywatnej (virtual private network – VPN). PPTP kapsułkuje pakiety innych

protokołów, na przykład IPX lub nawet NetBIOS, w pakiety IP i przesyła je poprzez

Internet. Dzięki temu dane są bezpieczne i można wykorzystać istniejące łącza

internetowe. Można na przykład połączyć siecią prywatną dwie sieci w różnych

miastach, ponosząc jedynie koszty lokalnego dostępu do Internetu w każdym mieście.

Jedynym minusem jest to, że trzeba się połączyć z serwerem zdalnego dostępu,

który obsługuje PPTP. Na szczęście wiele produktów może pracować z protokołem

PPTP, a w tym serwery i routery od Intela, Cisco, 3Com i innych dostawców.

Z kolei protokół MP pozwala korzystać z wielu linii ISDN lub analogowych linii

telefonicznych na potrzeby jednego połączenia w celu zwiększenia przepustowości.

Na przykład dzięki MP można użyć dwóch analogowych modemów o prędkości

28,8 kb/s, aby uzyskać połączenie z Internetem o prędkości 56,6 kb/s. Protokół MP

pozwala również łączyć kanały ISDN, aby uzyskaćpołączenie z prędkością 128

kb/s lub większą. Podobnie jak w przypadku PPTP – protokół MP działa tylko

wtedy, jeśli obsługuje go serwer dostępowy, z którym jest nawiązywane połączenie,

jednak większość z nich obsługuje MP. Obsługę PPTP i MP wbudowano w

Windows NT/2000 oraz w Windows 98.

Narzędzie do skryptów w Windows 98 pozwala automatyzować zadania związane

z połączeniem, na przykład podanie identyfikatora użytkownika i hasła. Możliwe jest

także stworzenie bardziej szczegółowych skryptów, które będą automatycznie

wysyłały i odbierały pliki oraz uruchamiały aplikacje. Obsługa skryptów jest

szczególnie przydatna dla użytkowników, którzy łączą się z usługami dostępnymi on-

line.

Windows NT i Windows 2000

Ogólnie rzecz biorąc – Microsoft stara się wykorzystać Windows 2000 jako

narzędzie uniwersalne. System ten musi jednocześnie zniwelować sporą przewagę

Novella w dziedzinie usług katalogowych oraz odepchnąć Sun Microsystems od

centrów przetwarzania danych. W tym samym czasie Windows 2000 musi jeszcze

walczyć z konkurencyjnym Linuksem, starając się zachęcić użytkowników

Zaktualizowałeś DUN?

W początkowej edycji Windows 98 moduł Dial-Up Networking (DUN)

nie współpracował z PPTP i MP, ale w serwisie Microsoftu są

aktualizacje dostępne do pobrania (w tym również Windows 98 Second

Edition).

Komentarz: j.w.

218

Sieci komputerowe dla każdego

218

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

elastycznością

i niską ceną. Żadne narzędzie uniwersalne nie jest idealne, ale w Windows 2000 wiele

cech może się podobać.

Windows NT (New Technology) było odrębną frakcją rodziny Windows. Windows

2000 jest dalszą ewolucją produktu NT.

Windows NT to w pełni wielozadaniowy i wieloaspektowy system operacyjny.

Oznacza to, że komputer może jednocześnie wykonywać kilka zadań – w tym

komunikacyjnych – bez żadnych „zacięć”. Windows NT w wersji dla serwera ma

również lepszy system zabezpieczeń niż Windows 95 i 98. Wszystkie obecne

wersje Windows to systemy 32-bitowe.

Rodzina Windows 2000 składa się z wersji Professional, Server, Advanced Server

i Datacenter. Wersja Professional to bezpośredni następca Windows NT 4.0

Workstation, który jest przeznaczony dla komputera autonomicznego lub klienta

sieci. Ma on wprawdzie większość podstawowych funkcji systemu, wprawdzie na

przykład możliwości serwera WWW są ograniczone, a system może

współpracować tylko z jednym procesorem.

Wersja Server różni się od Professional tym, że może współpracować z dwoma

procesorami, jest wyposażona w sterownik usług katalogowych i pełną wersję IIS

(Internet Information Server) 5.0. Z kolei Advanced Server może obsłużyć

maksymalnie cztery procesory, zaadresować do 64 GB pamięci RAM i pracować w

trybie wyrównywania obciążeń i w klastrach. Tym, co wyróżnia wersję Datacenter

jest możliwość obsługi do 16 procesorów.

Jednym z głównych problemów z NT 4.0 była decyzja, które sterowniki trzeba,

a których nie trzeba instalować, aby uruchomić usługi sieciowe, na przykład

WWW, udostępnianie plików czy drukarek. Większość administratorów wahała się

usunąć oprogramowanie, którego zasad działania nie rozumiała. Nowy kreator

„Skonfiguruj swój serwer” to dobra pomoc w rozwiązaniu tego problemu. Przy

pomocy kreatora wybiera się jedynie odpowiednie usługi związane z Internetem,

plikami

i drukowaniem, a program sam instaluje tylko potrzebne pliki i usługi. O ile w

dalszym ciągu nie wyjaśnia to dokładnie, do czego służy dana usługa, pozwala się

skoncentrować tylko na tych, które są rzeczywiście potrzebne.

W Windows jak w domu

Główną operacyjną przewagą serwerów Windows NT i Windows 2000

nad konkurencją jest wielka popularność tego systemu. Początkujący

administratorzy sieci nie są tak onieśmieleni przez Windows 2000, jak

przez NetWare, ponieważ używali Windows na swoich komputerach

osobistych. Ta popularność skłania również wielu dostawców

oprogramowania do tworzenia różnorodnych programów narzędziowych

i usługowych – takich jak routery internetowe i zapory firewall – dla

Windows NT i Windows 2000.

Komentarz: j.w.

Rozdział 9.

♦ Sieciowe systemy operacyjne

219

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

219

Chyba największym osiągnięciem technicznym wprowadzonym przez Microsoft

w Windows NT było zwiększenie szybkości uzyskane dzięki systemowi plików

NTFS (NT File System). NTFS to pierwsze odstępstwo Microsoftu od systemu plików

opartego na tabeli FAT (File Allocation Table) opracowanego pierwotnie dla

dyskietek. W Windows 2000 NTFS został dopracowany i zyskał na bezpieczeństwie.

Wszyscy obsługują Windows

Jedną z mądrzejszych rzeczy, jakie zrobił Microsoft z Windows NT była

pomoc różnym producentom sprzętu przy opracowaniu wersji Windows

NT dla ich własnych procesorów i systemów. Dzięki temu można obecnie

spotkać firmy, takie jak IBM, które oferują Windows NT i Windows

2000 dla swoich specjalizowanych systemów. Powszechna obsługa

Windows 2000 zwiększa również komfort administratorów sieci i

menedżerów korporacji.

Funkcje Windows

Dołączenie oprogramowania komunikacyjnego dla protokołu IPX Novella do

wszystkich wersji Windows było mądrym posunięciem Microsoftu. Protokół IPX,

jak i sterowniki ODI można załadować podczas instalacji lub później. Jak widać na

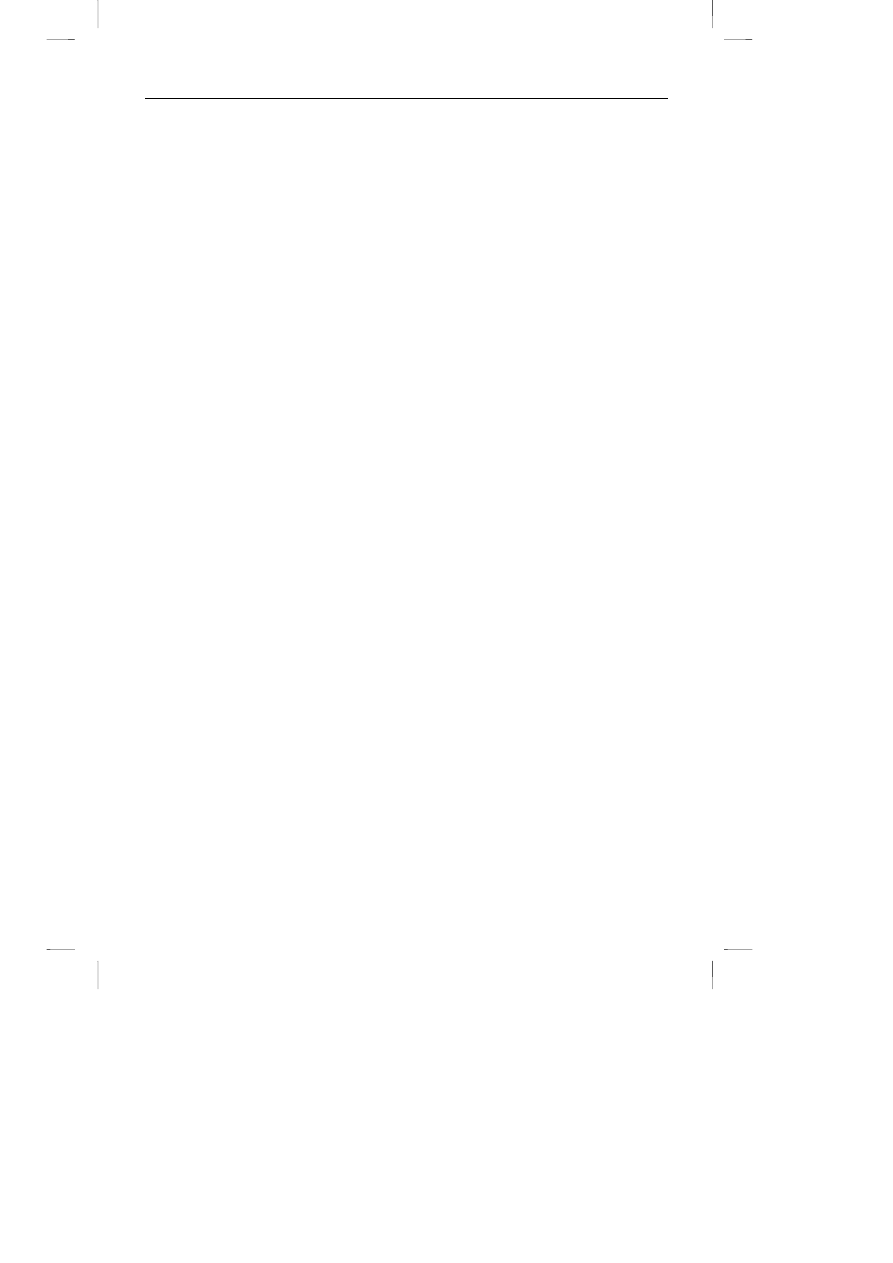

rysunku 9.7, w systemie Windows można się jednocześnie zalogować do innych

pecetów Windows oraz do serwerów NetWare.

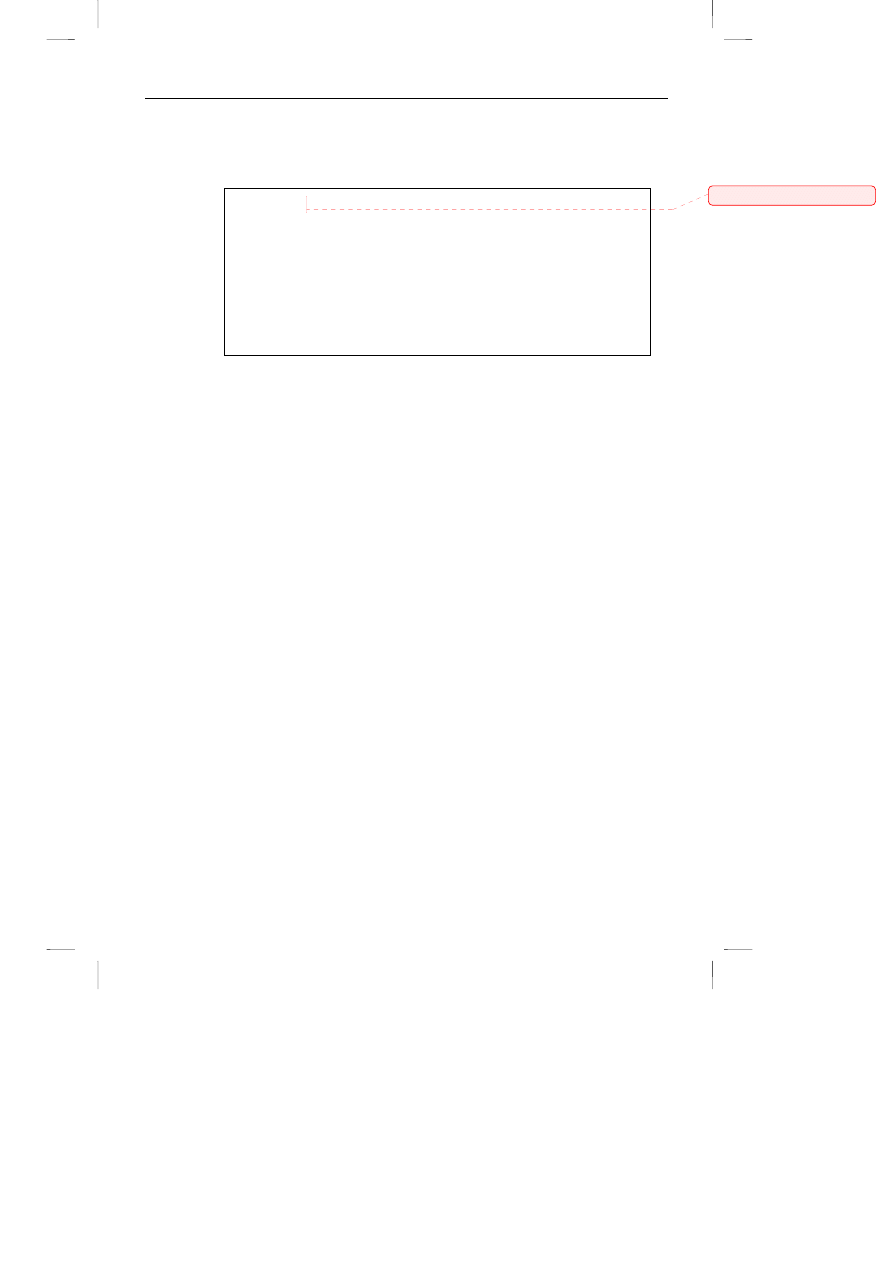

Rysunek 9.7.

Podłączanie udziałów

sieciowych

Za pomocą pokazanego programu narzędziowego można przypisać literę napędu

dysku – na przykład I: – do zasobów systemu NetWare, takiego jak podkatalog

SYS

na serwerze o nazwie „Alr”.

W rezultacie użytkownicy systemu NetWare mogą dodać funkcje sieci Windows,

nie tracąc możliwości dedykowanych funkcji NetWare. Pozwala to na jednoczesne

korzystanie ze współużytkowanych łączy pomiędzy aplikacjami oferowanych przez

Windows i z zaawansowanych funkcji zarządzania serwerami, funkcji

komunikacyjnych i funkcji routingu oprogramowania serwera NetWare. Oprócz

tego, że wszyscy korzystają z dedykowanego serwera dla podstawowych operacji

plikowych, niektórzy mogą również udostępniać swoje pliki, drukarki lub napędy

CD-ROM innym użytkownikom.

Jeśli ktoś nie chce udostępniać lub korzystać z zasobów udostępnianych pod

Windows – nie musi. Ale kiedy chce, są one dostępne pod dodatkowymi literami

napędów dysków lub jako dodatkowe porty LPT. Dla wszystkich dysków

Komentarz: podpis do rysunku

pozostawiłem w tekście

220

Sieci komputerowe dla każdego

220

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

sieciowych

i lokalnych działa również funkcja „przeciągnij i upuść”.

Gdy za cel postawimy sobie niewidoczną i wszędzie obecną sieć, musimy zadbać

o prawie automatyczną instalację. Oprogramowanie sieciowe Windows ma rzadką

możliwość rozpoznania i automatycznego załadowania sterowników dla ponad

dwustu modeli kart sieciowych. Jeśli karta jest konfigurowalna programowo, co jest

cechą produktów dla magistrali PCI, oprogramowanie zrobi wszystko za

użytkownika. W przypadku karty ze zworkami program instalacyjny „prosi” o

potwierdzenie ustawień domyślnych lub o wprowadzenie nowych. Kiedy karty nie są

programowalne, oprogramowanie podsuwa wskazówki dotyczące numeru przerwania

IRQ oraz adresu pamięci.

Jedna niepotrzebna funkcja Windows

Oprogramowanie sieciowe Windows NT/2000 jest tak pełne funkcji, że

ma nawet „na wyposażeniu” wygaszacze ekranów. Proszę ich jednak nie

uruchamiać na swoich serwerach Windows NT/2000! Zużywają one moc

procesora i mogą spowolnić działanie serwera.

Nawet początkujący użytkownik Windows miał już chyba okazję spędzić trochę

czasu nad opcjami w panelu sterowania Windows, próbując zainstalować jakieś

urządzenie lub usunąć problem z tym urządzeniem. Niestety czynności te zwykle

wymagają kilku kroków. Na przykład najpierw trzeba użyć ikony danego

urządzenia – na przykład portu – aby je skonfigurować. Jeśli urządzenie nie działa,

trzeba wybrać ikonę system i zobaczyć na liście, gdzie tkwi problem i jakiego jest

rodzaju. W Windows 2000 zadania tego rodzaju zostały uproszczone dzięki

dodaniu dwóch przycisków: Hardware i Troubleshoot. Pierwszy przycisk pokazuje

informacje nie tylko o konkretnym urządzeniu, ale o całym sprzęcie w systemie.

Drugi przycisk powoduje wyświetlenie kontekstowej pomocy, która prowadzi

użytkownika przez procedury rozwiązywania problemów.

Poinformuj system o udostępnionych zasobach!

Jeszcze przed Internetem termin

przeglądanie

(browsing) był używany w

sieciach na określenie działań serwerów i klientów, które rozgłaszały i

odkrywały dostępne w sieci LAN dyski i drukarki. Z praktyki wiadomo, że

w Otoczeniu sieciowym pod Windows przeglądanie sieci

w poszukiwaniu udostępnionych zasobów nie zawsze jest efektywne.

Ograniczenie to jest wpisane w projekt w celu eliminacji niepotrzebnego

ruchu w sieci, jednak może prowadzić do sytuacji, w której dwa

sąsiadujące ze sobą komputery podłączone do tej samej sieci nie będą

„widziały” nawzajem udostępnianych przez sieci zasobów. Najszybciej

można temu zaradzić używając w programie Eksploracja polecenia Mapuj

dysk sieciowy z menu Narzędzia. Wyświetlone okno dialogowe zawiera

listę literowych oznaczeń napędów dysków oraz pole do wpisania ścieżki

do zasobu sieciowego. Po podaniu tych danych Windows zwykle dołącza

określony zasób, pomimo tego, że w zasadzie nie „wie” nic o tym zasobie.

Rozdział 9.

♦ Sieciowe systemy operacyjne

221

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

221

Ścieżka do zasobu sieciowego musi mieć format:

\\nazwaserwera\nazwazasobu.

Funkcje sieciowe Windows

Wczesna popularność – obecnie nieistniejącego już – oprogramowania PC LAN

IBM-a oraz powiązanych produktów MS-Net, sprzedawanych przez inne firmy,

spowodowała, że w branży zaadoptowano język poleceń MS-Net. Język ten

zawierał takie polecenia, jak

Net Share

, które udostępnia zasób, oraz

Net Use

,

które łączy stację roboczą z dostępnym zasobem. Język ten obejmuje również

koncepcję tak zwanych

nazw udziałów

(sharenames). Nazwa udziału to poręczny

sposób odwoływania się do zasobu. Nazwy udziałów pozwalają na przykład

udostępniać pliki pod nazwą Czerwiec_Place, a nie

SERWER1\D:\FINANSE\PLACE\CZERWIEC lub jakąś podobną.

Najczęściej połączeń pomiędzy klientami i serwerami dokonuje się za pomocą

narzędzi graficznych, w Windows 95/98/NT i 2000 można również używać języka

poleceń.

Scentralizowanie funkcji administracyjnych w sieciach Windows znacznie ułatwia

zarządzanie dużymi sieciami. Administratorzy sieci mogą logicznie grupować

serwery w domenach i zarządzać domenami jak pojedynczymi serwerami. Dzięki

temu możliwa jest zmiana uprawnień użytkowników, haseł i ograniczeń czasowych

dla wszystkich serwerów jednocześnie, a nie dla każdego z osobna. Możliwe jest

także bezpieczne delegowanie pewnych zadań administracyjnych, takich jak kopia

zapasowa dysku lub zarządzanie kolejką wydruków. Ponadto pełny zestaw narzędzi

systemu zabezpieczeń umożliwia administratorom szczegółową kontrolę dostępu

użytkowników do systemu. Wszystkie te zadania mogą być wykonywane z

dowolnej stacji roboczej Windows przy użyciu programu Remote Administration.

Więcej informacji o zarządzaniu systemem można znaleźć w rozdziale

17.

Inne narzędzia administracyjne obejmują programy do audytu sieci, statystyki

sieciowej i protokołowania błędów oraz planowania zdarzeń automatycznych.

υ

Program do audytu sieci pozwala administratorom monitorować dowolne

zasoby sieciowe i korzystać z nich.

υ

Windows NT rejestruje komunikaty o błędach i statystyki wydajności sieci,

które mogą być pomocne w dostrojeniu serwera. W systemie dostępne jest

samoregulujące się narzędzie do zarządzania pamięcią. Ta – wykorzystująca

sztuczną inteligencję – funkcja dynamicznie zmienia wielkość buforów

pamięci, umożliwiając serwerowi najszybszą możliwą realizację żądań.

υ

Regularne wykonywanie pewnych zadań o określonej porze dnia lub

miesiąca może być czasochłonne i monotonne. Z pomocą przychodzi tu

222

Sieci komputerowe dla każdego

222

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

funkcja automatycznego uruchamiania zaplanowanych zadań. Może ona

wysyłać komunikaty i uruchamiać programy w określonych odstępach

czasu, dając administratorowi czas na wykonywanie zadań wymagających

większego wysiłku intelektualnego.

Bardzo wygodna dla użytkowników jest funkcja automatycznego przywracania

połączeń. W przypadku awarii sieci, po ponownym nawiązaniu połączenia z

serwerem, funkcja ta odtwarza wszystkie połączenia sieciowe. O ile w czasie

trwania awarii stacja robocza nie oczekiwała niczego od serwera, jej użytkownik

nawet nie będzie wiedział, że serwer był nieczynny. Dzięki tej funkcji użytkownicy

nie muszą po awarii ponownie logować się na serwerze. Również programy

użytkowe w wielu przypadkach nie „wiedzą” o awarii serwera.

Windows NT i 2000 mają wbudowane funkcje odporności na awarie – w tym

dublowanie dysków, kopię lustrzaną dysków oraz nowy system replikacji plików.

Funkcje te są zgodne z aktualną ofertą rynku. Replikacja plików pozwala

administratorom automatycznie duplikować określone pliki na różnych serwerach w

określonych odstępach czasu. System NTFS działa podobnie jak funkcja HotFix w

NetWare; wykrywa i oznacza błędne sektory dysku i przekierowuje dane do innych

sektorów.

System operacyjny serwera Windows chroni go przed awariami zasilania dzięki

komunikacji z zasilaczem UPS (uninteruptible power supply). Specjalny program

komunikuje się z nim poprzez standardowy port szeregowy RS-232. Przy zaniku

zasilania UPS wysyła odpowiedni komunikat do systemu operacyjnego Windows,

który z kolei wysyła ostrzeżenie do wszystkich użytkowników w sieci LAN. Jeśli

poziom naładowania baterii spadnie poniżej 10 % maksymalnej pojemności, a

napięcie zasilania nie zostanie przywrócone, serwer zostaje bezpiecznie

zatrzymany.

Windows NT i 2000 świetnie sobie radzą z obsługą udostępnianych drukarek dzięki

menedżerowi wydruku. Projektanci systemu Microsoftu najwidoczniej wyciągnęli

wnioski z problemów, jakich doświadczali użytkownicy MS-Net. Możliwości

serwera wydruków w zakresie zarządzania zadaniami obejmują standardowe

funkcje, takie jak nadawanie priorytetów zadaniom wydruku i zarządzanie nimi w

kolejce wydruków. Możliwe jest także sterowanie wysuwem strony i zlecenie

systemowi wykrywania dostępnych drukarek dla określonych zadań drukowania.

Dodatkowo Windows zawiera program buforujący dla plików w formacie

PostScript, który ułatwia użycie drukarek sieciowych do zadań z zakresu DTP.

Menedżer wydruków nie pozwoli nikomu bez odpowiednich uprawnień

modyfikować zadań drukowania.

Inna, równie interesująca funkcja umożliwia buforowanie i udostępnianie w sieci

urządzeń szeregowych, takich jak modemy, skanery i drukarki. Program użytkowy

może korzystać z portu szeregowego udostępnianego w sieci tak samo, jak z portu

lokalnego.

Sewerem Windows można zarządzać z samego serwera lub z dowolnej sieciowej

stacji roboczej, na której działa Windows NT lub 2000. Jeśli w sieci jest więcej

Rozdział 9.

♦ Sieciowe systemy operacyjne

223

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

223

serwerów NT lub 2000, dla każdego z nich można na stacji roboczej utworzyć

odrębną sesję administracyjną.

Windows NT i 2000 mają duże możliwości monitorowania działania sieci i

rozwiązywania ewentualnych problemów. Ekran o nazwie Net Statistics wyświetla

dane o liczbie czynności wejścia-wyjścia, o aktywnych sesjach, o błędach sieci, a

nawet – może podać średni czas odpowiedzi serwera. W przypadku pewnych

problemów, na przykład nieprawidłowego funkcjonowania drukarki lub nadmiernej

liczby prób zalogowania się z podaniem błędnego hasła, oprogramowanie

administracyjne Windows automatycznie wysyła komunikaty do administratora.

Funkcja o nazwie Alerter może przekazywać te komunikaty również do

określonego użytkownika

w sieci.

Do dyspozycji administratora jest ponadto kilka innych narzędzi do monitoringu

i rejestracji zdarzeń. Usługa Audit Trail rejestruje użytkowników korzystających

z zasobów serwera i wykonywane przez nich czynności. Z jej pomocą możliwe jest

zdefiniowanie rejestru, w którym notowane będą czynności otwierania plików przez

użytkowników oraz dostępu do portów wejścia-wyjścia. Aktualizowany w czasie

rzeczywistym raport o aktywnych sesjach pokazuje administratorowi kto jest

podłączony do serwera, jak długo trwa połączenie i jak długo połączenie jest

bezczynne. Administrator może, wymuszając zamknięcie sesji, odłączyć

użytkownika lub zwolnić zasoby.

Sieci uniksowe

Unix to wielozadaniowy system operacyjny, który cieszy się ogromną

popularnością. Spektrum zastosowań Uniksa obejmuje profesjonalne stacje

graficzne, używane do projektowania wspomaganego komputerowo, ale i na

zwykłych składakach PC znajdzie zastosowanie jako najtańsza metoda obsługi

wielu użytkowników

i usług baz danych. Do komputera, na którym działa Unix można podłączyć tanie

terminale i uruchomić specjalne oprogramowanie użytkowe dla systemu Unix

korzystające ze wspólnego procesora.

Pomiędzy najbardziej i najmniej zaawansowanymi zastosowaniami na rynku

Uniksa pozostaje jeszcze sporo miejsca dla rozwiązań średniozaawansowanych,

które zostanie prawdopodobnie zajęte przez maszyny uniksowe pełniące rolę

serwerów plików, wydruków i serwerów komunikacyjnych dla sieci komputerów

PC.

Historia Uniksa wiąże się z firmami AT&T oraz Digital. Przez wiele lat AT&T była

jedyną firmą, która mogła sprzedawać usługi telefonii międzymiastowej i

dzierżawić szybkie łącza komunikacyjne w Stanach Zjednoczonych. W latach 60.

zaczęła się komputeryzacja stacji komutacyjnych i innego sprzętu do świadczenia

tych usług. Podczas prac nad telefonicznymi systemami komutacyjnymi

224

Sieci komputerowe dla każdego

224

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

inżynierowie AT&T oraz współpracujący z nimi naukowcy stwierdzili, że w ich

pracach bardzo przydałoby się środowisko do tworzenia programów. I tak narodził

się system operacyjny Unix.

Początkowo AT&T zaopatrywał się w sprzęt komputerowy w Digital Equipment

Corporation. System operacyjny Unix został napisany dla jednego z wcześniejszych

urządzeń Digitala, DEC PDP-7. Podstawy Uniksa powstały w latach 1969-1970,

głównie w wyniku prac Dennisa Ritchie i Kena Thompsona w Laboratoriach Bella

AT&T. W roku 1973 Unix został od podstaw przepisany w nowo opracowanym

języku programowania C. Z uwagi na zakaz sprzedaży sprzętu komputerowego dla

AT&T wydany przez Federalną Komisję Komunikacyjną, firma udostępniła system

nieodpłatnie uniwersytetom. Dało to Uniksowi mocną podstawę techniczną, a

naukowcy, którzy mieli do czynienia z systemem od wczesnych jego stadiów z

pewnością przyczynili się do jego mocnej i wciąż rosnącej pozycji na rynku.

Za sprawą Uniwersytetu Kalifornijskiego w Berkeley Unix AT&T zyskał obsługę

sieci, obsługę wielu urządzeń peryferyjnych oraz narzędzia programistyczne.

W szczególności wersja Uniksa zwana dystrybucją BSD (Berkeley Standard

Distribution) miała już zaimplementowane protokoły TCP/IP. W Uniksie System V

Wersja 3.0 firma AT&T dodała możliwości sieciowe oraz zaawansowaną funkcję

wielozadaniowości zwaną

strumieniami

(streams).

Rosnące zainteresowanie Uniksem skłoniło wiele firm do zaoferowania

oprogramowania użytkowego, które działało na większych, uniksowych systemach

minikomputerowych, a także na pecetach z systemem DOS. Przykładem może być

pakiet bazy danych Informix, pozwalający tworzyć tabele na terminalach

pracujących pod kontrolą minikomputerowego systemu operacyjnego z obsługą

wielu użytkowników i aktualizować je za pomocą komputerów PC. W programie

tym mogły być tworzone wspólne obszary plików, które dla pecetów wyglądały jak

pliki systemu DOS, a dla terminali podłączonych do hosta – jak pliki uniksowe. Ta

cecha pozwalała stworzyć prawdziwy rozproszony system bazy danych.

Komputer działający pod kontrolą Uniksa można włączyć do sieci komputerów PC

na kilka sposobów. Jednym z pierwszych był program o nazwie

Network File

System

(NFS), oferowany na początku przez Sun Microsystems. NFS – poprzez

działający na kliencie PC program PC NFS – daje dostęp z klienta do plików na

komputerze uniksowym. Wiele firm sprzedających produkty dla Uniksa wykupiło

licencję na NFS od Suna. Począwszy od Uniksa System V Wersja 3.0 firma AT&T

dołącza do systemu podobny program o nazwie

Remote File Service

(RFS), który

jednak nigdy nie zyskał tylu użytkowników w sieciach PC co NFS.

Uniksa też da się zmieszać

Ogólnie informacje zamieszczone wcześniej w tym rozdziale o

możliwości mieszania systemów operacyjnych w sieci LAN mają

również zastosowanie do Uniksa. Mieszanka złożona z serwerów plików

i wydruków pod NetWare, serwerów komunikacyjnych pod Windows NT

i serwerów baz danych pod Uniksem ma sens tylko wtedy, gdy pod ręką

Rozdział 9.

♦ Sieciowe systemy operacyjne

225

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\09.doc

225

jest dobry administrator sieci lub dostawca – integrator systemów, który

zapewni obsługę systemu.

Łączenie Linuksa

Linux jest literalnym „klonem” systemu operacyjnego Unix. Został on napisany od

podstaw jako system wielodostępny z pełnymi funkcjami wielozadaniowości

wywłaszczeniowej zgodny z poleceniami Uniksa i jego architekturą. Linux jest

dostępny w wersjach shareware i freeware, a także shareware z płatnym serwisem.

Innymi słowy – można zacząć go używać za darmo, jednak aktualizacje i specjalne

sterowniki mogą być już płatne.

Linux obsługuje wszystkie ważne narzędzia Uniksa, protokoły i aplikacje – w tym

TCP/IP – popularne edytory i programy klienta poczty. System ten jest doskonałym

narzędziem sieciowym i stanowi dobry wybór dla działań związanych z Internetem

i intranetem.

Skąd te nazwy

Charakterystyczne dla Uniksa nazwy – w rodzaju

fvwm

– mają swoje

korzenie w niezwykle zawiłych nazwach poleceń i programów

narzędziowych wymyślonych przez studentów uniwersytetów w czasach

początków Uniksa. A przy okazji – jeśli chodzi o prawidłową wymowę

nazwy Linux, to istnieje wiele szkół. Wymowa nazwy systemu w

interpretacji jego twórcy – Linusa Torvaldsa jest dostępna w Internecie

pod adresem http://www.linux.org/info/sounds/english.au.

Zgodnie z wymogami licencji publicznej Free Software Foundation, której podlega